Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

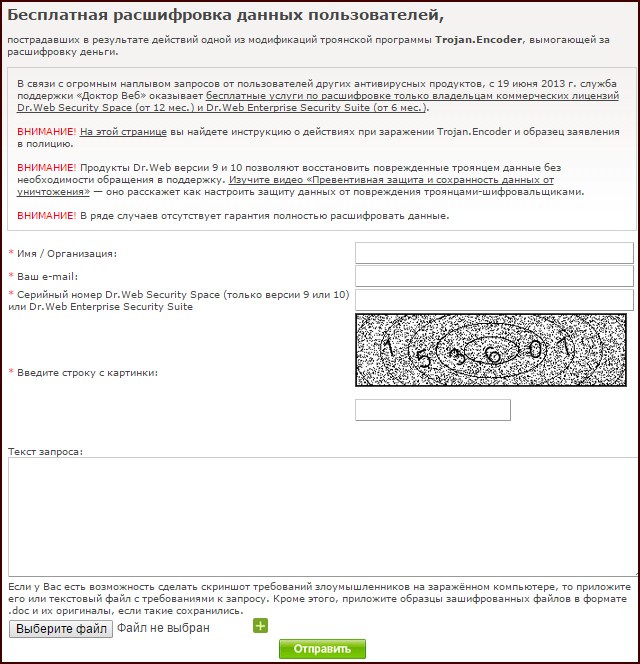

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

С какими только вирусами не приходилось сталкиваться, вот пример самых «интересных» — баннеры блокирующие экран (СМС вымогатели), вирус распространяющиеся по скайпу, и с каждым годом появляются все новые и новые… интереснее и интереснее. Наиболее популярный последнее время вирус (Trojan-Ransom.Win32.Rector), который шифрует все ваши файлы (*.mp3, *.doc, *.docx, *.iso, *.pdf, *.jpg, *.rar и т.д.). Проблема состоит в том, что расшифровать подобные файлы крайне сложно и долго, в зависимости от типа шифрования, расшифровка может затянуться на недели, месяцы и даже годы. На мой взгляд, этот вирус на данный момент, апогей по опасности среди остальных вирусов. Особенно он опасен для домашних компьютеров/ ноутбуков, поскольку большинство пользователей не делают резервную копию данных и при зашифровке файлов теряют все данные. Для организаций этот вирус меньше опасен, поскольку они делают резервные копии важных данных и в случае заражения, просто восстанавливают их, естественно после удаления вируса. С этим вирусом я встречался несколько раз, опишу как это происходило и к чему приводило.

Первый раз с вирусом зашифровывающим файлы я познакомился в начале 2014 года. Со мной связался администратор с другого города и сообщил пренеприятнейшее известие — Все файлы, на файловом сервере зашифрованы! Заражение произошло элементарным способом- в бухгалтерию пришло письмо с вложение «Акт что-то там.pdf.exe» как вы понимаете они открыли этот EXE файл и процесс пошел… он зашифровал все личные файлы на компьютере и перешел на файловый сервер (он был подключен сетевым диском). Начали с администратором копать информацию в Интернете… на тот момент никакого решения не было… все писали, что такой вирус есть, как лечить его не известно, расшифровать файлы не удается, возможно поможет отправка файлов Касперскому, Dr Web или Nod32. Отправить им можно только, если пользуетесь их антивирусными программами (есть лицензии). Мы отправили файлы в Dr Web и Nod32, результатов — 0, уже не помню что говорили в Dr Web, а в Nod 32 вообще замолчали и никакого ответа от них я не дождался. В общем все было печально и решения мы так и не нашли, часть файлов восстановили с бэкапа.История вторая- буквально на днях (середина октября 2014) мне позвонили с организации с просьбой решить проблему с вирусом, как вы понимаете все файлы на компьютере были зашифрованы. Вот пример того как это выглядело.

Как вы можете заметить к каждому файлу было добавлено расширение *.AES256. В каждой папке был файл «Внимание_открой-меня.txt» в котором были контакты для связи.

При попытки открыть эти файлы открывалась программа с контактами для связи с авторами вируса для оплаты расшифровки. Само собой связаться с ними я не рекомендую, и платить за код тоже, поскольку вы их только поддержите финансово и не факт что получите ключ расшифровки.

Заражение произошло при установке программы скаченной с Интернета. Самое удивительное было, то, что когда они заметили, что файлы изменились (изменились иконки и расширение файлов) то ничего не предприняли и дальше продолжали работать, а тем временем шифровальщик продолжал шифровать все файлы.

Внимание!!! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

В общем, я уже хотел отказаться от помощи им, но решил полазить в Интернете, может уже появилось решение для этой проблемы. В результате поисков прочитал массу информации о том, что расшифровке не поддается, что нужно отправлять файлы в антивирусные компании (Касперскому, Dr Web или Nod32) — спасибо был опыт.

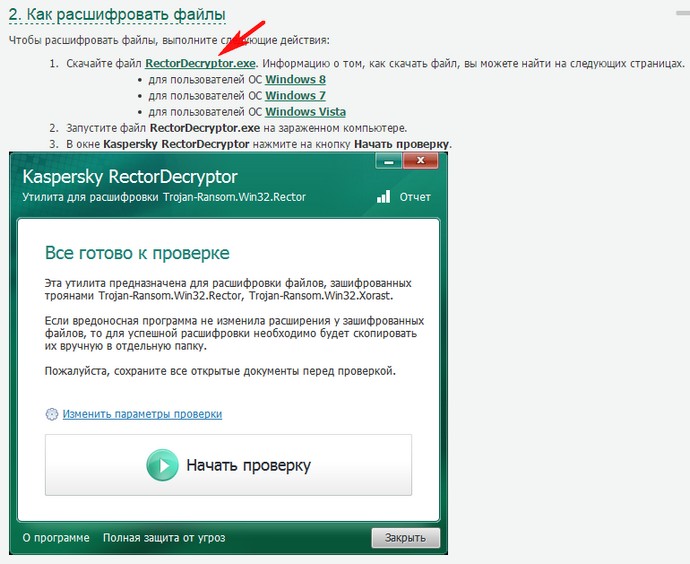

Наткнулся на утилиту от Касперского -RectorDecryptor. И о чудо- файлы удалось расшифровать. Ну обо все по порядку…

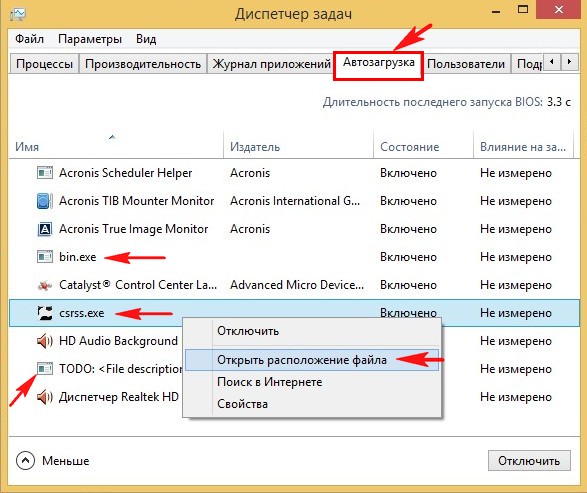

Первым делом необходимо остановить работу шифровальщика. Не найдетесь на антивирусы, поскольку уставленный Dr Web ничего не нашел. Первым делом я зашел в автозагрузки и отключил все автозагрузки (кроме антивируса). Перезагрузил компьютер. Затем начал смотреть, что за файлы были в автозагрузки.

Как можете заметить в поле «Команда» указано где лежит файл, особое внимание требуется удалить приложениям без подписи (Производитель -Нет данных). В общем нашел и удалил зловреда и еще не понятные для меня файлы. После этого почистил временные папки и кэши браузеров, лучше всего для этих целей воспользоваться программой CCleaner.

Еще одни способ откатить систему до возникновения проблемы.

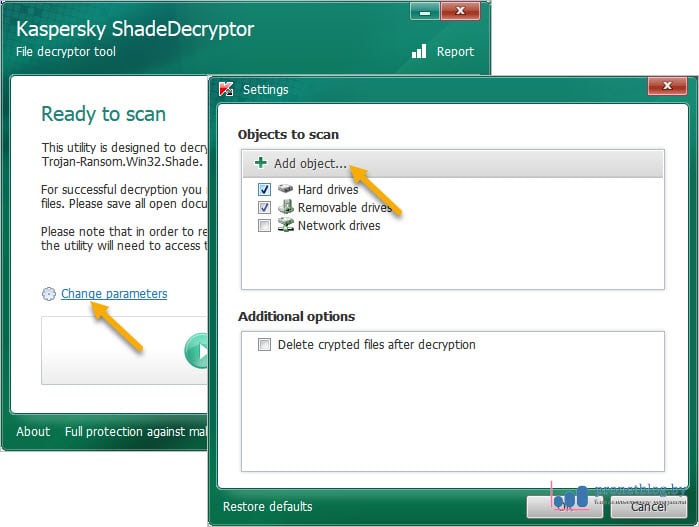

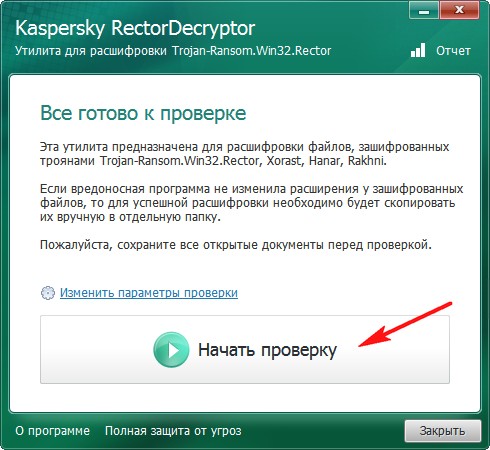

Далее приступил к расшифровке файлов, для этого скачал программу для расшифровки RectorDecryptor. Запустил и увидел довольно аскетичный интерфейс утилиты.

Нажал «Начать проверку», указал расширение, которое было у всех измененных файлов.

И указал зашифрованный файл. В более новых версия RectorDecryptor можно просто указывать зашифрованный файл. Нажмите кнопку «Открыть».

Тада-а-а-ам!!! Произошло чудо и файл был расшифрован.

После этого утилита автоматически проверяет все файлы компьютера + файлы на подключенном сетевом диске и расшифровывает их. Процесс расшифровки может затянуться на несколько часов (зависит от количества зашифрованных файлов и быстродействия вашего компьютера).

В результате все зашифрованные файлы были успешно расшифрованы в туже директорию, где находились изначально.

Осталось удалить все файлы с расширение .AES256, это можно было сделать, поставив галочку «Удалять зашифрованные файлы после успешной расшифровки», если нажать «Изменить параметры проверки» в окне RectorDecryptor.

Но помните, что лучше эту галочку не ставить, поскольку в случае, не удачной расшифровки файлов они удаляться и для того, что бы их снова попытаться расшифровать придется для начала их восстановить.

При попытки удалить все зашифрованные файлы с помощью стандартного поиска и удаления, я наткнулся на зависания и крайне медленную работу компьютера.

Поэтому для удаления лучше всего воспользоваться командной строкой, запустите ее и пропишите del «<диск>:\*.<расширение зашифрованного файла>» /f /s. В моем случае del «d:\*.AES256» /f /s.

Не забывайте удалить файлы «Внимание_открой-меня.txt», для этого в командной строке воспользуйтесь командой del «<диск>:\*.<имя файла>» /f /s, например

del «d:\Внимание_открой-меня.txt» /f /s

Таким образом, вирус был побежден и файлы восстановлены. Хочу предупредить, что данный способ поможет не всем, все дело в том, что Каперский в этой утилите собрал все известные ключи для расшифровки (из тех файлов, которые оправляли заразившиеся вирусом) и методом перебора подбирает ключи и расшифровывает. Т.е. если ваши файлы зашифрованы вирусом с еще не известным ключом, тогда этот способ не поможет… придется отправлять зараженные файлы антивирусным компаниям -Касперскому, Dr Web или Nod32 для их расшифровки.

Если вы знаете другие способы борьбы с вирусом, шифрующим файлы просьба поделиться ими в комментарии.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

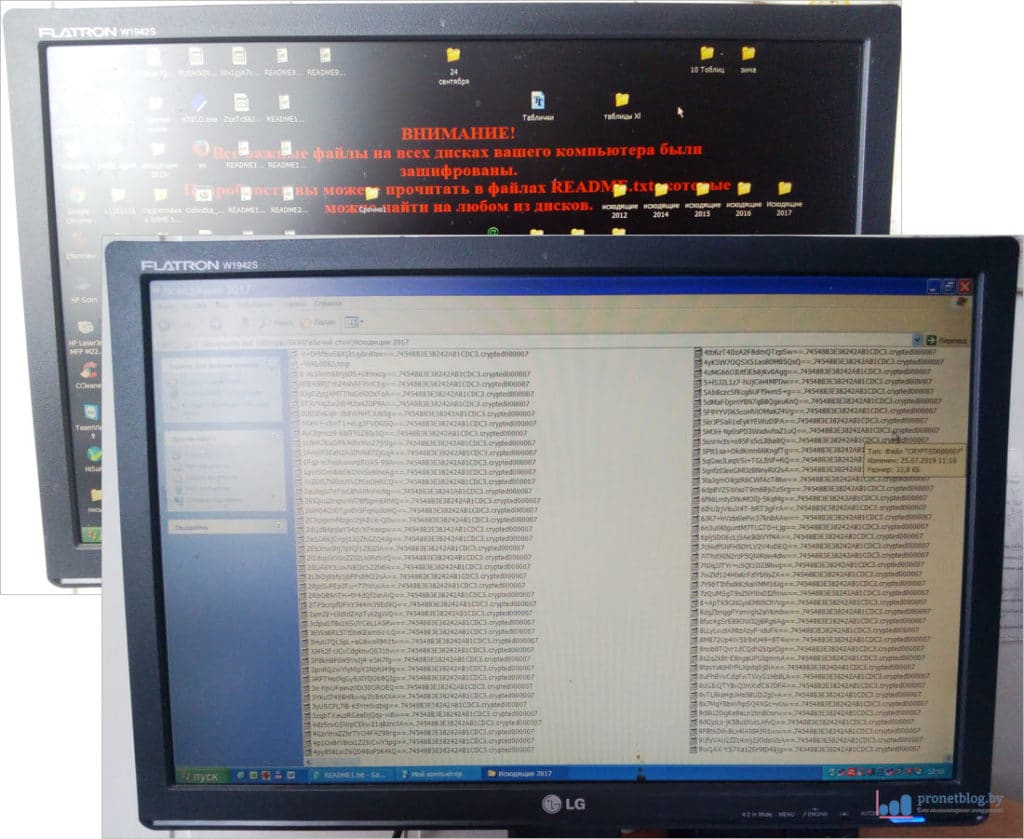

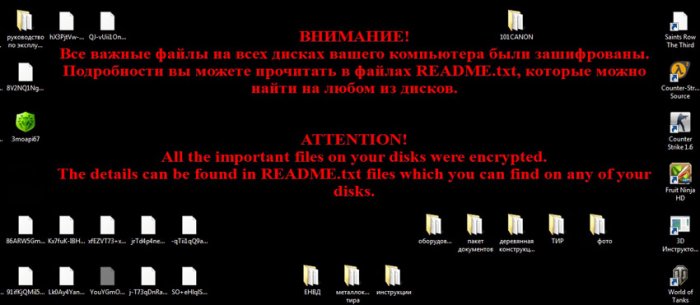

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

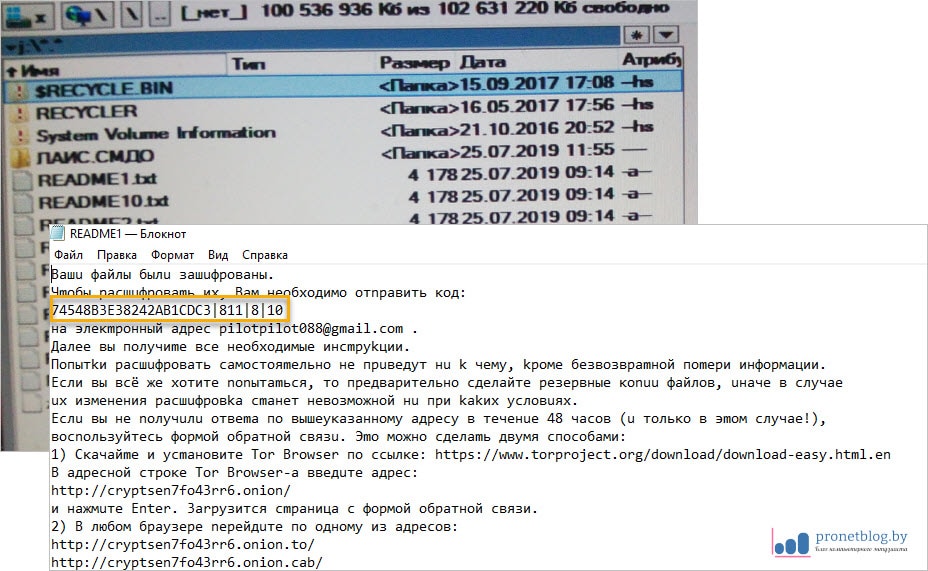

Также на рабочем столе появились обои с надписью типа «Ваши файлы зашифрованы», а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик — что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected]. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие «Срочно, руководителю. Письмо из банка» и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую «тормознутость». Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением «Ваши файлы зашифрованы». В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать…

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

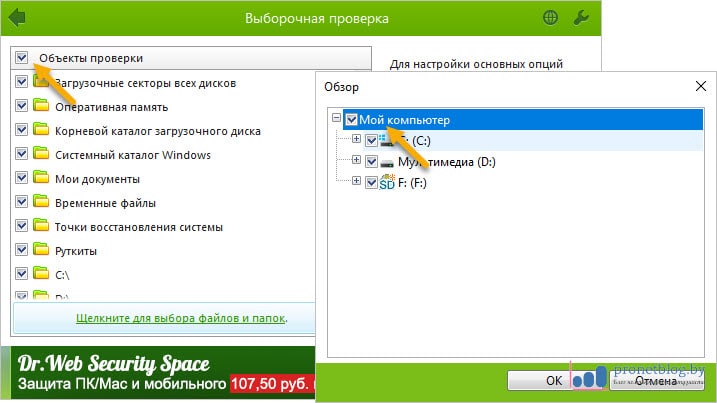

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

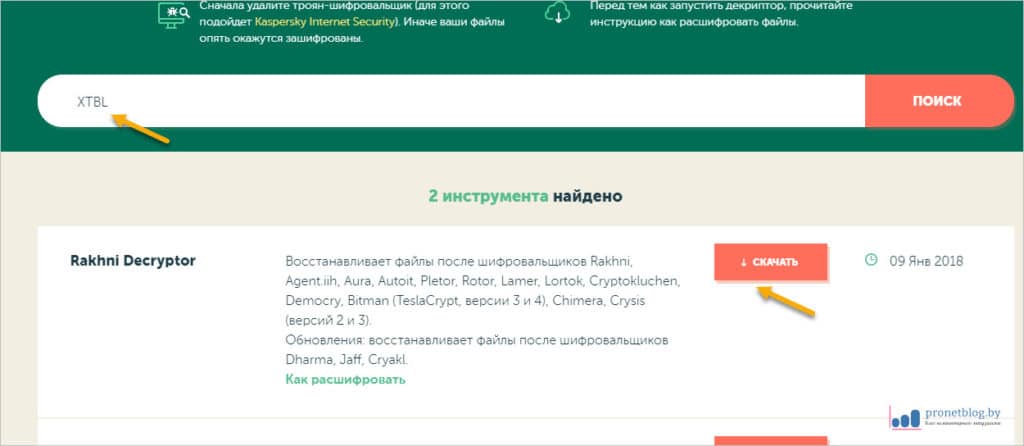

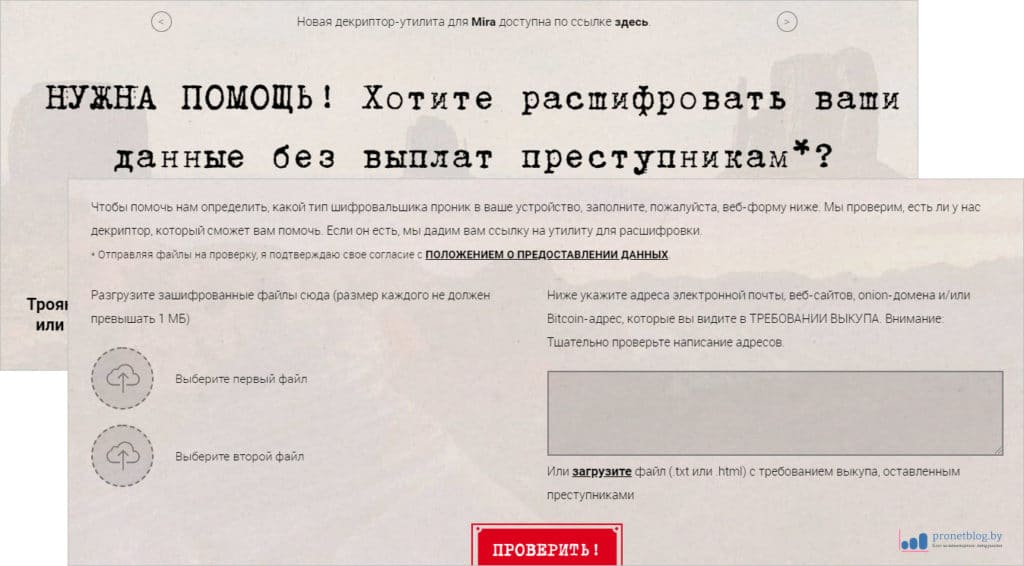

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является «Лаборатория Касперского». Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем «Поиск» и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт «Delete crypted files», то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов «Лаборатории Касперского» есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел «Декриптор-утититы» и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит «волшебную таблетку», если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика «Лаборатории Касперского» говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более «интересная» контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

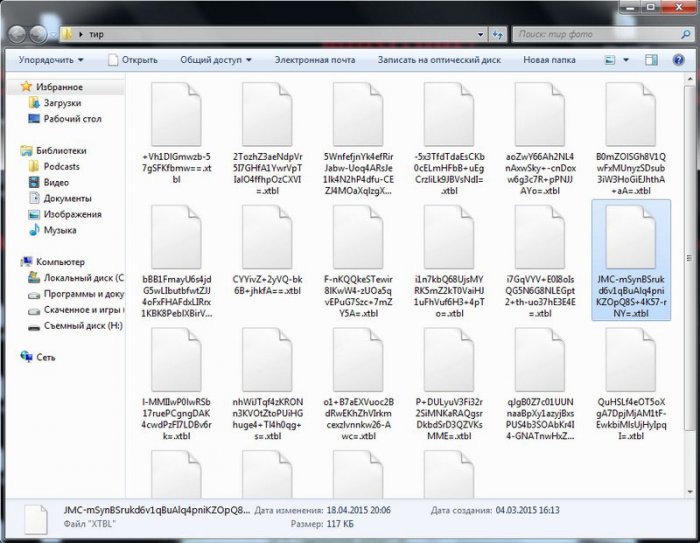

Здравствуйте админ, я к вам с проблемой. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

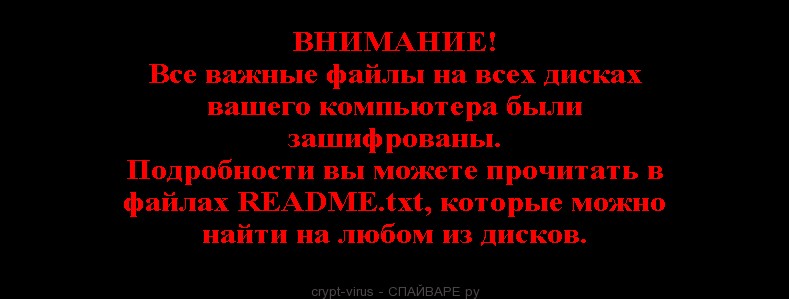

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение «Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков».

Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется.

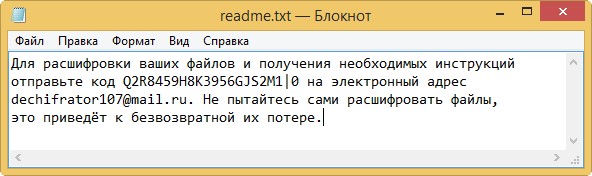

В процессе заражения на рабочем столе или в корне диска (C:) создаётся текстовый документ с таким содержанием:

«Для расшифровки ваших файлов и получения необходимых инструкций отправьте код Q2R8459H8K3956GJS2M1|0 на электронный адрес [email protected] (адреса могут разниться и не всегда этот файл создаётся — примеч. администратора). Не пытайтесь сами расшифровать файлы, это приведёт к безвозвратной их потере».

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

Вот так выглядит архив в письме

Извлекаю из архива файл вируса и запускаю его

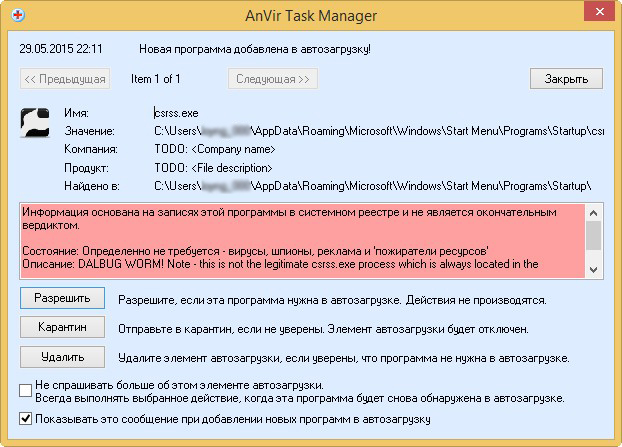

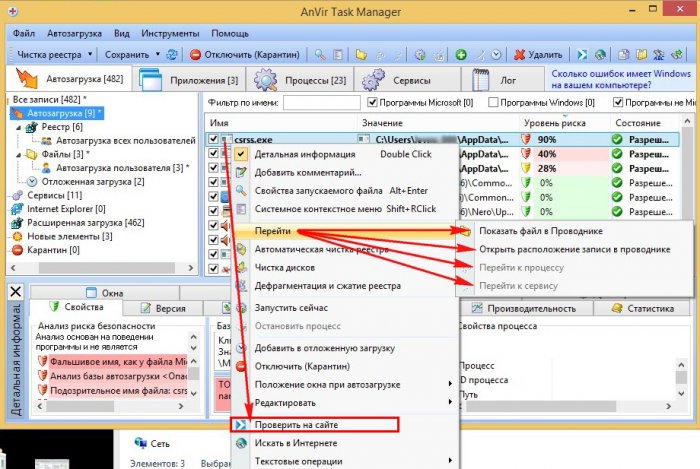

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле — Состояние: Определённо не требуется — вирусы, шпионы, реклама и «пожиратели ресурсов».

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

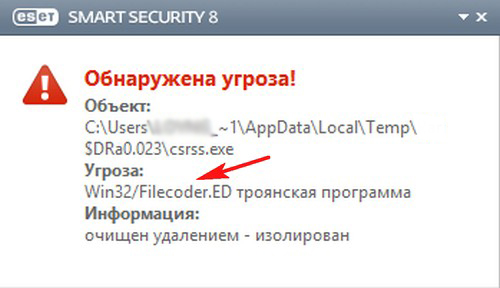

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

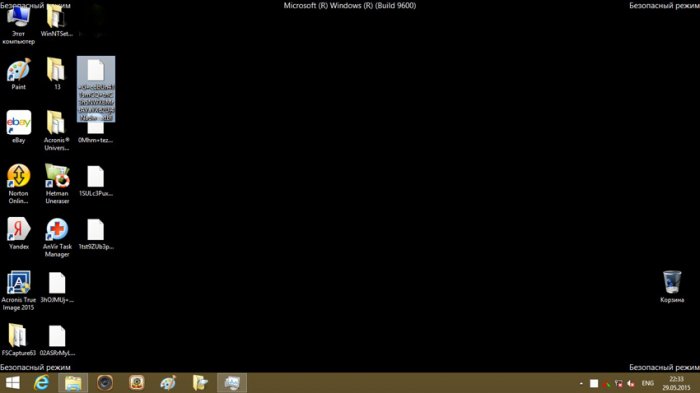

Очистка системы

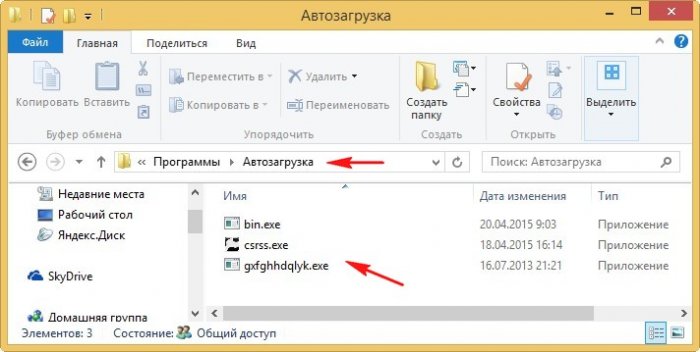

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в меню Открыть расположение файла

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

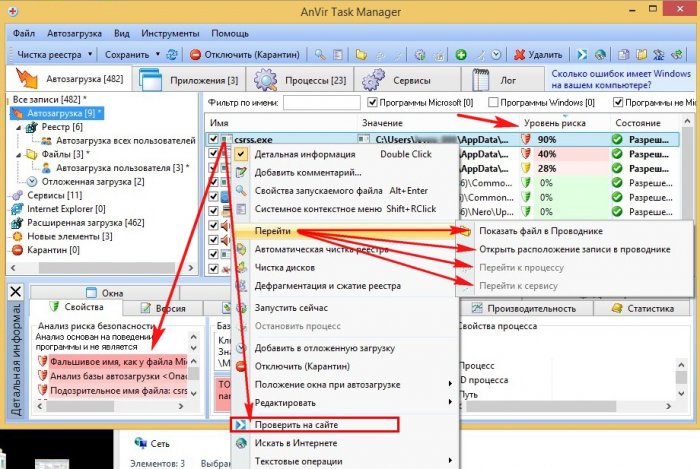

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

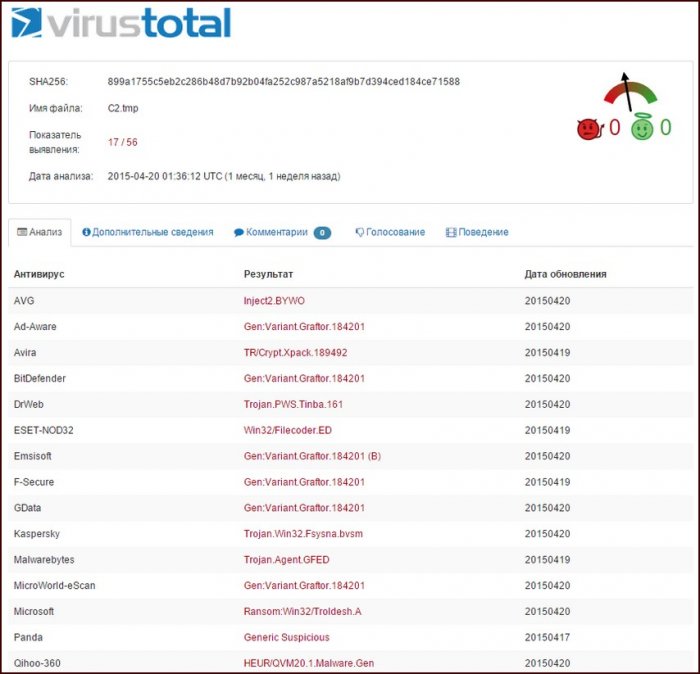

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal — онлайн сервисе, анализирующем подозрительные файлы.

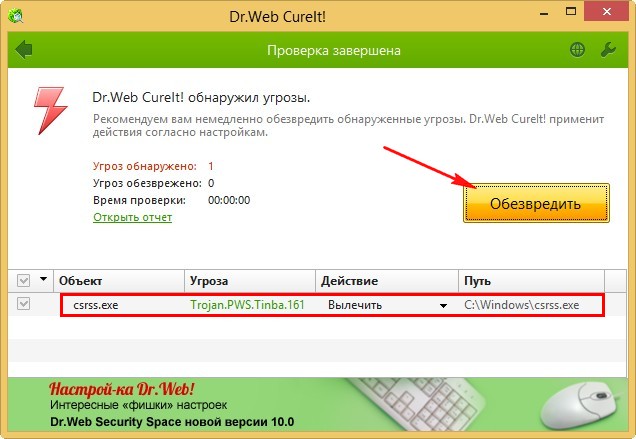

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский — Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb — Trojan.PWS.Tinba.161, Avira — TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir, читайте нашу отдельную статью.

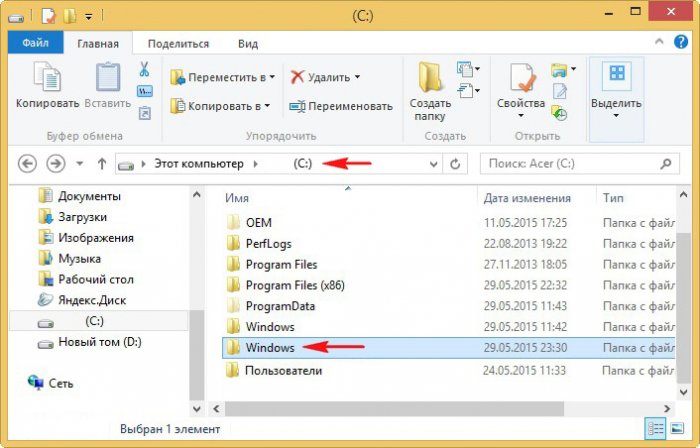

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

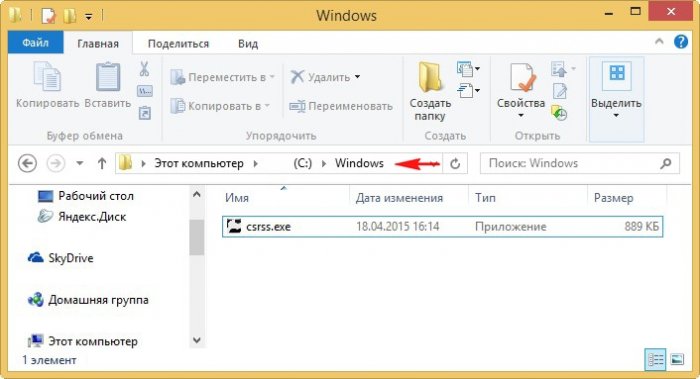

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

https://support.drweb.ru/new/free_unlocker/?for_decode=1&keyno=&lng=ru

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

Скачайте файл RectorDecryptor.exe

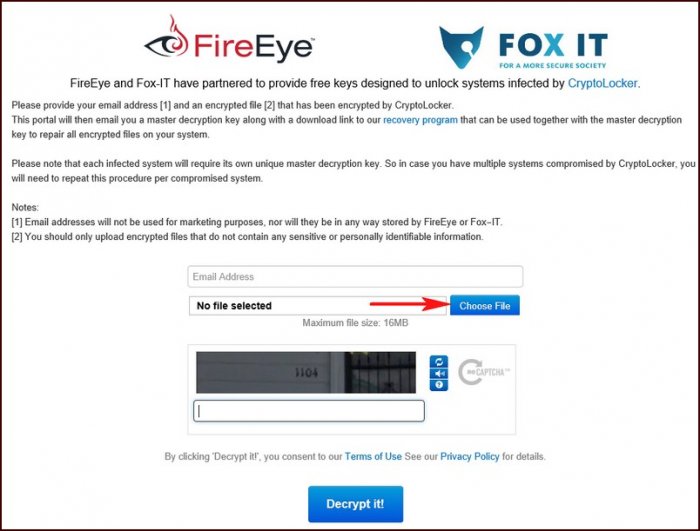

Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Статья близкая по теме: Что делать если на компьютере вирус-майнер

Метки к статье: Вирусы

Все мы по телевизору слышим периодически про вирусы «petya», «wanna-cry» и им подобные. Это так называемые «звезды мирового масштаба», международного класса. Если о них говорят по телеку, а на вашем компьютере все пока хорошо, скорее всего встреча со «звездой» Вам уже не грозит. Меры приняты. Вирус обнаружен, обезврежен. Его сигнатура есть уже даже в базе вашего встроенного антивируса. Гораздо опаснее вирусы-шифровальщики, о которых по телевизору не говорят. Пишут их наши соотечественники.»Свободные художники», не отягченные нормами морали.

«>

Раньше было проще. Вирус-вымогатель блокировал рабочий стол. На экране висел неприличный баннер, что вот мол,вы такие разэтакие. Вы наказаны, платите штраф. Все это лечилось довольно быстро и легко. И довольно быстро баннеры-вымогатели вышли из моды.

Потом горе-программисты с большой дороги решили, что надо развиваться дальше. По почте стали приходить «невинные» письма. Причем часто они приходят в начале месяца, а так же на квартальные и годовые даты. Ничего не подозревающий главный (или не очень) бухгалтер открывает такое письмо. Содержимое не открывается. Ничего не происходит. Она письмо закрывает. Но, через час обнаруживает, что все файлы-документы, фотографии, базы данных оказываются зашифрованными. А в каждой папке на компьютере лежит файл с наглым, спокойным посланием.

Не отчаивайтесь! Читайте статью! Есть способы, которые Вам помогут защитится. сейчас постараемся максимально подробно их осветить.

Итак, в теме получаемого письма могут быть такие слова :»главбуху», «в бухгалтерию», «Акт сверки», «Повестка из суда»,»Арбитраж», часто встречается слово «штраф», «суд».

Еще раз повторюсь — в начале месяца и на квартальные, годовые даты приходят чаще всего такие «письма счастья». Расчет простой. Несчастный бухгалтер (как правило женщина), у которой и так «горят» квартальные отчеты, готова на все, чтобы вернуть назад свои ведомости, базы, таблицы, расчеты и годы работы.

Друзья, не идите на поводу у вымогателей. Гарантии расшифровки никакой нет. Зачем поднимать самооценку этим горе -«хакерам», давать возможность и дальше грабить честных и трудолюбивых людей? Не перечисляйте им деньги! Возможность восстановления есть при условии, что Ваш компьютер настроен правильно и защищен. Следуйте рекомендациям!

Как защититься от вируса — шифровальщика в windows?

Впервые меня попросили помочь года два-три назад… И меня тогда помню, поразило это можно сказать лукавство. Вирус, попадая в систему работает как обычная программа. В базах установленного лицензионного (!) антивируса не содержалось их сигнатур, поэтому поначалу антивирусы не «рассматривали» такие «приложения» как вредоносные.

До тех пор, пока обращения в службу поддержки не стали массовыми. Вредоносная программа шифрует все файлы на компьютере определенного типа — текстовые, документы, фотографии, файлы PDF. А мой вчерашний «гость» уже зашифровал даже некоторые файлы программы 1С. Прогресс налицо.

Но, и мы не за печкой родились… Сразу скажу, что расшифровать зашифрованные файлы какой либо сторонней программой не удастся. Помню, в Лаборатории Касперского выкладывали на своем сайте программы дешифраторы.

Но, они только для вирусов определенного типа. Мне не помогало.. Завтра злоумышленник меняет шифр, и не поможет уже эта программа. Ключ известен только «разработчику». А если его уже посадили, точно никто не пришлет Вам декриптор. Для того, чтобы заставить вас облегчить свой кошелек, вредоносный код должен преодолеть несколько линий обороны.

Первая линия обороны — это Ваша внимательность и разборчивость. Вы всегда ходите на одни и те же сайты. Если Вы получаете почту, то почти всю Вы ее получаете всегда от одних и тех же адресатов и всегда с одним и тем же содержимым.

Когда Вы получили письмо с непривычным содержимым, не спешите его открывать. Если Вы попали на незнакомый сайт, и видите необычное окно, не спешите переходить.

Если у Вас или Вашей организации есть сайт — уберите оттуда информацию о Вашем электронном почтовом адресе. Если его видно, то он обязательно попадет в список рассылки интеллигентных «романтиков с большой дороги». Давайте адрес только доверенным лицам и в частном порядке.

Вторая линия обороны — лицензионный отечественный антивирус. Почему лицензионный? Я заметил, что платный лицензионный антивирус (прошедший государственную сертификацию ФСТЭК) работает лучше, чем бесплатная.

Еще как-то раз я повторно что-то перепроверял после «пробной» версии Касперского(правда давно). Результат обескуражил. Я нашел кучу вирусов тогда.. Вот такое наблюдение. За настоящую безопасность надо платить пусть небольшие, но деньги.

А почему отечественный антивирус? Потому что, у наших сертифицированных антивирусных продуктов ведутся базы нежелательных и мошеннический сайтов. Зарубежные «коллеги» не всегда могут этим похвастаться, у них сегмент Интернета другой, всего не охватишь .

Запускайте антивирусный сканер на компьютере на ночь хотя бы раз в месяц.

Как вирус-шифровальщик попадает на компьютер?

Файлы с вирусом попадают через ссылки интернета и через почту. А потом и дальше по сети, если настройки безопасности не сделаны.Письма с вирусом содержат вложения или ссылку на загрузчик самого вируса.

Для маскировки вложение почти всегда присылается в архиве. Поэтому, сначала необычное письмох проверим антивирусом.Нужно сохранить файл на компьютер(антивирус его уже «просмотрит» при этом). А потом дополнительно нажать правой кнопкой мыши по сохраненному на диске файлу и проверить еще раз:

При нажатии на подозрительную ссылку Интернета или письма (опять же в случае с установленной платной версии антивируса) система выдает такое полезное окно:

Сайт в базе нерекомендуемых. Это значит, что с него уже были «тревожные звонки». Еще, платные версии лучше проверяют Интернет -ссылки на «зашитые» в них вирусы, чем бесплатные. И при переходе по такой ссылке они вирус обезвреживают, или заносят в список «подозрительных» и блокируют его.

В конце марта я такими нехитрыми способами выловил из почты очередной «квартальный» вирус-шифровальщик. Единственное, что он успел сделать -это написать мне по всему компьютеру сообщение, что файлы зашифрованы, но это было не так. Они остались целыми, отработал код только на создание сообщения:

Прошу обратить внимание на то, что тут указан электронный адрес некоего Щербинина Владимира 1991 года. Поколение 90-х… Это ложный след, потому как настоящий адрес ниже. Тор -браузер позволяет избежать отслеживания компьютера в Интернете стандартными средствами. Вот через такой браузер злоумышленник предлагает Вам связаться с ним. Все анонимно. Сидеть в тюрьме никому не охота.

К сожалению часто бывает, что иногда вирусы обходят наши первые две линии обороны. Мы в спешке забыли просканировать файл, а может антивирус еще не успел получить данные о новой угрозе. Но можно настроить защиту в операционной системе.

Как настроить защиту от вируса шифровальщика в Windows 10?

Продолжаем строить глубокую, эшелонированную оборону от вирусов шифровальщиков и не только от шифровальщиков. Расшифровать файлы нельзя. А восстановить их можно. Все дело в настройках. Если их сделать до попадания вируса на компьютер, то вирус ничего не сможет сделать. А если и сделает, то будет возможность восстановить файлы.

Третья линия обороны — это наш компьютер. Уже давно года так с 2003 Microsoft использует технологию «теневого копирования дисков» . Для нас с Вами это означает, что любое изменение системы можно отменить.

Заранее создается «снимок» вашего жесткого диска, автоматически без Вашего ведома. И система хранит его, добавляя только изменения. Эта технология используется для резервного копирования данных. Нужно только включить ее.

В зависимости от объема диска, настроек, на томе может храниться до 64 предыдущих «теневых копий».Если эта опция включена, то восстановить зашифрованные файлы можно из такой теневой копи, которая незаметно создается ежедневно.

Первый шаг — Идем Этот Компьютер — правая кнопка мыши «свойства» :

Дополнительные параметры

Откроем вкладку «Защита системы» В примере на одном из дисков отключена опция защиты. Встаем мышью на выбранном диске и нажимаем «Настроить»

Восстановление данных из копии можно провести из этого окошка нажав кнопку «Восстановить»

Делаем настройки как на рисунке:

Следующий шаг — настройка контроля учетных записей. Вы не замечали, что никогда еще не было по телевизору рассказано о вирусных «эпидемиях» на устройствах семейства Linux, Android?

Их что, злоумышленники не замечают? Замечают, усиленно пишут вирусы, но там вирус пока не срабатывает. Когда Вы работаете на таком устройстве, Вы на нем не обладаете полномочиями Администратора. Вы обычный пользователь, с обычными правами, систему менять Вам никто не даст.

Если Ваше устройство еще на гарантии и Вы специальными средствами присвоите себе права администратора (root), то производитель лишает Вас за это гарантии. Любой известный сейчас вирус попадая в такую ограниченную «пользовательскую» среду-тюрьму пытается изменить что либо, но безуспешно, так как команды на изменения системы молча блокируются. В этом огромный плюс Linux.

Microsoft (что в переводе означает «маленький и нежный») в рамках своей идеологии позволила пользователям легко и свободно менять настройки безопасности в своих операционных системах.

Настолько легко и свободно, что вирус, попадая уже в «администраторскую» среду, уже действует с полномочиями администратора, ему ничего не мешает. Отсюда массовые эпидемии и вывод, что только на пользователе компьютера Windows лежит ответственность за сохранность своих данных. А кто из нас обращает внимания на настройки? Пока гром не грянет.. :-

Надеюсь, я Вас убедил. Все легко. Идем в учетные записи пользователей

Внутри жмем на ссылку «Изменение параметров контроля учетных записей »

Перемещаем ползунок как нам удобно.

Теперь при запуске любой программы с вашего ведома (или без вашего) система будет спрашивать у Вас разрешения,уведомлять Вас. Мелко-нежные любят такие окошки…

И если у Вас полномочия Администратора, то Вы сможете разрешить ее выполнение. А если Вы обычный пользователь, то не разрешит. Отсюда опять вывод, что лучше всего иметь на своем компьютере одну защищенную паролем учетную запись Администратора, а все остальные должны быть обычные пользователи.

Конечно, окно это всем давно знакомо, надело уже всем, его все отключают. Но, если контроль учетных записей включен, то он не даст запустить программу даже при удаленном подключении к компьютеру напрямую. Вот так. Но, из двух зол надо меньшее выбирать. Кому что нравится. Вот еще короткое видео на эту тему

Следующий шаг — это настройка полномочий для папок. Для особо важных папок с документами можно настроить права доступа на каждую такую папку. В свойствах любой папки (через правую кнопку мыши — «Свойства») есть вкладка «Безопасность».

Вот, к примеру у нас есть на компе Пользователи, допустим это наши маленькие дети. Мы не хотим, чтобы они могли менять содержимое данной папки. Поэтому жмем «Изменить».

Серые галочки — это то что задано по умолчанию. Мы можем поставить галочки и «запретить» вообще все. Даже просмотр. Можно сделать запрет на группу пользователей (как на рисунке). Можно «Добавить» какого то отдельного пользователя. Вирус ничего не сможет сделать, если в этой папке будут запрещены полномочия «изменение» или на «запись». Попробуйте поставить запрет на запись, а потом скопировать в такую папку какой либо файл.

И еще, мы рассмотрим сегодня такую меру защиты от вирусов как резервное копирование файлов. Для такого решения заранее нужно приобрести и установить в компьютер еще один жесткий диск объемом не менее того, на котором установлена Ваша Windows. Затем нужно настроить архивацию на него.

В панели управления есть ссылка на «Резервное копирование и восстановление»

Провалившись туда мы попадаем в настройки:

Вот что нам рекомендуют:

У меня сейчас под рукой только раздел моего жесткого диска «D». Можно и так, но только на первое время. Потом обязательно нужно прикупить себе внешний жесткий диск. Как только выбрали местоположение архива, жмем «Далее».

Если у Вас нет жесткого диска, делаем все как на рисунке. В этом случае будут сохранены только файлы в стандартных расположениях (Мои документы, Мои рисунки Загрузки, Рабочий стол и т.д.). Жмем «Далее».

Вот и все, друзья. Процесс пошел. Вот видео, в котором рассказывается про то как создать образ системы и востановить файл из образа

Итак, для эффективной защиты от вирусов-шифровальщиков достаточно быть внимательным, иметь желательно платный отечественный антивирус и настроенную под нормальную безопасность операционную систему. «Но, как к тебе попал вирус-шифровальщик, если ты такой умный ?» — спросит меня читатель. Каюсь, друзья.

Все выше перечисленные настройки были у меня сделаны. Но, я сам отключил всё примерно на пару часов. Мы с коллегами удаленно настраивали подключение к базе данных, которое никак не хотело устанавливаться.

В качестве тестового варианта было решено срочно использовать мой компьютер. Чтобы убедиться, что пакетам не мешают проходить антивирус, настройки сети, брандмауэр, я на время по быстрому удалил антивирус, отключил контроль учетных записей. Всего навсего. Что из этого вышло читайте ниже.

Когда вирус шифровальщик попал на компьютер, — что делать?

Хоть это и не просто, для начала постараться не паниковать. Злоумышленник не может знать содержимое Вашего компьютера. Он действует вслепую. Шифруется не все. Например, программы и приложения обычно не шифруются. Архивы *.rar и *.7zip — тоже нет. попробуйте открыть архив. Если он открылся — это хорошо.

Когда обнаружил «сюрприз», начал догадываться я, что «попал». Я ведь знал, что делал… Для начала поставил антивирус обратно. В удрученном состоянии снова включил контроль учетных записей «на всю», и запустил на ночь сканирование системного раздела С:, на котором установлена Windows.

Нужно было выцепить зараженный файл. Если этого не сделать, толку не будет. Все опять зашифруется. Так что сначала лечим компьютер.

По возможности запускайте проверку всего компьютера через бесплатный лайф-диск от Dr Web или аналогичной бесплатной утилитой от Касперского Kspersky Resque Disk 10.

Утром в карантине моего антивируса были найдены вот такие «монстры»:

Всего три, бывало и хуже. Но эти три зашифровали все мое добро. Что делаем дальше? Если была настроена архивация, надо после лечения просто восстановить файлы из архива, и всё. Я и полез в архив, где у меня было настроено ежедневное резервное копирование моих файлов за несколько месяцев.

Открыв его я увидел, что все архивы за все даты так же убиты. Список пуст. Почему так произошло?

Вирусы умнеют. Сам отключал контроль учетных записей, после того как удалил антивирус. …….Первое, что сделал вирус после этого — обрадовался и удалил все файлы резервных копий. А я с этого момента начал постепенно впадать в уныние…

Второе, что надо сделать (подумал я), это восстановить файлы из теневой копии диска C:. Для этого я пользуюсь бесплатной программой для просмотра теневых копий диска ShadowCopyView_ru_64 или 32 разрядной версией. Она позволяет быстро визуально просмотреть и оценить содержимое теневых копий, а так же восстановить отдельные папки.

Когда я просмотрел последние снимки, обнаружилось, что остались только зашифрованные копии … Второе, что сделал вирус, это опять убил мои старые теневые копии защищенного тома, чтобы мне было интереснее…. А может, они затерлись последующими копиями…Финал…

Казалось бы все. Не все, друзья. Главное, не сдаваться.

Вирус зашифровал файлы на компьютере windows 10, что делать, как вылечить и как исправить?

Вот до чего наши «горе-хакеры» еще пока не успели добраться. Последняя линия обороны. Присутствует только в Windows10, не проверял еще, но думаю в «семерке»и «восьмерке» этой новой замечательной функции нет. Заметил ее недавно. Это действительно новая и замечательная функция. В поисковой строке бьем слово «восстановление»

В панели управления оснастка «восстановление файлов с помощью истории файлов»

Я обрадовался и сразу полез конечно же в «Документы» и «Рабочий стол».

И увидел, что файлы не зашифрованы. Ура! «Спасибо Зеленый Стрелочка! Процесс пошел. Файлы восстановлены. Компьютер вылечен от вирусов. Настройки безопасности сделаны. Что еще осталось сделать?

Надо еще удалить зашифрованные файлы. Мало ли что… Но их очень, очень много. Как их быстро найти и удалить? Я давно пользуюсь файловым менеджером Total Comander. На мой вкус — нет лучше. Тот, кто начинал с Far Manager меня поймет. Tonal умеет быстро искать файлы, и многое другое. Будем поочередно чистить диски.

Начнем с системного раздела, выберем его кликом мыши или из ниспадающего списка в левом верхнем углу:

Нажимаем на клавиатуре одновременно Alt + F7. Это мы вызвали панель поиска файлов.

Можно искать по имени. Можно как угодно. Но мы будем по маске.То есть Указываем через звездочку и точку расширение зашифрованного файла *.freefoam(у вас «автор» может быть другой, другим будет и расширение). Этим мы указали, что ВСЕ файлы с таким расширением нужно искать. Место поиска «С:». Можно так же и указать в этой панели все разделы, не только «С:». Нажимаем «Начать поиск».

Поиск окончен. Дальше нажимаем «Файлы на панель».

Нажатием «звездочки» на боковой клавиатуре, выделяем розовым все файлы в панели. Чтобы удалить файлы в корзину нажимаем F8 или Del:

Вычистили как пылесосом весь оставшийся зашифрованный мусор. Пусть лежит в корзине пока. Потом удалю. Таким же образом я поочередно вычистил все разделы примерно минут за сорок. У меня много чего зашифровалось.

Но, мне повезло, потому что бывает и хуже. Эта новая функция меня буквально спасла. Не знаю точно, влияет ли включение теневых копий на эту новую функцию. Похоже что да, но я специально не проверял. Как то уже не хочется:)

Напишите, если в курсе. А выводы можно сделать такие. При наличии хорошего антивируса и правильной настройке операционной системы windows 10 можно утереть нос злоумышленнику и оставить его ни с чем.

ИСТОЧНИКВосстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

2. Восстановить зашифрованные файлы используя ShadowExplorer

3. Восстановить зашифрованные файлы используя PhotoRec

1. Удалить вирус-шифровальщик

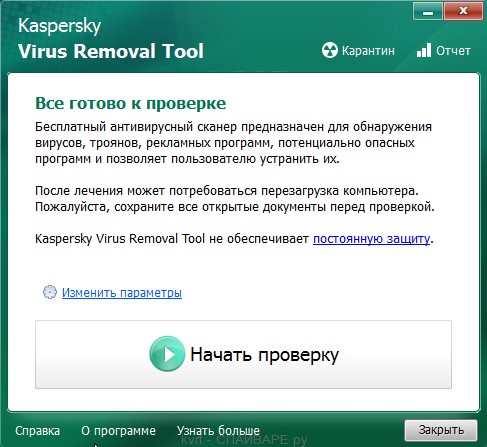

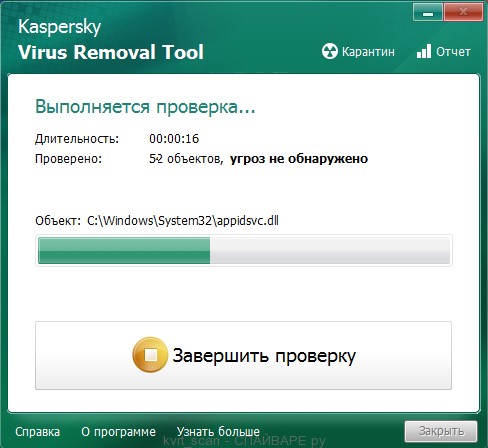

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

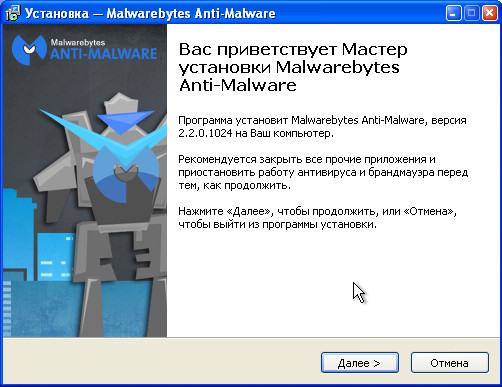

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

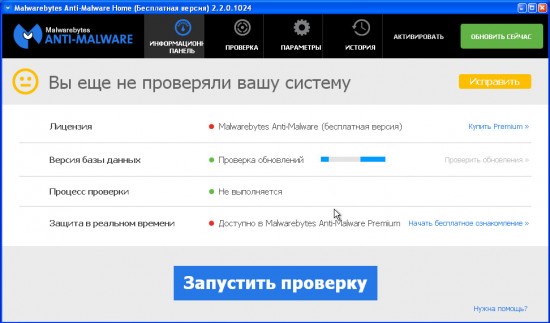

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

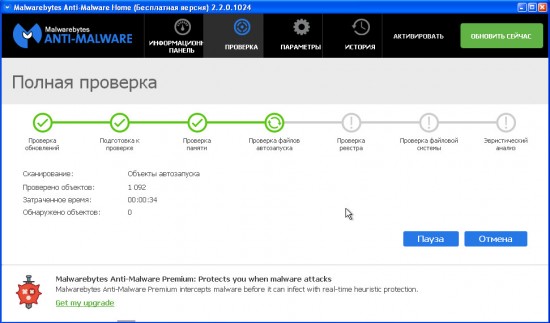

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

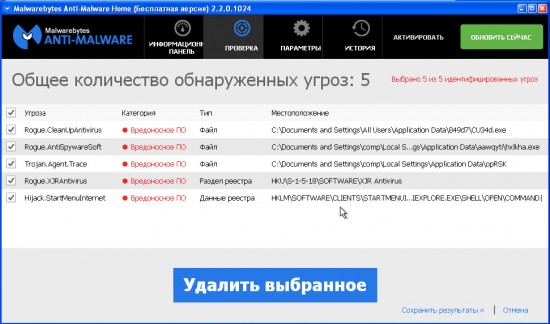

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

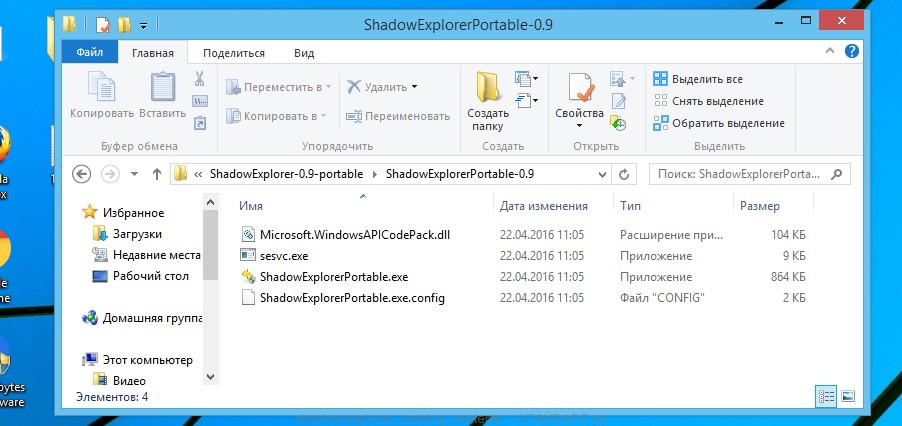

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

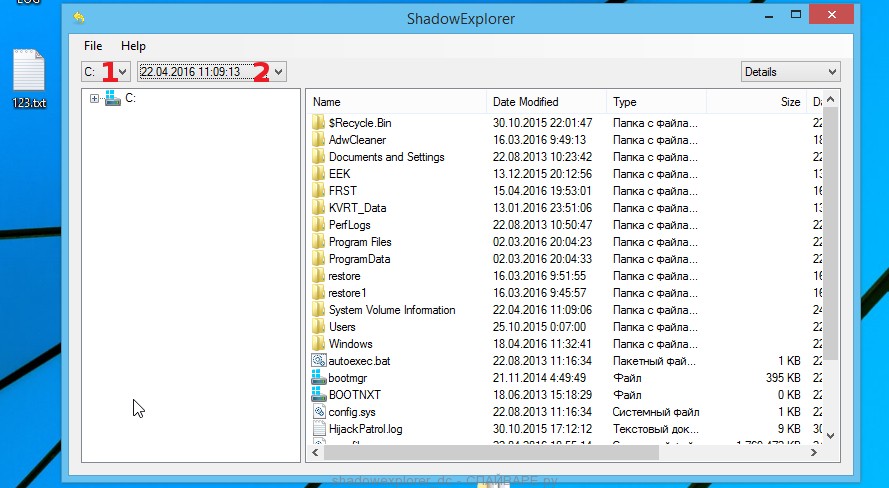

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

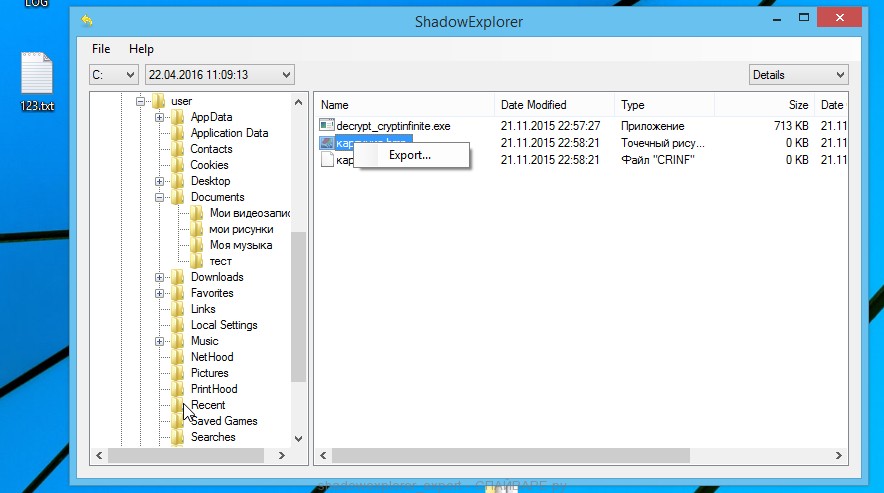

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

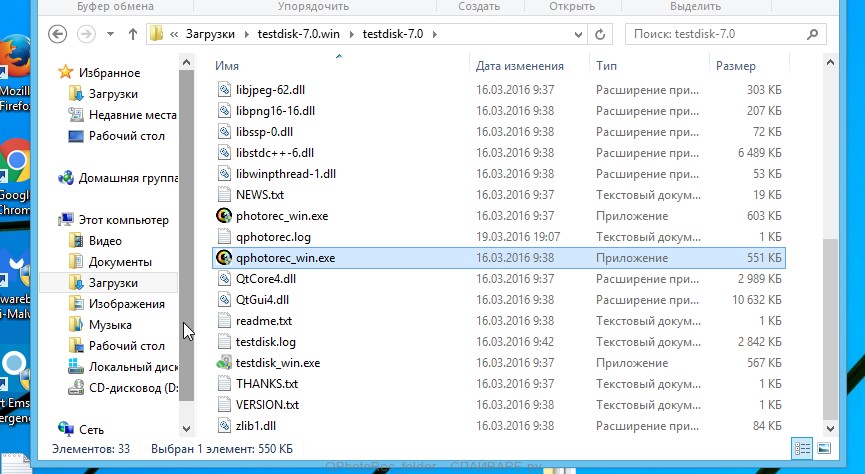

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

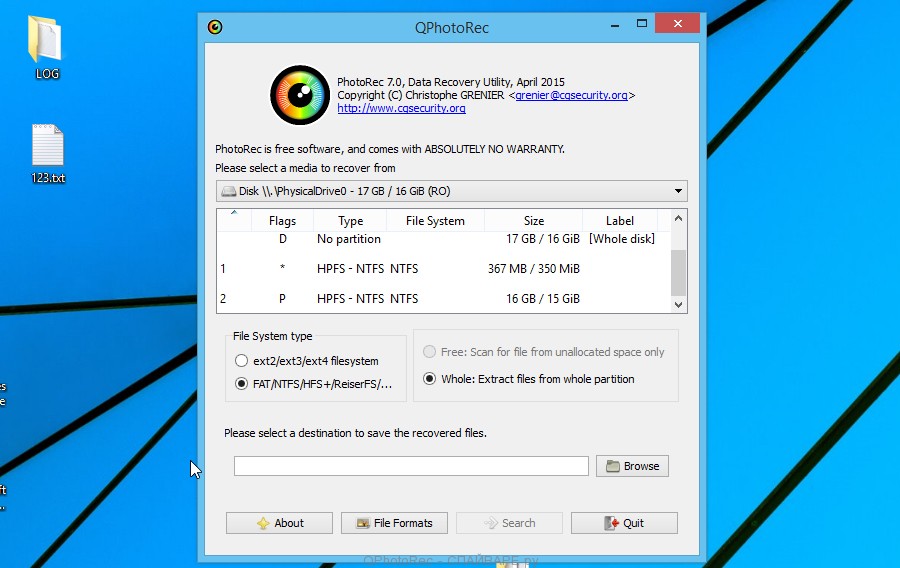

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

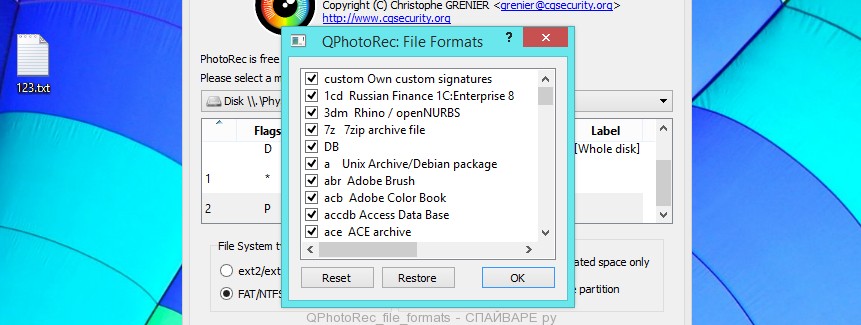

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

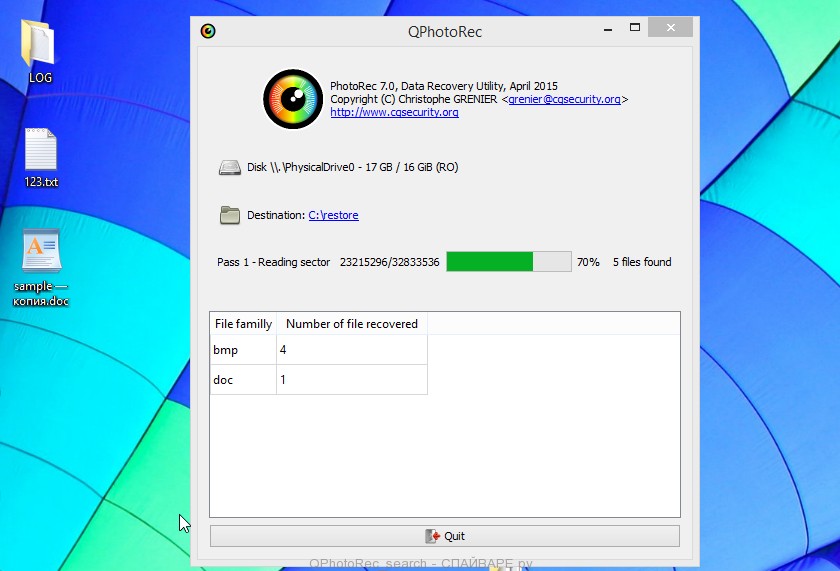

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

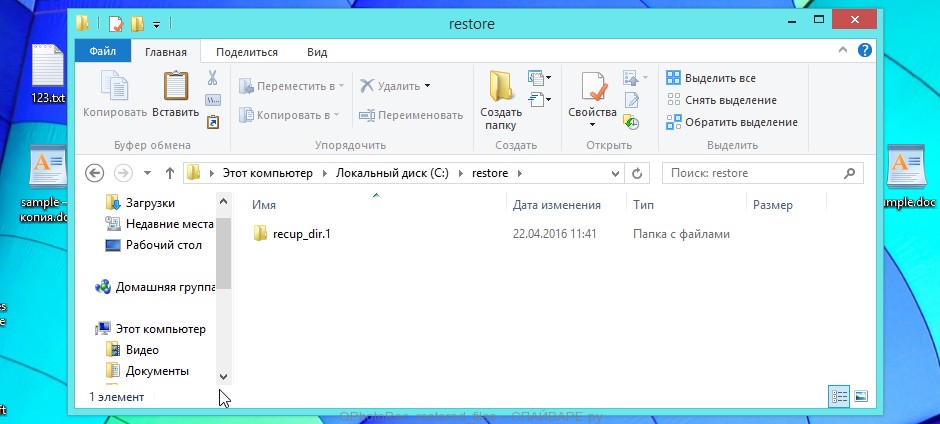

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например, уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Используйте сложные пароли для учетных записей Windows при использовании удаленного рабочего стола

Мы рекомендуем использовать надежные пароли, чтобы защитить личные данные и предотвратить взлом учетных записей при удаленном подключении. Используйте функцию удаленного рабочего стола внутри домашней или корпоративной сети и старайтесь не подключаться к удаленному рабочему столу из интернета. Информация о функции удаленного рабочего стола на сайте поддержки Microsoft. Рекомендации по составлению сложных паролей в статье.

Как открыть зашифрованные файлы | Малый бизнес

Дэвид Уидмарк Обновлено 04 июня 2019

Использование зашифрованных файлов и дисков — это обычно то, что вы можете делать, даже не задумываясь об этом. В большинстве случаев для доступа к данным достаточно просто войти в свой компьютер. Однако в некоторых случаях вам может понадобиться специальный USB-накопитель, вставленный в ваш компьютер перед входом в систему. Конечно, если файлы или ключи шифрования утеряны или повреждены, вход в систему может быть более сложным.

Существует три способа шифрования данных на ПК с Windows: с помощью Windows ‘Encrypting File System (EFS), Windows’ BitLocker или с помощью стороннего программного обеспечения. Доступ к файлам будет зависеть от того, какой метод был использован для их шифрования.

Как открыть зашифрованные файлы с помощью EFS

EFS поставляется с выпусками Windows 10 Pro, Enterprise и Education. С EFS вы можете зашифровать отдельные файлы или папки. Зашифрованные файлы не имеют специального расширения, но на значке отображается блокировка.

Чтобы разблокировать эти файлы, все, что вам нужно сделать, это войти в свой компьютер, используя свой пароль. Если кто-то еще входит в ваш компьютер, файлы не могут быть открыты. Ключи шифрования EFS хранятся на вашем компьютере и также зашифрованы. Кто-то с ноу-хау может в конечном итоге разблокировать эти ключи и получить доступ к зашифрованным файлам.

Как открыть зашифрованные диски Bitlocker

Bitlocker также доступен в выпусках Windows 10 Pro, Enterprise и Education.Битлокер шифрует весь накопитель. Большинство компьютеров, использующих Bitlocker, имеют встроенный в материнскую плату специальный чип, который называется Trusted Platform Module или TPM. Этот чип хранит части ключей шифрования и, если обнаружит, что кто-то пытается получить несанкционированный доступ к компьютеру, заблокирует их.

Способ разблокировки диска для доступа к его файлам зависит от того, как был установлен Bitlocker. В некоторых случаях вам просто нужно ввести пароль для доступа к диску. В других случаях перед включением компьютера вам потребуется вставить предварительно настроенный USB-накопитель.Если USB-накопитель не подключен к компьютеру, вы будете заблокированы.

Как расшифровать EFS без сертификата

Иногда файлы и ключи шифрования могут быть повреждены, например, из-за сбоя жесткого диска. Также возможно потерять доступ к зашифрованному файлу, потому что вы переместили файлы или обновили свой компьютер.

Если вы использовали EFS или стороннее программное обеспечение для шифрования файла, вы можете разблокировать его, используя его свойства файла. Щелкните правой кнопкой мыши файл в проводнике, выберите « Advanced » и снимите флажок « Шифровать содержимое для защиты данных ».Если это не работает, обратитесь к поставщику программного обеспечения.

Добавление пользователей в зашифрованный файл Список разрешений EFS

Разработчики программного обеспечения или сетевые инженеры со знанием языка C ++ могут добавлять дополнительных пользователей в список разрешений зашифрованного файла. Корпорация Майкрософт располагает примером кода, который добавит новое поле восстановления данных в зашифрованный файл с помощью функции AddUsersToEncryptedFile . Новый пользователь должен был иметь доступ к файлу ранее, чтобы это работало, например, он был тем, кто владел файлом или вносил в него изменения в прошлом.

Как получить доступ к зашифрованным файлам из Ransomware

Ransomware продолжает оставаться серьезной угрозой для бизнеса, потребителей и местных органов власти. Если ваш компьютер или компьютерная сеть подверглись атаке, существует большая вероятность того, что вы никогда не сможете получить к ним доступ снова. Тем не менее, существуют инструменты, доступные от известных компаний, которые могут расшифровать некоторые или все ваши файлы. Успех использования этих инструментов будет зависеть от того, какая версия вредоносного ПО использовалась для атаки на ваши системы.

Конечно, лучшая защита от вымогателей — это практиковать хорошие привычки безопасности:

- Регулярно создавайте резервные копии наиболее важных файлов и храните их в автономном режиме (без подключения к компьютеру или сети) или храните их в облачном хранилище.

- Всегда устанавливайте критические обновления и исправления для вашей операционной системы и программного обеспечения.

- Используйте надежное антивирусное и антивирусное программное обеспечение и обновляйте его.

- Не открывайте вложения электронной почты и не переходите по ссылкам, если вы не уверены в их содержании.

Заражение вымогателями может быть довольно страшным. Если на экране компьютера появляется заметка о том, что компьютер заблокирован или файлы зашифрованы, не паникуйте. Вместо этого сделайте глубокий вдох, сядьте и обдумайте свои варианты.

Иллюстрация: руководство ТомаЕсть несколько шагов, которые вы можете предпринять, чтобы попытаться восстановить контроль над вашей системой Windows и файлами, прежде чем вы решите, будете ли вы платить выкуп.

Узнайте, какой тип вымогателей у вас есть

Во-первых, вам нужно будет определить, не пострадали ли вы в результате шифрования вымогателей, вымогателей с блокировкой экрана или чего-то, что просто притворяется вымогателем. Узнайте, можете ли вы получить доступ к файлам или папкам, таким как элементы на рабочем столе или в папке «Мои документы».

Если вы не можете пройти мимо выкупа, который видите на экране, вы, вероятно, заражены вымогателем с блокировкой экрана, что не так уж и плохо. Если вы видите уведомление якобы от полиции, ФБР или IRS, что говорит, что вы попались, глядя на порнографии или подачи ложных налогов и должны заплатить «штраф», который, как правило, экран блокировки вымогателей, тоже.

БОЛЬШЕ: Лучший антивирус

Если вы можете просматривать каталоги или приложения, но не можете открыть обычные офисные файлы, фильмы, фотографии или электронные письма, то у вас есть шифрующее вымогателей, что гораздо хуже.

Если вы можете одновременно перемещаться по системе и читать большинство файлов, то вы, вероятно, видите что-то фальшивое, которое просто пытается напугать вас до уплаты. Вы можете игнорировать записку о выкупе. Попробуйте закрыть свой веб-браузер. Если вы не можете, а затем одновременно нажмите клавиши «Control», «Shift» и «Esc», чтобы открыть диспетчер задач, выберите вкладку «Приложение», щелкните правой кнопкой мыши приложение браузера и выберите «Завершить задачу».

Если вы заплатите выкуп?

Большинство экспертов по безопасности, а также сама Microsoft, советуют не платить выкуп.Нет никакой гарантии, что вы вернете свои файлы, если заплатите, а оплата только поощряет больше вымогателей. (Не платите выкуп за вымогателей с блокировкой экрана, потому что вы почти всегда можете обойти его.)

Однако, когда вам нужно восстановить юридические, медицинские или деловые записи, ценные семейные фотографии или другие важные файлы, заплатив 300 долларов США или это выглядит как приемлемый вариант — и большинство преступников-вымогателей разблокируют файлы после того, как выкуп был выплачен. Поэтому мы предпочли бы оставаться нейтральными в вопросе о том, целесообразно ли платить выкуп или морально приемлемо.

Как бороться с шифрованием вымогателей

Поскольку шифрование вымогателей является наиболее распространенным и наиболее вредоносным видом, мы сначала разберемся с этим. Выполните каждый из этих шагов по порядку, даже если вы знаете, что недавно создали резервные копии своих файлов. Остановитесь, когда вам удалось восстановить ваши файлы.

1. Отключите машину от любых других устройств и от любых внешних дисков. Если вы в сети, выходите в автономный режим. Вы не хотите, чтобы вымогатели распространялись на другие устройства в вашей локальной сети или на службы синхронизации файлов, такие как Dropbox.

2. С помощью смартфона или фотоаппарата сфотографируйте записку с требованием выкупа , представленную на вашем экране. Если вы можете сделать снимок экрана, сделайте это. Вы захотите подать заявление в полицию позже, после того, как пройдете все эти шаги.

3. Используйте антивирусное или антивирусное программное обеспечение для очистки вымогателей с машины, , а только , если вы решили не платить выкуп. (В противном случае дождитесь восстановления файлов.) Возможно, вам придется перезагрузиться в безопасном режиме, нажав одновременно кнопку питания и клавишу S на клавиатуре.

Удаление вымогателей не расшифрует ваши файлы, и это может убить ваши шансы получить файлы обратно, заплатив выкуп. Но это позволит вам выполнить все следующие шаги без риска, что вымогатель зашифрует новые файлы или попытается помешать процессу восстановления.

4. Проверьте, можете ли вы восстановить удаленные файлы. Многие формы шифрования вымогателей копируют ваши файлы, шифруют копии и затем удаляют оригиналы. К счастью, вы можете легко восстановить удаленные файлы с помощью таких инструментов, как бесплатный ShadowExplorer или платная загрузка для восстановления данных.

5. Выясните, с каким типом шифрования вымогателей вы имеете дело. Если вымогатель не объявляет свое собственное имя, попробуйте онлайн-инструмент Crypto Sheriff или онлайн-инструмент ID Ransomware. Оба позволяют загружать зашифрованные файлы, а затем сообщают, можно ли изменить шифрование. (Во многих случаях это не может быть.)

6. Проверьте, есть ли доступные инструменты дешифрования. Если вы уже знаете название штамма вымогателей, перейдите к списку инструментов дешифрования на веб-сайте No More Ransom и посмотрите, есть ли соответствующий расшифровщик.(Две верхние записи в списке, Rakhni и Rannoh, могут расшифровывать несколько штаммов.) Список не алфавитный, и новые расшифровщики добавляются в конец списка.

Если вы не видите, что вам нужно, попробуйте другие веб-сайты, объединяющие расшифровщики вымогателей:

https://fightransomware.com/ransomware-resources/breaking-free-list-ransomware-decryption-tools-keys

https://heimdalsecurity.com/blog/ransomware-decryption-tools

http: //www.thewindowsclub.com / list-ransomware-decryptor-tools

https://www.watchpointdata.com/ransomware-decryptors

Вы также можете попробовать страницы расшифровки отдельных антивирусных компаний для совершенно новых инструментов, которые еще не перешли на агрегированные страницы:

Avast: https://www.avast.com/ransomware-decryption-tools

AVG: http://www.avg.com/us-en/ransomware-decryption-tools

Bitdefender: https://www.bitdefender.com/free-virus-removal

Emsisoft: https: // decrypter.emsisoft.com

«Лаборатория Касперского»: https://noransom.kaspersky.com

McAfee:

https://www.mcafee.com/us/downloads/free-tools/shadedecrypt.aspx

https://www.mcafee.com/us/downloads/free-tools/tesladecrypt.aspx

https://www.mcafee.com/us/downloads/free-tools/wildfiredecrypt.aspx

Trend Micro: https://success.trendmicro.com/solution/1114221-downloading-and-using-the-trend-micro-ransomware-file-decryptor

7.Восстановите ваши файлы из резервной копии. Если вы регулярно выполняете резервное копирование уязвимой машины, вы сможете восстановить файлы из резервной копии.

Однако вы должны убедиться, что файлы резервных копий также не были зашифрованы. Подключите диск резервного копирования к другому компьютеру или войдите в один из лучших сервисов облачного резервного копирования, чтобы проверить состояние файлов. (Вы также должны убедиться, что у вас есть установочный носитель и / или лицензионные ключи для всех сторонних приложений.)

Если все хорошо, вы захотите полностью стереть диск, выполнить чистую установку операционной системы и затем восстановите файлы из резервной копии.

Вы также можете просто восстановить файлы с резервного диска без очистки и переустановки ОС. Это может показаться меньшим количеством проблем, но это не очень хорошая идея — вы можете оставить некоторые следы вымогателей на компьютере, даже после выполнения полного антивирусного сканирования.

Если эти методы не работают, вам придется сделать выбор: заплатить выкуп или отказаться от файлов.

8. Если вы собираетесь заплатить выкуп, сначала договоритесь. Многие заметки вымогателей содержат инструкции о том, как связаться с преступниками, использующими вредоносную программу.Если это так, свяжитесь с ними и поторговаться за меньший выкуп. Это работает чаще, чем вы думаете.

После того, как вы согласитесь с установленной ценой, следуйте инструкциям по оплате. Нет никакой гарантии, что ваши файлы будут действительно освобождены, но более искушенные преступники-вымогатели обычно выполняют свое слово.

9. Откажитесь от файлов и переустановите операционную систему. Если вы предпочитаете просто обрезать наживку, вам следует выполнить полную очистку и переустановку операционной системы.Windows 10 позволяет вам «сбросить настройки» многих устройств, но с другими операционными системами вам придется использовать установочные диски или USB-накопители.

10. Подайте заявление в полицию. Это звучит бессмысленно, но это необходимый юридический шаг, если вы хотите подать страховой иск или иск, связанный с вашей инфекцией. Это также поможет властям отслеживать уровень и распространение инфекции.

Специальное примечание для червя Pansa Ransomware

Червь Petya Ransomware, поразивший Европу в конце июня 2017 года, необычен.После заражения он перезагружает компьютер и пытается перезаписать основную загрузочную запись жесткого диска Windows. Если вы можете остановить процесс перезагрузки, вы можете предотвратить это.

Если основная загрузочная запись была перезаписана, вы увидите записку с требованием выкупа:

(Изображение предоставлено Avira)Но не отчаивайтесь. Создание новой основной загрузочной записи не очень сложно. Если у вас есть установочный диск для вашей версии Windows, вы можете следовать подробным инструкциям на этой странице: http: // neosmart.net / wiki / fix-mbr /. Если нет, то отнесите свой компьютер в любую мастерскую по ремонту компьютеров, и техник сможет создать новую основную загрузочную запись за несколько минут.

У Пети есть модуль резервного копирования, который шифрует файлы, если очистка основной загрузочной записи не удалась. Если это произошло с вашей машиной, то следуйте обычным инструкциям по работе с шифрованием вымогателей.

Что бы вы ни делали, не пытайтесь заплатить выкуп червя Пети. Вредоносная программа написана так, что зашифрованные данные невозможно восстановить, и единственный контактный адрес электронной почты, указанный на экране выкупа вредоносной программы, был отключен соответствующим поставщиком услуг электронной почты.

Как работать с вымогателями с блокировкой экрана

Вымогатели с блокировкой экрана не так распространены, как это было несколько лет назад, но время от времени они появляются. Выполните следующие действия, чтобы удалить его.