Anti-WebMiner — Анти-майнер

Свободная программа анти-майнер для защиты от интернет-криптовалютных майнеров (JS скрипты, выполненные в браузере) путем изменения HOSTS файла Windows.

Совместимость:

- Windows XP / 2003 / Vista / Seven / 8 / 8.1 / 10 32-разрядные и 64-разрядные.

Майнинг криптовалюты в браузере с использованием таких скриптов, как Coinhive, является реальной проблемой для всех. Эти сценарии могут привести к тому, что браузеры будут работать медленно или полностью перестанут реагировать, используя ресурсы компьютера. Любому веб-мастеру достаточно добавить всего одну строку к коду веб-сайта, чтобы начать монетизацию с помощью криптовалюты.

Anti-WebMiner блокирует скрипты, используя черный список базы данных хостов, таких как «Coinhive». Анти-майнер изменяет HOSTS файл Windows для блокирования попыток подключения к сайтам из черного списка.

Приложение защищает компьютер во всех браузерах, и не требуется устанавливать расширение браузера.

В случае, если используются различные торрент-приложения и веб-сайты, тогда имеется опасность столкновения с веб-майнерами. Основная проблема заключается в том, что они могут содержать javascript, который запускается в браузере, и использует ресурсы компьютера для различных криптовалют.

Язык: Английский

Лицензия: Apache License 2.0Протестировано на ОС: Windows 7 x64, Windows 10 x64

Заявлена совместимость с ОС: Windows XP / 2003 / Vista / Seven / 8 / 8.1 / 10

Официальный сайт: github.com/greatis/Anti-WebMiner

Перейти в каталог загрузки на github

Внимание, резервная копия обновляется очень редко, так как нужна на случай удаления дистрибутива с официального сайта.

Резервная копия на Яндекс Диске, версия 1.1.0.2

Похожие материалы:

Майнеры и антивирус / Habr

С темой майнеров лично я столкнулся после заявления Германа Клименко о том, что огромное количество серверов Москвы поражены майнерами. До этого майнеры были лично для меня лишь одним из видов вредоносных программ. Времени с тех пор прошлом не так уж и много, но количество желающих заработать на чужих компьютерах растет и думаю настала пора поговорить об этом явлении.Начнем с последней заявленной темы — об отношении антивирусов и майнеров. Для ответа на этот вопрос нужно понимать, что есть вредоносная программа с точки зрения антивируса.

Вредоносная программа — это программа, устанавливаемая на компьютер без ведома пользователя или выполняющая на компьютере пользователя несанкционированные действия. Определение не идеальное, но очень близкое к истине.

Проблема для жертвы заключается в том, что ее компьютер, зараженный криптомайнером, работает значительно медленнее обычного…… продвинутые зловреды прекращают работу во время запуска на ПК «тяжелых» приложений вроде игр…

Однозначно вредоносное поведение, делающие майнеров законной добычей антивирусов (и иных систем защиты, ибо не антивирусами едиными).

Но может ли антивирус поймать майнер?

Майнеров довольно много, а сложность их детектирования заключается в том, что сам по себе майнинг — стандартный процесс. Это не попытки стирать или модифицировать файлы, изменять содержимое загрузочного сектора жесткого диска и т.п. Нет, майнинг в обычном случае не будет определяться антивирусом. Поэтому разработчикам антивирусов приходится искать новые способы определения наличия таких программ на компьютерах жертв

Не совсем так. В приведенной выше цитате речь идет о поведенческом анализаторе (или его разновидности — облачном антивирусе). Эти компоненты антивируса действительно отслеживают поведение. И если бы вредоносная программа занималась чисто майнингом, то действительно решить, что это вредоносная программа или нет — было бы невозможно. Поэтому предлагаю посмотреть какие бывают майнеры.

Грубо говоря разновидностей две. Первая реализует майнинг самонаписанным компонентом. И тут все понятно — сигнатуры антивирусных баз не дадут даже запуститься майнеру, как бы он не проник на машину. Упомянутая статья утверждает, что «cервера в сети злоумышленники заражают, эксплуатируя уязвимость вроде EternalBlue». Точно также распространялся Wanna Cry. Но при этом запуститься он мог не всегда. Так один из антивирусов отлавливал его эвристиком, другой при наличии включенного облака — его компонентами.

Пример подобного майнера:

Майнер Trojan.BtcMine.1259 скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar. Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Второй вариант — использование обычного майнера.

Пример

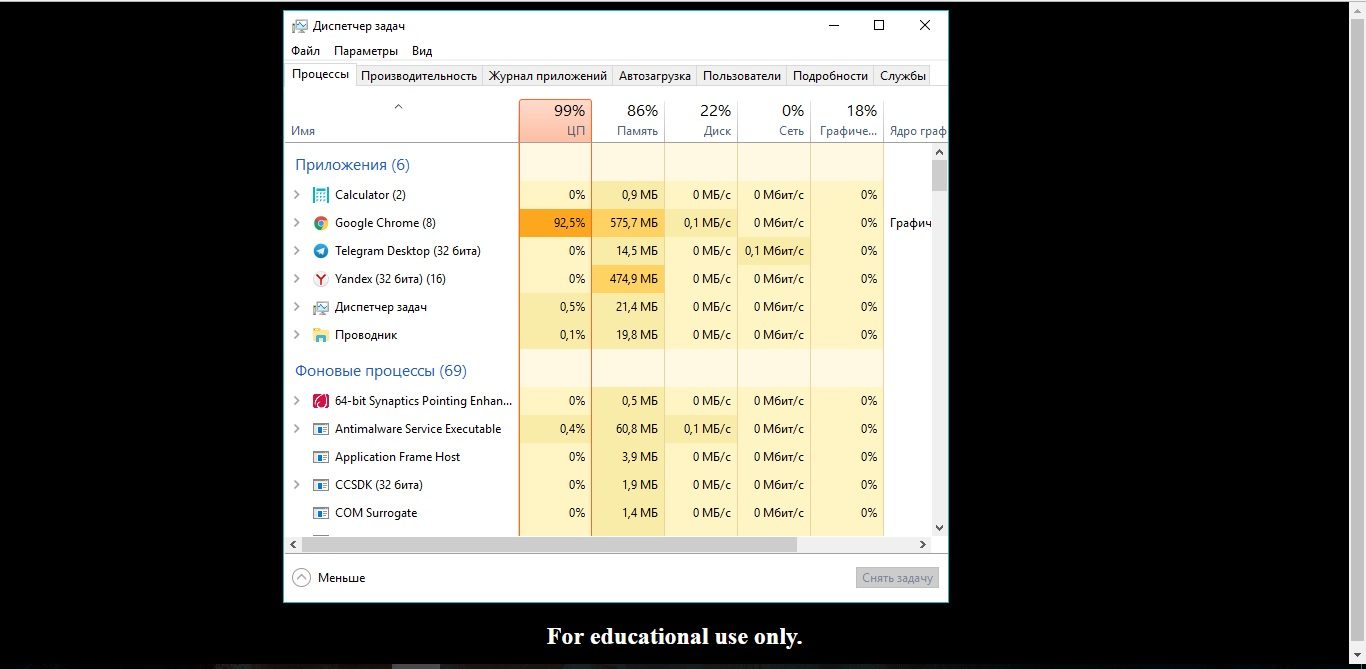

Trojan.BtcMine.1, использует две легитимные программы для майнинга, с помощью которых задействует вычислительные ресурсы компьютера жертвы с целью «добычи» виртуальных монет. Будучи запущенным в системе ничего не подозревающим пользователем, Trojan.BtcMine.1 сохраняет себя во временную папку под именем udpconmain.exe. Затем он прописывает путь к исполняемому файлу в отвечающем за автозагрузку приложений ключе реестра. Потом вредоносная программа скачивает из Интернета и размещает во временной папке под именем miner.exe второй «майнер» с целью максимально загрузить компьютер расчетами. После этого троянские программы подключаются к одному из пулов платежной системы и начинают вести расчеты, зарабатывая для злоумышленников соответствующее вознаграждение. На иллюстрации можно увидеть нагрузку на процессор, которую создает программа-майнер, запущенная троянцем Trojan.BtcMine.1.

В данном случае для запуска легитимного майнера его надо сначала доставить на машину, запустить и желательно скрыть присутствие процесса в системе/значка в трее. А значит есть вредоносные компоненты, которые опять же могут быть обнаружены или по сигнатурам или по поведению

В общем — будет сигнатура — майнер не пройдет. Не будет сигнатуры, майнер обнаружат по выросшей загрузке машин и сигнатура появится.

Сколько же создается майнеров? Берем случайную дату на updates.drweb.com

Trojan.BtcMine.1065(2) Trojan.BtcMine.1084 Trojan.BtcMine.1177 Trojan.BtcMine.1247 Trojan.BtcMine.1336 Trojan.BtcMine.1421(3) Trojan.BtcMine.1440 Trojan.BtcMine.1447(2) Trojan.BtcMine.1448(10) Trojan.BtcMine.1449 Trojan.BtcMine.1500 Trojan.BtcMine.1501 Trojan.BtcMine.1502(2) Trojan.BtcMine.1503 Trojan.BtcMine.1506 Trojan.BtcMine.1507 Trojan.BtcMine.1508

Tool.BtcMine.1000 Tool.BtcMine.1001 Tool.BtcMine.1002 Tool.BtcMine.1003(2) Tool.BtcMine.1004 Tool.BtcMine.1005 Tool.BtcMine.1006 Tool.BtcMine.1007 Tool.BtcMine.1008(2) Tool.BtcMine.1009(2) Tool.BtcMine.1010(2) Tool.BtcMine.1011(4) Tool.BtcMine.1012 Tool.BtcMine.1013 Tool.BtcMine.1014 Tool.BtcMine.1015 Tool.BtcMine.1016(2) Tool.BtcMine.1021(2) Tool.BtcMine.1022 Tool.BtcMine.1023(2) Tool.BtcMine.1024 Tool.BtcMine.1025 Tool.BtcMine.1026 Tool.BtcMine.1027(3) Tool.BtcMine.1028(2) Tool.BtcMine.1029(2) Tool.BtcMine.1030(2) Tool.BtcMine.230 Tool.BtcMine.278 Tool.BtcMine.288(7) Tool.BtcMine.390(2) Tool.BtcMine.433 Tool.BtcMine.483(2) Tool.BtcMine.573(3) Tool.BtcMine.800 Tool.BtcMine.810(11) Tool.BtcMine.916(2) Tool.BtcMine.917 Tool.BtcMine.943 Tool.BtcMine.944(7) Tool.BtcMine.948(2) Tool.BtcMine.958(3) Tool.BtcMine.968 Tool.BtcMine.970(4) Tool.BtcMine.973(4) Tool.BtcMine.974 Tool.BtcMine.975 Tool.BtcMine.976 Tool.BtcMine.977(4) Tool.BtcMine.978(6) Tool.BtcMine.979 Tool.BtcMine.980 Tool.BtcMine.981(3) Tool.BtcMine.982 Tool.BtcMine.983 Tool.BtcMine.984 Tool.BtcMine.985 Tool.BtcMine.986 Tool.BtcMine.987(2) Tool.BtcMine.988 Tool.BtcMine.989 Tool.BtcMine.990 Tool.BtcMine.991(4) Tool.BtcMine.992 Tool.BtcMine.993 Tool.BtcMine.994 Tool.BtcMine.995 Tool.BtcMine.996(2) Tool.BtcMine.997 Tool.BtcMine.998 Tool.BtcMine.999 Tool.Linux.BtcMine.163 Tool.Linux.BtcMine.164 Tool.Linux.BtcMine.165 Tool.Linux.BtcMine.166 Tool.Linux.BtcMine.167 Tool.Linux.BtcMine.168 Tool.Linux.BtcMine.169 Tool.Linux.BtcMine.170 Tool.Linux.BtcMine.171 Tool.Linux.BtcMine.172 Tool.Linux.BtcMine.173 Tool.Linux.BtcMine.174 Tool.Linux.BtcMine.175 Tool.Linux.BtcMine.176 Tool.Linux.BtcMine.178 Tool.Linux.BtcMine.179 Tool.Linux.BtcMine.180 Tool.Linux.BtcMine.181 Tool.Linux.BtcMine.182 Tool.Linux.BtcMine.183 Tool.Linux.BtcMine.184 Tool.Linux.BtcMine.186 Tool.Linux.BtcMine.187 Tool.Linux.BtcMine.188 Tool.Linux.BtcMine.189 Tool.Linux.BtcMine.190 Tool.Linux.BtcMine.191 Tool.Linux.BtcMine.193 Tool.Linux.BtcMine.194 Tool.Linux.BtcMine.195 Tool.Linux.BtcMine.196 Tool.Linux.BtcMine.197 Tool.Linux.BtcMine.198 Tool.Linux.BtcMine.199 Tool.Linux.BtcMine.201 Tool.Linux.BtcMine.202 Tool.Linux.BtcMine.203 Tool.Linux.BtcMine.204 Tool.Linux.BtcMine.205 Tool.Linux.BtcMine.206 Tool.Linux.BtcMine.207 Tool.Linux.BtcMine.208 Tool.Linux.BtcMine.209 Tool.Linux.BtcMine.210 Tool.Linux.BtcMine.211 Tool.Linux.BtcMine.212 Tool.Linux.BtcMine.213 Tool.Linux.BtcMine.214 Tool.Linux.BtcMine.215 Tool.Linux.BtcMine.216 Tool.Linux.BtcMine.219 Tool.Linux.BtcMine.220 Tool.Linux.BtcMine.221 Tool.Linux.BtcMine.222 Tool.Linux.BtcMine.223 Tool.Linux.BtcMine.224 Tool.Linux.BtcMine.225 Tool.Linux.BtcMine.226 Tool.Linux.BtcMine.227 Tool.Linux.BtcMine.228 Tool.Linux.BtcMine.229 Tool.Mac.BtcMine.35 Tool.Mac.BtcMine.36 Tool.Mac.BtcMine.37 Tool.Mac.BtcMine.38 Tool.Mac.BtcMine.39 Tool.Mac.BtcMine.40 Tool.Mac.BtcMine.41 Tool.Mac.BtcMine.42 Tool.Mac.BtcMine.43 Tool.Mac.BtcMine.44 Tool.Mac.BtcMine.45 Tool.Mac.BtcMine.46 Tool.Mac.BtcMine.47 Tool.Mac.BtcMine.48 Tool.Mac.BtcMine.50 Tool.Mac.BtcMine.51 Tool.Mac.BtcMine.52 Tool.Mac.BtcMine.53 Tool.Mac.BtcMine.54 Tool.Mac.BtcMine.55 Tool.Mac.BtcMine.56 Tool.Mac.BtcMine.57

На выбранную дату обойденным вниманием вирусописателей оказался Android, возьмем пример из новостей

Android-майнеры Android.CoinMine.1.origin и Android.CoinMine.2.origin, предназначенные для добычи виртуальных валют Litecoin, Dogecoin и Casinocoin распространялись злоумышленниками в модифицированных ими популярных приложениях и активизировались в те промежутки времени, когда мобильное устройство не использовалось его владельцем. Т. к. данные вредоносные программы активно задействовали аппаратные ресурсы зараженных смартфонов и планшетов, это могло стать причиной их перегрева, ускоренного разряда аккумулятора и даже обернуться финансовыми потерями для пользователей вследствие чрезмерного потребления троянцами интернет-трафика. А уже в апреле 2014 года появились новые версии данных троянцев, которые были обнаружены в каталоге Google Play и предназначались для добычи криптовалюты Bitcoin. Эти вредоносные приложения скрывались в безобидных «живых обоях» и также начинали свою противоправную деятельность, если зараженное мобильное устройство не использовалось определенное время.

Пример майнера для Линукс можно посмотреть здесь.

Как распространяются майнеры?

Всеми путями распространения вредоносных программ. Пара примеров

Через взломанный сайт

Злоумышленники разместили на сервере ВЦИОМ веб-страницы, с которых посетителям предлагалось скачать вредоносную программу под видом различных «полезных» файлов.

Взлому подверглась как русскоязычная (wciom.ru), так и англоязычная (wciom.com) версии официального веб-сайта ВЦИОМ. Киберпреступники создали на скомпрометированном сервере специальный раздел, в котором размещались веб-страницы с заголовками, пользующимися высокой популярностью согласно статистике поисковых систем: например, «новые-команды-кхл-2015-2016», «скачать-книгу-метро-2035-в-формате-fb2», «каталоги-эйвон-12-2015-просмотр-онлайн-бесплатно-россия-листать», «пробки-на-трассе-м4-дон-сегодня-онлайн», «скачать-adblock» и т. д. При попытке открыть такую ссылку в окне браузера пользователю демонстрировалась поддельная веб-страница популярной службы хранения файлов «Яндекс.Диск» или же веб-страница с заголовком WCIOM.RU, на которой потенциальной жертве предлагалось скачать архив якобы с неким «полезным» содержимым, — например, популярной книгой «Метро 2035» или свежим каталогом Avon.

Сканированием сети:

Trojan.BtcMine.737 перечисляет доступные в сетевом окружении компьютеры и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка. Помимо этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если это удается, Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi. Если вредоносной программе удалось получить доступ к одному из компьютеров в локальной сети, предпринимается попытка сохранить и запустить на нем копию троянца либо с использованием инструментария Windows Management Instrumentation (WMI), либо при помощи планировщика заданий

Насколько широко распространены майнеры?

Суммарно майнеры составят порядка 0.3 от всех пойманных за месяц. Не каждый месяц, но периодически майнеры попадают в топ самых распространенных вредоносных программ.

Итого:

- Майнеры — законная цель антивирусов и при наличии сигнатур и правил они могут удаляться и удаляются

- Любые вредоносные программы находятся и удаляются антивирусом только при наличии правил/сигнатур. Поскольку майнеры любят создавать ботнеты, то в руки аналитиков они попадают гарантированно

- Антивирус — не панацея и не золотая пуля. Поэтому не стоит пренебрегать иными методами защиты, тем же ограничением прав

Надеюсь было интересно, если есть вопросы — постараюсь ответить.

Update. Есть ли майнеры, которые не жадничают и не забирают все ресурсы на себя. И если есть, то можно ли их обнаружить? Да, такие майнеры есть, тем не менее, их появление сопровождается появлением тормозов, хоть небольших, но тормозов. Лаги при запуске программ, в неожиданный момент. Поэтому если компьютер начал подглюкивать больше нормального:

- Обновите антивирус и проверьте систему. Смешно кажется, но у огромного количества народа базы устаревшие

- Если базы свежие — скачайте иной антивирус и проверьтесь им

- Проверьте наличие неизвестных процессов им системных служб. Как правило майнер не затрудняет себя маскировкой и службы/процессы видны. Пример

И рекомендую следить, что у вас пытается выйти в Интернет

Update2. Есть ли майнеры, процессов которых не видно? Мало, но есть.… Майнер выбирает в netsvcs существующую системную службу, заменяет файл службы, восстанавливает аттрибуты времени и и запускает службу… Но нет в мире совершенства — обнаружены по загрузке процессора

Тут кроме поведенческого анализатора изменений мер защиты вряд-ли придумаешь. Плюс конечно контроль всего, что запускается нового

Как проверить компьютер на скрытые майнеры и избавиться от них

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.

Сегодня мы поговорим об одном из самых распространенных типов вирусов – скрытый майнер. Научимся его самостоятельно находить и удалять.

Но перед этим хотелось бы вкратце рассказать о его происхождении и симптомах заражения.

Что такое вирус майнер

Вирус майнер чем-то похож на троянский конь. Принцип его действия заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, загружая процессор или видеокарту до 100% в целях получения дохода для злоумышленника. Доход исчисляется специальной криптовалютой в виде биткоинов.

Получается, что разработчик зарабатывает благодаря мощности вашего компьютера. На мой взгляд, это вовсе несправедливо.

Последние модификации вируса майнинга могут способствовать пропаже личных данных, выводить операционную систему Windows из строя и открывать ходы для проникновения новых угроз.

Бороться с ним можно двумя методами: ручным и автоматическим, ниже мы рассмотрим оба способа.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

Как происходит заражение

Обычно заражение происходит несколькими путями:

- Через браузер. Например, когда вы заходите на зараженный сайт, miner может загрузиться прямо систему и начать действовать. Второй вариант – вирус майнер действует только в момент вашего нахождения на зараженном ресурсе, как специальный скрипт, но после его закрытия, все приходит в норму.

- Через установку программ, скачивание и открытие различных файлов. В таком случае угроза проникает в Windows и только после этого начинает свою активность.

Исходя из вышеперечисленных пунктов можно сделать вывод, что в наше время никак не обойтись без хороших антивирусов. Даже если вы очень осторожный пользователь, все равно есть риск заражения. По крайней мере у вас должен быть включен хотя-бы Защитник Windows 10.

Как распознать вирус майнер

Есть несколько эффективных способов, которые помогут вам распознать имеющуюся угрозу и вовремя предпринять меры для ее устранения.

И так, выполнять проверку компьютера на майнеры необходимо в следующих случаях.

- Устройство постоянно тормозит. При открытии диспетчера задач виден график загрузки процессора до 40-100%.

- Miner способен грузить видеокарту. Это видно при открытии любой программы, отображающей процент загрузки, например, GPU-Z. Еще загрузку видеокарты можно определить на слух и прикосновения. При чрезмерной нагрузке кулера начинают крутиться быстрее и шуметь, при прикосновении карта горячая.

- Еще реже повышается расход оперативной памяти. Это также видно через диспетчера устройств.

- Большой расход трафика, пропажа или удаление важных файлов, периодическое отключение интернета или торможение ПК при заходе на какой-то определенный сайт.

- Периодически возникающие сбои Windows или ошибки установленных программ.

Рекомендую проводить проверку на наличие майнеров даже если у вас имеет место быть хотя-бы один из вышеперечисленных пунктов.

Подготовка к проверке

Перед тем, как приступать к сканированию, необходимо скачать и установить антивирусные приложения.

В идеале иметь установленный антивирус, пускай даже если это бесплатная версия. В большинстве найти скрытый в системе майнер не составит ему никакого труда.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

Нам пригодятся следующие программы

- Kaspersky Rescue Disk или Live Disk от Dr.Web. Это специальные аварийные загрузочные диски со встроенным антивирусным сканером. Главное отличительное преимущество таких дисков в том, что при загрузке с подобного носителя, все имеющиеся вирусы будут неактивны, а значит ничто не помешает их удалить.

- Dr.Web Cureit – специальная программа способная обнаружить и удалить скрытый майнер, трояны и прочее шпионское ПО.

- Malwarebytes Anti-Malware – проанализирует полностью весь компьютер и избавит от угроз, которые обычно не видят стандартные антивирусы.

- Adwcleaner – поможет избавиться от всякой заразы с браузера. На мой взгляд, просто незаменимая вещь.

- Ccleaner – утилита для приведения Windows в порядок. Эффективно удалит из системы остаточный мусор и исправит записи в реестре.

После того, как все утилиты будут загружены и установлены, можно переходить к проверке.

Сканирование

Проверку компьютера наличие скрытых майнеров нужно начинать со стандартного антивируса, который установлен в систему. Сразу после него можно переходить к программам строго по порядку, указанному выше в предыдущем разделе.

Если у вас нет желания начинать сканирование с использованием Live CD, то загрузитесь в безопасном режиме (чтобы минимизировать активность угроз) и начните со второго пункта. При недостаточном эффекте необходимо использовать аварийный диск.

По завершению сканирования удалите найденные вирусы майнинга, проведите очистку с помощью программы «Ccleaner» и перезагрузите компьютер.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

Ручной способ обнаружения – диспетчер задач

Поиск скрытых майнеров можно проводить и ручным способом. Для этого запустите «Диспетчер задач», нажав комбинацию «Ctrl+Shift+Esc» и перейдите в раздел «Процессы» (в Windows 7) или «Подробности» (если у вас Windows 10).

Затем выполнять все по инструкции:

- Необходимо найти процесс, который больше всего расходует ресурсы процессора. Чаще всего он имеет непонятное название, состоящее из набора произвольных букв или символов.

- Далее открываем реестр, нажав комбинацию «Win+R» и вводим «regedit», жмем «ОК».

- Жмем «Ctrl+F», вводим название процесса, полученного на первом шаге и нажимаем «Найти».

- Таким образом ищем и удаляем все записи, в которых содержится команда на запуск вируса майнинга.

- По завершению процедуры перезагружаем ПК.

Это был первый способ, переходим ко второму.

Anvir Task Manager

Если по каким-либо причинам диспетчер задач запустить не удается, можно использовать альтернативный способ – программу Anvir Task Manager. Скачать ее можно отсюда.

- Установите и запустите софт.

- Найдите в общем списке подозрительный процесс и наведите на него мышкой, чтобы увидеть подробную информацию. Обратите внимание на все поля, нигде не должно быть прочерков и произвольных наборов символов или букв.

- Щелкаем правой мышкой и открываем раздел «Детальная информация».

- Перемещаемся во вкладку «Производительность» и в графе «Период» устанавливаем значение «1 день». Бывает полезно проводить анализ в режиме реального времени, чтобы активировать его, уберите галочку с предыдущего пункта и поставьте ее напротив значения «Realtime».

- Анализируем активность, если она превышала 20-30%, то запоминаем название процесса.

- По аналогии с предыдущим способом, открываем редактор реестра, производим поиск по имени и уничтожаем все упоминания.

- Тоже самое проделываем и с локальными дисками.

- В самом конце не помешало бы пройтись антивирусными утилитами вместе с Ccleaner.

Надеюсь, что моя инструкция помогла вам избавиться от скрытого майнинга. Если же нет, то вы можете описать свою ситуацию в комментариях, и мы вместе ее решим.

Пошаговое видео по решению проблемы

Профессиональная помощь

Если не получилось самостоятельно устранить возникшие неполадки,

то скорее всего, проблема кроется на более техническом уровне.

Это может быть: поломка материнской платы, блока питания,

жесткого диска, видеокарты, оперативной памяти и т.д.

Важно вовремя диагностировать и устранить поломку,

чтобы предотвратить выход из строя других комплектующих.

В этом вам поможет наш специалист.

Оцените статью:

Если статья была вам полезна,

поделитесь ею в качестве благодарности

6 несложных способов защититься от скрытого майнинга — The Village

Нелегальный майнинг обогнал по популярности вирусы-вымогатели. Хакеры все чаще отказываются от мощных одноразовых атак и выбирают долгосрочный скрытый майнинг. Это как ограбить банк: можно, конечно, рискнуть и опустошить хранилище, а можно понемногу списывать деньги со счетов. Правда, процесс вычисления монет, стоимость которых зависит от количества владельцев, затормозился из-за большого наплыва игроков. Один компьютер средней мощности теперь способен принести за сутки меньше доллара. Для выгодного майнинга требуется все больше ресурсов, поэтому майнеры изобретают новые способы использовать чужие вычислительные мощности.

От скрытого майнинга достается и обычным пользователями, и бизнесу. Среди пострадавших компаний — Tesla, Сбербанк России, «Транснефть», ядерный центр в Сарове. Хотя бизнесу проще пресекать попытки тайного майнинга, если копания постоянно следит за состоянием рабочих станций и серверов, за нагрузкой на процессоры, память, диски. Наша DLP-система, например, выявляет и сигнализирует службе ИБ о сомнительных процессах и подозрительных сайтах. Но и обычным пользователям вполне по силам обнаружить майнера на собственном компьютере. Для этого хватит простых утилит, антивируса и встроенных возможностей операционной системы. Вот что нужно делать.

Если компьютер вдруг стал подвисать, и есть подозрение на майнинг, первым делом следует открыть вкладку «Производительность» в «Диспетчере задач» (в macOS — «Мониторинг системы»). Уровень загрузки процессора, который стремится к 100 %, служит косвенным доказательством. Систему могут нагружать и другие прожорливые программы, например торрент-клиенты или игры, а если компьютер старый, то и потоковое видео. Поэтому вместе с нагрузкой на процессор нужно проверять и активные процессы, чтобы понять, что именно тормозит ресурсы.

Если Windows сигнализирует о недостоверном сертификате, от установки приложения лучше отказаться. Особенно если издатель ПО не особенно на слуху. Еще один шаг к безопасности — работать на компьютере под учетной записью с правами пользователя, а не администратора системы. Способ предохраниться для пользователей Apple — разрешить установку приложений только из App Store.

Майнеры — не вредоносное ПО в классическом понимании. Их задача не навредить компьютеру, а незаметно встроиться и эксплуатировать ресурсы как можно дольше. Антивирусы способны засечь момент вторжения и попытки установить ПО в обход защиты. Некоторые антивирусные решения, например «Лаборатории Касперского», определяют майнеры в категорию ПО с «двойным назначением», которое может быть зловредным и легальным. В конце концов, пользователь ведь может сам установить программу для майнинга. В любом случае регулярное обновление антивируса и периодическое сканирование с помощью альтернативного инструмента еще не навредило ни одному компьютеру.

Майнер на основе JavaScript, встроенный в код сайта, избавляет злоумышленников от необходимости взламывать компьютер. Сценарий незаметно открывает доступ к ресурсам посетителей сайта, и процесс вычисления криптовалюты продолжается, пока у пользователя открыта страница. Чаще всего скрипты внедряют на ресурсы с пиратским контентом, торрент-площадки, форумы, доски объявлений и так далее. Решить проблему помогают расширения для браузеров, которые умеют блокировать нежелательные скрипты — типа AdBlock или NoScript. Например, разработчики добавили в предустановленные фильтры AdBlock специальный пункт «Список защиты от майнинга криптовалюты» — достаточно поставить галочку, не нужно даже создавать фильтры вручную.

На волне криптомании «Яндекс» и Opera объявили об интеграции защиты в обновленные версии своих браузеров. По сути, разработчики автоматизировали описанные выше методы обнаружения майнинга. Новая функция в приложении Opera блокирует выполнение сценариев из списка скриптов NoCoin, а «Яндекс.Браузер» анализирует нагрузку на процессор устройства и запускает проверку в фоновом режиме, когда видит резкий скачок. В Google Chrome защита от майнинга обеспечивается по старинке — отключением JavaScript в настройках контента (ресурсы, которые без него отображаются некорректно, можно добавить в белый список).

Пиратские сайты работают не бесплатно, а условно бесплатно. Пользователю все же приходится платить за контент, и самая минимальная плата — время и внимание, потраченное на просмотр безобидной, хотя и навязчивой рекламы. Но довольно часто «риперы» встраивают в контент «дополнительный функционал», так что вместе с игрой или офисным пакетом в систему проникает вредоносное ПО. Причем майнеры встраивают его даже в дистрибутив операционной системы! А жаловаться на сомнительный контент с пиратских сайтов, скачанный собственными руками, некому.

Антимайнер – что это такое и как им пользоваться

Содержание статьи:

Для чего нужны антимайнеры?

В последнее время у всех на слуху такое явление, как криптовалюты. Биткоин захватил умы людей не только своей смелой концепцией, в теории способной свергнуть доллар и долларовые банки с экономического трона, но и практической пригодностью для спекуляции и совершения безопасных и анонимных сделок.

Однако, такая свобода имеет свою цену. И, как и любой другой продукт, связанный с оборотом денежных средств, биткоин тут же оброс разнообразными видами мошенничества, эксплуатации и недобросовестного получения прибыли за счёт других людей.

У многих на слуху были совершенно абсурдные новости про то, как незадачливые горе-инвесторы за большие деньги покупали у сомнительных личностей красивые пластиковые монетки с надписью «биткоин», не имеющие никакого отношения к реальной криптовалюте. Конечно, большинству разумных людей это не грозит.

Но в цифровом мире криптовалют есть гораздо более тонкие и незаметные методы преступной эксплуатации населения. Многие из этих методов человеку без специальных знаний или образования нелегко даже опознать, не говоря уж о борьбе.

В этих случаях любому владельцу персонального компьютера может пригодиться антимайнер. Но сначала нужно разобраться, зачем же он нужен.

Майнинг криптовалюты

Цифровая валюта известна тем, что имеет свободную, но в то же время ограниченную эмиссию. Её выпуск не принадлежит какому-то центральному банку, буквально любой участник сети способен получить её или поспособствовать её генерации. Но её нельзя производить в неограниченных количествах — каждая порция криптовалюты появляется в строго ограниченном количестве как награда за вычисление «блока».

Блоком в блокчейне криптовалюты является собранное вместе определённое количество информации об инфраструктуре самой валюты. Чаще всего это информация о транзакциях, обмене валюты на другую и прочее.

Как только определённое количество этих записей о транзакциях набрано, любой участник сети может взять эту информацию на обработку при помощи своего компьютера. Компьютер собирает эту информацию в блок, зашифровывает и отсылает на проверку и подтверждение другим участникам блокчейн-сети.

Таким образом, участники блокчейна сами осуществляют всю бюрократическую работу по поддержанию валюты.

Разумеется, мало кто согласится делать это бесплатно, разве что только самые идейные сторонники философии криптоанархизма. В процессе обработки блока транзакций компьютер сильно нагружается вычислениями, и поэтому потребляет большое количество электричества, что ведёт к расходам.

Поэтому первой транзакцией в блоке всегда стоит так называемая «нулевая транзакция» — она автоматически выплачивает порцию криптовалюты из пустоты на счёт тому, кто закончил обрабатывать блок с этой транзакцией.

Таким образом, можно зарабатывать цифровую валюту, буквально отдавая свои вычислительные мощности на службу блокчейн-сети. Этот процесс называется майнингом.

Вирусы-майнеры

Обычно майнинг осуществляется на «майнинг-фермах» — специально подготовленных для специфической вычислительной деятельности компьютерах с большим количеством видеокарт или особо мощных процессоров.

И сама эта аппаратура, и её поддержание в рабочем виде стоит больших денег. Компьютерные комплектующие в процессе майнинга буквально «прожариваются» от тяжёлой работы, приходя в полную негодность за несколько лет, а счета за электричество при этом пробивают потолок. Поэтому у аморальных людей возникает естественное желание попробовать помайнить за чужой счёт.

Именно так и возникли вирусы-майнеры. Распространяясь по сети, они внедряются на чужие компьютеры, заставляя их вычислять блоки блокчейна какой-либо криптовалюты. При этом прибыль от вычислений идёт хозяину вируса, а счета за электричества и изжарившиеся видеокарты достаются жертве.

Каждый персональный компьютер в сети таких зомби-майнеров слаб, но целая сеть из сотен жертв достигает достаточно большой мощности, а отсутствие расходов делает это прибыльным делом.

Антимайнеры

Обычно майнер не рассматривается антивирусными программами как угроза. Так как пользователь мог установить майнер осознанно, чтобы получать прибыль самому, майнинг-программы входят в так называемую категорию «riskware» — «рискованные программы». Поэтому, если возникло подозрение на майнинг-вирус, полагаться на обычный антивирус в таких делах не стоит.

К счастью, соревнование между вирусописателями и бизнесом по защите информационных технологий бурлит постоянно. Поэтому многие крупные производители антивирусов уже сегодня предлагают обновления для своих систем защиты или отдельные программы, сканирующие компьютер на предмет именно майнеров.

Если компьютер перегревается, шумит во время простоя и ведёт подозрительную сетевую активность, а счета за электричество внезапно выросли — возможно, пришло время скачать антимайнер.

Найти и уничтожить. Что такое скрытые майнеры и как от них защититься

Киберпреступникам больше не нужны деньги — теперь их интересуют только криптоденьги. По данным компании Recorded Future, скрытые майнеры станут одной из главных угроз 2018 года.Скрытый майнер — вредоносная программа, которая добывает криптовалюту незаметно для пользователя. Майнер использует ресурсы зараженного устройства и переводит средства на счет мошенников.

Чаще всего преступники майнят валюты Zcash и Monero. Установить личность владельцев электронных кошельков этих криптовалют невозможно. Кроме того, для добычи Zcash достаточно мощности центрального процессора, а не видеокарты. Monero можно добывать даже на Android. Таким образом, жертвами мошенников становятся владельцы любых устройств.

Как скрытый майнер попадает на устройство

Чаще всего пользователи сами устанавливает скрытые майнеры, замаскированные под генераторы ключей и кряки для лицензионных программ. Такие программы называются дропперы.

После установки дроппер скачивает еще одну утилиту, которая маскирует майнер в системе. Эта утилита называется руткит. Она скрывает следы установки, а также подозрительные процессы в диспетчере задач.

Последние версии скрытых майнеров умеют делать паузу, когда пользователь запускает игру или программу, требующую большой вычислительной мощности. Иначе замедление работы компьютера станет заметным, и пользователь может заподозрить неладное. Задача скрытого майнера оставаться в тени как можно дольше, чтобы принести своему владельцу больше прибыли.

Осенью 2017 года вирусные аналитики отметили распространение новой угрозы, которая получила название «криптоджекинг» (англ. cryptojacking). В этом случае пользователю не требуется ничего скачивать и устанавливать. Достаточно зайти на зараженный сайт, и вредоносный скрипт автоматически начнет работу.

Дальше все происходит по старой схеме — компьютер пользователя добывает криптовалюту для мошенников. Например, в сентябре 2017 года в русскоязычном сегменте интернета бушевал CoinMiner. По данным ESET, на Россию пришлось более 65% отраженных атак.

С помощью браузерного майнинга кибермошенники добывают Feathercoin, Litecoin и Monero. Для майнинга этих криптовалют не нужны мощные видеокарты — хватает возможностей среднестатистического компьютера.

Другим трендом 2017 года стала добыча криптовалют на Android. При этом небольшая эффективность майнинга на смартфонах не смущает мошенников. Например, ESET обнаружила в Google Play версию популярной Bug Smasher, которая скрытно майнила Monero. Пользователи скачали игру более миллиона(!) раз.

В сентябре 2017 года в Google Play появился Monero Miner. Приложение добывало криптовалюту Monero в мобильном браузере. Проблема в том, что все заработанные непосильным трудом монеты перечислялись мошенникам, а не владельцу смартфона. Несмотря на низкий рейтинг и негативные отзывы, приложение установили до 50 000 пользователей.

Как защититься от скрытых майнеров

Есть два способа избавиться от скрытого майнера: простой и сложный. Начнем со сложного, но мы не рекомендуем его для неподготовленных пользователей. Обнаружить угрозу вручную может быть тяжело. Кроме того, это борьба с майнерами отнимет много времени без гарантии результата.

Сложный способ: для начала нужно проверить компьютер при нормальных нагрузках — откройте браузер, поработайте в простых программах. Затем посмотрите, что изменится при высоких нагрузках — например, запустите игру с высокими системными требованиями. Если компьютер тормозит, а ноутбук перегревается, возможно, он заражен майнером.

Чтобы выяснить, куда уходят ресурсы ПК, скачайте программу для просмотра технических характеристик. Подойдет AIDA64 или бесплатный System Information Viewer. Запустите программу и обратите внимание на температуру процессора и видеокарты, уровень их загрузки и занятую оперативную память. Высокие показатели свидетельствуют о работае скрытого майнера.

Чтобы найти процессы, которые загружают ПК стандартный диспетчер задач Windows не подойдет. Некоторые майнеры могут отключаться при его открытии или закрывать диспетчер незаметно для пользователя. Поэтому лучше воспользоваться сторонней программой, например AnVir Task Manager, который поможет выявить подозрительные процессы.

Дело в том, что иногда имена майнеров говорят сами за себя и состоят из бессмысленного набора символов gfdgfdg64.exe. Однако чаще они маскируются под процессы svchost.exe, chrome.exe и steam.exe. AnVir Task Manager подсвечивает подделки красным и позволяет получить детальную информацию о каждом процессе.

Последовательно закройте все процессы, которые можно завершить без ущерба для работы Windows, и проверьте их на сайте VirusTotal. Удаляйте обнаруженные вредоносные программы одну за другой, зачищайте папки и целые директории.

Когда все следы скрытых майнеров будут удалены, останется зачистить реестр. Вручную это займет много времени, кроме того, не все знают, что искать. Поэтому лучше воспользоваться утилитой для очистки реестра — например, CCleaner.

Простой способ: защитите компьютер или смартфон надежным антивирусом. Продукты ESET NOD32 автоматически находят и удаляют скрытые майнеры, даже если они маскируются под безобидные приложения.

Скрытые майнеры могут относятся к потенциально нежелательному или вредоносному ПО. Чтобы проверить работу модуля обнаружения нежелательного ПО, перейдите в Расширенные параметры (клавиша F5) — Защита от вирусов — Обнаружение потенциально нежелательных приложений — Вкл. Поздравляем, вы защищены!

Запомнить

- Скачивайте программы только с официальных сайтов разработчиков

- Не используйте пиратский софт, генераторы ключей и кряки

- Внимательно изучайте отзывы на Google Play

- Обновляйте антивирус ESET NOD32

- Включите модуль «Обнаружение потенциально нежелательных приложений»

Как обнаружить веб-майнер в Chrome

Майнинг криптовалют — ресурсоёмкий процесс. Вы убедитесь в этом, когда зайдёте на сайт со встроенным веб-майнером. Компьютер начнёт тормозить или перезагружаться из-за перегрева процессора.

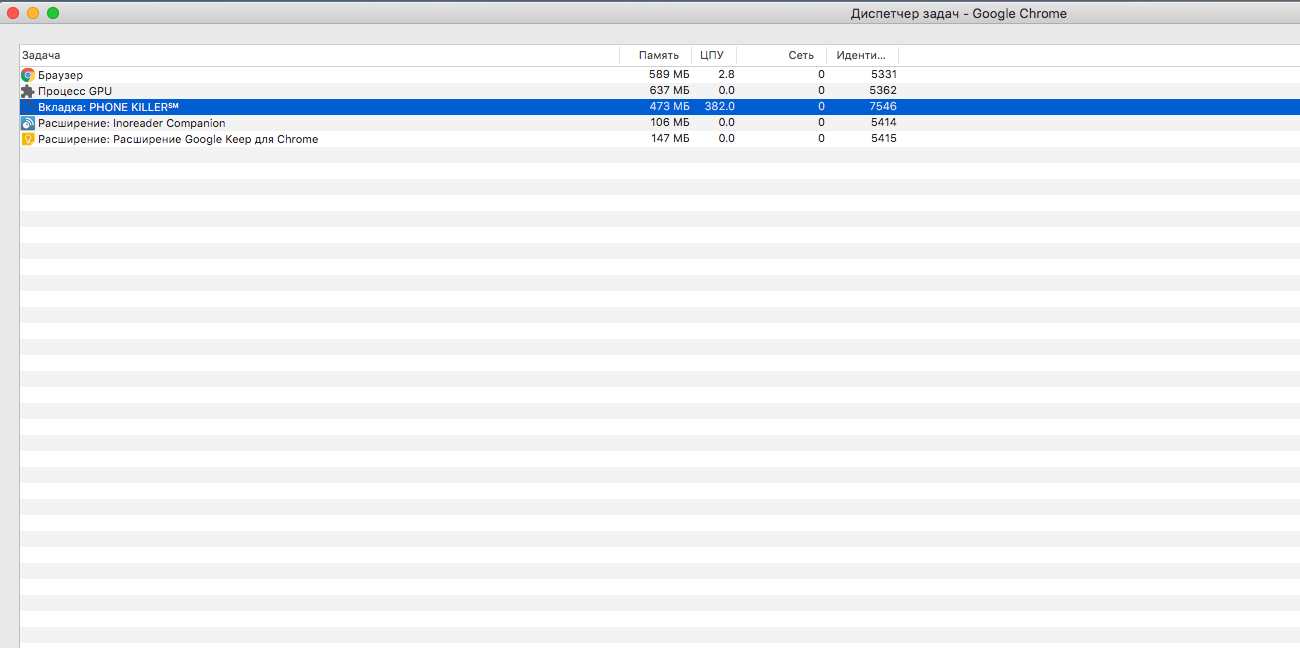

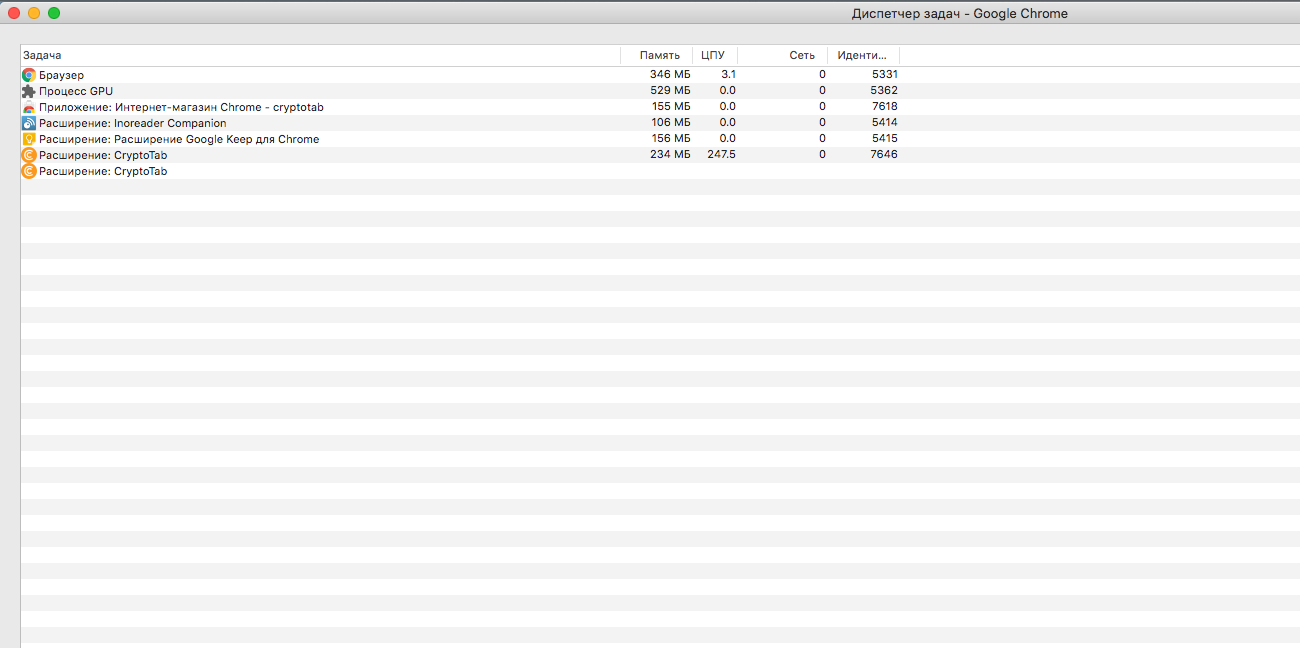

Интуиция и диспетчер задач Windows подсказывают, что майнинг происходит через Chrome. Однако вы не сможете понять, где именно находится майнер: на сайте или в расширении браузера.

Как вычислить веб-майнер

Откройте браузер и зайдите в диспетчер задач. Для этого нажмите Shift + Esc или откройте его через меню: нажмите на три точки в верхнем правом углу, выберите «Дополнительные инструменты» → «Диспетчер задач».

Для наглядного примера я использовал тестовый сайт от сотрудников портала Badpackets, в который встроен веб-майнер CoinHive.

Диспетчер задач показывает все процессы, открытые вкладки и расширения, а также уровень потребления памяти и нагрузку процессора. Определить веб-майнер несложно — посмотрите на загрузку ЦПУ. Как только вы выяснили, какой сайт майнит, закройте его. Для этого выберите вкладку и нажмите «Завершить процесс».

Майнеры прячутся не только на сайтах. Расширения для браузеров также могут скрытно добывать криптовалюту.

Найти заражённое расширение можно по загрузке ЦПУ. Дважды щёлкните по названию расширения, удалите его, а затем перезапустите браузер.

Бывает так, что майнер загружается в iframe. В этом случае диспетчер задач не показывает, какое расширение заражено. Чтобы это выяснить, нажмите на subframe в списке процессов, которые нагружают ЦПУ. Откроется меню управления, а нужное расширение будет выделено. Удалите его и перезапустите браузер.