Как определить белый или серый IP адрес, какая разница 💻

Вот с такого весёлого заголовка начинаю эту статью про IP-адреса. Надеюсь, что такое IP объяснять не нужно? Но на всякий случай, IP-адрес – это цифровой адрес каждого устройства, подключённого к сети, например к локальной или Интернет.

Если более конкретно, то это набор из четырёх цифр от 0 до 255, разделённых с помощью точки, например «193.126.243.10» Т.е. у каждого из нас есть свой IP и от этих цифр может многое зависеть. Айпишники бывают разные: внешние и внутренние, статические и динамические, белые и серые (не путайте с MAC-адресами!). Сейчас я хочу поговорить именно о последней классификации.

Белые и серые IP-адреса

Так уж сложилось в современном мире Интернет, что несмотря на огромное число возможных IP-адресов, а это чуть больше четырёх миллиардов, на всех их не хватает! В идеале, у каждого пользователя сети Интернет должен быть свой уникальный IP-адрес. А это не только компьютеры, но и телефоны, камеры слежения, телевизоры и даже холодильники с доступом в интернет! Вот и получается, что некоторые провайдеры интернета идут на некую «хитрость».

Они резервируют под себя один или несколько адресов, и все кто к нему подключён, выходят в сеть только под этими адресами. Чтобы было понятней, приведу пример. Допустим, у провайдера адрес «193.126.243.10», тогда у всех кто подключён к этому провайдеру будет такой же IP-адрес в интернете «193.126.243.10». При этом во внутренней (локальной) сети у каждого клиента будет свой собственный внутренний адрес, но в интернете — у всех общий. Это и есть серый IP-адрес, т.е. не уникальный.

У более-менее крупных провайдеров сеть разбита на несколько подсетей и таких общих адресов может быть много, но всё равно на каждом «сидит» много людей. Раньше, когда пользователей сети было не так много, за этим никто не следил, адресов на всех хватало, и у каждого был свой уникальный, т.е.

Теперь же за это нужно заплатить денюжку своему провайдеру. Пусть и немного, но всё-равно каждый месяц надо платить. А оно не всем надо, а тем кому надо, может быть об этом даже не догадываются 🙂 Посмотреть свой внешний IP-адрес можно с помощью специальных сервисов, например whoer.net

Зачем нужен белый IP-адрес

Возникает закономерный вопрос: а зачем мне платить за белый айпишник? Тут проще рассказать что происходит, если ваш IP серый.

Во-первых, при большом количестве «сидящих» на одном адресе может возникнуть нелепая ситуация. Например, на каком-то ресурсе участника забанили навечно по ip-адресу, и когда вы заходите на этот же ресурс, то видите милое сообщение «Вы ЗАБАНЕНЫ!». Хотя вы туда зашли впервые, но адрес у вас тот же, что и у заблоченого человека! Вероятность такого исхода событий не высока, но гораздо более частая проблема – это невозможность скачать файлы с некоторых крупных файлообменников, например таких как DepositFiles или Turbobit.

В итоге, вы хотите скачать файл, а там пишет «С вашего IP-адреса уже идёт скачивание!» 🙂 весело, не так ли? А после того, как «тот парень» докачает свой файл мы видим другое сообщение «Превышен лимит скачиваний для вашего IP-адреса, зайдите через 258 минут 47 секунд…» ваще афигеть! Вобщем, если файл очень нужен, приходится его искать по другим файлопомойкам или подключаться через прокси-серверы и VPN. Думаю смысл этого недостатка понятен.

Второй минус, а он же и плюс (да, плюс у серого ип тоже есть) – это невозможность подключиться к компьютеру из интернета напрямую. Наиболее часто от этого страдают геймеры, когда не могут участвовать в онлайн-игре. Ещё потребность возникает при необходимости удалённого управления компьютером с помощью таких программ как Remote Administrator, Dameware Utilities или VNC Viewer. Есть способы обойти это ограничение, например настроив VPN-канал между компьютерами, но требуют лишних телодвижений.

А можно использовать программу TeamViewer, если нужно просто получить доступ к рабочему столу удалённого компьютера. Она позволяет соединяться компьютерам с серыми адресами. Именно её используют такие мастеры-ломастеры, как я 🙂 чтобы помочь решить проблему на другом компьютере, который может находиться в тысячах километров. Кстати, если у вас есть нерешённые проблемы, то я смогу подключиться к вашему компьютеру и разобраться что к чему, обращайтесь 😉

Как я уже сказал, что это и есть плюс серых адресов: к ним невозможно достучаться из интернета, если ваш компьютер сам не установит внешнее соединение. Это значит, что пока вы не поймали вирусняк, то хакеры не смогут узнать как вас найти в интернете. Но ваш компьютер легко можно найти в локальной подсети провайдера. Это смогут сделать те самые люди, которые «сидят» вместе с вами под одним IP-адресом. Забавно, не правда ли? Но всё-равно, видимость для миллионов или для пары сотен соседей это две большие разницы.

В-третьих, есть догадки что при одновременном выходе в сеть большого числа пользователей с одного адреса, может просесть ваша скорость.

Как узнать какой у вас адрес, белый или серый

Главное узнать ваш IP-адрес в сети провайдера. Способ зависит от того, как вы подключены к интернету: напрямую кабелем или через роутер (по кабелю или Wi-Fi).

В любом случае, у вас серый адрес, если ваш IP-адрес у провайдера подходит под маску:

- 192.168.xxx.xxx

- 172.16.xxx.xxx

- 10.xxx.xxx.xxx

- 127.xxx.xxx.xxx

- 169.254.xxx.xxx

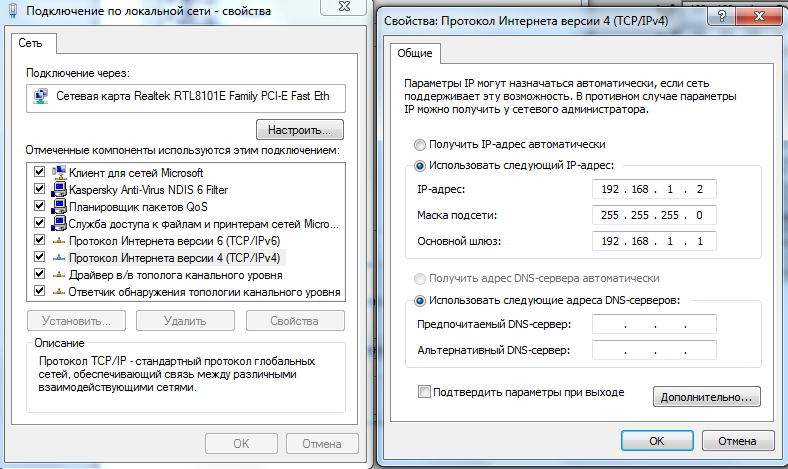

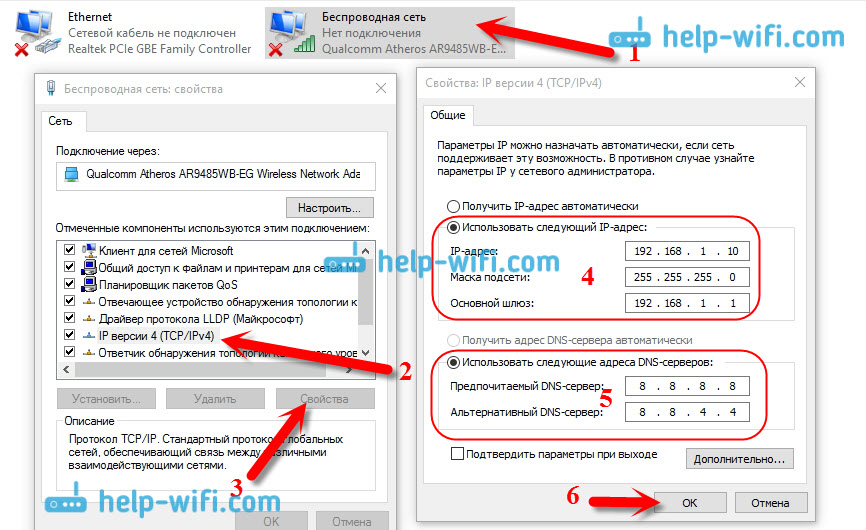

Прямое подключение компьютера к кабелю провайдера

Посмотреть это можно в Windows 7/8/10 если пройти в . Также его можно открыть если кликнуть правой кнопкой по значку соединения и выбрать «Центр управления сетями и общим доступом»

Далее, кликаем по своему соединению:

и переходим на вкладку «Подробно» или кнопка «Сведения» (в Windows 10). Нам нужно поле IPv4-адрес клиента. Как видим, у меня серый IP.

Белый не может начинаться с цифры 172 (см. выше). Посмотрите видео:

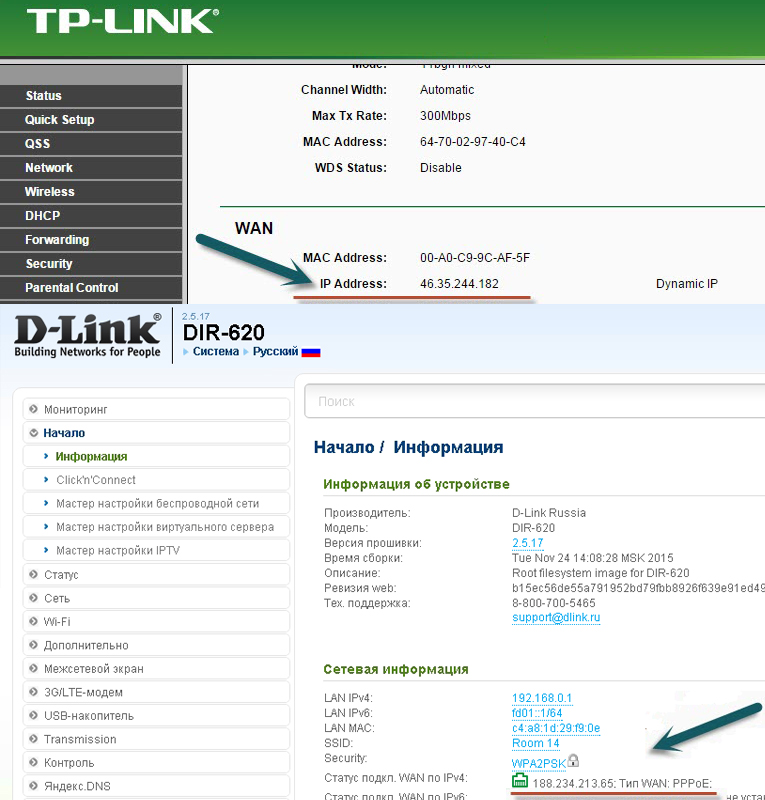

Если у вас Wi-Fi роутер

В том случае когда вы подключены к интернету через роутер, данные о состоянии сетевого подключения всегда покажут внутренний серый адрес. Это происходит потому что компьютер работает в сети роутера, а тот, в свою очередь уже подключается к провайдеру и получает от него айпи. Поэтому здесь только один вариант — зайти в админку роутера и там всё посмотреть.

Это происходит потому что компьютер работает в сети роутера, а тот, в свою очередь уже подключается к провайдеру и получает от него айпи. Поэтому здесь только один вариант — зайти в админку роутера и там всё посмотреть.

Я покажу на примере роутера TP-Link. Сначала заходим через любой браузер в админ-панель своего роутера по его IP, вбив его в адресную строку. По умолчанию он равен 192.168.0.1 или 192.168.1.1. Далее нужно будет ввести логин и пароль. По умолчанию это admin/admin. В самой панели на начальной странице обычно есть суммарная информация о состоянии устройства. Вот здесь нужно найти раздел «WAN» и прочитать значение «IP Address»:

Повторюсь, что все роутеры разные, и я показал только частный случай. Но логика всегда такая же. Если информации нет на главном экране, то найдите раздел похожий на и поищите там. На скриншоте у меня белый айпишник.

Связь с динамическими и статическими адресами

Динамические IP адреса меняются при каждой перезагрузке роутера, поэтому он в 99% случаев не бывает белым. Статический адрес всегда один и тот же. Поэтому скорее всего он будет белым, т.к. в этом есть смысл и это логично.

Статический адрес всегда один и тот же. Поэтому скорее всего он будет белым, т.к. в этом есть смысл и это логично.

Подведём итоги

- В зависимости от выбранного тарифа провайдера, или от его жадности, ваш IP-адрес в интернете может быть белым или серым

- Под белым айпи вы – хозяин интернета, а под серым – можете оказаться не у дел ни за что

- Безопасность в интернете для серого адреса выше чем для белого

- Проще всего позвонить своему провайдеру и спросить что у вас 🙂

Как определить белый или серый IP адрес, какая разница 💻

Вот с такого весёлого заголовка начинаю эту статью про IP-адреса. Надеюсь, что такое IP объяснять не нужно? Но на всякий случай, IP-адрес – это цифровой адрес каждого устройства, подключённого к сети, например к локальной или Интернет.

Если более конкретно, то это набор из четырёх цифр от 0 до 255, разделённых с помощью точки, например «193.126.243.10» Т.е. у каждого из нас есть свой IP и от этих цифр может многое зависеть.

Белые и серые IP-адреса

Так уж сложилось в современном мире Интернет, что несмотря на огромное число возможных IP-адресов, а это чуть больше четырёх миллиардов, на всех их не хватает! В идеале, у каждого пользователя сети Интернет должен быть свой уникальный IP-адрес. А это не только компьютеры, но и телефоны, камеры слежения, телевизоры и даже холодильники с доступом в интернет! Вот и получается, что некоторые провайдеры интернета идут на некую «хитрость».

Они резервируют под себя один или несколько адресов, и все кто к нему подключён, выходят в сеть только под этими адресами. Чтобы было понятней, приведу пример. Допустим, у провайдера адрес «193.126.243.10», тогда у всех кто подключён к этому провайдеру будет такой же IP-адрес в интернете «193.126.243.10». При этом во внутренней (локальной) сети у каждого клиента будет свой собственный внутренний адрес, но в интернете — у всех общий. Это и есть серый IP-адрес, т.е. не уникальный.

Это и есть серый IP-адрес, т.е. не уникальный.

У более-менее крупных провайдеров сеть разбита на несколько подсетей и таких общих адресов может быть много, но всё равно на каждом «сидит» много людей. Раньше, когда пользователей сети было не так много, за этим никто не следил, адресов на всех хватало, и у каждого был свой уникальный, т.е. белый IP-адрес. Его ещё называют реальный IP-адрес. Если при этом он не меняется при каждом подключении к сети, то его также называют постоянный IP-адрес.

Теперь же за это нужно заплатить денюжку своему провайдеру. Пусть и немного, но всё-равно каждый месяц надо платить. А оно не всем надо, а тем кому надо, может быть об этом даже не догадываются 🙂 Посмотреть свой внешний IP-адрес можно с помощью специальных сервисов, например whoer.net

Зачем нужен белый IP-адрес

Возникает закономерный вопрос: а зачем мне платить за белый айпишник? Тут проще рассказать что происходит, если ваш IP серый.

Во-первых, при большом количестве «сидящих» на одном адресе может возникнуть нелепая ситуация. Например, на каком-то ресурсе участника забанили навечно по ip-адресу, и когда вы заходите на этот же ресурс, то видите милое сообщение «Вы ЗАБАНЕНЫ!». Хотя вы туда зашли впервые, но адрес у вас тот же, что и у заблоченого человека! Вероятность такого исхода событий не высока, но гораздо более частая проблема – это невозможность скачать файлы с некоторых крупных файлообменников, например таких как DepositFiles или Turbobit. Там стоит ограничение на бесплатную закачку, и привязано оно всё так же к айпи.

В итоге, вы хотите скачать файл, а там пишет «С вашего IP-адреса уже идёт скачивание!» 🙂 весело, не так ли? А после того, как «тот парень» докачает свой файл мы видим другое сообщение «Превышен лимит скачиваний для вашего IP-адреса, зайдите через 258 минут 47 секунд…» ваще афигеть! Вобщем, если файл очень нужен, приходится его искать по другим файлопомойкам или подключаться через прокси-серверы и VPN. Думаю смысл этого недостатка понятен.

Думаю смысл этого недостатка понятен.

Второй минус, а он же и плюс (да, плюс у серого ип тоже есть) – это невозможность подключиться к компьютеру из интернета напрямую. Наиболее часто от этого страдают геймеры, когда не могут участвовать в онлайн-игре. Ещё потребность возникает при необходимости удалённого управления компьютером с помощью таких программ как Remote Administrator, Dameware Utilities или VNC Viewer. Есть способы обойти это ограничение, например настроив VPN-канал между компьютерами, но требуют лишних телодвижений.

А можно использовать программу TeamViewer, если нужно просто получить доступ к рабочему столу удалённого компьютера. Она позволяет соединяться компьютерам с серыми адресами. Именно её используют такие мастеры-ломастеры, как я 🙂 чтобы помочь решить проблему на другом компьютере, который может находиться в тысячах километров. Кстати, если у вас есть нерешённые проблемы, то я смогу подключиться к вашему компьютеру и разобраться что к чему, обращайтесь 😉

Как я уже сказал, что это и есть плюс серых адресов: к ним невозможно достучаться из интернета, если ваш компьютер сам не установит внешнее соединение. Это значит, что пока вы не поймали вирусняк, то хакеры не смогут узнать как вас найти в интернете. Но ваш компьютер легко можно найти в локальной подсети провайдера. Это смогут сделать те самые люди, которые «сидят» вместе с вами под одним IP-адресом. Забавно, не правда ли? Но всё-равно, видимость для миллионов или для пары сотен соседей это две большие разницы.

Это значит, что пока вы не поймали вирусняк, то хакеры не смогут узнать как вас найти в интернете. Но ваш компьютер легко можно найти в локальной подсети провайдера. Это смогут сделать те самые люди, которые «сидят» вместе с вами под одним IP-адресом. Забавно, не правда ли? Но всё-равно, видимость для миллионов или для пары сотен соседей это две большие разницы.

В-третьих, есть догадки что при одновременном выходе в сеть большого числа пользователей с одного адреса, может просесть ваша скорость.

Как узнать какой у вас адрес, белый или серый

Главное узнать ваш IP-адрес в сети провайдера. Способ зависит от того, как вы подключены к интернету: напрямую кабелем или через роутер (по кабелю или Wi-Fi).

В любом случае, у вас серый адрес, если ваш IP-адрес у провайдера подходит под маску:

- 192.168.xxx.xxx

- 172.16.xxx.xxx

- 10.xxx.xxx.xxx

- 127.xxx.xxx.xxx

- 169.254.xxx.xxx

Прямое подключение компьютера к кабелю провайдера

Посмотреть это можно в Windows 7/8/10 если пройти в . Также его можно открыть если кликнуть правой кнопкой по значку соединения и выбрать «Центр управления сетями и общим доступом»

Также его можно открыть если кликнуть правой кнопкой по значку соединения и выбрать «Центр управления сетями и общим доступом»

Далее, кликаем по своему соединению:

и переходим на вкладку «Подробно» или кнопка «Сведения» (в Windows 10). Нам нужно поле IPv4-адрес клиента. Как видим, у меня серый IP.

Белый не может начинаться с цифры 172 (см. выше). Посмотрите видео:

Если у вас Wi-Fi роутер

В том случае когда вы подключены к интернету через роутер, данные о состоянии сетевого подключения всегда покажут внутренний серый адрес. Это происходит потому что компьютер работает в сети роутера, а тот, в свою очередь уже подключается к провайдеру и получает от него айпи. Поэтому здесь только один вариант — зайти в админку роутера и там всё посмотреть.

Я покажу на примере роутера TP-Link. Сначала заходим через любой браузер в админ-панель своего роутера по его IP, вбив его в адресную строку. По умолчанию он равен 192.168.0.1 или 192. 168.1.1. Далее нужно будет ввести логин и пароль. По умолчанию это admin/admin. В самой панели на начальной странице обычно есть суммарная информация о состоянии устройства. Вот здесь нужно найти раздел «WAN» и прочитать значение «IP Address»:

168.1.1. Далее нужно будет ввести логин и пароль. По умолчанию это admin/admin. В самой панели на начальной странице обычно есть суммарная информация о состоянии устройства. Вот здесь нужно найти раздел «WAN» и прочитать значение «IP Address»:

Повторюсь, что все роутеры разные, и я показал только частный случай. Но логика всегда такая же. Если информации нет на главном экране, то найдите раздел похожий на и поищите там. На скриншоте у меня белый айпишник.

Связь с динамическими и статическими адресами

Динамические IP адреса меняются при каждой перезагрузке роутера, поэтому он в 99% случаев не бывает белым. Статический адрес всегда один и тот же. Поэтому скорее всего он будет белым, т.к. в этом есть смысл и это логично.

Подведём итоги

- В зависимости от выбранного тарифа провайдера, или от его жадности, ваш IP-адрес в интернете может быть белым или серым

- Под белым айпи вы – хозяин интернета, а под серым – можете оказаться не у дел ни за что

- Безопасность в интернете для серого адреса выше чем для белого

- Проще всего позвонить своему провайдеру и спросить что у вас 🙂

Услуга реальный ip-адрес | Помощь

ЧТО ТАКОЕ «IP АДРЕС»?

Каждому компьютеру в сети назначен IP-адрес, этот адрес однозначно идентифицирует компьютер в сети и позволяет ему взаимодействовать с остальными участниками сети. Мы предоставляем на наших серверах доступ к сети Интернет как с «серыми» IP адресами, так и с реальными IP. Выбор за Вами!

Мы предоставляем на наших серверах доступ к сети Интернет как с «серыми» IP адресами, так и с реальными IP. Выбор за Вами!

«СЕРЫЙ» IP-АДРЕС

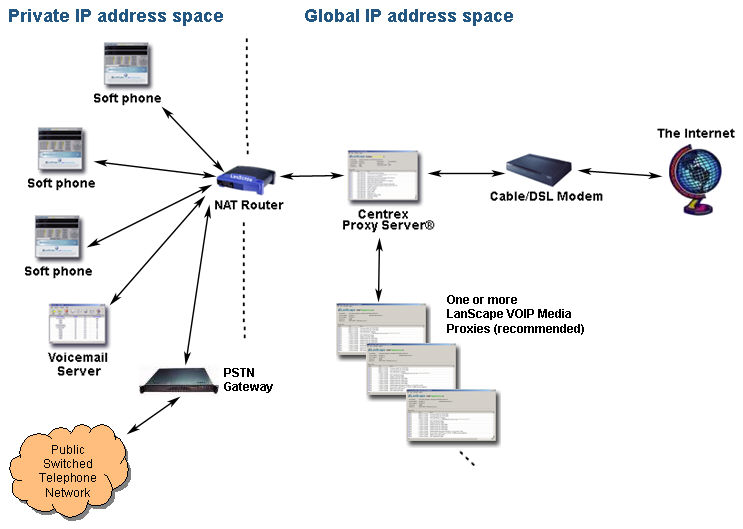

«Серый» IP-адрес — IP-адрес принадлежащий к диапазонам зарезервированных для использования в локальных сетях адресов, не используемых в сети Интернет. В последнее время все чаще и чаще такие адреса используются провайдерами Интернет, поскольку с растущими потребностями мировая Сеть уже сейчас испытывает дефицит IP-адресов. Хотя «серые» IP-адреса и не являются адресами сети Интернет, существует способ организации почти «прозрачной» связи локальной сети с такими адресами с глобальной Сетью. Это делается с помощью специальных аппаратно-программных средств, реализующих трансляцию адресов источника, известную как протокол NAT (англ. Network Address Translation).

Название «„серые“ адреса» локальных сетей является жаргонным, в противовес «белым» адресам Интернета, но в последнее время оно прочно вошло в обиход пользователей Интернет. Несмотря на то, что большинство сервисов Интернет не испытывают проблем при трансляции адресов, существует ряд сервисов, использующих либо низкоуровневые протоколы IP-стека, либо протокол UDP (последний иногда удаётся пробросить с помощью STUN). При использовании NAT пользователь с адресом локальной сети видит Интернет, но Интернет не видит компьютер пользователя (вместо него он видит адрес шлюза с NAT). Это создает определённые проблемы, в частности при работе в пиринговых сетях, где важно не только инициировать исходящие соединения, но и принимать входящие. Как правило, пиринговые клиенты могут обходить это ограничение, если один из пользователей «белый», просто заставив «серого» клиента самого инициировать подключение. Если оба пользователей «серые» — обмен данными между ними невозможен по вышеописанной причине (Интернет не видит пользователя «серого» IP). С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

Несмотря на то, что большинство сервисов Интернет не испытывают проблем при трансляции адресов, существует ряд сервисов, использующих либо низкоуровневые протоколы IP-стека, либо протокол UDP (последний иногда удаётся пробросить с помощью STUN). При использовании NAT пользователь с адресом локальной сети видит Интернет, но Интернет не видит компьютер пользователя (вместо него он видит адрес шлюза с NAT). Это создает определённые проблемы, в частности при работе в пиринговых сетях, где важно не только инициировать исходящие соединения, но и принимать входящие. Как правило, пиринговые клиенты могут обходить это ограничение, если один из пользователей «белый», просто заставив «серого» клиента самого инициировать подключение. Если оба пользователей «серые» — обмен данными между ними невозможен по вышеописанной причине (Интернет не видит пользователя «серого» IP). С другой стороны недоступность извне может быть полезно в плане безопасности, поскольку невозможно использовать уязвимости не закрытых брандмауэром портов.

Этот IP-адрес является виртуальным, обслуживание этого IP-адресе производится по технологии NAT (при обращение к ресурсам за пределами локальных адресов, то есть при запросе информации из интернета, ваш запрос будет транслироваться через общий внешний IP адрес vpn сервера): пользователям предоставляется возможность беспрепятственно получать информацию из сети Интернет. При этом предотвращается возможность обращения снаружи к компьютерам пользователя. Таким образом, ресурсы пользователя не подвергаются большинству атак вирусов и различным сканированиям из сети Интернет, повышается безопасность работы в сети Интернет. За счет отсечения паразитного трафика, уменьшается количество входящего Интернет-трафика к пользователю.

РЕАЛЬНЫЙ IP-АДРЕС (ТАК ЖЕ ИЗВЕСТЕН КАК «ВНЕШНИЙ IP-АДРЕС», «БЕЛЫЙ IP-АДРЕС» ИЛИ «ПРЯМОЙ IP-АДРЕС»)

При подключенной услуге «выделенный IP» , компьютеру выдается постоянный Реальный IP-адрес, через который он и будет взаимодействовать с сетью Интернет. Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Компьютер будет полностью виден по этому адресу из любой точки сети Интернет, с любого компьютера подключенного к Интернету.

Основные преимущества, которые получает пользователь имеющий фиксированный публичный (реальный) IP-адрес:

- Возможность запуска любых серверных приложений, видимых в сети Интернет, таких как web сервер, игровой сервер, почтовый сервер, IRC сервер …. К примеру Вы можете разместить на этом адресе Ваш веб сайт, при этом он будет располагаться на Вашем компьютере, а не у хостера — это огромный плюс. Это сравнимо с услугой colocation — размещение собственного оборудования в дата центре провайдера. Но имеет важный плюс — Вы сами гарантируете себе, что ни кто не сможет придти и скопировать содержимое жесткого диска вашего сервера.

- Возможность более безопасного доступа к онлайн банкингу — Вы указываете при регистрации доступа в банке Ваш постоянный IP, и это будет служить дополнительной гарантией безопасности. Даже если кто-то сможет похитить Ваши логин и пароль, зайти на Ваш счет он сможет только с Вашего IP, а это дополнительные и немалые трудности.

- Возможность играть в многопользовательские p2p онлайн игры, которые не могут работать через NAT, например игра Age of Empires сделанная на основе протокола DirectPlay7

Статический IP адрес белый публичный, частный,динамический

Вам нужен статический IP адрес? У нас есть альтернатива!

С нашей системой VPNKI можно получить удаленный доступ и без него!

Но сначала давайте разберемся — нужен ли вам публичный статический IP адрес (или в простонародии «белый IP адрес»)?

Значит IP адрес…

Он же — внешний, внутренний, белый, серый, выделенный, статический, динамический, фиксированный, маршрутизируемый, не маршрутизируемый, сессионный, временный, постоянный, реальный, прямой, кривой, публичный, приватный, частный, общий, а еще же — real ip, static ip, public ip, private ip

Много вариантов, однако если разобраться, то все не сложно.

Чтобы понять это тому, кто никогда не имел дела с адресами сети Интернет, достаточно знать совсем минимум:

- Интернет был построен с использованием IP адресов версии 4. Это те адреса, которые записываются как четыре числа, разделенные точками. Подобные адреса вы можете видеть в настройках сетевого карты своего компьютера, мобильного телефона, IP камеры. Например – 127.0.0.1, 192.168.0.2, 8.8.8.8

- Сайты в Интернет тоже обладают IP адресами, просто для удобства обращения к ним была придумана система DNS (Domain Name System). Она заменяет IP адреса на имена. Нам с вами так проще обращаться к сайту. Однако когда вы пишете в браузере www.mail.ru, в реальности, обращение вашего браузера происходит к IP адресу 94.100.180.201

- Обмен данными в сети Интернет происходит между устройствами, которые обладают уникальными адресами. Это как телефонный номер – он уникален и второго такого не встретишь во всем мире.

Так и в Интернет, но есть одно «но»…

Так и в Интернет, но есть одно «но»…

- В связи с тем, что количество уникальных адресов IP версии 4 в мире ограничено, и оно не может охватить все выпущенные компьютерные устройства, то инженеры пошли на хитрости:

- Они придумали трансляцию IP адресов. В ИТ-терминологии – NAT (Network Address Translation). Это механизм временной подмены адреса…

Представьте себе, что вы берете яблоко со стола правой рукой и хотите продать его соседу слева.

Конечно, вы можете отдать ему яблоко той же самой правой рукой, ей же взять оплату и положить деньги на стол. Но! Это же нужно поворачиваться к соседу, зачем-то демонстрировать ему свою правую руку и, вообще, — вы не за такие огромные деньги продаете яблоко, чтобы устраивать тут танцы, правда? К соседу ближе ваша левая рука.

Поэтому есть другой способ — вы можете переложить яблоко в свою левую руку, которая ближе к соседу, отдать ему яблоко и левой же рукой взять деньги. С точки зрения соседа, вы продавали ему товар левой рукой и он ничего не знает о том, сколько у вас рук на самом деле. А может быть, вы вообще брали яблоко не со стола, а подняли его с пола.

Таким образом, в глазах соседа, яблоко передала ваша левая рука, а вы совершили «трансляцию» адресов. Деньги-то сосед передаст вам в левую руку, вы переложите их в правую и потом положите на стол. Ведь вы храните в памяти то, откуда было взято яблоко и куда нужно положить деньги.

Этот очень грубый пример показывает трансляцию адреса источника — ведь «правая рука заменилась на левую».

Стоит отметить, что знание о том, что именно происходило, вы храните в своей голове какое-то время. Представьте себе – вы отдали яблоко, а сосед не отдает деньги. День, два… а потом вы и забыли куда хотели положить заработок. Так и ваше сетевое устройство – хранит информацию о трансляции какое-то время, в течение которого эта трансляция «существует». По истечении этого времени ваше сетевое устройство не сможет корректно обработать полученные деньги (простите, ответный пакет).

2. Кроме трансляции адресов, инженеры придумали выделить из всего объема IP адресов такие диапазоны, которые будут называться «частными».

Эти диапазоны могут быть использованы в домашних сетях, сетях коммерческий компаний, но не могут быть использованы в сети Интернет. К таким диапазонам относятся, вероятно, известные вам адреса:

10.0.0.0 – 10.255.255.255

172.16.0.0 – 172.31.255.255

192.168.0.0 – 192.168.255.255

Компьютеры, обладающие такими адресами, могут замечательно взаимодействовать между собой внутри домашней или офисной сети, но при обращении к ресурсам Интернет эти адреса должны быть транслированы в уникальный адрес внешнего интерфейса вашего домашнего маршрутизатора. Ответы на такие обращения будут поступать на внешний адрес вашего маршрутизатора, а он в соответствии с таблицей активных трансляций будет посылать их во внутреннюю сеть, тому компьютеру, который эту информацию запрашивал. Скорее всего, сейчас ваш компьютер имеет IP адрес как раз из этих «частных» пулов.

Вот, собственно, мы и подошли к моменту, когда cможем дать пояснения различным прилагательным, употребляемым вместе со словом «IP адрес». И наконец дойдем и до понятия статический IP адрес…

По месту применения:

- Внешний – адрес на внешнем интерфейсе маршрутизатора («смотрит» в Интернет или в любую внешнюю сеть)

- Внутренний – адрес на внутреннем интерфейсе маршрутизатора, который «смотрит» в домашнюю или офисную сеть

По типу адреса:

- Белый, реальный, прямой, публичный – адрес, который является уникальным и маршрутизируемым в сети Интернет (НЕ из диапазонов 10.0.0.0 – 10.255.255.255, 172.16.0.0 – 172.31.255.255, 192.168.0.0 – 192.168.255.255)

- Серый, не реальный, кривой, частный, приватный – адрес, который является частным и не маршрутизируемым в сети Интернет (из диапазонов 10.0.0.0 – 10.255.255.255, 172.16.0.0 – 172.31.255.255, 192.168.0.0 – 192.168.255.255)

- Маршрутизируемый – в узком смысле это адрес, являющийся уникальным в сети Интернет (см. белый, реальный и т.д.). В более широком смысле – «адрес, включенный в работу протоколов маршрутизации» — это отдельная тема

- Не маршрутизируемый – в узком смысле это адрес, не являющийся уникальным в сети Интернет (см. серый, не реальный и т.д.). В более широком смысле – «адрес, не включенный в работу протоколов маршрутизации»

- Общий – вероятнее всего, адрес внешнего интерфейса маршрутизатора, который участвует в процедуре трансляции адресов (NAT) и за которым «скрывается» офисная или домашняя сеть

По способу и длительности назначения:

- Выделенный – адрес, выданный устройству на какое-то время. Подразумевается как «выделенный надолго», так и «выделенный на сессию или на время». В общем, выданный. Понимайте как знаете

- Фиксированный, постоянный, статический IP адрес — адрес, выданный устройству на какое-то время. Подразумевается, что его назначили вручную на какое-то длительное время. Тоже понимайте как знаете

- Сессионный, временный, динамический IP адрес — адрес, выданный устройству на какое-то короткое время и вероятно зависит от каких-то внешних протоколов. Скорее всего, этот адрес окажется другим при следующем подключении. Часто употребляют вместе со словом «пул» — как диапазон адресов, из которых будет происходить назначение адреса устройству

Вот теперь мы можем вернуться к вопросу о необходимости использования белого статического IP адреса.

А надо ли?

Пока вы просто выходите в Интернет и смотрите там новости вам, вероятно, совершенно безразлично какой у вас IP адрес (за исключением некоторых случаев, конечно). Однако все становится по-другому, когда вы хотите использовать свой адрес по назначению, а именно — обращаться на него из сети Интернет.

Пользователи часто хотят получить доступ к своим внутренним (домашним) ресурсам, используя статический IP адрес, но … как следует из объяснения выше — «статический» или «динамический» это характеристики другого свойства IP адреса, которое напрямую не влият на способность иметь связь с внутренней сетью организации или квартиры.

Правильнее говорить о том, что препятствием для организации удаленного доступа к внутренним ресурсам сети могут являться две особенности:

Первая особенность — наличие динамического белого IP адреса (оно же отсутствие статического IP адреса) на внешнем интерфейсе вашего маршрутизатора. Это означает, что у вас будут затруднения при обращении из сети Интернет к своим ресурсам, так как адрес вашего маршрутизатора будет часто меняться. Может раз в неделю, может раз в месяц, а может каждый день.

Эту проблему решает покупка статического IP адреса у вашего провайдера или использование сервисов динамического DNS (DDNS). С покупкой все понятно, а используя DDNS вы всегда будете обращаться к своим ресурсам по специальному доменному имени. Это имя будет преобразовываться в IP адрес, который именно сейчас является актуальным для вашего оборудования.

Вторая особеность — наличие серого (немаршрутизируемого) IP адреса на внешнем интерфейсе маршрутизатора. Это означает, что ваш провайдер предоставляет на внешний интерфейс вашего маршрутизатора не публичный адрес.

А затем этот самый провайдер делает трансляцию адресов где-то на своем оборудовании. Но только делает он это хитро. Он выпускает ваш трафик в интернет и передает в вашу сторону ответные пакеты. Но не пускает новый трафик из Интернет на ваши адреса. Поэтому вы не сможете получить доступ к своим внутренним ресурсам.

Поэтому проблема отсутствия статического IP адреса для организации удаленного доступа несколько преувеличена и гораздо более сложной проблемой является наличие немаршрутизируемого адреса на внешнем интрфейсе вашего маршрутизатора.

Однако с нашей системой вы можете получить удаленный доступ к компьютеру, сети, видеокамере и другим устройствам не имея белого IP адреса.

Более подробно читайте на главной странице сайта или здесь.

Регистрируйтесь и пробуйте прямо сейчас!

Что касается темы удаленого доступа к компьютеру, то вы можете ознакомиться с материалом «Удаленный доступ к компьютеру»

ДОПОЛНИТЕЛЬНО

Вы можете сравнить наши возможности и услуги известных провайдеров на этих страницах:

Удаленный просмотр видеонаблюдения через интернет

Перед тем как взяться за настройку удаленного видеонаблюдения следует выяснить, какой у Вас IP адрес: «белый» или «серый».

Белый IP (он же публичный или внешний) — имеет прямой доступ к сети интернет. Если у Вас кабельный интернет (например в вашу квартру или на дачу интернет заходит по кабелю, а внутри уже раздается через роутер по wi-fi), то у Вас «белый» IP. Он может быть:

— Статический — не привязан к сессии и не меняется в течение времени;

— Динамический — привязан к сессии и меняется при последующих подключениях.

В большинстве своем, IP адрес является динамическим, но Вы можете заказать у своего провайдера услугу статического IP адреса. Стоит она в районе 100 р. в месяц.

Серый IP (он же локальный или внутренний) — является частью большой локальной сети и имеет доступ в интернет через сервер с внешним IP. Подробнее читайте о технологии NAT. Серые IP имеют следующие адреса: 10.0.0.0-10.255.255.255, 192.168.0.0-192.168.255.255, 172.16.0.0-172.31.255.255. Серые IP адреса используются преимущественно 3G/4G провайдерами: Yota, Мегафон, МТС, Билайн, Скайлинк и т.д. В данной схеме, белым IP адресом обладает только 3G/4G вышка, которая раздает интернет пользователям и формирует большую локальную сеть. У отдельных провайдеров, в частности Мегафон, есть услуга, подключения публичного IP.

Для чего весь этот рассказ о белый и серых IP?! Удаленное видеонаблюдение можно настроить только через белый статический IP адрес. Для этого необходимо «пробрасывать» порты для перехода с внешнего IP на локальный адрес регистратора или камеры при обращении к нему из вне.

Во всех остальных случаях онлайн видеонаблюдение можно реализовать через «облачный» сервис, который:

а) Будет бесплатным, если ваше оборудование обладает облачным сервисом от производителя;

б) Будет платным, если такой опции нет. Придется прибегать к услугам платных облачных сервисов.

Проблема серых IP адресов очень актуальна для тех, кто хочет поставить видеонаблюдение на даче, поскольку в большинстве случаев там отсутсвует кабельный интернет и владельцы пользуются как раз 3G/4G модемами.

! Покупая комплект видеонаблюдения у нас, вы можете не беспокоиться за наличие возможности настроить видеонаблюдение через интернет, поскольку все регистраторы, представленные в нашем каталоге, обладают бесплатным облаком с удобными приложениями для iOC и Android. Выбирайте свою систему видеонаблюдения.

Цена настройки видеонаблюдения через интернет

Московские Системы Видеонаблюдения предоставляет услуги настройки видеонаблюдения через интернет. Стоимость варьируется от 1500 до 3600 в зависимости от объема работ. Уточняйте по телефону.

Плюсы и минусы внешнего IP-адреса

Практически у каждого интернет-провайдера есть такая услуга: фиксированный внешний IP-адрес. Его же иногда называют «реальным IP», «белым IP» или «прямым IP». Некоторые подключают ее по принципу «чтобы было», некоторые — с вполне осознанной целью. Однако внешний IP-адрес может таить множество опасностей. Что это за услуга, кому она может понадобиться и чем вы рискуете, подключив ее, — расскажем прямо сейчас.

Что такое IP-адрес и как это все работает

Если вы хотите отправить другу открытку из путешествия, вам нужно знать его адрес. Без этого почтовая система никак не сможет узнать, где искать вашего друга. Интернет работает примерно так же: все действия в Интернете, от проверки почты до просмотра смешных видеороликов, требуют обмена данными между вашим устройством и серверами, и у каждого участника должен быть свой адрес, по которому его можно идентифицировать.

Например, чтобы открыть страницу в браузере, компьютер должен обратиться к серверу по его адресу, а тот, в свою очередь, отправит эту страницу обратно — тоже по адресу. Передача и запросов, и ответов происходит при помощи пакетов, которые, как и обычные бумажные письма, содержат адреса отправителя и получателя. Такие адреса называются IP-адресами и записываются в виде четырех чисел от 0 до 255, разделенных точками: например 92.162.36.203. Всего возможных комбинаций немногим более 4 миллиардов, а это гораздо меньше, чем устройств, подключенных к Интернету.

Поэтому IP-адреса решили экономить и придумали механизм NAT (Network address translation) — «трансляцию сетевых адресов». Работает этот механизм следующим образом: интернет-провайдер использует один внешний IP-адрес для всех своих абонентов, а самим им присваивает внутренние.

Это похоже на офисную АТС: когда вам звонят из какой-нибудь фирмы, то всегда определяется один и тот же номер, а телефоны разных сотрудников имеют дополнительные, внутренние номера. Дозвониться до конкретного человека напрямую нельзя, но можно набрать общий номер — и секретарь соединит вас с нужным абонентом.

В роли такого «секретаря» и выступает NAT: получив пакет для внешнего сервера, он запоминает, какое устройство его отправило (чтобы знать, куда передавать ответ), и подставляет вместо его адреса-номера свой, общий для всех, после чего пересылает пакет дальше. Соответственно, при получении ответного пакета, который изначально был отправлен на общий адрес, NAT подставляет в него адрес во внутренней сети провайдера, и «письмо» летит дальше, к тому устройству, которому оно в действительности адресовано.

Механизм NAT может работать по цепочке — например, ваш домашний Wi-Fi-роутер создает локальную сеть со своими IP-адресами и переадресует пакеты, направляемые в сеть провайдера и из нее. При этом он может даже не знать, что сам находится за NAT провайдера. Казалось бы, все прекрасно, зачем тогда внешний IP-адрес?

Дело в том, что с NAT все отлично работает до тех пор, пока все соединения инициируются именно из внутренней сети. То есть если это вы открываете сайты, скачиваете файлы и смотрите видео. Но если к вашему устройству нужно подключиться из Интернета, то через NAT это реализовать невозможно: все пакеты, которые поступят на IP-адрес провайдера, уйдут в никуда, потому что они не являются ответом на чей-то внутренний запрос, и кому их слать дальше — непонятно.

Поэтому для тех случаев, когда к своей сети нужен доступ извне, используют внешний IP-адрес — уникальный и неповторимый. Это примерно как телефону директора в офисе присвоить отдельный прямой городской номер, чтобы те, кто его знает, могли позвонить сразу ему, минуя секретаря.

Зачем нужен внешний IP

Дома это может пригодиться, например, если вы хотите получать доступ к файлам на домашнем компьютере с работы или, скажем, из гостей, вместо того чтобы держать их в облачных хранилищах.

Очень популярны внешние IP-адреса у геймеров: можно создать собственный сервер для многопользовательской игры со своими правилами, модами, картами и приглашать друзей играть. А еще внешний IP-адрес нужен для стриминга игр с удаленных устройств типа Xbox, Playstation или вашего игрового компьютера на ноутбук, когда вы, допустим, решили поиграть в гостях или в поездке.

Иногда внешний IP-адрес требуется для работы сервисов видеонаблюдения и прочих охранных систем, решений для «умного дома» и так далее, однако преимущественно старых. Большинство современных систем — облачные. Это значит, что вы регистрируете свои домашние устройства на специальном доверенном сервере.

После этого все команды устройствам вы отправляете не напрямую им, а на этот сервер. В свою очередь, устройства периодически обращаются к нему и спрашивают, не поступило ли для них команд. При таком подходе реальный IP не требуется — на всех этапах система NAT понимает, куда возвращать пакеты. Заодно через этот же сервер вы можете получать информацию с устройств и управлять ими из любой точки мира.

Чем опасен внешний IP

Главная опасность внешнего IP-адреса заключается в том же, в чем и его преимущество: он позволяет подключиться к вашему устройству напрямую из Интернета. Из любой точки мира, кому угодно — то есть и злоумышленникам тоже. Затем, используя те или иные уязвимости, киберпреступники вполне могут добраться до ваших файлов и украсть какую-нибудь конфиденциальную информацию, которую потом можно или продать, или вас же ею и шантажировать.

Кроме того, злоумышленник может изменить настройки вашего доступа в Интернет, например, заставить роутер вместо некоторых сайтов подсовывать вам их фишинговые копии — тогда у вас очень быстро украдут все логины и пароли.

Как хакеры узнают, на кого нападать? Во-первых, есть общедоступные интернет-сервисы, которые регулярно проверяют все IP-адреса подряд на предмет уязвимостей и позволяют буквально в пару кликов найти тысячи устройств, имеющих ту или иную дырку, через которую их можно взломать. Во-вторых, при желании злоумышленники могут узнать именно ваш IP — например, через запущенный Skype. Еще ваш адрес видно, когда вы просто заходите на страницы сайтов.

Кстати, по реальному IP-адресу можно не только взломать вашу домашнюю сеть, но и устроить на вас DDoS-атаку, отправляя вам одновременно множество пакетов с разных устройств и перегружая интернет-канал и роутер. У вашего интернет-провайдера от этого есть защита, а у вас? Такие атаки часто проводят против геймеров и стримеров — например, чтобы «выкинуть» сильного противника из соревнования, «подвесив» ему Интернет.

Как защититься

Лучший способ защиты — это, конечно, вообще не использовать внешний IP-адрес, особенно если вы не уверены, что он вам необходим. Не ведитесь на рекламу интернет-провайдеров, как бы убедительна она ни была.

Если же уверены, что прямой IP вам нужен, то первым делом поменяйте используемый по умолчанию пароль от роутера. Это не защитит вас от хакеров, эксплуатирующих уязвимости конкретной модели устройства, но спасет от менее квалифицированных злоумышленников. Хорошей идеей будет использовать роутер той модели, в которой меньше известных и популярных среди хакеров дырок — правда, чтобы это понять, придется как следует порыться в Интернете.

Прошивку роутера желательно регулярно обновлять — в более свежих версиях прошивок, как правило, устраняют ошибки, которые были найдены в ранних версиях. И, конечно, в роутере нужно включить все имеющиеся встроенные средства защиты — в домашних моделях это не самые эффективные решения, но хоть что-то.

Кроме того, желательно использовать VPN — например, Kaspersky Secure Connection. Тогда ваш внешний IP-адрес, по крайней мере, не будет виден везде, где вы бываете в Интернете: вместо него будет отображаться адрес VPN-сервера.

Наконец, не пренебрегайте защитными решениями как на компьютерах, так и на мобильных устройствах. Сегодня они не просто ловят зловредов, но и позволяют защититься от другого рода атак вроде перенаправления на зловредные сайты или добавления вредоносной рекламы — а именно такие атаки наиболее вероятны при взломе роутера.

Белый IP – инструкция

Адрес интернет-протокола, или IP-адрес – это уникальный адрес в сети, назначаемый каждому сетевому устройству. Сетевые устройства используют IP-адреса для связи друг с другом. Подобно тому, как почтовый адрес определяет, куда необходимо доставить письмо, IP-адрес идентифицирует компьютеры в сети Интернет.

IP-адрес – это набор из 4-х чисел от 0 до 255, прерываемых точками, к примеру, 192.168.1.101. Помимо других своих характеристик, адреса IP бывают «белыми» или «серыми».

Белый IP

Серый и белый IP – что это такое?

Белый (public, публичный, внешний) IP-адрес назначается сетевому устройству для обеспечения прямого доступа по всей сети Интернет. Белые IP часто принадлежат веб-серверам, почтовым серверам и любым серверным устройствам, доступным напрямую из глобальной сети.

Справка! Белые IP-адреса глобально уникальны и назначаются уполномоченными организациями (напр., провайдером Интернет) только на уникальные устройства.

Серый (private, частный, внутренний) IP-адрес – это адрес, входящий в адресное пространство, специально выделенное для организации частными лицами внутренних (локальных) сетей. Любым устройствам, подключаемым во внутреннюю сеть – ПК, смартфонам, сетевым принтерам, назначается серый IP.

Схема работы внутреннего (серого) и внешнего (белого) IP-адресов

Диапазон IP-адресов, выделенный для сетей этого типа.

Диапазон приватных IP-адресов

Для выхода в Интернет из частных сетей применяются устройства с белым IP:

- маршрутизаторы, транслирующие (заменяющие) локальные IP-адреса с помощью механизма NAT;

- серверы-посредники SMTP, прокси-серверы и т.д., обменивающиеся с «серыми IP» через протоколы POP3, HTTP;

- серверы PPPoE, VPN и т.д., создающие сетевой туннель, «заворачивая» пакеты сетевого уровня, к примеру, в пакеты транспортного.

Разделение между белыми и серыми IP введено для экономии количества используемых в Интернет IP-адресов. Ранее количество пользователей в сети было небольшим и белых IP-адресов хватало на всех.

Однако, число свободных адресов современного протокола IPv4 (IP версии 4), составляет максимально 4,22 млрд. шт., и на сегодняшний день считается практически исчерпанным. Исправить ситуацию призваны технологии NAT и VPN, позволяющие выходить в Интернет с помощью серого IP.

Технология NAT позволяющая выходить в Интернет с помощью серого IP

Зачем нужен белый IP-адрес пользователю?

Так как белый IP – это прямой и общедоступный адрес сети Интернет, проще показать, какие минусы имеются у серого IP, сделав выводы о нужности или ненужности белого IP для подключения к глобальной сети.

Поскольку выход в Интернет часто осуществляется множеством пользователей через один адрес IPv4, все выходящие в глобальную сеть зависят от этого IP.

В результате может сложиться ситуация, когда на каком-либо ресурсе одного из пользователей с серым IP «забанили» по его IP-адресу. Из-за этого все остальные пользователи, выходящие в Интернет через этот же IP, попадают под действие санкций, наложенные на пользователя на этом ресурсе.

Серый IP-адрес может быть забанен из-за присвоения его многим пользователям

Проблема также касается и сервисов обмена файлами, к примеру, Turbobit, DepositFiles и т.д. При установленном ограничении на скачивание по IP-адресу пользователи могут получать сообщение, что идет скачивание файлов или получать сообщение о превышении лимита скачиваний, если один из пользователей уже превысит этот лимит.

На серый IP-адрес могут быть ограничения в скачивании файлов из сети

Еще одна проблема серого IP – невозможность прямого подключения к серверу в Интернете, т.к. клиент с серым IP не может предоставить внешнего соединения. Это касается программ, где сервер устанавливает синхронное соединение, идентифицируя клиента по IP и запрашивая открытие портов – онлайн-игр, программ Remote Administrator, Emule, активной передачи файлов по ICQ, передачи видео с IP-видеокамер и т.д.

Взаимодействие клиентов и серверов

Существуют способы обхода этой ситуации, в частности, с помощью VPN-сервисов Интернет, настроив PPTP или L2TP-соединение, но это может работать не всегда и требует от пользователя определенных знаний.

Третья проблема – возможное снижение скорости соединения с Интернетом при большом количестве пользователей, выходящих через один IP-адрес.

Единственным плюсом подключения серого IP можно считать его более высокую безопасность, т.к. к такому пользователю сложно подключиться извне, при этом порты его персонального компьютера закрыты.

Как узнать, какой IP-адрес у пользователя

Чтобы узнать тип своего IP-адреса, необходимо выяснить его в сети провайдера. Способ выяснения различается в случае прямого подключения компьютера кабелем или подключения ПК через роутер (маршрутизатор).

Прямое подключение ПК

Шаг 1. Щелкнуть правой кнопкой мыши по пиктограмме сети в области уведомлений (внизу справа) и выбрать «Центр управления сетями…».

Щелкаем правой кнопкой мыши по пиктограмме сети в области уведомлений, выбираем «Центр управления сетями…»

Шаг 2. Щелкнуть по ссылке «Подключение по локальной сети».

Щелкаем по ссылке «Подключение по локальной сети»

Шаг 3. В «Состояние…» щелкнуть «Сведения…».

Кликаем по кнопке «Сведения»

Шаг 4. В «Адрес IPv4» будет указан IP-адрес подключения к Интернет.

В поле «Адрес IPv4» будет указан IP-адрес подключения к Интернет

Сверить этот IP-адрес с приведенным выше диапазоном IP-адресов, выделенным для локальных сетей. Если цифры IP-адреса попадают в указанный диапазон, то этот адрес является серым, если нет, то белым.

Подключение через роутер

Как уже упоминалось, все сетевые устройства подключаются к роутеру через серые IP. Поэтому, если в сети имеется роутер с выходом в Интернет, необходимо выяснять IP-адрес на самом роутере. Для этого нужно зайти в его настройки.

Шаг 1. Выяснить IP-адрес, username (имя пользователя) и password (пароль) конкретной модели роутера в его документации, на этикетке внизу устройства или в Интернет. Если эти данные были изменены, вспомнить их или найти о них записи.

На этикетке внизу роутера находим данные для входа в настройки из браузера

Шаг 2. Открыть Интернет-браузер и набрать IP роутера в строке адресов, нажав «Enter».

Открываем Интернет-браузер, набираем IP роутера в строке адресов, нажав «Enter»

Шаг 3. В меню входа набрать «Имя» и «Пароль». Нажать «Вход».

Набираем в полях «Имя» и «Пароль», нажимаем «Вход»

Откроются настройки роутера.

Шаг 4. Щелкнуть по закладке «Status» и в разделе «WAN» прочитать «IP Address».

Щелкаем по закладке «Status» и в разделе «WAN» читаем «IP Address»

Сверить этот IP-адрес с приведенным выше списком IP-адресов, выделенным для частных сетей. Если цифры IP-адреса попадают в указанный диапазон, то этот адрес является серым, если нет, то белым.

Справка! Если информации об IP-адресе нет в закладке «Status», она может находиться в разделе «Network» – «WAN» или в любом другом меню роутера.

Кстати, узнать, через какой IP-адрес провайдера пользователь выходит в Интернет с серого IP, можно с помощью специального сервиса, перейдя по ссылке: https://whoer.net/ru.

В поле поиска вставляем ссылку на сайт, нажимаем «Enter»

Слева в графе «My IP» будет указан IP-адрес. В данном случае это: 108.62.18.138.

Слева в графе «My IP» указан IP-адрес

Как сделать или получить белый IP у провайдера?

В настоящее время, чтобы гарантированно получить белый IP-адрес, необходимо приобрести его у своего провайдера. Стоимость белого IP у всех провайдеров различная и не слишком высока: 100-150 р. в месяц. Существуют и бесплатные варианты подключения.

Для получения белого IP-адреса необходимо зайти на сайт провайдера и посмотреть его стоимость в тарифах, затем скачать специальную настройку или позвонить оператору. В большинстве случаев провайдер предложит подключение по PPPoE или VPN (L2TP, PPTP).

Видео — Белый и серый IP адреса

Белых и серых IP-адресов, что это?

Краткое справочное руководство по внешним и локальным (белый / серый) IP-адресам — почему они так называются и откуда они.

Эта статья может быть полезна в следующих случаях:

Игровой сервер или веб-сервер не запускается

Торрент-клиент сообщает об отсутствии входящих подключений (зеленый не горит)

На форумах рекомендуют открывать порты, настраивать фаервол и антивирус

В этой статье используются следующие понятия:

Абонент — лицо, пользующееся услугами провайдера.

Клиент — человек или программа, использующая Интернет.

Интернет-сервер / услуга — программное обеспечение для предоставления услуг в сети Интернет.

На схемах используются следующие обозначения:

Зеленые линии — «Интернет-кабель» с белым IP.

Красные линии — «Интернет-кабель» с серым IP.

1. Белый адрес.

Схема № 1

Компьютер каждого абонента подключается к оборудованию провайдера без посредников.При такой схеме все компьютеры имеют прямой доступ в Интернет и белые IP-адреса. Абонент может запускать на своем компьютере любые Интернет-серверы / сервисы. Например, вы можете подключить компьютер к домену и запустить на нем сайт бесплатно, и при этом будет гораздо больше возможностей, чем у любого платного хостинга. Вы также можете запустить свой собственный почтовый сервер, FTP-сервер, игровые серверы и многое другое.

Но даже при этой схеме провайдер может ограничить использование возможностей подключения, а подписчик может быть только клиентом: использовать сайты, скачивать файлы, играть в сетевые игры и другие клиентские программы.

2. Абсолютно серый адрес (для NAT провайдера).

Схема № 2

На схеме зеленые полосы — это «провода», на которых стоит белый адрес, красные — серые.

По этой схеме несколько абонентов выходят в сеть по одному проводу. Это называется доступом в Интернет через локальную сеть. При такой схеме абонент находится за провайдером NAT. У абонентов серые локальные адреса, у роутера провайдера белый внешний IP. У всех абонентов разные внутренние адреса и один внешний адрес для всех.Эта схема подключения используется провайдерами для подключения множества абонентов к одному каналу. Скорость обычно зависит от активности абонентов, иногда даже в тарифном плане указывается не фиксированная скорость, например, до X или от X до XX. У некачественных провайдеров часто бывает, что при высокой активности абонентов ни один абонент не получает нормального интернета.

При такой схеме подписчики могут быть только клиентом: пользоваться сайтами, скачивать файлы, играть в сетевые игры. Вы не можете запускать какие-либо Интернет-службы на своем компьютере.

Серый Диапазоны адресов:

10. 0. 0. 0 — 10. 255.255.255

172. 16. 0. 0 — 172. 31.255.255

192.168. 0. 0 — 192.168.255.255

Даже при такой схеме подключения не все потеряно. Например, подписчик может попросить поставщика перенаправить порты, которые служба, запущенная на компьютере подписчика, будет использовать.

3. Ваш NAT. Адрес белый, но вы им не пользуетесь.

Схема № 3

На этой схеме маршрутизаторы принадлежат абонентам.

По этой схеме все компьютеры абонента подключены к локальной сети и все имеют доступ к Интернету.

Несмотря на то, что адреса компьютеров находятся в серых диапазонах, они больше не серые, так как абонент имеет полный доступ к маршрутизатору и может настраивать переадресацию портов.

Бывают ситуации, когда абонент, не зная, зачем это нужно, подключает один компьютер через маршрутизатор, хотя в этом нет необходимости. Некоторые модели ADSL-модемов по умолчанию работают в режиме маршрутизатора, и абоненты, не вдаваясь в подробности, подключаются в этом режиме и получают в локальной сети один компьютер с уже не совсем серым адресом.

Как и в схеме 1, абонент может запускать любые интернет-сервисы на любом компьютере в локальной сети: подключить компьютер к домену и запустить сайт на нем бесплатно, при этом возможностей будет гораздо больше, чем у любого платного хостинга. Вы также можете запустить свой собственный почтовый сервер, FTP-сервер, игровые серверы и многое другое. Разница только в настройках роутера.

Провайдер также может наложить ограничения на использование канала.

Способы организации локальной сети с предоставлением одному компьютеру внешнего белого адреса

Недостатком схемы № 3 является то, что не все серверы и службы могут работать с портами, перенаправленными через NAT.Например, игровые серверы некоторых игр на модемах ADSL в режиме маршрутизатора не хотят добавляться в главный список. Но без роутера к Интернету может быть подключен только один компьютер. Да и вообще без роутера создать локальную сеть очень проблематично.

Роутер можно настроить в двух режимах:

Маршрутизатор— Схема №3

Мост — схемы 4 и 5

Ставим роутер в режим моста.

На компьютере, который будет сервером:

Windows XP: Панель управления >> Сеть.

Windows 7 Vista: Панель управления >> Центр управления сетями и общим доступом.

Создайте новое соединение >> Введите имя пользователя / пароль, выданные провайдером >> Запустите это соединение.

Особенности Imunify360: Лучший брандмауэр

Для вашего удобства приведенное выше видео было расшифровано ниже.

Усовершенствованный межсетевой экранImunify360 использует облачную эвристику и искусственный интеллект для обнаружения новых угроз и защиты ваших серверов от множества атак, включая атаки методом грубой силы.

Панель управления позволяет управлять белым, серым и черным списками. Для этого выберите вкладку Firewall и выберите соответствующий список для управления.

Вы можете добавить отдельный IP-адрес, IP-подсеть в белый или черный список (или в черный список для всей страны). Но сначала давайте посмотрим на белый список. Добавление IP-адресов в белый список позволит Imunify360 узнать, что эти IP-адреса никогда не должны блокироваться.

Вы также можете добавить комментарий, который поможет вам идентифицировать этот IP-адрес в будущем.Когда IP-адрес добавляется в список, мы можем видеть, где он находится.

Все пользователи Imunify360 Admin будут автоматически добавлены в Белый список на период 24 часа, который можно изменить в настройках.

Серый список автоматизирован. Если пользователь нарушает правила безопасности Imunify360, например пытается ввести неправильный пароль, то Imunify360 автоматически блокирует доступ к IP-адресу этого пользователя, добавляя IP-адрес в Серый список. Он перенаправит пользователя на ввод Captcha.После правильного ввода Captcha Imunify360 удалит этого пользователя из серого списка. В случае повторного нарушения IP-адрес снова будет автоматически добавлен в серый список.

При установке серый список Imunify360 автоматически заполняется более чем 15 тысячами IP-адресов, которые мы считаем потенциально опасными.

Черные списки отображают все заблокированные IP-адреса, и вы также можете добавить IP-адреса, которые будут заблокированы. Вы также можете добавить конкретную страну, чтобы гарантировать, что ни один IP-адрес из этой страны не сможет получить доступ к серверу.

Обратите внимание, что IP-адреса из белого списка всегда имеют приоритет над серым или черным списками. Например, если набор IP-адресов находится в черном списке, единственный IP-адрес из белого списка по-прежнему сможет получить доступ к серверу.

Определенная страна не может быть внесена в белый список, чтобы сохранить целостность черного списка.

Вы можете искать по IP-адресу, в зависимости от страны и изменять количество отображаемых строк.

В действиях, показанных справа, вы можете легко перемещать IP-адреса между списками или удалять.Действия могут выполняться с одной записью, а также с несколькими записями одновременно. Например, администратор может удалить любой IP-адрес из серого списка и при необходимости добавить в белый список. В этом случае пользователь не будет заблокирован при попытке нарушить правила безопасности Imunify360.

Статья в сопутствующей документации (включает функцию блокировки портов)

Внесение в черный список и внесение в белый список | 2021 Гид

21 июня 2021 г.

Когда друг — еще и враг?

В мире безопасности данных это вопрос веков.Несмотря на то, что в 2021 году будет расти количество всевозможных взломов данных и нарушений безопасности, одними из самых хитрых — и их труднее всего обнаружить — являются те, которые замаскированы под безобидные сообщения от людей, которых мы знаем.

Несмотря на все наши усилия по защите от угроз, эти типы спуфинга, фишинга и вредоносного ПО используют человеческую природу для распространения внутри компаний. По данным Института безопасности AV-TEST, в 2020 году было обнаружено 1,1 миллиарда новых вредоносных программ. Фактически, более половины вредоносных программ, которые проникают в системы сегодня, считаются угрозой «нулевого дня», что означает отсутствие каких-либо записей. этой конкретной вредоносной программы и, в свою очередь, не имеет протокола для ее блокировки.

Вот почему контроль доступа к устройствам или сетям — это задача не только партнера по безопасности или компании — это работа ВСЕХ.

Внесение в черный и белый списки — двусторонний подход к безопасности данных, который просто определяет, кому должен быть разрешен доступ — а кто должен быть заблокирован — от отправки сообщений и иным образом проникновения в наши системы.

У обоих методов есть свои плюсы и минусы, и не все согласны с тем, какой из них лучше всего использовать.Правильный выбор в основном зависит от потребностей и целей вашей организации, и часто идеальная тактика — это сочетание того и другого. Давайте подробно рассмотрим черные и белые списки и обсудим различия между этими двумя методами.

Что такое «черный список»?

Подход к черному списку включает определение того, какие объекты должны быть заблокированы. Черный список — это список подозрительных или вредоносных объектов, которым следует отказать в доступе или правах запуска в сети или системе.

В качестве примера из физического мира орган пограничного контроля может вести черный список известных или подозреваемых террористов.У владельца магазина может быть черный список воров. В мире сетевой безопасности черный список часто состоит из вредоносных программ, таких как вирусы, шпионское ПО, трояны, черви и другие виды вредоносных программ. У вас также может быть черный список пользователей, IP-адресов, приложений, адресов электронной почты, доменов, процессов или организаций. Вы можете применить черный список практически к любому аспекту вашей сети.

Вы можете идентифицировать подозрительные или вредоносные объекты по их цифровым подписям, эвристике, поведению или другими способами.Для внесения приложений в черный список организации могут создавать свои собственные черные списки, а также использовать списки, созданные третьими сторонами, например поставщиками услуг сетевой безопасности. Внесение в черный список — традиционный подход к контролю доступа, который давно используется антивирусными средствами, фильтрами спама, системами обнаружения вторжений и другими программами обеспечения безопасности.

Подход с использованием черного списка ориентирован на угрозы, и по умолчанию доступ разрешен. Доступ предоставляется любому объекту, не включенному в черный список, но все, что известно или предполагается, что представляет собой угрозу, блокируется.

Вкратце:

- Внесение в черный список подразумевает блокировку доступа для подозрительных или злонамеренных объектов.

- По умолчанию доступ разрешен.

- Внесение в черный список ориентировано на угрозы.

Какие плюсы и минусы занесения в черный список?

Одним из самых больших плюсов метода внесения в черный список является его простота. Он работает по простому принципу — просто определите известные и подозреваемые угрозы, откажитесь от них в доступе и отпустите все остальное.

Для пользователей это относительно не требующий обслуживания подход.Во многих случаях ваше программное обеспечение безопасности или поставщик услуг безопасности будет обрабатывать список без необходимости ввода данных со стороны пользователя.

Черный список никогда не может быть исчерпывающим, поскольку новые угрозы появляются постоянно. Ежедневно институт AV-TEST, изучающий ИТ-безопасность, регистрирует более 350 000 новых вредоносных программ и потенциально нежелательных приложений. Хотя справляться с этими угрозами непросто, обмен информацией об угрозах может помочь сделать черные списки более эффективными.

Даже при совместном использовании информации провайдеры программного обеспечения безопасности могут легко пропустить угрозы просто потому, что их очень много. Хотя занесение в черный список эффективно против известных угроз, оно бесполезно против новых, неизвестных угроз, таких как атаки нулевого дня. Если вашей организации не повезло и она первой подверглась атаке нового типа, занесение в черный список не сможет ее остановить.

Хакеры также иногда создают вредоносные программы специально для того, чтобы избежать обнаружения инструментами, использующими систему черных списков.Они могут изменить вредоносное ПО, чтобы средство черного списка не распознало его как элемент из черного списка.

Что такое белый список?

Белый список решает те же проблемы, что и черный список, но использует противоположный подход. Вместо того, чтобы создавать список угроз, вы создаете список разрешенных объектов и блокируете все остальное. Он основан на доверии, и по умолчанию все новое отвергается, если не доказано, что это приемлемо. Это приводит к более строгому подходу к контролю доступа.Это аналогично отказу всех в доступе к вашему офисному зданию, если они не могут пройти проверку биографических данных и не имеют учетных данных, подтверждающих это.

Если брандмауэр, например, разрешает доступ к сети только определенным IP-адресам, он использует подход белого списка. Другой пример, с которым сталкивалось большинство людей, — это магазин приложений Apple. Компания позволяет пользователям запускать только те приложения, которые Apple одобрила и разрешила размещать в магазине приложений.

Самый простой метод, который вы можете использовать для внесения приложений в белый список, — это идентифицировать их по имени файла, размеру и пути к каталогу.Однако проблема с этим методом заключается в том, что хакеры могут создать приложение с тем же именем и размером файла, что и приложение из белого списка, что позволит ему проникнуть в систему. Чтобы избежать этой возможности, вы можете использовать более строгий подход, рекомендованный Национальным институтом стандартов и технологий США (NIST). Он включает использование методов криптографического хеширования и цифровых подписей производителя или разработчика каждого компонента.

Чтобы создать белый список для уровня сети, необходимо учесть все задачи, которые необходимо выполнить пользователям, и инструменты, которые им понадобятся для их выполнения.Этот белый список сетевого уровня может включать сетевую инфраструктуру, сайты, местоположения, приложения, пользователей, подрядчиков, службы и порты, а также более тонкие детали, такие как зависимости приложений, библиотеки программного обеспечения, плагины, расширения и файлы конфигурации. На уровне пользователя белый список может включать адреса электронной почты, файлы и программы. Использование подхода с использованием белого списка требует от вас учета активности пользователя, а также его привилегий.

Организации могут создавать свои собственные белые списки или работать с третьими сторонами, которые обычно создают белые списки на основе репутации и выставляют оценки программному обеспечению и другим элементам в зависимости от их возраста, цифровых подписей и других факторов.

Подводя итог:

- Внесение в белый список подразумевает разрешение доступа только для утвержденных организаций.

- По умолчанию доступ заблокирован.

- Белый список ориентирован на доверие.

Какие плюсы и минусы белого списка?

Белый список — это гораздо более строгий подход к контролю доступа, чем черный список, поскольку по умолчанию элементы запрещаются и допускаются только те, безопасность которых доказана. Это означает, что риски того, что кто-то злонамеренный получит доступ к вашей системе, намного ниже при использовании подхода белого списка.

Хотя белые списки обеспечивают более высокий уровень безопасности, их также может быть сложнее реализовать. Трудно делегировать создание белого списка третьей стороне, потому что им нужна информация об используемых вами приложениях. Поскольку для этого требуется информация, специфичная для каждой организации, он требует большего участия пользователей. Большинство организаций регулярно меняют инструменты, которые они используют, а это означает, что каждый раз, когда они устанавливают новое приложение или исправляют существующее, им необходимо обновлять свой белый список. С административной точки зрения создание белых списков может быть более сложным для пользователя, особенно если у него более крупные и сложные системы.

Приложения, добавляющие в белый список, также ограничивают действия пользователей со своими системами. Они не могут устанавливать то, что им нравится, что ограничивает их творческий потенциал и задачи, которые они могут выполнять. Также существует вероятность того, что добавление в белый список приведет к блокировке нужного вам трафика, что в некоторых приложениях выше, чем в других.

Что такое серые списки?

Другой метод, связанный с внесением в черный и белый списки, но менее часто обсуждаемый, — это список серых списков, также называемый серым списком.Как следует из названия, это что-то среднее между внесением в черный и белый списки. Обычно он используется в тандеме как минимум с одним из этих двух основных методов.

Список серого — это список, в который вы можете поместить элементы, которые вы еще не подтвердили как безобидные или вредоносные. Элементам из серого списка временно запрещен доступ к вашей системе. После того, как элемент попадает в серый список, вы исследуете его дополнительно или собираете дополнительную информацию, чтобы определить, следует ли его разрешить или нет. В идеале вещи не остаются в сером списке надолго и быстро перемещаются в черный или белый список.

То, как вы решите, что делать с элементом из серого списка, зависит от его типа. Инструмент безопасности может, например, предложить пользователю или сетевому администратору принять решение.

Одним из примеров использования серого списка является электронная почта. Если спам-фильтр не уверен, принимать ли сообщение, он может временно заблокировать его. Если отправитель попытается отправить сообщение еще раз в течение указанного периода, оно будет доставлено. В противном случае сообщение будет отклонено. Суть этого заключается в том, что большая часть спама исходит от приложений, предназначенных для рассылки спама, а не от реальных пользователей, поэтому они не будут пытаться повторно отправить электронное письмо, если получат сообщение о том, что оно временно заблокировано.С другой стороны, настоящий пользователь отправит письмо еще раз.

Какой подход следует использовать?

Итак, какой подход вам подходит? Давайте посмотрим, когда использовать каждый из них и как использовать оба вместе.

1. Когда использовать «черный список»

«Черный список» — это правильный выбор, если вы хотите упростить пользователям доступ к вашим системам и минимизировать административные усилия. Если вы цените эти вещи больше, чем самый строгий контроль доступа, выберите черный список.

Внесение в черный список традиционно является наиболее распространенным подходом, который группы безопасности используют в основном потому, что, когда люди проектируют системы, они часто хотят, чтобы как можно больше людей имели к ним доступ. Например, интернет-магазин, скорее всего, скорее рискнет случайной мошеннической транзакцией, чем заблокирует законного покупателя от совершения покупки. Если интернет-магазин заблокирует каждого покупателя, которого он еще не знает, это не продлится долго.

Если вы хотите предоставить что-то публике и максимально увеличить количество людей, которые могут это использовать, занесение в черный список, как правило, является лучшим подходом.

Короче говоря, используйте черный список, когда:

- Вы хотите, чтобы публика могла использовать систему, например интернет-магазин.

- Вам нужна менее строгая среда.

- Вы хотите минимизировать административные усилия.

2. Когда использовать белые списки

Если, с другой стороны, вы хотите максимизировать безопасность и не возражаете против дополнительных административных усилий или ограниченной доступности, белый список — лучший выбор. Белый список идеален, когда критически важны строгий контроль доступа и безопасность.

Белый список подходит для закрытых систем. Например, если у вас есть приложение, доступ к которому требуется только избранным сотрудникам вашей компании, вы можете внести в белый список IP-адреса их компьютеров и заблокировать доступ к приложению для всех остальных IP-адресов.

Кроме того, белые списки могут быть полезны, когда вы хотите определить, какие действия может выполнять приложение или служба, и запретить им делать что-либо еще. Вы можете добиться этого, добавив в белый список определенные типы поведения.Например, у вас может быть компьютер, который вы используете только для выполнения одной конкретной задачи. Например, в вестибюле отеля у вас может быть компьютер, который гости могут использовать для входа в систему. Вы можете внести веб-сайт отеля в белый список, чтобы это был единственный сайт, к которому гости могут получить доступ на устройстве. В качестве другого примера вы можете создать политику, которая позволяет микросервису потреблять определенное количество ресурсов или запускаться на определенном хосте, но отключает его, если он пытается использовать больше ресурсов или перейти на новый хост.

Было бы непрактично использовать черный список, потому что количество возможных вариантов поведения, которые вы не хотите, чтобы ваше приложение выполняло, слишком велико.Вы не можете предсказать все, что приложение может делать, но вы можете определить, что вы хотите, чтобы оно делало, если вы хотите, чтобы оно выполняло только очень конкретные вещи.

Используйте белый список, когда:

- Только избранная группа пользователей должна использовать систему.

- Вам нужна более контролируемая среда.

- Вы не против потратить больше административных усилий.

3. Совместное использование черного и белого списков

Часто совместное использование черного и белого списков является идеальным вариантом.Вы можете использовать разные подходы на разных уровнях своей инфраструктуры и даже использовать оба на одном уровне.

Вы можете использовать метод черного списка, например, для обнаружения вредоносных программ и инструкций с помощью программного обеспечения безопасности, но использовать подход белого списка для управления доступом к сети в целом. Вы также можете занести в черный список хосты на основе их IP-адресов, добавив в белый список желаемое поведение приложения.

Вы также можете внести в белый список доступ к услуге на основе географического региона, разрешив только пользователям из регионов, где, как вы знаете, находятся реальные пользователи.Но в то же время у вас может быть черный список злоумышленников, находящихся в этих регионах. Это пример использования белого и черного списков на одном уровне.

Многие организации используют как черные, так и белые списки для различных частей своих стратегий безопасности. Например, управление доступом к компьютеру или учетной записи с помощью пароля занесено в белый список. Доступ разрешен только тем, у кого есть пароль, а все остальные не могут войти. Многие из тех же организаций также используют антивирусные программы, которые используют черный список известных вредоносных программ для блокировки вредоносных программ.

Повысьте безопасность своей сети с помощью Consolidated Technologies, Inc.

Контроль доступа — это центральный элемент сетевой безопасности. Внесение в черный и белый списки — это законные подходы к контролю доступа к вашим сетям и обеспечению безопасности ваших данных. Подходящий для вас зависит от потребностей и целей вашей организации.

Эксперты Consolidated Technologies, Inc. могут помочь вам определить, какие стратегии кибербезопасности лучше всего подходят для вашей организации, и предоставят вам ряд решений, которые помогут вам достичь ваших целей в области безопасности.Мы предлагаем брандмауэры, оценку уязвимости сети, помощь в соблюдении нормативных требований и даже комплексные управляемые решения безопасности. Чтобы обсудить с одним из наших экспертов, какие стратегии и решения в области кибербезопасности подходят вам, свяжитесь с нами сегодня.

- статус | вкл. | Выкл. | Включает / отключает службу серых списков. Используется с | Чтобы отключить службу серых списков для домена example.com : plesk bin grey_listing —update-domain example.com -status off |

-personal-conf | истина | ложь | Разрешает / запрещает применение конфигураций уровня почтового пользователя для серые списки. Используется только с командой | Чтобы включить службу серых списков на сервере и разрешить применение нестандартные конфигурации: plesk bin grey_listing —update-server -status on -personal-conf истина |

-интервал серого | <номер> | Задает интервал серого (в минутах) — период времени, в течение которого отправитель должен подождать, прежде чем повторить попытку отправки почты. Интервал серого по умолчанию составляет 5 минут. Используется только с командой | Чтобы изменить настройки серых списков на уровне сервера, чтобы штрафы включены, серый интервал составляет 8 минут, истекает интервал 40 дней, штрафной интервал 5 минут: plesk bin grey_listing —update-server -grey-interval 8 -expire-interval 57600 -penalty-interval 5 -penalty-status true |

- интервал истечения срока годности | <номер> | Задает интервал истечения (в минутах) — период времени после чего истекает запись в сером списке. Срок действия по умолчанию — 36 дней. Используется только с командой | |

-штрафные | <номер> | Задает штрафной интервал (в минутах) — период времени. добавляется к серому интервалу в случае, если отправитель повторил отправку mail до окончания серого интервала. Штрафной интервал по умолчанию составляет 2 минуты. Используется только с командой | |

-штраф-статус | истина | ложь | Включает / отключает штрафы. Используется только с командой | Чтобы отключить штрафы серых списков на сервере: plesk bin grey_listing —update-server -penalty-status false |

-черный список | | Добавляет / удаляет адреса электронной почты, указанные в шаблоне (ах) для / из черный список сервера или почтового имени (общий для Spamassassin). Черный список имени почты имеет приоритет над списком сервера, но работает только

если разрешено применение нестандартных конфигураций

(Значение параметра Используется только с | Добавить в общесерверный черный список все совпадающие адреса электронной почты. шаблон *[email protected] : plesk bin grey_listing —update-server -blacklist add: * v1agra @ example.ком |

-белый список | | Добавляет / удаляет адреса электронной почты, указанные в шаблоне (ах) для / из белый список сервера или почтового имени (общий для Spamassassin). Белый список имени почты имеет приоритет над списком сервера, но работает только

если разрешено применение нестандартных конфигураций

(Значение параметра Используется только с | Чтобы добавить все почтовые адреса, соответствующие шаблону * doe @ * и * smith @ * в белый список почты [email protected] : plesk bin grey_listing —update-mailname [email protected] -whitelist add: * doe @ *, * smith @ * |

-белый список доменов | | Добавляет / удаляет домены из / в белый список сервера — список хосты, чья почта принимается без проверки серых списков. Используется только с командой | Для добавления в белый список серверов доменов example.com и sample.net: plesk bin grey_listing —update-server -domains-whitelist add: example.com, sample.net |

-домены-черный список | | Добавляет / удаляет домены из / в черный список сервера — список хосты, чья почта отклоняется без проверки серых списков. Используется только с командой | Удалить с сервера домены из черного списка example.com и sample.net : plesk bin grey_listing —update-server -domains-blacklist del: example.com, sample.net |