Новый вирус-шифровальщик — Коронавирус 2020

Сегодня по работе пришлось столкнуться с новым вирусом шифровальщиком. Как позиционирует его авторы, судя из email, называется он — Коронавирус 2020.

Не знаю, какие точно файлы он шифрует, но знаю точно, что базу 1С он зашифровал. До остальных файлов возможно просто он не успел добраться, типа doc, pdf…

При входе «зараженного» пользователя в Windows вылетало окно с разрешением на выполнения файла:

БУДЬТЕ ВНИМАТЕЛЬНЫ!

Пример зараженных фалов:

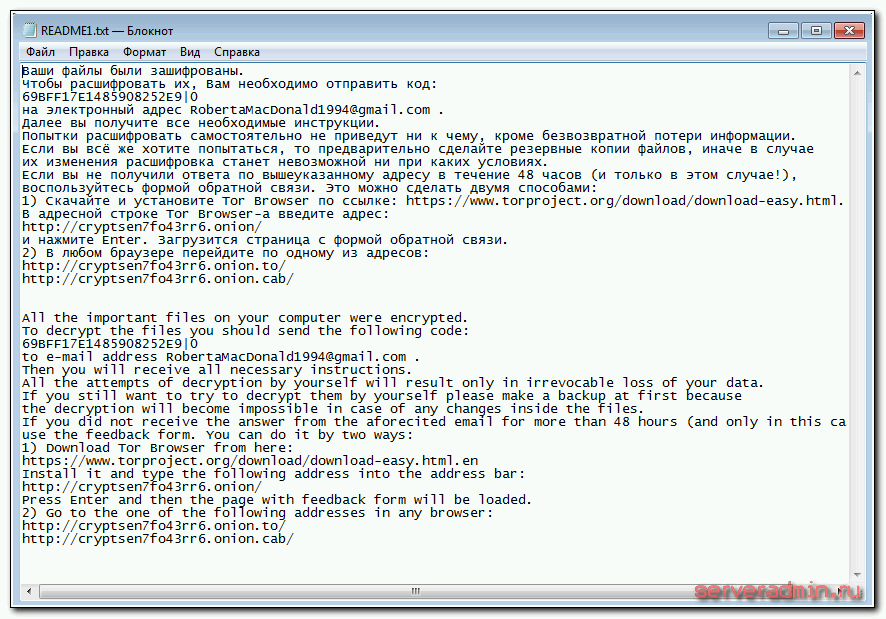

Шифровальщик оставляет некий README с названием файла «FILES ENCRYPTED.txt». Его текст:

all your data has been locked us

You want to return?

write email [email protected] or [email protected]

Никакой информации в интернете я пока про него не нашел к сожалению, поэтому никакими полезными ссылками я поделиться не могу, могу только оставить ниже свои советы и рекомендации…

Мой совет всем:

- Не забывайте использовать и обновлять антивирусное ПО

- Не пренебрегайте обновлениями Windows

- ДУМАЙТЕ ГОЛОВОЙ, когда скачиваете и открываете файлы из незнакомых источников или от незнакомых людей.

- Если вы заметили первые признаки заражения, немедленно выключите ПК, найдите внешний загрузочник и скопируйте всю важную информацию.

Поделиться ссылкой:

Похожее

Как расшифровать файлы после вируса шифровальщика da_vinci_code

Вновь пришлось столкнуться с проблемой пользователя – потеря рабочих файлов из-за нового вирусняка с говорящим названием. Рассмотрим вопрос — как лечить компьютер после вируса шифровальщика da_vinci_code и расшифровать файлы с расширением код да винчи. В очередной раз повторим правила безопасности для защиты компьютеров и данных от такого рода зловредов.

Гарантированная расшифровка файлов после вируса шифровальщика — dr.shifro.ru. Подробности работы и схема взаимодействия с заказчиком ниже в статье в соответствующем разделе под номером 7 в Содержании. Вышла новая модификация вируса шифровальщика, похожего на да винчи — no_more_ransom. Подробное описание вируса, методы лечения компьютера и варианты восстановления файлов читайте по ссылке.Описание вируса шифровальщика da_vinci_code

Довелось на днях познакомиться с очередным вирусом шифровальщиком — da_vinci_code. На шифровальщиков мне везет, я уже очень хорошо с ними знаком. Все было как обычно:

- Письмо пользователю от якобы контрагента с просьбой проверить там какую-то информацию, акт сверки или что-то еще. Письмо с вложением.

- Пользователь открывает вложение, там архив, в архиве js скрипт. Открывает архив со скриптом и запускает его.

- Скрипт качает из интернета сам вирус и начинает шифровать все файлы на локальных дисках, до которых успевает дотянуться.

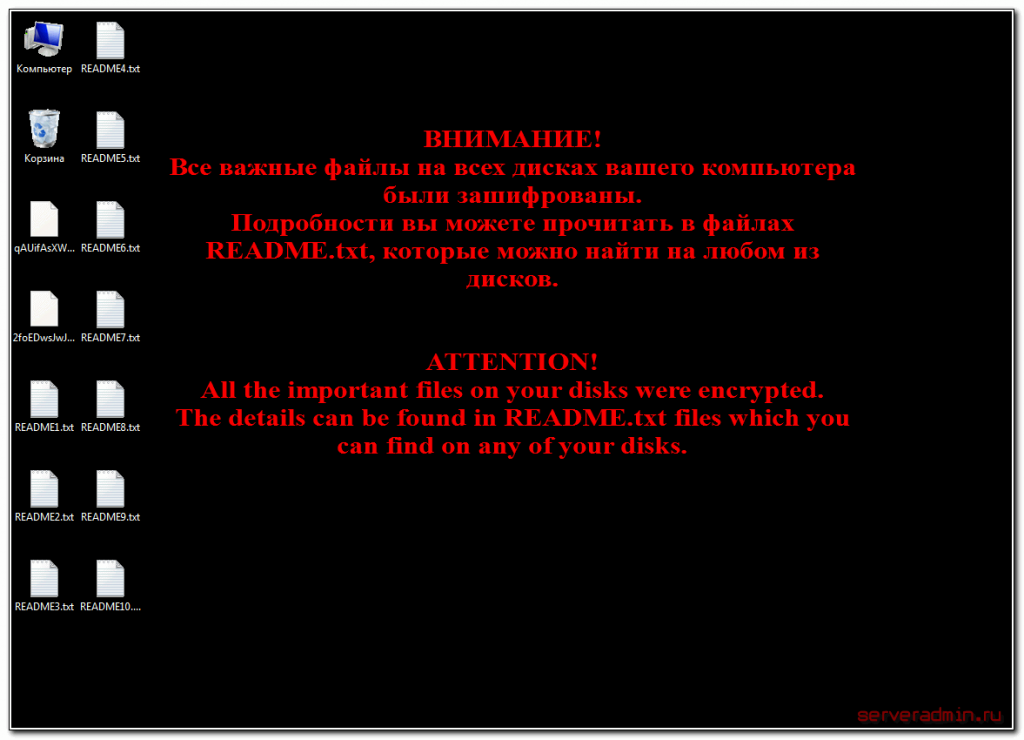

- На финише у пользователя меняется картинка на рабочем столе, где говорится о том, что все файлы зашифрованы.

Такая вот простая и банальная последовательность действий, которую до сих пор пользователи успешно выполняют. Причем установленные антивирусы на их компьютерах не предотвращают шифрование файлов. Толку от них в случае вируса-шифровальщика никакого нет.

Название этого зловреда весьма оригинальное — код да винчи, или da_vinci_code. Прозвали его так за то, что он ставит соответствующее расширение на зашифрованные файлы. После того, как вирус шифратор поработает на компе и закончит шифрование, вы увидите сообщение на рабочем столе в виде обоев:

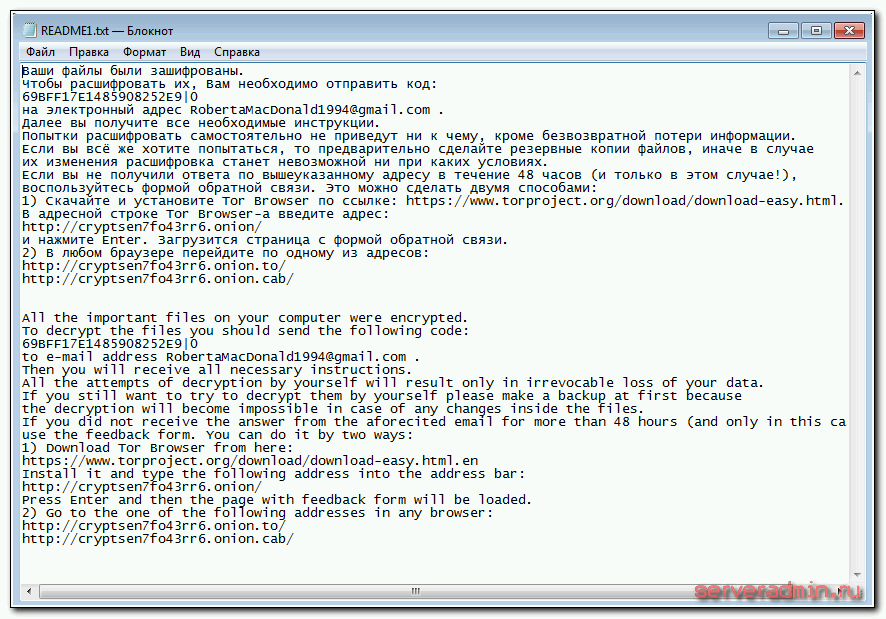

На рабочем столе и дисках системы появится множество текстовых файлов с информацией о том, что все ваши файлы были зашифрованы. Текст сообщения будет примерно следующий:

Сразу, как только вы это увидите, отключите компьютер от сети и завершите его работу. Это позволит избежать шифрования сетевых папок, если вирус имеет такую возможность. Я сталкивался с шифровальщиками, которые шифровали все сетевые папки, например vault, но были и такие, которые работали только с локальным компьютером, как вирус enigma. Что конкретно делает этот вирус, я не знаю, так как модификаций может быть много. Поэтому обязательно выключайте компьютер. Ниже я расскажу, как действовать далее для лечения компьютера и расшифровки файлов.

Вирус ставит расширение da_vinci_code на файлы

Итак, вы словили вирус и обнаружили, что все файлы поменяли не только свое расширение на da_vinci_code, но и имена файлов стали вида:

- FCLz7Bp-+HIHOCKm0rlMfw==.8C29FA8A8AC85257C10F.da_vinci_code

- 3Aag8evVDM6H8IWIiRpnhf2XXI6NMbGpB9XQTAKQ==.B604CC12F53D945AF080.da_vinci_code

- 1Fy-zfjTwpz95HtypRQ—Fo8nCVaEECEB+tBgJ4Z7604CC12F53D945AF080.da_vinci_code

Шифрует он почти все полезные файлы. В моем случае он зашифровал все документы, архивы, картинки, видео. Вообще вся полезная информация на компьютере превратилась вот в такую зашифрованную кашу. Прочитать файлы стало невозможно. Даже понять, что это за файлы нельзя. Это, кстати, существенный минус. Все предыдущие модификации шифровальщика, что ко мне попадали, оставляли оригинальное имя файла. Этот же не только расширение поменял, но и заменил все имена файлов. Стало невозможно понять, что конкретно ты потерял. Понимаешь только, что ВСЕ!

Вам повезло, если файлы зашифрованы только на локальном компьютере, как в моем случае. Хуже, если вирус шифровальщик да винчи повредит файлы и на сетевых дисках, например, организации. Это вообще способно полностью парализовать работу компании. С таким я тоже сталкивался и не раз. Приходилось платить злоумышленникам, чтобы возобновить работу.

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Хочу сразу сделать важное предупреждение. Если вы хотите во что бы то ни стало восстановить свои файлы и готовы обратиться в организации, занимающиеся расшифровкой или в антивирусную компанию, если у вас есть платная подписка на антивирусы, то не предпринимайте сами ничего. Либо перед этим сделайте полный образ системы и только потом что-то делайте. Иначе ваша работа может существенно осложнить или вообще сделать невозможным восстановление информации.

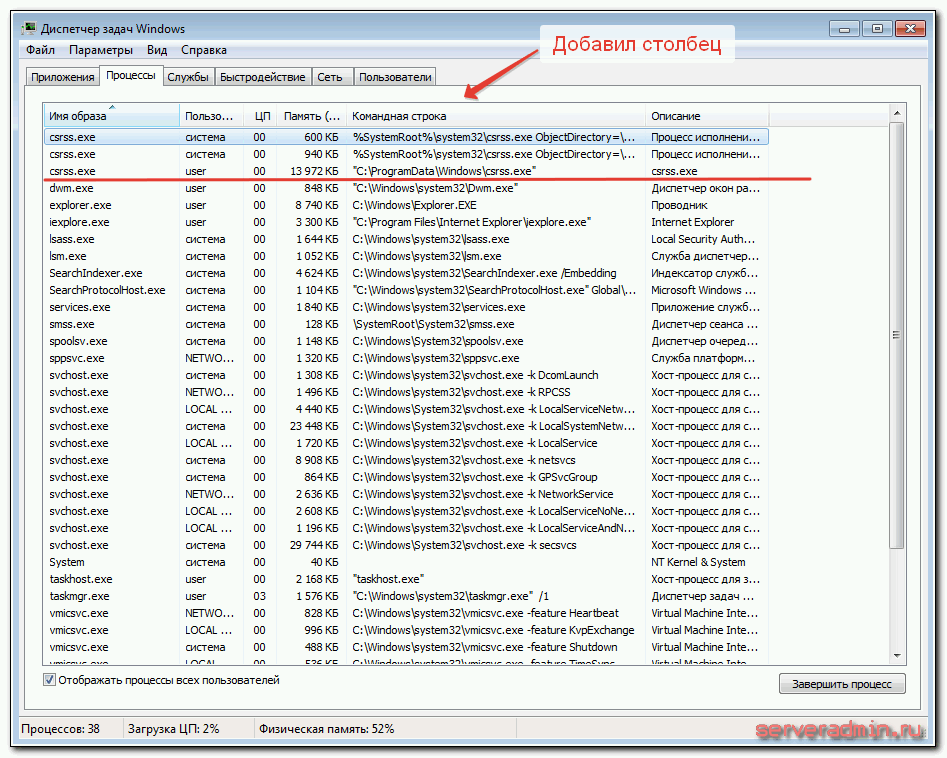

Сначала проведем удаление вируса код да винчи вручную. Как я уже говорил раньше, компьютер нужно обязательно отключить от сети. Если вы уже видите на рабочем столе картинку с информацией о том, что все важные файлы на всех дисках вашего компьютера были зашифрованы, то скорее всего вирус уже все зашифровал, так что торопиться нам некуда. Я обнаружил вирус практически сразу, просто запустив диспетчер задач и добавив столбец под названием «Командная строка».

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

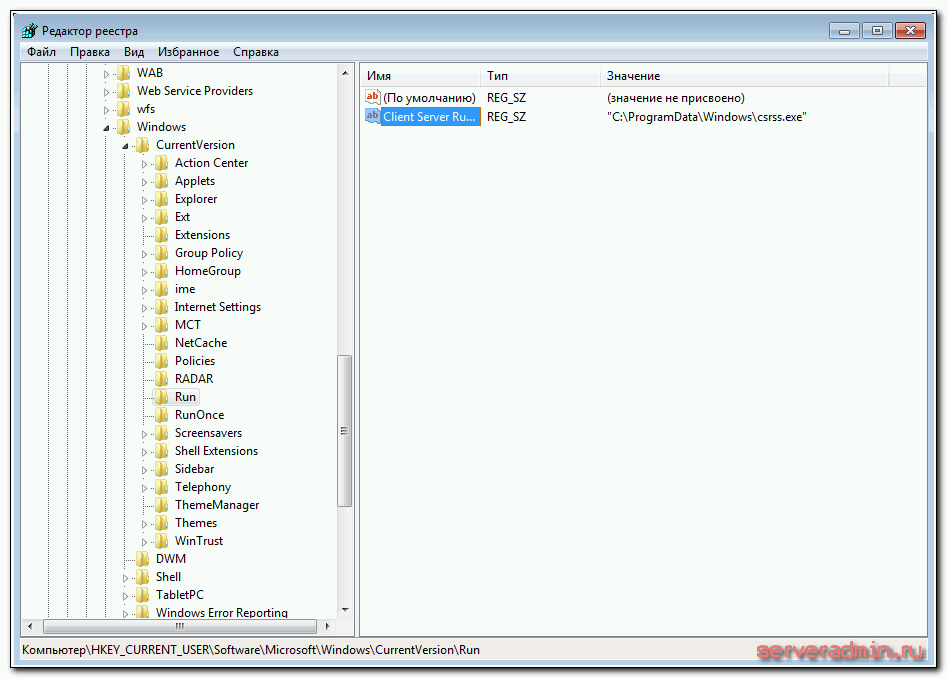

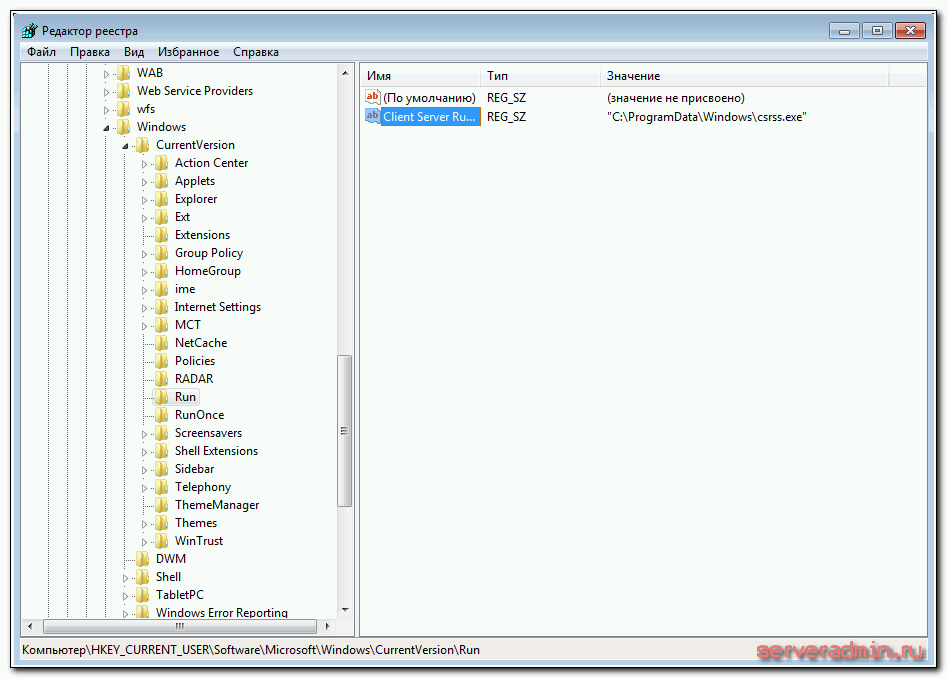

Дальше запускаем редактор реестра и ищем все записи с найденным путем: «C:\ProgramData\Windows» и удаляем их.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

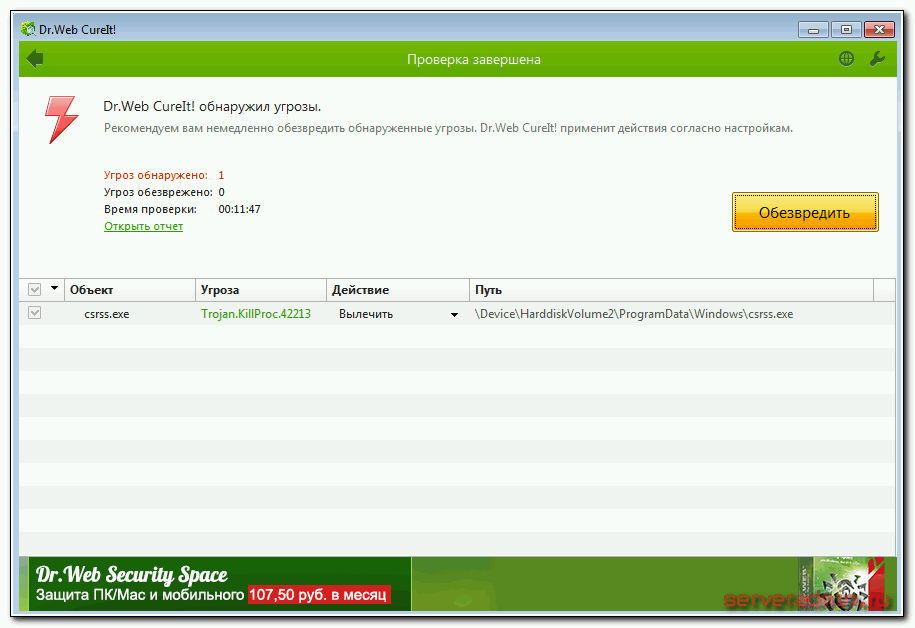

Теперь я покажу, как вылечить компьютер с помощью утилиты CureIt от Dr.web. Идете на сайт https://free.drweb.ru/cureit/ и скачиваете утилиту. Копируете ее на флешку, подсоединяете флешку к компьютеру, предварительно удалив с нее все нужные документы, так как вирус их может зашифровать. И запускаете на флешке программу. Выполняете полное сканирование системы. Антивирус обнаружит установленный шифровщик и предложит его удалить.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Как расшифровать и восстановить файлы после вируса код да винчи

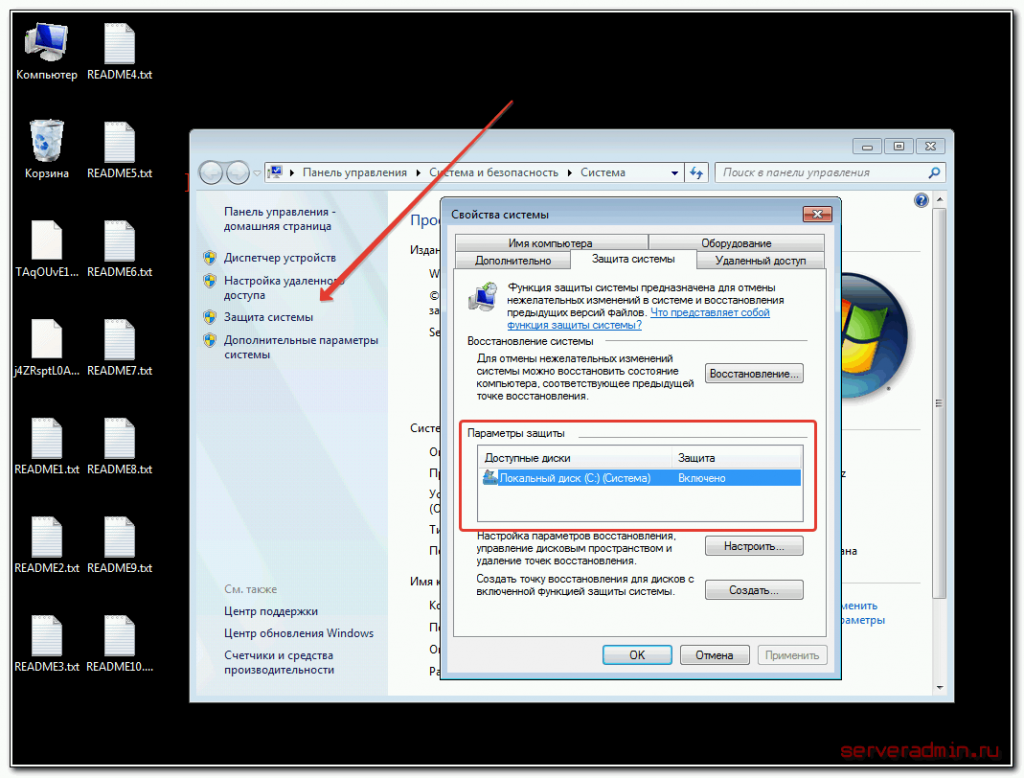

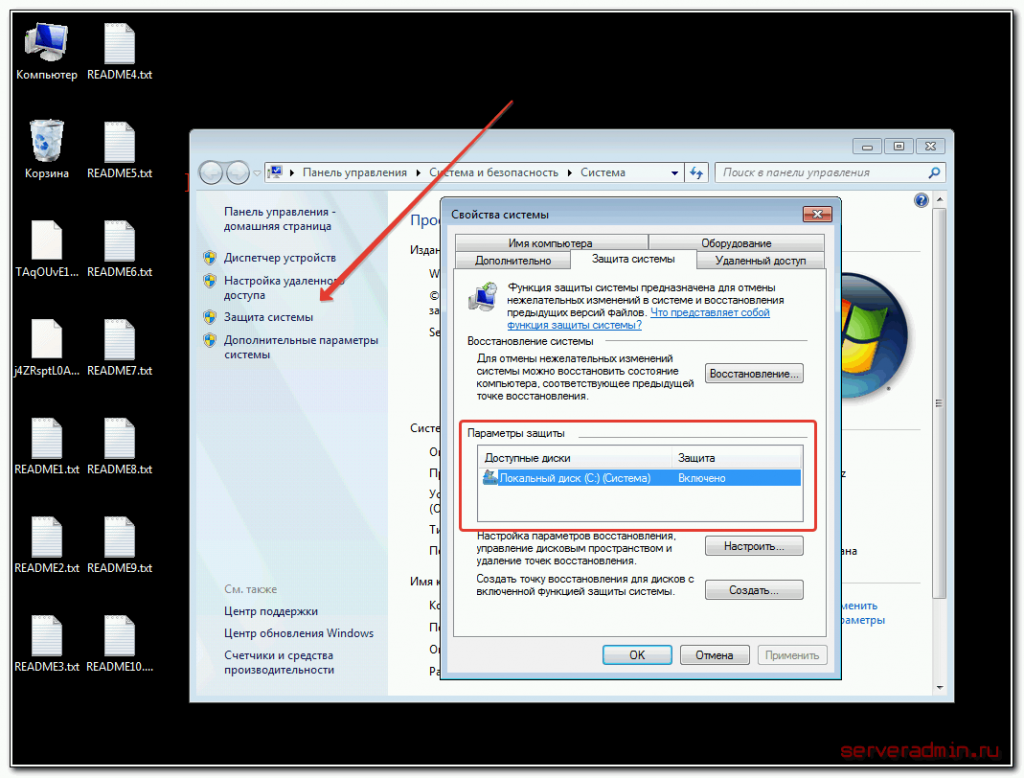

Как я уже говорил ранее, расшифровать файлы после вируса da_vinci_code без ключа невозможно. Поэтому мы воспользуемся альтернативными способами восстановления данных. Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена по умолчанию. Проверить это можно в свойствах компьютера, в разделе защита системы.

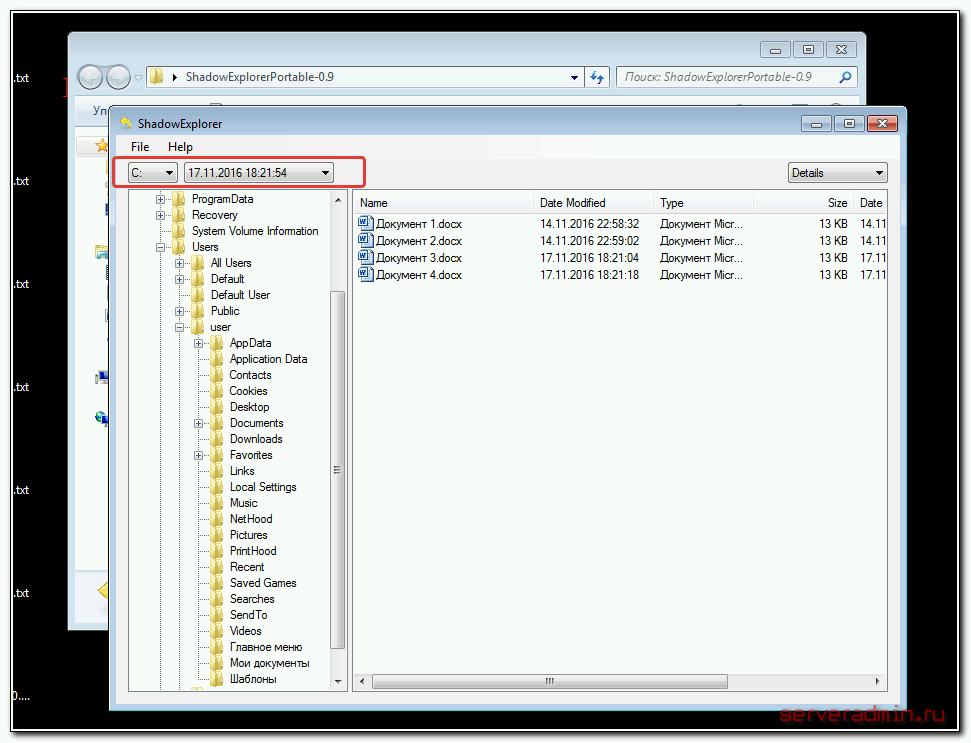

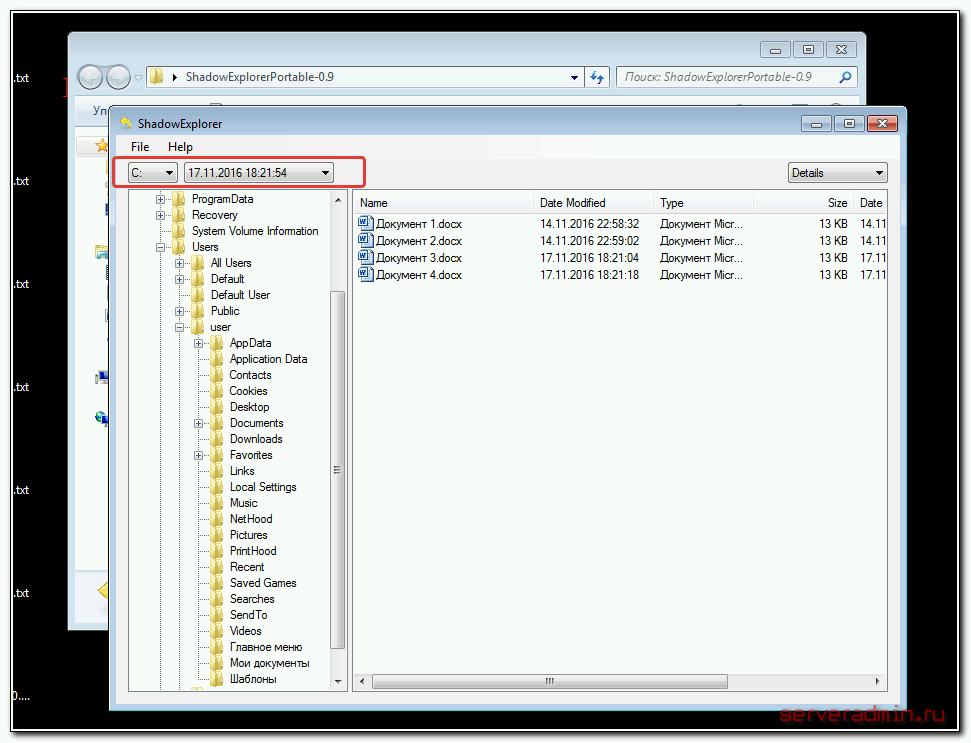

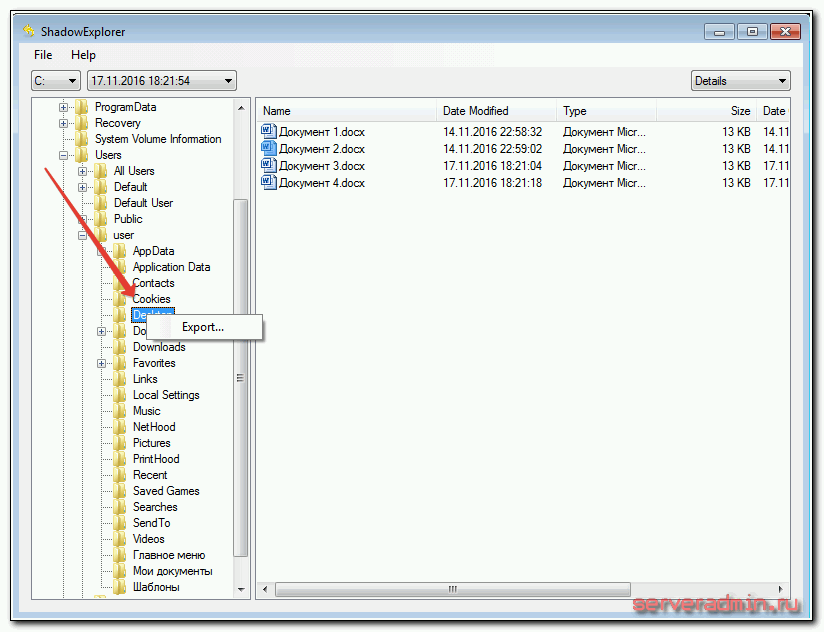

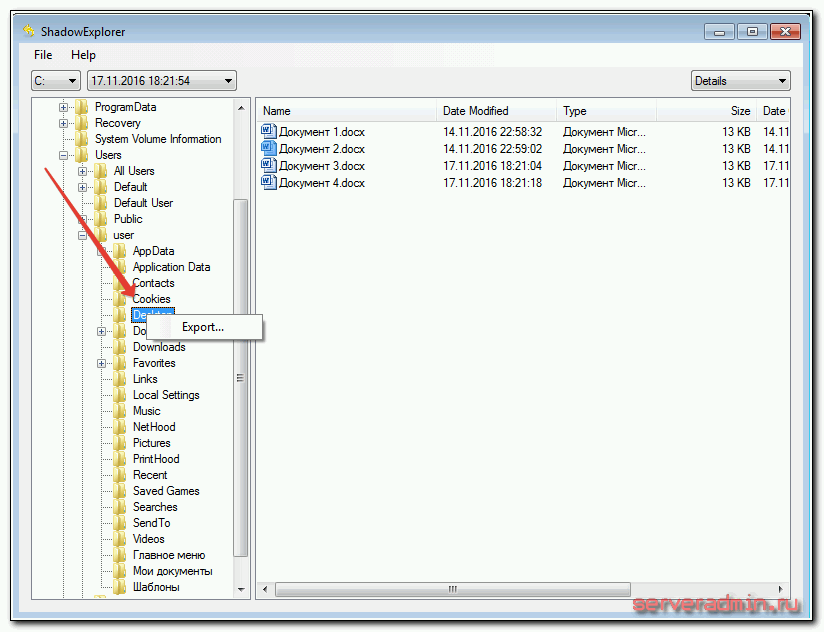

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

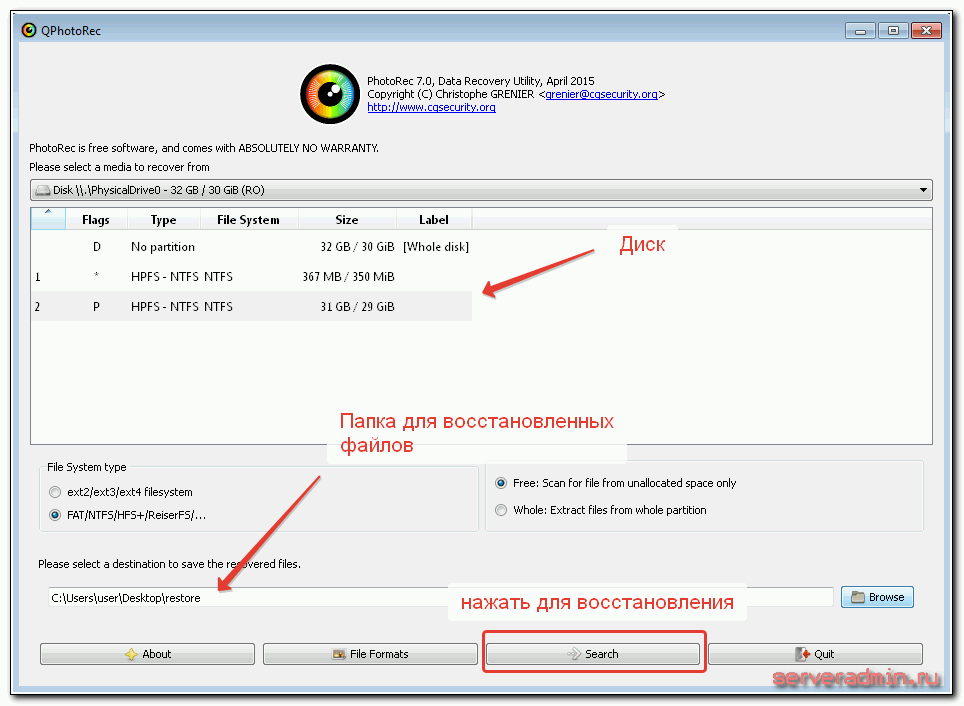

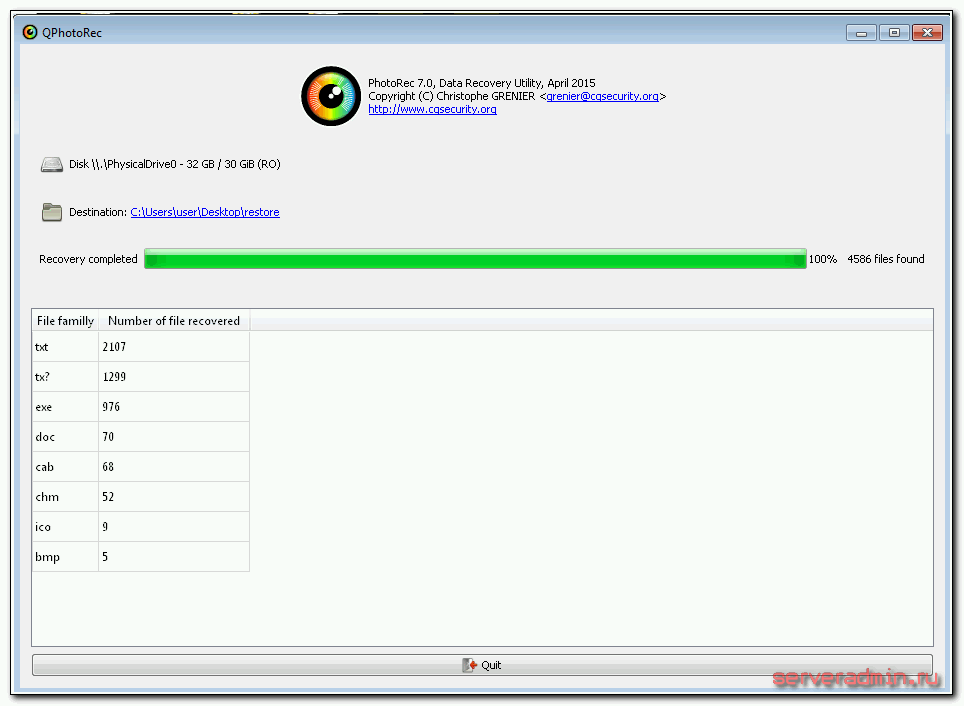

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы — восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

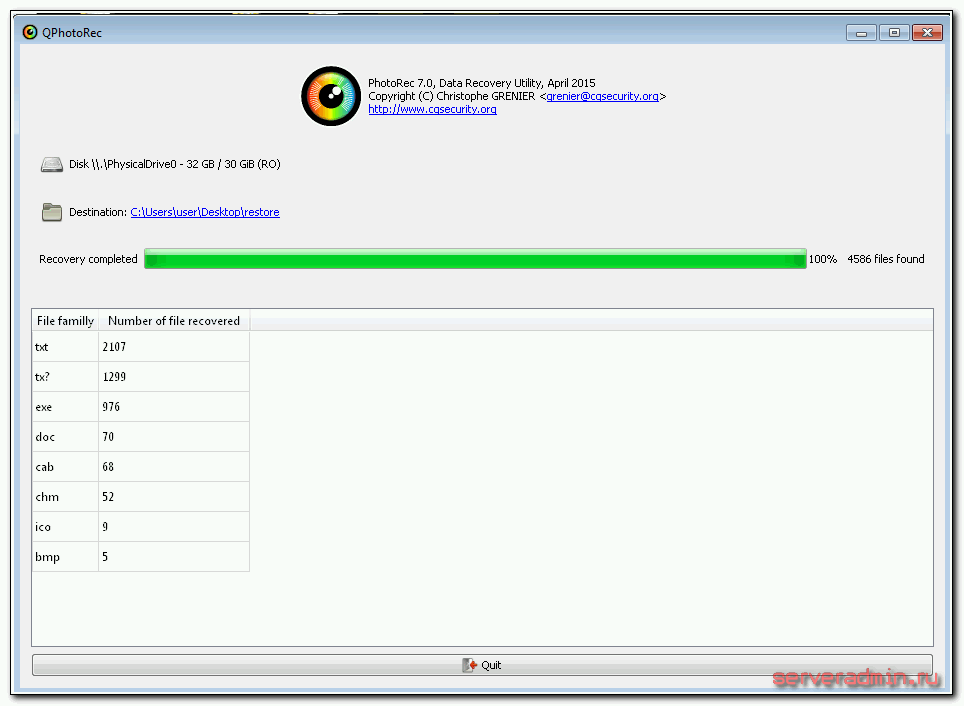

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

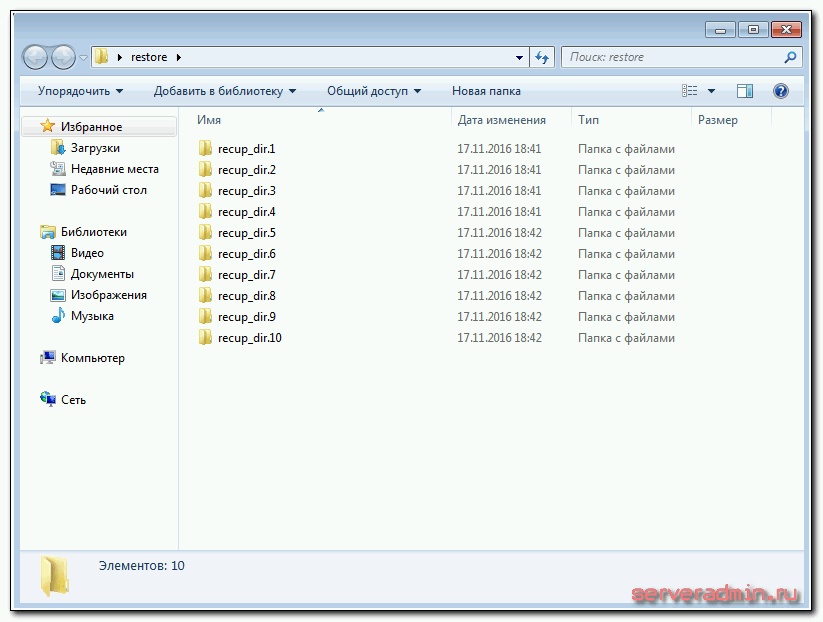

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса da_vinci_code. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

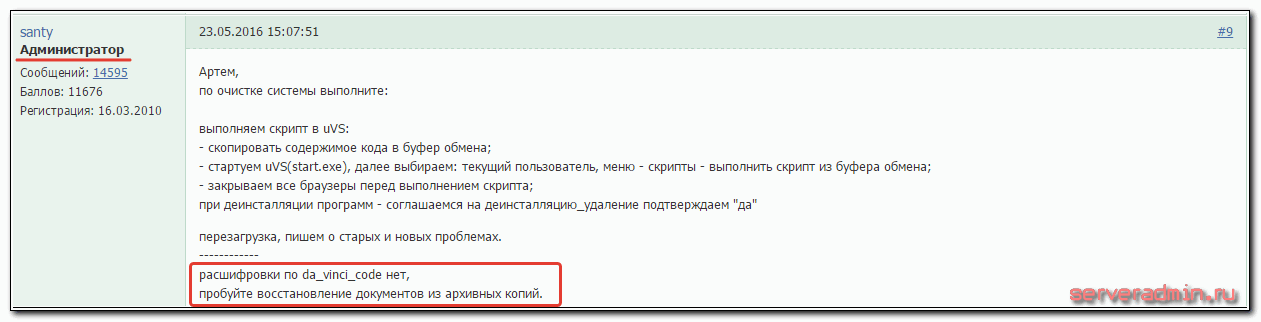

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

http://forum.esetnod32.ru/messages/forum35/topic13242/message93186/

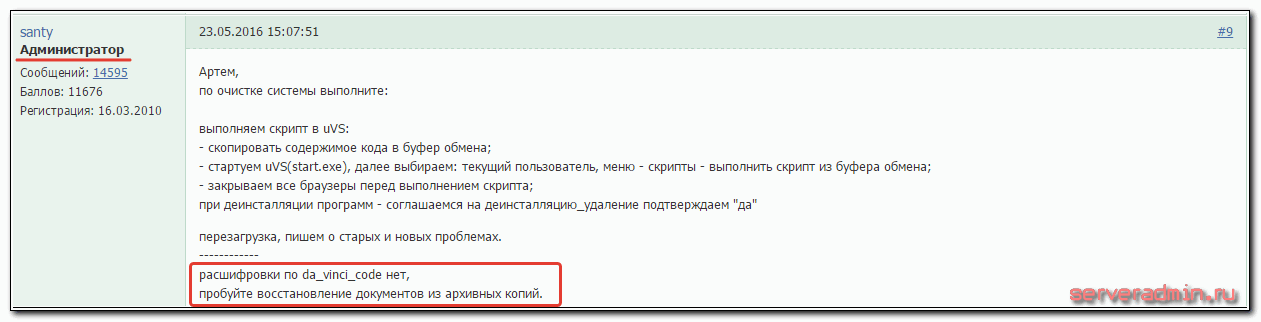

Нод 32 ничего предложить не может для того, чтобы расшифровать файлы. На форуме антивируса kaspersky схожий ответ: «С расшифровкой помочь не сможем.»

https://forum.kasperskyclub.ru/index.php?showtopic=50109&p=737346

Модератор предлагает обратиться в техническую поддержку. Но лично я не видел информации, чтобы касперский кому-то предложил дешифратор da_vinci_code. На официальном форуме вообще нет полезной информации в открытом виде, только просьбы о помощи с расшифровкой и лечением. Всех отправляют на форум kasperskyclub.

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал дешифратор. По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

Куда еще обратиться за гарантированной расшифровкой

Мне довелось познакомиться с одной компанией, которая реально расшифровывает данные после работы различных вирусов-шифровальщиков, в том числе da vinci code. Их адрес — http://www.dr-shifro.ru . Оплата только после полной расшифровки и вашей проверки. Вот примерная схема работы:

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор и расшифровывает все файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ.

- Оплата исключительно по факту успешного результата дешифрации.

Подробнее о схеме работы- http://www.dr-shifro.ru/11_blog-details.html

Скажу честно, я не знаю, как они это делают, но вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса da_vinci_code

Все способы защиты от вирусов шифровальщиков давно уже придуманы и известны. Я их приводил в предыдущих статьях по вирусам, повторяться не хочется. Самое главное — не открывать подозрительные вложения в почте. Все известные мне шифровальщики попали на компьютер пользователя через почту. Если вирус свежий, то ни один антивирус вам не поможет. Злоумышленники, прежде чем начать рассылать вирус, проверяют его всеми известными антивирусами. Они добиваются того, чтобы антивирусы никак не реагировали. После этого начинается рассылка. Так что первые жертвы гарантированно пострадают, если запустят вирусы. Остальным уже как повезет.

Как только эффективность вируса падает, а антивирусы начинают на него реагировать, выходит новая модификация и все начинается снова. И так по кругу уже года два. Именно в этот период я заметил самый расцвет вирусов-шифровальщиков. Раньше это была экзотика и редкость, а сейчас самый популярный тип вирусов, который заменил собой банеры-блокировщики. Но они по сравнению с шифровальщиками, просто детские шалости.

Второй совет по надежной защите от шифровальщиков — резервные копии, которые не подключены к компьютеры. То есть сделали копию и отключили носитель от компьютера, положили в ящик. Только так можно наверняка защитить информацию.

Видео c расшифровкой и восстановлением файлов

Помогла статья? Есть возможность отблагодарить автора

Специалисты ESET выпустили новый инструмент расшифровки файлов шифровальщика Crysis

С момента своего появления, вымогатели-шифровальщики представляют из себя прибыльный инструмент для организации бизнеса киберпреступников. Количество представителей таких семейств вредоносных программ выросло достаточно быстро, причем их жертвами становились как корпоративные пользователи (компании), так и простые пользователи.Один из шифровальщиков под названием Crysis заразил достаточно большое количество пользователей по всему миру, антивирусные продукты ESET обнаруживают его как Win32/Filecoder.Crysis. В случае этого шифровальщика, жертвам повезло больше, поскольку наши специалисты разработали бесплатный инструмент для расшифровки зашифрованных файлов.

Crysis является типичным представителем вымогателей-шифровальщиков, специализирующихся на шифровании файлов и запросе выкупа за их расшифровку. Он использует алгоритмы RSA и AES с длинными ключами шифрования, что делает процесс расшифровки файлов без оплаты выкупа почти невозможным.

Crysis приобрел широкое распространение после спада активности другого известного вымогателя под названием TeslaCrypt. В свое время TeslaCrypt был также очень распространен, но в начале года его активность снизилась из-за появления инструмента для расшифровки файлов.

Злоумышленники использовали разные способы для распространения Crysis, начиная от вредоносных сообщений электронной почты, заканчивая рекламой в социальных сетях. Рост количества обнаружений этого вымогателя по всему миру начался в конце мая. На сегодняшний день антивирусные продукты ESET обнаружили различные варианты этого вредоносного ПО в 123 странах, хотя почти 60% из этих заражений приходится на 10 стран.

Сам исполняемый файл вредоносной программы мало чем отличается от других, причем злоумышленники не используют для него упаковщик.

Выполнив статический анализ образца шифровальщика, мы можем обнаружить некоторые его основные характеристики. Одним из первых действий, которое предпринимается вредоносной программой, является создание копий своего файла в указанных ниже директориях. Таким образом вымогатель обеспечивает себе запуск после перезагрузки.

C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\Windows\System32

Первая директория используется Windows для исполнения всех приложений из нее после того, как пользователь успешно вошел в систему. Таким образом вредоносная программа обеспечивает шифрование недавно созданных файлов.

Располагаясь во второй директории, файл вредоносной программы маскирует свое присутствие от пользователя за счет использования системной директории Windows.

Crysis также удаляет резервные копии файлов, которые создаются сервисом теневого копирования тома (Volume Shadow Copy Service, VSS). Коротко говоря, служба VSS создает теневые копии файлов каждый раз, когда в системе происходят изменения в результате установки или обновления ПО. Как показано на скриншоте, шифровальщик исполняет набор определенных команд для удаления копий файлов.

Ниже мы можем увидеть поток исполнения вредоносного кода, в котором первые инструкции включают в себя вызовы упоминавшихся функций. Мы также можем увидеть некоторые смещения внутри файла угрозы, которые указывают на используемые в переименовании зашифрованных файлов строки. Там же указан список расширений файлов, на шифровании которых специализируется вымогатель.

Шифровальщик содержит и инструкции для пользователя, которые он будет использовать при оплате выкупа и последующей расшифровки файлов. В отличие от других вымогателей, Crysis использует для хранения этих инструкций текстовые файлы или файлы изображений.

Одно из последних действий, которое предпринимает Crysis после шифрования файлов пользователя, заключается в отправке на удаленный сервер такой информации как название зараженного устройства и специального идентификационного кода с использованием HTTP-протокола. Интересно отметить, что те сайты, с которыми пытается контактировать Crysis, обслуживаются серверами с уязвимыми версиями системы управления содержимым WordPress.

Заключение

Наши специалисты разработали свободно распространяемый инструмент для расшифровки зашифрованных Crysis файлов. Он может быть использован пострадавшими от деятельности Crysis пользователями. Инструмент был разработан с привлечением мастер-ключей расшифровки, который был недавно опубликован. Для получения более детальной информации о программе расшифровки, посетите веб-страницу нашей базы знаний.

анализ ситуации и готовность к следующим атакам / Panda Security в России и СНГ corporate blog / Habr

Ситуация с атакой шифровальщика WannaCry всколыхнула весь мир: от экспертов по информационной безопасности до руководителей ряда крупных стран. И хотя мы слышим о том, что существенного ущерба не было, все же данная атака вызывает множество вопросов. Как развивается ситуация? Какие последствия? К чему готовиться? Представляем текущий технический анализ экспертов PandaLabs.

Что произошло

Антивирусная лаборатория PandaLabs компании Panda Security зафиксировала первые образцы, которые были применены в данной атаке, утром 12 мая. После чего наши эксперты постоянно держат руку на пульсе. Ниже мы приводим предварительный анализ этой крупномасштабной кибер-атаки. Данный шифровальщик был разработан для шифрования всех файлов, которые он находит на жестком диске жертвы, требуя выкуп за их расшифровку.

После проведения предварительного анализа мы можем подтвердить, что атака была запущена 12 мая с использованием более 700 различных вредоносных программ для шифрования файлов с различными расширениями.

Данный вариант вредоносной программы содержит код, разработанный для эксплуатации уязвимости, известной под названием ETERNALBLUE, для которой 14 марта Microsoft выпустил соответствующий патч, описанный в бюллетени безопасности MS17-010.

WannaCry сканирует как внутренние, так и внешние сети пострадавших компаний, подключаясь к порту 445 (SMB) и осуществляя поиск компьютеров, на которых не установлен указанный выше патч, с целью их заражения (подобно компьютерному червю). Для этого он использует вариант бэкдора DOUBLEPULSAR.

На момент составления предварительного анализа каждый компьютер был атакован при использовании эксплойта ETERNALBLUE, т.е. заражение осуществлялось с другого компьютера в той же сети. На тот момент не было найдено ни одного электронного письма, связанного с данной атакой, а потому пока нельзя предполагать, что она была осуществлена с помощью массированной спамовой кампании.

Что отличает WannaCry от других атак, которые мы видели ранее?

Использование уязвимости. В данном случае для проникновения угрозы в систему не требуется вмешательство человека: например, открытие письма или скачивание какого-нибудь файла из Интернета).

Данный метод открыл следующие возможности:

• Атака произошла практически одновременно на всей планете и без вмешательства пользователей. Т.е. массированная атака без препятствий со стороны людей.

• От заражения страдали все подключенные устройства Windows, которые были расположены в одной сети с изначально зараженным компьютером и на которых не было установлено соответствующего патча. Заражение одного компьютера могло закончиться компрометацией всей корпоративной сети.

Традиционные решения безопасности, предназначенные для остановки вредоносных файлов, в целом не способны блокировать атаки, которые используют преимущества этой и других уязвимостей для проникновения на компьютер и в сеть. Следствием этого стало то, что кибер-атака поразила сотни тысяч пользователей в 150 странах мира (преимущественно, компании и общественные организации).

Ниже приводим краткую информацию об анатомии данной атаки.

Данную инфографику можно скачать по ссылке.

Характеристики атаки

Основные компоненты атаки:

• Файл с хэшем DB349B97C37D22F5EA1D1841E3C89EB4. Он имеет функциональность сетевого червя и использует уязвимость ETERNALBLUE для Windows.

• Файл с хэшем 84c82835a5d21bbcf75a61706d8ab549. Данный файл разработан для шифрования пользовательских файлов.

Ниже мы приводим некоторые свойства сетевого червя:

Анализируемый вредоносный код не использует алгоритмы запутывания, не реализует техники обнаружения виртуальной машины и т.д.

Ниже мы приводим список разделов, которые он содержит:

И его ресурсы:

Ниже список свойств PE-файла, найденного в ресурсах анализируемого образца:

Второй файл — это самораспаковывающийся ZIP-архив, защищенный паролем (пароль: “WNcry@2ol7”), содержащий следующие элементы:

Папка «msg» в данном ZIP-файле содержит набор файлов. Эти файлы содержат текстовые строки на различных языках для пользовательского интерфейса, используемого для запроса выкупа:

Описание атаки

Направления заражения

На момент составления предварительного анализа все проанализированные случаи показали следующее поведение: вредоносный код запускается на компьютеры жертвы удаленно с помощью эксплойта ETERNALBLUE и модификации бэкдора DOUBLEPULSAR. Таким образом, WannaCry удается внедрить код в процесс операционной системы LSASS. ETERNALBLUE использует все преимущества уязвимости SMB, указанной в бюллетене безопасности Microsoft MS17-010, для распространения во внутренней сети, подключаясь к порту TCP 445 тех систем, на которых не был установлен соответствующий патч.

Взаимодействия с уязвимой системой

Первый запускаемый компонент — это сетевой червь, который пытается подключиться к следующему URL: www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Если домен активен, то червь не предпринимает никаких дальнейших действий и останавливает запуск.

Однако, если он не может установить соединение, то он продолжает запускаться, регистрирует себя как службу на компьютере жертвы и запускает службу.

Описание службы:

В дополнение к установке себя как службы, WannaCry извлекает ресурс «R», соответствующий исполняемому PE-файлу данного шифровальщика, который шифрует данные пользователя (MD5: 84c82835a5d21bbcf75a61706d8ab549), и копирует его в “C:\WINDOWS\taskche.exe”.

Затем он запускает его со следующими параметрами:

командная строка — C:\WINDOWS\tasksche.exe /i

ПРИМЕЧАНИЕ: Если файл «C:\WINDOWS\taskche.exe» существует, то он переносит его в C:\WINDOWS\qeriuwjhrf. Возможно, это сделано для того, чтобы поддерживать несколько заражений и избегать проблем при создании «taskche.exe».

Наконец, с помощью следующей команды он создает запись в реестре Windows, в результате которой шифровальщик будет запускаться каждый раз, когда перезагружается компьютер:

reg.exe reg add HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v “mzaiifkxcyb819” /t REG_ SZ /d “\”C:\WINDOWS\tasksche.exe\”” /f

ПРИМЕЧАНИЕ: Название значения генерируется случайным образом.

После того как запустился компонент шифровальщика (tasksche.exe), он копирует себя в новую папку со случайно сгенерированным названием, расположенную в папке COMMON_APPDATA на зараженном компьютере. Затем он пытается добавить себя в автозапуск:

reg.exe add HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v “RANDOM_CHARS” /t REG_SZ /d ‘\’C:\ProgramData\FOLDER\tasksche.exe\’’ /f

Затем шифровальщик предпринимает следующие действия:

1. Использует команду Windows «icacls» для получения полного доступа ко всем файлам системы жертвы:

• icacls. /grant Everyone:F /T /C /Q

2. Удаляет все резервные копии (теневые копии), найденные в системе, следующими двумя способами:

• vssadmin.exe vssadmin delete shadows /all /quiet

• WMIC.exe wmic shadowcopy delete

3. Препятствует загрузке компьютера в безопасном режиме:

• bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures

• bcdedit.exe bcdedit /set {default} recoveryenabled no

4. Удаляет все бекап-каталоги:

• wbadmin.exe wbadmin delete catalog –quiet

5. Создает запись в реестре Windows, указывая на папку, содержащую шифровальщик:

• [HKEY_CURRENT_USER\Software\WanaCrypt0r]

6. Скрывает корзину, используя команду ATTRIB:

• attrib +h +s c:\$RECYCLE

7. Используя cmd команду echo, он создает VBS-скрипт для генерации файла .lnk, указывающего на файловый декриптор:

SET ow = WScript.CreateObject(“WScript.Shell”)

SET om = ow.CreateShortcut(“C:\@[email protected]”)

om.TargetPath = “C:\@[email protected]”

om.Save

8. Наконец, WannaCry пытается убить различные процессы баз данных, чтобы иметь возможность получить доступ к файлам баз данных и зашифровать их:

‘taskkill.exe /f /im mysqld.exe’

‘taskkill.exe /f /im sqlwriter.exe’

‘taskkill.exe /f /im sqlserver.exe’

‘taskkill.exe /f /im MSExchange*’

‘taskkill.exe /f /im Microsoft.Exchange.*’

Процесс распространения

Эта вредоносная программа обладает способностями червя, а это означает, что она пытается распространяться по сети. Для этого она использует уязвимость EternalBlue (MS17-010), чтобы распространиться на все компьютеры, где эта уязвимость не закрыта.

Стоит отметить, что червь не только ищет компьютеры в той же локальной сети, где находится зараженный компьютер, но он также сканирует публичные IP-адреса в Интернете.

Все эти действия выполняются службой, которую вредоносная программа устанавливает после своего запуска (смотрите приложение «Присутствие в системе» для получения более подробной информации о названии службы).

После того как служба была установлена и запущена, WannaCry создает два потока для распространения себя на другие системы.

Функция, которая запускает эти два потока:

Во-первых, функция пытается получить библиотеку DLL, которую WannaCry будет использовать для создания «полезной нагрузки», отправляемой на зараженные компьютеры. Вредоносная программа добавляется в эту библиотеку.

Эта DLL содержит функцию под названием “PlayGame”, которая извлекает и запускает ресурс, включенный в DLL (вредоносная программа). Т.е. вызов функции «PlayGame» — это то, что инициирует заражение компьютера.

Эта DLL не «трогает» жесткий диск, т.к. происходит непосредственная интеграция в процесс операционной системы LSASS после использования эксплойта EternalBlue на скомпрометированном компьютере.

Распространение во внутренней сети

Ниже Вы можете увидеть функцию, используемую для распространения WannaCry внутри локальной сети, в которой находится зараженный компьютер:

Задача данной функции заключается в сборе информации об адаптере локальной сети и создании внутреннего IP-адреса для запуска потока, который будет запускать эксплойт и встраивать требуемый код/объект в процесс операционной системы LSASS.

Распространение в Интернете

Функция, используемая для распространения WannaCry в Интернете, генерирует случайные диапазоны IP-адресов:

Затем, после того как она сгенерировала IP-адреса, она запускает эксплойт со следующим кодом:

Как вы можете увидеть, когда WannaCry пытается распространиться во внутренней сети или в Интернете, она вызывает функцию RUN_ETERNAL_BLUE, чья «работа» заключается в распространении эксплойта.

Эксплойт EternalBlue

Как упоминалось ранее, данная вредоносная програма использует этот эксплойт для распространения. Во время анализа мы наблюдали, как он использует точно такой же код, который использовался АНБ в своих «имплантатах».

Единственная разница заключается в том, что ему не требуется использовать DoublePulsar, т.к. его цель сводится к тому, чтобы просто внедрить себя в процесс LSASS. Код «полезной нагрузки» EternalBlue остается неизменным:

По сравнению с предыдущими анализами, Вы можете видеть, что код идентичен. Он делает точно такие же запросы к функциям, чтобы внедрить DLL, отправленную в процесс LSASS, и выполнить функцию “PlayGame”, с которой процесс заражения снова запускается с уже зараженного компьютера для атаки на другие компьютеры в сети.

Т.к. используется эксплойт на уровне ядра (ring0), то все операции, выполняемые вредоносной программой, имеют права SYSTEM.

Процесс шифрования компьютера

Перед шифрованием компьютера шифровальщик проверяет наличие трех мьютексов (см. ниже). Если любой из них присутствует в системе, то вредоносная программа не будет шифровать данные:

«Global\MsWinZonesCacheCounterMutexA»

«Global\MsWinZonesCacheCounterMutexW»

«MsWinZonesCacheCounterMutexA»

Важно подчеркнуть, что если присутствует мьютекс «MsWinZonesCacheCounterMutexA», то когда запускается компонент шифрования, он закрывается автоматически и никакие действия впредь осуществляться не будут.

Шифровальщик случайным образом генерирует уникальный ключ для каждого зашифрованного файла. Этот 128-битный ключ, созданный при использовании алгоритма шифрования AES, зашифрован с помощью открытого RSA-ключа в пользовательском заголовке, который вредоносная программа добавляет ко всем зашифрованным файлам.

Файлы могут быть расшифрованы только с помощью открытого RSA-ключа, соответствующего открытому ключу, применяемому для шифрования AES-ключа, используемого в файле.

Рандомный AES-ключ генерируется с использованием Windows-функции «CryptGenRandom», которая не имеет известной уязвимости, а потому в настоящее время невозможно разработать инструмент для расшифровки этих файлов без знания закрытого RSA-ключа, используемого для атаки.

Шифровальщик создает несколько потоков и выполняет следующие действия для шифрования файлов:

1. Он читает оригинальный файл и копирует его, добавляя расширение .wnryt

2. Он создает случайный 128-битный AES-ключ

3. Он шифрует скопированный файл с помощью AES-шифрования

4. Он добавляет заголовок с AES-ключом, зашифрованным с помощью открытого RSA-ключа, созданного вредоносной программой

5. Он перезаписывает оригинальный файл зашифрованным файлом

6. Он удаляет файл с расширением .wnryt

7. Наконец, он переименовывает оригинальный файл с помощью расширения .wnry

Для каждой папки, содержимое которой шифруется шифровальщиком, он генерирует два одинаковых файла:

@[email protected]

@[email protected]

Рекомендации

1. Необходимо применить соответствующие патчи на уязвимых компьютерах для предотвращения эксплуатации уязвимости SMB. Убедитесь, что патч technet.microsoft.com/en-us/library/security/ms17-010. aspx применен на всех системах в вашей сети, чтобы закрыть «дверь» для подбного типа эксплойтов.

2. Блокируйте входящие соединения на SMB-порты (139, 445) от компьютеров, находящихся за пределами вашей сети.

3. Microsoft расширила список уязвимых систем, для которых доступен патч безопасности:

• Windows XP

• Windows 2003

• Microsoft Windows Vista SP2

• Windows Server 2008 SP2 и R2 SP1

• Windows 7

• Windows 8.1

• Windows RT 8.1

• Windows Server 2012 и R2

• Windows 10

• Windows Server 2016

4. Наконец, выполните внутренний аудит вашей сети, чтобы выяснить, где началась атака, чтобы обезопасить эту и другие точки проникновения угроз.

Учитывая массовое распространение атаки и стараясь помочь как можно большему числу пользователей, эксперты компании Panda Security разработали утилиту Panda WannaCry fix tool для пользователей других антивирусов (не Panda). Подробнее смотрите тут: www.pandasecurity.com/russia/support/card?id=1689

Дополнительная информация

Хэши связанных с атакой файлов

C4AD13742EEA06B83CDD327D456475F3 1008DC20ECD2FD51594E5822A4C48B27 25ED37A6EAE58E6BE0E5BE25E08391AD 1B3F45FDB84F5D28B115E46432B51445 ADF84F1DAE003B6A6AD06A7E0A0DE4C2 4BEE4C92CF8C724C3F8D620C596BEF0E 8182D9CEE031492868AA14AD4C544871 1176B58D48FA14BA51CC355F0D97E9EE E63AC863C125491FD7F0156690A5AD49 1244A500A542A4D711BEC19E256D3EA4 85C8AA082AF064C2E6B4AA05C3E4198C 5C3678CA08BFAE4FA111353FDAF1A908 A6E1CE9E133D986123482294AD45D688 A14392CDC6A32BAEEB7EC676E31F4DDA BC409BFD2B92E13B4A5C53CD38193E25 D101458BF12DC1B6563FA702F9856305 C8EE875F395D17175BA9534318F273AA 9524E8A3BB88438878C9691EA0F038B3 739B09535819998ED8BAA13B18759901 508EEA03857853D18EBD1CD56D6039EC 3F03A2A13B77689401769C129468A51D E511BAB670117D4B07FDBEAF8E499A0C C54C1B75241FC76D13A7C3407FD70E8B 9507F6C5D7575F08FFFC14AD82B823C5 1AD05EF49CC178A9D68CCA76411FBC63 3E17CA056714EEC628960DBB091EEACC 3ED057DCD93ACD9CBAE9B72AA2B69866 121BDE34CE23204F92CA1D86A830F897 7EEF74D99C3D42D3EC5B1C87F247981D BD8831FF2B1DE20CC89723CD2FFA1D4C 72CCC5112B3B67F457089D9EA4AE6BEF CFFFFB5125D7DB2CB8571147D9D93967 72E39278D10C996C4F34FD01299151C1 1A784CF720AC28F68CBCDBE10144D382 3AFD873F976CCB46182B09FCE86128A2 F54FB8F54CEA92245162E3E359A122DE 6E3579165B8C1A2196D8B11997E6F430 BCA0EA97155B22D383E80F506E6DD662 723510BBFA3982F71D970B04783988BF 67CA5FA76CE212FE63B025953C3AA383 27931061EA3A9C0A4137B25BA8853E55 841595FC3743045CE1921016306AD46E F8FAF81876B00F5F906D99A73074F826 302123DDEE17B94467CA3DE7A180E27B A04C0BBF1E5C6C0AD79F25231500C470 E46CC7704649BEE3CF62DC7C8EEF92BC 45E1FA3B575919E2C891B91FFDAF293E 3A41839339DFF5F6DB6D97DC850FD7E6 42181CCD6CECE831758A2E41C82329EB 6AA8B6808355ACF28A7D9F023A22CB2F 77CE115A9CB11089AF058BEE1F249655 26CBA3DF81431C1DE14747259219E5E7 090115FB44E59F734274C005671835E4 8E17CCA4BD754D3E333748F3057FF48B D61AABE3D8F709AA19A7081661F7AB6D 042220A9F37E19C2D07C20D5C6556DA6 9A2459972439543FA562601E23DF4226 D0BA545DF0B96E8295F3A5362BD76A80 54CB648CBD354E727A10065DC4A3641E 358AB4719E7AF138B5F1903CDE037EB8 CFE05085B6EA60A50AC30E6E8C97547B 567D28DE2129DC8E1BBCDF37C11BD2A3 FEE22D2F867F539B080671234199AD90 33EBBE044B20EE3DE811A070DB37A207 A14ADEEBDD0C974A890E0119804AAA97 3F87EC08F9F8D7F752ABB83BA4D09C1B 2983BB57017272DEC91A41762B7718AC F54F2CDCF85B139638BCE882FF486E75 986FF9951F3B43C8275292AD72725E4E E52FEFDEDB065D747434C1A307EDBDA1 EC03F1D8DBF07D84E5469D5F2D1C2F71 B7909213A5E526146824D702E013EC63 E69471734BB6C68ED59EFB7F9F324391 503B4D9DB3040AF8618E0308C19953F3 30B506A13C6A20CD80D887FE2DEE3BC9 1D548EAE15B8BC050FFD41914CBA1A65 AA2748A8633FC2AB910DF4B90EA1B3DB 14485A33FD7F9EB90E34C3AF50F69540 3B1444B3377FFBECB460B1256FEA212D 84BD2553AC818F1790E6D043FC3FA239 F729666F1B67490F48AA26DA129CD78A 3C6375F586A49FC12A4DE9328174F0C1 095F70BC99454E79FB20F1042074EB9D F93ED60FB05E855118B68CDB8D7BB182 5E68461D01FE4F3D8A335C725E3C7B6F A084316EFB8543C95769CA892AEE9562 29F1E0C25F06890A25C0F478FDD2CB00 9010C6FC28BBB2AE9188228691B7C973 5FA3051376E790EA5E13342231E66DEC 1805FFE69FDC338CF7EB061A74537261 802D2274F695D3F9B864FF395E9F0583 DFADA7FBC9156FCBBD4A03881E660D6D 9853288BBDA0FAEAF26D845E7EB6D289 37096BAA79383FAF1456507FA963C41A 2ACEA7F2CC0D7F69552878B3D12385AF B83EC73C4DCF0BE87711C59415472D13 EADDFE3E397BC61DB749B074FF5242D5 9D678C01B1F944DC9AC46AC0CFA63951 E8C8E5A66CA3CD513668D1A748823F2C 737367791A1F09C94DED82652E77C442 78F8620D07B03F4E6DB9FBF0D019B95F 1C0BD8834194C915762F16D93F5CCC37 F943B62F468A4A0B0A6E6C15061C1945 66A233C9214D3D176A76F62456BBA85E E274AC7A8C36654F094AC63047F7BEAB 493BFC730E9C86DFEB7861A5C5AA21FC F359D6A61E76D01AC0B6302E789FEFF7 1B9C23AFB77D4B57523D5310F01F3F8B FA0FDFE9AFD72E9AE09F9E0B75F8B13B 80A2AF99FD990567869E9CF4039EDF73 F039E896AD0D438F7D24C34C1F61E4B9 D1A407CE2398A599842F7E1AAEAD13A0 76EFB0E9E4847B93C0486AA5CDFDE3D7 3F7B2CF5963737C5BCC5E2892023BF52 0032ED755A83D3969714D6FABFF5D15E 9DFAF183DBB86BC429847E1D7870ADB9 E96FA4F9C77D188859346FAD8E2BB465 8DF73CCF4907B07AED96984D87958246 DC77333B3B24A53FC975D1F4127A2348 16599AB60799BD3A1CDD4693E64AD142 FDC004BEF582D9E167F093EC1B768952 7CD4CC82923BB8E0D27372772441F3CA 770FCA32AF3D25039F2E7A75AA2AC941 49308A8F3D5D1780E52815D4217B57E2 FACBEC0F9C72DA2BAD41A82554A7662F E9F7182311359587468700C56B8F4DAD 466CC6A5DEBF64A0CF90980916C2FA9F 532DF50DEDDC8A9B82F30E6059E34C80 FE9C079C1BB4520A90133138F2C061D6 AC434FEED7AC7E2FACCF9E66ACE99787 9CFF2C57624361A0F0840C7624F94666 C9A0882DE8189DC9B8272C36C5590EA7 92CC807FA1FF0936EF7BCD59C76B123B E6243D51E1534002755BA10C361B1DB3 5AB99FF7DE746BCC9B13D13ABF1F61D9 D98C575B632B9AA5BF35FC36EB8BACF3 5ADF1FC8616233EB8BCACD126841A5E8 EB87BBB7E22FF067D303B745599FB4B7 638A6E2B85E11873F573EF9D0AA8ED1A DE69AB7D058BD7BA4243C130AA549848 3C21810E3820AD2D3749BB2C5342669E C8C046A3C5633AE6F60F876B3EA74DE6 07D2FA1FC19396A14A235536EE3BBA16 27C9E96211FB77ED73FA24B290F8EEDC 5AFC535A9980BD8DD110F09199E8E117 E19E0CFC694635856245CA8E1FE336C1 8C6713681FFB5FBB83FF9353D89DF48D 623AFE21D3470FD52861D4F2A0865C28 27F2D7C5F217FD61F8B455DE8B1F6157 845FCF3E7EAB17A1B63832C187BC5142 DD0925A4D16CD673AA06E3B15F8136CC 9EBF1A2A96A1F13DC62A6B6ACB5FD3B8 46D140A0EB13582852B5F778BB20CF0E 03601EBAB06ADCC05545AAF3CE59601D C4ADA07E9F750A2F9E3B5A592C3E8C4E A7C448789FEFCD319352B414CE0FA3BF 6381B98EF2C1C7F1E1678F178274E87A A8365EF51AA4158197204A914BF2045F 9C4301C9E49E9B767B2DAEFCF2E28134 8965AE4D1E2ECE0E0BF452CE558F8812 D7CF8AE014540314A92281B0E92D7FA6 1B94CD23AE55C020B9DF900E5896DA8C C1426666EB3D9330E1820B3494451D9B 653999EDCDE5D55BC03C135A44B514FD DF42E1E035F656FBDA255708DCEB51E2 D4AE7DE6B8345C4024D762A2D5BAF7A3 3885029409955C34AE9D176C447EBC93 903D26CA69E2717B1440E0E498543FC7 47EC325CE31E197538632F35303CF654 458425117EC0EC9306146E5058859C78 B67B7879F4C66D8F908A1AE26C46620F 0F417FDFD64E0EC7EFCC13616FEC93CD 38554E7D5807C0653D5B1AD8AD245C2 AA1F73335722C85F85EE5B2E3BFF1406 D759469E07466288E1BE034A5CE2B638 C29D733523CB6CC3FF331021FBE7D554 7F2BC30723E437C150C00538671B3580 3600607AB080736DD31859C02EAFF188 4BB0DB7B5DEA5A5F7215CABE8F7155AF C69EE6BDAF30ED9EDC37D2274AD5F5D1 C39F774F7B4257F0EC3A7329063FC39C 27CB59DB5793FEBD7D20748FD2F589B2 79E5A2B3F31F8541EB38DAE80C4A34C8 4B700C7A304A9E8D2CB63687FE5D2415 B4D42CF15E9ACD6E9DEE71F236EF0DEC 37EB07CF2FD3CFC16B87624565796529 C27AC2A321145CC8EA1A97F0A329D139 1A68EFEDA07AD2F449E844D4E3383B85 D27B7EDCD6FE5D6C55CF1AA09AB87C8B A70B7A60F9C13A3306FB3E54229862A1 6D26E44407A6CBB6C63AFE4914EFD135 F94429CC043169462D34EDD14117DDD2 7660AB72BCD3CBCC4E9ADFB84F7BAEAA D46D2C27A42DC41564283E74FC7DC43D 36F5B8EF2561A02B89CE62DE705458DD 9929D18280A6309C3FC1A175E73EAF79 F107A717F76F4F910AE9CB4DC5290594 31DAB68B11824153B4C975399DF0354F A05DAF549FEEE576BB4586D37BFA7F23 8621727CDE2817D62209726034ABD9D3 13D702666BB8EADCD60D0C3940C39228 CD7A1B9D4B0FB02489102305A944D0B9 580AAF34E9E37A64CF4313A20EAB6380 E9CFA94806D89999FFFE5B1583B13DBE 7E587A620BDBCD29B3FC20C5E0A5F2D8 1358D78A5427E04F3CFC8FFF9E4F8C32 638F9235D038A0A001D5EA7F5C5DC4AE 7D31ADCA26C6C830F6EA78ED68DE166B A7D730D66AC8154D503AF560EBB043CB 9F38D2F801D57DBF714B60B55170DE0C 0D859C69106E05931BEB5FC2B4AD4DB3 BEE302BE6278964A8CB653BC7FCE5530 DB349B97C37D22F5EA1D1841E3C89EB4 246C2781B88F58BC6B0DA24EC71DD028 181C3455DD325A2A6ECD971278B7D41C 932D593C0DCE308F2C496F8318BFA4A9 7B968EBEA8D77C59AA553100D04CD8B4 882D70B718FB0640FD8C57028EE34A18 89347BA13DAB2940C83EA753F89EE3A4 9B97ECB5BA558FD0B64A5461CF75D465 4DF48816B2563928D941B530A4CC090F 93EBEC8B34A4894C34C54CCA5039C089 5D52703011722DFF7A501884FECC0C73 CEBDE4399C4413BC5CC647447093D251 533146828B909C886B3316F4F73067C4 5318B32086E6D33DEFA4295B1DF07D22 2700C59EA6E1A803A835CC8C720C82CA 8FF9C908DEA430CE349CC922CEE3B7DC 05C37CC103AFB24036D75F87A021BECB 54A116FF80DF6E6031059FC3036464DF B8A7B71BFBDE9901D20AB179E4DEAD58 2D1E3A2DF4F147F025C7349926EE88B0 91EBCD98CCF513572467244221455851 1894418EC97703F5E52D9EE132FC3A90 5BEF35496FCBDBE841C82F4D1AB8B7C2 44EC4895F054266A22FA40364C46ECBD BEC0B7AFF4B107EDD5B9276721137651 1CFE70E37DFD11D68A0F558E687BE77F E16B903789E41697ECAB21BA6E14FA2B BE73E513A5D647269551B4850F0C74B8 2E8847A115AC0B9D49F5481E773CAD3D 0156EDF6D8D35DEF2BF71F4D91A7DD22 975D2600C0AD9FF21DFBFE09C831843A 100A94944C3009877B73F19FCD4D5280 9503AF3B691E22149817EDB246EA7791 FF81D72A277FF5A3D2E5A4777EB28B7B 05A00C320754934782EC5DEC1D5C0476 92F88C128B460489D98672307D01CEA7 C39ED6F52AAA31AE0301C591802DA24B 269E032DEA2A1C6B7841BDFE5F54F26B 3D072024C6A63C2BEFAAA965A610C6DF 5B2B45A2BC04B92DDAFC5C12F3C8CFA6 57AAA19F66B1EAB6BEA9891213AE9CF1

Список командных центров

gx7ekbenv2riucmf.onion

57g7spgrzlojinas.onion

xxlvbrloxvriy2c5.onion

76jdd2ir2embyv47.onion

cwwnhwhlz52maqm7.onion

Список кошельков Bitcoin

blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

blockchain.info/es/address/1BANTZQqhs6HtMXSZyE2uzud5TJQMDEK3m

blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

Список команд для командной строки

C:\WINDOWS\mssecsvc.exe

C:\WINDOWS\mssecsvc.exe -m security

C:\WINDOWS\tasksche.exe /i

cmd.exe /c “C:\ProgramData\dqzdvrnqkzci137\tasksche.exe” C:\ProgramData\dqzdvrnqkzci137\tasksche.exe

@[email protected] fi

Список файлов

Обеспечение выживаемости

Служба:

• Название: mssecsvc2.0

• Описание: “Microsoft Security Center (2.0) Service”

Созданный ключ реестра (автозапуск):

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\obsbeuqp

321 C:\WINDOWS\system32\tasksche.exe\”” /f

Мьютексы, созданные во время шифрования

‘Global\MsWinZonesCacheCounterMutexA’

‘Global\MsWinZonesCacheCounterMutexW’

Расширения файлов, шифруемых анализируемым образцом

“.doc” “.docx” “.xls” “.xlsx” “.ppt” “.pptx” “.pst” “.ost” “.msg” “.eml” “.vsd” “.vsdx” “.txt” “.csv” “.rtf” “.123” “.wks” “.wk1” “.pdf” “.dwg” “.onetoc2” “.snt” “.jpeg” “.jpg” “.docb” “.docm” “.dot” “.dotm” “.dotx” “.xlsm” “.xlsb” “.xlw” “.xlt” “.xlm” “.xlc” “.xltx” “.xltm” “.pptm” “.pot” “.pps” “.ppsm” “.ppsx” “.ppam” “.potx” “.potm” “.edb” “.hwp” “.602” “.sxi” “.sti” “.sldx” “.sldm” “.sldm” “.vdi” “.vmdk” “.vmx” “.gpg” “.aes” “.ARC” “.PAQ” “.bz2” “.tbk” “.bak” “.tar” “.tgz” “.gz” “.7z” “.rar” “.zip” “.backup” “.iso” “.vcd” “.bmp” “.png” “.gif” “.raw” “.cgm” “.tif” “.tiff” “.nef” “.psd” “.ai” “.svg” “.djvu” “.m4u” “.m3u” “.mid” “.wma” “.flv” “.3g2” “.mkv” “.3gp” “.mp4” “.mov” “.avi” “.asf” “.mpeg” “.vob” “.mpg” “.wmv” “.fla” “.swf” “.wav” “.mp3” “.sh” “.class” “.jar” “.java” “.rb” “.asp” “.php” “.jsp” “.brd” “.sch” “.dch” “.dip” “.pl” “.vb” “.vbs” “.ps1” “.bat” “.cmd” “.js” “.asm” “.h” “.pas” “.cpp” “.c” “.cs” “.suo” “.sln” “.ldf” “.mdf” “.ibd” “.myi” “.myd” “.frm” “.odb” “.dbf” “.db” “.mdb” “.accdb” “.sql” “.sqlitedb” “.sqlite3” “.asc” “.lay6” “.lay” “.mml” “.sxm” “.otg” “.odg” “.uop” “.std” “.sxd” “.otp” “.odp” “.wb2” “.slk” “.dif” “.stc” “.sxc” “.ots” “.ods” “.3dm” “.max” “.3ds” “.uot” “.stw” “.sxw” “.ott” “.odt” “.pem” “.p12” “.csr” “.crt” “.key” “.pfx” “.der”

Кто стоит за атаками WannaCry?

Эксперты по информационной безопасности пытаются выяснить подробности и предпринять меры по предотвращению дальнейшего распространения. Учитывая масштабы атаки, множество нюансов и неизвестных моментов относительно этой угрозы, мы все еще далеки от полной ясности картины.

Нападение вызвало множество вопросов и споров. Почему АНБ не сообщило о данной критической уязвимости в Microsoft? И вообще, кто же все-таки стоит за данной атакой?

Кто бы это ни был, их методология опровергает версию о том, что за этой атакой стоит высокопрофессиональная организация, в которой работают очень талантливые хакеры. Кто-то уже начинает указывать на причастность к этой атаке КНДР, которая часто является подозреваемой во многих подобных преступлениях. Улики, которые указывают на атаки против Sony и Центрального банка Бангладеша, в которых подозреваются хакеры из КНДР, подкрепляет эту теорию, однако пока еще слишком рано обсуждать потенциальный источник атаки с какой-либо уверенностью.

Как бы там ни было, ясно одно: опасность еще достаточно серьезна. Клад в виде крутого кибер-оружия, которое было украдено в АНБ и «слито» группой хакеров, называющих себя Shadow Brokers, все еще актуален для эксплуатации. В блоге президент Microsoft Брэд Смит спросил, что будет, если у военных США украдут некоторое количество томагавков. Это весьма меткое сравнение. Спецслужбы США вкладывают миллионы долларов в кибер-оружие, которое использует уязвимости в операционных системах, подобно Windows, и эти виды оружия находятся в строжайшем секрете по той причине, что они представляют серьезную опасность.

Что делать дальше?

В этой связи лучше всего принять конструктивно иной подход к традиционным продуктам безопасности. Если хакеры учитывают тот факт, что антивирус не должен знать используемое для атаки вредоносное ПО, то очевидно, что просто необходимо использовать ту модель безопасности, которая специализируется именно на контроле всего того, что еще неизвестно.

В ряде последних случаев, которые исследовала антивирусная лаборатория PandaLabs, мы видели новые варианты атак, среди которых можно выделить те, что не используют вредоносные программы как таковые, а скорее полагаются на скрипты и использование легитимных инструментов операционной системы во избежание обнаружения со стороны традиционных решений безопасности. А это как раз является прекрасным примером тому, какой высокий уровень квалификации и профессионализма достигнут кибер-преступниками в последние месяцы.

Благодаря видимости неизвестных угроз, которые предоставляет решение Adaptive Defense, а также его уникальным возможностям предотвращения, обнаружения и применения требуемых мер для мгновенной реакции на атаку, наши пользователи были защищены с первого момента появления данной атаки.

Расширенная защита, предлагаемая решением Adaptive Defense, благодаря новой модели безопасности, основанной на непрерывном мониторинге и классификации всех активных процессов, в очередной раз на примере данной атаки показала, что стала одним из немногих решений, способных противостоять этой пугающей реальности.

• Adaptive Defense – расширенная защита от неизвестных угроз для пользователей других корпоративных антивирусных решений, с которыми она способна работать параллельно и без конфликтов

• Adaptive Defense 360 – полноценное EPP+EDR решение, обеспечивающее высокоэффективную традиционную защиту конечных устройств + расширенная защита от неизвестных угроз

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Консоль: demologin.pandasecurity.com

Логин: [email protected]

Пароль: DRUSSIAN#123

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц.

Вы можете заказать бесплатные лицензии в компании Panda Security: [email protected]

«Лаборатория Касперского» выпустила дешифровщики для вымогателей Yatron и FortuneCrypt

Специалисты «Лаборатория Касперского» представили бесплатные инструменты для дешифровки данных, пострадавших от атак Yatron и FortuneCrypt. Вымогатель Yatron основан на исходном коде хорошо известной опенсорсной малвари Hidden Tear. Согласно статистике компании, только за прошлый год решения «Лаборатории Касперского» предотвратили более 600 случаев заражения различными версиями Trojan-Ransom.MSIL.Tear. Чаще других с атаками этого вымогателя сталкивались жители следующих стран: Германии, Китая, России, Индии, и Мьянмы. Yatron легко отличить от других угроз по одноименному расширению (.Yatron), которое он добавляет к зашифрованным файлам. Шифровальщик FortuneCrypt, в свою очередь, был создан при помощи компилятора BlitzMax. Как можно узнать из «Википедии»: «BlitzMax использует расширенную версию языка BASIC. У него простой синтаксис, который понятен даже начинающему программисту. На таких языках в основном пишут игры, но они вполне годятся и для программ широкого назначения». Исследователи отмечают, что им попадалось немало шифровальщиков, написанных на C/C++, C#, Delphi, JS, Python и так далее. Но FortuneCrypt стал первым шифровальщиком, написанный на Blitz BASIC. За прошлый год решения «Лаборатории Касперского» зафиксировали более 6000 атак со стороны различных версий трояна Trojan-Ransom.Win32.Crypren (FortuneCrypt входит в это семейство). Чаще других с такими атаками сталкивались жители следующих стран: Россия, Бразилия, Германия, Южная Корея, Иран. Этот шифровальщик не меняет ни расширение, ни название целевых файлов. Вместо этого он помечает зашифрованные файлы, прописывая текстовую строку в их начале. Впрочем, жертва, конечно, не видит этого. Она узнает об атаке, только когда на экране появляется сообщение с требованием выкупа. Оба упомянутых дешифровщика были добавлены в утилиту RakhniDecryptor. Ее можно загрузить по одной из этих ссылок: https://support.kaspersky.ru/viruses/utility https://www.nomoreransom.org/ru/decryption-tools.htmlКак узнать какой шифровальщик зашифровал файлы?

Как определить какой вирус-вымогатель зашифровал файлы?

Одна из причин, которая может затруднить восстановление зашифрованных данных при заражении вирусом вымогателем — это идентификация шифровальщика. Если пользователь сможет определить вымогателя, то он сможет и проверить, есть ли бесплатный способ расшифровать данные.

Еще по теме: Работа шифровальщика на примере вымогателя Cerber

Узнать какой шифровальщик зашифровал файлы

Определить шифровальщика можно несколькими способами. С помощью:

- самого вируса-шифровальщика

- расширение зашифрованного файла

- онлайн-сервиса ID Ransomware

- утилиты Bitdefender Ransomware

С первым способом все ясно. Многие вирусы-вымогатели, такие как The Dark Encryptor, не скрывают себя. И определить вредонос не составит ни какого труда.

Шифровальщик The Dark EncryptorТакже можно попробовать определить шифровальщик с помощью расширения зашифрованного файла. Просто вбейте в поиск и посмотрите результаты.

Но есть ситуации, когда узнать какой шифровальщик зашифровал файлы не так-то просто. В этих случаях нам и помогут следующие два способа.

Определить шифровальщик с помощью ID Ransomware

Способ определения шифровальщика с помощью онлайн-сервиса ID Ransomware.

Сайт ID Ransomware призван каталогизировать информацию о вирусах-вымогателях и помочь разобраться всем остальным. Прямо на главной странице можно загрузить на сервер ID Ransomware файл с текстом сообщения вымогателя и пример зашифрованных данных. Если есть и то и другое, этого должно хватить для опознавания.

Раньше сервис могли смутить кириллические символы в зашифрованных файлах, но, судя по тому, что предупреждение об этом убрали, разработчики справились с проблемой. На данный момент сервис умеет 0пределять 590 видов вымогателей.

Итак, перейдите на сайт и загрузите файл отображающий информацию о выкупе и зашифрованный файл. Рекомендую загружать не самые конфиденциальные файлы.

Расшифровывать данные ID Ransomware не умеет и не будет уметь — авторы сервиса специально об этом предупреждают. Если удастся успешно распознать вымогателя и метод борьбы с ним известен, сайт посоветует ссылку на средство для расшифровки. В противном случае ID Ransomware направляет в соответствующий раздел форума Bleeping Computer и рекомендует забэкапить зашифрованные данные на случай, если лекарство появится в будущем.

И конечно, разработчики сообщают, что не хранят загруженные данные, и после определения сразу же удаляют их. Впрочем, когда речь идет о зашифрованном жестком диске, это кажется меньшей из проблем.

Что делать, если сервис нашел несколько результатов?

Сайт проводит поиск по сигнатуре файла и в некоторых случаях может отобразить несколько вариантов. В таком случае попробуйте идентифицировать следующим способом, с помощью утилиты.

Могу ли я загрузить образец вредоносного ПО или подозрительных файлов?

Нет. Для анализа вредоносного файл используйте сервис онлайн проверки на вирусы.

Определить шифровальщик с помощью Bitdefender Ransomware

Bitdefender Ransomware Recognition Tool — это новая программа для Windows от компании Bitdefender, которая в случае заражения вирусом-вымогателем помогает определить шифровальщик.

Это маленькая бесплатная программа, которую не нужно устанавливать. Все, что требуется, — запустить программу, принять лицензию и использовать ее для идентификации вымогателя. Скачать утилиту Bitdefender Ransomware Recognition Tool вы можете с официального сайта по этой прямой ссылке.

Bitdefender не пишет о совместимости. В моем случае программа работала на устройстве Windows 10 Pro. Имейте ввиду Bitdefender Ransomware Recognition Tool требует подключения к Интернету.

Принцип работы такой же как и в предыдущем способе. В первом поле указываем файл с текстом сообщения, а во втором путь к зашифрованными файлами.

Bitdefender Ransomware Recognition ToolНасколько я понял, Bitdefender Ransomware Recognition Tool не отправляет сам файл на сервер, а только анализирует имена и расширения.

Еще одна интересная особенность Bitdefender Ransomware Recognition Tool заключается в том, что его можно запускать из командной строки.

Я не тестировал Bitdefender Ransomware Recognition Tool, поэтому буду рад любым комментариям от людей которые пробовали его в действии.

На этом все. Надеюсь вам не пригодиться данная инструкция, но если вы все же столкнулись с вымогателем, то будете знать как его определить.

Новый вирус-шифровальщик использует уязвимость нулевого дня в Windows и требует выкуп

по материалам bits.media

08 июля 2019, 05:11

Sodin использует уязвимость нулевого дня в Windows для повышения привилегий в зараженной ОС, а также использует для маскировки архитектурные особенности процессора, что нечасто встречается в вирусах подобного типа.

Sodin предположительно распространяется на черном рынке как RAAS (вымогательство-как-услуга, от англ. Ransomware-as-a-Service). Обычно при такой схеме единственный ключ для дешифровки файлов находится в распоряжении распространителей программы. Однако создатели Sodin оставили для себя лазейку, благодаря которой они имеют возможность расшифровывать файлы втайне от распространителей.

Эксперты «Лаборатории Касперского» обнаружили этот вирус-шифровальщик, который требует выкуп в биткоинах, эквивалентный сумме 2500 долларов США.

Кроме того, злоумышленники использовали редкую для программ-вымогателей технику «Небесные врата» (Heaven’s Gate), которая позволяет выполнять 64-битный код на 32-битных процессорах. Такое решение затрудняет анализ вредоносного кода программами-отладчиками и усложняет обнаружение этого шифровальщика защитными решениями.

Эксперты «Лаборатории Касперского» предполагают, что в большинстве случаев методы распространения вируса не предполагают каких-либо активных действий со стороны жертвы. Злоумышленники вычисляют серверы со слабой защитой и уязвимым программным обеспечением и незаметно для жертвы устанавливают вирус-шифровальщик в систему.

«Вирусы-вымогатели до сих пор остаются довольно распространенной угрозой. Однако данный экземпляр довольно сложная и редкая разновидность. Его уникальность заключается в использовании необычной техники — запуск 64-битного кода на 32-битных процессорах, а это сильно усложняет анализ вредоносного кода, а также его обнаружение защитными решениями. По нашим оценкам, в создание такого вируса было вложено немало ресурсов, а это означает, что его авторы, скорее всего, захотят окупить затраченные усилия. Следовательно, стоит ожидать всплеск числа атак Sodin», — рассказал старший антивирусный эксперт «Лаборатории Касперского» Фёдор Синицын.

Решения «Лаборатории Касперского» определяют этот вирус как Trojan-Ransom.Win32.Sodin и блокируют его активность. Уязвимость CVE-2018-8453, которую эксплуатирует Sodin, ранее использовала кибергруппировка FruityArmor. Патч для этой уязвимости был создан 10 сентября 2018 года.

Для того, чтобы избежать заражения шифровальщиком Sodin, эксперты «Лаборатории Касперского» рекомендуют:

- следить за тем, чтобы используемое ПО регулярно обновлялось до самых новых версий;

- не открывать подозрительные почтовые вложения и не переходить по сомнительным ссылкам, даже если их присылают знакомые;

- использовать надёжные защитные решения;

- регулярно делать резервные копии важных данных, которые желательно хранить отдельно (внешние носители, облачные хранилища и т.д.).

Источник

Нашли опечатку? Выделите фрагмент и нажмите Ctrl+Enter.

Новости о науке, технике, вооружении и технологиях.

Подпишитесь и будете получать свежий дайджест лучших статей за неделю!

Email*

Подписаться