Межсетевой экран — Википедия

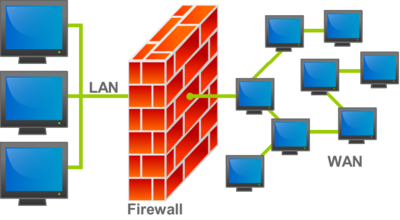

Межсетевой экран на границе сетевого периметра.

Межсетевой экран на границе сетевого периметра.Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами[1].

Другие названия[2]:

- Брандма́уэр (нем. Brandmauer — противопожарная стена) — заимствованный из немецкого языка термин;

- Файрво́л (англ. Firewall — противопожарная стена) — заимствованный из английского языка термин.

Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами

Наиболее распространённое место для установки межсетевых экранов — граница периметра локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован. Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и между различными сегментами сети, что обеспечивает дополнительный уровень безопасности[4].

Первые устройства, выполняющие функцию фильтрации сетевого трафика, появились в конце 1980-х, когда Интернет был новшеством и не использовался в глобальных масштабах. Этими устройствами были маршрутизаторы, инспектирующие трафик на основании данных, содержащихся в заголовках протоколов сетевого уровня. Впоследствии, с развитием сетевых технологий, данные устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого, транспортного уровня. Маршрутизаторы можно считать первой программно-аппаратной реализацией межсетевого экрана

Программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. Например, проект Netfilter/iptables (один из первых программных межсетевых экранов, встраиваемых в ядро Linux с версии 2.4) был основан в 1998 году. Такое позднее появление вполне объяснимо, так как долгое время антивирус решал проблему защиты персональных компьютеров от вредоносных программ. Однако в конце 1990-х вирусы стали активно использовать отсутствие межсетевых экранов на компьютерах, что привело к повышению интереса пользователей к данному классу устройств

Фильтрация трафика осуществляется на основе набора предварительно сконфигурированных правил, которые называются ruleset. Удобно представлять межсетевой экран как последовательность фильтров, обрабатывающих информационный поток. Каждый из фильтров предназначен для интерпретации отдельного правила. Последовательность правил в наборе существенно влияет на производительность межсетевого экрана. Например, многие межсетевые экраны последовательно сравнивают трафик с правилами до тех пор, пока не будет найдено соответствие. Для таких межсетевых экранов, правила, которые соответствуют наибольшему количеству трафика, следует располагать как можно выше в списке, увеличивая тем самым производительность

Существует два принципа обработки поступающего трафика. Первый принцип гласит: «Что явно не запрещено, то разрешено». В данном случае, если межсетевой экран получил пакет, не попадающий ни под одно правило, то он передаётся далее. Противоположный принцип — «Что явно не разрешено, то запрещено» — гарантирует гораздо большую защищённость, так как он запрещает весь трафик, который явно не разрешён правилами. Однако этот принцип оборачивается дополнительной нагрузкой на администратора

В конечном счёте межсетевые экраны выполняют над поступающим трафиком одну из двух операций: пропустить пакет далее (allow) или отбросить пакет (deny). Некоторые межсетевые экраны имеют ещё одну операцию — reject, при которой пакет отбрасывается, но отправителю сообщается о недоступности сервиса, доступ к которому он пытался получить. В противовес этому, при операции deny отправитель не информируется о недоступности сервиса, что является более безопасным[7]

До сих пор не существует единой и общепризнанной классификации межсетевых экранов[9]. Однако в большинстве случаев поддерживаемый уровень сетевой модели OSI является основной характеристикой при их классификации. Учитывая данную модель, различают следующие типы межсетевых экранов[10][11]:

- Управляемые коммутаторы.

- Пакетные фильтры.

- Шлюзы сеансового уровня.

- Посредники прикладного уровня.

- Инспекторы состояния.

Управляемые коммутаторы[править | править код]

Управляемые коммутаторы иногда причисляют к классу межсетевых экранов, так как они осуществляют фильтрацию трафика между сетями или узлами сети. Однако они работают на канальном уровне и разделяют трафик в рамках локальной сети, а значит не могут быть использованы для обработки трафика из внешних сетей (например, из Интернета)

Многие производители сетевого оборудования, такие как Cisco, Nortel, 3Com, ZyXEL, предоставляют в своих коммутаторах возможность фильтрации трафика на основе MAC-адресов, содержащихся в заголовках фреймов. Например, в коммутаторах семейства Cisco Catalyst эта возможность реализована при помощи механизма Port Security.[12]. Однако данный метод фильтрации не является эффективным, так как аппаратно установленный в сетевой карте MAC-адрес легко меняется программным путем, поскольку значение, указанное через драйвер, имеет более высокий приоритет, чем зашитое в плату

При реализации политики безопасности в рамках корпоративной сети, основу которых составляют управляемые коммутаторы, они могут быть мощным и достаточно дешёвым решением. Взаимодействуя только с протоколами канального уровня, такие межсетевые экраны фильтруют трафик с очень высокой скоростью. Основным недостатком такого решения является невозможность анализа протоколов более высоких уровней

Пакетные фильтры[править | править код]

Пакетные фильтры функционируют на сетевом уровне и контролируют прохождение трафика на основе информации, содержащейся в заголовке пакетов. Многие межсетевые экраны данного типа могут оперировать заголовками протоколов и более высокого, транспортного, уровня (например, TCP или UDP). Пакетные фильтры одними из первых появились на рынке межсетевых экранов и по сей день остаются самым распространённым их типом. Данная технология реализована в подавляющем большинстве маршрутизаторов и даже в некоторых коммутаторах[16]

При анализе заголовка сетевого пакета могут использоваться следующие параметры[10]:

- IP-адреса источника и получателя;

- тип транспортного протокола;

- поля служебных заголовков протоколов сетевого и транспортного уровней;

- порт источника и получателя.

Достаточно часто приходится фильтровать фрагментированные пакеты, что затрудняет определение некоторых атак. Многие сетевые атаки используют данную уязвимость межсетевых экранов, выдавая пакеты, содержащие запрещённые данные, за фрагменты другого, доверенного пакета. Одним из способов борьбы с данным типом атак является конфигурирование межсетевого экрана таким образом, чтобы блокировать фрагментированные пакеты

Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры[18]:

Так как пакетные фильтры обычно проверяют данные только в заголовках сетевого и транспортного уровней, они могут выполнять это достаточно быстро. Поэтому пакетные фильтры, встроенные в пограничные маршрутизаторы, идеальны для размещения на границе с сетью с низкой степенью доверия. Однако в пакетных фильтрах отсутствует возможность анализа протоколов более высоких уровней сетевой модели OSI. Кроме того, пакетные фильтры обычно уязвимы для атак, которые используют подделку сетевого адреса. Такие атаки обычно выполняются для обхода управления доступом, осуществляемого межсетевым экраном

Шлюзы сеансового уровня[править | править код]

Межсетевой экран сеансового уровня исключает прямое взаимодействие внешних хостов с узлом, расположенным в локальной сети, выступая в качестве посредника (англ. proxy), который реагирует на все входящие пакеты и проверяет их допустимость на основании текущей фазы соединения. Шлюз сеансового уровня гарантирует, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. Как только приходит запрос на установление соединения, в специальную таблицу помещается соответствующая информация (адреса отправителя и получателя, используемые протоколы сетевого и транспортного уровня, состояние соединения и т. д.). В случае, если соединение установлено, пакеты, передаваемые в рамках данной сессии, будут просто копироваться в локальную сеть без дополнительной фильтрации. Когда сеанс связи завершается, сведения о нём удаляются из данной таблицы. Поэтому все последующие пакеты, «притворяющиеся» пакетами уже завершённого соединения, отбрасываются

Так как межсетевой экран данного типа исключает прямое взаимодействие между двумя узлами, шлюз сеансового уровня является единственным связующим элементом между внешней сетью и внутренними ресурсами. Это создаёт видимость того, что на все запросы из внешней сети отвечает шлюз, и делает практически невозможным определение топологии защищаемой сети. Кроме того, так как контакт между узлами устанавливается только при условии его допустимости, шлюз сеансового уровня предотвращает возможность реализации DoS-атаки, присущей пакетным фильтрам[22].

Несмотря на эффективность этой технологии, она обладает серьёзным недостатком: как и у всех вышеперечисленных классов межсетевых экранов, у шлюзов сеансового уровня отсутствует возможность проверки содержания поля данных, что позволяет злоумышленнику передавать «троянских коней» в защищаемую сеть[23].

Посредники прикладного уровня[править | править код]

Межсетевые экраны прикладного уровня, к которым, в частности, относится файрвол веб-приложений, как и шлюзы сеансового уровня, исключают прямое взаимодействие двух узлов. Однако, функционируя на прикладном уровне, они способны «понимать» контекст передаваемого трафика. Межсетевые экраны, реализующие эту технологию, содержат несколько приложений-посредников (англ. application proxy), каждое из которых обслуживает свой прикладной протокол. Такой межсетевой экран способен выявлять в передаваемых сообщениях и блокировать несуществующие или нежелательные последовательности команд, что зачастую означает DoS-атаку, либо запрещать использование некоторых команд (например, FTP PUT, которая даёт возможность пользователю записывать информацию на FTP сервер).

Посредник прикладного уровня может определять тип передаваемой информации. Например, это позволяет заблокировать почтовое сообщение, содержащее исполняемый файл. Другой возможностью межсетевого экрана данного типа является проверка аргументов входных данных. Например, аргумент имени пользователя длиной в 100 символов либо содержащий бинарные данные является, по крайней мере, подозрительным.

Посредники прикладного уровня способны выполнять аутентификацию пользователя, а также проверять, что SSL-сертификаты подписаны конкретным центром. Межсетевые экраны прикладного уровня доступны для многих протоколов, включая HTTP, FTP, почтовые (SMTP, POP, IMAP), Telnet и другие[24][25].

Недостатками данного типа межсетевых экранов являются большие затраты времени и ресурсов на анализ каждого пакета. По этой причине они обычно не подходят для приложений реального времени. Другим недостатком является невозможность автоматического подключения поддержки новых сетевых приложений и протоколов, так как для каждого из них необходим свой агент[26].

Инспекторы состояния[править | править код]

Каждый из вышеперечисленных типов межсетевых экранов используется для защиты корпоративных сетей и обладает рядом преимуществ. Однако, куда эффективней было бы собрать все эти преимущества в одном устройстве и получить межсетевой экран, осуществляющий фильтрацию трафика с сетевого по прикладной уровень. Данная идея была реализована в инспекторах состояний, совмещающих в себе высокую производительность и защищённость. Данный класс межсетевых экранов позволяет контролировать[27]:

- каждый передаваемый пакет — на основе таблицы правил;

- каждую сессию — на основе таблицы состояний;

- каждое приложение — на основе разработанных посредников.

Осуществляя фильтрацию трафика по принципу шлюза сеансового уровня, данный класс межсетевых экранов не вмешивается в процесс установления соединения между узлами. Поэтому производительность инспектора состояний заметно выше, чем у посредника прикладного уровня и шлюза сеансового уровня, и сравнима с производительностью пакетных фильтров. Ещё одно достоинство инспекторов состояния — прозрачность для пользователя: для клиентского программного обеспечения не потребуется дополнительная настройка. Данные межсетевые экраны имеют большие возможности расширения. При появлении новой службы или нового протокола прикладного уровня для его поддержки достаточно добавить несколько шаблонов. Однако инспекторам состояний по сравнению с посредниками прикладного уровня свойственна более низкая защищённость[28].

Термин инспектор состояния (англ. stateful inspection), внедрённый компанией Check Point Software, полюбился производителям сетевого оборудования настолько, что сейчас практически каждый межсетевой экран причисляют к этой технологии, даже если он и не реализует её полностью.

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются[29]:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью.

Ограниченность анализа межсетевого экрана[править | править код]

Межсетевой экран позволяет осуществлять фильтрацию только того трафика, который он способен «понимать». В противном случае, он теряет свою эффективность, так как не способен осознанно принять решение о том, что делать с нераспознанным трафиком. Существуют протоколы, такие как TLS, SSH, IPsec и SRTP, использующие криптографию для того, чтобы скрыть содержимое, из-за чего их трафик не может быть проинтерпретирован. Также некоторые протоколы, такие как OpenPGP и S/MIME, шифруют данные прикладного уровня, из-за чего фильтровать трафик на основании информации, содержащейся на данном сетевом уровне, становится невозможно. Ещё одним примером ограниченности анализа межсетевых экранов является туннелированный трафик, так как его фильтрация является невозможной, если межсетевой экран «не понимает» используемый механизм туннелированния. Во всех этих случаях правила, сконфигурированные на межсетевом экране, должны явно определять, что делать с трафиком, который они не могут интерпретировать.[30]

- ↑ Лебедь, 2002, с. 22.

- ↑ Шаньгин, 2011, с. 193.

- ↑ Лебедь, 2002, с. 22—25.

- ↑ Лапонина, 2014, с. 43.

- ↑ Forrest, p. 2.

- ↑ Фаронов, 2016, с. 62.

- ↑ 1 2 3 Лапонина, 2014, с. 131.

- ↑ 1 2 3 Шаньгин, 2011, с. 195.

- ↑ Шаньгин, 2011, с. 194.

- ↑ 1 2 Фокс, 2003, с. 30.

- ↑ 1 2 Лебедь, 2002, с. 48.

- ↑ Cisco.

- ↑ Cardenas, 2003.

- ↑ Лебедь, 2002, с. 50.

- ↑ Лебедь, 2002, с. 52.

- ↑ Лапонина, 2014, с. 52.

- ↑ Лапонина, 2014, с. 51—56.

- ↑ 1 2 Лапонина, 2014, с. 53.

- ↑ Фокс, 2003, с. 30—31.

- ↑ Лебедь, 2002, с. 54.

- ↑ Фокс, 2003, с. 31.

- ↑ Лебедь, 2002, с. 58.

- ↑ Лапонина, 2014, с. 63—64.

- ↑ Лебедь, 2002, с. 55—56.

- ↑ Лапонина, 2014, с. 59.

- ↑ Лебедь, 2002, с. 56.

- ↑ Лебедь, 2002, с. 58—61.

- ↑ Фокс, 2003, с. 32.

- ↑ Шаньгин, 2011, с. 207.

- ↑ Лапонина, 2014, с. 73.

Книги[править | править код]

Статьи[править | править код]

Что такое брандмауэр — как его включить, настроить, выключить и удалить из компьютера?

В настоящее время сложно представить отсутствие компьютерной техники в нашей обыденной жизни. При всем разнообразии портативных устройств полноценный компьютер иногда незаменим не только в офисе, но и дома. Для бесперебойной работы компьютерной техники и ее защиты важно знать, что такое брандмауэр и другие дополнительные программы.

Сетевой брандмауэр — что это?

Среди большого количества программного обеспечения операционная система компьютера включает в себя предустановленную защиту. Фаервол или брандмауэр — это своеобразный защитный экран между сетью интернет и самим компьютером, который представляет собой комплекс программ для выявления и блокировки хакерских атак. Как правило, он включается перед первым доступом к сети Интернет и предоставляет возможность эффективной защиты личных данных. Стоит ли отключать брандмауэр перед началом работы, решает сам пользователь.

Какую функцию выполняют брандмауэры и сетевые экраны?

Малоопытные пользователи персональных компьютеров часто задаются вопросом, зачем нужен брандмауэр. Подобный сетевой экран обеспечивает следующие функции:

- проверку данных, приходящих из сети интернет;

- в зависимости от настроек программы может пропустить их на персональный компьютер или заблокировать;

- действие защитной системы распространяется на всевозможные виды хакерских программ – червей, вирусов, вредоносных атак.

Чем отличается брандмауэр от фаервола?

Существует мнение, что фаерволы более функциональны и просты в настройке, но для каждого мастера приоритетна своя точка зрения и личный опыт касательно того, что же такое брандмауэр, и будет он лучше или хуже фаервола. Часто можно услышать названия брандмауэр фаервол, сетевой экран. Эти термины объединяют одну немаловажную функцию для компьютера – защиту установленных программ и личных данных на нем. Для того, чтобы разобраться в поставленном вопросе, необходимо знать, что такое брандмауэр и фаервол. Одни пользователи не видят в них различия, другие же выделяют следующее:

- Брандмауэр (перевод с немецкого – «большая каменная стена») – как правило, это встроенный защитный сетевой экран для операционной системы Windows.

- Фаервол (с английского firewall – «огненная стена») – программы сторонних производителей.

Нужен ли брандмауэр, если есть антивирус?

Популярным является вопрос, нужен ли брандмауэр на компьютере, если на нем установлена антивирусная программа. Мнения специалистов по данному вопросу расходятся. С одной стороны, предустановленная программа сканирует приложения, которые вылезают в сеть или устанавливают с ней соединение извне, а антивирус работает с определенными типами файлов, заложенными в его системе, и проверяет подобные ресурсы при их открытии на компьютере.

Получается, что действие разных защитных систем направлено на различные группы вредоносных источников. Методы борьбы с ними, как правило, также различны. Например, при наличии на компьютере троянского вируса брандмауэр запретит его активную работу, нейтрализует его, а антивирус попытается найти и удалить или вылечить. С другой стороны установка нескольких защитных программ может повлиять на скорость работы всей системы в целом. В некоторых случаях работа дополнительной системы защиты может повлиять за подобные функции ранее установленной программы.

Какой брандмауэр лучше?

Выбирая защитную программу для персонального компьютера, важно учитывать степень конфиденциальности той информации, которая на нем хранится и активность пользования всемирной сетью Интернет. Для ответа на интересующий вопрос желательно рассмотреть функции отдельных защитных систем. Не всегда надежная и эффективная работа компьютера будет зависеть от цены программного продукта для его защиты. Бесплатный брандмауэр порой бывает ничуть не хуже дорого аналога. Есть ряд особенностей, на которые стоит обратить внимание при выборе сетевого экрана:

- различный набор средств защиты;

- возможность блокировки, лечения или удаления вредоносных программ;

- доступный интерфейс программы;

- необходимость периодического обновления;

- дополнительные функции родительского контроля, блокировка баннеров рекламы, отслеживание трафика сети Интернет.

Как работает брандмауэр?

Сетевой экран или брандмауэр это программа, которая не позволяет хакерским атакам получать доступ к конфиденциальной информации на компьютере и защищает его от вредоносных программ, вирусов и червей. Как правило, подобные защитные системы фильтруют интернет-трафик по запрограммированным в них кодам и ограничивают доступ к компьютеру извне. В зависимости от разрешенного в настройках действия подозрительные программы будут отклонены или пропущены.

Что делать, если брандмауэр блокирует интернет?

Часто случается, что брандмауэр блокирует подключение к интернету. При этом может быть ограничен доступ к некоторым ресурсам, или полностью отсутствовать связь с сетью. При отсутствии опыта подобных настроек желательно обратиться в техническую поддержку или к разработчику программы брандмауэра. В зависимости от типа защитного экрана и его настроек, возможно, будут полезными следующие действия:

- перезагрузка компьютера и программы брандмауэра;

- сброс настроек сетевого экрана;

- в настройках защитного экрана разблокировка приложений;

- при наличии антивируса проверка его совместимости с брандмауэром.

Как добавить приложение в исключения брандмауэра?

Те программы, которые разрешены пользователем для запуска, будут называться исключения брандмауэра. Они входят в список настроек сетевого экрана и могут быть изменены вручную. Для брандмауэра Windows это действие выполняется следующим образом:

- Через кнопку Пуск в панели управления компьютера требуется найти окно брандмауэра.

- В его окне следует выбрать пункт «Разрешить запуск программы или компонента…».

- Далее раскрыть кнопку «Выбрать другую программу», и из выпадающего списка выбрать нужную программу. Если таковая отсутствует в списке, ее находят через кнопку Обзор.

- В окне «Разрешенные программы…» высветится требуемая программа. Добавив соответствующие галки в квадраты списка, пользователь добавляет исключение для брандмауэра.

Как включить брандмауэр?

Для постоянной работы данного программного обеспечения просто необходимо его включить при первом запуске компьютера. Как запустить брандмауэр – в зависимости от интерфейса программы в окне настройки защитного сетевого экрана требуется выбрать кнопку Включение/выключение, и для всех типов сети, домашней или общественной, выбрать соответствующие галочки.

Как настроить брандмауэр?

Выяснив, как открыть брандмауэр, важно выбрать те его компоненты, которые требуются для индивидуального пользователя. Часто настройки брандмауэра включают в себя следующие пункты, которые могут быть расширены в различных версиях:

- исключения для сетевого экрана – программы можно выбрать вручную или удалить вовсе;

- выбор тех сетей, которые контролируются экраном – установка галки для уже имеющихся или выбор дополнительных из списка на компьютере;

- ведение журнала по заблокированным или пропущенным попыткам подключения и программам – в отдельном окне согласие на его сохранение с последующим просмотром.

Как отключить брандмауэр?

Важно помнить, что выключение подобной защиты при отсутствии дополнительного антивируса может негативно сказаться на работе персонального компьютера. Если все-таки возник вопрос, как выключить брандмауэр, стоит снова обратиться к его настройкам и выбрать кнопку Стоп или Включение/отключение в зависимости от вида файрвола.

Дополнительно может потребоваться отключение подобной защиты при последующих запусках, для чего в свойствах брандмауэра выбирают «тип запуска – отключено». Для исключения неблагоприятных последствий действия по настройке системы компьютера желательно довериться грамотному специалисту.

Как удалить брандмауэр?

Если сетевой экран является родным для операционной системы, то его удалить нельзя. Возможно только отключение брандмауэра. Если же на компьютер был установлен сторонний защитный экран, то его устранение, как правило, проводится как и для любой посторонней программы. Например, через меню «Установка и удаление программ».

Начиная работу на компьютере, важно помнить, что на нем хранится личная информация, а на рабочих местах часто действует политика информационной безопасности, которая не допускает разглашение конфиденциальных данных. Перед запуском системы нельзя забывать, что такое брандмауэр и насколько он может быть полезным для надежной защиты персонального компьютера.

Брандмауэр — это… Что такое Брандмауэр?

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену адресов назначения редиректы или источника мапинг, biNAT, NAT.

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

- Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

См. также

Ссылки

Брандмауэр приборы

Литература

Wikimedia Foundation. 2010.

что это такое, назначение, разновидности, нормы возведения

Наверное, каждый замечал, что у здания одна стена всегда остается глухой или не имеющей окон. Если строительство велось по всем правилам, то этот принцип соблюдается. Но далеко не каждый задавался вопросом, почему происходит именно так. На самом деле, целью подобной конструкции являются меры противопожарной безопасности, а стена эта имеет собственное название. Материал от редакции Homius расскажет о том, что такое брандмауэр в строительстве, какие материалы используются при возведении противопожарной стены и её разновидности.

Глухая стена в торце современного дома – это брандмауэр

Глухая стена в торце современного дома – это брандмауэрСодержание статьи

Изначально требуется определиться с термином. Что это такое Brandmauer? Как видно из фонетической основы, слово имеет немецкие корни и происходит из сочетания двух терминов – brand, что значит пожар и mauer, что означает стена. Данная архитектурная деталь может изготавливаться из различных материалов, иметь разнообразное устройство, но всегда сохраняет своё главное предназначение – предупреждать распространение пожара.

При строительстве противопожарной стены важно использовать надёжные материалы

При строительстве противопожарной стены важно использовать надёжные материалыЕсли перейти к научному определению, что такое brandmauer с точки зрения строительных правил и норм, то это капитальная стена, строящаяся на одной или двух сторонах здания. Также противопожарная стена брандмауэр может представлять собой внутреннюю преграду, разделяющую площадь на зоны или возводимую между двумя домами, назначением которой является отсечение огня. В некоторых случаях эта деталь может возводиться на крыше. При таком варианте он будет именоваться крышевым брандмауэром.

Использование брандмауэра предотвращает распространение огня

Использование брандмауэра предотвращает распространение огняКак следует из расшифровки термина, его предназначением является предотвращение распространения пожара в здании или перекидывания огня на соседние дома.

По правилам строительства, этот элемент всегда выполняется в виде глухой стены. При этом существует подразделение на типы:

- противопожарная стена 1 типа должна выдерживать огонь на протяжении трёх четвертей часа;

- аналогичное строение 2 типа может продержаться уже на протяжении двух часов.

Ещё одним нюансом является расположение брандмауэра на самостоятельном фундаменте, а сама стена обязательно разрезает здание чётко по вертикальной плоскости и возвышается над кровлей.

Железобетон относится ко второму типу прочности по противопожарной устойчивости

Железобетон относится ко второму типу прочности по противопожарной устойчивостиОбязательным является возведение противопожарных стен для крупных помещений (например, цехов), которые просто разделяются зонально глухими перегородками. Это предотвращает распространение огня при его возникновении в одной части строения. Допускается наличие в брандмауэрной стене дверных проёмов или окон. Но их общая площадь не должна превышать 25% поверхности стены.

В современном обществе брандмауэры используются как холсты для шедевров уличных мастеров

В современном обществе брандмауэры используются как холсты для шедевров уличных мастеровПри возведении противопожарной стены обязательно соблюдение строительных требовании и правил, в частности, относительно используемых составляющих. Самым важным является повышенный уровень огнеупорности конструкции. Для этих целей могут применяться следующие несгораемые материалы:

- природный или натуральный камень;

- кирпич;

- бетон;

- железобетон;

- свинцовые листы.

Между двух прилегающих крыш делают стену для предотвращения перекидывания огня

Между двух прилегающих крыш делают стену для предотвращения перекидывания огняПо типу конструкции также выделяют несколько разновидностей противопожарной стены, которые могут использоваться в зависимости от типа здания:

- скрытый брандмауэр;

- возвышающийся над крышей;

- выполненный из свинцовых листов.

Скрытый брандмауэр

Этот вариант относится к наиболее востребованным. Его предназначение – защита от разрушительного воздействия огня жилых помещений и находящихся в них ценностей. Также внутри квартиры находятся сами жильцы, которым при пожаре может потребоваться время для эвакуации.

При наличии окон в брандмауэрной внутренней стене они обязательно должны быть из закалённого стекла

При наличии окон в брандмауэрной внутренней стене они обязательно должны быть из закалённого стеклаПодобный тип противопожарной перегородки начинается непосредственно от фундамента здания и заканчивается под обрешёткой крыши. Подобное решение оправдано с эстетической точки зрения, поскольку глухая стена выполнена скрыто и не портит внешнего вида строения. Также это несёт практическую нагрузку – защиту жилых помещений от огня.

К сведению! При наличии столбчатого, свайного или ленточного типа фундамента важно подводить под стену основание для распределения нагрузки на почву.

Что такое брандмауэр на кровле

Возвышающаяся над крышей противопожарная стена имеет основное отличие от предыдущего варианта в своих размерах. Она обязательно выступает за пределы обрешётки и поднимается на высоту всего здания. Подобный способ используется в условиях густой застройки, когда близлежащие здания практически соприкасаются крышами. Такое решение позволяет не допустить перекидывания огня с одного строения на другое. Вся конструкция покрывается надёжной защитной облицовкой, которая монтируется встык к плоскости крыши.

Даже использование округлого конька может послужить своеобразной защитой на пути огня

Даже использование округлого конька может послужить своеобразной защитой на пути огняК сведению! Очень важно следить за надёжностью стыков, иначе, попадающая влага может привести к разрушению элементов кровли или будет проникать в жилые помещения через чердак.

Противопожарная стена из листового свинца

Современные материалы позволяют добиться улучшения противопожарных качеств брандмауэра при сохранении эстетической целостности всей конструкции. Одним из таких вариантов является применение свинцовых листов. Подобный способ имеет ряд преимуществ:

- благодаря естественному окислению, на поверхности свинца образуется плёнка, устойчивая к коррозии и агрессивному воздействию факторов внешней среды;

- высокая пластичность позволяет выгибать листы в соответствии с неровностями крыши;

- повышенная устойчивость к высоким температурам при небольшой толщине;

- повышенный уровень влагостойкости.

К сведению! Допускается делать противопожарную стену из свинца скрытой, а также продлевать поверхность для создания более надёжной защиты.

Свинцовые листы – современный, прочный, пластичный и удобный материал

Свинцовые листы – современный, прочный, пластичный и удобный материалДействующие строительные нормы и правила чётко устанавливают требования к возводимым противопожарным стенам. Это не просто прихоть законотворцев, это необходимость, продиктованная опытом, практикой и результатами инженерных изысканий.

К числу важнейших требований относятся следующие:

- При возведении обязательно использовать огнестойкие материалы, пределы сопротивления огню которых не ниже 4 часов.

- Обязательно использование в качестве основания фундамента. Исключение делается только для зданий, имеющих железобетонный каркас. В узлах требуется наличие соединительной арматуры.

- Выходы вентиляции должны оснащаться автоматическими задвижными элементами, которые срабатывают на задымление и повышение температуры.

- Минимально допустимая толщина при использовании кирпича – 25 см, если для кладки применяется природный камень, показатель составляет 50 см.

- Высота противопожарной стены должны быть не меньше аналогичного значения для всего здания. Оптимальным считается возвышение над кровлей на 30 см для крыши из несгораемых материалов и на 60 см для горючего покрытия.

- Общая площадь дверных проёмов и окон должны составлять не более 25% площади самой стены. Имеющиеся люки должны быть способны выдерживать контакт с огнём не менее 90 минут.

СНиПами установлены требования к постройке противопожарной стены

СНиПами установлены требования к постройке противопожарной стеныИспользование глухой стены при строительстве здания является не ошибкой строителей и не попыткой экономии материалов, а несёт практическую пользу. Брандмауэр – это один из способов защититься от огня.

Ещё раз узнать про особенности данного сооружения можно из представленного видео.

Предыдущая

СтроительствоИз чего лучше строить дом — секреты использования разных материалов

СледующаяСтроительствоСтупенчатое сверло по металлу

Понравилась статья? Сохраните, чтобы не потерять!

ВОЗМОЖНО ВАМ ТАКЖЕ БУДЕТ ИНТЕРЕСНО:

Что такое брандмауэр и для чего он необходим

У людей, знакомых с компьютером на уровне пользователя, после первой установки или переустановки операционной системы часто возникает вопрос, что такое брандмауэр. Стоит ли отключать программу или она выполняет важные функции по защите компьютера? Не вызовет ли ее использование проблем в работе системы? Расскажем подробнее о том, что такое брандмауэр и зачем он нужен.

Фото: extraman.ru

Что такое брандмауэр

В компьютерную сферу название пришло из сферы строительства, где брандмауэр — это название глухой стены из негорючих материалов. Ее возводят для того, чтобы в случае пожара воспрепятствовать распространению огня на соседние помещения и здания.

В переводе с немецкого брандмауэр означает ‘пожарная стена’. У термина существует англоязычный аналог — файрвол. По устоявшемуся правилу брандмауэром называют программу контроля трафика, являющуюся частью операционной системы Windows, а файрволами — продукцию сторонних производителей, выполняющую аналогичные функции. Еще одно распространенное название брандмауэра — межсетевой экран.

Сегодня брандмауэры выпускаются как в виде программ, так и программно-аппаратных комплексов. Их основная задача — защищать сеть от несанкционированного доступа извне при помощи контроля и фильтрации трафика. Брандмауэр — это своеобразная последовательность фильтров, которые обрабатывают потоки информации по заданным правилам. Каждый из них отвечает за интерпретацию отдельного правила.

Брандмауэр может:

- Обработать пакет и пропустить дальше.

- Отбросить пакет после обработки.

В отдельных случаях, в зависимости от настроек, брандмауэр после того, как отбросил пакет, может сообщить отправителю о том, что для его пакетов сервис недоступен.

При обработке трафика брандмауэры руководствуются одним из двух принципов:

- Разрешено то, что явно не запрещено. Пропускается весь трафик, который не противоречит правилам, заданным разработчиком.

- Запрещено все, что явно не разрешено. Не пропускается весь трафик, который не соответствует заданным правилам.

Первые устройства, которые фильтровали трафик, появились на заре интернета в конце 1980-х. Тогда эту функцию выполняли маршрутизаторы. С развитием Сети появились вирусы, которые использовали уязвимость и были не заметны для антивирусных программ. Это привело в конце 1990-х к появлению брандмауэров и файрволов.

Сегодня операционные системы всех производителей содержат встроенную программу контроля и фильтрации трафика.

Фото: winda10.com

Файрволы также могут использоваться для контроля за передачей информации. Так, например, в 2003 году правительство КНР запустило проект «Золотой щит», прозванный «Великим китайским файрволом». Его задача — управлять трафиком, безопасностью сети и информировать о возможных правонарушениях. Также он ограничивает доступ к отдельным иностранным ресурсам.

Читайте также: Как ускорить интернет на компьютере

Брандмауэр: для чего он нужен

Брандмауэр является частью программного обеспечения последних версий Windows. В Сети можно найти много советов о том, как его отключить, чтобы он не влиял на скорость работы системы и соединения с Сетью, а в отдельных случаях не блокировал связь с интернетом полностью.

Но прежде чем выполнять инструкции по отключению программы, стоит разобраться с теми функциями, которые она выполняет.

Брандмауэр проверяет приложения, которые пытаются установить соединение с сетью, к которой подключен компьютер. Он не позволяет другим компьютерам подключиться к локальным службам домашнего компьютера. Поэтому во время установки операционной системы Windows просит указать тип сети, к которой подключен компьютер: домашняя или общественная. В его функции входит ведение журнала подозрительной активности и всех подключений к сети.

Среди полезных функций брандмауэра, о которых не знают многие пользователи, назовем такие:

- Защита конфиденциальной информации и запрет передавать ее на сайты сторонних организаций.

- Возможность настройки подключения к компьютеру только с одного IP-адреса, которая позволит пользователю заходить на домашний компьютер, находясь вне дома, но не даст сделать это посторонним лицам.

- Блокировка зараженных рекламных объявлений и всплывающих окон.

- Запрет установленным на компьютере приложениям устанавливать связь с Сетью и обновляться самостоятельно без разрешения пользователя.

Многие современные программы содержат настройки по умолчанию, которые заставляют их постоянно связываться с сервером производителя и скачивать пакеты обновлений. Это может повлиять на скорость соединения с интернетом. Пользователь может не подозревать о наличии проблемы, но брандмауэр сообщит ему о ней.

- Защита компьютера от подключения к Ботнету — сети зараженных компьютеров, которые использует хакер для рассылки спама или осуществления сетевых атак.

При подключении к интернету компьютер становится частью сети, передающей пакеты данных, т. е. своеобразным посредником между другими пользователями. Брандмауэр, контролируя трафик, исключит использование компьютера для передачи нелегальных данных.

Фото: tecnoblog.info

Важно понимать, что брандмауэр не выполняет функции антивируса и это не взаимозаменяемые программы. Задача брандмауэра — не допустить попадания вредоносных программ на компьютер. Он своеобразная защитная стена между Сетью и домашним компьютером. Задача же антивируса — поиск и блокировка вирусов и зараженных программ непосредственно на компьютере. Обнаружив вредоносную программу, брандмауэр нейтрализует ее и не позволит соединиться с Сетью, а антивирус удалит или попытается вылечить ее.

Брандмауэр недаром сравнивают со стеной, которая защищает компьютер от опасности на дальних подступах, не позволяя проникать в него вредоносным программам.

Поэтому, принимая решение о том, отключать его или нет, стоит взвесить все за и против. Возможным вариантом становится правильная настройка программы, которая позволит брандмауэру, с одной стороны, выполнять свои функции, а с другой — не блокировать работу системы.

Читайте также: Во что поиграть на слабом ПК: список игр

Что такое брандмауэр

Брандмауэр (или Firewall) – это программный комплекс, который служит для защиты компьютера от взлома хакерами, а также всевозможных вирусов и «троянов». Благодаря данной системе повышается степень безопасности работы в сети и отражаются многие атаки на компьютер за счёт фильтрации некоторых информационных пакетов. Именно поэтому настоятельно рекомендуется не отключать брандмауэр. Если пользователя не устраивает стандартный брандмауэр, то его в любой момент можно поменять на сторонний. Однако полностью отключать его весьма опасно.

Firewall отслеживает и блокирует все потенциально опасные подключения, тем самым эффективно защищая личные данные пользователя. Но не стоит путать брандмауэр с антивирусными приложениями, которые предназначены для борьбы с угрозами, уже расположенными на компьютере или на съёмных носителях. Против сетевых атак антивирусы бессильны. А что такое брандмауэр и чем он занимается? Он не следит за тем, какие действия выполняются на самом компьютере (разумеется, если не передаётся информация в сеть). Главной задачей брандмауэра является наблюдение именно за сетевым трафиком. Только совместное использование антивируса и firewall может гарантировать полную безопасность компьютера.

Для чего нужен брандмауэр

Брандмауэр на компьютере должен выполнять следующие задачи:

- Отслеживать все подозрительные соединения. Некоторые программы с компьютера могут пытаться отправить определённые данные в интернет, а также получить из него ту или иную информацию. Иногда это почтовая программа (Outlook Express), мессенджер (ICQ, MSN) – в этом случае всё нормально, но если совершенно неизвестная пользователю программа или приложение вдруг пытается самостоятельно наладить контакт со всемирной сетью – можно с высокой долей вероятности утверждать, что это «троян».

- Блокировать все порты, ненужные для работы, и анализировать трафик, идущий через открытые порты. При помощи портов компьютер общается с Интернетом. Через них же производятся атаки на ПК. Firewall должен защищать эти порты, предупреждая пользователя обо всех подозрительных попытках проникновения.

- Наблюдать за выполняемыми или запускаемыми программами. Если программа запускается в первый раз, то брандмауэр запоминает её данные. И когда во время очередного запуска вдруг выяснится, что программа изменилась, firewall должен предупредить об этом пользователя (если он настроен должным образом).

Как показывает статистика, компьютер, на котором не установлен брандмауэр и который находится в интернете, остаётся незаражённым максимум пару минут. По истечении этого времени пользователь непременно получит порцию вредоносных программ.

Брандмауэр Windows

В операционной системе Windows есть встроенный брандмауэр и он обладает достаточно большим количеством функций, хотя его интерфейс не совсем удобен.

В Windows встроен расширенный интерфейс настройки брандмауэра, в котором можно создать для него дополнительные правила. Например, блокировать соединение с интернетом определённых программ или позволить приложению связываться только с конкретными адресами.

Пользователь может использовать программу стороннего производителя для расширения функции брандмауэра Windows, тем самым заставляя его каждый раз запрашивать разрешение при попытке новой программы соединиться с интернетом. Среди программ, которые успешно работают в паре с брандмауэром, можно выделить Windows Firewall Control.

Рассмотрим на примере операционной системы Windows 10, как производятся основные операции со встроенным брандмауэром. Во всех последних версиях Windows эти действия практически идентичны.

Включение и отключение брандмауэра Windows

Для включения или отключения брандмауэра Windows необходимо зайти в «Панель управления > Система и безопасность > Брандмауэр Windows > Включение и отключение брандмауэра Windows». А потом для разделов «Параметры для частной сети» и «Параметры для общественной сети» нужно переместить указатель в положение «Включить брандмауэр Windows», и подтвердить действие нажатием кнопки «Ok».

Также вы можете открыть настройки брандмауэра в «Панели управления» при помощи команды «firewall.cpl». Для этого нужно открыть меню «Выполнить» при помощи комбинации клавиш Win+R, ввести команду «firewall.cpl» и нажать на кнопку «Ok».

Добавление исключений

Если Брандмауэр Windows блокирует работу нужного вам приложения, то вы можете добавить его в список исключений. Делается это следующим образом:

- Открываем «Панель управления > Система и безопасность > Брандмауэр Windows > Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows».

- Нажимаем кнопки «Изменить параметры» и «Разрешить другие приложения».

- Дальше откроется окно, для поиска требуемого приложения. Здесь нужно нажать «Обзор».

- Выбираем нужное приложение и подтверждаем действие нажатием кнопки «Добавить».

- Добавленная программа появится в списке разрешённых программ и компонентов. Напротив неё нужно установить галочки в пунктах «Публичная» и «Частная» сеть.

После выполнения описаных выше действий не забудьте сохранить настройки нажатием на кнопку «Ok».

Посмотрите также

Что такое брандмауэр (Firewall) NAT и как он работает?

Автор Исхаков Максим На чтение 3 мин. Просмотров 37 Опубликовано

Чтобы понять, что такое брандмауэр NAT, сначала нужно разобраться, что такое брандмауэр и что он делает. Когда вы серфите в интернете, вы отправляете запросы на получение информации на определенные серверы сайта. Брандмауэр находится между вашей локальной сетью и более широкой сетью. Брандмауэр сравнивает возвращаемую информацию с той, которую вы запросили – и все, что совпадает, он пропускает, а все, что он не может распознать, отбрасывает. Так брандмауэр защищает от вредоносного трафика, который может нанести вред системе.

Существуют различные типы брандмауэров, которые делятся на три категории – программные, аппаратные и облачные. Они применяют различные методы фильтрации, что делает их очень надежными.

Что такое NAT и как он работает?

NAT расшифровывается как “преобразование сетевых адресов”. Он был изобретен для того, чтобы решить проблемы нехватки IP-адресов IPv4. Еще несколько лет назад, основатели протокола IPv4 считали, что 4,3 миллиарда IP-адресов будет достаточно для всех устройств, подключенных к интернету. Но учитывая, что в мире насчитывается более 7 миллиардов человек и многие из нас имеют более одного устройства, очевидно, что их стало недостаточно.

Вашему роутеру, который подключается к интернету, присваивается один публичный IP-адрес. Он виден в глобальной сети и необходим для связи с серверами. Любые устройства, подключенные к роутеру локально, имеют частные IP-адреса, которые не позволяют им напрямую “общаться” с серверами. Именно здесь в игру вступает NAT – он направляет трафик туда и обратно.

Вот как работает NAT:

- Ваше устройство посылает запрос на сервер, отправляя пакеты данных. Эти пакеты содержат информацию, такую как IP отправителя и получателя, номера портов, и какая информация запрашивается.

- Трафик проходит через роутер с брандмауэром NAT. NAT изменяет частный IP-адрес пакета данных на публичный IP роутера. Он отмечает это изменение и добавляет его в таблицу переадресации NAT.

- Пакеты данных доходят до сервера и получают необходимую информацию.

- Информация возвращается на роутер. Теперь задача NAT – отправить информацию обратно на устройство, которое ее запросило.

- NAT изменяет публичный IP пакета данных на предыдущий частный IP-адрес и отправляет его запрашиваемому устройству.

Как NAT защищает?

- Он скрывает IP-адреса любых устройств в вашей сети от внешнего мира, давая им всем один адрес.

- Он требует, чтобы каждый входящий пакет информации был запрошен устройством. Любой вредоносный пакет данных, которого нет в списке ожидаемых сообщений, будет отклонен.

- Некоторые брандмауэры могут использовать белые списки для блокирования неавторизованного трафика.

Более изощренные атаки все-таки могут обойти защиту NAT, особенно те, в которых используются методы фишинга или социальной инженерии. Однако это не означает, что вы не должны его использовать. Без NAT любому хакеру-любителю было бы легко получить доступ к вашему компьютеру.

NAT и VPN

Некоторые пользователи утверждают, что VPN не должен использоваться с NAT. Почему? VPN шифрует ваш трафик, прежде чем он достигнет интернета, что делает его неразборчивым. NAT должен знать хоть какую-то информацию о трафике, чтобы выполнять свою работу. Устаревшие протоколы VPN (PPTP и IPSec) не дают достаточно информации для NAT и могут быть в результате заблокированы. Чтобы решить эту проблему, вашему роутеру нужен будет VPN passthrough.

Большинство роутеров имеют встроенный VPN passthroughs. Даже если это не так, то основная масса популярных провайдеров VPN предлагают продвинутые протоколы, которые не требуют passthroughs.