Hwid Spoofer — это программа для подмены HWID/IP · ADRIX

Программа требует наличия .NET Framework 4.5.2 или выше.The program requires presences .NET Framework 4.5.2 or above.

В случае его отсутствия его можно скачать Скачать .NET FrameworkIn the case of its absence it is possible to download Download .NET Framework 4.5.2 Интерфейс имеет следующие секцииПроцессы — в данной секции отображаются запущенные игровые клиенты, HWID который к ним был применен, а так же параметры (#0-#…) HWID которые были для них подменены.

Hwid — в данной секции задаются пользовательские HWID. При добавлении нового HWID вы указываете его отображаемое название, всё остальное будет сгенерировано автоматически.

Вывод — здесь отображаются сообщения об успешной подмене параметров, а так же предупреждения и ошибки.

Правила — в этой секции задаются настройки подмены для определенных клиентов. Здесь указывается для какого клиента какой HWID будет использоваться.

Processes — this section displays the running game clients, the HWID that was applied to them, as well as the parameters (# 0 — # …) HWID that were changed for them.

Hwid — in this section, custom HWIDs are set. When adding a new HWID, you specify its display name, everything else will be generated automatically.

Output — displays messages about the successful spoof of HWID parameters, as well as warnings and errors.

Rules — in this section, settings are made for the spoofing for certain clients. Here you specify for which client which HWID will be used. If the client is not present in the rules, then a random HWID will be generated for it. If the client is present in the rules and the «Spoof» option is disabled — then the HWID will not be replaced

определение и синонимы слова spoofer в словаре английский языка

SPOOFER — определение и синонимы слова spoofer в словаре английский языка Educalingo использует cookies для персонализации рекламы и получения статистики по использованию веб-трафика.

ПРОИЗНОШЕНИЕ СЛОВА SPOOFER

ГРАММАТИЧЕСКАЯ КАТЕГОРИЯ СЛОВА SPOOFER

существительное

прилагательное

определяющее слово

ЧТО ОЗНАЧАЕТ СЛОВО SPOOFER

Нажмите, чтобы посмотреть исходное определение слова «spoofer» в словаре английский языка. Нажмите, чтобы посмотреть автоматический перевод определения на русский языке.

Нажмите, чтобы посмотреть автоматический перевод определения на русский языке.Значение слова spoofer в словаре английский языка

Первое определение спуфинга в словаре — это то, что пародирует что-то или кого-то. Другое определение спуфинга — обманщик. Spoofer также является тем, кто подделывает адреса электронной почты или веб-сайты.Нажмите, чтобы посмотреть исходное определение слова «spoofer» в словаре английский языка. Нажмите, чтобы посмотреть автоматический перевод

СЛОВА, РИФМУЮЩИЕСЯ СО СЛОВОМ SPOOFER

Синонимы и антонимы слова spoofer в словаре английский языка

Перевод слова «spoofer» на 25 языков

ПЕРЕВОД СЛОВА SPOOFER

Посмотрите перевод слова spoofer на 25 языков с помощью нашего многоязыкового переводчика c английский языка. Переводы слова spooferПереводчик с английский языка на

китайский язык 欺骗者1,325 миллионов дикторов

Переводчик с английский языка на

570 миллионов дикторов

английский spoofer

510 миллионов дикторов

Переводчик с английский языка на

хинди язык

spoofer 380 миллионов дикторов

Переводчик с английский языка на

арабский язык spoofer280 миллионов дикторов

Переводчик с английский языка на

русский язык

спуфер 278 миллионов дикторов

Переводчик с английский языка на

португальский язык spoofer270 миллионов дикторов

Переводчик с английский языка на

бенгальский язык spoofer260 миллионов дикторов

Переводчик с английский языка на

французский язык spooferПереводчик с английский языка на

малайский язык Spoofer190 миллионов дикторов

Переводчик с английский языка на

немецкий язык spoofer180 миллионов дикторов

Переводчик с английский языка на

японский язык スプーファ130 миллионов дикторов

Переводчик с английский языка на

корейский язык 위조자85 миллионов дикторов

Переводчик с английский языка на

яванский язык Spoofer85 миллионов дикторов

Переводчик с английский языка на

вьетнамский язык spoofer80 миллионов дикторов

Переводчик с английский языка на

тамильский язык spoofer75 миллионов дикторов

Переводчик с английский языка на

маратхи язык स्पूफर75 миллионов дикторов

Переводчик с английский языка на

турецкий язык spoofer70 миллионов дикторов

Переводчик с английский языка на

итальянский язык spoofer65 миллионов дикторов

Переводчик с английский языка на

польский язык spoofer50 миллионов дикторов

Переводчик с английский языка на

украинский язык спуфер40 миллионов дикторов

Переводчик с английский языка на

румынский язык Spoofer30 миллионов дикторов

Переводчик с английский языка на

греческий язык spoofer15 миллионов дикторов

Переводчик с английский языка на

африкаанс язык spoofer14 миллионов дикторов

Переводчик с английский языка на

шведский язык spoofern10 миллионов дикторов

Переводчик с английский языка на

норвежский язык spoofer5 миллионов дикторов

Тенденции использования слова spoofer

ТЕНДЕНЦИИ ИСПОЛЬЗОВАНИЯ ТЕРМИНА «SPOOFER»

ЧАСТОТНОСТЬ

Слово используется мало

На показанной выше карте показана частотность использования термина «spoofer» в разных странах. Тенденции основных поисковых запросов и примеры использования слова spoofer Список основных поисковых запросов, которые пользователи ввели для доступа к нашему онлайн-словарю английский языка и наиболее часто используемые выражения со словом «spoofer».

Тенденции основных поисковых запросов и примеры использования слова spoofer Список основных поисковых запросов, которые пользователи ввели для доступа к нашему онлайн-словарю английский языка и наиболее часто используемые выражения со словом «spoofer».

ЧАСТОТА ИСПОЛЬЗОВАНИЯ ТЕРМИНА «SPOOFER» С ТЕЧЕНИЕМ ВРЕМЕНИ

На графике показано годовое изменение частотности использования слова «spoofer» за последние 500 лет. Формирование графика основано на анализе того, насколько часто термин «spoofer» появляется в оцифрованных печатных источниках на английский языке, начиная с 1500 года до настоящего времени.

Примеры использования в литературе на английский языке, цитаты и новости о слове spoofer

КНИГИ НА АНГЛИЙСКИЙ ЯЗЫКЕ, ИМЕЮЩЕЕ ОТНОШЕНИЕ К СЛОВУ

«SPOOFER» Поиск случаев использования слова spoofer в следующих библиографических источниках. Книги, относящиеся к слову spoofer, и краткие выдержки из этих книг для получения представления о контексте использования этого слова в литературе на английский языке.

Книги, относящиеся к слову spoofer, и краткие выдержки из этих книг для получения представления о контексте использования этого слова в литературе на английский языке.They’ve put a price on Hopper’s head, A million quid I heard it said.

2

Frontiers of Capital: Ethnographic Reflections on the New …The most persistent character was called the Spoofer. The Spoofer used large quantities of bids or o√ers to create the illusion that there was more demand to buy or pressure to sell than the »true» bids and o√ers represented. The Spoofer …

Melissa S. Fisher, Greg Downey, 2006

When I told this to Spoofer, the old bach swore at me and said something which

sounded like «Prunes!» But I forgive Spoofer. His business is book reviewing and

he has developed an uncontrollable temper in the practice of his vocation.

4

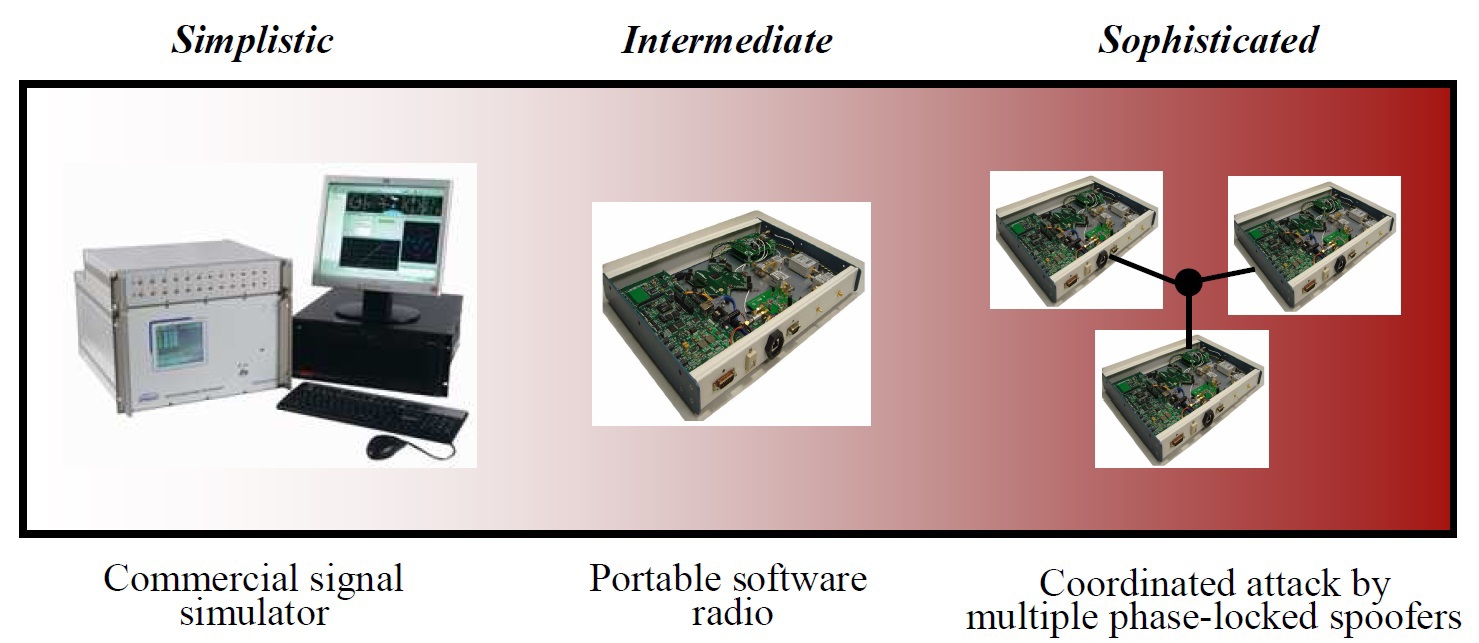

China Satellite Navigation Conference (CSNC) 2013 …With the constraint of spoofing valid probability, the further distance is, or the greater coverage is, the stronger the spoofer is. 58.2.4 Destructiveness When spoofing successes, the most obvious impact is put on the positioning or timing results.

Jiadong Sun, Wenhai Jiao, Haitao Wu, 2013

5

Towards a Socioanalysis of Money, Finance and Capitalism: …Zaloom witnessed her screen-based traders imagining trading identities whose actions would render intelligible and personify the changing pattern of bids and offers; the ‘Spoofer‘ being ‘the most recurring’ (2003: 267). The Spoofer is a trader , …

Susan Long, Burkard Sievers, 2013

6

A Funny Old Life: An Anecdotal Romp Through the Sailing . ..

..cockles, and we did the odd yacht delivery — we being me, Spoofer and Jim Salmon, newly demobbed from air sea rescue. The snag was that we got the tore -outs. There were scores of bright young ex-naval officers with clean-cut features …

The path was covered in fallen leaves which muffled the beat of Spoofer’s hooves as we followed another long traverse in the opposite direction. Eventually the traverses became shorter and steeper. I wanted to stop and look down the …

Bernard Ryan. Spoofer was swimming. Tyler reached out and grabbed the dog’s front paws, pulling him aboard. Spoofer jumped up onto the small seat in the bow of the boat. «Watch the boom box!» cried Tyler. He reached for it and grabbed it.

9

Hack: Spoofer. Cheat. Hacker. Bully — the World’s No. 1 …

Bully — the World’s No. 1 …This is the compelling and intoxicating true story of one man’s time in the tabloid jungle of sex, sleaze and secret tape recordings, and how he ultimately saved himself.

10

Understanding GPS: Principles and ApplicationsThe end effect on the target receiver navigation solution (if captured by these signals) is a location and velocity of the repeat-back spoofer antenna array phase center with a time bias solution that includes the common mode range between the …

Elliott D. Kaplan, Christopher J. Hegarty, 2005

НОВОСТИ, В КОТОРЫХ ВСТРЕЧАЕТСЯ ТЕРМИН «SPOOFER»

Здесь показано, как национальная и международная пресса использует термин spoofer в контексте приведенных ниже новостных статей.

Peek ahead — To Catch a Spoofer

The first response to Peek Ahead’s inquiries after the flash crash trader arrest was: «What a load of bollocks.» As it turned out, that pretty much summed up the … «Automated Trader, Июл 15»

CME Fights ‘John Doe’ Lawsuit About a High-Speed Spoofer

The strategy would allow a spoofer to buy at slightly lower prices and sell at slightly higher prices as fellow traders get duped into trading in different directions by … «Wall Street Journal, Июн 15»

Spoofer Wreaked Market Havoc, SEC Says

MANHATTAN (CN) — A Bulgarian «spoofer» drove up the price of Avon stock by 20 percent in a day with false claims that it was being sold for 181 percent of its . .. «Courthouse News Service, Июн 15»

.. «Courthouse News Service, Июн 15»

Flash Crash Spoofer Sarao Now A “Flight Risk”

Alleged “flash crash spoofer” Navinder Singh Sarao, accused of being a contributing factor to the May 6, 2010 algorithmic disaster that sent the Dow Jones … «ValueWalk, Май 15»

Prosecutors hunting down the market spoofers

However, the spoofer never intends to sell. Instead he cancels the order and instead buys the asset, making a profit as the price bounces back upwards. «BBC News, Апр 15»

Guy Trading at Home Caused the Flash Crash

Sarao may have been a spoofer, but he doesn’t seem to have been doing the sort of high-speed algorithmic trading that usually qualifies as «HFT. » He himself … «Bloomberg View, Апр 15»

» He himself … «Bloomberg View, Апр 15»

Spoofers Keep Markets Honest

It is designed to create a false sense of investor demand in the market, thereby changing the behavior of other traders and allowing the spoofer to profit from … «Bloomberg View, Янв 15»

Spoofers Tricked High-Speed Traders by Hitting Keys Fast

Spoofing, sometimes called «layering,» is a form of market manipulation where you pretend you want to sell a lot of stock, and everyone’s all, «Oh in that case I … «Bloomberg View, Янв 15»

Prosecutors Catch a Spoofing Panther

Michael Coscia had a brief but lucrative and eventful career as an algorithmic spoofer; it seems to have started in August 2011 when he «devised, implemented, . .. «Bloomberg View, Окт 14»

.. «Bloomberg View, Окт 14»

Don’t be scammed by a ‘cell spoofer‘

We all love caller ID, but fraudsters are using the latest technology against you. When the phone rings, you shouldn’t see your own number, but a lot of people … «WJXT Jacksonville, Сен 14»

ССЫЛКИ

« EDUCALINGO. Spoofer [онлайн]. Доступно на <https://educalingo.com/ru/dic-en/spoofer>. Ноя 2021 ».

GPS-спуфер за $225 способен перенаправлять робомобили на встречный поток машин / Хабр

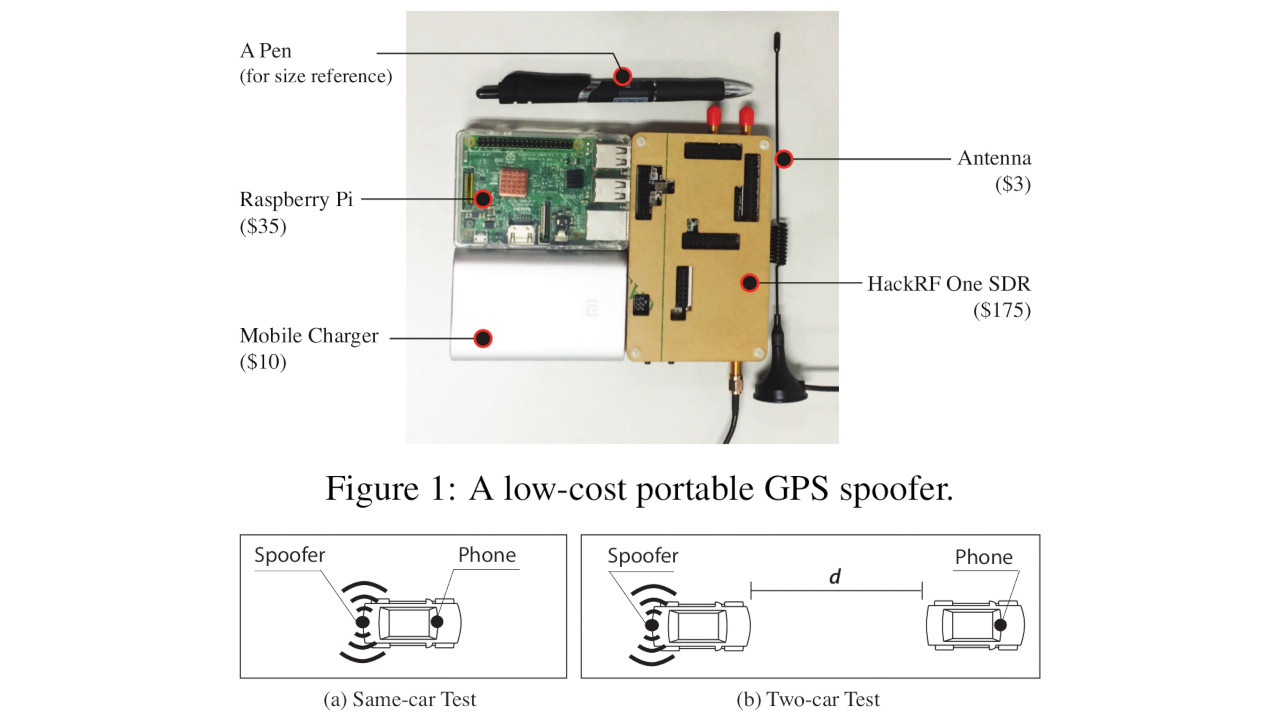

Системы геопозиционирования разных стран используются весьма активно. Благодаря GPS, ГЛОНАСС и другим системам транспорт, включая автономные устройства, прибывает из точки А в точку Б без особых проблем (конечно, не всегда, но чаще всего это именно так). Особенно нуждаются в точном геопозиционировании автономные машины, корабли и другие типы транспортных средств — ведь эти роботизированные устройства не смогут найти правильную дорогу, если не будет точных координат.

Как оказалось, при желании можно направить автономные машины по неверному пути, просто отправив некорректные координаты. Продемонстрированная специалистами спуфинг-атака имела статус proof-of-concept, но все равно, мало хорошего в том, что ту же Tesla можно направить прямо на встречный поток автомобилей.

Сделать это можно при помощи относительно недорогого устройства ценой в $225. Его создатели научились создавать виртуальный путь, который ведет транспортное средство в нужном взломщику направлении — и не факт, что оно будет безопасным для самого транспорта и его пассажира или пассажиров. Можно придумать много сценариев, включая те, то частенько используются в голливудских фильмах, демонстрирующих хакеров. Например, направить куда-то не туда машину с инкассаторами после выемки особо крупной суммы. Или топливный грузовик — на какое либо правительственное или военное здание/сооружение. А можно и просто нарушать обычный режим движения транспорта по загруженной дороге, устраивая пробки.

Если организовать все достаточно быстро, водитель может просто не среагировать вовремя и тогда атака пройдет именно так, как необходимо взломщику.

«Наше исследование демонстрирует возможность манипулирования дорожным движением путем использования GPS-спуфинга», — говорится в отчете объединенной команды специалистов из Virginia Tech, Китайского университета электронных наук и технологий и Microsoft Research. Угроза в настоящее время достаточно реальная — ведь все больше автомобилей становятся автономными или полуавтономными, а для ориентирования на местности используется GPS.

Спуфинг-атака с использованием подмены GPS не является новостью — эту возможность демонстрировали и ранее, на примере яхт, дронов и разного рода оборудования. Теперь же специалисты по информационной безопасности показали, что и машины с автоматическим управлением можно «обмануть» и направить не по тому пути. Пока робомобилей не так и много, но что, если злоумышленники найдут способ сбивать их с дороги, когда их количество вырастет?

Сам девайс показан на фото выше. Он наиболее эффективен при размещении где-либо в корпусе целевого автомобиля (да, с этой точки зрения массовые аварии устраивать пока затруднительно, но стоит помнить, что это все лишь proof-of-concept). Спуфер состоит из таких элементов, как программно-управляемый модуль HackRF One, Raspberry Pi, батареи и антенны. Радиочастота как раз аналогична частоте гражданского GPS. Rasperry Pi выполняет роль SSH. Общая стоимость прибора составляет $223.

Он наиболее эффективен при размещении где-либо в корпусе целевого автомобиля (да, с этой точки зрения массовые аварии устраивать пока затруднительно, но стоит помнить, что это все лишь proof-of-concept). Спуфер состоит из таких элементов, как программно-управляемый модуль HackRF One, Raspberry Pi, батареи и антенны. Радиочастота как раз аналогична частоте гражданского GPS. Rasperry Pi выполняет роль SSH. Общая стоимость прибора составляет $223.

Злоумышленники могут использовать спуфер для отправки некорректных данных GPS-сервису. В демонстрационной модели его роль играл Android-телефон с запущенным приложением Googl Maps. SSH-сервер получает инструкции, отправляемые удаленно, что позволяет подменить реальные координаты объекта. Алгоритм, разработанный авторами идеи делает похожими характеристики оригинального пути и виртуального. Инструкции же автомобилю-жертве можно отправлять в режиме реального времени.

Исследователи опробовали работу свой системы и пришли к выводу, что она наиболее эффективна в черте города, где дорожное движение весьма плотное. Команда разработчиков смогла подменить координаты 600 настоящих маршрутов такси фейковыми, сдвинув их на много сотен метров. Это может привести если не к аварии, то к многочисленным пробкам и заторам на дорогах.

Команда разработчиков смогла подменить координаты 600 настоящих маршрутов такси фейковыми, сдвинув их на много сотен метров. Это может привести если не к аварии, то к многочисленным пробкам и заторам на дорогах.

Наиболее эффективна работа SSH-сервера, если дорогу «сдвигают» на несколько сот метров, а не километров. Процент вероятности обмана в таком случае гораздо выше. Обманывать можно и автомобили с GPS-навигаторами, которые управляются водителями-людьми. Но только в том случае, если человек не знает, куда едет, то есть незнаком с расположением дорог в конкретной местности. Если взять пригород то «сдвинуть» дорогу вряд ли получится, поскольку водитель прекрасно видит, где находится реальная трасса.

Противодействием означенному методу обмана может послужить сверка робомобилем реального изображения дороги с виртуальным маршрутом, который задается координатами.

[Работает] — Приватный HWID Spoofer для обхода бана по железу в игре Rust, Escape from Tarkov(EFT) и других играх с анти-читами BattlEye (BE) и Easy Anti-Cheat (EA — Приватные читы

Приватный HWID Spoofer для обхода бана по железу

Game version / Версия игры: All who have BE or EAC / Все, у кого есть анти-чит BE или EAC ***

Supported OS / Поддерживаемые ОС: Windows (x64 only): Windows 10 Only (stable build)

Supported CPU / Поддерживаемые процессоры: Intel / AMD

Game mode / Режим игры: All / Любой

Supported anti-cheats / Поддерживаемые анти-читы: BattlEye (BE), Easy Anti-Cheat (EAC)

Status / Статус:

*Поддержку для любой другой игры, можно узнать, спросив в технической поддержке.

Принцип работы прост, если вы заблокированы в какой-то игре по «железу», то запустив HWID Spoofer вы сможете снова играть без проблем!

Чтобы отменить изменения которые внес HWID Spoofer достаточно просто перезапустить компьютер.

Важная информация:

Стоит также обратить внимание, что в BIOS должен быть включен режим AHСI, почти на всех новых компьютерах именно он и стоит, но для пущей убедительности проверьте точно ли выставлен данный режим, если стоит другой, например IDE, то необходимо будет сменить на AHСI, чаще всего это возможно только при полной переустановки Windows, но если найдете способ без переустановки как это сделать, то обязательно поделитесь им с нами.

При использовании версий с пометок Static, подмена данных будет произведена один раз и будет постоянно оставаться одной и той же при каждом новом инжекте, чтобы обнулить эти данные, следует удалить файл с названием «bauntihwid», который находится в папке с лоадером, после удаления не забудьте произвести перезагрузку ПК.

Чтобы убедиться в том, заработал ли HWID Spoofer, до его запуска введите в консоль команду: «wmic diskdrive get serialnumber», после запуска HWID Spoofer повторите эту же команду, если данные отличаются, значит спуфер работает, если нет, то следует перепроверить все ли инструкции выполнены.

Перед использованием HWID Spoofer настоятельно рекомендуем:

— в первую очередь необходимо переустановить Windows на чистый с полным форматированием диска;

— если роутер с динамическим IP, то перезапустить и его тоже;

— удалить старую папку с игрой, и установить заново;

— после всего из вышеперечисленного запускать HWID Spoofer по инструкции!

Некоторый игры могут вносить IP в так называемый черный список, иногда стоит использовать VPN для смены IP.

Купить Spoofer

После оплаты вы получаете подробную инструкцию по активации, запуску и использованию программы. Которая придёт вам на почту, указанную перед оплатой.Там же сможете найти ссылку для скачивания и необходимые компоненты для работы программы.

HWID Spoofer — Odoky

Приватный HWID Spoofer для обхода бана по железу.

Game version / Версия игры: All who have anti-cheat of BE/EAC / Все, у кого есть античит BE/EAC

Supported OS / Поддерживаемые ОС: Windows (x64 only): Windows 10 Only (stable build)

Supported CPU / Поддерживаемые процессоры: Intel / AMD

Game mode / Режим игры: All / Любой

Coder / Разработчик: Rastaman, R4ndom

Supported anti-cheats / Поддерживаемые анти-читы: BattlEye (BE), Easy Anti-Cheat (EAC)

Status / Статус:

*Поддержку для любой другой игры, можно узнать, спросив в технической поддержке.

*Support for any other game can be found by asking technical support.

===================================

Важная информация:

===================================

Стоит также обратить внимание, что в BIOS должен быть включен режим AHСI, почти на всех новых материнских платах он включен по умолчанию, но лучше проверьте точно ли выставлен данный режим, если стоит другой, например IDE, то необходимо будет сменить на AHСI, чаще всего это возможно только при полной переустановки Windows, но если найдете способ без переустановки как это сделать, то обязательно поделитесь им с нами.

It is also worth noting that the BIOS must have AHCI mode enabled, it is enabled by default on almost all new motherboards, but it is better to check if this mode is set exactly, if it is different, for example, IDE, you will need to change to AHCI, most often this is only possible with a complete reinstallation of Windows, but if you find a way without reinstalling how to do this, be sure to share it with us.

===================================

Чтобы убедиться в том, заработал ли HWID Spoofer, до его запуска введите в консоль команду: «wmic diskdrive get serialnumber», после запуска HWID Spoofer повторите эту же команду, если данные отличаются, значит спуфер работает, если нет, то следует перепроверить все ли инструкции выполнены.

To make sure that HWID Spoofer worked, enter the command “wmic diskdrive get serialnumber” in the console before starting it, after running HWID Spoofer, repeat the same command if the data are different, then the spoofer works, if not, then you should double-check whether all instructions are completed.

===================================

Перед использованием HWID Spoofer например в Fortnite, Survarium, Ring of Elysium, а возможно и других играх необходимо:

— в первую очередь необходимо переустановить Windows на чистый с полным форматированием диска.

— если роутер с динамическим IP, то перезапустить его.

— удалить старую папку с игрой, и установить заново.

— после всего из вышеперечисленного запускать HWID Spoofer по инструкции выше!

Некоторый игры могут вносить IP в так называемый черный список, иногда стоит использовать VPN для смены IP.

===================================

EXLoader должен находится на любом сьемном носители. После всех манипуляций, что указаны ниже, перед запуском игры необходимо обязательно извлечь его из компьютера!

1) Необходимо скачать и запустить программу HardDiskSerialNumberChanger, после изменить данные в поле «Serial Number» для каждого вашего диска, после чего произвести ПЕРЕЗАГРУЗКУ компьютера.

2) Запустите EXLoader и выберите во вкладке My Cheats — HWID Spoofer.

3) Выберите версию с пометкой [pay] и нажмите кнопку LAUNCH.

4) Дождитесь пока EXLoader закроется.

*Если хотите играть с каким-либо читом, то после пункта 4, запускайте сперва чит, а потом игру.

**Чтобы выключить HWID Spoofer достаточно просто перезапустить компьютер.

5) Запустить игру.

===================================

EXLoader should reside on any removable media. After all the manipulations that are listed below, before starting the game, you must definitely remove it from the computer!

1) It is necessary to download and run the HardDiskSerialNumberChanger program, after changing the data in the «Serial Number» field for each of your disks, and then RESET the computer.

2) Launch EXLoader and select in the tab My Cheats — HWID Spoofer.

3) Select the version marked [pay] and press the LAUNCH button.

4) Wait until EXLoader closes.

* If you want to play with any cheat, then after step 4, start the cheat first, and then the game.

** To turn off the HWID Spoofer, just restart the computer.

5) Run the game.

Спуфинг в трейдинге

Июньским утром 2012 года один недоучка, бросивший институт, которого трейдеры ценными бумагами называют просто «русским», включил свой компьютер и начал торговать фьючерсами на нефть марки Brent на Лондонской бирже из своего офиса в одном из небоскребов Чикаго.

За шесть часов компьютер Игоря Ойстачера послал около 23 000 команд, в том числе тысячи приказов на покупку и продажу, в соответствии отчетом биржи, предоставленным его клиринговой компании. Однако, согласно документам, он аннулировал многие из этих приказов через миллисекунды после их размещения, и биржа утверждает, что это было сделано в рамках торговой практики, нацеленной на то, чтобы обманным путем заставить других инвесторов покупать или продавать по искусственно завышенным или заниженным ценам.

Трейдеры называют незаконную тактику блефа «спуфингом» и говорят, что она уже давно используется для манипулирования ценами чего угодно – от акций до облигаций и фьючерсов. Однако биржи и регуляторы только недавно начали бороться с ней.

Игорю Ойстачеру, соучредителю чикагской компании 3Red Group, грозит расследование его операций с ценными бумагами.

33-летний Ойстачер переадресовал вопросы журналистов пресс-секретарю своей фирмы, 3Red Group LLC, но и тот отказался комментировать эту историю. В переписке своей клиринговой фирмы с биржей Ойстачер – соучредитель чикагской 3Red и хорошо известный в узких кругах Чикагских трейдеров – говорил, что его торговля основана на «аналитике, статистическом моделировании и теориях относительной стоимости».

Торговля Ойстачера в тот и другие дни оказалась в центре внимания расследований Комиссии по торговле товарными фьючерсами (CFTC) и нескольких бирж, которые пытаются выяснить, нарушил ли он законы о ценных бумагах или замешан в мошенничестве, согласно судебным материалам, переписке с биржей и интервью с его нынешними и бывшими соратниками. Одна из бирж, CME Group Inc., в ноябре запретила ему торговать на этой бирже в течение месяца, после обвинения его в спуфинге – в данном случае он не признавал и не отрицал нарушений правил.

Известно, что Федеральное Бюро Расследований и Управление юстиции США в Чикаго делали запросы касательно торговли 3Red.

Закон Додда-Франка 2010 года, реформирующий финансовую систему, объявил спуфинг незаконным, но эта тактика все еще используется для манипуляций рынками, говорят трейдеры. «Спуфинг очень сильно отравляет рынки», – говорит Бенджамин Бландер, управляющий член чикагской Radix Trading LLC. – «Все, что искажает достоверность цен, мешает правильному распределению денег».

CME, крупнейшая в мире фьючерсная биржа, в августе 2014 года опубликовала разъяснения к правилам, которые должны были предотвратить спуфинг. Вторая по величине биржа, InterContinental Exchange Inc. (ICE), в прошлом месяце последовала ее примеру.

CFTC заявила в ноябре, что CME должна более усердно заниматься выявлением спуфинга, и сказала, что биржа слишком затянула с принятием мер. CME ответила, что она уже принимала меры по решению вопросов, поднимаемых CFTC, и отказалась от дальнейших комментариев.

Первые уголовные обвинения против предполагаемого спуфера были выдвинуты в октябре 2014 года в Чикаго. Комиссия по ценным бумагам и биржам и CFTC также возбудили несколько административных дел в период с 2012 года.

Биржи не торопятся расследовать манипулирование рынком, потому что это одно из самых серьезных обвинений, которые можно выдвинуть, но трудно доказать, говорит Крейг Пирронг, профессор финансов Хьюстонского университета. «Они должны изучить огромное количество данных и попытаться вычислить намерение трейдера манипулировать рынком».

Трейдер против трейдера

Спуфинг – это совершение быстрых обманных движений. Спуфер может заставить других трейдеров думать, что цены на нефть падают – например, предлагая продать фьючерсные контракты по цене $45,03 за баррель, когда рыночная цена составляет $45,05. После того, как другие продавцы тоже начнут продавать по этой низкой цене, спуфер быстро разворачивается, отменяя ордер на продажу и вместо этого покупая по цене $45,03, которую он сам же и установил на рынке с помощью обманного приказа.

Спуфер, который только что купил на два цента дешевле реальной рыночной цены, потом сможет продать по более высокой цене – возможно, опять с помощью спуфинга, притворившись, что размещает ордер на покупку по цене $45.04, и опять продавая после обмана соперников. При многократном использовании, спуфинг позволяет заработывать большие деньги.

Спуфинг бывает трудно вычислить. Есть много законных причин аннулировать ордера. Трейдер может аннулировать их, если рынок развернулся в неожиданном направлении, или если свежие новости намекают на вероятность такого разворота. Маркетмейкеры постоянно изменяют и аннулируют ордера по мере отслеживания спроса и предложения на конкретную ценную бумагу.

Некоторые трейдеры говорят, что может быть трудно найти различия между незаконной манипуляцией рынком и хитрыми тактиками, позволяющими скрыть размер предполагаемой торговли – этот метод использовался трейдерами с первых дней появления финансовых рынков.

«Давно ходят легенды о трейдерах Чикаго, пытающихся скрыть свою торговлю или показать свои карты в определенном свете», – говорит Мэтт Симон, рыночный аналитик исследовательской компании Tabb Group. «Сейчас вопрос в том, занимаются ли такие лица законной деятельностью на рынке или явными манипуляциями».

Реальные масштабы спуфинга неизвестны, но трейдеры говорят, что их видно в характере ежедневного движения цен на различных рынках акций, облигаций и фьючерсов. Многие финансовые фирмы разработали программное обеспечение для обнаружения спуфинга, чтобы их трейдеры не попадались на эту удочку.

Чтобы обнаружить спуфинг, власти обычно используют статистический анализ с целью определить, основана ли стратегия трейдера на спуфинге, и изучают электронную почту и другую переписку на наличие признаков обманных намерений.

Недавно внимание органов привлекли подозрения в спуфинге высокочастотных трейдеров, которые используют сверхбыстрые компьютеры и торговые алгоритмы для быстрого открытия ордеров.

В уголовном деле, находящемся на рассмотрении в Чикаго, прокурор США в прошлом году предъявил Майклу Кошиа, высокочастотную трейдеру из Нью-Джерси, обвинения по шести пунктам мошенничества с товарами и шести пунктам спуфинга в 2011 году. Прокуратура обвинила его в незаконном получении $1,6 млн от спуфинга в США и Европе. Он отрицал обвинения и подал ходатайство о прекращении дела, утверждая, что законы, запрещающие спуфинг, очень размыты.

Кошиа также заплатил $2,8 млн штрафа и согласился на годовой запрет на торговлю в обмен на то, чтобы CFTC сняла свои обвинения в спуфинге в 2013 году, согласно документам CFTC. Он не признал и не отрицал своей вины.

В то время, как в компании Ойстачера работают высокочастотные трейдеры, он сам в основном открывает ордера вручную с клавиатуры. Обзор судебных материалов, переписки с биржей и интервью с дюжиной нынешних и бывших соратников Ойстачера позволяют взглянуть на его стиль торговли и показать, как сложно расследовать спуфинг.

Согласно информации со страницы Ойстачера в Facebook и его знакомым, он переехал в США из Москвы. Он поступил в Северо-западный университет в Эванстоне, штат Иллинойс, в 1999 году и бросил его после трех семестров.

Вскоре после этого он поступил на практику в Gelber Group LLC, известную в Чикаго трейдинговую компанию, которая пропагандировала непринужденную атмосферу – ее трейдеры часто ходили в футболках и шлепанцах.

Ойстачер выделялся своей способностью быстро понять психологию рынка. «Он добился успеха всего за год», – говорит бывший трейдер из Gelber. «Он показывал результаты, которых другие начинающие трейдеры добивались по 3-4 года».

Его агрессивная торговля, часто фьючерсами на фондовые индексы, привлекла внимание сообщества трейдеров, где некоторые окрестили его «русским».

«О нем говорили годами», – говорит Джон Лотиан, бывший чикагский брокер, который публикует биржевой бюллетень.

В Gelber его прозвали «прижималой» и «поросенком», хотя его бывшие коллеги не знают, за что. У него бывали и черные полосы: после «мгновенного обвала» в 2010 году, когда промышленный индекс Доу Джонса упал почти на 1 000 пунктов перед восстановлением, он говорил друзьям, что потерял серьезные деньги на серии сделок.

Он ушел из Gelber в 2010 году. В 2013 году компания согласилась выплатить CFTC штраф в размере $750 000 по ордерам 2009 и 2010 гг., открытым и аннулированным неизвестным трейдером – предположительно, с целью повлиять на цену фьючерса на фондовые индексы. Принимая соглашение, Gelber не признавала и не опровергала обвинений.

В 2011 году Ойстачер и еще один трейдер из Gelber, Эдвин Джонсон, основали свою собственную компанию во временном помещении старой Чикагской товарной биржи. Они назвали ее 3Red Group в честь трех красных стульев, на которых сидели они сами и еще один их коллега.

Ойстачер продолжал «раскачивать» фьючерсные рынки. В 2012 году, например, он за один день проторговал более 80 000 фьючерсов E-Mini S&P 500 – тип контракта на фондовый индекс – общей условной стоимостью почти $6 млрд, согласно отчетам. Его торговля могла поколебать рынки, говорят трейдеры.

Торговля Ойстачера начала привлекать внимание бирж и следователей. CME установила, что в течение несколько дней в период с декабря 2010 года по июль 2011 года он открывал большие ордера на продажу и покупку серебра, золота, меди и фьючерсов на нефть, которые не собирался исполнять, согласно информации от CME. Он быстро аннулировал эти ордера, размещая противоположные, утверждает биржа.

Штрафы и запреты

В ноябре 2014 года CME оштрафовала его на $150 000 и запретила торговать на бирже в декабре 2014 года. Ойстачер не признавал и не опровергал обвинений в нарушении правил, соглашаясь на штраф и запрет на торговлю.

Отдельное расследование его торговли фьючерсами на нефть марки Brent на европейской фьючерсной бирже ICE 19 и 20 июня 2012 года – в том числе и те самые 23 000 команд – позволяет заглянуть в его торговлю.

Несколько дней спустя, рыночный аналитик-обозреватель обратился в клиринговую компанию Ойстачера, Advantage Futures LLC, с просьбой предоставить всех документы и сообщения, связанные с его сделками, и «подробное объяснение его стратегии».

ICE предоставила таблицу Excel с подробной историей тех случаев, где Ойстачер открывал и быстро аннулировал ордера, одновременно открывая противоположные позиции. 19 июня Ойстачер совершил 430 таких разворотов – каждый из которых включал в себя несколько команд – и 167 на следующий день.

В письме к ICE, Advantage процитировала Ойстачера: «Мы кликаем мышкой в ответ на то, что наблюдаем на рынке», добавившего: «Если мы кликаем быстрее, чем большинство, то это профессионализм».

В своем последующем решении ICE объявила, что не может принять такие объяснения, назвав торговлю Ойстачера «манипуляциями» и приказав ему прекратить «беспорядочную торговлю» на бирже.

Торговля Игоря Ойстачера была в центре внимания расследований таких бирж, как CME Group, на чьей Чикагской товарной бирже работают такие трейдеры, как эти.

Аналогичные расследования его торговли были начаты в 2012 и 2013 гг. регуляторами таких бирж, как CBOE Holdings Inc. и бывшей NYSE Euronext, однако остается неизвестным, чем они завершились.

Разногласия между соучредителями 3Red привели к уходу одного из них, Джонсона, в августе 2013 года. В прошлом году он подал в суд на юридическую фирму Gardiner, Koch, Weisberg & Wrona в округе Кук, штат Иллинойс, обвиняя ее, среди прочего, в том, что она помогла Ойстачеру вынудить его уйти.

Согласно иску, CFTC начала расследование торговли Ойстачера и 3Red в 2011 году. В числе доказательств приводится письмо, датированное 2013 годом, от судебного адвоката CFTC Джона Крамера с повесткой для 3Red. Судя по всему, данное расследование продолжается.

В иске Джонсона говорится, что его стал «особенно беспокоить спуфинг» Ойстачера в июне 2013 года после многочисленных запросов от регуляторов. Юридическая фирма отрицает, что ее адвокаты действовали незаконно, говоря: «Мы считаем, что иск Джонсона не имеет оснований».

В ходатайстве о прекращении дела Gardiner, Koch, Weisberg & Wrona говорит, что 3Red уволила Джонсона за «кражу, мошенничество, нарушение обязанностей доверенного лица, растрату», и что он подал иск с целью «вымогать деньги» у 3Red. В ответ Джонсон отрицал эти доводы.

В ноябре судья без объяснений удовлетворил ходатайство о прекращении дела и разрешил Джонсону подать уточненную жалобу.

Иск включает в себя копию соглашения между Джонсоном и Ойстачером, заключенным вскоре после его ухода, согласно которому Джонсону сначала выплачивались $200 000, и еще $250 000 должны выплачиваться ежемесячно до августа 2015 года с одной оговоркой: если регуляторы оштрафуют Ойстачера или 3Red на $1 миллион или больше, или если Ойстачеру запретят торговать на пять месяцев или дольше, то выплаты прекратятся.

Столкнувшись со всеми этими расследованиями, Ойстачер «притормозил» свою торговлю. Согласно осведомленному лицу, он знает, что находится «под колпаком».

| How Spoofing Works Traders spoof by offering an artificial price for a contract, profiting when they dupe others into buying or selling at that price, as in the hypothetical below. Spoofer offers to SELL a large order of oil contracts at $45.03 a barrel. Other sellers offer to join him at that price, thinking that the current selling price of $45.05 is going down. Spoofer cancels his SELL order and simultaneously BUYS at $45.03 Buyers Market price for buying oil contracts Sellers Market price for selling oil contracts Part 2 (the reverse of Part 1) Spoofer puts in a large order to BUY at $45.04. Buyers join him at this price. He then cancels this BUY order and simultaneously SELLS an order at $45.04. The result is that the spoofer bought oil at $45.03 and then turned around and sold for $45.04, making a profit of $0.01 on each of thousands of barrels of oil. Using this method to buy and sell numerous large orders can net the spoofer big cumulative profits in just a few hours. | Как работает спуфинг Трейдеры занимаются спуфингом (обманом), предлагая искусственную цену на контракт и получая выгоду от втягивания других обманным образом в покупку или продажу по этой цене, как показано в примере ниже. Часть 1 Спуфер предлагает ПРОДАТЬ большой ордер на нефтяные контракты по цене $45.03 за баррель. Другие продавцы предлагают присоединиться к нему по этой цене, думая, что текущая цена $45,05 снижается. Спуфер аннулирует свой ордер на ПРОДАЖУ и одновременно ПОКУПАЕТ по $45.03 Покупатели Рыночная цена на покупку нефтяных контрактов Продавцы Рыночная цена на продажу нефтяных контрактов Часть 2 (противоположный вариант Части 1) Спуфер размещает большой ордер на ПОКУПКУ по цене $45.04. Покупатели присоединяются к нему по этой цене. Затем он отменяет ордер на ПОКУПКУ и одновременно ПРОДАЕТ по цене $45.04. В результате, спуфер купил нефть по цене $45,03, а затем развернулся и продал по цене $45,04, что принесло ему прибыль в размере $0,01 за каждую тысячу баррелей нефти. Использование этого метода для открытия многочисленных крупных ордеров на покупку и продажу может принести спуферу большие совокупные прибыли всего за несколько часов. |

Исследование безопасности сети при помощи смартфона. Часть 2: Перехват сессии и arp-спуфинг

Исследование безопасности сети при помощи смартфона. Часть 2: Перехват сессии и arp-спуфинг

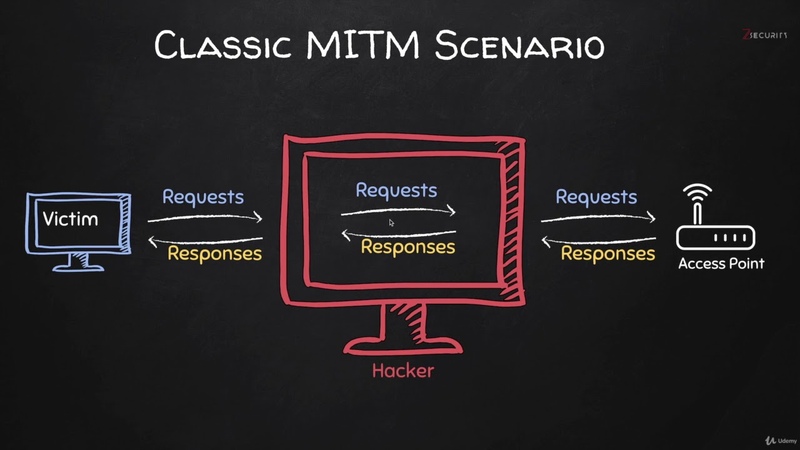

В прошлый раз мы рассмотрели сканеры уязвимостей, используемые в смартфонах. В этой статье мы поговорим о других способах проникновения в сеть: Wi-Fi сниффинг, перехват сессии (hijacking) и ARP-спуфинг.

Автор: Кен Вестин (Ken Westin)

В прошлый раз мы рассмотрели сканеры уязвимостей, используемые в смартфонах. В этой статье мы поговорим о других способах проникновения в сеть: Wi-Fi сниффинг, перехват сессии (hijacking) и ARP-спуфинг.

Предупреждение: Эта статья представлена только в ознакомительных целях. Используемые методы могут вывести из строя сеть и мобильные устройства. Все программы следует использовать только для исследования своих собственных сетей. Приложения не следует устанавливать на чужие устройства или использовать в злонамеренных целях.

Перехват сессии и arp-спуфинг

Возможно, вы знакомы с утилитой FireSheep. Этот плагин для браузера Firefox позволяет перехватывать сессии таких популярных сайтов, как Facebook и Twitter. После появления плагина вышеперечисленные сайты реализовали полное шифрование данных, а не только при проверке логина и пароля. Для смартфонов с ОС Андроид существует похожее приложение DroidSheep, которое требует root-доступ на мобильном телефоне (см. первую часть статьи). DroidSheep может работать в нескольких режимах, и когда оно подключено к сети, то использует ARP-спуфинг для перехвата сессий.Внимание! В некоторых случаях приложение может быть обнаружено и замедлить всю сеть. Такое происходило несколько раз во время моих экспериментов. Для сокрытия работы DroidSheep нужно отключить функцию arp-спуфинга, хотя это не имеет особого смысла, поскольку в этом случае в зашифрованных сетях никаких данных собрано не будет.

В режиме “Generic mode” DroidSheep собирает данные сессий всех возможных сервисов, а не только с сайтов Twitter или Facebook. В моем случае удалось перехватить данные с учетных записей WordPress, Facebook, Twitter and Trimet.org.

Более изощренный способ перехвата используется в приложении Network Spoofer, которое позволяет изменять передаваемый трафик. При первом запуске приложение качает огромный файл размером 600 МБ, являющийся образом Debian-дистрибутива, который содержит прокси-сервер Squid и другие инструменты для изменения картинок и выполнения других задач. К примеру, Network Spoofer позволяет перенаправлять трафик на определенный сайт, изменять параметры картинок и модифицировать поисковые запросы.

Network Spoofer лучше всего работает в незащищенной сети (open network), хотя в сетях защищенных при помощи WPA/WPA2 также может перехватывать данные, но при этом возможно замедление или выход из строя сети. Приложение совместимо с большинством смартфонов (хотя и не со всеми). Я проводил тестирование на Nexus One и Galaxy S, все прошло успешно.

Wi-Fi сниффинг

Network Spoofer также позволяет перенаправлять весь трафик сети через смартфон, а затем эти данные могут быть записаны при помощи сниффера. Одно из лучших приложений для решения этой задачи — Shark for root (если не считать надоедливой рекламы). В связке с arp-спуфингом проблема остается той же: вполне вероятно замедление или выход из строя сети.Более предпочтительный способ сниффинга трафика – создание на смартфоне хот-спота Wi-Fi. Смартфоны с root-доступом позволяют создавать ad-hoc хот-спот. Создав открытый хот-спот, имя которого схоже с именем офисного хот-спота или же просто хот-спот с гостевой учетной записью (к примеру «Acme-Guest»), вы сможете перехватывать трафик пользователей, подключившихся к вашему телефону.

Как упоминалось выше, одной из лучших программ для сниффинга трафика является Shark for root, которая записывает весь трафик в pcap-файл на SD-карту вашего телефона. Для чтения таких файлов используется приложение Shark Reader, хотя вы также можете скопировать лог к себе на компьютер и просмотреть при помощи программы Wireshark или более функциональных приложений.

Надеюсь, эта статья оказалась полезной, и вы узнали о новых способах проникновения в сеть при помощи смартфонов. В следующий раз мы поговорим об удаленном выполнении скриптов (remote scripting).

Что такое спуфинг? Определение и объяснение

Подмена электронной почты

Подмена электронной почты происходит, когда злоумышленник использует сообщение электронной почты, чтобы заставить получателя думать, что оно пришло из известного и / или надежного источника. Эти электронные письма могут содержать ссылки на вредоносные веб-сайты или вложения, зараженные вредоносным ПО, или они могут использовать социальную инженерию, чтобы убедить получателя свободно раскрыть конфиденциальную информацию.

Информацию об отправителе легко подделать, и это можно сделать одним из двух способов:

Имитация доверенного адреса электронной почты или домена с помощью альтернативных букв или цифр, которые лишь немного отличаются от исходного

Маскировка поля «От» под точный адрес электронной почты известного и / или надежного источника

Подмена номера вызывающего абонента

С помощью спуфинга идентификатора вызывающего абонента злоумышленники могут создать впечатление, будто их телефонные звонки поступают с определенного номера — либо известного и / или доверенного получателю, либо номера, указывающего на конкретное географическое положение.Затем злоумышленники могут использовать социальную инженерию — часто выдавая себя за кого-то из банка или службы поддержки клиентов — чтобы убедить своих целей по телефону предоставить конфиденциальную информацию, такую как пароли, данные учетной записи, номера социального страхования и многое другое.

Подмена веб-сайта

Подмена веб-сайта означает, что веб-сайт имитирует существующий сайт, известный и / или пользующийся доверием пользователя. Злоумышленники используют эти сайты для получения логина и другой личной информации от пользователей.

IP-спуфинг

Злоумышленники могут использовать спуфинг IP (Интернет-протокола), чтобы замаскировать IP-адрес компьютера, тем самым скрывая личность отправителя или выдавая себя за другую компьютерную систему.Одна из целей подделки IP-адреса — получить доступ к сетям, которые аутентифицируют пользователей на основе IP-адресов.

Однако чаще злоумышленники подделывают IP-адрес цели в атаке отказа в обслуживании, чтобы перегрузить жертву трафиком. Злоумышленник будет отправлять пакеты нескольким сетевым получателям, и когда получатели пакетов передают ответ, они будут перенаправлены на поддельный IP-адрес цели.

Подмена ARP

Address Resolution Protocol (ARP) — это протокол, который преобразует IP-адреса в адреса управления доступом к среде (MAC) для передачи данных.Подмена ARP используется для связывания MAC-адреса злоумышленника с допустимым сетевым IP-адресом, чтобы злоумышленник мог получить данные, предназначенные для владельца, связанного с этим IP-адресом. ARP-спуфинг обычно используется для кражи или изменения данных, но также может использоваться в атаках типа «отказ в обслуживании» и «человек посередине» или при захвате сеанса.

Подмена DNS-сервера

СерверыDNS (система доменных имен) разрешают URL-адреса и адреса электронной почты на соответствующие IP-адреса. Спуфинг DNS позволяет злоумышленникам перенаправлять трафик на другой IP-адрес, приводя жертв к сайтам, распространяющим вредоносное ПО.

Спуфинг | Что такое атака со спуфингом?

Что такое спуфинг?

«Я серьезно. И не называй меня Ширли».

Да, это знаменитая фраза из бесконечно цитируемого фильма 1980 года « Самолет ». Такие фильмы, как Airplane , Spaceballs и The Naked Gun , а также песни из «Weird Al» Yankovic и Flight of the Conchords — все это пародия. Пародия имитирует другие фильмы, артистов и жанры для создания комедийного эффекта, и мы любим их за это.Но есть и другой вид обмана, и он предназначен для того, чтобы причинить нам боль, а не развлечь.

Определение спуфинга

Спуфинг в части кибербезопасности — это когда кто-то или что-то притворяется кем-то другим, пытаясь завоевать наше доверие, получить доступ к нашим системам, украсть данные, украсть деньги или распространить вредоносное ПО. Спуфинговые атаки бывают разных форм, в первую очередь:

- Подмена электронной почты

- Подмена веб-сайта и / или URL

- Подмена номера вызывающего абонента

- Подмена текстового сообщения

- Спуфинг GPS

- Атаки типа Man-in-the-middle

- Подмена расширений

- IP-спуфинг

- Спуфинг лица

Так как же киберпреступники нас обманывают? Часто достаточно просто назвать название большой доверенной организации, чтобы заставить нас отказаться от информации или предпринять какие-то действия.Например, поддельное электронное письмо от PayPal или Amazon может содержать информацию о покупках, которые вы никогда не совершали. Обеспокоенный вашей учетной записью, вы можете быть заинтересованы в том, чтобы щелкнуть включенную ссылку.

По этой вредоносной ссылке мошенники отправят вас на загрузку вредоносного ПО или поддельную страницу входа со знакомым логотипом и поддельным URL-адресом с целью сбора вашего имени пользователя и пароля.

Есть еще много способов разыграть спуфинговую атаку. Во всех случаях мошенники полагаются на наивность своих жертв.Если вы никогда не сомневаетесь в легитимности веб-сайта и никогда не подозреваете, что электронное письмо является подделкой, то в какой-то момент вы, скорее всего, станете жертвой спуфинговой атаки.

С этой целью эта статья посвящена спуфингу. Мы расскажем вам о типах спуфинга, о том, как работает спуфинг, как отличить законные электронные письма и веб-сайты от поддельных и как не стать мишенью для мошенников.

Теперь давайте серьезно относимся к спуфингу.

«Спуфинг в контексте кибербезопасности — это когда кто-то или что-то притворяется кем-то другим, пытаясь завоевать наше доверие, получить доступ к нашим системам, украсть данные, украсть деньги или распространить вредоносное ПО.”

Виды спуфинга

Подмена электронной почты

Подмена электронной почты. Строго говоря, спуфинг электронной почты — это отправка электронных писем с ложными адресами отправителя, обычно как часть фишинг-атаки, направленной на кражу вашей информации, заражение вашего компьютера вредоносным ПО или просто для запроса денег. Типичные полезные нагрузки для вредоносных электронных писем включают программы-вымогатели, рекламное ПО, криптоджекинг, трояны (например, Emotet) или вредоносные программы, которые порабощают ваш компьютер в ботнете (см. DDoS).

Но поддельного адреса электронной почты не всегда достаточно, чтобы обмануть обычного человека.Представьте, что вы получаете фишинговое электронное письмо с тем, что выглядит как адрес Facebook в поле отправителя, но тело письма написано простым текстом, без какого-либо дизайна или HTML, о котором можно было бы говорить, — даже без логотипа. Это не то, что мы привыкли получать от Facebook, и это должно вызывать тревогу. Соответственно, фишинговые сообщения электронной почты обычно содержат комбинацию вводящих в заблуждение функций:

- Ложный адрес отправителя, созданный так, чтобы выглядеть так, как будто он от кого-то, кого вы знаете и которому доверяете, — возможно, друга, коллеги, члена семьи или компании, с которой вы ведете бизнес.Недавно появилась ошибка в Gmail, позволяющая мошенникам отправлять электронные письма без адреса отправителя — по крайней мере, ни один из обычных пользователей не видит. Требуются некоторые технические ноу-хау, чтобы увидеть вредоносную строку кода, которая делает поле «От» пустым.

- В случае компании или организации электронное письмо может содержать знакомый брендинг; например логотип, цвета, шрифт, кнопка призыва к действию и т. д.

- Spear-фишинговые атаки нацелены на отдельного человека или небольшую группу внутри компании и будут включать персонализированный язык и обращаться к получателю по имени.

- Опечаток — их много. Как бы они ни пытались нас обмануть, мошенники по электронной почте не тратят много времени на корректуру своей работы. Подделки электронной почты часто содержат опечатки — или того хуже. Если письмо выглядит так, как будто кто-то перевел текст через Google Translate, скорее всего, так оно и было. Остерегайтесь необычных построений предложений. Вот пример: «Приветствую, сэр. Пожалуйста, убедитесь, что эти данные в порядке». Подобные странные предложения должны дать вам повод для подозрений, если только крупные технологические компании не нанимают писателей, путешествующих во времени, из викторианской эпохи.

Спуфинг электронной почты играет решающую роль в мошенничестве с сексторцией. Эти мошенничества заставляют нас думать, что наши веб-камеры (которые существуют уже 25 лет, вы можете в это поверить?) Были захвачены с помощью шпионского ПО и использовались для записи нами просмотра порно. В этих поддельных электронных письмах будет сказано что-то вроде «Я смотрел, как ты смотришь порно», что невероятно странно. Кто настоящий гад в этом сценарии? Затем мошенники требуют некоторое количество биткойнов, иначе они отправят видео всем вашим контактам.Чтобы создать впечатление легитимности, электронные письма также будут включать устаревший пароль из-за некоторой предыдущей утечки данных. Обман вступает в игру, когда мошенники маскируют поле отправителя электронной почты, чтобы оно выглядело так, как если бы оно было отправлено с вашей предположительно взломанной учетной записи электронной почты. Будьте уверены, скорее всего, никто на самом деле за вами не наблюдает.

Подмена веб-сайта

Подмена веб-сайта — это попытка сделать вредоносный веб-сайт похожим на законный. Поддельный сайт будет выглядеть как страница входа на часто посещаемый вами веб-сайт — вплоть до фирменного стиля, пользовательского интерфейса и даже поддельного доменного имени, которое на первый взгляд выглядит одинаково.Киберпреступники используют поддельные веб-сайты, чтобы перехватить ваше имя пользователя и пароль (также известный как подмена логина) или загрузить вредоносное ПО на ваш компьютер (автоматическая загрузка). Поддельный веб-сайт обычно используется вместе с подделкой электронной почты, при которой электронное письмо будет ссылаться на веб-сайт.

Также стоит отметить, что поддельный веб-сайт — это не то же самое, что взломанный веб-сайт. В случае взлома веб-сайта настоящий веб-сайт был взломан и захвачен киберпреступниками — без спуфинга или подделки.Точно так же вредоносная реклама — это отдельный вид вредоносного ПО. В этом случае киберпреступники воспользовались законными рекламными каналами для показа вредоносной рекламы на надежных веб-сайтах. Эти объявления тайно загружают вредоносное ПО на компьютер жертвы.

Подмена номера вызывающего абонента

Подмена идентификатора вызывающего абонента происходит, когда мошенники вводят в заблуждение ваш идентификатор вызывающего абонента, создавая впечатление, что звонок поступает откуда-то, на самом деле это не так. Мошенники узнали, что вы с большей вероятностью ответите на звонок, если в идентификаторе вызывающего абонента будет указан код города, такой же или близкий к вашему.В некоторых случаях мошенники даже подделывают первые несколько цифр вашего номера телефона в дополнение к коду города, чтобы создать впечатление, что звонок исходит из вашего района (также известный как подмена соседа). Как оказалось, Malwarebytes для Android и Malwarebytes для iOS блокируют входящие мошеннические вызовы, в результате чего подмена идентификатора вызывающего абонента уходит в прошлое.

Подмена текстового сообщения

Подмена текстового сообщения или подмена SMS — это отправка текстового сообщения с чужим номером телефона или идентификатором отправителя.Если вы когда-либо отправляли текстовое сообщение со своего ноутбука, вы подделывали свой номер телефона, чтобы отправить текст, потому что на самом деле текст исходил не с вашего телефона. Компании часто подделывают свои собственные номера в маркетинговых целях и для удобства потребителей, заменяя длинный номер коротким и легко запоминающимся буквенно-цифровым идентификатором отправителя. Мошенники делают то же самое — скрывают свою настоящую личность за буквенно-цифровым идентификатором отправителя, часто выдавая себя за законную компанию или организацию.Поддельные тексты часто содержат ссылки на фишинговые SMS-сайты (smishing) или загрузки вредоносных программ.

Мошенники с текстовыми сообщениями теперь пользуются здоровым рынком труда, выдавая себя за кадровые агентства, рассылая жертвам предложения о работе, которые превращаются в правду. В одном примере работа на дому в Amazon включала «Новенькую Toyota Corrola». Во-первых, зачем нужна служебная машина, если они работают из дома? Во-вторых, является ли Toyota Corrola общей версией Toyota Corolla? Хорошая попытка, мошенники.

Спуфинг GPS

Подмена GPS происходит, когда вы обманываете GPS своего устройства, заставляя думать, что находитесь в одном месте, тогда как на самом деле вы находитесь в другом месте. Зачем кому-то нужно подделывать GPS? Два слова: Pokémon GO. Используя спуфинг GPS, читеры Pokémon GO могут заставить популярную мобильную игру думать, что они находятся рядом с игровым тренажерным залом, и захватить этот тренажерный зал (выигрывая внутриигровую валюту). На самом деле мошенники на самом деле находятся в совершенно другом месте или стране.Точно так же на YouTube можно найти видео, в которых игроки Pokémon GO ловят различных покемонов, даже не выходя из дома. Хотя подмена GPS может показаться детской забавой, есть и другие, более гнусные последствия, которые следует учитывать. По некоторым сведениям, Россия уже использует спуфинг GPS для неверного направления военно-морских судов в качестве пробного запуска будущих кибервойн на беспилотные летательные аппараты США. Подойдя ближе к дому, хакеры могут даже подделать GPS в вашей машине и отправить вас не в тот пункт назначения или, что еще хуже, отправить вас на встречку.

Атака «Человек посередине» (MitM)

Атака «человек посередине» (MitM). Вам нравится бесплатный Wi-Fi в местной кофейне? Задумывались ли вы, что произойдет, если киберпреступник взломает Wi-Fi или создаст другую мошенническую сеть Wi-Fi в том же месте? В любом случае у вас есть идеальная установка для атаки «человек посередине», названной так потому, что киберпреступники могут перехватывать веб-трафик между двумя сторонами. Обман вступает в игру, когда преступники изменяют связь между сторонами, чтобы перенаправить средства или запросить конфиденциальную личную информацию, такую как номера кредитных карт или логины.

Примечание: в то время как атаки MitM обычно перехватывают данные в сети Wi-Fi, другая форма атаки MitM перехватывает данные в браузере. Это называется атакой «человек в браузере» (MitB).

Подмена расширений

Подмена расширения происходит, когда злоумышленникам необходимо замаскировать исполняемые файлы вредоносного ПО. Один из распространенных уловок с подменой расширений, который любят использовать преступники, — это называть файл чем-то вроде «filename.txt.exe». Преступники знают, что расширения файлов в Windows по умолчанию скрыты, поэтому для обычного пользователя Windows этот исполняемый файл будет отображаться как «имя файла».txt «.

IP-спуфинг

IP-спуфинг используется, когда кто-то хочет скрыть или замаскировать место, из которого они отправляют или запрашивают данные в Интернете. Применительно к киберугрозам подмена IP-адреса используется в распределенных атаках типа «отказ в обслуживании» (DDoS) для предотвращения фильтрации вредоносного трафика и сокрытия местонахождения злоумышленника.

Спуфинг лица

Спуфинг лица. Последняя форма обмана может быть наиболее личной из-за последствий, которые она несет для будущего технологий и нашей личной жизни.В настоящее время технология идентификации лица довольно ограничена. Мы используем наши лица, чтобы разблокировать наши мобильные устройства и ноутбуки, и не более того. Однако довольно скоро мы можем обнаружить, что платим и подписываем документы лицом. Представьте себе последствия, когда вы можете открыть кредитную линию своим лицом. Страшная штука. Исследователи продемонстрировали, как трехмерные модели лица, созданные из ваших изображений в социальных сетях, уже можно использовать для взлома устройства, заблокированного с помощью идентификатора лица. Сделав шаг вперед, блог Malwarebytes Labs сообщил об использовании технологии deepfake для создания фальшивых новостных видеороликов и фальшивых секс-лент с голосами и образами политиков и знаменитостей соответственно.

Новости о спуфинге

Как работает спуфинг?

Итак, мы изучили различные формы спуфинга и приукрасили механику каждой из них. Однако в случае спуфинга электронной почты есть еще кое-что, на что стоит обратить внимание. Есть несколько способов, с помощью которых киберпреступники могут скрыть свою настоящую личность с помощью подделки электронной почты. Самый надежный вариант — взломать незащищенный почтовый сервер. В этом случае электронное письмо с технической точки зрения исходит от предполагаемого отправителя.

Низкотехнологичный вариант — просто ввести любой адрес в поле «От».Единственная проблема заключается в том, что если жертва отвечает или письмо не может быть отправлено по какой-либо причине, ответ пойдет тому, кто указан в поле «От», а не злоумышленнику. Этот метод обычно используется спамерами для использования законных писем, чтобы пройти фильтры спама. Если вы когда-либо получали ответы на электронные письма, которые никогда не отправляли, это одна из возможных причин, помимо взлома вашей учетной записи электронной почты. Это называется обратным рассеянием или побочным спамом.

Другой распространенный способ подделки электронных писем злоумышленниками — регистрация доменного имени, аналогичного тому, которое они пытаются подделать, в так называемой гомографической атаке или визуальной подделке.Например, «rna1warebytes.com». Обратите внимание на использование цифры «1» вместо буквы «l». Также обратите внимание на использование букв «r» и «n» для подделки буквы «m». Это дает дополнительное преимущество, так как дает злоумышленнику домен, который он может использовать для создания поддельного веб-сайта.

Какой бы ни была подделка, не всегда достаточно просто выбросить поддельный веб-сайт или электронное письмо в мир и надеяться на лучшее. Для успешного спуфинга требуется сочетание самого обмана и социальной инженерии.Под социальной инженерией понимаются методы, которые используют киберпреступники, чтобы заставить нас отказаться от личной информации, щелкнуть вредоносную ссылку или открыть вложение, содержащее вредоносное ПО. В сборнике правил социальной инженерии есть много пьес. Киберпреступники рассчитывают на уязвимости, которые мы все несем как человеческие существа, такие как страх, наивность, жадность и тщеславие, чтобы убедить нас сделать то, чего мы действительно не должны делать. Например, в случае мошенничества с сексторцией вы можете отправить мошеннику биткойн, потому что боитесь, что ваше пресловутое грязное белье будет разослано на всеобщее обозрение.

Человеческие уязвимости тоже не всегда плохо. Любопытство и сочувствие — это, как правило, хорошие качества, но преступники любят нападать на людей, которые их проявляют. Показательный пример — афера с внуками, в которой близкий человек якобы находится в тюрьме или в больнице в другой стране и срочно нуждается в деньгах. В электронном письме или тексте может быть написано: «Дедушка Джо, меня арестовали за контрабанду наркотиков в [укажите название страны]. Пожалуйста, отправьте деньги, да и кстати, не говорите маме и папе. Вы лучшие [трое счастливое лицо подмигивает смайликами]! » Здесь мошенники рассчитывают на то, что дедушка и бабушка не знают, где в данный момент находится его внук.

«Успешный спуфинг требует сочетания самого спуфинга и социальной инженерии. Под социальной инженерией понимаются методы, которые используют киберпреступники, чтобы обманом заставить нас отказаться от личной информации, щелкнуть вредоносную ссылку или открыть вложение, содержащее вредоносное ПО ».

История спуфинга

В спуфинге нет ничего нового. Фактически, слово «обман» как форма обмана насчитывает более века. Согласно онлайн-словарю Merriam-Webster, слово «пародия» приписывается английскому комику 19-го века Артуру Робертсу в отношении игры с обманом и обманом, созданной Робертом.Правила игры утеряны временем. Мы можем только догадываться, что игра была не очень увлекательной или британцы того времени не любили шутить. Как бы то ни было, название прижилось, хотя игра — нет.

Только в начале 20 века пародия стала синонимом пародии. В течение нескольких десятилетий всякий раз, когда кто-то упоминал «пародию» или «спуфинг», это относилось к чему-то забавному и положительному, например, к последней пародии на фильм Мела Брукса или комедийному альбому от «Странного Эла» Янковича.

Сегодня спуфинг чаще всего используется, когда речь идет о киберпреступности. Когда мошенник или киберугроза притворяется кем-то или чем-то, кем они не являются, это спуфинг.

Как определить спуфинг?

Вот признаки того, что вас подделывают. Если вы видите эти индикаторы, нажмите «Удалить», нажмите кнопку «Назад», закройте браузер, не проходите мимо.

Подмена веб-сайта- Нет символа замка или зеленой полосы. Все безопасные веб-сайты с хорошей репутацией должны иметь сертификат SSL, что означает, что сторонний центр сертификации подтвердил, что веб-адрес действительно принадлежит проверяемой организации.Следует иметь в виду, что сертификаты SSL теперь бесплатны и их легко получить. Хотя на сайте может быть замок, это не значит, что это настоящая сделка. Просто помните, что в Интернете нет ничего безопасного на 100%.

- Веб-сайт не использует шифрование файлов. HTTP, или протокол передачи гипертекста, так же стара, как Интернет, и он относится к правилам, используемым при совместном использовании файлов через Интернет. Легальные веб-сайты почти всегда будут использовать HTTPS, зашифрованную версию HTTP, при передаче данных туда и обратно.Если вы находитесь на странице входа и видите в адресной строке браузера «http», а не «https», у вас должно быть подозрение.

- Воспользуйтесь менеджером паролей. Менеджер паролей, такой как 1Password, автоматически заполнит ваши учетные данные для любого законного веб-сайта, который вы сохраните в своем хранилище паролей. Однако, если вы перейдете на поддельный веб-сайт, ваш менеджер паролей не распознает сайт и не заполнит поля имени пользователя и пароля за вас — хороший признак того, что вас подделывают.

- Дважды проверьте адрес отправителя.Как уже упоминалось, мошенники регистрируют поддельные домены, очень похожие на легитимные.

- Погуглите содержание письма. Быстрый поиск может показать вам, распространяется ли известное фишинговое письмо по сети.

- Встроенные ссылки имеют необычные URL-адреса. Вы можете проверить URL-адреса перед щелчком, наведя на них курсор.

- Опечатки, неправильная грамматика и необычный синтаксис. Мошенники не корректируют свою работу.

- Содержание письма слишком хорошее, чтобы быть правдой.

- Есть вложения. Остерегайтесь вложений, особенно если они исходят от неизвестного отправителя.

- АОН легко подделать. Прискорбно, когда наши стационарные телефоны стали рассадником мошеннических звонков. Это особенно беспокоит, если учесть, что большинство людей, у которых все еще есть стационарные телефоны, — это пожилые люди — группа, наиболее подверженная мошенническим звонкам. Позвольте звонкам на стационарный телефон от неизвестных абонентов переходить на голосовую почту или автоответчик.

Как защититься от спуфинга?

Прежде всего, вы должны научиться обнаруживать атаку спуфинга. Если вы пропустили «Как определить спуфинг?» раздел, вам следует вернуться и прочитать его сейчас.

Включите спам-фильтр. Это предотвратит попадание большинства поддельных писем в ваш почтовый ящик.

Не переходите по ссылкам или открывайте вложения в сообщениях электронной почты , если сообщение отправлено неизвестным отправителем.Если есть вероятность, что электронное письмо является законным, свяжитесь с отправителем через какой-либо другой канал и подтвердите его содержание.

Авторизуйтесь через отдельную вкладку или окно. Если вы получили подозрительное электронное письмо или текстовое сообщение с просьбой войти в свою учетную запись и предпринять какие-либо действия, например, подтвердить свою информацию, не нажимайте предоставленную ссылку. Вместо этого откройте другую вкладку или окно и перейдите на сайт напрямую. Вы также можете войти в систему через специальное приложение на своем телефоне или планшете.

Поднимите трубку. Если вы получили подозрительное электронное письмо, предположительно от кого-то, кого вы знаете, не бойтесь позвонить или написать отправителю и подтвердить, что он действительно отправил электронное письмо. Этот совет особенно актуален, если отправитель делает необычный запрос вроде: «Эй, пожалуйста, купите 100 подарочных карт iTunes и пришлите мне номера карт? Спасибо, ваш босс».

Показать расширения файлов в Windows. Windows не показывает расширения файлов по умолчанию, но вы можете изменить этот параметр, щелкнув вкладку «Просмотр» в проводнике и установив флажок для отображения расширений файлов.Хотя это не остановит киберпреступников от подделки расширений файлов, по крайней мере, вы сможете увидеть поддельные расширения и избежать открытия этих вредоносных файлов.

Инвестируйте в хорошую программу кибербезопасности. Не волнуйтесь, если вы нажмете на плохую ссылку или вложение, хорошая программа кибербезопасности сможет предупредить вас об угрозе, остановить загрузку и предотвратить проникновение вредоносных программ в вашу систему или сеть. Например, у Malwarebytes есть продукты для кибербезопасности для Windows, Mac и Chromebook.Бизнес-пользователи, мы тоже позаботимся о вас.

Malwarebytes для iOS и Malwarebytes для Android будет блокировать звонки и текстовые сообщения с известных мошеннических номеров. Это отличное решение для родителей, бабушек и дедушек, которые все еще используют старый стационарный телефон. Отрежьте шнур и настройте их с помощью обычного смартфона с уже установленным Malwarebytes.

Чтобы узнать больше о спуфинге и последних новостях о киберугрозах, посетите блог Malwarebytes Labs.

Что такое спуфинг и как предотвратить атаку спуфинга

Спуфинг — это кибератака, которая происходит, когда мошенник маскируется под надежный источник для получения доступа к важным данным или информации.Спуфинг может происходить через веб-сайты, электронную почту, телефонные звонки, текстовые сообщения, IP-адреса и серверы.

Обычно основной целью спуфинга является доступ к личной информации, кража денег, обход средств контроля доступа к сети или распространение вредоносного ПО через зараженные вложения или ссылки. При любой форме общения в сети мошенники будут пытаться использовать спуфинг, чтобы попытаться украсть вашу личность и активы.

Узнайте больше о том, как происходит спуфинг, о различных типах спуфинговых атак, о том, как обнаружить спуфинг и как предотвратить спуфинг.

Как происходит спуфинг

Термин «обман» появился более века назад и относится к любой форме обмана. Однако сегодня его чаще всего используют, когда говорят о киберпреступности. Каждый раз, когда мошенник выдает себя за другого, это спуфинг.

Спуфинг может применяться к нескольким каналам связи и задействовать различные уровни технических ноу-хау. Чтобы атака с использованием спуфинга была успешной, она должна включать определенный уровень социальной инженерии.Это означает, что методы, которые используют мошенники, могут эффективно обманом заставить своих жертв выдать свою личную информацию. Мошенники используют социальную инженерию, чтобы играть на уязвимых человеческих характеристиках, таких как жадность, страх и наивность.

Примером этого типа социальной инженерии является ситуация, когда мошенник полагается на чувство страха жертвы в попытке получить информацию или деньги. Мошенничество с внуками — это когда мошенник выдает себя за члена семьи и якобы заявляет, что у него проблемы и им нужны деньги как можно скорее.Мошенники часто нацелены на пожилых людей в таких ситуациях из-за предвзятого мнения, что пожилые люди менее технически подкованы.

Типы спуфинговых атак

Спуфинг может происходить во многих различных формах и в различных типах атак, на которые следует обращать внимание. Вот несколько примеров различных типов спуфинга:

Подмена номера вызывающего абонента

Идентификация вызывающего абонента (Caller ID) позволяет получателю телефонного звонка определить личность того, кто звонит.Подмена идентификатора вызывающего абонента происходит, когда мошенник использует ложную информацию для изменения идентификатора вызывающего абонента. Поскольку подмена идентификатора вызывающего абонента делает невозможным блокировку номера, многие телефонные мошенники используют подмену идентификатора вызывающего абонента, чтобы скрыть свою личность. Иногда эти мошенники используют ваш код города, чтобы создать впечатление, что звонок является местным.

В большинстве случаев подмена идентификатора вызывающего абонента происходит с использованием VoIP (голосового протокола через Интернет), который позволяет мошенникам создавать номер телефона и имя идентификатора вызывающего абонента по своему выбору. Как только получатель звонка ответит на звонок, мошенник попытается убедить его раскрыть важную информацию.

Подмена веб-сайта

Спуфинг веб-сайтов — это когда мошенник пытается сделать опасный веб-сайт безопасным, используя допустимые шрифты, цвета и логотипы. Это делается путем репликации надежного сайта с целью перенаправления пользователей на фишинговый или вредоносный сайт. Эти скопированные сайты обычно имеют адрес, аналогичный исходному сайту, и на первый взгляд кажутся реальными. Однако обычно они создаются для получения личной информации посетителя.

Подмена электронной почты

Спуфинг электронной почты — это когда мошенник рассылает электронные письма с поддельными адресами отправителя с намерением заразить ваш компьютер вредоносным ПО, запросить деньги или украсть информацию.Эти поддельные адреса отправителей создаются так, будто они исходят от кого-то, кого вы знаете, например, от коллеги или друга.

Эти адреса могут быть созданы с использованием альтернативных цифр или букв, которые немного отличаются от оригинала, или путем маскировки поля «от» под точный адрес электронной почты кого-либо в вашей сети.

IP-спуфинг

Когда мошенник пытается скрыть место, где он отправляет или запрашивает данные в Интернете, он обычно использует подмену IP-адреса.Цель IP-спуфинга — заставить компьютер думать, что информация, отправляемая пользователю, является надежным источником и позволяет проникать вредоносному контенту.

Подмена DNS-сервера

Спуфинг системы доменных имен (DNS), также известный как отравление кеша, используется для перенаправления трафика на разные IP-адреса. Это приведет посетителей на вредоносные веб-сайты. Это делается путем замены IP-адресов, хранящихся на DNS-сервере, на те, которые хочет использовать мошенник.

Подмена ARP

Подмена ARP (протокол разрешения адресов) часто используется для изменения или кражи данных или для перехвата трафика во время сеанса.Для этого спамер свяжет свой контроль доступа к мультимедиа с IP-адресом, чтобы спамер мог получить доступ к данным, которые изначально предназначались для владельца этого адреса.

Подмена текстового сообщения

Подмена текстового сообщения — это когда мошенник отправляет текстовое или SMS-сообщение, используя номер телефона другого человека. Мошенники делают это, скрывая свою личность за буквенно-цифровым идентификатором отправителя и обычно включают ссылки на загрузки вредоносных программ или фишинговые сайты. Обязательно ознакомьтесь с советами по обеспечению безопасности мобильных устройств, если считаете, что данные на вашем телефоне были взломаны.

Подмена GPS

Атака с использованием спуфинга GPS происходит, когда приемник GPS вводится в заблуждение, передавая поддельные сигналы, похожие на настоящие. Другими словами, мошенник притворяется, будто находится в одном месте, а на самом деле находится в другом. Мошенники могут использовать это, чтобы взломать автомобильный GPS и отправить вас по неправильному адресу или даже помешать сигналам GPS кораблей, зданий или самолетов. Любое мобильное приложение, использующее данные о местоположении со смартфона, может стать целью для этого типа атаки.

Атака «Человек посередине» (MitM)

Атаки типа «человек посередине» (MitM) происходят, когда мошенник взламывает сеть Wi-Fi или создает дублирующую мошенническую сеть Wi-Fi в этом месте для перехвата веб-трафика между двумя сторонами. Поступая таким образом, мошенники могут перенаправлять себе конфиденциальную информацию, такую как логины или номера кредитных карт.

Подмена расширений

Чтобы замаскировать папки расширений вредоносных программ, мошенники используют спуфинг расширений. Обычно они переименовывают файлы в «filename.txt.exe »и скрыть вредоносное ПО внутри расширения. Итак, файл, который выглядит как текстовый документ, на самом деле запускает вредоносную программу при открытии.

Как узнать, что вас подделывают

Если вы подозреваете, что вас обманывают, обратите внимание на следующие индикаторы наиболее распространенных типов спуфинга:

Подмена электронной почты

- Обратите внимание на адрес отправителя: Если вы не уверены, является ли полученное вами электронное письмо законным, проверьте его еще раз.Мошенники часто создают похожие. Если это подозрительное электронное письмо, отправленное с точного адреса отправителя, свяжитесь с отправителем, чтобы подтвердить его подлинность.

- Будьте осторожны с вложениями: Будьте осторожны, когда речь идет о вложениях от неизвестного отправителя — или если они от известного отправителя и их содержимое выглядит подозрительно. В случае сомнений не открывайте эти вложения, поскольку они могут содержать вредоносные вирусы.

- Выявить плохую грамматику: Если электронное письмо содержит необычные грамматические ошибки и опечатки, оно может быть незаконным.

- Проведите небольшое исследование: найдите в Интернете контактную информацию отправителя и узнайте, действительно ли это письмо. Кроме того, ищите содержимое электронного письма через Google, если оно кажется подозрительным — если содержание кажется слишком хорошим, чтобы быть правдой, обычно так и есть, и иногда это может указывать на мошенническое письмо.

Подмена веб-сайта