Что такое Фаервол (Firewall) и как он работает

В мире стремительно развивающихся технологий, обойтись без защиты от вредоносных программ нельзя. По статистике компьютер с выходом в интернет, не имеющий защиты, остается не зараженным в течение двух минут. Именно по этой причине и была разработана такая полезная программа, как фаервол, которая защищает компьютер от вирусов.

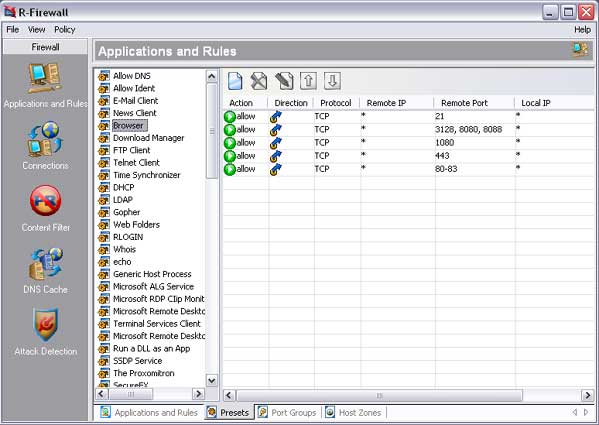

Фаервол (Firewall)

Фаервол — это программа, название которой с английского переводится, как «горящая стена», она устанавливает преграду между компьютером и поступающей в него информацией. Существует эквивалент этой программы – брандмауэр. И это название крайне удачно, поскольку оно отображает суть и назначение данного приспособления, потому как благодаря функциональным способностям эта программа повышает степень защиты компьютера.

Это своеобразная стена из огня, которая пропускает через себя поток информации из интернета, очищая его от ненужного и вредоносного мусора. Итак, компьютер, на котором работает фаервол, всегда находится под защитой.

Наряду с защитой от вредоносных файлов брандмауэр также предотвращает отправку вредоносных программ на другие компьютеры либо в интернет. Firewall – это встроенная в операционную систему Windows программа, цель которой препятствовать проникновению вредоносных файлов, вирусов, троянов, червей, поступающих в нее через интернет. Фаервол был разработан и адаптирован и для других операционных систем, например, для ОС Linux.

При установке системы Windows фаервол будет по умолчанию включен. Однако его также можно отключить, если он препятствует корректной работе программы или загрузке файлов с интернета. Firewall способен блокировать подключение пользователя к программам, которых нет в списке разрешенных. Таким образом, каждая неопознанная программа будет заблокирована фаерволом автоматически. Есть возможность настроить работу брандмауэра в соответствии с личными предпочтениями пользователя, например, так чтобы при блокировке фаерволом программы всплывало соответствующее уведомление.![]()

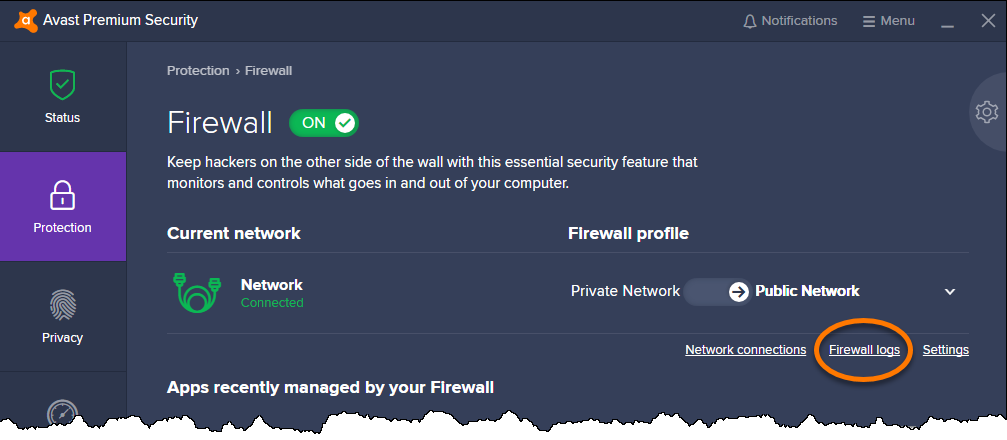

Безусловно, фаервол — это необходимая и полезная программа для любого компьютера. Она помогает предотвратить незаконное вторжение в систему и держать ее в безопасности, предотвращая отправку вредоносных файлов на другие устройства. Также, помимо встроенного в систему брандмауэра специалисты рекомендуют устанавливать другие антивирусные программы, поскольку фаервол не всегда справляется с напором вирусов.

пошаговая настройка межсетевого экрана сервера

Инструкция по настройке правил Firewall для виртуальных серверов в панели управления Serverspace.

Что это такое?

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к серверу, сетевыми пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость сервера.

На данный момент существует ограничение в 50 правил, если вам будет недостаточно этого лимита, то увеличить его можно по запросу в техническую поддержку.

Сетевая архитектура

Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows — встроенный.

Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий.

Мы не рекомендуем одновременно использовать межсетевой экран на уровне сервера и внутренний программный:

Создание правила

Конфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall.

Важно:

— порядок правил имеет значение, чем меньше порядковый номер правила (чем выше он в списке), тем выше его приоритет. Изменять последовательность правил можно с помощью Drag and Drop, перетащив правило левой кнопкой мыши на нужную позицию;

Изменять последовательность правил можно с помощью Drag and Drop, перетащив правило левой кнопкой мыши на нужную позицию;

— по умолчанию — все пакеты данных, как входящие, так и исходящие разрешены.

Для создания правила нажмите кнопку Добавить:

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Name — понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила;

- Direction — направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming — правило распространяется на входящие пакеты данных, Outgoing — на исходящие;

- Source/Destination — в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any;

- SourcePort/DestinationPort — при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any;

- Action — действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny.

Allow — разрешение пересылки пакетов данных, Deny — запрет пересылки;

Allow — разрешение пересылки пакетов данных, Deny — запрет пересылки; - Protocol — тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP.

Для создания правила нажмите Сохранить.

В нашем примере правило блокирует все входящие на сервер пакеты:

Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки

После этого страница будет выглядеть следующим образом:

Приоритет правил

Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:

Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило на первое место и сохраните изменения:

После сохранение порядковые номера правил изменятся, а также изменится их приоритет:

Теперь конфигурация брандмауэра позволяет получать пакеты по протоколу Tcp по 80 порту, остальные пакеты проходить не будут.

Средняя оценка: 5.0 Оценили: 1

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99 700 300 ООО «ИТГЛОБАЛКОМ ЛАБС» 700 300Настройка firewall с помощью UFW (Uncomplicated Firewall)

В инструкции описаны основы работы с утилитой ufw на виртуальных серверах под управлением Linux.

Что это такое?

UFW (Uncomplicated Firewall) — является самым простым и довольно популярным инструментарием командной строки для настройки и управления брандмауэром в дистрибутивах Ubuntu и Debian. Правильно функционирующий брандмауэр является наиболее важной частью полной безопасности системы Linux. UFW позволяет сделать базовые настройки, для более сложных настроек используйте iptables.

Первоначальные требования

Для того чтобы выполнить настройку firewall с помощью ufw необходимо подключиться к серверу с правами суперпользователя, о том как разрешить команду sudo для пользователей читайте в нашей инструкции.

На наших VPS по умолчанию включен iptables, крайне не рекомендуется использовать одновременно два инструмента для настройки firewall во избежание конфликта правил. В случае, если у вас одновременно работает и iptables, и ufw, то будет применено последнее созданное правило.

Установка и проверка статуса

По умолчанию, на наших виртуальных серверах ufw уже установлена, если по каким-то причинам требуется установка, то сделать это можно с помощью вашего пакетного менеджера:

sudo apt install ufwПроверить текущий статус и вывести все текущие правила можно с помощью следующей команды:

sudo ufw status verboseНапример, в выключенном состоянии вы увидите следующее сообщение:

Status: inactive

Включить firewall можно с помощью следующей команды:

sudo ufw enableВ диалоговом окне необходимо ответить на вопрос, при использовании нашей инфраструктуры соединение не пропадет, если вы ранее не отключили iptables:

Command may disrupt existing ssh connections.

Proceed with operation (y|n)? y

Firewall is active and enabled on system startupПримечание: если при настройке Firewall у вас все-таки пропало соединение сервером, то подключитесь к нему через web-консоль в панели управления.

В результате ufw будет активен:

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip

Если Вам потребуется отключить утилиту, то используйте команду:

sudo ufw disableПолитики по умолчанию

По умолчанию брандмауэр UFW отклоняет все входящие соединения и разрешает только исходящие подключения к серверу. Это означает, что никто не может получить доступ к вашему серверу, если только вы специально не открываете порт, а все запущенные службы или приложения на вашем сервере могут иметь доступ к внешней сети.

Политики безопасности по умолчанию находятся в файле /etc/default/ufw и могут быть изменены с помощью следующей команды:

sudo ufw default deny incoming

sudo ufw default allow outgoingПервое правило запрещает все входящие подключения, второе разрешает исходящие.

Профили приложений

При установке программного пакета ufw с использованием диспетчера пакетов он будет включать в себя профили приложений, находящиеся в каталоге /etc/ufw/applications.d, который определяет приложение или службу и соответствующие им настройки безопасности, например открытые или закрытые порты.

Все профили создаются вручную. Посмотреть созданные профили можно следующим образом:

sudo ufw app listНа только, что созданном виртуальном сервере вы скорее всего увидите только профиль для OpenSSH:

Available applications: OpenSSH

Для просмотра детальной информации можно использовать следующую команду:

sudo ufw app info '<название_ПО>'</название_ПО>Например:

sudo ufw app info 'OpenSSH'Результат:

Profile: OpenSSH Title: Secure shell server, an rshd replacement Description: OpenSSH is a free implementation of the Secure Shell protocol.Port: 22/tcp

Для создания профиля приложения перейдите в директорию:

cd /etc/ufw/applications.dСоздайте текстовый файл с любым названием и вставьте в него строки следующего формата:

[<название_профиля>]

title=<заголовок>

description=<краткое описание>

ports=<список портов>/<протокол> Например:

[App1]

title=Text editor

description=Most popular open source application for editing text.

ports=53,80,5223,16393:16472/udp Для того, чтобы файл был виден брандмауэру, перезагрузите его:

ufw reloadДалее разрешите или запретите доступ профилю:

ufw <allow/deny> <название_профиля>Например:

ufw allow App1Работа с портами

Для открытия портов используется ключевое слово allow.

С помощью следующей команды можно открыть порт для входящих подключений:

sudo ufw allow <порт>/<протокол>Например:

sudo ufw allow 1234/tcpТакже можно открывать порты по именам конкретных сервисов, например:

sudo ufw allow http Примечание: если сервер использует порт не по умолчанию, то данное правило использовать нельзя.

ufw позволяет открывать или закрывать промежуток портов:

sudo ufw allow <портN>:<портM>/<протокол>Например:

sudo ufw allow 5000:5003/udpДля закрытия портов используйте ключевое слово deny. Синтаксис ufw остается прежним, только allow заменяется на deny. Например, чтобы закрыть порт используется следующая команда:

sudo ufw deny <порт>/<протокол>Например:

sudo ufw deny 1234/tcpРабота с IP-адресами

Чтобы разрешить соединение ко всем портам сервера с конкретного IP-адреса, используйте следующую команду:

sudo ufw allow from <IP-адрес>К примеру:

sudo ufw allow from 111.111.111.111Также можно разрешить подключаться к конкретному порту с определенного IP-адреса:

sudo ufw allow from <IP-адрес> to any port <порт>Пример:

sudo ufw allow from 111.111.111.111 to any port 22Для запрета подключения используйте ключевое слово deny:

sudo ufw deny from <IP-адрес>Пример:

sudo ufw deny from 111. 111.111.111

111.111.111Работа с подсетью

С помощью утилиты ufw можно разрешить получение трафика со всей подсети с помощью нотации CIDR:

sudo ufw allow from <подсеть>Например:

sudo ufw allow from 192.168.1.0/24Также можно направить трафик с подсети на конкретный порт:

sudo ufw allow from <подсеть> to any port <порт>Например:

sudo ufw allow from 192.168.1.0/24 to any port 22Примечание: для запрета данных правил используйте ключевое слово deny.

Работа с сетевым интерфейсом

С помощью ufw можно настроить подключение к конкретному порту определенного интерфейса:

sudo ufw allow in on <имя интерфейса> to any port <порт>Например:

sudo ufw allow in on eth3 to any port 22Примечание: имена всех интерфейсов сервера можно просмотреть с помощью команды ifconfig -a.

Удаление правил

Для удаления правил выведете нумерованный список текущих правил:

sudo ufw status numberedУдалите правила под нужным номером:

sudo ufw delete <номер_правила>Пример:

sudo ufw delete 1Также можно удалить правило с помощью ключевого слова delete, например:

sudo ufw delete allow 443

P. S. Другие инструкции:

S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Настройка Firewall в Mikrotik — Блог компании Селектел

Николай Рубанов

Старший технический писатель

RouterOS — сетевая ОС, изначально предназначенная для устройств RouterBoard латвийской компании Mikrotik, но в дальнейшем перекочевавшая на x86 и в облака (версия Cloud Hosted Router). В этой статье поговорим о том, как грамотно настроить межсетевой экран в этой ОС.

Безопасность периметра локальной сети — одна из приоритетных задач любого системного администратора и в компании Mikrotik это прекрасно понимают. Так что как только вы включили устройство на RouterBoard с настройками по умолчанию — там уже будет некоторое количество преднастроенных правил. В случае Mikrotik CHR — по умолчанию правил не будет, но Mikrotik настоятельно рекомендует их настроить.

В случае Mikrotik CHR — по умолчанию правил не будет, но Mikrotik настоятельно рекомендует их настроить.

Сразу оговоримся, что в рамках этой статьи мы будет пользоваться исключительно интерфейсом командной строки (CLI) и облачной версией RouterOS CHR. Логика настройки точно такая же, как и при использовании WinBox или WebFig, но предпочтительнее изначально пользоваться CLI.

Немного теории: настройка firewall

Одним из базовых понятий настройки файервола Mikrotik является цепочка (chain). По умолчанию их 3, но есть возможность и создания собственных цепочек:

- Цепочка INPUT — входящий трафик, приходящий на маршрутизатор.

- Цепочка OUTPUT — исходящий трафик, создаваемый маршрутизатором.

- Цепочка FORWARD — трафик, проходящий сквозь через маршрутизатор.

Если к нам должен прийти какой-либо трафик извне, например, из интернета, то мы его будем обрабатывать цепочкой INPUT. Чтобы обработать правилами трафик, уходящий наружу (например, в тот же интернет), задействуем цепочку OUTPUT. Если же наш маршрутизатор не находится на границе сети, а служит промежуточным узлом между сетями, то тогда для обработки трафика применяем цепочку FORWARD.

Чтобы обработать правилами трафик, уходящий наружу (например, в тот же интернет), задействуем цепочку OUTPUT. Если же наш маршрутизатор не находится на границе сети, а служит промежуточным узлом между сетями, то тогда для обработки трафика применяем цепочку FORWARD.

Причем тут странное название «цепочка»? Все элементарно. Все создаваемые правила обработки действуют не вместе, а строго по очереди одно за другим. Точно также, как формируется цепь — одно звено следует за другим. Именно поэтому списки правил стали именовать «цепочками».

Теперь коснемся статусов соединения. Каждое соединение условно можно разделить на 4 категории:

- New — исходя из названия ясно, что это новое соединение, а не одно из существующих.

- Established — соединение установлено, по нему можно передавать пакеты данных.

- Related — соединение, которое относится уже к какому-либо из существующих, но используемое в иных целях.

Пока не будем заострять на этом внимание, чтобы не усложнять.

Пока не будем заострять на этом внимание, чтобы не усложнять. - Invalid — некорректное соединение, то есть маршрутизатор понятия не имеет, что это за соединение и как его обрабатывать.

И сразу к практике: фильтрация

Открываем консольный интерфейс и посмотрим на существующие правила:

[admin@MikroTik] > ip firewall filter print

Flags: X - disabled, I - invalid, D - dynamicПока что правил нет, отображается только «легенда» про флаги. Переходим в раздел настройки фильтров:

[admin@MikroTik] > ip firewall filter

[admin@MikroTik] /ip firewall filter>Полезный чит-код: узнать все варианты команд в любом разделе можно, нажав клавишу со знаком вопроса «?«

Теперь создадим несколько правил и расскажем для чего они нужны:

add action=accept chain=input comment="default configuration" connection-state=established,relatedЭту команду можно читать прямо дословно. Разберем прямо по пунктам:

Разберем прямо по пунктам:

- add action=accept — принимать пакеты.

- chain=input — правило будет работать в цепочке входящего трафика.

- comment=»default configuration» — это просто комментарий-напоминалка, в нашем случае указываем, что это конфигурация по умолчанию, но можно вообще этот параметр не указывать.

- connection-state=established,related — указываем какие статусы соединения будем принимать.

Таким образом эта длинная команда всего лишь превращается во вполне логичную фразу «Принимать извне все пакеты со статусом соединения Established и Related». Это правило позволяет четко указать маршрутизатору что если из внешней сети прилетают соединения с указанными статусами, то их следует принять.

Теперь переходим к следующему правилу, рекомендуемому Mikrotik:

add action=accept chain=input src-address-list=allowed_to_routerТут мы заострим внимание только на параметре src-address-list=allowed_to_router. При обработке трафика мы можем формировать различные списки IP-адресов. Каждый список будет иметь имя. Так что дословный «перевод» этого правила всего лишь «Принять пакеты, если IP-адрес с которого обращаются, есть в списке allowed_to_router. Нам это правило пригодится для дальнейшего формирования списка разрешенных IP-адресов.

При обработке трафика мы можем формировать различные списки IP-адресов. Каждый список будет иметь имя. Так что дословный «перевод» этого правила всего лишь «Принять пакеты, если IP-адрес с которого обращаются, есть в списке allowed_to_router. Нам это правило пригодится для дальнейшего формирования списка разрешенных IP-адресов.

Еще небольшое пояснение. Из-за того, что правила в цепочке обрабатываются одно за другим, то вначале следует прописывать разрешающие правила, а только после этого запрещающие.

Теперь следующее правило, оно достаточно спорное. Мы разрешим маршрутизатору отвечать на команду ping, приходящую извне. С одной стороны — это потенциально раскрывает то, что на нашем IP-адресе есть действующее устройство, а с другой это часто требуется для организации мониторинга. У нас в Selectel, к примеру есть услуга «Мониторинг состояния сервисов», которая позволяет отслеживать доступность любого хоста из разных стран мира. Если вам нужно, отключить ping, то в action надо прописать не accept, а drop.

Если вам нужно, отключить ping, то в action надо прописать не accept, а drop.

add action=accept chain=input protocol=icmpТут все просто — эта команда разрешает принимать извне и обрабатывать ICMP-пакеты. И завершающая команда:

add action=drop chain=inputЭтим в финале цепочки INPUT мы будем отбрасывать (дропать) все оставшиеся пакеты, не подпадающие под правила выше. Посмотрим как у нас сформировались правила:

[admin@MikroTik] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; default configuration

chain=input action=accept connection-state=established,related

1 chain=input action=accept src-address-list=allowed_to_router

2 chain=input action=accept protocol=icmp

3 chain=input action=dropРассмотрим как же это работает. Представим, что мы пингуем маршрутизатор извне. Это выглядит примерно так:

- Прилетел снаружи ICMP-пакет. Машрутизатор смотрит в правило номер 0 — есть ли уже установившееся соединение. Если нас пингуют впервые, то статус соединение будет New, а не Established или Related. Так что правило не срабатывает.

- Смотрим дальше — есть ли IP-адрес с которого пришел пакет в списке allowed_to_router. Поскольку мы этот список еще не формировали, то его еще не существует и, следовательно, правило также не срабатывает.

- Наконец доходим до правила 2, которое однозначно говорит маршрутизатору, что следует принять (Accept) и обработать по протоколу ICMP данный пакет. Маршрутизатор отвечает на ICMP-пакет соответствующим эхо-ответом. До четвертого правила пакет уже не добирается, т.к. процедура обработки фактически завершена.

Рассмотрим еще один случай. На этот раз к нам на маршрутизатор извне прилетел некий неизвестный UDP-пакет с данными. Как будет действовать маршрутизатор:

- Смотрим правило 0. Существующего Established или Related соединения у нас нет, поэтому правило не срабатывает.

- Правило 1 — смотрим в список разрешенных адресов allowed_to_router, но там пусто. Еще одно правило не сработало.

- Дошли до правила 2 — является ли пришедший пакет ICMP-пакетом. Нет, не является, так что правило не срабатывает.

- И вот мы дошли до конца цепочки INPUT, где нас поджидает «правило-вышибала”. Поскольку у правила chain=input action=drop нет условий для срабатывания, то оно по умолчанию срабатывает всегда и наш неизвестный UDP-пакет дропается и перестает существовать.

Надеемся, что столь подробный разбор логики немного прояснил как именно работает файервол в Mikrotik RouterOS, поэтому приступим к дальнейшей настройке. Сформируем список разрешенных адресов. Для этого вернемся в главное меню, нажав символ / и подтвердив нажатием клавиши Enter. Теперь перейдем в раздел консольного интерфейса Mikrotik – ip firewall и посмотрим какие адресные списки у нас существуют:

[admin@MikroTik] > ip firewall address-list

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUTКак видим, список пока пустой. Добавим туда адреса из стандартной локальной подсети 192.168.88.0/24 за исключением 192.168.88.1 (адрес маршрутизатора). Эта подсеть обычно используется по умолчанию на устройствах Mikrotik и именно ее чаще всего используют для раздачи адресов в локальной сети. Выполним добавление:

add address=192.168.88.2-192.168.88.254 list=allowed_to_routerКоманда максимально проста для понимания мы говорим, что нам нужно добавить адреса 192.168.88.2-192.168.88.254 в список с именем allowed_to_router. Подразумевается то, что если списка с таким именем не существует, то при выполнении команды он будет создан. Проверим:

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUT

0 allowed_to_router 192.168.88.2-192.168.88.254 feb/05/2021 13:01:55Теперь, когда файервол в цепочке INPUT дойдет до правила номер 1, то в случае поступления данных с IP-адресом отправителя из диапазона 192.168.88.2-192.168.88.254 — правило сработает и маршрутизатор будет знать, что данные следует принять. Этим мы будем пользоваться для обращений к маршрутизатору из локальной сети.

Разделяем и властвуем

Списки адресов — крайне полезная штука при настройке файервола. Тут важно следовать стандартам, разработанным такой крутой организацией, как IETF (Internet Engineering Task Force) — Инженерный совет Интернета. Это международное сообщество с конца 80-х годов занимается развитием протоколов и архитектуры интернета.

Результаты работы IEFT публикуются в виде RFC (Request for Comments) — информационных документов, содержащих в себе детальное описание спецификаций и стандартов. Этих документов уже создано несколько тысяч, все они представлены на английском языке. Один из них поможет нам корректно сформировать списки адресов, а именно RFC6890.

Наша задача при настройке файервола четко разделить адреса, относящиеся к локальному сегменту и адреса глобальной сети интернет. Именно их мы возьмем из RFC и пропишем в нашем маршрутизаторе списком с названием not_in_internet. В дальнейшем это поможет нам сформировать правила в которых будут абстракции «это адрес из интернета» и «это адрес не из интернета».

Поочередно выполняем команды, создавая и дополняя список not_in_internet, помимо всего прочего указывая в комментарии номер RFC, которым мы руководствовались:

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=172.16.0.0/12 comment=RFC6890 list=not_in_internetadd address=192.168.0.0/16 comment=RFC6890 list=not_in_internetadd address=10.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=169.254.0.0/16 comment=RFC6890 list=not_in_internetadd address=127.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=198.18.0.0/15 comment=RFC6890 list=not_in_internetadd address=192.0.0.0/24 comment=RFC6890 list=not_in_internetadd address=192.0.2.0/24 comment=RFC6890 list=not_in_internetadd address=198.51.100.0/24 comment=RFC6890 list=not_in_internetadd address=203.0.113.0/24 comment=RFC6890 list=not_in_internetadd address=100.64.0.0/10 comment=RFC6890 list=not_in_internetadd address=240.0.0.0/4 comment=RFC6890 list=not_in_internetЕсть еще две важные подсети, которые тоже стоит добавить в этот список. Первая подсеть — это 224.0.0.0/4. Эта подсеть зарезервирована для технологии многоадресного вещания (мультикаст) и это зафиксировано в соответствующем RFC2780. Вторая подсеть специфична для переходного механизма 6to4, позволяющего передавать IPv6 трафик через IPv4 сети. Этот механизм реализован в подсети 192.88.99.0/24, что также зафиксировано в отдельном RFC3068.

add address=224.0.0.0/4 comment=Multicast_RFC2780 list=not_in_internetadd address=192.88.99.0/24 comment="6to4_RFC 3068" list=not_in_internetТеперь, когда мы все сделали «по фен-шую», у нас есть список всех адресов, которые будут опознаваться как локальные, т.е. пришедшие не из интернета. Проверим:

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUT

0 allowed_to_router 192.168.88.2-192.168.88.254 feb/05/2021 13:01:55

1 ;;; RFC6890

not_in_internet 0.0.0.0/8 feb/05/2021 13:43:03

2 ;;; RFC6890

not_in_internet 172.16.0.0/12 feb/05/2021 13:43:03

3 ;;; RFC6890

not_in_internet 192.168.0.0/16 feb/05/2021 13:43:03

4 ;;; RFC6890

not_in_internet 10.0.0.0/8 feb/05/2021 13:43:03

5 ;;; RFC6890

not_in_internet 169.254.0.0/16 feb/05/2021 13:43:03

6 ;;; RFC6890

not_in_internet 127.0.0.0/8 feb/05/2021 13:43:03

7 ;;; RFC6890

not_in_internet 198.18.0.0/15 feb/05/2021 13:43:03

8 ;;; RFC6890

not_in_internet 192.0.0.0/24 feb/05/2021 13:43:03

9 ;;; RFC6890

not_in_internet 192.0.2.0/24 feb/05/2021 13:43:03

10 ;;; RFC6890

not_in_internet 198.51.100.0/24 feb/05/2021 13:43:03

11 ;;; RFC6890

not_in_internet 203.0.113.0/24 feb/05/2021 13:43:03

12 ;;; RFC6890

not_in_internet 100.64.0.0/10 feb/05/2021 13:43:03

13 ;;; RFC6890

not_in_internet 240.0.0.0/4 feb/05/2021 13:43:03

14 ;;; Multicast_RFC2780

not_in_internet 224.0.0.0/4 feb/05/2021 13:43:12

15 ;;; 6to4_RFC3068

not_in_internet 192.88.99.0/24 feb/05/2021 13:43:12

Теперь, используя эти листы, создадим еще правила уже в цепочке FORWARD, которые защитят устройства в локальной сети от различных посягательств. Возвращаемся в раздел с правилами:

/ip firewall filterПервым правилом мы сделаем так, чтобы наш файервол не срабатывал, когда имеет дело с уже установленными соединениями, это лишь тратит ресурсы маршрутизатора и никоим образом не помогает в обеспечении безопасности:

add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,relatedОбрабатываем установленные соединения в цепочке Forward:

add action=accept chain=forward comment="Established, Related" connection-state=established,relatedОтбрасываем «битые» соединения:

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalidОтбрасываем пакеты, исходящие из локальной сети к частным IP-адресам и фиксируем срабатывание правила в логах:

add action=drop chain=forward comment="Drop tries to reach not public addresses from LAN" dst-address-list=not_in_internet in-interface=bridge1 log=yes log-prefix=!public_from_LAN out-interface=!bridge1Отбрасываем входящие пакеты, которые не подходят для NAT и фиксируем срабатывание:

add action=drop chain=forward comment="Drop incoming packets that are not NATted" connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NATОтбрасывать пакеты из сети интернет, пришедшие не с публичных IP-адресов и заносить информацию в лог:

add action=drop chain=forward comment="Drop incoming from internet which is not public IP" in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internetОтбрасывать пакеты из локальной сети, не имеющие IP-адресов этой локальной сети, и также отправляем сообщение в лог:

add action=drop chain=forward comment="Drop packets from LAN that do not have LAN IP" in-interface=bridge1 log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24Защита от атак перебором

Брутфорс-атаки давно стали повседневностью. Десятки тысяч ботов регулярно сканируют весь интернет в поисках открытых портов SSH и затем начинают весьма активно «стучаться» на внешний интерфейс и перебирать пароли в попытке захватить контроль над подключенным устройством. У тех, кто контролирует эти сети есть весьма обширные словари паролей, использующие как дефолтные реквизиты доступа большинства устройств.

Но даже если вы задали сложный пароль — это еще не гарантирует безопасности. Длительная атака перебором способна сломать этот барьер защиты, поэтому проще всего пресекать попытки злоумышленников сразу, как только замечен процесс перебора. Настройка правил firewall у устройств Mikrotik достаточно тривиальна:

Вначале создадим правило firewall по которому все входящие соединения с IP-адресов, находящихся в списке ssh_blacklist будут сбрасываться:

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="Drop SSH brutforce" disabled=noТеперь сформируем сам список ssh_blacklist. Любой имеет право на ошибку, поэтому если легитимный пользователь три раза ошибся во вводе пароля — это нормально. Так что позволим пользователю сделать 3 ошибки с интервалом в 1 минуту. Большее количество будет свидетельствовать о переборе паролей и IP-адрес атакующего будет попадать в черный список и включается блокировка на 10 дней.

Так что нам потребуется создать еще три списка IP-адресов. Первый назовем ssh_stage1. Как только создается новое соединение на порт SSH мы вносим IP-адрес источника в список. При этом задаем удаление через 1 минуту. Это гарантирует нам то, что если соединение прошло успешно — IP-адрес будет удален из списка.

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="Stage1" disabled=noЕсли даже пользователь ошибся, то ничего страшного, однако если он попробует в течение этой минуты еще раз подключиться, то его адрес мы закидываем во второй список ssh_stage2 из первого списка ssh_stage1.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment="Stage2" disabled=noЕсли пользователь ошибется второй раз, то закидываем IP-адрес источника из списка ssh_stage2 в список ssh_stage3.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment="" disabled=noТретья ошибочная попытка приводит к копированию IP из списка ssh_stage3 в список ssh_blacklist и все входящие соединения с этого IP будут заблокированы сроком на 10 дней.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment="" disabled=noДля разблокировки адреса будет достаточно его удалить из черного списка.

NAT: базовая настройка и проброс портов

Технология трансляции сетевых адресов (NAT — Network Address Translation) используется во многих случаях. Чаще всего с ней можно встретиться при организации широкополосного доступа к сети интернет. Смысл технологии в том, чтобы дать возможность выходить в сеть множеству устройств, используя всего лишь один внешний IP-адрес.

Все устройства в этом случае будут иметь локальные IP-адреса, например, 192.168.XXX.XXX. Когда устройство запрашивает какой-либо внешний ресурс, то маршрутизатор точно знает от какого адреса в локальной сети пришел запрос и соответственно знает куда направлять обратный поток данных. Но если из внешней сети придет какой-либо запрос, то маршрутизатор его отбросит, поскольку не знает какому устройству в локальной сети его направить.

Решением проблемы является так называемый проброс портов (Port Forwarding). Создавая правило проброса портов мы даем маршрутизатору указания какому устройству перенаправить запрос извне. На логическом уровне подобный запрос может выглядеть как «Если на порт XXX придет TCP-запрос, то перенаправь его на локальный адрес 192.168.XXX.XXX на порт YYY». Давайте посмотрим 2 способа как нам настроить NAT на Mikrotik.

Способ 1. Когда выходной IP-адрес может меняться

Изначально Mikrotik ничего о нашем намерении использовать NAT не знает. Для начала укажем, что хотим все пакеты, пришедшие из локальной сети выводились во внешнюю сеть через общий IP-адрес:

ip firewall nat add chain=srcnat out-interface=ether1 action=masqueradeгде ether1 — интерфейс, смотрящий в интернет. Также можно задать не один выходной интерфейс, а сразу несколько, заранее сформировав список out-interface-list.

Этот способ наиболее простой и удобный для пользователей с динамическим IP-адресом.

Способ 2. Когда выходной IP-адрес статический и не меняется

Теперь еще один вариант организации NAT. Рассмотрим пример:

ip firewall nat add chain=srcnat out-interface=ether1 action=src-nat to-addresses=XXX.XXX.XXX.XXXгде XXX.XXX.XXX.XXX — статический IP-адрес, а ether1 — выходной интерфейс.

Теперь переходим к пробросу портов. Для примера предположим, что у нас в локальной сети 192.168.88.0/24 есть небольшой сервер по адресу 192.168.88.10 с поднятым SSH. Нам нужно подключаться к серверу удаленно, используя номер порта 1122. Для этого выполним проброс портов, созданием правила:

ip firewall nat add chain=dstnat in-interface=ether1 protocol=tcp dst-port=1122 action=dst-nat to-addresses=192.168.88.10 to-ports=22Почему мы взяли такой странный номер порта 1122? Все просто — чтобы затруднить злоумышленникам нахождение номера порта и последующего перебора реквизитов. Таким образом, мы создали правило, однозначно позволяющее маршрутизатору понять, что все TCP-пакеты, пришедшие на порт 1122 следует переадресовывать на локальный адрес 192.168.88.10 на порт 22.

Вместо заключения

Мы рассмотрели основные команды для выстраивания базовой защиты для устройств на базе RouterBoard, а также облачной версии Mikrotik CHR и взглянули на то, как можно парой команд настроить NAT. Разумеется, для каждого неиспользуемого сервиса можно закрыть доступ извне, исходя из используемых портов, протоколов и типа трафика.

Угроз безопасности с каждым днем становится все больше и каждая из них заслуживает внимания и адекватного ответа.

Что такое сетевой экран? | Лаборатория Касперского

Сетевой экран действует как защита локального компьютера от вирусов, червей, троянских программ и хакерских атак.

Сетевой экран это программный (защитное решение) или аппаратный (физический маршрутизатор) элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами.

Сетевые экраны сканируют каждый «пакет» данных (небольшие куски большого целого, уменьшенные по размеру для удобства передачи), чтобы убедиться, что в них не содержится вредоносных элементов.

Существует несколько принципов обработки поступающего трафика. Во-первых, сетевой экран может отображать все запросы на доступ к компьютеру из внешних сетей и анализировать запрашивающий сервис: есть ли у него известное доменное имя и интернет-адрес.

Сетевые экраны также могут полностью изучить каждый пакет входящих данных на наличие в нем строк кода, находящегося в черном списке.

Наконец, сетевые экраны могут оценивать пакеты на основе их сходства с другими пакетами, которые были недавно отправлены и получены.

Если пакеты находятся в рамках допустимых уровней сходства, они распознаются как разрешенные.

Преимущества

Идея сетевого экрана заимствована из концепции пожаротушения: файрвол (firewall -противопожарная стена) представляет собой барьер, созданный для предотвращения распространения огня.

Целью сетевого экрана тоже является блокировка всего, что может «сжечь» компьютер пользователя.

Без сетевых экранов не обходятся ни разработчики ПО, ни поставщики услуг по обеспечению безопасности.

Операционные системы Windows поставляются со встроенным сетевым экраном, и его, как правило, рекомендуется оставлять включенным.

Но в домашней сети для фильтрации сетевого трафика рекомендуется использовать аппаратное решение, такое как маршрутизатор.

Компании-разработчики защитного ПО обычно включают сетевые экраны в свои антивирусные решения.

Во многих случаях это сетевые экраны более высокой сложности, чем те, которые входят в состав базовой операционной системы.

В список стандартных функции сетевых экранов входят регистрация и создание отчетов об атаках (успешные или нет), а также уведомлениями в случае несанкционированного вторжения.

Недостатки

Среди потенциальных недостатков – замедление сетевого трафика, особенно если пакеты полностью анализируются на локальном компьютере пользователя.

Кроме того, некоторые сетевые экраны могут случайно заблокировать легитимные сайты, но это можно исправить, если добавить их в список сайтов-исключений на панели управления сервиса.

Статьи и ссылки по теме:

Продукты:

Что такое сетевой экран?

KasperskyИспользование термина «сетевой экран» в IT-индустрии. Сетевой экран действует как защита локального компьютера от вирусов, червей, троянских программ и хакерских атак.

Что такое firewall ? — ITC.ua

На сегодняшний день даже корректно настроенная антивирусная программа с самыми свежими вирусными базами не в силах полностью защитить компьютер от угроз извне. Почему так происходит? Отчасти из-за того, что при разработке глобальной сети Интернет требованиям безопасности не уделялось достаточного внимания, а основной упор делался на удобство обмена информацией. Незащищен и стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol), который по своей природе не отвечает современным требованиям безопасности. Разумеется, профессиональные и доморощенные хакеры не упускают возможность использовать такие уязвимости. Именно для защиты от разрушительных действий и для предотвращения кражи информации с компьютеров и предназначены файрволы. Само название firewall в переводе с английского означает специальную противопожарную стену, препятствующую распространению огня; еще файрвол называют «брандмауэром», что означает то же самое, однако уже в переводе с немецкого (примечательно, что в немецком языке используется английский термин firewall).

Типы firewall

Файрволы бывают двух видов – аппаратные и программные. Аппаратный брандмауэр представляет собой устройство, которое подключается между компьютером (или локальную сеть) и точкой доступа в Интернет. Основное его достоинство заключается в том, что, являясь отдельным приспособлением, оно не потребляет ресурсы ПК. Недостатком, как правило, оказывается сравнительно высокая цена для домашних пользователей, и, как следствие, основной областью применения файрволов становятся локальные сети различных компаний. В этой статье речь пойдет в основном о персональных программных брандмауэрах, однако почти все нижесказанное в равной степени касается и аппаратных. Итак, программный файрвол представляет собой ПО, контролирующее выход компьютера в локальную сеть, а также попытки подключиться к нему извне, и на основе заранее заданного набора правил разрешающее или запрещающее те или иные действия. По сути, брандмауэр – это стена, разделяющая сетевой адаптер и операционную систему. Любые данные, как входящие, так и исходящие, «наталкиваются» на нее и проходят тщательную проверку.

Первые файрволы появились еще в 1980-х и представляли собой обычные маршрутизаторы, включающие фильтрацию пакетов (пересылаемые данные проверялись по заданному набору правил и не пропускались далее в случае несоответствия). Второе поколение брандмауэров использовало проверку с учетом состояния протокола – они принимали решение для текущей попытки установить соединение, базируясь на анализе не единичного пакета, а всего сеанса в целом. Следующими по сложности и новизне стали «защитники» с проверкой на прикладном уровне, которые исследовали данные приложения, передаваемые внутри пакета.

Как работает firewall

Зачем мне нужен файрвол, ведь у меня уже установлен антивирус? Такой вопрос часто встречается на различных компьютерных форумах. Следует знать, что антивирусы и файрволы хотя и служат одной и той же цели, на деле принципиально разнятся. В двух словах их отличия можно объяснить на примере «троянского коня» – антивирус будет пытаться найти его и уничтожить, в то время как файрвол просто перекроет ему доступ в сеть и не позволит отправить данные с вашего компьютера.

Перед тем как перейти непосредственно к описанию работы файрвола, стоит вкратце рассказать, как функционируют компьютерные сети. Итак, компьютеры в сети обмениваются некой информацией, передаваемой отдельными порциями, которые называются пакетами. Как же отправить ее на конкретный ПК? Для этого у каждого компьютера в сети есть свой адрес, уникальный в ее пределах, – IP. Он представляет собой набор из четырех групп чисел от 0 до 255, разделенных точками. К примеру, 212.20.123.15 (для локальных сетей зарезервированы области адресов 10.27.*.* или 192.168.*.*). Для отправки и приема данных у компьютера существуют специальные «двери» – порты, каждый под своим номером. Нумерация начинается с 0, а максимальное значение может быть 65535. Разные программы, как правило, используют различные порты для работы с внешним миром. Так, к примеру, для почты зарезервированы порты 25 и 110, браузеры для HTTP-протокола используют 80-й порт и т. д. Вот именно эти порты и проходящие через них пакеты и контролирует firewall. Любой порт может находиться в трех состояниях (открыт, закрыт и невидим), которые также контролируются посредством брандмауэра. Кроме дверей для информации, порты еще служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и атаковать не будет. Поэтому одна из задач файрвола – обеспечить невидимость компьютера в Сети. Но даже в таком случае у хакера есть возможность получить адрес – например, пользуясь ICQ, легко узнать IP компьютера собеседника. Вот и еще одна задача брандмауэра – держать порты закрытыми для предотвращения взлома, а также проникновения в компьютер сетевых червей. Не менее важной функцией файрвола является наблюдение за всеми установленными и запущенными приложениями. Для чего это нужно? Дело в том, что зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ. Таким образом, firewall отсекает все подозрительные контакты с внешним миром. Но как определить, что именно блокировать? Для многих приложений выход в Интернет необходим для работы, например для браузера или почтовых клиентов. Но если программа Notepad.exe пытается отправить какую-то информацию – это уже выглядит подозрительно. На подобный случай у брандмауэра есть набор правил, как встроенных по умолчанию, так и задаваемых самим пользователем. Например, можно указать перечень доверенных приложений, которым будет гарантирован свободный доступ в Интернет, и черный список из тех, кому такой доступ нельзя давать ни при каких обстоятельствах. Помимо основных возможностей, файрволы обычно обладают и рядом дополнительных: они умеют ограничивать трафик по дням, неделям или месяцам, а также вести статистику для каждого приложения. Еще довольно часто применяется встроенная в брандмауэр функция блокирования интернет-рекламы или различных сайтов по адресу либо содержимому.

Выбор и настройка firewall

| COMODO Internet Security объединяет антивирус и файрвол «в одном флаконе» |

Что следует знать при выборе файрвола? Первое, что должен уметь хороший персональный брандмауэр, – блокировать внешние атаки. В идеале все известные типы атак, включая сканирование портов, IP-спуфинг (проставление в поле обратного адреса IP-пакета неверного адреса с целью сокрытия истинного адреса атакующего), DoS (Denial of Service, отказ в обслуживании) и DDoS (Distributed Denial of Service, распределенный отказ в обслуживании), подбор паролей и прочие способы проникновения извне. Второе место в обязанностях файрвола занимает блокировка кражи информации. Поскольку вредоносный код может проникнуть на компьютер, минуя сеть и файрвол (например, в виде вируса на купленном пиратском диске), брандмауэр должен воспрепятствовать утечке данных, заблокировав вирусу выход в сеть. Заметим, что поиск оного в задачи брандмауэра не входит, для этого пользуйтесь антивирусами. Третье, что должен делать хороший файрвол, – контролировать установленные и запущенные приложения, причем кроме банальной проверки по имени файла весьма желателен также контроль аутентичности приложения. Если у вас дома организована локальная сеть, то файрвол не должен вмешиваться в обмен информацией между компьютерами внутри нее, а проверять только внешний трафик. Итак, мы подошли к еще одному требованию для персонального брандмауэра – поддержке зональной защиты. Он должен идентифицировать трафик по происхождению и назначению и сравнивать эту информацию с заранее заданными масками для доверенных сетей.

| Мастер настроек Ashampoo Firewall автоматически определяет доступ для популярных приложений |

Поскольку файрвол, как правило, работает на низком уровне, следует обратить внимание на совместимость его драйвера и операционной системы. Если при установке появляется сообщение о несовместимости или отсутствии сертификации драйверов, то, возможно, стоит выбрать другой продукт – хороший брандмауэр должен интегрироваться с системой. Если у вас Windows XP или Vista, обратите внимание, как он работает с Центром обеспечения безопасности – в частности, способен ли он корректно отключить встроенный брандмауэр Windows, чтобы вы не получали впоследствии системные сообщения об отсутствии установленного брандмауэра. Также хороший firewall должен владеть информацией обо всех популярных приложениях и встроенных службах системы, нуждающихся в доступе в сеть или Интернет: вы не должны получать сообщения о том, что Internet Explorer или Microsoft Outlook пытаются подключиться к Интернету сразу после установки файрвола. Правильный firewall знает, что им доступ разрешен автоматически, и побеспокоит вас только в случае реальной угрозы. Как и антивирусу, хорошему файрволу необходимо время от времени обновляться. Неважно, автоматически или вручную, но апдейты должны быть регулярными. Однако файрвол – это все же не антивирус, так что его достаточно обновлять хотя бы раз в несколько месяцев. Брандмауэр не должен заметно снижать производительность системы – совсем избежать ее потерь, к сожалению, не удастся, но вполне возможно свести их к минимуму. Как правило, любой файрвол имеет настройки уровня контроля, от низкого, когда отсекаются только самые явные угрозы, до «параноидального», при котором весь трафик и память постоянно контролируются. Так вот, считается, что хороший файрвол может оказывать заметное влияние на производительность системы, только когда уровень защиты выше среднего. Однако тут многое зависит и от конфигурации компьютера, на котором он установлен, и от интенсивности работы с сетью. Также немаловажна качественная система протоколирования и предупреждения; пользователь должен иметь возможность настроить уровень угрозы, при котором необходимо привлечь его внимание. Еще файрвол обязан регистрировать важные события в журнале для их последующего анализа, однако тут тоже следует соблюдать принцип разумной достаточности информации.

| Настройка исключений во встроенном файрволе Windows XP |

Поскольку далеко не все пользователи разбираются в вопросе на уровне профессионального системного администратора, то хороший брандмауэр обязан быть максимально простым в настройке и прозрачным в работе, очень приветствуется наличие у него хороших Мастеров настройки, максимально автоматизирующих весь процесс. Однако важно помнить, что «удобный firewall» не означает «надежный firewall». Как узнать, насколько ему можно доверять? Для этого предназначены так называемые leak tests (переводится как «тесты на проницаемость»). Это специальные программы, в основном действующие по принципу «троянских коней» и подобного ПО, т. е. пытающиеся отправить информацию с компьютера пользователя на удаленный ресурс в обход всех фильтров файрвола. Для обмана защиты может применяться ряд нестандартных технологий, к которым теоретически могут прибегать и злоумышленники, так что ценность файрвола, проваливающего эти тесты, стремится к нулю даже при прочих его достоинствах. Подробная информация, а также результаты их прохождения различными брандмауэрами содержатся на сайте www.firewallleaktester.com. При желании самому протестировать свой файрвол это можно сделать, например, на странице разработчика популярного файрвола Comodo – personalfirewall.comodo.com/onlinetest.html. Также стоит обратить внимание на неплохой пакет для тестирования Atelier Web Firewall Tester (AWFT) .

Итак, файрвол выбран, как же теперь правильно его настроить? Четких рекомендаций на самом деле нет, все зависит от ваших потребностей в работе, однако в первую очередь нужно обратить внимание на уровень защиты – образно говоря, должно быть запрещено все, что не разрешено. По умолчанию очень часто брандмауэры, наоборот, настроены на режим «разрешено все, что не запрещено», что фактически сводит их ценность на нет. Поэтому база правил должна начинаться с установки, запрещающей любой трафик (режим полной блокировки), как входящий, так и исходящий. Затем можно по одному разрешать соединения с Интернетом, анализируя каждый конкретный запрос.

Напоследок

Важно помнить, что персональный файрвол не является панацеей, способной превратить ПК в неприступную крепость. Например, он может быть бессилен перед атакой, проводимой через различные уязвимости в программном обеспечении или даже ОС. Брандмауэр – всего лишь часть комплексной системы безопасности, а не единственный ее компонент. Задаваемые в нем правила должны соответствовать всей защите компьютера. И если на ПК находится совершенно секретная или очень дорогая информация, самый лучший способ оградить ее – не подключаться к Интернету вообще.

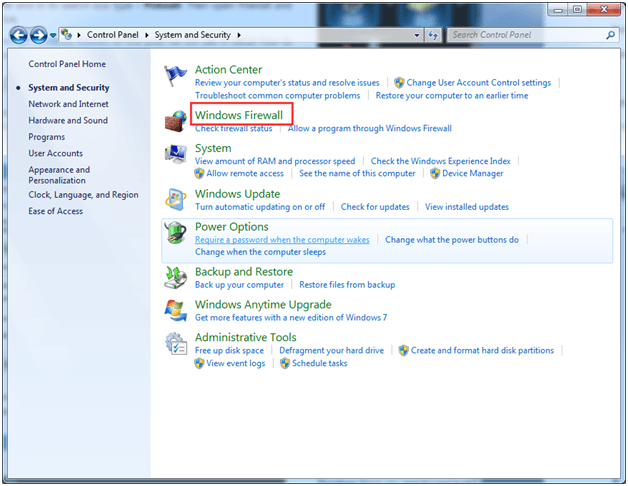

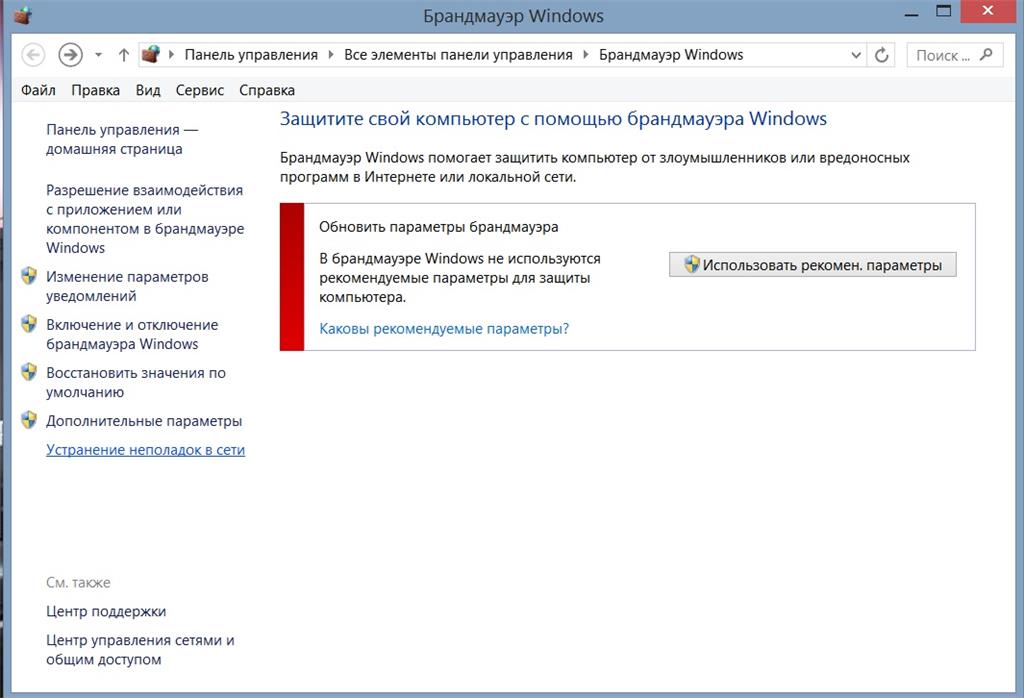

Как включить брандмауэр Windows 10, как отключить и как настроить его работу?

Брандмауэр предназначен для защиты ПК от атак хакеров или вредоносного ПО через интернет или локальную сеть. Он установлен на всех устройствах под управлением Windows 10. Но нужно знать, как включить брандмауэр Windows 10 и как правильно его настроить.

Где находится

Как и в предыдущих версиях операционной системы, в Windows 10 утилита находится в Панели управления.

Другой вариант ее запуска – в окне «Выполнить» ввести слово «брандмауэр». В открывшемся списке он стоит на первом месте.

Полезно! Запустить утилиту можно с помощью команды: firewall.cpl, которую введите в окне «Выполнить».

Как включить

По умолчанию эта защитная утилита в Windows 10 всегда включена. Но если вы увидели, что она не работает, нужно ее активировать.

- Панель управления > Брандмауэр > Включение и отключение брандмауэра Windows.

- Для разделов «Параметры для частной сети» и «Параметры для общественной сети» переместите указатель в положение «Включить брандмауэр Windows» и подтвердите действия нажатием кнопки Ок.

Настройка

Для корректной работы утилита должна быть правильно настроена. Поэтому очень редко юзеры используют ее установки по умолчанию.

Добавление исключений

Добавление исключений в защитник Windows 10 позволит не выключать утилиту полностью для полноценной работы той программы, которую она блокирует. Поэтому вы сможете запустить нужное приложение и не лишитесь надежного защитника.

- Панель управления > Брандмауэр > Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows > нажмите кнопки «Изменить параметры» (если активна), и после этого «Разрешить другие приложения».

- В открывшемся окне для поиска нужного приложения нажмите «Обзор». После выбора приложения нажмите «Добавить».

- Программа появится в списке разрешенных программ и компонент. Установите напротив нее галочки в пунктах «Частная» и «Публичная» сети и подтвердите изменения.

Открытие портов

Для увеличения безопасности компьютера утилита блокирует все подключения по неосновным портам. Но если пользователю нужно подключить, к примеру ftp-сервер, появится трафик по порту 20 и 21. Поэтому их нужно открыть.

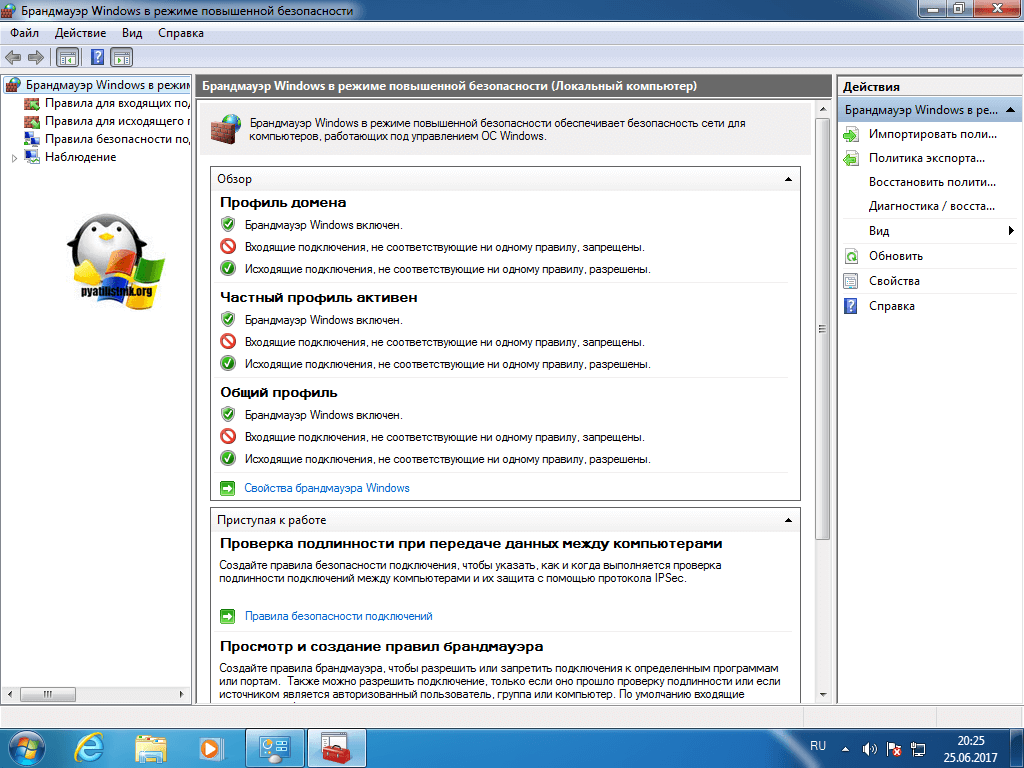

- Панель управления > Брандмауэр > Дополнительные параметры > откроется окно «Брандмауэр в режиме повышенной безопасности».

- Выберите слева в разделе «Правила для входящих подключений» и нажмите справа кнопку «Создать правило».

- В окне «Мастер создания правила для нового входящего подключения» установите указатель на пункте «Для порта».

Важно! Если нужно сделать свободный доступ ко всем портам для определенной программы, установите переключатель в положение «Для программы».

- Укажите протокол, к которому будет применено правило, установив переключатель в нужную позицию: TCP или UDP.

- Отметьте указателем пункт «Определенные локальные порты» и укажите их номера.

Важно! Не устанавливайте переключатель в положение «Все локальные порты», потому что злоумышленникам в этом случае будет намного легче взломать ваш ПК.

- После этого выберите следующие пункты:Разрешить подключение > отметьте галочками пункты «Доменный», «Частный», «Публичный» > введите название и описание правила > подтвердите изменение.

Для исходящего подключения создать правило можно аналогично в разделе «Правила для исходящих подключений».

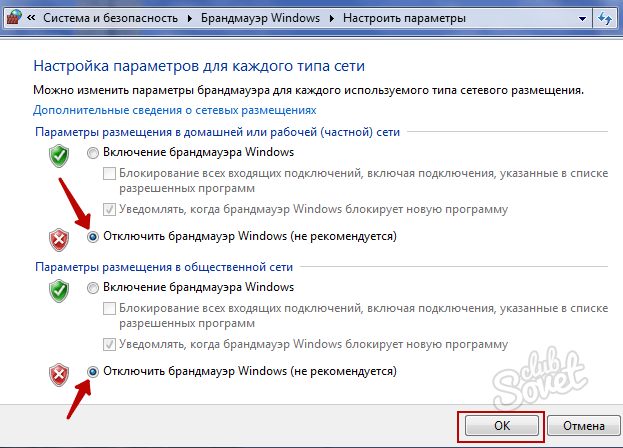

Отключение

Отключение защитной утилиты может понадобиться, если она мешает работе определенной программы, и ее добавление в исключения не помогает. Также защитник Windows 10 лучше отключить, если вы установили на компьютер другой файервол.

В Панели управления

- Панель управления > Брандмауэр > Включение и отключение брандмауэра Windows

- Переместите переключатель на пунктах «Параметры для частной сети» и «Параметры для общественной сети» в положение «Отключить брандмауэр Windows (не рекомендуется)».

С помощью Служб

- Введите в окне «Выполнить» команду: services.msc.

- Окно «Службы» > «Брандмауэр Windows» > ПКМ > Свойства.

- Окно «Свойства: Брандмауэра Windows» > Тип запуска – «Отключена» > нажать кнопку «Остановить».

- Подтвердите изменения и перезагрузите компьютер.

Видео

На видео можно наглядно посмотреть способы настройки и отключения брандмауэра Windows.

Вывод

Включение и отключение брандмауэра Windows 10 можно выполнить через Панель управления. Но делайте это только в крайнем случае, поскольку утилита является надежным защитником для вашего устройства и не позволит взломать его из интернета или локальной сети.

Как включить и выключить брандмауэр вашего компьютера для начинающих

Хотя сохранение брандмауэра, вероятно, является хорошей идеей для менее технически подкованных, может наступить время, когда им придется его включать и выключать. Вот простое руководство, которое поможет им сделать это самостоятельно.

Брандмауэр — это уровень безопасности, который определяет, какой трафик является и которому не разрешается входить на ваш компьютер в сети. Как правило, они пропускают хороший трафик, не допуская хакеров, вредоносных программ и другого сомнительного трафика.

Большинство маршрутизаторов имеют встроенные брандмауэры, поэтому, если вы используете маршрутизатор (что делает большинство людей), у вас уже есть хороший уровень защиты от внешних махинаций. У вас также есть брандмауэр на вашем компьютере, обычно встроенный в Windows или Mac OS X. Поддерживать его не так важно, и в некоторых ситуациях вам может потребоваться его отключить: возможно, вы установили антивирус. программное обеспечение, имеющее собственный брандмауэр, или, возможно, вы запускаете программу, которая работает некорректно из-за конфликта с брандмауэром.Если по какой-либо причине вам нужно его выключить, это сделать довольно просто.

В Windows :

- Щелкните меню «Пуск» и введите

брандмауэр Windowsв поле поиска. Выберите опцию «Windows FIrewall», которая появляется в результатах поиска. Если вы работаете в Windows XP, нажмите «Выполнить» и введитеfirewall.cpl.

G / O Media может получить комиссию

Сэкономьте 30%

The Battery Organizer

Попрощайтесь с потерей лития!

Вмещает 93 батареи, включая 45 AA, 25 AAA, четыре 9-вольтовых, восемь C, шесть D и пять плоских батарей для хорошей меры.

На левой боковой панели нажмите «Включение или выключение брандмауэра Windows».

- В разделе «Настройки домашней или рабочей сети» нажмите «Отключить брандмауэр Windows». Если вы хотите снова включить его, просто нажмите кнопку «Включить брандмауэр Windows» над ним.

- Если у вас нет другого брандмауэра в составе антивирусного программного обеспечения, оставьте брандмауэр Windows на для общедоступных сетей. Он понадобится вам в качестве дополнительной защиты, когда вы находитесь в незащищенной сети Wi-Fi, например, в кафе, поскольку вы не знаете, кто еще подключен.

На Mac :

- Откройте «Системные настройки» — значок в док-станции с шестеренками (обычно в крайнем правом углу).

- Щелкните «Безопасность», которая находится в верхней строке значков.

- Перейдите на вкладку Брандмауэр.

- Щелкните маленький значок замка в нижнем левом углу. При появлении запроса введите свой пароль.

Нажмите кнопку «Стоп», чтобы выключить брандмауэр. Если вы хотите снова включить его позже, вы можете вернуться в то же место и нажать кнопку «Пуск».

- Вам нужно обязательно вернуться и включить брандмауэр на всякий раз, когда вы находитесь в сети Wi-Fi, которой нет у вас дома. Итак, всякий раз, когда вы идете в кафе, аэропорт, библиотеку или куда-нибудь еще и подключаетесь к Интернету, вам нужно убедиться, что брандмауэр включен. Выключайте его только дома, в защищенной паролем сети Wi-Fi.

Вот и все! Помните, что вы хотите, чтобы брандмауэр был включен всякий раз, когда вы выходите из дома, и, если он не вызывает у вас проблем, вам, вероятно, лучше оставить его включенным и дома.

Отправляемая по электронной почте техническая поддержка — это трехнедельная серия простых руководств для менее технически подкованных людей в вашей жизни. Есть вопрос для новичков в техподдержке, на который вы постоянно отвечаете? Дайте нам знать по адресу [email protected]. Помните, что когда вы только начинаете заниматься вычислениями, есть очень немногое, чему нельзя научиться.

Как работают межсетевые экраны: TechWeb: Boston University

Что такое брандмауэр?

Брандмауэр вокруг компьютера или сети похож на стену вокруг замка или города.Он защищает компьютер или сеть, ограничивая точки доступа и предоставляя критерии, которые должны быть соблюдены, прежде чем будет разрешен доступ.

В физическом мире охранник может принимать решения в зависимости от того, куда человек пытается пойти, откуда он или и то, и другое, прежде чем допустить его. Брандмауэр работает аналогично, просматривая каждый пакет данных, чтобы определить, откуда он пришел и куда он идет, или и то, и другое, и решает, должен ли пакет быть принят и разрешен ли ему продолжить свой путь, или он должен быть принят. отклонил или упал .Как и в реальном мире, отклоненный пакет отворачивается от ворот и отправляется обратно туда, откуда он пришел. В отличие от реального мира, отброшенный пакет просто перестает существовать.

Брандмауэр может быть реализован как аппаратное устройство (например, брандмауэр Linksys или Netgear, который можно купить в магазине электроники) или в виде программного обеспечения, такого как брандмауэр Windows или брандмауэр MacOS. Пользователи Unix и Linux могут быть знакомы с брандмауэром iptables.

Что такое политика или набор правил брандмауэра?

Межсетевой экран определяет, какие пакеты должны быть приняты, отклонены или отброшены на основе своей политики.Большинство брандмауэров только принимают или отключают; отказ от пакета возможен, но редко. Запрещающие пакеты часто пропускаются, потому что отклоненный пакет будет использовать больше полосы пропускания при обратном пути, а также потому, что исходная система будет предполагать, что если она не получит ответ от удаленной системы, что пакет был отброшен, и будет действовать соответствующим образом (попробуйте еще раз или сдавайся).

Когда кто-то решает внедрить брандмауэр, он обычно хорошо понимает, что он должен делать. Например, брандмауэр должен разрешать трафик на мой веб-сервер, но должен запрещать весь другой трафик.Это утверждение является примером политики брандмауэра . Человек, реализующий эту политику в брандмауэре, иногда известный как администратор брандмауэра, переведет эту политику в серию технических утверждений, называемых набором правил, который сообщает аппаратному или программному обеспечению, что делать.

Брандмауэрыимеют настройку по умолчанию, и эта настройка по умолчанию обычно запрещает весь трафик. Брандмауэр Windows ведет себя подобным образом. Пользователи Windows, которые активировали брандмауэр Windows, могут быть знакомы с появлением диалогового окна с вопросом, можно ли разрешить приложению принимать соединение в сети.Если разрешено, программное обеспечение брандмауэра Windows добавляет правило к набору правил, указывающее, что трафик к этому приложению должен быть разрешен. С помощью панели управления брандмауэра Windows вы можете добавлять и удалять правила брандмауэра.

Написание правила брандмауэра

Панель управления брандмауэра Windows и другие подобные графические интерфейсы пользователя пытаются скрыть сложность написания правила брандмауэра. В Бостонском университете сотрудники службы безопасности IS&T могут помочь вам с написанием правил для программного обеспечения брандмауэра Unix или Linux, которое, как правило, не имеет более простого графического интерфейса или где вам нужна помощь в создании политики, более сложной, чем позволяет интерфейс.

Очень кратко сказано, что большая часть трафика, который достигнет вашего брандмауэра, будет трафиком Интернет-протокола (IP) с использованием одного из трех основных протоколов транспортного уровня: TCP, UDP или ICMP. Все три типа имеют адрес источника и адрес назначения, которые однозначно обозначают компьютер, который отправил или должен получить пакет данных. И TCP, и UDP также имеют номера портов , число от 0 до 65 535, которое помогает идентифицировать приложение, инициировавшее соединение. Например, большинство веб-серверов используют TCP-порт 80, поэтому пакет, направляемый на веб-сервер, должен иметь адрес назначения веб-сервера и номер порта назначения 80.ICMP не использует номера портов, но вместо этого имеет код типа, который определяет назначение пакета. ICMP обычно используется для отладки сетевых проблем или информирования систем о проблеме. Если вы когда-либо использовали команду ping , значит, вы генерировали пакеты ICMP.

Вы также можете узнать, что пакеты TCP имеют флагов , которые указывают состояние соединения между двумя хостами. Эти флаги имеют такие имена, как SYN, FIN, ACK и RST. Пакет, который должен инициировать соединение, будет иметь только флаг SYN.Все последующие коммуникации между двумя системами будут иметь флаг ACK. Брандмауэры могут быть настроены для поиска пакетов, для которых установлен только флаг SYN, и обработки их как новых соединений, где пакеты с флагом ACK считаются частью существующего соединения. Это имеет последствия для безопасности, потому что отправитель пакета может контролировать, какие флаги присутствуют, но это может быть эффективным первым проходом при идентификации новых и существующих соединений.

О сетевых коммуникациях нужно много знать, и для написания сложных правил брандмауэра может потребоваться кое-что об этом узнать.Мы предоставили несколько ссылок для людей, которые хотят узнать больше.

В чем разница между межсетевым экраном на базе хоста и межсетевым экраном на базе сети?

Брандмауэр на основе хоста устанавливается на отдельный компьютер для защиты его от действий, происходящих в его сети. Политика может влиять на трафик, который компьютер принимает из Интернета, из локальной сети или даже от самого себя.

Сетевой межсетевой экран реализуется в указанной точке сетевого пути и защищает все компьютеры на «внутренней» стороне межсетевого экрана от всех компьютеров на «внешней» стороне межсетевого экрана.Сетевые брандмауэры могут быть установлены на периметре или на границе сети для защиты корпорации от хостов в Интернете или внутри для защиты одного сегмента сообщества от другого, например, для разделения корпоративных и жилые системы или исследовательские системы от торговых сетей. Сетевой брандмауэр не может защитить один компьютер от другого в той же сети или любой компьютер от самого себя.

Что такое межсетевой экран с отслеживанием состояния?

Межсетевой экран с отслеживанием состояния — это больше, чем просто страж на границе, который проверяет каждый пакет по мере его прохождения.Для отслеживания состояния межсетевой экран также ведет исторический учет трафика и, таким образом, может принимать более сложные решения о том, следует ли принимать проверяемый пакет.

Например, в трехстороннем подтверждении связи TCP для первого пакета от клиента к серверу должен быть установлен только флаг SYN. В первом ответе сервера будут установлены флаги SYN и ACK (также известные как пакет SYN-ACK). Третий пакет клиента и все последующие пакеты не имеют установленного флага SYN. Зная, как работает протокол, межсетевой экран с отслеживанием состояния может определить, что проверяется пакет SYN-ACK, для которого не было пакета SYN, и отклонить его.Межсетевые экраны с отслеживанием состояния также могут создавать записи внутреннего состояния для сеансов UDP и обрабатывать другие типы и виды трафика. Эти межсетевые экраны, как правило, не такие легкие, как межсетевые экраны без отслеживания состояния, но могут управлять гораздо более сложными правилами.

Что такое брандмауэр приложений?

Брандмауэр приложений — это специальный брандмауэр, который специально закодирован для типа проверяемого трафика. Самый распространенный брандмауэр приложений — это брандмауэр веб-приложений.Брандмауэр веб-приложения меньше заботится об адресах источника и назначения и фокусируется на фактических данных в пакете, чтобы увидеть, соответствуют ли запросы, отправляемые на веб-сервер, и ответы, отправленные с веб-сервера, его правилам. Например, брандмауэр веб-приложения может иметь правило, согласно которому запрашиваемый URL-адрес не может быть длиннее 256 символов. Когда обнаружен пакет с более длинным URL-адресом в поле запроса, его можно отбросить, не передавая его веб-серверу.

Размещение межсетевого экрана

Размещение межсетевого экранаРасположение межсетевого экрана

Вы размещаете Firebox между небезопасными или небезопасными ресурсами. самая большая угроза и ресурсы, которые вы хотите защитить.Самый частый случай — это установить Firebox между маршрутизатором, выходящим в Интернет, и сетью вашей компании. Ты также можно использовать Firebox для разделения двух корпоративных сетей. Например, некоторые клиенты поставить Firebox между их финансовыми сетями и остальной частью компании.

Преобразование сетевых адресов

Благодаря динамической трансляции сетевых адресов (DNAT) Firebox заменяет IP-адреса компьютеров, которые он защищает, одним адресом — внешним IP-адресом Firebox.Устройства, которые обмениваются данными с защищенными компьютерами, не знают своих «настоящих» IP-адресов.

Весь трафик к защищенным компьютерам проходит через Firebox от внешнего интерфейса к доверенным или дополнительным интерфейсам. Вы можете настроить, как Firebox проверяет трафик и какие правила он применяет. Весь трафик между доверенными и дополнительными сетями проходит через Firebox, поэтому вы также можете применять политики безопасности к трафику во внутренней сети.

При использовании NAT «1-к-1» вы связываете общедоступный IP-адрес общедоступного сервера с частным IP-адресом, который вы используете для этого сервера в своей доверенной или дополнительной сети. NAT 1-к-1 полезен для предоставления внешним компьютерам доступа к внутренним серверам, а также для некоторых приложений или протоколов, несовместимых с DNAT.

Шлюз по умолчанию для Firebox

Когда отдельные компьютеры в сегменте сети отправляют пакеты данных, они проверяют свою собственную таблицу маршрутизации для локальных сетей, чтобы узнать, является ли пункт назначения локальным (то есть в том же сегменте сети) или нет.Если место назначения пакета не является локальным, компьютер пересылает его маршрутизатору в сети, который служит входом во все другие сети. Этот маршрутизатор называется шлюзом по умолчанию и может быть любым устройством маршрутизации, включая брандмауэр.

Каждое устройство в сети имеет шлюз по умолчанию. Шлюз по умолчанию для Firebox — это IP-адрес устройства, к которому он подключается к внешней сети. Обычно это IP-адрес вашего интернет-маршрутизатора. Вы можете использовать IP-адрес, который вы даете доверенному интерфейсу Firebox, в качестве шлюза по умолчанию для компьютеров в доверенной сети, а дополнительный IP-адрес Firebox в качестве шлюза по умолчанию для компьютеров в дополнительной сети.

Вторичная сеть

вторичный сеть — это логическая сеть в той же физической сети, что и Firebox. интерфейс, но с другим сетевым IP-адресом. Эта функция позволяет вам для привязки нескольких сетей к одному интерфейсу Ethernet на Firebox.

Вернуться к началу

Авторские права 1996–2005 WatchGuard Technologies, Inc. Все права защищены.

Официальное уведомление / Условия использования

Изменить настройки брандмауэра на Mac

Используйте панель «Брандмауэр» в настройках «Безопасность и конфиденциальность», чтобы включить брандмауэр в macOS, чтобы предотвратить нежелательные подключения из Интернета или других сетей. Узнайте, как заблокировать подключение к вашему Mac с помощью брандмауэра.

Чтобы изменить эти настройки на Mac, выберите меню «Apple»> «Системные настройки», нажмите «Безопасность и конфиденциальность», затем нажмите «Брандмауэр».

Откройте для меня панель брандмауэра

Опция | Описание |

|---|---|

Включите брандмауэр | Если брандмауэр выключен, нажмите защита. |

Параметры межсетевого экрана | Нажмите кнопку Параметры межсетевого экрана, чтобы изменить параметры межсетевого экрана. |

Блокировать все входящие подключения | В параметрах брандмауэра выберите, чтобы запретить входящие подключения к второстепенным службам и приложениям. Базовые интернет-сервисы — это набор приложений, которые позволяют вашему Mac находить сервисы, предоставляемые другими компьютерами в сети. Этот параметр запрещает подключения ко всем другим службам общего доступа. |

Добавить | В параметрах брандмауэра, чтобы добавить приложение или службу, нажмите кнопку «Добавить», выберите элемент в списке, затем нажмите «Добавить». |

Удалить | В параметрах брандмауэра, чтобы удалить приложение, выберите его в списке, затем нажмите кнопку «Удалить». |

Автоматически разрешать встроенному программному обеспечению принимать входящие соединения | В параметрах брандмауэра разрешить автоматическое добавление встроенных приложений и служб, подписанных действующим центром сертификации, в список разрешенных. приложения без вашего разрешения. |

Автоматически разрешать загруженному подписанному программному обеспечению получать входящие соединения | В параметрах брандмауэра разрешить автоматическое добавление загруженных приложений и служб, подписанных действующим центром сертификации, в список разрешенных приложений без ваше разрешение. |

Включить скрытый режим | В параметрах брандмауэра выберите, чтобы ваш Mac не отвечал на зондирующие запросы, которые можно использовать для выявления его существования.Mac по-прежнему отвечает на запросы от авторизованных приложений, но неавторизованные запросы, такие как ICMP (ping), не получают ответа. |

Расширенный | Щелкните, чтобы повысить безопасность вашего Mac, изменив настройки в параметрах Изменить дополнительные. |

Некоторые общие службы могут подключаться через брандмауэр, если они включены в настройках общего доступа. Для дополнительной безопасности вы можете запретить подключения к этим входящим службам, отключив службу в настройках общего доступа.См. Раздел Предоставление доступа к экрану, файлам и службам Mac другим пользователям в вашей сети.

Приобретайте межсетевые экраны со скидкой от ведущих производителей

Приобретайте межсетевые экраны со скидкой от ведущих производителей | Firewalls.comМагазин не будет работать корректно, если куки отключены.

Похоже, в вашем браузере отключен JavaScript. Для максимального удобства работы на нашем сайте обязательно включите Javascript в своем браузере.

ВНИМАНИЕ: из-за просроченных заказов и проблем с запасами, пожалуйста, ожидайте время ожидания для некоторых продуктов Ruckus, Aruba, Fortinet, Palo Alto и других.

Больше, чем просто брандмауэры!

Firewalls.com — это больше, чем просто торговый посредник. С того момента, как вы заходите на наш веб-сайт, вы подключаетесь к экспертному контенту, высококвалифицированным специалистам по продажам и вариантам сетевой безопасности, которые упрощают защиту малого бизнеса. Мы получаем сертификаты от продавцов, которых мы продаем, поэтому наша команда всегда дает четкие, краткие и обоснованные решения. Независимо от того, подключаетесь ли вы через чат или звоните по нашим телефонным линиям, у вас есть команда настоящих, местных, сертифицированных людей, готовых выполнить ваш проект безопасности от начала до конца.

Узнайте о брандмауэрах

Что такое брандмауэр?

Брандмауэр — это устройство, которое находится перед сетью и отслеживает весь входящий и исходящий трафик на предмет потенциальных угроз. Если брандмауэр обнаруживает подозрительную активность, он обрабатывает эти угрозы в соответствии с правилами и настройками брандмауэра. Брандмауэры в основном решают, что разрешено входить и выходить из сети.

Как работает брандмауэр?

Брандмауэрыработают, отслеживая входящий и исходящий трафик в вашей сети.Когда пакет данных запрашивает доступ к вашей сети, брандмауэры проверяют пакет заранее, чтобы определить, является ли запрос действительным или потенциально опасным. Межсетевые экраны следующего поколения идут еще дальше с Deep Packet Inspection, взламывая весь пакет данных, чтобы проверить его содержимое до определения безопасности.

Кому нужен брандмауэр?

Любой бизнес или организация, которая обрабатывает данные или подключает пользователей к Интернету, должна иметь брандмауэр. Брандмауэр защищает организации, конечных пользователей, клиентов и данные со всех сторон, поэтому предприятия могут работать, не опасаясь кибербезопасности.

От чего защищает брандмауэр?

Брандмауэр защищает от вредоносных программ, программ-вымогателей, вирусов и неизвестных будущих угроз. Киберпреступники используют эти угрозы разными способами для проникновения в бизнес-сети, и правильно настроенный брандмауэр помогает защитить от них.

Просмотреть все часто задаваемые вопросы о брандмауэреЛучшие межсетевые экраны для малого бизнеса

Персонализированные решения для межсетевого экрана и сетевой безопасности

Наша команда сертифицированных инженеров и знающих экспертов по сетевой безопасности готова помочь создать персонализированную среду сетевой безопасности.На Firewalls.com мы продаем больше, чем просто брандмауэры. Мы работаем с некоторыми из самых престижных производителей в этой сфере, чтобы предоставить решения для кибербезопасности, которые включают точки доступа, сетевые коммутаторы, защиту конечных точек, управляемые службы межсетевого экрана, программное обеспечение и многое другое. Обратитесь к нашей команде сегодня, чтобы получить больше, чем просто брандмауэр, а также защитить всю сеть.

317-225-4117 Напишите намОбеспечение безопасности малого бизнеса с помощью управляемой безопасности

Управляемые услуги безопасности, предоставляемые по модели подписки без обязательств, могут легко преобразовать базовые бизнес-сети в надежные и высокопроизводительные хранилища данных! Вместо увеличения штата за счет дорогостоящего найма ИТ-специалистов, почему бы не позволить нашей сертифицированной и испытанной команде инженеров управлять вашими брандмауэрами и конфигурациями безопасности за вас? Управляемые услуги безопасности — это недорогой и надежный способ обеспечить безопасность вашей сети, пока вы сосредоточены на ведении бизнеса!

Как настроить брандмауэр за 5 шагов

| Автор: Christopher Skarda Security Analyst QSA, CISSP |

Базовое руководство по настройке брандмауэра за 5 шагов: создание зон, настройка параметров и просмотрите правила брандмауэра.

13 сентября 2019 г.