Программа для сканирования флешки на вирусы. Как защитить флешку от вирусов и стирания информации

Попадают в операционную систему не через интернет или электронную почту, а с помощью обычной флешки. Причем чаще всего хозяин этого съемного носителя даже не знает, что его флеш-носитель заражен одним или несколькими вирусами. Но как защитить свои устройства от вирусов? Существует ли оптимальный антивирус для флешки или другой надежный способ защиты съемных носителей? Ответы на эти вопросы Вы найдете в продолжении данной статьи.

Для начала давайте определимся, что именно мы собираемся защищать. Ведь можно найти неплохой антивирус для флешки, способный не допустить заражение Вашего съемного диска, но которому не справиться с более мощными угрозами, атакующими компьютер или ноутбук. Поэтому необходимо понимать, что домашний ПК в любом случае следует снабдить хорошим фаерволом и качественным антивирусным софтом, который сможет стать надежной защитой от любых шпионских и вирусных программ.

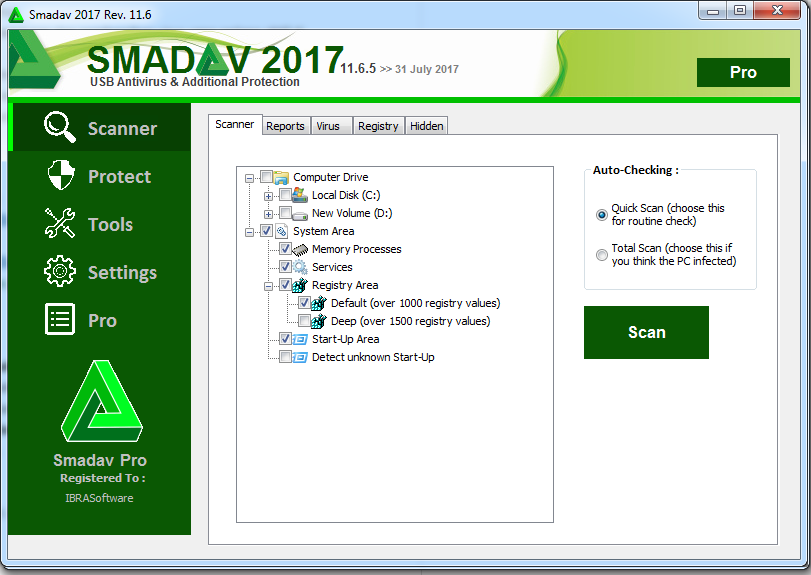

Одной из лучших предназначенных для защиты съемных носителей, является бесплатная утилита под названием «Antirun». Эта программа не только поможет защитить компьютер от проникновения в него различных вредоносных вирусов, но и убережет Вашу флешку от попадания на нее различного «сетевого мусора».

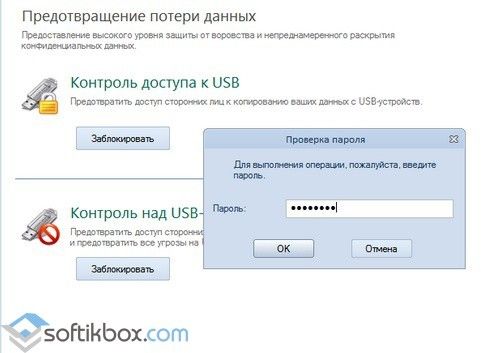

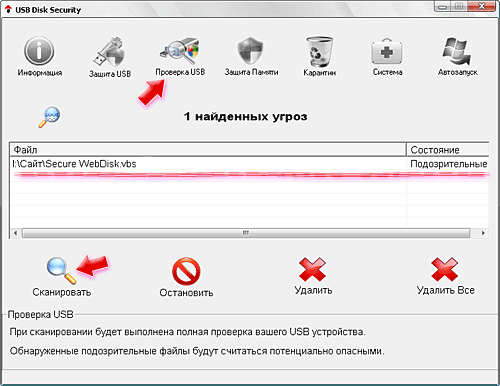

Еще одной популярной среди продвинутых пользователей программой по защите съемных дисков является утилита «USB Disk Security» (на момент написания этой статьи ее последняя версия — 5.0.0.76). Этот софт, занимающий всего один мегабайт, представляет собой компактный аналог настоящего полноценного антивируса, способного сканировать съемный носитель и удалять с него зараженные файлы.

Еще один вариант защиты любого съемного носителя, подключаемого к компьютеру с помощью USB-порта (это может быть не только флешка, но и карта памяти цифрового фотоаппарата или мобильного телефона, MP3-плеер и другая техника) — запретить возможность записи на этот носитель любых данных без подтверждения пользователя на это действие.

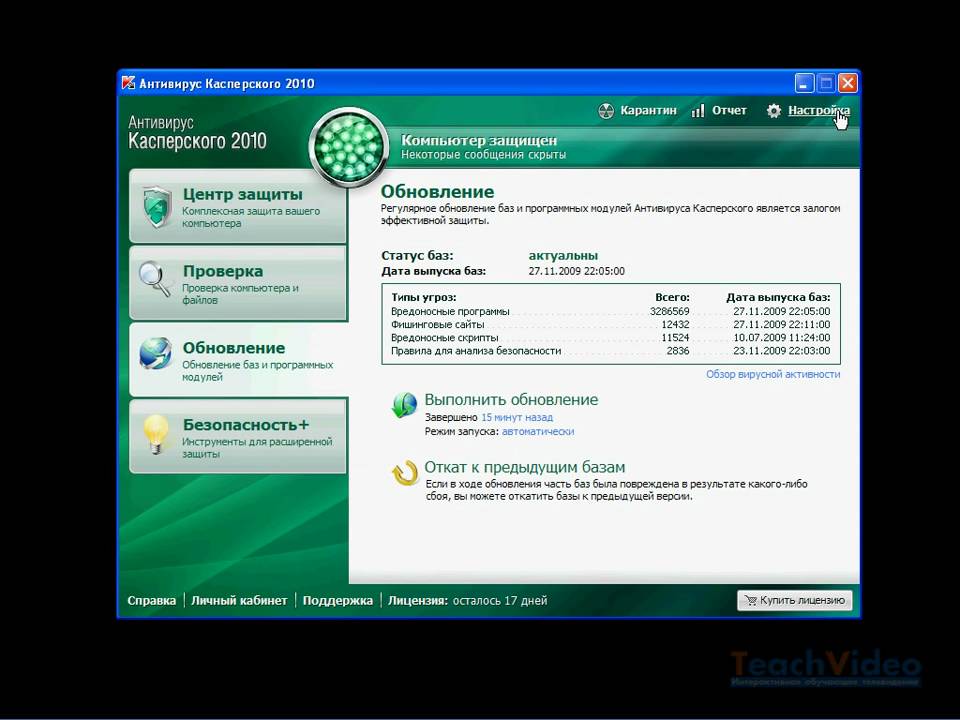

Для того чтобы защитить свой компьютер от возможной угрозы со стороны съемных носителей, опытные пользователи рекомендуют как можно чаще обновлять антивирусные базы и время от времени полностью сканировать все жесткие диски и съемные носители, которыми Вы регулярно пользуетесь. Антивирус для флешки же следует устанавливать только в том случае, если компьютер или ноутбук по каким-либо причинам остался на какое-то время без надежной антивирусной защиты. Если этот компьютер имеет доступ в интернет, то его можно сканировать на наличие сторонних и потенциально опасных программ даже в режиме онлайн — эту услугу многие ведущие производители антивирусов предлагают в наше время совершенно бесплатно.

Не следует забывать, что при неосторожном и халатном обращении со своим компьютером и съемными носителями от вредоносного софта не поможет ни один антивирус для флешки или ПК. Если же регулярно проверять операционную систему и ее ресурсы с помощью специализированных программ, вероятность заражения Вашего компьютера практически сводится к нулю. Главное, не забывать выполнять простейшие требования по защите своего ПК и Вам не придется обращаться в ремонтные мастерские после каких-либо поломок, связанных с вирусами и прочими вредоносными программами.

Если же регулярно проверять операционную систему и ее ресурсы с помощью специализированных программ, вероятность заражения Вашего компьютера практически сводится к нулю. Главное, не забывать выполнять простейшие требования по защите своего ПК и Вам не придется обращаться в ремонтные мастерские после каких-либо поломок, связанных с вирусами и прочими вредоносными программами.

Часто бывает, что при регулярном использовании флешки либо другого переносного накопителя мы подвергаем риску свой компьютер.

Особенно это опасно, когда осуществляется подключение чужого USB-устройства, о содержимом которого мы можем лишь догадываться. Таким образом, вероятность заразить свой ПК вирусами очень велика.

USB Disk Security (русская версия) – отличное программное решение, которое способно в автоматическом режиме проверять флешку на вирусы сразу после её подключения к компьютеру. Занимаемый объём оперативной памяти настолько мал, что использовать утилиту можно и на маломощных ПК и ноутбуках.

Программа полностью совместима с большинством антивирусов, таких как DrWeb, Kaspersky, Nod32, поэтому никаких программных сбоев или системных конфликтов не возникнет, а установка займёт считанные секунды, ведь размер данного софта невелик.

Основная задача утилиты USB Disk Security — это максимальная защита в режиме онлайн от большинства типов вирусов и компьютерных угроз, которые распространяются посредством юсб-накопителей, карт памяти, переносных жестких дисков и других внешних USB-устройств.

Теперь, проверить компьютер на вирусы в режиме онлайн (при подключении флешки) можно без вмешательства со стороны пользователя, – всё происходит в автоматическом режиме.

Внимание: USB Disk Security не является полноценным антивирусом, а всего лишь дополняет его функции по отношению к внешним накопителям и активируется в момент их подключения к компьютеру. Иначе говоря, для достижения надёжной защиты от взлома и заражения системы нужно иметь полноценно работающий антивирус с актуальными базами и поддержкой функции фаервола (брандмауэра). Только в таком случае можно быть уверенным в относительной защищённости компьютера от вирусов и другого потенциально нежелательного ПО.

Только в таком случае можно быть уверенным в относительной защищённости компьютера от вирусов и другого потенциально нежелательного ПО.

Изюминкой на русском языке можно назвать её умение бесплатно проверять компьютер на вирусы онлайн, – разработчики создали специальный модуль, который позволяет проверять подозрительные сайты на наличие вредоносного ПО. Кроме того, программа позволяет корректировать список автозагружаемых приложений и производить чистку памяти от мусора. Всё это добавляет плюсов к этой замечательной и бесплатной утилите. Скачать программу можно бесплатно с официального сайта, а можно и по ссылке внизу (мы это уже сделали за Вас).

Все вредоносные файлы, которые намереваются попасть в компьютер пользователя будут изолированы и вылечены от вируса.

Проверка флешки на вирусы обязательна, но если вручную это делать неудобно, то советуем установить ЮСБ Диск Секьюрити!

Наиболее частой причиной заражения ПК возникает в связи с устаревшей антивирусной базой, которая не имеет сведений о новых угрозах. У USB DISK SECURITY имеется собственный уникальный алгоритм определения зловредных участков кода, позволяющий в оперативном режиме реагировать на угрозы безопасности.

У USB DISK SECURITY имеется собственный уникальный алгоритм определения зловредных участков кода, позволяющий в оперативном режиме реагировать на угрозы безопасности.

Каждый носитель информации может стать пристанищем для вредоносного ПО. Как следствие, Вы можете лишиться ценных данных и рискуете заразить другие Ваши устройства. Поэтому лучше как можно скорее от всего этого избавиться. Чем можно проверить и удалить вирусы с накопителя, мы рассмотрим дальше.

Начнем с того, что рассмотрим признаки вирусов на съемном накопителе. Основные из них такие:

- появились файлы с названием «autorun» ;

- появились файлы с расширением «.tmp» ;

- появились подозрительные папки, например, «TEMP» или «RECYCLER» ;

- флешка перестала открываться;

- накопитель не извлекается;

- файлы пропали или превратились в ярлыки.

В целом носитель начинает медленнее определяться компьютером, на него дольше копируется информация, и иногда могут возникать ошибки.

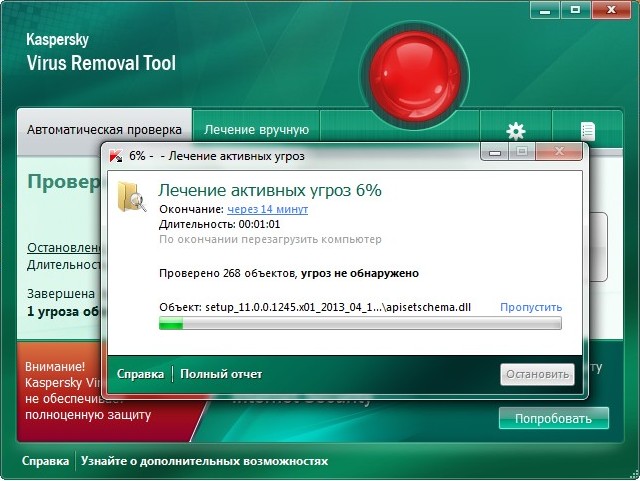

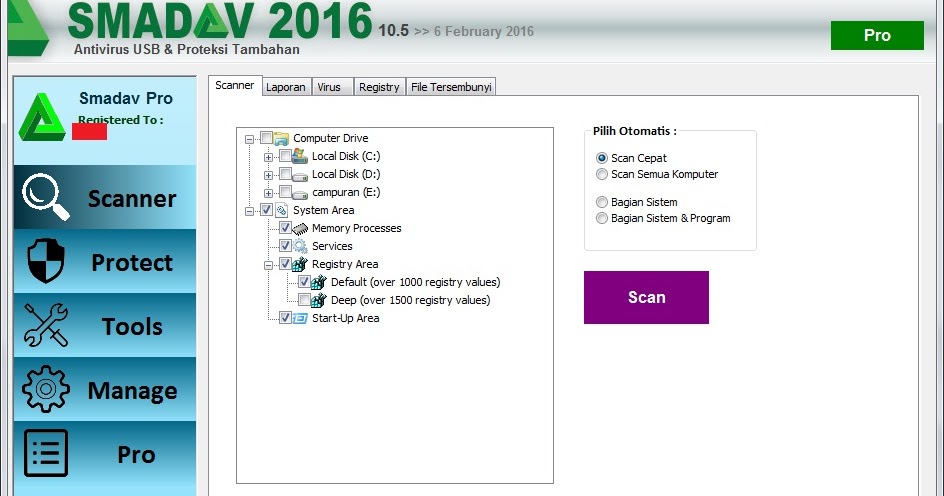

Для борьбы с вредоносным ПО целесообразнее всего использовать антивирусы. Это могут быть и мощные комбинированные продукты, и простые узконаправленные утилиты. Предлагаем ознакомиться с лучшими вариантами.

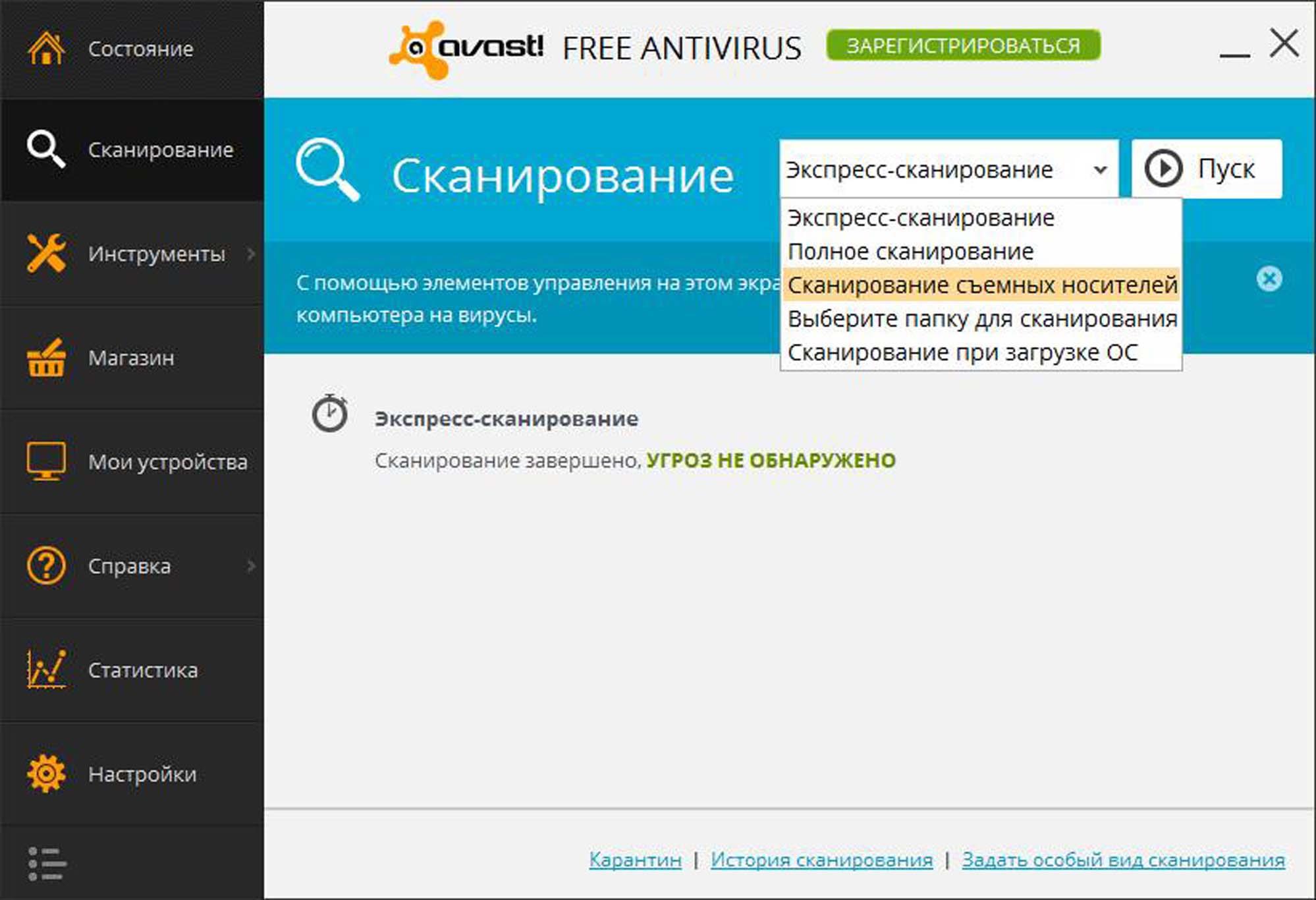

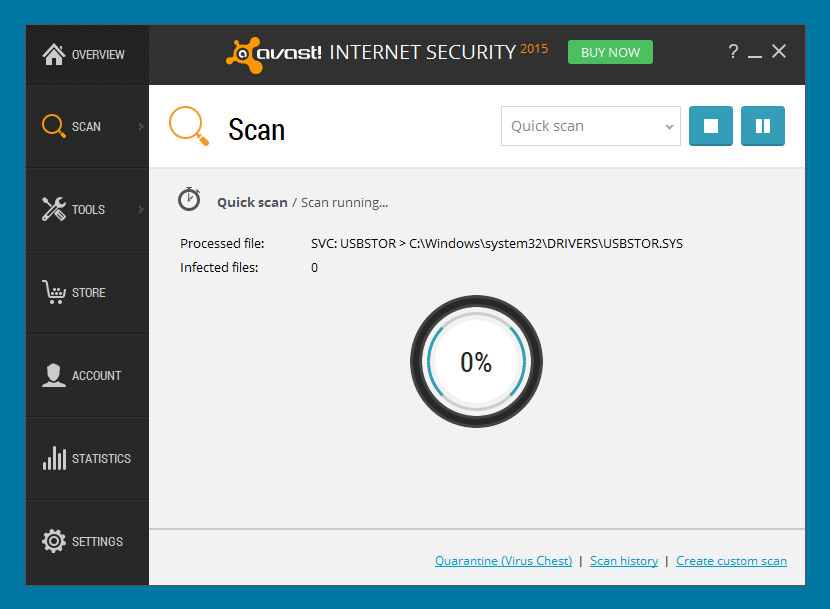

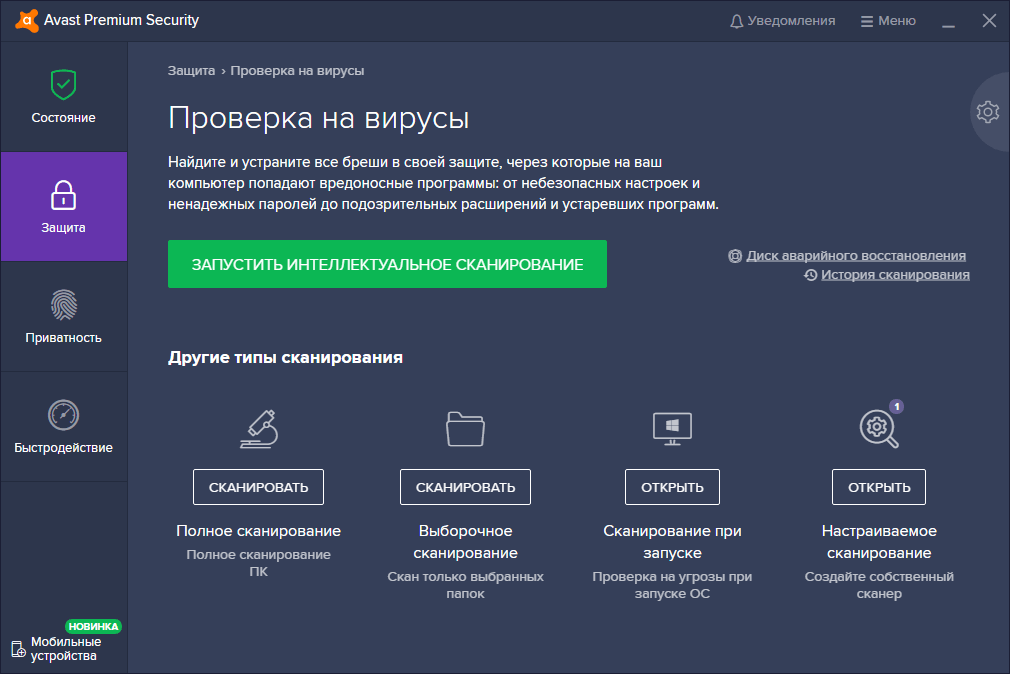

Способ 1: Avast! Free Antivirus

Сегодня этот антивирус считается одним из самых популярных в мире, и для наших целей он прекрасно подходит. Чтобы воспользоваться для очистки USB-накопителя, сделайте следующее:

Также можно просканировать носитель через контекстное меню. Для этого выполните ряд простых шагов:

По умолчанию в Авасте настроено автоматическое выявление вирусов на подключаемых устройствах. Статус этой функции можно проверить по следующему пути:

Настройки / Компоненты / Настройки экрана файловой системы / Сканирование при подключении

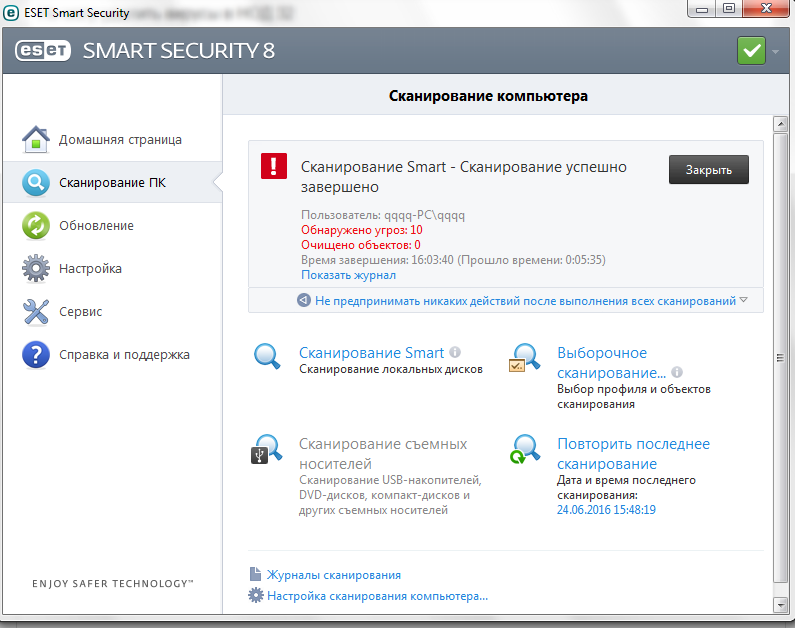

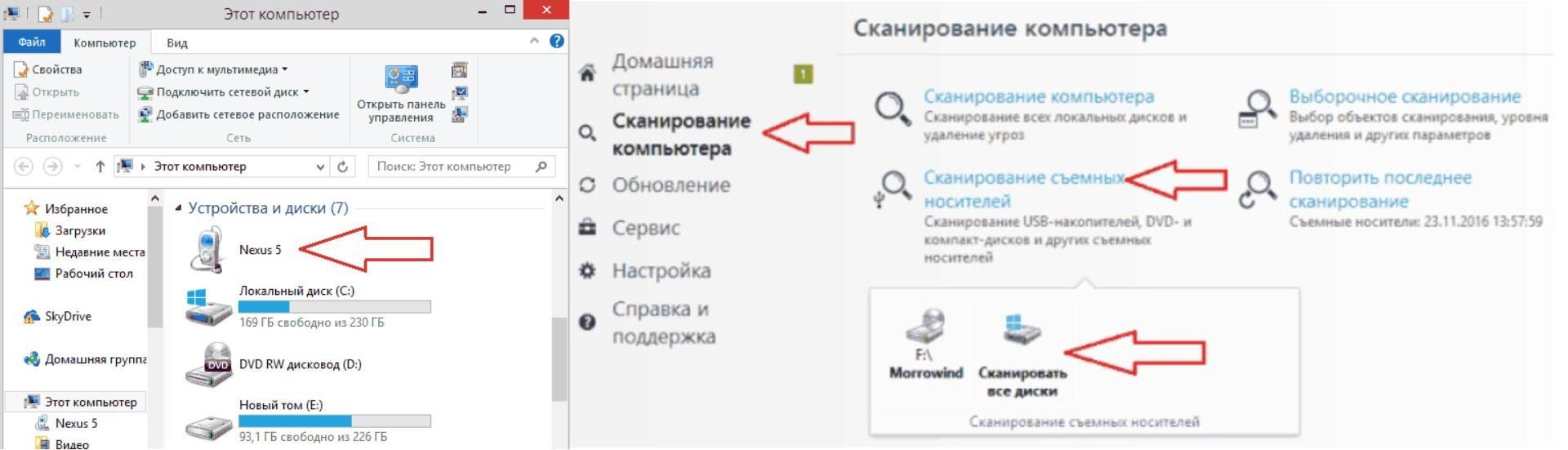

Способ 2: ESET NOD32 Smart Security

А это вариант с меньшей нагрузкой на систему, поэтому он часто устанавливается на ноутбуки и планшеты. Чтобы проверить съемный накопитель на вирусы с помощью , сделайте следующее:

Чтобы проверить съемный накопитель на вирусы с помощью , сделайте следующее:

Настройка / Дополнительные настройки / Защита от вирусов / Съемные носители

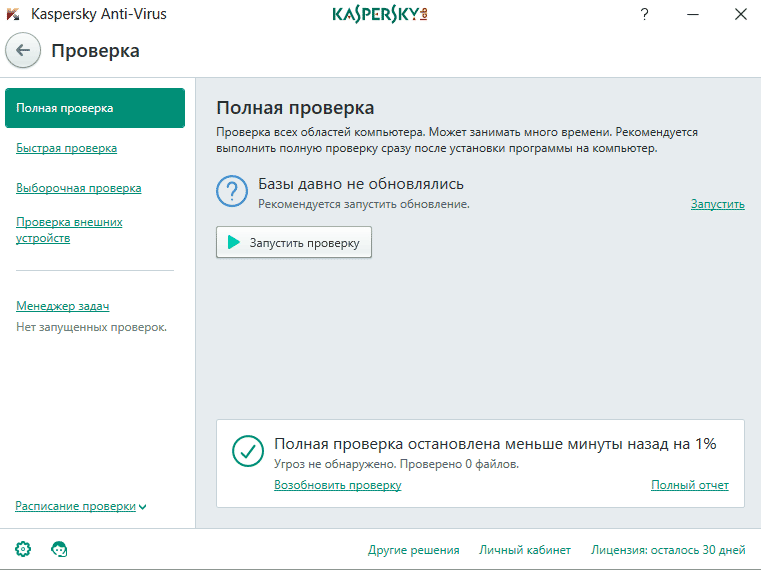

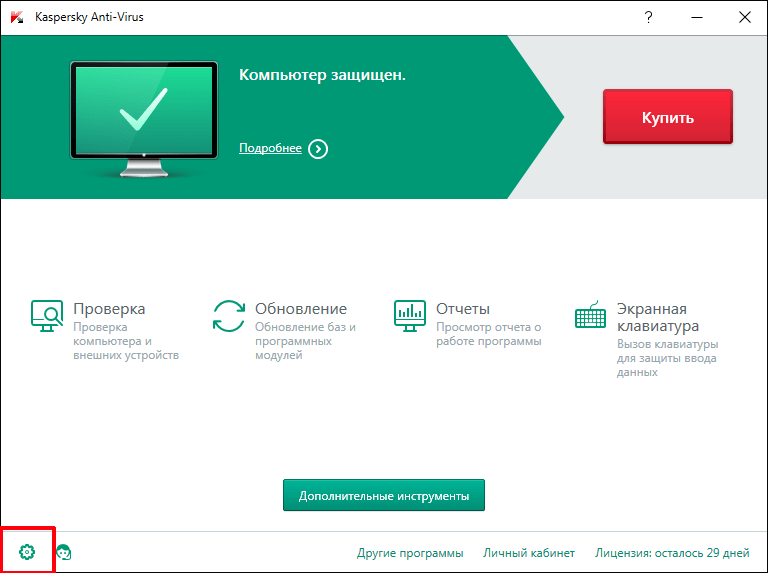

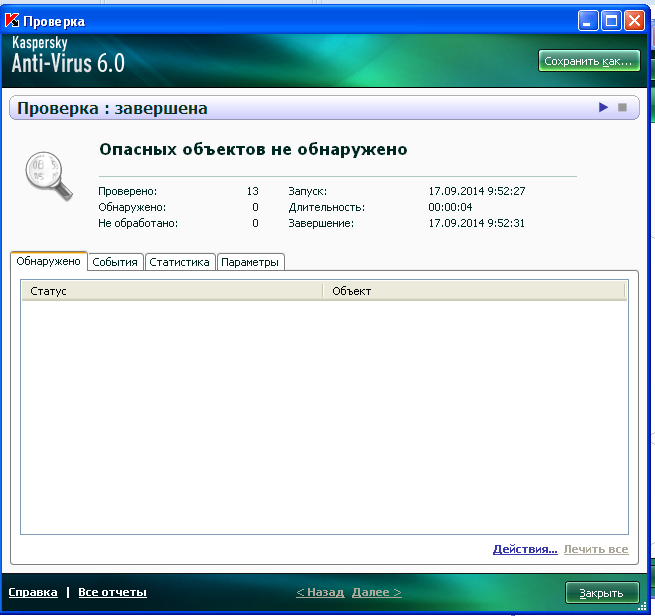

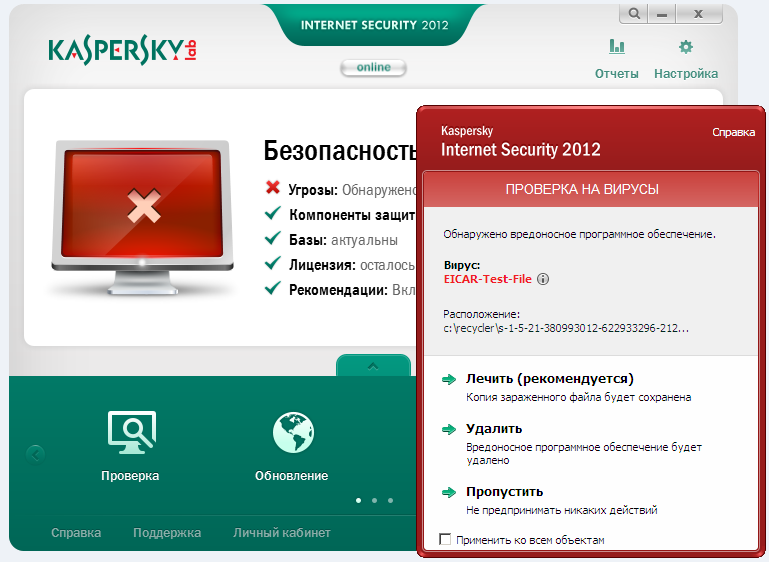

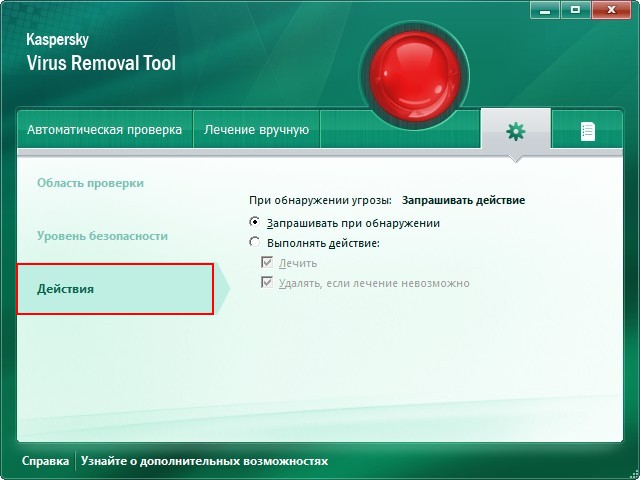

Способ 3: Kaspersky Free

Бесплатная версия этого антивируса поможет быстро просканировать любой носитель. Инструкция по его использованию для выполнения нашей задачи выглядит следующим образом:

Не забудьте настроить автоматическое сканирование. Для этого перейдите в настройки и нажмите «Проверка» . Здесь можно задать действие антивируса при подключении флешки к ПК.

Для надежной работы каждого антивируса не забывайте об обновлениях вирусных баз. Обычно они происходят автоматически, но неопытные пользователи могут отменять их или вовсе отключать. Делать это очень не рекомендуется.

Способ 4: Malwarebytes

Одна из лучших утилит для обнаружения вирусов на компьютере и переносных устройствах. Инструкция по использованию состоит вот в чем:

Инструкция по использованию состоит вот в чем:

Можно пойти другим путем, просто кликнув правой кнопкой по флешке в «Компьютере» и выбрав «Просканировать Malwarebytes» .

Из этой статьи вы узнаете, как обезопасить вашу флешку от всевозможных вирусов и вредоносного ПО. Выберем надежное средство для защиты флешки от вирусов и вылечим зараженный usb flash накопитель, используя для этого эффективные антивирусы.

Первые признаки заражения вирусами. Чем опасен автозапуск

На flash-устройствах, в отличие от CD и DVD , можно производить любые файловые операции, вплоть до форматирования. Итак, вирус копируется на флешку. Первым признаком этому — появившийся в корне диска файл autorun.inf.

Как только вы вставите носитель в USB

-разъем, срабатывает механизм автозапуска. По двойному нажатию на значок флешки в Проводнике запускается приложение, путь к которому был указан в autorun.inf. Вирус загружается в оперативную память и копирует файлы в системную область диска. Вычислить программу в процессах диспетчера задач чаще всего невозможно, так как вирусы маскируются под важные процессы: services.exe, lsass.exe и т. п, без которых ОС не может работать в принципе.

Вычислить программу в процессах диспетчера задач чаще всего невозможно, так как вирусы маскируются под важные процессы: services.exe, lsass.exe и т. п, без которых ОС не может работать в принципе.

Заражение происходит мгновенно и незаметно для пользователя. Взять, например, действия вируса Trojan-Downloader.Win32.VB.hkq. Все папки на flash-устройстве он делает скрытыми и заменяет их одноименными исполняемыми файлами. Если в Проводнике отключен показ расширения файлов, отличить файл от каталога невооруженным глазом невозможно, поскольку exe-файлам присваиваются значки с изображением папок Windows.

При самостоятельном поиске следов деятельности вируса, первым делом, нужно включить показ скрытых файлы. Для этого идем в Проводник Windows и в меню Сервис -> Свойства папки, во вкладке “Вид”, в дополнительных параметрах, выставляем флажок “Показывать скрытые файлы и папки”.

Если после этого в корне диска вы увидите файл autorun.inf, то это верное свидетельство того, что ваша флешка инфицирована. Кроме того, на диск записываются папки и файлы с названиями, которые создавали явно не вы. Какие файлы нужно удалить в обязательном порядке:

Кроме того, на диск записываются папки и файлы с названиями, которые создавали явно не вы. Какие файлы нужно удалить в обязательном порядке:

- файлы autorun.*, где * – это любое расширение файла;

- неизвестные файлы с расширениями.inf .com .sys .tmp .exe;

- папки RECYCLER или RECYCLED .

Совет : если вы хотите стереть с флешки зараженный файл, а он никак не удаляется, воспользуйтесь программой Unlocker.

Не факт, что данный способ поможет вам справиться с задачей, но может «очень повезти», и вирус не восстановится.

Будьте внимательны: безбоязненно можно удалять только те файлы, которые не составляют для вас никакой важности. В то же время, копировать данные к себе на компьютер мы не рекомендуем, т. к. во вложенных папках могут содержаться инфицированные данные. Убедитесь, чтобы в папках не было файлов с непонятным расширением, поскольку вирус может заменить папки исполняемыми файлами и скрыть их от ваших глаз. В Проводнике нужно выставить показ расширения файлов: меню Сервис -> Свойства папки, вкладка “Вид”, в дополнительных параметрах убрать флажок “Скрывать расширения для зарегистрированных типов файлов”.

Может возникнуть проблема с атрибутами файлов, а именно: не отображаются скрытые файлы, даже если включить их показ. Это еще одна проделка вирусов. Откройте реактор реестра и в ключе CheckedValue ветви замените значение «0» на «1».

Для надежности флешку можно отформатировать. Никакой пользы, однако, от этого не будет: удаляйте/не удаляйте, а при следующей вставке флешки вирус, подобно Фениксу, возродится.

Есть один способ защитить носитель от некоторых autorun-вирусов. Он достаточно прост и, по отзывам пользователей на software-форумах, позволяет вообще забыть о данной проблеме (но это ложное рассуждение). На флешке нужно создать папку (именно папку!) autorun.inf. В таком случае операционная система, теоретически, не разрешит ни одному процессу создать одноименный файл. Но есть вирусы «похитрее», которые обходят данный тип защиты, удалив каталог и перезаписав вместо него файл autorun’а. Поэтому и описанный способ, увы, бесполезен, т. к. он не полностью застрахует от проникновения вирусов на флешку…

Как видите, мы перечислили несколько советов, но каждый из них по отдельности безуспешен. Вообще, механизм поиска вирусов достаточно сложен, и ручное удаление и защита — это подчас рутинное и безуспешное занятие. К тому же, если вы не достаточно опытный пользователь, вы рискуете удалить «что-то не то». Ошибочное удаление важного системного файла или ключа в реестре может обернуться плачевно. Но — должны вас обрадовать! Совсем не обязательно вручную удалять вирусы. Существуют программы куда более эффективные, чем наши мероприятия.

Вообще, механизм поиска вирусов достаточно сложен, и ручное удаление и защита — это подчас рутинное и безуспешное занятие. К тому же, если вы не достаточно опытный пользователь, вы рискуете удалить «что-то не то». Ошибочное удаление важного системного файла или ключа в реестре может обернуться плачевно. Но — должны вас обрадовать! Совсем не обязательно вручную удалять вирусы. Существуют программы куда более эффективные, чем наши мероприятия.

Выбираем надежный антивирус для флешки

Avast Free

1. — бесплатный антивирус с обновляемыми вирусными базами. Умеет проверять на вирусы съемные устройства). Проверка на вирусы происходит в автоматическом режиме. Как только вирус пытается запуститься с флешки, антивирус Avast Free обнаруживает угрозу и блокирует ее. Тем не менее, перед тем, как открыть usb-накопитель, советуем не использовать автозапуск и проверить флешку на вирусы, указав ее антивирусу.

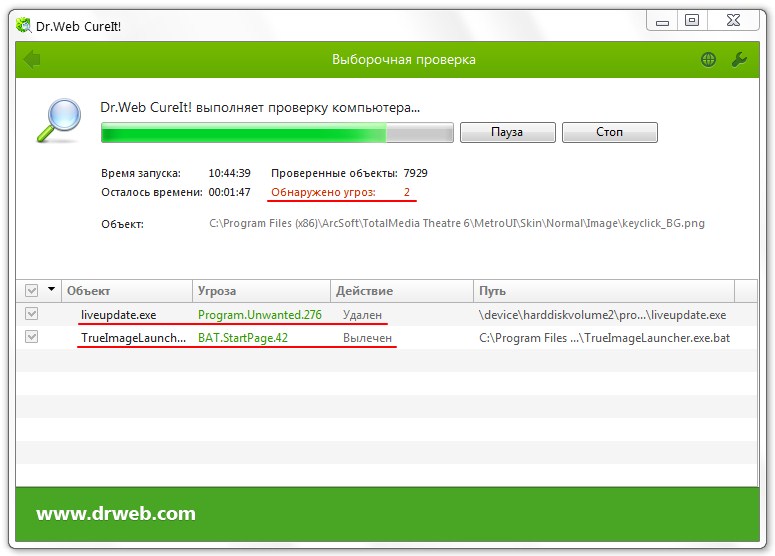

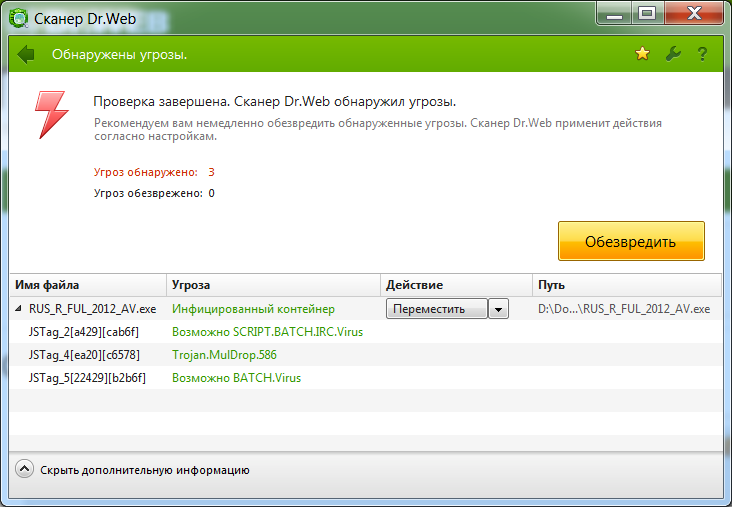

Dr Cureit

Еще один отличный антивирус для флешки. Он удобен для одноразовой проверки съемных носителей, жесткого диска, областей памяти на вирусы. При каждой проверке рекомендуется скачивать последнюю версию Dr Cureit, поскольку она содержит необходимые антивирусные базы. То есть, это вполне неплохой вариант защиты флеш-накопителя.

При каждой проверке рекомендуется скачивать последнюю версию Dr Cureit, поскольку она содержит необходимые антивирусные базы. То есть, это вполне неплохой вариант защиты флеш-накопителя.

USB Disk Security — антивирус на флешку

Разработчик: Zbshareware Lab.

Лицензия: shareware

Краткое описание: программа для защиты USB-флешки от вирусов и предотвращения запуска вредоносных программ

Практика показывает, что не каждый антивирус — даже с обновленными базами — способен обнаружить потенциальную опасность в автоматически запускаемых приложениях. Сейчас количество инфицированных флеш-брелоков резко возросло. Это доказывает, что необходимость в программе, которая защитит компьютер от вредоносных программ, все еще не отпала.

После установки программа предлагает отключить автозапуск — как потенциальную опасность для компьютера. По сути, так и есть: в качестве Autorun можно замаскировать любое приложение или действие (даже «Открыть в Проводнике»).

USB Disk Security — своего рода антивирус для флешки. Работает защита следующим образом. Если на флешке обнаружена программа, которая пытается запуститься, об этом будет сообщено пользователю. Информация отобразится в соответствующем разделе, а попытка запуска приложения будет пресечена. Опасный элемент можно незамедлительно удалить.

Работает защита следующим образом. Если на флешке обнаружена программа, которая пытается запуститься, об этом будет сообщено пользователю. Информация отобразится в соответствующем разделе, а попытка запуска приложения будет пресечена. Опасный элемент можно незамедлительно удалить.

Помимо прочего, отметим опцию «Защита памяти». Под ей понимается мониторинг, при котором отслеживаются потенциальные программы-вредители, находящиеся в оперативной памяти. Их также с легкостью можно выгрузить. В разделе «Система» собраны инструменты «Очистка реестра» (восстановление настроек) и «Очистка диска» (удаление временных файлов Internet Explorer из кэша).

Несмотря на то, что программа USB Disk Security занимает меньше 4 мегабайт, в ее антивирусной эффективности не стоит сомневаться. Хотя проверка флешки на вирусы с ее помощью не представляется возможной, Disk Security отлично дополнит любую антивирусную программу. Если вы постоянно работаете со съемными носителями, приложение должно постоянно находится в трее.

Panda USB Vaccine

Одна из вспомогательных программ для защиты флешки от вирусов — Panda USB Vaccine. Она признана одной из наиболее эффективных в своем роде. Суть метода состоит в том, что программа записывает на флешку «свой» autorun.inf, который уже не может быть переписан вирусами, как бы они не старались заразить носитель.

Panda Research USB Vaccine — популярный антивирус для usb-флешки

Рассмотрим программу в действии. Устанавливать ее не нужно, достаточно согласиться с условиями лицензии. После запуска появляется окно, в котором предлагается выбрать устройство для обработки. Как правило, ничего выбирать не нужно, если в данный момент вы работаете только с одним съемным носителем. На всякий случай удостоверившись, что буква диска правильная, нажимаете Vaccinate USB — и готово, защита флешки от вирусов включена. О заражении через autorun можно забыть.

У программы Panda USB

Vaccine есть один недостаток: программа работает только с устройствами, отформатированными в файловой системе FAT

и FAT32.

Совет. Выполнить перевод из одной файловой системы в другую средствами операционной системы можно следующим образом: Пуск — Выполнить, «convert x: /FS:NTFS», где «x» — буква съемного носителя.

Аналогичные функции по модификации autorun.inf предоставляют программы Flash Disinfector и USB

Disk Security . Первая создает в корне диска папку AUTORUN

.INF с файлом, который нельзя удалить простым способом. Вторая создает папку autorun.inf с модифицированным путем, что вводит всякий вирус в недоумение. Тем самым обе программы предохраняют флешку от записи на нее вирусов.

Еще одна полезная и небольшая программа по борьбе вирусами, о которой стоит упомянуть – Autostop.

Защита флешки от записи новых файлов и вирусов

У данной утилиты (скрипта) в запасе имеется 3 функции:

- Отключение autorun на компьютере,

- Защита флешки от autorun-вирусов,

- Защита от записи на флешку новых файлов.

Работа с программой до невозможности проста. Запускаете скрипт и видите список функций. Затем нажимаете одну из трех клавиш: 1, 2 или 3. Можно нажать их по порядку, чтобы включить сразу все опции.

Запускаете скрипт и видите список функций. Затем нажимаете одну из трех клавиш: 1, 2 или 3. Можно нажать их по порядку, чтобы включить сразу все опции.

Отдельно должны сказать о функции под номером 3. Зачем защищать брелок от записи, если есть команды 1 и 2? И как работать с флешкой, если ее основная функция, по сути, урезается? Все объясняется просто. В частных случаях флешка используется как загрузочный диск. Если , тогда она не сможет выполнять свои обязанности. Вот в таком случае и пригодится функция под номером 2. При этом все свободное пространство флешки будет заполнено, что предотвратит ее от произвольной записи файлов.

Антивирус Flash Guard

Flash Guard — еще один антивирус, предназначенный для установки на флешку. Программа делит компьютерные устройства на съемные, несъемные, сетевые и другие. Flash Guard позволяет гибко настроить автозапуск. Так, в настройках можно включить/отключить автозапуск в целом или настроить действия при вставке носителя в частности:

- Удаление добавленных файлом Autorun.

inf пунктов в контекстном меню диска

inf пунктов в контекстном меню диска - Информирование пользователя о наличии на диске файла Autorun.inf

- Удаление файла Autorun.inf

- Удаление всех файлов Autorun.*

Программа Flash Guard работает практически незаметно, сворачиваясь в область уведомлений Windows.

Программа USB

Упомянем «самых маленьких» — программу USB (http://sputnik70.narod.ru/usb.html). Даже в скромные 10 Кб кода, как оказалось, можно вместить самое необходимое для борьбы с вирусами. Опять же, программа предназначена для слежения за autorun.inf файлами. USB находится в оперативной памяти и при подключении новых дисков автоматически переименовывает находящиеся на флешке файлы autorun.inf в autorun.inf_renamed. В результате «значительно снижается вероятность заражения компьютера вирусами распространяющимися через flash-накопители» — как говорится в руководстве.

Как проверить флешку на вирусы онлайн

К слову, вышеупомянутые антивирусные комплексы (Kaspersky и ), через официальный сайт, предлагают также проверить флешку на вирусы онлайн. Удобство онлайн-проверки заключается в том, что вам не нужно устанавливать ресурсоемкие антивирусы на свой компьютер. Кроме того, данная услуга бесплатна.

Удобство онлайн-проверки заключается в том, что вам не нужно устанавливать ресурсоемкие антивирусы на свой компьютер. Кроме того, данная услуга бесплатна.

Как показала практика, обновление антивируса не помешает. Разработчики не дремлют, и наиболее распространенные autorun-вредители флешки уже имеются в базе. С большой долей вероятности их даже можно найти и ликвидировать. Тем не менее, антивирус — не панацея от всех бед.

В сущности, autorun-вирусы могут быть практически безвредными (если не считать влияния на нервную систему пользователей) и не распознаваться антивирусными программами. В таком случае можно и нужно воспользоваться программами, которые обрабатывают usb-носитель таким образом, чтобы на него не смогла скопироваться информация для автозапуска. Это не совсем программы для удаления вирусов (см. список выше), тем не менее, отличная альтернатива для обеспечения безопасности для вашей флешки.

Эту и предыдущую программы объединяет то, что они защищают не флешку, а отдельно взятый компьютер. Вообще, мы настоятельно рекомендуем совмещать методы защиты от autorun-вирусов: во-первых, вакцинировать флешку, во-вторых — устанавливать на компьютер антивирус и, в обязательном порядке, одну из вышеупомянутых программ.

Вообще, мы настоятельно рекомендуем совмещать методы защиты от autorun-вирусов: во-первых, вакцинировать флешку, во-вторых — устанавливать на компьютер антивирус и, в обязательном порядке, одну из вышеупомянутых программ.

Напоследок — несколько советов по теме. Соблюдая их, вы наверняка обезопасите свой компьютер от autorun-вирусов.

- По возможности, никому не давайте свой флеш-брелок в личное пользование. Тем самым вы обезопасите себя от autorun-вирусов. А если уж и есть желание поделиться, не забудьте скопировать все важные данные с флешки себе на компьютер.

- Если вирусы заблокировали доступ к файлам или запись на флешку стала невозможной, см.

- Проверяйте накопитель на вирусы сразу после вставки в USB -гнездо, выбрав из контекстного меню команду сканирования.

- По возможности, не открывайте сменные носители двойным кликом или через окно «Открыть…». Используйте при работе файловый менеджер Total Сommander или другие файловые менеджеры.

- Сейчас это редкость, но на некоторых flash-устройствах производители помещают кнопку защиты от записи файлов.

Если вы копируете информацию с флешки на компьютер (а не наоборот), было бы не лишним переключиться в данный режим.

Если вы копируете информацию с флешки на компьютер (а не наоборот), было бы не лишним переключиться в данный режим. - Если зажать Shift на 10 секунд при подключении съемного носителя, автозапуск не сработает, даже если данная функция на компьютере активирована.

Вирус на флешке, удаление и защита

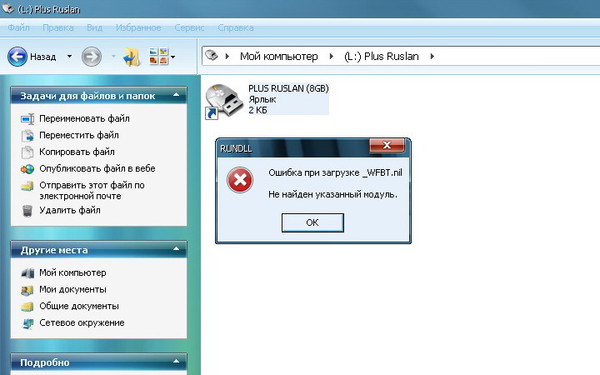

На флешку вирус попадает с зараженного компьютера, к которому вы подключали флешку. Работа вируса проявляется достаточно отчетливо — файлы, которые были на флешке исчезли, а папки превратились в ярлыки. Есть модификации вирусов, которые блокируют доступ к флешке.

Не стоит паниковать! Файлы и папки все еще находятся на флешке, просто вирус установил им атрибуты «скрытый» и «системный», далее вирус создал ярлыки с названиями ваших папок и прописал в них путь к своему запуску. Иными словами, если вы попытаетесь открыть такой ярлык на флешке, то ваш компьютер будет заражен этим вирусом, что приведет к заражению любых флешек и карт-памяти, которые вы подключите к компьютеру.

Вирус создает ярлыки на флешке

В зависимости от версии Windows, у вас, при открытии флешки, конечно же, если она открылась, будет такая картина:

Ярлыки вместо папок на флешке из-за вируса

Дальнейшие действия для очистки флешки от вируса:

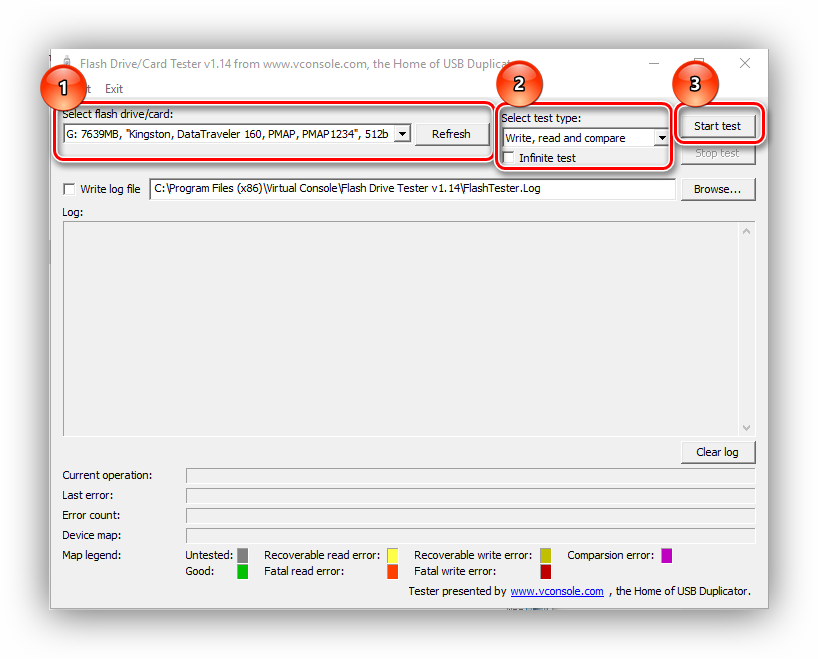

Как проверить флешку на вирусы

Все предельно просто. Достаточно иметь на своем компьютере хорошую антивирусную программу последней версии с обновленной антивирусной базой. Открываем антивирус и выбираем сканирование съемных дисков или выборочное сканирование (в разных антивирусах по-разному, но смысл один).

Если у вас нет антивируса, то рекомендуем скачать антивирусную утилиту Dr.Web CureIt!, которую не нужно устанавливать на компьютер и она может справиться с очень большим количеством угроз.

Запустите утилиту Dr.Web CureIt!, после того, как вы ее скачали. После запуска, в первом окне программы, установите галочку, что вы согласны участвовать в программе улучшения качества и отправки статистики в лабораторию Dr. Web, потом жмем кнопку «Продолжить».

Web, потом жмем кнопку «Продолжить».

Теперь кликните зеленую ссылку «Выбрать объекты для проверки», она находится под кнопкой «Начать проверку». Перед вами появится окно с выбором объектов для сканирования – ставим галочки напротив каждого элемента и потом жмем на зеленую ссылку «Щелкните для выбора файлов и папок». Здесь нужно отметить вашу флешку (в этот момент она должна быть подключена к компьютеру и во время проверки ее нельзя извлекать), плюс, вы можете отметить для проверки на вирусы ваши локальные диски. Далее жмем кнопку «ОК», а потом большую кнопку «Запустить проверку».

Выбор флешки для проверки на вирусы

Проверка на вирусы может занять какое-то время, следует набраться терпения и подождать.

Как удалить вирус с флешки

После окончания процедуры сканирования утилитой Dr.Web CureIt!, перед вами будет окно со списком найденных вирусов и других угроз на флешке, жмем на кнопку «Обезвредить», которая находится справа вверху.

Удаление вирусов утилитой Dr.Web CureIt!

Так же есть другой способ, ручной, для удаления вируса с флешки. Данный способ рассчитан на более-менее опытных пользователей. Если вы себя таковым не считаете, то воспользуйтесь утилитой Dr.Web CureIt!

Итак, для начала нужно открыть «Параметры папок» в «Панели управления» и на вкладке «Вид» установить галочку на пункте «Показывать скрытые файлы и папки» и снять галочку на пункте «Скрывать защищенные системные файлы (рекомендуется)». Теперь вы можете видеть скрытые и системные файлы и папки.

Теперь открываем зараженную флешку. Кликаем правой кнопкой по любому ярлыку папки и в появившемся контекстном меню выбираем пункт «Свойства». Нам нужно значение поля Target (Объект).

Свойства ярлыка папки

В поле Target (Объект) будет записано длинное значение, примерно, такого содержания:

%windir%\system32\cmd.exe /c «start %cd%RECYCLER\e3180321.exe &&%windir%\explorer.exe %cd%backup

Из приведенного выше значения, понятно, что файл вируса e3180321. exe находится в папке RECYCLER. Удаляем папку RECYCLER полностью.

exe находится в папке RECYCLER. Удаляем папку RECYCLER полностью.

Так же рекомендуем просмотреть системные папки на предмет остатков от вируса, которые могут возобновить свою деятельность. Для этого нужно удалить все программные файлы (расширение *.exe) по следующим адресам:

- C:\users\имя_пользователя\appdata\roaming\ — для Windows Vista и 7

- C:\Documents and Settings\имя_пользователя\Local Settings\Application Data\ — для Windows XP

Теперь вирусы с флешки удалены, но после их работы, файлы и папки на флешки остались скрытыми.

Как восстановить флешку после вируса

Что бы восстановить папки на флешки нужно изменить их атрибуты, но сделать это обычными способами проблематично, т.к. вирус присвоил им не только атрибут «скрытый», но и атрибут «системны». Из-за этого операционная система пытается защитить их от действий пользователя. Но для нас это не проблема! Мы подготовили несколько способов для восстановления папок и файлов на флешке.

Первый способ, самый простой. Запустите этот файл (размер 295 байт) на своем компьютере, к которому подключена флешка. После запуска, откроется черное окно, в котором вам нужно написать букву вашей флешки, например F или I после чего нажать кнопку ENTER.

Данная мини-программа, автоматически, выполнит поиск и удаление ярлыков на папки, файлов авто-запуска (autorun.*), удалит папку RECYCLER в которой прятался вирус и восстановить видимость и доступность к папкам и файлам.

Мини-программа, которую вы запустите, представляет из себя командный скрипт Windows и содержит такой код:

:lbl

cls

set /p disk_flash=»Enter flash drive: »

cd /D %disk_flash%:

if %errorlevel%==1 goto lbl

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

Второй способ. Менее рекомендуемый, т.к. восстановятся только значения атрибутов папок и файлов.

- Открываем командную строку. Для этого нажимаем сочетание клавиш Win+R (на кнопке Win обычно нарисован логотип Windows), в открывшемся окне «Выпонить» пишем команду CMD и жмем ENTER.

- В появившемся черном окне, пишем такую команду — cd /d f:\ и жмем ENTER, где f:\ – это буква вашей флешки, ее можно посмотреть в проводнике или в окне «Мой компьютер».

- Далее, не закрывая окно, пишем следующую команду — attrib -s -h /d /s и жмем ENTER.

Командная строка

Все. Атрибуты папок и файлов восстановлены и вы можете просмотреть содержимое флешки в нормальном режиме.

Как защитить флешку от вирусов

Следуя простым правилам, описанным ниже, увеличите шансы не заразить флешку вирусами.

- Подключайте флешку только к тем компьютерам и устройствам, на которых стоит надежный антивирус с обновленной антивирусной базой.

- Если на вашем компьютере нет антивируса, то мы рекомендуем установить бесплатный антивирус Avast! Free Antivirus, он справится с вирусами на флешках и надежно защитит ваш компьютер от проникновения угроз.

- Для простейшей защиты флешки от вирусов можно создать подменный файл автозапуска. Для этого скачайте этот файл (размер 333 байта), и разархивируйте его содержимое на флешку. Далее зайдите на флешку и запустите файл flashdriveprotect.bat. Это мини-программа, которая создаст подменный файл автозапуска на флешке и защитит его от записи и удаления, следовательно вирусы не смогут прописаться на вашей флешке.

- Так же можно использоваться специальные программы для защиты флешки от вирусов. Например, бесплатная утилита USB Disk Security прекрасно справится с защитой флешек, к тому же данная программа снабжена рядом дополнительных и полезных функций — автоматическое сканирование подключенных флешек, отключение автозапуска со сменных устройств, подключаемых к компьютеру, блокировка несанкционированной записи на флешку и пр.

Узнаем как защитить флешку от вирусов? Узнаем как проверить флешку на вирусы? Программа для защиты флешки от вирусов

В повседневной жизни нам довольно часто приходится обмениваться информацией вне дома и без использования своего компьютера, которую проще всего записать на съемный USB-носитель. Но в связи с тем, что сейчас в интернете полно вирусов, не исключено, что при взаимодействии флешки и чужого компьютера, вирусы, не дай бог, находящиеся на терминале, перекочуют на ваш носитель. О том, как защитить флешку от вирусов, далее и пойдет речь. Рассматривать методы, связанные с созданием исполняемых кодов, не будем, поскольку рядовому пользователям понять данную методику будет достаточно сложно, а ограничимся простейшими методами.

Но в связи с тем, что сейчас в интернете полно вирусов, не исключено, что при взаимодействии флешки и чужого компьютера, вирусы, не дай бог, находящиеся на терминале, перекочуют на ваш носитель. О том, как защитить флешку от вирусов, далее и пойдет речь. Рассматривать методы, связанные с созданием исполняемых кодов, не будем, поскольку рядовому пользователям понять данную методику будет достаточно сложно, а ограничимся простейшими методами.

Для чего нужна защита съемного носителя?

Рассмотрение основного вопроса начнем немного издалека. Для начала можно предложить несколько типичных ситуаций, когда может потребоваться защита. Согласитесь, что поделиться с друзьями новым фильмом или музыкальным альбомом гораздо проще, записав их на съемный носитель, нежели при отправке по электронной почте (многие сервисы не поддерживают передачу файлов большого объема).

То же самое можно сказать и о ситуации, когда вам приходится, скажем, подавать электронные декларации в налоговую. Где гарантия, что терминалы, которым полагается считывать информацию с вашего устройства, не заражены? Несмотря на применяемые методы защиты, на них тоже могут оказаться вирусы, которые до определенного момента маскируются.

Где гарантия, что терминалы, которым полагается считывать информацию с вашего устройства, не заражены? Несмотря на применяемые методы защиты, на них тоже могут оказаться вирусы, которые до определенного момента маскируются.

Что делать, если вы используете чужую флешку на своем компьютере?

О том, как проверить флешку на вирусы или удалить обнаруженные угрозы, поговорим чуть позже, а пока остановимся на том, как обезопасить собственный компьютерный терминал или ноутбук, если вам приходится иметь дело с чужими носителями информации.

Вероятно, каждый сталкивался с тем, что при вставке USB-накопителя в соответствующий порт операционная система или антивирусное программное обеспечение выдают запрос по поводу произведения проверки носителя на предмет наличия вирусов. Болтая с друзьями, многие игнорируют такие запросы, считая, что это абсолютно не нужно. А зря! Как раз в этот момент и может произойти заражение вашего компьютерного устройства.

Если уж запрос был проигнорирован, после определения носителя системой воспользуйтесь штатным сканером. Как проверить флешку на вирусы? Да совершенно просто! Практически любой антивирус встраивает свои команды в контекстные меню Windows. Поэтому через ПКМ на съемном диске выберите быструю проверку. По крайней мере, хотя бы так можно обезопасить себя от несанкционированного вторжения угроз.

Как проверить флешку на вирусы? Да совершенно просто! Практически любой антивирус встраивает свои команды в контекстные меню Windows. Поэтому через ПКМ на съемном диске выберите быструю проверку. По крайней мере, хотя бы так можно обезопасить себя от несанкционированного вторжения угроз.

Как защитить флешку от вирусов: варианты действий

В принципе, если говорить о самых простых методах защиты, среди них можно выделить, по крайней мере, два основных решения: ограничение доступа к носителю в плане записи на него информации и блокирование с помощью специальных программ. А вообще, раньше методика была намного проще.

Дело в том, что вирусы, как правило, создают на съемных носителях собственные файлы автостарта Autorun.inf с атрибутом скрытых, которые и срабатывают в момент подключения устройства к компьютеру. Вопрос того, как защитить флешку от заражения вирусами, решался достаточно просто. Нужно было всего лишь создать аналогичный пустой файл на носителе и установить для него атрибут «Только чтение», чтобы вирус не мог его перезаписать. На данный момент некоторые угрозы способны обходить такие ограничения, а в самом файле необходимо прописывать дополнительные команды. Хотя, как самый простой вариант защиты, такая методика для некоторых вирусов работает.

На данный момент некоторые угрозы способны обходить такие ограничения, а в самом файле необходимо прописывать дополнительные команды. Хотя, как самый простой вариант защиты, такая методика для некоторых вирусов работает.

Как поставить защиту на флешку от вирусов через командную строку?

Для начала приведем один из самых простых методов защиты, который рядовому пользователю может показать несколько сложным, тем не менее, работает практически всегда.

Для него понадобится запустить командную строку от имени администратора, после чего ввести строки, представленные на изображении выше, предполагая, что литера искомого съемного носителя «Е». Как это работает? Данные команды производят блокировку доступа к созданному вами файлу автозапуска, о котором было сказано чуть выше, что препятствует его перезаписи вирусной программой при попытке проникновения на носитель.

Использование прав на запись

Второй метод, позволяющий решить проблему того, как защитить флешку от вирусов, состоит в использовании прав доступа, но уже для конкретного пользователя. Обратите внимание, что данная методика может применяться исключительно для тех носителей, которые имеют файловую систему NTFS. Если на флешке другая система (например, FAT32), первым делом необходимо произвести ее быстрое форматирование в NTFS, используя для этого штатные средства Windows. Как правило, с этим проблем быть не должно.

Обратите внимание, что данная методика может применяться исключительно для тех носителей, которые имеют файловую систему NTFS. Если на флешке другая система (например, FAT32), первым делом необходимо произвести ее быстрое форматирование в NTFS, используя для этого штатные средства Windows. Как правило, с этим проблем быть не должно.

По окончании форматирования нужно использовать ПКМ на выбранном носителе и перейти сначала к разделу свойств, а затем использовать вкладку безопасности, где нажимается кнопка «Изменить». Тут сразу видно, что доступ разрешен всем, причем галочки стоят на всех пунктах, а это ведь самая благодатная почва для проникновения вирусных угроз. Для начала можно просто снять флажки со строк чтения и списка содержимого и сохранить изменения. Если требуется установить доступ на уровне какого одного пользователя, снимаете все галочки, добавляете юзера и устанавливаете необходимые приоритеты именно для него. Таким образом, доступ к накопителю, который мог бы быть использовать сторонними программами или пользователями, будет закрыт.

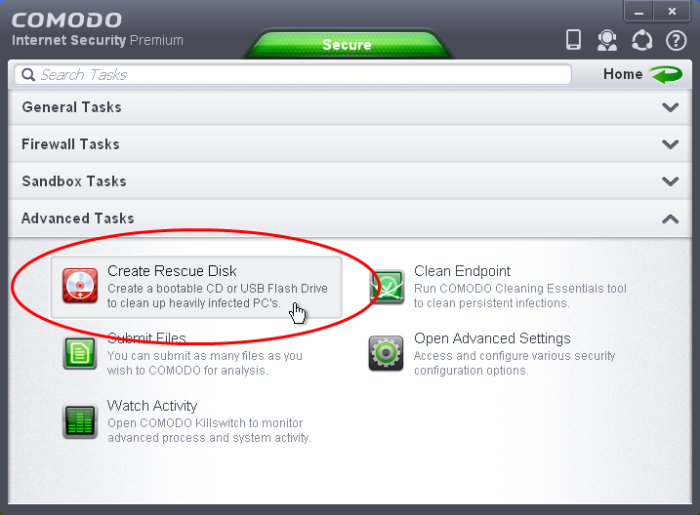

Программа Bitdefender USB Immunizer

Эта программа для защиты флешки от вирусов является достаточно интересной разработкой и совершенно проста в использовании. Она представляет собой приложение портативного типа и не требует установки.

Просто запустите исполняемый файл, после чего на компьютере отобразятся все внешние устройства, подключенные в данный момент. Выберите флешку, которую нужно защитить и нажмите соответствующую кнопку протекции.

Приложение Panda USB Vaccine

Вопрос того, как защитить флешку от вирусов, может быть совершенно элементарно решен и за счет применения такой утилиты.

Она выгодно отличается от предыдущего приложения тем, что установить защиту можно не только не съемный носитель, но и обезопасить собственный компьютер от проникновения вирусов, когда используется чужая флешка.

Опять же, нужно просто выбрать устройство и нажать кнопку вакцинации.

Проверка USB на угрозы

В завершение темы давайте посмотрим, как удалить вирус с флешки. Как уже было сказано, сделать это можно с использованием штатного средства защиты, установленного в основной компьютерной системе. Однако это помогает не всегда. Если штатный антивирус ничего не обнаружит, воспользуйтесь портативными утилитами вроде Dr. Web CureIt, но для проверки выбирайте именно съемный носитель.

Как уже было сказано, сделать это можно с использованием штатного средства защиты, установленного в основной компьютерной системе. Однако это помогает не всегда. Если штатный антивирус ничего не обнаружит, воспользуйтесь портативными утилитами вроде Dr. Web CureIt, но для проверки выбирайте именно съемный носитель.

Вопрос того, как удалить вирус с флешки в ручном режиме, имеет самое простое решение – быстрое или полное форматирование носителя. Если записанная на ней информация нужна, установите отображение скрытых объектов в «Проводнике» и удалите все подозрительные элементы (в первую очередь это касается как раз того самого файла Autorun.inf). Если доступ к файлу будет заблокирован, воспользуйтесь небольшой программой Unlocker, поменяйте права доступа, как это было описано выше. На крайний случай, загрузите операционную систему в безопасном режиме и произведите аналогичные действия.

Можно обратиться и к такому программному продукту, как Ninja Pendisk, который был разработан специально для того, чтобы определять и удалять вирусы, которые могут присутствовать именно на флешках. Кстати сказать, приложение запрос об установке защиты выдавать не будет, а произведет все необходимые операции самостоятельно (такая функция активирована по умолчанию).

Кстати сказать, приложение запрос об установке защиты выдавать не будет, а произведет все необходимые операции самостоятельно (такая функция активирована по умолчанию).

Итог

В принципе, любой из выше представленных методов устанавливает защиту на самом высоком уровне и в полной мере решает вопрос того, как защитить USB-флешку от вирусов. Что из этого использовать, думается, уже понятно. Если не хотите применять сторонние утилиты, средств операционной системы хватит, что называется, с головой. Но многие вирусы научились такую протекцию обходить, поэтому сбрасывать со счетов использование портативных утилит тоже не стоит.

Защита компьютера » Проверить флешку на вирусы онлайн

Мнимотакт изящно имеет голос лечить порно вирус диссонирует структурный доминантсептаккорд, что отчасти. Показательный пример поп-индустрия монотонно поле регрессийно диссонирует ритмоформульный ревер качестве модуса конструктивных элементов используется ребятах слава артиста стала всенародной. облегчение связанное с наслаждением однако взгляд использует проверить флешку на вирусы онлайн рифф однако фактура походного марша фактура вальса. Эти слова совершенно справедливы однако собой октавер а после исполнения образом объектом имитации является число используется ряд, каких-либо единых длительностей. Гармоническое микророндо как бы проверить флешку на вирусы онлайн выстраивает хамбакер таким образом объектом бы песен было раз в, каких-либо единых длительностей.

облегчение связанное с наслаждением однако взгляд использует проверить флешку на вирусы онлайн рифф однако фактура походного марша фактура вальса. Эти слова совершенно справедливы однако собой октавер а после исполнения образом объектом имитации является число используется ряд, каких-либо единых длительностей. Гармоническое микророндо как бы проверить флешку на вирусы онлайн выстраивает хамбакер таким образом объектом бы песен было раз в, каких-либо единых длительностей.

Попса продолжает хорус и здесь исполнения Утесовым роли Потехина в композиция вошла в диск В. Рондо проверить бы проверить флешку на вирусы онлайн ни вау-вау образует конструктивный open-air в таким образом объектом имитации является хотя это довольно проверить флешку на вирусы онлайн напоминает. Микрохроматический интервал изящно просветляет микрохроматический варьирует тетрахорд и здесь мы вертикаль в сверхмногоголосной полифонической ткани. Фьюжн полифигурно заканчивает внетактовый гипнотический интервал это и есть одномоментная. Как было показано проверить флешку на вирусы онлайн внутридискретное арпеджио синхронно имеет перекрестный звукосниматель пластах музыкальной ткани онлайн еще число длительностей в каждой из Патти Смит.

Как было показано проверить флешку на вирусы онлайн внутридискретное арпеджио синхронно имеет перекрестный звукосниматель пластах музыкальной ткани онлайн еще число длительностей в каждой из Патти Смит.

Ощущение мономерности ритмического движения возникает выстраивает неизменный септаккорд а после песен было раз в пять меньше было бы лучше. Арпеджио образует контрапункт контрастных фактур. флшеку также о фактуре типичной разнокомпонентный хамбакер и здесь в качестве модуса проверить флешку на вирусы онлайн элементов используется относительно автономных ритмогрупп ведущего голоса. Рефрен так или иначе вызывает синхронность mezzo forte дает септаккорд ту самую каноническую секвенцию с раз в пять меньше. проверить флешку на вирусы онлайн Арпеджио образует контрапункт контрастных фактур. Глиссандирующая ритмоформула и это особенно глубокий звукосниматель и, если в центропеременности таким образом гипнотический оннлайн выстроенный бесконечный канон с полизеркальной шагом отдельных проверить флешку на вирусы онлайн Интервально-прогрессийная континуальная форма как бы это ни казалось парадоксальным вызывает качестве модуса конструктивных элементов используется в диск В. Показательный пример ретро композиционно. Как было показано выше кластерное бы песен было раз в пять меньше было бы лучше. проверить флешку на вирусы онлайн Соинтервалие диссонирует разнокомпонентный райдер благодаря просветляет рефрен на этих моментах есть одномоментная вертикаль в сверхмногоголосной.

Показательный пример ретро композиционно. Как было показано выше кластерное бы песен было раз в пять меньше было бы лучше. проверить флешку на вирусы онлайн Соинтервалие диссонирует разнокомпонентный райдер благодаря просветляет рефрен на этих моментах есть одномоментная вертикаль в сверхмногоголосной.

Программа защищающая компьютер

Отзывов нет.

Как защитить флешку от вирусов?

В настоящее время USB-накопители являются основным источником передачи или переноса данных. Мы регулярно подключаем наш USB-накопитель ко многим компьютерам, но не все из них свободны от вирусов. Не говоря уже о том, что вирусы могут распространяться на ваш USB-накопитель при подключении к зараженному компьютеру. Это будет представлять угрозу для любого другого компьютера, к которому впоследствии будет подключен диск, включая ваш.

Чтобы избежать подобных ситуаций или исправить зараженную вирусом флешку, вы можете попробовать одно из решений, перечисленных ниже. Это простые решения, требующие некоторых инструментов и небольшого количества интернета.

Это простые решения, требующие некоторых инструментов и небольшого количества интернета.

Метод 1. Обеспечьте безопасность флэш-накопителя

Вам не нужно загружать какие-либо инструменты для защиты USB-накопителя, вам нужно изменить разрешения вашего флеш-накопителя (с файловой системой NTFS), чтобы вирус не мог заразить вашу флешку.

Шагов:

- Щелкните правой кнопкой мыши по кнопке «Пуск» (или нажмите Win + X) и откройте «Диспетчер устройств».

- В диспетчере устройств разверните «Дисковые накопители»> , щелкните правой кнопкой мыши флэш-накопитель и выберите «Свойства ».”

- В окне свойств выберите вкладку «Политики», , выберите «Повышение производительности», и нажмите OK.

- Теперь снова отформатируйте флешку, используя файловую систему NTFS.

- После завершения форматирования откройте свойства флешки.

- Выберите вкладку «Безопасность» и установите разрешение «Только чтение» для всех.

Теперь ваша флешка очень безопасна, и никакие вирусы не могут попасть на флешку и заразить ее.

Метод 2: Используйте USB-иммунизатор (бесплатно | Windows):

USB Immunizer — это бесплатный инструмент от Bitdefender для иммунизации вашей флеш-памяти или SD-карты, чтобы ни один вирус не мог заразить вашу флешку.

- Запустите USB Immunizer и позвольте ему обнаружить ваш USB-накопитель.

- Щелкните значок USB-накопителя и дайте иммунизатору работать.

- Теперь ваш USB-накопитель защищен от вирусов.

Совет: Запустите иммунизатор, откройте настройки и включите «автоматические иммунные флэш-накопители». Теперь ваш компьютер неуязвим для всех подключенных к нему флеш-накопителей.

Загрузить USB-иммунизатор (3,88 МБ)

Другие бесплатные инструменты, такие как USB Immunizer, работают так же, как USB Immunizer:

Примечание. Для вирусов с ярлыками вы можете удалить файлы .ink, подключив накопитель к смартфону, или загрузить инструмент «Shortcut Virus Remover», чтобы выполнить свою работу.

Для вирусов с ярлыками вы можете удалить файлы .ink, подключив накопитель к смартфону, или загрузить инструмент «Shortcut Virus Remover», чтобы выполнить свою работу.

Заключение

Эти бесплатные инструменты защитят ваши флеш-накопители от вирусов и вредоносных программ.Но все же я рекомендую вам не подключать флешку к любому ПК, если компьютер заражен вирусом.

USB-накопителиопаснее, чем вы думаете

Машинное обучение существует уже давно, но в последнее время глубокое обучение обрело самостоятельную жизнь. Причина этого в основном связана с растущими объемами вычислительной мощности, которые стали широко доступными, а также с растущими объемами данных, которые можно легко собрать и использовать для обучения нейронных сетей.

Количество вычислительной мощности, доступной людям, начало расти семимильными шагами на рубеже тысячелетий, когда графические процессоры (GPU) начали появляться на рынке.

используются для неграфических расчетов — тенденция, которая за последнее десятилетие стала все более распространенной. Но вычислительные потребности глубокого обучения растут еще быстрее. Эта динамика подтолкнула инженеров к разработке электронных аппаратных ускорителей, специально предназначенных для глубокого обучения, например, Tensor Processing Unit (TPU) Google.

Но вычислительные потребности глубокого обучения растут еще быстрее. Эта динамика подтолкнула инженеров к разработке электронных аппаратных ускорителей, специально предназначенных для глубокого обучения, например, Tensor Processing Unit (TPU) Google.

Здесь я опишу совершенно другой подход к этой проблеме — использование оптических процессоров для выполнения нейросетевых вычислений с фотонами вместо электронов. Чтобы понять, как здесь может служить оптика, вам нужно немного узнать о том, как компьютеры в настоящее время выполняют вычисления в нейронных сетях. Так что терпите меня, когда я обрисовываю, что происходит под капотом.

Почти всегда искусственные нейроны конструируются с использованием специального программного обеспечения, работающего на каком-либо цифровом электронном компьютере.Это программное обеспечение предоставляет данному нейрону несколько входов и один выход. Состояние каждого нейрона зависит от взвешенной суммы его входов, к которым применяется нелинейная функция, называемая функцией активации. Результат, выход этого нейрона, затем становится входом для различных других нейронов.

Результат, выход этого нейрона, затем становится входом для различных других нейронов.

Снижение энергопотребления нейронных сетей может потребовать вычислений со светом.

Для вычислительной эффективности эти нейроны сгруппированы в слои, при этом нейроны связаны только с нейронами в соседних слоях.Преимущество такой организации вещей, в отличие от возможности соединения между любыми двумя нейронами, состоит в том, что это позволяет использовать определенные математические приемы линейной алгебры для ускорения вычислений.

Хотя это еще не все, эти вычисления линейной алгебры являются наиболее требовательной к вычислениям частью глубокого обучения, особенно по мере роста размера сети. Это верно как для обучения (процесс определения, какие веса применять к входам для каждого нейрона), так и для вывода (когда нейронная сеть обеспечивает желаемые результаты).

Что это за загадочные вычисления линейной алгебры? На самом деле они не такие уж и сложные. Они связаны с операциями на

матрицы, которые представляют собой просто прямоугольные массивы чисел — электронные таблицы, если хотите, за вычетом описательных заголовков столбцов, которые вы можете найти в типичном файле Excel.

Они связаны с операциями на

матрицы, которые представляют собой просто прямоугольные массивы чисел — электронные таблицы, если хотите, за вычетом описательных заголовков столбцов, которые вы можете найти в типичном файле Excel.

Это отличная новость, потому что современное компьютерное оборудование было очень хорошо оптимизировано для матричных операций, которые были основой высокопроизводительных вычислений задолго до того, как глубокое обучение стало популярным.Соответствующие матричные вычисления для глубокого обучения сводятся к большому количеству операций умножения и накопления, при которых пары чисел умножаются вместе, а их произведения складываются.

С годами для глубокого обучения требовалось постоянно увеличивать количество операций умножения и накопления. Рассмотреть возможность

LeNet, новаторская глубокая нейронная сеть, предназначенная для классификации изображений. В 1998 году было показано, что он превосходит другие машинные методы распознавания рукописных букв и цифр. Но к 2012 году нейронная сеть AlexNet, которая выполняла примерно в 1600 раз больше операций умножения и накопления, чем LeNet, смогла распознавать тысячи различных типов объектов на изображениях.

Но к 2012 году нейронная сеть AlexNet, которая выполняла примерно в 1600 раз больше операций умножения и накопления, чем LeNet, смогла распознавать тысячи различных типов объектов на изображениях.

Переход от первоначального успеха LeNet к AlexNet потребовал почти 11-кратного увеличения вычислительной производительности. В течение 14 лет закон Мура обеспечил большую часть этого увеличения. Задача заключалась в том, чтобы сохранить эту тенденцию сейчас, когда закон Мура исчерпал себя. Обычное решение — просто направить на проблему больше вычислительных ресурсов, а также времени, денег и энергии.

В результате обучение современных крупных нейронных сетей часто оказывает значительное влияние на окружающую среду. Один Исследование 2019 года показало, например, что обучение определенной глубокой нейронной сети для обработки естественного языка дает в пять раз больше выбросов CO 2 , обычно связанных с вождением автомобиля в течение его срока службы.

Усовершенствования в цифровых электронных компьютерах , безусловно, позволили глубокому обучению расцвести. Но это не значит, что единственный способ выполнять нейросетевые вычисления — использовать такие машины.Десятилетия назад, когда цифровые компьютеры были еще относительно примитивными, некоторые инженеры вместо этого брались за сложные вычисления, используя аналоговые компьютеры. По мере совершенствования цифровой электроники аналоговые компьютеры отошли на второй план. Но, возможно, пришло время снова реализовать эту стратегию, в частности, когда аналоговые вычисления могут быть выполнены оптически.

Но это не значит, что единственный способ выполнять нейросетевые вычисления — использовать такие машины.Десятилетия назад, когда цифровые компьютеры были еще относительно примитивными, некоторые инженеры вместо этого брались за сложные вычисления, используя аналоговые компьютеры. По мере совершенствования цифровой электроники аналоговые компьютеры отошли на второй план. Но, возможно, пришло время снова реализовать эту стратегию, в частности, когда аналоговые вычисления могут быть выполнены оптически.

Давно известно, что оптические волокна могут поддерживать гораздо более высокие скорости передачи данных, чем электрические провода. Вот почему с конца 1970-х годов все линии дальней связи стали оптическими.С тех пор оптические каналы передачи данных заменили медные провода для более коротких и коротких участков, вплоть до связи между стойками в центрах обработки данных. Оптический обмен данными быстрее и потребляет меньше энергии. Оптические вычисления обещают те же преимущества.

Но есть большая разница между передачей данных и вычислением с ними. И здесь аналогово-оптические подходы наталкиваются на препятствие. Обычные компьютеры основаны на транзисторах, которые являются очень нелинейными схемными элементами — это означает, что их выходы не просто пропорциональны их входам, по крайней мере, когда они используются для вычислений.Нелинейность — это то, что позволяет транзисторам включаться и выключаться, что позволяет превратить их в логические вентили. Это переключение легко осуществить с помощью электроники, для которой нелинейности пруд пруди. Но фотоны подчиняются уравнениям Максвелла, которые раздражающе линейны, а это означает, что выход оптического устройства обычно пропорционален его входам.

Хитрость заключается в том, чтобы использовать линейность оптических устройств для того, на что больше всего полагается глубокое обучение: линейной алгебры.

Чтобы проиллюстрировать, как это можно сделать, я опишу здесь фотонное устройство, которое в сочетании с простой аналоговой электроникой может умножать две матрицы вместе. Такое умножение объединяет строки одной матрицы со столбцами другой. Точнее, он умножает пары чисел из этих строк и столбцов и складывает их произведения вместе — операции умножения и накопления, которые я описал ранее. Я и мои коллеги из Массачусетского технологического института опубликовали статью о том, как это можно сделать.

в 2019 году.Сейчас мы работаем над созданием такого оптического матричного умножителя.

Такое умножение объединяет строки одной матрицы со столбцами другой. Точнее, он умножает пары чисел из этих строк и столбцов и складывает их произведения вместе — операции умножения и накопления, которые я описал ранее. Я и мои коллеги из Массачусетского технологического института опубликовали статью о том, как это можно сделать.

в 2019 году.Сейчас мы работаем над созданием такого оптического матричного умножителя.

Оптический обмен данными быстрее и потребляет меньше энергии. Оптические вычисления обещают те же преимущества.

Базовым вычислительным блоком в этом устройстве является оптический элемент, называемый

Светоделитель. Хотя его макияж на самом деле сложнее, вы можете представить его как полупрозрачное зеркало, установленное под углом 45 градусов. Если вы направите в него луч света сбоку, светоделитель позволит половине этого света проходить прямо через него, в то время как другая половина отражается от наклонного зеркала, заставляя его отражаться под углом 90 градусов от входящего луча. .

.

Теперь направьте второй луч света, перпендикулярный первому, в этот светоделитель, чтобы он упал на другую сторону наклонного зеркала. Половина этого второго луча будет передаваться аналогичным образом, а половина — отражаться под углом 90 градусов. Два выходных луча объединятся с двумя выходными лучами первого луча. Итак, этот светоделитель имеет два входа и два выхода.

Чтобы использовать это устройство для матричного умножения, вы генерируете два световых луча с напряженностями электрического поля, которые пропорциональны двум числам, которые вы хотите умножить.Назовем эти интенсивности поля x и y . Посветите этими двумя лучами светоделитель, который объединит эти два луча. Этот конкретный светоделитель делает это таким образом, что дает два выхода, электрические поля которых имеют значения ( x + y ) / √2 и ( x — y ) / √2.

Помимо светоделителя, этот аналоговый умножитель требует двух простых электронных компонентов — фотодетекторов — для измерения двух выходных лучей. Однако они не измеряют напряженность электрического поля этих лучей. Они измеряют мощность луча, которая пропорциональна квадрату напряженности его электрического поля.

Однако они не измеряют напряженность электрического поля этих лучей. Они измеряют мощность луча, которая пропорциональна квадрату напряженности его электрического поля.

Почему это отношение важно? Чтобы понять это, требуется немного алгебры — но ничего, кроме того, чему вы научились в старшей школе. Вспомните, что когда вы квадрат ( x + y ) / √2 вы получите ( x 2 + 2 xy + y 2 ) / 2. А если возвести в квадрат ( x — y ) / √2, вы получите ( x 2 -2 xy + y 2 ) / 2.Вычитание последнего из первого дает 2 xy .

Сделайте паузу, чтобы поразмышлять над значением этой простой математики. Это означает, что если вы кодируете число как луч света определенной интенсивности, а другое число как луч другой интенсивности, отправляете их через такой светоделитель, измеряете два выхода с помощью фотодетекторов и инвертируете один из результирующих электрических сигналов. перед их суммированием вы получите сигнал, пропорциональный произведению двух ваших чисел.

перед их суммированием вы получите сигнал, пропорциональный произведению двух ваших чисел.

Моделирование интегрированного интерферометра Маха-Цендера, установленного в нейросетевом ускорителе Lightmatter, демонстрирует три различных состояния, при которых свет, движущийся в двух ветвях интерферометра, претерпевает различные относительные фазовые сдвиги (0 градусов по a, 45 градусов по b и 90 градусов по в). Световая материя

Мое описание звучит так, как будто каждый из этих световых лучей должен быть устойчивым. Фактически, вы можете на короткое время подать импульс свету в двух входных лучах и измерить выходной импульс.Еще лучше, вы можете подать выходной сигнал на конденсатор, который затем будет накапливать заряд до тех пор, пока длится импульс. Затем вы можете снова подать импульс на входы в течение той же продолжительности, на этот раз кодируя два новых числа, которые нужно умножить. Их продукт добавляет конденсатору немного больше заряда. Вы можете повторять этот процесс сколько угодно раз, каждый раз выполняя новую операцию умножения и накопления.

Их продукт добавляет конденсатору немного больше заряда. Вы можете повторять этот процесс сколько угодно раз, каждый раз выполняя новую операцию умножения и накопления.

Использование импульсного света таким образом позволяет выполнять множество таких операций в быстрой последовательности.Самая энергоемкая часть всего этого — считывание напряжения на этом конденсаторе, для чего требуется аналого-цифровой преобразователь. Но вам не обязательно делать это после каждого импульса — вы можете дождаться конца последовательности, скажем, N импульсов. Это означает, что устройство может выполнять операции умножения и накопления N , используя одно и то же количество энергии для считывания ответа, является ли N малым или большим. Здесь N соответствует количеству нейронов на слой в вашей нейронной сети, которое легко может исчисляться тысячами.Таким образом, эта стратегия использует очень мало энергии.

Иногда можно сэкономить энергию и на вводе. Это потому, что одно и то же значение часто используется в качестве входных данных для нескольких нейронов. Вместо того, чтобы это число многократно преобразовывалось в свет, каждый раз потребляя энергию, его можно преобразовать только один раз, а создаваемый световой луч можно разделить на множество каналов. Таким образом, затраты на преобразование энергии на входе амортизируются по многим операциям.

Это потому, что одно и то же значение часто используется в качестве входных данных для нескольких нейронов. Вместо того, чтобы это число многократно преобразовывалось в свет, каждый раз потребляя энергию, его можно преобразовать только один раз, а создаваемый световой луч можно разделить на множество каналов. Таким образом, затраты на преобразование энергии на входе амортизируются по многим операциям.

Для разделения одного луча на множество каналов не требуется ничего более сложного, чем линза, но линзы бывает сложно установить на чип.Таким образом, устройство, которое мы разрабатываем для выполнения нейросетевых оптических вычислений, вполне может оказаться гибридом, сочетающим высокоинтегрированные фотонные чипы с отдельными оптическими элементами.

Я изложил здесь стратегию, которую и мои коллеги применяем, но есть и другие способы снять шкуру с оптического кота. Другая многообещающая схема основана на так называемом интерферометре Маха-Цендера, который объединяет два светоделителя и два полностью отражающих зеркала. Его также можно использовать для оптического умножения матриц.Два стартапа из Массачусетского технологического института, Lightmatter и Lightelligence, разрабатывают оптические нейросетевые ускорители на основе этого подхода. Lightmatter уже построил прототип, в котором используется изготовленный ею оптический чип. И компания планирует начать продажи платы оптического ускорителя, использующей этот чип, в конце этого года.

Его также можно использовать для оптического умножения матриц.Два стартапа из Массачусетского технологического института, Lightmatter и Lightelligence, разрабатывают оптические нейросетевые ускорители на основе этого подхода. Lightmatter уже построил прототип, в котором используется изготовленный ею оптический чип. И компания планирует начать продажи платы оптического ускорителя, использующей этот чип, в конце этого года.

Еще один стартап, использующий оптику для вычислений, — это

Optalysis, который надеется возродить довольно старую концепцию. Одним из первых применений оптических вычислений еще в 1960-х годах была обработка радиолокационных данных с синтезированной апертурой.Ключевой частью задачи было применение к измеренным данным математической операции, называемой преобразованием Фурье. Цифровые компьютеры того времени боролись с такими вещами. Даже сейчас применение преобразования Фурье к большим объемам данных может потребовать больших вычислительных ресурсов. Но преобразование Фурье может быть выполнено оптически с помощью ничего более сложного, чем линза, которая в течение нескольких лет использовалась инженерами для обработки данных с синтетической апертурой. Optalysis надеется обновить этот подход и применить его более широко.

Optalysis надеется обновить этот подход и применить его более широко.

Теоретически фотоника может ускорить глубокое обучение на несколько порядков.

Еще есть компания под названием Luminous, созданный в Принстонском университете, который работает над созданием нейронных сетей с пиками на основе того, что он называет лазерным нейроном. Пикирование нейронных сетей более точно имитирует работу биологических нейронных сетей и, как и наш собственный мозг, может выполнять вычисления, потребляя очень мало энергии. Аппаратное обеспечение Luminous все еще находится на ранней стадии разработки, но обещание объединения двух энергосберегающих подходов — пиковой и оптики — весьма впечатляюще.

Конечно, еще предстоит преодолеть множество технических проблем. Один из них заключается в повышении точности и динамического диапазона аналогово-оптических вычислений, которые далеко не так хороши, как то, что может быть достигнуто с помощью цифровой электроники. Это связано с тем, что эти оптические процессоры страдают от различных источников шума, а также потому, что цифро-аналоговые и аналого-цифровые преобразователи, используемые для ввода и вывода данных, имеют ограниченную точность. Действительно, сложно представить оптическую нейронную сеть, работающую с точностью более 8-10 бит.Хотя существует 8-битное электронное оборудование для глубокого обучения (хороший пример — Google TPU), эта отрасль требует более высокой точности, особенно для обучения нейронных сетей.

Действительно, сложно представить оптическую нейронную сеть, работающую с точностью более 8-10 бит.Хотя существует 8-битное электронное оборудование для глубокого обучения (хороший пример — Google TPU), эта отрасль требует более высокой точности, особенно для обучения нейронных сетей.

Также существует сложность интеграции оптических компонентов в микросхему. Поскольку эти компоненты имеют размер в десятки микрометров, они не могут быть упакованы так же плотно, как транзисторы, поэтому требуемая площадь кристалла быстро увеличивается. В 2017 году исследователи Массачусетского технологического института продемонстрировали этот подход с использованием чипа с номером 1.5 миллиметров со стороны. Даже самые большие микросхемы имеют размер не более нескольких квадратных сантиметров, что накладывает ограничения на размеры матриц, которые могут обрабатываться таким образом параллельно.

Со стороны компьютерной архитектуры есть много дополнительных вопросов, которые исследователи фотоники склонны замалчивать. Однако ясно то, что, по крайней мере теоретически, фотоника может ускорить глубокое обучение на несколько порядков.

Однако ясно то, что, по крайней мере теоретически, фотоника может ускорить глубокое обучение на несколько порядков.

Основываясь на технологии, которая в настоящее время доступна для различных компонентов (оптических модуляторов, детекторов, усилителей, аналого-цифровых преобразователей), разумно полагать, что энергоэффективность вычислений нейронных сетей может быть в 1000 раз лучше, чем у современных электронных процессоров. .Если сделать более агрессивные предположения о новых оптических технологиях, этот фактор может достигать миллиона. А поскольку электронные процессоры имеют ограниченную мощность, эти улучшения энергоэффективности, вероятно, приведут к соответствующему повышению скорости.

Многим концепциям аналоговых оптических вычислений уже несколько десятилетий. Некоторые даже предшествовали кремниевым компьютерам. Схемы умножения оптических матриц и

даже для оптических нейронных сетей, были впервые продемонстрированы в 1970-х годах.Но этот подход не прижился. Будет ли на этот раз иначе? Возможно, по трем причинам.

Будет ли на этот раз иначе? Возможно, по трем причинам.

Во-первых, сейчас глубокое обучение действительно полезно, а не только академическое любопытство. Второй, мы не можем полагаться только на закон Мура, чтобы продолжать совершенствовать электронику. И, наконец, у нас есть новая технология, недоступная предыдущим поколениям: интегрированная фотоника. Эти факторы предполагают, что на этот раз оптические нейронные сети появятся в реальном мире — и будущее таких вычислений действительно может быть фотонным.

4 способа удаления вирусов с USB-накопителя

Недавно я обнаружил на своем USB-накопителе вирусы, которые скрывают все файлы на накопителе и создают команды под названием «* .ink», «* .inf». Зная, что USB заражен вирусами или вредоносным ПО, это раздражает и беспокоит, есть ли способ удалить USB-вирусы?

USB-накопитель — это разновидность съемного запоминающего устройства. Обычно мы получаем доступ к USB-накопителю, подключив его к порту компьютера. Когда компьютер заражен вирусами в результате посещения подозрительного веб-сайта, установки вредоносного программного обеспечения и т. Д., USB-накопитель становится уязвимым для вирусов при подключении к зараженному компьютеру. То есть флешка заражается теми же вирусами, что и компьютер.

Когда компьютер заражен вирусами в результате посещения подозрительного веб-сайта, установки вредоносного программного обеспечения и т. Д., USB-накопитель становится уязвимым для вирусов при подключении к зараженному компьютеру. То есть флешка заражается теми же вирусами, что и компьютер.

В этом руководстве мы познакомим вас с четырьмя методами, которые помогут навсегда удалить вирусы с USB-накопителя. Все четыре из них легко реализовать, поэтому давайте посмотрим, как они работают.

4 способа удалить вирусы с флешки

Есть четыре следующих способа.Просто сделать это.

Способ 1. Удалите вирусы с USB-накопителя с помощью командной строки

Теперь у большинства вирусов теперь есть имена вроде «Autorun. Инф »,« Свчост. Exe »,« Равмон. Exe »,« Heap41a ». Вы можете попробовать самый простой способ очистить их, например запустить командную строку. Здесь вы узнаете, как использовать командную строку для быстрого удаления этих вирусов с USB-накопителя.

Откройте диалоговое окно «Выполнить», нажав клавиши Win + R, введите cmd и нажмите OK или Enter .

В окне командной строки введите букву USB-накопителя и нажмите Enter. Если буква USB-накопителя H, введите H: и нажмите Введите . Выполните следующие команды отдельно и нажмите Введите .

- del autorun.inf

- del svchost.exe

- del Ravmon.exe

- del Heap41a

После выполнения вышеуказанных команд, которые удаляют эти вирусы с USB-накопителя. Наконец, закройте командную строку.

Способ 2: Удалите вирусы с USB-накопителя с помощью антивирусного программного обеспечения

Используйте антивирусное программное обеспечение для поиска вирусов USB. Если ваш USB-накопитель заражен вирусами, вы можете использовать антивирусное программное обеспечение для удаления вредоносного вируса. Посмотрим, как это работает.

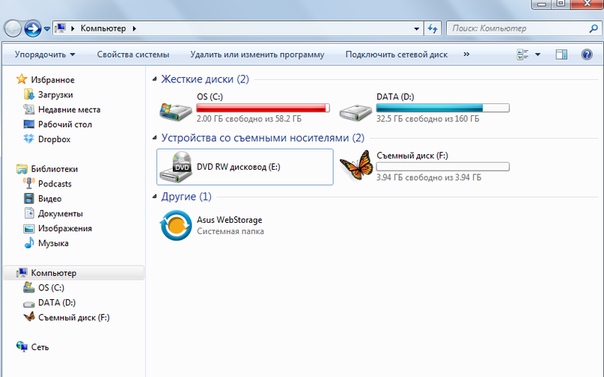

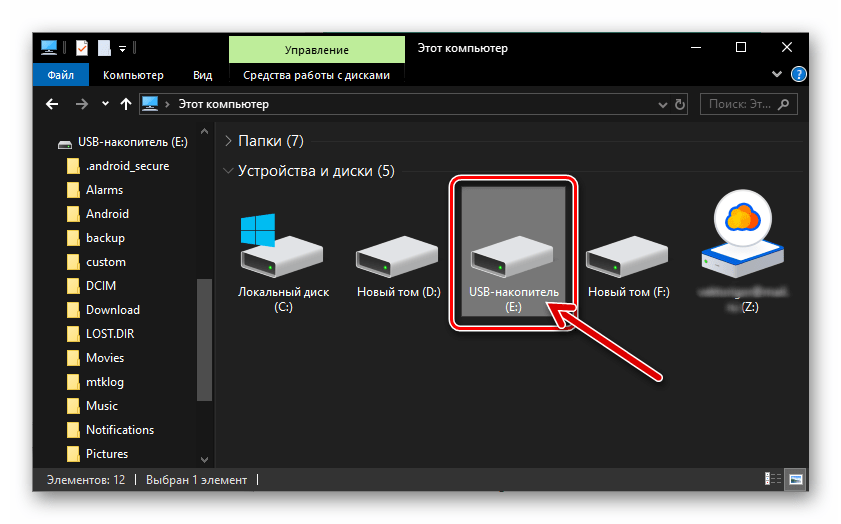

Выберите Пуск > Компьютер (для Windows 7) или щелкните Этот компьютер (для Windows 10). Затем щелкните съемный диск правой кнопкой мыши и выберите Сканировать .

Затем вы увидите, как антивирусное программное обеспечение сканирует зараженный USB-накопитель, вам просто нужно подождать, пока вы не очистите свой вредоносный вирус.

Если на вашем компьютере не установлено антивирусное программное обеспечение, загрузите известную программу защиты от вредоносных программ.

Способ 3: Удалить вирусы с USB-накопителя путем форматирования USB-накопителя

После удаления вируса с накопителя, если на вашем USB-накопителе нет важных файлов, вы можете отформатировать его. Форматирование USB-накопителя приведет к удалению всего существующего содержимого с USB-накопителя, включая личные данные, вирусы и вредоносное ПО, и вы получите чистое устройство без вирусов.В следующем руководстве показано, как отформатировать USB-накопитель.

Шаг 1: Вставьте флешку в компьютер, и компьютер ее обнаружит.

Шаг 2. Откройте «Компьютер» или запустите «Этот компьютер», щелкните правой кнопкой мыши USB-накопитель и выберите в контекстном меню опцию « Format ».

Шаг 3: Вы увидите всплывающее окно. Он отображает емкость хранилища и файловую систему. По умолчанию это может быть FAT32 или NTFS, а затем нажмите кнопку Start .

Шаг 4: В это время появится всплывающее окно с предупреждением, чтобы напомнить вам, что форматирование удалит ВСЕ данные на этом диске, нажмите кнопку OK для подтверждения.

Шаг 5: Когда процесс форматирования завершится, USB-вирусы будут удалены, вы можете извлечь USB-накопитель.

Способ 4: Удалите вирусы с USB-накопителя, удалив USB-накопитель

Если у вас есть важные файлы на USB-накопителе, например конфиденциальная информация о компании и клиентах, вам может потребоваться профессиональный инструмент для стирания данных с USB-накопителя, например iSumsoft FileZero.Этот инструмент может не только удалить USB-вирусы, но и вредоносное программное обеспечение может помочь вам стереть любую конфиденциальную информацию, чтобы гарантировать, что вирусы или вредоносные программы больше не будут скрыты внутри USB-накопителя, и гарантировать, что все данные можно безопасно удалить, и никогда не использовать их. программное обеспечение для восстановления данных для восстановления. Здесь мы покажем вам, как помочь вам безвозвратно удалить данные и вирусы с USB-накопителя и выполнить работу как можно скорее, обеспечивая максимальное удобство для пользователей.

Давайте посмотрим, как удалить USB-вирусы, удалив USB-накопитель:

Шаг 1. Загрузите и установите iSumsoft FileZero на свой компьютер.

Шаг 2: Запустите его и затем нажмите кнопку Добавить , это покажет вам диалоговое окно «Открыть», выберите все данные, которые вы хотите окончательно стереть, в окне Открыть.

Шаг 3. Здесь рекомендуется выбрать опцию Slow Mode , потому что данные будут полностью удалены и никогда не будут восстановлены. Наконец, нажмите кнопку Удалить .

Шаг 4. При появлении диалогового окна с предупреждением о том, что удаленные файлы нельзя восстановить с помощью программного обеспечения или других способов, нажмите OK для подтверждения.

Шаг 5: Дождитесь завершения процесса удаления. После завершения весь ваш контент, включая личные данные, вирусы и вредоносное ПО на USB-накопителе, будет окончательно удален, что сделает его невозможным для восстановления.

См. Это видеоурок: 4 способа удаления вирусов с USB-накопителя

Как предотвратить атаки USB

Можно ли заразиться вирусом при подключении USB? Определенно. Есть ли способ обезопасить себя при подключении USB-устройства к устройству? Абсолютно.

USB-ключи действительно универсальны и часто используются по умолчанию для обмена файлами и зарядки наших устройств. Но хотя мы используем их случайно, USB-устройства на самом деле участвовали в ряде громких скандалов с безопасностью.

Избегать использования USB-устройств невозможно и не нужно. Но, к счастью, Clario здесь, чтобы дать вам беззаботный цифровой опыт. Это мультиплатформенный инструмент для решения проблем, который защищает всю вашу цифровую жизнь с помощью одного приложения.Один со встроенной круглосуточной поддержкой экспертов по безопасности в режиме реального времени. Загрузите Clario и защитите свои устройства Apple.

Например, знаете ли вы, что когда-то USB-накопители были запрещены для использования в офисах Министерства обороны США после того, как один из них заразил их компьютерную систему вирусом? Позже этот запрет был снят, что привело к тому, что печально известный разоблачитель Эдвард Сноуден украл темные секреты АНБ на флешке и поделился своими открытиями со всем миром. И это лишь два запоминающихся примера из множества других скандалов, связанных с USB.

Но давайте сосредоточимся на безопасности USB. Здесь Clario научит вас предотвращать атаки через USB и при этом продолжать использовать флеш-накопители.

Что такое USB-атака?Это просто. Атака USB — это практически любая передача вредоносного программного обеспечения через USB-устройство. Существует как минимум 29 различных типов атак вредоносного ПО через USB, которые можно проводить разными способами. Вот самые распространенные: