NoRansom: бесплатные утилиты против шифровальщиков

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3).Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt, Fonix. Как расшифровать Скачать |

03 Фев 2021 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

23 Авг 2016 |

чтобы уберечь свой компьютер от вымогателей

Восстановление файлов после трояна-шифровальщика / Хабр

В конце рабочего дня бухгалтер одного из предприятий получила письмо по электронной почте от контрагента, с которым постоянно велась деловая переписка, письмо, в котором содержался вложенный файл, именуемый, как «Акт сверки. xls». При попытке открытия визуально ничего не произошло с точки зрения бухгалтера. Несколько раз повторив попытки открытия бухгалтер удостоверилась, что excel не собирается открывать присланный файл. Отписавшись контрагенту о невозможности открыть полученный ею файл, бухгалтер, нажала кнопку выключения

xls». При попытке открытия визуально ничего не произошло с точки зрения бухгалтера. Несколько раз повторив попытки открытия бухгалтер удостоверилась, что excel не собирается открывать присланный файл. Отписавшись контрагенту о невозможности открыть полученный ею файл, бухгалтер, нажала кнопку выключения

, и, не дождавшись завершения работы ПК, покинула рабочее место. Придя утром, обнаружила, что компьютер так и не отключился. Не придав этому особого значения, попыталась начать новый рабочий день, привычно кликнув по ярлыку 1С Бухгалтерии, но после выбора базы ожидал неприятный сюрприз.

рис. 1

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО. Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали.

На этом обслуживающая организацию компания закончила свои работы.

На этом обслуживающая организацию компания закончила свои работы.Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

На основании этого наблюдения, имея небольшое представление об алгоритмах работы криптографических алгоритмов вроде AES, RSA, можно сделать однозначный вывод, что данные не шифрованы с использованием этих алгоритмов. То есть, информация об алгоритме шифрования, поданная заказчиком, недостоверна. Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Следующая публикация: Восстановление данных из поврежденного RAID массива в NAS под управлением Linux

Предыдущая публикация: Восстановление базы 1С Предприятие (DBF) после форматирования

Вирус код да винчи – как лечить компьютер и сделать расшифровку файлов с расширением da_vinci_code

Удалить вирус шифровальщик da_vinci_code и восстановить зашифрованные файлы

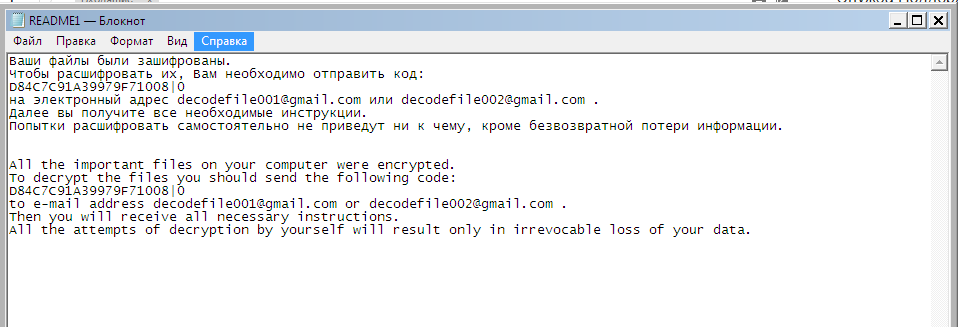

Da_vinci_code вирус — это вирус-шифровальщик, который зашифровывает файлы разнообразных типов (документы, картинки) на компьютере жертвы. После этого вируса, все знакомые файлы исчезают, в папках где хранились документы остаются только файлы со странными именами и расширением .da_vinci_code. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

После этого вируса, все знакомые файлы исчезают, в папках где хранились документы остаются только файлы со странными именами и расширением .da_vinci_code. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

Da_vinci_code вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, da_vinci_code вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

При заражении компьютера вирусом-шифровальщиком da_vinci_code, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов.

Каждому заражённому компьютеру .da_vinci_code шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки.

При этом жертва должна заплатить за расшифровку .da_vinci_code файлов значительную сумму.

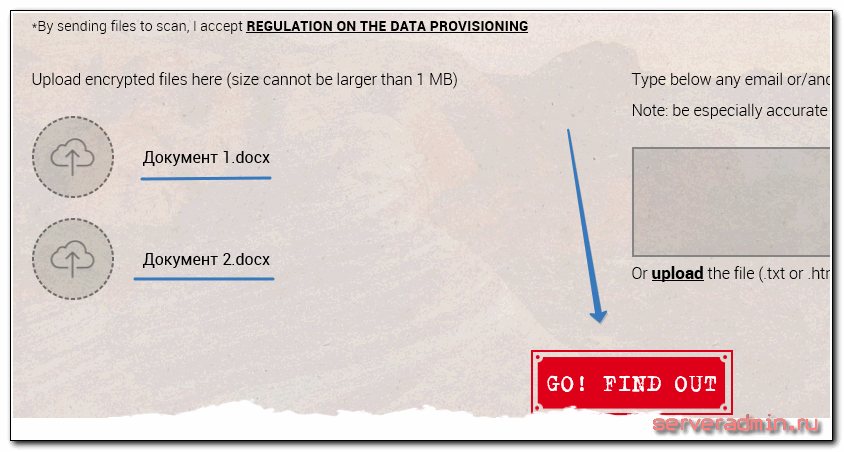

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .da_vinci_code файлов мы оперативно обновим эту инструкцию.

Как da_vinci_code вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик da_vinci_code ?

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как удалить вирус-шифровальщик da_vinci_code ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как предотвратить заражение компьютера вирусом-шифровальщиком da_vinci_code ?

Как da_vinci_code вирус-шифровальщик проникает на компьютер

Da_vinci_code вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты.

Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты.

Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д.

В любом случае, результатом открытия прикреплённого файла будет заражение компьютера da_vinci_code вирусом-шифровальщиком.

Что такое вирус-шифровальщик da_vinci_code

Вирус-шифровальщик da_vinci_code — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ.

Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10.

Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик da_vinci_code использует системный каталог C:Documents and SettingsAll UsersApplication Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса.

Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCUSoftwareMicrosoftWindowsCurrentVersionRun, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик da_vinci_code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован он получает новое имя и расширение .

da_vinci_code. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик da_vinci_code активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Определить заражён компьютер или нет вирусом-шифровальщиком da_vinci_code довольно легко.

Если вместо ваших персональных файлов появились файлы со странными именами и расширением da_vinci_code, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах.

Этот файл будет содержать инструкцию по расшифровке da_vinci_code файлов. Пример содержимого такого файла приведён ниже.

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

На текущий момент нет доступного расшифровщика .da_vinci_code файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования.

Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа.

Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик da_vinci_code ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

regedit

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:Documents and SettingsAll UsersApplication DataWindows и удалите файл csrss.exe.

Скачайте программу HijackThis кликнув по следующей ссылке.

Вирус da_vinci_code? [РЕШЕНО] – Техподдержка – MAL4X Научно-технический форум разработчиков симуляторов и автоматики

Техническая поддержка нахаляву, но не оперативная.

Модераторы: FELiS, Death_Morozz, null

Hudson » 03 июл 2016, 14:29

Всем доброго дня! Неосмотрительно открыв бухгалтерской рукой .zip из электронки, подхватили в пятницу вирусняк который зашифровал почти все файлы, в том числе и базы 1с, в расширение .da_vinci_code и на рабочем столе появилось предупреждение о шифровании файлов.

КюрИт,Касепер, и Нод отвечают, что расшифровать не могут, но точно знают что за вирус – это Trojan.Win32.Fsysna.ddts. После прогона HitmanPro и антивирусами удалил 8 инфицированых файлов но шифровка не пропадает.

Кто-то знает возможно ли расшифровать файлы без уплаты выкупа хакерам?

HudsonЗашел на огонёк Сообщения: 2Зарегистрирован: 03 июл 2016, 14:20Благодарил (а): 2 раз. Поблагодарили: 0 раз.Баллы репутации: 0

Поблагодарили: 0 раз.Баллы репутации: 0

scan11 » 05 июл 2016, 16:40

Из моих скромных познанийСкорее всего нихрена не выйдет.Но это ИМХО. А по факту:Сначала установить метод шифрования: XOR?; Или более злоебучий метод?

После установления метода нужно знать (узнавать, подбирать) ключ шифрования. Архиговнистая процедура

Хорошо… А где гарантия, что ты заплатишь, а тебе дадут валидный ключ?

Короче.. %%95-98, что информация почила в бозе

Это факт, ничего личного. Но всё ж желаю справиться с этой проблемой.

И ещё (ради всего святого не сочти за подковырку). Это тебе платные курсы, чтобы впредь не прикасался к незнакомой информации

Вот написано про что-то типа твоей проблемы: http://it-sektor.ru/win32/filecoder-ili … atele.html

Вот и благодетели появились, может пригодится (если данные уж очень ценные): http://ithcentr.ru/rasshifrovka-fajlov.html

scan11Беспроводных Дел Мастер Сообщения: 285Зарегистрирован: 16 июн 2011, 19:25Благодарил (а): 14 раз. Поблагодарили: 109 раз.Баллы репутации: 164

Поблагодарили: 109 раз.Баллы репутации: 164

Death_Morozz » 05 июл 2016, 17:54

drweb или kaspersky могут помочь с расшифровкой если являетесь пользователем их продуктов.

В остальных случаях забить на файлы, если не была выключена опция “Предыдущие версии файлов” в системе восстановления, ну и не выделена квота на диске. По ссылке еще один вариант.

Хочешь сделать хорошо – сделай это сам.

Death_MorozzФраерок Сообщения: 2734Зарегистрирован: 11 янв 2007, 23:35Откуда: Ростов-на-ДонуБлагодарил (а): 781 раз.Поблагодарили: 301 раз.Баллы репутации: 200

Hudson » 05 июл 2016, 20:28

Спасибо за отзывы, а особенно Death_Morozz’у за линк-пинок в сторону «Предыдущие версии файлов”(http://virusinfo.info/showthread.php?t=156188), так как на этом сайте (http://itsecurity-ru.com/viruses/da_vinci_code) я уже читал о программе ShadowExplorer но не обратил должного внимания.

Со второго раза скачал, запустил и о чудо – почти все файлы откатились! Я просто счастлив, ибо уже успел попрощаться с данными. scan11 – думаю что эти благодетели и есть хакеры или их подельники.В итоге установил защиту Malwarebytes Anti-Ransomware и отключил макросы в МС Офисе.

Хеппи енд!

HudsonЗашел на огонёк Сообщения: 2Зарегистрирован: 03 июл 2016, 14:20Благодарил (а): 2 раз.Поблагодарили: 0 раз.Баллы репутации: 0

scan11 » 09 июл 2016, 20:35

Очень возможно. Мудаков в сети хоть отбавляй

Рад что ты решил проблему. Будь впредь осторожнее. Как правило все наши сетевые проблемы от незнания

Удачи!

scan11Беспроводных Дел Мастер Сообщения: 285Зарегистрирован: 16 июн 2011, 19:25Благодарил (а): 14 раз.Поблагодарили: 109 раз.Баллы репутации: 164

Ann. V.A » 17 авг 2016, 21:33

V.A » 17 авг 2016, 21:33

Вечер добрый. Схлопатала этот шифрровщик в понедельник, утром ранним.

Скачала я эту программу ShadowExplorer-0.9-portable, диск С отражает данные на восстановление. У меня же файлы сменили расширение на диске D, а выбор на нем отсутствует. Как быть?

Ann.V.AЗашел на огонёк Сообщения: 4Зарегистрирован: 17 авг 2016, 21:23Благодарил (а): 1 раз.Поблагодарили: 0 раз.Баллы репутации: 0

Death_Morozz » 17 авг 2016, 22:01

Восстановление файлов и лечение вируса шифровальщика (da vinci, enigma, vault, xtbl, cbf)

В данном видео рассмотрим последствия заражения вирусом шифровальщиком, а так же различные способы лечения вируса шифровальщика.

А в частности рассмотрим способ с использованием софта для расшифровки файлов и средства восстановления файлов из контрольных точек системы. На функции, восстановления файлов остановимся поподробнее, так как она может быть полезна во многих ситуациях. Ну, а начнем мы с вируса шифровальщика.

Ну, а начнем мы с вируса шифровальщика.

В одну из организаций, которые я обслуживаю, через электронную почту попал вирус, который шифрует все рабочие файлы. В частности, у меня он зашифровал все документы Word, Excel, бызу 1C, ключи, необходимые для электронного документооборота с налоговой и пенсионным фондом и многие другие.

В общем, убил все рабочие файлы. Хотя антивирусная база была актуальная, на один из компьютеров вирусу все же удалось пробраться, хотя на других он был обезврежен.

В результате действия вируса шифровальщика, рабочие файлы шифруются, переименовываются, к ним добавляется расширение xtbl, vault или cbf, а так же на рабочем столе меняются обои с текстом, типа «Все ваши файлы зашифрованы, обратитесь по указанному адресу электронной почты в течении недели или файлы будет невозможно расшифровать».

Модификации вируса могут быть разные, но принцип работы одинаков, вы должны заплатить деньги злоумышленнику, чтобы он расшифровал файлы. В моем случае файлы имели примерно следующие имена [email protected] 0.0.1.0.id-VWWXZZZAABCCDDDEEFFGHHIIJJKLMMNNOPPQ-22.06.2015 11@[email protected].cbf.

Если ваш компьютер был заражен подобным вирусом шифровальщиком, не стоит отправлять деньги злоумышленнику, так как далеко не факт, что он вас не обманет. И к тому же, вам нужно будет отправлять файлы для дешифровки этому самому злоумышленнику, а значит ваша конфиденциальная информация станет достоянием общественности.

И так, какие способы решения данной проблемы существуют: — использование программ дешифраторов, которые разрабатываются компаниями по защите от вирусных атак (Касперский или Dr.Web). http://www.kaspersky.ru / Скачать / Бесплатные сервисы / Лечение зашифрованных файлов / Подробнее. http://www.

drweb.

ru / Поддержка / Антивирусная лаборатория Модификации вируса пишут часто, по этому работники антивирусных программ не успевают разрабатывать дешифраторы.

Причем, порой даже не успевают обновлять вирусные базы. Например, недавно у меня была ситуация, что пришел вирус так же через электронную почту, но антивирус не нашел в данном письме ничего подозрительного. Мало того, я проверил прикрепленный файл на онлайн сервисе http://www.virustotal.com , но ни один антивирус не среагировал.

Однако, через 3 дня проверил вновь и уже 32 из 55 антивирусов нашли в файле вирус. — если у вас установлена лицензионная антивирусная программа, стоит обратиться в тех поддержку, чтобы они помогли решить данную задачу, но не факт, что они вам помогут. — восстановление файлов из резервной копии.

Именно на этом варианте решения мы и остановимся поподробнее.

Как правило, резервные копии создаются в организациях, а для домашних пользователей этот вопрос не особо актуален и очень даже зря.

По этому, мы попробуем решить проблему средствами, которые предоставляют нам встроенные инструменты Windows, а в частности, это контрольные точки восстановления системы.

По умолчанию, при установке операционной системы, защита системы настроена таким образом, что на системном диске (т.е.

жестком диске, на котором устанавливается сама операционная система) включена функция защиты системы (Мой компьютер ПКМ Свойства Дополнительные параметры системы Защита системы С:Включено).

Как правило, данная функция используется для восстановления системных параметров, в случае если операционная система стала себя не адекватно вести или вообще не загружается.

В данной ситуации можно выполнить восстановление системных файлов из контрольной точки восстановления и возможно, это поможет. Но, помимо этого, данная функция позволяет восстанавливать предыдущие версии файлов, т.е.

файлы, которые находились на диске в момент создания контрольной точки.

Таким образом, можно восстановить измененные, переименованные или удаленные файлы.

В нашем случае, потребуется восстановить версии файлов до заражения вирусом шифровальщиком (Мой компьютер Выбираем диск ПКМ Свойства Предыдущие версии файлов Выбираем дату контрольной точки Открыть Находим необходимые файлы Копируем в нужную папку). Если вы не помните путь к файлу, то можно воспользоваться поиском, он нормально работает!

Благодаря данному методу я восстановил порядка 60 гигобайт зашифрованных файлов. Но, тут не все так просто, в данной ситуации мне повезло, что все рабочие файлы располагались на системном разделе. Я не так давно устроился в эту организацию и еще не успел привести систему в удобный для меня вид.

Если бы я это сделал, то все рабочие документы располагались бы на втором разделе, а на системном только файлы программ и операционной системы. И в данной ситуации этот метод мне бы не помог, так как автоматически функция защиты системы включена только на системном диске, а вирус шифрует файлы находящиеся на всех разделах.

Причем у меня не было никогда необходимости включать функцию защиты на других разделах, но, благодаря данной ситуации, появилась, как говорится век живи век учись.

По этому, давайте настроим функцию защиты системы для остальных дисков (Мой компьютер ПКМ Свойства Дополнительные параметры системы Защита системы D Настроить Восстановить только предыдущие версии файлов, так как на данном диске система не установленаОбъем можете выбирать по своему усмотрению, я же обычно ставлю 5%) И на последок, если вы заметили подобную активность вируса, срочно выключайте компьютер, так как шифратор работает в фоновом режиме из операционной системы. А далее, подключить жесткий диск к другому компьютеру, проверить на вирусы и сохранить информацию. Так же можно загрузиться из под Windows PE и просканировать систему портативным антивирусом. Если же так и не получилось расшифровать или восстановить файлы, то придется искать специалистов по расшифровке.

Скачать видеоурок и инструкцию

Вирус da_vinci_code

Вопрос: Защита флэшки от вирусов

Неоднократно сталкивался с тем, что после втыкания флешки в зараженный комп, на нее записывались зараженные файлы. Всегда старался контролировать это, но вот на днях дал промашку – и пришлось собственный комп вычищать после подключения флешки с вирусом. Закончив этот процесс, задался вопросом – как можно предотвратить заражение флешки?

Как правило, заражение происходит следующим образом: на флешку записывается autorun.inf, в котором прописан запуск вредоносного файла, и соответственно сам вредоносный файл. Ход мыслей таков:

1. Записать на флешку свой autorun.inf, выставив ему атрибут read only. Когда флешка подключается к зараженному компу, вирус проверяет наличие на ней autorun. inf , и найдя его может посчитать что ничего делать не нужно.

inf , и найдя его может посчитать что ничего делать не нужно.

Минусы: это применимо только к самым примитивным вирусам Т.к. на деле, вероятнее всего вирус просто тупо перезапишет находящийся на флешке autorun.inf для верности.

2. Развиваем мысль: записать на флешку свой autorun.inf, который бы запускал записанную также на флэшку программу (что-то типа консольных md5.exe или md5sum.exe, или еще лучше – что-то с графическим интерфейсом) для проверки контрольной суммы MD5 нашего файла autorun.inf.

Минусы: эта проверка будет выполняться сразу при подключении флэшки. А по наблюдениям (зависит конечно от типа вируса), заражение флэшки может происходить не моментально после подключения, а секунд через 5-10. В этом случае контрольная сумма нашего autorun.inf будет верна, но через несколько секунд этот самый autorun.inf будет заменен на вредоносный.

Как вариант, можно вручную запускать проверку контрольной суммы autorun.inf всякий раз перед отключением флэшки – но это не очень удобно. 3. Еще вариант: записать на флешку свой autorun.inf, который бы запускал записанный на флешку же какой-нибудь простенький тексовый редактор, открывающий наш autorun.inf на редактирование. Тем самым мы блокируем доступ к autorun.inf – его нельзя будет стереть или перезаписать.

3. Еще вариант: записать на флешку свой autorun.inf, который бы запускал записанный на флешку же какой-нибудь простенький тексовый редактор, открывающий наш autorun.inf на редактирование. Тем самым мы блокируем доступ к autorun.inf – его нельзя будет стереть или перезаписать.

Минусы: при попытке программного отключения флешки для корректного ее извлечения, мы неизменно получим сообщение что в данный момент устройство отключить нельзя. Нужно будет руками закрыть упомянутый редактор, и после этого отключить флэшку. Но в этом случае нет гарантии что за несколько секунд (после закрытия редактора перед отключением) вирус не перезапишет autorun.inf.

Пока других идей нет. А ведь если придумать хороший способ – штука будет очень полезная!

Идею я обозначил – поделитесь, плз, своими соображениями по этому вопросу.

Ответ: Sergey8624

Цитата:

А на тему создать папку так мне нужно выличить флешку а не зарожать дальше машины.

Вирус на флэшку сам по себе не попадёт. Ты свою машину проверял антивирусом (желательно, AVZ)?

———-В вашу pедакцию pазные кpетины пишут всякую чушь. Вот и я тоже pешил.–Ежели на форуме не будет ни одного матерного слова, то мое мнение так и останется невыраженным

Как удалить Da_vinci_code

Октябрь 11, 2016 Article

Сегодня мы получили ряд запросов читателя ищет «Da_vinci_code deshifrator». Мы могли бы быть в состоянии помочь с этим, но сначала некоторые важные сведения об этой угрозе.

Если вы не хотите платить выкуп для того, чтобы восстановить доступ к вашим собственным файлам, убедитесь, что прочитать эту статью!

Ransomware угроза распространяется как лесной пожар по всему Интернету, и не замедлять работу. В самом деле каждый новый вирус такого рода, как представляется, будет более продвинутые и более трудно иметь дело с чем предыдущий.

Этот тип вредных программ является особенно проблематичным для людей, которые используют свои компьютеры для их работы, потому что типичный вымогателей будет шифровать все ваши важные файлы и документы, делая их недоступными для вас.

Поскольку Da_vinci_code является одним из последних вымогателей вирусов, это тот, который вы должны быть наиболее обеспокоены с.

Таким образом в этой статье мы постараемся предоставить нашим читателям всю важную информацию об этом неприятный вирус, который может понадобиться для того, чтобы справиться с проблемой, а также инструкции о том, как удалить эту угрозу от вашей машины.

Скачать утилитучтобы удалить Da_vinci_code

Use WiperSoft Malware Removal Tool only for detection purposes. Learn more about WiperSoft’s Spyware Detection Tool and steps to uninstall WiperSoft.

Что делает вымогателей и Da_vinci_code один из противных онлайн угроз, с которыми вы можете столкнуться?

Есть много факторов, которые можно рассматривать как причина, почему этот особый тип вредоносного программного обеспечения в настоящее время бичом так много компьютеров и их файлов. Прежде всего типичные вымогателей работает иначе, чем большинство других вирусов.

В большинстве случаев даже некоторые лучшие антивирусные программы способны обнаруживать угрозы и нейтрализовать его, прежде чем он получает внутри системы.

В то время как другие общие вредоносного программного обеспечения, как печально известного троянских коней цель разрушить вашу систему или украсть деньги из вашего банка счета без вашего ведома, вымогателей принимает очень разные и уникальный подход.

После того, как он получает внутри определенной системы, она начинает преобразование файлов на него в копии, которые заблокированы с помощью сложного шифрования. После того, как каждый файл прошел через эту процедуру, оригиналы будут удалены.

Когда это все сделано, пользователь остается с кучей недоступных файлов, которые могут быть разблокированы только конкретным кодом. Этот код проводится хакер, который контролирует вирус, и после того, как все файлы были заблокированы с помощью шифрования, Da_vinci_code выводит сообщение на экране, сообщая вам, что вам нужно заплатить определенную сумму денег преступника для того, чтобы получить код расшифровки.

Скачать утилитучтобы удалить Da_vinci_code

Use WiperSoft Malware Removal Tool only for detection purposes. Learn more about WiperSoft’s Spyware Detection Tool and steps to uninstall WiperSoft.

В целях обеспечения выплаты выкупа, вирус содержит подробные инструкции о том, как сделать перевод в пределах отображаемого сообщения. В большинстве случаев пользователь должен использовать Tor browser и сделать платеж в виде bitcoins. Bitcoins являются кибер Валюта, которая широко известна как untraceable.

Это позволяет хакера, чтобы оставаться скрытыми и анонимными и также означает, что если вы оплачиваете выкуп, ваши деньги пошли на благо, и нет никакой надежды, что вы когда-либо получить его обратно.

В самом деле некоторые вирусы вымогателей удалить себя после шифрования файлов для того, чтобы убедиться, следов не осталось на вашем компьютере, что может в конечном итоге помогло в разблокирование файлов или отслеживать вниз шантажист.

Платит выкуп вариант?

Очевидно это именно то, что кибер преступник хочет вас сделать. Однако некоторые пользователи могут на самом деле думаю, что это хорошая идея, особенно учитывая тот факт, что есть не много эффективных курсов действий против инфекции вымогателей.

Однако необходимо помнить, что, в конце концов, это является анонимным преступником, что вы имеете дело с — нет никакой гарантии, что даже если вы переводите деньги, вы получите код для разблокировки файлов. Поэтому наши советы для вас это попытаться найти альтернативный способ восстановить доступ к вашим данным.

Одним из возможных решений является наше руководство удаления ниже этой статьи. Хотя он не может решить все ваши проблемы с каждой версией вымогателей, все еще стоит выстрел и не будет стоить вам ничего. Кроме того некоторые разработчики антивирусного программного обеспечения часто выходят с расшифровщика инструменты для различных вирусов этого типа.

Таким образом она может погасить, чтобы иметь немного терпения, а не торопится для оплаты выкупа. Все еще ищете «Da_vinci_code deshifrator»?

Все еще ищете «Da_vinci_code deshifrator»?

Скачать утилитучтобы удалить Da_vinci_code

Use WiperSoft Malware Removal Tool only for detection purposes. Learn more about WiperSoft’s Spyware Detection Tool and steps to uninstall WiperSoft.

Убедитесь в том учесть следующие советы, потому что вам наверняка понадобится их в будущем, если вы хотите, чтобы избежать дальнейших проблем с Da_vinci_code и других вымогателей.

- Сделайте резервную копию всех важных данных на вашем компьютере на отдельном устройстве. Таким образом даже если исходные файлы заблокированы, будет по-прежнему иметь их доступными копии.

- Держите ваш компьютер защищен надежной антивирусной программы и будьте внимательны при серфинге в Интернете. Знаете, что наиболее распространенные методы для вымогателей распространения незаконных сайтов, которые вы можете посетить или спам-рассылок, которые можно открыть. Кроме того Da_vinci_code может попасть внутрь компьютера с помощью другого вируса, который служит в качестве шлюза в вашу систему.

- Принять к сведению поведение вашей машины, и если ничего необычного, как представляется, проходить, как и выше, чем нормальное использование процессора и оперативной памяти и меньше, чем регулярные свободного дискового пространства, это может быть хорошая идея, чтобы выключить компьютер и довести его до ИТ-специалиста.

Шаг 1: Удаление Da_vinci_code соответствующих программ с вашего компьютера

Следуя первой части инструкции, вы сможете отслеживать и полностью избавиться от непрошеных гостей и беспорядков:

- Windows XP/Vista/7:Выберите кнопку Пуск , а затем перейдите на Панель управления.

- Windows 8: Переехали курсор мыши с правой стороны, край. Выберите Поиск и начать поиск «Панель управления». Другой способ добраться туда — чтобы сделать правый клик на горячий угол слева (просто, кнопку Пуск) и идти на Панель управления выбора.

Как вы попадете в Панель управления, затем найдите раздел программы и выберите Удаление программы. В случае, если панель управления имеет Классическийвид, вам нужно нажать два раза на программы и компоненты.

Когда программы и функции/удалить программу Windows появляется, Взгляните на перечень, найти и удалить один или все программы, нашел:

- Da_vinci_code; HD-всего плюс; RemoveThaeAdAopp; UTUobEAdaBlock; SafeSaver; SupTab;

- ValueApps; Леденец; Обновление версии программного обеспечения; DP1815; Видео проигрыватель; Конвертировать файлы бесплатно;

- Плюс HD 1.3; BetterSurf; Доверенные веб; PassShow; LyricsBuddy-1; Yupdate4.

flashplayes.info 1.2;

flashplayes.info 1.2; - Media Player 1.1; Экономия быка; Feven Pro 1.1;Websteroids; Экономия быка; 3.5 HD-Plus;Re-markit.

Кроме того вам следует удалить любое приложение, которая была установлена короткое время назад. Чтобы найти эти недавно установленного applcations, нажмите на Установлена на раздел и здесь расследование программы, основанные на датах, были установлены.

Лучше посмотрите на этот список еще раз и удалить любые незнакомые программы.

Это может также случиться, что вы не можете найти какой-либо из выше перечисленных программ, которые вы посоветовали удалить.

Если вы понимаете, что вы не признают любые ненадежные и невидимый программы, выполните следующие шаги в данном руководстве деинсталляции.

Оцените статью: Поделитесь с друзьями!Можно ли расшифровать файлы после вируса-шифровальщика

Специфика этой проблемы в том, что далеко не всегда файлы поддаются расшифровке, а случаи выплат выкупа злоумышленникам всё ещё не единичны. Последний громкий случай — атака энкодеров на американскую компанию Colonial Pipeline, в результате которой оператор трубопровода выплатил хакерам огромную сумму в биткойнах, чтобы восстановить работоспособность своей инфраструктуры.

Последний громкий случай — атака энкодеров на американскую компанию Colonial Pipeline, в результате которой оператор трубопровода выплатил хакерам огромную сумму в биткойнах, чтобы восстановить работоспособность своей инфраструктуры.

По большому счёту, каждый случай заражения энкодерами уникален: вероятность расшифровать файл после вируса-шифровальщика во многом зависит от его алгоритма работы, применяемых методов шифрования, наличия ошибок в коде трояна, возможности получить ключи шифрования и т. д.

В настоящее время по нашей статистике расшифровка поврежденных этими троянами файлов силами специалистов компании возможна менее чем в 1% случаев.

Но это не означает, что к расшифровке данных нельзя применять общие алгоритмы и добиваться высоких показателей по восстановлению испорченных файлов без необходимости выплачивать деньги злоумышленникам.

Так, в своё время «Доктор Веб» стал первой компанией, которой удалось разработать механизм, позволяющий с вероятностью в 90% восстановить файлы, зашифрованные злоумышленниками с использованием вредоносной программы Trojan. Encoder.398. Для этого была проведена серьёзная научно-исследовательская работа, длившаяся несколько месяцев, которая принесла свои плоды. До этого момента восстановление данных, испорченных этим шифровальщиком, считалось невозможным.

Encoder.398. Для этого была проведена серьёзная научно-исследовательская работа, длившаяся несколько месяцев, которая принесла свои плоды. До этого момента восстановление данных, испорченных этим шифровальщиком, считалось невозможным.

Другой пример — создание методики расшифровки файлов, которые были зашифрованы трояном-энкодером, печально известным как Vault (по классификации Dr.Web — Trojan.Encoder.2843). В 2015 году эта вредоносная программа активно распространялась при помощи почтовых рассылок. Для разработки «противоядия» принцип действия этого шифровальщика был досконально изучен, и в результате многие пользователи избавились от необходимости идти на поводу у вымогателей.

В 2016 году расшифровке стали поддаваться данные, поврежденные в результате действий вредоносной программы CryptXXX (Trojan.Encoder.4393), в 2017 — Trojan.Encoder.10465. В этих и многих других случаях пострадавшие пользователи могли обратиться в нашу службу технической поддержки, получить квалифицированную помощь специалистов и воспользоваться специально разработанными утилитами для расшифровки.

Отдельно отметим, что при столкновении с энкодерами важно соблюдать ряд мер, которые позволят не усугубить ситуацию и возможно расшифровать файлы после вируса-шифровальщика.

Как не усугубить ситуацию после работы вируса-шифровальщика?

Нельзя пытаться удалять какие-либо файлы с компьютера или переустановить ОС, а также пользоваться зараженным ПК до получения инструкций от профессионалов.

Если энкодер распространялся через электронную почту, письмо с вложением, после которого файлы оказались зашифрованы, также требуется сохранить. Если было запущено антивирусное сканирование, не следует предпринимать какие-либо действия по лечению или удалению обнаруженных вредоносных программ — они могут понадобиться специалистам в процессе поиска ключа для расшифровки файлов.

Что касается рекомендаций по защите от энкодеров, то они довольно просты. Во избежание заражения необходимо:

- использовать антивирус;

- устанавливать все обновления ОС и программ на компьютере;

- регулярно создавать резервные копии важных данных;

- не переходить по ссылкам, поступившим от неизвестных пользователей, в сообщениях электронной почты;

- не открывать файлы из сообщений от неизвестных отправителей;

- не пользоваться пиратским софтом.

Page not found — Для системного администратора — Для системного администратора

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 224

info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators. info/wp-includes/class-wp.php on line 223

info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 223

Warning: preg_match(): Compilation failed: quantifier does not follow a repeatable item at offset 1 in /var/www/user97185/data/www/system-administrators.info/wp-includes/class-wp.php on line 224

Not Found

Sorry, the page you’re looking for isn’t here. Please choose from the following in order to get back on track:

- Try the ol’ back button on your browser—it is the most used button on the Web, you know.

- Head on back home.

- Try the navigation menu at the top ↑ of the page.

- Subscribe to this site’s feed so you don’t have to come here for updates.

Объяснение: программа-вымогатель Spora — Malwarebytes Labs

Программа-вымогатель Spora присоединилась к семейству программ-вымогателей, созданных профессионалами. Присмотритесь к Споре.

В настоящее время программы-вымогатели стали самым популярным типом вредоносных программ. Большинство новых семей готовят любители (сценаристы) и распределяют их в небольших масштабах. На этом рынке всего несколько крупных игроков, подготовленных профессионалами. Недавно к этому набору присоединился вымогатель Spora. Как мы увидим, некоторые элементы предполагают, что за этим стоит хорошо подготовленная команда преступников.

Spora получил известие о том, что это программа-вымогатель, которая может шифровать файлы в автономном режиме. На самом деле в этой концепции нет ничего нового — мы уже видели множество семейств программ-вымогателей, которые могут делать то же самое. Например, DMA Locker 3.0, Cerber или некоторые более новые версии Locky. Однако у него есть некоторые другие особенности, которые делают его интересным.

Например, DMA Locker 3.0, Cerber или некоторые более новые версии Locky. Однако у него есть некоторые другие особенности, которые делают его интересным.

Анализируемые образцы

Метод распределения

Spora распространяется различными способами — от фишинговых писем (описанных здесь) до зараженных веб-сайтов, сбрасывающих вредоносные данные.

Некоторые примеры метода распространения, используемого этой программой-вымогателем, описаны здесь (кампания от 14.02.2017) и здесь (кампания от 06.03.2017).

Поведенческий анализ

После развертывания программа-вымогатель Spora работает незаметно и шифрует файлы с выбранными расширениями. Затем он пытается повторно развернуть себя с повышенными привилегиями. Механизм обхода UAC не использовался — вместо этого всплывающее окно UAC появляется повторно, пока пользователь не примет его:

Затем он развертывает другой системный инструмент — vssadmin, для удаления теневых копий:

Молчать даже не пытается — отображается окно командной строки.

Он также помещает свою копию в каталог C :. В настройки существующей папки вносятся некоторые изменения. Прежде всего, Spora отключает отображение значка стрелки для обозначения ярлыков. Он делает все существующие папки скрытыми и создает ярлыки для каждой из них. Ярлык развертывает не только исходную папку, но и удаленный образец вредоносной программы.

Пример команды, запускаемой, когда пользователь нажимает на ярлык:

C: \ Windows \ C: \ Windows \ system32 \ cmd.exe / c запустите explorer.exe "Program Files" & введите "81d59edde88fc4969d.exe"> "% temp% \ 81d59edde88fc4969d.exe" && "% temp% \ 81d59edde88fc4969d.exe"

Spora не меняет имена файлов и не добавляет расширения. Каждый файл зашифрован отдельным ключом (файлы с одним и тем же открытым текстом зашифрованы с использованием разных шифрованных текстов). Зашифрованный контент имеет высокую энтропию, не видно шаблонов, которые предполагают поточный шифр или связанные блоки (возможно, AES в режиме CBC).

Визуализация файла — до и после шифрования:

Вредоносная программа сбрасывает связанные файлы в нескольких местах.Следующие файлы можно найти в% APPDATA%.

Файл с расширением .KEY и записка о выкупе в формате HTML также сбрасываются на рабочий стол:

Файл .KEY содержит зашифрованные данные о жертве, которые необходимо позже загрузить на веб-сайт злоумышленника с целью синхронизации статуса жертвы.

Когда шифрование завершается, появляется записка с требованием выкупа. В первых проанализированных случаях это был русский язык.Однако существуют и другие языковые версии, например — английское примечание, приведенное ниже:

Содержимое файла .KEY закодировано в кодировке Base64 и хранится как скрытое поле внутри записки о выкупе:

В более новых версиях (# 2) файл .KEY вообще не удалялся, а полная синхронизация с удаленным сервером была основана на его эквиваленте, автоматически отправленном в качестве скрытого поля. Он показывает второй шаг в эволюции этого вымогателя — сделать интерфейс еще проще и доступнее.

Он показывает второй шаг в эволюции этого вымогателя — сделать интерфейс еще проще и доступнее.

Сайт жертвы

Сама программа-вымогательне выглядит изощренной, за исключением своего веб-сайта жертвы и внутренней части файла .KEY (или его эквивалента в base64). В более старых версиях пользователя просили загрузить файл .KEY на веб-сайт, и была извлечена вся его / ее личная информация, то есть имя пользователя, дата заражения, статус и т. Д.

В более новых версиях нет необходимости загружать что-либо — когда пользователь щелкает ссылку в записке с требованием выкупа, содержимое base64, содержащее все данные, отправляется автоматически.

Некоторая информация также закодирована внутри идентификатора жертвы: код страны (первые два символа), хэш, статистика о типах зашифрованных файлов (сколько конкретных типов файлов было зашифровано для каждой категории: офисный документ, PDF, Corel Draw, DB, Изображение, архив). Здесь вы можете найти декодер.

Еще одним шагом, предпринятым авторами для обеспечения удобного интерфейса, является тот факт, что сайт (хотя и размещен как скрытая служба) не требует от пользователей загрузки браузера Tor, как большинство программ-вымогателей, а вместо этого предоставляет удобный шлюз. на спора.bz .

Внутри

Исполняемый файлSpora упакован в различные криптографии. Также было замечено, что он распространяется в связках с другими вредоносными программами. В случае №1, после победы над первым уровнем шифрования, мы можем найти две полезные нагрузки, упакованные UPX. Их можно распаковать стандартным приложением UPX. В результате мы получаем образцы, которые больше не запутываются. В указанном случае вымогатель Spora распространялся вместе с вредоносным загрузчиком (38e645e88c85b64e5c73bee15066ec19), аналогичным описанному здесь.(Поскольку эта статья посвящена только программе-вымогателю Spora, вторая полезная нагрузка описываться не будет).

Поток выполнения

Путь выполнения Spora зависит от параметра, с которым он был развернут. При первом запуске он выполняется без каких-либо параметров. Затем основные шаги следующие:

При первом запуске он выполняется без каких-либо параметров. Затем основные шаги следующие:

1. Создайте мьютекс (шаблон: м

2. Расшифровать данные, защищенные AES, хранящиеся в двоичном формате (т.е.е. Открытый ключ RSA, записка о выкупе, идентификатор образца)

3. Искать файлы с атакованными расширениями. Составьте список их путей и статистику типов.

4. Создайте пару ключей RSA (по одному на каждую жертву)

5. Зашифруйте файлы с выбранными расширениями

После завершения этих операций Spora повторно развертывает свой собственный двоичный файл — на этот раз с правами администратора (вызывая всплывающее окно с предупреждением UAC). Он передает в командную строку параметр «\ u», который изменяет путь выполнения.

В этом случае выполняются следующие шаги:

1. Удалить теневые копии

2. Измените настройки lnkfile (чтобы скрыть стрелку, добавленную по умолчанию для обозначения ярлыка — подробнее о ее назначении описано в разделе «Поведенческий анализ»)

3. Бросьте его собственную копию и выкуп не на каждом диске

4. Разверните проводник с запиской о выкупе

.Что атаковано?

Программа-вымогатель Spora атакует следующие расширения:

xls doc xlsx docx rtf odt pdf psd dwg cdr cd mdb 1cd dbf sqlite accdb jpg jpeg tiff zip rar 7z резервное копирование sql bak

Они сгруппированы в несколько категорий, используемых для построения статистики для злоумышленников.Категории можно описать следующим образом: офисные документы, документы PDF / PPT, документы Corel Draw, файлы баз данных, изображения и архивы:

Из атаки исключены несколько системных каталогов:

окна программные файлы программные файлы (x86) игры

Как работает шифрование?

Шифрование, используемое программой-вымогателем Spora, является сложным и включает несколько уровней. Он использует Windows Crypto API. Исполняемый файл поставляется с двумя жестко закодированными ключами: ключ AES — используется для дешифрования элементов, жестко закодированных в двоичном файле, и открытый ключ RSA — используется для шифрования ключей, сгенерированных на машине жертвы.

Помимо операций, связанных с шифрованием файлов жертвы, Spora использует Windows Crypto API для других целей, то есть для шифрования временных данных и дешифрования некоторых элементов, хранящихся в двоичном файле.

Сначала он создает файл в% APPDATA% — имя файла — это серийный номер тома. Этот файл используется для временного хранения информации.

Временно сохраненная информация зашифрована с помощью функции CryptProtectData:

Включает, т.е. список файлов для шифрования (с расширениями, соответствующими списку):

Образец вредоносной программы поставляется с жестко запрограммированным ключом, который импортируется:

Это ключ AES 256, хранящийся в виде большого двоичного объекта. Пояснения к полям в заголовке Blob:

08- PLAINTEXTKEYBLOB - ключ - сеансовый ключ 02 - CUR_BLOB_VERSION 0x00006610 - AlgID: CALG_AES_256 0x20 - 32 - длина ключа

Ключ AES используется для дешифрования другого ключа, хранящегося в двоичном формате, то есть открытого ключа RSA:

----- НАЧАТЬ ОТКРЫТЫЙ КЛЮЧ ----- MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC6COfj49E0yjEopSpP5kbeCRQp WdpWvx5XJj5zThtBa7svs / RvX4ZPGyOG0DtbGNbLswOYKuRcRnWfW5897B8xWgD2 AMQd4KGIeTHjsbkcSt1DUye / Qsu0jn4ZB7yKTEzKWeSyon5XmYwoFsh44ueErnNL LZQcL88hoRHo0TVqAwIDAQAB ----- КОНЕЦ ОБЩЕСТВЕННОГО КЛЮЧА -----

После этого тот же ключ AES снова импортируется и используется для расшифровки других элементов:

- Записка о выкупе в формате HTML:

- Жестко запрограммированный идентификатор образца:

D283C31972

Для каждой жертвы Spora создает локально новую пару ключей RSA.Ниже вы можете увидеть фрагмент кода, генерирующего новую пару ключей RSA (1024 бит):

Описание параметров:

0xA400 - AlgId: CALG_RSA_KEYX 0x04000001 - RSA1024BIT_KEY | CRYPT_EXPORTABLE

Закрытый ключ из сгенерированной пары экспортируется и закодирован в Base64:

Сформированная версия закрытого ключа хранится в буфере вместе с собранными данными о машине и заражении, включая дату, имя пользователя, код страны, идентификатор образца вредоносного ПО и статистику по типам зашифрованных файлов.

Пример:

Затем создается еще один ключ AES. Он экспортируется и зашифровывается открытым ключом RSA, который был жестко запрограммирован в образце. Ниже — шифрование экспортированного большого двоичного объекта ключа AES:

Сгенерированный ключ AES используется для шифрования данных жертвы (включая закрытый ключ из сгенерированной пары):

Подготовленное зашифрованное содержимое объединяется в один блок данных. Сначала копируются данные жертвы, зашифрованные с помощью AES.После этого следует зашифрованный RSA ключ AES (выбран на картинке ниже):

Эти объединенные данные хранятся в файле .KEY (или в скрытом содержимом с кодировкой base64 в записке с требованием выкупа). Жертва должна загрузить его на сервер — так злоумышленники получают доступ к данным, необходимым для расшифровки файлов после уплаты выкупа.