Восстановление данных удаленных или заблокированых вирусом, антивирусом

Читайте о том, где и как искать файлы, которые удалены вирусом или заблокированы антивирусной программой. Проверка компьютера на вирусы поставила Вас в сложную ситуацию? Антивирусная программа удалила с компьютера или ноутбука зараженные файлы и Вам необходимо вернуть важные документы?

Содержание

В числе утерянных файлов могут быть офисные документы Word, презентации PowerPoint, электронные таблицы Excel, а также мультимедийные файлы изображений, музыкальных композиций, видео и т.д. Как же восстановить удаленные данные? Прежде всего, не стоит волноваться. Практически в 100% случаев можно вернуть доступ к файлам, удаленным или заблокированным вирусом или антивирусом.

Перейти к просмотру

100% удаление любого вируса: трояна, руткита, вымогателя, шпионской программы ☣️🛡️💻

Сотни приложений разработаны для управления пространством дисков, оперативной памятью и защиты системных данных.

Перейти к просмотру

Рейтинг лучших бесплатных антивирусов на русском в 2017: Касперский, Аваст, AVG, 360, Avira 🥇🛡️💻

Сегодня существует много различных типов вирусов, таких как, например, вирус загрузочного сектора, макровирус, резидентный вирус, и т.д.

Для защиты пользователей инженеры разработали программы, которые находят и устраняют “вирусы” из системы, а также защищает компьютер и его данные от несанкционированного использования. Наиболее популярными сегодня можно назвать следующие продукты: Kasperskiy, DrWeb и т.д.

Как антивирус удаляет файл?

Антивирусы нацелены обнаруживать и удалять части кода зараженных программ, которые несут вред Вашему компьютеру. В ходе сканирования, антивирус может классифицировать некоторые файлы как подозрительные и стереть их по окончанию сканирования. Такие файлы не обязательно инфицированы, чаще причиной удаления становится ошибка системы или реестра.

Такие файлы не обязательно инфицированы, чаще причиной удаления становится ошибка системы или реестра.

Если вы потеряли файл или приложение, без которого не сможете работать, или это крайне важный документ, прежде всего не волнуйтесь. Существует несколько способов по предупреждению такой ситуации.

Предупреждение удаления файлов

Будьте бдительны

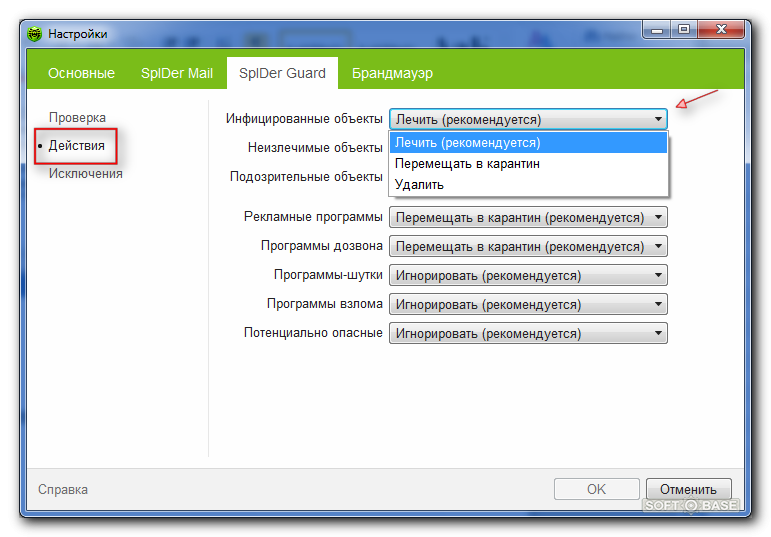

Это лучший способ предупреждения удаления важных файлов. Как правило, по завершению сканирования антивирус предложит указать, какие меры должны быть приняты по отношению к найденным угрозам. Среди предлагаемых опций будут: помещение файла в карантин, попытка «вылечить» или полностью удалить файл. Тщательно проверяйте, какой именно файл попал под подозрение.

Таким файлом может быть программа, которая безопасна для компьютера, но распознается как подозрительная из-за рекламы, появляющейся в ней. Даже если вы не узнаете название файла, всегда лучше отправить его в карантин, чем удалить навсегда. В таком случае файл будет огражден от взаимодействия с другими программами, что обезопасит систему от проникновения в неё опасных вирусов, если он заражен.

Поиск объекта

Иногда выйти из проблемной ситуации, гораздо проще, чем можно было ожидать. Если файл был утерян, выполните поиск. Любая версия Windows имеет встроенную функцию поиска. Введите название объекта в строку поиска, которую можно найти вверху окна “Проводника” или через меню “Пуск”. Вы удивитесь, обнаружив, что файл вовсе не был удален, а просто перемещен с его предыдущего места нахождения.

Перейти к просмотру

Поиск файлов и программ в Windows 10, 8 или 7. Служба поиска и голосовой поиск 💻 🔍 📄

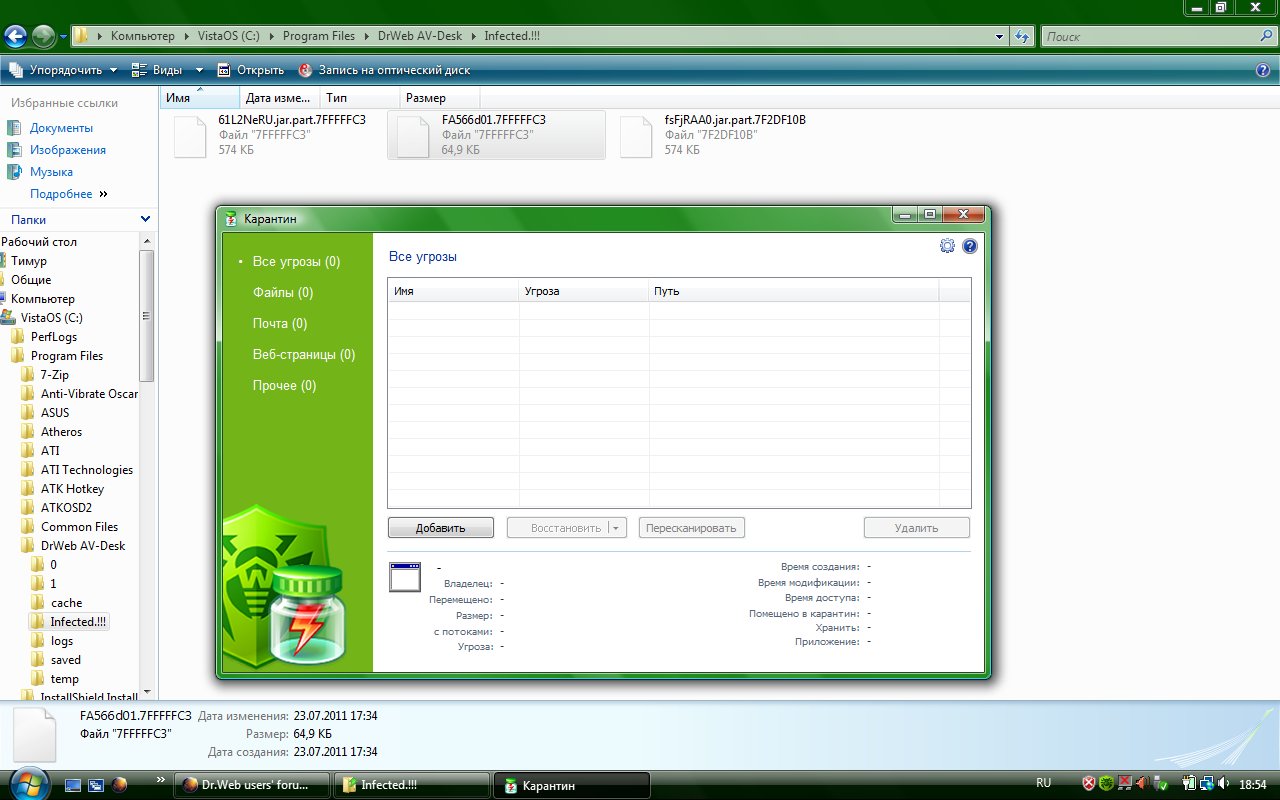

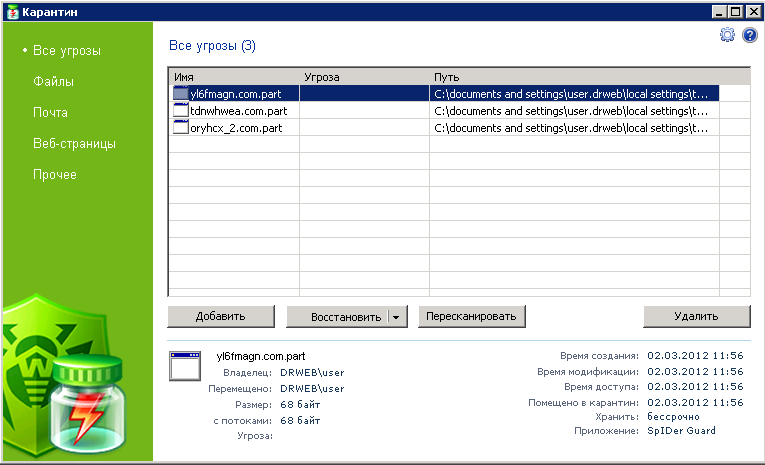

Проверьте карантин

Антивирусное программное обеспечение обычно не удаляет что-либо без разрешения. Даже если в диалоговом окне программы сообщается, что угроза устранена, это часто означает, что угроза была снята с потока системных операций. При восстановлении удаленных файлов, карантин можно назвать наиболее вероятным местом, где можно найти недостающие файлы, которые внезапно исчезли.

Каждый антивирус будет работать с подозрительными файлами по-разному. Многие просто создают в системе папку с именем “Карантин”, к которой у Вас есть прямой доступ. Некоторые создают папку карантина с другим названием, а также защищают доступ к такой папке. Для того, чтобы открыть эту папку придется пройти несколько необходимых шагов по безопасности.

Перейти к просмотру

Центр безопасности Windows 10: настройка бесплатного антивируса Защитник Windows (Defender) 💥🛡️💻

Проконсультируйтесь с профессионалом

Специалисты в области информационных технологий могут проверить компьютер несколькими способами. У многих специалистов есть лицензии на извлечение данных и использование передовых аппаратных и программных методов. Стоит отметить, что этот способ восстановления данных обойдется Вам дороже всего, поскольку услуги такого специалиста очень высоко ценятся. Для того, чтобы воспользоваться помощью профессионала, стоит также тщательно подбирать компанию, или если это частный специалист, посмотреть отзывы о его работе, прежде чем можно было доверить ему данные и компьютер.

Восстановление данных

Данные почти никогда полностью не удаляются с Вашего компьютера. Они могут быть частично перезаписаны, но даже тогда запись о них не пропадает, что дает надежду на восстановление необходимой информации. Если ни один из предыдущих шагов не помог вернуть файлы, необходимо немного углубиться в мир программного обеспечения компьютера. Ряд превосходных программ, таких как

Инструмент восстанавливает файлы с любых устройств, независимо от причины потери данных.

Перейти к просмотру

Восстановление данных с USB флешки после случайного удаления, форматирования или вирусной атаки 📁🔥⚕️

Dr WEB | ИлЕр Distribution

Dr.

Web Server Security Suite для серверов Windows

Web Server Security Suite для серверов WindowsОбеспечивает надежную защиту от существующих угроз. Непревзойденное качество лечения и высокий уровень самозащиты не дают шанса вирусам и другим вредоносным объектам проникнуть в защищаемую сеть.

Системные требования

Windows Server 2000* / 2003 (х32 и х64*) / 2008 / 2012 /2016

Поддерживаются только для версии 7.0.

Преимущества:

• Устранение угроз уже в процессе установки Dr.Web

• Управление защитой файловых серверов и рабочих станций в пределах локальной сети с любых компьютеров, защищенных Dr.Web, — без установки Центра управления Dr.Web Enterprise Security Suite

• Удаленная централизованная установка с помощью политик Active Directory, а также Login Script

• Многопоточная проверка, обеспечивающая минимальное время реакции

• Бережное потребление ресурсов системы и учет мощности аппаратного обеспечения. Устойчивая работа в условиях максимальной загрузки без существенного снижения производительности файлового сервера

• Гибкое распределение нагрузки на файловую систему сервера благодаря уникальной технологии отложенной проверки файлов, открываемых «на чтение»

• Система уведомлений, не отвлекающая множественными напоминаниями*

• Система фонового сканирования и нейтрализации ранее неизвестных активных угроз, противодействующих своему обнаружению и удалению

• Защита от еще неизвестных угроз путем запрета модификации критических объектов Windows и контроля небезопасных действий*

• Подсистема облачной защиты Dr. Web Cloud – мгновенная реакция на новейшие угрозы*

Web Cloud – мгновенная реакция на новейшие угрозы*

• Защита работы системного ядра и собственных модулей от сбоев, воздействия вредоносных программ и случайного изменения

• Восстановление целостности продукта в случае его случайных или намеренных повреждений

• Запуск проверки при обращении пользователя, операционной системы или какой-либо программы к любому объекту, подлежащему проверке

• Автоматический запуск при загрузке операционной системы

• Запуск утилит антивирусной проверки и обновления — вручную, автоматически, по заранее составленному расписанию, стандартными средствами ОС

• Проверка оперативной памяти, дисководов, логических дисков, CD-дисков, сетевых дисков, каталогов, файлов, почтовых файлов, загрузочных записей дисков, почтовых форматов

• Проверка файлов в архивах любой степени вложенности и упакованных файлов

• Возможность блокировки доступа к вредоносному объекту

• Уведомление пользователя об отключении от файлового сервера в случае обнаружения вирусной угрозы

Только для операционных систем Windows Server 2008 и выше.

Астерит — Dr.Web: Защита серверов

Защита файловых серверов и серверов приложений (в том числе терминальных серверов)

Комплекс решений, в который входят программные продукты:

- Dr.Web для серверов Windows

- Dr.Web для серверов Unix (Samba)

- Dr.Web для Mac OS X Server

- Dr.Web для серверов Novell NetWare

- Novell Storage Services

Dr.Web для серверов Windows

Антивирусная защита серверов под управлением Windows

ПРЕИМУЩЕСТВА

- Высокая производительность

- Устойчивая работа в условиях минимальной максимальной загрузки без существенного снижения производительности файлового сервера

- Высокая скорость сканирования при минимальной нагрузке на операционную систему

- Бесперебойная работа антивируса в автоматическом режиме

- Гибкое распределение нагрузки на файловую систему сервера благодаря уникальной технологии отложенной проверки файлов, открываемых «на чтение»

- Гибкая клиентоориентированная система настройки – выбор объектов проверки, действий с обнаруженными вирусами или подозрительными файлами

- Простота установки и администрирования

- Полноценная защита сразу после установки (с настройками по умолчанию)

- Прозрачность – подробные файлы отчета с необходимой администратору степенью детализации

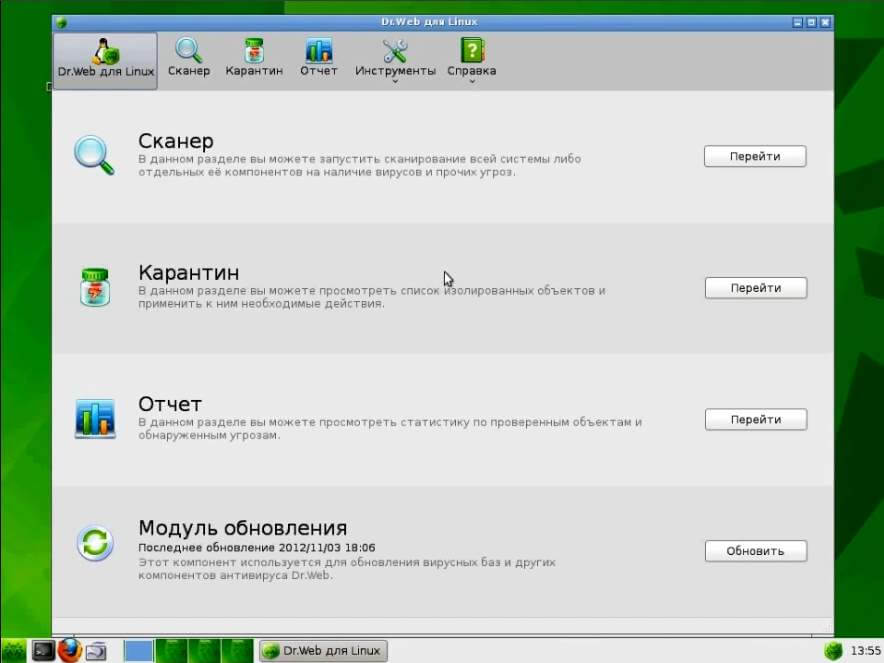

Dr. Web для серверов Unix

Web для серверов Unix

Антивирусная защита файловых хранилищ

Dr.Web для серверов Unix – высокопроизводительный продукт для антивирусной проверки файловых хранилищ Samba на серверах под управлением Unix-систем (Linux, FreeBSD, Solaris). Благодаря возможности обработки гигантских массивов информации в режиме реального времени, надежности работы и гибкости настроек он способен удовлетворить запросы компаний любого масштаба.

ПРЕИМУЩЕСТВА

- Высокая производительность и стабильность работы

- Высокая скорость сканирования при минимальной нагрузке на операционную систему, что позволяет Dr.Web идеально функционировать на серверах практически любой конфигурации

- Гибкая клиентоориентированная система настройки – выбор объектов проверки, действий с обнаруженными вирусами или подозрительными файлами

- Отличная совместимость – не конфликтует с известными межсетевыми экранами и файловыми мониторами

- Удобство администрирования, простота установки и настройки

Антивирус Dr. Web для Mac OS X

Web для Mac OS X

Защита от вирусов и другого вредоносного ПО, написанного для инфицирования не только Mac OS X, но и других операционных систем

ПРЕИМУЩЕСТВА

- Проверка объектов автозапуска, сменных носителей информации, сетевых и логических дисков, почтовых форматов, файлов и каталогов, включая упакованные и находящиеся в архивах

- Выбор типа сканирования: быстрое, полное и выборочное

- Антивирусная проверка вручную, автоматически или по заранее составленному расписанию

- Защита настроек монитора SpIDer Guard® паролем от несанкционированного изменения

- Применение действий для зараженных, подозрительных объектов и объектов другого типа, включая лечение, перемещение в карантин и удаление, в том числе в случае если выбранное ранее действие оказалось невозможным

- Исключение из проверки путей и файлов по запросу пользователя

- Обнаружение и удаление вирусов, скрытых под неизвестными упаковщиками

- Регистрация времени события, объекта проверки и типа воздействия на него

- Загрузка обновлений автоматически (по расписанию) или по требованию

- Автоматическое оповещение (в том числе с помощью звуковых уведомлений) о вирусных событиях

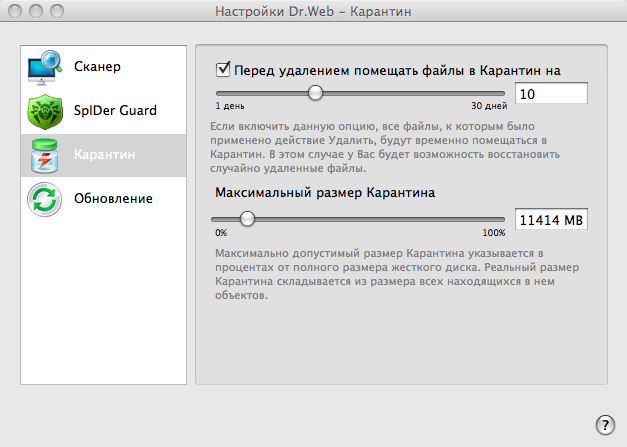

- Изоляция зараженных файлов в карантине с возможностью задания времени хранения объектов в карантине и его максимального размера

-

Лечение, восстановление или удаление перемещенных в карантин объектов.

- Ведение подробного отчета о работе

- Доступность модулей в виде утилит командной строки, с возможностью их встраивания в используемые для обслуживания системы Apple Scripts

Dr.Web для серверов Novell NetWare

Антивирусная защита файловых хранилищ

Dr.Web для серверов Novell NetWare предназначен для проверки файловых хранилищ под управлением NetWare на наличие вирусов. Он стабильно демонстрирует высокие продуктивность и качество детектирования, причем скорость и производительность сканирования ограничиваются лишь аппаратными возможностями защищаемого сервера. Программа запускается на сервере как загружаемый модуль (модуль NLM). Управление антивирусом осуществляется либо через консоль сервера, либо через удаленную консоль с рабочей станции.

ПРЕИМУЩЕСТВА

- Широчайший спектр поддерживаемых версий Novell NetWare

- Не требует обязательной поддержки всеми рабочими станциями и серверами какого-либо одного сетевого протокола

-

Высокая скорость сканирования огромных массивов данных при минимальной нагрузке на операционную систему – как в режиме реального времени, так и по заданию администратора.

- Возможность регулировки степени загрузки процессора, что позволяет задавать приоритетность процесса сканирования в системе

- Простота установки

- Гибкая клиентоориентированная система настройки параметров проверки, действий с обнаруженными вирусами или подозрительными файлами

- Пользовательская панель управления

Dr.Web для серверов Novell NetWare

Антивирусная защита файловых хранилищ

Dr.Web для серверов Novell NetWare предназначен для проверки файловых хранилищ под управлением NetWare на наличие вирусов. Он стабильно демонстрирует высокие продуктивность и качество детектирования, причем скорость и производительность сканирования ограничиваются лишь аппаратными возможностями защищаемого сервера. Программа запускается на сервере как загружаемый модуль (модуль NLM). Управление антивирусом осуществляется либо через консоль сервера, либо через удаленную консоль с рабочей станции.

ПРЕИМУЩЕСТВА

- Широчайший спектр поддерживаемых версий Novell NetWare – от 4.11 до 6.5

- Поддержка пространства имён NetWare

- Не требует обязательной поддержки всеми рабочими станциями и серверами какого-либо одного сетевого протокола

- Высокая скорость сканирования огромных массивов данных при минимальной нагрузке на операционную систему – как в режиме реального времени, так и по заданию администратора

- Возможность регулировки степени загрузки процессора, что позволяет задавать приоритетность процесса сканирования в системе

- Простота установки

- Централизованное управление через Веб-администратор Центра управления Dr.Web Enterprise Security Suite

- Гибкая клиентоориентированная система настройки параметров проверки, действий с обнаруженными вирусами или подозрительными файлами

- Пользовательская панель управления

Dr.

WEB

WEB«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года. Компания — ключевой игрок на российском рынке программных средств обеспечения базовой потребности бизнеса — безопасности информации. «Доктор Веб» — один из немногих антивирусных вендоров в мире, владеющих собственными уникальными технологиями детектирования и лечения вредоносных программ. Антивирусная защита Dr.Web позволяет информационным системам клиентов эффективно противостоять любым, даже неизвестным угрозам.

«Доктор Веб» стал первой компанией, предложившей на российском рынке инновационную модель использования антивируса в качестве услуги и по сей день продолжает оставаться безусловным лидером российского рынка интернет-сервисов безопасности для поставщиков ИT-услуг. Государственные сертификаты и награды, а также география пользователей Dr.Web свидетельствуют о высоком качестве продуктов, созданных талантливыми российскими программистами.

Решения Dr.Web имеют сертификаты соответствия ФСТЭК России, ФСБ России и Министерства обороны России и могут применяться в организациях с повышенными требованиями к уровню безопасности.

Решения Dr.Web находятся в Едином реестре российских программ для электронных вычислительных машин и баз данных.

Продукты Dr.Web совместимы с российскими операционными системами МСВС, Альт Линукс, Astra Linux, ОС ROSA, Ред ОС 7.1 Муром и др.

Для бизнеса

| Dr.Web® Desktop Security Suite Защита рабочих станций, клиентов терминальных серверов, клиентов виртуальных серверов и клиентов встроенных систем | |

| Dr.Web® Server Security Suite Защита файловых серверов и серверов приложений (в том числе виртуальных и терминальных) | |

Dr. Web® Mail Security Suite Web® Mail Security SuiteЗащита почты ‐ Dr.Web® для почтовых серверов и шлюзов Unix Подробнее‐ Dr.Web® для почтовых серверов Kerio (Windows/Linux/Mac) Подробнее | |

| Dr.Web® Gateway Security Suite Защита шлюзов | |

| Dr.Web «Малый бизнес» Версия 11 | |

| Комплект «Dr.Web Универсальный» | |

| Dr.Web® Mobile Security Suite Защита мобильных устройств |

Для дома

По вопросам приобретения продуктов Dr.Web можете обращаться по:

Тел.: +7 (3852) 501-686; 501-661

E-mail: soft@galex. ru

ru

Более подробная информация о продуктах Dr.Web на сайте www.drweb.ru

USB-антивирусы для флешек и карт памяти

Основным, после сети Интернет, способом распространения компьютерных вирусов являются банальные USB-флешки. Рекомендую установить специальный, маленький, но очень надёжный антивирус для USB-флешек.Его достоинствами являются маленький размер, скорость работы и независимость от интернета. Можно устанавливать антивирус для USB-флешек на компьютеры без интернета. Когда вставите флешку в свой компьютер, такой антивирус моментально просканирует её и только после этого подключит. Если обнаружатся вирусы — он их удалит автоматом.

2014. Вышел Dr.Web LiveDisk для аварийного восстановления и лечения ПК под Windows

Компания «Доктор Веб» выпустила бесплатное средство аварийного восстановления и лечения ПК под управлением Windows — Dr.Web LiveDisk. В этом решении получили дальнейшее развитие программы Dr.Web LiveCD и Dr.Web LiveUSB. Благодаря использованию единой технологической платформы, которая применяется в продуктах Dr. Web для Windows, Dr.Web LiveDisk способен проверять файл hosts, сканировать файлы с использованием «облачного» сервиса Dr.Web Cloud, а также использовать алгоритмы детектирования руткитов и буткитов. Dr.Web LiveDisk оснащен редактором реестра Windows, который может изменять параметры всех операционных систем Windows, установленных на рабочей станции. В то же время, продукт располагает «Менеджером карантина», что позволяет проводить действия с обезвреженными угрозами. Так, имеется возможность восстановить файлы, попавшие в карантин при ложном срабатывании антивируса.

Web для Windows, Dr.Web LiveDisk способен проверять файл hosts, сканировать файлы с использованием «облачного» сервиса Dr.Web Cloud, а также использовать алгоритмы детектирования руткитов и буткитов. Dr.Web LiveDisk оснащен редактором реестра Windows, который может изменять параметры всех операционных систем Windows, установленных на рабочей станции. В то же время, продукт располагает «Менеджером карантина», что позволяет проводить действия с обезвреженными угрозами. Так, имеется возможность восстановить файлы, попавшие в карантин при ложном срабатывании антивируса.

2013. Новые карты памяти Leef оснащены антивирусом Dr.Web для Android

Компания Leef, производитель миниатюрных карт памяти и компактных флэш-накопителей, совместно с российским производителем средств защиты информации «Доктор Веб» представила линейку карт памяти форматов microSD и SD с предустановленным антивирусом Dr.Web для мобильных устройств под управлением операционной системы Google Android. В память накопителей Leef Fuse и Leef Ice емкостью 16 ГБ и 32 ГБ уже записан Dr. Web для Android, которым можно пользоваться бесплатно в течение трех месяцев. После истечения бесплатного срока действия антивирусной защиты покупатели могут воспользоваться удобным сервисом продления лицензии. При покупке компактного USB флэш-накопителя Leef пользователю предоставляется бесплатная полнофункциональная система антивирусной защиты для страционарных ПК и ноутбуков Dr.Web Security Space для Windows на три месяца.

Web для Android, которым можно пользоваться бесплатно в течение трех месяцев. После истечения бесплатного срока действия антивирусной защиты покупатели могут воспользоваться удобным сервисом продления лицензии. При покупке компактного USB флэш-накопителя Leef пользователю предоставляется бесплатная полнофункциональная система антивирусной защиты для страционарных ПК и ноутбуков Dr.Web Security Space для Windows на три месяца.

2011. Trend Micro USB Security 2.0 защищает USB-накопители от вредоносных программ

Компания Trend Micro объявила о выходе новой версии своего продукта USB Security, предназначенного для защиты USB-накопителей от вредоносного содержимого. Решение Trend Micro USB Security, которое может быть интегрировано в USB-накопители и полностью совместимо с платформой Windows, обеспечивает комплексную защиту от компьютерных вирусов, программ-троянов, червей и шпионского ПО, говорится в сообщении Trend Micro. Среди ключевых особенностей Trend Micro USB Security 2. 0 можно выделить: сканирование в режиме реального времени – продукт сканирует систему в реальном времени, уведомляет пользователя при обнаружении угрозы и незамедлительно изолирует зараженные файлы; автоматическое обновление паттерн-файлов – переменчивая природа вредоносного ПО требует автоматического обновления паттерн-файлов ; журнал событий – с помощью журнала событий, в котором содержатся данные о выявленных угрозах, пользователи могут восстановить или удалить любые файлы из карантина. В настоящее время USB Security поставляется предустановленным в USB-накопители ведущих производителей.

0 можно выделить: сканирование в режиме реального времени – продукт сканирует систему в реальном времени, уведомляет пользователя при обнаружении угрозы и незамедлительно изолирует зараженные файлы; автоматическое обновление паттерн-файлов – переменчивая природа вредоносного ПО требует автоматического обновления паттерн-файлов ; журнал событий – с помощью журнала событий, в котором содержатся данные о выявленных угрозах, пользователи могут восстановить или удалить любые файлы из карантина. В настоящее время USB Security поставляется предустановленным в USB-накопители ведущих производителей.

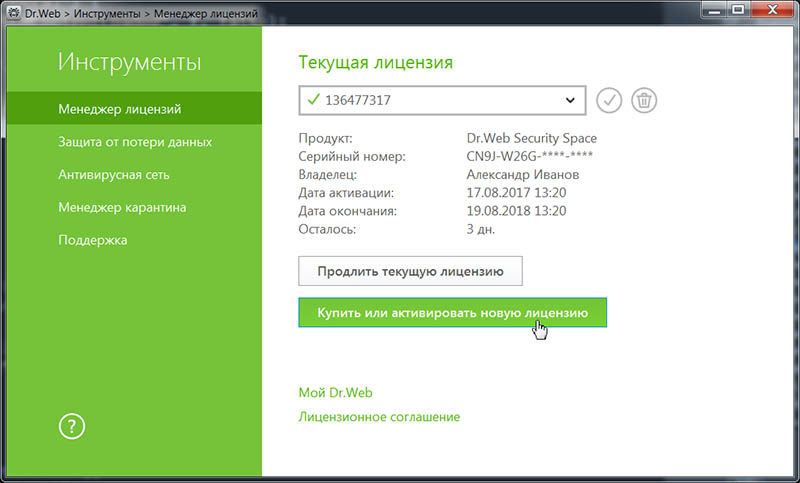

Как убрать из карантина dr web. Компоненты программы — Dr.Web — Частые вопросы. Установка и обновление Dr.Web CureIt

Вероятно, вы приобрели продление для Антивируса Dr.Web, в который эти компоненты не входят, или просто скачали не тот дистрибутив.

- Если вы скачали не тот дистрибутив , на главной странице drweb.ru в верхнем меню выберите Скачать и нажмите на кнопку Скачать Dr.Web . На открывшейся странице введите в форму ваш серийный номер и электронный адрес, указанный вами при его регистрации. Зайдите в Мастер скачиваний , скачайте и установите Dr.Web Security Space.

В первом случае вам необходимо приобрести лицензию Dr.Web Security Space или обменять лицензию Антивирус Dr.Web на нужный продукт, доплатив разницу в стоимости или получив новую лицензию на несколько меньший срок.

Для этого на главной странице drweb.ru в разделе Поддержка нажмите на кнопку Создать запрос в службу поддержки . На открывшейся странице выберите тему Покупка/продление/дозакупка . Отправьте запрос в поддержку.

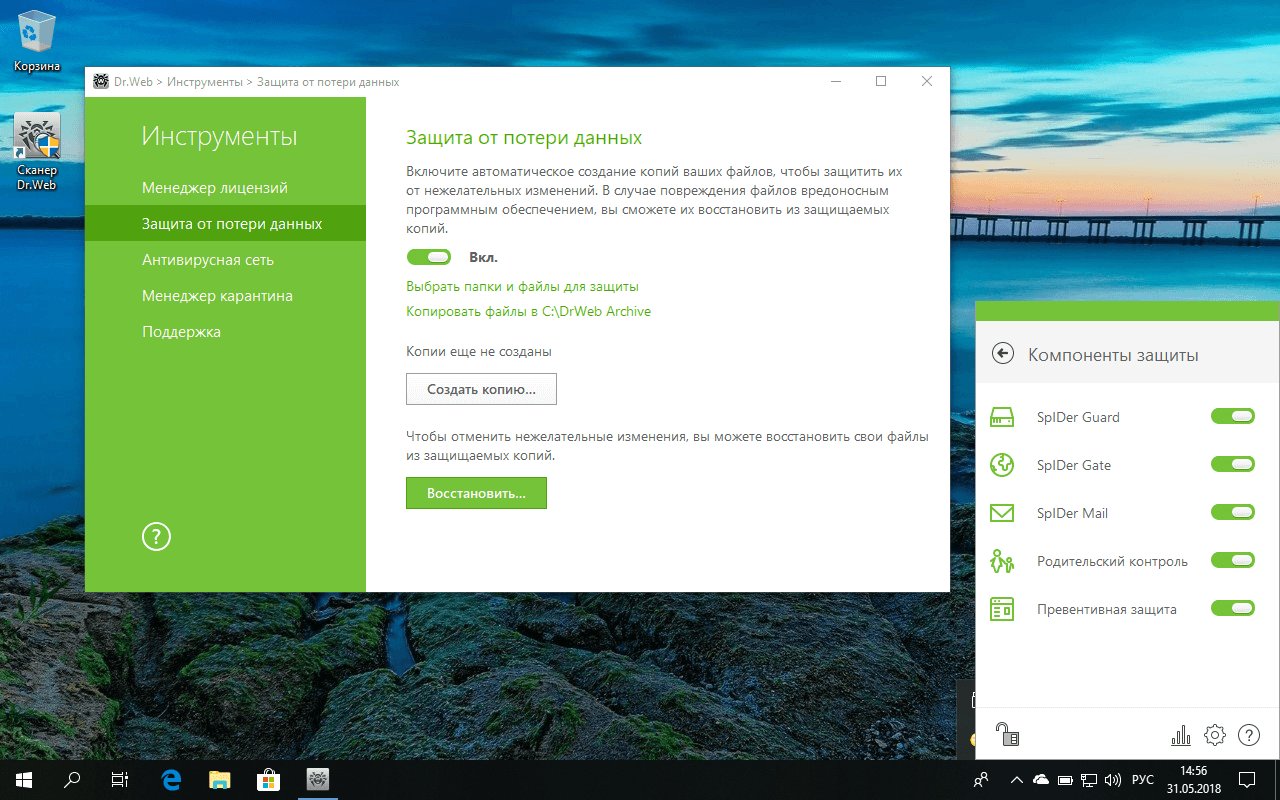

В состав антивируса Dr.Web для Windows входят много программ. Какая из них защищает меня от вирусов, а какие только вспомогательные программы?

Антивирус Dr.Web — это целый комплекс программ, каждая из которых обеспечивает защиту своего «участка обороны» Вашего компьютера. Удаление (неустановка) или отключение хотя бы одного компонента защиты значительно снижают надежность антивирусной охраны в целом, поэтому мы настоятельно советуем не отключать без крайней надобности ни один из компонентов программы.

Вспомогательными программами комплекса являются Утилита автоматического обновления и Планировщик.

Dr.Web только удаляет троянские программы? Он их не лечит?

Для ответа на этот вопрос следует понимать, в чем разница между вирусом и троянской программой. Как правило, вирус добавляет (дописывает свой код) к заражаемому им файлу, и таким образом, инфицированный вирусом файл состоит собственно из «здорового» файла и добавленной к нему зараженной вирусом части. Вместе они представляют собой инфицированный вирусом файл. Большинство таких файлов антивирус Dr.Web может лечить (и лечит). Причем, речь идет не о «лечении вируса», а об «излечении файла», инфицированного вирусом.

Троянская программа — вредоносная по всей своей сути целиком. Троянец не дописывает себя к файлам, он живет самостоятельной жизнью полноценной компьютерной программы, поэтому для него не существует лечения — только удаление. Некоторые троянские программы портят различные системные объекты, например, реестр Windows. В таком случае можно говорить о возможности лечения системы (но не троянской программы), которое заключается, в частности, в удалении самого троянца, а также в восстановлении испорченных им объектов.

В таком случае можно говорить о возможности лечения системы (но не троянской программы), которое заключается, в частности, в удалении самого троянца, а также в восстановлении испорченных им объектов.

Для чего предназначен сканер? Разве недостаточно антивирусного монитора SpIDerGuard, всегда контролирующего все обращения к файлам?

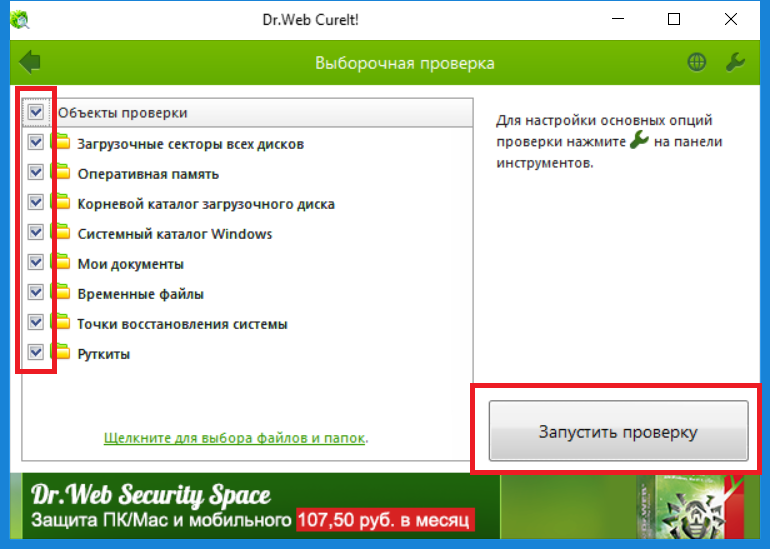

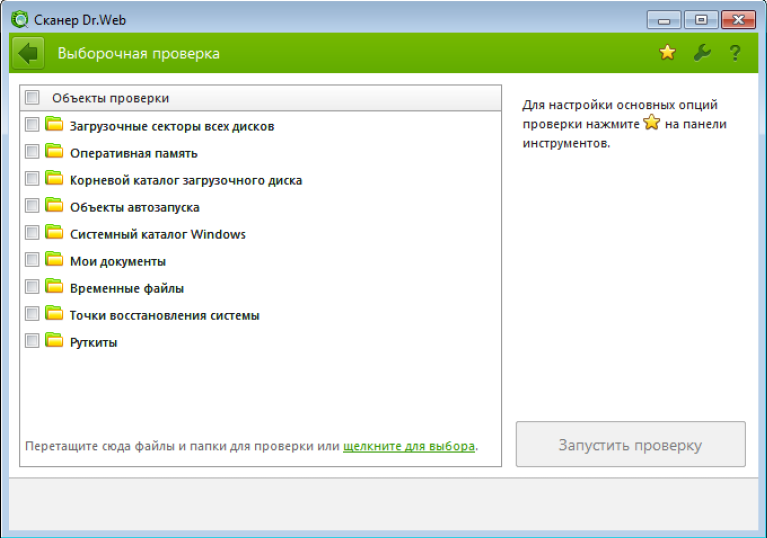

Сканер Dr.Web для Windows производит проверку файлов либо по команде пользователя, либо по расписанию, заданному в Планировщике. Проверяются не все файлы (разве что если такой очень ресурсоемкий режим проверки не задан самим пользователем), а только указанные в настройках сканера. Посмотреть текущие настройки сканера можно через панель меню главного окна программы, выбрав пункт «Настройки» через опцию «Изменить настройки». По умолчанию (т.е. по настройкам, заданным разработчиками антивируса) проверяются файлы по формату — файлы в архивах, упакованные файлы и почтовые файлы, а также оперативная память и все файлы автозапуска. При желании, можно задать проверку отдельных логических дисков, каталогов, проверку по типам файлов, по заданной маске или сканирование всех файлов.

У меня есть подозрение, что ко мне на компьютер пробрался вирус. Как можно запустить сканер?

Есть несколько способов запуска сканера.

- При установке программы Dr.Web на компьютер на Рабочем столе появилась иконка с паучком на темно-зеленом фоне — иконка сканера. Щелкните по ней мышкой, и сканер запустится.

- В правом нижнем углу дисплея (системном лотке) находится иконка антивируса в виде черного паучка на сером фоне. Щелкните по ней левой или правой кнопкой мыши. В появившемся контекстном меню выберите пункт «Сканер», затем выберите нужный режим проверки: быстрая, полная или выборочная.

- Через Проводник Windows для проверки конкретного объекта (файла или папки). Щелкните по выбранному объекту правой кнопкой мыши. В открывшемся контекстном меню выберите пункт «Проверить Dr.Web» с иконкой в виде черного паучка на сером фоне. Сканер немедленно запустится, и файл будет проверен.

Дорогие хабравчане, совсем недавно мы выпустили бету Dr. Web СureIt! 7.0 – нашей бесплатной утилиты, которой пользуются миллионы во всем мире. Сегодня мы представляем вашему вниманию интервью с одним из основных разработчиков Dr.Web СureIt! и руководителем этого проекта – Константином Юдиным.

Web СureIt! 7.0 – нашей бесплатной утилиты, которой пользуются миллионы во всем мире. Сегодня мы представляем вашему вниманию интервью с одним из основных разработчиков Dr.Web СureIt! и руководителем этого проекта – Константином Юдиным.

В новом CureIt! – абсолютно новый интерфейс. В связи с чем он был полностью переработан, какие цели за этим стояли?

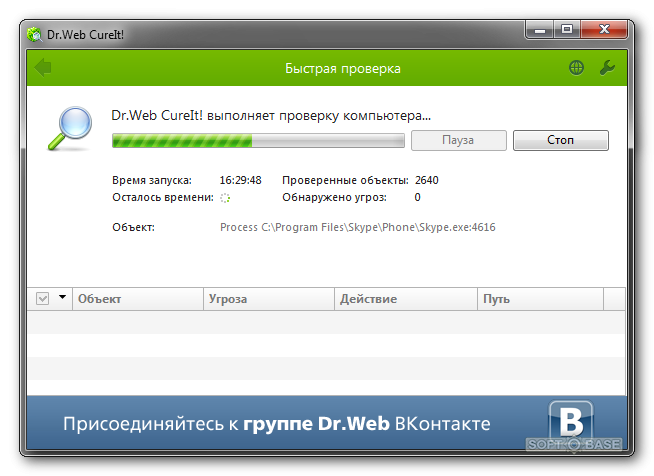

В первую очередь, Dr.Web CureIt! — лечащая утилита, поэтому ее основной функционал — быстрый поиск активных угроз и их лечение. В связи с этим мы упростили интерфейс. Убрали Полную проверку под капот, чтобы акцентировать внимание пользователя на задаче — проверить на вирусы, либо вылечить систему от активных угроз. Все остальное на второй план.

Ну а другое изменение, также не менее важное – Dr.Web CureIt! стал полностью самостоятельным продуктом – отдельный модуль со своими фичами, функциональностью, а не сканер в обертке, с кучей раздражающих пользователя сообщений. Тем не менее он узнаваем и похож на своего большого брата (Dr. Web Security Space), дабы пользователю сильно не переучиваться.

Web Security Space), дабы пользователю сильно не переучиваться.

На ваш взгляд, пользоваться новым CureIt! стало еще удобнее? Не могли бы вы поставить себя на место пользователя и привести скажем 3 отличия со старым CureIt!

Лечение для нас и раньше было приоритетным. Теперь в Dr.Web CureIt! мы сделали его еще более простым и эффективным. Ну, вот смотрите, человек запускает утилиту, у него есть кнопка «Начать проверку» и не нужно задумываться, какие варианты проверки ему надо выбрать —полную, быструю или кастомную, как раньше.

Его задача вылечить угрозу, либо проверить PC на наличие активных угроз. Теперь все это — одно прямое действие «начать проверку». В прошлом варианте пользователи чаще всего запускали полную проверку, т.к. считали, что она самая безопасная и гарантированно найдет все, что нужно. На самом же деле, полная проверка — проверка всех дисков на PC, она может длиться несколько часов или даже дней (в зависимости от контента и его объема у пользователя), а это совсем не сопоставляется с представлением о Dr. Web CureIt!, как лечащей утилиты («запустить, проверить, закрыть»). Теперь есть только одна кнопка – не промахнешься:)

Web CureIt!, как лечащей утилиты («запустить, проверить, закрыть»). Теперь есть только одна кнопка – не промахнешься:)

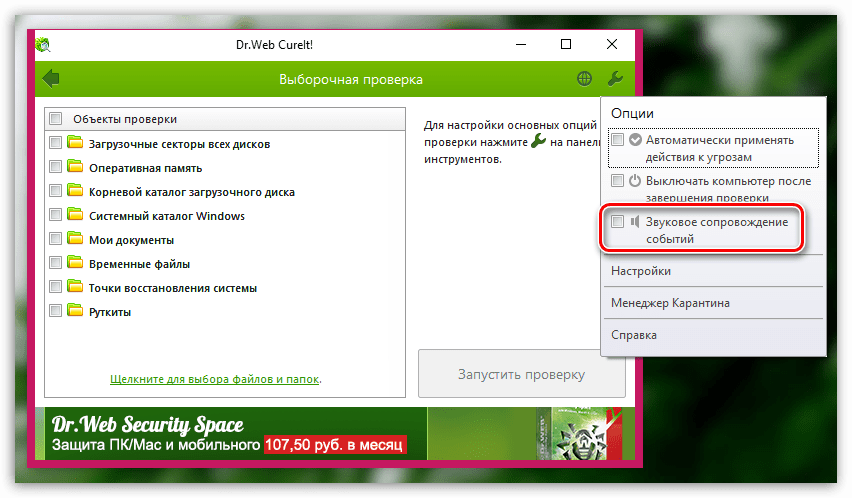

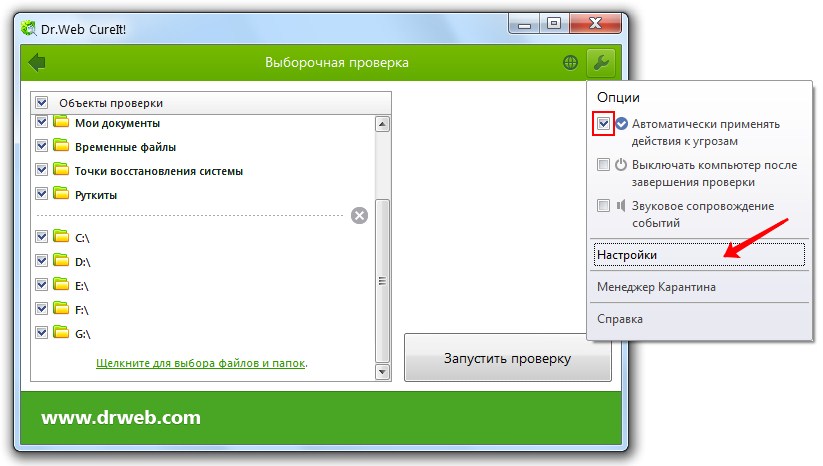

Другое отличие, которое наверное также стоит отметить, — возможность в режиме выборочной проверки просканировать любые элементы: проверить только диски, загрузочный сектор, проверить на руткиты либо точки восстановления Windows. Если пользователь опытный и знает, что конкретно ищет, то есть возможность выбрать необходимый пункт. В прошлой версии Dr.Web CureIt! была быстрая проверка, в которой все эти пункты проверялись монолитно и отключить их проверку было нельзя. Теперь мы добавили «гибкости», если позволите, для более продвинутых пользователей.

Говоря все, что выше, я на самом деле не упомянул о главном. Ведь мы полностью переработали архитектуру сканирования. Если человек захочет проверить свои файлы или PC целиком, в этом режиме не задействуется антируткит — нет необходимости проверять файлы через него, что повышает скорость проверки. В прошлой версии любая проверка, независимо от того, где находится файл, шла через сложную систему антируткита. Это достаточно тяжелые операции, которые сильно снижали скорость проверки и стабильность.

Это достаточно тяжелые операции, которые сильно снижали скорость проверки и стабильность.

За счет чего резко повысилась скорость проверки? Не отразится ли это на безопасности пользователей?

Прежде всего, благодаря переходу на многопоточный сканирующий сервис Dr.Web Scanning Engine, который задействует все ядра процессора для проверки файлов параллельно.

Также за счет новой подсистемы поиска руткитов, которая активируется только тогда когда необходимо, о чем сказано выше.

Если быстрая проверка старым Dr.Web CureIt! могла занимать 30-40 минут, теперь она идет в пределах 7-13 минут. Это минимум времени, который нельзя перепрыгнуть, если не отключить часть функционала, что делать нежелательно т.к. основная задача — выявить все активные угрозы и вылечить компьютер.

Мы говорим о том, что повысилась и стабильность работы. Но разве раньше пользователи на это часто жаловались?

Одна из больших проблем, не только Dr.Web CureIt!, но и прошлого сканера, была в том, что при долгой проверке машина могла уходить в синий экран. Это опять же происходило из-за того, что терабайты данных проверялись через антируткит. И мало кто знает, что на борту у нас под капотом своя мини-ОС, что тоже не добавляет стабильности. В 7.0 версии мы серьезно пересмотрели видение как все должно работать быстро и безопасно, и без снижения качества.

Это опять же происходило из-за того, что терабайты данных проверялись через антируткит. И мало кто знает, что на борту у нас под капотом своя мини-ОС, что тоже не добавляет стабильности. В 7.0 версии мы серьезно пересмотрели видение как все должно работать быстро и безопасно, и без снижения качества.

И второй момент – уменьшили количество конфликтов. Ведь Dr.Web CureIt! — утилита, которая работает везде, даже со сторонними антивирусами. Мы убрали спорные моменты, из-за которых системы иногда конфликтовали, за счет этого повысили надежность. Как показала версия 7.0, за последние полгода мы перестали получать в техподдержку запросы с проблемами синего экрана, они же BSOD.

Значительно расширены возможности выборочной проверки компьютера –для чего это было сделано?

В первую очередь для пользовательского удобства.

В седьмой версии лечащей утилиты предусмотрена возможность блокировки сетевого подключения в процессе проверки компьютера – насколько это важно для безопасности компьютера? Необходимо ли это делать всем пользователям?

В седьмой версии появилась новая фишка – возможность заблокировать сетевые соединения при работе Dr. Web CureIt!.. Суть ее, в первую очередь, предотвращение повторного заражения в момент проверки и лечения. Т.е. если у вас есть какая то угроза, которая пытается соединятся с командным центром, для загрузки новой нагрузки (payload), то этой опцией можно обрубить ей поход к хозяину. Либо какой-либо сетевой червь, который пытается постоянно вам на машину попасть, или из Интернета эксплойты постоянно приходят. Включив эту опцию, вы обезопасите свою машину на момент проверки и лечения. Повторного заражения из этих источников не последует.

Web CureIt!.. Суть ее, в первую очередь, предотвращение повторного заражения в момент проверки и лечения. Т.е. если у вас есть какая то угроза, которая пытается соединятся с командным центром, для загрузки новой нагрузки (payload), то этой опцией можно обрубить ей поход к хозяину. Либо какой-либо сетевой червь, который пытается постоянно вам на машину попасть, или из Интернета эксплойты постоянно приходят. Включив эту опцию, вы обезопасите свою машину на момент проверки и лечения. Повторного заражения из этих источников не последует.

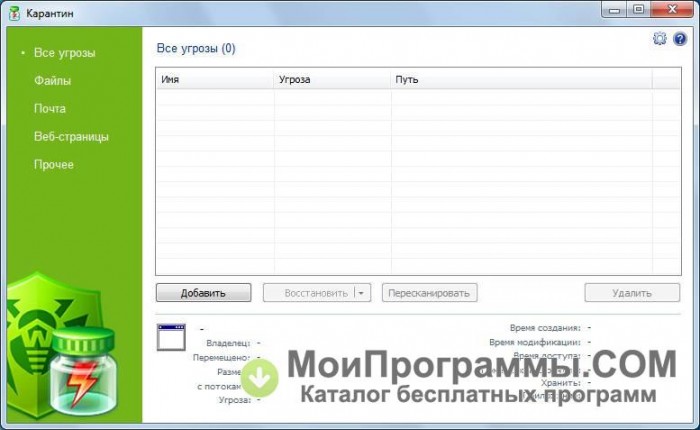

Что можно ожидать в финальной версии?

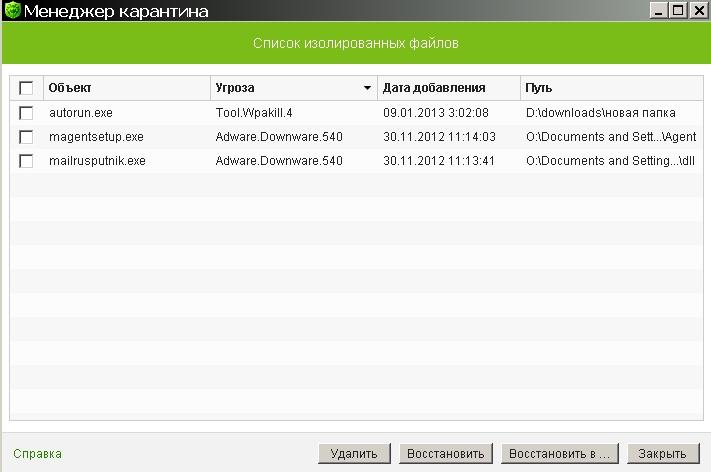

У нас еще запланировано несколько новых фишек. До выхода основного релиза. Первая из них — менеджер карантина, который будет встроен непосредственно в CureIt!.. Это делается для того, чтобы пользователь имел возможность производить какие-либо манипуляции с найденными угрозами. Посмотреть что было вылечено, удалено, перемещено в карантин. Либо восстановить файл в исходное место, если это было ложное срабатывание. Также можно удалить все найденные угрозы в карантине. Плюс посмотреть кое-какую информацию о конкретной угрозе.

Также можно удалить все найденные угрозы в карантине. Плюс посмотреть кое-какую информацию о конкретной угрозе.

Вторая доработка еще под вопросом, возможно появятся такая функция, которая будет при работе Dr.Web CureIt! запрещать низкоуровневую запись на диск. Делается это для предотвращения повторного заражения загрузочных секторов и защиты от буткитов. Вопрос это спорный, мы будем думать на тему того, включать ее или нет.

Другая фича — по окончании проверки будет доступна ссылка на отчет, человек сможет перейти по ссылке и открыть в текстовом редакторе лог проверки, для передачи в техподдержку или на форум хелперам, ну или сам посмотреть подробно, что было в момент проверки.

Прочитали: 4823 Комментариев: 130 Рейтинг: 287

Антивирус состоит из множества компонентов. Непосредственный анализ «вредоносности программ» может осуществлять антивирусное ядро (куда передаются запросы от различных компонентов), поведенческий анализатор (контролирующий работу программ на основе модели их поведения), облачные механизмы (на основе статистики работы программ у множества клиентов) и т. д.

д.

Предположим, некая программа начала сканирование пользовательских данных или массовую обработку файлов. Что это — работа шпиона или программы по контролю за утечками? Шифровальщик или система шифрования личных данных?

Где грань между легитимной и вредоносной программами?

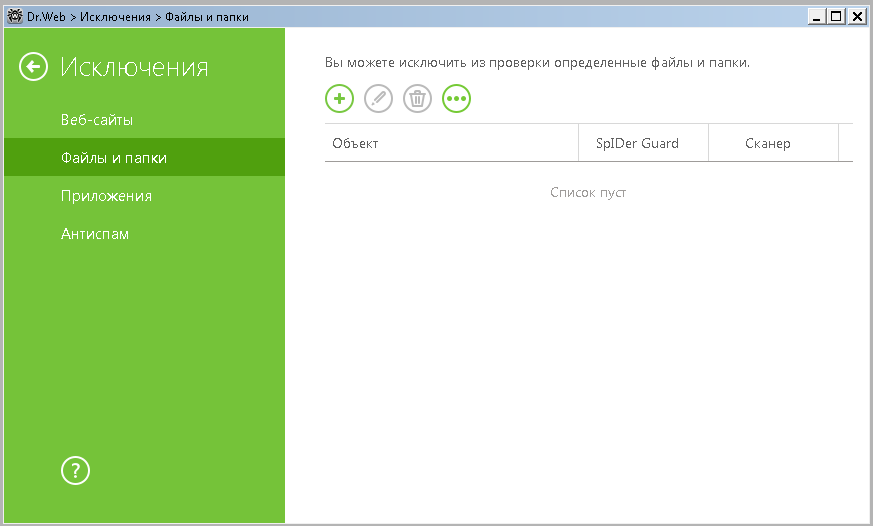

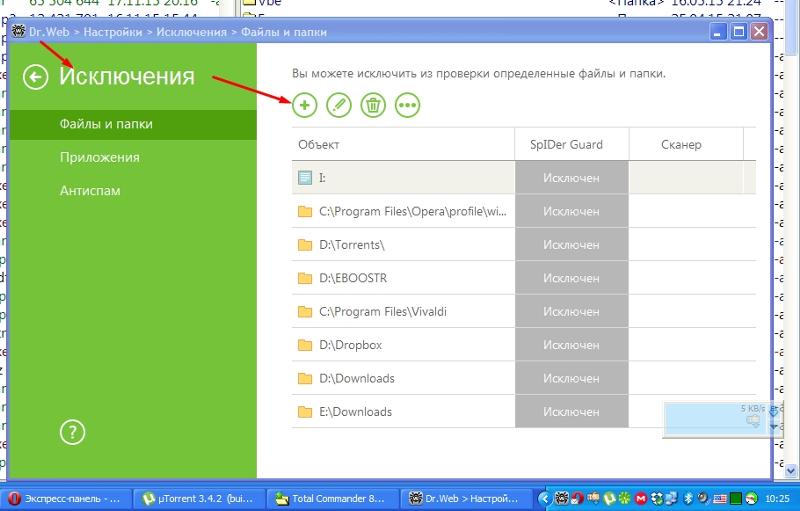

На антивирусных аналитиках и программистах лежит большая ответственность. Если антивирус признает вредоносным файл редко используемой или некритичной программы, это неприятно, но не смертельно: пользователь может продолжить работу, добавив программу в исключения, восстановив из Карантина или правильно ответив на запрос антивируса о появлении подозрительной программы.

Гораздо хуже, если антивирус признает вредоносными компоненты операционной системы или собственные (и подобные примеры неоднократно встречались). В этом случае компьютер может стать полностью неработоспособным. Представьте, если такое произойдет, скажем, с половиной всех компьютеров в Китае!

Почему возникают ложные срабатывания антивируса?

Тому есть много причин.

- Растущее число вредоносных файлов не позволяет уделить их анализу достаточное время (включая изучение устройства и поведения). Выход – в использовании эвристических механизмов – специальных процедур, оценивающих опасность файлов на основе известных знаний о том или ином типе вредоносных программ. Одна запись эвристического механизма может детектировать тысячи вредоносных программ! Но в ходе разработки эвристических механизмов разработчиков поджидает ряд опасностей:

- Работа чересчур подозрительного эвристика может вызвать ложные срабатывания — при наличии в анализируемой программе неких фрагментов кода, свойственных вредоносным программам.

- Осторожный эвристик легко обойти. Как правило, до начала распространения вредоносной программы разработчики проверяют ее на обнаружение наиболее популярными антивирусными решениями. В результате, видоизменяя код, они добиваются «невидимости» вредоносной программы для антивируса.

- Необходимость максимально быстрого выпуска обновлений (пользователи ждут!) также ограничивает время на разработку «лекарств» и тестирования.

Естественно, тесты автоматизируются, постоянно растет число проверяемых конфигураций, но объять необъятное никак не получится.

Естественно, тесты автоматизируются, постоянно растет число проверяемых конфигураций, но объять необъятное никак не получится. - Обновления легитимных программ. Увы, пользователи не всегда оперативно обновляют ПО, в то время как новые версии софта попадают в тестовые наборы.

Пользователи тоже не безгрешны. Зачастую, если антивирус предлагает нам принять решение о судьбе программы, мы делаем неверный выбор. К сожалению, программисты, которые писали подозрительную программу, могли вложить в нее не только полезные, но и вредоносные функции, причем любые. Обновления ПО, которые приводили к порче данных, случались не раз. Естественно, возникали они не по злому умыслу, но бывает и иначе: когда авторы вредоносных программ перепаковывают программы легитимные и под их видом распространяют свои «творения».

Dr.Web Server Security Suite + Центр Управления

Dr.Web для серверов WindowsАнтивирусная защита файловых и терминальных серверов под управлением Windows, включая серверы приложений.

Ключевые функции:

— Проверка томов сервера по заранее заданному расписанию или запросу администратора.

— Сканирование «на лету» – непосредственно при записи или открытии файлов на сервере с рабочих станций.

— Многопоточная поверка.

Автоматическое отключение от сервера станции – источника вирусной угрозы.

— Мгновенное оповещение администратора, других пользователей и групп о вирусных инцидентах — по электронной почте либо путем отправки уведомлений на мобильный телефон или пейджер.

— Изоляция инфицированных файлов в карантине.

— Лечение, восстановление и/или удаление файлов из карантина.

— Ведение журнала действий антивируса.

— Автоматические обновления вирусных баз.

Системные требования:

Процессор: поддерживающий систему команд i686 и старше.

Операционная система: Microsoft Windows Server 2000/2003/2008 (32- и 64-битные версии операционных систем).

Оперативная память: 512 МБ и больше.

Dr.Web для Mac OS X Server

Антивирусная защита рабочих станций под управлением серверных версий ОС Mac.

Ключевые функции:

— Проверка объектов автозапуска, сменных носителей информации, сетевых и логических дисков, почтовых форматов, файлов и каталогов, включая упакованные и находящиеся в архивах.

— Быстрое, полное и выборочное сканирование.

— Антивирусная проверка вручную, автоматически или по заранее составленному расписанию.

— Защита настроек монитора SpIDer Guard® паролем от несанкционированного изменения.

— Применение действий для зараженных, подозрительных объектов и объектов другого типа, включая лечение, перемещение в карантин и удаление, в том числе в случае если выбранное ранее действие оказалось невозможным.

— Исключение из проверки путей и файлов по запросу пользователя.

— Обнаружение и удаление вирусов, скрытых под неизвестными упаковщиками.

— Регистрация времени события, объекта проверки и типа воздействия на него.

— Загрузка обновлений автоматически (по расписанию) или по требованию.

— Автоматическое оповещение (в том числе с помощью звуковых уведомлений) о вирусных событиях.

— Изоляция зараженных файлов в карантине с возможностью задания времени хранения объектов в карантине и его максимального размера.

— Лечение, восстановление или удаление перемещенных в карантин объектов.

— Ведение подробного отчета о работе.

— Доступность модулей в виде утилит командной строки, с возможностью их встраивания в используемые для обслуживания системы Apple Scripts.

Системные требования:

Mac OS X Server 10.4 или выше.

Процессор Intel.

64 MБ оперативной памяти.

36 MБ свободного места на жёстком диске.

Доступ к сети Интернет: для регистрации и получения обновлений.

Dr.Web для серверов Novell NetWare

Антивирусная защита файловых хранилищ.

Ключевые функции:

— Проверка томов сервера по расписанию или запросу администратора.

— Проверка «на лету» всех файлов, проходящих через сервер.

— Многопоточная проверка.

— Возможность регулировки степени загрузки процессора, что позволяет задавать приоритетность процесса сканирования в системе.

— Автоматическое отключение от сервера станции – источника вирусной угрозы.

— Протоколирование проверки; управление детализацией протокола.

— Уведомления об обнаружении инфицированных объектов.

— Лечение, удаление или перемещение инфицированных объектов в карантин.

— Администрирование антивируса при помощи консоли сервера или удаленной консоли.

— Ведение статистики сканирования и журнала действий антивируса.

— Автоматические обновления вирусных баз.

Системные требования:

Novell NetWare версии 3.12-6.5 с установленными дополнениями из Minimum patch list.

25 МБ оперативной памяти + 25 МБ оперативной памяти на каждый дополнительный процесс сканирования.

20 МБ дискового пространства.

Dr.Web для серверов Unix

Антивирусная защита файловых хранилищ.

Ключевые функции:

— Проверка томов сервера по заранее заданному расписанию или запросу администратора.

— Сканирование на «лету» – непосредственно при записи или открытии файлов на сервере с рабочих станций.

— Многопоточная проверка.

— Автоматическое отключение от сервера станции – источника вирусной угрозы.

— Мгновенное оповещение администратора, других пользователей и групп о вирусных инцидентах — по электронной почте либо путем отправки уведомлений на мобильный телефон или пейджер.

— Изоляция инфицированных файлов в карантине.

— Лечение, восстановление и/или удаление файлов из карантина.

— Ведение журнала действий антивируса.

— Автоматические обновления вирусных баз.

Системные требования:

Dr.Web Daemon (drwebd) версии не ниже 5.0.

Samba 3.0 и выше.

Поддерживаемые ОС:

Дистрибутивы Linux, имеющие версию ядра 2.4.x и выше.

FreeBSD версии 6.х и выше для платформы Intel x86.

Solaris версии 10 для платформы Intel x86.

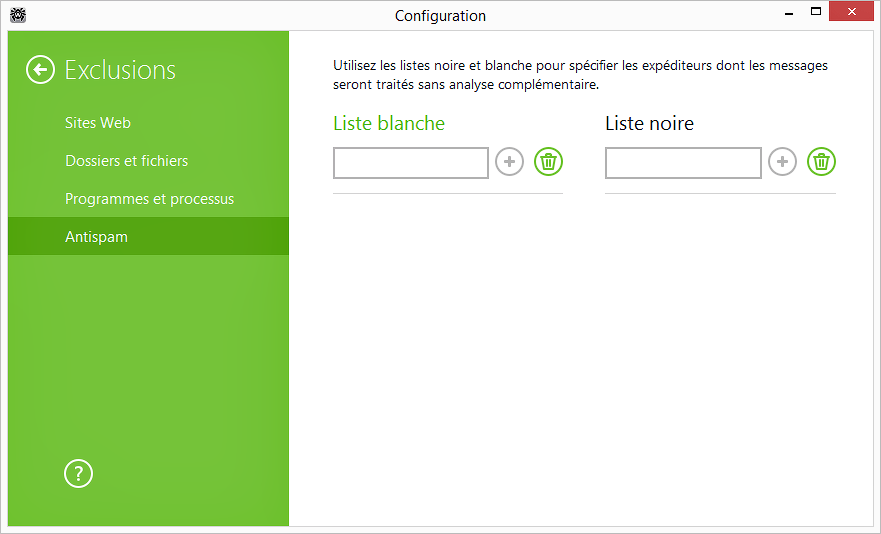

Карантин

Зараженные вложения могут быть перемещены в Карантин, где вредоносные объекты изолированы от остальной системы.

По умолчанию карантин включен. Чтобы отключить его, установите значение 0 для параметра Антивирус Карантин: Включен. При отключении карантина зараженные объекты удаляются.

При отключении карантина зараженные объекты удаляются.

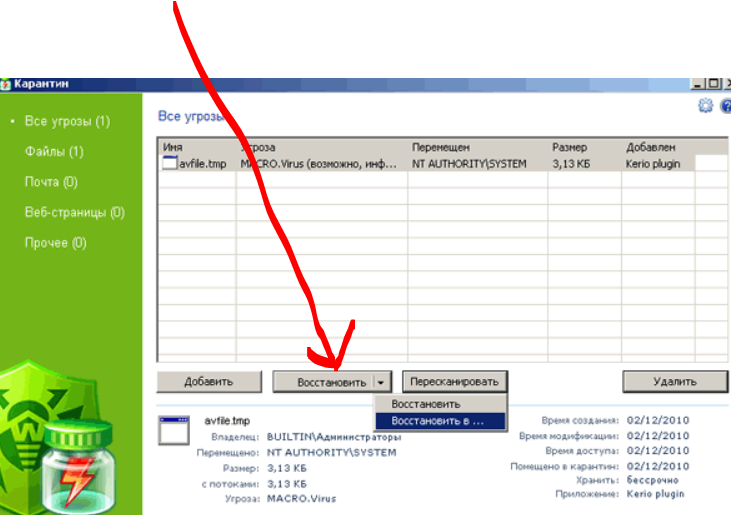

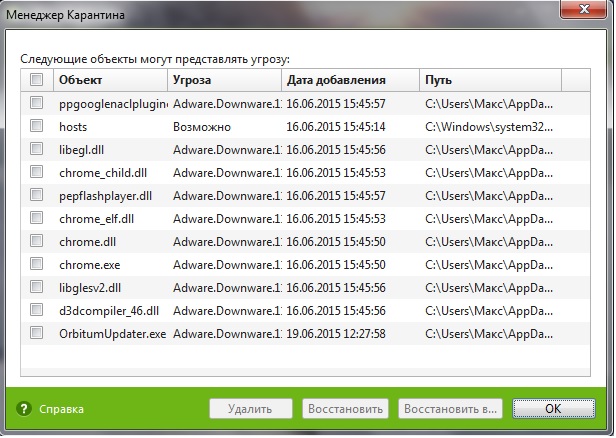

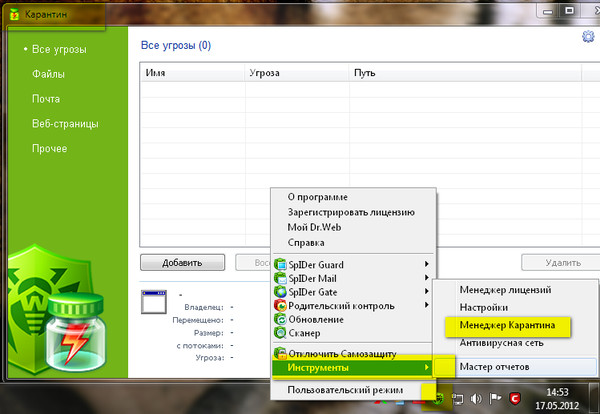

Файлы на карантине можно просмотреть и обработать с помощью специальной утилиты Dr.Web Quarantine. Для запуска утилиты выберите Пуск -> Программы -> Dr.Web для почтовых серверов Kerio -> Карантин Dr.Web. Будет отображен список объектов на карантине (см. Рис. 1).

Рисунок 1. Карантин

Для каждого объекта в списке отображается информация об имени и размере зараженного файла, имени вируса и пути к папке хранения. Вы можете указать типы информации, которая будет отображаться в списке. Для этого щелкните правой кнопкой мыши любой столбец в таблице и выберите «Настроить столбцы». Затем выберите типы информации, которую вы хотите отображать.

Вы можете удалить объекты на карантине или восстановить их. Для этого:

• Выберите один или несколько объектов в списке.

• Чтобы удалить выбранный файл (ы), нажмите кнопку «Удалить».

• Чтобы восстановить выбранный файл (ы), выберите «Восстановить» -> «Восстановить в» и затем укажите папку, в которую будут восстановлены файлы..jpg)

Вы также можете проверить объекты на карантине, например, подозрительные файлы, снова после обновления вирусных баз Dr.Web. Чтобы снова проверить файлы, нажмите кнопку «Повторное сканирование».

Кнопка «Добавить» используется для добавления файлов с локального или съемного диска в карантин. Затем вы можете сканировать эти файлы на наличие вирусов. Обратите внимание, что в этом случае файл можно будет восстановить в исходную папку только с помощью кнопки «Восстановить».

Карантинная недвижимость

Для доступа к свойствам карантина нажмите кнопку «Свойства» в верхней части окна карантина. В окне свойств карантина (см. Рис. 2) вы можете указать следующие параметры:

1.Вы можете настроить размер карантина. Для этого укажите объем дискового пространства для карантина в разделе «Установить размер карантина» (см. Рис. 2).

2. Перед лечением зараженного файла его резервная копия сохраняется в карантине, чтобы можно было восстановить файл в случае его повреждения во время лечения. Чтобы включить просмотр резервных копий в списке карантина, установите флажок показывать файлы резервных копий в разделе «Просмотр» (см. Рис. 2).

Чтобы включить просмотр резервных копий в списке карантина, установите флажок показывать файлы резервных копий в разделе «Просмотр» (см. Рис. 2).

Рисунок 2. Свойства карантина

Объекты в карантине сохраняются в разделе жесткого диска, на котором установлен почтовый сервер Kerio.Если нет свободного места для сохранения файла или превышен указанный максимальный размер карантина, файл не перемещается в карантин.

При использовании Kerio MailServer версий от 6.2 до 6.7.2 включительно кириллические имена файлов могут некорректно отображаться в журналах и в карантинном списке. Если имя зараженного файла, помещенного в карантин Dr.Web, содержит символы кириллицы, эти символы удаляются из имени файла. Однако эта ошибка не влияет на доставку сообщений. |

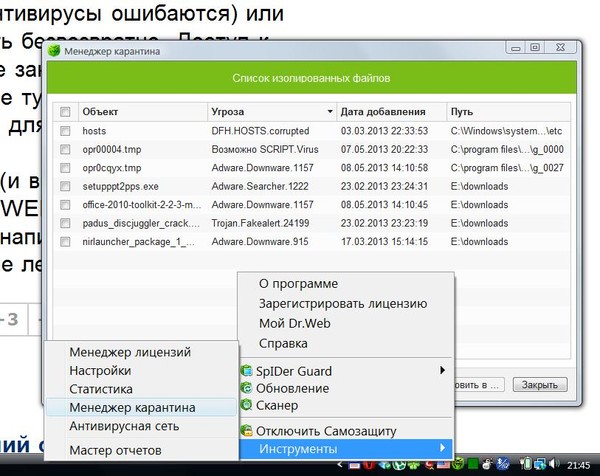

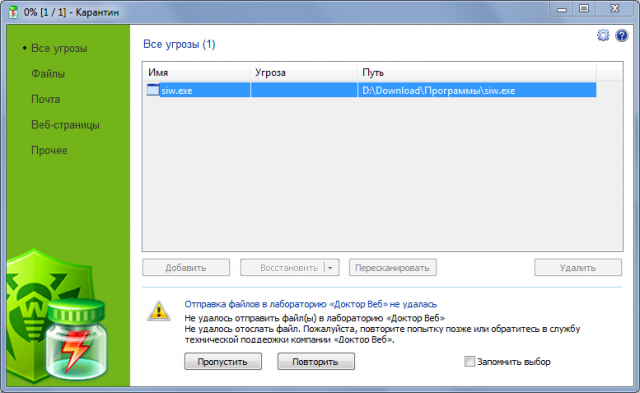

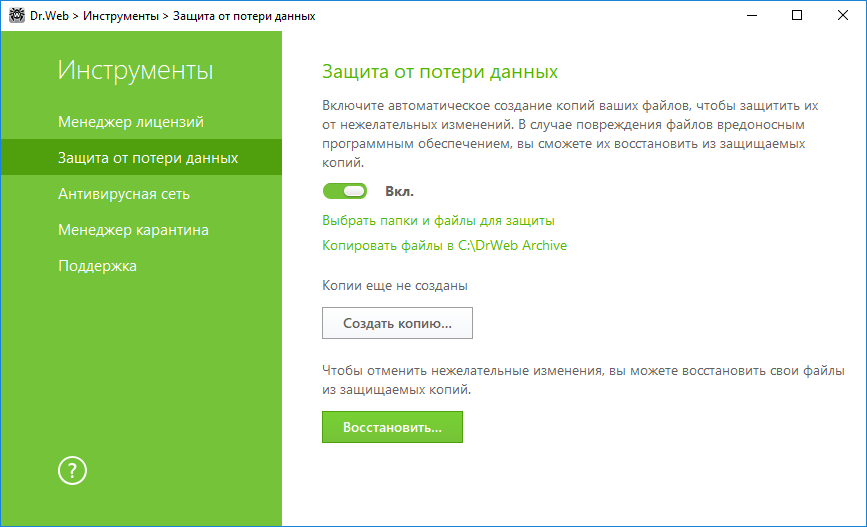

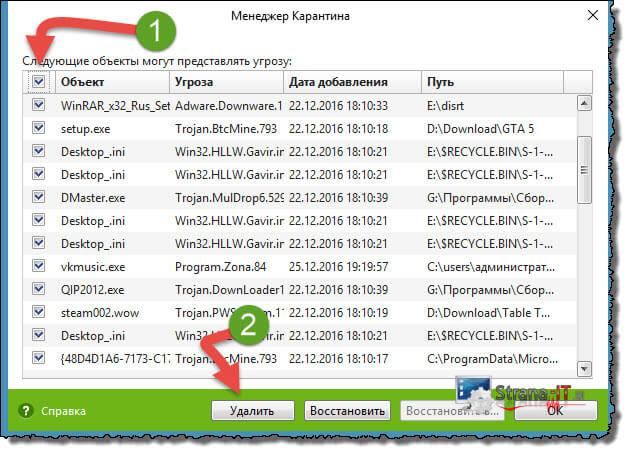

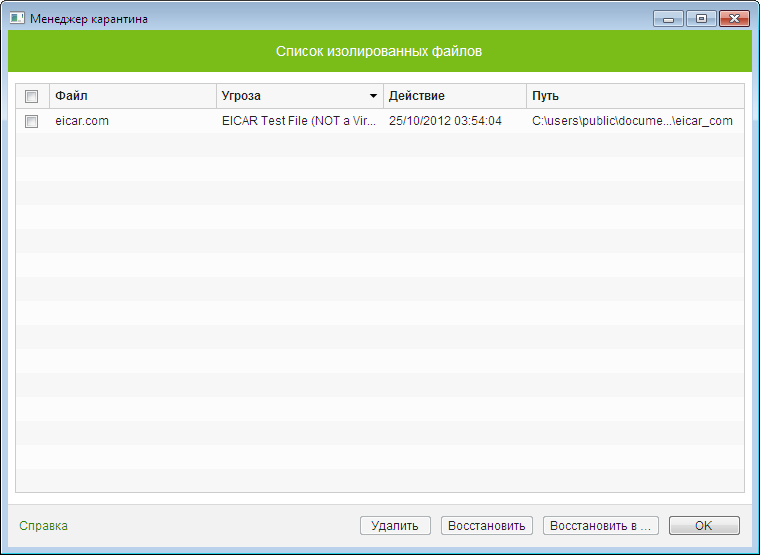

Менеджер карантина

Quarantine Manager — это инструмент, позволяющий управлять изолированными файлами. В карантине находятся файлы, в которых были обнаружены вредоносные объекты. В карантине также хранятся резервные копии файлов, обрабатываемых Dr.Web. С помощью Менеджера карантина вы можете удалять, повторно сканировать и восстанавливать изолированные файлы.

В карантине также хранятся резервные копии файлов, обрабатываемых Dr.Web. С помощью Менеджера карантина вы можете удалять, повторно сканировать и восстанавливать изолированные файлы.

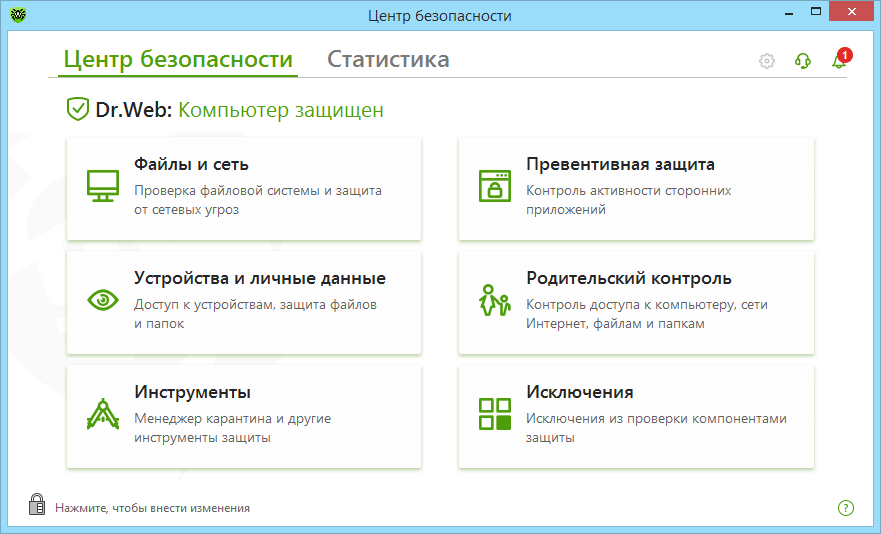

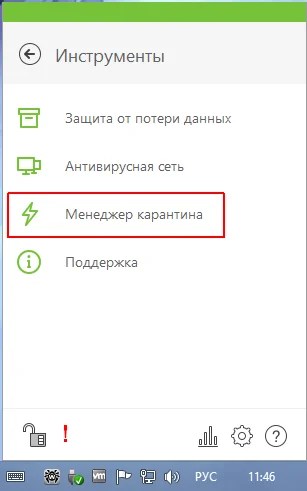

Открытие окна Менеджера карантина

1. Откройте меню Dr.Web и выберите Центр безопасности.

2. В открытом окне щелкните плитку Инструменты.

3. Щелкните плитку Диспетчер карантина.

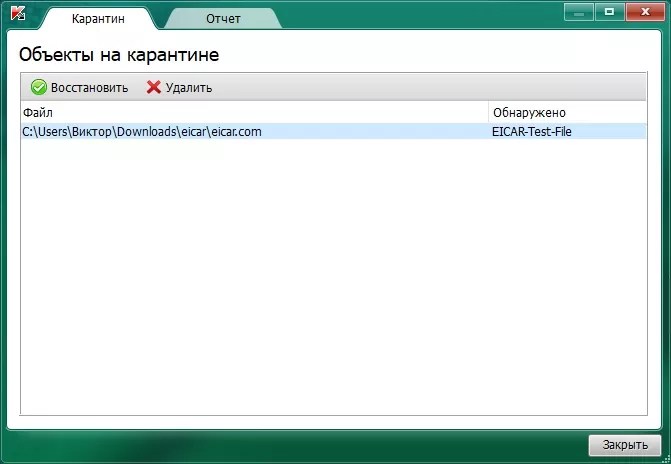

Рисунок 112. Объекты в карантине

В центральной таблице приведена следующая информация об объектах на карантине:

• Объекты — имя объекта на карантине.

• Угроза — вредоносный класс объекта, присваиваемый Dr.Web при помещении объекта на карантин.

• Дата добавления — дата и время помещения объекта в Карантин.

• Путь — полный путь к объекту до того, как он был помещен в карантин.

Менеджер карантина отображает объекты, к которым имеет доступ ваша учетная запись пользователя. Для просмотра скрытых объектов вам необходимо иметь права администратора. |

По умолчанию резервные копии, хранящиеся в карантине, не отображаются. Чтобы просмотреть их, щелкните и выберите Показать резервные копии в раскрывающемся списке.

Управление объектами на карантине

В режиме администратора доступны следующие кнопки:

• Кнопка (Восстановить) — переместить один или несколько объектов в выбранную папку.

Используйте это действие, только если вы уверены, что объект безопасен. |

• Кнопка (Повторное сканирование) — повторно проверить файл в карантине.

• Кнопка (Удалить) — удалить один или несколько объектов как из карантина, так и из системы.

Вы также можете получить доступ к этим настройкам, щелкнув правой кнопкой мыши выбранный объект или несколько выбранных объектов.

Чтобы удалить все объекты из карантина сразу, щелкните и выберите Удалить все в раскрывающемся списке.

Продвинутый

Чтобы настроить хранение и автоматическое удаление записей карантина, перейдите в настройки Менеджера карантина.

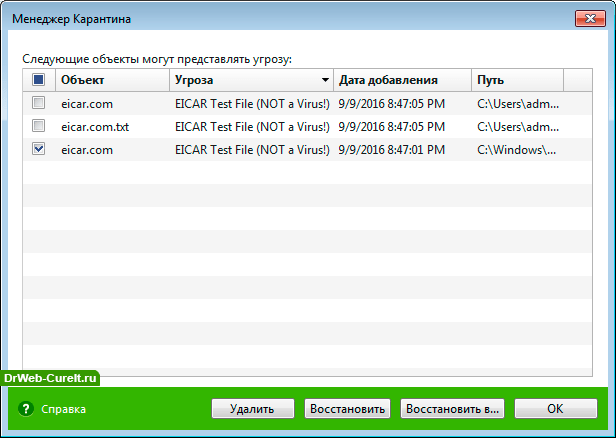

Карантин

Карантин позволяет изолировать обнаруженные вредоносные или подозрительные объекты, которые невозможно вылечить, от остальной части системы, если они вам понадобятся. Алгоритмы лечения постоянно совершенствуются, поэтому эти объекты могут стать излечимыми после одного из обновлений.

Из соображений конфиденциальности для каждого пользователя в системе создается карантинная папка.Таким образом, если вы перешли в режим администратора, обнаруженные угрозы, которые перемещаются в административный карантин и не будут доступны в папках карантина пользователей. |

Вы можете просматривать содержимое карантина и управлять им с помощью вкладки Карантин в разделе Угрозы главного окна (см. Иллюстрацию ниже). В строке состояния внизу окна отображается общее количество и размер угроз, а также количество и размер выбранных угроз.

Рисунок 4. Объекты на карантине

Для просмотра информации об объектах на карантине

1. Нажмите кнопку или дважды щелкните объект.

Нажмите кнопку или дважды щелкните объект.

2. Чтобы узнать о типе угрозы, которую объект должен содержать на сайте «Доктор Веб», нажмите кнопку слева от названия угрозы в окне подробностей. Откроется страница с информацией об этом типе угроз на сайте «Доктор Веб».

Для обработки объектов на карантине

1.Чтобы применить рекомендованное действие к объекту в карантине, нажмите кнопку с этим действием под объектом. Чтобы выбрать альтернативное действие, щелкните стрелку на кнопке с рекомендуемым действием в окне сведений. Вы можете выбрать одно из следующих действий:

• Удалить — полностью удалить объект из файловой системы.

• Восстановить — вернуть объект из карантина в исходную папку, из которой он был перемещен.

• Восстановить в — выбор папки для перемещения объекта из карантина.

2. Чтобы обработать несколько объектов, выберите их, удерживая клавишу SHIFT, затем выберите действие, которое нужно выполнить, в разделе «Действия» меню приложения или в контекстном меню списка объектов.

Вы также можете использовать комбинации горячих клавиш на клавиатуре, чтобы применять действия к объектам в карантине.

Dr.Web Rescue Pack — восстановление файлов, скомпрометированных шифровальщиком-вымогателем

Dr.Web Rescue Pack — восстановление файлов, скомпрометированных шифровальщиком-вымогателемДля полноценной работы нашего сайта в вашем браузере требуется поддержка JavaScript.

Действует с 28 марта 2017 г.

Сегодня один только антивирус не может обеспечить надежную защиту от программ-вымогателей-шифровальщиков.

«Доктор Веб» имеет право отклонить запрос пользователя на бесплатное восстановление данных, если на момент происшествия:

- На компьютере, на котором произошел инцидент, был установлен Антивирус, а не Комплексная защита *.

- Либо Dr.Web не обновлялся с настройками по умолчанию, либо система не перезагружалась после обновления модулей антивируса.

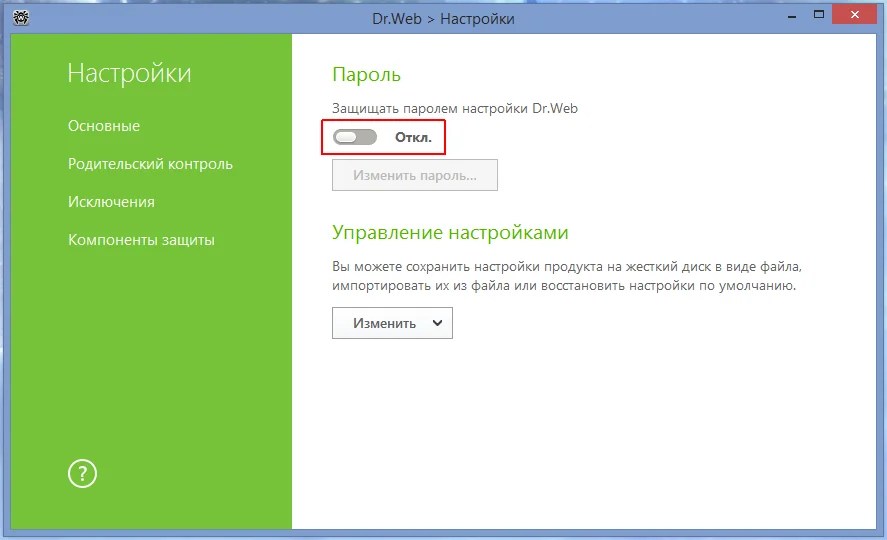

- Dr.Web отключен.

- На момент инцидента использовалась устаревшая версия Dr.Web для Windows.

- Отключен один из компонентов Dr.Web.

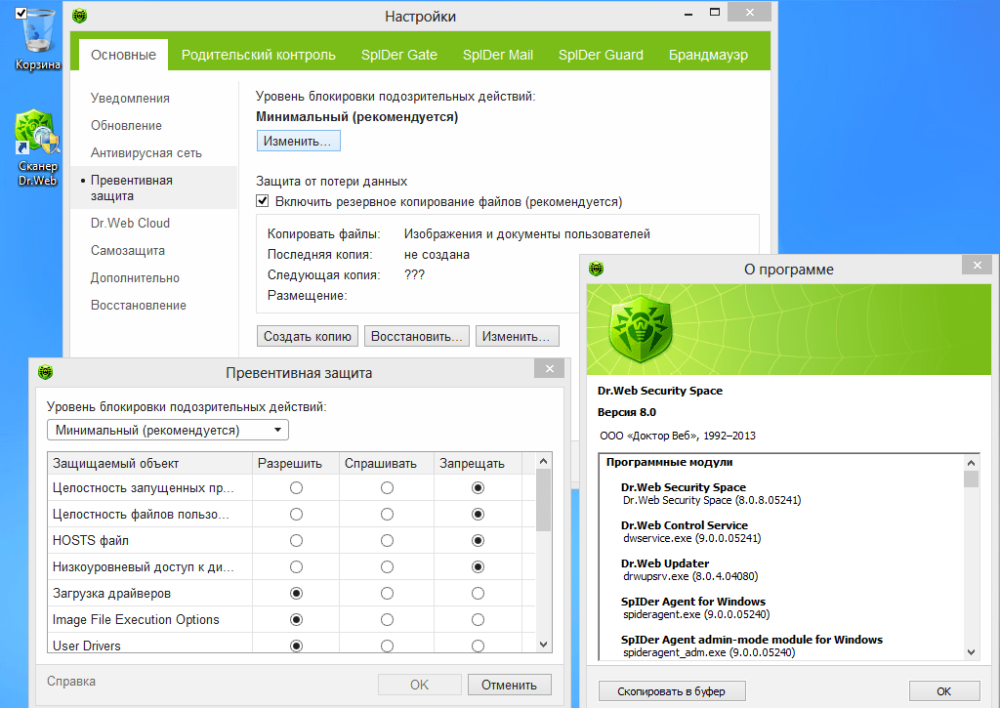

- В разделе Анализ поведения параметров Превентивной защиты было выбрано действие Разрешить для элемента Целостность запущенных приложений и / или модуль защиты от программ-вымогателей был отключен (в версиях ниже 12.0, в настройках Превентивной защиты было выбрано действие Разрешить для Целостности запущенных приложений и Целостности элементов пользовательских файлов).

- Пользователь внес изменения в настройки, согласно которым Dr.Web не проверял файлы вредоносной программы или приложения, содержащего уязвимости. Это позволило вредоносной программе активироваться или выполнять действия.

- После инцидента пользователь переустановил Dr.Web или операционную систему. Такие действия делают невозможным анализ инцидента.

- Либо пользователь отказался предоставить журналы Dr.

Web специалистам службы поддержки «Доктор Веб», либо предоставленный журнал не содержит информации об инциденте.

Web специалистам службы поддержки «Доктор Веб», либо предоставленный журнал не содержит информации об инциденте. - У пользователя не было действующей лицензии Dr.Web.

- Заявитель не является законным владельцем лицензии. Инженеры службы поддержки «Доктор Веб» имеют право запросить документальные доказательства, подтверждающие, что пользователь является законным владельцем серийного номера, указанного в запросе пользователя.

Настроить Dr.Web для защиты вашего компьютера от программ-шифровальщиков!

© Доктор Веб

2003 — 2021

«Доктор Веб» — российский разработчик антивирусного ПО Dr.Web. Антивирусное программное обеспечение Dr.Web разрабатывается с 1992 года.

Россия, г. Москва, 3-я улица Ямского поля, д. 2-12А, 125124

Загрузить

Dr. Интернет для Android

Интернет для Android

- Бесплатная трехмесячная пробная версия

- Доступны все функции защиты

- Продлите пробную лицензию в

AppGallery / Google Pay

Продолжая использовать этот сайт, вы соглашаетесь на использование компанией «Доктор Веб» файлов cookie и других технологий, связанных со сбором статистики посетителей.Узнать больше

хорошо

Менеджер карантина

В этом окне содержится информация о компоненте Карантин Dr.Web, который служит для изоляции файлов, предположительно вредоносных. В карантине также хранятся резервные копии файлов, обрабатываемых Dr. Web.

Web.

Рисунок 12.Объекты на карантине

В настройках Менеджера карантина выберите режим изоляции для зараженных объектов, обнаруженных на переносных носителях данных. Когда эта опция включена, обнаруженные угрозы перемещаются в папку на этом носителе данных без шифрования. Папка Карантин создается только тогда, когда носитель данных доступен для записи. Использование отдельных папок и отсутствие шифрования на портативных носителях данных предотвращает возможную потерю данных.

В центральной таблице приведена следующая информация об объектах на карантине:

• Объекты — имя объекта на карантине.

• Угроза — вредоносный класс объекта, присваиваемый Dr.Web при помещении объекта на карантин.

• Дата добавления — дата и время помещения объекта в Карантин.

• Путь — полный путь к объекту до того, как он был помещен в карантин.

Менеджер карантина отображает объекты, к которым имеет доступ ваша учетная запись пользователя. |

По умолчанию резервные копии, хранящиеся в карантине, не отображаются.Чтобы просмотреть их, щелкните и выберите Показать резервные копии в раскрывающемся списке.

Управление объектами на карантине

В режиме администратора доступны следующие кнопки:

• Восстановить — переместить один или несколько объектов в выбранную папку.

Используйте эту опцию, только если вы уверены, что выбранный объект не опасен. |

• Повторное сканирование — повторно проверить файл в карантине.

• Удалить — удалить один или несколько объектов из карантина и из системы.

Вы также можете получить доступ к этим настройкам, щелкнув правой кнопкой мыши выбранный объект или несколько выбранных объектов.

Чтобы удалить все объекты из карантина сразу, щелкните и выберите Удалить все в раскрывающемся списке.

1. Формат команды для вызова служебной программы командной строки для управления устройством Формат вызова инструмента командной строки, который управляет Dr.Web для Linux работает следующим образом:

Где: • <общие параметры> — параметры, которые могут применяться при запуске, когда команда не указана, или могут применяться к любой команде. Не обязательно для запуска. • <команда> — команда, которую должен выполнить Dr.Web для Linux (например, запустить проверку, вывести список объектов на карантине и другие команды). • <аргумент> — аргумент команды. Зависит от указанной команды. Для некоторых команд он может отсутствовать. • <параметры команды> — параметры для управления работой указанной команды. Их можно не указывать для некоторых команд. 2. Общие параметры Доступны следующие общие опции:

3. Команды Команды для управления Dr.Web для Linux можно разделить на следующие группы: • Команды антивирусной проверки. • Команды для управления обновлениями и работой в режиме централизованной защиты • Команды управления конфигурацией. • Команды для управления обнаруженными угрозами и карантином. • Информационные команды. 3.1. Команды антивирусного сканирования Доступны следующие команды для управления антивирусной проверкой:

3.2. Команды для управления обновлениями и работой в режиме централизованной защиты Доступны следующие команды для управления обновлениями и работы в режиме централизованной защиты:

3.3. Команды управления конфигурацией Доступны следующие команды для управления конфигурацией:

3.4. Команды для управления обнаруженными угрозами и карантина Доступны следующие команды для управления угрозами и карантином:

3.5. Информационные команды Доступны следующие информационные команды:

|

Скачать Dr.Web LiveDisk 9.0.1 (23 июля 2021 г.)

Очистите свой компьютер от вредоносных компонентов, скопируйте важную информацию на съемные носители данных или другие компьютеры и вылечите зараженные объекты с помощью этого инструментаDr.Web LiveDisk — загрузочный диск, предназначенный для удаления вирусов и других опасных файлов с вашего компьютера. Это позволяет вам использовать инструменты удаления сразу после загрузки и обойти любые проблемы, вызванные вирусной атакой.

Если ваш компьютер атакован вирусом и у вас возникли проблемы с запуском операционной системы, этот диск может вам помочь. Он позволяет запускать более простой интерфейс, обеспечивающий доступ к Интернету и, что более важно, к антивирусной системе.

Создайте загрузочный диск для удаления устойчивых вредоносных программ

Центр управления позволяет сканировать жесткий диск для обнаружения источника заражения и зараженных файлов. Сканер можно настроить на сканирование всего жесткого диска или на выбор папок или файлов, которые вы считаете подозрительными.

Перед запуском сканера рекомендуется подключиться к Интернету и убедиться, что ваши файлы определений вирусов обновлены. Включенное средство обновления может получить последнюю версию и установить ее одним щелчком мыши.

Карантин и список исключений для вредоносных программ

Антивирус может быть настроен на автоматическое удаление обнаруженных файлов или использование карантина для их хранения в безопасном месте. Он также включает список исключений и планировщик для настройки регулярных проверок.

Меню LiveCD предлагает вам возможность создать карту LiveUSB для загрузки компьютера и выполнения ремонта. Это загрузочное запоминающее устройство USB позволяет сэкономить время и предоставляет аналогичные функции восстановления.

Дополнительный уровень защиты от атак вредоносного ПО

Интерфейс программы прост для понимания и обеспечивает быстрый доступ к важным функциям восстановления.

Web специалистам службы поддержки «Доктор Веб», либо предоставленный журнал не содержит информации об инциденте.

Web специалистам службы поддержки «Доктор Веб», либо предоставленный журнал не содержит информации об инциденте. Для просмотра скрытых объектов вам необходимо иметь права администратора.

Для просмотра скрытых объектов вам необходимо иметь права администратора. Чтобы отобразить справочную информацию по любой команде, используйте следующий вызов:

Чтобы отобразить справочную информацию по любой команде, используйте следующий вызов:

Сканируются записи как MBR, так и VBR.

Сканируются записи как MBR, так и VBR.

Обратите внимание, что угрозы, обнаруженные во время автономной проверки, не отображаются в общем списке угроз, который отображается с помощью команды угроз (см. Ниже).

Обратите внимание, что угрозы, обнаруженные во время автономной проверки, не отображаются в общем списке угроз, который отображается с помощью команды угроз (см. Ниже).

Чтобы устранить обнаруженные угрозы на удаленном узле, необходимо использовать инструменты администрирования, предоставляемые непосредственно этим узлом. Например, для маршрутизаторов, телевизионных приставок и других «умных» устройств можно использовать механизм обновления прошивки; для вычислительных машин это можно сделать через подключение к ним (как вариант, в режиме удаленного терминала) и соответствующие операции в их файловой системе (удаление или перемещение файлов и т. д.)) или с помощью установленного на них антивирусного ПО.

Чтобы устранить обнаруженные угрозы на удаленном узле, необходимо использовать инструменты администрирования, предоставляемые непосредственно этим узлом. Например, для маршрутизаторов, телевизионных приставок и других «умных» устройств можно использовать механизм обновления прошивки; для вычислительных машин это можно сделать через подключение к ним (как вариант, в режиме удаленного терминала) и соответствующие операции в их файловой системе (удаление или перемещение файлов и т. д.)) или с помощью установленного на них антивирусного ПО.

При необходимости используйте команды su или sudo.

При необходимости используйте команды su или sudo.

Если не указан, отображаются параметры всех разделов файла конфигурации.

Если не указан, отображаются параметры всех разделов файла конфигурации.

Д.

Д.