Как я справился с запароленным RAR-архивом / Хабр

Приветствую!Однажды ко мне в руки попал RAR архив.

Я совершенно точно знал, что в нём и мне это было нужно.

НО, было одно но, архив был запаролен.

Если вам интересно, как я решил эту проблему, прошу подкат.

Когда-то давно, лет 8-10 назад, я совершенно точно знал что делать. Но годы берут своё. Навыки, которые не используешь, имеют свойство забываться.

И я решил воспользоваться великим способом решения проблемы: погуглить.

Благо гуглить я умею и искать нужную информацию тоже. НО я был просто изумлен, от того что я увидел. Все форумы, все источники пестрили тем, что призывали к тому, чтобы бросить эту гнусную, гадкую, скучную и долгую затею. И призывали найти, либо дикого хацкера, либо бросить.

Должен отметить, что нашёл всего два ресурса, в которых давались дельные советы. Первый – какой-то прогерско-хакерский форум, и там ребята молодцы, писали строки конкретного кода и идея, как ломануть пароль. Я к сожалению уже не найду ту ветку дабы её процитировать, но идея сводилась не к подбору пароля путём перебора, а к его подбору через ХЭШфункцию. Уважаемые друзья программисты, не пинайте больно, уж сильно далеко я убрел от ИТ, могу наврать, но тогда всё показалось таким знакомым и логичным, потому в определениях могу ошибаться.

Второй ресурс ссылался на некоторое кол-во софтин, которые могут подобрать пароль путём перебора, их сравнение между собой, и их бесплатность или платность, сильные или слабые стороны.

Из своего старого опыта, любой RAR архив который мне попадался, я вскрывал самой простой софтиной максимум за пару часов. Про сложности паролей, конечно, спорить не буду, и про мощи компьютеров из тех времен тоже. Это просто опыт, то что было, не обессутте.

Только я был готов сдаться, я нашёл маааленький архивчик. В данном архиве была софтинка, и к моему изумлению таблеточка. Всё это вместе весило не более 2мб.

Установив её за минуту, полечив, я запустил. Увидел простой интерфейс, скормил ей файлик – архива, и для старта задал минимальные требования к паролю. Решил попробовать прогнать на первом этапе только циферный пароль с длиной от одного до 8 символов. И поставив на прогон, собрался забыть о ней на денёк, но только я хотел было встать и налить чаю, как софтина мигнула и я увидел заветные Success. Я аж охнул. Посмотрел пароль: 777. 🙂

Лишний раз убедился, что пользователи не утруждают себя придумыванием сложных паролей.

Отдельно хочу отметить, что хоть у меня получилось всё так просто, это вовсе не говорит о том, что всё так просто произойдёт всегда.

Например, если бы я замутил пароль на архив себе, то я бы точно отказался от идеи его взламывать. Даже если пароль только из цифр и букв латинского алфавита, то это реально на долго 🙁

В таком случае я бы взвесил много раз, рельно мне нужно то, что лежит в архиве, и если я без этого не смог бы жить, тогда скорее…

Отвечу цитатой из поста, одного из правильных форумов:

«Да, можно ассемблером пропатчить сам WinRAR, чтобы он принимал любой пароль, наверно также можно подправить контрольную сумму файлов в самом архиве, но толка от этого будет ноль.

Не хранится в самом архиве не пароль, не хеш от пароля.

Принцип разархирование прост – при вводе пароля, из него 262144 раз вычисляется хеш по алгоритму SHA1, и полученным ключом WinRAR пытается расшифровать (по AES) и разархировать файлы (тут не проверяется правильный пароль или нет). После того как файлы расшифрованы и разархированны, из них вычисляется контрольная сумма по CRC32, и это сумма сравнивается с той суммой которая прописана в самом архиве. Если эти суммы совпадает – мы получает расшифрованные файлы, а если не совпадает, то получаем предупреждение что контрольная сумма или пароль неправильны. Нет в RAR других проверок правильности пароля — только вот это проверка контрольный суммы «готового продукта».

Тут просто нечего ломать. Любые попытки сломать сам WinRAR или архив приведет к тому, что файлы будут разшифрованны не правильно.

Если посмотреть процесс разархивации при помощи «Process Monitor» от Microsoft, то там хорошо видно, как WinRAR создает временные файлы в папке %Userprofile%\Temp\. И если правами доступа запретить стирать файлы из этой папки, то можно даже посмотреть результат ввода неправильного пароля.

Единственный способ взлома архива RAR – брутфорс. Если кто то предлагает другой способ – не верти, это развод.»

Соглашусь с автором, только бутфорс. Помнится ещё в институте на занятиях криптологии, я зауважал winRAR с точки зрения безопасности.

Ну, и на последок, не используйте данные знания для подбора паролей к чужим архивам, с большой долей вероятности это преследуется по закону.

Легкого кода! 😉

Как взломать архив с паролем самому / Хабр

Есть архив и нужно извлечь содержимое, а пароль забыт. Можно погуглить и довериться разным программам (раз, два, три), но

Единственный способ взлома архива RAR – брутфорс.

Исходные данные

Архив, словарь паролей (и если на архив пароль поставил ты %username%, то не забываем добавить свои часто применяемые, только локально!).

Порядок действий

Из предыдущих статей:

Принцип разархирования прост – при вводе пароля, из него 262144 раз вычисляется хеш по алгоритму SHA1, и полученным ключом WinRAR пытается расшифровать (по AES) и разархировать файлы (тут не проверяется правильный пароль или нет). После того как файлы расшифрованы и разархированны, из них вычисляется контрольная сумма по CRC32, и это сумма сравнивается с другой суммой, которая прописана в самом архиве. Если эти суммы совпадают – мы получает расшифрованные файлы, а если не совпадает, то получаем предупреждение что контрольная сумма или пароль неправильны. Нет в RAR других проверок правильности пароля — только вот эта проверка контрольный суммы «готового продукта».Тут просто нечего ломать. Любые попытки сломать сам WinRAR или архив приведет к тому, что файлы будут открыты не правильно.

Поэтому алгоритм в первой версии будет прост: открыть файл с паролями и перебирать пароли к архиву пока не сломается.

Не забываем, что используем Go.

Файл с паролями

dictFile, err := os.Open(dictionary) if err != nil { log.Fatalln(err) } defer dictFile.Close()

Сам архив

zipr, err := zip.OpenReader(zipfile)

if err != nil {

log.Fatal(err)

}И наш супер алгоритм

scanner := bufio.NewScanner(dictFile)

for scanner.Scan() {

pass := scanner.Text()

for _, z := range zipr.File {

z.SetPassword(pass)

_, err := z.Open()

// если все ок

if err == nil {

println("[+] Found password")

println("[+] Password = " + pass)

os.Exit(0)

}

}И если пароль есть в архиве — вуаля!

Версия с блэкджеком и многопоточностью

Есть еще более интересная версия — с многопоточностью и горутинами.

В репозитории есть еще 63 не сложные утилиты на разные темы. И если есть идеи, что добавить — пишите.

UPD

Именно многократное вычитывание — наиболее надежный способ избежать ошибок. Спасибо всем откликнувшимся.

Как восстановить утерянный пароль к архиву с помощью видеокарты

Добрый день, Хабрасообщество!

Случилось так, что мне потребовалось подобрать утерянный пароль к архиву 7zip, который содержал резервную копию нескольких файлов со старого диска. Пароль я давно потерял, а процесс его восстановления потребовал определенных усилий и оказался довольно занятным делом. Подробнее об этом и расскажу в статье.

Что представляет собой пароль

С тех пор как разработчики поняли, что хранить пароль в тексте небезопасно, мы видим только хеш — набор значений, которые генерируются на основе пароля. Такое преобразование выполняется хеш-функцией по заданному алгоритму и является односторонним.

Существуют разные алгоритмы хеширования: MD5, SHA-1, SHA-2 и прочие. Чтобы восстановить пароль из хеша, можно использовать метод перебора. Нам достаточно создавать хеш для каждого возможного пароля и сравнивать его с тем хешем, который нужно расшифровать. Фактически нам нужно взять файл, вытащить из него хеш и расшифровать его программой-взломщиком. Методика извлечения хеша для каждого алгоритма разная, и сложность перебора каждого из них варьируется.

Как рассчитать сложность перебора? Не вдаваясь глубоко в заковыристый матан, можно сказать, что это зависит как от длины пароля, так и от набора используемых в нем символов:

например, числовой пароль 0-9 содержит 10 символов. Пятизначный пароль содержит m=5 знаков. Число комбинаций будет P=m^n или 5 в степени 10 — 9765625.

Если же учитывать латинские символы — большие и маленькие, то это 26*2+10=62 и наше P равно уже 5 в степени 62!

Я видел, как в течение недели с помощью двух 22-ядерных Xeon восстанавливают пароль к zip. Ни такими ресурсами, ни стольким временем для подбора пароля я не располагал и задумался об использовании в своих целях графического чипа. Вычислительная мощь этих устройств сейчас у всех на слуху. Производители графических ускорителей — AMD и Nvidia. Nvidia обладает CUDA — собственным закрытым API для вычислений на GPU, который по синтетическим тестам на 20% быстрее открытого аналога OpenCL, но не каждая программа обладает SDK к нему. Кроме того, карты Nvidia уступают картам AMD в вычислениях, реализованных на OpenCL. Эта проблема частично лечится свежими драйверами, но разрыв все равно остается. В конечном итоге мы также упремся в количество вычислительных блоков видеокарты.

Ниже я рассмотрю решение Hashchat, которое работает на OpenCL и позволяет подключить до 128 видеокарт одновременно. Хотя такой возможности для этого теста нет, предположительно имеет смысл отдать предпочтение среднему ценовому сегменту, поскольку карт можно поставить больше, а разница в производительности непропорциональна цене.

Инструменты для восстановления пароля

Hashcat — преемник ранее используемых утилит oclHashcat/cudaHashcat. Заявлен как самый быстрый инструмент для подбора утерянного пароля. Начиная с версии 3.0, поддерживает использование как CPU, так и GPU, но не для всех алгоритмов. Например, с помощью GPU нельзя подобрать пароль к Bcrypt. Зато к MD5 и SHA-1 пароли подбираются довольно быстро. Работает с более чем 200 хешами. По сути, является универсальным кроссплатформенным решением.

Для получения некоторых из них понадобится утилита ниже:

John The Ripper — инструмент администратора по восстановлению утерянных паролей — легендарная утилита хак-софта. Популярна из-за поддержки большого количества хешей и их автораспознавания. Поддерживает множество модулей, включая сторонние. John The Ripper даже включен в Kali Linux, но в урезанном виде. Только у этой программы я нашел совершенно необходимые расширения для извлечения хешей из других форматов: zip2john, rar2john, pdf2john.py, pfx2john.exe и много еще чего интересного.

Cain & Abel — тоже в представлении не нуждается. Программа имеет даже собственный сниффер.

Существуют и другие инструменты, однако они либо плохо документированы и не имеют GUI, либо уступают в скорости. Поддержка разных типов хешей также важна. Таким образом, останавливаемся на Hashcat.

В качестве примера мы используем произвольный архив 7zip. Генерируем архив самостоятельно. 7zip использует алгоритм AES256

Для восстановления хеша пользуемся утилитой 7z2hashcat. Фактически это скрипт на Perl. Качаем его по ссылке и распаковываем.

7z2hashcat64-1.2 7z.7z > hash.txtВ результате в текстовом файлике увидим искомый хеш. Далее настроим наш Hashcat:

- Ставим сам продукт

- Ставим GUI по желанию и для знакомства с программой.

- Идем на хешкиллер — и забираем оттуда HashcatGUI.

- Заходим в папку с HashcatGUI, запускаем App.HashcatGUI.exe.

- При запуске указываем исполняемый файл программы hashcat64.exe или hashcat32.exe в зависимости от разрядности системы

GUI иногда выдает ошибки и вылетает при завершении поиска. Тем не менее, чекпоинт предусмотрен, мы можем вернуться к последней запущенной сессии и продолжить начатый поиск на вкладке Custom commands & Services.

Hashcat сам определит все устройства GPU / CPU в компьютере и начнет расшифровку.

Тестируем возможности программы

Запускаем Hashchat. Указываем тип хеша как m 11600 (7zip), обновление статуса поиска каждые 60 секунд, выходной файл и маску для поиска.

Поиск по маске позиционируется улучшенным вариантом брутфорса. Зная что-то о паттерне пароля, мы можем значительно ускорить перебор. Предположим, это дата, имя или год или любые предполагаемые символы, например, ?R ?R ?R — любые три символа русского алфавита.

В данном случае это любые семь цифр. Стоит учитывать, что если длина пароля составляет шесть цифр, то мы его не найдем и нужно повторить попытку. Для автоматизации процесса предусмотрена галочка «инкремент».

hashcat64.exe -a 3 --session=2018-01-24 -m 11600 -w 3 --status --status-timer=60 --potfile-disable -p : --gpu-temp-disable -o "E:\asus\result.txt" --outfile-format=3 "E:\asus\hash.txt" ?d?d?d?d?d?d?dИтог: в файле E:\asus\result.txt. Пароль 3332221 подобран примерно за 10 секунд.

Пробуем увеличить длину пароля. Скорость перебора заметно упала — до 635 паролей в секунду.

Результат: пароль 3334566611 — 10 знаков. Для его восстановления потребовалось около трех минут.

Усложним задачу. Пароль теперь состоит из букв латинского алфавита и цифр. Длина пароля выросла до 11 знаков. В программе есть ряд опций еще более ускоряющих подбор. Очевидный вариант — подобрать с помощью базы стандартных паролей.

Ставим словарь HashKiller Passwords. В папке программы уже есть пример — слов так на 1000. Добавляем наш словарик во вкладке «Wordlists & Markov». Скачиваем словарик HashKiller Passwords, а затем извлекаем его, к примеру, в папку Dict.

Пример запуска:

hashcat64.exe -a 0 --session=2018-01-24 -m 11600 -w 3 --status --status-timer=60 --potfile-disable -p : --gpu-temp-disable -o "E:\asus\result.txt" --outfile-format=3 "E:\asus\hash.txt" "E:\asus\hashkiller-dict.txt"Markov является еще одним вариантом комбинированного подбора и имеет отдельный исполняемый файл. https://ru.wikipedia.org/wiki/Цепь_Маркова

Опция плохо документирована. В справке к GUI для набора символом ?d?l?u (Латинские буквы и цифры) рекомендуется значение 40.

Также мы используем гибридную атаку. Это поиск слова из словаря с добавлением окончания маски, к примеру, Password113, Qwe1235.

Также в программе существуют готовые маски в формате .hcmask, которые позволяют перебрать известные паттерны строчка за строчкой. Лишние строки можно комментировать, открыв этот файл Блокнотом. Их также можно использовать как с опцией «инкремент», так и комбинировать со списком слов.

Помимо гибридных атак программа поддерживает правила подбора по определенным алгоритмам, выявленным опытным путем, которые дают хорошие результаты.

Так называемый перебор по правилам является самой технически сложной атакой и представляет собой язык программирования. По словам разработчиков, такой подход работает быстрее, чем регулярные выражения. Готовые правила уже можно использовать, загрузив их в GUI из каталога rules в Hashchat. С учетом указанных опций за 2,5 часа программа выдала результат.

Пароль Property123

Радужные таблицы

В примере у нас довольно сложный алгоритм шифрования. Если вы подбираете, например, хеш к MD5 за разумное время, и ваш пароль так и не подобран, имеет смысл обратить внимание на последний аргумент — радужные таблицы. Это расчетные значения хешей для всех распространённых паролей, которые были посчитаны и сохранены в условной таблице. Зная алгоритм хеширования, можно загрузить таблицу в память и провести поиск нужного хеша. Обычно они используются для подбора большого количества паролей в кратчайшие сроки, например, всех утекших паролей к веб-приложению, но это другая история.

На сегодняшний день есть два проекта, поддерживающие различные типы хешей:

- Rainbowcrack — поддерживает четыре алгоритма хеширования: LN/NTLM, MD5 и SHA-1

- rcracki_mt или rcracki для Linux -MD4, MD5, DoubleMD5, SHA1, RIPEMD160, MSCACHE, MySQL323, MySQLSHA1, PIX, LMCHALL, HALFLMCHALL, NTLMCHALL, ORACLE

Заключение

Не обладая большими вычислительными ресурсами, сегодня все же можно расшифровать даже очень стойкие типы хешей. Учитывая их широкое распространение в качестве стандарта, на данный момент, многие приложения являются уязвимыми априори. Возможно, в ближайшем будущем нас ожидает переход на такие стандарты, как SHA-2 или ГОСТ_Р_34.11-2012. Пока же остается лишь пользоваться общими рекомендациями по генерации паролей:

- Не использовать общие слова из ежедневного употребления. Их всего-то несколько тысяч.

- Не использовать слова, после которых стоят цифры или буквенные ряды на клавиатуре. Добавив 1231231 к Qwerty, вы не сделаете пароль более защищенным. Весь словарь и маски можно перебрать за полдня.

- Стандартные комбинации удваивания слов и т.д. легко разбираются правилами подбора, которые ориентированы на такие приемы.

- Не использовать личную информацию. В нашем мире слишком много информации в общем публичном доступе.

Как взломать пароль Zip архива? Открыть запароленный зип файл!

Zip File, мамкины хацкеры. Блин, как же меня задрали с вопросами, что значит «Zip File» на всяких сторонних площадках аля Яндекс-Дзен. Порой создаётся впечатление, что у части людей напрочь отсутствует важнейшая хромосома отвечающее за чувство юмора и креатив. И раз уж нынче наш ролик не особо затяжной, пользуясь случаем поясню для особо одарённых. Zip File – это сатирическое приветствие являющееся пародией на небезызвестный «римский салют».

Zip File, мамкины хацкеры. Блин, как же меня задрали с вопросами, что значит «Zip File» на всяких сторонних площадках аля Яндекс-Дзен. Порой создаётся впечатление, что у части людей напрочь отсутствует важнейшая хромосома отвечающее за чувство юмора и креатив. И раз уж нынче наш ролик не особо затяжной, пользуясь случаем поясню для особо одарённых. Zip File – это сатирическое приветствие являющееся пародией на небезызвестный «римский салют».

Эдакий аналог «Сало уронили!», только ориентированный на IT’шную аудиторию. Ведь среди админов, абсолютно каждый знает, что из себя представляет зип архив и как его распаковывать, запаковывать. Устанавливать на него пароль и убирать его с присланного архива.

Стоп. А вот последнее, наверняка знают далеко не все. По крайней мере на последнем месте работы, я не раз сталкивался с тем, как пересылая по почте запароленный архив с сертификатами люди были уверены в том, что это очень безопасный метод.

И их совсем не удивляло, что сотрудники IT-отдела даже не перезванивают для уточнения пароля. Типа само-собой разумеется, что ребята могут открыть всё что угодно.

Так-то оно так, только вот думается мне, не все админы и начинающие эникеи знают, каким образом брутятся простенькие пассворды на Zip архивах. Поэтому давайте, я сегодня проведу небольшой мастер-класс по этой полезной темке. Погнали.

Шаг 1. Запускаем Kali Linux. Если вы до сих пор по каким-то причинам не поставили данную ОСь на виртуальную машину или не записали Live USB флешку с Kali, соответствующие ссылки на уроки найдёте в описании к данному видео. Ну а те, кто с нами давно, могут привычным движением открыть окно терминала и введя «cd» перейти в папку, где будет располагаться запароленный ZIP архив.

Шаг 2. У меня он пока не создан. Есть только файлик с паролями, который я и заархивирую, а затем запоролю с помощью стандартных команд. Ввожу zip —password, указываю пароль, затем имя создаваемого архива и название архивируемого файла с расширением. Enter.

Шаг 3. Zip-файл создался. Давайте откроем его. И попробуем запустить текстовик. Спрашивает пароль. Сделаем пока вид, что не знаем его и вернёмся в окно терминала.

Шаг 4. Выходим из каталога Desktop и вводим apt update для обновления списка пакетов в системе.

Шаг 5. Скрипт для взлома паролей архивов в Kali уже есть. Нужно лишь установить его введя «apt install fcrackzip».

Шаг 6. После завершения процедуры, он появится в оснастке Offline Attacks. Запускаем его.

class=»eliadunit»>

Шаг 7. В принципе, если обладаете хотя бы минимальными знаниями технического английского, то сами прекрасно разберётесь с синтаксисом данного скрипта. Но я всё же покажу тот вариант, который в 99% случаев срабатывает на ура. Вводим fcrackzip, затем ключ -b отвечающий за функцию брутфорса, пароль будет подбираться по встроенному словарю, -c для указания какие символы включать в перебор. Практика показывает, что на архивы крайне редко ставят что-то кроме строчных букв и цифр. Поэтому пишем строчную «a» с единичкой и следующим ключом ставим -l. Он отвечает за длину подбираемого пароля. Поставим от 1 до 8. Хотя восьмизнак тоже редкость. До шести хватило бы за глаза. И последний параметр – это -u. Он нужен для расшифровки правильно подобранного пароля и демонстрации его на экране. Вводим путь к архиву, который собираемся взламывать и жмём Enter.

Шаг 8. Собственно всё. Ждём пока нужный пасс сбрутится. На мой проге понадобилось всего пару секунд.

Шаг 9. Возвращаемся к нашему архиву и вводим его для проверки.

Шаг 10. Вуаля, документ открылся. Таким образом мы получили доступ ко всем файлам присутствующим в запароленном zip архиве.

Проще чем отнять чупа-чупс у ребёнка. А RAR-архивы хакать ещё веселее. Их можно брутить даже из-под винды. В следующем выпуска обязательно покажу вам, как это делается.

Друзья, если вам интересно узнать про другие полезные команды, применяемые при работе в операционных системах семейства Linux, то обратите внимание по мой авторский курс «Администрирование Linux с нуля».

В нём я подробно рассказываю про наиболее распространённые команды применяемые при повседневной работе. В данный момент на курс действует 50% скидка. Ссылку со всеми подробностями смотрите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ<<<

Если впервые заглянул к нам на канал, не тупи. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие ролики на тему этичных взломов, хаков, пентестинга и информационной безопасности.

С олдов, традиционно жду лайки. Не тупейте, не болейте, заботьтесь о своей безопасности и никогда не пересылайте важную информацию в запароленных архивах. Сами видите, что они ломаются на раз два. До новых встреч, братцы. Всем пока.

class=»eliadunit»>

class=»eliadunit»>Полезные материалы:

Как взломать пароль WinRAR? Снять пароль с архива в 2 клика

Zip File, мои юные эникеи. В прошлом видосе, мы с вами взламывали пароль Zip-архива. Нынче настал черёд пробежаться немножко по RARам. Как и обещал, сегодня нам не понадобится Kali Linux. Все действия по снятию пароля будем производить прямо из-под винды. Сразу уточню, что взломать пароль можно только от архива, который запакован в 3, край 4 версии RARа. С пятой тема уже не катит. Потому что в данную версию разрабы добавили для шифрования AES-256.

Zip File, мои юные эникеи. В прошлом видосе, мы с вами взламывали пароль Zip-архива. Нынче настал черёд пробежаться немножко по RARам. Как и обещал, сегодня нам не понадобится Kali Linux. Все действия по снятию пароля будем производить прямо из-под винды. Сразу уточню, что взломать пароль можно только от архива, который запакован в 3, край 4 версии RARа. С пятой тема уже не катит. Потому что в данную версию разрабы добавили для шифрования AES-256.

И BLAKE2 для контроля целостности в придачу. В связи с чем, один из сотрудников даже заявлял на форуме, что в случае утраты пароля архива, они не при каких обстоятельствах не смогут восстановить доступ к вашим данным. Тут эти ребята, конечно, лукавят. Всё-таки с промышленными мощностями, нейросетями, искусственным интеллектом и прочими прелестями высоких технологий наверняка можно хакнуть всё что угодно.

Однако для нас, простых смертных, такая возможность пока отсутствует. Поэтому будем довольствоваться тем, что имеем. Благо бэтка 5 версии была выпущена в середине 13 года и 80% контор в наших российских глубинках и по сей день сжимают в четырках. Люблю я наших админов за соблюдения этого векового принципа. Работает – не трогай. А коль не трогаешь, будь любезен позаботься о том, чтобы твои сотрудники не пересылали в архивах чего лишнего.

Особенно это касается различных сертификатов и важных документов. Блин, как же они всё-таки любят обмениваться такими вещами прямо по мылу. И сколько не тверди, что пароль на архив — это не безопасно, как об стену горох. Если у вас получится, то обязательно отучите своих юзверят от этой дурной привычки. Ведь в противном случае при попадании архива в сторонние руки может произойти беда. Далее я продемонстрирую, каким образом злоумышленник может узнать пароль от RAR’овского архива, запакованного в старой версии буквально в несколько кликов. Поехали.

Шаг 1. Для начала создадим непосредственно архив для тестирования. Кликаем правой кнопкой по какому-нибудь файлу и выбираем «Добавить в архив…».

Шаг 2. По желанию изменяем имя, ставим тип RAR4, и устанавливаем пароль. Нажму отображать, дабы вы видели, что всё по-честному. Ввожу пароль из 4 цифр. Демо-версия программы, которую я собираюсь использовать не поддерживает больше 4 знаков. Но вам же важно знать принцип, а там, хотите покупайте лицензию, хотите бороздите просторы вареза. Всё исключительно на вашей совести.

Шаг 3. Пробуем открыть получившийся архив. Запускаем файл и сделаем вид, что не знаем какой пароль установлен.

Шаг 4. Далее нам потребуется программа Advanced Archive Password Recoverу. Я выбрал её, потому что все программы, специализирующиеся на вскрытии RARов работают плюс-минус по одному принципу, а у этой хотя бы интерфейс интуитивно-понятный. Заходим на офф сайт разрабов. И в разделе продукты выбираем вариант для личного использования.

Шаг 5. Ищем нужный нам установщик и скачиваем бесплатную пробную 30 дневную версию. Напоминаю, что она имеет некоторые ограничения. Если точнее, то длинна подбираемого пароля не может быть более 4 знаков.

Шаг 6. После загрузки устанавливаем её самостоятельно. Ничего сложно в этом нет, тупо далее-далее, поэтому демонстрировать процесс смысла не вижу. Открыв ярлычок переходим на вкладочку «Options» и устанавливаем русский язык.

class=»eliadunit»>

Шаг 7. Хорошо. Далее переходим на вкладку Длина и устанавливаем количество символов. Больше 4 в демке нельзя, а меньше ставить не вижу смысла, учитывая, что пасс нам известен.

Шаг 8. И последняя вкладка, которую следует подшаманить – это «Набор». Тип атаки – «Перебор». Снимаем галки со всего, кроме цифр, дабы не затягивать наш урок. При реальном бруте, конечно же всё это дело лучше оставить. Усё. Можно открывать архив. Указываем путь и ждём, пока прога подберёт установленный пасс. Пароль найден.

Шаг 9. Возвращаемся к архиву и пробуем ввести его в соответствующей строчке. Ок.

Шаг 10. Файлик с паролями открылся, а значит мы получили доступ ко всему содержимому нашего архива.

Как-то так, друзья. Ещё раз напоминаю, что данная версия проги демонстрационная, но для своих подписчиков я не поленился и подготовил небольшой подарочек в телеграмме. Поэтому если вам нужен полноценный инструмент для брутфорса архивов – милости просим. Ссылочка в описании.

Очень надеюсь, что данный урок оказался для вас полезен. Те, кто знает рабочий способ, как всё-таки можно хакнуть RARовские архивы 5 версии, обязательно напишите об этом в комментах. Если метода и правда рабочая – сделаем отдельный обзор.

Вновь пришедших на наш канал заклинаю клацнуть на колокол. Кликнешь и в твоей ленте будут регулярно всплывать годнейшие видосики на тему этичного хакинга, взломов, пентестингу и информационной безопасности.

С олдов, традиционно жду лайки. Ребятушки, у меня сегодня такое хорошее настроение, что даже курсы лень рекламировать. Просто хочу пожелать всем удачи, успеха и самое главное надёжных паролей.

Берегите себя, не теряйте пассворды от важных архивов, и по возможности отучите своих коллег пользоваться WinRARом, как инструментом защиты. Он вовсе не так надёжен. Чуется мне, со дня на день умельцы отыщут проруху и на эту старуху. А моё чутьё никогда не подводит. До новых встреч, братцы. Всем пока.

class=»eliadunit»>

class=»eliadunit»>Полезные материалы:

Как восстановить пароли WinRAR и Zip «Null Byte :: WonderHowTo

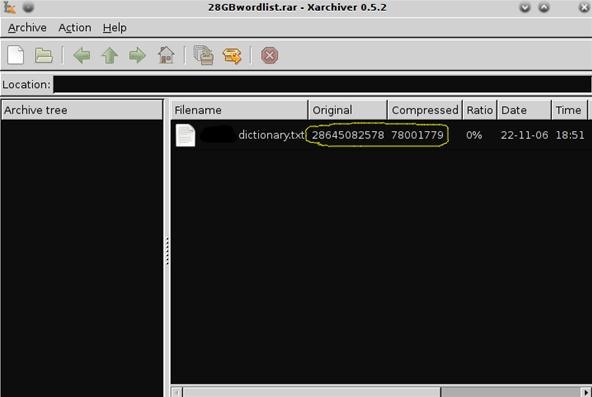

Архивирование и сжатие — отличный способ сохранить и подготовить файлы к отправке. Вы можете уменьшить размер файла, превратить группу файлов в один и даже зашифровать содержимое и ввести пароль! Просто взгляните на это изображение, чтобы увидеть, насколько он сжал текстовый файл размером 28 ГБ.

Это 28GB превратилось в 78MB !

Единственным препятствием может быть тот ужасный момент, когда вы действительно потеряете пароль архива, что, я уверен, все мы сделали.Вот почему этот нулевой байт здесь, чтобы помочь вам решить такую проблему.

Вот что вам нужно

Шаг 1 Загрузите и установите команду RarCrack / fcrackzip

cmd ==, которую нужно ввести в эмулятор терминала

RarCrack и fcrackzip — это инструменты, которые мы собираемся использовать для взлома архива. Я выбрал оба, потому что fcrackzip быстрее взламывает файлы .zip , но RarCrack лучше остальных.

- Загрузите rarcrack или fcrackzip.

- Откройте эмулятор терминала.

- cmd: cd Загрузки /

- cmd: tar -zxvf <имя-пакета>

- cmd: cd <новый каталог>

- cmd: ./configure

- cmd: make && sudo make install

Шаг 2 Взлом архива

Для реальной задачи взлома архива я продемонстрирую, как это делается с помощью vTutorial. Команды и описание ниже.

Command

- fcrackzip -b -c a -l 5-6 Desktop / screenshot.zip

Вот еще одно видео по использованию rarcrack:

Command

- rarcrack —type rar ~ / Desktop / example.rar

Тогда просто подождите, пока пароли ваших архивов будут взломаны!

Присоединяйтесь как-нибудь к IRC, чтобы поговорить со мной один на один!

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Автор фото ????? ????? ,Как взломать архивный пароль

Я восстановил старую резервную копию только для того, чтобы узнать, что я не помню пароль к найденному архиву. В результате я проверил два приложения командной строки для взлома паролей, используемых для шифрования архивов zip , 7z или rar .

FCrackZip

FCrackZip от Marc Lehmann — это бесплатный и быстрый взломщик паролей zip и 7-zip .

Установка

Установите приложение, используя следующую команду.

$ sudo apt-get install fcrackzip

Использование

Взломайте пароль, используя словарь, хранящийся в файле pwddict , проверьте и распечатайте его.

$ fcrackzip -D -p pwddict -u archive.zip

Взломайте пароль длиной не менее четырех символов с помощью перебора, который является режимом по умолчанию, проверьте и распечатайте его.

$ fcrackzip -l4 -u archive.zip

Взломайте пароль длиной от двух до девяти символов, содержащий только строчные буквы и цифры, проверьте и распечатайте его.

$ fcrackzip -l2-9 -c a1 -u archive.zip

Взломать пароль длиной пять символов, начиная с aswaq , отобразить прогресс, проверить и распечатать найденное решение.

$ fcrackzip -p aswaq -u -v archive.zip

Банкноты

Это приложение в настоящее время больше не поддерживается, но вы можете найти разветвленный и слегка обновленный исходный код на github.

Пожалуйста, прочтите страницу руководства, так как она входит в комплект.

$ человек fcrackzip

RarCrack

RarCrack от David Zoltan Kedves — это простой брутфорс zip , 7-zip и rar взломщик паролей.

Установка

Установите приложение, используя следующую команду.

$ sudo apt-get install rarcrack

Использование

Взломать пароль к архиву rar .

$ rarcrack - введите rar archive.rar

Взломать пароль к архиву zip , используя четыре потока.

$ rarcrack --type zip --threads 4 archive.rar

Банкноты

Это приложение не имеет справочной страницы, но его использование очень простое.

$ rarcrack --help

RarCrack! 0.2 Дэвид Золтан Кедвес ([защищенный адрес электронной почты])

Использование: rarcrack encrypted_archive.ext [--threads NUM] [--type rar | zip | 7z]

Параметры: --help: показать этот экран.

--type: вы можете указать программу архивации, это необходимо, когда

программа не смогла определить нужный тип файла

--threads: вы можете указать, сколько потоков

будет запущено, максимум 12 (по умолчанию: 2)

Информация: Эта программа поддерживает только зашифрованные архивы RAR, ZIP и 7Z.RarCrack! обычно определяет тип архива.

Используйте репозиторий wheezy-backports , если вам нужен пакет для wheezy .

Обратите внимание, что это приложение больше не поддерживается.

Дополнительные примечания

Вы не ограничены вышеупомянутыми приложениями, так как можете использовать более специализированные решения, такие как PkCrack, который использует , известную атаку с открытым текстом .

,Как взломать зашифрованный архив WinRAR без пароля?

WinRAR, как и WinZip, сжимает файлы и поддерживает широкий спектр расширений файлов, таких как * .zip и * .rar и т. Д. Когда вы создаете файловый архив с помощью WinRAR, вы можете создать пароль для архива, чтобы никто другой может получить доступ к вашим файлам без разрешения. WinRAR кажется лучшим выбором для защиты от сжатия данных, поскольку его функции безопасности дают ему явное преимущество. Однако, если вы думаете, что ваш защищенный архив WinRAR может быть опубликован или вы просто забыли или потеряли его пароль каким-то образом, вам необходимо взломать пароль WinRAR, чтобы получить доступ.

Как взломать пароль WinRAR?

Взломать или удалить пароль WinRAR, если он еще не забыт, довольно просто. Просто нажмите «Извлечь в» из списка опций в выбранном зашифрованном архиве WinRAR. Далее введите текущий пароль архива, тогда вы успешно взломаете пароль WinRAR. Но для WinRAR, пароль которого уже был утерян или забыт, нужно подобрать профессиональное средство восстановления пароля RAR, чтобы его взломать.

Выбор стороннего приложения для восстановления пароля RAR

При выборе приложения для взлома забытого пароля WinRAR используйте функцию восстановления пароля RAR.Эта программа использует такие стратегии, как «грубая сила» и другие для поиска забытого пароля. Он работает в автономном режиме и может мгновенно восстановить ваш пароль, отображая его в поле перед вами. Так что доверяйте ему и не стесняйтесь бесплатно скачать его с этого сайта: http://rar-password-recovery.net

Запуск восстановления пароля RAR

После того, как вы загрузите этот мощный инструмент для взлома паролей WinRAR на свой компьютер, вы сможете быстро его запустить. Выполните следующие шаги, и вы вернете утерянный пароль WinRAR через секунду!

- Загрузите целевой файл RAR.

- Выберите один тип атак, который вы хотите запустить. т.е. выбор грубой силы с атакой по маске.

- Определите наборы символов и длину пароля. (По возможности)

- Нажмите «Пуск», чтобы начать восстановление пароля RAR.

- Вы закончили, и ваш забытый зашифрованный пароль RAR будет показан в поле.

Советы и предупреждения

- Если вы все еще помните некоторую информацию о вашем пароле WinRAR, скажем, соответствующую длину пароля, буквы и цифры или комбинации символов и т. Д., Вам настоятельно рекомендуется выбрать грубую силу с атакой по маске при выполнении процесса восстановления пароля RAR.

- Бесплатная загружаемая версия RAR Password Recovery может отображать только пароли RAR, состоящие не менее чем из 3 символов. Если пароль, который вам нужно взломать, содержит более 3 символов, вам нужно будет приобрести полную версию RAR Password Recovery.