Настройка брандмауэра Windows на предоставление Firefox доступа в Интернет

Windows имеет встроенный межсетевой экран,также называемый брандмауэром, который контролирует доступ программ в Интернет. Если брандмауэр Windows не позволяет Firefox устанавливать соединения, Firefox генерирует ошибку «Сервер не найден«, когда вы пытаетесь просматривать веб-сайты.

Примечание: Эта статья относится только к Windows. Чтобы увидеть инструкции, выберите версию Windows из выпадающего меню выше.

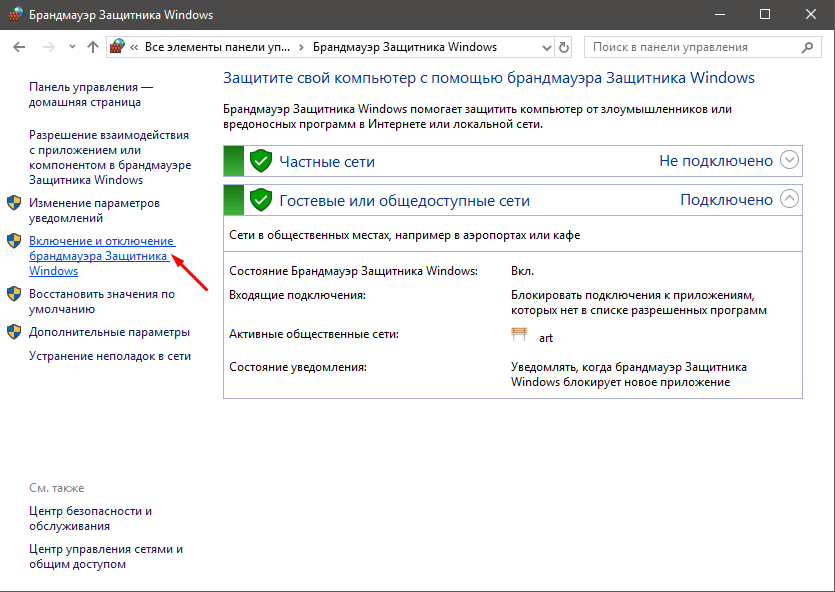

Проверка состояния работы брандмауэра Windows 10

Чтобы убедиться, что вы используете брандмауэр Windows:

- Щёлкните правой кнопкой мыши по значку Windows. Появится меню Пуск.

- Найдите в поиске Панель управления. Появится Панель управления.

- В Панели управления выберите Система и безопасность.

- В Системе и безопасности выберите Брандмауэр Windows.

Настройка брандмауэра Windows 10

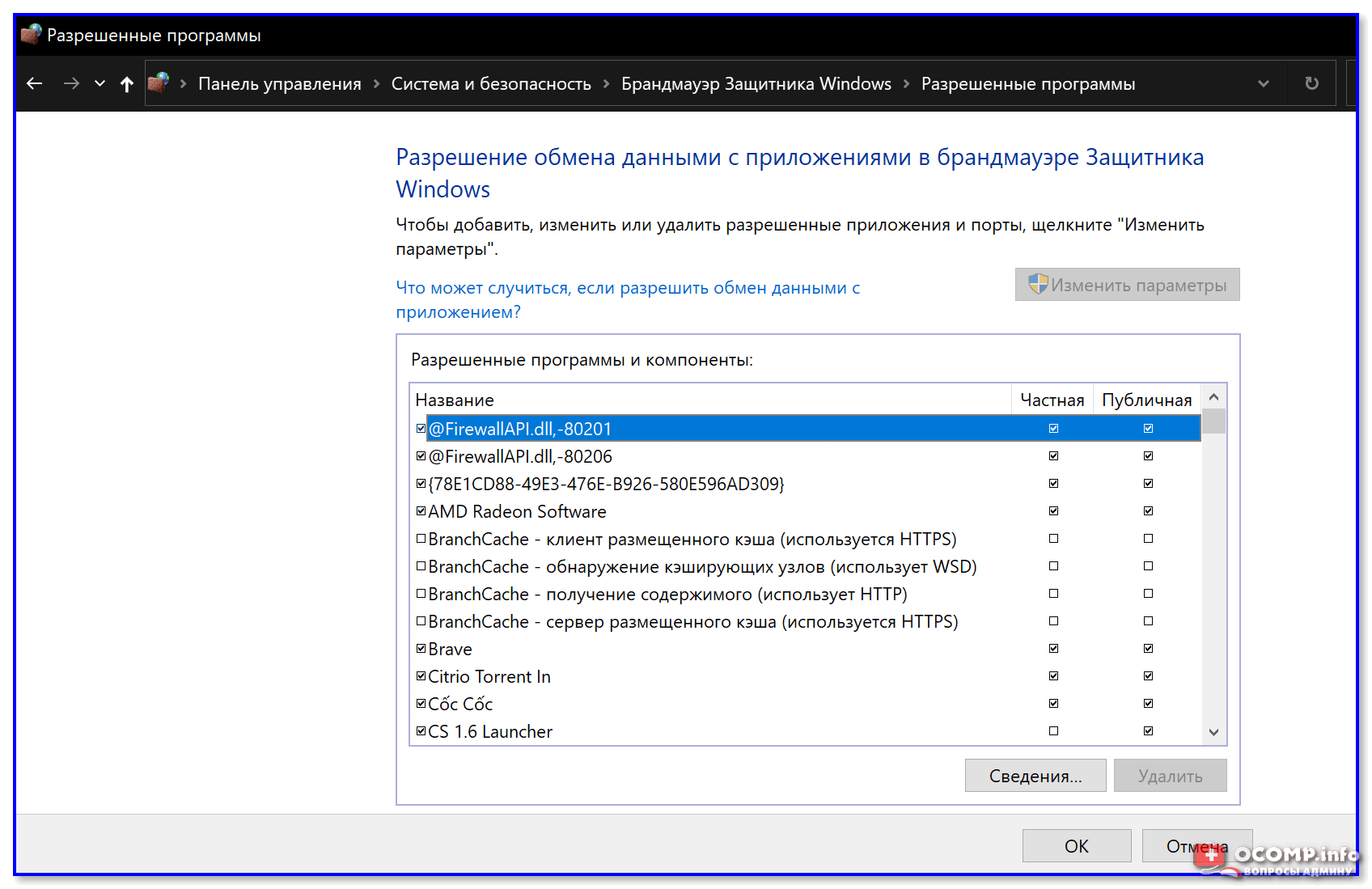

Если вы используете брандмауэр Windows и у вас есть проблемы с подключением в Firefox:

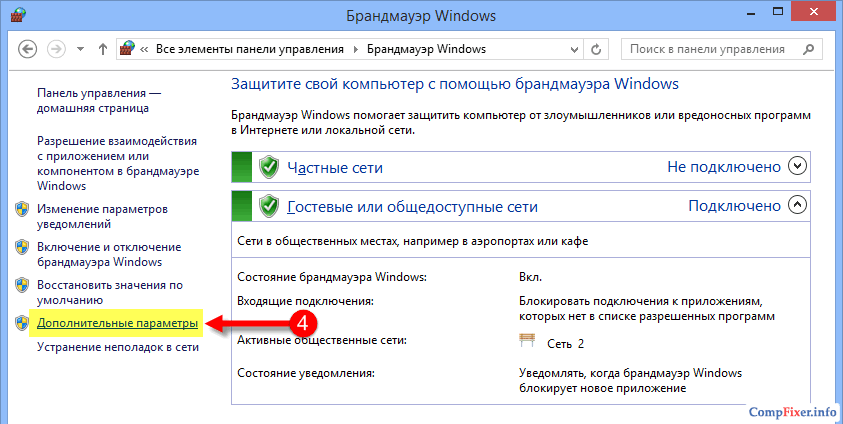

- На левой панели в Брандмауэра Windows щёлкните

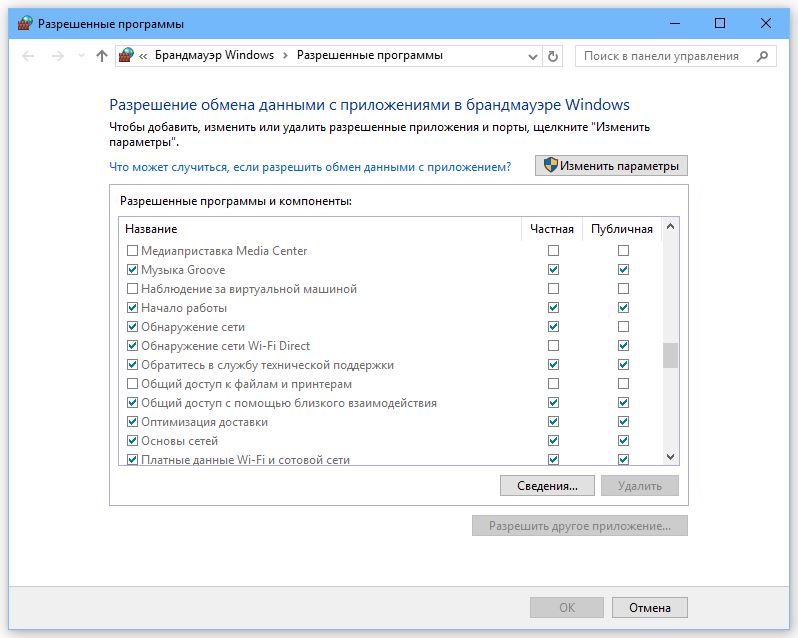

Появятся доступные приложения.

Появятся доступные приложения. - Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он там есть, щёлкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне добавления приложения щёлкните по кнопке Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните по firefox.exe.

- Щёлкните по кнопке Добавить.

- Щёлкните по кнопке OK для закрытия панели Разрешенные Программы.

Чтобы убедиться, что вы используете брандмауэр Windows:

- Со стартового экрана нажмите на плитку Рабочий стол. Откроется вид Рабочего стола.

- На рабочем столе, наведите мышкой в правый нижний угол, чтобы открыть Боковую Панель.

- Выберите в разделе . Откроется окно Панели Управления.

- Нажмите Система и безопасность. Появится панель Система и безопасность.

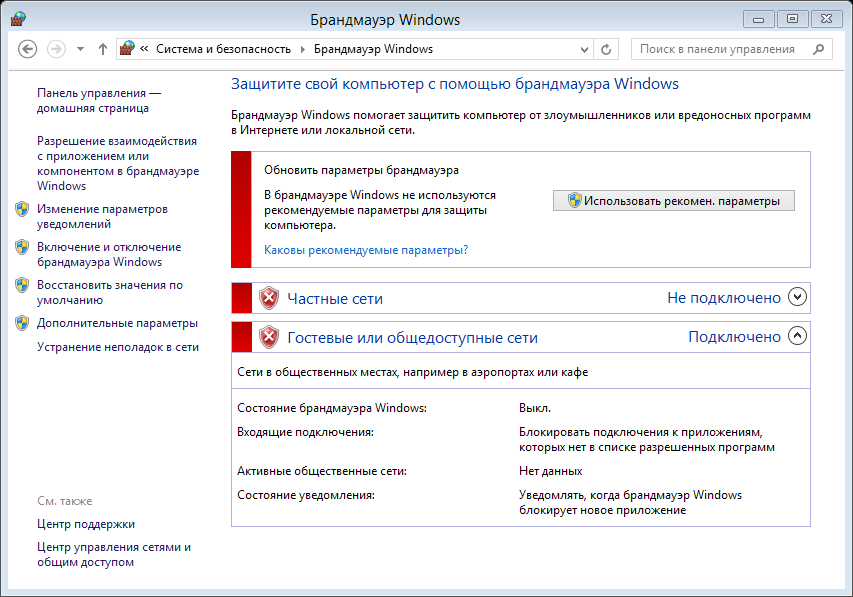

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку, Брандмауэр Windows включён.

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

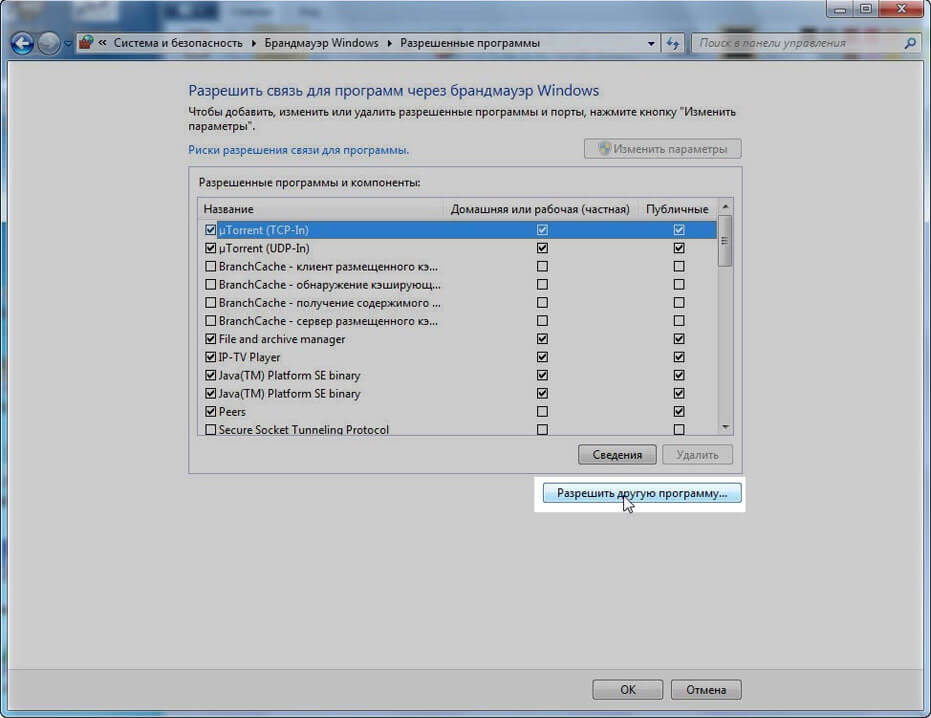

- На левой стороне панели брандмауэра Windows нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Разрешенные программы.

- Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить.

Подтвердите, что вы хотите удалить запись.

Подтвердите, что вы хотите удалить запись. - Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне Добавление программы щёлкните по кнопке Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните на

- Нажмите кнопку Добавить.

- Нажмите кнопку OK для закрытия панели Разрешенные Программы.

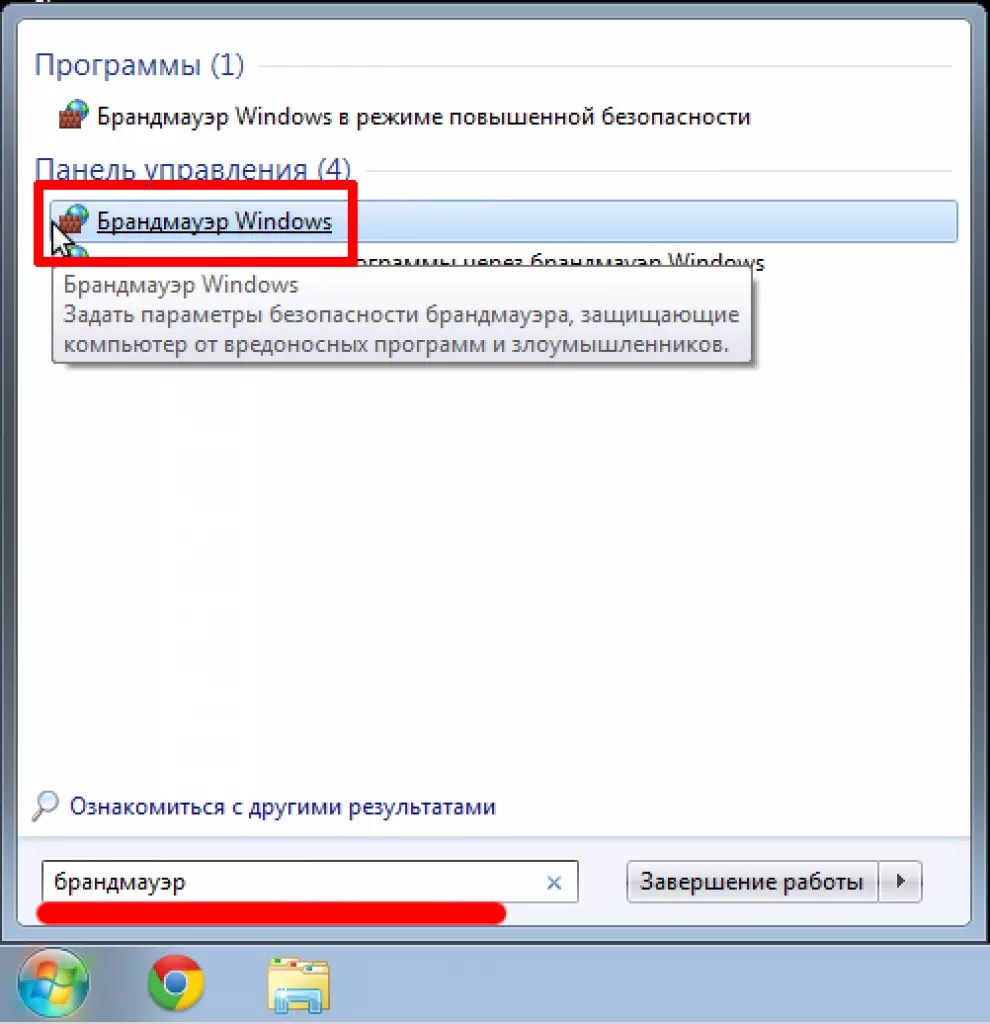

Проверка состояния работы брандмауэра Windows 7

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите значок Windows и выберите Панель Управления. Откроется окно Панель Управления.

- Нажмите Система и безопасность. Появится панель Система и безопасность.

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку, Брандмауэр Windows включён.

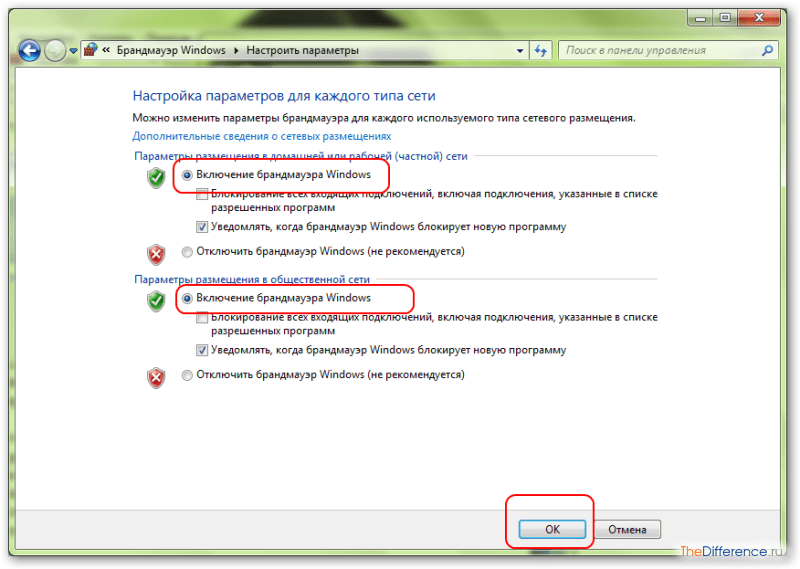

Настройка брандмауэра Windows 7

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows.

Появится панель Разрешенные программы.

Появится панель Разрешенные программы. - Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щёлкните на firefox.exe.

- Нажмите кнопку Добавить.

- Нажмите кнопку OK для закрытия панели Разрешенные Программы.

Проверка состояния работы брандмауэра Windows Vista

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите на значок Windows и выберите Панель Управления.

Откроется окно Панель Управления.

Откроется окно Панель Управления. - Нажмите заголовок Система. Появится Панель безопасности.

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку и сообщение Брандмауэр Windows помогает защитить ваш компьютер, вы используете Брандмауэр Windows.

Настройка брандмауэра Windows Vista

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows, нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Параметры Брандмауэра Windows.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку Добавить программу…. Появится окно Добавление программы.

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните на firefox.exe.

- Нажмите кнопку OK, чтобы закрыть окно добавления программы.

- В окне Параметры Брандмауэра Windows, выберите вкладку

- Убедитесь, что не выбрано Блокировать все входящие соединения.

- Нажмите кнопку OK чтобы закрыть окно Параметры Брандмауэра Windows.

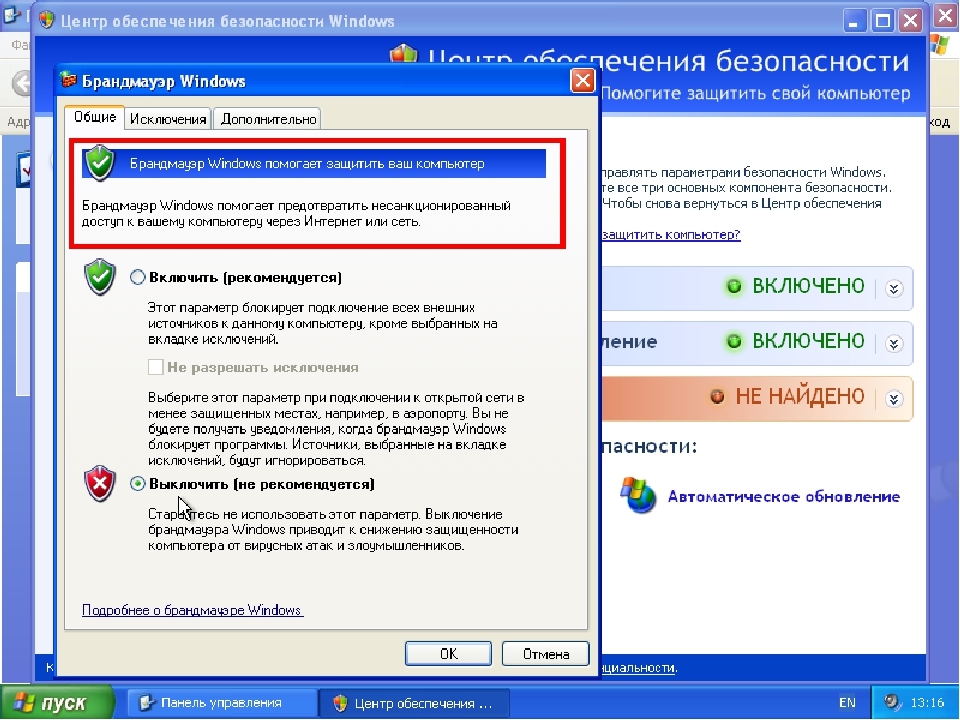

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите кнопку Пуск и выберите . Откроется окно Панели Управления.

- Щёлкните по ссылке Центр обеспечения безопасности. Откроется окно Центр обеспечения безопасности.

- Если в заголовке Брандмауэр сказано ВКЛЮЧЕНО, вы используете Брандмауэр Windows.

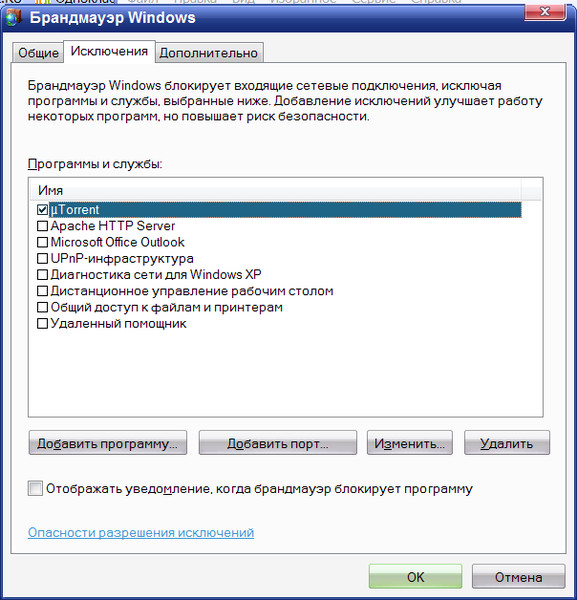

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- Проверьте, включён ли брандмауэр Windows.

- В Центре обеспечения безопасности щёлкните по Брандмауэр Windows. Откроется окно Брандмауэр Windows.

- Выберите вкладку Исключения.

- Найдите Mozilla Firefox (или firefox.exe) в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox, щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Нажмите на кнопку Добавить программу….

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щёлкните на firefox.exe.

- Нажмите кнопку OK, чтобы закрыть окно Добавление программы.

- Нажмите кнопку OK, чтобы закрыть окно Параметры брандмауэра Windows.

Основано на информации с Firewalls (mozillaZine KB)

Наилучшие методы настройки брандмауэра Защитник Windows брандмауэра

- Чтение занимает 8 мин

В этой статье

Относится к:

Операционные системы Windows, включая Windows 10

Операционные системы Windows Server

Защитник Windows брандмауэра с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также открыть брандмауэр Windows.

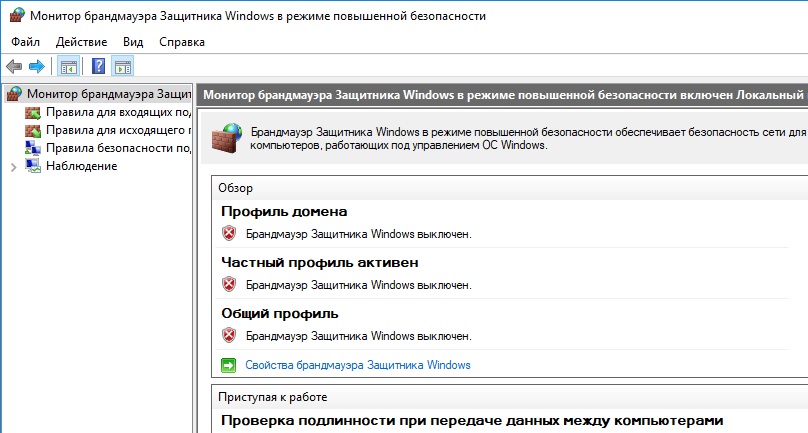

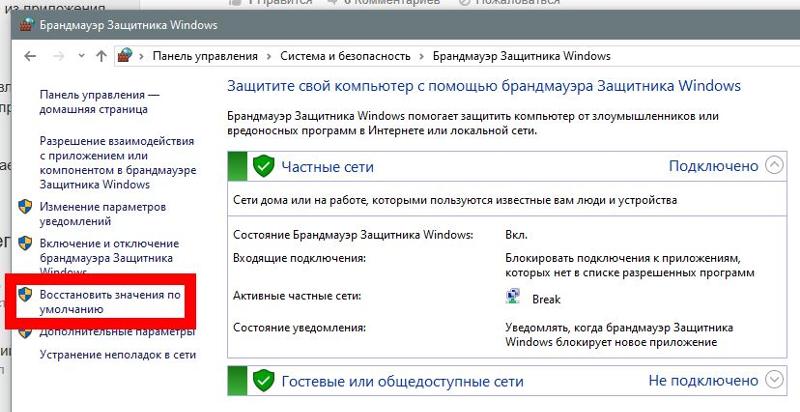

Сохранение параметров по умолчанию

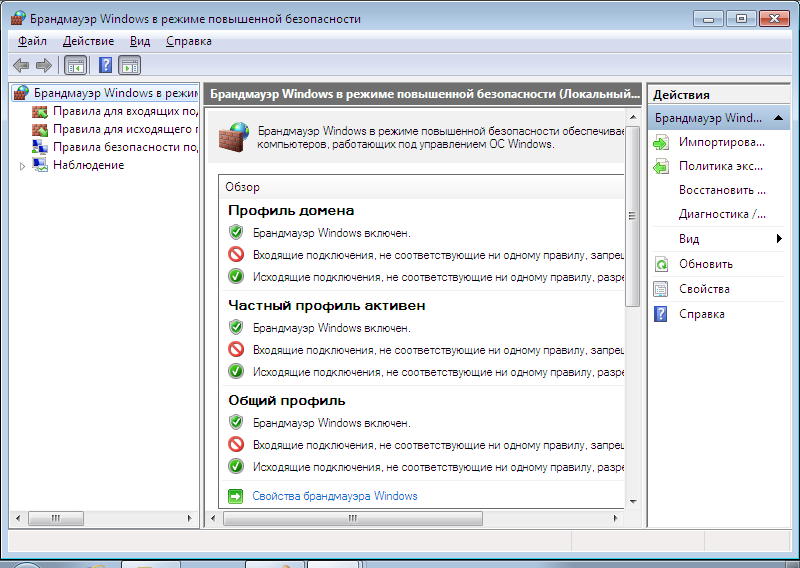

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

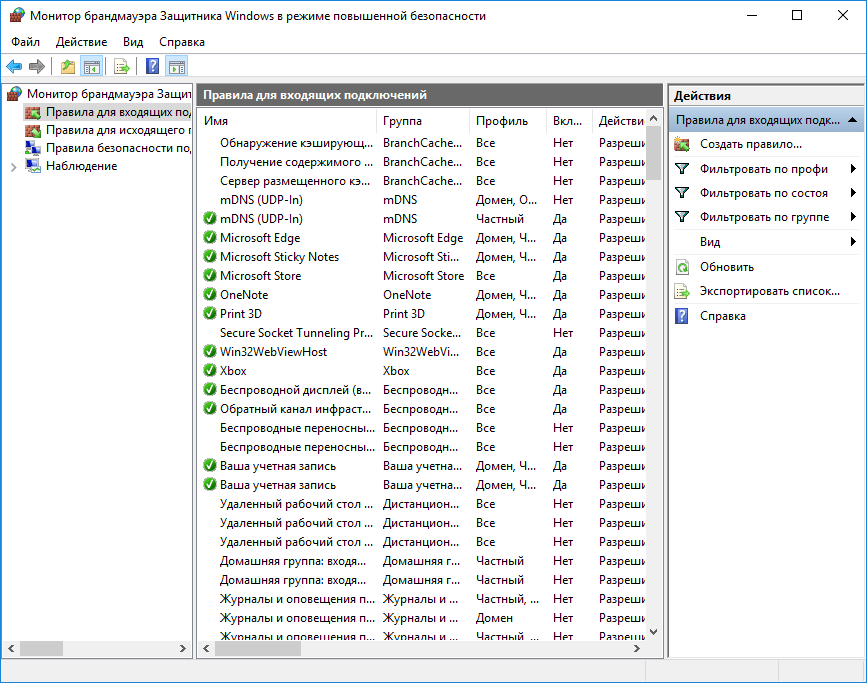

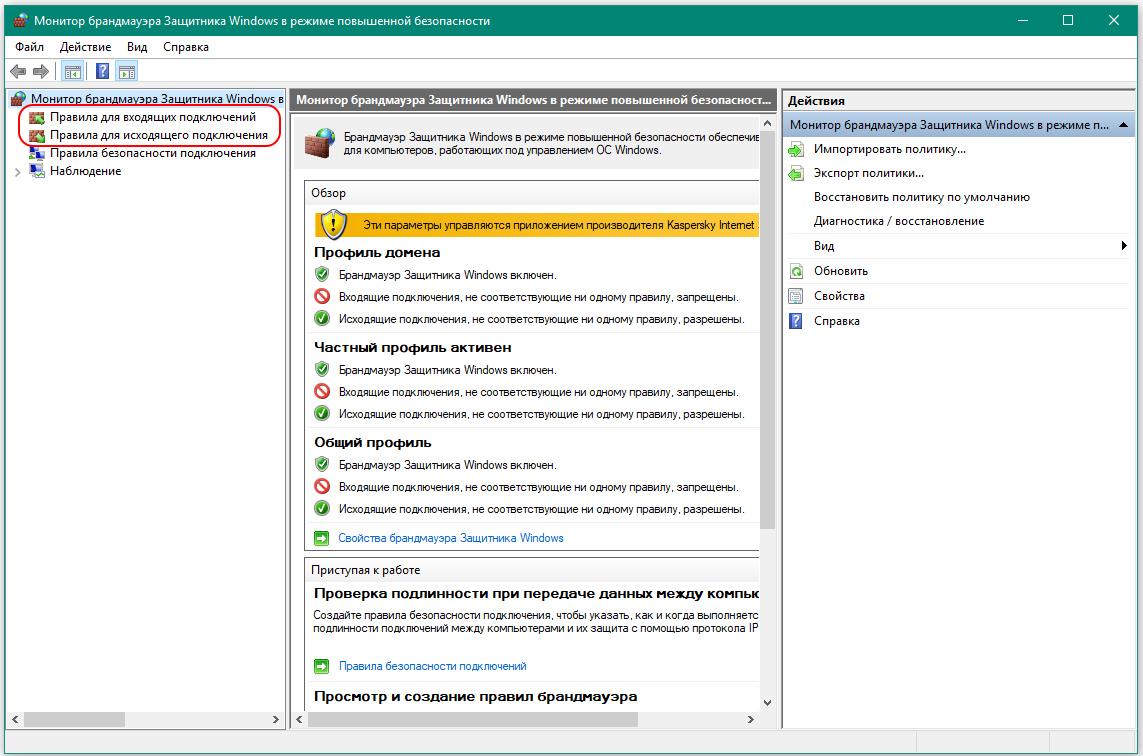

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), таких как DC Azure Active Directory

Частный профиль.

Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Предназначен для и лучше всего используется в частных сетях, таких как домашняя сетьОбщедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

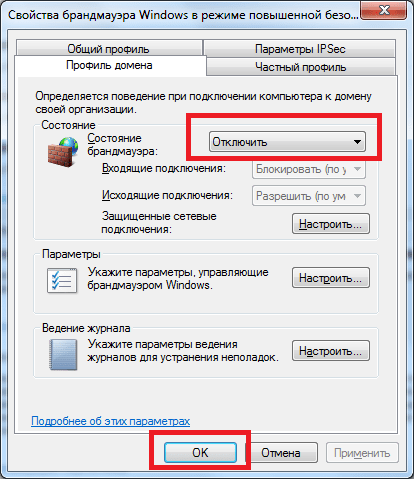

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

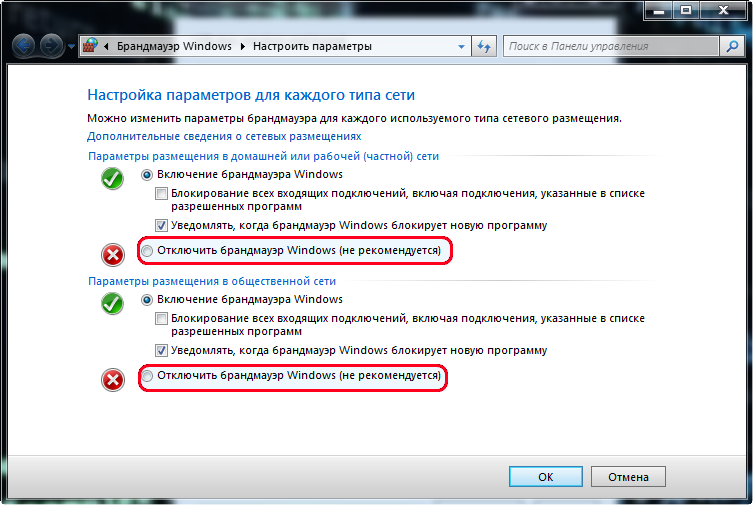

Сохранение параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

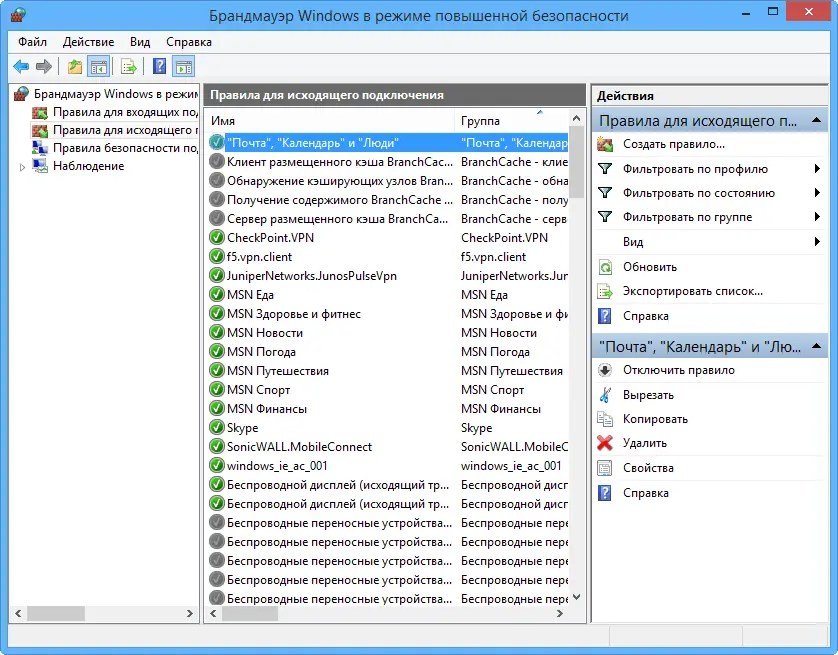

Рис. 2. Параметры исходящие и исходящие по умолчанию

Важно!

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Дополнительные функции по настройке основных параметров брандмауэра см. в дополнительных приложениях Включить брандмауэр Windows и настроить поведение по умолчанию и контрольный список: Настройка базовых параметров брандмауэра.

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Примечание

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в брандмауэре Windows с расширенным руководством по развертыванию безопасности.

Общие рекомендации по созданию политики см. в брандмауэре Windows с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Примечание

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

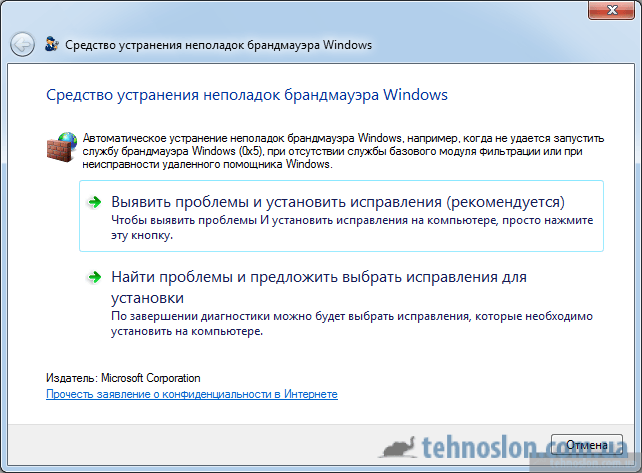

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Примечание

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуется взаимодействие с пользователем.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра.

Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Рис. 4. Диалоговое окно для доступа

См. также контрольный список: Создание правил входящие брандмауэра.

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

Совет

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Примечание

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Параметры Windows или в устаревшем файлеfirewall.cpl.

Рис. 6. Параметры Windows App/Windows Security/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Настройка брандмауэра в Ubuntu | Xelent

Традиционно в качестве брандмауэра (фильтра пакетов) в Ubuntu используется iptables, но поскольку Ubuntu позиционируется как простой дистрибутив, то и оболочка для iptables была разработана соответствующая — UTF (Uncomplicated Firewall) — несложный файрвол.

Проверяем состояние брандмауэра

Первым делом нужно убедиться, что пакет ufw вообще установлен или установить его, если это не так:

# apt install ufw

На VDS от Xelent вы сразу получаете полномочия root, поэтому нет необходимости вводить команду sudo.

Как показано на следующей иллюстрации, уже установлена последняя версия пакета ufw.

UFW установлен

Теперь посмотрим состояние брандмауэра:

# ufw status verbose

По умолчанию фильтр пакетов выключен, поэтому вы получите сообщение

Status: inactive

Не нужно спешить включать файрвол: сначала его нужно настроить. Ведь если порт 22 окажется по умолчанию недоступен, то вы потеряете доступ к своему VDS. Конечно, в службе поддержки вам помогут, но все это — потеря времени.

Базовая настройка

По умолчанию брандмауэр запрещает все входящие соединения и разрешает все исходящие. Такая политика идеальна с точки зрения безопасности (дальше вы поймете почему) — ведь если кто-то (и вы в том числе) захочет к нему подключиться, что у него это не получится. В то же время приложения на сервере смогут создавать исходящие соединения.

Рассмотрим две команды:

ufw default deny incoming

ufw default allow outgoing

Данные два правила как раз и задают политику по умолчанию — запрещаются все входящие соединения и разрешаются все исходящие.

Итак, все входящие соединения запрещены. Чтобы к серверу можно было «достучаться» по определенному порту, его нужно сначала открыть. UFW хорош тем, что вам даже не нужно помнить номер порта — нужно знать только название сервиса. Например, вот как можно разрешить подключение по SSH:

ufw allow ssh

При этом UFW сам создаст правило для порта 22 — именно этот порт используется для SSH. Брандмауэр знает порты и имена всех распространенных служб (http, ssh, ftp, sftp и т. д.).

Однако если вы перенастроили ssh на нестандартный порт из соображений той же безопасности, нужно явно указать номер порта:

ufw allow 3333

После разрешения ssh (это главное, чтобы сейчас файрвол нам не разорвал соединение) можно включить ufw командой:

ufw enable

Необходимо подтвердить запуск, ответив y:

Command may disrupt existing ssh connections. Proceed with operation (y|n)?

Proceed with operation (y|n)?

Посмотрите на следующий скриншот.

Базовая настройка выполнена

Посмотрим, что произошло. Сначала мы разрешили ssh, на что получили ответ, что правила обновлены:

Rules updated

Затем мы включаем файрвол и получаем сообщение, что он активен и будет запускаться при загрузке системы.

На этом базовая настройка выполнена — ssh успешно работает и мы можем приступить к дальнейшей настройке фильтра пакетов.

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Создаем правила для других приложений

Теперь нужно разрешить работу других приложений. Как правило, нужно разрешить службу http (веб-сервер), ftp (ведь нужно же файлы на сайт «заливать») и постараться не забыть о https (что очень важно в последнее время):

Как правило, нужно разрешить службу http (веб-сервер), ftp (ведь нужно же файлы на сайт «заливать») и постараться не забыть о https (что очень важно в последнее время):

ufw allow http

ufw allow https

ufw allow ftp

Сделать то же самое можно было бы и по номерам портов:

ufw allow 80

ufw allow 443

ufw allow 21

При желании можно разрешить целый диапазон портов, указав при этом транспортный протокол (UDP или TCP):

sudo ufw allow 2000:2200/tcp

sudo ufw allow 4000:4400/udp

Разрешаем IP-адреса

Ufw позволяет разрешить определенному IP-адресу доступ ко всем портам сервера, например:

ufw allow from 46.229.220.16

Если нужно разрешить доступ конкретному IP-адресу только к определенному порту, то делается это так:

ufw allow from 46.229.220.16 to any port 22

Здесь мы разрешаем не все подключения к ssh, а только подключения с IP-адреса46. 229.220.16.

229.220.16.

Разрешить доступ целого диапазона IP-адресов (например, когда у админа динамический IP), можно так:

ufw allow from 123.45.67.89/24 to any port 22

Запрещаем IP-адреса и службы

Запретить доступ с определенного IP-адреса можно аналогично:

ufw deny from 123.45.67.89

При желании можно запретить все подключения к определенной службе:

ufw deny ftp

Удаление/сброс правил

Сбросить все правила можно командой:

ufw reset

Но убедитесь, что на момент ввода этой команды вы отключили файрвол, иначе вы потеряете доступ по ssh.

Удалить конкретное правило можно по номеру. Сначала введите следующую команду, чтобы узнать номер правила:

ufw status numbered

Список правил

Отключение файрвола

Отключить ufw можно командой ufw disable. Отключение может понадобиться, если какие-то из правил работают неправильно и нужно временно отключить файрвол, чтобы разрешить работу тех или иных сервисов.

Отключение может понадобиться, если какие-то из правил работают неправильно и нужно временно отключить файрвол, чтобы разрешить работу тех или иных сервисов.

Резюме

Если вы ранее использовали iptables, то наверняка заметили, что синтаксис ufw гораздо проще. Если же до этого вам не приходилось настраивать брандмауэр, то ufw — оптимальное решение, с которым не составит труда разобраться даже начинающему админу.

Популярные услуги

8.10. Настройки брандмауэра беспроводного маршрутизатора

Читайте также

Протоколирование работы маршрутизатора

Протоколирование работы маршрутизатора Опция IP: Verbose Route Monitoring управляет выводом сведений о маршрутизации в файл протокола. В обычных условиях ядро не протоколирует ход маршрутизации пакетов. Если данная опция установлена, регистрируются сведения о пакетах,

Создание брандмауэра средствами iptables

Создание брандмауэра средствами iptables

Утилита iptables может решать различные задачи. Одной из таких задач является создание брандмауэров. Брандмауэр можно реализовать как на компьютере, выполняющем функции маршрутизатора, так и на рабочих станциях или серверах. При

Одной из таких задач является создание брандмауэров. Брандмауэр можно реализовать как на компьютере, выполняющем функции маршрутизатора, так и на рабочих станциях или серверах. При

Использование брандмауэра

Использование брандмауэра Брандмауэр — системный компонент, выполняющий роль шлюза для фильтрации пакетов в сети. Это устройство или программа для защиты сети. Брандмауэры размещают на шлюзах сети для предотвращения входа в сеть организации нежелательного или

Использование беспроводного оборудования

Использование беспроводного оборудования Когда нужно соединить два удаленных дома, встает вопрос, каким способом это сделать. Выбор небольшой – оптоволоконный кабель или беспроводное оборудование.Достоинства оптоволоконного кабеля нам известны – его спокойно можно

Подключение маршрутизатора

Подключение маршрутизатора

Маршрутизатор – устройство рангом выше, чем концентратор или коммутатор. Он имеет мощнейшие механизмы фильтрации создаваемого всеми сетевыми устройствами трафика и средства управления пакетами. Маршрутизатор незаменим в сети,

Он имеет мощнейшие механизмы фильтрации создаваемого всеми сетевыми устройствами трафика и средства управления пакетами. Маршрутизатор незаменим в сети,

Глава 15 Настройка беспроводного оборудования

Глава 15 Настройка беспроводного оборудования Беспроводное оборудование, в частности беспроводный адаптер и точка доступа, настраиваются немного иначе, чем их проводные «собратья». Именно поэтому настройке беспроводного оборудования посвящается отдельная

Настройка параметров беспроводного адаптера

Настройка параметров беспроводного адаптера После установки драйвера для беспроводного адаптера D-Link DWL-G122 в области уведомлений на Панели задач появляется значок в виде буквы «D».В дальнейшем настраивать адаптер можно, щелкнув на нем правой кнопкой мыши и выбрав в

6.

9 Таблицы маршрутизатора

9 Таблицы маршрутизатора

6.9 Таблицы маршрутизатора В отличие от таблиц маршрутизации хостов, которые могут быть очень простыми, таблицы маршрутизаторов часто содержат намного больше информации. Маршрутизатор имеет два или более интерфейсов, и каждая датаграмма должна быть передана через

6.5. Проверка эффективности брандмауэра

6.5. Проверка эффективности брандмауэра Давайте проверим эффективность вашего брандмауэра. Зайдите на страницу: http://www.pcflank.com/scanner1.htm?from=menu. Нажмите кнопку Start Test, затем – кнопку Continue. После этого выберите тип сканирования: TCP connect scanning или TCP SYN scanning. С первым тестом может

8.4. Изменение IP-адреса маршрутизатора

8. 4. Изменение IP-адреса маршрутизатора

IP-адрес маршрутизатора по умолчанию тоже легко вычислить, зная, хотя бы, производителя устройства. Поэтому не помешает изменить и IP-адрес маршрутизатора. Это можно сделать в разделе General Settings | LAN (рис. 8.6).

Внимание!

При назначении

4. Изменение IP-адреса маршрутизатора

IP-адрес маршрутизатора по умолчанию тоже легко вычислить, зная, хотя бы, производителя устройства. Поэтому не помешает изменить и IP-адрес маршрутизатора. Это можно сделать в разделе General Settings | LAN (рис. 8.6).

Внимание!

При назначении

Включение, выключение и настройка брандмауэра

Включение, выключение и настройка брандмауэра Чтобы открыть брандмауэр Windows 7, следует в Панели управления выбрать категорию Сеть и

2.5.7. Настройки брандмауэра и обновления Windows

2.5.7. Настройки брандмауэра и обновления Windows

Далее вы можете выбрать параметры защиты и обновления Windows (рис. 2.16). Вам нужно выбрать или рекомендуемые параметры или установку наиболее важных обновлений. Третий вариант (Отложить решение) выбирать не рекомендуется,

Третий вариант (Отложить решение) выбирать не рекомендуется,

11.3. Использование стандартного брандмауэра Windows 7

11.3. Использование стандартного брандмауэра Windows 7 Бастион (он же брандмауэр, он же firewall) — это пакетный фильтр, позволяющий защитить ваш компьютер от действия вредоносных программ, сетевых червей, нежелательного трафика и всевозможных атак.Разберемся, как работает

Установка беспроводного адаптера

Установка беспроводного адаптера Некоторые современные модели материнских плат оснащаются интегрированным беспроводным контроллером, однако большинство из них такового не имеет. Скорее всего, придется устанавливать беспроводной адаптер.В качестве примера

День 2-й: Администратор брандмауэра

День 2-й: Администратор брандмауэра

Тед встретил меня в холле и выписал пропуск. Он проводил меня до офиса Джозефа. При первой встрече Джозеф немного нервничал. Конечно, многие люди волнуются при приходе аудитора, поэтому я попыталась разрядить обстановку (с помощью

Он проводил меня до офиса Джозефа. При первой встрече Джозеф немного нервничал. Конечно, многие люди волнуются при приходе аудитора, поэтому я попыталась разрядить обстановку (с помощью

Разработать политики и процедуры для брандмауэра

Разработать политики и процедуры для брандмауэра Эксплуатация брандмауэра без политик похожа на езду в темноте без включенных фар. Рано или поздно вы попадете в аварию. Люди должны знать, что им разрешено, а что нет. Не позволяйте вашему администратору брандмауэра вас

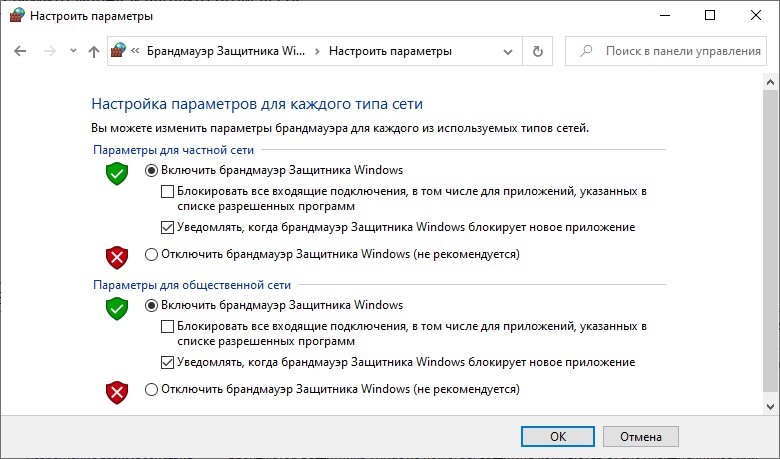

Как настроить брандмауэр Windows 7: пошаговая инструкция

Брандмауэр, или так называемый межсетевой экран, предназначен для проверки и фильтрации информации из сети и знать, как настроить брандмауэр Windows 7 просто необходимо.

Если происходят какие-либо несанкционированные действия в системе безопасности персонального компьютера, делая ее уязвимой для атак хакеров и разнообразных вирусных программ — брандмауэр пресекает их.

Если вы помните, как настроить брандмауэр Windows XP, вы легко справитесь и с семеркой. Перво-наперво необходимо запустить панель управления посредством кнопки «Пуск», находящейся, как правило в нижнем левом углу экрана монитора.

В открывшемся окне для того, чтобы настроить брандмауэр нам нужно выбрать подпункт «система и безопасность», а если у вас другая версия windows 7 — сразу перейти по вкладке «Брандмауэр windows».

При условии, что вы успели уже установить антивирус, просто отключите брандмауэр windows 7, а если еще не устанавливали — смело включайте его, он защитит вашу систему от всяких неприятностей, типа вирусов и хакеров, так как понизит уязвимость Windows. Для того, чтобы брандмауэр работал на рекомендуемых корпорацией Microsoft настройках, нужно оперировать пунктом меню «Включение/отключение брандмауэра Windows».

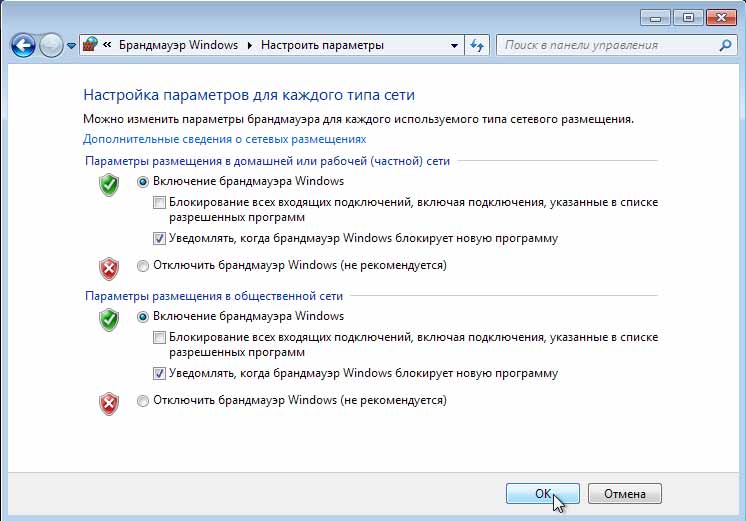

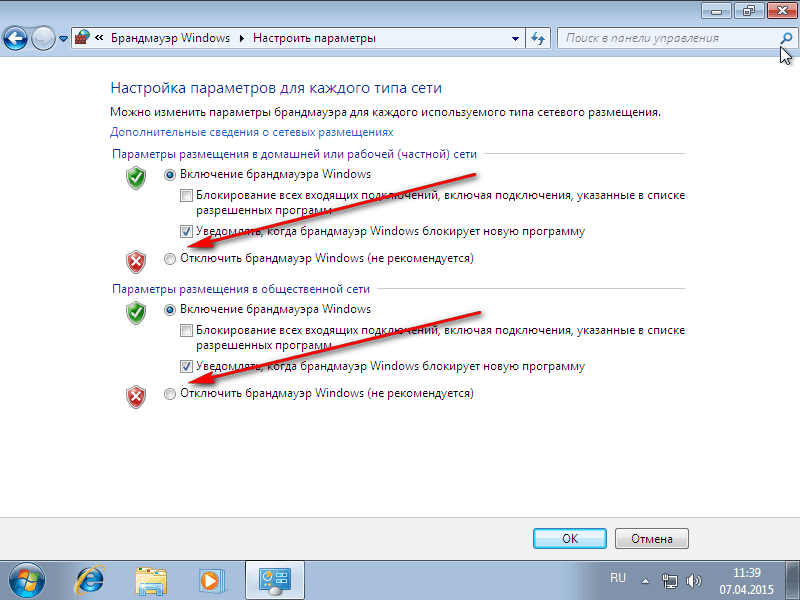

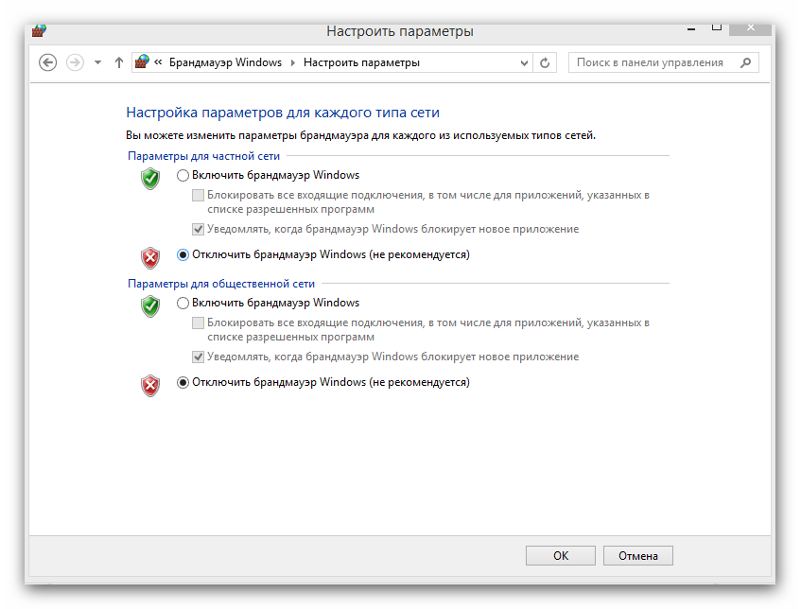

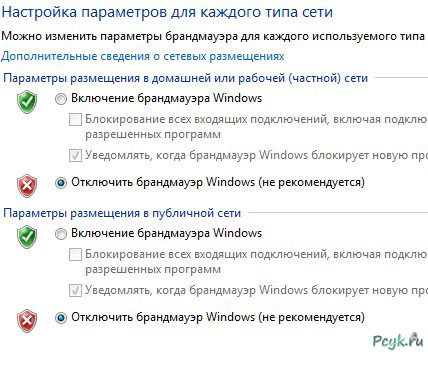

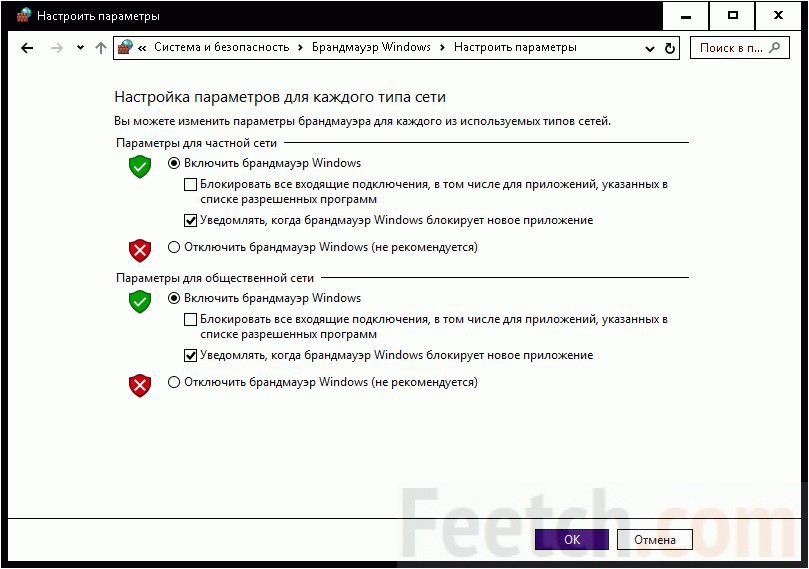

На следующей вкладке, собственно, и осуществляется включение либо отключение защиты.

Для включения просто отметьте выделенные на скриншоте пункты и нажмите ОК.

Бывает и так, что брандмауэр блокирует работу некоторых программ или приложений, для этого необходимо попросить его «сделать для вас исключение». Возвращаемся на один шаг назад и идем по вкладке, отмеченной на скриншоте красной рамкой:

Здесь ставим галочки напротив каждой программы, которую желаем добавить в исключения.

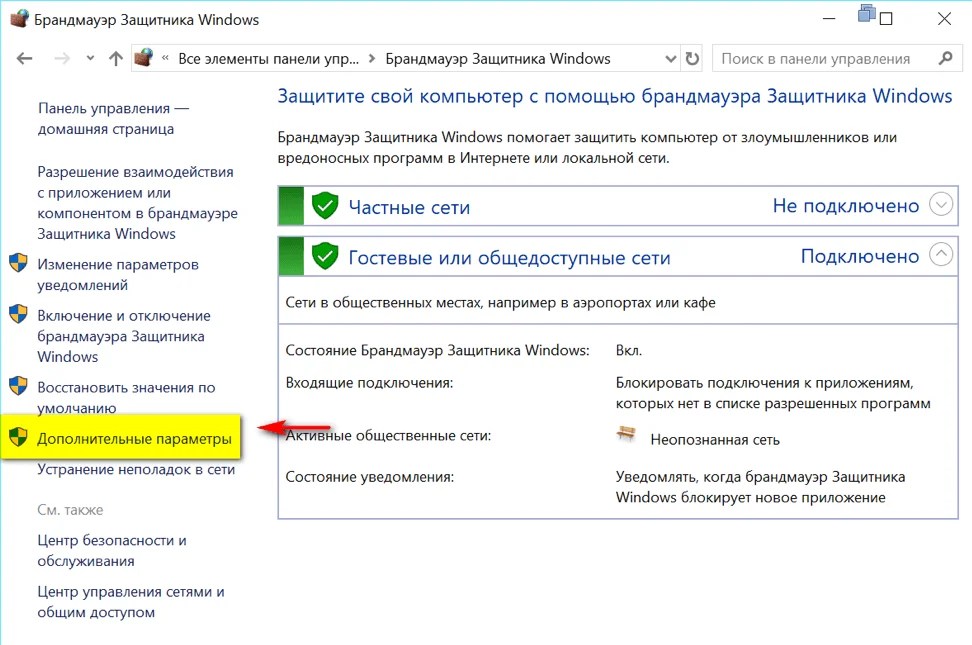

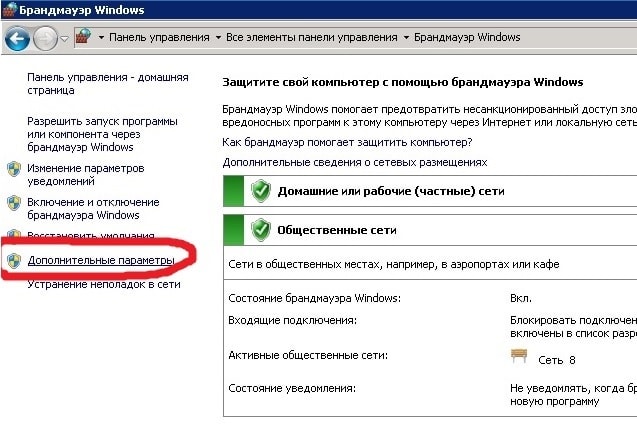

Если вы желаете работать в системе Windows 7 в условиях повышенной безопасности — вам необходимо дополнительно настроить брандмауэр, так как этого требует Microsoft. Возвращаемся на шаг назад и кликаем на вкладку «Дополнительные параметры».

В открывшемся окне и происходит настройка дополнительных параметров, таких, как правила подключения (можно создать свое) и профиль домена.

Вот мы и настроили брандмауэр операционной системы Windows 7, а если же у вас остались какие-либо вопросы — буду рад на них ответить. Просто используйте для этого комментарии к статье.

Просто используйте для этого комментарии к статье.

Настройка Брандмауэра Windows для подключений из сети за VPN-сервером Keenetic – Keenetic

Если вы настроили и установили VPN-туннель, но пинг проходит только до удаленного роутера и не проходит на компьютеры удаленной сети, то вероятнее всего на самих компьютерах блокирует трафик Брандмауэр Windows (Firewall).

В операционной системе Windows по умолчанию блокируются входящие подключения (в том числе и ICMP-запросы), если адрес источника этого подключения не принадлежит к назначенной на интерфейсе компьютера сети. При доступе к хосту в удаленную подсеть запрос будет приходить от адреса другой подсети, и соответственно будет заблокирован брандмауэром Windows.

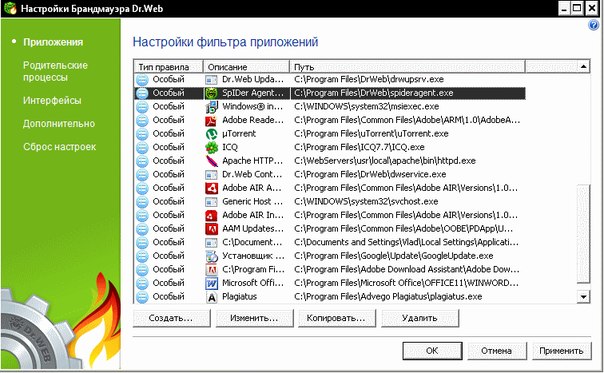

TIP: Примечание: При использовании сторонней программы контроля сетевых подключений, например Kaspersky Internet Security или другой, настройка разрешающего правила доступа для трафика из удаленной сети будет аналогична, по нижеприведенному сценарию.

Далее рассмотрим настройку Брандмауэра Windows, разрешающую подключения из удаленной сети к компьютерам в локальной сети. Для этого достаточно создать политику сетевого экрана, регулирующую входящие подключения.

Приведенные в нашем примере скриншоты выполнены в ОС Windows 7.

1. В окне «Выполнить» (Win+R) введите wf.msc

Откроется окно конфигурации «Брандмауэр Windows в режиме повышенной безопасности». Это же окно можно открыть через меню «Панель управления > Система и безопасность > Брандмауэр Windows» по кнопке «Дополнительные параметры».

2. Выберите в в списке слева пункт «Правила для входящих подключений». Для добавления правила обработки трафика нужно нажать в правой панели «Создать правило…»

3. Откроется окно «Мастер создания правила для нового подключения». В нем нужно указать тип правила — «Настраиваемые» и перейти к следующему шагу по кнопке Далее.

4. В пунктах «Программа» и «Протокол и порты» не требуется менять установки по умолчанию.

В разделе «Область» следует установить переключатель «Укажите удаленные IP-адреса» в положение «Указанные IP-адреса» и нажать на кнопку Добавить.

5. В открывшемся окне нужно указать «IP-адрес удаленной подсети» и нажать OK.

В случае если правилом требуется разрешить доступ с компьютера в локальной сети VPN- сервера (правило создается на компьютере в локальной сети VPN-клиента), указывается подсеть на Домашнем интерфейсе VPN-сервера.

Если правило создается на компьютере в локальной сети VPN-сервера (требуется для разрешения входящих подключений из сети за VPN-клиентом), нужно указать подсеть, включающую адрес выданный клиенту от сервера. Для VPN-сервера PPTP, SSTP, L2TP/IPsec по умолчанию на интернет-центре это подсеть 172.16.1.0/24. Для сервера IPSec VPN нужно указать удаленную подсеть.

Можно указать несколько подсетей если к компьютеру требуется выполнять подключения из различных удаленных расположений. После ввода требуемых значений, нужно нажать Далее.

6. В разделе «Действие» оставьте предустановленное значение «Разрешить подключение» и нажмите Далее.

7. Раздел «Профиль» предоставляет возможность выбрать профиль, к которому будет относиться настроенное правило. Поскольку настройка выполняется для компьютера, подключенного в Домашней сети интернет-центра, достаточно оставить галочку напротив профиля «Частный» (Применяется при подключении компьютера к частной сети).

8. На завершающем шаге настройки нужно указать «Имя» правила и можно добавить поясняющее «Описание». Завершите работу мастера создания правила, нажав кнопку Готово.

9. Теперь в окне представления «Правила для входящих подключений» отображается созданное правило. В последних версиях ОС Windows для применения настройки дополнительных действий не требуется.

В случае если компьютер с ОС Windows подключен к локальной сети роутера, являющегося VPN-сервером и к нему требуется выполнять подключения из удаленной сети (за клиентом), в разрешающем правиле сетевого экрана следует указать подсеть, из которой выдаются адреса VPN-клиентам на сервере. По умолчанию на интернет-центрах Keenetic, при подключении к VPN-серверам PPTP, SSTP, L2TP/IPsec выдаются адреса клиентам из подсети частного диапазона 172.16.1.0/24.

По умолчанию на интернет-центрах Keenetic, при подключении к VPN-серверам PPTP, SSTP, L2TP/IPsec выдаются адреса клиентам из подсети частного диапазона 172.16.1.0/24.

Если компьютер, к которому требуется установить удаленное подключение, расположен в сети интернет-центра, являющегося VPN-клиентом, в разрешающем правиле Брандмауэра Windows потребуется указать подсеть, адрес из которой установлен на интерфейсе подключающегося из-за VPN-сервера компьютера. Согласно схеме в статье «Маршрутизация сетей через VPN», это подсеть 192.168.2.0/24.

Настройка брандмауэра Windows Server | Облачный виртуальный хостинг CloudLite

Открытие порта в брандмауэре Windows

- В этой статье я расскажу о такой вещи, как открытие портов в Windows Server 2012 R2. Эта инструкция актуальна только для штатного брандмауэра Windows. Чаще всего его возможностей достаточно для повседневной работы сервера.

- Данные действия актуально делать только в том случае, если заказана услуга «Виртуальный сервер».

Следует настроить на нём необходимые Вам порты. Для услуги ВДЦ лучше использовать функцию Firewall, доступную в vCloud Director, а также NAT.

Следует настроить на нём необходимые Вам порты. Для услуги ВДЦ лучше использовать функцию Firewall, доступную в vCloud Director, а также NAT. - Для настройки брандмауэра в Linux воспользуйтесь ISP Manager Lite.

- Эти действия имеют смысл, если Вы планируете после этого включить брандмауэр и использовать его в качестве системы защиты сервера.

- Если Вы ошибётесь в настройках и потеряете доступ к серверу по RDP, то обратитесь к нему через виртуальную консоль. Процесс открытия портов

Чтобы это сделать, выполните следующую последовательность шагов:

1. Откройте меню пуск и нажмите на квадрат Панель управления;

2. Выберите опцию просмотра «Крупные значки», чтобы проще было добраться до нужного меню;

3. Откройте «Брандмауэр Windows, а затем «Дополнительные параметры»;

4. Должно открыться окно «Брандмауэр Windows в режиме повышенной безопасности. В этом окне выберите в списке слева «Правила для входящих подключений».

5. Затем, в списке справа щёлкните на пункт «Создать правило», чтобы открыть «Мастер создания правила для нового входящего подключения».

6. На первом шаге этот мастер спросит Вас, правило какого типа Вы хотите создать. Выберите «Для порта» и нажмите кнопку «Далее».

7. На шаге «Протокол и порты» мастер спросит номер порта, который Вы хотите открыть, или диапазон этих портов. Необходимо ввести номер порта в поле «Определённые локальные порты». В случае, если Вам необходимо открыть более одного порта, то укажите их диапазон, используя знак дефиса, например, «27015-27019». Если нужен не диапазон портов, а несколько разных, то вместо дефиса поставьте запятую, например: «80,443». После этого нажмите кнопку «Далее».

8. На следующем шаге Вас спросят о действии, которое должно выполнятся для данного порта. Поскольку Вы открываете порт, то убедитесь, что выбран пункт «Разрешить подключение», после чего нажмите «Далее».

9. Далее, у Вас будет возможность выбрать профиль. Если Вы не вполне понимаете, что это такое, то оставьте все 3 пункта отмеченными флажками.

Если Вы не вполне понимаете, что это такое, то оставьте все 3 пункта отмеченными флажками.

10. Затем введите имя создаваемого правило, такое, чтобы оно давало понять, для чего создано. Нажмите кнопку «Готово», после чего Вы увидите только что созданное правило должно в самом верху списка.

11. Чтобы отредактировать какое-либо правило, выделите его в списке, а затем нажмите справа пункт «Свойства».

Примечание

- Если у Вас установлена другая программа, выполняющая функции брандмауэра, то настраивайте открытие портов в ней, согласно прилагающейся к ней инструкции. Некоторые антивирусы также могут выполнять функции брандмауэра.

- Если брандмауэр установлен отдельно, то настройки открытия портов нужно делать в нём.

- Проверить результат можно на этом сайте, а также, обратившись со своего компьютера по порту, который открыли (если это TCP порт, то можно через Telnet). Лучше всего для этого воспользоваться программой Nmap.

Настройте брандмауэр Windows, чтобы разрешить Firefox доступ к Интернету

Windows предоставляет встроенный брандмауэр, который контролирует, как программы получают доступ к Интернету. Если брандмауэр Windows не разрешает Firefox устанавливать соединения, Firefox генерирует ошибку « Server not found », когда вы пытаетесь перейти на веб-сайты.

Примечание: Эта статья относится только к Windows. Чтобы просмотреть инструкции, выберите версию для Windows в раскрывающемся меню выше.

Чтобы узнать, используете ли вы брандмауэр Windows:

- Щелкните правой кнопкой мыши значок Windows.Появится меню.

- Выберите Панель управления из меню. Появится панель управления.

- В Панели управления выберите Система и безопасность .

- В разделе «Система и безопасность» выберите Брандмауэр Windows .

Если вы используете брандмауэр Windows и у вас проблемы с подключением в Firefox:

- В левой части панели брандмауэра Windows щелкните Разрешить приложение или функцию через брандмауэр Windows .

Появится панель «Разрешенные приложения».

Появится панель «Разрешенные приложения». - Нажмите кнопку «Изменить настройки».

- Найдите Mozilla Firefox в списке программ. Если он там есть, щелкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe ), нажмите кнопку «Удалить». Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку Разрешить другое приложение. Появится окно «Добавить программу».

- В окне «Добавить приложение» нажмите кнопку «Обзор».

- Перейдите в каталог программы Firefox (например, C: \ Program Files \ Mozilla Firefox \) и дважды щелкните файл firefox .exe.

- Нажмите кнопку «Добавить».

- Нажмите кнопку ОК, чтобы закрыть панель «Разрешенные приложения».

Чтобы узнать, используете ли вы брандмауэр Windows:

- На начальном экране щелкните плитку Desktop . Откроется вид рабочего стола.

- На рабочем столе наведите указатель мыши на правый нижний угол, чтобы получить доступ к Charms.

- Выбрать из оберега. Откроется окно Панели управления.

-

- Щелкните Система и безопасность . Появится панель системы и безопасности.

- Щелкните Брандмауэр Windows . Появится панель брандмауэра Windows.

- Если вы видите зеленую галочку, вы используете брандмауэр Windows.

Если вы используете брандмауэр Windows и у вас проблемы с подключением в Firefox:

- В левой части панели брандмауэра Windows щелкните Разрешить программу или функцию через брандмауэр Windows .Появится панель «Разрешенные программы».

- Нажмите кнопку «Изменить настройки».

- Найдите Mozilla Firefox в списке программ. Если он там есть, щелкните, чтобы выбрать его.

Если нет, пропустите следующий шаг.

Если нет, пропустите следующий шаг. - Выбрав Mozilla Firefox (или firefox.exe ), нажмите кнопку «Удалить». Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку Разрешить другую программу … Появится окно «Добавить программу».

- В окне «Добавить программу» нажмите кнопку «Обзор …».

- Перейдите в каталог программы Firefox (например, C: \ Program Files \ Mozilla Firefox \) и дважды щелкните файл firefox .exe.

- Нажмите кнопку «Добавить».

- Нажмите кнопку ОК, чтобы закрыть панель «Разрешенные программы».

Проверка брандмауэра Windows 7

Чтобы узнать, используете ли вы брандмауэр Windows:

- Щелкните значок Windows и выберите Панель управления.Появится окно Панели управления.

- Щелкните Система и безопасность . Появится панель системы и безопасности.

- Щелкните Брандмауэр Windows .

Появится панель брандмауэра Windows.

Появится панель брандмауэра Windows. - Если вы видите зеленую галочку, вы используете брандмауэр Windows.

Настройка брандмауэра Windows 7

Если вы используете брандмауэр Windows и у вас проблемы с подключением в Firefox:

- В левой части панели брандмауэра Windows щелкните Разрешить программу или функцию через брандмауэр Windows .Появится панель «Разрешенные программы».

- Нажмите кнопку «Изменить настройки».

- Найдите Mozilla Firefox в списке программ. Если он там есть, щелкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe ), нажмите кнопку «Удалить». Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку Разрешить другую программу … Появится окно «Добавить программу».

- В окне «Добавить программу» нажмите кнопку «Обзор .

..».

..». - Перейдите в каталог программы Firefox (например, C: \ Program Files \ Mozilla Firefox \) и дважды щелкните файл firefox .exe.

- Нажмите кнопку «Добавить».

- Нажмите кнопку ОК, чтобы закрыть панель «Разрешенные программы».

Проверка брандмауэра Windows Vista

Чтобы узнать, используете ли вы брандмауэр Windows:

- Щелкните значок Windows и выберите.Появится окно Панели управления.

- Щелкните заголовок System . Появится панель безопасности.

- Щелкните заголовок Windows Firewall . Появится панель брандмауэра Windows.

- Если вы видите зеленую галочку и сообщение Брандмауэр Windows помогает защитить ваш компьютер , вы используете брандмауэр Windows.

Настройка брандмауэра Windows Vista

Если вы используете брандмауэр Windows и у вас проблемы с подключением в Firefox:

- В левой части панели брандмауэра Windows щелкните Разрешить программу или функцию через брандмауэр Windows .

Откроется окно настроек брандмауэра Windows.

Откроется окно настроек брандмауэра Windows. - Найдите в списке программ Mozilla Firefox (или firefox.exe ). Если он там есть, щелкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox , нажмите кнопку «Удалить». Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку «Добавить программу …». Появится окно «Добавить программу».

- В окне «Добавить программу» нажмите кнопку «Обзор …».

- Перейдите в каталог программы Firefox (например, C: \ Program Files \ Mozilla Firefox \) и дважды щелкните файл firefox .exe.

- Нажмите кнопку ОК, чтобы закрыть окно «Добавить программу».

- В окне «Параметры брандмауэра Windows» выберите вкладку Общие .

- Убедитесь, что Блокировать все входящие соединения не выбран.

- Нажмите кнопку ОК, чтобы закрыть окно настроек брандмауэра Windows.

Чтобы узнать, используете ли вы брандмауэр Windows:

- Нажмите кнопку «Пуск» в Windows и выберите.Появится окно панели управления.

- Щелкните ссылку Security Center . Появится Центр безопасности.

-

- Если в заголовке Firewall указано ON , вы используете брандмауэр Windows.

-

Если вы используете брандмауэр Windows и у вас проблемы с подключением в Firefox:

- Убедитесь, что брандмауэр Windows включен.

- В Центре безопасности щелкните Брандмауэр Windows.Откроется окно брандмауэра Windows.

- Выберите вкладку Исключения .

-

- Найдите в списке программ Mozilla Firefox (или firefox.exe ). Если он там есть, щелкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox , нажмите кнопку «Удалить».

Подтвердите, что вы хотите удалить запись.

Подтвердите, что вы хотите удалить запись. - Нажмите кнопку «Добавить программу …».

- В окне «Добавить программу» нажмите кнопку «Обзор»… кнопка.

- Перейдите в каталог программы Firefox (например, C: \ Program Files \ Mozilla Firefox \) и дважды щелкните файл firefox .exe.

- Нажмите кнопку ОК, чтобы закрыть окно «Добавить программу».

- Нажмите кнопку ОК, чтобы закрыть окно настроек брандмауэра Windows.

На основе информации из межсетевых экранов (mozillaZine KB)

О брандмауэре приложений — служба поддержки Apple

OS X включает в себя брандмауэр приложений, который вы можете использовать для управления подключениями к вашему компьютеру с других компьютеров в вашей сети.

OS X v10. 5.1 и более поздних версий включает брандмауэр приложений, который можно использовать для управления подключениями для отдельных приложений (а не для отдельных портов). Это упрощает использование преимуществ защиты брандмауэром и помогает предотвратить получение нежелательными приложениями контроля над сетевыми портами, открытыми для легитимных приложений.

5.1 и более поздних версий включает брандмауэр приложений, который можно использовать для управления подключениями для отдельных приложений (а не для отдельных портов). Это упрощает использование преимуществ защиты брандмауэром и помогает предотвратить получение нежелательными приложениями контроля над сетевыми портами, открытыми для легитимных приложений.

Настройка брандмауэра приложений в OS X v10.6 и новее

Используйте эти шаги, чтобы включить брандмауэр приложения:

- Выберите «Системные настройки» в меню Apple.

- Щелкните Безопасность или Безопасность и конфиденциальность.

- Щелкните вкладку Брандмауэр.

- Разблокируйте панель, щелкнув замок в нижнем левом углу и введите имя пользователя и пароль администратора.

- Нажмите «Включить брандмауэр» или «Пуск», чтобы включить брандмауэр.

- Нажмите «Дополнительно», чтобы настроить конфигурацию брандмауэра.

Настройка брандмауэра приложений в Mac OS X v10.5

Убедитесь, что вы обновились до Mac OS X v10.5.1 или новее. Затем выполните следующие действия, чтобы включить брандмауэр приложения:

- Выберите «Системные настройки» в меню Apple.

- Щелкните Безопасность.

- Щелкните вкладку Брандмауэр.

- Выберите, какой режим должен использовать брандмауэр.

Расширенные настройки

Блокировать все входящие соединения

Выбор параметра «Блокировать все входящие подключения» запрещает всем службам общего доступа, таким как «Общий доступ к файлам» и «Общий доступ к экрану», принимать входящие подключения.Системные службы, которым все еще разрешено принимать входящие соединения:

- configd, который реализует DHCP и другие службы конфигурации сети

- mDNSResponder, реализующий Bonjour

- racoon, реализующий IPSec

Чтобы использовать службы общего доступа, убедитесь, что флажок «Блокировать все входящие подключения» снят.

Разрешение определенных приложений

Чтобы разрешить определенному приложению получать входящие соединения, добавьте его с помощью параметров брандмауэра:

- Откройте системные настройки.

- Щелкните значок «Безопасность» или «Безопасность и конфиденциальность».

- Выберите вкладку «Брандмауэр».

- Щелкните значок замка на панели настроек, затем введите имя администратора и пароль.

- Нажмите кнопку Параметры брандмауэра

- Нажмите кнопку «Добавить приложение» (+).

- Выберите приложение, для которого вы хотите разрешить входящее соединение.

- Щелкните Добавить.

- Нажмите ОК.

Вы также можете удалить любые перечисленные здесь приложения, которые больше не хотите разрешать, нажав кнопку «Удалить приложение» (-).

Автоматически разрешать подписанному программному обеспечению принимать входящие соединения

Приложения, подписанные действующим центром сертификации, автоматически добавляются в список разрешенных приложений, а не запрашивают у пользователя авторизацию. Приложения, включенные в OS X, подписаны Apple и могут принимать входящие соединения, если этот параметр включен. Например, поскольку iTunes уже подписан Apple, ему автоматически разрешается получать входящие соединения через брандмауэр.

Приложения, включенные в OS X, подписаны Apple и могут принимать входящие соединения, если этот параметр включен. Например, поскольку iTunes уже подписан Apple, ему автоматически разрешается получать входящие соединения через брандмауэр.

Если вы запустите неподписанное приложение, которого нет в списке брандмауэра, появится диалоговое окно с параметрами «Разрешить» или «Запретить подключения» для приложения. Если вы выберете «Разрешить», OS X подпишет приложение и автоматически добавит его в список брандмауэра. Если вы выберете Deny, OS X добавит его в список, но отклонит входящие соединения, предназначенные для этого приложения.

Если вы хотите отклонить приложение с цифровой подписью, вы должны сначала добавить его в список, а затем явно отклонить его.

Некоторые приложения проверяют свою целостность при открытии без использования подписи кода.Если брандмауэр распознает такое приложение, он его не подписывает. Вместо этого при каждом открытии приложения появляется диалоговое окно «Разрешить или запретить». Этого можно избежать, обновив приложение до версии, подписанной его разработчиком.

Этого можно избежать, обновив приложение до версии, подписанной его разработчиком.

Включить скрытый режим

Включение скрытого режима не позволяет компьютеру отвечать на зондирующие запросы. Компьютер по-прежнему отвечает на входящие запросы на авторизованные приложения. Неожиданные запросы, такие как ICMP (ping), игнорируются.

Ограничения межсетевого экрана

Брандмауэр приложений предназначен для работы с наиболее часто используемыми приложениями интернет-протоколами — TCP и UDP. Настройки брандмауэра не влияют на соединения AppleTalk. Брандмауэр может быть настроен так, чтобы блокировать входящие «эхо-запросы» ICMP, включив скрытый режим в дополнительных настройках. Более ранняя технология ipfw по-прежнему доступна из командной строки (в Терминале), и брандмауэр приложения не отменяет никакие правила, установленные с помощью ipfw. Если ipfw блокирует входящий пакет, брандмауэр приложения не обрабатывает его.

Если ipfw блокирует входящий пакет, брандмауэр приложения не обрабатывает его.

Дата публикации:

Как настроить брандмауэр за 5 шагов

| Автор: Christopher Skarda Security Analyst QSA, CISSP |

Базовое руководство по настройке брандмауэра за 5 шагов: создание зон, настройка параметров и просмотрите правила брандмауэра.

13 сентября 2019 г.

Как первая линия защиты от сетевых злоумышленников, ваш брандмауэр является важной частью вашей сетевой безопасности. Настройка брандмауэра может быть пугающим проектом, но разбиение работы на более простые задачи может сделать работу намного более управляемой. Следующее руководство поможет вам понять основные этапы настройки брандмауэра.

Настройка брандмауэра может быть пугающим проектом, но разбиение работы на более простые задачи может сделать работу намного более управляемой. Следующее руководство поможет вам понять основные этапы настройки брандмауэра.

Существует множество подходящих моделей межсетевых экранов, которые можно использовать для защиты вашей сети. Вы можете проконсультироваться с экспертом по безопасности HIPAA или экспертом по безопасности PCI, чтобы узнать больше о ваших вариантах.Следующие шаги имеют решающее значение, независимо от выбранной вами модели брандмауэра. В этом руководстве предполагается, что вы используете межсетевой экран бизнес-уровня, который поддерживает несколько внутренних сетей (или зон) и выполняет проверку пакетов с отслеживанием состояния.

Напомним, что из-за технической природы брандмауэров подробное пошаговое руководство выходит за рамки этого сообщения в блоге. Тем не менее, я дам некоторые указания, которые помогут проиллюстрировать процесс, чтобы вы могли понять, как настроить брандмауэр за 5 шагов.

Шаг 1. Защитите свой брандмауэр

Если злоумышленник может получить административный доступ к вашему брандмауэру, для вашей сетевой безопасности «игра окончена». Таким образом, защита вашего брандмауэра — это первый и самый важный шаг в этом процессе. Никогда не запускайте в производство брандмауэр, который не защищен должным образом, по крайней мере, следующими действиями по настройке:

Обновите брандмауэр до последней версии микропрограммы.

- Удалите, отключите или переименуйте любые учетные записи пользователей по умолчанию и измените все пароли по умолчанию.Убедитесь, что вы используете только сложные и надежные пароли.

- Если брандмауэром будет управлять несколько администраторов, создайте дополнительные учетные записи администраторов с ограниченными правами в зависимости от обязанностей. Никогда не используйте общие учетные записи пользователей.

- Отключите простой протокол управления сетью (SNMP) или настройте его для использования защищенной строки сообщества.

Шаг 2. Создайте архитектуру зон брандмауэра и IP-адресов

Чтобы защитить ценные активы в вашей сети, вы должны сначала определить, что это за активы (например, данные платежных карт или данные пациента).Затем спланируйте структуру сети, чтобы эти активы можно было сгруппировать и разместить в сетях (или зонах) на основе аналогичного уровня чувствительности и функций.

Например, все ваши серверы, которые предоставляют услуги через Интернет (веб-серверы, почтовые серверы, серверы виртуальной частной сети (VPN) и т. Д.), Должны быть помещены в выделенную зону, которая позволит ограничить входящий трафик из Интернета ( эту зону часто называют демилитаризованной зоной или DMZ). Серверы, к которым не следует обращаться напрямую из Интернета, например, серверы баз данных, вместо этого следует размещать во внутренних зонах серверов.Аналогичным образом, рабочие станции, торговые точки и системы передачи голоса по Интернет-протоколу (VOIP) обычно могут быть размещены во внутренних сетевых зонах.

Вообще говоря, чем больше зон вы создаете, тем более защищена ваша сеть. Но имейте в виду, что для управления большим количеством зон требуется дополнительное время и ресурсы, поэтому вы должны быть осторожны, решая, сколько сетевых зон вы хотите использовать.

Если вы используете IP версии 4, внутренние IP-адреса должны использоваться для всех ваших внутренних сетей.Преобразование сетевых адресов (NAT) должно быть настроено, чтобы при необходимости внутренние устройства могли обмениваться данными через Интернет.

После того, как вы спроектировали структуру своей сетевой зоны и установили соответствующую схему IP-адресов, вы готовы создать свои зоны межсетевого экрана и назначить их интерфейсам или субинтерфейсам межсетевого экрана. По мере построения сетевой инфраструктуры коммутаторы, поддерживающие виртуальные локальные сети (VLAN), должны использоваться для поддержания разделения уровня 2 между сетями.

СМОТРИ ТАКЖЕ: Настройка и обслуживание вашего брандмауэра с помощью SecurityMetrics Managed Firewall

Шаг 3.

Настройте списки контроля доступа

Настройте списки контроля доступаТеперь, когда вы установили свои сетевые зоны и назначили их интерфейсам, вы должны точно определить, какой трафик должен иметь возможность течь в каждую зону и из нее.

Этот трафик будет разрешен с помощью правил брандмауэра, называемых списками управления доступом (ACL), которые применяются к каждому интерфейсу или субинтерфейсу на брандмауэре.По возможности сделайте ваши списки ACL привязанными к точным IP-адресам источника и / или назначения и номерам портов. В конце каждого списка управления доступом убедитесь, что есть правило «запретить все» для фильтрации всего неутвержденного трафика. Примените как входящие, так и исходящие списки ACL к каждому интерфейсу и субинтерфейсу на вашем брандмауэре, чтобы только разрешенный трафик входил и исходил из каждой зоны.

По возможности рекомендуется отключать административные интерфейсы брандмауэра (включая защищенную оболочку (SSH) и веб-интерфейсы) от общего доступа.Это поможет защитить конфигурацию вашего брандмауэра от внешних угроз. Обязательно отключите все незашифрованные протоколы для управления брандмауэром, включая Telnet и HTTP-соединения.

Обязательно отключите все незашифрованные протоколы для управления брандмауэром, включая Telnet и HTTP-соединения.

Шаг 4: Настройте другие службы межсетевого экрана и ведение журнала

Если ваш межсетевой экран также может действовать как сервер протокола динамической конфигурации хоста (DHCP), сервер протокола сетевого времени (NTP), система предотвращения вторжений (IPS) и т. Д. , а затем настройте службы, которые вы хотите использовать.Отключите все дополнительные сервисы, которыми вы не собираетесь пользоваться.

Чтобы выполнить требования PCI DSS, настройте брандмауэр так, чтобы он отправлял отчет на сервер регистрации, и убедитесь, что в него включено достаточно деталей, чтобы удовлетворить требованиям 10.2–10.3 PCI DSS.

СМОТРИ ТАКЖЕ: Общие сведения о применении межсетевых экранов HIPAA

Шаг 5. Протестируйте конфигурацию межсетевого экрана

В тестовой среде убедитесь, что межсетевой экран работает должным образом. Не забудьте убедиться, что ваш брандмауэр блокирует трафик, который должен быть заблокирован в соответствии с вашими конфигурациями ACL.Тестирование вашего брандмауэра должно включать как сканирование уязвимостей, так и тестирование на проникновение.

По завершении тестирования межсетевого экрана он должен быть готов к работе. Всегда не забывайте хранить резервную копию конфигурации брандмауэра в надежном месте, чтобы вся ваша тяжелая работа не была потеряна в случае отказа оборудования.

Теперь помните, что это всего лишь обзор, который поможет вам понять основные этапы настройки брандмауэра. При использовании руководств или даже если вы решите настроить собственный брандмауэр, убедитесь, что эксперт по безопасности проверит вашу конфигурацию, чтобы убедиться, что он настроен для обеспечения максимальной безопасности ваших данных.

Управление брандмауэром

Когда брандмауэр находится в рабочем состоянии, вы завершили настройку брандмауэра, но управление брандмауэром только началось. Необходимо отслеживать журналы, обновлять микропрограммное обеспечение, выполнять сканирование уязвимостей и проверять правила брандмауэра не реже одного раза в шесть месяцев. И наконец, обязательно задокументируйте свой процесс и старайтесь выполнять эти текущие задачи, чтобы убедиться, что ваш брандмауэр продолжает защищать вашу сеть.

Кристофер Скарда (CISSP, QSA, CCNA) — аналитик по безопасности в SecurityMetrics, тринадцать лет проработал в сфере безопасности данных и три года в секторе PCI.Он имеет степень бакалавра информационных технологий в BYU.

Присоединяйтесь к тысячам специалистов по безопасности и подпишитесь

ПодпишитесьКак открыть порты в брандмауэре — IBM Watson Media

Компьютерные порты и сетевые порты

Подробнее о портах межсетевого экрана можно узнать здесь. Порты в брандмауэре вашего компьютера определяют, может ли программа получить доступ к вашему компьютеру или нет. Сетевые порты существуют на сетевом брандмауэре и выполняют ту же функцию, за исключением того, что открытие или закрытие портов на сетевом брандмауэре контролирует доступ для ВСЕХ устройств в этой сети.

Открытие сетевых портов

При открытии портов в сети первое, что вам нужно сделать, это открыть страницу конфигурации маршрутизатора. Это можно сделать, набрав IP-адрес вашего маршрутизатора в браузере. IP-адрес вашего маршрутизатора обычно имеет значение по умолчанию в зависимости от марки маршрутизатора, который вы используете, но вы всегда можете найти его, набрав «ipconfig» в окне командной строки вашего компьютера с Windows. На компьютере Mac вы можете найти свой адрес маршрутизатора, открыв меню системных настроек, перейдя к значку сети, нажав кнопку дополнительных настроек, а затем выбрав вкладку TCP / IP.В этом окне вы увидите IP-адрес вашего роутера.

Получив IP-адрес маршрутизатора, введите его в браузере. Вы попадете на страницу конфигурации вашего маршрутизатора. Вам будет предложено ввести имя пользователя и пароль. Значения по умолчанию для них обычно — «admin» и «admin», но вам нужно будет проконсультироваться в центре поддержки компании, которая сделала ваш маршрутизатор, для подтверждения.

Точные шаги в дальнейшем будут зависеть от марки вашего маршрутизатора. Вам нужно будет открыть раздел «переадресация портов» или раздел «Приложения и игры».Затем вам нужно будет нажать «добавить новое правило».

См. Наш документ о необходимых открытых портах для использования IBM Watson Media.

для ПК

Чтобы открыть порт (или набор портов) в брандмауэре Windows, вам нужно открыть панель управления и перейти на вкладку настроек брандмауэра Windows на вкладке «Безопасность». Выберите Advanced Settings.

Вы увидите, что в окне брандмауэра слева отображается список правил. В списке выберите Правила для входящих подключений, чтобы отобразить раздел правил для входящих подключений.Затем выберите «Новое правило». Это откроет мастер создания нового правила для входящих подключений. Выберите правило порта для создания, затем выберите TCP или UDP в качестве типа порта (см. Нашу статью о брандмауэре для конкретного типа порта). Выберите конкретные локальные порты и введите номер порта, который вы хотите открыть.

После этого вы можете разрешить или заблокировать определенный порт. Для IBM Watson Media выберите разрешить. Затем назовите новое правило порта и нажмите «Готово».

для Mac

БрандмауэрыMac работают немного иначе, обеспечивая доступ к определенным приложениям.Если вам нужно открыть определенные порты на Mac, вы можете сделать это через Терминал. В противном случае вы можете разрешить доступ определенным приложениям через брандмауэр через меню системных настроек. Перейдите в Системные настройки и выберите вкладку Безопасность и конфиденциальность.

Отсюда нажмите вкладку «Брандмауэр» и кнопку «Параметры брандмауэра». Затем вы попадете на страницу, на которой показаны приложения, которым разрешен доступ через ваш брандмауэр, и вы сможете добавлять новые приложения в список, щелкнув значок плюса.

Как узнать, блокирует ли брандмауэр Windows порт или программу

по Ташриф ШарифЭксперт по Windows и программному обеспечению

Ташриф Шариф — разработчик программного обеспечения, ставший техническим писателем. Он обнаружил свой интерес к технологиям после того, как случайно прочитал технический журнал. Теперь он пишет обо всем, что связано с технологиями, от Windows до iOS и потоковых сервисов … Читать дальше Обновлено:Размещено: 2020 апрель

- Не знаете, как проверить, заблокирован ли веб-сайт вашим брандмауэром? Проверьте настройки брандмауэра.

- Настройки брандмауэра Windows покажут вам, что любой порт на вашем ПК заблокирован.

- С легкостью решите любую проблему, вызванную блокировкой Интернета вашим брандмауэром, с помощью приведенных ниже решений.

- Брандмауэр Windows также позволяет вам выбирать, какие программы можно запускать на вашем компьютере.

Это программное обеспечение исправит распространенные компьютерные ошибки, защитит вас от потери файлов, вредоносных программ, сбоев оборудования и оптимизирует ваш компьютер для достижения максимальной производительности.Решите проблемы с ПК и удалите вирусы прямо сейчас, выполнив 3 простых шага:

- Загрузите Restoro PC Repair Tool , который поставляется с запатентованными технологиями (патент доступен здесь).

- Нажмите Начать сканирование , чтобы найти проблемы Windows, которые могут вызывать проблемы с ПК.

- Нажмите Восстановить все , чтобы исправить проблемы, влияющие на безопасность и производительность вашего компьютера.

- Restoro загрузили 0 читателей в этом месяце.

Брандмауэр Windows — это встроенное приложение безопасности, которое с самого начала поставляется с ОС Windows. Программное обеспечение предназначено для фильтрации сетевых данных, передаваемых в вашу систему Windows и из нее.

Брандмауэр блокирует любые подозрительные и вредоносные соединения в зависимости от уровня угрозы.

Пользователи могут настроить параметры брандмауэра Windows в соответствии с их потребностями для блокировки или открытия порта в Windows 10 и других версиях. Однако иногда брандмауэр может случайно блокировать порты или программы из-за неправильной конфигурации пользователя или администратора.

Теперь, если вы хотите узнать, блокирует ли брандмауэр Windows порт или программу в вашей системе, вам нужно проверить свои настройки. Вот , как проверить настройки брандмауэра .

Как проверить, не блокирует ли брандмауэр Windows порт?

1. Проверьте настройки брандмауэра

- Нажмите Windows Key + R , чтобы открыть Выполнить.

- Введите control и нажмите OK , чтобы открыть панель управления .

- Щелкните Система и безопасность.

- Прокрутите вниз и откройте Администрирование .

- В окне «Администрирование» откройте Брандмауэр Защитника Windows в режиме повышенной безопасности .

- Щелкните Actions и выберите Properties.

- Теперь выберите предпочтительный профиль (домен, частный, общедоступный).

- В разделе Logging нажмите кнопку Customize .

- Щелкните раскрывающееся меню для Журнал отброшенных пакетов: и выберите Да.

- Обратите внимание на путь pfirewall.log в разделе Name .

- Нажмите ОК , чтобы сохранить изменения.

- Откройте File Explorer и перейдите по пути, по которому сохранен файл журнала.

- Это должно выглядеть примерно так:

% systemroot% system32LogFilesFirewall

- Это должно выглядеть примерно так:

- Щелкните файл pfirewall.log и проверьте наличие заблокированных портов.

2.Проверьте заблокированный порт с помощью командной строки

- Введите cmd в строку поиска.

- Щелкните правой кнопкой мыши командную строку и выберите Запуск от имени администратора .

- В командной строке введите следующую команду и нажмите Enter.

-

netsh firewall показать состояние

-

- Это отобразит все заблокированные и активные порты, настроенные в брандмауэре.

Как проверить, не блокирует ли брандмауэр Windows программу?

- Нажмите Windows Key + R , чтобы открыть Выполнить.

- Введите control и нажмите OK , чтобы открыть панель управления .

- Щелкните Система и безопасность.

- Щелкните брандмауэр Защитника Windows .

- На левой панели Разрешить приложение или функцию через брандмауэр Защитника Windows .

- В окне разрешенных приложений прокрутите все приложения.

- Найдите приложение, которое вы хотите проверить, и проверьте, проверено ли приложение .

- Если этот флажок не установлен, приложение заблокировано на брандмауэре .

- Если ваша программа заблокирована, просто снимите флажок с приложения и нажмите OK.

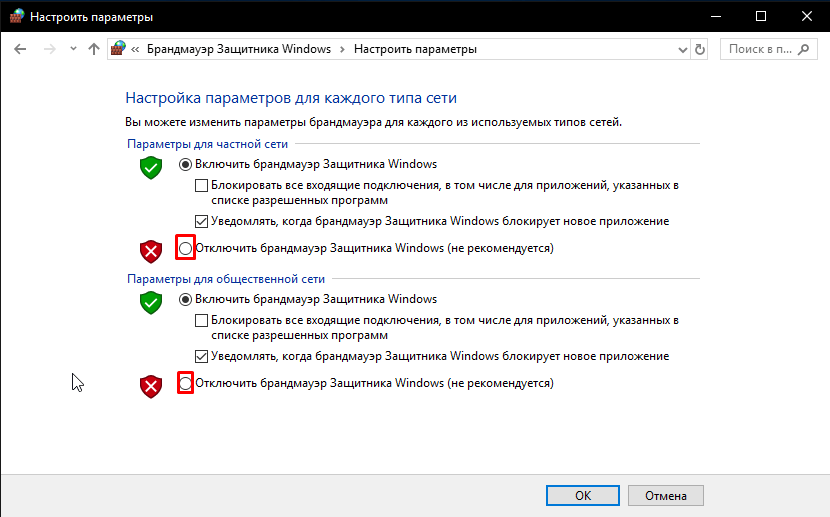

В окне «Настройка параметров» щелкните кружок (ы) рядом с полем «Отключить брандмауэр Защитника Windows» для общедоступных сетей, частных сетей или того и другого.

Об этом в статье. Убедитесь, что вы тщательно следуете решениям и видите, что работает для вас. Кроме того, не стесняйтесь присылать нам любые отзывы по теме в разделе комментариев ниже.

По-прежнему возникают проблемы?

Исправьте их с помощью этого инструмента:

- Загрузите этот PC Repair Tool с оценкой «Отлично» на TrustPilot.com (загрузка начинается с этой страницы).

- Нажмите Начать сканирование , чтобы найти проблемы Windows, которые могут вызывать проблемы с ПК.

- Щелкните Repair All , чтобы исправить проблемы с запатентованными технологиями (эксклюзивная скидка для наших читателей).

Restoro загрузили 0 читателей в этом месяце.

Часто задаваемые вопросы

Была ли эта страница полезной? 27 Недостаточно подробностей Сложно понять Другой Связаться с экспертомПрисоединяйтесь к разговору

Как настроить и настроить параметры брандмауэра маршрутизатора

Среди множества межсетевых экранов, доступных на рынке безопасности, есть межсетевые экраны маршрутизатора.В отличие от программного брандмауэра, брандмауэр маршрутизатора пытается и блокирует входящие запросы на уровне сервера, тем самым обеспечивая безопасность всей вашей сети. Поскольку маршрутизатор является конечной точкой большинства сетей и единственной точкой подключения любого компьютера в вашей сети к Интернету, включение брандмауэра маршрутизатора обеспечивает безопасность вашей сети.

Настройка межсетевого экрана маршрутизатора

В этой статье рассказывается о том, как установить межсетевой экран маршрутизатора или настроить маршрутизатор для активации межсетевого экрана. Мы также рассмотрим, какие порты нужны вам для нормальной работы.

Страница конфигурации и настроек брандмауэра открытого маршрутизатора

Перед включением брандмауэра маршрутизатора вам потребуется IP-адрес, чтобы перейти на страницу конфигурации. Чтобы получить адрес, откройте диалоговое окно RUN, нажав Windows Key + R. Введите CMD и нажмите Enter.

В командном окне введите IPCONFIG / ALL и нажмите Enter. Запишите IP-адрес, указанный рядом со шлюзом.

Вам нужно будет ввести этот адрес (в форме чисел, включая точки) в адресную строку браузера, чтобы открыть страницу конфигурации маршрутизатора.Этот номер подойдет в большинстве случаев. Если это не сработает, обратитесь в службу поддержки маршрутизатора, чтобы узнать адрес.

Прочтите : Разница между модемом и маршрутизатором.

Настроить брандмауэр маршрутизатора

Это просто включение / выключение брандмауэра. Если вы установили Windows, скорее всего, операционная система уже настроила ваш маршрутизатор во время установки. Вы также можете настроить его вручную, используя любой браузер.

Чтобы настроить брандмауэр маршрутизатора:

- Войдите на домашнюю страницу маршрутизатора, введя IP-адрес маршрутизатора в браузере (тот, который вы записали в предыдущем разделе; пример: 192.168.1.1)

- Проверьте опцию Firewall на домашней странице маршрутизатора. Этот параметр можно сгруппировать под разными именами, например «Дополнительные параметры»

- Если брандмауэр деактивирован или не включен, щелкните, чтобы выбрать и активировать его.

На изображении ниже показан включенный брандмауэр на маршрутизаторе Binatone Ethernet.

Важные порты в компьютере / сети