Новый алгоритм для проверки надёжности паролей / Habr

Многие сайты пытаются помочь пользователям установить более сложные пароли. Для этого устанавливают базовые правила, которые требуют обычно указать хотя бы одну прописную букву, одну строчную букву, одну цифру и так далее. Правила обычно примитивные вроде таких:'password' => [

'required',

'confirmed',

'min:8',

'regex:/^(?=\S*[a-z])(?=\S*[A-Z])(?=\S*[\d])\S*$/',

];К сожалению, такие простые правила означают, что пароль

Abcd1234 будет признан хорошим и качественным, так же как и Password1. С другой стороны, пароль mu-icac-of-jaz-doad не пройдёт валидацию.Некоторые специалисты говорят, что это не лучший вариант.

В реальности Abcd1234 и Password1 — плохие пароли, а mu-icac-of-jaz-doad — хороший пароль. В этом несложно убедиться.

Вот первые два пароля.

А вот два пароля, которые не пройдут проверку на надёжность.

Что же делать? Может, не стоит принуждать к использованию спецсимволов и внедрять всё новые правила, вроде запрета на повтор нескольких символов подряд, использование не одного, а двух-трёх спецсимволов и цифр, увеличение минимальной длины пароля и т д.

Вместо всего этого достаточно сделать простую вещь — просто установить ограничение на минимальную энтропию

Есть и другие решения, кроме zxcvbn. Буквально на прошлой неделе на конференции по безопасности ACM Computer and Communications Security была представлена научная работа (pdf) специалистов по безопасности из научно-исследовательского подразделения Symantec Research и французского исследовательского института Eurecom. Они разработали новую программу для проверки надёжности паролей, которая оценивает примерное количество необходимых попыток брутфорса, используя метод Монте-Карло. Предлагаемый способ отличается тем, что требует минимальное количество вычислительных ресурсов на сервере, подходит для большого количества вероятностных моделей и в то же время довольно точный. Метод проверили на паролях из базы 10 млн паролей Xato, которые лежат в открытом доступе (копия на Archive.org) — он показал хороший результат. Правда, это исследование Symantec Research и Eurecom носит скорее теоретический характер, по крайней мере, свою программу они не выложили в открытый доступ в каком-либо приемлемом виде. Тем не менее, смысл работы понятен: вместо эвристических правил проверки паролей веб-сайтам желательно внедрить проверку на энтропию.

проверка, как создать, примеры паролей

Пароли — это ключи от ваших виртуальных хранилищ данных в интернете — от аккаунта почты, онлайн игры, личной странички в соцсети и т.д. Конечно же, он должен на 100% отвечать такому критерию, как надёжность. То есть он должен быть устойчив к взлому, или подбору. К сожалению, многие пользователи это простое, но обязательное требование к паролям игнорируют. И в итоге, как правило, становятся жертвами злоумышленников. У них пропадают деньги, конфиденциальные данные, геймплейные достижения и пр.

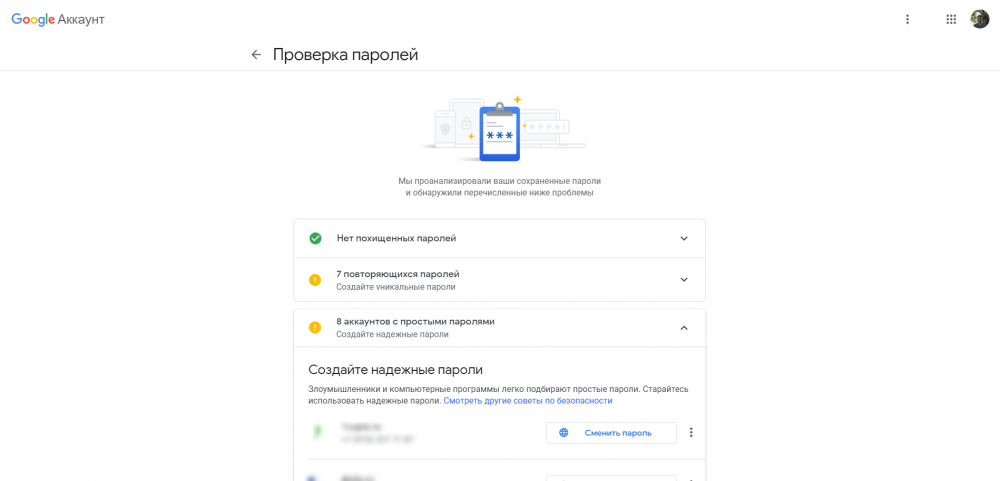

Известно, что 1% пользователей сети то ли из-за лени, то ли из-за халатности при регистрации предпочитают использовать примитивные комбинации, которые можно подобрать с 3-4 попыток. Примеры — «123456», «qwerty», «mypassword». Это, безусловно, является очень большой глупостью. «Лёгкий» ключ для пользователя является «лёгким» и для взломщика.

Эта статья расскажет вам о том, как составлять надёжные пароли и как проверить их на устойчивость к взлому.

Какой пароль можно назвать надёжным?

Хорошие ключи от учётной записи имеют следующие характеристики:

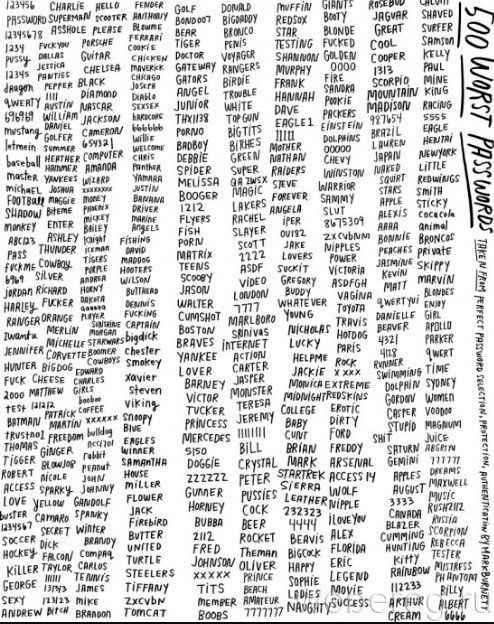

1. Длина не меньше 10-15 символов (самые устойчивые комбинации и того больше — 20-35 символов).

2. Символьный состав: большие и маленькие английские буквы, цифры, спецсимволы.

3. В комбинации отсутствуют словарные слова (parol, kod, vhod), личные данные (номер телефона, имя, e-mail и т.д.), логические последовательности букв и цифр (1234, 246810, abcdefg).

Чем сложнее, надёжнее комбинация, тем труднее сделать её подбор. Чтобы установить придуманную пользователем последовательность из 12 знаков, может понадобиться свыше 1,5 млн. лет.

Создание сложного ключа

Рядовые пользователи Сети и специалисты по безопасности уже нашли множество правильных ответов-решений на вопрос «Как создать надёжный пароль?». В рамках этой статьи мы познакомимся с тремя наиболее практичными способами.

Способ №1: подмена букв

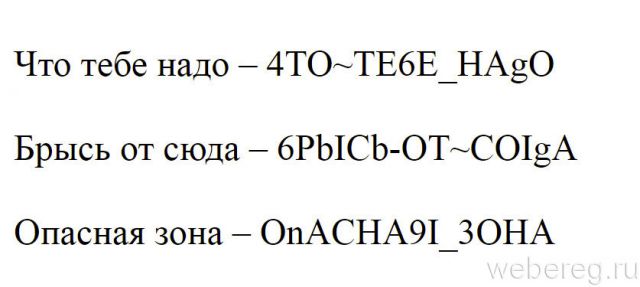

Возьмите какое-нибудь слово или словосочетание, а затем запишите его с использованием «хитрых» обозначений. Вместо пробелов можно использовать в качестве разделителей любые спецсимволы «~», «/», «.» и др. Например, можно придумать такую комбинацию:

«Опасная зона» запишем как «onACHA9I#3OHA».

Как видите, слова мы записали латинскими буквами и вдобавок заменили кое-какие русские литеры. Вместо «п» — «n», «я» — «9I», «з» — «3» (цифра «три»). И поставили разделитель «#» между словами. Вот и получился достаточно сложный вариант. Чтобы разгадать такой тип символьного сочетания, компьютерным злодеям придётся как следует покорпеть.

В помощь таблица символьных обозначений русских букв:

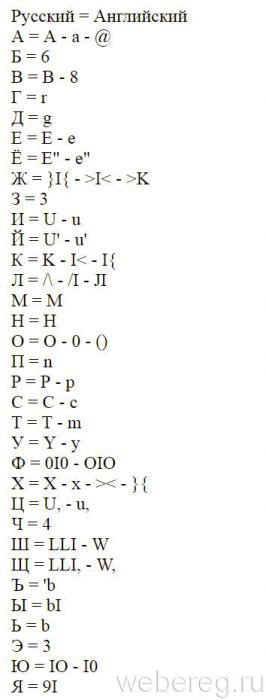

Способ №2: создание «читаемого» ключа в генераторе

1. Откройте в браузере онлайн-сервис — http://genpas.peter23.com/.

2. В опции «Режим работы» клацните радиокнопку «Произносимый пароль… ».

3. Дополнительно включите/отключите символьные наборы для комбинаций ключа и установите его длину.

4. Нажмите кнопку «Генерировать».

5. Выберите наиболее оптимальный вариант из генерированных последовательностей.

6. Разбейте выбранный пароль на фрагменты из 2-3 символов и придайте каждому фрагменту определённый смысл. В такой «логической цепочке» очень легко запомнить самую сложную комбинацию. В качестве примера давайте разберём ключ, созданный в этом генераторе:

Xoh)ohfo1koh

- Xoh) — можно прочитать как «Хох» + «смайлик»;

- oh — «ох»;

- fo1 — пусть это будет какая-то загадочная аббревиатура;

- koh — кох — опять вариация начального слога.

Способ №3: добавка спецсимволов в простые слова

1. Возьмите за основу какое-либо хорошо знакомое вам слово:

space2017

2. Придумайте сочетание спецсимволов из 2 или 3 знаков.

«+_&»

3. Добавьте сочетание в начале и в конце слова в зеркальном отображении.

+_&space2017&_+

4. В итоге вы получите достаточно «крепкий» ключ. Безусловно, его нельзя назвать самым устойчивым, однако он легко запоминается и по своей структуре не является примитивным.

Внимание! Перед составлением пароля обязательно ознакомьтесь с требованиями сервиса, на котором регистрируетесь. К примеру, на портале Майл.ру нельзя использовать кириллицу (русские буквы).

Проверка ключа на надёжность

Проанализировать устойчивость выбранной комбинации можно на специальных сервисах.

passwordmeter.com

Предоставляет пользователю подробный анализ указанной комбинации (символьные наборы, длину), а также оценивает её сложность в процентах.

howsecureismypassword.net

Пользуйтесь только надёжными паролями! Они являются залогом вашей безопасности в Сети.

Возникли сложности? Напишите об этом в комментариях и мы постараемся вам помочь.

А если статья оказалась вам полезной, не забудьте поставить лайк!

Как проверить надежность своих паролей, а также узнать, какие из них уже украдены

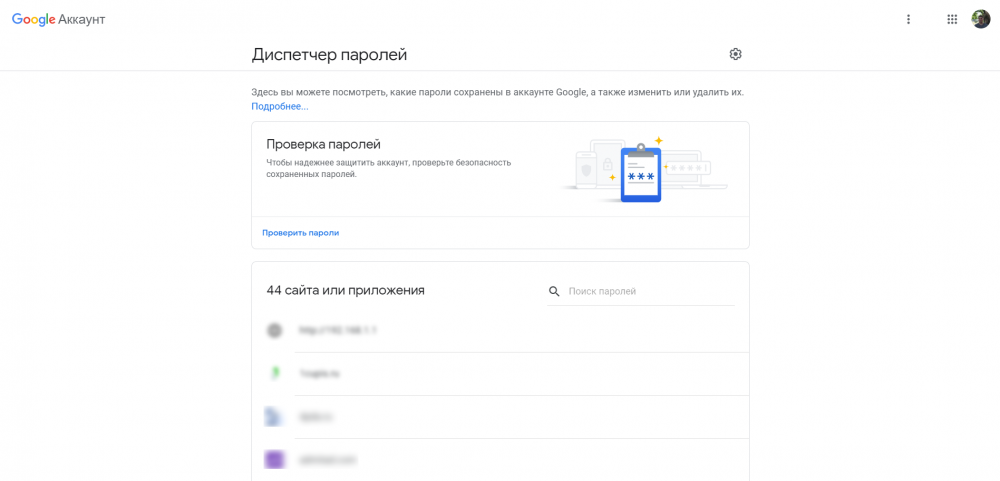

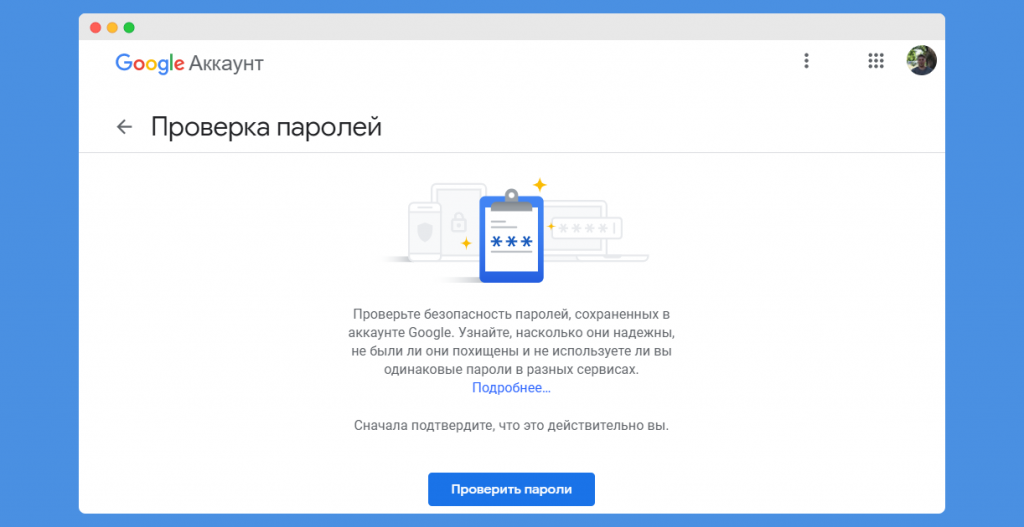

Google запустила супер-полезный сервис, который позволяет в пару кликов проверить безопасность своих данных в различных сервисах и соцсетях. Специальная страничка расскажет, достаточно ли надежны ваши пароли, насколько часто они повторяются и не были ли они скомпрометированы.

Как проверить свои пароли в Google аккаунте

- Зайдите на passwords.google.com и залогиньтесь в свой аккаунт Google

- Нажмите «Проверить пароли» и в новом окне подтвердите действие

- Подождите несколько секунд, страница обновится

iGuides в Telegram — t.me/igmedia

iGuides в Яндекс.Дзен — zen.yandex.ru/iguides.ru

У нас есть подкаст и его видео-версия

Насколько надежен Ваш пароль? Сервис проверки взломостойкости

Сегодня мы поговорим о сохранности Вашей личной информации, безопасности работы в Интернет, и конечно познакомимся с несколькими полезными онлайн сервисами.

Что собственно говоря такое пароль? Это последовательность знаков в произвольном порядке, которая позволяет человеку сделать какую-то информацию недоступной для других людей. Это по сути гарантия того, что никто не сможет получить доступ к Вашей информации без Вашего на то ведома и согласия.

Но, друзья, насколько Вы уверены в том, что, защитив какой-то контент паролем, Вы отныне можете спать спокойно? Вы уверены в том, что придуманный Вами пароль невозможно узнать или подобрать? А как же сотни и тысячи случаев взлома сайтов (блогов) у людей, которые также как и Вы были полностью уверены в их недоступности для хакеров?

Как взламываются пароли

Секретное слово для доступа знаете только Вы и никто другой. Как же тогда возможно его подобрать? Всё очень просто: часто в качестве пароля используются даты либо обычные слова из словаря. Количество цифр и словарный запас человека ограничены – взлом паролей такого типа происходит обычно за несколько минут специальными программами, которые с молниеносной скоростью перебирают все возможные варианты.

Если набрать в поисковике Яндекса точную фразу «взломать пароль», мы получим 184 тыс. ответов с конкретными методами и способами осуществить это. Специалисты утверждают: на сегодняшний день уровень развития технологий и методов взлома таков, что подобрать можно абсолютно любой пароль, вопрос лишь во времени…

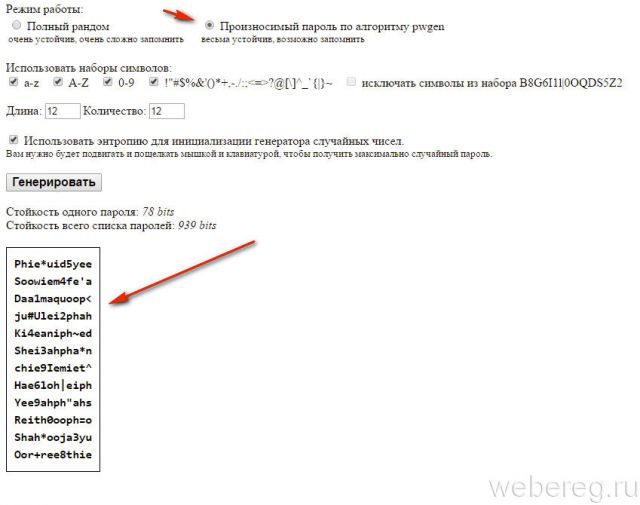

Проверяем пароли на устойчивость

Хотите прямо сейчас узнать, как быстро можно взломать Ваш пароль? Воспользуйтесь онлайн сервисом How Secure Is My Password. Он покажет Вам, сколько времени уйдет у хакеров, на то, чтобы подобрать Ваше секретное слово и даст Вам рекомендации по тому, что следует изменить.

Вот например результат анализа моего пароля к клиенту WebMoney (наверное я могу спать спокойно):

Создаем безопасный пароль

Если по результатам анализа выяснилось, что спать спокойно по крайней мере ближайшие несколько биллионов лет Вы можете не рассчитывать, предлагаю Вам воспользоваться услугой сервиса онлайн генератор паролей. Он поможет создать крайне надежный пароль, который отличается тем, что его невозможно взломать методом перебора. Для этого он должен содержать:

- не менее 8 символов (лучше более 12)

- строчные и прописные буквы алфавита

- цифры

- символы

Все опции легко настраиваются с помощью соответствующих чекбоксов. Я взял один из сгенерированных этим сервисом паролей и проверил его на скорость взлома. Результаты Вы может оценить сами:

Друзья, никто не позаботится о сохранности Ваших личных данных кроме Вас самих. Всегда лучше заранее предупредить неприятные последствия, чем потом решать возникшие проблемы. Описанные сегодня онлайн сервисы, как нельзя лучше помогут Вам предупредить возможные неприятности. Успехов!

Рекомендую также ознакомиться с сервисом защиты электронной почты от компании StarForce.

Автор статьи: Сергей Сандаков, 39 лет.

Программист, веб-мастер, опытный пользователь ПК и Интернет.

Интеграция проверок пароля в KeePass по базе данных утечек / Habr

Данная статья по шагам описывает процесс интеграции проверок пароля на безопасность в менеджере паролей KeePass. Проверки используют последнюю базу данных Have I Been Pwned, где хранятся утекшие пароли, и всё это работает локально, поэтому вам не надо беспокоиться о возможности утечек хэшей паролей в интернет.KeePass – прекрасный менеджер паролей для десктопа, по умолчанию хранящий базы локально. Он богат различными возможностями, и с 2016 года подвергается регулярному аудиту.

Have I Been Pwned – онлайн-сервис для проверки того, не скомпрометирован ли один из ваших онлайн-аккаунтов во время какой-либо утечки паролей.

Некоторые менеджеры паролей, например, 1Password, предлагают возможность проверки пароля в этой базе данных.

Настройка

Пользователи KeePass могут сделать то же самое, только локально. Вот, что для этого нужно:

- Установить KeePass.

- Скачать последнюю версию плагина HIPB Offline Check. KeePass поддерживает кучу плагинов, способных улучшать безопасность и предоставлять другие возможности.

- Скачать последнюю базу данных с паролями с сайта Have I Been Pwned (сортированную по хэшам).

Поместите плагин в каталог для плагинов KeePass. У него открытый код, и вы могли бы сделать его с нуля, если бы у вас были нужные навыки. По умолчанию KeePass установлен в C:\Program Files (x86)\KeePass.

Распакуйте базу с паролями в какой-либо каталог. В текстовом виде она занимает 23 Гб, а в сжатом для скачивания – 9 Гб.

Запустите KeePass и выберите меню Tools > HIBP Offline Check. Нажмите Browse и выберите файл с паролями, распакованный ранее.

В диалоге можно менять другие параметры, к примеру, название столбца в KeePass или текст, который выводится на экран для безопасных и опасных паролей.

Наконец, выберите View > Configure Columns и активируйте столбец Have I Been Pwned, чтобы видеть результаты находок в базе.

Проверка паролей KeePass в базе Have I Been Pwned

Проверить пароли на нахождение в базе можно несколькими способами.

- Двойной клик на поле с любым паролем.

- Можно выбрать несколько пунктов, нажать правую клавишу и Selected Entries > Have I Been Pwned database.

Плагин автоматически проверяет любой обновлённый пароль на наличие в базе. Плагин сравнивает хэш пароля с хэшем в базе, чтобы узнать, не утёк ли он.

Совпадение с базой утекших паролей не означает автоматически, что пароль стал известен третьим лицам – всё зависит от сложности пароля и возможностей третьих лиц по его расшифровке.

Что можно сделать с утекшими паролями

Можно рекомендовать сменить пароли, обнаруженные в базе Have I Been Pwned. Просто зайдите на сайт или выберите нужный сервис, и меняйте на нём пароль вручную.

KeePass можно использовать для генерации безопасных паролей; они автоматически проверяются на наличие в базе Have I Been Pwned, так что на этот счёт тоже можно не беспокоиться.

Итоги

Основное преимущество данного метода состоит в локальности всех проверок. Недостаток в том, что придётся регулярно скачивать новые выпуски базы и проверять пароли на наличие в них.

А каким менеджером паролей пользуетесь вы?

Проверка паролей

Проверка паролей

Ваши учетные записи подвергаются большому риску, если у них одинаковые или слабые пароли (например, qwerty или 12345), а также, если эти пароли основаны на информации, которую легко угадать или получить (например, имена родственников или даты рождения).

С Kaspersky Password Manager вы можете быстро проверить, насколько сложные пароли вы используете и повторяется ли один пароль в нескольких учетных записях.

Когда вы вводите пароль в онлайн-форму для регистрации или изменения пароля, расширение Kaspersky Password Manager отображает рекомендации, как создать сложный пароль, на основании информации о сложности вводимого вами пароля.

Проверка на скомпрометированность

Для дополнительной безопасности Kaspersky Password Manager может проверить, были ли ваши пароли взломаны или подверглись утечке с онлайн ресурсов.

Программа использует алгоритм криптографического хеширования (SHA-256) для безопасной проверки паролей на скомпрометированность. Программа высчитывает по SHA-256 контрольную сумму для каждого пароля в вашем хранилище и сравнивает их с контрольными суммами по SHA-256 в базе скомпрометированных паролей. Если контрольные суммы совпадают, программа предупреждает вас, что пароль является скомпрометированным и вам лучше его сменить.

По умолчанию проверка паролей на скомпрометированность включена.

Kaspersky Password Manager проверяет на скомпрометированность только активные записи с паролями.

Проверка паролей в хранилище

- Откройте главное окно программы.

- В панели меню нажмите на значок .

Программа отобразит найденные ненадежные пароли.

Изменение слабых паролей в учетных записях

- Откройте главное окно программы.

- В панели меню нажмите на значок .

Программа отобразит найденные ненадежные пароли.

- Выберите учетную запись сайта, пароль от которой вы хотите изменить, и нажмите на кнопку Изменить пароль.

Kaspersky Password Manager откроет сайт в браузере, выбранном по умолчанию.

- Войдите в вашу учетную запись на сайте и измените пароль в настройках учетной записи.

Kaspersky Password Manager предложит вам обновить пароль в хранилище для этой учетной записи.

- Обновите пароль в своем хранилище.

Выключение проверки паролей на скомпрометированность

- Откройте главное окно программы.

- В панели меню нажмите на значок .

Откроются настройки программы.

- Выберите раздел Дополнительно.

- В блоке Проверка скомпрометированных паролей выключите переключатель.

Проверка паролей на скомпрометированность выключена.

В началоЕщё об оценке стойкости пароля / Sandbox / Habr

Недавние обзоры существующих инструментов оценки паролей (Оценка стойкости пароля от Google, Алгоритм оценки стойкости пароля от Microsoft (Часть 1) и Алгоритм оценки стойкости пароля от Microsoft (Часть 2)), сделанные Juggler, подтолкнули меня к мысли поделиться своими «находками». В данной статье приводится описание ещё некоторых подходов к оценке сложности паролей.Анализатор паролей SeaMonkey

Этот анализатор паролей разработан как часть проекта SeaMonkey – свободного набора программ для работы в Internet, созданного и поддерживаемого организацией Seamonkey Council, выделившейся из Mozilla Foundation. Сам механизм анализа пароля является частью JavaScript библиотеки по работе с паролями. Алгоритм его работы заключается в вычислении веса пароля, основывающемся на данных о символах, из которых этот пароль составлен. Вес пароля вычисляется по следующей формуле:pwstrength = ((pwlength * 10) - 20) + (numeric * 10) + (numsymbols * 15) + (upper * 10), где - pwlength равно 5, если количество символов в пароле больше 5, или равно длине пароля;

- numeric равно 3, если количество цифр в пароле больше 3, в противном случае — равно количеству цифр;

- numsymbols считается равным 3, если число символов в пароле, отличных от букв, цифр и знаков подчёркивания, больше 3, иначе — количеству таких символов;

- upper равно 3, если количество букв в верхнем регистре больше 3, или количеству заглавных букв в противном случае.

Как видно, описанный анализатор не использует никаких проверок с использованием словарей, что делает его оценки несколько однобокими, и, вероятно, менее точными по сравнению с программами от Google и Microsoft, рассмотренными выше.

Password Strength Meter (jQuery plugin)

Ещё одним вариантом оценщика пароля, работающего на клиентской стороне, является Password Strength Meter (архив с плагином) – плагин, разработанный для JavaScript фреймворка jQuery.Процедура оценки работает следующим образом. Известно множество качеств, обладая которыми пароль увеличивает или уменьшает свою стойкость к подбору. Каждое такое качество имеет свой строго определённый вес. Алгоритм заключается в поэтапной проверке наличия у пароля этих качеств и, в случае их присутствия происходит увеличения суммарного веса пароля, по величине которого после просмотра всех характеристик делается заключение об уровне стойкости пароля.

Рассмотрим полный алгоритм процедуры оценки пароля:

- Вес пароля устанавливается равным нулю.

- Если длина пароля менее 4 символов, то работа алгоритма заканчивается и возвращается результат “слишком короткий пароль”. Иначе переходим к шагу 3.

- Вес пароля увеличиваем на величину 4 * len, где len – длина пароля.

- Осуществляется попытка сжатия пароля по следующему алгоритму. Если в пароле встречается подстрока вида SS, где S – строка длины 1, то первая часть этой подстроки удаляется и сжатие продолжается с позиции начала второй части этой подстроки. Например, применяя этот алгоритм к строке aaabbcab, на выходе получим строку abcab. После выполнения операции сжатия вес пароля уменьшается на величину len — lenCompress, где len – длина пароля, а lenCompress – длина пароля после сжатия.

- Проводятся попытки сжатия пароля для случаев строк S длинной 2, 3 и 4 символов. Вес пароля уменьшается аналогично на величину len — lenCompress. Отметим, что сжатие каждый раз производится на проверяемом пароле, а не строках, полученных на предыдущих попытках.

- Если пароль содержит не меньше 3 цифр, то увеличить вес на 5.

- Если пароль содержит не менее 2 знаков, то увеличить вес на 5.

- Если пароль содержит буквы как в верхнем так и в нижнем регистрах, то увеличить вес пароля на 10.

- Если пароль содержит буквы и цифры, то увеличить вес пароля на 15.

- Если пароль содержит знаки и цифры, то увеличить вес на 15.

- Если пароль содержит буквы и знаки, то увеличить вес на 15.

- Если пароль состоит только из букв или только из цифр, то уменьшить вес пароля на 10.

- Если вес пароля меньше 0, то установить его равным 0. Если больше 100, то установить равным 100.

- Пароль, вес которого меньше 34, признаётся “слабым”. Если вес от 34 до 67, то пароль относится к категории “хороший”, а если более 67, то пароль считается “отличным”.

Доступна страница, демонстрирующая возможность данного плагина.

Cornell University — Password Strength Checker

Официальный on-line сервис, предоставляемый центром безопасности Корнелльского университета (Итака, США). С его помощью пользователи могут проверить свой пароль, заполнив web-форму и отправив его на проверку. Оценка пароля, как и в случае с сервисом Google, производится на стороне сервера.Реализация алгоритма не раскрыта для общего доступа, однако в описании сервиса указаны требования, которым должен удовлетворять пароль, чтобы проверка прошла успешно:

- пароль должен иметь длину не менее 8 символов;

- при составлении пароля используются символы по крайней мере трёх алфавитов из следующего списка:

- заглавные латинские буквы

- строчные латинские буквы

- цифры

- специальные знаки (такие как

! * ( ) : |)

- пароль не должен содержать слов из словаря;

- пароль не должен содержать последовательностей повторяющихся букв (например, ААА) и последовательностей вида abc, qwerty, 123, 321.

К такому подходу можно сделать следующее критическое замечания. Так пароль произвольно большой длины, например, какое-то предложение на естественном языке, не будет удовлетворять условию №3, что автоматически обеспечит паролю низкую оценку, хотя это, может быть, и не совсем оправдано.

Password Strength Tester

JavaScript анализатор паролей, который разрабатывается и поддерживается в рамках проекта Rumkin.com.Алгоритм оценки, реализованный в данном анализаторе, основывается на общих положениях теории информации. В качестве основной оценки пароля используется его энтропия, вычисление которой производится с использование таблиц диграмм для английского языка.

Под энтропией (информационной ёмкостью) пароля понимается мера случайности выбора последовательности символов, составляющих пароль, оцененная методами теории информации.

Информационная ёмкость E измеряется в битах и характеризует стойкость к подбору пароля методом полного перебора при условии отсутствия априорной информации о характере пароля и применении злоумышленником оптимальной стратегии перебора, при которой среднее ожидаемое количество попыток до наступления удачной равняется 2E-1. По утверждению создателя этого оценщика с целью уменьшения загружаемого на клиентскую сторону объёма информации все небуквенные символы были объединены в одну группу. Эта группа выступает неким универсальным символом, который и используется в частотной таблице. Как отмечает разработчик, при данном допущении значение получаемой энтропии будет меньше, нежели в случае, когда в частотной таблице все символы представлены раздельно.

В зависимости от полученного значения энтропии паролю присваивается соответствующая характеристика его стойкости.

| Энтропия | Уровень стойкости | Комментарий |

| < 28 бит | Очень слабый | Допустимо защищать только не ценную информацию. |

| 28-35 бит | Слабый | Способен остановить большое число начинающих взломщиков, идеально подходит для использования в качестве desktop-пароля. |

| 36-59 бит | Средний | Вполне пригоден для использования для компьютеров в корпоративной сети. |

| 60-127 бит | Высокий | Может быть хорошим для того, чтобы охранять финансовую информацию. |

| > 128 бит | Сверхнадёжный | Пароль обладает очень большой стойкостью к подбору. |

Резюме

В рассмотренных выше программах используются различные способы оценки паролей, причём в каждой из них акцент сделан на оценку лишь какого-то определённого свойства пароля. Так анализатор паролей для проекта SeaMonkey в качестве основы для оценки использует знания о длине пароля и количестве символах из того или иного алфавита, используемых при построении пароля. В плагине Password Strength Meter для jQuery при оценке осуществляется выявление паролей построенных путём повторения групп символов. Особо следует отметить проект Password Strength Tester, в котором используется математическая модель, построенная на основе положений теории информации.Необходимо сказать, что в рассмотренных программных решениях существуют ряд проблем, не позволяющих считать оценку уровня надёжности пароля полной. Так on-line анализаторы, реализованные посредствам сценариев JavaScript, выполняемых на клиентской стороне, ограничены в своих ресурсах, что исключает возможность осуществлять проверку по словарям больших объёмов. В тоже время вариант проверки пароля на стороне сервера хотя и решает проблему использования словарей, однако оставляет открытым вопрос о надёжности передачи и, главное, защищённости оцениваемого пароля от несанкционированного использования. В последнем случае пользователь может надеяться лишь на то, что обработку пароля проводит сервер, выполняющий лишь «чистые» операции, а не служащий поставщиком информации для злоумышленников.

Кроме этого, следует отметить, что все рассмотренные программные продукты не поддерживают оценку паролей, содержащих буквы кириллицы.