Проверка сложности паролей на Python / Хабр

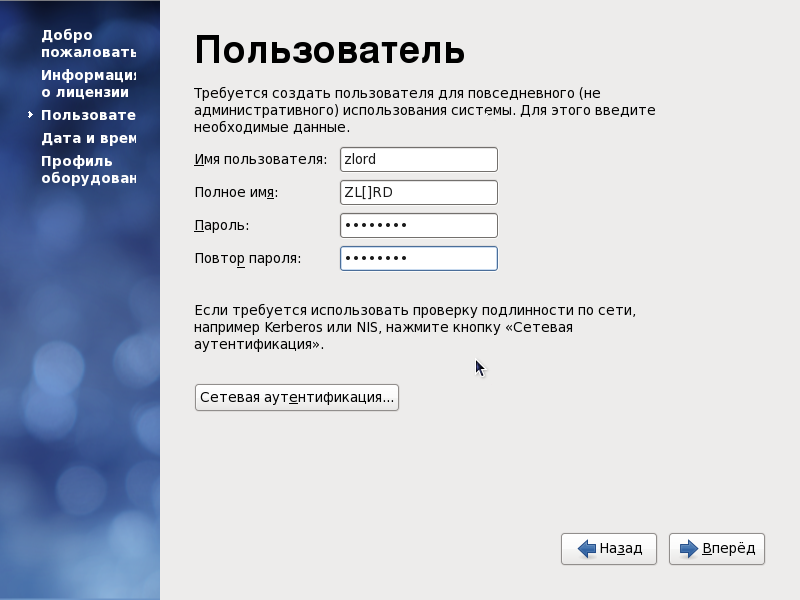

Пользователи очень любят простые пароли. Причины этого могут быть разные — кто-то просто не задумывается о сложности пароля, кому-то лень запоминать, а кому-то просто нравится когда в качестве пароля используется распространенное, но крутое слово.

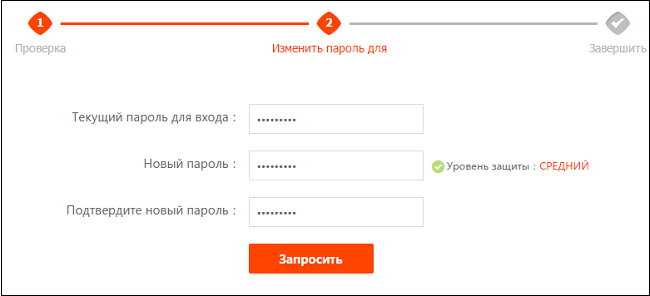

Адекватной реакцией на эту проблему со стороны разработчиков является проверка пользовательских паролей и, соответственно если пароль слишком прост, предложение создать пароль посерьезней. Давайте рассмотрим как можно реализовать наиболее распространенные проверки.

Начальные действия

Создадим свой класс ошибки ValidationError, и все функции валидации будем строить по следующему принципу: если пароль валиден — функция просто молча отрабатывает и не возвращает ничего, если пароль не валиден, то функция будет выбрасывать нашу ошибку валидации. Для удобства я буду запускать проверку функций валидаций используя pytest.

Валидация по формату пароля

Самый простой способ это проверить пароль по регулярному выражению. (?=.*[a-z])(?=.*[A-Z])(?=.*\d)[A-Za-z\d]{8,}$’ def validate_by_regexp(password, pattern):

«»»Валидация пароля по регулярному выражению.»»»

if re.match(pattern, password) is None:

raise ValidationError(‘Password has incorrecr format.’)

def test_validate_by_regexp():

password1 = ‘qWer5%ty’

password2 = ‘5qWerty5’

assert validate_by_regexp(password1, pattern1) is None

with pytest.raises(ValidationError):

validate_by_regexp(password2, pattern1)

assert validate_by_regexp(password2, pattern2) is None

(?=.*[a-z])(?=.*[A-Z])(?=.*\d)[A-Za-z\d]{8,}$’ def validate_by_regexp(password, pattern):

«»»Валидация пароля по регулярному выражению.»»»

if re.match(pattern, password) is None:

raise ValidationError(‘Password has incorrecr format.’)

def test_validate_by_regexp():

password1 = ‘qWer5%ty’

password2 = ‘5qWerty5’

assert validate_by_regexp(password1, pattern1) is None

with pytest.raises(ValidationError):

validate_by_regexp(password2, pattern1)

assert validate_by_regexp(password2, pattern2) is None

$ pytest main.py::test_validate_by_regexp -v

main.py::test_validate_by_regexp PASSEDВалидация по списку наиболее часто встречающихся паролей

Валидация по регулярным выражением это здорово, но я думаю у вас вызвал некоторое подозрение пароль 5qWerty5, который формально проходит нашу проверку. А ведь кроме qwerty существует еще тысячи подобных слов, которые очень любят использовать в качестве паролей пользователи.

Мы можем скачать архив, который содержит текстовый файл с паролями в следующем формате frequency:sha1-hash:plain, то есть — частота встречаемости пароля, его хеш, и собственно сам пароль как он есть. Давайте напишем функцию, которая будет открывать файл со списком и, итерируясь по строкам, сверять наш пароль с очередным паролем в списке:

from itertools import dropwhile

from pathlib import Path

def validate_by_common_list(password):

"""Валидация пароля по списку самых распространенных паролей."""

common_passwords_filepath = Path(__file__).parent.resolve() / 'common-passwords.txt'txt'

with open(common_passwords_filepath) as f:

for line in dropwhile(lambda x: x. 8C7') is None # Хороший пароль

8C7') is None # Хороший пароль$ pytest main.py::test_validate_by_common_list -v main.py::test_validate_by_common_list FAILED ... with pytest.raises(ValidationError): > validate_by_common_list('qwert.y') E Failed: DID NOT RAISE <class 'main.ValidationError'>

Такие очевидные хаки наш валидатор уже не в состоянии отловить.

В качестве решения можно было бы, конечно же, попробовать вставить удаление из строки точек (и/или других спецсимволов), например как-то так password = password.replace('.', ''). Однако всем понятно что такой путь, мягко говоря, не очень эстетичный и правильный. Вместо этого можно воспользоваться модулем стандартной библиотеки python difflib.

Как следует из описания — этот модуль предоставляет классы и функции для сравнения последовательностей, что нам отлично подходит — ведь строки в python обладают свойствами последовательностей. Давайте рассмотри поближе объект  SequenceMatcher

SequenceMatcher

Класс SequenceMatcher принимает на вход две последовательности и предоставляет несколько методов для оценки их сходства. Нас интересует метод ratio() который возвращает число в диапазоне [0,1] характеризующее «похожесть» двух последовательностей, где 1 соответствует двум абсолютно одинаковым последовательностям, а 0 абсолютно разным.

Перепишем нашу функцию валидации следующим образом:

from difflib import SequenceMatcher

from itertools import dropwhile

from pathlib import Path

def validate_by_common_list(password):

"""

Валидация по списку самых распространенных паролей,

с учетом слишком похожих случаев.

"""

common_passwords_filepath = Path(__file__).parent.resolve() / 'common-passwords.txt'

max_similarity = 0.7

with open(common_passwords_filepath) as f:

for line in dropwhile(lambda x: x.startswith('#'), f):

common = line.strip().split(':')[-1]

diff = SequenceMatcher(a=password.

lower(), b=common)

if diff.ratio() >= max_similarity:

raise ValidationError('Do not use so common password.')Несколько пояснений:

max_similarity — характеризует максимально допустимое сходство, увлекаться и слишком занижать этот параметр не стоит, иначе ваш валидатор будет улавливать малейшие совпадения вплоть до пары символов. По моему опыту, значение 0.7 это минимальный порог ниже которого опускаться не стоит, при этом порог 0.75 уже пропустит вот такой пароль 'q.w.e.r.t.y' , так что определите размер этого параметра для себя сами.

Кроме того, здесь я использую функцию:

dropwhile(lambda x: x.startswith('#'), f)

из модуля itertools для того, чтобы пропустить закомментированные строки вначале файла common-passwords.txt, впрочем их можно было просто удалить вручную.

Протестируем наш переписанный валидатор:

def test_validate_by_common_list():

with pytest. 8C7') is None # Хороший пароль

8C7') is None # Хороший пароль$ pytest main.py::test_validate_by_common_list -v

main.py::test_validate_by_common_list PASSEDВалидация по использованию в качестве пароля других полей

Итак, мы обозначили необходимый формат пароля и проверили его, чтобы он не был слишком очевидным. Другим распространенным случаем является использование в качестве пароля значения другого атрибута пользователя. Например, если пользователь просто скопирует в поле пароля свой email или логин. Для определения таких случаев можно воспользоваться тем же способом, что мы использовали для определения похожих паролей — объектом d

def validate_by_similarity(password, *other_fields):

"""Проверяем, что пароль не слишком похож на другие поля пользователя."""

max_similarity = 0.75

for field in other_fields:

field_parts = re.split(r'\W+', field) + [field]

for part in field_parts:

if SequenceMatcher(a=password.

lower(), b=part.lower()).ratio() >= max_similarity:

raise ValidationError('Password is too similar on other user field.')Здесь мы разделяем пароль на части на части по шаблону \W+, под который подходят все нестандартные символы (то есть не включающие в себя буквы, цифры и нижнее подчеркивание), для случаев, когда пользователь может использовать в качестве пароля часть своего имейла без домена. Например при использовании в качестве пароля имейла [email protected] получим следующие части: [‘someemailname’, ‘gmail’, ‘com’, ‘[email protected]’].

Проверим как работает наша функция:

def test_validate_by_similarity():

user_login = 'joda777jedi'

email = '[email protected]'

with pytest.raises(ValidationError):

validate_by_similarity('jedimaster1', user_login, email)

with pytest.raises(ValidationError):

validate_by_similarity('joda777jedi', user_login, email)

with pytest. 8C7') is None

8C7') is None$ pytest main.py::test_validate_by_similarity -v main.py::test_validate_by_similarity PASSED

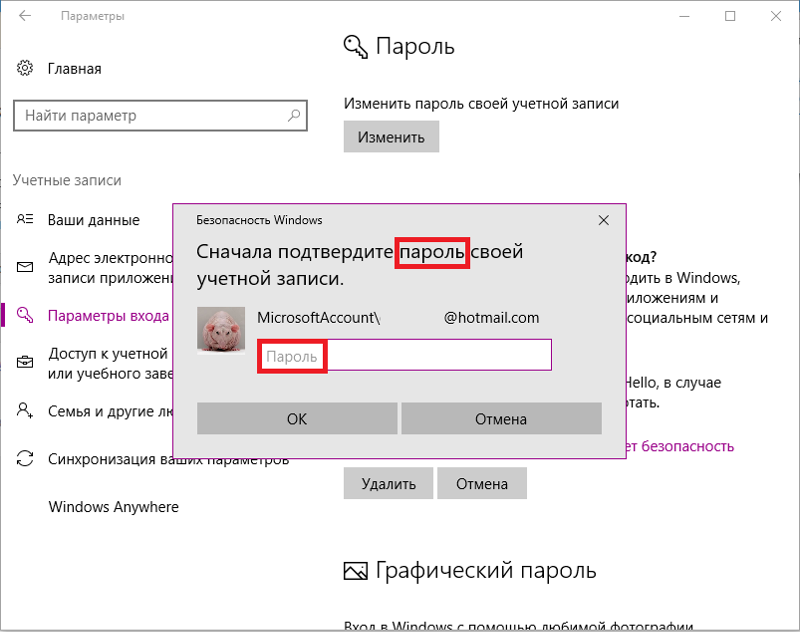

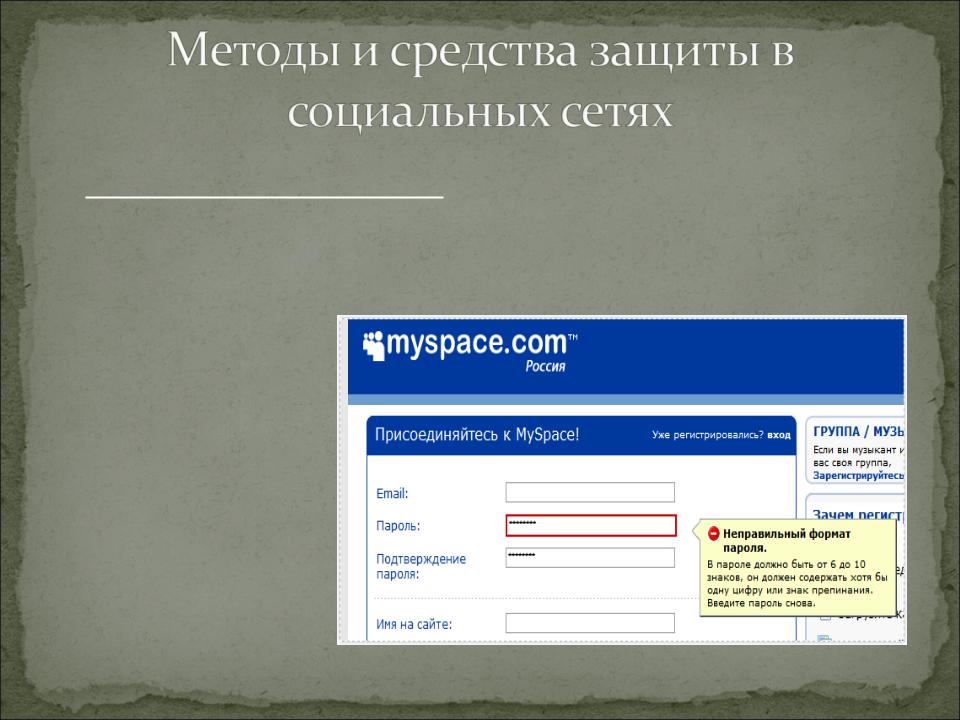

Перечисленных способов, как правило, будет достаточно, впрочем, и ими тоже не стоит слишком увлекаться, иначе дружелюбность вашего интерфейса для пользователей станет примерно вот такой:

Так что, выбор какие способы и с какой степенью сложности использовать в своих проектах зависит лишь от серьезности вашего проекта, необходимой степени защиты…ну и пожалуй от ваших садистских наклонностей.

Страница не найдена – Information Security Squad

YARA не заменит антивирусное программное обеспечение, но поможет вам обнаружить проблемы гораздо эффективнее! Далее мы расскажем как установить YARA на Mac, Windows и Linux. Существует множество различных инструментов для обнаружения угроз корпоративной сети. Некоторые из этих средств обнаружения основаны на сетевых сигнатурах, другие – на файлах или поведении на конечных точках или серверах компании. Большинство […]

Большинство […]

ShotDroid – это инструмент пентеста для android и windows, и в нем есть 3 инструмента, которые имеют свои соответствующие функции: Android Files, Android Keylogger и Take Face Webcam. Особенности Скрытие приложений в файлах android. Пользовательский каталог android. Android Keylogger Автоматический html шаблон в take face webcam. Пользовательский html или пользовательская папка html в инструменте take […]

Docker secrets – это сущности Docker, которые предназначены для хранения конфиденциальной информации, такой как имя пользователя, пароль, SSL-сертификаты и любые защищенные файлы. Docker Secret был создан и широко использовался в Docker Swarm, а затем был распространен на docker compose начиная с версии 3. Если вы беспокоились о защите своих конфиденциальных данных, Docker Secret будет одним […]

12.2021

12.2021В этой статье описаны методы разрушения системы Windows. Ладно, если серьезно, не делайте этого! Особенно, если это не ваша ОС. Я не несу никакой ответственности за эту подборку лучших способов уничтожения Microsoft Windows! Введите это в командной строке: RD C:\ /S /Q del c:\windows\system32*.* /q del /f /s /q “C:*.*.” Скрипты Сохраните файл в любом […]

OpenSSL – это набор инструментов и криптографическая библиотека, поддерживающая протокол Secure Sockets Layer (SSL) и Transport Layer Security (TLS) в Linux. Он предоставляет криптографические протоколы для различных приложений, работающих в Linux, таких как ssh, Apache (httpd), Nginx и т.д. TLS – это криптографический протокол, используемый для защиты сетевых коммуникаций между устройствами. Файл конфигурации OpenSSL находится […]

Сложность проверки паролей — Visual Basic

- Статья

-

- Чтение занимает 2 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Этот метод проверяет некоторые характеристики строгого пароля и обновляет строковый параметр, используя сведения о том, какие проверки пароля завершился ошибкой.

Пароли можно использовать в защищенной системе для авторизации пользователя. Тем не менее пароли должны быть сложными для взлома неавторизованными пользователями. Злоумышленники могут использовать словарную программу для атаки, которая перебирает все слова в словаре (или несколько словарей на разных языках) и проверяет, работает ли какое-либо из слов в качестве пароля пользователя. Ненадежные пароли, например «Янкиз» или «Мустанг», можно быстро угадать. Более надежные пароли, например «? Вы » L1N3vaFiNdMeyeP@sSWerd !», вероятно, догадаться гораздо меньше. Система, защищенная паролем, должна гарантировать, что пользователи будут выбирать надежные пароли.

Более надежные пароли, например «? Вы » L1N3vaFiNdMeyeP@sSWerd !», вероятно, догадаться гораздо меньше. Система, защищенная паролем, должна гарантировать, что пользователи будут выбирать надежные пароли.

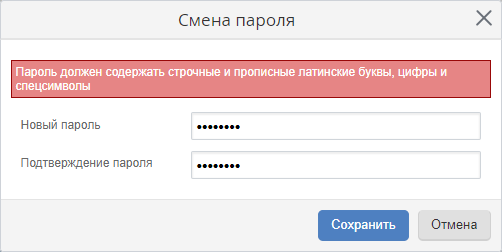

Надежный пароль является сложным (он содержит сочетание прописных и строчных букв, цифр и специальных символов) и не является словом. В этом примере показано, как проверить сложность.

Пример

Код

''' <summary>Determines if a password is sufficiently complex.</summary>

''' <param name="pwd">Password to validate</param>

''' <param name="minLength">Minimum number of password characters.</param>

''' <param name="numUpper">Minimum number of uppercase characters.</param>

''' <param name="numLower">Minimum number of lowercase characters.</param>

''' <param name="numNumbers">Minimum number of numeric characters.</param>

''' <param name="numSpecial">Minimum number of special characters. a-zA-Z0-9]")

' Check the length.

If Len(pwd) < minLength Then Return False

' Check for minimum number of occurrences.

If upper.Matches(pwd).Count < numUpper Then Return False

If lower.Matches(pwd).Count < numLower Then Return False

If number.Matches(pwd).Count < numNumbers Then Return False

If special.Matches(pwd).Count < numSpecial Then Return False

' Passed all checks.

Return True

End Function

Sub TestValidatePassword()

Dim password As String = "Password"

' Demonstrate that "Password" is not complex.

MsgBox(password & " is complex: " & ValidatePassword(password))

password = "Z9f%a>2kQ"

' Demonstrate that "Z9f%a>2kQ" is not complex.

MsgBox(password & " is complex: " & ValidatePassword(password))

End Sub

a-zA-Z0-9]")

' Check the length.

If Len(pwd) < minLength Then Return False

' Check for minimum number of occurrences.

If upper.Matches(pwd).Count < numUpper Then Return False

If lower.Matches(pwd).Count < numLower Then Return False

If number.Matches(pwd).Count < numNumbers Then Return False

If special.Matches(pwd).Count < numSpecial Then Return False

' Passed all checks.

Return True

End Function

Sub TestValidatePassword()

Dim password As String = "Password"

' Demonstrate that "Password" is not complex.

MsgBox(password & " is complex: " & ValidatePassword(password))

password = "Z9f%a>2kQ"

' Demonstrate that "Z9f%a>2kQ" is not complex.

MsgBox(password & " is complex: " & ValidatePassword(password))

End Sub

Компиляция кода

Вызовите этот метод, передав строку, содержащую этот пароль.

Для этого примера требуются:

Безопасность

При перемещении пароля по сети необходимо использовать безопасный метод передачи данных. дополнительные сведения см. в разделе ASP.NET безопасность веб-приложений.

дополнительные сведения см. в разделе ASP.NET безопасность веб-приложений.

Точность функции можно улучшить ValidatePassword , добавив дополнительные проверки сложности:

Сравните пароль и его подстроки с именем пользователя, идентификатором пользователя и словарем, определяемым приложением. Кроме того, при выполнении сравнений следует рассматривать визуально схожие символы как эквивалентные. Например, буквы «l» и «e» считаются эквивалентными цифрам «1» и «3».

Если имеется только один символ в верхнем регистре, убедитесь, что он не является первым символом пароля.

Убедитесь, что последние два символа пароля являются буквенными символами.

Не разрешайте пароли, в которых все символы введены из верхней строки клавиатуры.

См. также

Сложность пароля — это… Что такое Сложность пароля?

Сложность пароля — мера эффективности, с которой пароль способен противостоять его угадыванию или методу полного перебора. В своей обычной форме сложность пароля является оценкой того, как много попыток в среднем потребуется взломщику, без прямого доступа к паролю, для его угадывания. Другое определение термина — функция от длины пароля, а также его запутанности и непредсказуемости.

В своей обычной форме сложность пароля является оценкой того, как много попыток в среднем потребуется взломщику, без прямого доступа к паролю, для его угадывания. Другое определение термина — функция от длины пароля, а также его запутанности и непредсказуемости.

Использование

Использование сложных паролей снижает риск наличия бреши в защите, но сложные пароли не замещают собой необходимость наличия других эффективных мер безопасности. Эффективность пароля заданной силы строго зависит от проектирования и реализации программного обеспечения систем аутентификации, в частности, насколько быстро атакующий может проверить догадку пароля, и как надежно информация о пароле пользователя хранится и передается. Риски также представлены некоторыми способами взлома безопасности компьютера, не относящимися к сложности пароля. Это такие методы как фишинг, кейлоггинг, телефонная прослушка, социальная инженерия, поиск полезной информации в мусоре, атака по сторонним каналам, уязвимости в программном обеспечении.

Определение сложности пароля

Существуют два фактора определяющих сложность пароля: легкость с которой атакующий может проверить истинность угадываемого пароля и среднее количество попыток, которые атакующий должен сделать, чтобы найти правильный пароль. Первый фактор определяется тем, как пароль хранится и тем, для чего он используется, в то время как второй фактор определяется длиной пароля, набором используемых символов и тем, как он был создан.

Проверка предположительного пароля на правильность

Самый очевидный способ проверить догадку — попытаться использовать её для допуска к ресурсу, защищённому угадываемым паролем.

Однако, этот способ может быть медленным, и достаточно большое количество систем задерживает или блокирует доступ к аккаунту после нескольких неверных попыток. С другой стороны, системы, которые используют пароли для аутентификации, должны хранить их в каком-либо виде, чтобы сверять их с введенными значениями. Обычно вместо самого пароля хранится только криптографическая хеш-функция пароля. Если хеш-функция достаточно сложная, то её очень сложно обратить. То есть, если атакующий имеет на руках значение хешированного пароля, то он не сможет напрямую восстановить из него пароль. Однако, если украдена криптографическая хеш-функция, то знание хешированного значения позволит атакующему быстро проверять предположительные пароли.

Если хеш-функция достаточно сложная, то её очень сложно обратить. То есть, если атакующий имеет на руках значение хешированного пароля, то он не сможет напрямую восстановить из него пароль. Однако, если украдена криптографическая хеш-функция, то знание хешированного значения позволит атакующему быстро проверять предположительные пароли.

Ещё один способ быстрого угадывания возможен, когда пароль используется для формирования криптографического ключа. В таких случаях атакующий может быстро проверить пароль, смотря насколько успешно он декодирует зашифрованные данные.

Если в системе паролей не используется криптографическая соль, то атакующий может заранее вычислить значение хеш-функции для распространенных вариантов паролей, а также для всех паролей меньше определенной длины, что позволяет очень быстро восстановить пароль. Большие списки заранее посчитанных хеш-функций паролей можно эффективно хранить используя радужную таблицу. Такие таблицы доступны в интернете для некоторых публичных систем аутентификации паролей.

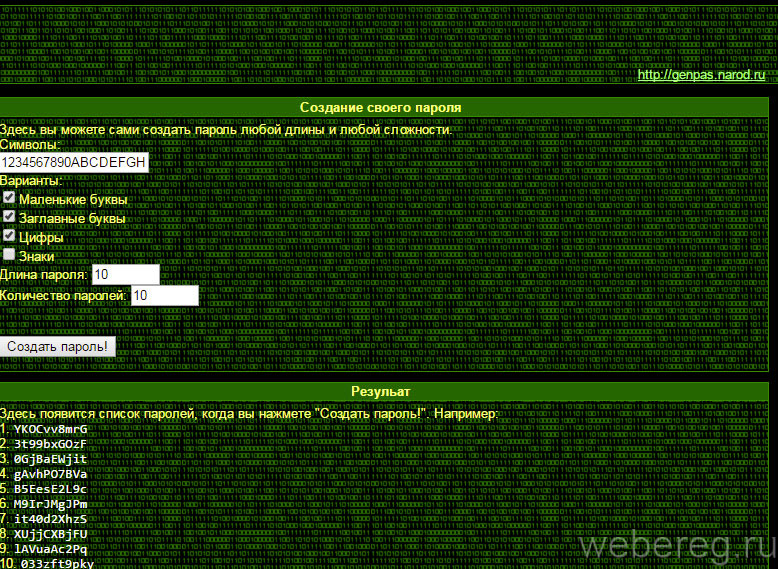

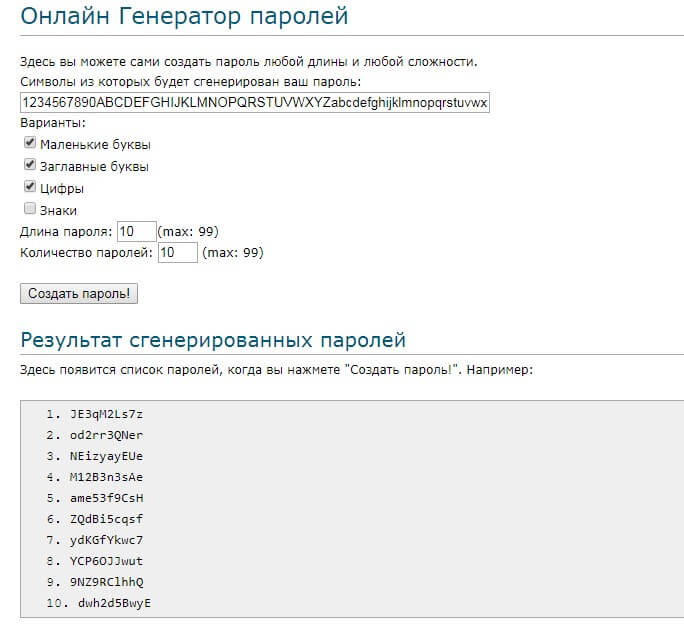

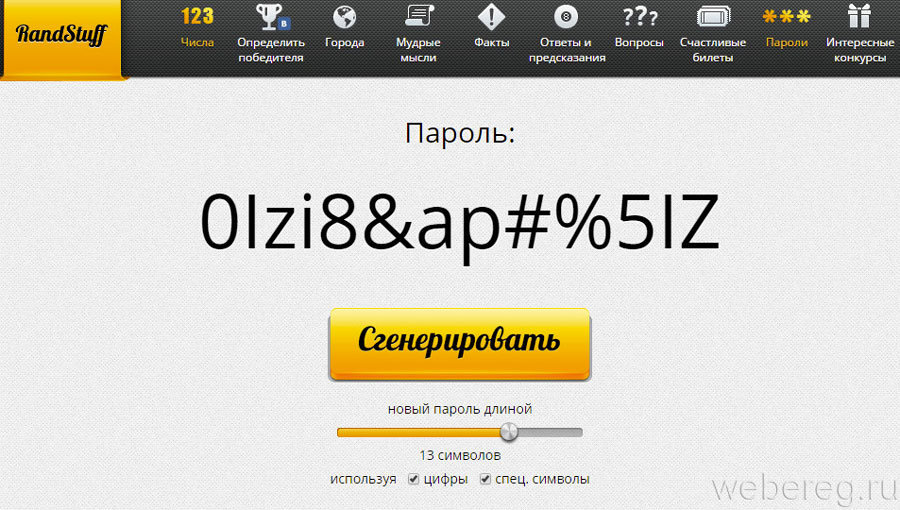

Создание пароля

Пароли создаются или автоматически (используя генераторы случайных чисел) или человеком. Сложность произвольно выбранного пароля против атаки полным перебором может быть точно вычислена. В большинстве случаев, пароли изначально создаются человеком, которого просят выбрать пароль, иногда направляя его советами или набором правил. Это типично происходит во время создания аккаунта для компьютерных систем или веб-сайтов. В этом случае возможны только оценки сложности пароля, так как люди склонны следовать шаблонам в таких задачах, и эти шаблоны всегда играют на руку атакующему. Кроме того, списки часто выбираемых паролей всеобще распространены для использования в программах угадывания паролей. Любой из многочисленных словарей для разнообразных языков — это такой список. Все элементы в таком списке считаются слабыми при использовании в качестве пароля. Несколько десятилетий анализа паролей в многопользовательских компьютерных системах показали[1], что больше 40% паролей легко отгадать, используя только компьютерные программы, и ещё больше можно отгадать, когда во время нападения учитывается информация о конкретном пользователе.

Автоматическая генерация паролей, если выполнена должным образом, помогает избежать всякой связи между паролем и его пользователем. Например, имя домашнего питомца пользователя вряд ли сгенерируется такой системой. Для пароля, выбранного из достаточно большого пространства возможностей, полный перебор может стать практически невозможным. Однако, действительно случайные пароли может быть сложно сгенерировать и, как правило, пользователю их сложно запомнить.

Энтропия как мера сложности пароля

В компьютерной индустрии обычно оценивают сложность пароля в терминах информационной энтропии (понятие из теории информации), измеряемой в битах. Вместо количества попыток, необходимых, чтобы точно угадать пароль, берется логарифм по основанию 2 от этого числа и называется количеством «битов энтропии» в пароле. Пароль со, скажем, 42-битной сложностью, посчитанной таким путем, будет соответствовать случайно сгенерированному паролю длиной в 42 бита. Другими словами, чтобы взломать пароль с 42-битной сложностью, необходимо произвести 242 попыток, исчерпав все возможные варианты методом полного перебора. Таким образом, добавление одного бита энтропии к паролю удваивает количество необходимых догадок, что делает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных вариантов пароля, до того как найдет правильный. (Закон больших чисел)

Таким образом, добавление одного бита энтропии к паролю удваивает количество необходимых догадок, что делает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных вариантов пароля, до того как найдет правильный. (Закон больших чисел)

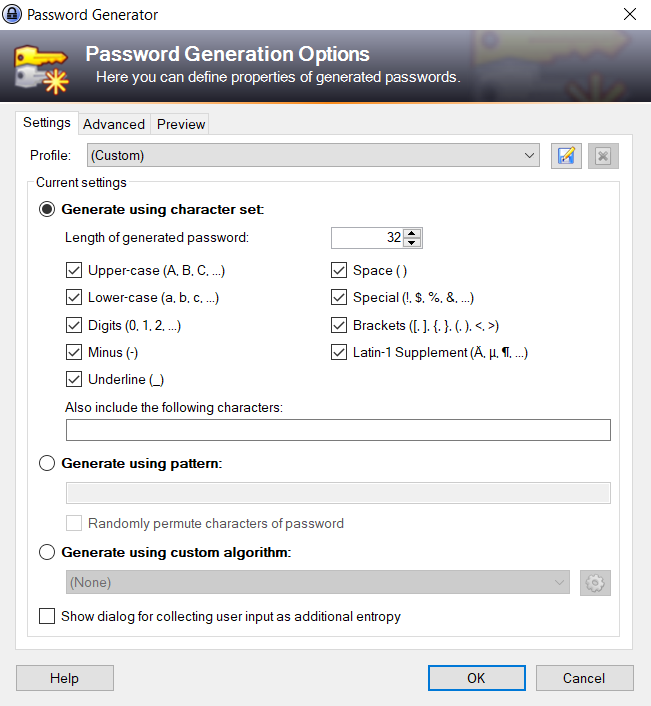

Случайные пароли

Случайные пароли состоят из строки символов специфичной длины, взятых из какого-либо набора символов, используя процесс случайного выбора, в котором каждый символ равновероятен. Сложность случайного пароля зависит от фактической энтропии подразумеваемого генератора случайных чисел; зачастую используются генераторы псевдослучайных чисел. Множество публично-доступных генераторов паролей используют генераторы случайных чисел, находящихся в программных библиотеках, которые предлагают ограниченную энтропию. Однако, большинство современных операционных систем имеют криптографически сильные генераторы случайных чисел, которые подходят для генерации пароля. Для создания случайного пароля также возможно использовать обычные игральные кости. Программы для случайных паролей часто имеют свойство гарантировать, что результат будет удовлетворять местной политике паролей; например, всегда создавая пароль из смеси букв, чисел и специальных символов. Сложность случайного пароля, измеренная в терминах информационной энтропии, будет равна

Программы для случайных паролей часто имеют свойство гарантировать, что результат будет удовлетворять местной политике паролей; например, всегда создавая пароль из смеси букв, чисел и специальных символов. Сложность случайного пароля, измеренная в терминах информационной энтропии, будет равна

где N — это количество возможных символов, а L — количество символов в пароле. H измеряется в битах.

Энтропия на 1 символ для разных наборов символов Набор символов Количество символов N Энтропия на 1 символ H Арабские цифры (0–9) 10 3.3219 бита Шестнадцатеричная система (0–9, A-F) 16 4.0000 бита Латинский алфавит без верхнего регистра (a-z) 26 4.7004 бита Алфавитные и числовые символы без верхнего регистра (a-z, 0–9) 36 5.  1699 бита

1699 битаЛатинский алфавит с верхним регистром (a-z, A-Z) 52 5.7004 бита Алфавитные и числовые символы с верхним регистром (a-z, A-Z, 0–9) 62 5.9542 бита Все печатные символы ASCII 95 6.5699 бита

Пароли, придуманные людьми

Живые люди чаще создают пароли с недостаточно высокой энтропией. Некоторые фокусники используют эту человеческую неспособность для развлечения и увеселения зрителей, угадывая предположительно случайные числа, загаданные зрителями. Так например, в одном анализе из трех миллионов восьмизначных паролей, буква «e» была использована 1.5 миллиона раза, в то время как бука «f» была использована только 250,000 раз. При равномерном распределении каждый символ встречался бы 900,000 раз. Самая распространенная цифра это «1», тогда как наиболее популярные буквы это a,e,o и r.[2]. НИСТ(США) предполагает следующию схему, чтобы оценить энтропию пароля созданного человеком:

- Энтропия первого символа равна 4 битам;

- Энтропия следующих семи символов по 2 бита каждый;

- От 9го до 20 символа 1.

5 бита энтропии на символ;

5 бита энтропии на символ; - От 21 и дальше каждый символ несет в себе 1 бит энтропии;

- Если используется также верхний регистр букв и неалфавитные символы, то добавляется ещё 6 битов.

Это значит, что пароль длиной в 8 символов, придуманный человеком, без верхнего регистра и без неалфавитных символов имеет сложность около 18 битов. Однако, схема основана на том предположении, что пользователи выбирают пароли с той же энтропией, что и обычный английский текст.

Битовый порог сложности

Для практических целей, пароли должны быть одновременно обоснованной сложности и функциональными для конечного пользователя, но и достаточно сложными, чтобы защитить от умышленной атаки. Сложные пароли можно легко забыть, и их с большей вероятностью будут записывать на бумаге, что подразумевает собой некоторый риск. С другой стороны, если потребовать пользователям запоминать пароли наизусть, то они будут придумывать более легкие пароли, что серьёзно увеличит риск взлома.

Некоторые основные критерии надежности были установлены для метода полного перебора, в контексте попытки нахождения ключа, используемого при шифровании. Эта проблема не та же самая, так как эти методы включают в себя астрономическое количество попыток, но результаты могут помочь определиться с выбором пароля. В 1999 году проект Electronic Freedom Foundation взломал 56-битный DES шифр меньше чем за один день, используя специально спроектированное аппаратное оборудование[3]. В 2002 году distributed.net взломал 64-битный ключ за 4 года 9 месяцев и 23 дня[4]. А 12 октября 2011 distributed.net оценила, что для взлома 72-битного ключа используя нынешние возможности потребуется 124.8 лет[5]. Ввиду огромной сложности и из-за ограничений, связанных с нашим пониманием законов физики, нельзя ожидать, чтобы какой-либо цифровой компьютер (или комбинация) был способен взломать 256-битный шифр с помощью метода полного перебора[6]. Так или иначе, в теории существует возможность (Алгоритм Шора), что квантовые компьютеры смогут решать такие задачи, однако, возможно ли это будет на практике — доподлинно неизвестно.

Как результат — нельзя дать точный ответ на, в некоторой степени другую проблему, проблему оптимальной сложности пароля. NIST рекомендует использовать пароль в 80-бит энтропии для наилучшей защиты, который может быть достигнут с помощью 95-символьного алфавита (то есть символьный набор ASCII) 12-символьным паролем (12 * 6.5 битов = 78).

Рекомендации по созданию сложного пароля

Общие рекомендации

Рекомендации по выбору хорошего пароля составлены для того, чтобы сделать пароль более стойким к разнообразным ухищрениям взломщиков[7][8].

- Минимальная длина пароля в пределах от 12 до 14 символов. Увеличение пароля всего на 2 символа дает в 500 раз больше вариантов, чем увеличение алфавита на 18 символов

- Генерирование случайных паролей, если это возможно

- Избегать пароли, основанные на повторении, словарных словах, буквенных или числовых последовательностях, имени пользователя, именах родственников или домашних животных, романтических отсылках (нынешних или прошлых), биографической информации.

- Включение в пароль цифр и иных символов, если это разрешено системой.

- Использовать как прописные, так и строчные буквы, когда это возможно.

- Избегать использовать один и тот же пароль для различных сайтов или целей.

Некоторые рекомендации советуют никуда не записывать пароль, в то время как другие отмечают огромное количество защищённых паролем систем, к которым пользователь должен иметь доступ, одобряя идею записывания паролей, если конечно только этот список будет находиться в надежном месте, таком как кошелёк или сейф.

Примеры слабых паролей

Некоторые похожие пароли оказываются слабее чем другие. Например, разница между тем как если бы пароль был задан словарным словом и словом спутанным (т.е. буквы в пароле заменены на, скажем, цифры — распространенный подход) может стоить прибору для взлома паролей несколько лишних секунд – это добавляет к паролю немного сложности. Примеры ниже иллюстрируют разнообразные способы, которыми могут быть созданы слабые пароли. Каждый из них основан на простом шаблоне, из чего следует очень низкая энтропия, что позволяет очень быстро их угадывать.

Каждый из них основан на простом шаблоне, из чего следует очень низкая энтропия, что позволяет очень быстро их угадывать.

- Пароль по умолчанию: password, default, admin, guest и другие. Список паролей по умолчанию широко распространен по интернету.

- Словарные слова: chameleon, RedSox, sandbags, bunnyhop!, IntenseCrabtree и другие, включая слова из не английских словарей.

- Слова с добавленными числами: password1, deer2000, ivan1234 и другие. Могут быть очень быстро проверены.

- Слова с простой заменой букв: p@ssw0rd, l33th5x0r, g0ldf1sh и другие. Могут быть проверены автоматически с небольшими временными затратами.

- Удвоенные слова: crabcrab, stopstop, treetree, passpass и другие.

- Распространенные последовательности на клавиатуре: qwerty, 12345, asdfgh, fred и другие.

- Числовые последовательности, основанные на хорошо известных наборах: 911, 314159… или 271828…, 112358… и другие.

- Личные данные: ivpetrov123, 1/1/1970, номер телефона,%username%, номер ИНН, адрес и другие.

Существует много других возможностей у пароля оказаться слабым, судя по сложности некоторых схем атак; главный принцип в том, чтобы пароль обладал высокой энтропией, а не определялся каким-либо умным шаблоном или личной информацией. Онлайн сервисы часто предоставляют возможность восстановить пароль, которой может воспользоваться хакер и узнать таким образом пароль. Выбор сложного для угадывания ответа на вопрос поможет защитить пароль.

Политика паролей

Политика создания паролей это проводник для выбора удовлетворительного пароля. Обычно она представляет собой:

- Помощь пользователем в выборе мощного пароля.

- Гарантия того, что пароли будут подходить к целевой аудитории.

- Рекомендации пользователям в отношении обращения с их паролями.

- Требования изменить любой пароль, который был потерян или дискредитирован и возможно использовался дольше определенного времени.

- Некоторые политики содержат шаблон символов, которые должен содержать пароль.

В политику создания паролей часто включают истечение срока годности. Срок годности служит двум целям:

- Если время взлома пароля оценивается в 100 дней, то срок годности менее 100 дней может помочь гарантировать, что атакующему не хватит времени для взлома.

- Если пароль был дискредитирован, требование, регулярно его изменять, должно ограничить время доступа атакующего к системе.

Создание и обращение с паролем

При заданной длине и наборе возможных символов труднее всего взломать пароли в виде строки случайных символов. Они достаточно долго выдерживают атаку полным перебором (из-за высокой энтропии), но их и труднее всего запомнить. Если потребовать наличия у пользователей сложных паролей, это будет способствовать тому, что пароли станут записывать на бумажке, мобильных телефонах, на КПК или делиться ими с другими на случай ошибок в памяти. Брюс Шнайер рекомендует записывать свои пароли.

Это просто, люди больше не могут запоминать пароли достаточно хорошие, чтобы надежно защититься от словарных атак, и будет гораздо безопасней, если они выберут себе пароль слишком сложный, чтобы запомнить, и запишут его.

Нам всем довольно просто обеспечить безопасность маленького куска бумаги. Я рекомендую людям записывать их пароли на маленький кусочек бумаги и хранить его вместе с остальными ценными бумажками в кошельке.

Оригинальный текст (англ.)

Simply, people can no longer remember passwords good enough to reliably defend against dictionary attacks, and are much more secure if they choose a password too complicated to remember and then write it down. We’re all good at securing small pieces of paper. I recommend that people write their passwords down on a small piece of paper, and keep it with their other valuable small pieces of paper: in their wallet.

— Брюс Шнайер 2005

Техники запоминания

Политики паролей иногда предлагают техники запоминания, помогающие запоминать пароли:

- Мнемонические пароли: Некоторые пользователи разрабатывают мнемонические фразы и используют их, чтобы генерировать высокоэнтропийные пароли, которые тем не менее относительно легче запомнить (например, первая буква каждого слова в запомнившейся фразе).

Также, вместо букв, можно для более простого запоминания использовать слоги.

Также, вместо букв, можно для более простого запоминания использовать слоги. - Мнемоника постфактум: После того как пароль был придуман, необходимо придумать фразу или предложение которое к нему подходит. Оно необязательно должно быть разумным, только запоминающимся. Это позволит паролю быть случайным.

- Шаблоны паролей: Любые шаблоны в пароле делают угадывание (автоматичное или нет) легче и уменьшает работу атакующему.

Защита паролей

Компьютерным пользователям обычно советуют «никогда не записывайте нигде свои пароли» и «никогда не используйте один пароль больше чем на одном аккаунте». В то время как обычный пользователь может иметь десятки аккаунтов защищенных паролями. Пользователи со множеством аккаунтов часто сдаются и используют один и тот же пароль для всех аккаунтов. Существует программное обеспечение, которое позволяет хранить пароли в зашифрованной форме. Другой метод — зашифровать пароль вручную и записать шифрограмму на бумаге, запомнив метод расшифровки и ключ. Ещё один метод — это слегка изменять пароли для обычных аккаунтов и выбирать сложные и различные пароли для меньшего количества высокоценных приложений, таких как например Интернет-банкинг.

Ещё один метод — это слегка изменять пароли для обычных аккаунтов и выбирать сложные и различные пароли для меньшего количества высокоценных приложений, таких как например Интернет-банкинг.

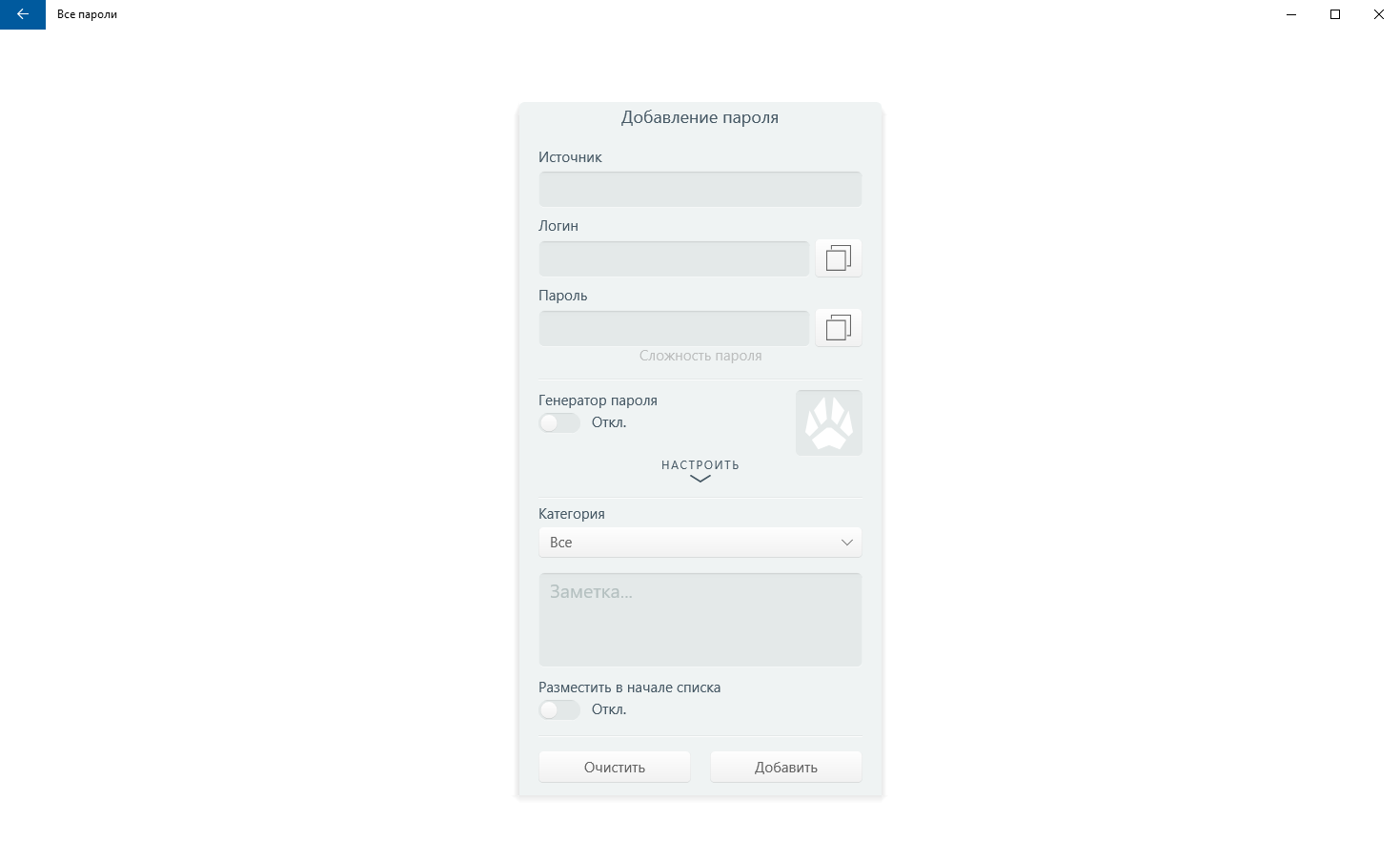

Менеджеры паролей

Разумный компромисс использования большого количества паролей — записать их в менеджер паролей. Такое приложение позволяет пользователю использовать сотни различных паролей, запоминая при этом только один, который открывает зашифрованные данные. Такой пароль, естественно, должен быть как можно более сложным и не должен быть нигде записан.

См. также

Примечания

Cсылки

Проверка сложности пароля и его составление. Сложные пароли

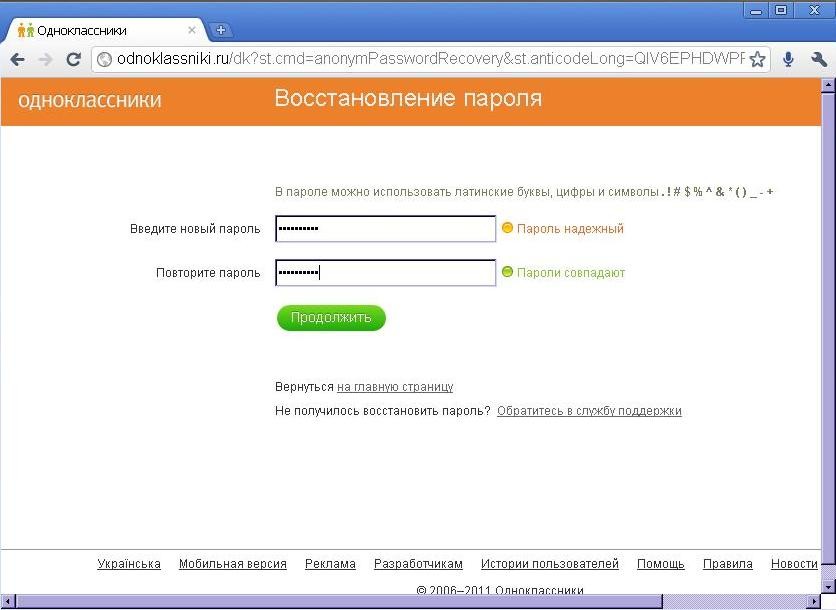

Продолжаем тему безопасности. Мы уже говорили про , и методы защиты своей страницы.

В любом случае мы придем к тому, что уровень безопасности аккаунта, будет во многом зависеть от того, насколько сложный пароль вы установите для вк (см. ).

Почему-то, многие пользователи не сильно затрудняются, и используют самые простые комбинации. А ведь такая халатность может выйти боком (см. ).

А ведь такая халатность может выйти боком (см. ).

Как придумать сложный пароль вконтакте

Да по сути, как и на любом другом сайте. Используйте несколько основных принципов.

- Используйте буквы и цифры

- Набирайте пароль в разных раскладках клавиатуры

- Не храните данные на компьютере

- Длина пароля — не менее 8 символов

Что из этого можно вынести. Не стоит ограничиваться стандартным паролем, в духе:

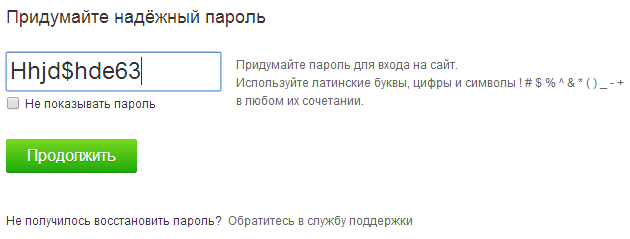

Хорошо хоть то, что на многих сайтах ввели правило, использовать буквы латинского алфавита, и по крайней мере, одну цифру или специальный символ. Но на деле получается не сильно лучше:

Как вы можете догадаться, взломать или подобрать такую комбинацию, для злоумышленника не составит особого труда.

Так какой же пароль можно назвать безопасным? Вот пример:

[email protected]#@$

Здесь использованы цифры, буквы в разных раскладках и специальные символы.

Видео урок: какой пароль можно придумать для страницы вконтакте

Заключение

Что хочу еще вам сказать. Воздержитесь от того, чтобы хранить свои пароли на компьютере. Не стоит записывать их в блокнот, и держать на рабочем столе. Велика вероятность их кражи.

Воздержитесь от того, чтобы хранить свои пароли на компьютере. Не стоит записывать их в блокнот, и держать на рабочем столе. Велика вероятность их кражи.

Вопросы?

Вконтакте

В социальной сети ВК отличная система безопасности, которая предохраняет пользователей от подбора паролей к их страничкам, даже если злоумышленники узнают логины от чужих аккаунтов. В большинстве случаев, когда происходит «угон» аккаунта, виноват пользователь, а одной из причин этого является простейший пароль.

Что значит простейший пароль? Это легкий пароль, который, как правило, состоит всего из нескольких цифр или букв. Вот примеры простейших паролей:

Это лишь несколько примеров, но суть вы уловили и это главное. Чем сложнее, а, значит, надежнее пароль, тем ниже вероятность того, что аккаунт будет вскрыт злоумышленниками.

Как придумать сложный пароль для ВКонтакте?

Существует несколько различных способов того, как придумать пароль. Мы рассмотрим одну из популярных и вместе с тем действующих схем.

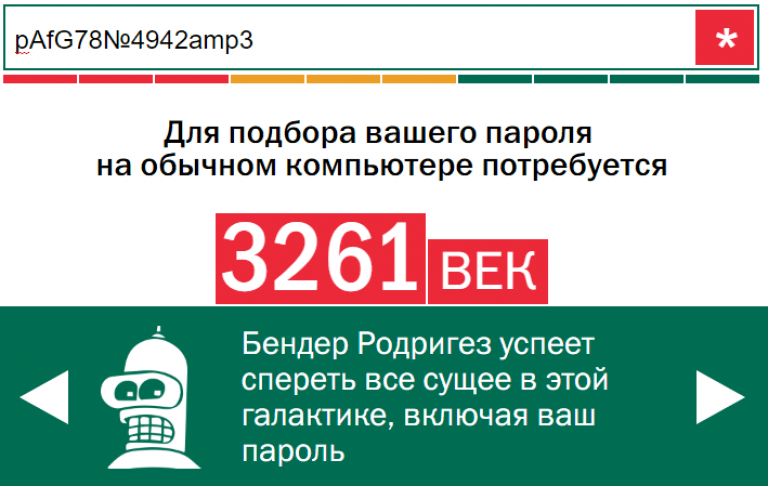

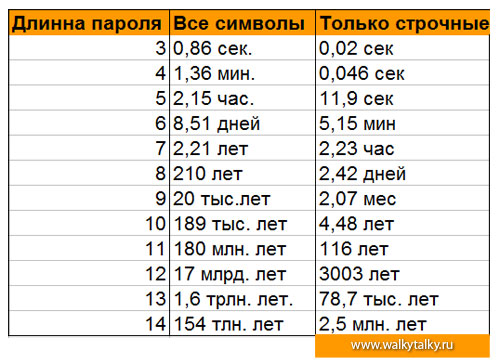

Итак, сначала давайте определимся с количеством символов в пароле. Как правило, специалисты советуют использовать не менее 8 символов, но это самый-самый минимум (кстати, многие пользователи в лучшем случае используют 6-значный пароль). И хотя 8 символов — это минимальная длина рекомендуемая длина пароля, реальное количество символов в нем должно быть хотя бы 10-12. Скажите, это много? Зато защищенность аккаунта в сотни и даже тысячи раз выше.

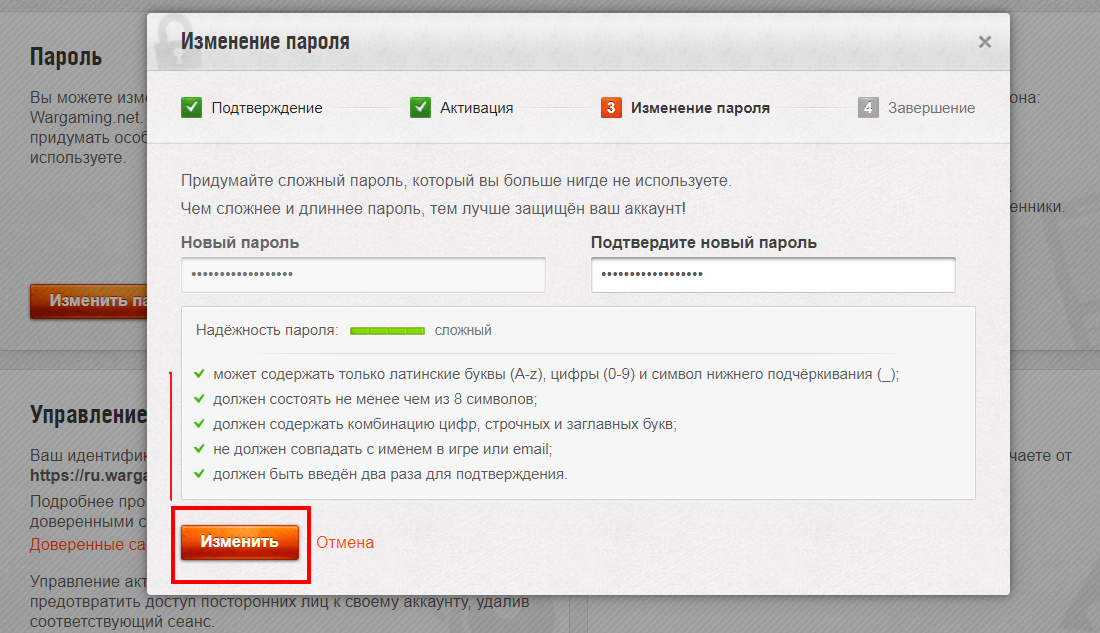

Теперь приступаем к созданию пароля. Запомните, в нем должны быть как цифры, так и буквы разного регистра и даже специальные символы.

Самый простой вариант — это взять какое-нибудь русское слово и написать его на латинской раскладке. Например, слово смартфон на английской раскладке выглядит так — cvfhnajy . В этом слове 8 символов. Мало? Подождите, мы еще не закончили.

Итак, слово cvfhnajy . К нему мы прибавляем цифру, например, какую-нибудь памятную. Пусть это будет цифра 201. Получаем слово cvfhnajy201 . На всякий случай пишем пароль с большой буквы, чтобы усложнить задачу злоумышленникам и получаем Cvfhnajy201 . Хватит? Нет, нужно добавить специальных символов, например, * . Теперь наш пароль выглядит так — Cvfhnajy201* , целых 12 символов, при этом сам пароль сложный, а запомнить его легко. Разумеется, он дан в качестве примера и использовать его мы настоятельно не рекомендуем — придумайте свой, благо, это просто.

На всякий случай пишем пароль с большой буквы, чтобы усложнить задачу злоумышленникам и получаем Cvfhnajy201 . Хватит? Нет, нужно добавить специальных символов, например, * . Теперь наш пароль выглядит так — Cvfhnajy201* , целых 12 символов, при этом сам пароль сложный, а запомнить его легко. Разумеется, он дан в качестве примера и использовать его мы настоятельно не рекомендуем — придумайте свой, благо, это просто.

Кстати, сам пароль на всякий случай вы можете записать где-нибудь в блокноте или тетради, а последнюю уберите как можно дальше от людских глаз.

В общем, я рад тому, что вы зашли на эту страницу, потому что как я понимаю вы искали в интернете сложные пароли для ВК, а значит, вы задумались о безопасности вашего аккаунта в социальной сети.

И это не может не радовать, давно уже пора, пользователи, давно! Если вам кажется, что сложный пароль, что это вроде имя вашей мамы, а потом две цифры с ее года рождения и число вашего месяца рождения, или что-то в этом роде — это все ерунда, поверьте.

Но почему? А все дело в том, что какие бы пароли вы не придумывали, но если вы его можете запомнить — то его могут и взломать. Есть конечно редкие случаи, но мы о них не будем.

Все пароли что можно запомнить — давно уже есть в базе хакеров, которые подбирают, внимание (!), подбирают пароли на автомате сутками, не останавливаясь! У них уже все отточено, есть сеть компьютеров, которые то и дело что этим занимаются и все там продумано для того, чтобы администрация об этом не узнала.

Просто к простым пользователям не так много внимания — их в основном взламывают по заказу, или, если на это есть другие «финансовые» причины.

Я могу вам дать гарантию, что если у вас будет сложный пароль для контакта — то вас никто и никогда не взломает, разумеется что я имею ввиду и отсутствие каких-то вирусов на компе, но это уже не связанно с паролями, тут нужно быть более внимательными.

Ну а если у вас есть еще и привязка к телефону, то это вообще железная защита.

Хотите пример? Ок, но это не контакт, а аська. У меня есть номер аськи, очень редкий и короткий, в общем запомнить его легко и стоит он наверно $50-$100, и если к нему подобрать пароль, то можно взломать и продать.

У меня есть номер аськи, очень редкий и короткий, в общем запомнить его легко и стоит он наверно $50-$100, и если к нему подобрать пароль, то можно взломать и продать.

Но я сам не помню пароль, я его поменял лет пять назад, с тех пор не менял, а все потому что пароль очень сложный. А вирусов на компе нет и не было и не думаю что будут, вот и весь секрет.

Смотрите, как создать сложный пароль? Напишите в текстовом блокноте любой набор символов и цифр, при этом лучше как большие буквы, так и маленькие. Длина — от 8 до 12, более чем достаточно.

Теперь смотрите, вот примеры сложных паролей:

Ну что, очень сложно? Вот именно, что не сложно, но и самостоятельно запомнить их — сложно. Как бы и сложно и нет =)

Что делать? Создайте один пароль, например который вы будете использовать на не очень «важных» сайтов, вот и его используйте, только заранее где-то запишите, например в телефоне (в черновике смс), то если его конечно никто не сможет прочитать =)

И еще раз, поверьте мне, что сложный пароль, который даже вы не сможете запомнить — лучшая защита. Все легкие пароли и все слова и их сочетание, и все что вы можете запомнить в плане пароля — все это уже есть в базе тех, кто постоянно взламывает аккаунты!

Все легкие пароли и все слова и их сочетание, и все что вы можете запомнить в плане пароля — все это уже есть в базе тех, кто постоянно взламывает аккаунты!

Частое явление в Интернете. Проводится он с разными целями. Самая частая цель – рассылка спама и навязчивой рекламы. Иногда взломщики проводят хищение денежных средств с аккаунтов в социальных сетях. Опасен взлом платежных систем. Взлом пароля электронной почты, кроме рассылки спама, несет опасность того, что все остальные данные аккаунтов так же могут быть узнаны.

Иногда проводится с целью хищения игрового контента.

Методы взлома паролей

Даже лучшие пароли для почты можно взломать. Способы, которыми действуют хакеры, совершенствуются с каждым днем. Это специальные программы для подбора сочетаний, методы отслеживания действий в Интернете и др.

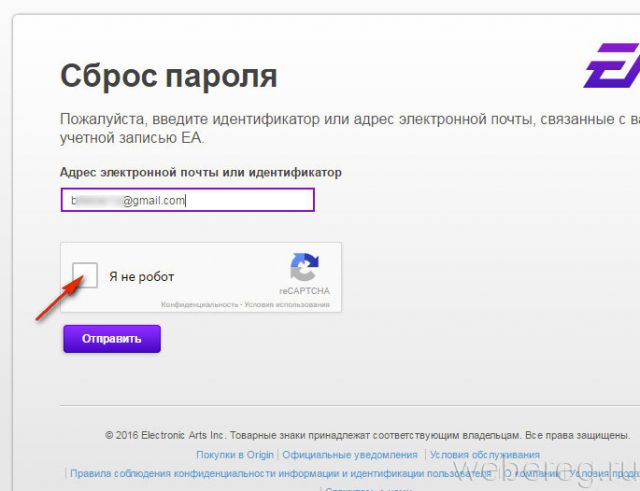

Фишинг

Этот способ узнать пароль от ВК или другой социальной сети популярен у хакеров. Пользователю присылается сообщение, предлагающее перейти на сайт, который похож на тот, что хакер пытается взломать. Обычно, он полностью с него скопирован.

Пользователю присылается сообщение, предлагающее перейти на сайт, который похож на тот, что хакер пытается взломать. Обычно, он полностью с него скопирован.

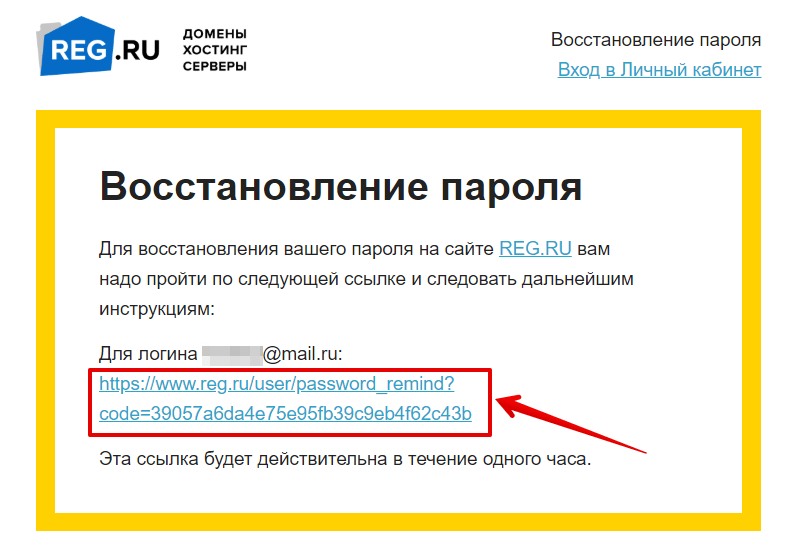

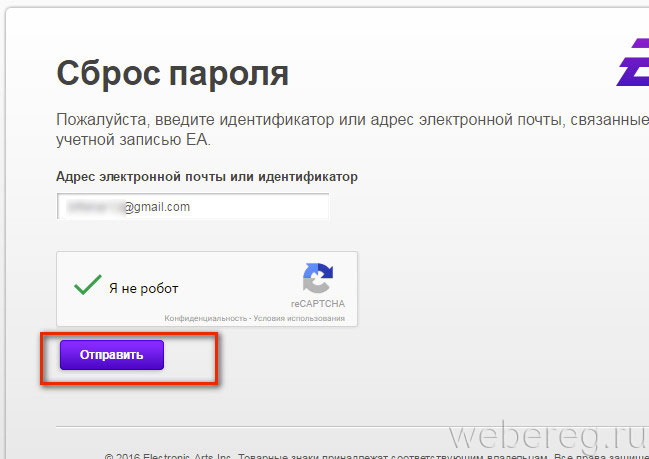

Перейдя по ссылке, пользователь вводит другие данные, думая, что пытается зайти в свой привычный аккаунт. Можно попасть на такой сайт и пытаясь узнать пароль, имея логин, то есть воспользовавшись функцией «Восстановление учетной записи».

Пользователь нажимает кнопку «Вход» и данные моментально попадают к злоумышленникам. Сам же юзер перенаправляется на страницу настоящей социальной сети, даже не замечая, что произошло. Развитая социальная инженерия позволяет хакерам узнать пароль от контакта другого человека.

Ведь для того, чтобы пользователь перешел по поддельной ссылке, необходимо «втереться» к нему в доверие. Метод не слишком эффективный, но простой в осуществлении. Однако владелец аккаунта может заподозрить, настоящая, зачастую, мало отличаются) и отказаться от перехода. Злоумышленника же можно легко найти.

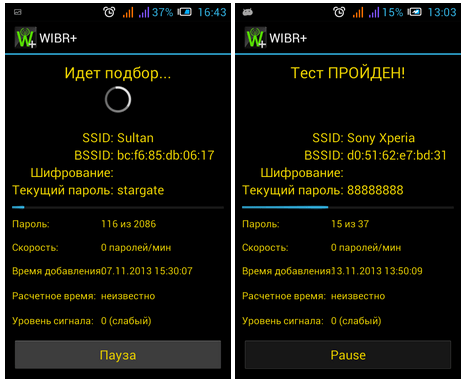

Подбор

Основная технология, по которой хакеры пытаются узнать пароль почты методом подбора – БрутФорс. Это метод автоматизированной подстановки генерации и подстановки комбинаций для аккаунта. Для запуска такого подбора нужна специальная программа, взлом пароля которой будет быстрым. Действует такая программа по математическому принципу, где правильное решение узнается методом подбора.

Таким образом, программа бесконечно генерирует комбинации цифр и букв и проверяет их на правильность. За счет высокой производительности, такие программы работают довольно быстро.

Хакерский сервис для взлома может быть, как универсальным, так и для конкретного сайта. При ее работе создается фальшивый прокси, благодаря которому злоумышленники могут скрыть свой айпи. Кроме того, путем регулярной его смены удается избегать блокировки компьютера, с которого производится взлом. После его взлома, Вы, зайдя в аккаунт, увидите сообщение о том, что Ваш пароль был скомпрометирован. Необходимо срочно сделать следующее:

После его взлома, Вы, зайдя в аккаунт, увидите сообщение о том, что Ваш пароль был скомпрометирован. Необходимо срочно сделать следующее:

- Поменять данные учетной записи;

- Изменить контрольный вопрос;

- Написать в Администрацию о том, что был скомпрометирован пароль в Контакте (или на другом ресурсе).

Взлом пароля социальной сети ВКонтакте путем перебораХотя раньше и применялись программы, действующие по , сейчас появились более совершенные. Теперь подстановка к слову цифры не сделает Ваш аккаунт защищенным. Новые программы подбирают совершенно произвольные буквенно – цифровые комбинации, ими можно взломать очень сложное сочетание символов.

Хэши и взлом сайтов

Действенный, но сложный метод взлома. Чтобы узнать пароль, хакеры взламывают сайт, на котором хранятся хэши кодовых комбинаций пользователей. Хэш получается после того, как комбинация букв подверглась необратимой сложной процедуре. Когда, входя в учетную запись, Вы вводите сочетание знаков, хэш рассчитывается снова и если совпадает с сохраненным, то Вы ввели кодовое слово верно. Эти данные и похищают злоумышленники, взламывая сайт. Еще проще это со старыми ресурсами, которые хранят не хэши, а сами буквенные комбинации.

Эти данные и похищают злоумышленники, взламывая сайт. Еще проще это со старыми ресурсами, которые хранят не хэши, а сами буквенные комбинации.

Хэш расшифровать не так уж сложно. Хакеры имеют множество программ и сервисов, которые позволяют узнать и использовать их. Они могут посмотреть, пароль в Яндекс Почте, предварительно взломав сам сервис, следующим образом:

- Вычисление алгоритмов хеширования и расшифровка данных;

- Имея базу кодовых комбинаций БрутФорс, хакер так же имеет и хеши этих слов, закодированные тем или иным алгоритмом. Программе остается только сравнить имеющиеся с новыми;

- Алгоритмов не так много, и они распространены.

Хеширование на сайтах – процесс, аналогичный работе кукисов на ПК. Расшифровать его так же просто, как узнать пароль из cookies. Потому очевидно, что такое хранение не является надежной защитой аккаунта даже при очень сложной комбинации.

Взлом пароля путем подбора из словаряПрограммы – шпионы

Программы – шпионы – ПО, устанавливаемое на ПК срыто. Так, что пользователь не знает о его существовании. По сути своей это вирус. Предназначены для сбора информации о пользователе, логинов, истории запросов браузера, кодовых слов и т.п. Необходимы для взлома и для ведения целевой рекламы. С помощью таких программ информация передается напрямую злоумышленнику.

Так, что пользователь не знает о его существовании. По сути своей это вирус. Предназначены для сбора информации о пользователе, логинов, истории запросов браузера, кодовых слов и т.п. Необходимы для взлома и для ведения целевой рекламы. С помощью таких программ информация передается напрямую злоумышленнику.

Такие программы маскируются под ПО, предлагающее скопировать пароль в виде звездочек или восстановить из кукисов. Использовать такие программы нужно осторожно. А лучше воспользоваться браузером для такого восстановления возможности входа в учетную запись. С помощью программ – шпионов можно узнать пароль друга, установив вредоносное ПО на его телефон или компьютер. В этом случае данные будут передаваться Вам.

Программа шпион не взламывает пароль, она его просто ворует и отсылает злоумышленникуВзламывали ли пароль?

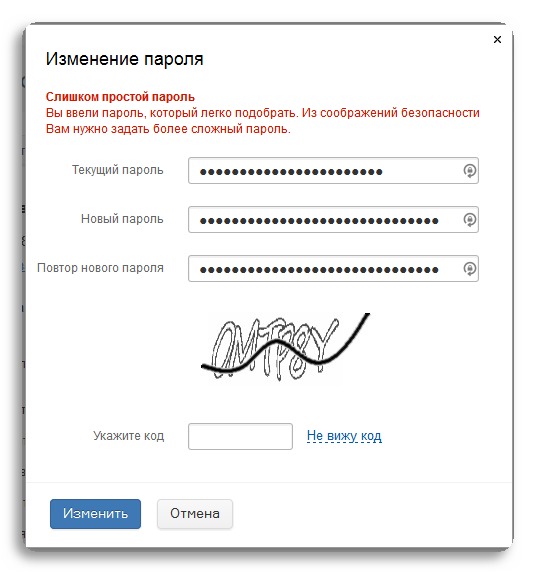

Некоторые ресурсы показывают уведомления о взломе сами. Социальная сеть ВКонтакте выдает уведомление, что скомпрометирован пароль при входе в учетную запись. Если Вы меняете кодовое слово на старое, может появиться такое уведомление, так как сайт хранит черный список паролей, с которых велась рассылка спама и т.п.

Если Вы меняете кодовое слово на старое, может появиться такое уведомление, так как сайт хранит черный список паролей, с которых велась рассылка спама и т.п.

Кроме того, есть ряд онлайн сервисов, на которых представлены учетные записи, которые попадали в руки к злоумышленникам в последнее время. Если имеются причины полагать, что пытались взломать пароль электронной почты, то введите в поле адрес почты (или логин, если речь идет не о почтовых ящиках) и Вы увидите, не взламывали ли аккаунт.

Узнать, взламывали ли аккаунт можно и иными способами. Главный из них – анализ активности в аккаунте во время Вашего отсутствия на сайте.

ПОСМОТРЕТЬ ВИДЕО

Если друзьям приходили сообщения рекламного содержания или приглашающие на сторонние сайты, Вы видите сообщения и уведомления впервые, хотя сайт показывает, что они просмотрены и т.п. то Вашей страницей пользовались в отсутствие. При этом она могла и не быть видна онлайн. Есть программы для скрытия присутствия пользователей в сети.

При этом она могла и не быть видна онлайн. Есть программы для скрытия присутствия пользователей в сети.

Самыми важными данными для входа на сайт “В Контакте” являются ваш логин и пароль. В качестве логина на сайте “В Контакте” выступает адрес вашего электронного почтового ящика. В качестве пароля – то, что вы сами придумали. Пароль и логин никогда нельзя говорить посторонним лицам. Это предотвратит взлом вконтакта.Администрация сайта “В Контакте” может напомнить вам ваш пароль, но никогда, запомните, никогда не станет требовать, что бы вы его назвали. Ни в письме, ни в СМС, ни по телефону, настоящие разработчики и администрация сайта “В Контакте” не станут интересоваться тем, какие у вас логин и пароль.

Для безопасного существования в социальной сети “В Контакте” при составлении пароля нужно нескольких несложных правил. Главное правило – чем сложнее пароль, тем сложнее его взломать.

Существуют программы, которые подбирают пароль методом перебора, и если ваш пароль простой, состоит из одного короткого слова или комбинации цифр, на его взлом потребуется не так уж много времени.

Специалисты категорически не советуют использовать в качестве пароля дату вашего рождения, номер телефона, собственное имя, имя вашего домашенго животного, так же ненадежны пароли в виде слов “пароль” или “password”. Возможно, лично вам это кажется ужасно оригинальным, но таких оригинальных как вы – пруд пруди, о чем очень хорошо осведомлены мошенник всех мастей.

Идеальный пароль это такой пароль, который использует в себе сочетание различных цифр, букв и других символов. Использование пробела, изменение регистра, то есть когда пароль состоит из больших и маленьких букв, все это делает пароль практически невозможным для угадывания.

Пароль принято разделять на несколько критериев сложности.

Пароль первого уровня сложности включает в себя только маленькие буквы латинского алфавита.

Пароль второго уровня сложности, включает в себя и маленькие и большие буквы латинского алфавита.

Пароль третьего уровня сложности, это когда к буквам в разном регистре – то есть используются и большие буквы и маленькие, добавляются цифры.

Пароль четвертого уровня сложности. Это когда к разновеликим буквам и цифрам добавляются специальные символы, к примеру; %) * ? и другие разрешенные для использования в пароле.

Пароль пятого уровня сложности – такой пароль практически невозможно взломать никакими существующими программами. Это когда ко всему вышесказанному добавляют непечатаемые ASCII-символы и буквы из алфавитов других языков.

По настоящему надежный пароль должен включать не менее восьми букв, цифр и других символом в общей сложности.

Есть очень простой способ составления пароля, называемый “вслепую”. Для этого нужно войти в любой текстовый редактор – программу блокнот или Word и закрыв глаза потыкать в клавиши. Если вы при этом не забудете еще пару раз нажать на клавишу “Shift”, что изменит некоторые символы с маленьких на заглавные, это будет просто гениально. Единственный недостаток такого пароля в том, что его не просто невозможно взломать его и запомнить тоже практически невозможно. Поэтому или потренируйте память или запишите его в надежное место.

Проверка Пароля На Сложность — Насколько Надёжен Мой Пароль

Проверка надёжности пароля

Если вам интересна эта тема, то это означает, что вы заботитесь о вашей безопаности в сети. Несмотря на то, что некоторые люди верят в сложность взлома чужой учётной записи, другие понимают, что вещи куда проще чем кажутся. Поэтому, чтобы защитить себя от взлома, вы должны проверить пароль на сложность, чтобы понять насколько безопасен ваш пароль.

И именно по этой причине, я представлю для вас наш инструмент, который называется “Проверка пароля на сложность”. После этого вы узнаете больше о кибератаках и опасностях сети, наряду с советами по надёжному паролю и самому безопасному Конструктору Сайтов, а также важности SSL-сертификатов.

Проверка Пароля На Сложность — Объяснение Работы Инструмента

Инструмент “Проверка пароля на сложность” создавался для тех, кто хочет убедиться в безопасности своего пароля и в случае неудовлетворительных результатов, узнать советы по его улучшению.

Всё, что вам нужно сделать, это вписать ваш пароль и нажать “Enter”, затем вы получите результаты и увидите, что вы можете предпринять для увеличения сложности пароля. Возможно, вам понадобится добавить буквы разного регистра, числа или символы. Обратите внимание, что ваш пароль не будет отправлен куда-либо или записан, поэтому вы можете без опаски пользоваться данным инструментом.

Таким образом, после того как вы используете инструмент “Проверка пароля на безопасность”, то вы будете абсолютно точно уверены в вашем пароле, так как будете знать, как его улучшить и сделать более надёжным.

Проверка Сложности Пароля — Лучшие Советы

Если вас интересует проверка пароля на сложность, то, возможно, вы не знаете основные принципы создания безопасного пароля для вашей учётной записи. Давайте я расскажу вам о них. Давайте начинать.

1. Используйте различные пароли для каждой учётной записи

Вы знали, что около 81% утечек данных в компаниях случается из-за недостаточной надёжности паролей? Не кажется ли это для вас достаточно серьёзной причиной для создания различных паролей для ваших учётных записей? У меня тоже были такие мысли.

Одной из самых распространённых ошибок, которую совершают многие люди, является использование одинокового пароля для всех учётных записей. Поэтому, если хакер взломает одну из них, то потребуется очень немного времени, чтобы получить доступ ко всем остальным.

Если проверка надёжности пароля продолжает показывать вам плохие результаты и у вас нет никаких идей о том, как сделать ваш пароль более надёжным, просто воспользуйтесь генератором паролей. Он создаст случайный пароль из различных символов, что позволит вам больше не использовать проверку пароля.

Хорошей новостью является и то, что используя такие инструменты вы можете создавать бесконечное количество сложных паролей для любых ситуаций, без необходимости тратить на это своё время. Однако, если вы всё равно хотите создать персонализированный пароль, то взгляните на данные советы.

2. Никакой персональной информации

Избегайте использования личных данных в ваших паролях, вроде имени вашей жены/мужа, фамилии, клички животного, даты рождения и так далее. Такую информацию очень легко найти в сети.

Такую информацию очень легко найти в сети.

3. Небольшие изменения в пароле не работают

Если вы напишите ваше имя и добавите к нему дополнительный символ, вроде ‘*’ или ‘#’, то это никак не добавит сложности вашему паролю и не защитит от подбора.

Есть целый набор различных программ, которые могут подобрать простые пароли в течение считанных минут, поэтому, если вы будете использовать похожие пароли для каждой учётной записи, то это не займёт много времени для взлома.

4. Пароль от 12 символов

Вы всегда должны помнить, что короткие пароли гораздо менее надёжны, чем длинные. Поэтому вы должны убедиться, что создаёте пароль от 12 символов. Будет даже лучше, если он будет состоять из 15 — 20. Также добавьте в него числа, буквы разного регистра и несколько символов.

Избегайте самых распространённых фраз и наборов чисел, вроде:

- 123456

- 123456789

- qwerty

- Password

- 111111

Поверьте мне, это не вариант для тех людей, которые хотят надёжный пароль. Это те пароли, которые сразу же проверяются (будь-то машиной или человеком).

Это те пароли, которые сразу же проверяются (будь-то машиной или человеком).

5. Регулярно меняйте пароли

Каждый раз, когда кто-либо узнаёт ваш пароль или вы делитесь им с кем-либо, то сразу же меняйте его после этого. Конечно, этот человек может даже не делиться им с кем-нибудь другим, но,в случае взлома на его компьютере, ваша информация также может попасть в руки злоумышленников.

И даже если вы не делитесь им ни с кем, меняйте его время от времени, просто для верности. Если вы сделаете это с помощью генератора паролей, то вам больше не нужна будет проверка пароля на сложность, так как вы сами увидите насколько сложно будет его подобрать.

6. Держите ваш пароль в безопасности с помощью менеджера паролей

Если вы будете использовать одну и ту же фразу для каждой учётной записи и не будете беспокоиться о безопасности пароля, то я думаю, что вам не нужен менеджер паролей.

НО, если вы как я или любой другой человек, которого волнует его безопасность в Интернете, то создайте разные пароли для каждой учётной записи. Вот только в таком случае вам понадобится место для их хранения. Ведь я прав?

Вот только в таком случае вам понадобится место для их хранения. Ведь я прав?

В этом случае я рекомендую использовать менеджер паролей. Это самое безопасное и надёжное место для хранения ваших паролей, особенно, если их сложно запомнить. Вот самые популярные варианты менеджеров паролей:

- 1Password

- Blur

- Sticky Password

Обратите внимание, что вы никогда не должны хранить ваши пароли в вашем почтовом ящике, сообщениях в социальной сети или других легкодоступных платформах. Всё это для вашей собственной безопасности.

Защитите Ваш Компьютер

Вы продолжаете спрашивать себя, нужна ли вам проверка пароля на сложность. Но, что насчёт вашего компьютера? Существуют некоторые меры для безопасности, которые позволят защитить ваши данные от кражи.

1. Антивирусная программа

Это первое и самое очевидное — используйте антивирусную программу. Это самый первый шаг, который вы должны предпринять для защиты себя от вредоносных программ. И самое приятное в этом всём, то, что на сегодняшний день вы можете выбрать из целого ряда бесплатных и платных вариантов. Вот некоторые альтернативы, которые вы можете попробовать:

И самое приятное в этом всём, то, что на сегодняшний день вы можете выбрать из целого ряда бесплатных и платных вариантов. Вот некоторые альтернативы, которые вы можете попробовать:

2. Используйте Конструкторы Сайтов, которые предлагают SSL-сертификаты

Вы можете знать или нет, что SSL означает Secure Sockets Layer и вы обычно можете увидеть его в качестве небольшого замка рядом с адресом сайта. Если замок зелёный и закрыт — значит сайт, который вы посещаете, имеет SSL-сертификат и защищён, если замок красный — значит сайт может быть небезопасным. Почему это так важно? Если сайт не имеет SSL, то все пароли и другая чувствительная информация, хранящаяся здесь, может быть легко доступна для любопытных глаз.

Итак, когда вы создаёте сайт, очень важно не только использовать бренд, который предлагает SSL вместе с сайтом, которые вы создаёте у них на платформе. Никто не хочет, чтобы их чувствительная информация была украдена. Однако на сегодняшний день всё равно есть Конструкторы Сайтов, которые не защищают ваши данные и вам нужно будет заниматься этим самим. К счастью, лучшие Конструкторы Сайтов предлагают эти важные функции, к слову Wix не является исключением.

Однако на сегодняшний день всё равно есть Конструкторы Сайтов, которые не защищают ваши данные и вам нужно будет заниматься этим самим. К счастью, лучшие Конструкторы Сайтов предлагают эти важные функции, к слову Wix не является исключением.

3. Держитесь подальше от фишинговых сообщений

Последняя тема, которую я хотел бы обсудить касается фишинговых сообщений. Вы могли никогда не слышать, как они называются, но вы совершенно точно знаете о них. Мошенники используют фишинговые сообщения для того, чтобы получать важную информацию, вроде паролей, деталей кредитной карты и так далее.

Но как распознать фишинговые сообщения?

Такие сообщения приходят из неизвестного источника, запрашивая у вас подключение к какому-либо сайту и спрашивая подтверждения персональной информации. Это только один из случаев. Как только вы попадаетесь, то мошенники получают шанс украсть вашу личную информацию.

Обратите внимание, что большая часть фишинговых сообщений уходит в “Спам”, но некоторые из них всё равно могут попасть в основной ящик.

Заключение

Что же, проверка пароля на сложность может быть простой задачей, но это не единственное, что вы должны предпринять. Несмотря на то, что важность надёжного пароля нельзя переоценить, вы всё равно должны позаботиться о безопасности вашего соединения и компьютера.

Вы уже знаете, что лучшим способом избегать проблем будет игнорирование сообщений, установка антивируса и использование только лучших Конструкторов Сайтов, которые предлагают SSL-сертификаты.

Убедитесь, что вы используете эти советы каждый день и вам не нужно будет волноваться о безопасности ваших персональных данных.

Использование сервиса Google для проверки паролей

Использование сервиса Google для проверки паролей

Сервис сообщит, какие пароли ранее оказались в руках хакеров.

Сегодня вы можете проверить, не оказались ли ваши пароли, которые сохранены в вашем аккаунте Google, в руках злоумышленников. Для этого достаточно зайти в диспетчер паролей : он сопоставит ваши данные с базой всех крупных утечек.

Информацию об утечках Google собирает сама. В основном данные поступают из открытых источников, но иногда компания находит украденные пароли на просторах тёмного интернета.

Если Google обнаружит, что какие-то ваши пароли ранее попали в открытый доступ, то предложит их сменить. Также сервис сообщит, если вы используете один и тот же пароль на большом количестве сайтов. Диспетчер предупредит и о слишком слабых паролях, которые легко угадать.

Удобно? Безусловно! Безопасно? Не думаю.

Как это работает?

Безусловно, вы знаете, что у Google довольно давно есть менеджер паролей, который синхронизируется между Chrome и Android. В этот менеджер компания добавляет функцию «проверки пароля», которая проанализирует ваши логины, чтобы убедиться, что они не были частью серьезного нарушения безопасности, ведь на сегодня подобных утечек паролей было очень и очень много.

Ранее проверка пароля уже была доступна в качестве расширения, но сейчас Google встраивает ее прямо в элементы управления учетной записью Google. Проверить ваши пароли вы можете на сайте passwords.google.com , который является ярлыком URL для менеджера паролей Google.

Проверить ваши пароли вы можете на сайте passwords.google.com , который является ярлыком URL для менеджера паролей Google.

Ваши учетные данные сравниваются с миллионами миллионов скомпрометированных учетных записей, которые были частью серьезных нарушений. Google говорит, что он также в некоторой степени контролирует темную сеть для сбора паролей, но большая часть базы данных, с которой сравнивается проверка паролей, происходит от сканирования открытой сети.

Стоит понимать, что у Google это ни в коем случае не единственный сервис, кто делает подобные проверки. В эпоху постоянных утечек и нарушений безопасности в крупных компаниях, затронувших десятки, а может и сотни миллионов клиентов таким полезным ресурсом оказался haveibeenpwned.com .

Если ваш пароль скомпрометирован или оказался слишком простым, Google предложит вам изменить соответствующий пароль. То же самое касается, если Google видит, что вы повторно используете пароли, что является ужасной практикой; ведь все сервисы должны иметь уникальный логин-пароль. И, конечно же, Google также будет уведомлять вас об учетных записях с использованием слабых паролей, которые легко угадываются. При этом нужно учесть, что пароли хешировались и шифровались перед отправкой в Google.

Поскольку проверка пароля основывается на отправке вашей конфиденциальной информации в Google, компания стремится подчеркнуть, что она зашифрована и что она не может просмотреть ваши данные. Пароли в базе данных хранятся в хешированном и зашифрованном виде, и любое предупреждение о ваших данных полностью локально для вашего компьютера.

Марк Ришер, директор Google по безопасности учетных записей, обратил внимание на то, что потребителей все чаще просят хранить свои пароли в нескольких местах одновременно. У Apple есть iCloud Keychain. У Google есть менеджер паролей. А кроме того у вас есть менеджеры паролей — 1Password, LastPass и другие сторонние менеджеры паролей. Что делать? Выбрать менеджер и придерживаться его в дальнейшем? Или попытаться синхронизировать несколько менеджеров паролей? Вероятность несоответствия или наличия старого неправильного пароля в одном из этих мест довольно высока. На самом деле нет хорошего ответа на этот вопрос

Согласно опросу Harris Poll, посвященному проверке привычек пользователей в использовании паролей в США, результаты весьма тревожны. Слишком многие все еще включают в пароли предметы, которые незнакомец может легко узнать — например, день рождения, имя питомца и т. Д. И мало кто говорит о преимуществах дополнительных мер безопасности, таких как двухфакторная аутентификация (ее используют только 37% респондентов) и менеджеров паролей (15%).

66 процентов опрошенных заявили, что используют один и тот же пароль для нескольких учетных записей в Интернете.

Повторное использование пароля — это главная привычка, которую Google пытается сломать, потому что использование одного и того же пароля для нескольких служб может поставить вас в ужасное положение, если хотя бы один из сервисов будет скомпрометирован. Если вы не поклонник цифровых менеджеров паролей, просто запишите их где-нибудь дома. Даже это хороший вариант, поскольку не будете повторять один и тот же пароль.

Почему я не буду использовать этот сервис

Прежде всего потому что это привязывает меня к браузеру от Google, а меня это не устраивает. Увы, но использовать Google Chrome в корпоративной среде, с моей точки зрения, дурная затея. Почему?

Во-первых, прежде всего потому что управлять централизованно настройками данного браузера с помощью групповых политик я так и не научился. Может быть это и возможно, но я этого не увидел.

Во-вторых, сложности возникнут с обновлением браузера. Ведь обновить его можно только с правами администратора. А кто из нас в трезвом уме даст пользователю права локального администратора? Думаю, что никто.

Согласен, что данный сервис в первую очередь предназначен для персональных пользователей. И тут есть ряд вопросов.

Вы доверяете компании Google? Я с большим трудом. Вспомним «Пароли хранятся в шифрованном виде.» А теперь вопрос. Где хранится мастер-пароль? У вас? Не думаю. Скорее всего он хранится у специалистов Google. В крайнем случае информации достоверной об этом нет.

А как быть если вы используете не только браузер Google Chrome? Например, вы используете дома Chrome, а планшет от Apple, впрочем, как и iPhone. Тогда вам придется устанавливать браузер от Google на все устройства.

Что посоветую я? Использовать сторонние менеджеры паролей. Благо их много. И то, я бы рекомендовал бы использовать платные версии.

Впрочем, естественно, выбирать вам.

страдают от новых технологий, а неудачный пост в

.

Как проверить требования к паролю в Active Directory

(Последнее обновление 20 июля 2020 г. )

Политики паролей Active Directory не всегда такие, какими кажутся — часто есть несоответствия в настройках, таких как пароль сложность, максимальный срок действия пароля или давно забытые детальные политики паролей, настроенные в домене. В этом сообщении блога мы рассмотрим, как проверять требования к паролям в Active Directory, в том числе где настраиваются и хранятся политики паролей.

Политика паролей домена по умолчанию Active Directory

Эта политика паролей является политикой паролей по умолчанию (и до Windows 2008 и единственной политики детализированных паролей) для пользователей в домене.

Обычно (и по умолчанию в новом домене AD) встроенный GPO политики домена по умолчанию используется для установки политики паролей Active Directory, как показано на снимке экрана выше.

Однако следует отметить важное отличие: этот объект групповой политики устанавливает политику только в Active Directory.Когда устанавливаются пароли пользователей, AD смотрит не на групповую политику, а на атрибуты объекта корневого домена в AD; Всегда рекомендуется дважды проверять эти значения, чтобы убедиться, что политика паролей установлена правильно.

Давайте посмотрим на эти атрибуты с помощью PowerShell. Первая команда просматривает фактические имена атрибутов; второй смотрит на те же атрибуты, но дает нам более ясные имена и переводит значения времени, например. maxPwdAge в формат, который мы легко понимаем:

get-addomain | get-adobject -properties * | выберите * pwd * Get-ADDefaultDomainPasswordPolicy В большинстве сред вывод здесь будет соответствовать политике домена по умолчанию.Если это не так, мы должны полностью распаковать то, что здесь делает AD:

Политика паролей считывается из групповой политики и применяется к этим атрибутам контроллером домена, выполняющим роль эмулятора PDC, при запуске gpupdate. Но настройки не обязательно должны исходить из встроенной политики домена по умолчанию. На самом деле, это критерии для политики паролей GPO:

- GPO должен быть связан с корнем домена

- GPO должен быть применен к учетной записи компьютера эмулятора PDC

Если ваша политика паролей домена не выровняйтесь с GPO политики домена по умолчанию, найдите другой GPO, связанный в корне домена с параметрами политики паролей, и заблокируйте наследование в подразделении контроллеров домена.

Другой объект групповой политики, связанный в корне домена с параметрами политики паролейЕсли несколько объектов групповой политики, связанных в корне, имеют параметр политики паролей, объект групповой политики с наивысшим порядком связи будет иметь приоритет для этого конкретного параметра. Проверьте все объекты групповой политики, связанные в корне, на предмет настроек политики паролей. Например, здесь мы добавили второй объект групповой политики под названием «Политика паролей домена» с более высоким порядком ссылок, чем политика домена по умолчанию и параметры политики паролей. Параметры политики паролей в этом объекте групповой политики имеют приоритет над параметрами политики домена по умолчанию.

После внесения этого изменения и запуска gpupdate на PDC мы видим, что сложность пароля теперь включена в соответствии с GPO политики паролей домена:

Заблокированное наследование в OU контроллеров доменаЕсли наследование заблокировано в домене OU контроллеров, параметры политики паролей из политик, связанных в корне домена, будут игнорироваться. В этом примере мы заблокировали наследование в OU контроллеров домена и можем подтвердить, что политика домена по умолчанию отсутствует в списке наследования групповой политики — это означает, что изменения параметров политики паролей в этом объекте групповой политики будут проигнорированы, и какая бы ни была текущая политика паролей, будет ‘ татуированный ‘на домене.

Как ни странно, привязка GPO напрямую к OU контроллеров домена не имеет никакого эффекта. Решения здесь состоят в том, чтобы либо удалить заблокированное наследование в OU контроллеров домена, либо установить ссылку в корне домена на «принудительное» (которое переопределяет заблокированное наследование) — просто помните о других настройках в этих объектах групповой политики при внесении изменений в наследование. / принудительные ссылки. В любом случае, пока политика отображается в списке «Наследование групповой политики», настройки должны вступать в силу.

Помните, что при устранении неполадок с GPO политики паролей в AD необходимо запускать gpupdate на эмуляторе PDC, чтобы каждое изменение вступило в силу.

Детальные политики паролей

В Windows 2008 Microsoft представила детальную политику паролей (FGPP), позволяющую администраторам настраивать различные политики паролей на основе групп безопасности Active Directory.

Примечание. Иногда мы обнаруживаем, что администраторы пытаются установить несколько политик паролей в AD, создавая дополнительные GPO с параметрами политики паролей и применяя их к пользовательским OU. Это не работает в Active Directory; Объекты групповой политики с настройками политики паролей Active Directory, связанными где угодно, кроме корня домена, никак не влияют на требования к паролю пользователей.Рассуждения в некотором роде логичны - настройки политики паролей появляются в области «настроек компьютера» и, таким образом, не имеют отношения к объектам пользователей. Тем не менее, это в лучшем случае нелогичный дизайн Microsoft. Specops Password Policy , с другой стороны, использует настройки GPO на основе пользователя и напрямую применяет объекты настроек политики паролей к объектам пользователей, к которым они применяются, что делает процесс администрирования гораздо более интуитивным.

Для создания или просмотра детальных политик паролей можно использовать ADSIEdit, PowerShell или Центр администрирования Active Directory.

Объекты детализированной политики паролей хранятся в папке System \ Password Settings Container в AD. Поскольку детализированные политики паролей отсутствуют в групповой политике, при внесении изменений не требуется gpupdate; они вступают в силу сразу после настройки параметров (исключая любые задержки репликации между контроллерами домена).

Здесь у нас есть домен с единственной детальной политикой, применяемой к группе администраторов домена:

Для просмотра политики в PowerShell:

get-adfinegrainedpasswordpolicy -filter * Для членов групп, перечисленных в Атрибут «применяется к» детальной политики паролей, и политика паролей, и параметры блокировки учетной записи в детализированной политике заменят те, что указаны в политике паролей домена по умолчанию.В случае применения нескольких детализированных политик к любому конкретному пользователю, значение приоритета, установленное в каждом FGPP, определяет, какая политика выиграет.

Чтобы подтвердить, какая детальная политика применяется к пользователю, найдите их в глобальном поиске в Центре администрирования Active Directory, затем выберите «просмотреть результирующие параметры пароля» в меню задач.

Или с помощью PowerShell:

Get-ADUserResultantPasswordPolicy имя пользователя Обратите внимание: если эта команда не возвращает никаких результатов, на пользователя влияет политика паролей домена по умолчанию, а не детализированная политика.

Specops Password Auditor

Хотя определенно полезно понимать, как устроены ваши параметры пароля Active Directory, Specops Password Auditor может предложить обзор ваших текущих политик паролей Active Directory, их объема и того, как они сочетаются с ряд требований или рекомендаций соответствия. Password Auditor доступен для бесплатной загрузки.

Загрузите Specops Password Auditor здесь, чтобы быстро проверить требования к паролям в Active Directory.

Прочтите обзор Specops Password Auditor здесь.

Автор

Даррен Сигел

Специалист по продукту, Specops Software

Другие статьиПароль должен соответствовать требованиям сложности (Windows 10) — Безопасность Windows

- Статья .

- 5 минут на чтение

Оцените свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Применимо к

Описывает передовой опыт, расположение, значения и соображения безопасности для . Пароль должен соответствовать требованиям сложности. Параметр политики безопасности .

Номер ссылки

Пароли должны соответствовать требованиям сложности Параметр политики определяет, должны ли пароли соответствовать ряду рекомендаций по надежным паролям.Если этот параметр включен, пароли должны соответствовать следующим требованиям:

Пароли не могут содержать значение samAccountName (имя учетной записи) пользователя или все displayName (значение полного имени). Обе проверки не чувствительны к регистру.