Как удалить Wana Decrypt0r и восстановить файлы WNCRY

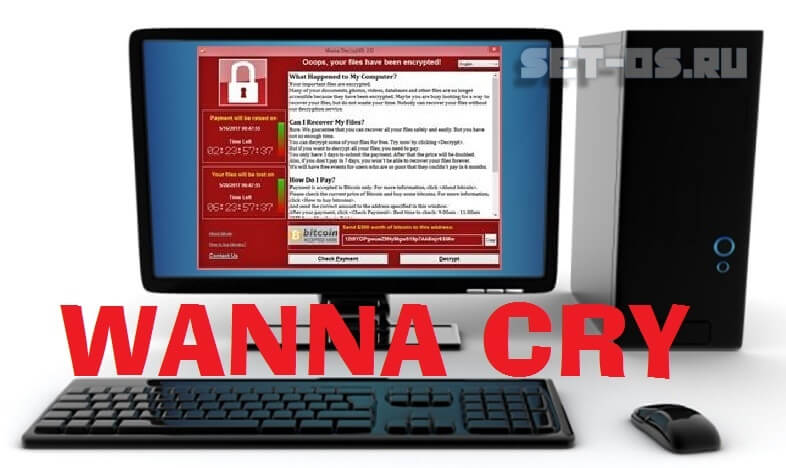

Wana Decryptor 2.0 это новая версия вируса WannaCry, который использует уязвимость Windows и заражает компьютер пользователя без какой-либо видимой активности. После проникновения компьютера жертва увидит заставку, которая напоминает ему, что файлы были зашифрованы. Кроме того, появляется всплывающее окно с информацией о вирусе. Мы постараемся ответить на следующие вопросы: как удалить Wana Decrypt0r и восстановить зашифрованные данные с расширением WNCRY.

Вирус может попасть на ваш компьютер с помощью вредоносных дополнений в электронной почте или через 445-й интернет-порт из-за уязвимости операционной системы, после чего сразу начинает шифровать информацию. Если антивирусу не удалось поймать вирус и тот проник в систему, все ваши файлы с информацией будут зашифрованы. Это относится к текстовым файлам txt, doc, docx, а также различным изображениям. Wana Decrypt0r кодирует все типы файлов, включая видео, текст, изображения и аудио. Кодирование занимает от пяти минут до нескольких часов. Скорость кодирования может варьироваться в зависимости от емкости компьютера и количества хранимой на нем информации. Сумма платежа составляет 300 долларов США, и если вы не заплатите за три дня, сумма будет удвоена. Через 7 дней преступники угрожают удалить все файлы.

Щифровальщики — очень опасный вид вирусов, с которыми может столкнуться пользователь. Большинство вирусов вызывает только дискомфорт, и плоды их действий могут быть устранены за несколько минут, но вымогатель приносит серьезный вред, и в большинстве случаев вам нужно потратить средства и время, чтобы исправить последствия. Самым злонамеренным из всех являются вымогатели, такие как Wana Decrypt0r, которые приносят наибольшую пользу разработчикам, и большие потери для жертв.

Большинство вымогателей применяют чрезвычайно сложные алгоритмы шифрования, такие как AES-128 и RSA-2048, которые используются для защиты информации целых стран, секретных служб и крупных корпораций. Wana Decrypt0r не является исключением. Это означает, что у вас есть только один абсолютно надежный метод восстановления файлов: использовать резервную копию. Возможно, через некоторое время будет сделан расшифровщик рупными антивирусными компаниями, в частность Emsisoft и Kaspersky выпускают декрипторы для различных шифровальщиков. Пока отсутствие резервных копий означает, что вы можете забыть о своих файлах, потому что вы не можете быть уверены, что хакеры, которые украли ваши файлы, не обманут вас еще раз, когда платеж будет получен. Ваши данные могут быть восстановлены несколькими способами, и хоть они не являются абсолютно эффективными мы расскажем о них.

Восстановление файлов — главная цель, о которой вам придется озаботится, если ваши файлы были заражены с помощью шифрующего вируса. Но тем не менее, прежде чем восстанавливать файлы, необходимо удалить вирус с компьютера для защиты новых файлов. Неважно, какой метод восстановления вы выберете, вам все равно придется устранить Wana Decrypt0r. Используя дешифрование или загрузку резервных копий, вы должны удалить Wana Decrypt0r, и даже если вы предпочитаете заплатить этим преступникам — Wana Decrypt0r необходимо удалить до полного восстановления данных.

Как удалить Wana Decryptor с компьютера

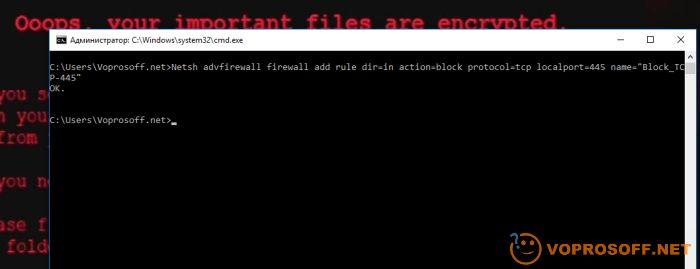

Шаг 1. Закройте 445 интернет порт

Запустите командную строку.

- Нажмите Пуск

- Напечатайте Cmd , щелкните правой копкой и выберите Запустить от имени администратора

- Напечатайте Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Нажмите Enter

Шаг 2. Запустите систему в безопасном режиме

- Нажмите «Пуск»

- Введите Msconfig и нажмите «Enter»

- Выберите вкладку «Загрузка»

- Выберите «Безопасная загрузка» и нажмите OK

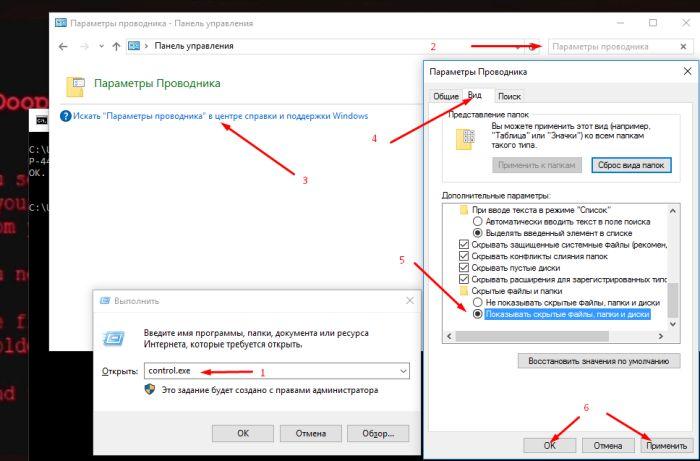

Шаг 3. Отобразите все скрытые файлы и папки

- Нажмите «Пуск»

- Выберите «Панель управления»

- Выберите «Оформление и персонализация»

- Нажмите на «Параметры папок»

- Перейдите во вкладку «Вид»

- Выберите «Показывать скрытые файлы, папки и диски»

Шаг 4. Удалите файлы вируса

Проверьте следующие папки на предмет наличия в них файлов вируса:

- %TEMP%

- %APPDATA%

- %ProgramData%

Шаг 5. Очистите реестр (для опытных пользователей)

- Нажмите «Пуск»

- Введите «Regedit.exe» и нажмите «Enter»

- Проверьте папки автозапуска на наличие подозрительных записей:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run - HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

- Аналогично для папки HKEY_CURRENT_USER

- Удалите из этих папок вредоносные файлы

Шаг 6. Отсканируйте систему с помощью антивируса

Можно использовать различные антивирусные утилиты, такие как Dr Web CureIt, Kaspersky Removal tool или другие. После этого отключите безопасный режим.

Шаг 7. Обновите Windows

Это очень важный шаг, который может помочь вам предотвратить появление новой инфекции! Необходимо загрузить хотя бы обновление MS17-010, в котором как раз была устранена уязвимость Windows, которой воспользовались хакеры. В виде исключения, данное обновление доступно даже для Windows XP, поддержка которой официально завершена.

Пакет обновлений для различных версий Windows (необходимо в списке выбрать свою операционную систему):

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Скачать обновление для Window XP можно по следующей ссылке:

Как восстановить поврежденные файлы

Если вы не перезагружали систему после шифрования файлов, вам смогут помочь следующие дешифраторы:

Для Windows XP: https://github.com/aguinet/wannakey

Для Windows XP, Windows 7, Vista, 2003 and 2008 server: https://github.com/gentilkiwi/wanakiwi/releases

К сожалению, дешифраторы работают не в 100% случаев.

В этом руководстве мы несколько раз говорили, что пользователь, чья система была атакована щифровальщиком, имеет только один сто процентный эффективный метод восстановления данных: загрузка резервных копий. Вы должны попробовать другие способы, если у вас нет выбора, но будьте готовы, что они могут потерпеть неудачу. Дополнительным преимуществом резервных копий является то, что они хранятся на дополнительном накопителе и в таком случае неуязвимы вирусу.

Все остальные способы зависят от встроенных сервисов Windows, и их эффективность может быть снижена сложностью вымогателей и отсутствием навыков. Во всяком случае, кроме резервных копий и выплаты выкупа есть два дополнительных способа восстановления ваших файлов. Это служба теневого копирования томов и декодирование с помощью специальной программы дешифрования. Декодирование с использованием специального дешифратора достаточно эффективно, но, к сожалению, этого инструмента еще не существует. Новости о прогрессе в разработке такой программы можно найти на сайтах Лаборатории Касперского, MalwareHunterTeam и EmsiSoft. Восстановление вручную с помощью теневых копий может быть выполнено без какой-либо подготовки. Вы можете использовать базовые функции ОС Windows, но мы предлагаем вам более удобные программы, которые значительно упростят вашу задачу. Эти программы полностью бесплатны, и они были сделаны надежными разработчиками. Они называются ShadowExplorer и Recuva, и вы можете найти больше информации на официальных сайтах.

- Нажмите «Пуск»

- Выберите «Панель управления»

- Нажмите «Система и безопасность»

- Выберите «Архивация и восстановление»

- Выберите «Восстановление файлов из архива»

- Выберите точку сохранения

Статья-источник: Wana Decryptor removal and decryption

Найден способ расшифровки файлов после атаки WannaCry — «Хакер»

Специалист французской компании Quarkslab Адриен Гинье (Adrien Guinet) сообщает, что он нашел способ расшифровать данные, пострадавшие в результате атаки шифровальщика WannaCry. К сожалению, данный метод работает только для операционной системы Windows XP и далеко не во всех случаях, однако это уже лучше, чем ничего.

I got to finish the full decryption process, but I confirm that, in this case, the private key can recovered on an XP system #wannacry!! pic.twitter.com/QiB3Q1NYpS

— Adrien Guinet (@adriengnt) May 18, 2017

Гинье опубликовал на GitHub исходные коды инструмента, который он назвал WannaKey. Методика исследователя, по сути, базируется на эксплуатации достаточно странного и малоизвестного бага в Windows XP, о котором, похоже, не знали даже авторы нашумевшей вымогательской малвари. Дело в том, что при определенных обстоятельствах из памяти машины, работающей под управлением XP, можно извлечь ключ, необходимый для «спасения» файлов.

Исследователь объясняет, что во время работы шифровальщик задействует Windows Crypto API и генерирует пару ключей – публичный, который используется для шифрования файлов, и приватный, которым после выплаты выкупа файлы можно расшифровать. Чтобы жертвы не смогли добраться до приватного ключа и расшифровать данные раньше времени, авторы WannaCry шифруют и сам ключ, так что он становится доступен лишь после оплаты.

После того как ключ был зашифрован, его незашифрованная версия стирается с помощью стандартной функции CryptReleaseContext, что в теории должно удалять его и из памяти зараженной машины. Однако Гинье заметил, что этого не происходит, удаляется только «маркер», указывающий на ключ.

Специалист пишет, что извлечь приватный ключ из памяти возможно. Сам Гинье провел ряд тестов и успешно расшифровал файлы на нескольких зараженных компьютерах под управлением Windows XP. Однако исследователь пишет, что для удачного исхода операции необходимо соблюсти ряд условий. Так как ключ сохраняется только в энергозависимой памяти, опасаться нужно не только того, что любой процесс может случайно перезаписать данные поверх ключа, а память перераспределится, но также нельзя выключать и перезагружать компьютер после заражения.

«Если вам повезет, вы сможете получить доступ к этим областям памяти и восстановить ключ. Возможно, он все еще будет там, и вы сможете использовать его для расшифровки файлов. Но это срабатывает не во всех случаях», — пишет исследователь.

Неизвестно, как много компьютеров под управлением Windows XP было заражено WannaCry, и какой процент пользователей ни разу не перезагружал и не выключал ПК после заражения. Напомню, что суммарно от атак шифровальщика пострадали сотни тысяч машин, более чем в ста странах мира. Тем не менее, Гинье надеется, что его методика может пригодиться хотя бы некоторым пользователям.

Другие эксперты уже подтвердили, что в теории инструмент Гинье должен работать. Так, известный криптограф и профессор университета Джонса Хопкинса Мэтью Грин (Matthew Green), пишет, что способ должен работать, хотя в текущих обстоятельствах все это больше похоже на лотерею. Еще один известный специалист, сотрудник компании F-Secure, Микко Хайппонен (Mikko Hypponen) задается вопросом «зачем использовать для уничтожения ключей функцию, которая не уничтожает ключи?», однако соглашается с тем, что баг можно попытаться использовать для восстановления зашифрованных файлов.

Как восстановить файлы после шифрования вируса-шифровальщика WannaCry / Sandbox / Habr

Добрый день, Хабражители. На Хабре много писали как защититься от WannaCry. Но почему-то нигде не осветили как произвести возврат зашифрованных данных. Хочу восполнить этот пробел. И немного пролить свет на то, как как мы это делали в нашей «всем известной» компании, участвующей в логистике. Это больше инструкция для наших администраторов ИБ.Восстановление после шифрования данных

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

Далее небольшой guide от меня (инструкция админам), чтобы…

Восстановить данные, а также обезвредить и удалить вирус:

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

5. (Только после восстановления данных) Уничтожаете точки восстановления, потому что именно отсюда вирус сам себя восстанавливает после очистки.

Защита системы:

Настроить:

Удалить.

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

Вирус вымогатель WannaCry WanaDecryptor 2.0: Защита и лечение

Новый вирус-шифровальщик WannaCry или WanaDecryptor 2.0, оставляющий вместо пользовательских данных зашифрованные файлы .wncry, сотрясает просторы Интернета. Поражены сотни тысяч компьютеров и ноутбуков по всему миру. Пострадали не только обычные пользователи, но сети таких крупных компаний как Сбербанк, Ростелеком, Билайн, Мегафон, РЖД и даже МВД России.

Такую массовость распространения вирусу-вымогателю обеспечило использование новых уязвимостей операционных систем семейства Windows, которые были рассекречены с документами спецслужб США.

WanaDecryptor, Wanna Cry, WanaCrypt или Wana Decryptor — какое название правильное?

На то время, когда началась вирусная атака на глобальную паутину ещё никто не знал как точно называется новая зараза. Сначала её называли Wana Decrypt0r по называнию окна с сообщением, которое возникало на рабочем столе. Несколько позднее появилась новая модификация шифровальщика — Wanna Decrypt0r 2.0. Но опять же, это окно-вымогатель, которое фактически продаёт пользователю ключ-декриптор, который теоретически должен прийти пострадавшему после того, как он переведёт мошенникам требуемую сумму. Сам же вирус, как оказалось, называется Wanna Cry (Ванна Край).

В Интернете же до сих пор можно встретить разные его наименования. Причём часто пользователи вместо буквы «o» ставят цифру «0» и наоборот. Так же большую путаницу вносят различные манипуляции с пробелами, например WanaDecryptor и Wana Decryptor, либо WannaCry и Wanna Cry.

Как работает шифровальщик WanaDecryptor

Принцип работы этого вымогателя коренным образом отличается от предыдущих вирусов-шифровальщиков, с которыми мы встречались. Если раньше для того, чтобы зараза начала работать на компьютере, надо было её сначала запустить. То есть ушастому юзеру приходило письмо по почте с хитрым вложением — скриптом маскирующимся по какой-нибудь документ. Человек запускал исполняемый файл и тем самым активировал заражение ОС. Вирус Ванна Край работает по другом. Ему не надо пытаться обмануть пользователя, достаточно чтобы у того была доступна критическая уязвимость службы общего доступа к файлам SMBv1, использующая 445-й порт. К слову сказать, уязвимость эта стала доступна благодаря информации из архивов американских спецслужб опубликованной на сайте wikileaks.

Попав на компьютер жертвы WannaCrypt начинает массово шифровать файлы своим, очень стойким алгоритмом. В основном поражению подвержены следующие форматы:

key, crt, odt, max, ods, odp, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, asm, cmd, bat, vbs, jsp, php, asp, java, jar, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mkv, flv, wma, mid, djvu, svg, psd, nef, tiff, tif, cgm, raw, gif, png, bmp, jpg, jpeg, vcd, iso, backup, zip, rar, tgz, tar, bak, tbk, gpg, vmx, vmdk, vdi, sldm, sldx, sti, sxi, hwp, snt, dwg, pdf, wks, rtf, csv, txt,edb, eml, msg, ost, pst, pot, pptm, pptx, ppt, xlsx, xls, dotx, dotm, docx, doc

У зашифрованного файла меняется расширение на .wncry. В каждую папку вирус вымогатель может добавить еще два файла. Первый — это инструкция, где описано как делаеться расшифровка wncry-файла Please_Read_Me.txt, а второй — приложение-дектиптор WanaDecryptor.exe.

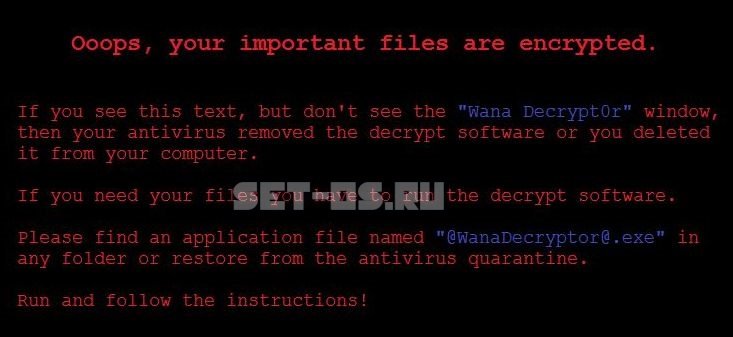

Эта пакость работает тихо-мирно до тех пор, пока не поразит весь жесткий диск, после чего выдаст окно WanaDecrypt0r 2.0 с требованием дать денег. Если пользователь не дал ему доработать до конца и антивирусом смог удалить программу-криптор, на рабочем столе появится вот такое сообщение:

То есть пользователя предупреждают, что часть его файлов уже поражена и если Вы желаете получить их обратно — верните криптор обратно. Ага, сейчас! Ни к коем случае этого не делайте, иначе потеряете и остальное. Внимание! Как расшифровать файлы WNCRY не знает никто. Пока. Возможно позже какое-то средство расшифровки появится — поживём, увидим.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс здесь и срочно установить его.

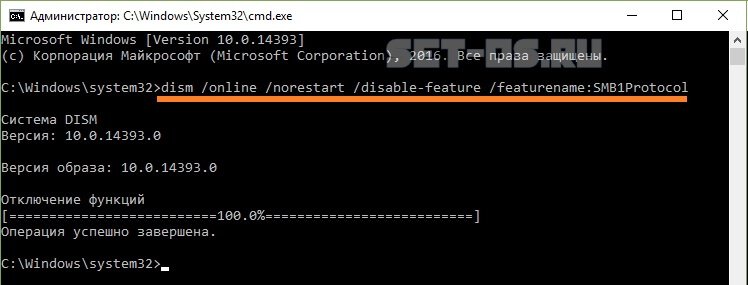

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вот таким образом:

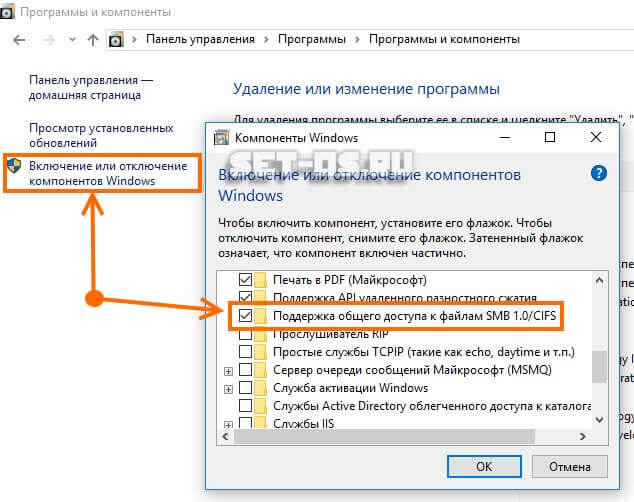

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

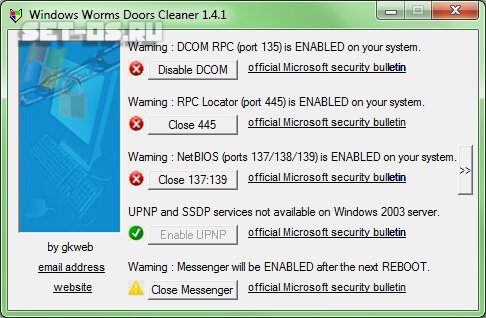

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner:

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

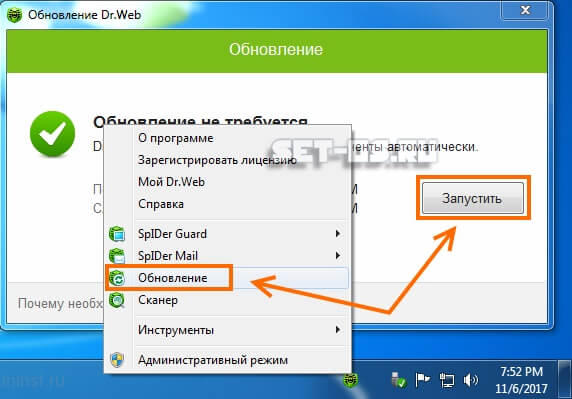

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.

Как удалить вирус WannaCrypt (Wana Decrypt0r 2.0) и восстановить файлы WNCRY

Добрый день!

Удалить вирус WannaCrypt (Wana Decrypt0r 2.0) с компьютера несложно, простая инструкция ниже подойдет для любой современной версии Windows. А вот расшифровать файлы .WNCRY бесплатно пока нельзя. Все крупные производители антивирусного программного обеспечения работают над таким дешифратором, но никакого значимого прогресса в этом направлении пока нет.

Если вы удалите вирус с компьютера, то есть большая вероятность, что зашифрованные файлы вы никогда уже не сможете расшифровать. WannaCrypt (Wana Decrypt0r 2.0) использует очень эффективные методы шифрования и шансов, что разработают бесплатный дешифровщик не так уж и много.

Вам необходимо решить, готовы ли вы потерять зашифрованные файлы или нет. Если готовы — используйте инструкцию ниже, если не готовы — платите выкуп создателям вируса. В будущем обязательно начните использовать любую систему резервного копирования ваших файлов и документов, их сейчас очень много, и платных, и бесплатных.

Удаление WannaCrypt (Wana Decrypt0r 2.0) с компьютера

1. Закройте 445-й сетевой порт:

- Запустите командную строку cmd от имени администратора (инструкция: Как запустить от имени администратора в Windows: инструкция).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать «OK».

Автор считает, что эти материалы могут вам помочь:

2. Запустите Windows в безопасном режиме. У нас есть подробная инструкция как это сделать: Безопасный режим в Windows 10: Подробная инструкция.

3. Настройте отображение скрытых и системных папок, для этого:

- Нажмите одновременно клавиши Win + R;

- Введите в окне «control.exe» и нажмите Enter;

- В поисковой строке Панели Управления (справа наверху) напишите «Параметры проводника»;

- Нажмите на Ярлык «Параметры проводника» в основном окне;

- В новом окне перейдите на вкладку «Вид»;

- Найдите пункт «Скрытые файлы и папки» и выберите пункт «Показывать скрытые файлы, папки и диски»;

- Нажмите кнопку «Применить», затем «ОК».

4. Откройте Проводник, последовательно перейдите в папки:

- %ProgramData%

- %APPDATA%

- %TEMP%

(просто копируйте каждое название папки в адресную строку проводника).

В каждой из указанных папок внимательно просмотрите все вложенные папки и файлы. Удаляйте все, что содержит в названии упоминание о вирусе WannaCrypt (Wana Decrypt0r 2.0).

5. Почистите реестр. У нас есть подробная статья: Как открыть реестр, подробная инструкция.

Ищите подозрительные записи реестра в следующих папках:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

6. Перезагрузите компьютер.

На этом можно закончить, но лучше установите любой платный или бесплатный антивирус и проведите полное сканирование системы. Кроме этого, не забудьте установить специальное обновление безопасности от компании Microsoft, подробнее об этом в нашей специальной статье.

кто кого опередил? / Habr

Все уже в курсе про многоликий вирус-вымогатель WannaCry, известный также как WanaCryptor, WanaCrypt0r, WCrypt, WCRY или WNCRY. Вирус этот наделал много шума, да. Несмотря на отсутствие дешифраторов, находятся предприимчивые граждане, которые оказывают услуги по расшифровке WNCRY-файлов. Но пост не об этом.

Неожиданное заявление сделали на днях исследователи из Proofpoint. Оказывается вирус WannaCry хоть и стал известным, но всё же не был первым, кто активно эксплуатировал уязвимости в Windows, используя EternalBlue и DoublePulsar.

Да, его обогнал «тихий» вирус-майнер Adylkuzz, который использовал аналогичные способы распространения и заражения компьютеров под управлением Windows.

Исследователи предполагают, что распространение вируса Adylkuzz может быть ещё более масштабным. По их оценкам, активная кампания по распространению зловреда проходила в период с 24 апреля по 2 мая 2017 года.

Как удалось поймать Adylkuzz

В процессе исследования ребята подключили к интернету уязвимый к EternalBlue компьютер и ждали, когда он подхватит WannaCry. Но к их большому удивлению, компьютер подцепил неожиданного и менее шумного гостя — вирус-майнера Adylkuzz. Ребята несколько раз повторили операцию подключения чистого компьютера к интернету, результат тот же: примерно через 20 минут он оказывался заражённым вирусом Adylkuzz и подключается к его ботнету.

Судя по всему, атака шла с нескольких VPS, которые сканируют интернет и ищут цели с открытым 445-ым портом.

Как распространяется Adylkuzz

Попав на компьютер жертвы Adylkuzz сканирует компьютер на наличие своих же копий, завершает их, блокирует SMB-коммуникации, определяет публичный IP-адрес жертвы, загружает инструкции и криптомайнер. Похоже, существует несколько серверов управления вирусом, откуда он загружает инструкции и необходимые модули.

А майнит Adylkuzz не биткойн, а Monero. Как и другие криптовалюты, Монеро увеличивает свою рыночную капитализацию в процессе майнинга. Несмотря на то, что вирус не требует вознаграждение за расшифровку файлов, а тихо майнит «денежку», назвать его разработчиков благородными всё же сложно — компьютер продолжает находиться в составе ботнета. Как он поведёт себя в будущем, не известно.

Интересен ещё и такой факт: попадая на компьютер жертвы, Adylkuzz как бы закрывает дверь изнутри и вирус WannaCry просто не может на него проникнуть. То есть распространение одного вируса, способствовало подавлению эпидемии распространения другого.

Учитывая масштабы распространения WannaCry, интересно, на какое количество компьютеров успел поселиться Adylkuzz?

UPD, появился полный перевод статьи Proofpoint о том, как они обнаружили Adylkuzz.