Как расшифровать файлы зашифрованные вирусом wncry

Эпидемия WannaCry: как расшифровать файлы

О массовых заражениях компьютеров трояном-шифровальщиком WannaCry («хочется плакать»), начавшихся 12 мая 2017 года, сегодня не знает, пожалуй, только очень далекий от Интернета человек. А реакцию тех, кто знает, я бы разделил на 2 противоположных категории: безразличие и панический испуг. О чем это говорит?А о том, что обрывочные сведения не дают полного понимания ситуации, порождают домыслы и оставляют после себя больше вопросов, чем ответов. Дабы разобраться, что происходит на самом деле, кому и чем это грозит, как защититься от заражения и как расшифровать файлы, поврежденные WannaCry, посвящена сегодняшняя статья.

Так ли страшен «черт» на самом деле

Не пойму, что за возня вокруг WannaCry? Вирусов много, новые появляются постоянно. А этот чем особенный?

WannaCry (другие названия WanaCrypt0r, Wana Decrypt0r 2. 0, WannaCrypt, WNCRY, WCry) – не совсем обычный киберзловред. Причина его печальной известности – гигантские суммы причиненного ущерба. По данным Европола, он нарушил работу более 200 000 компьютеров под управлением Windows в 150 странах мира, а ущерб, который понесли их владельцы, составил более $ 1 000 000 000. И это только за первые 4 дня распространения. Больше всего пострадавших – в России и Украине.

0, WannaCrypt, WNCRY, WCry) – не совсем обычный киберзловред. Причина его печальной известности – гигантские суммы причиненного ущерба. По данным Европола, он нарушил работу более 200 000 компьютеров под управлением Windows в 150 странах мира, а ущерб, который понесли их владельцы, составил более $ 1 000 000 000. И это только за первые 4 дня распространения. Больше всего пострадавших – в России и Украине.

Я знаю, что вирусы проникают на ПК через сайты для взрослых. Я такие ресурсы не посещаю, поэтому мне ничего не грозит.

Вирус? Тоже мне проблема. Когда на моем компьютере заводятся вирусы, я запускаю утилиту *** и через полчаса все в порядке. А если не помогает, я переустанавливаю Виндовс.

Вирус вирусу – рознь. WannaCry – троян-вымогатель, сетевой червь, способный распространяться через локальные сети и Интернет от одного компьютера к другому без участия человека.

Большинство вредоносных программ, в том числе шифровальщиков, начинает работать только после того, как пользователь «проглотит наживку», то есть кликнет по ссылке, откроет файл и т. п. А чтобы заразиться WannaCry, не нужно делать вообще ничего!

п. А чтобы заразиться WannaCry, не нужно делать вообще ничего!

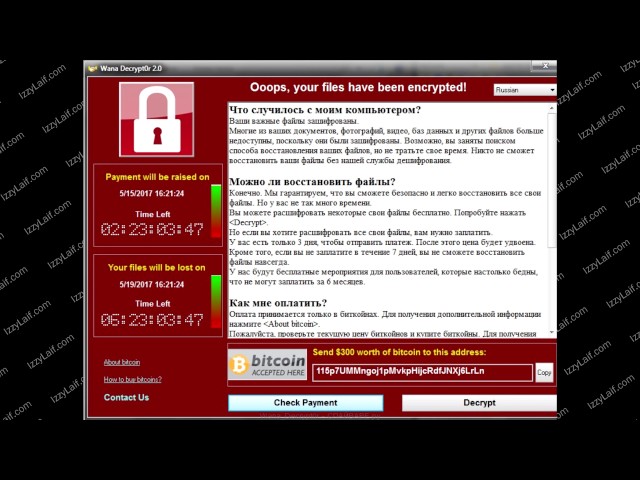

Оказавшись на компьютере с Виндовс, вредонос за короткое время шифрует основную массу пользовательских файлов, после чего выводит сообщение с требованием выкупа в размере $300-600, который нужно перечислить на указанный кошелек в течение 3 дней. В случае промедления он грозит через 7 дней сделать расшифровку файлов невозможной.

Одновременно вредонос ищет лазейки для проникновения на другие компьютеры, и если находит, заражает всю локальную сеть. Это значит, что резервные копии файлов, хранимые на соседних машинах, тоже приходят в негодность.

Удаление вируса с компьютера не приводит к расшифровке файлов! Переустановка операционной системы – тоже. Наоборот, при заражении шифровальщиками оба этих действия могут лишить вас возможности восстановить файлы даже при наличии валидного ключа.

Так что да, «черт» вполне себе страшен.

Как распространяется WannaCry

Вы всё врете. Вирус может проникнуть на мой комп, только если я сам его скачаю. А я бдительный.

Вирус может проникнуть на мой комп, только если я сам его скачаю. А я бдительный.

Многие вредоносные программы умеют заражать компьютеры (и мобильные девайсы, кстати, тоже) через уязвимости – ошибки в коде компонентов операционной системы и программ, которые открывают кибер-злоумышленникам возможность использовать удаленную машину в своих целях. WannaCry, в частности, распространяется через уязвимость 0-day в протоколе SMB (уязвимостями нулевого дня называют ошибки, которые на момент начала их эксплуатации вредоносным/шпионским ПО не были исправлены).

То есть для заражения компьютера червем-шифровальщиком достаточно двух условий:

- Подключения к сети, где есть другие зараженные машины (Интернет).

- Наличия в системе вышеописанной лазейки.

Откуда эта зараза вообще взялась? Это проделки русских хакеров?

По некоторым данным (за достоверность не отвечаю), брешь в сетевом протоколе SMB, который служит для легального удаленного доступа к файлам и принтерам в ОС Windows, первым обнаружило Агентство национальной безопасности США.

Эпидемия шифровальщика WannaCry: что произошло и как защититься

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

И это за один только первый день атаки.

Что такое WannaCry?

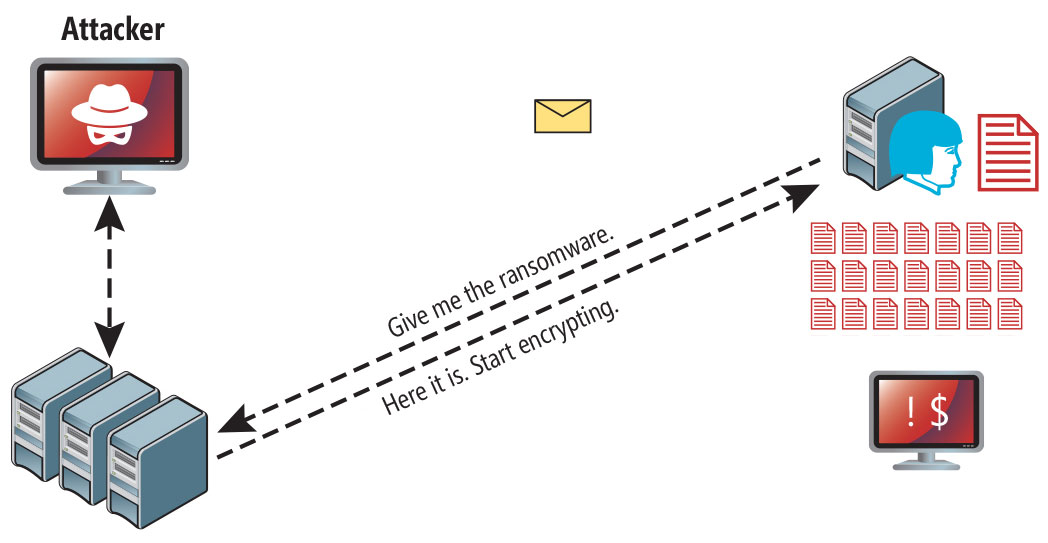

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

WannaCry как шифровальщик (его еще иногда называет WCrypt, а еще, почему-то, порой зовут WannaCry Decryptor, хотя он, по логике вещей, вовсе даже криптор, а не декриптор) делает все то же самое, что и другие шифровальщики — шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Уберполезный пост! Что такое трояны-вымогатели и шифровальщики, откуда они, чем грозят и как с ними бороться: https://t.co/mQZfXSEuiz pic.twitter.com/RlhAs9bdSx

— Kaspersky (@Kaspersky_ru) October 20, 2016

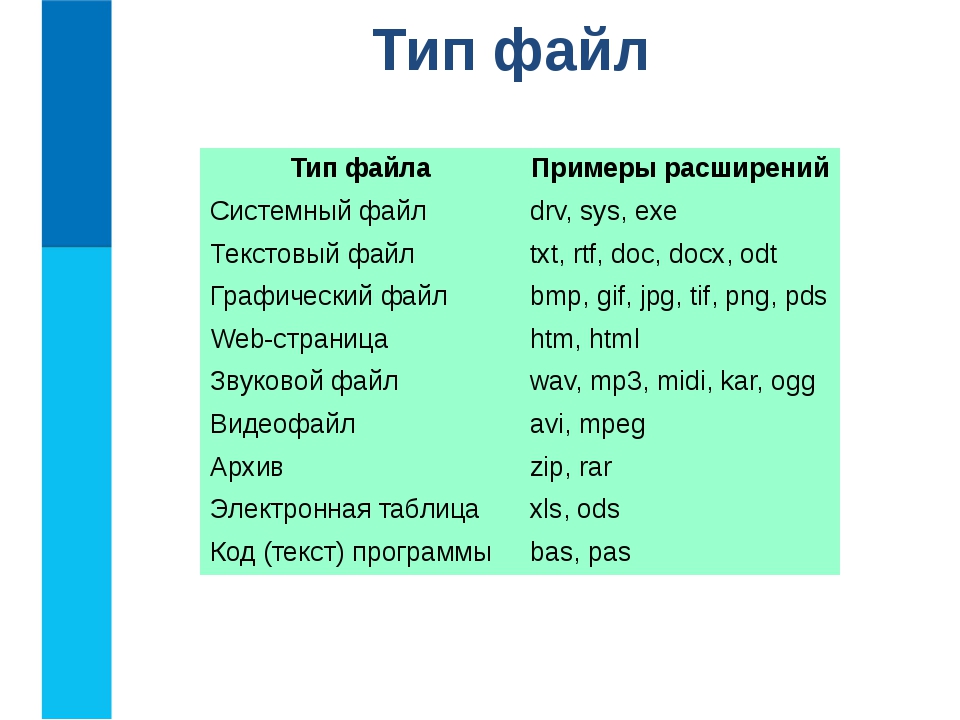

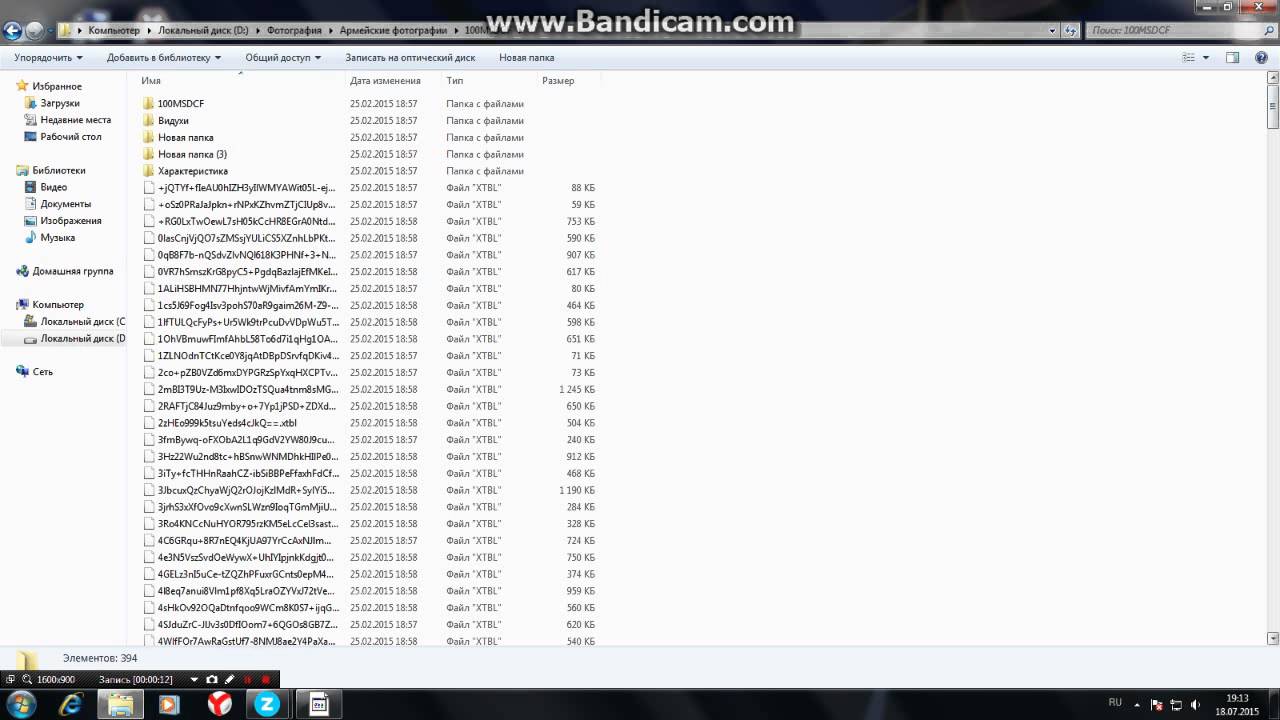

Он шифрует файлы различных типов (полный список можно посмотреть тут), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

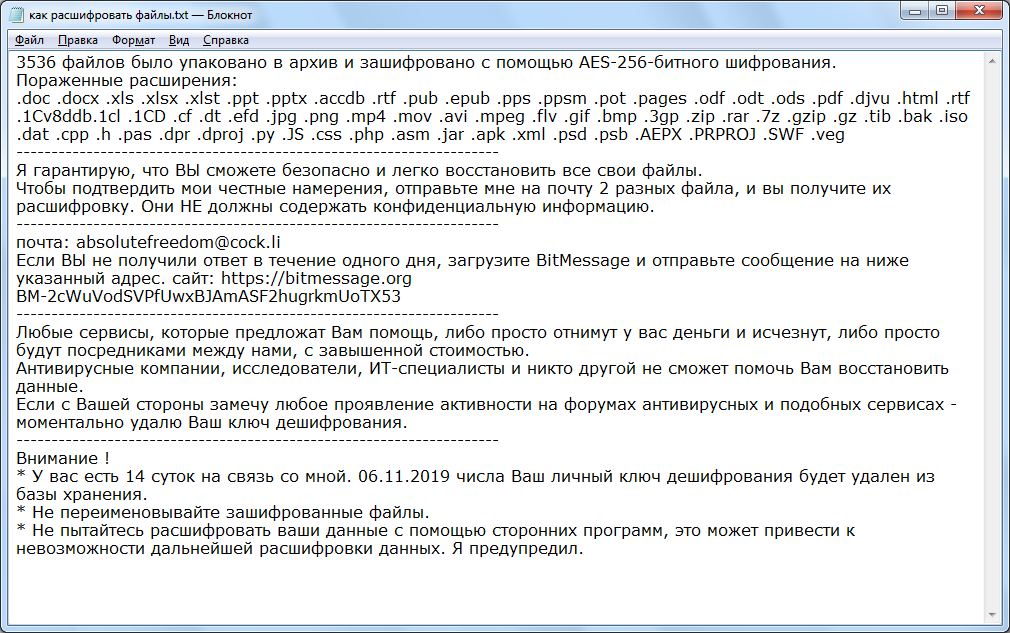

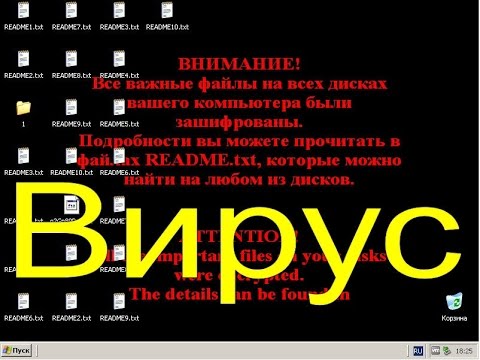

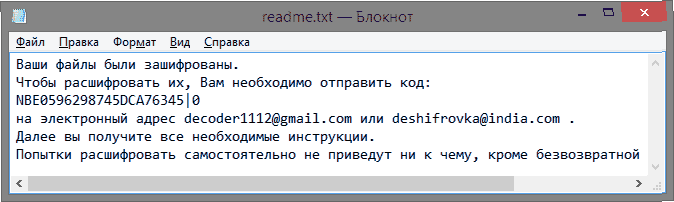

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010, тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003.

Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно. - Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

У нас есть отдельный пост с советами для бизнес-пользователей.

Найден способ расшифровки файлов после атаки WannaCry — «Хакер»

Специалист французской компании Quarkslab Адриен Гинье (Adrien Guinet) сообщает, что он нашел способ расшифровать данные, пострадавшие в результате атаки шифровальщика WannaCry. К сожалению, данный метод работает только для операционной системы Windows XP и далеко не во всех случаях, однако это уже лучше, чем ничего.

К сожалению, данный метод работает только для операционной системы Windows XP и далеко не во всех случаях, однако это уже лучше, чем ничего.

I got to finish the full decryption process, but I confirm that, in this case, the private key can recovered on an XP system #wannacry!! pic.twitter.com/QiB3Q1NYpS

— Adrien Guinet (@adriengnt) May 18, 2017

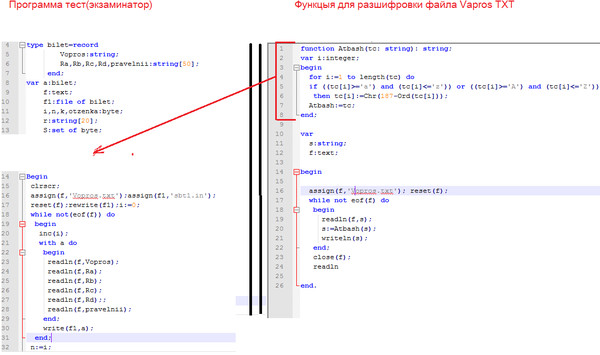

Гинье опубликовал на GitHub исходные коды инструмента, который он назвал WannaKey. Методика исследователя, по сути, базируется на эксплуатации достаточно странного и малоизвестного бага в Windows XP, о котором, похоже, не знали даже авторы нашумевшей вымогательской малвари. Дело в том, что при определенных обстоятельствах из памяти машины, работающей под управлением XP, можно извлечь ключ, необходимый для «спасения» файлов.

Исследователь объясняет, что во время работы шифровальщик задействует Windows Crypto API и генерирует пару ключей – публичный, который используется для шифрования файлов, и приватный, которым после выплаты выкупа файлы можно расшифровать. Чтобы жертвы не смогли добраться до приватного ключа и расшифровать данные раньше времени, авторы WannaCry шифруют и сам ключ, так что он становится доступен лишь после оплаты.

Чтобы жертвы не смогли добраться до приватного ключа и расшифровать данные раньше времени, авторы WannaCry шифруют и сам ключ, так что он становится доступен лишь после оплаты.

После того как ключ был зашифрован, его незашифрованная версия стирается с помощью стандартной функции CryptReleaseContext, что в теории должно удалять его и из памяти зараженной машины. Однако Гинье заметил, что этого не происходит, удаляется только «маркер», указывающий на ключ.

Специалист пишет, что извлечь приватный ключ из памяти возможно. Сам Гинье провел ряд тестов и успешно расшифровал файлы на нескольких зараженных компьютерах под управлением Windows XP. Однако исследователь пишет, что для удачного исхода операции необходимо соблюсти ряд условий. Так как ключ сохраняется только в энергозависимой памяти, опасаться нужно не только того, что любой процесс может случайно перезаписать данные поверх ключа, а память перераспределится, но также нельзя выключать и перезагружать компьютер после заражения.

«Если вам повезет, вы сможете получить доступ к этим областям памяти и восстановить ключ. Возможно, он все еще будет там, и вы сможете использовать его для расшифровки файлов. Но это срабатывает не во всех случаях», — пишет исследователь.

Неизвестно, как много компьютеров под управлением Windows XP было заражено WannaCry, и какой процент пользователей ни разу не перезагружал и не выключал ПК после заражения. Напомню, что суммарно от атак шифровальщика пострадали сотни тысяч машин, более чем в ста странах мира. Тем не менее, Гинье надеется, что его методика может пригодиться хотя бы некоторым пользователям.

Другие эксперты уже подтвердили, что в теории инструмент Гинье должен работать. Так, известный криптограф и профессор университета Джонса Хопкинса Мэтью Грин (Matthew Green), пишет, что способ должен работать, хотя в текущих обстоятельствах все это больше похоже на лотерею. Еще один известный специалист, сотрудник компании F-Secure, Микко Хайппонен (Mikko Hypponen) задается вопросом «зачем использовать для уничтожения ключей функцию, которая не уничтожает ключи?», однако соглашается с тем, что баг можно попытаться использовать для восстановления зашифрованных файлов.

Как восстановить файлы, зашифрованные вирусом WannaCry

Сотрудник компании Quarkslab Адриен Гинье нашёл способ расшифровки файлов, зашифрованных вирусом WannaCry, который с 12 мая заразил более 100 тысяч компьютеров по всему миру.

Гинье выяснил, что вирус генерирует два криптографических ключа. Первый используется для шифрации файлов, а второй — для их расшифровки в том случае, если жертва заплатит выкуп. Используя баг в операционной системе, пользователь может восстановить зашифрованные файлы, не платя деньги хакерам, но для этого нужно соблюсти несколько условий.

Заражённый компьютер должен работать на Windows XP и он с момента заражения вирусом не должен был выключаться или перезагружаться. Дело в том, что в Windows XP есть баг, который позволяет извлечь ключ дешифрации из оперативной памяти. Вирус шифрует этот ключ, а его исходная версия удаляется с помощью стандартной функции CryptReleaseContext, которая не работает в Windows XP так, как должна.

Удаляется только маркер, указывающий на ключ, а сам ключ продолжает храниться в оперативной памяти до тех пор, пока компьютер не будет выключен или какой-нибудь процесс не перезапишет его другими данными. В последних версиях Windows этот баг был исправлен, поэтому извлечь из памяти ключ для расшифровки файлов не получится.

Удаляется только маркер, указывающий на ключ, а сам ключ продолжает храниться в оперативной памяти до тех пор, пока компьютер не будет выключен или какой-нибудь процесс не перезапишет его другими данными. В последних версиях Windows этот баг был исправлен, поэтому извлечь из памяти ключ для расшифровки файлов не получится.Восстановить файлы на винчестере, взяв его из нового компьютера и установив на компьютер с Windows XP, не удастся, поскольку для каждого ПК генерируется уникальный ключ и его незашифрованный исходник не хранится в энергонезависимой памяти.

Гинье выложил на GitHub исходный код программы WannaKey с помощью которой можно восстановить зашифрованные файлы. Он протестировал этот инструмент на нескольких заражённых компьютерах и успешно восстановил зашифрованные файлы. Разработчик надеется, что эта программа пригодится хоть кому-нибудь, но очевидно, что компьютеров, которые работают на Windows XP, неделю назад заразились вирусом WannaCry и с тех пор никогда не выключались, очень мало.

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Shade Decryptor |

Скачать |

30 Апр 2020 |

Rakhni Decryptor |

Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать |

25 Сен 2019 |

Rannoh Decryptor |

Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать |

20 Дек 2016 |

Wildfire Decryptor |

Скачать |

24 Авг 2016 |

CoinVault Decryptor |

Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать |

15 Апр 2015 |

Xorist Decryptor |

Скачать |

23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Вирус-шифровальщик WannaCry: что делать?

По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

Заражен ли компьютер вирусом-шифровальщиком Wana Decryptor?

Экран компьютера, зараженного вирусом-шифровальщиком WannaCry (Wana Decrypt0r).По данным Якоба Крустека (Jakub Kroustek) из Avast, уже заражено свыше 100 тысяч компьютеров. 57% из них приходится на Россию (не правда ли странная избирательность?). Касперский сообщает о регистрации более 45 тысяч заражений. Заражению подвергаются не только серверы, но и компьютеры обычных людей, на которых установлены операционные системы Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10. Все зашифрованные документы в своем названии получают приставку WNCRY.

Защиту от вируса нашли еще в марте, когда Microsoft опубликовала «заплатку», но, судя по разразившейся эпидемии, многие пользователи, включая системных администраторов, проигнорировали обновление системы безопасности компьютера. И случилось то, что случилось – Мегафон, РЖД, МВД и другие организации трудятся над лечением своих зараженных компьютеров.

И случилось то, что случилось – Мегафон, РЖД, МВД и другие организации трудятся над лечением своих зараженных компьютеров.

Учитывая глобальный масштаб эпидемии, 12 мая Майкрософт опубликовала обновление защиты и для давно уже не поддерживаемых продуктов – Windows XP и Windows Vista.

Проверить, заражен ли компьютер, можно воспользовавшись антивирусной утилитой, например, Kaspersky Virus Removal Tool или AVZ (тоже рекомендуется на форуме поддержки компании Касперского).

Как не стать жертвой вируса-шифровальщика Wana Decryptor?

Первое, что Вы должны сделать – закрыть дырку. Для этого скачайте обновление системы безопасности MS17-010 и установите его. Если у Вас старая операционная система – обновление вы найдете здесь.

После установки обновлений, компьютер надо будет перегрузить – теперь шифровальщик вирус к вам не проникнет .

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита обнаружит вирус, она либо удалит его сразу, либо спросит у вас: лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить мы не можем. Пока инструмента по расшифровке файлов не создали. Остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.

WannaCrypt / WannaCry Decrypt: Как расшифровать .wncry (восстановить зашифрованные файлы)

Сводка

Сэкономьте 300 долларов в кармане и следуйте правильному пути, чтобы бесплатно восстановить зашифрованные файлы WannaCry / WannaCrypt вируса-вымогателя и расшифровать как можно больше файлов .wncry / .wcry. Приятно знать, что WannaCrypt шифрует только скопированные файлы и удаляет оригинал. Теперь у вас есть шанс загрузить мастер восстановления данных EaseUS, чтобы восстановить удаленные файлы до того, как они были зашифрованы и преобразованы в. Форматы файлов wncry или .wcry.

Форматы файлов wncry или .wcry.

Сэкономьте 300 долларов в кармане и не платите выкуп за расшифровку файлов

Обеспокоены? Беспокоитесь? Паника? Мы точно знаем, от чего вы страдаете с 12 мая 2017 года — WannaCrypt, он же WannaCry / Wcrypt и его вариант WannaCrypt0r, компьютерный вирус, червь, программа-вымогатель атаковали бесконечное количество компьютеров по всему миру, и основная группа жертв — это компьютеры в одной локальной сети, например, больницы, банки, учреждения или даже АЗС.Как вы уже получили информацию, WannaCrypt сначала поражает Национальную службу здравоохранения Великобритании, логистическую фирму FedEx, а затем и PetroChina.

Пожалуйста, успокойтесь в большом хаосе кибератак. Угроза реальна, поэтому наберитесь смелости и выкопайте все возможности, чтобы оправиться от катастрофы. Мы до сих пор официально не проинформированы о том, кто создал WannaCrypt, знаем только, что он безумно захватывает мир, шифруя сотни типов компьютерных файлов, превращая их в форматы файлов . wncry или .wcry и шантажируя биткойны на 300 долларов за восстановление зашифрованных файлов в течение 3 дней после атака.

wncry или .wcry и шантажируя биткойны на 300 долларов за восстановление зашифрованных файлов в течение 3 дней после атака.

Он объявляет об инвестициях в биткойны для расшифровки файлов .wncry / .wcry

12 — 14 мая: 300 долларов

15 мая: цена удвоена (600 долларов)

19 мая: ваши файлы будут удалены без возможности восстановления

Эта постыдная уловка серьезно угрожает людям и организациям, потому что потеря данных — это определенно последнее, чего они хотят от атаки WannaCrypt. Вы уже заплатили выкуп? Чувствуете колебания? Тогда ты поступил правильно! Не платите выкуп, и это ваш новый шанс спасти зашифрованные файлы.

2 типичных способа шифрования компьютерных файлов программ-вымогателей / вирусов

Вы должны знать 2 типичных способа шифрования компьютерных файлов вирусом-вымогателем. Во-первых, он просто шифрует файл; Во-вторых, скопируйте исходный файл и зашифруйте его, после чего удалите оригинал. Какая разница?

Какая разница?

Прежний способ шифрования файлов наиболее ужасен, только заплатив секретный ключ, пользователи могут восстановить зашифрованные файлы; второй способ тогда звучит не так уж и страшно, уплачивая требуемый выкуп, поэтому ваши исходные файлы будут возвращены.

Способ шифрования файлов WannaCrypt

Сетевые инженеры обнаружили, что WannaCrypt использует второй способ шифрования для шифрования файлов компьютерных данных. Мы можем легко понять процесс, проверив диаграмму.

Шаг 1 _ прочтите исходные файлы в оперативную память и начните шифрование файлов.

Шаг 2 _ создайте зашифрованные файлы.

Шаг 3 _ удалите исходные файлы.

Что мы узнаем из способа шифрования файлов WannaCrypt

Хорошие новости, если вы прочитали и поняли способ шифрования компьютерных файлов WannaCrypt.Потратить сотни долларов на расшифровку файлов .wncry / .wcry — не единственный вариант. Вместо этого конечная стоимость может составлять 0 долларов.

Простой и бесплатный инструмент для восстановления, который вам нужен

Да, доказано, что можно восстановить зашифрованные файлы WannaCrypt, только проясните, что мы говорим не о «зашифрованных», а об «исходных» файлах, которые были удалены программой-вымогателем после завершения шифрования.

Говоря здесь, все, что вам нужно, это загрузить профессиональный сторонний инструмент для восстановления данных, который специализируется на восстановлении удаленных файлов с высокой репутацией.Помня об этом, попробуйте EaseUS Data Recovery Wizard, бесплатное программное обеспечение для восстановления данных, которое обслуживает рынок более десяти лет.

Полное руководство по удалению и восстановлению файлов .wncry / .wcry вирусов

Прежде чем пытаться расшифровать файлы .wncry / .wcry и восстановить зашифрованные файлы WannaCrypt с помощью предлагаемого программного обеспечения для восстановления данных, щелкните, чтобы найти решение для удаления вируса WannaCrypt с вашего компьютера.

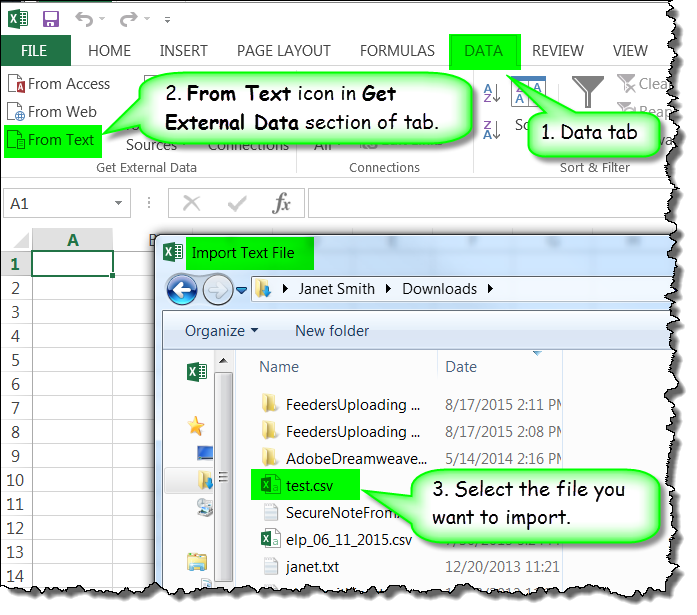

Шаг 1. Выберите место для сканирования.

Запустите мастер восстановления данных EaseUS, наведите указатель мыши на раздел, внешний жесткий диск, USB-накопитель или карту памяти, с которой вы хотите выполнить восстановление данных, а затем нажмите «Сканировать».

Шаг 2. Выберите файлы, которые вы хотите восстановить.

Дождитесь завершения сканирования. После этого выберите потерянные файлы, которые вы хотите восстановить. При необходимости дважды щелкните файл, чтобы просмотреть его содержимое.

Шаг 3. Восстановить потерянные данные.

После выбора файлов нажмите «Восстановить» и выберите место на другом диске для сохранения восстановленных файлов.

Шансы на восстановление зашифрованных файлов с помощью мастера восстановления данных EaseUS

Мы объяснили, как EaseUS Data Recovery Wizard работает и спасает файлы, которые были зашифрованы вирусом-вымогателем WannaCrypt, и вы должны заметить, что восстановление удаленных файлов происходит просто, легко и быстро, не считая ситуации, когда новые данные были перезаписаны. удаленные элементы.

удаленные элементы.

Давайте молиться, чтобы ваши удаленные файлы еще не были перезаписаны, поэтому инструмент восстановления EaseUS сделает все возможное, чтобы помочь вам пережить трудные времена и максимально уменьшить вашу боль и потери.

К счастью, вы не одна из жертв WannaCrypt? Отнеситесь серьезно, сразу же примите меры профилактики.

.100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

40 забавных каракулей для любителей кошек и вашей кошки Сумасшедшая подруга

60 цитат об измене парня и лежащего мужа

120 бесплатных паролей Wi-Fi в аэропортах со всего мира

4 способа повысить и оптимизировать мощность и скорость беспроводного сигнала WiFi

6 Приложение для виртуального номера телефона SIM-карты для смартфонов iOS и Android

6 Лучший VPN для игр — без задержек, 0% потери пакетов и снижения пинга ms

7 бесплатных приложений для Найти, шпионить и отслеживать украденный Android-смартфон

10 лучших бесплатных хостингов WordPress с собственным доменом и безопасной безопасностью

10 GPS-трекер для смартфонов в поисках пропавших без вести, похищенных и похищенных детей

7 Программное обеспечение для восстановления кражи ноутбука с GPS-отслеживанием местоположения и SpyCam

Скачать бесплатно McAfee A

.

Вот бесплатные инструменты для расшифровки программ-вымогателей, которые вам понадобятся

Если ваш компьютер заражен программой-вымогателем, выполните следующие действия, чтобы восстановить данные:

Шаг 1: Не платите выкуп, потому что нет гарантии, что создатели программ-вымогателей предоставят вам доступ к вашим данным.

Шаг 2: Найдите все доступные резервные копии и подумайте о том, чтобы хранить резервные копии данных в безопасных удаленных местах.

Шаг 3. Если резервных копий нет, попробуйте расшифровать данные, заблокированные программой-вымогателем, с помощью лучших доступных инструментов расшифровки программ-вымогателей.

В это руководство по борьбе с программами-вымогателями мы включили эти бесплатные инструменты дешифрования, которые можно использовать, чтобы избежать всех типов вредоносных программ.

Перейдите по этим ссылкам, чтобы узнать больше.

Как определить зараженную программу-вымогатель

Инструменты дешифрования программ-вымогателей

Пояснения по семействам программ-вымогателей и инструментам для дешифрования

Как избежать заражения программ-вымогателей в будущем

12 Краткий контрольный список для защиты от программ-вымогателей 000

Как определить программу-вымогатель, которой вы были заражены

Часто в записке о выкупе содержится подробная информация о типе программы-вымогателя, с помощью которой были зашифрованы ваши файлы, но может случиться так, что у вас нет этой информации под рукой. Читатели просили нас показать, какие расширения шифрования принадлежат к каким семействам программ-вымогателей. Многие из этих расширений сигнализируют о новых типах вредоносных программ для шифрования, для которых нет доступных дешифраторов.

Читатели просили нас показать, какие расширения шифрования принадлежат к каким семействам программ-вымогателей. Многие из этих расширений сигнализируют о новых типах вредоносных программ для шифрования, для которых нет доступных дешифраторов.

Если вам нужна помощь в определении того, какой тип программ-вымогателей влияет на вашу систему, вы можете использовать следующие два инструмента:

Крипто-шериф от No More Ransom ID Ransomware от MalwareHunter TeamИнструменты дешифрования программ-вымогателей — постоянный список

Заявление об отказе от ответственности:

Вы должны знать, что список ниже не является полным и, вероятно, никогда не будет полным.Используйте его, но также проведите задокументированное исследование. Безопасное дешифрование ваших данных может быть нервным процессом, поэтому постарайтесь действовать как можно тщательнее.

Мы сделаем все возможное, чтобы обновлять этот список и добавлять в него больше инструментов. Вклады и предложения более чем приветствуются , так как мы обещаем оперативно реагировать на них и включать их в список.

Вклады и предложения более чем приветствуются , так как мы обещаем оперативно реагировать на них и включать их в список.

Если вам понравился этот пост, вам понравится наш информационный бюллетень.

Получайте новые статьи прямо на почту

Некоторые из упомянутых ниже инструментов дешифрования программ-вымогателей просты в использовании, в то время как для расшифровки других требуется немного больше технических знаний.Если у вас нет технических навыков, вы всегда можете обратиться за помощью на один из форумов по удалению вредоносных программ , на которых вы найдете массу информации и полезные сообщества.

Инструменты дешифрования OpenToYou

Инструмент дешифрования Globe3

Декриптор Дхармы

Инструмент дешифрования CryptON

Инструмент Alcatraz Decryptor // прямая загрузка инструмента

Дешифратор HiddenTear (Avast)

Декриптор NoobCrypt (Avast)

Средство дешифрования CryptoMix / CryptoShield для автономного ключа (Avast)

Средство дешифрования программ-вымогателей повреждений

. Инструмент для дешифрования программ-вымогателей 777

Инструмент для дешифрования программ-вымогателей 777

Инструмент дешифрования 7even-HONE $ T

.8lock8 инструмент для дешифрования программ-вымогателей + объяснения

7ev3n дешифратор

Инструмент AES_NI Rakhni Decryptor

Инструмент дешифрования Agent.iih (расшифровывается с помощью Rakhni Decryptor)

Инструмент дешифрования Alcatraz Ransom

Инструмент для дешифрования Alma

Инструмент для расшифровки Al-Namrood

Инструмент альфа-дешифрования

Инструмент для расшифровки AlphaLocker

Расшифровщик Amnesia Ransom

Средство дешифрования Amnesia Ransom 2

Инструмент для дешифрования Апокалипсиса

Инструмент дешифрования ApocalypseVM + альтернатива

Инструмент для расшифровки Aura (расшифрован с помощью Rakhni Decryptor)

Средство расшифровки AutoIt (расшифровано с помощью Rannoh Decryptor)

Инструмент дешифрования Autolocky

Инструмент для расшифровки плохих блоков + альтернатива 1

Средство дешифрования BarRax Ransom

Инструмент для дешифрования Bart

Инструмент дешифрования BitCryptor

Инструмент дешифрования BitStak

BTCWare Расшифровщик выкупа

Инструмент дешифрования Cerber

Инструмент для расшифровки химеры + альтернатива 1 + альтернатива 2

Инструмент для расшифровки CoinVault

Инструмент дешифрования Cry128

Cry9 Инструмент дешифрования выкупа

Инструмент дешифрования Cryakl (расшифрован с помощью Rannoh Decryptor)

Инструмент дешифрования Crybola (расшифровано с помощью Rannoh Decryptor)

Инструмент дешифрования CrypBoss

Инструмент дешифрования Crypren

Инструмент дешифрования Crypt38

Инструмент дешифрования Crypt888 (см. Также Mircop)

Также Mircop)

Инструмент дешифрования CryptInfinite

Инструмент дешифрования CryptoDefense

CryptoHost (a.k.a. Manamecrypt) средство дешифрования

Инструмент дешифрования Cryptokluchen (расшифровывается с помощью Rakhni Decryptor)

Средство дешифрования CryptoMix Ransom

Инструмент дешифрования CryptoTorLocker

Инструмент дешифрования CryptXXX

Инструмент дешифрования CrySIS (расшифровано с помощью Rakhni Decryptor — дополнительная информация )

CTB-Locker Инструмент для расшифровки веб-страниц

Инструмент для расшифровки CuteRansomware

Инструмент для расшифровки выкупа

Декриптор Dharma Ransom Rakhni

Декриптор выкупаdjvu

Инструмент для дешифрования DeCrypt Protect

Инструмент дешифрования Democry (расшифровывается Rakhni Decryptor)

Средство дешифрования выкупа Derialock

Инструмент дешифрования DMA Locker + Инструмент декодирования DMA2 Locker

Инструмент для дешифрования программного обеспечения Fabians

Инструмент для расшифровки программ-вымогателей Everbe

Инструмент для дешифрования шифрования

Средство дешифрования FilesLocker

FenixLocker — средство дешифрования

Инструмент расшифровки Fury (расшифрован Декриптором Ранно)

Инструмент дешифрования GhostCrypt

Инструмент для дешифрования Globe / Purge + альтернатива

Инструмент для расшифровки Gomasom

Инструмент для расшифровки GandCrab

Взломанный инструмент дешифрования

Декриптор хакбита

.

Инструмент для расшифровки файлов, зараженных Trojan-Ransom.Win32.Rannoh

Если система заражена вредоносными программами семейства Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX, все файлы на компьютере будут зашифрованы следующим образом:

- В случае заражения Trojan-Ransom.Win32.Rannoh имена и расширения файлов будут изменены в соответствии с шаблоном locked- . .

- В случае заражения Trojan-Ransom.Win32.Cryakl в конец имен файлов добавляется тег {CRYPTENDBLACKDC}.

- В случае трояна-вымогателя.Win32.AutoIt, расширения будут изменены в соответствии с шаблоном @ _. .

Пример: [email protected]_.RZWDTDIC. - В случае заражения Trojan-Ransom.Win32.CryptXXX расширения будут изменены в соответствии с шаблонами .crypt, .crypz, .cryp1.

-

Утилита RannohDecryptor предназначена для расшифровки файлов, дешифрованных Trojan-Ransom. Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32. CryptXXX версии 1, 2 и 3.

Win32.Polyglot, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32. CryptXXX версии 1, 2 и 3.

бесплатных дешифраторов программ-вымогателей — Kaspersky

0 инструмент соответствовал вашему запросу

Возможно вам понравится

| Название инструмента | Описание | Обновлено |

|---|---|---|

Расшифровщик оттенков | Расшифровывает файлы, затронутые всеми версиями Shade. Практическое руководство Скачать | 30 апреля 2020 |

Декриптор Рахни | Расшифровывает файлы, затронутые Рахни, агентом.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman Практическое руководство Скачать | 25 сен 2019 |

Декриптор Ранно | Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke. Практическое руководство Скачать | 20 декабря 2016 |

Декриптор CoinVault | Расшифровывает файлы, затронутые CoinVault и Bitcryptor.Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов. Практическое руководство Скачать | 15 апреля 2015 г. |

Декриптор Wildfire | Скачать | 24 августа 2016 |

Декриптор Xorist | Скачать | 23 августа 2016 |

Загрузите Kaspersky Internet Security

, чтобы избежать атак программ-вымогателей в будущем

KASP Virus (.KASP File) Ransomware — Как удалить и расшифровать файлы.

Kasp — это семейство программ-вымогателей DJVU. Этот вирус шифрует важные личные файлы (видео, фотографии, документы). Зараженные файлы можно отслеживать с помощью специального расширения «.kasp». Так что вы вообще не можете их использовать.GridinSoft Anti-Malware

Удаление программы-вымогателя вручную может занять несколько часов и при этом повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В этой статье я постараюсь помочь вам удалить Kasp ransomware бесплатно. В качестве бонуса я помогу вам расшифровать ваши зашифрованные файлы.

Что такое «Касп»?

Kasp может быть правильно идентифицирован как вирус-вымогатель.

Ransomware — это особый вид вируса, который зашифровывает ваши документы и заставляет вас платить за их восстановление. Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено и проанализировано вирусным аналитиком Майклом Гиллеспи.

Обратите внимание, что семейство программ-вымогателей DJVU (также известных как STOP) было впервые обнаружено и проанализировано вирусным аналитиком Майклом Гиллеспи.

Kasp похож на другие того же семейства: Geno, Boop, Vari. Kasp зашифровал все распространенные типы файлов. Следовательно, вы не можете открывать собственные документы. Kasp добавляет свое особое расширение «.kasp» ко всем файлам. Например, файл «video.avi» будет заменен на «video.avi.kasp». Как только шифрование будет успешно выполнено, Kasp отбрасывает определенный файл «_readme.txt» и помещает его во все папки, содержащие измененные файлы.

Вот подробности о вирусе Kasp:

Этот текст с просьбой об оплате предназначен для возврата файлов с помощью ключа дешифрования:

Страшное предупреждение, требующее от пользователей заплатить выкуп за расшифровку скомпрометированных данных, содержит эти разочаровывающие предупреждения

Kasp использует алгоритм шифрования AES-256. Итак, если ваши файлы были зашифрованы с помощью определенного ключа дешифрования, который полностью уникален и других копий нет. Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

Печальная реальность заключается в том, что восстановить информацию без уникального ключа невозможно.

В случае, если Каспер работал в онлайн-режиме, получить доступ к ключу AES-256 невозможно. Он хранится на удаленном сервере, принадлежащем мошенникам, которые распространяют программу-вымогатель Kasp.

Для получения ключа дешифрования необходимо оплатить 980 долларов США. Чтобы получить реквизиты платежа, сообщение побуждает жертв связаться с мошенниками по электронной почте ([email protected]) или через Telegram.

Не платите за Касп!

Пожалуйста, попробуйте использовать доступные резервные копии, или Decrypter tool

_readme.txt также указывает, что владельцы компьютеров должны связаться с представителями Kasp в течение 72 часов с момента зашифровывания файлов. При условии, что они свяжутся с вами в течение 72 часов, пользователям будет предоставлена скидка 50%. Таким образом, сумма выкупа будет снижена до 490 долларов). Тем не менее, держитесь подальше от уплаты выкупа!

Настоятельно рекомендую не связываться с этими мошенниками и не платить. Одно из самых реальных рабочих решений для восстановления потерянных данных — просто используя доступные резервные копии или используйте инструмент Decrypter.

Одно из самых реальных рабочих решений для восстановления потерянных данных — просто используя доступные резервные копии или используйте инструмент Decrypter.

Особенность всех таких вирусов заключается в применении схожего набора действий по генерации уникального ключа дешифрования для восстановления зашифрованных данных.

Таким образом, если программа-вымогатель еще не находится на стадии разработки или не обладает некоторыми труднопреодолимыми недостатками, восстановление зашифрованных данных вручную невозможно. Единственное решение предотвратить потерю ценных данных — это регулярно делать резервные копии важных файлов.

Обратите внимание, что даже если вы регулярно поддерживаете такие резервные копии, их следует размещать в определенном месте, не отвлекаясь и не подключаясь к вашей основной рабочей станции.

Например, резервная копия может храниться на USB-накопителе или на другом внешнем жестком диске. При желании вы можете обратиться к справке по онлайн (облачному) хранилищу информации.

Излишне упоминать, что когда вы храните данные резервной копии на общем устройстве, они могут быть зашифрованы таким же образом, как и другие данные.

По этой причине размещение резервной копии на основном устройстве — не лучшая идея.

Как я заразился?

Kasp может встроить в вашу систему несколько методов.Но на самом деле не имеет значения, какой метод был использован в вашем случае.Атака программы-вымогателя Kasp после успешной попытки фишинга.

Тем не менее, это общие утечки, через которые он может быть введен в ваш компьютер:

- скрытая установка вместе с другими приложениями, особенно с утилитами, которые работают как бесплатные или условно-бесплатные;

- сомнительная ссылка в спам-письмах, ведущая на установщик Каспа

- бесплатных ресурсов хостинга онлайн;

- с использованием нелегальных одноранговых (P2P) ресурсов для загрузки пиратского программного обеспечения.

Были случаи, когда вирус Kasp маскировался под какой-то легальный инструмент, например, в сообщениях с требованием запустить какое-то нежелательное ПО или обновления браузера. Как правило, именно так некоторые онлайн-мошенники стремятся заставить вас установить программу-вымогатель Kasp вручную, фактически заставляя вас напрямую участвовать в этом процессе.

Конечно, предупреждение о поддельном обновлении не будет указывать на то, что вы действительно собираетесь внедрить программу-вымогатель Kasp. Эта установка будет скрыта под предупреждением о том, что якобы вам следует обновить Adobe Flash Player или какую-либо другую сомнительную программу.

Конечно, взломанные приложения тоже представляют собой ущерб. Использование P2P является незаконным и может привести к внедрению серьезного вредоносного ПО, включая программу-вымогатель Kasp.

Подводя итог, что можно сделать, чтобы избежать внедрения вымогателя Kasp на ваше устройство? Несмотря на то, что нет 100% гарантии, что ваш компьютер не будет поврежден, я хочу дать вам несколько советов по предотвращению проникновения Kasp. Вы должны быть осторожны при установке бесплатных программ сегодня.

Вы должны быть осторожны при установке бесплатных программ сегодня.

Убедитесь, что вы всегда читаете, что предлагают установщики в дополнение к основной бесплатной программе.Не открывайте сомнительные вложения к электронным письмам. Не открывайте файлы от неизвестных адресатов. Конечно, ваша текущая программа безопасности всегда должна обновляться.

Вредоносная программа о себе открыто не говорит. Он не будет упомянут в списке доступных вам программ. Однако он будет замаскирован под какой-то вредоносный процесс, регулярно работающий в фоновом режиме, начиная с момента запуска вашего компьютера.

Сообщение от программы-вымогателя Kasp содержит следующую неприятную информацию:

ВНИМАНИЕ! Не волнуйтесь, вы можете вернуть все свои файлы! Все ваши файлы, такие как фотографии, базы данных, документы и другие важные файлы, зашифрованы с помощью самого надежного шифрования и уникального ключа.Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ.Это программное обеспечение расшифрует все ваши зашифрованные файлы. Какие гарантии у вас есть? Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно. Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации. Вы можете получить и посмотреть видеообзор инструмента дешифрования: https://we.tl/t-WJa63R98Ku Стоимость закрытого ключа и программного обеспечения для дешифрования составляет 980 долларов.Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа, это цена для вас 490 долларов. Обратите внимание, что вы никогда не восстановите свои данные без оплаты. Проверьте папку "Спам" или "Нежелательная почта" в своей электронной почте, если вы не получаете ответа более 6 часов. Чтобы получить эту программу, вам необходимо написать на нашу электронную почту: [email protected] Зарезервируйте адрес электронной почты, чтобы связаться с нами: [email protected] Ваш личный идентификатор: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Изображение ниже дает четкое представление о том, как файлы с расширением «.kasp »выглядит так:

Пример зашифрованных файлов .kasp

Как удалить вирус Kasp?

Помимо кодирования файлов жертвы, вирус Kasp также начал устанавливать в системе шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознать, удалить и предотвратить программы-вымогатели, чем использовать антивирусное программное обеспечение от GridinSoft.

Скачать утилиту для удаления.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По завершении загрузки установочного файла дважды щелкните файл setup-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware на свой компьютер.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования Anti-Malware.

GridinSoft Anti-Malware автоматически начнет сканирование вашего компьютера на наличие Kasp-инфекций и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список инфекций, обнаруженных GridinSoft Anti-Malware.Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Как расшифровать файлы .kasp?

Решение для восстановления больших файлов

.kasp Попробуйте удалить .kasp extension из нескольких БОЛЬШИХ файлов и открыть их. Либо программа-вымогатель Kasp прочитала и не зашифровала файл, либо обнаружила ошибку и не добавила файловый маркер. Если ваши файлы очень большие (2 ГБ +), скорее всего, последнее. Пожалуйста, дайте мне знать в комментариях, если это сработает для вас.

Новейшие расширения, выпущенные примерно в конце августа 2019 года после того, как преступники внесли изменения. Сюда входят Унн, Нил, Кук и т. Д.

В результате изменений, внесенных злоумышленниками, STOPDecrypter больше не поддерживается. Он был удален и заменен на Emsisoft Decryptor для STOP Djvu Ransomware, разработанный Emsisoft и Майклом Гиллеспи.

Вы можете скачать бесплатную утилиту дешифрования здесь: Decryptor for STOP Djvu.

Загрузите и запустите средство дешифрования.

Начните загрузку средства дешифрования.

Обязательно запускайте утилиту дешифрования от имени администратора. Вам необходимо согласиться с условиями лицензии, которые появятся. Для этого нажмите кнопку « Да »:

Как только вы принимаете условия лицензии, появляется главный пользовательский интерфейс дешифратора:

Выберите папки для расшифровки.

Исходя из настроек по умолчанию, дешифратор автоматически заполнит доступные местоположения, чтобы расшифровать доступные в настоящее время диски (подключенные), включая сетевые диски.Дополнительные (необязательные) места можно выбрать с помощью кнопки «Добавить».

Декрипторыобычно предлагают несколько вариантов с учетом конкретного семейства вредоносных программ. Текущие возможные параметры представлены на вкладке «Параметры» и могут быть активированы или деактивированы там. Вы можете найти подробный список текущих активных опций ниже.

Щелкните по кнопке «Расшифровать».

Как только вы добавите все нужные места для дешифрования в список, нажмите кнопку «Расшифровать», чтобы начать процедуру дешифрования.

Обратите внимание, что на главном экране вы можете перейти к просмотру статуса, сообщая вам об активном процессе и статистике дешифрования ваших данных:

Расшифровщик уведомит вас, как только процедура расшифровки будет завершена. Если вам нужен отчет для личных бумаг, вы можете сохранить его, нажав кнопку «Сохранить журнал». Обратите внимание, что его также можно скопировать прямо в буфер обмена и при необходимости вставить в электронные письма или сообщения на форуме.

Часто задаваемые вопросы

Как я могу открыть файлы «.kasp»?

Ни за что. Эти файлы зашифрованы программой-вымогателем Kasp. Содержимое файлов .kasp недоступно, пока они не будут расшифрованы.

Файлы KASP содержат важную информацию. Как их срочно расшифровать?

Если ваши данные остались в.kasp файлы очень ценны, то скорее всего вы сделали резервную копию.

Если нет, то можно попробовать восстановить их через системную функцию — Restore Point .

Все остальные методы потребуют терпения.

Декриптор не расшифровал все мои файлы, или не все они были расшифрованы. Что я должен делать?

Иметь терпение. Вы заражены новой версией программы-вымогателя Kasp, а ключи дешифрования еще не выпущены.Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Kasp или новые программы дешифрования.

Вы посоветовали использовать GridinSoft Anti-Malware для удаления Kasp. Означает ли это, что программа удалит мои зашифрованные файлы?

Конечно, нет. Ваши зашифрованные файлы не представляют угрозы для компьютера. То, что произошло, уже произошло.

Вам понадобится GridinSoft Anti-Malware для удаления активных системных инфекций.Вирус, зашифровавший ваши файлы, скорее всего, все еще активен и периодически запускает тест на возможность зашифровать еще больше файлов. Также эти вирусы часто устанавливают кейлоггеры и бэкдоры для дальнейших вредоносных действий (например, кражи паролей, кредитных карт).

Декриптор не расшифровал все мои файлы, или не все они были расшифрованы. Что я должен делать?

Иметь терпение.Вы заражены новой версией программы-вымогателя Kasp, а ключи дешифрования еще не выпущены. Следите за новостями на нашем сайте.

Мы будем держать вас в курсе, когда появятся новые ключи Kasp или новые программы дешифрования.

Что я могу сделать прямо сейчас?

Программа-вымогатель Kasp шифрует только первые 150 КБ файлов . Таким образом, файлы MP3 довольно большие, некоторые медиаплееры (например, Winamp) могут воспроизводить файлы, но — первые 3-5 секунд (зашифрованная часть) будут отсутствовать.

Вы можете попробовать найти копию исходного файла, который был зашифрован:

- Файлы, загруженные из Интернета, которые были зашифрованы, и их можно загрузить снова, чтобы получить оригинал.

- Фотографии, которыми вы поделились с семьей и друзьями, и они могут просто отправить вам их.

- Фотографии, которые вы загрузили в социальные сети или облачные сервисы, такие как Carbonite, OneDrive, iDrive, Google Drive и т. Д.)

- Вложения в сообщениях электронной почты, которые вы отправили или получили и сохранили.

- Файлы на старом компьютере, флеш-накопителе, внешнем накопителе, карте памяти камеры или iPhone, с которого вы передали данные на зараженный компьютер.

Кроме того, вы можете связаться со следующими правительственными сайтами по борьбе с мошенничеством и мошенничеством, чтобы сообщить об этой атаке:

Видеогид

Это мой любимый видеоурок: Как использовать GridinSoft Anti-Malware и Emsisoft Decryptor для устранения заражения программами-вымогателями.

Если руководство не поможет вам удалить Kasp заражение , загрузите рекомендованное мной GridinSoft Anti-Malware.Также вы всегда можете попросить меня в комментариях о помощи. Удачи!

Мне нужна ваша помощь, чтобы поделиться этой статьей.

Ваша очередь помогать другим людям. Я написал это руководство, чтобы помочь таким пользователям, как вы. Вы можете использовать кнопки ниже, чтобы поделиться этим в своих любимых социальных сетях Facebook, Twitter или Reddit.

Брендан СмитКак удалить KASP Ransomware и восстановить ПК

Название: KASP Virus

Описание: KASP Virus — это семейство программ-вымогателей DJVU.Эта инфекция шифрует важные личные файлы (видео, фотографии, документы). Зашифрованные файлы можно отслеживать с помощью определенного расширения .kasp. Итак, вы вообще не можете их использовать.

Операционная система: Windows

Категория приложения: Вирус

Обзор пользователей

4.6 (15 голосов)Немецкий Японский Испанский Португальский (Бразилия) Французский Турецкий Китайский (традиционный) Корейский

.Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

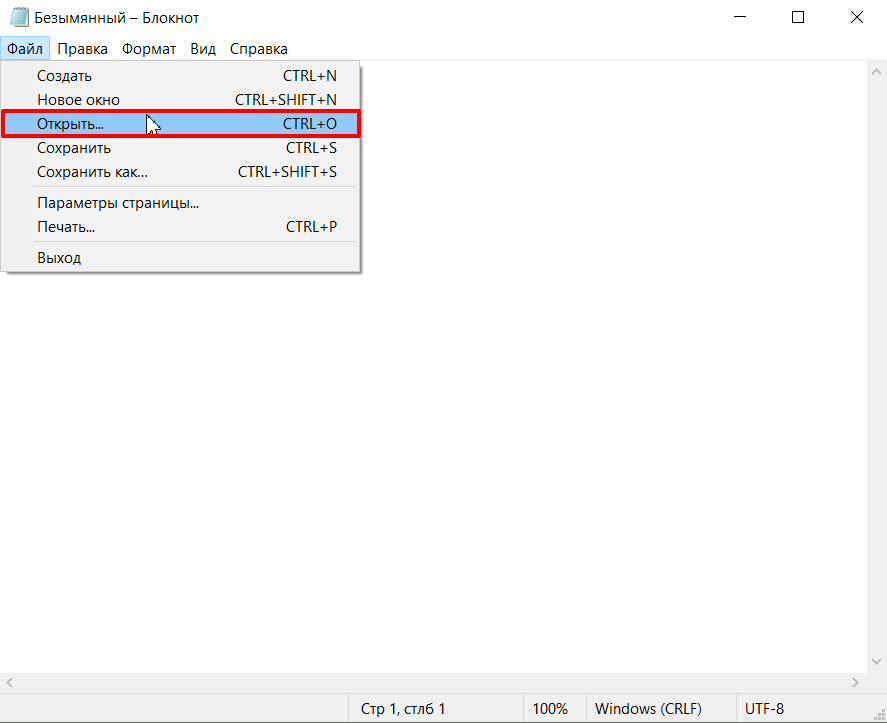

- Скачайте файл RannohDecryptor.zip.

- Запустите файл RannohDecryptor.exe на зараженном компьютере.

- Внимательно прочитайте Лицензионное соглашение «Лаборатории Касперского». Нажмите Принять, если вы согласны со всеми пунктами.

- Если вы хотите, чтобы утилита автоматически удалила зашифрованные файлы после расшифровки:

- Перейдите по ссылке Изменить параметры проверки в главном окне.

-

Установите флажок

- В главном окне нажмите Начать проверку.

- Укажите путь к зашифрованному файлу.

- Для расшифровки некоторых троянов утилита запросит оригинальную (незашифрованную) копию одного шифрованного файла. Вы можете найти такую копию в почте, на съемном носителе, на других ваших компьютерах или в облачных хранилищах. Нажмите Продолжить и укажите путь к оригинальной копии.

Если файлы зашифрованы Trojan-Ransom.Win32.CryptXXX, укажите файлы самого большого размера. Из-за особенностей этой программы-шифровальщика расшифровка будет доступна только для файлов равного или меньшего размера.

- Дождитесь окончания поиска и расшифровки зашифрованных файлов.

Файлы будут расшифрованы.

Если файлы были зашифрованы Trojan-Ransom.Win32.Cryakl, Trojan-Ransom.Win32.Polyglot или Trojan-Ransom.Win32.Fury, утилита сохранит файлы на старом месте с расширением .decryptedKLR.оригинальное_расширение. Если вы выбрали Удалять зашифрованные файлы после успешной расшифровки, утилита сохранит расшифрованные файлы с оригинальным именем.

Если файлы были зашифрованы Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Cryakl, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.CryptXXX или Trojan-Ransom.Win32.Crybola, утилита сохранит файлы на старом месте с оригинальным расширением.

По умолчанию утилита выводит отчет о работе в корень диска, на котором установлена операционная система. Имя отчета имеет вид: ИмяУтилиты.Версия_Дата_Время_log.txt. Например, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

О вирусе WNCRY — UzCERT

С 12 мая по всему миру наблюдается распространение вируса-вымогателя (вирус).

Почти единовременные сообщения о масштабных сбоях во многих странах могли вызвать панику и ощущение незащищённости среди обычных пользователей сети.

Распространение вируса

Вирус представляет собой новую версию WannaCry (WNCRY) и называется «Wana Decrypt0r 2.0».Есть несколько способов заразить им компьютер.

Вредоносное программное обеспечение может прийти по электронной почте или пользователь может случайно скачать его сам — например, загрузив что-то пиратское с торрентов, открыв окно с поддельным обновлением и скачав ложные файлы установки. Но, основным вариантом все же являются письма, отправленные на электронную почту.

Чем опасен вирус?

Проникнув в систему, вирус сканирует диски, шифрует файлы и добавляет к ним всем расширение WNCRY: таким образом данные, находящиеся на конкретном компьютере перестают быть доступными без ключа расшифровки. Доступ блокируется к системным файлам, документам, изображениям и даже музыке.Есть риск, что после создания зашифрованных копий вирус удалит оригиналы. Даже если антивирус постфактум блокирует приложение, файлы уже будут зашифрованы, и хотя программа будет недоступна, информация о блокировке будет размещена на экране рабочего стола — вместо обычных пользовательских обоев.

Жертве этой программы-вымогателя предлагается бесплатно расшифровать некоторые файлы и заплатить за восстановление доступа ко всему остальному. Злоумышленники предложат жертве приобрести «биткоины» и отправить указанную сумму на кошелёк.

Однако, пользователю никто не гарантирует, что даже после уплаты этого выкупа его устройство будет восстановлено.

Обновление

Угроза заражения WNCRY не затронет пользователей «macOS».Но, обладателям компьютеров на операционной системе «Windows» следует побеспокоиться. Речь идёт о версиях «Windows» Vista, 7, 8, 8.1 и 10, а также Windows Server 2008/2012/2016.

В марте 2017 года Microsoft отчиталась о закрытии уязвимости, через которую 12 мая были заражены компьютеры. Скорее всего, программа в случайном порядке распространилась только на тех, кто вовремя не обновился. С сайта Microsoft можно скачать патч MS17-010, который закроет уязвимость.

После установки следует перезагрузить компьютер. Как заверили в Microsoft, пользователи антивируса Windows Defender автоматически защищены от вируса. Для сторонних антивирусов вроде Kaspersky или Symantec также стоит загрузить последнюю версию.

Однако, несмотря на заверения Microsoft, мы рекомендуем следующие действия по удалению

Рекомендуемые действия по удалению

Если обезопасить компьютер заранее не удалось, следует выполнить несколько действий по удалению WNCRY.

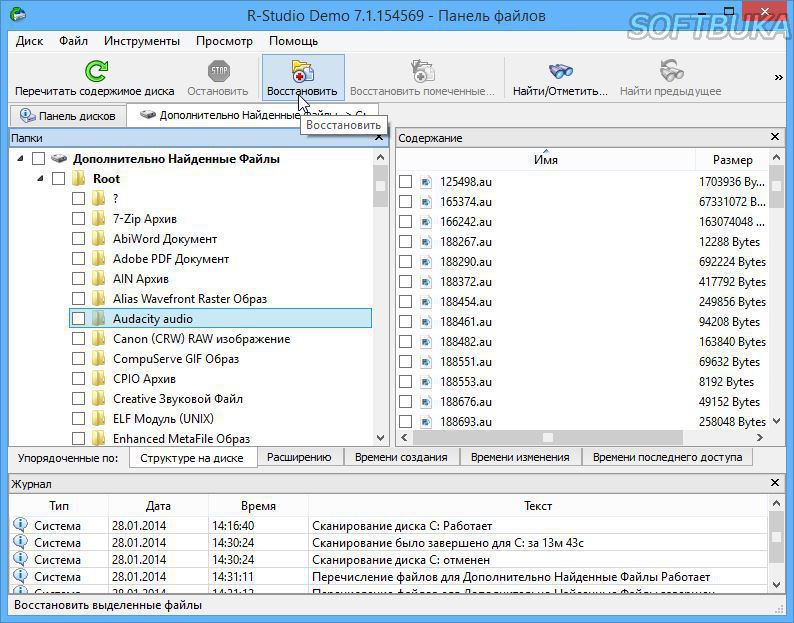

Для восстановления файлов можно использовать декрипторы, а также, например, утилиту Shadow Explorer (утилита вернёт теневые копии файлов и исходное состояние зашифрованных файлов).

И все-таки, эти способы не гарантируют полного восстановления файлов.

Комментарий и рекомендация от «Лаборатории Касперского»

Пресс-служба «Лаборатории Касперского» распространила официальное сообщение, в котором рассказала, что, по данным аналитиков компании, атака 12 мая 2017 г. происходила по всему миру.

Она осуществлялась, через известную уязвимость в Windows. «Затем на зараженную систему устанавливался руткит, используя который злоумышленники запускали программу-шифровальщик», — говорится в сообщении.

К этому моменту «Лаборатория Касперского» зафиксировала порядка 45 тыс. попыток атак в 74 странах. Наибольшее число попыток заражений было замечено в России.

Для снижения риска заражения «Лаборатория Касперского» рекомендует установить выпущенный в марте 2017 г. официальный патч Microsoft, который закрывает используемую в атаке уязвимость.

Как удалить вирус WannaCrypt (Wana Decrypt0r 2.0) и восстановить файлы WNCRY

Добрый день!

Удалить вирус WannaCrypt (Wana Decrypt0r 2.0) с компьютера несложно, простая инструкция ниже подойдет для любой современной версии Windows. А вот расшифровать файлы .WNCRY бесплатно пока нельзя. Все крупные производители антивирусного программного обеспечения работают над таким дешифратором, но никакого значимого прогресса в этом направлении пока нет.

Если вы удалите вирус с компьютера, то есть большая вероятность, что зашифрованные файлы вы никогда уже не сможете расшифровать. WannaCrypt (Wana Decrypt0r 2.0) использует очень эффективные методы шифрования и шансов, что разработают бесплатный дешифровщик не так уж и много.

Вам необходимо решить, готовы ли вы потерять зашифрованные файлы или нет. Если готовы — используйте инструкцию ниже, если не готовы — платите выкуп создателям вируса. В будущем обязательно начните использовать любую систему резервного копирования ваших файлов и документов, их сейчас очень много, и платных, и бесплатных.

Удаление WannaCrypt (Wana Decrypt0r 2.0) с компьютера

1. Закройте 445-й сетевой порт:

- Запустите командную строку cmd от имени администратора (инструкция: Как запустить от имени администратора в Windows: инструкция).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать «OK».

Автор считает, что эти материалы могут вам помочь:

2. Запустите Windows в безопасном режиме. У нас есть подробная инструкция как это сделать: Безопасный режим в Windows 10: Подробная инструкция.

3. Настройте отображение скрытых и системных папок, для этого:

- Нажмите одновременно клавиши Win + R;

- Введите в окне «control.exe» и нажмите Enter;

- В поисковой строке Панели Управления (справа наверху) напишите «Параметры проводника»;

- Нажмите на Ярлык «Параметры проводника» в основном окне;

- В новом окне перейдите на вкладку «Вид»;

- Найдите пункт «Скрытые файлы и папки» и выберите пункт «Показывать скрытые файлы, папки и диски»;

- Нажмите кнопку «Применить», затем «ОК».

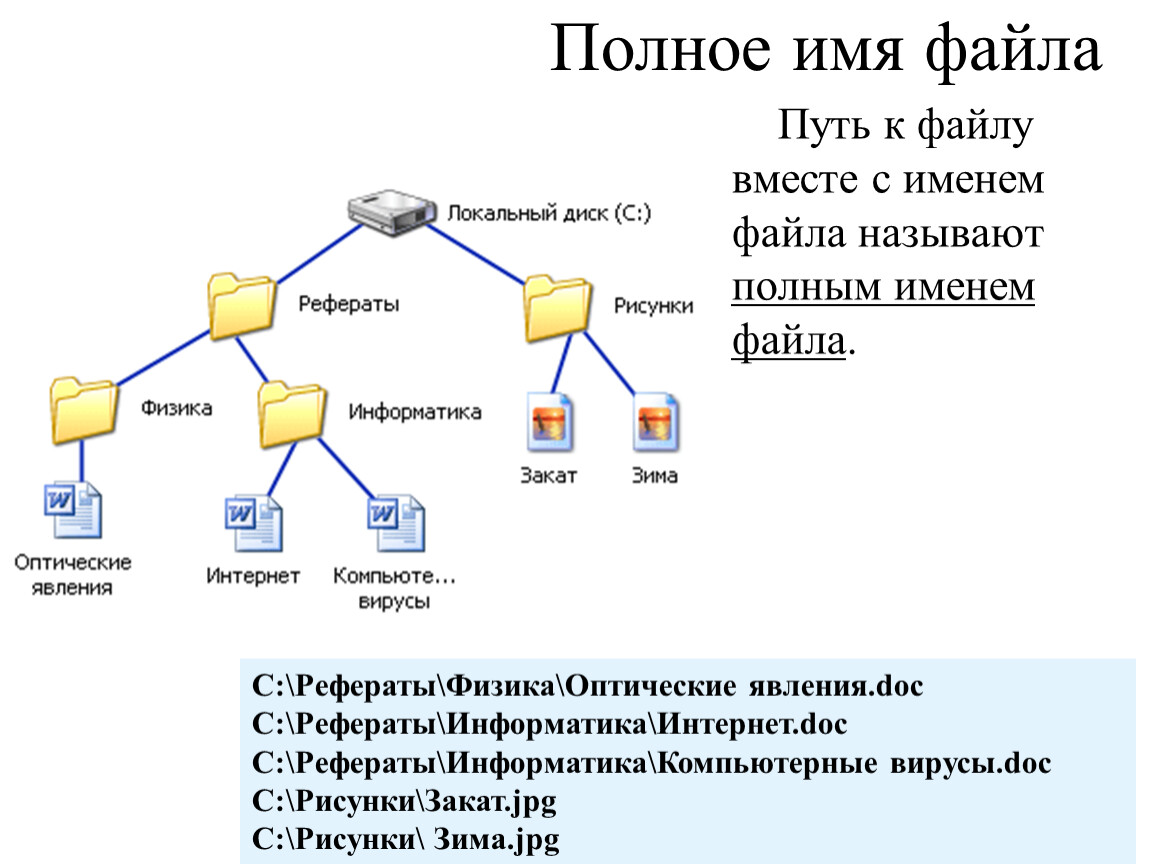

4. Откройте Проводник, последовательно перейдите в папки:

- %ProgramData%

- %APPDATA%

- %TEMP%

(просто копируйте каждое название папки в адресную строку проводника).

В каждой из указанных папок внимательно просмотрите все вложенные папки и файлы. Удаляйте все, что содержит в названии упоминание о вирусе WannaCrypt (Wana Decrypt0r 2.0).

5. Почистите реестр. У нас есть подробная статья: Как открыть реестр, подробная инструкция.

Ищите подозрительные записи реестра в следующих папках:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

6. Перезагрузите компьютер.

На этом можно закончить, но лучше установите любой платный или бесплатный антивирус и проведите полное сканирование системы. Кроме этого, не забудьте установить специальное обновление безопасности от компании Microsoft, подробнее об этом в нашей специальной статье.

Троянец шифратор WannaCry • Игорь Позняев

WannaCry (также известна как WannaCrypt, WCry, WanaCrypt0r 2.0 и Wanna Decryptor) — вирус шифровальщик, сетевой червь и программа-вымогатель денежных средств, поражающая только компьютеры с операционной системой Windows. Программа шифрует большинство хранящейся на компьютере информации и требует денежный выкуп в Биткоинах за их расшифровку. Её массовое распространение началось 12 мая 2017 года, первое же появление было в январе 2017.

Заражение

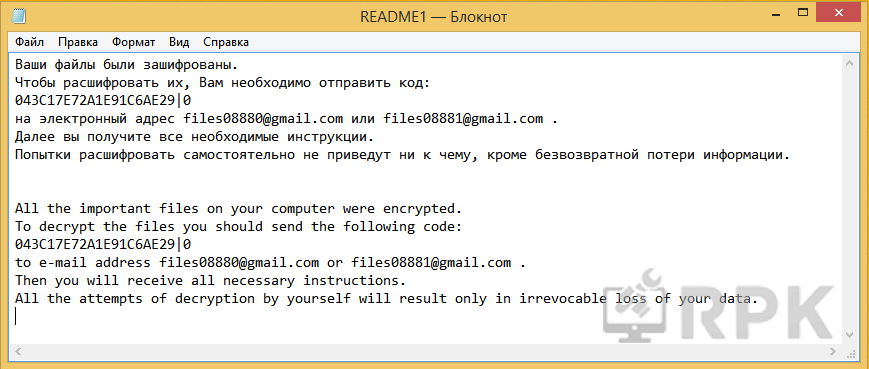

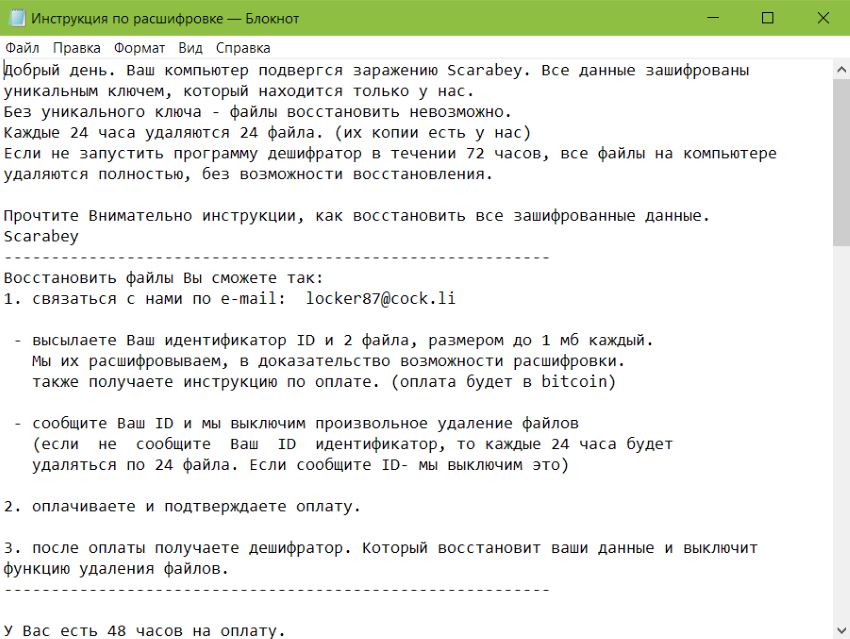

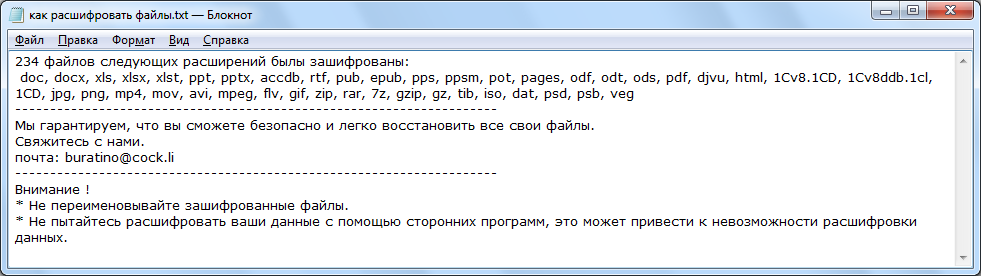

После заражения, на рабочем столе и во всех папках, где были зашифрованы файлы, появляется файл Как расшифровать данные.TXT, с содержимым:

Hello. Ваш компьютер подвергся заражению WannaCry. Все данные зашифрованы уникальным ключем, который находится только у нас.

Без уникального ключа - файлы восстановить невозможно.

Каждые 24 часа удаляются 24 файла. (их копии есть у нас)

Если не запустить программу дешифратор в течении 72 часов, все файлы на компьютере удаляются полностью, без возможности восстановления.

Прочтите Внимательно инструкции, как восстановить все зашифрованные данные.

WannaCry

----------------------------------------------------------

Востановить файлы Вы сможете так:

1. связаться с нами по e-mail: [email protected]

* высылаете Ваш идентификатор ID и 2 файла, размером до 1 мб каждый.

Мы их расшифровываем, в доказательство возможности расшифровки.

также получаете инструкцию по оплате. (оплата будет в bitcoin)

* сообщите Ваш ID и мы выключим произвольное удаление файлов

(если не сообщите Ваш ID идентификатор, то каждые 24 часа будет

удаляться по 24 файла. Если сообщите ID- мы выключим это)

2. оплачиваете и подтверждаете оплату.

3. после оплаты получаете программу ДЕШИФРАТОР. Который восстановит ваши данные и выключит функцию удаления файлов.

----------------------------------------------------------

У Вас есть 48 часов на оплату.

Если не успеете за 48 часов оплатить, то цена расшифровки увеличивается в 2 раза.

Чтобы восстановить файлы, без потерь, и по минимальному тарифу, Вы должны оплатить в течении 48 часов.

За подробными инструкциями обращайтесь e-mail: [email protected]

* После запуска дешифратор, файлы расшифровываются в течении часа.

* Если будете пытаться сканировать или расшифровать данные самостоятельно - можете потерять Ваши файлы НАВСЕГДА.

* Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя

уникальный ключ шифрования

------------------ P.S. ---------------------------------

Если у Вас нет биткойнов

* Здесь вы можете обменять любые эллектронные деньги - https://bestchange.ru

это список обменников.

* Приобретите криптовалюту Bitcoin удобным способом:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet и др.)

- Не имеет смысла устраивать панику.

- Каждое нецензурное слово в наш адрес равняется + 50$ к оплате.

- Жалобами заблокировав e-mail, Вы лишаете возможность остальных, расшифровать свои компьютеры.

Остальных, у кого также зашифрованы компьютеры Вы лишаете ЕДИНСТВЕННОЙ НАДЕЖДЫ расшифровать. НАВСЕГДА.

- Просто войдите с нами в контакт, оговорим условия расшифровки файлов и доступной оплаты,

в дружественной обстановке.

---------------------------------------------------------

Ваш Идентификатор:

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXX

=========================================================

Hello.

----------------------------------------------------------

You will be able to restore files so:

1. to contact us by e-mail: [email protected]

* report your ID and we will switch off any removal of files

(if don't report your ID identifier, then each 24 hours will be

to be removed on 24 files. If report to ID-we will switch off it)

* you send your ID identifier and 2 files, up to 1 MB in size everyone.

We decipher them, as proof of a possibility of interpretation.

also you receive the instruction where and how many it is necessary to pay.

2. you pay and confirm payment.

3. after payment you receive the DECODER program. which you restore ALL YOUR FILES.

----------------------------------------------------------

You have 48 hours on payment.

If you don't manage to pay in 48 hours, then the price of interpretation increases twice.

The price increases twice each 48 hours.

To restore files, without loss, and on the minimum tariff, you have to pay within 48 hours.

Address for detailed instructions e-mail: [email protected]

* If you don't waste time for attempts to decipher, then you will be able to restore all files in 1 hour.

* If you try to decipher - you can FOREVER lose your files.

* Decoders of other users are incompatible with your data as at each user

unique key of enciphering

------------------ P.S. ----------------------------------

If you have no bitcoins

* Buy Bitcoin in the convenient way:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet, etc.)

https://ru.bitcoin.it/wiki/Priobreteniye_bitkoynov (the instruction for beginners)

- It doesn't make sense to complain of us and to arrange a hysterics.

- Complaints having blocked e-mail, you deprive a possibility of the others, to decipher the computers.

Other people at whom computers are also ciphered you deprive of the ONLY hope to decipher. FOREVER.

- Just contact with us, we will stipulate conditions of interpretation of files and available payment,

in a friendly situation.

---------------------------------------------------------

Your Identifier

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXX

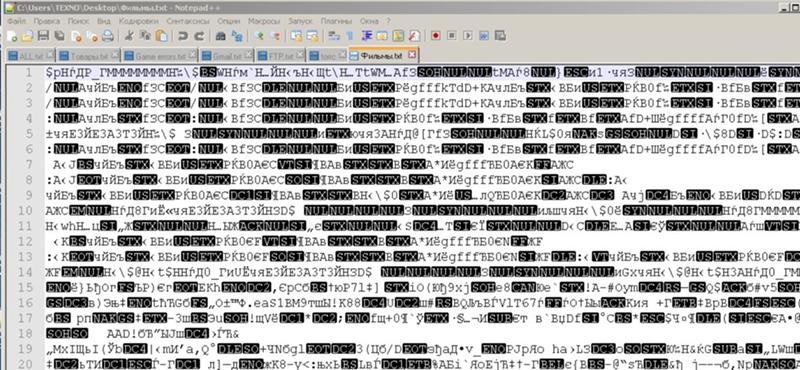

Вместо ваших файлов, вы видите несвязный набор символов, с расширением .wncry:

Что нужно сделать первым делом

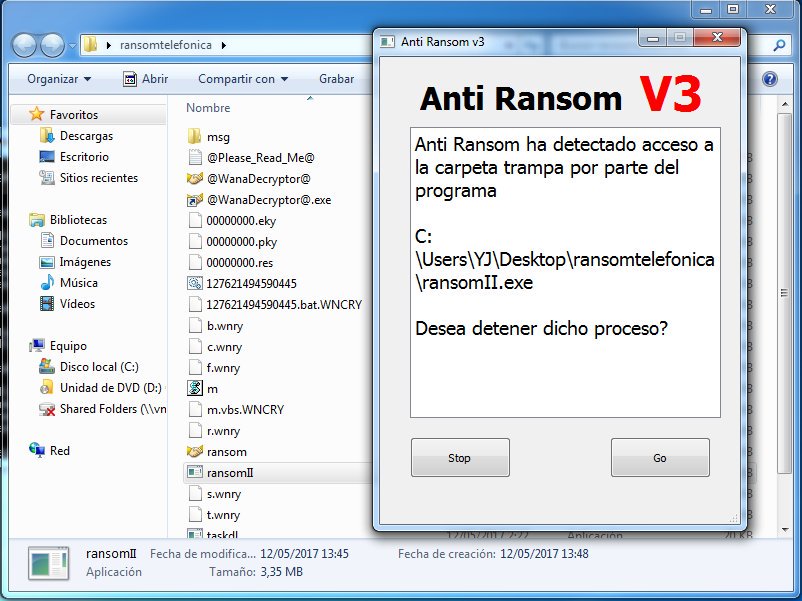

Как только стало понятно, что на компьютере сработал вирус шифровальщик, отключите его от сети, но не выключайте его, так как есть шанс спасти данные, вытянув ключ шифрования из оперативной памяти, при условии что у вас Windows XP или x86-версия 7-ки, 2003, Vista, Server 2008, 2008 R2. Дешифратор называется WanaKiwi.

Если же используете x64, перезагружайте компьютер в безопасный режим (на XP, Vista и 7-ке, жмите F8 при включении компьютера. На 8-ке и 10-ке через «Конфигурацию системы»).

Далее сканируйте систему утилитами Dr.Web CureIt! и Kaspersky Virus Removal Tool, чтобы удалить вирус из системы.

Вредонос умеет по TCP сканировать 139 и 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты. Поэтому на них должны быть закрыты данные порты для внешнего доступа. Порты используются протоколом SMB.

Обязательно установите последние обновления на операционную систему!

Если восстановить файлы не удалось с помощью WanaKiwi и у вас нет резервных копий, не паникуйте и не принимайте поспешных решений. Обратитесь в поддержку Лаборатории Касперского и Доктора Веба, возможно найден дешифратор. Большинство решений по восстановлению файлов — обман, с вас попытаются вытянуть деньги и ничего не восстановят. Скорее всего, получив от вас несколько файлов и ID, «эксперты» свяжутся со злоумышленником, написавшим вирус, и накрутят свою цену, сами ничего не сделав.

Будьте бдительны и делайте бэкапы!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

откуда он взялся, как работает и чем опасен?

12 мая несколько компаний и ведомств в разных странах мира, в том числе в России, были атакованы вирусом-шифровальщиком. Специалисты по информационной безопасность идентифицировали в нём вирус WanaCrypt0r 2.0 (он же WCry и WannaCry), который шифрует некоторые типы файлов и меняет у них расширения на .WNCRY.

Компьютеры, заражённые WannaCry, оказываются заблокированы окном с сообщением, где говорится, что у пользователя есть 3 дня на выплату выкупа (обычно эквивалент 300 долларов США в биткоинах), после чего цена будет удвоена. Если не заплатить деньги в течение 7 дней, файлы якобы будет невозможно восстановить.

WannaCry попадает только на компьютеры, работающие на базе Windows. Он использует уязвимость, которая была закрыта компанией Microsoft в марте. Атаке подверглись те устройства, на которые не был установлен свежий патч безопасности. Компьютеры обычных пользователей, как правило, обновляются оперативно, а в крупных организациях за обновление систем отвечают специальные специалисты, которые зачастую с подозрением относятся к апдейтам и откладывают их установку.

WannaCry относится к категории вирусов ransomware, это шифровальщик, который в фоновом режиме незаметно от пользователя шифрует важные файлы и программы и меняет их расширения, а затем требует деньги за дешифровку. Окно блокировки показывает обратный отсчёт времени, когда файлы будут окончательно заблокированы или удалены. Вирус может попасть на компьютер с помощью удалённой атаки через известную хакерам и не закрытую в операционной системе уязвимость. Вирусный код автоматически активируется на заражённой машине и связывается с центральным сервером, получая указания о том, какую информацию вывести на экран. Иногда хакерам достаточно заразить всего один компьютер, а он разносит вирус по локальной сети по другим машинам.По данным сайта The Intercept, WannaCry создан на основе утекших в сеть инструментов, которые использовались Агентством национальной безопасности США. Вероятно, для инъекции вируса на компьютеры хакеры использовали уязвимость в Windows, которая прежде была известна только американским спецслужбам.

Вирус WannaCry опасен тем, что умеет восстанавливаться даже после форматирования винчестера, то есть, вероятно, записывает свой код в скрытую от пользователя область.

Ранняя версия этого вируса называлась WeCry, она появилась в феврале 2017 года и вымогала 0,1 биткоина (177 долларов США по текущему курсу). WanaCrypt0r — усовершенствованная версия этого вредоноса, в ней злоумышленники могут указать любую сумму и увеличивать её с течением времени. Разработчики вируса неизвестны и не факт, что именно они стоят за атаками. Они вполне могут продавать вредоносную программу всем желающим, получая единоразовую выплату.

Известно, что организаторы атаки 12 мая получили от двух десятков жертв в общей сложности как минимум 3,5 биткоина, то есть чуть более 6 тысяч долларов. Получилось ли у пользователей разблокировать компьютеры и вернуть зашифрованные файлы, неизвестно. Чаще всего жертвам хакеров, выплатившим выкуп, действительно приходит ключ или инструмент для дешифрации файлов, но иногда они не получают в ответ ничего.