«Возникла проблема с сертификатом безопасности этого веб-сайта» при попытке посетить защищенный веб-сайт в Internet Explorer

Примечание: Поддержка классических приложений Internet Explorer 11 будет отменена 15 июня 2022 г. (список области действия см. в вопросе и о том, как это сделать). Те же приложения и сайты IE11, которые вы используете сегодня, могут открываться Microsoft Edge режиме Internet Explorer. Подробнее об этом…

Проблемы

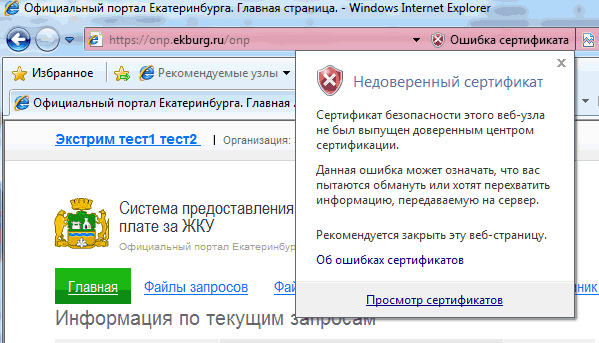

Пользователь, который пытается подключиться к защищенном веб-сайту с помощью Windows Internet Explorer, может получить следующее предупреждение:

Возникла проблема с сертификатом безопасности этого веб-сайта. Сертификат безопасности, представленный на этом веб-сайте, не был выдан доверенным сертификатом.

Проблемы с сертификатом безопасности могут указывать на попытку обмана или перехватить данные, отправляемые на сервер.

Мы рекомендуем закрыть эту веб-страницу и не перенаправляемся на этот веб-сайт.

Решение

Чтобы устранить эту проблему, организация, на котором размещен безопасный веб-сайт, может приобрести сертификат для каждого веб-сервера у сторонного поставщика. Кроме того, организация может установить в лесу Active Directory Enterprise центра сертификации Майкрософт. После этого организация может использовать этот орган сертификации для создания сертификата для каждого веб-сервера.

Примечание. Пользователи клиентских компьютеров, которые не относятся к лесу Active Directory организации, могут скачать сертификат на веб-сайте центра сертификации.

Обходное решение

Чтобы обойти эту проблему, установите самозаверять сертификат Microsoft Windows Для малого бизнеса Server 2003 (Windows SBS) на клиентский компьютер. Для этого выполните следующие действия:

-

В Windows Internet Explorer щелкните Ссылку Продолжить на этом веб-сайте (не рекомендуется).

Появится красная адресная панели и предупреждение о сертификате.

-

Нажмите кнопку Ошибка сертификата, чтобы открыть окно сведений.

-

Щелкните Просмотреть сертификатыи выберите установить

-

В отображаемом предупреждении нажмите кнопку Да, чтобы установить сертификат.

Примечания.

-

В Windows Vista такая же проблема возникает при самостоятельном подписании сертификатов. Однако установка сертификатов недоступна, если вы не запустите Windows Internet Explorer с правами администратора. Для этого щелкните правой кнопкой мыши значок Internet Explorer и выберите запуск от администратора.

-

Когда клиентский компьютер подключается к веб-серверу, на Windows Server 2003, клиентский компьютер повторно будет использовать сертификат сертификации.

Дополнительная информация

Эта проблема может возникнуть, если часы на клиентском компьютере настроены таким образом, что дата и время позже даты окончания срока действия SSL-сертификата веб-сервера.

Дополнительные сведения о проблеме с сертификатом безопасности веб-сайта можно получить на следующих веб-сайтах Майкрософт:

Ошибки сертификата (Windows Vista)

Сертификаты: вопросы и ответы (Windows Vista)

Ошибки сертификата (Windows 7)

Сертификаты: вопросы и ответы (Windows 7)

Обходим проверку сертификата SSL / Хабр

В этом кратком обзоре я хотел бы поделиться своим опытом, как отключить проверку SSL для тестовых сайтов, иначе говоря, как сделать HTTPS сайты доступными для тестирования на локальных машинах.

В современное время https протокол становится все популярней, у него масса плюсов и достоинств, что хорошо. Правда для разработчиков он может вызывать легкий дискомфорт в процессе тестирования.

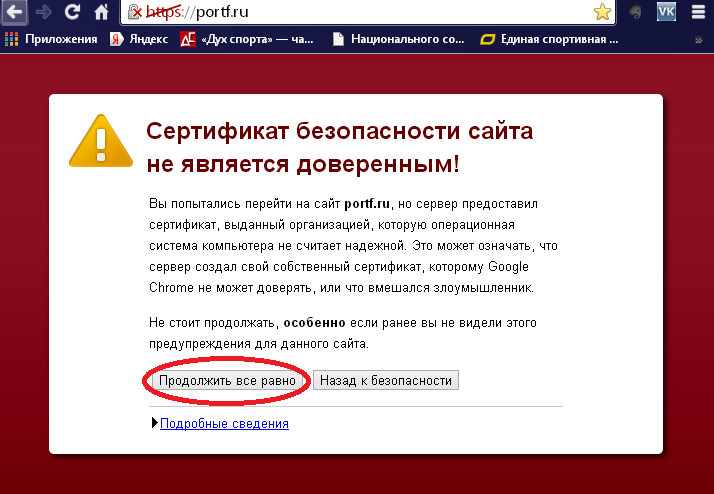

Всем известно, что при посещении сайта у которого “временно” что-то случилось c сертификатом вы обнаружите предупреждение, которое показывается, если сертификат безопасности не является доверенным net::ERR_CERT_AUTHORITY_INVALID?

Привет онлайн-кинотеатрам

Все современные браузеры показывают сообщение об ошибке HSTS

Что такое HSTS

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками.

Самый простой способ обхода данного запрета — это, разумеется, нажатие на вкладку “Дополнительные” и согласиться с Небезопасным режимом.

Но не во всех браузерах как оказывается, есть данная возможность. Так я столкнулся с данной проблемой в Chrome на Mac OS

Разработчики данной операционной системы настолько обеспокоены безопасностью пользователей, что даже убрали доступ в «Небезопасном режиме» к сайту, несмотря на то, что это сайт владельца устройства.

Ну что ж, поскольку, вести разработку в других, более сговорчивых браузерах было не комфортно, вот способы как обойти эту проблему:

— Все хромоподобные браузеры (Chrome, Opera, Edge …) могут открыть небезопасную веб страницу, если на английской раскладке клавиатуры набрать фразу:

thisisunsafe

прямо на данной веб странице. Это даст возможность работать с сайтом без оповещение об ошибке на момент текущей сессии браузера, пока вы не закроете вкладку Chrome.

— Если же вам предстоит более длительная работа с сайтом, то рекомендую для этих нужд создать отдельного тестового пользователя на рабочем столе и указать ему необходимы флаги.

Для Windows

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --ignore-certificate-errors

Для Mac OS

/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --ignore-certificate-errors --ignore-urlfetcher-cert-requests &> /dev/null

Achtung! Данные манипуляции необходимо выполнять с выключенным Chrome приложением, иначе чуда не произойдет.

Если вы оставите сертификат ненадежным, то некоторые вещи не будут работать. Например, кэширование полностью игнорируется для ненадежных сертификатов.

Браузер напомнит, что вы находитесь в небезопасном режиме. Поэтому крайне не рекомендуется шастать по злачным сайтам Интернета с такими правами доступами.

*Так же есть метод с добавлением сертификатов тестируемого сайта в конфиги браузера Настройки->Безопасность->Настроить сертификаты->Импорт… но мне он показался не продуктивным и очень муторным, поэтому не привожу

Надеюсь моя краткая статья кому-то пригодится при разработке и тестировании сайтов =)

что делать, когда браузер выдает ошибку проверки достоверности SSL сертификата

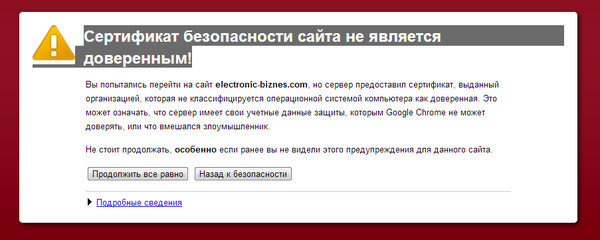

При посещении веб-сайта с установленным сертификатом безопасности (для шифрования данных по протоколам SSL/TLS), который браузер не может проверить, выдаются следующие предупреждения:

Internet Explorer:

«Сертификат безопасности этого веб-узла не был выпущен доверенным центром сертификации».

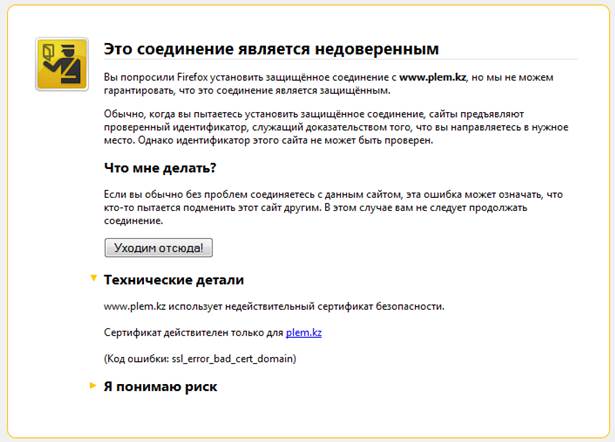

Firefox 3:

«(Имя сайта) использует недействительный сертификат безопасности. К сертификату нет доверия, так как сертификат его издателя неизвестен». Или: «(Имя сайта) использует недействительный сертификат безопасности. К сертификату нет доверия, так как он является самоподписанным».

Давайте разберемся, почему браузеры так реагируют на некоторые сертификаты и как от избавиться от этой ошибки.

Почему возникает ошибка SSL?

Тем не менее многие поставщики SSL сертификатов в этих списках отсутствуют, так как далеко не у всех есть договоренности с разработчиками веб-браузеров. При открытии сайта с SSL сертификатом, выданным одним из таких поставщиков, браузер выдает предупреждение, что Центр сертификации (ЦС), выдавший SSL сертификат, не является доверенным. То же происходит, когда на сайте установлен самоподписанный SSL сертификат. Internet Explorer выдает довольно общее предупреждение, тогда как Firefox 3 различает SSL сертификаты, выданные самим сервером (самоподписанные SSL сертификаты), и другие виды недоверенных сертификатов.

То же происходит, когда на сайте установлен самоподписанный SSL сертификат. Internet Explorer выдает довольно общее предупреждение, тогда как Firefox 3 различает SSL сертификаты, выданные самим сервером (самоподписанные SSL сертификаты), и другие виды недоверенных сертификатов.

Если Вы купили SSL сертификат у нас и после его установки возникает такая ошибка, Вы можете устранить ее, следуя инструкциям ниже. Нет необходимости устанавливать дополнительное ПО на клиентские устройства и приложения, чтобы устранить ошибку с доверенным SSL сертификатом. Первое, что следует сделать, это найти причину ошибки SSL с помощью тестера SSL сертификатов. Перейдя по ссылке, Вы можете ввести Ваш домен и запустить проверку SSL сертификата. Если присутствует ошибка SSL о недоверенном сертификате, сервис об этом сообщит. Он различает два типа ошибок:

Самоподписанные SSL сертификаты

Возможной причиной подобной ошибки SSL может быть установленный на сервере самоподписанный SSL сертификат. Браузеры не принимают самоподписанные сертификаты, потому что они сгенерированы Вашим сервером, а не независимым центром сертификации. Чтобы определить, является ли Ваш SSL сертификат самоподписанным, посмотрите с помощью вышеназванного тестера, указан ли центр сертификации в поле Issuer. В случае самоподписанного SSL, в этой графе указывается название Вашего сервера и далее написано «Self-signed».

Браузеры не принимают самоподписанные сертификаты, потому что они сгенерированы Вашим сервером, а не независимым центром сертификации. Чтобы определить, является ли Ваш SSL сертификат самоподписанным, посмотрите с помощью вышеназванного тестера, указан ли центр сертификации в поле Issuer. В случае самоподписанного SSL, в этой графе указывается название Вашего сервера и далее написано «Self-signed».

Решение: Купить SSL сертификат от доверенного центра сертификации.

Если после установки доверенного SSL сертификата на Вашем сервере нашелся самоподписанный, мы рекомендуем пересмотреть инструкции по установке и убедится, что Вы выполнили все нужные шаги.

Ошибка в установке SSL сертификата

Наиболее распространенной причиной ошибки типа «к сертификату нет доверия» — это неверная установка SSL на сервер (или серверы), на котором размещен сайт. С помощью все того же тестера SSL сертификатов Вы можете проверить, в этом ли причина проблемы.

Решение: Чтобы устранить эту ошибку SSL, установите файл промежуточного сертификата на сервер, следуя инструкциям по установке для Вашего сервера. Промежуточные и корневые сертификаты Вы можете скачать в личном кабинете, вместе с Вашим основным SSL сертификатом.

После установки сертификата дополнительно убедитесь, что установка была произведена правильно. Если нужно, перезагрузите сервер.

Другие сообщения браузеров об ошибке SSL

Ниже приведены еще несколько предупреждающих сообщений, выдаваемых различными браузерами. Internet Explorer 6:

«Информация, которой Вы обмениваетесь с этим сайтом, не может быть просмотрена или изменена другими.Тем не менее, имеются замечания по сертификату безопасности сайта. Сертификат безопасности выдан компанией, не входящей в состав доверенных. Просмотрите сертификат, чтобы определить, следует ли доверять центру сертификации. Хотите продолжить?»

«Сертификат безопасности этого веб-узла не был выпущен доверенным центром сертификации. Наличие ошибок в сертификате безопасности может означать, что вас пытаются обмануть или хотят перехватить информацию, передаваемую на сервер».

Что такое SSL-сертификат и в чем его важность?

Что такое SSL-сертификат?

SSL-сертификат – это цифровой сертификат, удостоверяющий подлинность веб-сайта и позволяющий использовать зашифрованное соединение. Аббревиатура SSL означает Secure Sockets Layer – протокол безопасности, создающий зашифрованное соединение между веб-сервером и веб-браузером.

Компаниям и организациям необходимо добавлять SSL-сертификаты на веб-сайты для защиты онлайн-транзакций и обеспечения конфиденциальности и безопасности клиентских данных.

SSL обеспечивает безопасность интернет-соединений и не позволяет злоумышленникам считывать или изменять информацию, передаваемую между двумя системами. Если в адресной строке рядом с веб-адресом отображается значок замка, значит этот веб-сайт защищен с помощью SSL.

С момента создания протокола SSL около 25 лет назад, он был доступен в нескольких версиях. При использовании каждой из этих версий в определенный момент возникали проблемы безопасности. Затем появилась обновленная переименованная версия протокола – TLS (Transport Layer Security), которая используется до сих пор. Однако аббревиатура SSL прижилась, поэтому новая версия протокола по-прежнему часто называется старым именем.

w3.org/1999/xhtml»>Как работают SSL-сертификаты?Использование SSL гарантирует, что данные, передаваемые между пользователями и веб-сайтами или между двумя системами, невозможно прочитать сторонним лицам или системам. SSL использует алгоритмы для шифрования передаваемых данных, что не позволяет злоумышленникам считать их при передаче через зашифрованное соединение. Эти данные включают потенциально конфиденциальную информацию, такую как имена, адреса, номера кредитных карт и другие финансовые данные.

Процесс работает следующим образом:

- Браузер или сервер пытается подключиться к веб-сайту (веб-серверу), защищенному с помощью SSL.

- Браузер или сервер запрашивает идентификацию у веб-сервера.

- В ответ веб-сервер отправляет браузеру или серверу копию своего SSL-сертификата.

- Браузер или сервер проверяет, является ли этот SSL-сертификат доверенным.

Если это так, он сообщает об этом веб-серверу.

Если это так, он сообщает об этом веб-серверу. - Затем веб-сервер возвращает подтверждение с цифровой подписью и начинает сеанс, зашифрованный с использованием SSL.

- Зашифрованные данные используются совместно браузером или сервером и веб-сервером.

Этот процесс иногда называют подтверждением SSL-соединения. Хотя по описанию этот процесс выглядит длительным, в реальности он занимает миллисекунды.

Если веб-сайт защищен SSL-сертификатом, в веб-адресе появляется аббревиатура HTTPS (безопасный протокол передачи гипертекста). Для сайтов без SSL-сертификата отображается аббревиатура HTTP, без буквы S, соответствующей Secure (безопасный). Также в адресной строке веб-адреса будет отображаться значок замка. Это свидетельствует о безопасности и обеспечивает уверенность посетителям веб-сайта.

Чтобы просмотреть сведения об SSL-сертификате, можно щелкнуть значок замка, расположенный на панели браузера. Данные, входящие в SSL-сертификат, обычно включают:

Данные, входящие в SSL-сертификат, обычно включают:

- Доменное имя, для которого выпущен сертификат.

- Лицо, организация или устройство, для которого выпущен сертификат.

- Центр сертификации, выдавший сертификат.

- Цифровая подпись центра сертификации.

- Связанные поддомены.

- Дата выдачи сертификата.

- Срок действия сертификата.

- Открытый ключ (закрытый ключ не раскрывается).

Зачем нужен SSL-сертификат

SSL-сертификаты сайтов требуются для обеспечения безопасности данных пользователей, подтверждения прав собственности на сайт, предотвращения создание поддельной версии сайта злоумышленниками и обеспечения доверия со стороны пользователей.

Если использование веб-сайта предполагает вход в систему, ввод личных данных, таких как номера кредитных карт, или просмотр конфиденциальной информации, такой как данные медицинской страховки, или финансовой информации, то важно сохранить конфиденциальность этих данных. SSL-сертификаты помогают сохранить конфиденциальность онлайн-транзакций и гарантируют пользователям, что веб-сайт является подлинным и безопасным для ввода личных данных.

SSL-сертификаты помогают сохранить конфиденциальность онлайн-транзакций и гарантируют пользователям, что веб-сайт является подлинным и безопасным для ввода личных данных.

Для бизнеса более актуален тот факт, что SSL-сертификаты требуются для веб-адресов HTTPS. HTTPS – это безопасная форма HTTP, то есть трафик веб-сайтов HTTPS зашифрован с помощью SSL. Большинство браузеров помечают сайты HTTP, не имеющие SSL-сертификатов, как небезопасные. Это сигнал пользователям о том, что сайт может быть небезопасным, а для компаний это стимул перейти на HTTPS.

SSL-сертификат помогает защитить такую информацию, как:

- Учетные данные для входа в систему.

- Операции по кредитной карте и информацию о банковском счете.

- Личную информацию: полное имя, адрес, дату рождения, номер телефона.

- Юридические документы и контракты.

- Медицинские документы.

- Конфиденциальную информацию.

Типы SSL-сертификатов

Существуют разные типы SSL-сертификатов с разными уровнями проверки. Шесть основных типов:

- Сертификаты с расширенной проверкой (EV SSL)

- Сертификаты, подтверждающие организацию (OV SSL)

- Сертификаты, подтверждающие домен (DV SSL)

- Wildcard-сертификаты

- Мультидоменные сертификаты (MDC)

- Сертификаты унифицированных коммуникаций (UCC)

Сертификаты с расширенной проверкой (EV SSL)

Это самый высокорейтинговый и наиболее дорогой тип SSL-сертификатов. Как правило, он используется для популярных веб-сайтов, которые собирают данные и используют онлайн-платежи. После установки этого SSL-сертификата в адресной строке браузера отображается замок, HTTPS, название и страна компании. Отображение информации о владельце веб-сайта в адресной строке помогает отличить сайт от вредоносных. Чтобы настроить сертификат с расширенной проверкой, владелец веб-сайта должен пройти стандартизированный процесс проверки подлинности и подтвердить, что он на законных основаниях имеет исключительные права на домен.

Отображение информации о владельце веб-сайта в адресной строке помогает отличить сайт от вредоносных. Чтобы настроить сертификат с расширенной проверкой, владелец веб-сайта должен пройти стандартизированный процесс проверки подлинности и подтвердить, что он на законных основаниях имеет исключительные права на домен.

Сертификаты, подтверждающие организацию (OV SSL)

Этот тип SSL-сертификатов имеет такой же уровень доверия, что и сертификаты с расширенной проверкой, поскольку для его получения владелец веб-сайта должен пройти основательную проверку. Для этого типа сертификатов информация о владельце веб-сайта также отображается в адресной строке, что позволяет отличить его от вредоносных сайтов. SSL-сертификаты, подтверждающие организацию, обычно являются вторыми по стоимости (после SSL-сертификатов с расширенной проверкой). Их основная цель – зашифровать конфиденциальные данные пользователей при транзакциях. Коммерческие или общедоступные веб-сайты должны устанавливать сертификаты, подтверждающие организацию, чтобы гарантировать конфиденциальность информации о клиентах.

Коммерческие или общедоступные веб-сайты должны устанавливать сертификаты, подтверждающие организацию, чтобы гарантировать конфиденциальность информации о клиентах.

Сертификаты, подтверждающие домен (DV SSL)

Процесс проверки для получения SSL-сертификата этого типа минимален. В результате SSL-сертификаты, подтверждающие домен, обеспечивают меньшую надежность и минимальный уровень шифрования. Такие сертификаты, как правило, используются для блогов или информационных веб-сайтов, т. е. для сайтов, не связанных со сбором данных или онлайн-платежами. Этот тип SSL-сертификатов является одним из самых дешевых и самых быстрых для получения. Процесс проверки требует только, чтобы владелец веб-сайта подтвердил право собственности на домен, ответив на электронное письмо или телефонный звонок. В адресной строке браузера отображается только HTTPS и замок без названия компании.

Wildcard-сертификаты

w3.org/1999/xhtml»>Wildcard-сертификаты (сертификаты с подстановочными символами) позволяют защитить базовый домен и неограниченное количество поддоменов с помощью одного сертификата. Если имеется несколько поддоменов, которые нужно защитить, приобретение Wildcard-сертификата будет намного дешевле, чем приобретение отдельных SSL-сертификатов для каждого поддомена. Wildcard-сертификаты содержат звездочку (*) как часть общего имени. Звездочка указывается вместо любого допустимого поддомена в составе одного базового домена. Например, один Wildcard-сертификат для веб-сайта можно использовать для защиты следующих страниц:- yourdomain.com

- yourdomain.com

- yourdomain.com

- yourdomain.com

- yourdomain.com

Мультидоменные сертификаты (MDC)

Мультидоменные сертификаты можно использовать для защиты нескольких доменных и поддоменных имен, включая сочетания полностью уникальных доменов и поддоменов с разными доменами верхнего уровня (TLD), за исключением локальных / внутренних доменов.

Например:

- example.com

- org

- this-domain.net

- anything.com.au

- example.com

- example.org

По умолчанию мультидоменные сертификаты не поддерживают поддомены. Если требуется защитить сайты www.example.com и example.com с помощью одного мультидоменного сертификата, то при получении сертификата следует указать оба имени хоста.

Сертификаты унифицированных коммуникаций (UCC)

Сертификаты унифицированных коммуникаций (UCC) также считаются мультидоменными SSL-сертификатами. Сертификаты унифицированных коммуникаций изначально были разработаны для защиты серверов Microsoft Exchange и Live Communications. Сегодня любой владелец веб-сайта может использовать эти сертификаты, чтобы обеспечить защиту нескольких доменных имен с помощью одного сертификата. Сертификаты унифицированных коммуникаций проверяются на уровне организации. Для них в браузере отображается значок замка. Сертификаты унифицированных коммуникаций можно использовать в качестве сертификатов с расширенной проверкой, чтобы обеспечить посетителям веб-сайта максимальную безопасность.

Сертификаты унифицированных коммуникаций проверяются на уровне организации. Для них в браузере отображается значок замка. Сертификаты унифицированных коммуникаций можно использовать в качестве сертификатов с расширенной проверкой, чтобы обеспечить посетителям веб-сайта максимальную безопасность.

Важно различать типы SSL-сертификатов, чтобы получить правильный тип сертификата для веб-сайта.

Как получить SSL-сертификат

SSL-сертификат можно получить непосредственно в центре сертификации. Центры сертификации, иногда также называемые сертифицирующими организациями, ежегодно выдают миллионы SSL-сертификатов. Они играют важную роль в работе интернета и обеспечивают прозрачное и надежное взаимодействие в сети.

Стоимость SSL-сертификата может доходить до сотен долларов, в зависимости от требуемого уровня безопасности. После выбора типа сертификата можно найти издателей сертификатов, предлагающих SSL-сертификаты нужного уровня.

Получение SSL-сертификата включает следующие шаги:

- Подготовка. Настройте сервер, и убедитесь, что ваша запись WHOIS обновлена и соответствует данным, отправляемым в центр сертификации (она должна отображать правильное название и адрес компании и т. д.).

- Создание запроса на подпись SSL-сертификата (CSR) на вашем сервере. С этим действием может помочь ваша хостинговая компания.

- Отправка запроса в центр сертификации для проверки данных о вашем домене и компании.

- Установка полученного сертификата после завершения процесса.

После получения сертификата его необходимо настроить на вашем веб-хосте или серверах, если вы обеспечиваете хостинг веб-сайта самостоятельно.

Скорость получения сертификата зависит от типа сертификата и поставщика сертификатов. Для завершения каждого уровня проверки требуется разное время. Простой SSL-сертификат, подтверждающий домен, может быть выпущен в течение нескольких минут после заказа, а получение сертификата с расширенной проверкой может занять целую неделю.

Простой SSL-сертификат, подтверждающий домен, может быть выпущен в течение нескольких минут после заказа, а получение сертификата с расширенной проверкой может занять целую неделю.

Можно ли использовать SSL-сертификат на нескольких серверах?

Один SSL-сертификат можно использовать для нескольких доменов на одном сервере. В зависимости от поставщика, можно также использовать один SSL-сертификат на нескольких серверах. Это позволяют мультидоменные SSL-сертификаты, описанные выше.

Как следует из названия, мультидоменные SSL-сертификаты работают с несколькими доменами. Количество доменов остается на усмотрение конкретного центра сертификации. Мультидоменный SSL-сертификат отличается от однодоменного SSL-сертификата, который, как следует из названия, предназначен для защиты одного домена.

org/1999/xhtml»>Мультидоменные SSL-сертификаты также называются SAN-сертификатами. SAN означает альтернативное имя субъекта. Каждый мультидоменный сертификат имеет дополнительные поля (например, альтернативные имена субъектов), которые можно использовать для перечисления дополнительных доменов, чтобы на них распространялся один сертификат.Сертификаты унифицированных коммуникаций (UCC) и Wildcard-сертификаты также можно применять на нескольких доменах и, в последнем случае, на неограниченном количестве поддоменов.

Что происходит по истечении срока действия SSL-сертификата?

Срок действия SSL-сертификатов истекает, он не длится вечно. Центр сертификации / Форум браузеров, который де-факто выступает в качестве регулирующего органа для индустрии SSL, заявляет, что срок действия SSL-сертификатов не должен превышать 27 месяцев. По сути, это означает, что SSL-сертификат можно использовать в течение двух лет, плюс до трех месяцев на продление срока действия предыдущего сертификата.

Срок действия SSL-сертификатов истекает, поскольку, как и при любой другой форме аутентификации, информацию необходимо периодически перепроверять и убеждаться в ее актуальности. В интернете все очень быстро меняется, покупаются и продаются компании и веб-сайты. При смене владельцев также меняется информация, относящаяся к SSL-сертификатам. Ограниченный срок действия SSL-сертификатов обеспечивает актуальность и точность информации, используемой для аутентификации серверов и организаций.

Раньше SSL-сертификаты могли выдаваться на срок до пяти лет, который впоследствии был сокращен до трех лет, а в последнее время до двух лет плюс возможность использовать дополнительные три месяца. В 2020 году Google, Apple и Mozilla объявили, что будут применять годовые SSL-сертификаты, несмотря на то, что это предложение было отклонено Центрами сертификации / Форумом браузеров. Это решение вступило в силу в сентябре 2020 года. Не исключено, что в будущем срок действия SSL-сертификатов сократится еще.

Когда срок действия SSL-сертификата истекает, соответствующий сайт становится недоступным. Когда пользователь открывает веб-сайт в браузере, в течение нескольких миллисекунд проверяется действительность SSL-сертификата (в рамках подтверждения SSL-соединения). Если срок действия SSL-сертификата истек, посетители сайта получат сообщение: «Этот сайт небезопасен. Существуют возможные риски».

У пользователей есть возможность продолжить, однако не рекомендуется делать это, учитывая связанные риски кибербезопасности, в том числе вероятность столкнуться с вредоносными программами. Это существенно влияет на показатель отказов при посещении веб-сайта, поскольку пользователи быстро покидают его.

Осведомленность о сроке истечения SSL-сертификатов является проблемой для крупных предприятий. В то время как малые и средние предприятия имеют один или несколько SSL-сертификатов, крупные предприятия, работающие на различных рынках и имеющие множество веб-сайтов и сетей, имеют также множество SSL-сертификатов. Поэтому причиной того, что компания допустила истечение срока действия своего SSL-сертификата, обычно является недосмотр, а не отсутствие компетентности. Лучший способ для крупных компаний поддерживать осведомленность об истечении срока действия SSL-сертификатов – использовать платформу управления сертификатами. На рынке представлены различные продукты, которые можно найти с помощью онлайн-поиска. Это позволит компаниям просматривать цифровые сертификаты и управлять ими в рамках всей инфраструктуры. При использовании такой платформы важно регулярно входить в систему и проверять, когда необходимо продлить обновления.

Если срок действия сертификата истечет, сертификат станет недействительным, и выполнять безопасные транзакции на веб-сайте станет невозможно. Центр сертификации предложит обновить SSL-сертификат до истечения срока его действия.

Все центры сертификации и службы SSL, используемые для получения SSL-сертификатов, отправляют уведомления об истечении срока действия сертификата с заданной периодичностью, обычно начиная с 90 дней до окончания срока действия сертификата. Постарайтесь, чтобы эти уведомления отправлялись на несколько адресов электронной почты, а не одному человеку, который к моменту отправки уведомления может покинуть компанию или перейти на другую должность. Убедитесь, что соответствующие сотрудники компании включены в список рассылки и своевременно получат уведомление.

Как узнать, есть ли у сайта SSL-сертификат

Самый простой способ узнать, есть ли у сайта SSL-сертификат – обратить внимание на следующие элементы в адресной строке браузера:

- Если веб-адрес начинается с HTTPS, а не с HTTP, значит он защищен с помощью SSL-сертификата.

- Для защищенных сайтов отображается значок закрытого замка, который можно щелкнуть и посмотреть сведения о безопасности. У самых надежных сайтов будут зеленые замки или адресные строки.

- Браузеры также показывают предупреждения, если соединение небезопасно, например красный замок, открытый замок, линию, пересекающую адрес веб-сайта, треугольник-предупреждение над значком замка.

Как обеспечить безопасность онлайн-сеанса

Личные данные и платежные реквизиты можно указывать только на веб-сайтах, защищенных сертификатами с расширенной проверкой или сертификатами, подтверждающие организацию. Сертификаты, подтверждающие домен, не подходят для сайтов электронной коммерции. Сайты, защищенные сертификатами с расширенной проверкой или сертификатами, подтверждающими организацию, можно определить, посмотрев на адресную строку. Для сайтов, защищенных сертификатами с расширенной проверкой, название организации отображается в адресной строке. Для сайтов, защищенных сертификатами, подтверждающими организацию, данные о названии организации, отображаются по щелчку на значке замка. Для сайтов с сертификатами, подтверждающими домен, отображается только значок замка.

Ознакомьтесь с политикой конфиденциальности веб-сайта. Это позволяет понять, как будут использоваться ваши данные. Законопослушные компании обычно прозрачно описывают сбор и действия с данными.

Обратите внимание на сигналы и индикаторы, вызывающие доверие к веб-сайту.

Наряду с SSL-сертификатами, это могут быть логотипы или значки, показывающие репутацию и соответствие веб-сайта определенным стандартам безопасности. Другие признаки, по которым можно оценить сайт, включают проверку физического адреса и номера телефона, ознакомление с политикой возврата товаров и средств, проверку правдоподобности цен – ведь бесплатный сыр может оказаться в мышеловке.

Будьте внимательны к фишинговым атакам.

Иногда злоумышленники создают веб-сайты, имитирующие существующие, чтобы обманом заставить людей сделать покупку или выполнить вход на фишинговый сайт. Фишинговый сайт может получить SSL-сертификат и, следовательно, зашифровать весь трафик, проходящий между сайтом и пользователями. Растущая доля фишинговых атак происходит на HTTPS-сайтах. Происходит обман пользователей, которых успокаивает наличие значка замка.

Чтобы избежать подобных атак:

- Всегда проверяйте, что домен сайта, на котором вы находитесь, написан правильно. Веб-адрес поддельного сайта может отличаться только одним символом, например, amaz0n.com вместо amazon.com. В случае сомнений введите домен прямо в браузере, чтобы убедиться, что вы подключаетесь именно к тому веб-сайту, который собираетесь посетить.

- Никогда не вводите логины, пароли, банковские реквизиты и другую личную информацию на сайте, если вы не уверены в его подлинности.

- Всегда оценивайте, что предлагается на сайте, не выглядит ли он подозрительным и действительно ли вам нужно на нем регистрироваться.

- Убедитесь, что ваши устройства защищены надлежащим образом: Kaspersky Internet Security проверяет веб-адреса по базе фишинговых сайтов и обнаруживает мошенничество независимо от того, насколько безопасным выглядит ресурс.

Угрозы кибербезопасности продолжают расти, но понимание типов SSL-сертификатов, и того, как отличить безопасный сайт от потенциально опасного, поможет интернет-пользователям избежать мошенничества и защитить свои личные данные от киберпреступников.

Статьи по теме:

Как устранить ошибку с кодом «SEC_ERROR_UNKNOWN_ISSUER» на защищённых веб-сайтах

На веб-сайтах, соединение с которыми должно быть защищено (адрес начинается с «https://»), Firefox должен удостовериться, что сертификат, предоставленный веб-сайтом, является действительным. Если сертификат проверить невозможно, Firefox прекратит подключение к веб-сайту и отобразит вместо этого страницу с ошибкой «Предупреждение: потенциальная угроза безопасности». Щёлкнув по кнопке Подробнее, вы можете увидеть конкретную ошибку, обнаруженную Firefox.

В этой статье объясняется, почему вы можете видеть коды ошибок «SEC_ERROR_UNKNOWN_ISSUER», «MOZILLA_PKIX_ERROR_MITM_DETECTED» или «ERROR_SELF_SIGNED_CERT» на веб-сайтах и как её устранить.

Во время защищённого соединения веб-сайту необходимо представить сертификат, выпущенный доверенным центром сертификации, для того, чтобы Firefox убедился, что пользователь подключен к необходимому сайту и соединение является зашифрованным. Если вы щёлкните по кнопке Дополнительно на странице с ошибкой «Предупреждение: потенциальная угроза безопасности» и видите код ошибки «SEC_ERROR_UNKNOWN_ISSUER» или «MOZILLA_PKIX_ERROR_MITM_DETECTED», это означает, что представленный сертификат был издан центром сертификации, который не известен Firefox, и поэтому ему нельзя доверять по умолчанию.

Если вы сталкиваетесь с этой проблемой на множестве не связанных друг с другом HTTPS-сайтов, это указывает на то, что что-то в вашей системе или сети перехватывает ваше соединение и внедряет сертификаты способом, которому не доверяет Firefox. В большинстве случаев зашифрованные соединения сканирует антивирусное программное обеспечение или слушает вредоносная программа и подменяет легитимные сертификаты веб-сайтов на свои собственные. В частности, код ошибки «MOZILLA_PKIX_ERROR_MITM_DETECTED» показывает, что Firefox обнаружил перехват соединения.

Антивирусные продукты

Стороннее антивирусное программное обеспечение может вмешиваться в защищённые соединения Firefox. Вы можете попробовать переустановить его, что может привести к тому, что программное обеспечение снова поместит свои сертификаты в доверенное хранилище Firefox.

Мы рекомендуем удалить ваше стороннее программное обеспечение и использовать вместо этого защитное программное обеспечение, предлагаемое Microsoft для Windows:

Если вы не хотите удалять своё стороннее программное обеспечение, вы можете попробовать его переустановить, что может заставить программное обеспечение расположить свои сертификаты в доверенное хранилище Firefox снова.

Ниже описаны некоторые альтернативные решения, которые вы можете попробовать:

Avast/AVG

В антивирусных продуктах Avast или AVG вы можете отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Avast или AVG.

- Перейдите в и щёлкните > > .

- Прокрутите вниз до раздела настроек и щёлкните по .

- Снимите флажок рядом с и подтвердите это, нажав OK.

В более старых версиях продукта вы найдёте соответствующий параметр перейдя через > > и щёлкнув Настроить рядом с

Для получения дополнительной информации прочитайте статью Управление HTTPS-сканированием в Web Shield в антивирусе Avast на сайте поддержки Avast. Дополнительная информация об этой функции доступна на этой странице Блога Avast.

Bitdefender

В антивирусных продуктах Bitdefender вы можете отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Bitdefender.

- Перейдите к меню и в разделе щёлкните по .

- Отключите параметр Сканирование защищённого соединения.

В более старых версиях продукта вы найдёте соответствующий параметр как Сканирование SSL после перехода через >

В Bitdefender Antivirus Free этот параметр невозможно изменить. Вместо этого вы можете попробовать восстановить или удалить программу, если у вас возникли проблемы с доступом к защищённым веб-сайтам.

Для корпоративных продуктов Bitdefender, пожалуйста, обратитесь к этой странице Центра поддержки Bitdefender.

Bullguard

В продуктах безопасности Bullguard можно отключить перехват защищённых соединений на конкретных крупных сайтах, таких как Google, Yahoo и Facebook:

- Откройте панель вашего приложения Bullguard.

- Щёлкните по и включите Расширенный просмотр в правой верхней части панели.

- Перейдите к > .

- Снимите флажок с параметра для тех сайтов, на которых отображается сообщение об ошибке.

ESET

В антивирусных продуктах ESET вы можете попробовать отключить и повторно включить фильтрацию SSL/TLS-протокола или полностью отключить перехват защищённых подключений, как описано в статье справки ESET.

Kaspersky

Пострадавшие пользователи Kaspersky, должны обновиться до последней версии их продукта безопасности, например до Kaspersky 2019 и выше, которая уменьшает риски этой проблемы. Страница обновления продукта Kaspersky содержит ссылки «обновить», которые бесплатно установят последнюю версию для пользователей с текущей подпиской.

В противном случае, вы можете также отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Kaspersky.

- Нажмите на снизу слева.

- Щёлкните и затем .

- В разделе отметьте флажок Не сканировать зашифрованные соединения и подтвердите это изменение.

- Перезапустите вашу систему, чтобы изменения вступили в силу.

Настройки Family Safety в учётных записях Windows

В учётных записях Microsoft Windows, защищённых настройками Family Safety, защищённые соединения на таких популярных веб-сайтах, как Google, Facebook и Youtube могут перехватываться, а их сертификаты подменяются сертификатами, изданными Microsoft для фильтрации и записи поисковых запросов.

Ознакомьтесь с этой страницей Microsoft ЧаВо, чтобы узнать, как отключить эти компоненты семьи для учётных записей. В случае, если вы хотите вручную установить отсутствующие сертификаты для проблемных учётных записей, вы можете обратиться к этой справочной статье Microsoft.

Наблюдение/фильтрация в корпоративных сетях

Некоторые продукты для наблюдения/фильтрации трафика, использующиеся в корпоративных окружениях, могут перехватывать зашифрованные соединения, подменяя сертификат веб-сайта своим собственным, что может при этом вызывать ошибки на защищённых HTTPS-сайтах.

Если вы подозреваете, что это ваш случай, свяжитесь, пожалуйста, с вашим ИТ-отделом, чтобы узнать, как корректно настроить Firefox для того, чтобы он правильно работал в таком окружении, поскольку необходимый сертификат, возможно, должен быть сначала помещён в хранилище доверенных сертификатов Firefox. Дополнительную информацию для ИТ-отделов о том, что необходимо для этого сделать, можно найти на странице Mozilla Wiki CA:AddRootToFirefox.

Вредоносные программы

Некоторые виды вредоносных программ, перехватывающих зашифрованный веб-трафик, могут вызывать подобное сообщение об ошибке — обратитесь к статье Устранение проблем Firefox, вызванных вредоносными программами, чтобы узнать о том, как решить проблемы с вредоносными программами.

В том случае, если вы сталкиваетесь с этой проблемой только на конкретном сайте, этот тип ошибки обычно указывает на то, что веб-сервер сконфигурирован неправильно. Тем не менее, если вы видите эту ошибку на подлинных крупных сайтах, таких как Google или Фейсбук, или сайтах, на которых проводятся финансовые операции, вы должны выполнить действия, описанные выше.

Сертификат выпущен центром, принадлежащим Symantec

После множества выявленных сбоев с сертификатами, выпущенными корневыми центрами сертификации Symantec, производители браузеров, включая Mozilla, постепенно убирают доверие к этим сертификатам из своих продуктов. Firefox больше не доверяет серверам сертификатов, выпущенных Symantec, включая сертификаты, выпущенные под брендами GeoTrust, RapidSSL, Thawte и Verisign. Для получения дополнительной информации прочитайте это сообщение в блоге Mozilla.

Основной ошибкой будет MOZILLA_PKIX_ERROR_ADDITIONAL_POLICY_CONSTRAINT_FAILED, но на некоторых серверах вы можете увидеть вместо этого код ошибки SEC_ERROR_UNKNOWN_ISSUER.Когда вы попадаете через такой сайт, вы должны связаться с владельцами сайта для того, чтобы информировать их об этой проблеме.

Mozilla настоятельно рекомендует операторам затронутых сайтов провести незамедлительное действие по замене этих сертификатов. DigiCert предоставляет бесплатную замену сертификатов.

Отсутствует промежуточный сертификат

На сайте с отсутствующим промежуточным сертификатом вы увидите следующее описание ошибки после того, как щёлкните по Дополнительно на странице ошибки:

К сертификату нет доверия, так как сертификат его издателя неизвестен.

Сервер мог не отправить соответствующие промежуточные сертификаты.

Может понадобиться импортировать дополнительный корневой сертификат.

Сертификат веб-сайта мог не быть выдан доверенным центром сертификации, или не была предоставлена полная цепочка сертификатов до доверенного центра сертификации (отсутствует так называемый «промежуточный сертификат»).

Вы можете проверить, что сайт настроен правильно, введя адрес веб-сайта в инструмент стороннего производителя, например на тестовой странице SSL Labs. Если он возвращает результат «Chain issues: Incomplete», значит надлежащий промежуточный сертификат отсутствует.

Вам следует связаться с владельцами веб-сайта, на котором вы испытываете проблемы с доступом, чтобы сообщить им об этой проблеме.

Самоподписанный сертификат

На сайте с самоподписанным сертификатом вы увидите код ошибки ERROR_SELF_SIGNED_CERT и последующим описанием ошибки после того, как вы щёлкнете по Дополнительно на странице ошибки:

К сертификату нет доверия, так как он является самоподписанным.

К самоподписанному сертификату, который был выдан непризнанным центром сертификации, по умолчанию нет доверия. Самоподписанные сертификаты могут обеспечить защиту ваших данных от прослушивания, но они ничего не говорят о том, кто является получателем данных. Это характерно для интранет-сайтов, которые не доступны для широкой публики, и вы можете обойти предупреждение для таких сайтов.

Обход предупреждения

Предупреждение: Вам никогда не следует добавлять исключение сертификата для широко известных веб-сайтов или сайтов, где речь идёт о финансовых транзакциях — в этом случае недействительный сертификат может быть индикатором того, что ваше подключение скомпрометировано третьей стороной.

Если веб-сайт это допускает, вы можете обойти предупреждение для того, чтобы посетить сайт, несмотря на то, что сертификат не является доверенным по умолчанию:

- На странице с предупреждением щёлкните по кнопке Дополнительно.

- Щёлкните Подтвердить риск и продолжить.

Использует недействительный сертификат безопасности

Главная » Блог » Использует недействительный сертификат безопасностиВижу ошибки сертификата безопасности — Почта. Помощь

Когда возникает ошибка сертификата безопасности, вы видите сообщение:

- «Ваше подключение не защищено».

- «Сайт угрожает безопасности вашего компьютера».

- «Ошибочный сертификат».

- «Ошибка в сертификате безопасности».

- «Это соединение является недоверенным».

Ошибки ненадежного соединения или некорректного сертификата безопасности могут возникнуть из-за конфликта между настройками браузера и компьютера. Также ошибки может вызвать работа антивируса. Чтобы понять причину ошибки сертификата, найдите ее код в конце сообщения.

| Проверьте, что в адресную строку браузера введен правильный адрес — mail.yandex.ru или passport.yandex.ru, а после ru стоит символ /, а не точка или другой символ. |

| Убедитесь, что на компьютере корректно установлены дата и время. Если они настроены неправильно, система ошибочно определяет, что срок сертификата еще не наступил или уже закончился. |

| Убедитесь, что в настройках вашего антивируса отключена проверка HTTPS-соединений. О том, как это сделать в Kaspersky Internet Security и в ESET NOD32 Smart Security, см. под таблицей. Если на вашем компьютере нет антивирусной программы, злоумышленники могли подменить сертификат безопасности при помощи вредоносного кода или атаки MITM. Проверьте ваш компьютер на вирусы с помощью бесплатных антивирусных программ: CureIt! от Dr.Web и Virus Removal Tool от «Лаборатории Касперского». |

- Откройте окно антивируса и нажмите кнопку в левом нижнем углу.

- Перейдите на вкладку Дополнительно и выберите пункт Сеть.

- В блоке Проверка защищенных соединений установите значение Не проверять защищенные соединения и подтвердите выбор.

- Откройте окно антивируса, перейдите на вкладку Настройка и нажмите ссылку Дополнительные настройки.

- В блоке отключите опцию Включить фильтрацию протокола SSL/TLS.

- В блоке отключите опцию Включить проверку протокола HTTPS.

- Нажмите кнопку OK, чтобы сохранить изменения.

Была ли статья полезна?

Устранение ошибки при установлении защищенного соединения в Mozilla Firefox

И хотя Mozilla Firefox считается наиболее стабильным браузером, в процессе использования некоторые пользователи могут сталкиваться с различными ошибками. В данной статье пойдет речь об ошибке «Ошибка при установлении защищенного соединения», а именно о способах ее устранения.

Скачать последнюю версию Mozilla FirefoxСообщение «Ошибка при установлении защищенного подключения» может появляться в двух случаях: когда вы переходите на защищенный сайт и, соответственно, при переходе на незащищенный сайт. Оба типа проблемы мы и рассмотрим ниже.

Как устранить ошибку при переходе на защищенный сайт?

В большинстве случаев пользователь сталкивается с ошибкой при установлении защищенного подключения при переходе на защищенный сайт.

О том, что сайт защищен, пользователю может говорить «https» в адресной строке перед названием самого сайта.

Если вы столкнулись с сообщением «Ошибка при установлении защищенного соединения», то под ним вы сможете увидеть разъяснение причины возникновения проблемы.

Причина 1: Сертификат не будет действителен до даты [дата]

При переходе на защищенный веб-сайт Mozilla Firefox в обязательном порядке проверяет у сайта наличие сертификатов, которые позволят быть уверенным в том, что ваши данные будут передаваться только туда, куда они были предназначены.

Как правило, подобного типа ошибка говорит о том, что на вашем компьютере установлены неправильные дата и время.

В данном случае вам потребуется изменить дату и время. Для этого щелкните в правом нижнем углу по иконке даты и в отобразившемся окне выберите пункт «Параметры даты и времени».

На экране отобразится окно, в котором рекомендуется активировать пункт «Установить время автоматически», тогда система самостоятельно установит верные дату и время.

Причина 2: Сертификат истек [дата]

Эта ошибка как также может говорить о неправильно установленном времени, так и может являться верным знаком того, что сайт все-таки вовремя не обновил свои сертификаты.

Если дата и время установлены на вашем компьютере, то, вероятно, проблема в сайте, и пока он не обновит сертификаты, доступ к сайту может быть получен только путем добавления в исключения, который описан ближе к концу статьи.

Причина 3: к сертификату нет доверия, так как сертификат его издателя неизвестен

Подобная ошибка может возникнуть в двух случаях: сайту действительно не стоит доверять, или же проблема заключается в файле cert8.db, расположенном в папке профиля Firefox, который был поврежден.

Если вы уверены в безопасности сайта, то, вероятно, проблема все же заключается в поврежденном файле. И чтобы решить проблему, потребуется, чтобы Mozilla Firefox создала новый такой файл, а значит, необходимо удалить старую версию.

Чтобы попасть в папку профиля, щелкните по кнопке меню Firefox и в отобразившемся окне щелкните по иконке со знаком вопроса.

В той же области окна отобразится дополнительное меню, в котором потребуется щелкнуть по пункту «Информация для решения проблем».

В открывшемся окне щелкните по кнопке «Показать папку».

После того, как на экране появится папка профиля, необходимо закрыть Mozilla Firefox. Для этого щелкните по кнопке меню браузера и в отобразившемся окне кликните по кнопке «Выход».

Теперь вернемся к папке профиля. Найдите в ней файл cert8.db, щелкните по нему правой кнопкой мыши и выберите пункт «Удалить».

Как только файл будет удален, можете закрыть папку профиля и снова запустить Firefox.

Причина 4: к сертификату нет доверия, т.к. отсутствует цепочка сертификатов

Подобная ошибка возникает, как привило, из-за антивирусов, в которых активирована функция SSL-сканирования. Перейдите в настройки антивируса и отключите функцию сетевого (SSL) сканирования.

Как устранить ошибку при переходе на незащищенный сайт?

Если сообщение «Ошибка при переходе на защищенное соединение» появляется, если вы переходите на незащищенный сайт, это может говорить о конфликте настоек, дополнений и тем.

Прежде всего, откройте меню браузера и перейдите к разделу «Дополнения». В левой области окна, открыв вкладку «Расширения», отключите максимальное количество расширений, установленных для вашего браузера.

Следом перейдите ко вкладке «Внешний вид» и удалите все сторонние темы, оставив и применив для Firefox стандартную.

После выполнения данных действий проверьте наличие ошибки. Если она осталась, попробуйте отключить аппаратное ускорение.

Для этого щелкните по кнопке меню браузера и перейдите к разделу «Настройки».

В левой области окна перейдите ко вкладке «Дополнительные», а в верхней откройте подвкладку «Общие». В данном окне вам потребуется снять галочку с пункта «По возможности использовать аппаратное ускорение».

Обход ошибки

Если вы так и не смогли устранить сообщение «Ошибка при установлении защищенного соединения», но при этом уверены в безопасности сайта, устранить проблему можно, обойдя настойчивое предупреждение Firefox.

Для этого в окне с ошибкой щелкните по кнопке «Или же вы можете добавить исключение», после чего кликните по появившейся кнопке «Добавить исключение».

На экране отобразится окно, в котором щелкните по кнопке «Получить сертификат», а затем кликните по кнопке «Подтвердить исключение безопасности».

Видео-урок:

Надеемся данная статья помогла вам устранить проблемы в работе Mozilla Firefox. Мы рады, что смогли помочь Вам в решении проблемы. Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Да НетProtect: защита от недоверенных сертификатов — Браузер. Помощь

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Протокол включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи, используемые при шифровании, действительно принадлежат владельцу сайта.

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

- Перехватить или подменить ваши личные данные, а также прочитать вашу переписку.

- Получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2) и использовать их для кражи денег с вашего счета.

Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование, в правой части Умной строки отображается значок и появляется предупреждение о невозможности установить безопасное соединение. В этом случае вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных.

Яндекс.Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

Автор сертификата неизвестенВы увидите сообщение «Невозможно установить безопасное соединение. Злоумышленники могут пытаться похитить ваши данные (например, пароли, сообщения или номер банковской карты)».

Подробнее см. раздел Если автор сертификата неизвестен.

Сертификат установлен специальной программойВы увидите сообщение «Вы попытались перейти на сайт example.com, сертификату безопасности которого не следует доверять. Сертификат был выдан неизвестным Яндексу центром сертификации, однако операционная система считает его надёжным…».

Подробнее см. раздел Если сертификат установлен программой.

Неверный адрес сайтаВы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Его сертификат безопасности относится к example1.com. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Самозаверенный сертификатВы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сайт выдал сертификат сам себе. В этом случае вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификат.

Недоверенный корневой сертификатВы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверия.

Истек срок действия сертификатаВы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Срок действия его сертификата безопасности истек дней назад. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные. Обратите внимание, что на компьютере установлено . Если оно неправильное, измените его и обновите страницу».

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Сертификат отозванВы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com, либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Яндекс.Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как его сертификат отозван. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Устаревшее шифрованиеВы увидите сообщение «Вы пытаетесь обратиться к серверу в домене example.com, но его сертификат подписан с помощью ненадежного алгоритма (SHA-1 и т. п.). Это значит, что учётные данные безопасности и сам сервер могут быть поддельными. Возможно, вы имеете дело со злоумышленниками».

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Кроме того, возрастает вероятность того, что вы попали на фишинговый сайт.

Шифры не поддерживаютсяВы увидите сообщение «Сайт example.com отправил некорректный ответ».

Значит, браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Ключ сертификата не совпадает с закрепленным ключомВы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com, либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Яндекс.Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует закрепление сертификата. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

Не удалось включить шифрование при соединении HSTSВы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com, либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Яндекс.Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует HSTS протокол. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, браузер не смог включить шифрование и разорвал соединение. Сервер, на котором расположен сайт, обычно использует шифрование, так как на нем включен HSTS-протокол. Отсутствие шифрования может быть признаком хакерской атаки. В этом случае злоумышленники или вредоносное ПО могут перехватить ваши данные.

В этом случае сертификат может быть установлен либо администратором сети, либо неизвестным лицом. Вы увидите следующее предупреждение:

Вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных, нажав в диалоге кнопку Подробности, а затем кнопку Сделать исключение для этого сайта. В списке надежных сертификат будет находиться в течение 30 дней, после чего вам придется снова сделать для него исключение.

Внимание. Нажимайте кнопку Сделать исключение для этого сайта, только если вы уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным!Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

- Для домашнего компьютера. Обновите антивирус и просканируйте компьютер на наличие вредоносного ПО. Если антивирус обнаружит и удалит установленный злоумышленником сертификат, предупреждение в браузере больше появляться не будет. Если антивирус не удалит подозрительный сертификат, вы можете удалить его сами средствами операционной системы.Внимание. Будьте осторожны — если сертификат был установлен не вредоносным ПО, а полезной программой, его удаление может привести к нарушению работы системы.

- Для служебного компьютера. Для удаления подозрительного сертификата обратитесь к системному администратору. Если он не устанавливал данный сертификат, он его удалит. Если сертификат был установлен администратором, можете нажимать кнопку Доверять этому сертификату. Но учтите, что после этого администратор сможет просматривать ваши личные данные и электронные платежи.

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими собственными. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие потенциальные опасности:

- Ваши данные могут оказаться в распоряжении неизвестных вам людей — разработчиков специальных программ.

- Сертификат может быть установлен вредоносным ПО, притворяющимся специальной программой. Сегодня браузеры не умеют проверять подлинность сертификатов, установленных специальными программами.

Яндекс.Браузер предупреждает о таких проблемах:

Чтобы посетить сайт:

- Выясните, какая программа заменила сертификат. Для этого нажмите на странице предупреждения соответствующую ссылку.

- Решите, готовы ли вы доверить свои личные данные изготовителю сертификата:

- Если готовы, нажмите кнопку Доверять этому сертификату.

- Если не готовы, отключите в программе проверку соединений HTTPS. Вы можете воспользоваться инструкциями для программ:Внимание. Отключив проверку HTTPS, вы не останетесь без защиты. Яндекс.Браузер самостоятельно проверяет безопасность загружаемых файлов, блокирует вредоносные страницы и баннеры, использует дополнительную защиту для страниц банков и платежных систем.

Если после отключения проверки HTTPS браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Была ли статья полезна?

Перестали открываться сайты после установки антивируса Kaspersky Free

Опубликовано: 20.04.2016

Недавно я установил на свой компьютер с операционной системой Windows 10 бесплатный антивирус Kaspersky Free. Сразу же после этого я столкнулся с некоторыми проблемами: мой любимый браузер Mozilla Firefox никак не хотел дружить с установленным антивирусом. Сразу же после установки Kaspersky Free я запустил ярлык Mozilla Firefox и увидел такую ошибку: “Программа “ffcert” не работает”:При запуске других браузеров такой ошибки не появлялось. Данная проблема исчезла после перезагрузки компьютера.

Но появилась другая – посерьезней. У меня просто перестали открываться большинство сайтов в браузере Mozilla Firefox. При попытке зайти на ресурсы, которые работают по защищенному протоколу https, возникала ошибка: “Ваше соединение не защищено”.

Например, когда я хотел попасть на сайт yandex.ru, то вместо него увидел вот такое сообщение:

Если в нем нажать на ссылку “Подробнее”, то видим следующее сообщение:

www.yandex.ru использует недействительный сертификат безопасности. Код ошибки: SEC_ERROR_UNKNOWN_ISSUERИ такая ситуация не только с Яндексом – большое количество сайтов перестало открываться.

Я сразу же понял, что эта проблема связана с антивирусом Касперского. Ведь до его установки всё прекрасно работало.

Дело в том, что в Kaspersky Free по умолчанию включена функция проверки зашифрованных соединений. Чтобы избавить себя от ненужных проблем – просто отключаем эту проверку.

Для этого находим в трее значок Касперского – щелкаем по нему правой клавишей мыши – выбираем пункт “Настройка”:

В открывшемся окне переходим во вкладку “Дополнительно” и здесь выбираем пункт “Сеть”:

Далее в разделе “Проверка защищенных соединений” ставим маркер в положение “Не проверять защищенные соединения”:

Появится окошко с предупреждением – просто нажмите в нем кнопку “Продолжить”:Вот и всё! После этого все ранее недоступные сайты у меня открылись без каких-либо проблем.

Комментарии (24)Установка корневого сертификата | СБИС Помощь

Установка корневого или кросс-сертификатаКаждый сертификат, используемый на компьютере, проверяется на подлинность. Для выполнения такой проверки в системе должен быть установлен корневой или кросс-сертификат того удостоверяющего центра, которым он выдан.

Сертификаты, необходимые для работы в «СБИС Электронная отчетность», ставятся на компьютер автоматически при установке программы; для работы на ЭТП — при запуске мастера настройки рабочего места.

Если в вашей системе нет корневого или кросс-сертификата УЦ, электронная подпись работать не будет. Чтобы установить их вручную, вам потребуется файл с корневым или кросс-сертификатом. Все сертификаты УЦ Тензор можно скачать на сайте.

При установке КриптоПро CSP сертификаты Головного УЦ и сертификат УЦ Минкомсвязи автоматически устанавливаются в хранилище «Доверенные корневые центры сертификации». Если этого не произошло, скачайте и установите их вручную.

- Откройте программу Launchpad и введите в строке поиска слово «терминал» (terminal).

- Запустите Терминал (Terminal).

- Введите команду:

- для установки из файла в промежуточное хранилище сертификатов (CA)

/opt/cprocsp/bin/certmgr -inst -store ca -f ~/downloads/name.cer - для установки из файла в хранилище доверенных корневых издателей (ROOT)

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/downloads/name.cer

Например, команда для установки корневого сертификата Минкомсвязи будет выглядеть так:

sudo /opt/cprocsp/bin/certmgr -inst -store root -f ~/downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cer

Если появилась строка Password, введите пароль пользователя в операционной системе macOS и нажмите клавишу .

- для установки из файла в промежуточное хранилище сертификатов (CA)

- Откройте список сертификатов, установленных:

- в промежуточное хранилище сертификатов (CA)

/opt/cprocsp/bin/certmgr -list -store ca - в хранилище доверенных корневых издателей (ROOT)

/opt/cprocsp/bin/certmgr -list -store root

- в промежуточное хранилище сертификатов (CA)

Корневой или кросс-сертификат УЦ установлен, можно приступать к работе с электронной подписью.

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl + enter.

[решено] Ошибка сертификата Exchange 2016

Вам необходимо убедиться, что ваши параметры OutlookAnywhere и AutoDiscover настроены правильно вместе с Split-DNS. OutlookAnywhere и Split-DNS жизненно важны для защиты вашей конфигурации Exchange в будущем и обеспечения ее правильной работы сейчас, независимо от того, используете ли вы Exchange 2007, 2010, 2013 или 2016. Для Exchange 2013+ OutlookAnywhere является обязательным требованием, а Split-DNS лучше всего Упражняться. Если вы используете Exchange 2007 или 2010 и у вас не включен OutlookAnywhere, включите OutlookAnywhere и следуйте этому руководству.

Прежде всего, сделайте резервную копию конфигурации вашей среды. Выполните следующие команды в командной консоли Exchange для резервного копирования конфигурации. Не забудьте изменить команды RESOLVE-DNSNAME внизу так, чтобы они отражали ваше текущее имя хоста URL-адреса OWA и запись автообнаружения для вашего внешнего доменного имени. Строки Start-Transcript / Stop-Transcript выводят все это в текстовый файл в текущей папке, а также на экран.

Start-Transcript EnvironmentBackup.txt

Get-OutlookProvider | Format-List

Get-OutlookAnywhere | Format-List

Get-ClientAccessServer | Format-List

Get-ActiveSyncVirtualDirectory | Format-List

Get-AutodiscoverVirtualDirectory | Format-List

Get-EcpVirtualDirectory | Format-List

Get-OabVirtualDirectory | Format-List

Get-OwaVirtualDirectory | Format-List

Get-PowerShellVirtualDirectory | Format-List

Get-WebServicesVirtualDirectory | Format-List

Get-SendConnector | Где-Объект {$ _.Включено -eq $ true} | Format-List

Get-SendConnector | Where-Object {$ _. Enabled -eq $ true} | Get-ADPermission | Where-Object {$ _. Extendedrights -like ‘* routing *’} | fl идентификатор, пользователь, * права

Resolve-DnsName -Type A -Name mail.domain.com

Resolve-DnsName -Type A -Name autodiscover.domain.com

Resolve-DnsName -Type A -Name mail.domain.com — Сервер 8.8.8.8

Resolve-DnsName -Type A -Name autodiscover.domain.com -Server 8.8.8.8

Resolve-DnsName -Type MX -Name domain.com -Server 8.8.8.8

Resolve-DnsName -Type TXT -Name domain.com -Server 8.8.8.8

Resolve-DnsName -Type A -Name i-should-not-exist.domain.com -Server 8.8.8.8

Stop-Transcript

ПРИМЕЧАНИЕ. Если вы получаете ошибки в командах Resolve-DnsName, используйте вместо них следующие команды NSLookup.

nslookup -type = a mail.domain.com

nslookup -type = a autodiscover.domain.com

nslookup -type = a mail.domain.com 8.8.8.8

nslookup -type = a autodiscover.domain.com 8.8. 8.8

nslookup -type = mx domain.com 8.8.8.8

nslookup -type = txt domain.com 8.8.8.8

nslookup -type = a i-should-not-exist.domain.com 8.8.8.8

Теперь, когда у нас есть резервная копия среды, давайте приступим к шаги по исправлению вашей среды.

Поскольку DNS является жизненно важным компонентом любой сети, пожалуйста, убедитесь, что Split-DNS настроен, прежде чем делать что-либо еще. Чтобы убедиться, что Split-DNS работает правильно, просмотрите раздел «Резервное копирование среды» — 7 команд Resolve-DnsName в конце.

Первые 2 команды Resolve-DnsName должны отвечать с внутреннего компьютера на внутренний IP-адрес вашего сервера Exchange (например,192.168.1.55).

Чтобы исправить внутренние записи, самый простой способ сделать это — создать зону DNS (Active Directory — интегрированная) для mail.domain.com (при условии, что это ваш URL-адрес OWA), а затем создать пустую запись A и указать ее на ваш внутренний IP-адрес для вашего почтового сервера (например, 192.168.1.55). Затем создайте другую зону DNS (Active Directory — Integrated) для autodiscover.domain.com и создайте пустую запись A и укажите ее на внутренний IP-адрес вашего почтового сервера (например, 192.168.1.55).

Следующие 2 команды Resolve-DnsName должны отвечать извне (через DNS Google) на ваш внешний IP-адрес почтового сервера (например,38.55.11.55).

Чтобы исправить внешние записи (скорее всего, автообнаружение — это тот, который не существует и должен быть создан), во внешнем диспетчере DNS вашего домена создайте запись A для autodiscover.domain.com и укажите ее на внешний IP-адрес. вашего почтового сервера (например, 38.55.11.55).

Пятая команда Resolve-DnsName покажет вам ваши записи MX в Интернете. Записи MX НЕ должны указывать на IP-адрес, как указано в RFC1035 (https://tools.ietf.org/html/rfc1035#section-3.3.9).У них должен быть приоритет в начале, где наименьшее число является предпочтением. Если вы направляете входящий почтовый трафик стороннему провайдеру защиты от спама, это будут связанные с ним имена хостов. В случае локального устройства создайте новую запись A с именем inbound.domain.com и дайте ей IP-адрес для своего устройства защиты от спама, а затем установите для записей MX значение 10 inbound.domain.com.

Шестая команда Resolve-DnsName покажет вам ваши записи TXT — эти записи используются для дополнительной информации в DNS, и одна из дополнительных частей информации, которую вы должны там иметь, — это запись SPF.Запись структуры политики отправителя (SPF) определяет, каким почтовым серверам разрешено отправлять электронную почту от имени вашего домена. Запись SPF предназначена для предотвращения рассылки спамерами сообщений с поддельными адресами отправителя в вашем домене. Если в вашем домене нет записи SPF, некоторые домены получателей могут отклонять сообщения от ваших пользователей, поскольку они не могут проверить, что сообщения поступают с авторизованного почтового сервера. Вам следует использовать генератор SPF, чтобы получить правильный синтаксис для вашей записи SPF (https: // www.google.ca/search?q=SPF+Generator).

И 7-я команда Resolve-DnsName должна ответить, что этой записи НЕ СУЩЕСТВУЕТ. Если он разрешается в IP-адрес, скорее всего, в вашем домене (* .domain.com) есть запись с подстановочными знаками, указывающая на ваш веб-сервер. Некоторые хостинговые компании делают это для управления поддоменами вместо того, чтобы указывать явное имя хоста в своих записях DNS. На самом деле это вызывает больше проблем, чем исправляет, поэтому, если возможно, вам следует войти во внешний диспетчер DNS вашего домена и удалить запись с подстановочными знаками.

После подтверждения работы Split-DNS следует проверить и исправить виртуальные каталоги и URI автообнаружения сервера клиентского доступа. Все InternalUrl и ExternalUrl должны быть настроены с использованием имени хоста mail.domain.com (при условии, что mail.domain.com — это URL-адрес OWA, который вы выбрали). Вы всегда должны использовать NTLM вместо обычной проверки подлинности, поскольку обычная отправляет имя пользователя и пароль в открытом виде, а NTLM — нет, поскольку это проверка подлинности Windows. В Exchange 2013+ у вас также есть новый параметр под названием «Согласование», который рекомендуется, но если у вас есть клиенты Outlook 2010 и Outlook 2007, оставьте его с NTLM для обратной совместимости.Для обеспечения безопасности в будущем также включите SSLOffloading для OutlookAnywhere, который включен по умолчанию в Exchange 2013+ (https://technet.microsoft.com/en-ca/library/dn635115(v=exchg.150).aspx#OA).

Для Exchange 2007/2010

Set-OutlookAnywhere -Identity ‘SERVER \ Rpc (веб-сайт по умолчанию)’ -SSLOffloading $ true -ClientAuthenticationMethod NTLM -IISAuthenticationMethods Basic, NTLM

Для Exchange 2013+ с обратной совместимостью с Outlook7 2010 и 2007 9000 Set-OutlookAnywhere -Identity ‘SERVER \ Rpc (Default Web Site)’ -SSLOffloading $ true -ExternalClientAuthenticationMethod NTLM -InternalClientAuthenticationMethod NTLM -IISAuthenticationMethods Basic, NTLM, Negotiate

SERVER ‘OutlookI

для Exchange 2013+’ где-то с OutlookI

для Exchange 2013+ Установить OutlookI

для Exchange 2013+

для Exchange 2013I, где установлен OutlookI

для Exchange 2013+

Для Exchange 2013+ \ Rpc (веб-сайт по умолчанию) ‘-SSLOffloading $ true -ExternalClientAuthenticationMethod Negotiate- InternalClientAuthenticationMethod Negotiate -IISAuthenticationMethods Basic, NTLM, Negotiate

Теперь, когда у нас настроен OutlookAnywhere, давайте настроим параметры OutlookProvider.По умолчанию три поставщика Outlook используются для индивидуальной настройки параметров протокола Exchange RPC или внутренних клиентов (EXCH), мобильного Outlook (EXPR) и WEB.

Параметр EXCH ссылается на протокол Exchange RPC, который используется внутри компании. Этот параметр включает параметры порта и внутренние URL-адреса для служб Exchange, которые вы включили.

Параметр EXPR ссылается на протокол Exchange HTTP, который используется мобильным Outlook. Этот параметр включает внешние URL-адреса для включенных вами служб Exchange, которые используются клиентами, которые получают доступ к Exchange из Интернета.

Параметр WEB содержит лучший URL-адрес для Outlook Web Access, который может использовать пользователь. Этот параметр не используется.

Для усиления безопасности рекомендуется установить CertPrincipalName для каждого из поставщиков Outlook (это также необходимо, если у вас есть устаревшие клиенты XP, которые будут использовать Outlook). Это гарантирует, что будет принят только сертификат с определенным именем субъекта.

Задайте CertPrincipalName для параметров OutlookProvider.

Set-OutlookProvider -Identity EXCH -CertPrincipalName msstd: (имя субъекта сертификата)

Set-OutlookProvider -Identity EXPR -CertPrincipalName msstd: (имя субъекта сертификата)

Set-OutlookProvider -Identity WEB -Cert namestcipalName сертификат)

Задайте для записи автообнаружения сервера клиентского доступа имя хоста OWA:

Set-ClientAccessServer -Identity ‘SERVER’ -AutoDiscoverServiceInternalUri ‘https: // OWAHOSTNAME / Autodiscover / Autodiscover.xml ‘

Установите для всех VirtualDirectories (VD) имя хоста OWA с использованием HTTPS, за исключением AutodiscoverVirtualDirectory, который имеет значение пустое ($ null) для InternalURL и ExternalURL. Мы также включим -RequireSSL для виртуальных серверов OWA и PowerShell. Мы также установим для InternalNLBBypassUrl значение $ null. В большинстве случаев это работает нормально, однако, если вы используете несколько серверов обмена в кластере NLB или пересекаете сайты Active Directory, не устанавливайте для него значение null. Более подробная информация здесь: https://blogs.technet.microsoft.com/exchange/2008/07/18/ews-cas-to-cas-request-proxying/

Set-ActiveSyncVirtualDirectory -Identity ‘SERVER \ Microsoft-Server-ActiveSync (веб-сайт по умолчанию)’ -ActiveSyncServer ‘https: // OWAHOSTNAME / Microsoft-Server-ActiveSync ‘-InternalUrl’ https: // OWAHOSTNAME / Microsoft-Server-ActiveSync ‘-ExternalUrl’ https: // OWAHOSTNAME / Microsoft-Server-ActiveSync ‘

Set-EcpVirtualDirectory -Identity’ SERVER \ ecp (Веб-сайт по умолчанию) ‘-InternalUrl’ https: // OWAHOSTNAME / ecp ‘-ExternalUrl’ https: // OWAHOSTNAME / ecp ‘

Set-OabVirtualDirectory -Identity’ SERVER \ OAB (Веб-сайт по умолчанию) ‘-InternalUrl’ https: / / OWAHOSTNAME / OAB ‘-ExternalUrl’ https: // OWAHOSTNAME / OAB ‘-RequireSSL $ true

Set-OwaVirtualDirectory -Identity’ SERVER \ owa (веб-сайт по умолчанию) ‘-InternalUrl’ https: // OWAHOSTNAME / owa ‘-ExternalUrl’ https: // OWAHOSTNAME / owa ‘

Set-AutodiscoverVirtualDirectory -Identity’ SERVER \ Autodiscover (веб-сайт по умолчанию) ‘-InternalUrl $ null -ExternalUrl $ null

Set-PowerShellVirtualDirect ory -Identity ‘SERVER \ PowerShell (веб-сайт по умолчанию)’ -InternalUrl ‘https: // OWAHOSTNAME / powershell’ -ExternalUrl ‘https: // OWAHOSTNAME / powershell’ -RequireSSL $ true

Set-WebServicesVirtualDirectory -Identity ‘SERVER \ EWS ( Веб-сайт по умолчанию) ‘-InternalUrl’ https: // OWAHOSTNAME / ews / exchange.asmx ‘-ExternalUrl’ https: //OWAHOSTNAME/ews/exchange.asmx ‘-InternalNLBBypassUrl $ null

Установите параметр FQDN для всех включенных соединителей отправки:

Get-SendConnector | Where-Object {$ _. Enabled -eq $ true} | Set-SendConnector -Fqdn OWAHOSTNAME

Если вы когда-либо изучали заголовок сообщения электронной почты, вы могли заметить, что он содержит информацию о полном доменном имени и IP-адресах внутреннего сервера Exchange. Это открывает доступ к деталям домена AD вашей сети внешнему миру. Чтобы предотвратить утечку этой информации из вашей сети в Интернет, вы можете использовать брандмауэр заголовков Exchange, чтобы скрыть информацию о внутреннем сервере.Вы делаете это, отнимая права на отправку внутренних деталей в заголовке сообщения (ms-Exch-Send-Headers-Routing) на соединителе отправки, который вы используете для отправки электронной почты в Интернете.

Удалить права ms-Exch-Send-Headers-Routing на ВСЕХ активных соединителях отправки: