ransomware Nemty c поддельного сайта PayPal / Acronis corporate blog / Habr

В сети появился новый шифровальщик Nemty, который предположительно является преемником GrandCrab или Buran. Вредоносное ПО главным образом распространяется с поддельного сайта PayPal и обладает рядом интересных особенностей. Подробности о работе этого ransomware – под катом.

Новый шифровальщик Nemty обнаружил пользователь nao_sec 7 сентября 2019 года. Вредоносное ПО распространялось через сайт, замаскированный под PayPal, также имеется возможность проникновения ransomware на компьютер через эксплойт-кит RIG. Злоумышленники выбрали методы социальной инженерии, чтобы заставить пользователя запустить файл cashback.exe, который он якобы получает с сайта PayPal, Любопытно также, что в Nemty указан неверный порт для локального прокси-сервиса Tor, что не дает вредоносному ПО отправлять данные на сервер. Поэтому пользователю придется самому закачивать зашифрованные файлы в сеть Tor, если он намерен заплатить выкуп и ждать от злоумышленников расшифровки.

Несколько любопытных фактов о Nemty подсказывают, что его разрабатывали те же люди или связанные с Buran и GrandCrab кибер-преступники.

- Как и в GandCrab, в Nemty есть пасхалка — ссылка на фото президента РФ Владимира Путина с матерной шуткой. В устаревшем шифровальщике GandCrab было изображение с тем же текстом.

- Языковые артефакты обеих программ указывают на тех же русскоязычных авторов.

- Это первый шифровальщик, использующий 8092-битный ключ RSA. Хотя смысла в этом нет: 1024-битного ключа для защиты от взлома вполне достаточно.

- Как и Buran, шифровальщик написан на Object Pascal и скомпилирован на Borland Delphi.

Статический анализ

Выполнение вредоносного кода происходит в четыре этапа. Первый шаг — запуск cashback.exe, PE32-исполняемого файла под MS Windows размером 1198936 байт. Его код написан на Visual C++ и скомпилирован 14 октября 2013 года. В нем находится архив, который автоматически распаковывается при запуске cashback.exe. ПО использует библиотеку Cabinet.dll и ее функции FDICreate(), FDIDestroy() и прочие для получения файлов из архива .cab.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

После распаковки архива появятся три файла.

Далее запускается temp.exe, PE32-исполняемый файл под MS Windows размером 307200 байт. Код написан на Visual C++ и упакован MPRESS packer, упаковщиком, аналогичным UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

Последний шаг – перезапуск файла ironman.exe. Во время выполнения он преобразует свой код и запускает себя из памяти. Эта версия ironman.exe является вредоносной и отвечает за шифрование.

Вектор атаки

На данный момент шифровальщик Nemty распространяется через сайт pp-back.info.

Полную цепочку заражения можно посмотреть на app.any.run sandbox.

Установка

Cashback.exe — начало атаки. Как уже говорилось, cashback.exe распаковывает содержащийся в нем .cab файл. Затем он создает папку TMP4351$.TMP вида вида %TEMP%\IXxxx.TMP, где xxx — число от 001 до 999.

Далее устанавливается ключ реестра, который выглядит вот так:

[HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce\wextract_cleanup0]

“rundll32.exe” “C:\Windows\system32\advpack.dll,DelNodeRunDLL32 «C:\Users\MALWAR~1\AppData\Local\Temp\IXPxxx.TMP\»”

Он используется для удаления распакованных файлов. Наконец, cashback.exe запускает процесс temp.exe.

Temp.exe — второй этап в цепочке заражения

Это процесс, запущенный файлом cashback.exe, второй шаг исполнения вируса. Он пытается скачать AutoHotKey — инструмент для запуска скриптов под Windows — и запустить скрипт WindowSpy.ahk, расположенный в разделе ресурсов PE-файла.

Скрипт WindowSpy.ahk расшифровывает файл temp в ironman.exe, используя алгоритм RC4 и пароль IwantAcake. Ключ из пароля получается при помощи алгоритма хеширования MD5.

Затем temp.exe вызывает процесс ironman.exe.

Ironman.exe — третий шаг

Ironman.exe считывает содержимое файла iron.bmp и создает файл iron.txt с криптолокером, который запустится следующим.

После этого вирус загружает iron.txt в память и перезапускает его как ironman.exe. После этого iron.txt удаляется.

ironman.exe — основная часть вымогателя NEMTY, которая и шифрует файлы на пораженном компьютере. Вредоносное ПО создает мьютекс под названием hate.

Первым делом он определяет географическое местоположение компьютера. Nemty открывает браузер и узнает IP на http://api.ipify.org. На сайте api.db-ip.com/v2/free[IP]/countryName по полученному IP определяется страна, и, если компьютер находится в одном из перечисленных ниже регионов, то выполнение кода вредоносного ПО прекращается:

- Россия

- Белоруссия

- Украина

- Казахстан

- Таджикистан

Вероятнее всего разработчики не хотят привлекать внимание правоохранительных органов в странах своего проживания, и поэтому не шифруют файлы в “родных” юрисдикциях.

Для предотвращения восстановления файлов удаляются их теневые копии:

Затем создается список файлов и папок, которые не будут шифроваться, а также список расширений файлов.

- windows

- $RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- bootmgr

- programdata

- appdata

- osoft

log LOG CAB cab CMD cmd COM com cpl

CPL exe EXE ini INI dll DDL lnk LNK url

URL ttf TTF DECRYPT.txt NEMTY Обфускация

Чтобы скрыть URL-адреса и внедренные конфигурационные данные, Nemty использует алгоритм кодирования base64 и RC4 с ключевой фразой fuckav.

Процесс дешифровки с использованием CryptStringToBinary выглядит следующим образом

Шифрование

Nemty использует трехслойное шифрование:

- AES-128-CBC для файлов. 128-битный AES-ключ генерируется случайным образом и используется один и тот же для всех файлов. Он хранится в конфигурационном файле на компьютере пользователя. IV генерируется случайным образом для каждого файла и хранится в зашифрованном файле.

- RSA-2048 для шифрования файлов IV. Генерируется ключевая пара для сессии. Закрытый ключ к сессии хранится в конфигурационном файле на компьютере пользователя.

- RSA-8192. Основной открытый ключ встроен в программу и используется для шифрования конфигурационного файла, в котором хранится ключ AES и секретный ключ для сессии RSA-2048.

- Сначала Nemty генерирует 32 байта случайных данных. Первые 16 байт используются в качестве ключа AES-128-CBC.

Второй алгоритм шифрования — это RSA-2048. Ключевая пара генерируется функцией CryptGenKey() и импортируется функцией CryptImportKey().

Пример сгенерированного открытого ключа для сессии:

Далее закрытый ключ импортируется в CSP.

Пример сгенерированного закрытого ключа для сессии:

И последним идет RSA-8192. Основной открытый ключ хранится в зашифрованном виде (Base64 + RC4) в разделе .data PE-файла.

Ключ RSA-8192 после декодирования base64 и дешифрования RC4 с паролем fuckav выглядит вот так.

В результате весь процесс шифрования выглядит следующим образом:

- Генерация 128-битного AES-ключа, который будет использоваться для шифрования всех файлов.

- Создание IV для каждого файла.

- Создание ключевой пары для сессии RSA-2048.

- Расшифровка имеющегося ключа RSA-8192 при помощи base64 и RC4.

- Шифрование содержимого файлов с помощью алгоритма AES-128-CBC из первого шага.

- Шифрование IV с помощью открытого ключа RSA-2048 и кодирование в base64.

- Добавление шифрованного IV в конец каждого зашифрованного файла.

- Добавление ключа AES и закрытого ключа сессии RSA-2048 в конфиг.

- Данные конфигурации, описанные в разделе Сбор информации о зараженном компьютере, шифруются при помощи основного открытого ключа RSA-8192.

- Зашифрованный файл выглядит следующим образом:

Пример зашифрованных файлов:

Сбор информации о зараженном компьютере

Он вызывает функции GetLogicalDrives(), GetFreeSpace(), GetDriveType(), чтобы собрать информацию о дисках зараженного компьютера.

Собранная информация хранится в конфигурационном файле. Декодировав строку, мы получаем список параметров в конфигурационном файле:

Пример конфигурации зараженного компьютера:

Шаблон конфигурации можно представить следующим образом:

{«General»: {«IP»:»[IP]»,«Country»:»[Country]»,«ComputerName»:»[ComputerName]»,«Username»:»[Username]»,«OS»:»[OS]»,«isRU»:false,«version»:«1.4»,«CompID»:»{[CompID]}»,«FileID»:»_NEMTY_[FileID]_»,«UserID»:»[UserID]»,«key»:»[key]»,«pr_key»:»[pr_key]

Собранные данные Nemty хранит в формате JSON в файле %USER%/_NEMTY_.nemty. FileID длиной 7 символов генерируется случайным образом. Например: _NEMTY_tgdLYrd_.nemty. FileID также добавляется в конец зашифрованного файла.

Сообщение о выкупе

После шифрования файлов на рабочем столе появляется файл _NEMTY_[FileID]-DECRYPT.txt следующего содержания:

В конце файла находится зашифрованная информация о зараженном компьютере.

Сетевая коммуникация

Процесс ironman.exe скачивает дистрибутив браузера Tor с адреса https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip и пытается установить его.

Затем Nemty пытается отправить конфигурационные данные на адрес 127.0.0.1:9050, где ожидает найти работающий прокси-сервер браузера Tor. Однако по умолчанию прокси-сервер Tor прослушивает порт 9150, а порт 9050 использует демон Tor в Linux или Expert Bundle на Windows. Таким образом, данные на сервер злоумышленника не отправляются. Вместо этого пользователь может загрузить конфигурационный файл вручную, посетив службу расшифровки Tor по ссылке, указанной сообщении о выкупе.

Подключение к прокси Tor:

HTTP GET создает запрос на 127.0.0.1:9050/public/gate?data=

Здесь вы видите открытые TCP-порты, которые используются прокси TORlocal:

Сервис дешифрации Nemty в сети Tor:

Можно загрузить шифрованное фото (jpg, png, bmp) для тестирования сервиса дешифрации.

После этого злоумышленник просит заплатить выкуп. В случае неуплаты цена удваивается.

Заключение

На данный момент расшифровать файлы, зашифрованные Nemty, без уплаты выкупа не получится. У этой версии ransomware есть общие черты с шифровальщиками Buran и устаревшим GandCrab: компиляция на Borland Delphi и изображения с одинаковым текстом. Кроме того, это первый шифровальщик, который использует 8092-битный ключ RSA, что, повторимся, не имеет никакого смысла, так как 1024-битного ключа для защиты вполне достаточно. Наконец, что любопытно, он пытается использовать неверный порт для локального прокси-сервиса Tor.

Тем не менее, решения Acronis Backup и Acronis True Image не допускают шифровальщик Nemty до пользовательских ПК и данных, а провайдеры могут защитить своих клиентов при помощи Acronis Backup Cloud. Полная Киберзащита обеспечивает не только резервное копирование, но также защиту с использованием Acronis Active Protection, специальной технологии на базе искусственного интеллекта и поведенческой эвристики, которая позволяет нейтрализовать даже еще неизвестное вредоносное ПО.

Дешифраторы для расшифровки файлов crypted000007

Сегодня я расскажу об одном вирусе, который совсем недавно произошел с моими знакомым. Его компьютер был заражен вирусом шифровальщиком crypted000007.

Сегодня я расскажу об одном вирусе, который совсем недавно произошел с моими знакомым. Его компьютер был заражен вирусом шифровальщиком crypted000007.

В результате чего пропал доступ ко множеству важных файлов, которые необходимо было восстановить. Тогда знакомый обратились ко мне за помощью.

После тщательных поисков различных утилит и сервисов, доступных в интернете, я понял, что универсального дешифратора для crypted000007 до сих пор нет. Вирус достаточно новый и сложный, встречаются разные его модификации, к которым очень сложно найти решение.

Но несмотря на это, мне все же удалось найти несколько способов, которые помогли мне не только найти и удалить угрозу, но и вернуть часть зашифрованных файлов. Но перед этим, хотелось бы рассказать о том, как вымогатель попал в систему и что следует делать в первую очередь при заражении компьютера.

Как произошло заражение

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера. Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

В Windows XP нет теневых копий, поэтому окно разрешений не появляется.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Некоторые пользователи для удобства отключают окно разрешений «UAC», предоставляя различным приложениям автоматический доступ в систему. Тогда опасное ПО начнет действовать без предупреждений.

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес [email protected], после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

О том, как обнаружить и удалить угрозу

Перед тем, как приступать к расшифровке файлов crypted000007, необходимо найти и удалить вирус с компьютера.

Поэтому настоятельно рекомендую следующее:

- После обнаружения хотя-бы одного закодированного файла, незамедлительно выключить компьютер.

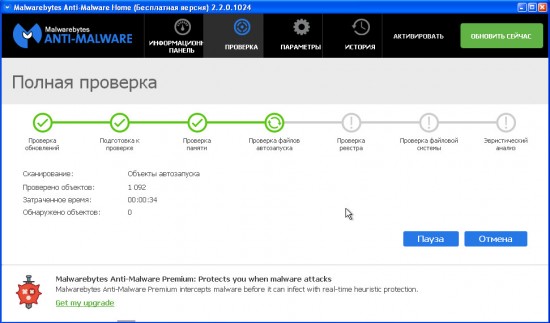

- Затем с другого устройства скачать антивирусные программы, включая бесплатную утилиту от Доктор Веб, Malwarebytes Anti-Malware и AVZ.

- Войти в безопасный режим. Таким образом вы деактивируете вымогатель. Для его запуска при старте компьютера нужно нажимать клавишу «F8» до появления соответствующего окна.

- Провести полную проверку системы и вылечить компьютер от найденных угроз.

В редких случаях опасное ПО продолжает работать даже в безопасном режиме, тогда на помощь приходят антивирусные Live CD, например, Kaspersky Rescue Disc.

Ручной способ обнаружения:

- Чаще всего шифровальщик crypted000007 встраивается в системный компонент csrss.exe для несения своей вредоносной деятельности. Однако, в некоторых случаях могут использоваться и другие названия. Определить потенциальные угрозы можно открыв диспетчер задач и перейдя во вкладку «Процессы».

- Отсортируйте значения и посмотрите, какой процесс больше всего расходует ресурсов процессора или оперативной памяти.

- Нажмите по нему правой мышкой и выберите пункт «Открыть место хранения». Также можно воспользоваться обычным поиском через «Мой компьютер».

- Удалите найденный компонент с диска.

- Откройте редактор реестра комбинацией «WIN+R», выполнив команду «regedit». Перед тем, как начать работу с реестром, рекомендую сделать бэкап.

- Нажмите «Ctrl+F» и произведите поиск по названию, в моем случае это csrss.exe.

- Удалите найденные упоминания в реестре и перезагрузите компьютер.

- Заново откройте диспетчер задач и убедитесь, что опасный процесс был успешно удален из системы.

После того, как удаление вируса crypted000007 будет успешно завершено, можно приступать к расшифровке файлов.

Не удалось устранить проблему?Обратитесь за помощью к специалисту!

Решите мою проблему

Дешифратор для crypted000007

На момент написания статьи универсального дешифровщика вируса crypted000007 до сих пор не было создано. Но возможно рабочий дешифратор появится уже завтра. Поэтому время от времени проверяйте его наличие на специальном сайте.

Как им пользоваться:

- Заходите на онлайн сервис анти-вымогателей по предоставленной выше ссылке.

- Жмете кнопку «Да».

- Загружаете парочку зашифрованных файлов, указываете контактные данные или реквизиты злоумышленника и нажимаете «Проверить».

- После этого вы получите ссылку, перейдя по которой можно будет скачать дешифратор. Конечно, если к тому времени он будет создан.

Насколько мне известно других аналогичных сервисов или утилит для расшифровки crypted000007 не существует. Как только они появятся, я сразу же дополню эту статью.

Дополнительно может быть полезно ознакомиться со списком уже имеющихся на данный момент дешифраторов по этой ссылке. Они бесплатны и могут подойти для других задач.

Восстановление файлов

Но что делать, когда вирус crypted000007 зашифровал файлы и при этом в сети до сих пор нет нормального рабочего дешифратора? Вариант только один, воспользоваться ручными методами восстановления файлов.

А именно:

- Использовать встроенное в систему Windows средство теневых копий. При этом у вас должно быть включено создание таких копий, иначе ничего не получится.

- Воспользоваться специальными программами для восстановления удаленных данных, например, утилитой «Comfy File Recovery».

Средство теневых копий доступно только для пользователей Windows 7 и выше. В более ранних версиях его нет.

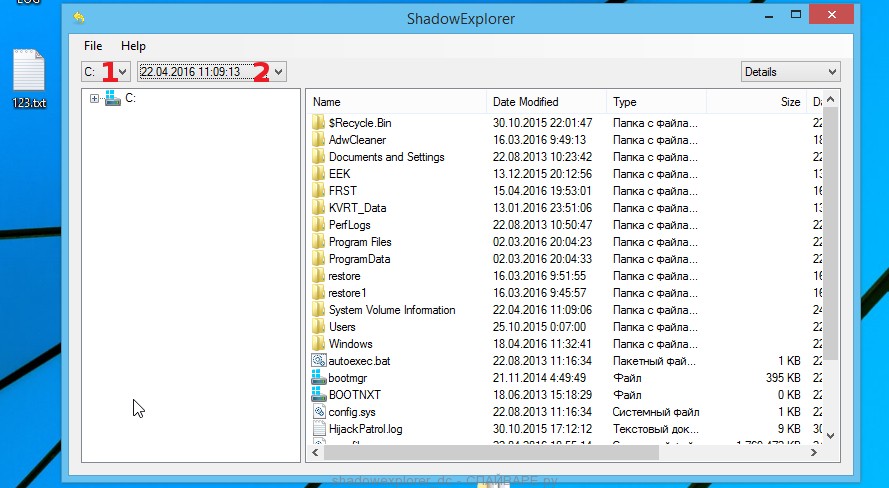

Восстанавливаем данные с помощью утилиты ShadowExplorer

- В первую очередь необходимо убедиться, что у вас включено создание таких копий. Для этого переходите в свойства компьютера и открываете раздел защиты системы. На нужном диске должно стоять значение «Включено», если нужное значение выставлено, то двигаемся далее.

- Скачиваем последнюю версию ShadowExplorer по этой ссылке и запускаем.

- Сразу после открытия будет выбран диск с последней имеющейся копией. При необходимости можно изменить раздел и выбрать другой дамп, где находится более актуальная версия с нужной информацией.

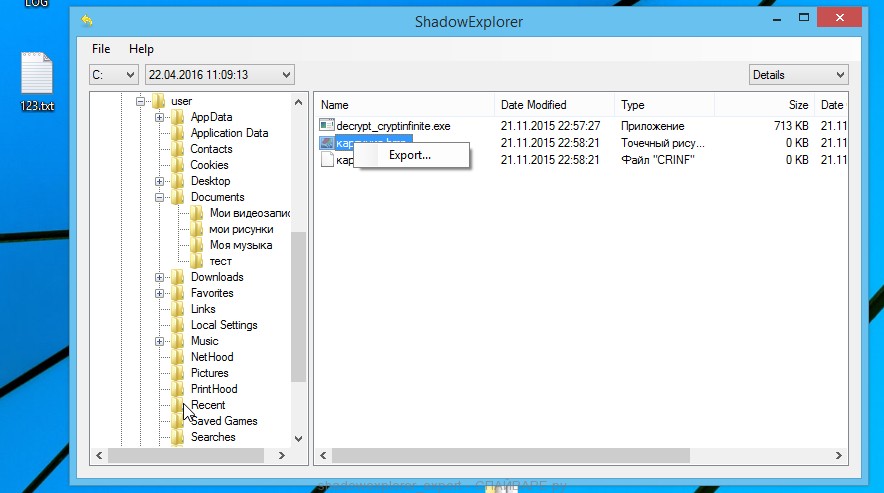

- Отметьте мышкой необходимые файлы, щелкните правой кнопкой, выберите пункт «Export» и укажите новое место для сохранения.

Папки восстанавливаются по тому же принципу. При наличии теневых копий вы можете восстановить практически все файлы. Возможно, некоторых из них будут более старыми, но это лучше, чем ничего.

Бесплатные дешифраторы

Для некоторых модификаций вируса crypted000007, например, troldesh shade decryptor существуют специальные дешифраторы от Kaspersky и сервиса Nomoreransom. Скачать их вы можете на официальных сайтах.

Рассказываю, как пользоваться утилитой для расшифровки от касперского.

- После скачивания архива, распакуйте его в любую папку и запустите приложение «ShadeDecryptor».

- Примите соглашение.

- Нажмите по изменению параметров проверки и выберите необходимую область сканирования.

- Начните проверку, нажав «Начать проверку».

- В открывшемся окне укажите закодированный файл и щелкните «Открыть». В некоторых случаях, когда касперскому не удается определить версию угрозы, он просит указать документ readme.txt с содержащейся в нем контактной информацией для связи с мошенником.

По завершению проверки нажмите «Подробнее», чтобы увидеть полный список расшифрованных файлов.

Программа Comfy File Recovery

Данную программу скорее стоит использовать для восстановления удаленной информации, нежели для расшифровки. Спасает «Comfy» далеко не всегда, но если другие способы не помогли, то определенно стоит ей воспользоваться.

Инструкция по использованию:

- Скачиваем и запускаем утилиту.

- В верхнем меню выбираем «Мастер».

- Нажимаем «Далее».

- Выбираем нужный диск, на котором находился потерянная информация.

- Запускаем «Глубокий анализ».

- Отмечаем опцию «Все файлы».

- Выставляем галочку напротив пункта удаленных данных.

- Дожидаемся окончания процесса. Процесс поиска может занять длительное время. Которое зависит от состояния и общего объема жесткого диска.

- После того как поиск завершится, отмечаете нужную информацию и жмете «Восстановить».

Программа показывает лучшую результативность при обнаружении и возврате удаленной информации. Поэтому «Comfy File Recovery» будет полезна в тех случаях, когда шифровальщик crypted000007 перед зашифровкой удалил рабочие данные и оставил только закодированный вариант.

Так работают не все модификации этого вируса, но возможно вам повезет и в вашем случае шансы на успех возрастут.

Как вариант, с помощью Comfy File Recovery можно попробовать вернуть прежние копии зашифрованных данных, скажем месячной давности. Возможно будут не так актуальны, но это лучше, чем ничего.

У утилиты есть аналоги: Hetman Partition Recovery, EaseUS Data Recovery, 7-Data Recovery и другие.

Последние новости от разработчиков антивирусов

Прошло уже два года с момента появления шифровальщика crypted000007, но по сей день так и не было разработано ни одной универсальной утилиты для расшифровки.

Об этом говорят не только различные обращения к специалистам службы поддержки популярных антивирусов Kaspersky, Dr.Web, ESET NOD32, но и многочисленные сообщения пользователей, кому пришлось столкнуться с этой угрозой.

Вероятнее всего, рабочий дешифратор есть только у разработчиков crypted000007.

Куда обратиться за помощью

По ходу решения проблемы я учитывал не только свой личный опыт, но и мнения других пользователей с различных сайтов и форумов, где очень яро шла реклама одного сервиса «dr-shifro.ru», предлагающего свои услуги по дешифровке.

Честно говоря, перерыв кучу интернет площадок, я так и не увидел ни одного положительного отзыва о работе этого сервиса, поэтому не рискнул обращаться к ним лично. Скорее всего потому, что потерянные данные были не столь ценны.

Но если вы решитесь к ним обратиться, прежде чем оплачивать услуги, попробуйте выслать парочку зашифрованных файлов, в содержимом которых вы заранее уверены. И посмотрите, как специалисты сервиса справятся с расшифровкой crypted000007.

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Надеюсь, что статья была достаточно информативной и полезной. Но если я что-то упустил, напишите об этом в комментариях. Возможно ваш опыт станет спасательным кругом для многих пользователей.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Дополнительные способы разобраны в этом видео

Оцените статью:

Если статья была вам полезна,

поделитесь ею в качестве благодарности

Как удалить Hese вирус-шифровальщик и восстановить зашифрованные файлы

Если ваши файлы перестали открываться, в конце их имени появилось .hese, значит ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень сильную гибридную систему шифрования. После того как файл зашифрован, его расширение изменяется на hese.

Файлы с расширением .hese — это файлы, которые зашифрованы вирусом

Как и ранее, цель вируса Hese заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь заплатит выкуп в течении 72 часов, то ему обещают скидку 50%.

- Что такое вирус-шифровальщик Hese ?

- Мой компьютер заражён вирусом-шифровальщиком Hese ?

- Как удалить вирус-шифровальщик Hese ?

- Как расшифровать файлы зашифрованные вирусом Hese?

- Как восстановить файлы зашифрованные вирусом Hese ?

- Как предотвратить заражение компьютера вирусом-шифровальщиком Hese ?

Что такое вирус-шифровальщик Hese

Hese вирус — это вредоносная программа, которая может поражать современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Hese использует системные каталоги для хранения собственных файлов. Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Могут быть зашифрованы практически все виды файлов, включая такие распространенные как:

.ppt, .wp, .p7b, .p12, .srw, .m2, .xdb, .wn, .wm, .wav, .sql, .m3u, .menu, .xxx, .sum, .vfs0, .wpw, .wp5, .dazip, .rofl, .mcmeta, .rtf, .kdb, .xf, .mrwref, .ncf, .wpd, .xls, .xls, .orf, .zabw, .x3f, .d3dbsp, .raw, .ptx, .wb2, .wbz, .mdbackup, .pdf, .bar, .zw, .mdf, .bsa, .layout, .wsh, .wmv, .indd, .wpl, .wgz, .dmp, .zif, .qic, .ws, .xll, .xlk, .xlsx, .wmv, .map, .lrf, .zip, .pkpass, .yml, .psd, .wbm, .wcf, .wpe, .xlsx, .psk, .xx, .eps, .fpk, .t12, .wma, .dcr, .docm, .pfx, .sidd, .dwg, .arw, .syncdb, .0, .t13, .xy3, .hvpl, .fos, .wp6, .3dm, .epk, .wotreplay, .7z, .upk, .pak, .snx, .pef, .vpp_pc, .odb, .yal, .xlsm, .xdl, .dxg, .py, .gdb, .xlsm, .1, .1st, .lbf, .mef, .jpg, .ods, .2bp, .x3f, .re4, .pem, .dng, .ibank, .forge, .bik, .ybk, .xar, .sid, .bkf, .zdc, .vtf, .wpg, .rgss3a, .js, .vdf, .rar, .wbc, .rim, .odc, .webp, .wma, .raf, .mddata, .ff, .w3x, .sb, .wbk, .mpqge, .wbmp, .vpk, .odt, .fsh, .odm, .dbf, .cfr, .bkp, .wri, .xpm, .lvl, .bc6, .tor, .rwl, .apk, .dba, .m4a, .bay, .cas, .zi, .ai, .docx, .erf, .iwd, .wsc, .sidn, .der, .sie, .odp, .nrw, .ntl, .zdb, .blob, .flv, .xwp, .xbdoc, .sr2, .das, .xyw, .mdb, .cdr, wallet, .wdb, .xlsb, .wsd, .doc, .jpeg, .pptx, .wpd, .xmmap, .png, .webdoc, .wot, .asset, .svg, .sav, .icxs, .txt, .pst, .bc7, .x3d, .vcf, .litemod, .pptm, .tax, .db0, .ltx, .avi, .y, .xbplate, .crt, .ysp, .3ds, .qdf, .xld, .hplg, .sis, .mlx, .wmo, .wire, .rb, .wmf, .css, .desc, .big, .xmind, .wps, .hkdb, .ztmp, .gho, .wpt, .jpe, .xml, .wpb, .mp4, .crw, .rw2, .xlgc, .kdc, .arch00, .r3d, .itdb, .esm, .x, .z, .3fr, .z3d, .wbd, .itl, .slm, .hkx, .iwi, .accdb, .wdp, .csv, .wp4, .zip, .xyp, .wpa, .cer, .cr2, .kf, .wp7, .wps, .srf

После того как файл зашифрован его расширение изменяется на .hese. Затем вирус создаёт файлы с именем _readme.txt. Этот файл содержит инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции:

ATTENTION!

Don’t worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

https://we.tl/t-Hy0BJyOtwx

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail «Spam» or «Junk» folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

[email protected]Reserve e-mail address to contact us:

[email protected]Your personal ID:

Вирус-шифровальщик Hese активно использует тактику запугивания. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком Hese?

Определить заражён компьютер или нет вирусом Hese довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, появление на диске файлов с именем _readme.txt и инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Hese. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Как удалить вирус-шифровальщик Hese ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

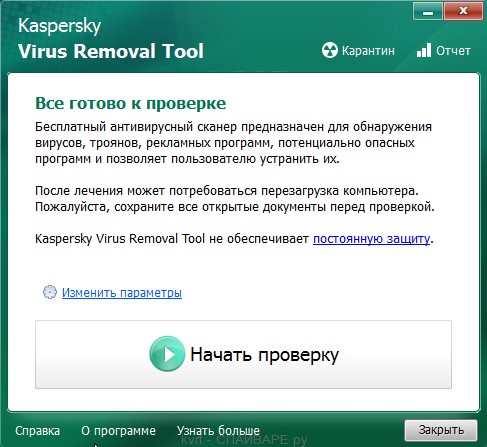

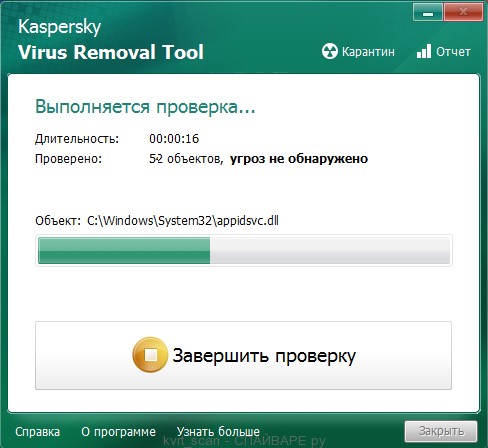

Удалить вирус-шифровальщик Hese с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

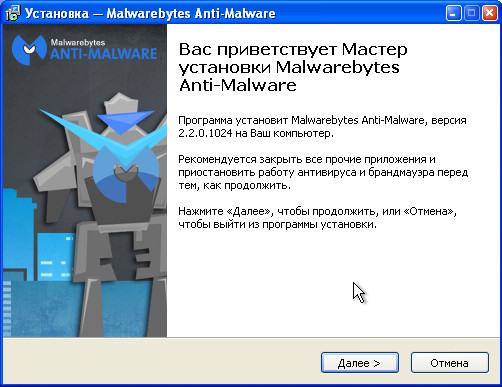

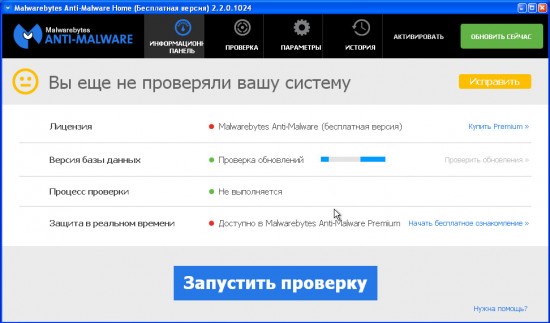

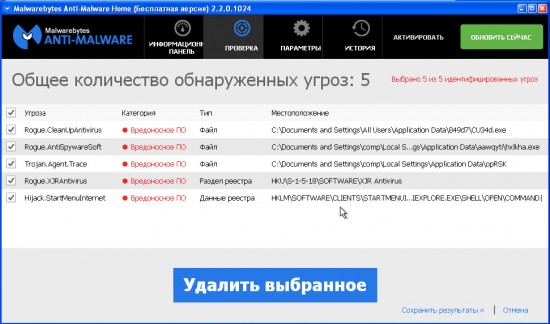

Удалить вирус-шифровальщик Hese с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

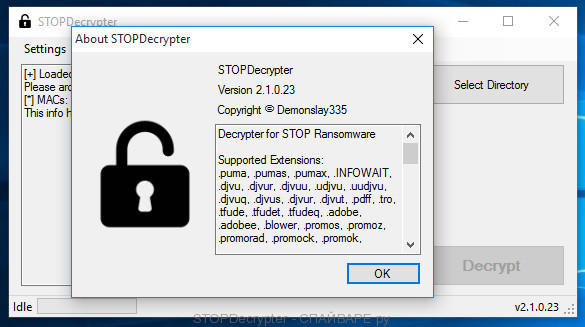

Как расшифровать файлы зашифрованные вирусом Hese ?

Если эта беда случилась, то не нужно паниковать! В некоторых случаях можно абсолютно бесплатно расшифровать все файлы. Michael Gillespie разработал бесплатную программу, которая называется STOPDecrypter. Она поможет вам разблокировать .Hese файлы, если они зашифрованны с использованием так называемых OFFLINE ключей, которые были определены Michael Gillespie. OFFLINE ключи — это ключи шифрования, которые Hese вирус использует в случаях, когда компьютер, который был заражен не имеет подключения к Интернету, или сервер злоумышленников был не доступен для соединения.

STOPDecrypter

Как уже было сказано, STOPDecrypter — это бесплатная программа, и это на данный момент — единственный способ расшифровать .Hese файлы не платя абсолютно ничего. Использовать эту программу очень просто.

- Скачайте программу STOPDecrypter используя следующую ссылку:

download.bleepingcomputer.com/demonslay335/STOPDecrypter.zip - Когда файл загрузиться, закройте все открытые окна и программы и откройте каталог, в который вы сохранили STOPDecrypter.

- Так как программа находится в zip архиве, то вам его нужно разархировать. Используйте стандартную функцию Windows, кликнув по файлу правой клавишей и выбрав в открывшемся меню нужную функцию.

- Когда процесс разъархивирования завершится, вам нужно запустить STOPDecrypter с правами администратора. Для этого кликните по файлу правой клавишей и выберите соотвествующий пункт.

- В главном окне программы выберите каталог, который содержит зашифрованные файлы и нажмите кнопку Decrypt.

Если STOPDecrypter не помог вам расшифровать .Hese files, то у вас есть шанс вернуть ваши файлы используя шаги, которые приведены ниже.

Как восстановить файлы зашифрованные вирусом Hese ?

В некоторых случая можно восстановить .Hese файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

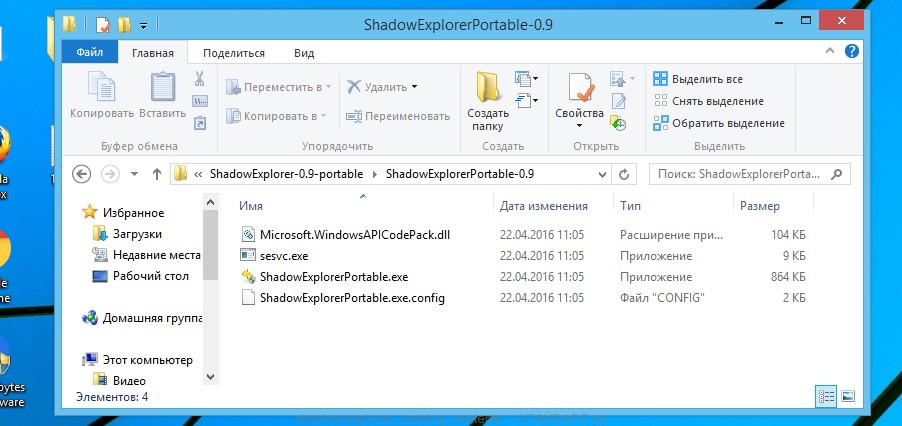

Восстановить .Hese файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить .Hese файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

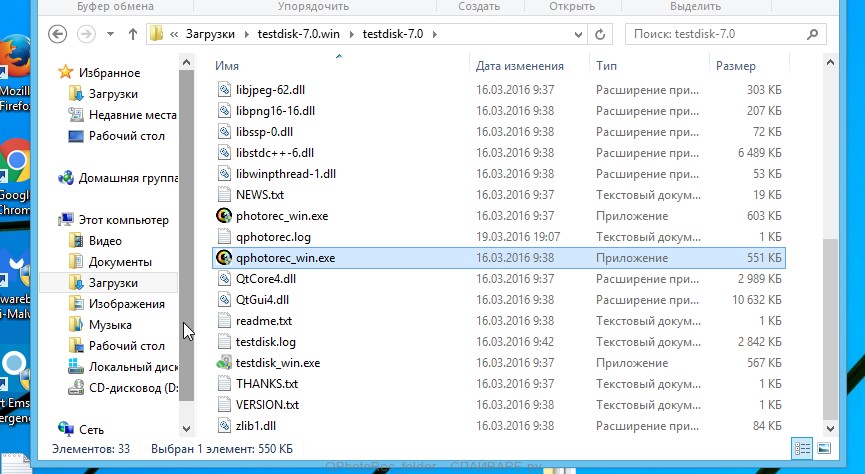

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

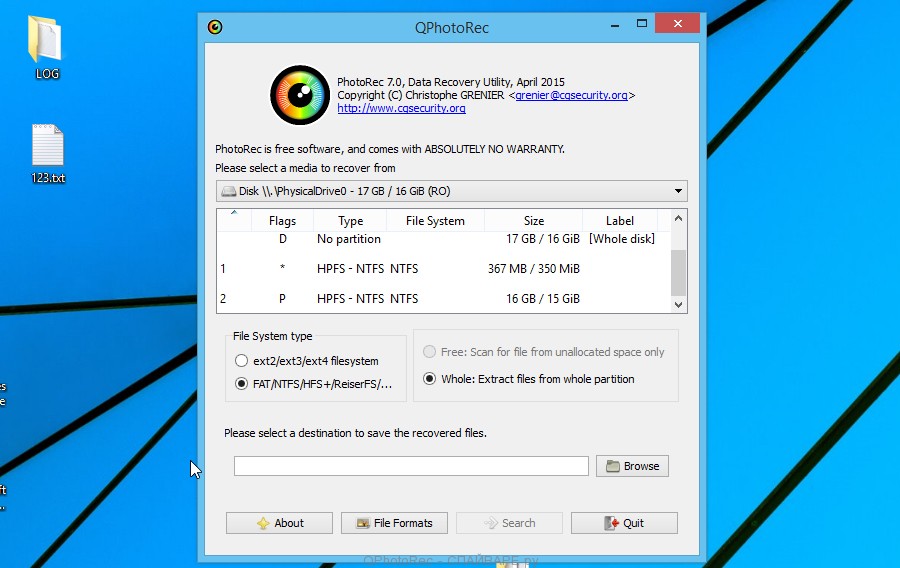

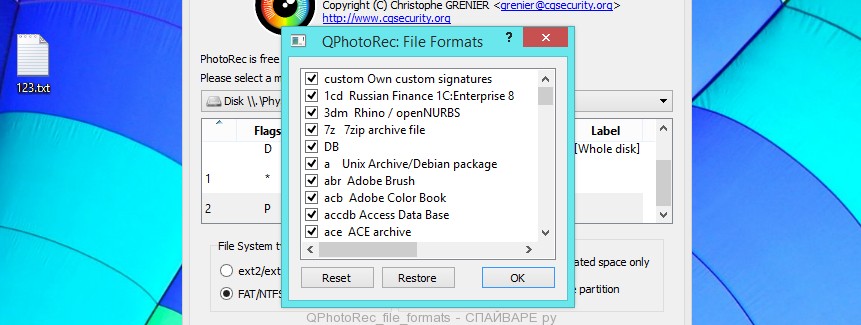

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

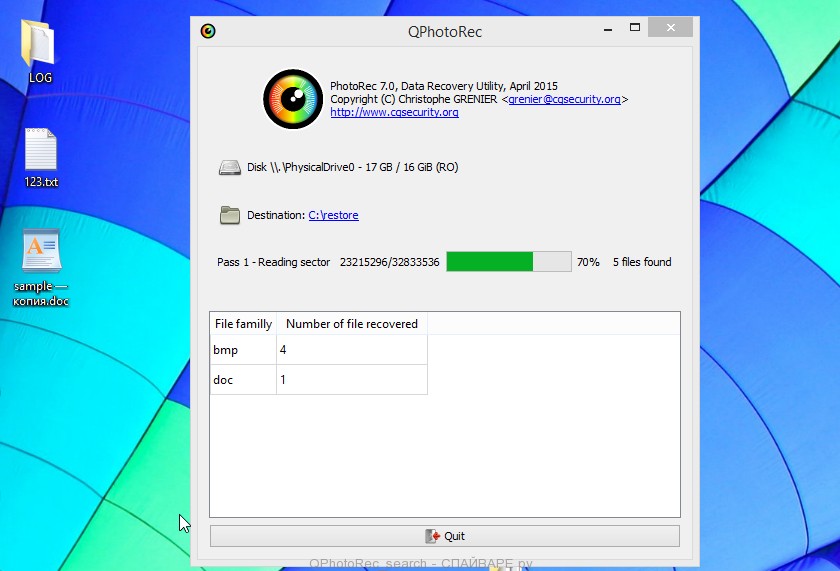

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

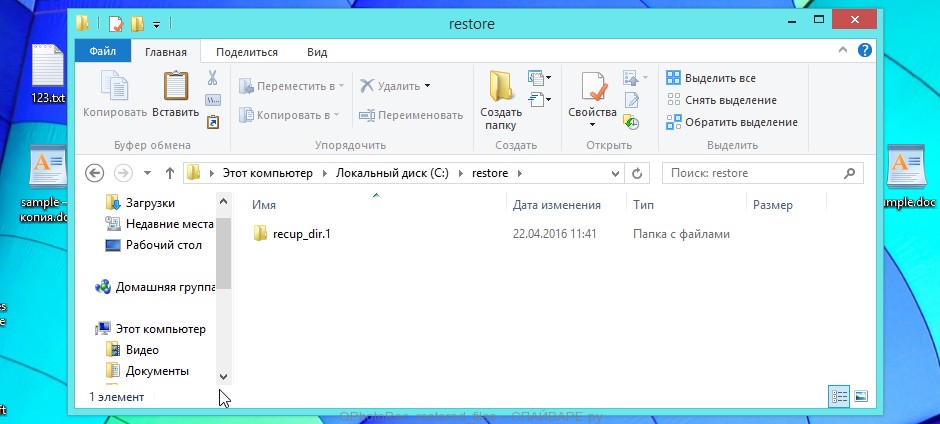

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком Hese ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

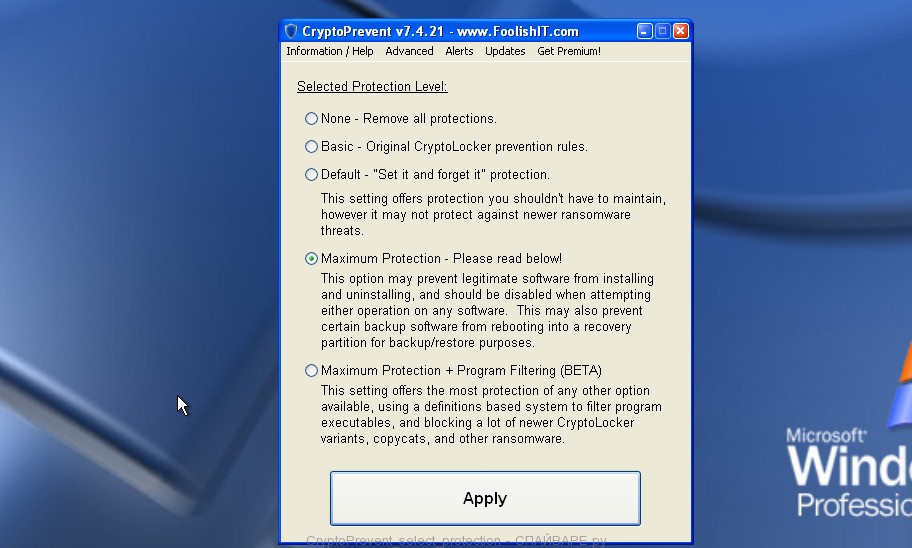

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

CryptoPrevent — Описание, Отзывы, Инструкция

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Hese. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

No Ransom: бесплатная расшифровка файлов

Этот текст может сэкономить вам где-то $300. Примерно столько потребует в качестве выкупа средний троян-шифровальщик. А в «заложниках» у него окажутся ваши личные фотографии, документы и другие файлы с зараженного компьютера.

Подцепить такую заразу очень просто. Для этого вовсе не обязательно часами лазить по сомнительным порносайтам или открывать все файлы подряд из почтовой папки «Спам». Даже не делая ничего предосудительного в Интернете, вы все равно рискуете. Как? Читайте дальше.

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

По-разному, однако $300, это та сумма, которую потребует в качестве выкупа средний троян-шифровальщик. Бывают «скромные» вымогатели, которым достаточно и $30. А бывает, что сумма измеряется десятками тысяч долларов. Большой выкуп обычно требуют с компаний и других состоятельных клиентов — их часто заражают целенаправленно, в «ручном режиме».

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

К сожалению, шанс подцепить вымогателя есть даже у самых разумных пользователей. Например, в процессе чтения новостей на сайте крупного «белого и пушистого» СМИ.

Конечно, само издание вирусы распространять не станет. Как правило, такие заражения происходят через систему обмена рекламными баннерами, к которой удалось подключиться злоумышленникам. И если вы окажетесь на сайте именно в этот момент, а на вашем компьютере есть незакрытая программная уязвимость, но нет хорошего антивируса… считайте, что вам не повезло.

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

О троянцах-шифровальщиках, вымогающих деньги за расшифровку

По статистике компании «Доктор Веб» расшифровка поврежденных троянцем файлов возможна только в 10% случаев.

А это значит, что большинство данных пользователей потеряны безвозвратно.

Вот только несколько примеров оценки вероятности расшифровки силами специалистов компании «Доктор Веб» по состоянию на 11.03.2016.

| Троянец | Альтернативные наименования | Вероятность расшифровки |

|---|---|---|

| BAT.Encoder | Trojan.FileCrypt.C BAT/Filecoder.B Trojan-Ransom.BAT.Scatter.s | 20-30% |

| Trojan.Encoder.94 | Trojan-Ransom.Win32.Xorist Trojan:Win32/Bumat!rts Win32/Filecoder.Q | 90% |

| Trojan.Encoder.293 | 90-100%* | |

| Trojan.Encoder.398 | Gen:Trojan.Heur.DP.oKW@aaMh5tg; TR/Dldr.Delphi.Gen | 58% |

| Trojan.Encoder.556 | Trojan-Ransom.Win32.Agent.iby, Gen:Variant.Kates.2 | 3-5% |

| Trojan.Encoder.741 | 21% | |

| Trojan.Encoder.567 | Win32/Filecoder.CQ, Gen:Trojan.Heur.Oh4@tb9fsadcg | 10-20% |

| Trojan.Encoder.686 | CTB-Locker | Расшифровка в настоящий момент невозможна |

| Trojan.Encoder.858 | ||

| Trojan.Encoder.2843(*.vault) | 90% | |

| Trojan.Encoder.2667 | 59% | |

| Trojan.Encoder 3953 | 80% | |

| Linux.Encoder.1, Linux.Encoder.2, Linux.Encoder.3 | 100% | |

| Mac.Trojan.KeRanger.2 | 100% |

* — при наличии файла троянской программы

Некоторые модификации троянцев могут расшифровать только специалисты компании «Доктор Веб» — об этом свидетельствуют пользователи на форумах.

Начиная с мая 2014 года, специалисты компании «Доктор Веб» проводили серьезную научно-исследовательскую работу по созданию алгоритмов расшифровки Trojan.Encoder.398.

На сегодняшний день разработчик антивирусов Dr.Web является единственной компанией, специалисты которой с вероятностью в 90% могут полностью восстановить зашифрованные данные.

Новость об этом событии была опубликована в ноябре 2014 г.

Внимание! Пострадавшим от шифровальщика .harma [[email protected]]

Читайте также

Безопасность • VirusNet • 17 октября 2019 г. 20:26

В конце июля 2019 года мы обнаружили интересный образец вредоносного ПО группы TA505. 22 июля 2019 года он был загружен на сервис ANY.RUN для проведения динамического анализа. Наше внимание привлекло то, что среди выставленных тегов, помимо обыд …… читать далее

Аналитика Новости TA505Безопасность • VirusNet • 17 октября 2019 г. 20:24

Наша команда аналитиков Threat Intelligence из PT Expert Security Center на протяжении полугода следит за активностью киберпреступников из TA505. Сфера интересов злоумышленников — финансовая, а цели расположены в десятках стран на разных ко …… читать далее

Аналитика Новости TA505

Разработка • CSS-live • 6 августа 2019 г. 14:30

Многие разработчики, что уж скрывать, недолюбливают спецификации. Одни считают их скучными. Другим они вообще кажутся монстрами, не иначе как порожденными мифической Ехидной (невероятно, но это отчасти правда: именно так — Echidna — называется систем …… читать далее

CSS HTML Теория W3C whatwg стандартыDevOps • OpenNET • 9 февраля 2020 г. 10:59

Представлен релиз отладчика GDB 9.1 (первый выпуск серии 9.x, ветка 9.0 использовалась для разработки). GDB поддерживает отладку на уровне исходных текстов для широкого спектра языков программирования (Ada, C, C++, Objective-C, Pascal, Go и т.д.) на…… читать далее