Что такое SSD-диск?

Назад к результатам

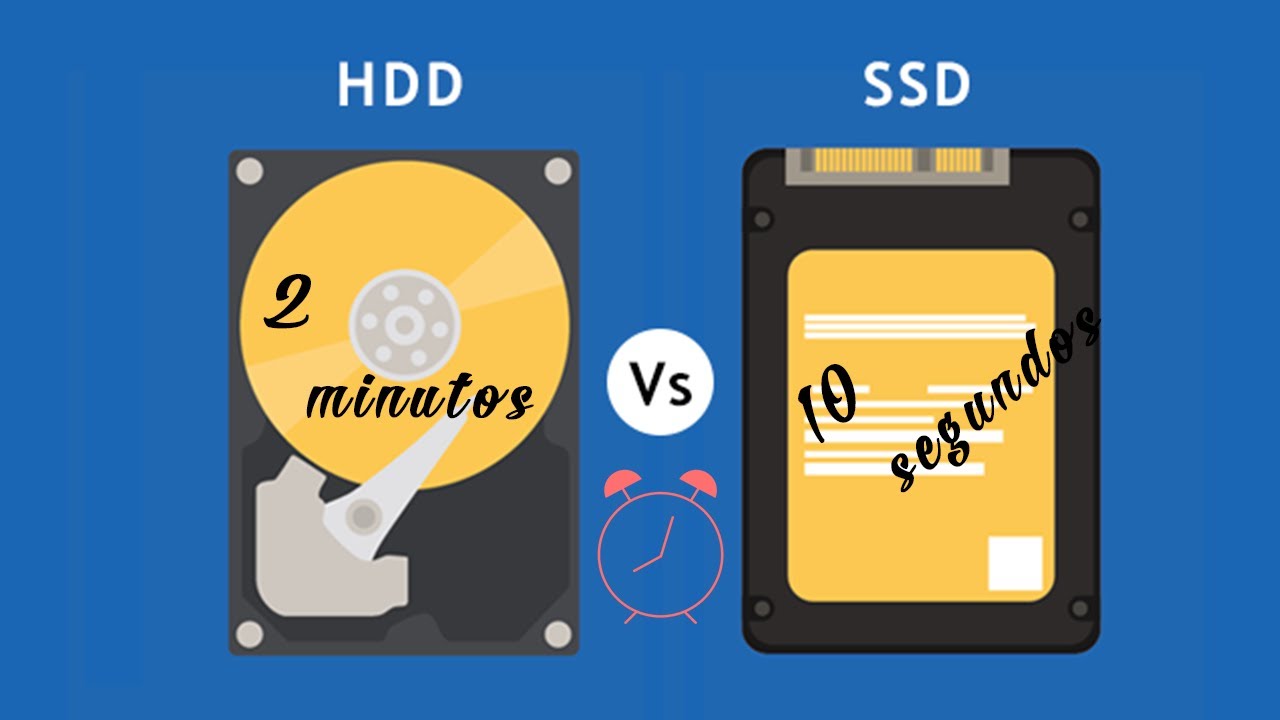

Хотите знать, как работает твердотельный накопитель? Твердотельные накопители (SSD) — тип хранилища, функции которого подобны жесткому диску, но основаны на другой технологии. SSD-диски используют флеш-память с цифровым доступом, как и USB-накопители. Жесткий диск (HDD) использует вращающуюся пластину и рычаг. Рабочая поверхность этих пластин движется относительно считывающей головки. SSD-накопители обеспечивают почти мгновенную загрузку системы и приложений, поскольку им не нужно механически искать данные на вращающемся диске.

За что отвечает твердотельный накопитель?

В компьютере хранилище (SSD или HDD)

SSD-диски обеспечивают более быстрый доступ к данным и повышают производительность компьютера. Это связано с тем, что в SSD задействованы несколько иные технологии, чем в традиционных жестких дисках. Данные операционной системы, игры, изображения и музыка с SSD будут загружаться быстрее.

SSD-диски обеспечивают более быстрый доступ к данным и повышают производительность компьютера. Это связано с тем, что в SSD задействованы несколько иные технологии, чем в традиционных жестких дисках. Данные операционной системы, игры, изображения и музыка с SSD будут загружаться быстрее.К примеру, при необходимости доступа к электронной таблице и выполнения простых операций редактирования, в компьютере происходит следующее:

- Программы и файлы находятся в хранилище. В данном случае это электронная таблица, к которой выполняется доступ.

2. При выполнении запроса на открытие электронной таблицы процессор передает данные программы от хранилища в ОЗУ для быстрого доступа и использования. SSD-накопители имеют почти мгновенное время отклика, поэтому они ускоряют процесс передачи, а это то время, которое необходимо для загрузки программ и файлов.

3. Далее процессор получает данные из памяти, которая является банком свободного рабочего места вашего компьютера. Далее память используется для выполнения программ. Подробнее о различиях между памятью и хранилищем.

SSD-накопители не только быстрее, но и надежнее, поскольку не имеют движущихся частей, которые могли бы износиться или сломаться (особенно при падениях и ударах). Кроме того, они потребляют меньше энергии и экономят заряд батареи.

Ваша операционная система, программы и все файлы хранятся и извлекаются из хранилища. Установка SSD-диска — один из самых быстрых способов забыть о медленной загрузке и преобразовать почти все аспекты производительности вашей системы. Узнайте подробнее о преимуществах твердотельных накопителей.

SSD-диск или жесткий диск: что выбрать?

Назад к результатам

В чем разница между твердотельными накопителями (SSD) и жесткими дисками (HDD)? По своим физическим характеристикам они схожи, разница — в способе хранения данных. У каждого типа есть преимущества и недостатки. Решение, какой накопитель выбрать, зависит от того, какие операции на компьютере вы совершаете чаще всего. Читайте о принципах работы SSD- и HDD-дисков, чтобы выбрать идеальный вариант для ваших повседневных задач.

Жесткие диски (HDD)

Принцип работы жестких дисков хорошо изучен и протестирован многими. Эти устройства в строю уже более 50 лет. Все это время они стремительно наращивали объем хранилища, уменьшаясь в физических размерах. В твердотельных накопителях запись и чтение данных происходит посредством вращения пластин (или блинов).

Эти устройства в строю уже более 50 лет. Все это время они стремительно наращивали объем хранилища, уменьшаясь в физических размерах. В твердотельных накопителях запись и чтение данных происходит посредством вращения пластин (или блинов).

Принцип работы жестких дисков

Накопитель состоит из одного или нескольких магниточувствительных дисков (блинов), рычага с головкой чтения/записи (для каждого диска) и электродвигателей для вращения дисков и перемещения головок. Кроме того, имеется контроллер ввода-вывода и микропрограмма, которая указывает оборудованию, что делать, и взаимодействует с компьютером.

Каждый диск в накопителе разбит на концентрические окружности, называемые дорожками. Каждая дорожка разбита на логические блоки, называемые секторами. Номера каждой дорожки и сектора создают уникальный адрес, используемый для размещения и поиска данных. Данные записываются в ближайшую доступную область. Имеется специальный алгоритм обработки информации перед записью. Он позволяет микропрограмме определять и исправлять ошибки.

Данные записываются в ближайшую доступную область. Имеется специальный алгоритм обработки информации перед записью. Он позволяет микропрограмме определять и исправлять ошибки.

Диски вращаются с заданной скоростью (для бытовых компьютеров это от 4200 до 7200 об/мин). Эти скорости связаны со скоростью чтения/записи. Чем больше количество оборотов, тем быстрее диск может читать и записывать данные.

Чтение и запись

Каждый раз при необходимости извлечь или обновить данные контроллер ввода-вывода указывает приводу рычага их расположение. Головка чтения/записи считывает данные по наличию/отсутствию заряда в заданном адресе. При запросе на обновление данных головка чтения/записи изменяет заряд задействованной дорожки и сектора.

Время, необходимое диску для оборота, а головке — для поиска дорожки и сектора, именуется задержкой.

Недостатки

Одно из «слабых» мест жестких дисков — вращающийся магнитный диск и головка (которые выполняют функцию чтения и записи данных).

Преимущества

Жесткие диски — уже проверенная технология. Их преимущества в том, что при одинаковом объеме хранилища они зачастую стоят дешевле SSD-дисков. На сегодня HDD-диски представлены с бóльшим объемом памяти, чем SSD.

Твердотельные накопители (SSD)

Технология твердотельных накопителей более нова, но она постоянно растет и развивается. С каждым годом появляются SSD-диски большего объема. В них используется электронное хранилище энергонезависимой памяти, то есть при выключении компьютера данные не исчезают.

Как работает логика NAND

Можно считать, что SSD-диск — это большой USB-флеш-накопитель, так как в них одна и та же базовая технология.

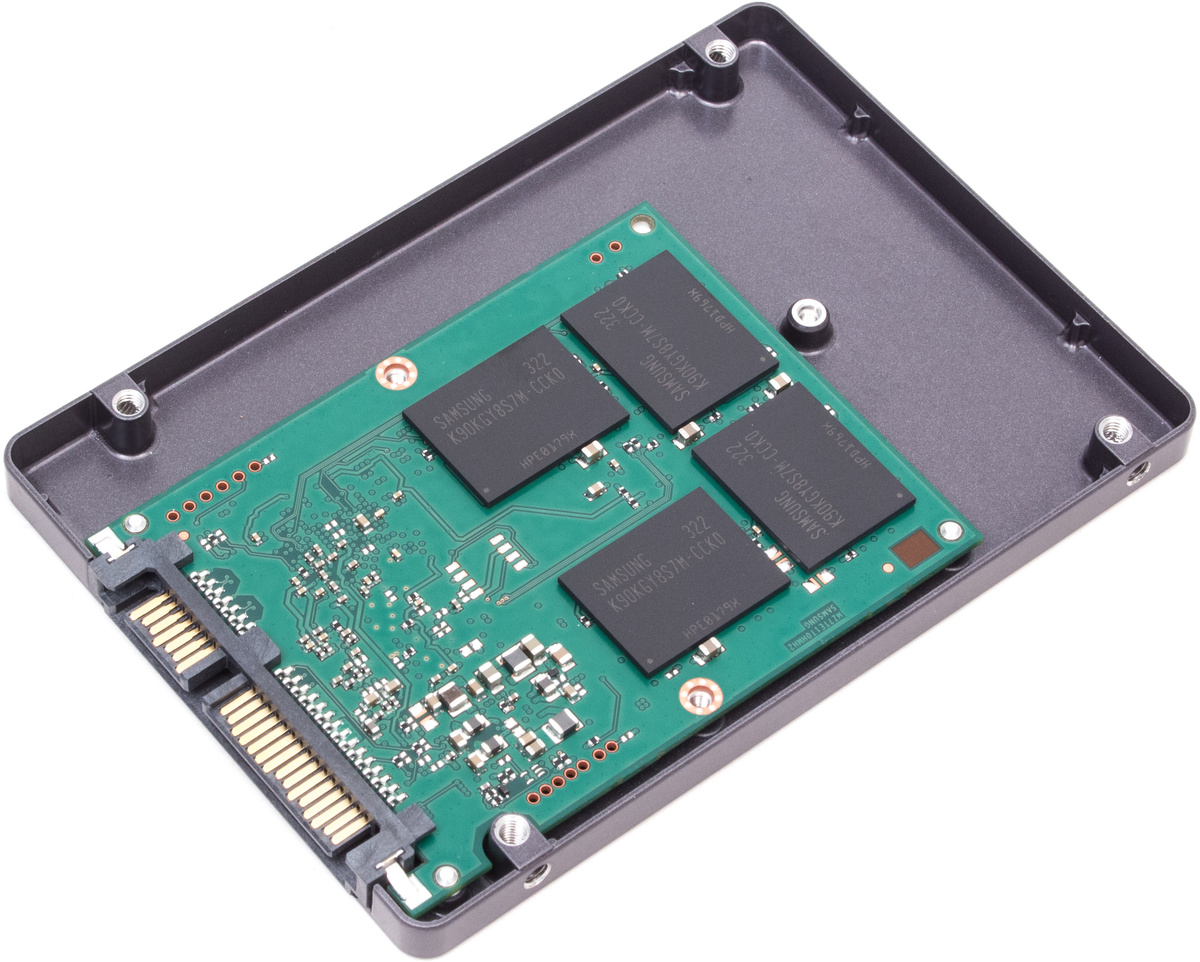

В SSD-диске имеется контроллер, который выполняет несколько функций, включая отслеживание места расположения данных.

Чтение и запись

При каждом запросе на извлечение или обновление данных контроллер твердотельного накопителя ищет требуемые данные по адресу и считывает состояние заряда.

Обновление данных в SSD-диске — более сложная задача. При изменении любой части данных обновить необходимо весь блок. Данные старого блока копируются в новый, а текущий блок стирается. Данные с изменениями перезаписываются заново.

Если накопитель простаивает, то запускается процесс, называемый «сборщик мусора». Он проверяет стирание данных в блоке памяти и готовность блока к последующей записи.

Он проверяет стирание данных в блоке памяти и готовность блока к последующей записи.

Имеется еще один процесс, называемый «TRIM». Он информирует накопитель о возможности пропуска перезаписи части данных при стирании блоков. Каждый блок может быт перезаписан конечное число раз, поэтому это важный процесс. Он предотвращает преждевременный износ хранилища.

Чтобы предотвратить износ SSD-диска, имеется специальный алгоритм, который следит за тем, чтобы каждый блок был перезаписан/прочитан равное число раз. Этот процесс называется «выравнивание износа». Он запускается автоматически.

Поскольку процесс чтения/записи требует перезаписи данных, твердотельные накопители обычно имеют дополнительный объем памяти для этих операций. Причем этот объем не виден операционной системе и недоступен пользователю. Эта особенность позволяет накопителю перемещать и удалять данные без влияния на общую емкость хранилища.

Недостатки

Технологии SSD-дисков достаточно новы, поэтому такие накопители дороже, чем жесткие диски. Несмотря на то, что постоянно появляются SSD большего объема, сегодня затруднительно найти хранилище огромной емкости. Так, жесткие диски могут превосходить SSD по объему в 2,5 раза.

Несмотря на то, что постоянно появляются SSD большего объема, сегодня затруднительно найти хранилище огромной емкости. Так, жесткие диски могут превосходить SSD по объему в 2,5 раза.

Преимущества

Твердотельные накопители ускоряют загрузку игр, приложений и фильмов. Технология SSD-дисков более надежна: эти накопители легче и лучше выдерживают удары и падения. Кроме того, они потребляют меньше энергии, благодаря чему температура компьютера становится ниже.

Решение

Разница между жесткими дисками (HDD) и твердотельными накопителями (SSD) заключается в технологии, используемой для хранения и извлечения данных. В таблице ниже приведены некоторые различия.

Жесткие диски дешевле и предоставляют больший объем. Твердотельные накопители быстрее, легче, более долговечны и потребляют меньше энергии. Выберите подходящий тип хранилища, исходя из ваших потребностей.

Узнайте подробнее о преимуществах твердотельных накопителей.

| Стоимость | Скорость | Долговечность | Максимальный объем | Энергоэффективность | |

|---|---|---|---|---|---|

| Жесткий диск | Дешевле | Медленнее | Менее надежный | 10 ТБ | Потребляют больше энергии |

| Твердотельный накопитель | Дороже | Быстрее | Более надежный | 4 ТБ | Потребляют меньше энергии |

Твердотельный жёсткий диск SSD

Аббревиатура SSD расшифровывается как Solid State Disk. Это название используется для обозначения нового поколения устройств для хранения данных компьютера. Хотя так как внутри них дисков как раз нет, более правильно использовать название твердотельный накопитель или твердотельный жёсткий диск. В отличие от обычных жёстких дисков, для хранения информации они используют полупроводники. Такой же метод используется в устройствах USB или картах памяти цифровых камер.

Хотя так как внутри них дисков как раз нет, более правильно использовать название твердотельный накопитель или твердотельный жёсткий диск. В отличие от обычных жёстких дисков, для хранения информации они используют полупроводники. Такой же метод используется в устройствах USB или картах памяти цифровых камер.

Чтобы лучше понять новую технологию, попробуем понять, как работает обычный жёсткий диск. Внутри жёсткого диска размещается ряд дисков, для ввода информации на которые используются магнитные поля. Доступ к данным осуществляется с помощью головок для чтения и записи, а скорость доступа за счёт поворотов дисков.

Такой режим работы имеет несколько недостатков:

Время доступа к чтению/записи. Диски вращаются непрерывно, в то время как головки двигаются под углом. Это требуется для доступа к информации с одинаковой скоростью. Время доступа к информации зависит от удалённости её от читающих головок.

Конечно, на первый взгляд это может показаться и не проблемой, но на самом деле далеко не так. Если файл не хранится на диске в смежных секторах, головке для чтения информации придётся сделать несколько прыжков. Поэтому для нормальной производительности обычных жёстких дисков, вам время от времени требуется выполнять дефрагментацию, которая просто располагает данные в смежных секторах.

Если файл не хранится на диске в смежных секторах, головке для чтения информации придётся сделать несколько прыжков. Поэтому для нормальной производительности обычных жёстких дисков, вам время от времени требуется выполнять дефрагментацию, которая просто располагает данные в смежных секторах.

Надёжность. Так как операции чтения/записи требуют от жёсткого диска постоянного движения – они весьма уязвимы. Жёсткие диски старых модификаций даже останавливались, т.е. если в данный момент жёсткий диск не используется, то для предотвращения повреждений дисков он останавливался. Теперь это не требуется, но по-прежнему остались проблемы связанные с ударами и вибрацией.

Твердотельные диски решают многие из этих проблем, по крайней мере, они внутри не содержат каких-либо движущихся частей.

Как работает жёсткий диск SSD.

Твердотельный диск имеет две области памяти, один для сохранения всей информации, даже при потере питания и другой, гораздо меньше, который работает как кэш для ускорения доступа. Последняя область очень похожа на RAM память.

Последняя область очень похожа на RAM память.

Вся эта система управляется контроллером, который координирует различные элементы. На самом деле имеется несколько блоков памяти, которые действуют как RAID в миниатюре. Что позволяет увеличить скорость выполнения нескольких операций чтения и записи и в то же время, сделать устройство более устойчивым к крахам.

Какие преимущества жёсткого диска SSD.

Преимущества твердотельного диска перед традиционным жёстким диском:

Быстрота. Как в поисках данных, так и в последующем их чтении. Скорость чтения данных на всём диске одинакова. Нет необходимости в дефрагментации.

Повышенная устойчивость. Так как твердотельный жёсткий диск не имеет подвижных компонентов, он более устойчив к ударам и вибрации.

Уменьшенное энергопотребление. SSD для работы требуется меньше энергии. Что довольно важно для портативных устройств. Снижение энергопотребления уменьшает тепловой износ и тем самым увеличивает срок службы аккумулятора.

Низкий уровень шума. Явным преимуществом твердотельных жёстких дисков, не имеющих подвижных частей, является отсутствие шума.

Что позволяет использовать гибридные конфигурации с жёстким диском SSD, который будет работать как кэш обычного жёсткого диска. Такой принцип называется SSD-кэшированием, пример, вы можете найти на материнских платах с чипсетом Intel Z68.

Существуют и другие реализации, например, технология Fusion компании Apple, в которой операционная система сама решает, где расположить файлы на обычном жёстком диске или SSD. При таком методе, в отличие от гибридной конфигурации, не теряется размер диска.

Проблемы твердотельных жёстких дисков.

Технология изготовления традиционных жёстких дисков используется уже не одно десятилетие, что позволило создать очень недорогие устройства. SSD твердотельные диски решают много проблем, но имеют свой недостаток – высокая цена.

Но высокая цена не единственная проблема твердотельных дисков. Жёсткие диски SSD, из-за режима своего функционирования, как правило, в начале использования работают быстрее, и со временем теряют скорость. Это было серьёзной проблемой в первых поколениях твердотельных дисков, и осталось в меньшей степени в последующих. Частичное ее решение использование специальной команды Trim.

Жёсткие диски SSD, из-за режима своего функционирования, как правило, в начале использования работают быстрее, и со временем теряют скорость. Это было серьёзной проблемой в первых поколениях твердотельных дисков, и осталось в меньшей степени в последующих. Частичное ее решение использование специальной команды Trim.

Разновидности твердотельных жёстких дисков.

Разновидности твердотельных жёстких дисков могут быть классифицированы несколькими способами. Здесь описываются два.

По подключению к компьютеру:

PCIe SSD. На диске PCIe SSD блок подключён к порту PCI Express как дополнительная внутренняя карта. Так они могут работать на много быстрее и не ограничиваться стандартом SATA.

SATA SSD. Используется тот же разъём, что и обычным жёстким диском. На сегодняшний день это единственный вариант подсоединения твердотельного SSD к ноутбуку или другому портативному устройству.

По используемой в производстве технологии:

В любом компьютере информация хранится как строка из единиц и нулей. Каждый из этих элементов называется битом памяти. В первых твердотельных SSD каждый из бит занимал одну ячейки. С каждым новым поколением производители пытаются увеличить количество бит в ячейке, что уменьшит цену устройства при той же ёмкости.

Каждый из этих элементов называется битом памяти. В первых твердотельных SSD каждый из бит занимал одну ячейки. С каждым новым поколением производители пытаются увеличить количество бит в ячейке, что уменьшит цену устройства при той же ёмкости.

Но, как не жаль это имеет и неприятные побочные эффекты. Информация в таких хранилищах имеет короткий жизненный цикл, потому что в каждой ячейке имеется электрическое напряжение. По этой классификации существуют следующие модели:

SLC. Аббревиатура для Single Level Cell. Самые первые из используемых твердотельные диски. В них каждый бит занимает свою ячейку. Из-за своей высокой цены теперь используется обычно на сервере.

MLC. Аббревиатура для Multi Level Cell. Здесь в ячейке храниться уже два бита. Они могут хранить четыре уровня заряда.

TLC. Аббревиатура для Triple Level Cel. В этом твердотельном диске три бита в ячейке. Они могут хранить восемь уровней.

Самое плохое, что чем больше бит храниться в одной ячейке, тем меньше срок службы твердотельного жёсткого диска. То есть жёсткий диск TLC после 3000-5000 перезаписей скорее всего можно будет выбрасывать.

То есть жёсткий диск TLC после 3000-5000 перезаписей скорее всего можно будет выбрасывать.

диск — что такое и как его выбрать [ОБЗОР]

В этой статье постараюсь объяснить, что такое SSD-диск, в чём его отличие от обычного жёсткого диска, расскажу о его преимуществах и недостатках, а также узнаете по каким параметрам (критериям) следует выбирать SSD-диск при покупке.

Эта сегодняшняя статья о SSD-накопителях родилась не случайно. Оказалось, очень многие читатели совершенно не знают, что это такое.

Так, после моего описания программы SSD life абсолютное большинство пользователей кинулись проверять этой утилитой свои обычные жёсткие диски, из-за чего вышла путаница в комментариях. Там и пообещал написать более подробно о SSD-дисках — выполняю.

Что такое SSD-диск

«Сухим языком» определение SSD-диска звучит так: твердотельный накопитель (SSD, solid-state drive) — компьютерное немеханическое запоминающее устройство на основе микросхем памяти.

Вряд ли прониклись этим скупым определением. Теперь попробую объяснить что такое SSD-диск другим языком , как говорят — на пальцах.

Зайду из далека… Сперва нужно вспомнить (или узнать в первый раз) что такое обычный компьютерный жёсткий диск (его ещё называют винчестером).

Жёсткий диск (HDD) — это то устройство в компьютере, которое хранит все данные (программы, фильмы, изображения, музыку… саму операционную систему Windows) и выглядит он следующим образом…

Информация на жесткий диск записывается (и считывается) путём перемагничивания ячеек на магнитных пластинах, которые вращаются с дикой скоростью. Над пластинами (и между ними) носится, как перепуганная, специальная каретка со считывающей головкой.

Всё это дело жужжит и двигается постоянно. Вдобавок это очень «тонкое» устройство и боится даже простого колыхания во время своей работы, не говоря уже о падении на пол, например (считывающие головки встретятся с вращающимися дисками и привет хранящейся информации на диске).

Читайте также на сайте:

…

…

А вот теперь выходит на сцену твёрдотельный накопитель (SSD-диск). Это тоже устройство для хранения информации, но основанное не на вращающихся магнитных дисках, а на микросхемах памяти, как говорилось выше. Такая себе, большая флешка.

Ничего вращающегося, двигающегося и жужжащего! Плюс — просто сумасшедшая скорость записи\чтения данных!

Слева — жёсткий диск, справа — SSD-диск.

Преимущества SSD-дисков

Самое время поговорить о достоинствах и недостатках SSD-накопителей…

1. Скорость работы

Это самый жирный плюс этих устройств! Сменив свой старенький жёсткий диск на флеш-накопитель не узнаете компьютер!

До появления SSD-дисков, самым медленным устройством в компьютере был как-раз жёсткий диск.

Он, со своей древней технологией из прошлого века, невероятно тормозил энтузиазм быстрого процессора и шустрой оперативной памяти.

2. Уровень шума=0 Дб

Логично — нет движущихся деталей. Вдобавок, эти диски не греются при своей работе, поэтому охлаждающие кулеры реже включаются и работают не так интенсивно (создавая шум).

3. Ударо- и вибропрочность

Смотрел видео в сети — подключенный и работающий SSD-диск трясли, роняли на пол, стучали по нему… , а он продолжал спокойно работать! Без комментариев.

4. Малый вес

Не огромный плюс, конечно, но всё-таки — жёсткие диски тяжелее своих современных конкурентов.

5. Низкое энергопотребление

Обойдусь без цифр — длительность работы от батареи моего старенького ноутбука увеличилась более чем на один час.

Недостатки SSD-дисков

1. Высокая стоимость

Это одновременно и самый сдерживающий пользователей недостаток, но и очень временный — цены на подобные накопители постоянно и стремительно падают.

2. Ограниченное число циклов перезаписи

Обычный, средний SSD-диск на основе флеш-памяти с технологией MLC способен произвести примерно 10 000 циклов чтения\записи информации. А вот более дорогой тип памяти SLC уже может в 10 раз дольше прожить (100 000 циклов перезаписи).

Как по мне, так в обоих случаях флеш-накопитель сможет легко отработать не менее 3 лет! Это как-раз средний жизненный цикл домашнего компьютера, после которого идёт обновление конфигурации, замена комплектующих на более современные, быстрые и подешевевшие.

Прогресс не стоит на месте и головастики из фирм-производителей уже придумали новые технологии, которые существенно увеличивают время жизни SSD-дисков.

Например, RAM SSD или технология FRAM, где ресурс хоть и ограничен, но практически недостижим в реальной жизни (до 40 лет в режиме непрерывного чтения/записи).

3. Невозможность восстановления удалённой информации

Удалённую информацию с SSD-накопителя не сможет восстановить ни одна специальная утилита. Таких программ просто нет.

Если при большом скачке напряжения в обычном жёстком диске сгорает в 80% случаев только контроллер, то в SSD-дисках этот контроллер находится на самой плате, вместе с микросхемами памяти и сгорает весь накопитель целиком — привет семейному фотоальбому.

Эта опасность практически сведена к нулю в ноутбуках и при использовании бесперебойного блока питания.

Советы при выборе SSD-диска

Пропускная способность шины

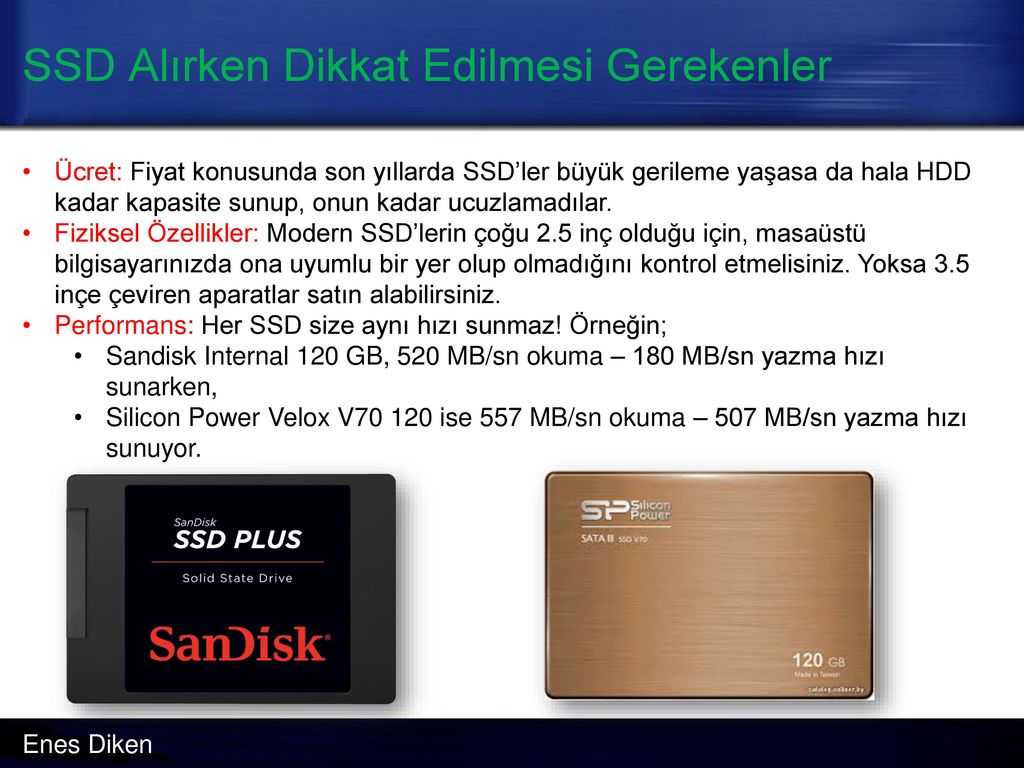

Помните, советовал, как выбрать флешку? Так вот при выборе флеш-диска первостепенное значение имеет тоже скорость чтения\записи данных.

Чем выше эта скорость — тем лучше. Но следует помнить и о пропускной способности шины компьютера, вернее, материнской платы.

Если ноутбук или стационарный компьютер совсем уж старенький — смысла покупать дорогой и быстрый SSD-диск нет. Он просто не сможет работать даже в половину своих возможностей.

Чтоб было понятнее, озвучу пропускную способность различных шин (интерфейс передачи данных):

- IDE (PATA) — 1000 Mbit/s. Это очень древний интерфейс подключения устройств к материнской плате. Чтоб подключить SSD-диск к такой шине нужен специальный переходник. Смысла использовать описываемые диски в этом случае абсолютно нет.

- SATA — 1 500 Mbit/s. Уже веселее, но не слишком уж.

- SATA2 — 3 000 Mbit/s. Самая распространённая на данный момент времени шина. С такой шиной, например, мой накопитель работает в половину своих возможностей. Ему нужна…

- SATA3 — 6 000 Mbit/s. Это уже совсем другое дело! Вот тут SSD-диск и покажет себя во всей красе.

Так что перед покупкой узнайте какая шина на материнской плате, а также, какую поддерживает сам накопитель и принимайте решение о целесообразности покупки.

Вот, для примера, как выбирал (и чем руководствовался) себе свой HyperX 3K 120 ГБ. Скорость чтения — 555 Мбайт/с, а скорость записи данных — 510 Мбайт/с. Этот диск работает в моём ноутбуке сейчас ровно в половину своих возможностей (SATA2), но ровно в два раза быстрее штатного жёсткого диска.

Со временем он перекочует в игровой компьютер детей, где есть SATA3 и он будет демонстрировать там всю свою мощь и всю скорость работы без сдерживающих факторов (устаревшие, медленные интерфейсы передачи данных).

Делаем вывод: если в компьютере шина SATA2 и не планируется использование диска в другом (более мощном и современном) компьютере — покупайте диск с пропускной способностью не выше 300 Мбайт/с, что будет существенно дешевле и в тоже время быстрее в два раза нынешнего жёсткого диска.

Форм-фактор

Также обратите внимание при выборе и покупке флеш-диска на форм-фактор (размер и габариты). Он может быть 3.5″ (дюймов) — крупнее и слегка дешевле, но в ноутбук не влезет или 2.5″ — меньше и вмещается в любой ноутбук (для стационарных компьютеров обычно комплектуются специальными переходниками).

Таким образом, практичнее купить диск в форм-факторе 2.5″ — и установить можно куда угодно и продать (если что) легче. Да и места занимает меньше в системном блоке, что улучшает охлаждение всего компьютера.

Показатель IOPS

Немаловажный фактор IOPS (количество операций ввода/вывода в секунду), чем выше данный показатель, тем быстрее накопитель будет работать, с большим объемом файлов.

Чип памяти

Чипы памяти делятся на два основных типа MLC и SLC. Стоимость SLC чипов намного выше и ресурс работы в среднем в 10 раз больше, чем у MLC чипов памяти, но при правильной эксплуатации, срок службы накопителей на MLC чипах памяти, составляет не менее 3 лет.

Контроллер

Это самая важная деталь SSD-дисков. Контроллер управляет работой всего накопителя, распределяет данные, следит за износом ячеек памяти и равномерно распределяет нагрузку.

Рекомендую отдавать предпочтение проверенным временем и хорошо зарекомендовавшим себя контроллерам SandForce, Intel, Indilinx, Marvell.

Объем памяти SSD

Практичнее всего будет использовать SSD только под размещение операционной системы, а все данные (фильмы, музыку и т.д.) лучше хранить на втором, жестком диске.

При таком варианте достаточно купить диск размером ~ 60 Гб. Таким образом сможете очень сильно сэкономить и получить тоже самое ускорение работы компьютера (вдобавок, увеличится срок службы накопителя).

Опять же приведу в пример своё решение — в сети продаются (очень за недорого) специальные контейнеры для жёстких дисков, которые за 2 минуты вставляются в ноутбук вместо оптического CD-привода (которым пользовался пару раз за четыре года).

Вот и великолепное решение — старый диск на место дисковода, а новенький SSD — на место штатного жёсткого диска. Лучше и придумать невозможно было.

И напоследок, парочка интересных фактов:

Почему жесткий диск часто называют винчестером? Ещё в начале 1960-х годов компания IBM выпустила один из первых жёстких дисков и номер этой разработки был 30 — 30, что совпало с обозначением популярного нарезного оружия Winchester (винчестер), вот и прижилось такое жаргонное название ко всем жёстким дискам.

Почему именно жёсткий диск? Основными элементами этих устройств являются несколько круглых алюминиевых или некристаллических стекловидных пластин. В отличие от гибких дисков (дискет) их нельзя согнуть, вот и назвали — жёсткий диск.

Вот и всё на сегодня — если осилили данную статью и дочитали до конца, то теперь точно знаете что такое SSD-диск.

До новых интересных и полезных программ!

ПОЛЕЗНОЕ ВИДЕО

…

…

4.2 / 5 ( 17 голосов )

Уверенный пользователь трех домашних ПК с многолетним опытом, «компьютерщик» для всех родственников, соседей и знакомых, в течении 11-ти лет автор более тысячи обзоров интересных и полезных программ для компьютера на собственном софтовом блоге OptimaKomp.RU

Я только обозреваю программы!

Любые претензии — к их производителям!

Все комментарии проходят модерацию

Подписывайтесь на уведомления от сайта OptimaKomp.RU по электронной почте, чтоб не пропускать новые подробные обзоры интересных и полезных компьютерных программ.

Уже более 8-ми тысяч читателей подписалось — присоединяйтесь! 😉

Чем твердотельные накопители корпоративного класса отличаются от клиентских

Длительный срок службы

Все типы флеш-памяти NAND, содержащиеся во флеш-устройствах хранения, постепенно теряют способность надежного хранения данных с каждым циклом программирования-стирания ячейки флеш-памяти NAND и достигают состояния, при котором надежное хранение данных невозможно; после этого необходимо деградировавший или испорченный блок удаляется из пула хранения данных. Логический адрес блока (LBA) при этом перемещается на другой физический адрес в массиве флеш-накопителей NAND. Новый блок накопителя заменяет неисправный с помощью пула запасных блоков (Spares Block), являющегося частью резервной области (Over Provisioned, OP) SSD.

Поскольку программирование или стирание данных ячейки происходит постоянно, BER линейно возрастает; по этой причине необходимо использовать в контроллере корпоративного SSD набор комплексных методов управления для обеспечения возможности надежного хранения данных в ячейке на протяжении всего ожидаемого срока службы SSD.

Количество допустимых циклов программирования-стирания (P/E) конкретной флеш-памяти может значительно варьироваться в зависимости от литографического процесса производства и изготавливаемого типа флеш-памяти NAND.

| Тип флеш-памяти NAND | TLC | MLC | SLC |

|---|---|---|---|

| Архитектура | 3 бита на ячейку | 2 бита на ячейку | 1 бит на ячейку |

| Емкость | Самая большая емкость | Большая емкость | Малая емкость |

| Срок службы (P/E) | Малый срок службы | Средний срок службы | Самый высокий срок службы |

| Стоимость | $ | $$ | $$$$ |

| Приблизит.9 |

Таблица 2 – Типы флеш-памяти NAND

Корпоративные SSD отличаются от клиентских SSD и по циклу нагрузки. SSD корпоративного класса должны выдерживать высокую нагрузку по чтению или записи в условиях, типичных для сервера ЦОД, требующего доступа к данным в течение 24 часов ежедневно, по сравнению с SSD клиентского класса, которые обычно используются полностью только 8 часов в день. Корпоративные SSD имеют цикл нагрузки 24×7, в отличие от клиентских SSD с циклом нагрузки 20/80 (20% времени активны, 80% в режиме ожидания или сна при использовании компьютера).

Расчет надежности при записи для любой области применения или накопителя SSD может быть сложным, поэтому комитет JEDEC также предложил показатель измерения надежности, использующий значение общего объема записанных данных хоста в терабайтах (TBW), для указания количества данных, которое может быть записано на SSD до того, как содержащаяся в нем флеш-память NAND станет малонадежной, и накопитель потребует замены.

С помощью предложенных JEDEC способов тестирования JESD218A и нагрузок для накопителей корпоративного класса JESD219 удобнее оценивать расчеты срока службы SSD, представленные производителями в TBW, и экстраполировать более наглядный показатель надежности, который можно применить к любому ЦОД.

Как отмечается в документах JESD218 и JESD219, нагрузки различных классов областей применения также подвергаются воздействию коэффициента увеличения объема записи (WAF), благодаря которому количество операций записи выше, чем действительное количество, отправленное хостом, что быстро приводит к неуправляемому износу флеш-памяти NAND, повышенной BER флеш-памяти NAND из-за избыточных операций записи в течение долгого времени и сниженной производительности из-за большого количества недействительных страниц на SSD.

Несмотря на то, что TBW является важным параметром, отличающим SSD корпоративного и клиентского классов, TBW – это модель оценки срока службы на уровне флеш-памяти NAND; для модели оценки срока службы и надежности уровня компонентов для компонентов, используемых в устройстве, применяется параметр «средняя наработка на отказ» (MTBF). Оценка срока службы компонентов накопителей SSD корпоративного класса учитывает превышение по сроку службы и повышенную нагрузку при управлении напряжением для всей флеш-памяти NAND в течение всего ожидаемого срока службы SSD. Все корпоративные SSD должны иметь показатель MTBF не менее миллиона часов, что эквивалентно более чем 114 годам! Kingston очень консервативно оценивает свои SSD, и можно часто видеть более высокие характеристики MTBF для SSD; важно заметить, что 1 миллиона часов более чем достаточно для корпоративных SSD.

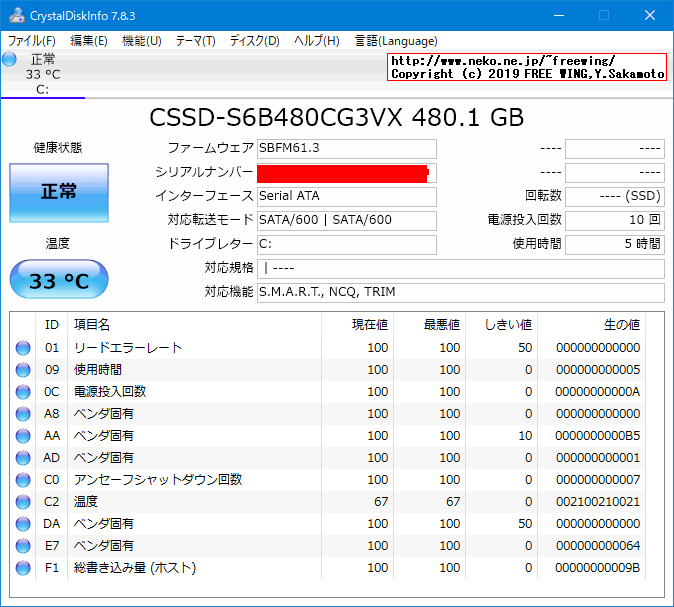

Система контроля и отчетности S.M.A.R.T. накопителей SSD корпоративного уровня позволяет с легкостью определять состояние устройства, предшествующее неисправности, на основании коэффициента увеличения объема записи (WAF) и уровня износа. Также система часто поддерживает предупредительные сообщения, предшествующие неисправности, например, сообщения об отключении питания, о битовых ошибках, произошедших из-за физического интерфейса, или о неравномерном распределении износа. С веб-сайта Kingston можно загрузить утилиту Kingston SSD Manager и использовать ее для просмотра состояния накопителя.

Накопители SSD клиентского класса могут иметь только минимальные функции вывода S.M.A.R.T. для контроля SSD при стандартном использовании или после возникновения неисправности.

В зависимости от класса области применения и емкости SSD может выделяться расширенная резервная емкость флеш-памяти NAND. Резервная емкость скрыта от доступа пользователя и операционной системы и может использоваться как временный буфер записи для повышения усредненной производительности, а также в качестве замены дефектных ячеек флеш-памяти в течение ожидаемого срока службы SSD для увеличения надежности и срока службы SSD (с повышенным количеством запасных блоков).

Накопители HDD и SSD: в чем разница?

Что выбрать: SSD или HDD? Мы сравнили два типа накопителей и нашли преимущества у каждого вида устройств.

HDD и SSD: разные принципы работы

HDD и SSD функционируют совершенно по-разному.

Классические HDD состоят из одного или нескольких магнитных дисков и считывающих головок. Во время работы магнитные диски вращаются. Считывающая головка (закрепленная на рычаге) перемещается над поверхностью диска и распознает сохраненные данные.

SSD, наоборот, состоит из большого количества отдельных Flash-накопителей, которые встроены в диск по тому же принципу, что и в USB-флешках. Это означает, что в SSD нет двигающихся механических частей.

Преимущества SSD

Кажется, вот уже несколько лет SSD-накопители медленно, но верно обходят классические HDD по всем параметрам. Причиной этому является большое количество преимуществ:

- Как уже было сказано, у SSD нет механических частей, что делает их более прочными, чем HDD. Такие устройства могут без проблем пережить даже падения (в большинстве случаев). В то время как с HDD это скорее всего приведет к дефектам конструкции и потере данных.

- Из-за отсутствия механических частей SSD практически не шумят. HDD, напротив, во время работы постоянно издает какие-то звуки. Особенно этот шум обращает на себя внимание в ноутбуках и ПК с тонким корпусом.

- Самое важное преимущество SSD: они работают значительно быстрее, чем классические жесткие диски. Благодаря этому ПК и ноутбуки с SSD-накопителем запускаются примерно в два раза быстрее, чем с классическими жесткими дисками. А файлы и программы открываются на таких устройствах до четырех раз быстрее.

- В конце концов, SSD легче, чем HDD. Кроме того, в большинстве случаев они потребляют существенно меньше энергии. Это делает их особенно интересными для применения в мобильных устройствах, так как увеличивает продолжительность их времени автономной работы.

Преимущества HDD

Помимо большого количества преимуществ, SSD обладают и некоторыми недостатками. Мы собрали для вас воедино информацию о том, в чем HDD превосходят популярные SDD-накопители.

- HDD в настоящее время гораздо дешевле, чем SSD. Тем не менее, вы можете сэкономить и при покупке нового типа накопителей данных. Для этого просто загляните в наш рейтинг и отсортируйте модели по соотношению цены и качества.

- Классические жесткие диски предлагают гораздо больше места для хранения данных. Здесь возможны объемы и до 10 Тбайт, в то время как SSD пока ограничиваются 2 Тбайт.

- При потере данных на HDD, как правило, остается какая-то надежда на спасение: зачастую с помощью специальных утилит информацию легко восстановить. Когда речь идет про SSD, данные будет очень сложно спасти.

Наш совет: используйте SSHD, которые комбинируют преимущества HDD-накопителей со скоростью SSD.

Читайте также:

Фото: chip.de, pixabay.com

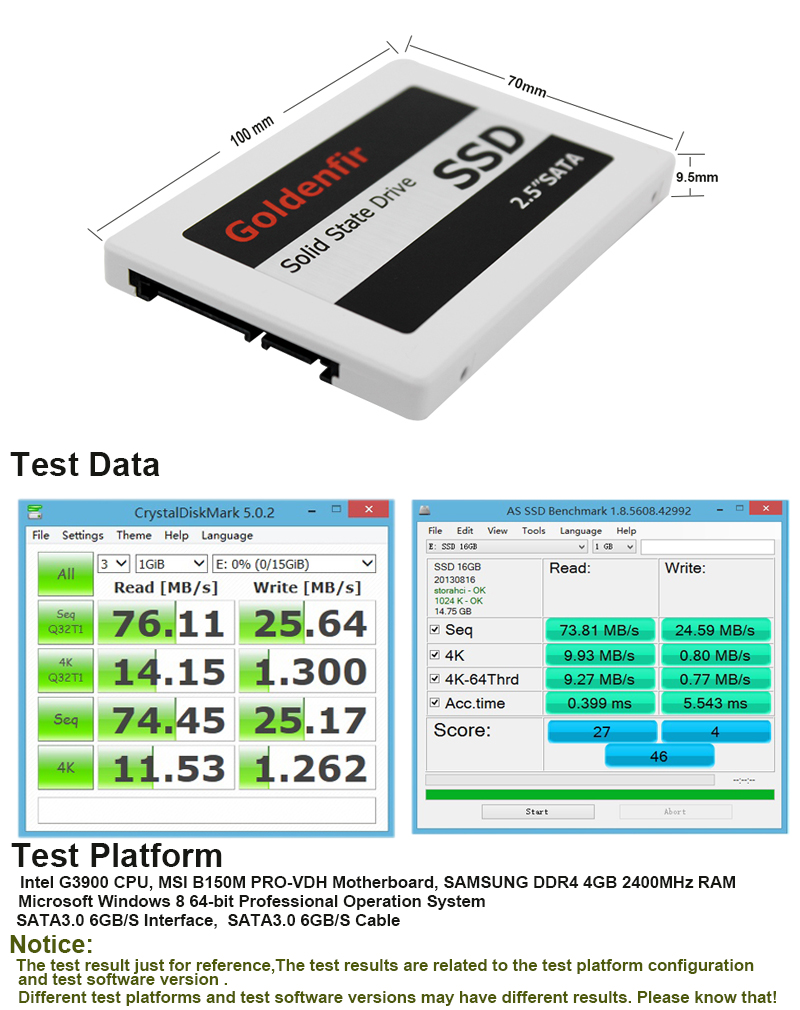

CRYSTALDISKMARK ЧТО ОЗНАЧАЮТ ТЕСТЫ? ИНСТРУКЦИЯ ПО ИСПОЛЬЗОВАНИЮ.

CRYSTALDISKMARK — ЧТО ОЗНАЧАЮТ ТЕСТЫ? ИНСТРУКЦИЯ ПО ИСПОЛЬЗОВАНИЮ.

CrystalDiskMark — распространенная программа для тестирования скорости накопителей памяти (HDD, SSD, microSD, USB флешкарты).

Однако она видимо рассчитана для профессионалов, т.к. интерфейс не очень понятен для обычного пользователя. В данной статье постараемся выяснить подробно все значения программы.

Скачать последнюю портативную версию CrystalDiskMark без рекламы (.exe установщик с рекламой)

Интерфейс:

- Количество запусков каждого теста. Все просто. Как на уроках физики: делаем несколько измерений, суммируем и делим на количество тестов => находим среднее значение.

- Размер записываемого файла в тесте. Отвечает на вопрос — Записываем файл на испытуемый диск какого размера?! Доступны варианты: 50мб, 100мб, 500мб, 1гб, 2гб, 4гб, 8гб, 16гб, 32гб. Чем больше файл, тем больше время на тест. Выбирайте значение близкое к вашим задачам. Например средний размер RAW файла Nikon d5100 — 30мб., поэтому выбор в тесте 50мб. будет приближенным к реальному использовании флеш карты.

- Выбор диска для тестирования. Из выпадающего списка выберите диск для тестирования.

- Результаты теста (чтения — запись). Когда завершат работу все тесты, появятся результаты. В левой колонке результаты — чтения, в правой — записи.

- Название диска. Вводится вручную имя диска, любое. Чтобы сделать скриншот, например, и знать для какого диска показаны результаты.

- Выбор определенного теста. Можно выбрать один интересующий тест. Экономит время на проведение всех четырех тестов. Смотрите ниже более подробное описание.

- Запуск всех текстов. Все включено, нажали на кнопку — запустятся подряд все четыре теста.

Тесты:

1. Seq Q32T1 — последовательная запись файла сегментами по 128Кб в режиме мультипоточности

2. 4K Q32T1 — рандомная запись файла сегментами по 4Кб в режиме мультипоточности

Схематичное представление последовательной и рандомной записи на диск (wikipedia)

3. Seq: последовательная запись файла сегментами по 1Мб в режиме однопоточности

4. 4K: рандомная запись файла сегментами по 4Кб в режиме однопоточности

Разработка шифрования и безопасностив твердотельных запоминающих устройствах (SSD)

Общие

В этой статье описывается использование мер шифрования и безопасности на проданных накопителях (SSD).

Что такое шифрование данных?

Шифрование данных преобразует данные в неразборчивую форму, поэтому их можно использовать только в том случае, если они преобразованы обратно в исходную форму посредством дешифрования.Расшифровка — это процесс, обратный шифрованию. Для расшифровки требуется доступ к секретному ключу (ключу расшифровки) и необязательному паролю. Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — обычным текстом. Дополнительные меры безопасности и шифрование могут быть объединены, чтобы сформировать очень эффективный механизм защиты данных, особенно для твердотельных накопителей, как мы увидим ниже.

Категории шифрования

Существуют две основные категории шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование, также известное как шифрование с закрытым ключом.

Симметричный ключ / закрытый ключ

В схемах с симметричным ключом ключи шифрования и дешифрования одинаковы. Отправляющие / записывающие, принимающие / считывающие стороны должны иметь один и тот же ключ для обеспечения безопасной передачи данных.

Открытый ключ

В схемах с открытым ключом ключ шифрования публикуется для использования и шифрования отправленных / записанных данных. Только принимающее устройство (полученные / считанные данные) имеет доступ к ключу дешифрования, который позволяет дешифровать данные.В качестве примера использования рассмотрим веб-сайт банка и ваше приложение на мобильном телефоне. Телефон использует открытый ключ для шифрования передаваемых данных, а банк использует секретный ключ для дешифрования.

Шифрование уже давно используется военными и правительствами для облегчения секретной связи. В настоящее время он широко используется для защиты информации во многих типах гражданских систем, как для передаваемых, так и для хранимых данных (статических). Шифрование можно использовать для защиты статических данных, например информации, хранящейся на твердотельных дисках.В последние годы появилось множество сообщений о раскрытии конфиденциальных данных, таких как личные записи клиентов, в результате потери или кражи портативных компьютеров или резервных дисков; шифрование данных в статических файлах помогает защитить их, если меры физической безопасности не срабатывают.

Шифрование также используется для защиты данных при передаче, например данных, передаваемых через Интернет, локальные сети, глобальные сети и т. Д.

Типы шифрования

В отрасли используются многочисленные типы схем шифрования. .DES, 3DES и AES являются одними из самых популярных. Здесь упоминаются еще несколько.

AES

Расширенный стандарт шифрования, AES, является симметричным алгоритмом шифрования и одним из самых безопасных. Правительство США использует его для защиты секретной информации, и многие программные и аппаратные продукты также используют его. В этом методе используется блочный шифр, который шифрует данные по одному блоку фиксированного размера за раз, в отличие от других типов шифрования, таких как потоковые шифры, которые бит за битом шифруют данные.

AES состоит из AES-128, AES-192 и AES-256. Выбранный вами бит ключа шифрует и дешифрует блоки в 128 бит, 192 бит и так далее. Для каждого битового ключа существуют разные раунды. Раунд — это процесс преобразования открытого текста в зашифрованный текст. Для 128-битного есть 10 раундов; 192-битный имеет 12 раундов; а 256-битный — 14 раундов.

Поскольку AES — это шифрование с симметричным ключом, вы должны поделиться ключом с другими людьми, чтобы они могли получить доступ к зашифрованным данным. Более того, если у вас нет безопасного способа поделиться этим ключом и неавторизованные лица получают к нему доступ, они могут расшифровать все, что зашифровано этим конкретным ключом.

3DES

Стандарт тройного шифрования данных, или 3DES, является текущим стандартом и представляет собой блочный шифр. Он похож на более старый метод шифрования, Data Encryption Standard, в котором используются 56-битные ключи. Однако 3DES — это шифрование с симметричным ключом, в котором используются три отдельных 56-битных ключа. Он трижды шифрует данные, то есть ваш 56-битный ключ становится 168-битным.

К сожалению, поскольку он шифрует данные три раза, этот метод намного медленнее, чем другие. Кроме того, поскольку 3DES использует более короткие блоки, их легче расшифровать и утечь данные.Однако многие финансовые учреждения и предприятия во многих других отраслях используют этот метод шифрования для защиты информации. По мере появления более надежных методов шифрования этот постепенно сокращается.

Twofish

Twofish — это симметричный блочный шифр, основанный на более раннем блочном шифре — Blowfish. Twofish имеет размер блока от 128 до 256 бит и хорошо работает на небольших процессорах и оборудовании. Подобно AES, он реализует раунды шифрования для преобразования открытого текста в зашифрованный текст.Однако количество раундов не меняется, как в AES; независимо от размера ключа, всегда есть 16 раундов.

Кроме того, этот метод обеспечивает большую гибкость. Вы можете выбрать медленную настройку ключа, но быстрый процесс шифрования или наоборот. Кроме того, эта форма шифрования не запатентована и не требует лицензии, поэтому вы можете использовать ее без ограничений.

RSA

Этот асимметричный алгоритм назван в честь Рона Ривеста, Ади Шамира и Лена Адельмана.Он использует криптографию с открытым ключом для обмена данными по незащищенной сети. Есть два ключа: один открытый и один частный. Открытый ключ такой же, как следует из названия: public. Кто угодно может получить к нему доступ. Однако закрытый ключ должен быть конфиденциальным. При использовании криптографии RSA вам потребуются оба ключа для шифрования и дешифрования сообщения. Вы используете один ключ для шифрования данных, а другой — для их расшифровки.

Согласно Search Security, RSA безопасен, потому что он множит большие целые числа, которые являются произведением двух больших простых чисел.Кроме того, размер ключа большой, что увеличивает безопасность. Большинство ключей RSA имеют длину 1024 и 2048 бит. Однако больший размер ключа означает, что он медленнее, чем другие методы шифрования.

Несмотря на то, что существует множество дополнительных методов шифрования, знание и использование наиболее безопасных из них гарантирует, что ваши конфиденциальные данные останутся в безопасности и от посторонних глаз.

Флэш-память NAND SSD и шифрование

Природа флэш-памяти затрудняет шифрование или стирание данных на твердотельных накопителях, чем традиционные жесткие диски.Однако аппаратное шифрование дисков упрощает безопасное шифрование и стирание SSD-дисков без какой-либо нагрузки на Flash Controller.

Твердотельные диски (SSD) изменили облик нашего электронного мира, предоставив нам более быстрое, долговечное и надежное хранилище для наших мобильных устройств, ноутбуков, настольных компьютеров и даже серверов. Но в то время как твердотельное хранилище предоставило ряд огромных преимуществ по сравнению со своими вращающимися магнитными предшественниками, для обеспечения надежной защиты данных требуется немного больше работы.

Шифрование или уничтожение конфиденциальной информации на жестких дисках было несложным — найдите данные и перезапишите биты. Но из-за встроенных в современные твердотельные накопители алгоритмов выравнивания износа остатки данных часто распространяются по диску, что затрудняет безопасное уничтожение конфиденциальной информации без стирания всего диска.

Однако промышленные и некоторые потребительские твердотельные накопители теперь имеют аппаратное шифрование диска.

На этих SSD данные всегда защищены шифрованием Advanced Encryption Standard (AES).Это происходит прозрачно для пользователя, и, в отличие от программного шифрования диска, при использовании зашифрованных твердотельных накопителей нет потери производительности. Это потому, что шифрованием занимается специальный криптопроцессор на диске. Криптопроцессор в большинстве случаев является частью ASIC, составляющего контроллер NAND FLASH. Прямой доступ к памяти (DMA) используется для маршрутизации входящих данных к ней, а затем обратно во флэш-память. Очень быстро, очень эффективно.

Аппаратное шифрование всего диска

Зашифрованные твердотельные накопители не только работают на полной скорости, не влияя на производительность системы, но и обладают рядом преимуществ по сравнению с программным шифрованием дисков.С точки зрения безопасности, как и любое другое решение для шифрования дисков, зашифрованные твердотельные накопители обеспечивают прозрачное и полное шифрование всех данных, записываемых во флэш-память NAND, включая скрытые и временные файлы, в которых может храниться конфиденциальная информация. Однако с криптографическим оборудованием и шифрованием ключ изолирован от хост-системы, что делает процесс шифрования устойчивым к атакам или вирусам в хост-системе.

Мы видим, что данные зашифрованы в зашифрованный текст перед записью на физический носитель, в случае SSD, NAND FLASH.Таким образом, данные, считанные непосредственно с физического носителя, будут неразборчивыми, если не будут расшифрованы с помощью ключа. Тем не менее, любой по-прежнему может считывать данные с порта хоста, поскольку они дешифруются контроллером привода после чтения с носителя и доставляются в интерфейс хоста. Таким образом, привод защищен только физически. Что необходимо, так это меры безопасности, такие как аутентификация диска, которая отключает дешифрование всего доступа к диску до завершения аутентификации. Поскольку весь диск обычно зашифрован и защищен, система не может быть загружена до тех пор, пока диск не будет аутентифицирован.

Аутентификация с зашифрованными твердотельными накопителями происходит перед загрузкой. Все данные пользовательского пространства, включая операционную систему, полностью недоступны до тех пор, пока пользователь не будет аутентифицирован.

Очистка зашифрованных твердотельных накопителей выполняется быстро и безопасно. С другой стороны, дезинфекция обычного жесткого диска или SSD требует процедур перезаписи, которые могут занять часы или дни (и невозможно, если диск неисправен), или физического уничтожения, при котором данные все еще могут остаться на диске. Однако на зашифрованном SSD может потребоваться меньше секунды, чтобы изменить ключ шифрования (используемый как для шифрования, так и для дешифрования данных), делая все данные, находящиеся в данный момент на диске, нечитаемыми и для всех намерений и целей полностью уничтожаются.

В отличие от программных решений для шифрования, зашифрованные твердотельные накопители не зависят от ОС и могут использоваться в Linux, Windows, OS-X или практически в любой другой операционной системе.

Как работает аппаратное шифрование дисков AES?

Современные зашифрованные твердотельные накопители используют 128- или 256-битный алгоритм AES вместе с двумя симметричными ключами шифрования. Первый ключ — это ключ шифрования, используемый для шифрования всех данных, хранящихся на диске. Предполагая, что на диске используется 256-битное шифрование AES, этот ключ представляет собой 256-битное число, генерируемое случайным образом и хранящееся в зашифрованном формате в скрытой области диска.Ключ шифрования никогда не покидает устройство и известен только самому диску. Даже производитель накопителя не знает значения ключа шифрования. Контроллер накопителя SSD выполняет аппаратное шифрование диска AES, снимая с хоста обязанности по обработке криптографии.

Второй ключ — это ключ авторизации, который задается пользователем и управляет доступом к диску. Если ключ авторизации не установлен, например, при первом использовании диска, SSD будет вести себя так же, как обычный незашифрованный SSD.Фактически, данные все еще шифруются на этом этапе, но без ключа авторизации диск разблокируется и автоматически дешифрует запросы чтения с помощью ключа шифрования. Как и ключ шифрования, ключ авторизации никогда не хранится в виде открытого текста, а только в зашифрованном состоянии.

Когда ключ авторизации установлен на SSD-диске, совместимом с OPAL 2.0, происходит ряд вещей: ключ шифрования носителя шифруется ключом авторизации, криптографический хэш ключа авторизации сохраняется на диске, и диск сохраняется. должен быть заблокирован и заблокирован для доступа к нему в следующий раз, когда устройство будет выключено и снова выключено.

При следующей загрузке машины машина не увидит обычную главную загрузочную запись (MBR). Вместо этого есть только небольшой образ перед загрузкой — тень MBR. Эта область предварительной загрузки выполняет аутентификацию, и пользователь вводит свои учетные данные, которые запускаются с помощью функции извлечения ключей для генерации ключа авторизации. Если ключ авторизации, представленный пользователем, совпадает с ключом, хранящимся на диске, пользователь аутентифицируется. Аутентифицированный ключ авторизации затем используется для расшифровки ключа шифрования и загрузки его в механизм криптографической обработки.На этом этапе также загружается реальная MBR, чтобы система могла нормально загружаться и работать.

Управление шифрованием SSD

В зависимости от спецификаций диска и хост-системы, зашифрованный SSD может быть инициализирован, аутентифицирован и управляться с помощью безопасности ATA или программного обеспечения, совместимого с TCG Opal 2.0.

Безопасность ATA (набор команд безопасности ATA)

Если поддерживается, самый простой способ использовать зашифрованный SSD — это безопасность ATA с использованием системного BIOS.Это подходит для встраиваемых и промышленных систем или однопользовательских компьютеров и так же просто, как установить пароль ATA. Установка пароля ATA установит ключ аутентификации и включит аутентификацию на зашифрованном SSD. Интерфейс ATA также можно использовать для выполнения криптографического стирания — это когда ключ шифрования обновляется, делая все данные на диске нечитаемыми.

Программное обеспечение TCG OPAL 2.0

Хотя безопасность ATA бесплатна и проста в использовании, она не использует все преимущества OPAL 2.0-совместимые твердотельные накопители доступны не на всех материнских платах, и даже если они доступны, трудно быть уверенным в том, насколько безопасен процесс аутентификации без доступа к коду BIOS.

Для более надежной аутентификации, большего спокойствия и гораздо лучших возможностей управления доступен широкий спектр сертифицированного стороннего программного обеспечения для шифрования и утилит, предназначенных для управления устройствами OPAL 2.0. Типичная компоновка дисков Opal включает MBR Shadow и несколько пользовательских диапазонов. (Предоставлено Trusted Computing Group)

OPAL 2.0, последняя версия спецификации, поддерживает размеры блоков, подходящие для SSD, и выравнивание диапазона LBA, чтобы минимизировать усиление записи. Зашифрованные твердотельные накопители должны быть совместимы с OPAL 2.0 для оптимальной производительности. Их также необходимо использовать с программным обеспечением, поддерживающим OPAL 2.0, поскольку спецификация не имеет обратной совместимости.

Помимо установки ключа аутентификации и возможности криптографического стирания, программное обеспечение для управления дисками OPAL позволяет загружать среду предварительной загрузки размером 128 МБ, обеспечивая сложный контроль доступа, такой как биометрическая, TPM, сетевая или даже двухфакторная аутентификация.

Накопителимогут быть сконфигурированы с несколькими диапазонами адресов логических блоков (LBA), каждый со своим собственным контролем доступа, каждый LBA имеет свой собственный ключ аутентификации и ключ шифрования, и пользователи смогут видеть и получать доступ только к указанному для них диапазону .

Используя соответствующее программное обеспечение, OPAL 2.0-совместимые накопители можно централизованно управлять по сети с удаленной инициализацией, управлением диапазоном и очисткой данных. Благодаря централизованному управлению удаленный SSD-диск OPAL 2.0 можно развернуть без каких-либо ограничений для операционной системы хоста.

Заключение

Даже с учетом ограничений, присущих как программным, так и аппаратным методам шифрования дисков, зашифрованные твердотельные накопители, наряду с мерами безопасности, обеспечивают огромный скачок вперед в защите данных, обеспечивая надежную и простую прозрачное шифрование и безопасный доступ к диску.

Объяснение зашифрованных SSD | Delkin Devices

Если вы храните конфиденциальные данные или даже хотите знать, что ваша информация является частной, тогда зашифрованный SSD может быть правильным решением.Зашифрованный SSD делает вашу информацию непонятной для тех, кто не имеет надлежащего уровня допуска для ее просмотра. В твердотельных накопителях используется несколько различных типов шифрования, но конечный результат каждого из них одинаков: внешние пользователи обнаружат, что доступ к вашим важным данным сильно отличается.

Data Encryption 101

Несмотря на то, что шифрование данных доступно в разных форматах, оно делает одно: оно переводит ваши данные во что-то, что не может быть прочитано кем-то, у кого нет необходимых прав для этого.После шифрования информация становится неразборчивой до тех пор, пока для ее расшифровки не будет использован ключ дешифрования, а в некоторых случаях и пароль. Шифрование может выполняться асимметрично, что означает, что ключ для выполнения шифрования может быть общедоступным, но для выполнения дешифрования необходим закрытый ключ. Банки используют открытые ключи, чтобы обеспечить безопасную передачу данных между телефонными приложениями и их системами. При симметричном шифровании закрытые ключи используются как для шифрования, так и для дешифрования, и каждое устройство, участвующее в отправке и получении, должно иметь один и тот же ключ.

Зашифрованные твердотельные накопители и Data Security

Твердотельные диски или твердотельные накопители заменили жесткие диски в качестве предпочтительного формата дисков, поскольку они обеспечивают надежное хранилище, которое работает быстрее и служит дольше. Несмотря на длинный список преимуществ твердотельных накопителей, многие люди по-прежнему беспокоятся о том, что шифрование и стирание данных может быть сложнее, чем с жесткими дисками. Однако большинство твердотельных накопителей теперь поставляются с технологией аппаратного шифрования, которая называется Advanced Encryption Standard или AES.AES — это модель шифрования с симметричным ключом, которая шифрует данные в 128-, 192- или 256-битных блоках, в зависимости от выбранной модели AES.

Сравнение программного и аппаратного шифрования

Хотя программное шифрование доступно, AES — аппаратное шифрование — стало предпочтительным методом из-за его производительности. Программное шифрование замедляет работу SSD, а аппаратное — нет. Поскольку скорость является одним из ключевых преимуществ твердотельных накопителей, особенно в промышленных приложениях, AES пользуется популярностью среди OEM-производителей.

Delkin понимает потребности промышленных пользователей в защите данных и может помочь вам выбрать зашифрованный твердотельный накопитель, соответствующий вашим потребностям в безопасности, без ущерба для емкости, скорости или надежности. Свяжитесь с нашей командой разработчиков сегодня, чтобы обсудить свои потребности и узнать больше о встроенных решениях для хранения данных.

Обзор аппаратного шифрования

Если вы хотите защитить свои данные и сохранить их в безопасности, вам следует рассмотреть возможность активации какой-либо формы шифрования на вашем компьютере.После того, как данные будут зашифрованы, вам понадобится секретный ключ или пароль, чтобы расшифровать их и получить к ним полный доступ. Мы сосредоточимся здесь на аппаратном шифровании, но если вы хотите узнать больше о других типах безопасности, ознакомьтесь с нашей статьей Различные типы шифрования и безопасности дисков .

Аппаратное шифрование означает, что шифрование происходит внутри диска. SSD, который имеет встроенное шифрование в аппаратном обеспечении, чаще называют самошифрующимся диском (SED).Большинство твердотельных накопителей Crucial® — это диски SED.

При использовании SED шифрование всегда включено, то есть, когда данные записываются на SED, они шифруются контроллером, а затем дешифруются при чтении с SED. Функция защиты паролем должна быть активирована программным обеспечением для управления шифрованием. Если этого не сделать, ничто не помешает пользователю прочитать данные на диске. Другими словами, SED щедро расшифрует всю информацию для любого, кто спросит, если для предотвращения этого не установлено программное обеспечение для управления безопасностью.

Проще всего это понять, как систему безопасности в доме. Пока он не «вооружен» (например, с помощью стороннего программного обеспечения для применения учетных данных), он просто существует, но не обеспечивает активной защиты ваших данных.

ТехнологияSED обеспечивает проверенную и сертифицированную защиту данных, которая обеспечивает практически неразрушимую защиту доступа к пользовательским данным перед загрузкой. Поскольку шифрование является частью контроллера диска, оно обеспечивает защиту данных перед загрузкой.Запуск программной утилиты для взлома кодов аутентификации невозможен, поскольку шифрование активно до того, как начнется загрузка какого-либо программного обеспечения. Еще одно преимущество постоянно активной функции шифрования заключается в том, что это позволяет накопителю соответствовать требованиям государственных стандартов для данных в банковских, финансовых, медицинских и государственных приложениях, придерживаясь спецификаций TCG Opal 2.0 и Протоколы аутентификации доступа IEEE-1667. SED-диски Crucial также поддерживают стандартный протокол полного шифрования диска с помощью набора команд безопасности ATA-8.

Кроме того, поскольку шифрование происходит на SED и нигде больше, ключи шифрования хранятся в самом контроллере и никогда не покидают диск.

Основным преимуществом использования аппаратного шифрования вместо программного шифрования на SSD является то, что функция аппаратного шифрования оптимизирована для остальной части диска. Если пользователь применяет программное шифрование к накопителю, это добавляет несколько дополнительных шагов к процессу записи на накопитель, потому что данные должны быть зашифрованы с помощью программного обеспечения для шифрования во время записи.Затем эти же данные должны быть снова расшифрованы программным обеспечением, когда пользователь захочет получить к ним доступ, что замедляет процесс чтения. Другими словами, добавление уровня программного шифрования негативно влияет на производительность SSD.

Однако аппаратное шифрование SED интегрировано в контроллер, что означает, что это не влияет на производительность SSD ни в краткосрочной, ни в долгосрочной перспективе. Скорости чтения и записи уже учитывают шифрование, потому что это уже происходит в каждом цикле записи, а дешифрование происходит в каждом цикле чтения.Шифрование — это просто часть нормальной работы накопителя.

Все, что нужно пользователю, чтобы воспользоваться возможностями шифрования SED, — это программная утилита, которая обеспечивает управление ключами шифрования для устройств SED. SED-диски Crucial полностью совместимы со стандартом Microsoft® eDrive, который обеспечивает простую защиту данных по принципу plug-and-play за счет использования Windows® BitLocker®. Поскольку Windows BitLocker не требует шифрования диска перед его использованием (это уже было сделано контроллером твердотельного накопителя), нет никаких задержек или ожидания выполнения шифрования.После включения Windows BitLocker самошифровальный компьютер сразу готов к использованию. Все, что вам нужно сделать, это позволить диску с самошифрованием работать так, как он всегда был, и наслаждаться спокойствием и высокой производительностью диска с аппаратным шифрованием.

Чтобы активировать аппаратное шифрование на вашем диске, обратитесь к нашему руководству здесь.

Преимущества диска с самошифрованием

Данные, хранящиеся в бизнес-системах, могут быть помехой. Информация о кредитных картах клиентов, личные идентификационные номера, списки адресов электронной почты, внутренние политики, дорожные карты продуктов и интеллектуальная собственность хранятся почти на каждом компьютере, что означает, что эти системы уязвимы для случайной потери, хакеров и похитителей данных.Хорошие новости: так быть не должно.

Существует множество программ, которые могут шифровать данные на запоминающем устройстве вашего компьютера. Эти программы используют ЦП для шифрования и дешифрования данных при их записи или чтении с вашего накопителя.

Программное обеспечение шифрования имеет ряд недостатков. Поскольку процессор работает над шифрованием и расшифровкой данных, это может снизить производительность системы. Есть также способы восстановить зашифрованные данные.Это хорошо, если вы потеряете ключ шифрования, но плохо, если кто-то другой сможет расшифровать данные. Некоторые методы программного шифрования позволяют просматривать данные, даже если они зашифрованы.

Лучший способ защитить данные — зашифровать их на аппаратном уровне. Если в вашем накопителе есть встроенный контроллер, поддерживающий аппаратное шифрование, например 256-битный контроллер шифрования AES, вы можете использовать полное шифрование диска, которое иногда называют самошифрующимся диском.

Аппаратное шифрование лучше для обеспечения безопасности, потому что получить данные с зашифрованного диска практически невозможно.Однако человек, у которого есть ключ шифрования, может зашифровать или расшифровать диск всего за несколько щелчков мышью. Поскольку в методе шифрования используется диск, а не процессор, производительность не снижается.

Твердотельные накопители Crucial ® серии MX оснащены 256-битным контроллером шифрования AES. Заменить жесткий диск или существующий твердотельный накопитель на твердотельный накопитель просто, что обеспечит лучшую защиту данных. Дополнительную информацию об установке SSD смотрите здесь.

Из-за особенностей флэш-памяти твердотельные накопители труднее зашифровать.Шифрование SSD использует два симметричных ключа шифрования со 128- или 256-битным алгоритмом AES. Первый ключ — это ключ шифрования, а второй — ключ авторизации.

Как расшифровать полное шифрование диска — Passware

Passware Kit Business и Passware Kit Forensic расшифровывают жесткие диски, зашифрованные с помощью:

Passware Kit сканирует файл образа физической памяти (полученный при подключении зашифрованного диска, даже если целевой компьютер был заблокирован), извлекает все ключи шифрования и расшифровывает данный том.Такие образы памяти можно получить с помощью сторонних инструментов, таких как Passware Bootable Memory Imager, Belkasoft Live RAM Capturer, ManTech Physical Memory Dump Utility, Magnet RAM Capture, Digital Collector, osxpmem или win32dd.

Если целевой компьютер с зашифрованным томом выключен, ключи шифрования не хранятся в его памяти, но они могут быть восстановлены из файла hiberfil.sys, который автоматически создается при переходе системы в спящий режим.

| ПРИМЕЧАНИЕ: Если целевой компьютер выключен и зашифрованный том был отключен во время последней гибернации, ни образ памяти, ни файл hiberfil.sys будет содержать ключи шифрования. Поэтому мгновенная расшифровка тома невозможна. В этом случае Passware Kit назначает атаки методом перебора для восстановления исходного пароля для тома, что является длительным процессом. |

Общие шаги дешифрования диска с образом памяти:

- Получите образ памяти или возьмите файл hiberfil.sys с целевого компьютера.

- Создайте зашифрованный образ диска (не требуется для TrueCrypt / VeraCrypt).

- Запустите Passware Kit, чтобы восстановить ключи шифрования и расшифровать жесткий диск.

Ниже приведены шаги по расшифровке образа жесткого диска.

Расшифровка жесткого диска (контейнер VeraCrypt)

Passware Kit может работать как с файлом тома VeraCrypt (.HC, зашифрованный файловый контейнер), так и с его образом. Для расшифровки BitLocker / FileVault2 / PGP Passware Kit работает с файлами образов зашифрованных дисков. Образы дисковых томов можно создавать с помощью сторонних инструментов, таких как Guidance EnCase, DD или других сторонних компаний.

1. Щелкните Full Disk Encryption на начальной странице Passware Kit. Появится экран, показанный ниже:

2. Щелкните соответствующий тип шифрования, например VeraCrypt . Появится экран, показанный ниже:

3. В поле зашифрованный файл образа тома VeraCrypt щелкните Обзор… , установите Все файлы (*. *) в раскрывающемся меню поля Имя файла и найдите файл vc.hc.

Расшифрованный образ тома будет сохранен в папке Destination file .

4. В поле Файл образа физической памяти щелкните Обзор… и найдите файл. bin (или файл hiberfil.sys с компьютера, к которому был смонтирован зашифрованный том) Щелкните Decrypt :

ПРИМЕЧАНИЕ. Если целевой компьютер выключен и зашифрованный том был отключен во время последней гибернации, ни образ памяти, ни файл hiberfil.sys будет содержать ключи шифрования. Поэтому мгновенная расшифровка тома невозможна. В этом случае переключитесь на параметр «У меня нет образа памяти » , и Passware Kit назначит атаки методом перебора для восстановления пароля для тома.

Passware Kit Forensic также восстанавливает пароли для контейнеров и томов TrueCrypt и VeraCrypt, защищенных с помощью ключевых файлов . При настройке восстановления пароля (на вкладке «У меня нет образа памяти » ) Passware Kit позволяет пользователю указать один или несколько ключевых файлов для проверки в сочетании с паролями.В результате Passware Kit отображает восстановленный пароль, который можно использовать для монтирования тома с использованием указанных ключевых файлов.

5. Passware Kit извлекает ключ шифрования тома VeraCrypt и использует его для расшифровки контейнера. Программа также отображает алгоритм шифрования VeraCrypt, используемый для защиты тома:

Иногда полностью зашифрованный диск невозможно расшифровать с помощью DETech (DE) или в процессе шифрования / дешифрования.Проблема часто связана с тем, что на жестком диске имеется один или несколько поврежденных секторов, из-за которых DE сообщает об ошибке.ПРИМЕЧАНИЕ: Эта статья не относится к дискам с шифрованием Opal.

Эта статья помогает дать совет, когда компьютер:

- Невозможно расшифровать с помощью функции «Удалить DE» в инструменте восстановления DETech.

- Отображает ошибку о поврежденных секторах.

- Отображает ошибку о повреждении MBR / PBFS / SBFS, при которой аварийная загрузка не может решить проблему.

Рекомендации по расшифровке зашифрованного жесткого диска вручную:

- Специалисты по продукту всегда рекомендуют попытаться удалить DE перед попыткой принудительного дешифрования. Принудительное дешифрование — это последний метод дешифрования жесткого диска.

- Специалисты по продукту рекомендуют дефрагментировать и запускать chkdsk перед , включив DE Full Disk Encryption (FDE). Эти действия рекомендуется использовать перед шифрованием или расшифровкой жесткого диска, поскольку они могут помочь избежать последующих ошибок и потенциальной потери данных.

- Для критических данных клонируйте жесткий диск на идентичный аппаратному обеспечению . Посекторный клон без сжатия должен использоваться для сохранения точной копии диска.

ПРИМЕЧАНИЕ. Также называется съемкой изображения RAW. - Убедитесь, что вы можете расшифровать данные в Workspace , загрузив зашифрованные секторы. Убедившись, что вы можете расшифровать диск, принудительно расшифруйте данные, указав номер начального сектора и диапазон.Запишите информацию об используемом диске на тот случай, если вам потребуется обратиться в службу технической поддержки и устранить неполадки.

ВАЖНО:

- McAfee не несет ответственности , а за потерю данных в результате Force Decryption . Группа разработчиков продукта рекомендует всегда выполнять резервное копирование жесткого диска на уровне секторов (RAW / CLONE), чтобы избежать потери данных. Примерами продуктов для резервного копирования на уровне секторов являются Paragon, Acronis или Ghost.

ПРЕДУПРЕЖДЕНИЕ: Если резервная копия на уровне сектора не создана и процесс завершился неудачно, возможна безвозвратная потеря данных. - Для советов в этой статье требуется обученный инженер McAfee Encryption. Инженеру важно указать правильные начальный и конечный секторы для полного восстановления данных. При необходимости обратитесь в службу технической поддержки за помощью.

- Если вы зарегистрированный пользователь, введите свой идентификатор пользователя и пароль, а затем щелкните Войти в систему .

- Если вы не являетесь зарегистрированным пользователем, щелкните Зарегистрируйте и заполните поля, чтобы ваш пароль и инструкции были отправлены вам по электронной почте.

Ваше универсальное руководство по дискам с самошифрованием (SED)

Графика: Диски с самошифрованием, соответствующие TCG Opal 2.0, AES и FIPS 140-2, сейчас пользуются невероятно высоким спросом, особенно для миссий: критически важные приложения, которым требуются современные решения по кибербезопасности для хранимых конфиденциальных или контролируемых несекретных данных. В этом сообщении блога мы обсудим диски SED, что они собой представляют, как они работают и общие спецификации, а также поговорим о том, как Trenton внедряет диски, сертифицированные по стандарту FIPS 140-2, в свои системы.

В этой статье от компании-разработчика программного обеспечения Varonis за 2020 год собрано 107 статистических данных об утечках данных. Их чтение заставит ваш желудок кувыркаться.

Теперь просмотрите некоторые из этих статистических данных и подумайте, что они могут означать для конфиденциальных данных вашего бизнеса или организации. Один из основных выводов заключается в том, что к сотням тысяч ваших самых важных записей можно получить доступ всего за секунды, но вы можете даже не знать, что такой доступ произошел почти семь месяцев спустя, и даже тогда это может занять у вас почти два с половиной. — полмесяца на разработку и внедрение эффективного решения.Количество времени и денег, потраченных на такую катастрофу, вызывает тревогу.

Если одна только эта статистика и 100 других пугающих статистических данных, перечисленных в статье Varonis, не мотивируют вас начать серьезно инвестировать в передовые решения кибербезопасности или, по крайней мере, продолжать развивать уже существующую инфраструктуру кибербезопасности, тогда адекватная безопасность данных в военном, промышленном и коммерческом секторах, как мы знаем, ждут проблемы.

Существует три состояния цифровых данных, каждое из которых очень уязвимо для кибератак: данные в состоянии покоя, данные в движении и данные в использовании.Каждое государство нуждается в адекватной защите и из-за их различных позиций требует различных методов для обеспечения указанной защиты, начиная от простого антивирусного программного обеспечения и заканчивая аппаратным шифрованием всего диска. В этом сообщении блога мы сосредоточимся на последнем, поскольку считаем, что это одно из самых эффективных решений для защиты данных в состоянии покоя, доступных сегодня.

Раньше мы кратко касались аппаратного шифрования всего диска, защиты данных в состоянии покоя и дисков FIPS 140-2, но в этом посте мы сосредоточимся на технологии, связанной с FIPS 140-2, которая становится все более востребованным решением для защиты данных в состоянии покоя: самошифрующиеся диски или SED.

Мы опишем, что такое SED, как они работают, общие стандарты и спецификации, включая FIPS 140-2 и TCG Opal 2.0, а также некоторые распространенные ошибки, о которых следует знать. Вы также узнаете, как Trenton Systems опережает кривую кибербезопасности, сотрудничая с инновационными компаниями в области кибербезопасности, такими как Star Lab и FUTURA Cyber, для разработки устойчивой линейки защищенных, защищенных, критически важных серверов и рабочих станций, а также корпусов хранения JBOD, которые действительно включают защищенные от взлома диски FIPS.

Фото: Диски с самошифрованием, или SED, представляют собой одну из форм аппаратного шифрования всего диска. Они используют встроенный криптопроцессор для защиты ваших данных и не хранят ваши ключи шифрования в оперативной памяти, где киберпреступники могут получить доступ к ним с помощью атаки холодной загрузки или дампа памяти.

Что такое самошифрующийся диск (SED)?Самошифрующийся диск (SED) — это жесткий диск (HDD) или твердотельный накопитель (SSD), предназначенный для автоматического шифрования и дешифрования данных диска без необходимости ввода данных пользователем или программного обеспечения для шифрования диска.

Группа Trusted Computing Group (TCG) поддерживает наиболее широко используемые в настоящее время спецификации шифрования SED, TCG Opal 2.0 и Enterprise, причем последние более распространены в крупных центрах обработки данных. Согласно TCG, процесс шифрования SED должен быть прозрачным или полностью незаметным для пользователя или системного прикладного программного обеспечения. Этот незаметный процесс удачно назван прозрачным шифрованием. В следующем разделе мы обсудим, как этот процесс полезен для безопасности данных.

По сути, с того момента, как SED покидает производитель и включается в хост-систему, данные, записываемые на диск и считываемые с него, постоянно шифруются и дешифруются. Дополнительные шаги для шифрования и дешифрования данных на накопителе не требуются, в отличие от программных решений для шифрования дисков. С аппаратным шифрованием всего диска вы просто включаете свою систему, и при прочих равных условиях все работает как обычно.

Несколько крупных компаний, занимающихся технологиями и хранением данных, в том числе Samsung, Seagate и Toshiba, сегодня имеют на рынке SED-диски.Их можно приобрести в готовом виде для установки на существующий сервер или рабочую станцию или приобрести предварительно установленными в решении по вашему выбору у надежного производителя систем.

Благодаря встроенному управлению ключами, общему соответствию TCG Opal 2.0 или Enterprise и использованию расширенного стандарта шифрования (AES) NIST, SED являются одними из наиболее безопасных и широко доступных форм защиты данных в состоянии покоя, доступных на рынок сегодня.

За пределами потребительского рынка, SED все чаще используются правительством и военными для использования в критически важных приложениях.Эти диски обычно требуют дополнительного уровня безопасности в виде стандарта NIST FIPS 140-2. Мы вернемся к этому требованию немного позже.

Фото: SED-диски существуют, но вы должны знать, где их искать, и если вы ищете диск, соответствующий стандарту FIPS 140-2, это совсем другая история.

Где найти диски с самошифрованием? Устройства SEDнесколько парадоксальны в том смысле, что их одновременно легко и сложно найти. Бытует мнение, что диски SED в большинстве случаев найти сложно, но это зависит от двух вещей: от того, как вы интерпретируете «трудно найти» и от того, требуются ли диски FIPS 140-2 для вашей программы или приложения.

Если вы интерпретируете «трудно найти» как «сложно определить, является ли конкретный диск самошифрующимся», вы правы. SED может быть немного сложнее найти, чем обычные диски без шифрования, потому что маркетинг функций дисков с самошифрованием не столь надежен. Но если вы интерпретируете это как означающее, что SED в целом «дефицитны» или «не широко доступны», что ж, это не совсем так.

Этот, казалось бы, обычный твердотельный накопитель Samsung — отличный тому пример.Его легко купить на Amazon всего за 50 долларов, но вам нужно будет прочитать мелкий шрифт, чтобы убедиться, что накопитель «поддерживает 256-битное аппаратное шифрование AES и совместим с TCG Opal». На самом деле это отличное решение для коммерческих и промышленных программ и приложений, не требующих проверки FIPS 140-2.

Видите ли, когда дело доходит до жестких дисков и твердотельных накопителей, основные производители накопителей по-прежнему сосредоточены на рекламировании емкости хранилища, скорости чтения и записи и форм-факторов в первую очередь, но они всегда будут важными функциями для любого покупателя накопителя или специалиста по приобретению.

Постоянно затмеваемая этими важными, но стандартными функциями хранения, технология самошифрования дисков часто отходит на задний план, когда речь идет о жестких дисках и твердотельных накопителях, но она отсутствует и становится все более востребованной функцией, поскольку требует защиты данных и FIPS 140-2 приводят в движение податливые стрелы.