Как проверить работоспособность Антивируса или нет на ПК с ОС Windows 📀

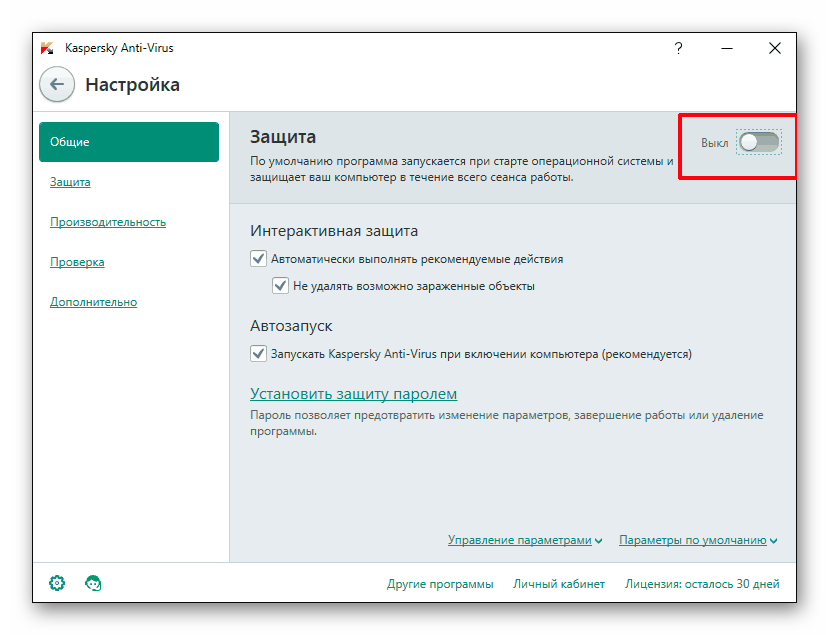

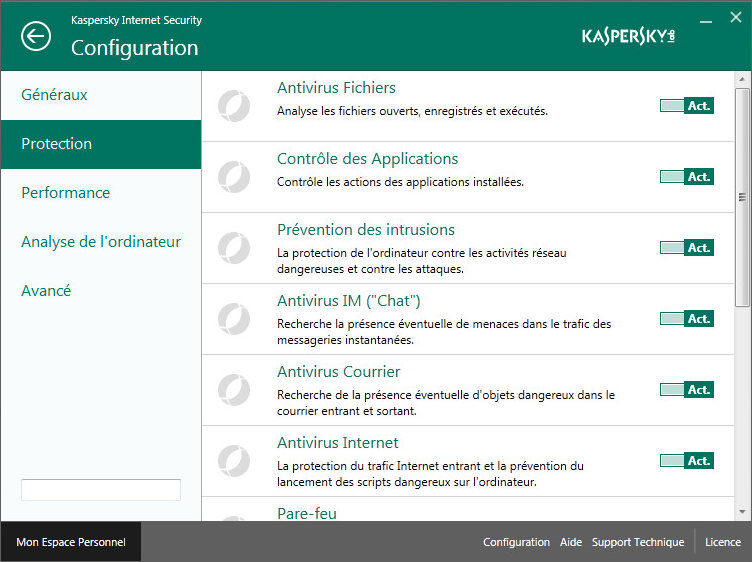

Вы можете использовать Защитник Windows или стороннее антивирусное программное обеспечение или Internet Security Suite для защиты вашей системы Windows 10/8/7 — независимо от того, что вы хотите проверить, если ваша защита от вирусов, защита от облаков, защита от потенциально нежелательных Программы (PUP), Phishing, Drive-by-downloads и Compressed malware включены и работают, тогда вы можете сделать это, используя тестовые файлы из EICAR & AMTSO.

EICAR или Европейский институт компьютерных антивирусных исследований был создан как организация для проведения антивирусных исследований и совершенствования разработки антивирусного программного обеспечения.

Проверьте, работает ли Антивирус в Windows 10

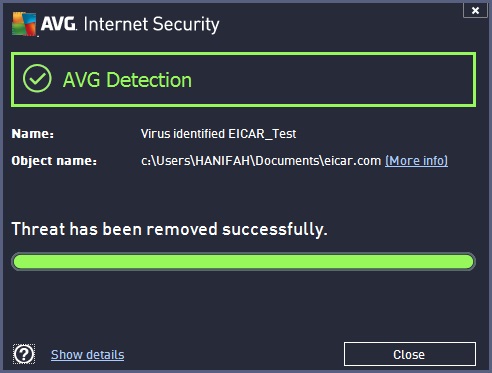

Возможно, что ваш браузер, программное обеспечение для обеспечения безопасности или Windows SmartScreen могут пометить страницу загрузки, ссылку для загрузки или загруженный файл как вредный. Но будьте уверены, что эти файлы, загруженные с EICAR и AMTSO, безопасны. Если ваш доступ заблокирован, вы знаете, что ваше программное обеспечение работает, но вы можете перейти к ссылкам загрузки, выбрав Продолжить.

Я проверял ссылки, упомянутые здесь в этом сообщении, чтобы быть в безопасности. Но если вы хотите проверить, безопасны ли ссылки, вы можете использовать онлайн-сканеры URL, такие как Google Safe Browsing, MyWOT.com и т. Д., И проверить, безопасны ли они для посещения.

Но если вы хотите проверить, безопасны ли ссылки, вы можете использовать онлайн-сканеры URL, такие как Google Safe Browsing, MyWOT.com и т. Д., И проверить, безопасны ли они для посещения.

Такие компании, как AhnLab, Avast, Avira, Bitdefender, CHOMAR, ESET, F-Secure, G Data, Intego, «Лаборатория Касперского», McAfee, Microsoft, Panda Security, Sophos. Symantec, Trend Micro и т. Д. Поддерживают проверки EICAR и AMTSO.

Проверка защиты от вирусов

Когда вы загружаете тестовый файл EICAR с сайта eicar.org, он только имитирует вредоносное ПО для запуска программы защиты от вирусов на вашем ПК. Если ваша антивирусная программа поймает его, он докажет, что он настроен правильно и обновлен для защиты вашего ПК с Windows 10 от таких угроз.

Если файл загружен, вы также получите сообщение, в котором будут указаны сведения о вашем продукте Anti-Malware, а также инструкции по его включению.

СОВЕТ: RanSim Ransomware Simulator расскажет вам, защищен ли ваш компьютер от вымогательства.

Проверка защиты при загрузке

Загрузка с диска происходит двумя способами. Когда файл загружается в фоновом режиме без согласия пользователя или когда человек имеет разрешение, но не понимает последствий. В обоих случаях EXE или вредоносное ПО можно загрузить и выполнить на ПК с Windows 10.

Эта страница AMTSO имитирует загрузку дисков, и ваш антивирус также должен уловить его.

Проверить защиту от загрузки сжатых вредоносных программ

Если вредоносная программа упакована в сжатый файл, ваш компьютер может загрузить ее. Однако, если ваша антивирусная программа имеет возможность сканировать файлы в сжатом файле, она будет заблокирована.

Когда вы посещаете эту страницу AMTSO, она начинает загрузку сжатого файла, который включает тестовый файл EICAR. Таким образом, вы можете проверить, имеет ли ваш антивирус эту функцию. Если загрузка выполнена успешно, вы увидите подробную страницу инструкций по подготовке к таким вопросам.

Проверка защиты PUP

Потенциально нежелательное приложение (PUA), также называемое потенциально нежелательной программой (PUP), является программным обеспечением, которое конечный пользователь может воспринимать как нежелательное.

Когда вы посещаете эту страницу AMTSO и загружаете exe-файл, который имитирует загрузку PUP, и ваша программа безопасности должна немедленно ее блокировать. Если нет, у вас появятся инструкции по его устранению.

Проверка защиты от фишинга

Некоторые веб-сайты фишинга пытаются стать официальным сайтом веб-сайтов, особенно когда они связаны с платежами. Если вы заходите на страницу AMTSO, а ваш браузер или система не может ее заблокировать, вы можете получить сообщение об ошибке,

Если вы можете прочитать эту страницу, это указывает либо:

- Решение Anti-Malware не поддерживает (пока) поддержку этой функции.

- Функция Anti-Phishing Anti-Malware не включена или неправильно сконфигурирована.

Проверьте, включена ли защита от облаков

Эта страница AMTSO позволяет загружать тестовый файл CloudCar. Этот файл был отмечен различными поставщиками, которые разрабатывают облако продукта Anti-Malware как вредоносные. Поэтому, если загрузка завершена, это означает, что у вас нет облачных защит. Простыми словами, Cloud lookups означает, что ваш антивирус может получить определение новой вредоносной программы из Интернета и не устарел.

Простыми словами, Cloud lookups означает, что ваш антивирус может получить определение новой вредоносной программы из Интернета и не устарел.

Другие онлайн-сайты для проверки вашего программного обеспечения безопасности

1] SpyShelter: Загрузите этот тестовый zip-файл с spyshelter.com. Используйте этот файл для проверки вашего программного обеспечения безопасности.

2] Тест на безопасность моего ПК

3] Сайт тестирования безопасности и контроля Sophos: Вы можете посетить сайт здесь, на sophostest.com. Этот тестовый сайт содержит страницы, классифицированные SophosLabs с целью тестирования наших продуктов для веб-безопасности и контроля. Обратите внимание, что некоторые страницы классифицируются как потенциально оскорбительные или опасные, однако сам контент страницы следует считать безопасным для просмотра при любых обстоятельствах.

4] GRC: GRC.com ShieldUP добросовестно исследует целевой компьютер в вашем регионе. Поскольку эти опросы должны проходить с нашего сервера на ваш компьютер, вы должны быть уверены в том, что у вас есть административное право проезда для проверки пробных протоколов через любое оборудование, расположенное между вашим компьютером и Интернетом.

5] FortiGuard: Metal.Fortiguard.com предлагает сжатый файл. Это простой тест, чтобы убедиться, что ваша сетевая безопасность уловит вредоносное ПО, скрывающееся в сжатом файле — TAR.GZ, 7Z и CAB.

6] Тест Мой AV

7] Тесты межсетевого экрана: Возьмите бесплатный тест онлайн-брандмауэра, чтобы узнать, как работает ваш брандмауэр.

Сообщите нам, как выполнялось ваше программное обеспечение безопасности.

СОВЕТ: Это сообщение показывает, как проверить, безопасен ли ваш Android-телефон.

Tweet

Share

Link

Plus

Send

Send

Pin

Тест антивирусов на лечение вирусов, активного заражения, лучшие антивирусы (февраль 2010) — Тесты и сравнения антивирусов

Каждый день появляются тысячи новых образцов вредоносных программ. В погоне за наживой вирусописатели придумывают все новые методы противодействия обнаружению и удалению своего вредоносного кода из системы антивирусными программами, например, при помощи развития руткит-технологий маскировки. В таких условиях ни один антивирус не способен гарантировать 100% защиту компьютера, поэтому у простого пользователя всегда будут оставаться риски заражения даже с установленной антивирусной защитой.

Во многих случаях пропущенная на компьютер вредоносная программа может очень долго находиться незамеченной, даже при установленном антивирусе. В этом случае пользователь будет испытывать ложное чувство защищенности — его антивирус не просигнализирует о какой-либо опасности, в том время как злоумышленники при помощи активной вредоносной программы будут собирать его конфиденциальные данные или использовать мощности компьютера в своих целях.

Антивирусные вендоры могут защитить своих клиентов, развивая технологии обнаружения проникшего на компьютер вредоносного кода и его корректного удаления. Но, как показывает практика, далеко не все уделяют этому аспекту защиты должное внимание.

Цель данного теста — проверить персональные версии антивирусов на способность успешно (не нарушая работоспособность операционной систем) обнаруживать и удалять вредоносные программы, уже проникшие на компьютер, начавшие действовать и скрывающие следы своей активности.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

— Введение

— Сравнение антивирусов по возможности лечения

— Итоговые результаты теста и награды

— Анализ изменений в сравнении с предыдущими тестами

— Комментарии партнеров Anti-Malware.

Введение

В тесте принимали участие антивирусные продукты 17 производителей, среди которых:

- Avast! Professional Edition 4.8.1368

- AVG Anti-Virus & Anti-Spyware 8.5.0.40

- Avira AntiVir PE Premium 9.0.0.75

- BitDefender Antivirus 2010 (13.0.18.345)

- Comodo Antivirus 3.13.121240.574

- Dr.Web Anti-Virus 5.00.10.11260

- Eset NOD32 Antivirus 4.0.474.0

- F-Secure Anti-Virus 2010 (10.00 build 246)

- Kaspersky Anti-Virus 2010 (9.0.0.736 (a.b))

- McAfee VirusScan 2010 (13.15.113)

- Microsoft Security Essentials 1.0.1611.0

- Panda Antivirus 2010 (9.01.00)

- Sophos Antivirus 9.0.0

- Norton AntiVirus 2010 (17.0.0.136)

- Trend Micro Antivirus plus Antispyware 2010 (17.50.1366)

- VBA32 Antivirus 3.12.12.0

Тест проводился на следующих вредоносных программах, которые были выбраны в соответствии с определенными требованиями:

- AdWare.

Virtumonde (Vundo)

Virtumonde (Vundo) - Rustock (NewRest)

- Sinowal (Mebroot)

- Email-Worm.Scano (Areses)

- TDL (TDSS, Alureon, Tidserv)

- TDL2 (TDSS, Alureon, Tidserv)

- Srizbi

- Rootkit.Podnuha (Boaxxe)

- Rootkit.Pakes (synsenddrv)

- Rootkit.Protector (Cutwail, Pandex, Pushdo)

- Virus.Protector (Kobcka, Neprodoor)

- Xorpix (Eterok)

- Trojan-Spy.Zbot

- Win32/Glaze

- SubSys (Trojan.Okuks)

- TDL3 v.3.17 (TDSS, Alureon, Tidserv)

Проверка возможности лечения активного заражения антивирусными программами проводилась четко в соответствии с определенной методологией.

Сравнение антивирусов по возможности лечения

Таблица 1: Результаты лечения активного заражения различными антивирусами (начало)

Вредоносная программа / Антивирус | Avast! Professional Edition | AVG Anti-Virus & Anti-Spyware | Avira AntiVir PE Premium | BitDefender Antivirus | Comodo Antivirus | Dr. |

AdWare.Virtumonde (Vundo) | + | + | + | + | + | + |

Rustock (NewRest) | + | — | — | — | — | + |

Sinowal (Mebroot) | — | — | — | — | — | — |

Email-Worm.Scano (Areses) | — | — | — | — | — | + |

TDL (TDSS, Alureon, Tidserv) | + | + | — | — | — | + |

TDL2 (TDSS, Alureon, Tidserv) | — | + | — | — | — | — |

Srizbi | + | — | — | + | — | + |

Rootkit. | + | — | — | — | — | + |

Rootkit.Pakes (synsenddrv) | + | + | + | — | + | + |

Rootkit.Protector (Cutwail, Pandex) | + | — | + | — | — | + |

Virus.Protector (Kobcka, Neprodoor) | — | — | — | — | — | + |

Xorpix (Eterok) | + | — | + | — | — | + |

Trojan-Spy.Zbot | + | + | + | + | — | + |

Win32/Glaze | + | — | — | + | — | — |

SubSys (Trojan. | — | — | — | — | — | + |

TDL3 (TDSS, Alureon, Tidserv) | — | — | — | — | — | + |

Вылечено/Всего | 10/16 | 5/16 | 5/16 | 4/16 | 2/16 | 13/16 |

Таблица 2: Результаты лечения активного заражения различными антивирусами (продолжение)

Вредоносная программа / Антивирус | Eset NOD32 Antivirus | F-Secure Anti-Virus | Kaspersky Anti-Virus | McAfee VirusScan Plus | Microsoft Security Essentials | Norton AntiVirus |

AdWare. | + | + | + | + | + | + |

Rustock (NewRest) | — | — | — | — | + | + |

Sinowal (Mebroot) | — | — | — | — | — | — |

Email-Worm.Scano (Areses) | — | + | — | — | — | + |

TDL (TDSS, Alureon, Tidserv) | — | + | + | — | — | + |

TDL2 (TDSS, Alureon, Tidserv) | — | — | + | — | + | + |

Srizbi | — | — | + | — | — | — |

Rootkit. | — | — | + | — | + | — |

Rootkit.Pakes (synsenddrv) | + | + | + | — | + | + |

Rootkit.Protector (Cutwail, Pandex) | — | — | + | — | + | — |

Virus.Protector (Kobcka, Neprodoor) | — | — | + | — | + | — |

Xorpix (Eterok) | + | + | + | — | + | + |

Trojan-Spy.Zbot | + | + | + | + | + | + |

Win32/Glaze | — | + | + | — | + | + |

SubSys (Trojan. |

| — | + | + | — | — |

TDL3 (TDSS, Alureon, Tidserv) | — | — | + | — | — | — |

Вылечено/Всего | 4/16 | 7/16 | 13/16 | 3/16 | 10/16 | 9’/16 |

Таблица 3: Результаты лечения активного заражения различными антивирусами (окончание)

Вредоносная программа / Антивирус | Outpost Antivirus Pro | Panda Antivirus | Sophos Anti-Virus | Trend Micro Antivirus plus Antispyware | VBA32 Antivirus |

AdWare. | + | + | + | + | — |

Rustock (NewRest) | — | + | — | — | — |

Sinowal (Mebroot) | — | — | — | — | — |

Email-Worm.Scano (Areses) | — | — | — | — | — |

TDL (TDSS, Alureon, Tidserv) | — | — | + | + | — |

TDL2 (TDSS, Alureon, Tidserv) | — | — | — | — | — |

Srizbi | — | — | — | — | — |

Rootkit. | — | — | — | — | — |

Rootkit.Pakes (synsenddrv) | — | + | + | + | — |

Rootkit.Protector (Cutwail, Pandex) | — | — | — | — | — |

Virus.Protector (Kobcka, Neprodoor) | — | — | — | — | — |

Xorpix (Eterok) | — | + | — | — | — |

Trojan-Spy.Zbot | — | + | + | + | — |

Win32/Glaze | + | + | — | + | + |

SubSys (Trojan. | — | — | + | — | — |

TDL3 (TDSS, Alureon, Tidserv) | — | — | — | — | — |

Вылечено/Всего | 2/16 | 6/16 | 5/16 | 5/16 | 1/16 |

Напомним, что в соответствии с используемой схемой анализа результатов и награждения, (+) означает, что антивирус успешно устранил активное заражение системы, при этом работоспособность системы была восстановлена (или не нарушена). (-) означает, что антивирус не смог устранить активное заражение или при лечении была серьезно нарушена работоспособность системы.

Как видно из таблиц 1-3 самым сложным для удаления оказался бэкдор-шпион Sinowal (Mebroot), который не смог вылечить ни один из протестированных антивирусов.

Далее по сложности для удаления следует нашумевшая троянская программа TDL3 (TDSS, Alureon, Tidserv), червь Worm.Scano (Areses) и вирус Virus.Protector (Kobcka, Neprodoor). С ними справились не более трех из протестированных антивирусов.

Также достаточно сложными для удаления оказались вредоносные программы TDL2 (TDSS, Alureon, Tidserv), Srizbi, Rootkit.Podnuha (Boaxxe), SubSys (Trojan.Okuks), Rustock (NewRest) и Rootkit.Protector (Cutwail, Pandex), с ними смогли справиться не более пяти антивирусов.

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

Антивирус | Награда | % вылеченных |

Dr.Web Anti-Virus 5.0 | Gold Malware Treatment Award | 81% |

Kaspersky Anti-Virus 2010 | ||

Avast! Professional Edition 4. |

| 63% |

Microsoft Security Essentials 1.0 | ||

Norton AntiVirus 2010 | Bronze Malware Treatment Award | 56% |

F-Secure Anti-Virus 2010 | 44% | |

Panda Antivirus 2010 | Тест | 38% |

AVG Anti-Virus & Anti-Spyware 9.0 | 31% | |

Avira AntiVir PE Premium 8.1 | ||

Sophos Anti-Virus 9.0 | ||

Trend Micro Antivirus plus Antispyware 2009 | ||

BitDefender Antivirus 2009 | 25% | |

Eset NOD32 Antivirus 4. | ||

McAfee VirusScan Plus 2010 | 19% | |

Comodo Antivirus 3.13 | 13% | |

Outpost Antivirus Pro 2009 | ||

VBA32 Antivirus 3.12 | 6% |

В итоге только 6 из 17 протестированных антивирусов показали достойные результаты по лечению активного заражения. Согласно действующей для всех подобных тестов системы награждения, высшую награду Platinum Malware Treatment Award в этот раз не получил никто.

Лучшими по результатам теста оказались Dr.Web и Антивирус Касперского, которые корректно вылечили систему в 13 из 16 случаев и получили заслуженную награду Gold Malware Treatment Award.

Хорошие результаты также показали антивирусы Avast! Professional Edition и Microsoft Security Essentials, получившие награду Silver Malware Treatment Award, а также Norton AntiVirus и F-Secure Anti-Virus, получившие Bronze Malware Treatment Award.

Отдельно необходимо отметить неожиданно высокие результаты нового бесплатного антивируса Microsoft, который с первого же раза сумел войти в призеры этого сложного теста. Такой результат свидетельствует, что корпорация уделяет внимание проблеме устранения активных заражений.

Также необходимо сделать комментарий относительно VBA32 Antivirus. Дело в том, что в составе дистрибутива этого антивируса идет Vba32 AntiRootkit, который необходимо запускать отдельно (в интерфейсе нет информации о нем) и производить удаление вредоносных программ из системы в ручном режиме. Тоже самое касается и утилиты Eset SysInspector. Согласно методологии теста мы не могли их учитывать, но эффективность этих программ (также как и других антируткитов и утилит для лечения системы) мы проверим в самом ближайшем будущем отдельном тесте.

Чтобы ознакомиться с подробными результатами теста и убедиться в правильности итоговых расчетов, вы можете скачать результаты теста в формате Microsoft Excel или PDF.

Анализ изменений в сравнении с предыдущими тестами

В заключение хотелось бы проанализировать результаты всех наших тестов на лечение активного заражения за 2007-2010 годы. Для этого к результатам этого теста были добавлены результаты трех предыдущих тестов, которые вы можете найти здесь.

Таким образом, можно проследить изменения в эффективности лечения сложных случаев заражения для каждого протестированного продукта (за исключением Microsoft, который не участвовал в предыдущих тестах) — см. рисунок 1.

Рисунок 1: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Как видно из рисунков 1-2, никакого прогресса в лечении сложных видов угроз по индустрии в целом не наблюдается. Положительную динамику в последних тестах продемонстрировал только Антивирус Касперского и F-Secure. Открытие прошлого теста, Outpost, к сожалению, сдал позиции и не смог закрепиться в группе сильнейших.

Открытие прошлого теста, Outpost, к сожалению, сдал позиции и не смог закрепиться в группе сильнейших.

Стабильно лучшими антивирусами для лечения активного заражения остаются четыре продукта: Dr.Web, Антивирус Касперского, Avast и Norton. Результаты других антивирусов или балансируют на неудовлетворительном уровне или, что еще хуже, снижаются.

Василий Бердников, руководитель тестовой лаборатории Anti-Malware.ru и координатор данного теста, так комментирует его результаты:

«Важной характеристикой любого антивируса является способность лечить зараженный ПК. Но как видно из результатов тестирования, справиться с этой проблемой могут далеко не все. Более того, во многих случаях пользователь зараженного ПК даже не будет знать о том, что является частью ботнета, имея при этом работающий антивирус с актуальными обновлениями. Исходя из постоянного совершенствования технологий, применяемых в современных вредоносных программах, антивирусным вендорам стоит больше уделять внимания развитию технологий обнаружения и эффективного лечения зараженной системы. Текущими тенденциями продолжает быть не маскировка файла на диске, а выдача ложного содержимого при чтении файла антивирусом, что позволяет от него эффективно маскироваться».

Текущими тенденциями продолжает быть не маскировка файла на диске, а выдача ложного содержимого при чтении файла антивирусом, что позволяет от него эффективно маскироваться».

Комментарии партнеров Anti-Malware.ru

Антон Белоусов, руководитель отдела по работе с ИТ-специалистами и направлению информационной безопасности, Microsoft в России:

«Качество сканирования и умение удалить найденные вредоносные программы является одной из наиболее важных характеристик современного антивируса. И мы очень рады, что наш новый продукт Microsoft Security Essentials уже в первой версии показал хорошие результаты в тесте на лечение активного заражения. Также мы продолжаем работу над улучшением качества сканирования и быстродействием нашего продукта. Но уже сейчас можно сказать, что пользователи, использующие Microsoft Security Essentials, будут надежно защищены от большинства известных на данный момент вредоносных программ.

Отдельно хочется отметить, что в последнее время количество действительно сложных вирусов растет, и проблема их обнаружения и удаления стоит довольно остро. Именно поэтому команда сотрудников Microsoft, отвечающих за создание антивирусных баз растет и пополняется высококлассными специалистами».

Именно поэтому команда сотрудников Microsoft, отвечающих за создание антивирусных баз растет и пополняется высококлассными специалистами».

Сергей Уласень, начальник отдела разработки антивирусного ядра компании «ВирусБлокАда»:

«В борьбе с активными заражениями наша компания выбрала несколько иной путь, который отличается от логики работы, проверяемой в данном тесте. Так в прошлом году мы начали разрабатывать специализированную утилиту VBA32 AntiRootkit. В задачи данной утилиты входит поиск и возможность обезвреживания активных заражений. Уже в начале марта бета-тестерам компании будет доступна новая версия VBA32 AntiRootkit 3.12.5.0, функционал которой значительно доработан, и большинство указанных в тесте вредоносных программ можно будет обнаруживать и обезвреживать с ее помощью.

Данная утилита уже сейчас входит в состав антивирусного комплекса VBA32 и доступна всем пользователям в качестве отдельного модуля. В будущем мы планируем взять курс на внедрение технологий, примененных в VBA32 AntiRootkit, в функциональность комплекса в целом».

Комментирует Вячеслав Русаков, ведущий разработчик «Лаборатории Касперского»:

«В первую очередь хотелось бы отметить, что команда тестеров Anti-Malware.ru прислушались к комментариям вендоров и провели этот тест не на виртуальных машинах, а на настоящих. Таким образом, тест намного лучше отражает реальное положение дел. Вместе с тем ситуация с каждым годом становится все плачевнее. Призывы к улучшению компонент противодействия активным угрозам в очередной раз не были услышаны, что наглядно демонстрируется данным тестом. Большинство антивирусных продуктов сдают свои позиции в области лечения активного заражения. Говорит это, прежде всего, о том, что производители систем защиты не уделяют должного внимания данной проблеме и продолжают наращивать лишь мощности защитных технологий. В результате пользователь остается один на один со сложной угрозой, а чаще и вовсе не подозревает о ее существовании на своем компьютере.

В сфере руткитов и сложных угроз прослеживается определенный тренд – вредоносный код становится все более изощренным, используются технологии заражения системных компонент операционной системы, проникновение на компьютер в обход основных модулей защиты антивируса. Современные вредоносные программы используют еще более мощные алгоритмы защиты от обнаружения и лечения антивирусными продуктами. Решения «Лаборатории Касперского» в очередной раз подтвердили свое звание не только как высокотехнологичных антивирусных продуктов, способных предотвратить проникновение вредоносного ПО на компьютер пользователя, но также способных эффективно бороться с заражением внутри системы. Мы продолжаем удерживать баланс между инновационными технологиями и грамотной поддержкой всех направлений развития».

Современные вредоносные программы используют еще более мощные алгоритмы защиты от обнаружения и лечения антивирусными продуктами. Решения «Лаборатории Касперского» в очередной раз подтвердили свое звание не только как высокотехнологичных антивирусных продуктов, способных предотвратить проникновение вредоносного ПО на компьютер пользователя, но также способных эффективно бороться с заражением внутри системы. Мы продолжаем удерживать баланс между инновационными технологиями и грамотной поддержкой всех направлений развития».

Авторы теста:

Григорий Смирнов

Александр Щербина

Артем Сальников

Алексей Баранов

Координация тестирования:

Василий Бердников

Тест антивирусов на лечение активного заражения (октябрь 2012) — Тесты и сравнения антивирусов

Каждый день появляются тысячи новых образцов вредоносных программ. Вирусописатели придумывают все новые методы противодействия обнаружению и удалению вредоносного кода из системы антивирусными программами, например, при помощи руткит-технологий маскировки. В таких условиях ни один антивирус не способен гарантировать 100% защиту компьютера, поэтому у простого пользователя всегда будут оставаться риски заражения даже с установленной антивирусной защитой.

В таких условиях ни один антивирус не способен гарантировать 100% защиту компьютера, поэтому у простого пользователя всегда будут оставаться риски заражения даже с установленной антивирусной защитой.

Во многих случаях пропущенная на компьютер вредоносная программа может длительное время находиться незамеченной, даже при установленном и функционирующем антивирусе. В этом случае пользователь будет испытывать ложное чувство защищенности — его антивирус не просигнализирует о какой-либо опасности, в том время как злоумышленники будут собирать его конфиденциальные данные или каким-либо иным способом использовать в своих целях вычислительные мощности инфицированного компьютера. Также нередки случаи, когда вредоносная программа обнаруживается антивирусом, но удалить ее он не в состоянии, что вынуждает пользователя обращаться в техническую поддержку или же самостоятельно устранять заражение при помощи дополнительных утилит, зачастую – сторонних производителей или прибегая, например, к помощи экспертов специального сервиса VirusInfo. Info.

Info.

Антивирусные производители могут и обязаны защищать своих клиентов, развивая технологии обнаружения проникшего на компьютер вредоносного кода и его корректного удаления. Но, как показывает наша практика, далеко не все уделяют этому аспекту защиты должное внимание.

Цель данного теста — проверить персональные версии антивирусов на способность успешно (не нарушая работоспособности операционной систем) обнаруживать и удалять уже проникшие на компьютер вредоносные программы в их активном состоянии.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

— Введение

— Сравнение антивирусов по возможности лечения

— Итоговые результаты теста и награды

— Анализ изменений в сравнении с предыдущими тестами

— Комментарии партнеров Anti-Malware.ru

Введение

В тесте принимали участие антивирусные продукты 15 производителей, среди которых:

- Avast! Internet Security 7.

0.1456

0.1456 - AVG Internet Security 2012 (2012.0.2197)

- Avira Internet Security 2012 (12.0.0.1127)

- BitDefender Internet Security 2013 16.16.0.1348

- Comodo Internet Security 5.10.228257.2253

- Dr.Web Security Space Pro 7.0.1.07100

- Eset Smart Security 5.2.9.1

- F-Secure Internet Security 2012 (1.62)

- Kaspersky Internet Security 2012 (12.0.0.374(i))

- McAfee Internet Security 11.0.678

- Microsoft Security Essentials 4.0.1526.0

- Norton Internet Security 2012 (19.8.0.14)

- Outpost Security Suite Pro 7.5.3 (3942.608.1810)

- Panda Internet Security 2012 (17.01.00)

- Trend Micro Titanium Internet Security 2012 (5.0.1280)

Тест проводился на следующих вредоносных программах для Windows XP x86, которые были выбраны в соответствии с определенными требованиями:

- TDL (TDSS, Alureon, Tidserv)

- Koutodoor

- Win32/Glaze

- Sinowal (Mebroot)

- Rootkit.Protector (Cutwail, Pandex)

- Worm.

Rorpian

Rorpian - Rootkit.Podnuha (Boaxxe)

- Virus.Protector (Kobcka, Neprodoor)

- Rustock (Bubnix)

- Email-Worm.Scano (Areses)

- Rloader (WinNT/Simda)

- SubSys (Trojan.Okuks)

- Rootkit.Pakes (synsenddrv, BlackEnergy)

- TDL2 (TDSS, Alureon, Tidserv)

- TDL3 (TDSS, Alureon, Tidserv)

- Xorpix (Eterok)

- Pihar (TDL4,TDSS, Alureon, Tidserv)

- SST (PRAGMA, TDSS, Alureon)

- Zeroaccess (Sirefef, MAX++)

- Cidox (Rovnix, Mayachok, Boigy)

И нескольких вредоносных программах для Windows 7 x64:

- Pihar (TDL4,TDSS, Alureon, Tidserv)

- SST (PRAGMA, TDSS, Alureon)

- Zeroaccess (Sirefef, MAX++)

- Cidox (Rovnix, Mayachok, Boigy)

Таким образом, для тестирования в сумме было отобрано 24 различных образца вредоносных программ для двух видов операционных систем. Проверка возможности лечения активного заражения антивирусными программами проводилась строго в соответствии с определенной методологией.

Сравнение антивирусов по возможности лечения

Таблица 1: Результаты лечения активного заражения различными антивирусами (начало)

| Антивирус \ Вредоносная программа | Avast! Internet Security | AVG Internet Security | Avira Internet Security | BitDefender Internet Security | Comodo Internet Security |

| TDL (TDSS, Alureon, Tidserv) | + | + | — | + | — |

| Koutodoor | — | — | + | + | — |

| Win32/Glaze | — | — | + | — | — |

| Sinowal (Mebroot) | — | — | — | + | — |

| Rootkit.Protector (Cutwail, Pandex) | + | — | + | + | — |

| Worm.Rorpian | + | — | — | + | — |

| Rootkit.Podnuha (Boaxxe) | + | — | — | + | — |

| Virus.Protector (Kobcka, Neprodoor) | — | — | — | — | — |

| Rustock (Bubnix) | — | + | — | + | — |

| Email-Worm.Scano (Areses) | — | — | + | + | — |

| Rloader (WinNT/Simda) | — | — | — | — | — |

| SubSys (Trojan.Okuks) | + | — | — | + | — |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | + | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | — | — | — | + | — |

| TDL3 (TDSS, Alureon, Tidserv) | — | + | — | + | — |

| Xorpix (Eterok) | + | + | + | + | — |

| Pihar (TDL4,TDSS, Alureon, Tidserv) | — | — | — | + | — |

| SST (PRAGMA, TDSS, Alureon) | + | — | — | + | — |

| Zeroaccess (Sirefef, MAX++) | — | — | — | — | — |

| Cidox (Rovnix, Mayachok, Boigy) | — | — | — | + | — |

| Pihar (TDL4,TDSS, Alureon, Tidserv) x64 | — | — | — | + | — |

| SST (PRAGMA, TDSS, Alureon) x64 | + | — | — | + | — |

| Zeroaccess (Sirefef, MAX++) x64 | — | — | — | — | — |

| Cidox (Rovnix, Mayachok, Boigy) x64 | — | — | — | — | — |

| Вылечено/Всего | 9/24 | 5/24 | 6/24 | 18/24 | 1/24 |

Таблица 2: Результаты лечения активного заражения различными антивирусами (продолжение)

| Антивирус \ Вредоносная программа | Dr.Web Security Space Pro | Eset Smart Security | F-Secure Internet Security | Kaspersky Internet Security | McAfee Internet Security |

| TDL (TDSS, Alureon, Tidserv) | + | — | — | + | — |

| Koutodoor | + | — | + | + | + |

| Win32/Glaze | + | — | + | + | — |

| Sinowal (Mebroot) | — | — | — | + | — |

| Rootkit.Protector (Cutwail, Pandex) | + | — | — | + | — |

| Worm.Rorpian | + | + | — | + | + |

| Rootkit.Podnuha (Boaxxe) | + | — | — | + | — |

| Virus.Protector (Kobcka, Neprodoor) | — | — | — | + | — |

| Rustock (Bubnix) | + | — | — | + | — |

| Email-Worm.Scano (Areses) | + | — | + | + | — |

| Rloader (WinNT/Simda) | + | — | — | + | — |

| SubSys (Trojan.Okuks) | + | — | — | + | + |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | — | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | + | — | + | + | — |

| TDL3 (TDSS, Alureon, Tidserv) | + | — | — | + | + |

| Xorpix (Eterok) | + | + | + | + | — |

| Pihar (TDL4,TDSS, Alureon, Tidserv) | — | — | — | + | — |

| SST (PRAGMA, TDSS, Alureon) | + | — | — | + | — |

| Zeroaccess (Sirefef, MAX++) | + | — | — | + | + |

| Cidox (Rovnix, Mayachok, Boigy) | + | — | — | + | — |

| Pihar (TDL4,TDSS, Alureon, Tidserv) | — | — | — | + | — |

| SST (PRAGMA, TDSS, Alureon) | + | — | — | + | — |

| Zeroaccess (Sirefef, MAX++) | + | — | — | + | — |

| Cidox (Rovnix, Mayachok, Boigy) | + | — | — | + | — |

| Вылечено/Всего | 20/24 | 3/24 | 5/24 | 24/24 | 6/24 |

Таблица 3: Результаты лечения активного заражения различными антивирусами (окончание)

| Антивирус \ Вредоносная программа | Microsoft Security Essentials | Norton Internet Security | Outpost Security Suite Pro | Panda Internet Security | Trend Micro Titanium Internet Security |

| TDL (TDSS, Alureon, Tidserv) | — | + | — | — | + |

| Koutodoor | + | — | — | — | + |

| Win32/Glaze | + | + | + | + | + |

| Sinowal (Mebroot) | — | — | — | — | — |

| Rootkit.Protector (Cutwail, Pandex) | + | — | — | — | — |

| Worm.Rorpian | + | + | + | — | + |

| Rootkit.Podnuha (Boaxxe) | + | — | — | — | — |

| Virus.Protector (Kobcka, Neprodoor) | + | — | — | + | — |

| Rustock (Bubnix) | + | + | — | — | — |

| Email-Worm.Scano (Areses) | + | + | — | — | + |

| Rloader (WinNT/Simda) | — | — | — | — | — |

| SubSys (Trojan.Okuks) | + | — | + | — | — |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | + | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | + | + | — | — | — |

| TDL3 (TDSS, Alureon, Tidserv) | + | — | — | — | — |

| Xorpix (Eterok) | + | + | — | + | + |

| Pihar (TDL4,TDSS, Alureon, Tidserv) | — | — | — | — | — |

| SST (PRAGMA, TDSS, Alureon) | — | — | — | — | — |

| Zeroaccess (Sirefef, MAX++) | — | — | + | — | — |

| Cidox (Rovnix, Mayachok, Boigy) | — | — | — | — | — |

| Pihar (TDL4,TDSS, Alureon, Tidserv) | — | — | — | — | — |

| SST (PRAGMA, TDSS, Alureon) | — | — | — | — | — |

| Zeroaccess (Sirefef, MAX++) | — | + | — | — | — |

| Cidox (Rovnix, Mayachok, Boigy) | — | — | — | — | — |

| Вылечено/Всего | 13/24 | 9/24 | 5/24 | 4/24 | 7/24 |

Напомним, что, в соответствии с используемой схемой анализа результатов и награждения, (+) означает, что антивирус успешно устранил активное заражение системы, при этом работоспособность системы была восстановлена (или не нарушена). (-) означает, что антивирус не смог устранить активное заражение или при лечении была серьезно нарушена работоспособность системы.

Как видно из таблиц 1-4, традиционно сложным для обнаружения и удаления оказался троян Sinowal (Mebroot), модифицирующий главную загрузочную запись (MBR) жесткого диска, а также новые для нашего теста Rloader (WinNT/Simda) и Cidox (Rovnix, Mayachok, Boigy) для х64. Корректно удалить эти вредоносные программы смогли лишь антивирус Касперского и Dr.Web.

Cidox (Rovnix, Mayachok, Boigy) для х86, Zeroaccess (Sirefef, MAX++) для х64 и Virus.Protector (Kobcka, Neprodoor) лечат только три из всех протестированных антивирусов.

Не менее сложным оказался SST (PRAGMA, TDSS, Alureon) для х86 — его смогли удалить не более четырех из протестированных антивирусов.

К сожалению, ряд производителей, по-прежнему, предпочитает закрывать глаза на существование сложных видов вредоносных программ. Детектирование отдельных файлов вредоносных программ добавляется формально, что не позволяет обнаруживать заражение в активной фазе, когда работают методы его маскировки. Подробности можно найти в полном отчете о тестировании.

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

Антивирус | Награда | % вылеченных |

Kaspersky Internet Security | Platinum Malware Treatment Award | 100% |

Dr.Web Security Space Pro |

| 83% |

BitDefender Internet Security |

| 75% |

| Microsoft Security Essentials | Bronze Malware Treatment Award | 54% |

| Avast! Internet Security | Тест | 38% |

| Norton Internet Security | ||

| Trend Micro Titanium Internet Security | 29% | |

| Avira Internet Security | 25% | |

| McAfee Internet Security | ||

| AVG Internet Security | 21% | |

| F-Secure Internet Security | ||

| Outpost Security Suite Pro | ||

| Panda Internet Security | 17% | |

| Eset Smart Security | 13% | |

| Comodo Internet Security | 4% |

В этом году только 4 из 15 протестированных антивирусов показали достойные результаты по лечению активного заражения, что заметно хуже прошлогоднего уровня.

Согласно действующей для всех подобных тестов системе награждения, высшую награду Platinum Malware Treatment Award удалось завоевать антивирусному продукту Kaspersky Internet Security, вылечившему все без исключения сложные варианты заражения.

Очень высокий результат показал антивирус Dr.Web Security Space, который успешно вылечил все сложные варианты заражения в нашем тесте, за исключением четырех. Этот антивирус получает заслуженную награду Gold Malware Treatment Award. Если бы не досадные падения в BSOD, то его результат разделил бы первое место с победителем теста.

Хороший результат показал BitDefender Internet Security, который неожиданно занял третье место и вылечил 18 из 24 заражений. Он заслуженно получает награду Silver Malware Treatment Award.

Достойный результат показал антивирус Microsoft Security Essentials, получивший награду Bronze Malware Treatment Award.

Как мы видим, лидерство в лечении сложных случаев заражения уже не первый год продолжают удерживать российские антивирусные производители. Составить им серьезную конкуренцию пытается румынский BitDefender. Но по результатам одного года говорить о системном подходе к лечению сложных угроз у этого производителя еще рано.

Среди награжденных мы не видим антивирусов Avast! и Norton, что весьма неожиданно. Потому как эти два производителя на протяжении многих лет показывали высокие результаты в тестах данного класса.

Чтобы ознакомиться с подробными результатами теста и убедиться в правильности итоговых расчетов, вы можете скачать результаты теста в формате Microsoft Excel.

Анализ изменений в сравнении с предыдущими тестами

В заключение хотелось бы проанализировать результаты всех наших тестов на лечение активного заражения за 2010-2012 годы. Для этого к результатам теста были добавлены результаты двух предыдущих тестов, которые вы можете посмотреть здесь.

Таким образом, можно проследить изменения в эффективности лечения сложных случаев заражения для каждого протестированного продукта — см. рисунок 1.

Рисунок 1: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Как видно из рисунков 1-2, прогресса в лечении сложных видов заражений по индустрии в целом не только не наблюдается, но и на лицо деградация результатов. Многие производители считают задачу обнаружения сложных вредоносных программ и корректного восстановления системы неинтересной и сложной для себя. Положительную динамику в последних тестах продемонстрировали разве что BitDefender, Trend Micro и McAfee. Результаты всех остальных антивирусов ухудшились или остались на том же уровне.

Стабильно лучшими антивирусами для лечения активного заражения на протяжении всех последних лет остаются всего два продукта: Антивирус Касперского и Dr.Web.

Сильно ухудшились результаты антивирусов Avast и Norton, которые ранее стабильно были в числе лидеров по данному показателю тестирования. Например, в некоторых случаях антивирус Avast перестал лечить то, с чем успешно справлялся год назад. Результаты антивируса Microsoft также ухудшились в сравнении с прошлыми годами.

Результаты других антивирусов или балансируют на неудовлетворительном уровне, или, что еще хуже, снижаются.

Илья Шабанов, управляющий партнер Anti-Malware.ru:

«К большему сожалению обнаружение активного заражения и его устранение становится уникальной способностью только некоторых антивирусных продуктов. По результатам этого теста можно назвать только четыре антивируса, которые умеют это делать хорошо. Остальные производители, вероятно, не считают нужным тратить на это свои ресурсы. Они считают заразившихся своего рода неудачниками, которые должны решать свои проблемы самостоятельно. На практике мы видим сотни живых случаев, когда штатные антивирусы не могут ничего поделать с заражением. В этом случае пользователем приходится обращаться в сторонние службы помощи, например, на VirusInfo.info, где мы видим сотни таких случаев».

Василий Бердников, эксперт Anti-Malware.ru:

«За прошедшее время с прошлого тестирования налицо увеличение количества семейств вредоносных программ, которые являются буткитами. Это продиктовано появлением x64 систем у пользователей, что позволяет вредоносным программ обойти защитные механизмы этой ОС. Вредоносные программы все глубже проникает в систему и все сложнее маскируются, а их количество продолжат расти. Но большинство антивирусных вендоров не уделяет должного внимания обнаружению сложных угроз и корректному излечению зараженных систем. Или же уделяет внимание, но не защите пользователей, а скорее публикации статей в блогах».

Михаил Касимов, эксперт Anti-Malware.ru:

«Сложность проведения настоящего теста, на мой взгляд, изначально была в том, что «вкусные» вещи с точки зрения лечения датируются прошлыми годами, а за это время фактически не было каких-либо откровений в общем потоке вредоносных программ. За исключением, разве что, вариации Rovnix, модифицировавших Volume Boot Record, но так и не получивших массового распространения. Поэтому, данный тест я бы рассматривал в контексте «Антивирусные продукты. Работа над ошибками. Чекпоинт 2012». Если говорить в целом по фону, то видимых изменений в умении устранять вредоносные программы, которые используют разные техники своего сокрытия в системе в их активном состоянии, нет. И вряд ли будут. Если говорить в частности, то результаты второго лидера теста — Dr.Web — несколько удивительны, ибо, например, Sinowal для него проблемой никогда и не был, если не считать давнего явления, когда Sinowal перезагружал систему при запуске сканера. Третье место у BitDefender-а больше похоже на стохастический всплеск, будущие тестирования должны будут ответить на этот вопрос. Avast! удивил, причём, — неприятно удивил, хотя здесь тоже не исключён случайный провал».

Вячеслав Русаков, эксперт Anti-Malware.ru:

«Основным отличием теста на лечение активного заражения портала Anti-Malware.ru ото всех подобных тестов является то, что вредоносные программы выбираются специальным образом. А именно, данные вредоносные программы содержат в себе различные методики сокрытия в системе. Данные способы считались и/или считаются передовыми и, в каком-то смысле, уникальными в определенные моменты времени. Примечателен тот факт, что в текущем тесте использовались сэмплы работающие не только под управлением семейств ОС Windows x86, но и работающие под управлением семейств ОС Windows x64. Для систем Windows x64 вирусописателям приходится разрабатывать новые методы сокрытия, т.к. старые методы в большинстве случаев являются неработоспособными.

Сравнивая результаты предыдущих тестов, я наблюдаю очевидную тенденцию — с каждым годом вендоров, уделяющих достаточное внимание излечению компьютеров и борьбе с руткитами становится все меньше. Очень сильно порадовал BitDefender, чувствуется, что была проведена соответствующая работа и результат не заставил себя ждать. Однако, на этом не стоит останавливаться.

Компания Dr.Web очевидно все еще довольно сильна в лечении, но технологии должны идти в ногу со временем, нельзя вытягивать за счет предыдущих достижений. Два краха системы при запуске сканирования, скорее всего, говорит о тестировании анти-руткита спустя рукава.

Microsoft является очевидным середнячком и полагаться на их технологии для излечения компьютера я бы не стал.

Из всей четверки антивирусных гигантов (Symantec, McAfee, Kaspersky, Trend Micro) лишь “Лаборатория Касперского” находится в технологическом отрыве, остальные вендоры и “рядом не стояли” с технологиями излечения. Приятно осознавать, что ты приложил руку к развитию анти-руткита «Лаборатории Касперского».

Всем, кто провалил тест, я бы рекомендовал делать коробки красивее и обязательно увеличить бюджет на рекламу, ибо, как показывает практика, иного выхода у данных вендоров просто нет».

Валерий Ледовской, эксперт Anti-Malware.ru:

«Впервые тест проводился на двух системах, и одна из них 64-битная Windows 7, наверное, самая популярная на данный момент система для современных компьютеров с ОЗУ >= 4ГБ. В силу объективных кадровых перемещений антивирусные продукты «Лаборатории Касперского» и Dr.Web за время последних тестирований произвели рокировочку. И если раньше Dr.Web не мог вылечить в тестировании единицы кейсов, то в настоящем тестировании неудачных кейсов уже 4, и результат 83% — ещё дальше от 100%. Радует третье место BitDefender. Ещё при выходе версии 2012 в списке новинок было заметно стремление разработчиков улучшить лечение. И мы видим, что усилия приносят свои плоды. Популярные в России продукты ESET радуют в этом важном тестировании всё меньше и меньше. Видимо, разработчики решили не тратить своё время на такие сложные задачи, что печально. Microsoft Security Essentials остался примерно на том же уровне, что и в предыдущем тестировании. Некоторое снижение результата связано с тем, что на Windows 7 этот продукт не смог вылечить систему от тех же заражений, что и на Windows XP (в предыдущем тестировании участвовала одна ОС). В целом, видно, что ситуация по антивирусной индустрии ухудшилась — меньше продуктов получили награды. В прошлом тестировании «бронзу» получили 4 продукта, а в этом — всего один. Основная часть продуктов показала весьма посредственные результаты».

Комментарии партнеров Anti-Malware.ru

Олег Андрианов, старший менеджер по сертификации продуктов «Лаборатории Касперского»:

«Лаборатория Касперского» всегда уделяет большое внимание задаче установки защитных продуктов на уже зараженные системы и качественное удаление сложных угроз, ведь с этой потребностью часто сталкиваются пользователи, ранее пренебрегавшие качественной защитой. Мы благодарим экспертов Anti-Malware.ru за проведенную работу и высокую оценку возможностей Kaspersky Internet Security».

Кэтэлин Кошой, главный стратег информационной безопасности компании Bitdefender:

«Последний тест, проведенный независимым аналитическим центром Anti-Malware.ru, завершает в целом положительный и полный наград для продуктов Bitdefender год. Сравнения антивирусных приложений обычно начинаются на равных для всех условиях, и это значит, что все продукты должны работать в одной весовой категории. В данном тесте принимала участие версия GM антивируса Bitdefender, которая вышла в конце июля. Несмотря на то, что в данном тестировании принимала участие не самая поздняя версия продукта, данный тест стал весомой мотивацией для улучшения нынешней версии. Безусловно, мы рады, что усилия наших специалистов привели к тому, что продукт показал столь высокие результаты в категории лечения активных заражений. Мы и в дальнейшем будем совершенствовать наши технологии обнаружения и лечения вредоносного кода».

Авторы теста:

Александр Шевцов

Алексей Баранов

Александр Щербина

Роман Герцвольф

Сравнительные тесты антивирусов | Компьютерная служба

В феврале 2008 г. по результатам тестирования способности антивирусов обнаруживать вредоносные программы при проверке по требованию, дважды в год проводимого австрийской исследовательской лабораторией AV-Comparatives, Антивирус Касперского получил статус Advanced+.

Тестирование проводится на коллекциях, содержащих до миллиона вредоносных программ и регулярно обновляющихся, поэтому даже небольшое преимущество Антивируса Касперского означает тысячи вредоносных программ, пропущенных другими антивирусными продуктами.

Отметим также, что решения «Лаборатории Касперского» стабильно получают статус Advanced+ с первого проведенного в этой категории тестирования.

Для того чтобы сигнатурный метод был эффективен, разработчик антивирусного решения должен обеспечивать высокую скорость реакции на появление нового вредоносного ПО. Высокая скорость реакции «Лаборатории Касперского» на новые угрозы подтверждена в ходе теста, проведенного исследовательской группой лаборатории AV-Test.org в январе 2008 года, результаты теста опубликованы в голландском издании Security.nl. Тестирование показало, что время реакции «Лаборатории Касперского» на появление новых вредоносных программ составляет менее двух часов.

Авторитетный информационно-аналитический портал по информационной безопасности Anti-Malware.ru в январе 2008 г. провел тест антивирусов на обнаружение и удаление вредоносных программ, скрывающих свое присутствие в системе — руткитов.

Цель теста — проверить возможности популярных программных продуктов обнаруживать и удалять распространенные в сети вредоносные программы, использующие руткит-технологии для сокрытия своего присутствия в системе. Дополнительно проверке подверглись возможности проактивного обнаружения скрывающих свое присутствие в системе программ. Эта часть теста проводилась на концептуальных руткитах, демонстрирующих различные возможности по сокрытию в системе.

По результатам теста Антивирус Касперского 7.0 был признан лучшим в обнаружении и удалении скрытых угроз и получил награду Gold Anti-Rootkit Protection Award.

Cтопроцентной защиты от вирусов пока не существует. Вредоносная программы иногда все же проникают на компьютер. Это проиcходит либо потому, что на компьютере вообще не было антивируса, либо потому, что антивирус не обнаружил вредоносную программу ни сигнатурными, ни проактивными методами.

В такой ситуации важно, чтобы установленный антивирус со свежими базами сигнатур смог не только обнаружить вредоносную программу, но и успешно ликвидировать все последствия ее деятельности, вылечить активное заражение.

Кроме того не достаточно просто удалить или вылечить зараженный файл, нужно ликвидировать все изменения, произведенные вредоносным процессом в системе (например, изменения в реестре), и полностью восстановить работоспособность системы.

Тесты на лечение активного заражения проводит команда российского портала Anti-Malware.ru. Результаты теста, который они провели в сентябре 2007 г., представлены на следующей диаграмме:

Явным лидером по результатам тестирования лечебных возможностей, в полном соответствии со своим названием, оказался Dr.Web.

Стоит отметить также, что Dr.Web AV-Desk признан одним из лучших программных продуктов 2007 года в разделе «Безопасность» по версии журнала «PC Magazine».

Проверка антивируса на работоспособность | Персональный компьютер

В сети Интернет предостаточно различного вида угроз несущих заражение персонального компьютера вредоносным кодом. На этом фоне существует большое количество антивирусных программ, которые созданы для борьбы с этим вредоносным кодом, выявлением его и уничтожением. Каждый из пользователей персонального компьютера желал бы знать, насколько его антивирусный продукт отвечает современным реалиям и способен ли он защитить его компьютер. На этот счет существуют специальные тесты, которые, по словам распространителей, проверяют качество работы антивирусного продукта. Так ли это, мы и попытаемся сегодня выяснить……

В сети Интернет предостаточно различного вида угроз несущих заражение персонального компьютера вредоносным кодом. На этом фоне существует большое количество антивирусных программ, которые созданы для борьбы с этим вредоносным кодом, выявлением его и уничтожением. Каждый из пользователей персонального компьютера желал бы знать, насколько его антивирусный продукт отвечает современным реалиям и способен ли он защитить его компьютер. На этот счет существуют специальные тесты, которые, по словам распространителей, проверяют качество работы антивирусного продукта. Так ли это, мы и попытаемся сегодня выяснить.

Как говорилось выше, существует определенный тест, проверки работоспособности антивируса называется он — EICAR-Test-File (European Institute for Computer Antivirus Research) в переводе — Европейский институт компьютерных антивирусных исследований.)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

Для того, чтобы код заработал, после первой цифры 4 добавьте обратный слэш «» без кавычек. Особенности CMS на которой работает сайт не позволяет этого сделать прямо в коде (срабатывает защита и код становится не работоспособным ввиду отсутствия слэша). После этого нужно сохранить файл под расширением .exe или .com. При попытке сохранения этого файла в компьютере, ваш антивирус должен выдать тревожное оповещение. Этот файл по своей сути не является вирусом, антивирус его определит, как тест проверки антивируса на работоспособность при этом тут же удалить этот файл. Если антивирус упорно молчит, это говорит о том, что он не работает. Эта стандартная проверка выработанная разработчиками антивирусного обеспечения и является единым инструментом проверки антивирусного ПО с использованием «Симулятора вируса». Но заметьте одну деталь — «Эта стандартная проверка«, то есть является общим требованием ко всем без исключения антивирусным продуктам. О чем это говорит? Такого рода тест может определить лишь то, что работает антивирус или нет, не более. О проверке надежности защиты персонального компьютера, речи здесь идти не может. Поэтому, не обольщайтесь, если ваш антивирус определил этот файл и уничтожил его — это ни о чем еще не говорит. Например, его с легкостью определяет Avast, выдавая сообщение — (EICAR Test-NOT virus!!!) или та же Panda — (Eicar.Mod), но эти антивирусные продукты с трудом можно причислить к таковым. Ведь за свою многолетнюю историю – Avast, разрабатываясь в Чехии с 1991 года, так и не смог приблизится по своим качествам и характеристикам к лидерам антивирусного программного обеспечения даже на один шаг. Я не хочу обижать приверженцев этого программного продукта, но это действительно так.

Теперь о самом главном. Из вышесказанного можно сделать вывод, что тест — EICAR-Test-File не проверяет антивирус на качество работы. Этот тест дает возможность понять, ведет ли антивирус наблюдение за системой. Для того, чтобы определить качественный антивирус или нет, необходимо проводить лабораторные исследования. При этом для проверки необходимо иметь в наличии целую «бригаду» современных вредоносных угроз с разными поведенческими факторами, разными способом упаковки, проникновения, кодировки, вложения, одним словом провести тысячи различных тестов. Это целая наука. Над этим работают, огромные коллективы специалистов, затрачиваются колоссальные средства, время и т.д. Поэтому, проверить качество работы антивируса в домашних условиях невозможно, а к тому же подсунув ему для проверки один лишь тест. Мы, как обычные пользователи, может только констатировать факты и разводить руками в случаи заражения нашего персонального компьютера. Единственное, что поможет защитить более или менее компьютер от внешних и внутренних угроз, так это использование проверенных и надежных антивирусных продуктов. Не ставьте эксперименты с использованием низкопробных антивирусов, устанавливая их на свой персональный компьютер, вы подвергаете опасности всю хранимую информацию, поверьте, в случае чего, выйдет себе дороже!

Ноутбуки HP — Вопросы и ответы по работе с утилитой HP Health Check (на английском языке)

После запуска этой функции щелкните Re-scan (Повторное сканирование), OK (при появлении соответствующего приглашения), затем повторно нажмите OK (при появлении соответствующего приглашения).

HP Health Check (Проверка работоспособности) сканирует компьютер, затем создает список элементов, которые нуждаются в исправлении для улучшения производительности компьютера. В инструменте HP Health Check (Проверка работоспособности) также можно найти ссылки на полезные сведения по использованию некоторых функциональных возможностей компьютера.

Если отчет отмечен полосой зеленого цвета, то компьютер находится в хорошем состоянии и от пользователя не требуется выполнять никаких действий.

Рис. : HP Health Check — не требуется выполнять какие-либо действия.

Иногда в отчете отображаются незначительные неисправности, которые не требуют неотложного устранения. Тем не менее, их устранение позволит повысить производительность компьютера. Такие неисправности обозначены желтым цветом и имеют категорию action recommended (рекомендуется принять меры).

Рис. : HP Health check — action recommended (рекомендуется принять меры).

Серьезные неполадки, которые могут привести к возникновению серьезных проблем, отмечаются как attention needed (необходимо принять меры) и выделяются красным цветом.

Рис. : HP Health Check — attention needed (необходимо принять меры)

Рядом с каждой указанной неисправностью отображаются значки, по которым можно щелкнуть. Каждый значок указывает на действие, которое можно выполнить при помощи HP Health Check (Проверка работоспособности HP).

Значок | Действие |

Подробнее — щелкните на этот значок, чтобы отобразить документ, доступный в разделе Справка и поддержка HP, в котором содержится более подробное описание проблемы. | |

Быстрое сканирование — выполнение повторного сканирования указанного в списке компонента, в котором была обнаружена проблема, с целью определить была ли эта проблема решена. | |

Исправление – запуск процедуры исправления для отдельного компонента. | |

Напомнить позже — откладывание решения проблемы и последующее отображение уведомления при следующем сканировании компьютера при помощи функции HP Health Check (Проверка работоспособности HP). |

Вы можете исправить каждую неполадку отдельно или выбрать пункт Repair all (Исправить все) в верхней части экрана HP Health Check для исправления всех неполадок сразу.

Как тестируют защитные продукты, часть 1

Спрос на тесты возник практически с появлением антивирусов – в середине-конце 90-х годов XX века. В ответ появилось и предложение: тестовые лаборатории компьютерных журналов начали замерять эффективность защитных решений с помощью самопальных методологий, а чуть позже зародилась отрасль специализированных компаний, практикующих более обстоятельный подход к методикам тестирования.

Первые, примитивные тесты, заключающиеся в сканировании гигантских коллекций вредоносных и якобы вредоносных файлов, набранных отовсюду, вызывали справедливую критику, прежде всего, со стороны вендоров. Такого рода тесты были характерны недостоверными и нестабильными результатами, им мало кто доверял.

С тех пор прошло больше 20 лет. Защитные решения непрерывно развивались и работали все более эффективно за счет новых технологий, но и угрозы не отставали. В свою очередь, лаборатории постепенно совершенствовали свои методики тестирования, придумывая, как наиболее достоверно и точно измерить работу защитных продуктов в разных условиях.

К 20-летию компании поставили новый рекорд по наградам в тестах: за лучший детект, лечение, скорость и др. https://t.co/1VWvCQJnp7 pic.twitter.com/46WZNRRXww

— Евгений Касперский (@e_kaspersky_ru) February 3, 2017

Дело это непростое и недешевое, поэтому сложилась ситуация, когда качество тестирования напрямую зависит от финансовых возможностей и экспертизы, накопленных лабораторией.

Когда речь заходит о затратах на тестирование, главный вопрос – qui prodest? (лат. «кому выгодно?»). И это тот редкий случай, когда качественная работа выгодна всем: и вендорам, и их клиентам. Дело в том, что независимое тестирование – единственный способ оценить эффективность защитного решения и сравнить его с конкурентами. Других просто нет. Потенциальному покупателю тесты необходимы, чтобы понять, какой именно продукт отвечает его нуждам лучше всего. Вендору также нужно держать руку на пульсе отрасли, иначе он и не заметит, что его продукт отстал от конкурентов или свернул в своем развитии куда-то не туда. Такая практика существует и в других отраслях, в качестве примера можно вспомнить независимые тесты безопасности EURO NCAP и другие.

Но мир меняется, и для старых проблем появляются совершенно новые решения. В отрасли защиты от угроз также появляются продукты, основанные на модных перспективных подходах, таких как машинное обучение. Потенциальные возможности захватывают дух, правда, до их эффективной реализации может пройти еще немало лет. Конечно же, вендоры так называемых «некст-ген» антивирусов в своих маркетинговых материалах вдохновенно рассказывают о невероятных возможностях своих продуктов, но верить им на слово незачем – лучше, как и прежде, сравнивать решения на основе результатов тестирований.

Основные методологии тестирования

Вопросом «как это тестировать» задавались тестировщики на заре индустрии, задаются им и сейчас. Методологии тестирования развиваются согласно развитию киберугроз и самих защитных решений. Начиналось все с самого простого – on-demand scan.

On-demand scan (ODS). Лаборатория собирает всевозможные вредоносные программы (раньше преимущественно зараженные вирусами файлы, сейчас это по большей части троянцы), складывает в папку на жестком диске, и натравливает на всю коллекцию тестируемый продукт. Чем больше поймал – тем больше молодец. Иногда в ходе тестирования файлы копируются из папки в папку, что чуть ближе к реальному сценарию работы.

Если когда-то этой методики было достаточно, то теперь при таком тестировании не отрабатывает львиная доля продвинутых защитных технологий, что не позволяет оценить реальные возможности решения в части противодействия современным угрозам. Однако ODS все еще применяется, чаще всего в сочетании с более совершенными методами.

Тестирование с запуском. Следующий этап развития методов тестирования. Файлы собранной коллекции копируют и запускают на машине с запущенным тестируемым ПО, фиксируя действия защитного решения. Когда-то это казалось очень продвинутой методикой, но жизнь довольно быстро продемонстрировала ее недостатки. Дело в том, что современные кибератаки проводятся в несколько этапов, и вредоносный файл может быть лишь частью ее, не предназначенной для самостоятельной работы. То есть сэмпл может ждать каких-то параметров командной строки, или требовать специфического окружения (например, запуск из-под определенного браузера), или же это может быть модуль в виде библиотеки DLL, подключаемый к основному троянцу, и не запускающийся сам по себе.

Real-world test (RW). Самая сложная, но приближенная к реальности методика тестирования, заключающаяся в воспроизведении полного цикла заражения системы. На чистой системе с установленным защитным решением открывают вредоносный файл, присланный в письме, или через браузер переходят по реальной вредоносной ссылке, и проверяют, сработала ли вся цепочка заражения или же тестируемое решение смогло остановить процесс на одном из этапов.

Тесты такого рода позволяют вскрыть различные проблемы, которые может испытывать защитное ПО при работе в реальных условиях с реальными угрозами.

Однако тестирование по этой методике требует серьезной подготовки. Во-первых, полноценное тестирование на ста и более сэмплах требует большого числа машин, или очень много времени – не все лаборатории могут позволить себе такие расходы. Во-вторых, многие современные троянцы умеют определять запуск в виртуальном окружении и не работают в нем, чтобы затруднить исследователям анализ. Поэтому для получения наиболее достоверного результата, тестовой лаборатории приходится использовать физические компьютеры, «перезаливая» систему после прогона каждого вредоносного семпла. Или использовать виртуальные машины, но более тщательно подходить к отбору сэмплов для тестирования.

Другая непростая задача – формирование достаточно обширной базы вредоносных ссылок. Многие из них одноразовые или работают с ограничениями (к примеру, лишь для определенных регионов). И качество RW-теста очень сильно зависит от того, насколько хорошо лаборатория умеет находить такие ссылки и насколько корректно она с ними обращается. Очевидно, нет никакого толку от теста, когда один испытуемый продукт отработал при открытии ссылки, а с другими продуктами теста не получилось, так как ссылка «умерла». Для достижения точного результата, количество таких ссылок должно быть достаточно большим, что обспечить непросто.

Proасtive тест. Суть методики заключается в испытании защитного решения на заведомо неизвестных ему сэмплах. Для этого эксперты устанавливают тестируемый продукт и не обновляют его в течение некоторого времени, от нескольких дней до нескольких месяцев. После этого прогоняют коллекцию зловредов, появившихся после последнего обновления продукта, через OAS- и ODS-тесты, а отдельные компании еще и через тесты с запуском . Некоторые тестовые компании пакуют или обфусцируют известные угрозы, чтобы целенаправленно проверить возможности защитного решения по определению вредоносного поведения. Некоторые лаборатории также отключают возможность обновления просто отключая для защитного решения возможность обратиться в «облако». Из-за этого могут не срабатывать некоторые защитные технологии и тестируемые продукты оказываются в неравных условиях, что подрывает релевантность теста.

Removal или remediation (тест на полное удаление вредоносной программы). Проверяет способность защитного решения к лечению системы, т.е. очистке ключей автозапуска, удалению задач планировщика и других следов деятельности вредоносной программы. Тест достаточно важен, поскольку неудачное лечение может привести к проблемам при загрузке или функционировании ОС или, что еще хуже, к восстановлению зловреда в системе. В ходе теста «чистая» система успешно заражается вредоносной программой из набора, затем происходит перезагрузка компьютера и установка тестируемого защитного решения с последними обновлениями. Проверка на качество выполненного лечения есть у большинства тестеров – в виде отдельного теста или в составе RW.

Performance (тест на производительность). Позволяет оценить, насколько эффективно защитное решение использует ресурсы системы, для чего замеряется скорость выполнения различных операций с установленным и работающим продуктом: загрузка системы, копирование файлов, архивирование и разархивирование, запуск приложений. Также используются тестовые пакеты, выполняющие реалистичные сценарии работы пользователя в системе.

False-Positive (тест на ложные срабатывания). Необходим для определения достоверности финальной оценки. Очевидно, что антивирус, детектирующий все программы как вредоносные, получит все 100% в категории защиты, но для пользователя он бесполезен. Поэтому обязательно надо проверять его реакцию на заведомо легитимные приложения. Для этого собирается отдельная коллекция дистрибутивов популярного программного обеспечения и проверяется в разных сценариях.

Feedback (стадия обратной связи). Это не методология тестирования, но важнейший этап любого теста, без которого результаты могут быть недостоверны. После прогона всех тестов лаборатория отправляет вендору предварительные результаты, полученные его продуктом, чтобы он мог их проверить, воспроизвести у себя, и найти ошибку. Это очень важно просто потому, что у лаборатории нет достаточного количества вирусных аналитиков, чтобы они могли проверить каждый кейс из сотен, а ошибки всегда возможны. К тому же, они не обязательно кроются в методике. К примеру, в ходе RW-теста некое приложение может успешно проникнуть на машину, но не выполнить никаких вредоносных действий по причине того, что предназначено для другого региона, или же изначально является не вредоносным, а, например, рекламным. Однако приложение установлено, продукт этому не воспрепятствовал, значит, получил снижение балла.

В то же время, защитное решение предназначено для блокирования вредоносных действий, которых в данном примере не было – антивирус сработал, как задумано вендором. Разобраться в подобных случаях можно лишь проанализировав код семпла и его поведение, сама тестовая компания в большинстве случаев не имеет ресурсов на это. Нужна помощь вендора.

Специализированные тесты

Отдельный пласт методологий – углубленные тесты на конкретные типы угроз или определенные защитные технологии. Многим заказчикам нужно знать, какое решение будет наиболее эффективно против, например, шифровальщиков, или чем лучше защищать системы дистанционного банкинга. Общая оценка защитного решения тут мало что скажет, кроме того, что оно «не хуже других». Этого недостаточно, поэтому ряд тестовых лабораторий практикуют специализированные тесты.

Эксплойты. Противодействовать эксплойтам сложнее, чем вылавливать вредоносные сэмплы, и не все защитные решения с этим справляются. Для проверки противоэксплойтных технологий лаборатории применяют RW-тесты: тестировщики собирают коллекцию ссылок на эксплойт-паки, заходят на них с чистой машины, записывают траффик и воспроизводят для всех антивирусов. Помимо реальных эксплойт-паков, некоторые компании для чистоты эксперимента изготавливают собственные эксплойты с помощью фреймворков вроде Metasploit. Таким способом удается проверить реакцию защитного решения на эксплуатацию уязвимостей ПО заведомо неизвестным кодом.

Финансовые угрозы. Интернет-банки и системы банк-клиент – очень популярное у киберпреступников направление атаки, так как позволяет извлечь прямую финансовую выгоду. Для этого применяется ряд специфических технологий – например, подмена контента веб-страниц и удаленное управление системой, – и необходимо проверить, насколько грамотно противодействует им защитное решение. Также многие вендоры предлагают специализированные технологии защиты от финансовых угроз (например, наш SafeMoney), их эффективность также проверяется данными тестами.

Специфические платформы. Подавляющее большинство тестов проводится на самой распространенной платформе – десктопная Microsoft Windows актуальной версии. Однако нередко пользователя интересует эффективность защитного решения на других платформах: Android, Linux, Mac OS, серверная Windows, мобильные операционные системы, или даже Windows устаревших версий (к примеру, Windows XP до сих пор работает на большинстве действующих банкоматов, и уйти от нее банки смогут нескоро). Эти тесты, в силу их относительно небольшой востребованности, обычно проводятся по самым простым методиками.

Типы тестов

Помимо методик, тесты различаются по типам. Защитное решение может тестироваться само по себе, в отрыве от конкурентов (сертификация), или же вместе с конкурентами (сравнительный тест). Сертификация позволяет определить, справляется ли решение с актуальными угрозами, но не более того. Сравнительное тестирование требует от лаборатории больше ресурсов, но более показательно для вендора и для потенциального покупателя.

Также тесты различаются по периодичности и способу учета результата. Большинство тестовых компаний практикует регулярные тесты, проводящиеся с интервалом от одного месяца до полугода. Результаты в каждом тесте рассчитываются независимо, и одно и то же решение может один раз получить высокую оценку, а в следующий раз низкую, или же наоборот. Помимо характеристик самого продукта, это зависит от применяемой коллекции или от изменений в методологии.

В случае непрерывных тестов защитные решения также тестируются с определенной периодичностью, но оценка присваивается по совокупности результатов – например, каждые полгода ежемесячного тестирования, — или же и по каждому результату, и по совокупности. Среди множества проводящихся тестов, самые показательные для потребителя и самые важные для вендора – непрерывные. Только результаты «забега на длинную дистанцию» позволяют агрегировать показатели, полученные на разных версиях продукта при меняющейся коллекции, и выработать наиболее точную оценку продукта.

Главное – только результаты непрерывных тестов позволяют определить не только эффективность работы прошлых и текущей версии продукта, но понять, как он будет показывать себя в обозримом будущем. Хорошие оценки в годовом или более продолжительном тестировании говорят о том, что над продуктом ведется постоянная работа. Он не просто получает обновления баз, его разработчики держат руку на пульсе и реагируют на изменения ландшафта угроз.

Игроки рынка

Компаний, тестирующих антивирусы, на рынке множество. Это, безусловно, хорошо для отрасли, так как каждая практикует свои тесты на собственных коллекциях, и совокупность оценок разных лабораторий позволяет оценить качество того или иного защитного решения. Однако следует учитывать, что далеко не все тестовые компании применяют достаточно развитые методологии. Перечислим наиболее известные из тестовых лабораторий.

AV Comparatives. Австрийская компания, одна из старейших на рынке тестирования антивирусов. Специализируется на защитных решениях для B2C сегмента, выполняет полный спектр тестов, включая RW-тесты на собственной закрытой коллекции кейсов. Тестирования проходят ежемесячно на протяжении 10 месяцев в году, лучшим вендорам по итогам дают награду Product of the Year или Outstanding Product. Раз в год тестируют решения под Android и Mac OS, используя методологии ODS, OAS и On-Execute.

AV-TEST. Немецкая компания, существующая уже 20 лет, крупнейший игрок на рынке тестов. Ежемесячно проводит сравнительные RW-тесты, результаты которых объединяет по два месяца, также применяют методологию ODS + OES + ODS (то есть сканируют семпл, запускают, и снова сканируют). Проводит тесты на производительность, тестирует Android и дважды в год Mac OS по методу ODS.

MRG Effitas. Компания, базирующаяся в Великобритании. Существует с 2009 года и специализируется на углубленных тестах технологий. Поквартально проводят сравнительные RW-тесты (360 Assessment), отдельно тестируют финансовые угрозы (тест online banking) и, нерегулярно, противодействие эксплойтам. Также регулярно делают заказные тесты по разным направлениям.

SE Labs, основанная выходцем из компании DTL Саймоном Эдвардсом. Соответственно, заменила на рынке DTL, и использует тот же самый набор тестов. Проводит поквартальные RW-тесты, содержащие в том числе тесты на противодействие эксплойтам, для чего применяет собственные атаки, разрабатываемые на основе фреймворков.

Virus Bulletin. Проводит очень простой тест-сертификацию на основе методики ODS на статичной коллекции Wildlist, доступной для скачивания вендорами. Помимо этого проводят эвристические тесты антивирусов с необновленными по несколько недель базами.

ICSA Labs. Американская компания, являющаяся подразделением Verizon. Проводит исключительно сертификации, кроме того, тестирует решения класса Anti-APT.

NSS Labs. Также американская компания, ориентированная на корпоративный сегмент. Ввиду этого результаты не публикует, а предоставляет по платной подписке. В арсенале имеются RW-тесты, тесты на противодействие эксплойтам и защиту от APT.

Журналы и онлайн-издания, такие как PC Magazine, ComputerBild, Tom’s Hardware Guide и т.д., также проводят собственные антивирусные тесты. Однако их подход не отличается прозрачностью: они не показывают свои коллекции вредоносных семплов и не обеспечивают обратной связи с вендором.

Помимо рассмотренных, есть множество локальных игроков, проводящих нерегулярные тесты, или же специфические, по заказу вендоров. К оценке их результатов надо подходить с осторожностью, так как методологии часто непрозрачны, а выбор участников сравнительных тестирований далеко не полон. Следует понимать, что качественная методология не придумывается «на ходу», это сложный и дорогой итог многолетней работы компании, требующий ресурсов и экспертизы. Однако только такие тестирования дают объективную картину рынка защитных продуктов.

Как побеждают в тестах

Для победы в тесте внедрять новые технологии недостаточно, победа – всегда итог кропотливой, непрестанной работы над ошибками. Чем в большем числе тестов, и в чем более качественных тестах принимает участие продукт, тем больше у разработчиков точной информации, где искать проблемы и недоработки.

Победа в простом тестировании, проведенном компанией, не имеющей развитой методологии, может быть полезна для маркетинга – можно разместить шильдик на коробке продукта и выпустить пресс-релиз – но специалисты знают, что смотреть надо результаты во флагманских тестах. Самое главное в них – прозрачная, всесторонне развитая методология, соответствующая современному ландшафту угроз.

Даже первое место в тестировании, где продукты не проверяются на производительность и ложные срабатывания, не позволяет судить о том, способен ли продукт справиться с современными угрозами без неприемлемых для пользователя накладных расходов. Добиться 100-процентной защиты легко – гораздо тяжелее обеспечить ее, не помешав работе пользователя. И если вендор не участвует в более продвинутых тестированиях, это четкий сигнал наличия серьезных нерешенных проблем с эффективностью продукта.

Тест производительности, апрель 2021 г. — AV-Comparatives

Введение

Тест производительности оценивает влияние антивирусного программного обеспечения на производительность системы, поскольку программы, работающие в фоновом режиме, такие как антивирусное программное обеспечение для защиты в реальном времени, используют определенный процент системных ресурсов. Взяв эти тесты в качестве справочных, пользователи могут оценить свою антивирусную защиту с точки зрения скорости системы (производительности системы).

Для получения дополнительной информации, пожалуйста, обратитесь к методической документации, а также к информации, представленной на нашем веб-сайте.

Обратите внимание: Мы хотим прояснить, что результаты в этом отчете предназначены только для указания влияния на производительность системы (в основном компонентов реального времени / при доступе) продуктов для обеспечения безопасности потребителей в этих специальные тесты. Пользователям предлагается опробовать программное обеспечение на своих ПК и посмотреть, как оно работает в их собственных системах.

Протестированные товары

В этом тесте оценивались следующие продукты для 64-битных систем:

Этот тест включает в себя потребительские продукты «Антивирус» и «Интернет-безопасность» — оба они называются продуктами безопасности .Мы протестировали те же продукты, которые включены в тесты защиты серии Consumer Main Test. Обратите внимание, что результаты в этом отчете применимы только к определенным версиям продукта, перечисленным выше (то есть к точным номерам версий и к 64-битным системам). Также имейте в виду, что разные поставщики предлагают разные (и разное количество) функций в своих продуктах.

Следующие действия / тесты были выполнены в современной 64-битной системе Windows 10 20h3 :

- Копирование файлов

- Архивирование / разархивирование

- Установка приложений

- Запуск приложений

- Скачивание файлов

- Просмотр веб-сайтов

- Набор для профессионального тестирования PC Mark 10

Процедура испытания

Тесты проводились на машине с процессором Intel Core i3, 4 ГБ оперативной памяти и жесткими дисками SSD.Мы рассматриваем эту конфигурацию машины как « low-end ». Тесты производительности проводились на чистой 64-битной системе Windows 10 20h3 (на английском языке), а затем с установленным ПО для обеспечения безопасности потребителей (с настройками по умолчанию). Тесты проводились при активном подключении к Интернету, чтобы учесть реальное влияние облачных сервисов / функций.