Как работает управление учетными записями пользователей (Windows 10)

- Время чтения: 12 мин

В этой статье

Область применения

Контроль учетных записей (UAC) является основополагающим компонентом общей концепции безопасности корпорации Microsoft. UAC помогает уменьшить воздействие вредоносных программ.

Процесс UAC и взаимодействие

Каждое приложение, которому требуется маркер доступа администратора, должно запросить согласие. Единственным исключением является существующая связь между родительскими и дочерними процессами. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. Однако как родительские, так и дочерние процессы должны иметь одинаковый уровень целостности. Windows10 защищает процессы, помечая их уровни целостности. Уровни целостности — это измерения доверия. Приложение для проверки целостности — это средство, выполняющее задачи, которые изменяют системные данные, такие как приложение для разбиения дисков на разделы, в то время как приложение для обеспечения целостности — это средство, выполняющее задачи, которые могут потенциально повредить операционную систему, например веб-браузер. Приложения с более низким уровнем целостности не могут изменять данные в приложениях с более высокими уровнями целостности. Если стандартный пользователь попытается запустить приложение, для которого требуется маркер доступа администратора, UAC требует, чтобы пользователь предоставил действительные учетные данные администратора.

Чтобы лучше понять, как происходит этот процесс, давайте взглянем на процесс входа в Windows.

Процесс входа

Ниже показано, как процесс входа в систему для администратора отличается от процесса входа для обычного пользователя.

По умолчанию стандартные пользователи и администраторы могут получать доступ к ресурсам и запускать приложения в контексте безопасности обычных пользователей. Когда пользователь входит в систему на компьютере, система создает маркер доступа для этого пользователя. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая определенные идентификаторы безопасности (SID) и привилегии Windows.

Если администратор входит в систему, для пользователя создается два отдельных маркера доступа: маркер доступа обычного пользователя и маркер доступа администратора. Маркер доступа Standard User имеет те же сведения о пользователе, что и маркер доступа администратора, но права администратора Windows и SID удалены. Маркер доступа Standard User используется для запуска приложений, которые не выполняют административные задачи (стандартные пользовательские приложения). Затем маркер доступа Standard User (проводник. exe) используется для отображения рабочего стола. Explorer. exe — это родительский процесс, из которого все другие процессы, инициированные пользователем, наследуют маркер доступа. В результате все приложения выполняются как обычные пользователи, если пользователь не предоставляет разрешение или учетные данные для утверждения приложения на использование полного маркера административного доступа.

Пользователь, который является членом группы «Администраторы», может входить в систему, просматривать веб-страницы и читать электронную почту, используя стандартный маркер доступа пользователя. Если администратору нужно выполнить задачу, требующую маркер доступа администратора, Windows10 автоматически запросит пользователя на утверждение. Этот запрос называется запросом на повышение прав, и его поведение можно настроить с помощью оснастки локальной политики безопасности (secpol. msc) или групповой политики. Дополнительные сведения можно найти в разделе Параметры политики безопасности управления учетными записями пользователей.

Пользовательский интерфейс UAC

Если включен контроль учетных записей, взаимодействие с пользователем для обычных пользователей отличается от администратора в режиме одобрения администратором. Рекомендуемый и более безопасный способ запуска Windows10 — сделать основную учетную запись пользователя стандартной. Работа в качестве стандартного пользователя обеспечивает максимальную безопасность управляемой среды. С помощью встроенного компонента повышения прав UAC стандартные пользователи могут легко выполнять административную задачу, вводя допустимые учетные данные для учетной записи локального администратора. По умолчанию встроенным компонентом повышения прав UAC для обычных пользователей является запрос учетных данных.

Альтернативой запуск в качестве стандартного пользователя является администратором в режиме одобрения администратором. С помощью встроенного компонента повышения прав UAC члены локальной группы администраторов могут легко выполнять административную задачу, предоставляя утверждение. По умолчанию встроенным компонентом повышения прав UAC для учетной записи администратора в режиме одобрения администратором является запрос согласия.

Запрос согласия и учетных данных

При включенном контроле учетных записей Windows10 предложит разрешение или запрос учетных данных действительной учетной записи локального администратора, прежде чем запускать программу или задачу, требующую маркер полного доступа администратора. Это сообщение гарантирует, что вредоносные программы не будут установлены автоматически.

Запрос согласия

Запрос согласия предоставляется, когда пользователь пытается выполнить задачу, требующую наличия пользовательского маркера административного доступа. Ниже приведен пример запроса на согласие на контроль учетных записей.

Запрос учетных данных

Запрос учетных данных представлен в том случае, если стандартный пользователь попытается выполнить задачу, требующую наличия пользовательского маркера административного доступа. Администраторам также может потребоваться предоставить свои учетные данные, установив

Ниже приведен пример запроса учетных данных UAC.

Запросы на повышение прав UAC

Запросы на повышение прав UAC зависят от цвета, чтобы они были специфическими для приложения, что позволяет немедленно идентифицировать потенциальный риск для системы безопасности. Если приложение пытается выполниться с маркером полного доступа администратора, Windows10 сначала анализирует исполняемый файл, чтобы определить его издателя. Приложения сначала делятся на три категории, основанные на издателе файла: Windows10, Publisher проверил (подписано) и Publisher не прошел проверку (без подписи). На следующей схеме показано, как Windows10 определяет, какой запрос о повышении цвета будет предоставляться пользователю.

Цветовая кодировка запросов на повышение прав показана ниже.

- Красный фон с красным значком щита: приложение заблокировано групповой политикой или относится к заблокированному издателю.

- Синий фон со значком щита синего цвета и золотистого цвета: это приложение Windows10 для администрирования, например элемент панели управления.

- Синий фон со значком синего щита: приложение подписано с помощью Authenticode и является надежным на локальном компьютере.

- Желтый фон со желтым значком щита: приложение не подписано или подписано, но еще не является доверенным для локального компьютера.

Значок щита

Некоторые элементы панели управления, такие как Свойства даты и времени, содержат сочетание операций администратора и стандартных пользователей. Обычные пользователи могут просматривать часы и менять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа администратора. Ниже приведен снимок экрана:

Значок щита на кнопке » изменить дату и время » указывает на то, что процессу требуется маркер полного доступа администратора, и отобразится запрос на повышение прав UAC.

Защита запроса на повышение прав

Процесс повышения прав обеспечивается за счет направления запроса на безопасный рабочий стол. Запросы на разрешение и учетные данные отображаются на безопасном рабочем столе по умолчанию в Windows10. Доступ к защищенному рабочему столу возможен только для процессов Windows. Для более высоких уровней безопасности рекомендуется поддерживать контроль учетных записей пользователей: переключение на безопасный рабочий стол при запросе параметра политики повышения прав

Когда исполняемый файл запрашивает повышение прав, интерактивный рабочий стол, также называемый пользовательским классом пользователя, переключается на безопасный рабочий стол. Безопасный Настольный компьютер становится недоступным для пользователей и отображает запрос на повышение прав, на который необходимо ответить, прежде чем продолжить. Когда пользователь нажимает кнопку «Да» или « нет«, Рабочий стол переключается на Рабочий стол пользователя.

Вредоносные программы могут представлять собой имитацию защищенного рабочего стола, но при использовании параметра

Несмотря на то, что вредоносные программы могут представлять собой имитацию защищенного рабочего стола, эта проблема не может возникнуть, если пользователь ранее не установил вредоносную программу на компьютере. Так как процессы, требующие маркера доступа администратора, не могут устанавливаться автоматически при включенном контроле учетных записей, пользователь должен явным образом предоставить согласие, щелкнув Да или указав учетные данные администратора. Конкретное поведение запроса на повышение прав UAC зависит от групповой политики.

Архитектура UAC

На приведенной ниже схеме показано, как архитектура UAC является подробной.

Чтобы лучше понять каждый компонент, ознакомьтесь с приведенной ниже таблицей.

| Компонент | Описание |

|---|---|

Пользователь | |

Пользовательская операция, требующая привилегий | Если операция изменяет файловую систему или реестр, вызывается виртуализация. Все остальные операции вызывают ShellExecute. |

Вызов | ShellExecute вызывает CreateProcess. ShellExecute выполняет поиск ошибки ERROR_ELEVATION_REQUIRED в CreateProcess. Если сообщение об ошибке появляется, программа ShellExecute вызывает службу сведений о приложении, чтобы попытаться выполнить запрошенную задачу с запросом с повышенными привилегиями. |

Вызова | Если для приложения требуется повышение прав, то CreateProcess отклоняет вызов с помощью ERROR_ELEVATION_REQUIRED. |

Система | |

Служба сведений о приложении | Системная служба, помогающая запускать приложения, для выполнения которых требуется один или несколько повышенных привилегий или прав пользователя, таких как локальные задачи администрирования, и приложения, которым требуются более высокие уровни целостности. Служба «сведения о приложении» помогает запускать такие приложения, создавая новый процесс для приложения с правами администратора’s маркер полного доступа, если требуется разрешение, и (в зависимости от групповой политики), которое пользователь может сделать. |

Повышение уровня установки ActiveX | Если элемент ActiveX не установлен, система проверяет уровень ползунка UAC. Если вы установили ActiveX, контроль учетных записей: переключение на безопасный рабочий стол при запросе параметра групповой политики с запросом на повышение прав. |

Проверка уровня ползунка UAC | Контроль учетных записей имеет ползунок для выбора четырех уровней уведомления.

|

Безопасный Настольный компьютер включен | Контроль учетных записей: переключение к безопасному рабочему столу при запросе параметра политики повышения прав.

|

Вызова | Функция CreateProcess вызывает AppCompat, Fusion и обнаружение установщика для оценки того, требует ли приложение повышение прав. Затем файл проверяется, чтобы определить требуемый уровень выполнения, который хранится в манифесте приложения для файла. Сбой CreateProcess, если запрошенный уровень выполнения, указанный в манифесте, не соответствует маркеру доступа и возвращает ошибку (ERROR_ELEVATION_REQUIRED) для ShellExecute. |

AppCompat | База данных AppCompat хранит сведения в элементах исправления совместимости приложения для приложения. |

Опознан | В базе данных Fusion хранятся сведения о манифестах приложений, описывающих приложения. Схема манифеста обновится, чтобы добавить новое поле требуемого уровня выполнения. |

Обнаружение установщика | Обнаружение установщика обнаруживает установочные файлы, что помогает предотвратить выполнение установки, если пользователь не’знания и разрешения. |

Ядро | |

Виртуализация | Технология виртуализации обеспечивает невозможность автоматического запуска или сбоя приложений, не отвечающих требованиям, которые не могут быть обнаружены. Управление учетными записями также обеспечивает виртуализацию файлов и реестра и ведение журнала для приложений, которые записываются в защищенные области. |

Файловая система и реестр | Виртуализация файлов и реестра для пользователей перенаправляет реестр для компьютера и запросы на запись файлов в соответствующие места для каждого пользователя. Запросы на чтение перенаправляются в виртуализированное расположение для каждого пользователя, а затем — на расположение компьютера. |

Ползунок не будет полностью переключаться за контроль учетных записей. Если вы отправите параметр Never(не уведомлять), он будет:

- Не забудьте, что служба UAC не работает.

- Все запросы на повышение прав, инициированные администраторами, будут автоматически утверждены без отображения запроса контроля учетных записей.

- Автоматическое отклонение всех запросов на повышение прав для обычных пользователей.

Внимание! Чтобы полностью отключить UAC, необходимо отключить контроль учетной записи политики: запуск всех администраторов в режиме одобрения администратором.

Предупреждение: Универсальные приложения для Windows не работают, если отключено управление учетными записями.

Виртуализация

Поскольку системные администраторы в корпоративных средах пытаются обезопасить системы, многие приложения для работы с бизнес-приложениями предназначены для использования только стандартных маркеров доступа пользователей. Поэтому вам не нужно заменять большинство приложений, когда включена функция UAC.

Windows10 включает технологию виртуализации файлов и реестра для приложений, которые не соответствуют требованиям UAC и которым требуется маркер доступа администратора для правильной работы. Если административные приложения, которые не соответствуют UAC, пытаются записать в защищенную папку, например программные файлы, контроль учетных записей предоставит приложению собственное виртуальное представление ресурса, который он пытается изменить. Виртуализированная копия сохраняется в профиле пользователя. Эта стратегия создает отдельную копию виртуализированного файла для каждого пользователя, который запускает приложение, не соответствующее требованиям.

Большинство задач приложения правильно работают с помощью функций виртуализации. Несмотря на то, что виртуализация позволяет запускать большинство приложений, оно является коротким решением и не является долгосрочным. Разработчики приложений должны изменить свои приложения так, чтобы они были доступны как можно скорее, вместо того, чтобы полагаться на виртуализацию файлов, папок и реестра.

Виртуализация не является вариантом в следующих случаях:

- Виртуализация не применяется к приложениям, которые имеют полный маркер административного доступа, и выполняются с его помощью.

- Виртуализация поддерживает только 32-разрядные приложения. 64-разрядные приложения без повышенного уровня просто получают сообщение об отказе в доступе при попытке получить дескриптор (уникальный идентификатор) для объекта Windows. Встроенные приложения для Windows 64-bit должны быть совместимы с UAC и записывать данные в нужные расположения.

- Виртуализация отключается, если приложение содержит манифест приложения с требуемым атрибутом уровня выполнения.

Запросы уровней выполнения

Манифест приложения — это XML-файл, который описывает и определяет общие и частные параллельные сборки, к которым приложение должно привязаться во время выполнения. Манифест приложения включает записи для обеспечения совместимости с приложениями UAC. Административные приложения, которые включают запись в манифесте приложения, запрашивают у пользователя разрешение на доступ к маркеру доступа пользователя. Несмотря на то, что у них отсутствует запись в манифесте приложения, большая часть административного приложения может выполняться без изменений с помощью исправлений совместимости приложений. Исправления совместимости приложений — это записи базы данных, которые позволяют приложениям, которые не соответствуют требованиям UAC, работать правильно.

Все приложения, совместимые с UAC, должны иметь запрошенный уровень выполнения, добавленный в манифест приложения. Если приложению требуется административный доступ к системе, то пометка приложения с помощью запрошенного уровня выполнения «требуется администратор» гарантирует, что система идентифицирует эту программу как административное приложение и выполняет необходимые действия по повышению прав. Запрошенные уровни выполнения определяют полномочия, необходимые для приложения.

Технология обнаружения установщика

Программы установки — это приложения, разработанные для развертывания программного обеспечения. Большинство программ установки записываются в системные каталоги и разделы реестра. Эти защищенные системные расположения обычно записываются только администратором в технологии обнаружения установщика, что означает, что у стандартных пользователей недостаточно прав для установки программ. Windows10 эвристическо обнаруживает программы установки и запрашивает учетные данные администратора или утверждение от администратора, чтобы работать с правами доступа. Windows10 также эвристическо обнаруживает обновления и программы, удаляющие приложения. Одной из целей разработки UAC является предотвращение выполнения установки без знания и согласия пользователя, так как программы установки записываются в защищенные области файловой системы и реестра.

Обнаружение установщика применимо только к:

- 32 — битовые исполняемые файлы.

- Приложения без требуемого атрибута уровня выполнения.

- Интерактивные процессы, выполняемые в качестве стандартного пользователя с включенным контролем учетных записей.

Перед созданием 32-разрядного процесса проверяются следующие атрибуты, чтобы определить, является ли они установщиком.

- В имени файла есть ключевые слова, такие как «установить», «Настройка» или «Обновить».

- Поля ресурсов для управления версиями содержат указанные ниже ключевые слова: поставщик, название компании, название продукта, описание файла, имя исходного файла, внутренний логин и имя для экспорта.

- Ключевые слова в параллельном манифесте встраиваются в исполняемый файл.

- Ключевые слова в определенных операциях StringTable связаны с исполняемым файлом.

- Ключевые атрибуты в данных сценария ресурсов связаны с исполняемым файлом.

- Существуют целевые последовательности байтов в исполняемом файле.

Примечание. Ключевые слова и последовательности байтов были получены из общих характеристик, обнаруженных различными технологиями установщика.

Примечание. Управление учетными записями пользователей: обнаружение установки приложений и запрос на включение политики повышения прав для обнаружения установщиков для определения программ установки. Дополнительные сведения можно найти в разделе Параметры политики безопасности управления учетными записями пользователей.

Учетная запись пользователя в Windows

Наличие в компьютере такой возможности, как создание учетных записей пользователя очень полезная вещь. Действительно благодаря их наличию, можно комфортно пользоваться компьютером нескольким людям и даже если вы его единственный владелец, они могут вам пригодится.

Учетная запись пользователя в windows предоставляет вам примерно то же самое, что и своя комната, если вы живете в квартире не один. Это ваше личное пространство, которое вы можете настроить по своему усмотрению, выбрать цветовую схему, расположение и вид иконок, различные настройки внешнего вида и так далее. У вас есть место для хранения личной информации недоступное остальным пользователям компьютера и доступ к данным в остальной части компьютера.

Согласитесь, что очень напоминает свою комнату в доме но, как и в реальном мире, вы не можете быть полностью уверены в неприкосновенности вашей частной территории. Существует вероятность, что кто-то из домочадцев войдет в вашу комнату без вас. Если только вы не самый главный в семье и вас все безоговорочно слушаются, тогда вы можете вторгаться к другим без спроса, а к вам нет. Та же ситуация с учетными записями, поэтому нужно помнить, что если вы не самый главный в компьютере, вашу приватную территорию могут нарушить без спроса. Более подробно, почему выгодно использовать несколько учетных записей на компьютере, рассмотрено в отдельной статье.

Что такое учетная запись пользователя

Учетная запись пользователя — перечень сведений, определяющих персональные настройки компьютера, права доступа к файлам и директориям в файловой системе, права пользователя на изменение работы компьютера (глобальные настройки Windows, установка и удаление программ и тому подобное). Для идентификации пользователя в системе используется имя его учетной записи (логин) и пароль.

Учетные записи пользователей в Windows бывают трех типов: администратор, стандартная, гость. Учетная запись администратора предоставляет полный доступ к управлению компьютером, она аналогична самому главному человеку в семье. Стандартная учетная запись аналогична обычному домочадцу, можно хозяйничать внутри своей территории, но изменение глобальных параметров затрагивающих всех пользователей компьютера недоступно. Учетная запись гость, как видно из названия, предназначена для предоставления временного доступа к компьютеру постороннего человека и обладает наименьшими правами.

Существует понятие группа пользователей. Для удобства администрирования компьютера учетные записи с одинаковыми правами помещают в одну группу и права задаются для всей группы, а не для каждого пользователя отдельно. В windows по умолчанию есть группа администраторов и группа стандартные пользователи. Администратор может создавать новые группы, задавать их права и перемещать пользователей между группами. Один пользователей может входить сразу в несколько групп.

Создание учетной записи пользователя в Windows

Мы рассмотрим процесс создания новой учетной записи пользователя компьютера для начинающих пользователей на примере Windows 7, в других версиях операционной системы все действия аналогичны. Как уже говорилось, правами создавать новых пользователей и редактировать существующие, обладает администратор. Существует несколько способ управления учетными записями пользователей на компьютере. Рассмотрим два из них и начнем наверно с самого просто и понятного новичкам.

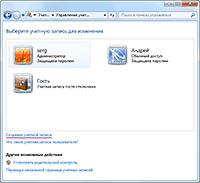

Пункт «Управление учетными записями пользователей» в панели управления

Чтобы создать новую учетную запись щелкните кнопку «Пуск» выберите «Панель управления» ⇒ «Добавление и удаление учетных записей пользователей». Внешний вид панели управления зависит от режима просмотра, на рисунках показан режим просмотра «Категория».

Откроется окно с основными учетными записями. Мы хотим создать нового пользователя компьютера, поэтому выбираем «Создание учетной записи».

Вас перебросит в новое окно, где предлагается ввести имя нового пользователя и выбрать тип учетной записи. Лучше всего, когда в компьютере только один администратор это полезно с точки зрения безопасности и убережет от ситуации, когда разные пользователи постоянно меняют глобальные настройки на свой лад. Определившись с именем пользователя компьютера и типом его учетной записи, нажимаете кнопку «Создание учетной записи».

Все, новая учетная запись создана и ей можно пользоваться, однако рекомендуем сделать пароль для нового аккаунта. Пароль может сделать администратор компьютера или сам пользователь. Чтобы самостоятельно сделать пароль на свою учетную запись, необходимо войти в нее на экране входа в систему. Дальше запускаете снова «Панель управления» и переходите «Учетные записи пользователей и семейная безопасность» ⇒ «Изменение пароля Windows».

Откроется окно с выбором возможных действий с вашей учетной записью. Выбираете «Создание пароля своей учетной записи» и вводите придуманный пароль.

Так же вы можете изменить рисунок своей учетной записи. Остальные варианты действий, отмеченные значком щита, потребуют ввода пароля администратора.

Пароль к новой учетной записи может создать и администратор, для этого войдя в систему под администратором, идем по знакомому уже пути «Панель управления» ⇒ «Добавление и удаление учетных записей пользователей» и выбираем нужную учетную запись пользователя. Открывшееся окно показывает перечень возможных действий по управлению учетной записью пользователя в Windows. Выбираете пункт «Создание пароля», вводите пароль и нажимаете кнопку «Создать пароль».

Несколько слов об учетной записи гость в Windows. Данный аккаунт по умолчанию отключен и включить его может только администратор компьютера. Установить пароль или сменить тип учетной записи не возможно. Доступна смена рисунка и включение/отключение аккаунта.

Удаление учетной записи в Windows

Помимо создания, пользователь с учетной записью администратора компьютера, может удалять учетные записи других пользователей на компьютере. Выберите в окне из предыдущего рисунка пункт «Удаление учетной записи». Система предложит сохранить личные файлы пользователя или удалить их вместе с учетной записью. В случае с выбора сохранения данных, они будут сохранены на рабочем столе в папке с именем удаляемой учетной записи.

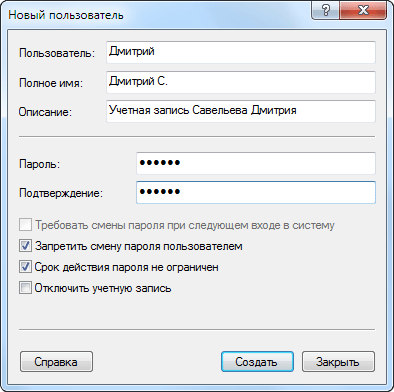

Использование оснастки «Локальные пользователи и группы»

Данный способ предоставляет расширенные возможности по управлению пользователями и группами на компьютере путем создания правил. Чтобы создать нового пользователя на компьютере, откройте «Панель управления» ⇒ «Система и безопасность» ⇒ «Администрирование» и в открывшемся новом окне двойной щелчок на «Управление компьютером», выбираете «Локальные пользователи и группы».

Другой способ открыть оснастку нажать «Пуск» ⇒ «Стандартные» ⇒ «Выполнить» или комбинация клавиш WIN+R. Вводите в открывшееся окно lusrmgr.msc и нажимаете OK. Щелчок правой кнопкой мыши по пункту «Пользователи» и выбираете пункт «Новый пользователь…».

Заполняете в открывшемся окне данные нового пользователя компьютера, устанавливаете нужные галочки и жмете кнопку «Создать».

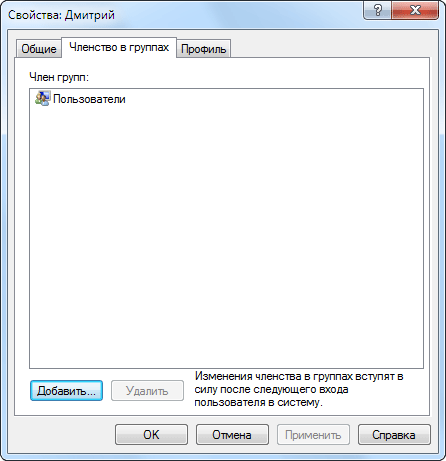

Назначить или изменить группу пользователя можно сделав двойной щелчок на его имени или щелкнуть по имени правой кнопкой мыши и выбрать «Свойства». Переходите на вкладку «Членство в группах».

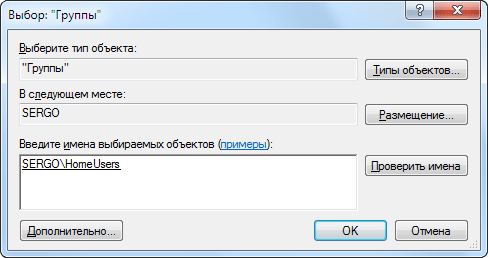

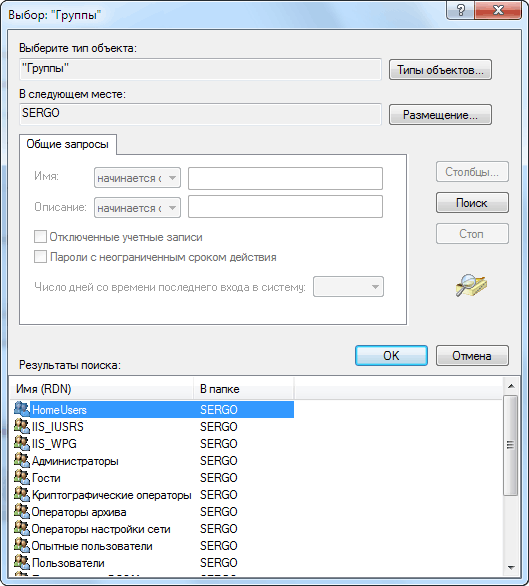

Нажимаете кнопку «Добавить» откроется новое окно и в зависимости от предпочтений, поступаете одним из способов. Вводите в форму название добавляемой группы и нажимаете кнопку проверить «Проверить имена» затем кнопку «OK».

Второй способ нажать кнопку «Дополнительно…» и затем кнопку «Поиск». Будет выведен список всех групп на данном компьютере, выбираете нужную группу и подтверждаете выбор.

Вот собственно и все, что мы хотели сегодня рассказать об учетных записях пользователей в Windows. Есть еще способы управления ими, но начинающим пользователям компьютера будет вполне достаточно этих.

Не все описанные методы работают в Windows 7 Домашняя. Работает в Windows 7 Профессиональная, Windows 7 Максимальная или Windows 7 Корпоративная.

Контроль учётных записей пользователей — Википедия

Контроль учётных записей пользователей (англ. User Account Control, UAC) — компонент операционных систем Microsoft Windows, впервые появившийся в Windows Vista. Этот компонент запрашивает подтверждение действий, требующих прав администратора, в целях защиты от несанкционированного использования компьютера. Администратор компьютера может отключить Контроль учётных записей пользователей в Панели управления.

Ограничение прав, с которыми выполняются приложения (например, различение между «суперпользователем» и «обычными пользователями»), в течение десятилетий было обычным явлением в операционных системах для серверов и мейнфреймов. Домашние же операционные системы Майкрософт (такие, как MS-DOS, Windows 3.x и Windows 9x) не имели разделения прав: программа могла выполнить на компьютере любое действие. По этой причине компьютеры общего пользования быстро подвергались заражению вредоносными программами.

Несмотря на появление разделения прав в Windows NT, пользователи по привычке и для удобства использовали для работы учётную запись с правами администратора, нарушая принцип «запускать любую программу с минимально возможными правами». К тому же многие программы, написанные для Windows 9x или протестированные только с правами суперпользователя, не работали с урезанными правами — например, хранили конфигурационные файлы в каталоге с программой или в общей для всех пользователей ветке реестра.

Получается замкнутый круг: разработчики делают программное обеспечение, которому требуются широкие права пользователей, потому что пользователи «сидят под администраторами»; пользователи ведут же повседневную работу с правами администраторов, потому что этого требует программное обеспечение. Поэтому, несмотря на то, что ОС линейки Windows 9x уже много лет не производятся, на большинстве компьютеров с Windows 2000 и более поздними система разграничения доступа простаивает, а вредоносные программы получают администраторские права. Пропаганда Microsoft, призывавшая делать программы совместимыми с разграничением доступа, действовала, но медленно — многие программы (особенно небольшие утилиты, написанные одиночками) продолжали исполнять операции с повышенными привилегиями. Для того, чтобы склонить разработчиков писать более «безопасные» программы, и был разработан Контроль учётных записей пользователей.

В случае, если программа запрашивает действие, требующее прав администратора, выполнение программы приостанавливается и система выдает запрос пользователю. Окно с запросом размещается на защищённом рабочем столе, чтобы предотвратить «нажатие» программой кнопки разрешения.

Так, выдаются запросы при попытке изменения системного времени, установки программы, редактирования реестра, изменения меню «Пуск».

Также действует «виртуализация каталогов и реестра»: программа, которая пробует записать что-либо в каталог %PROGRAMFILES%\Папка\Пример.ini, записывает этот файл в каталог %USERPROFILE%\AppData\Local\VirtualStore\Program Files\Папка\Пример.ini. Это обеспечивает совместимость старых программ с разграничением доступа.

Список действий, вызывающих срабатывание[править | править код]

Вот (неполный) список действий, вызывающих срабатывание Контроля учётных записей пользователей[1]:

Есть три способа написать программу, совместимую с Контролем учётных записей пользователей.

- Указать в манифест-ресурсе уровень доступа программы:

asInvoker,highestAvailableилиrequireAdministrator. Все три отключают виртуализацию каталогов, ноasInvokerбудет иметь пользовательские права, а остальные два — уже при запуске запросят повышение прав. - Сделать функции, требующие повышенных прав, отдельным

.EXE-файлом с правамиhighestAvailableилиrequireAdministratorили запускать его при помощи ShellExecute сlpOperation, равнымrunas. - Сделать функции, требующие повышенных прав, доступными через COM-объект. При этом COM-сервером должен быть

.EXE-файл с правамиhighestAvailableилиrequireAdministrator.

По рекомендациям Microsoft, на элементах интерфейса, которые требуют прохождения Контроля учётных записей пользователей, должна быть нарисована иконка щита.

- Многие программы, разработанные до появления Windows Vista, либо полностью несовместимы, либо требуют принятия специальных мер при установке и настройке. На самом деле данный недостаток относится скорее к устаревшим версиям программного обеспечения либо к устаревшим программам.

- Окно с запросом не предоставляет пользователю достаточной информации для идентификации программы и действия, на которое потребовались дополнительные права.

- Необходимость перезапуска программы для выполнения некоторых её функций. Например, Microsoft Visual Studio требует перезапуска с правами администратора при попытке открытия дамп-файла и некоторых других операциях.

- В Windows 7 жестко записаны многие приложения, идущие в комплекте, как доверенные, а потому код, который приводит к срабатыванию для других приложений, для них не работает при настройке по умолчанию, что делает их потенциальными посредниками для выполнения опасных действий сторонними программами в обход Контроля учётных записей пользователей[2].

- С включенным UAC многие программы могут не запуститься с правами пользователя, если эти программы потребуют повышения прав, хотя их можно запустить с правами пользователя в учётной записи «Обычный доступ» с выключенным UAC. Даже если попытаться запустить их от имени учётной записи «Обычный доступ», UAC все равно появится (если включен), и если в окне «Разрешить следующей программе внести изменения на этом компьютере?» нажать кнопку «Да» — программе будут выданы повышенные права. Если нажать кнопку «Нет» — программа либо будет запущена с пониженными правами, либо завершит работу.

В Windows Vista контроль учётных записей можно отключить в апплете Панели управления «Учетные записи пользователей», однако уровень обеспечения конфиденциальности и целостности программ и данных существенно снизится.

В Windows 7 Контроль учётных записей пользователей был доработан, в частности, в панели управления вместо единственной настройки, либо включавшей его, либо выключавшей, появились четыре режима работы:

- «Всегда уведомлять».

- «Уведомлять только при попытках программ внести изменения в компьютер».

- «Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол)».

- «Никогда не уведомлять» (UAC будет отключен только после перезагрузки Windows).

Аудит управления учетными записями пользователей (Windows 10)

- Время чтения: 2 мин

В этой статье

Область применения

- Windows 10

- WindowsServer2016

Аудит управления учетными записями пользователей определяет, будет ли операционная система создавать события аудита при выполнении определенных задач управления учетными записями пользователей.

Объем событий: низкий.

Этот параметр политики позволяет проводить аудит изменений для учетных записей пользователей. К событиям относятся следующие:

Создание, изменение, удаление, переименование, отключение, включение, блокирование и разблокирование учетной записи пользователя.

Пароль учетной записи пользователя установлен или изменен.

Идентификатор безопасности (SID) добавляется в журнал SID учетной записи пользователя или не добавляется.

Задан пароль режима восстановления служб каталогов.

Изменены разрешения для учетных записей администраторов.

Было перечислено членство в локальной группе пользователя.

Учетные данные диспетчера учетных данных заархивированы или восстановлены.

Некоторые события в этой подкатегории (например, 4722, 4725, 4724 и 4781) также создаются для учетных записей компьютеров.

| Тип компьютера | Общее успешное | Общий сбой | Более надежный успех | Надежная ошибка | Комментарии |

|---|---|---|---|---|---|

| Контроллер домена | Да | Да | Да | Да | Эта подкатегория включает большое количество полезных событий для наблюдения, особенно для критических учетных записей домена, таких как Администраторы домена, учетные записи служб, администраторы баз данных и т. д. Мы рекомендуем использовать аудит сбоев, в основном для просмотра недопустимых изменений пароля и попыток сброса для учетных записей домена, отказов в учетной записи DSRM и неудачных попыток добавления журнала SID. |

| Рядовой сервер | Да | Да | Да | Да | Мы рекомендуем отслеживать все изменения, связанные с локальными учетными записями пользователей, особенно встроенные локальные администраторы и другие критические учетные записи. Мы рекомендуем использовать аудит сбоев, в основном для просмотра недопустимых изменений пароля и сброса попыток для локальных учетных записей. |

| Компьютере | Да | Да | Да | Да | Мы рекомендуем отслеживать все изменения, связанные с локальными учетными записями пользователей, особенно встроенные локальные администраторы и другие критические учетные записи. Мы рекомендуем использовать аудит сбоев, в основном для просмотра недопустимых изменений пароля и сброса попыток для локальных учетных записей. |

Список событий:

4720(ов): создана учетная запись пользователя.

4722(ов): учетная запись пользователя включена.

4723(S; F): предпринята попытка изменить пароль учетной записи.

4724(S; F): предпринята попытка сброса пароля учетной записи.

4725(ов): учетная запись пользователя отключена.

4726(ов): удалена учетная запись пользователя.

4738(ов): учетная запись пользователя изменена.

4740(ов): учетная запись пользователя заблокирована.

4765(ы): журнал SID был добавлен в учетную запись.

4766(F): сбой при попытке добавить журнал SID в учетную запись.

4767(ов): учетная запись пользователя разблокирована.

4780(и т. д.): в учетных записях, входящих в группы администраторов, ЗАДАН список ACL.

4781(S): изменено имя учетной записи.

4794(S; F): предпринята попытка установить пароль администратора для режима восстановления служб каталогов.

4798(ов): перечислено членство в локальной группе пользователя.

5376(ов): учетные данные диспетчера учетных данных были архивированы.

5377(ов): учетные данные диспетчера учетных данных восстановлены из резервной копии.

Групповая политика контроля учетных записей пользователей и параметры раздела реестра (Windows 10)

- Время чтения: 12 мин

В этой статье

Область применения

- Windows 10

- WindowsServer2016

Параметры групповой политики

Существует 10 параметров групповой политики, которые можно настроить для управления учетными записями пользователей (UAC). В таблице перечислены значения по умолчанию для каждого из параметров политики, а в следующих разделах описаны различные параметры политики UAC и предоставлены рекомендации. Эти параметры политики находятся в разделе Параметры безопасности Сеттингс\локал полиЦиес\секурити в оснастке локальной политики безопасности. Дополнительные сведения о каждом из параметров групповой политики можно найти в описании групповой политики. Сведения о параметрах раздела реестра можно найти в разделе Параметры раздела реестра.

Управление учетными записями пользователей: режим одобрения администратором для встроенной учетной записи администратора

Управление учетными записями пользователей: режим одобрения администратором для встроенного параметра политики учетной записи администратора управляет поведением режима утверждения администратором для встроенной учетной записи администратора.

Ниже перечислены возможные варианты.

- Включено. Для встроенной учетной записи администратора используется режим одобрения администратором. По умолчанию любая операция, требующая повышения привилегий, предложит пользователю подтвердить операцию.

- Служба отключена. По умолчанию У встроенной учетной записи администратора выполняются все приложения с правами администратора.

Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Контроль учетных записей: разрешить UIAccess-приложениям запрашивать повышение прав, не используя параметр политики безопасности для настольных систем. определяет, могут ли программы специальных возможностей пользовательского интерфейса (UIACCESS или UIA) автоматически отключить безопасный рабочий стол для запросы на повышение прав, используемые обычным пользователем.

Ниже перечислены возможные варианты.

- Включено. UIA программы, включая удаленный помощник Windows, автоматически отключают безопасный рабочий стол для запросов на повышение прав. Если вы не отключите контроль учетных записей, переключиться на безопасный рабочий стол при запросе параметра политики повышения прав , запросы отображаются на рабочем столе интерактивного пользователя, а не на безопасном рабочем столе.

- Служба отключена. По умолчанию Безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или отключением контроля учетных записей. Переключение на безопасный рабочий стол при запросе параметра политики повышения прав .

UIA-программы предназначены для взаимодействия с приложениями Windows и приложениями от имени пользователя. Этот параметр политики позволяет программам UIA можно обходить защищенный настольный компьютер для упрощения использования в определенных случаях. Тем не менее, предоставление запросов на повышение прав на интерактивном рабочем столе вместо безопасного рабочего стола может повысить риск для безопасности.

UIA-программы должны быть подписаны цифровой подписью, так как они должны отвечать на запросы в отношении проблем безопасности, например запроса на повышение прав на контроль учетных записей. По умолчанию программы UIA выполняются только из следующих защищенных путей:

- Файлы. ..\програм, включая вложенные папки

- Файлы. ..\програм (x86), включая вложенные папки для 64-разрядных версий Windows

- …\Windows\System32

Управление учетными записями пользователей: повышать права только для UIAccess-приложений, установленных в защищенных расположениях, запрещает выполнение требования из защищенного пути.

Несмотря на то, что этот параметр политики применяется к любой программе UIA, она используется преимущественно в некоторых сценариях удаленной помощи, включая программу удаленного помощника Windows в Windows 7.

Если пользователь запрашивает у администратора удаленную помощь и сеанс удаленного помощника установлен, любые запросы на повышение прав отображаются на безопасном рабочем столе пользователя, а удаленный сеанс администратора приостанавливается. Чтобы не приостанавливать сеанс удаленного администратора во время запросов на повышение прав, пользователь может выбрать параметр Разрешить эксперту отвечать на запросы контроль учетных записей при настройке сеанса удаленного помощника. Однако при установке этого флажка необходимо, чтобы интерактивный пользователь ответил на запрос на повышение прав на безопасном рабочем столе. Если текущий пользователь является стандартным пользователем, у него нет необходимых учетных данных, чтобы разрешить повышение прав.

Если вы включаете этот параметр политики, запросы на повышение прав автоматически отправляются на интерактивный рабочий стол (но не на безопасный рабочий стол) и отображаются на рабочем столе удаленного администратора во время сеанса удаленного помощника. Это позволяет удаленному администратору предоставлять соответствующие учетные данные для повышения прав.

Этот параметр политики не изменяет поведение запроса на повышение прав UAC для администраторов.

Если вы планируете включить этот параметр политики, вам также следует ознакомиться с эффектом управления учетными записями пользователей: поведение запроса на повышение прав для обычных пользователей . Если она настроена как Автоматическая отмена запросов на повышение прав, запросы на повышение прав не предоставляются пользователю.

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Управление учетными записями пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором управляет поведением запроса на повышение прав для администраторов.

Ниже перечислены возможные варианты.

Повышение прав без запроса. Позволяет привилегированным учетным записям выполнять операцию, для которой требуется повышение прав, не требуя согласия или учетных данных.

Примечание Используйте этот параметр только в средах с самыми ограниченными ограничениями.

Запрашивать учетные данные на безопасном рабочем столе. Если для выполнения операции требуется повышение прав, пользователю будет предложено ввести имя и пароль привилегированного пользователя на безопасном рабочем столе. Если пользователь введет действительные учетные данные, операция продолжит работу с самой высокой доступной привилегией пользователя.

- Запрос согласия на безопасном рабочем столе. Если для выполнения операции требуется повышение привилегий, пользователю будет предложено выбрать разрешение или запретитьна безопасном рабочем столе. Если пользователь выбирает » Разрешить«, операция продолжается с максимальным доступным уровнем прав пользователя.

- Запросите учетные данные. Если для выполнения операции требуется повышение прав, пользователю будет предложено ввести имя пользователя и пароль администратора. Если пользователь введет действительные учетные данные, операция продолжит работу с соответствующей привилегией.

- Запрос согласия. Если для выполнения операции требуется повышение прав, пользователю будет предложено выбрать разрешение или запрет. Если пользователь выбирает » Разрешить«, операция продолжается с максимальным доступным уровнем прав пользователя.

- Запрос согласия для двоичных файлов, отличных от Windows. По умолчанию Если для работы приложения, не относящегося к Microsoft, требуется повышение прав, пользователь получает запрос на безопасный рабочий стол, чтобы выбрать вариант Разрешить или запретить. Если пользователь выбирает » Разрешить«, операция продолжается с максимальным доступным уровнем прав пользователя.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей

Управление учетными записями пользователей: поведение запроса на повышение прав для обычных пользователей . определяет поведение запроса на повышение прав для обычных пользователей.

Ниже перечислены возможные варианты.

- Автоматическое отклонение запросов на повышение прав. Если для выполнения операции требуется повышение прав, отображается сообщение об ошибке, которое было настроено на отказ в доступе. Корпоративная система, на которой запущены рабочие столы в качестве стандартного пользователя, может выбрать этот параметр, чтобы снизить количество звонков в службу технической поддержки.

- Запрашивать учетные данные на безопасном рабочем столе. По умолчанию Если для выполнения операции требуется повышение прав, пользователю будет предложено ввести другое имя пользователя и пароль на безопасном рабочем столе. Если пользователь введет действительные учетные данные, операция продолжит работу с соответствующей привилегией.

- Запросите учетные данные. Если для выполнения операции требуется повышение прав, пользователю будет предложено ввести имя пользователя и пароль администратора. Если пользователь введет действительные учетные данные, операция продолжит работу с соответствующей привилегией.

Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав

Управление учетными записями пользователей: обнаружение установки приложений и запрос на настройку политики повышения прав управляет поведением обнаружения установки приложений для компьютера.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию для домашнего использования) Если обнаружен пакет установки приложения, для которого требуется повышение прав, пользователю будет предложено ввести имя пользователя и пароль администратора. Если пользователь введет действительные учетные данные, операция продолжит работу с соответствующей привилегией.

- Служба отключена. (По умолчанию для предприятия) Пакеты установки приложений не обнаруживаются и выводятся запросы на повышение прав. Предприятиям, на которых запущены обычные пользовательские рабочие столы и используются технологии делегированной установки, такие как установка программного обеспечения групповой политики или Systems Management Server (SMS), должны отключить этот параметр политики. В этом случае обнаружение установщика не требуется.

Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов

Управление учетными записями пользователей: только для подписанных и проверенных исполняемых файлов используется проверка подписи инфраструктуры открытых ключей (PKI) для любых интерактивных приложений, запрашивающих повышение уровня прав доступа. Администраторы предприятий могут управлять тем, какие приложения разрешено запускать, добавляя сертификаты в хранилище сертификатов надежных издателей на локальных компьютерах.

Ниже перечислены возможные варианты.

- Включено. Принудительная проверка пути сертификации PKI для определенного исполняемого файла перед разрешением на его запуск.

- Служба отключена. По умолчанию Не обеспечивает проверку пути сертификации PKI, пока не будет разрешен запуск определенного исполняемого файла.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах

Управление учетными записями пользователей: повышать права только для UIAccess-приложений, установленных в параметрах политики безопасных расположений. определяет, должны ли приложения, требующие выполнения запроса с уровнем целостности данных интерфейса пользователя (UIAccess), находиться в безопасном расположение в файловой системе. Безопасные расположения ограничены указанными ниже способами.

- Файлы. ..\програм, включая вложенные папки

- …\Windows\system32

- Файлы. ..\програм (x86), включая вложенные папки для 64-разрядных версий Windows

Примечание Windows принудительно проверяет подпись PKI на любом интерактивном приложении, которое запрашивает выполнение с уровнем целостности UIAccess независимо от состояния этого параметра безопасности.

Ниже перечислены возможные варианты.

- Включено. По умолчанию Если приложение находится в безопасном месте в файловой системе, оно выполняется только с проверкой целостности UIAccess.

- Служба отключена. Приложение выполняется с проверкой целостности с помощью UIAccess, даже если она не находится в безопасном месте в файловой системе.

Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором

Управление учетными записями пользователей. параметр политики «запускать все администраторы» в режиме одобрения определяет поведение всех параметров политики UAC для компьютера. Если вы измените этот параметр политики, вам потребуется перезагрузить компьютер.

Ниже перечислены возможные варианты.

- Включено. По умолчанию Включен режим одобрения администратором. Этот параметр должен быть включен, а соответствующие параметры политики UAC также должны быть установлены надлежащим образом для разрешения встроенной учетной записи администратора и других пользователей, которые входят в группу » Администраторы «, для работы в режиме одобрения администратором.

- Служба отключена. Режим одобрения администратором и все связанные параметры политики UAC отключены.

Примечание Если этот параметр политики отключен, центр безопасности уведомляет о том, что общая безопасность операционной системы снижена.

Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Контроль учетных записей: переключение на безопасный рабочий стол при запросе параметра политики повышения прав определяет, отображается ли запрос на повышение прав на рабочем столе пользователя или на безопасном рабочем столе.

Ниже перечислены возможные варианты.

- Включено. По умолчанию Все запросы на повышение прав отображаются на безопасном рабочем столе независимо от параметров политики поведения запросов для администраторов и стандартных пользователей.

- Служба отключена. Все запросы на повышение прав отображаются на рабочем столе текущего пользователя. Используются параметры политики поведения запросов для администраторов и стандартных пользователей.

Если этот параметр политики включен, он переопределяет Управление учетными записями пользователей: параметры запроса на повышение прав для администраторов в режиме одобрения администратором . В приведенной ниже таблице описано поведение запроса на повышение прав для каждого из параметров политики администратора при включении или отключении параметра политики безопасности: переключение на безопасный рабочий стол при выполнении запроса на повышение прав доступа .

| Параметр политики администратора | Enabled | Отключено |

|---|---|---|

| Запрос учетных данных на безопасном рабочем столе | Запрос появится на безопасном рабочем столе. | Запрос появится на безопасном рабочем столе. |

| Запрос согласия на безопасном рабочем столе | Запрос появится на безопасном рабочем столе. | Запрос появится на безопасном рабочем столе. |

| Запрос учетных данных | Запрос появится на безопасном рабочем столе. | Запрос появится на рабочем столе интерактивного пользователя. |

| Запрос согласия | Запрос появится на безопасном рабочем столе. | Запрос появится на рабочем столе интерактивного пользователя. |

| Запрос согласия для двоичных файлов, не относящихся к Windows | Запрос появится на безопасном рабочем столе. | Запрос появится на рабочем столе интерактивного пользователя. |

Если этот параметр политики включен, он переопределяет Управление учетными записями пользователей: поведение запроса на повышение прав для обычных пользователей . В приведенной ниже таблице описаны действия запроса на повышение прав для каждого из стандартных параметров политики пользователей при включении или отключении политики контроля учетных записей. Переключение на безопасный рабочий стол .

| Стандартный параметр политики | Enabled | Отключено |

|---|---|---|

| Автоматическое отклонение запросов на повышение прав | Без запроса. Запрос будет автоматически отвергнут. | Без запроса. Запрос будет автоматически отвергнут. |

| Запрос учетных данных на безопасном рабочем столе | Запрос появится на безопасном рабочем столе. | Запрос появится на безопасном рабочем столе. |

| Запрос учетных данных | Запрос появится на безопасном рабочем столе. | Запрос появится на рабочем столе интерактивного пользователя. |

Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя

Контроль учетных записей: виртуализация сбоев при записи файлов и реестра для отдельных местоположений пользователей определяет, перенаправлением каких-либо сбоев записи в реестре и в папках файловой системы. Этот параметр политики снижает риск для приложений, которые работают как администратор и записывают данные приложения времени выполнения в% ProgramFiles%,% WINDIR%,%Windir%\system32 или Хклм\софтваре.

Ниже перечислены возможные варианты.

- Включено. По умолчанию Ошибки при написании приложений перенаправляются во время выполнения в определенные расположения пользователей для файловой системы и реестра.

- Служба отключена. Не удается выполнить приложения, которые записывают данные в защищенные расположения.

Параметры раздела реестра

Разделы реестра находятся в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Сведения о каждом из разделов реестра можно найти в описании соответствующей групповой политики.

Управление учетными записями пользователей — Skype for Business Online

- Время чтения: 2 мин

-

- Применяется к:

- Skype for Business

В этой статье

Управление учетными записями пользователейManage user accounts

В этой статье содержатся следующие разделы.This topic contains the following sections:

Примечание

Командлет Set-CsUser также включается в набор командлетов, доступных для администраторов Skype для бизнеса Online.The Set-CsUser cmdlet is also included in the set of cmdlets available to Skype for Business Online admins. Однако Set-CsUser в настоящее время не может использоваться для управления Skype для бизнеса Online, за исключением задания параметра аудиовидеодисаблед .However, Set-CsUser cannot currently be used to manage Skype for Business Online, except for setting the AudioVideoDisabled parameter. При попытке выполнить командлет с другим параметром произойдет сбой с сообщением об ошибке, похожее на следующее: не удается установить значение «Сипаддресс».If you attempt to run the cmdlet with any other parameter, it will fail with an error message similar to this: Unable to set «SipAddress». Этот параметр ограничен в среде удаленного клиента PowerShell.This parameter is restricted within Remote Tenant PowerShell.

Получение сведений обо всех пользователях Lync OnlineReturn information about all your Skype for Business Online users

Чтобы получить сведения обо всех пользователях, которым разрешено использовать Skype для бизнеса Online, вызовите командлет Get-CsOnlineUser без дополнительных параметров.To return information about all your users who have been enabled for Skype for Business Online, call the Get-CsOnlineUser cmdlet without any additional parameters.

Get-CsOnlineUser

Чтобы вернуть сведения для одного случайно выбранного пользователя (например, чтобы использовать эту учетную запись для целей тестирования), вызовите командлет Get-CsOnlineUser и установите для параметра ресултсизе значение 1.To return information for a single, randomly selected user (for example, to use this account for test purposes), call the Get-CsOnlineUser cmdlet and set the ResultSize parameter to 1.

Get-CsOnlineUser -ResultSize 1

Это приводит к тому, что командлет Get-CsOnlineUser возвращает сведения только для одного пользователя, независимо от количества пользователей в Организации.That causes the Get-CsOnlineUser cmdlet to return information for just one user, regardless of how many users you have in your organization. Чтобы вернуть сведения для пяти пользователей, установите для параметра ресултсизе значение 5.To return information for five users, set the value of the ResultSize parameter to 5.

Get-CsOnlineUser -ResultSize 5

Возврат сведений о конкретном пользователе в Skype для бизнеса OnlineReturn information for a specific user in Skype for Business Online

Существует несколько способов ссылки на определенную учетную запись пользователя при вызове командлета Get-CsOnlineUser .There are multiple ways of referencing a specific user account when calling the Get-CsOnlineUser cmdlet. Вы можете использовать отображаемое имя пользователя доменных служб Active Directory (AD DS).You can use the user’s Active Directory Domain Services (AD DS) display name.

Get-CsOnlineUser -Identity "Ken Myer"

Вы можете использовать SIP-адрес пользователя.You can use the user’s SIP address.

Get-CsOnlineUser -Identity "sip:[email protected]"

Вы можете использовать имя участника-пользователя (UPN).You can use the user’s user principal name (UPN).

Get-CsOnlineUser -Identity "[email protected]"

Возврат определенных сведений о конкретных пользователях в Skype для бизнеса OnlineReturn specific information for specific users in Skype for Business Online

По умолчанию командлет Get-CsOnlineUser возвращает огромный объем данных для каждой учетной записи пользователя Skype для бизнеса Online.By default, the Get-CsOnlineUser cmdlet returns a huge amount of information for each Skype for Business Online user account. Если вы заинтересованы только в подмножестве этих данных, перебери возвращенные данные в командлет Select-Object .If you are interested in only a subset of that information, pipe the returned data to the Select-Object cmdlet. Например, эта команда возвращает все данные для пользователя Кен мер, а затем использует командлет Select-Object для ограничения отображаемых на экране сведений отображаемым именем и абонентским ИНТЕРФЕЙСОМ AD DS.For example, this command returns all the data for the user Ken Myer, and then uses the Select-Object cmdlet to limit the information displayed onscreen to Ken’s AD DS display name and dial plan.

Get-CsOnlineUser -Identity "Ken Myer" | Select-Object DisplayName, DialPlan

Следующая команда возвращает отображаемое имя и абонентскую группу для всех пользователей.The following command returns the display name and dial plan for all your users.

Get-CsOnlineUser | Select-Object DisplayName, DialPlan

Чтобы найти свойства учетной записи пользователя Skype для бизнеса Online, выполните следующую команду:To find the properties of a Skype for Business Online user account, use the following command.

Get-CsOnlineUser | Get-Member

Возврат отфильтрованного списка пользователей в Skype для бизнеса OnlineReturn a filtered list of users in Skype for Business Online

С помощью командлета Get-CsOnlineUser и параметров лдапфилтер или Filter вы можете легко вернуть сведения о целевом наборе пользователей.By using the Get-CsOnlineUser cmdlet and the LdapFilter or Filter parameters, you can easily return information about a targeted set of users. Например, эта команда возвращает всех пользователей, работающих в финансовом отделе.For example, this command returns all the users who work in the Finance department.

Get-CsOnlineUser -LdapFilter "department=Finance"

Настройка компьютера для управления Skype для бизнеса Online с помощью Windows PowerShellSet up your computer for skype for business online management using Windows PowerShell

Управление учетными записями в Windows 10

Как правило, часто за одним компьютером работает несколько пользователей по очереди. Разработчики операционных систем специально для таких случаев добавляют возможность создания разных учетных записей с индивидуальными настройками и правами доступа. Администратору предоставляются все полномочия для управления такими профилями, включая их удаление или полную блокировку на определенный период времени. Осуществляется такое взаимодействие через специальные меню в Windows. Именно о них мы и хотим поговорить далее.

Управляем учетными записями в Windows 10

В рамках этой статьи мы предлагаем изучить несколько меню и оснасток, встроенных в Windows 10, чтобы понять, как именно производится управление профилями через такие средства. Ознакомившись с последующими инструкциями, вы поймете, где можно отыскать нужный для изменения параметр и как именно производится необходимое редактирование. После этого уже можно будет приступить к непосредственной реализации требуемых действий, например, к созданию новой учетной записи или изменению прав доступа.

Способ 1: Меню Параметры

В первую очередь остановимся на одном из разделов в меню «Параметры». Сейчас там находятся еще не все опции, которые позволяли бы взаимодействовать с учетными записями, поскольку разработчики постепенно переносят все пункты из Панели управления. Однако имеющихся там функций будет достаточно, чтобы справиться с некоторыми задачами. Давайте вкратце пробежимся по каждому из них.

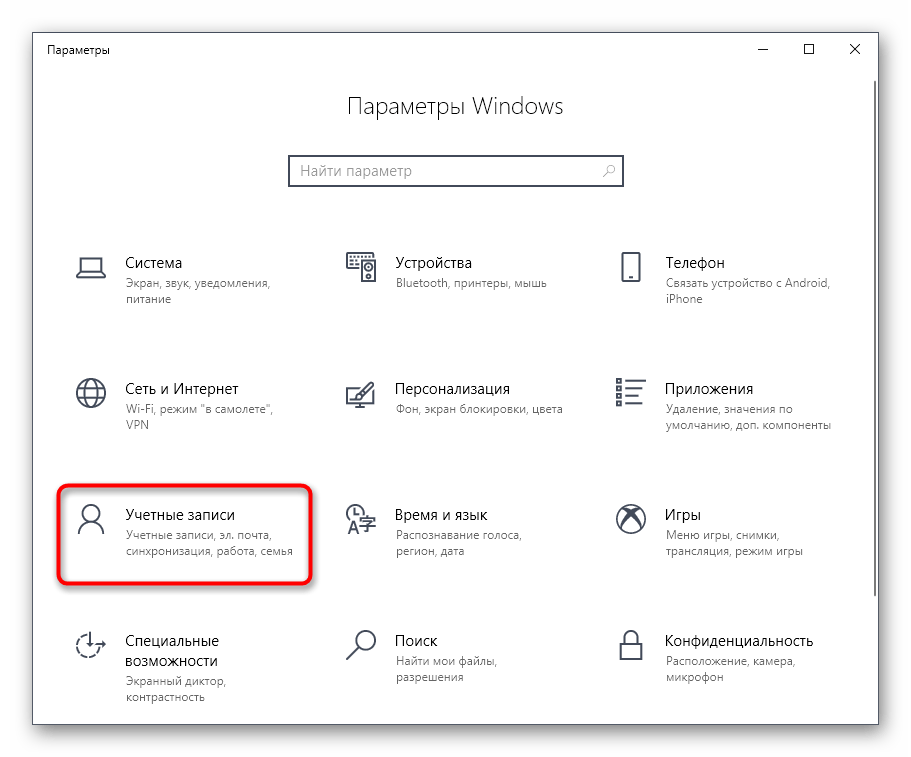

- Для начала откройте «Пуск» и перейдите в меню «Параметры», кликнув по соответствующему значку в виде шестеренки.

- Здесь вас интересует раздел «Учетные записи».

- В первой категории левой панели «Ваши данные» осуществляется редактирование текущего профиля. Например, можно перейти к настройке учетной записи Майкрософт через браузер. Там редактируется имя профиля, год рождения, устанавливается фото и изменяется пароль. Дополнительно в этой категории есть надпись «Войти вместо этого с локальной учетной записью». Она позволяет переключиться на привычный профиль администратора, который не связан с аккаунтом Microsoft.

- Ниже присутствует опция создания аватара. Это можно сделать прямо с веб-камеры или через Проводник выбрать уже имеющееся изображение нужного формата.

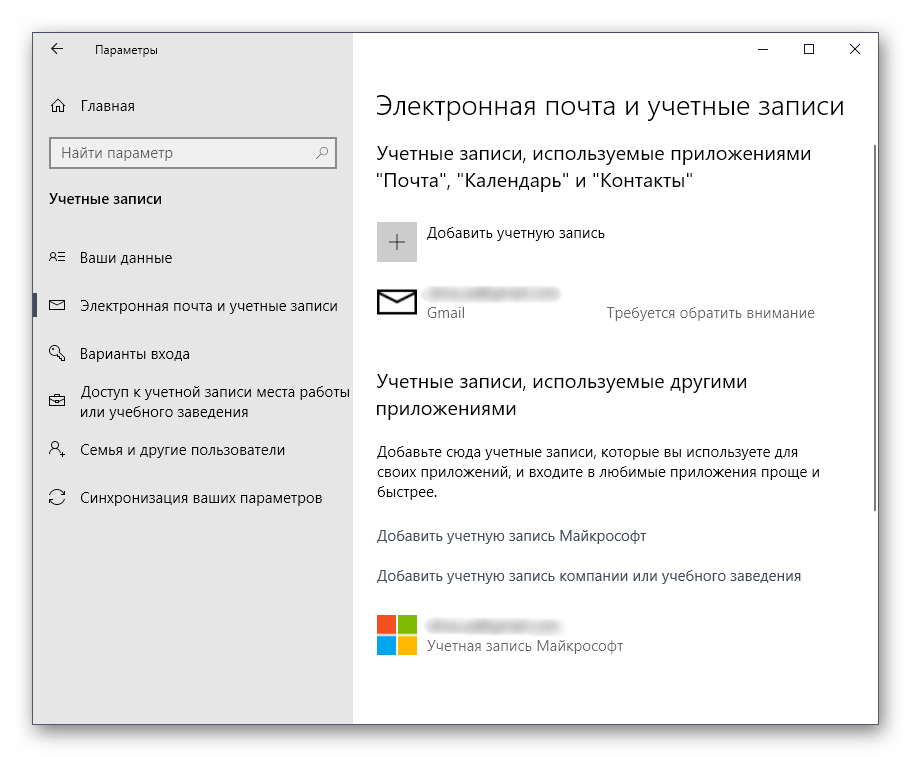

- Вторая категория под названием «Электронная почта и учетные записи» тоже относится к текущему профилю Windows. Именно отсюда осуществляется добавление аккаунтов Microsoft, которые связаны со стандартными приложениями и сторонними программами.

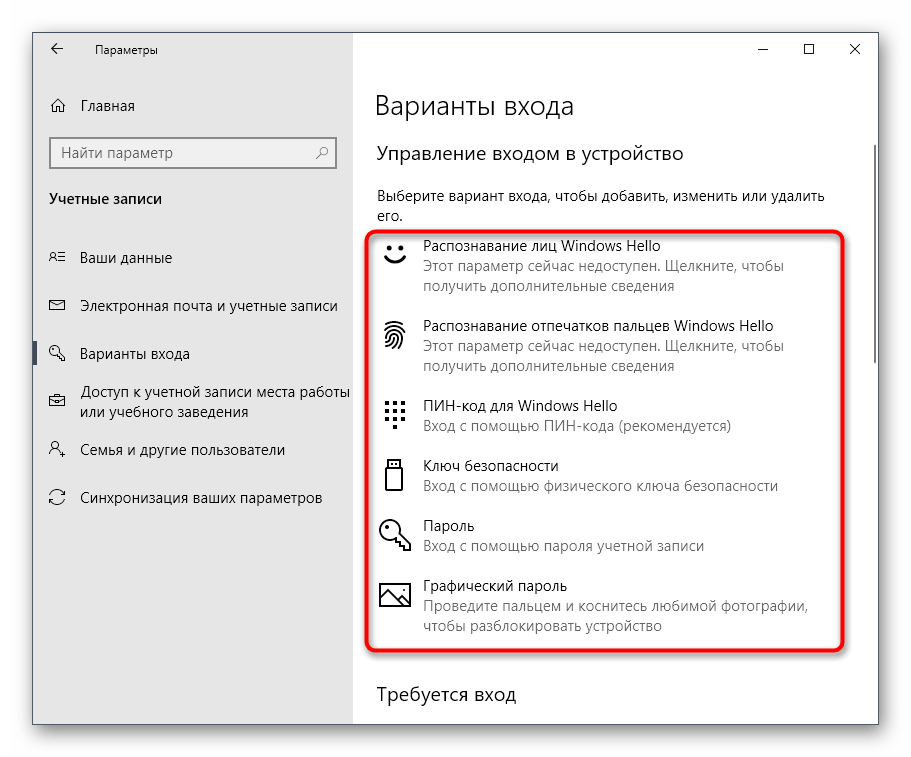

- Далее идет категория «Варианты входа». В ней вы самостоятельно выбираете принцип авторизации учетной записи при запуске операционной системы. На данный момент существует огромное количество разнообразных вариантов для всех типов устройств. В этом же окне находятся детальные описания каждого варианта, поэтому мы предоставим выбор оптимального средства вам.

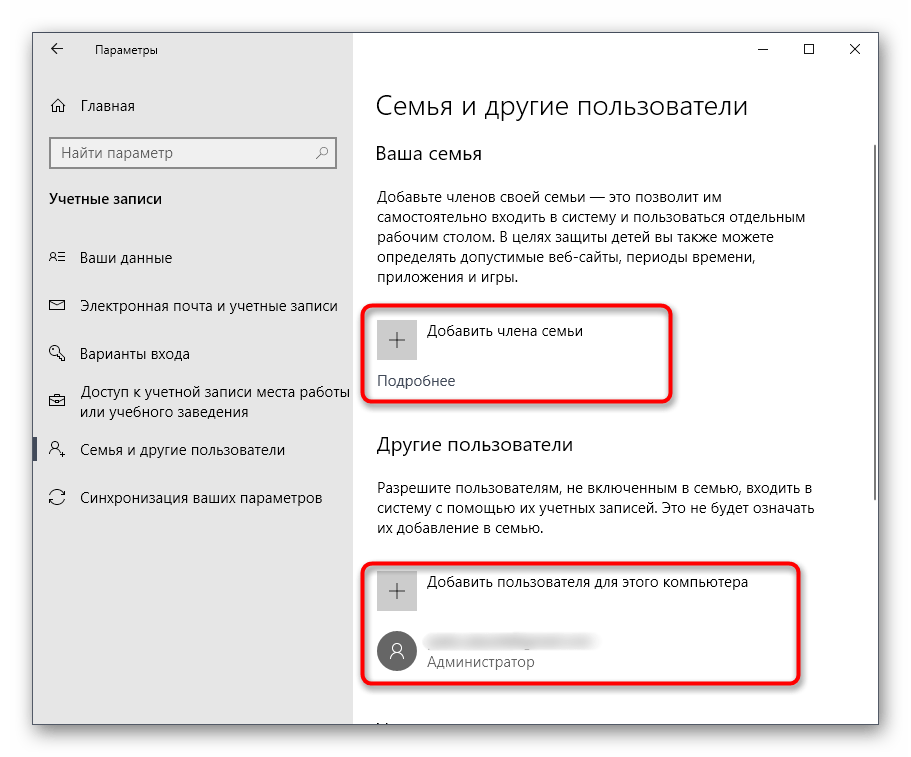

- Ключевой раздел этого меню — «Семья и другие пользователи». Именно отсюда выполняется управление другими учетными записями, например, создание, изменение названия, установка ограничений или изменение типа профиля. Добавить можно как уже существующий аккаунт Microsoft, так и создать локальный аккаунт.

![]()

Как видно, это меню по большей части рассчитано на изменение личной учетной записи, хотя в случае с аккаунтом Microsoft все равно произойдет перенаправление на страницу в браузере. Скорее всего, при выходе следующих обновлений содержимое данного раздела поменяется и в нем будет больше опций, перенесенных из Панели управления.

Способ 2: Панель управления

Только что мы упоминали Панель управления как средство, из которого все пункты переносятся в «Параметры» с новой реализацией. Однако пока что это коснулось далеко не всех настроек, включая опции, отвечающие за управления учетными записями, поэтому давайте остановимся на этом меню более детально.

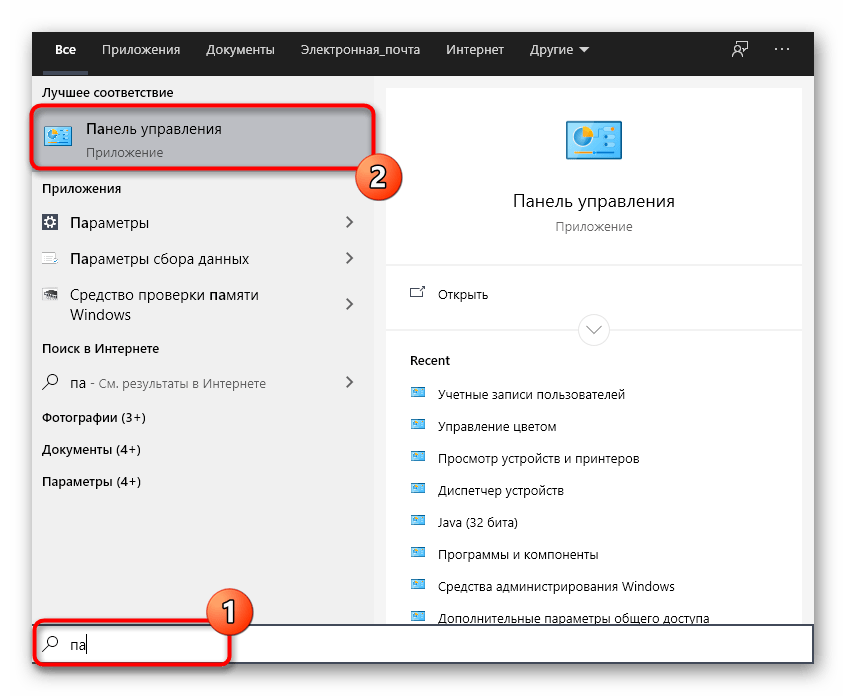

- Откройте «Пуск», через поиск отыщите приложение «Панель управления» и перейдите в него.

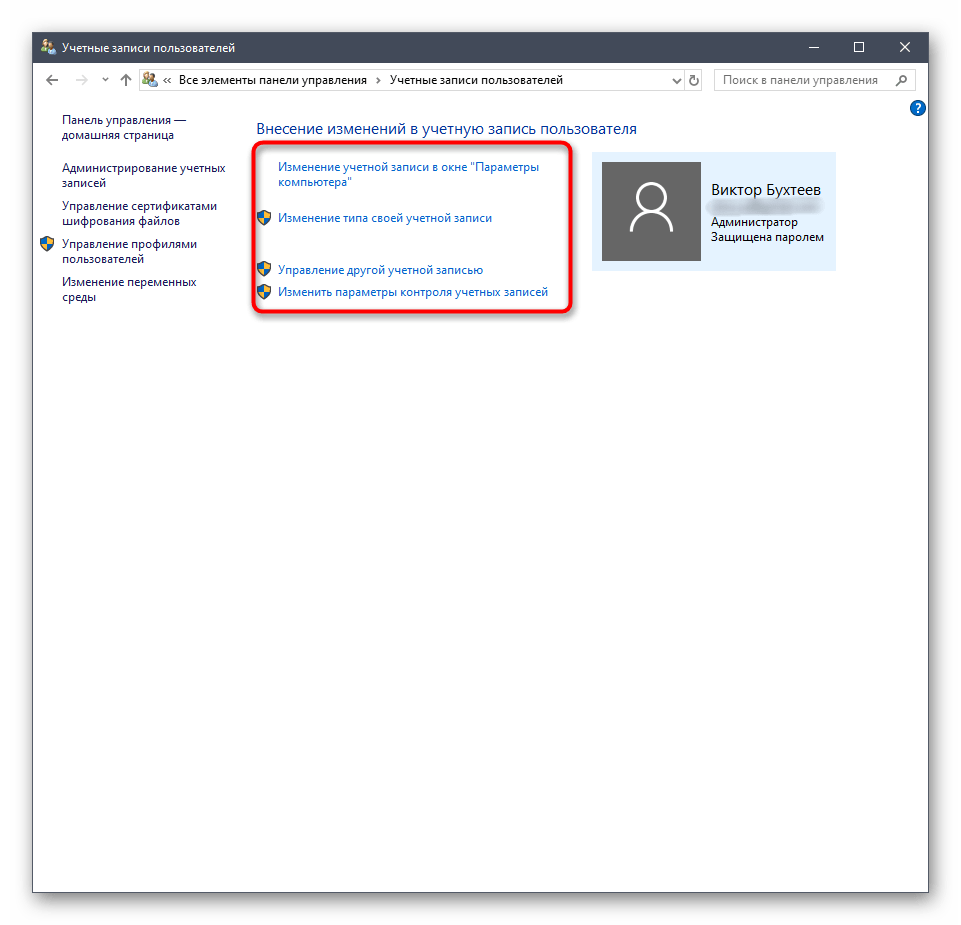

- Среди списка всех разделов отыщите «Учетные записи пользователей».

- В главном меню вы можете перейти для изменения текущей учетной записи в меню Параметры, о котором уже шла речь ранее, изменить тип своего профиля, перейти к управлению другим пользователем или изменить особенности контроля учетных записей.

- При переходе к изменению других профилей откроется отдельное меню, где производится выбор.

- Теперь вы можете сменить тип профиля, например, на администратора, или задать новое имя.

Более детально обо всех этих процессах рассказывалось в других статьях на нашем сайте. О них мы еще поговорим после рассмотрения всех сегодняшних методов, а пока переходим к следующему меню, в котором можно управлять учетными записями.

Способ 3: Локальная политика безопасности

В каждой сборке Windows 10 имеется оснастка под названием Локальная политика безопасности. В ней осуществляются различные действия, связанные с обеспечением надежности системы, включая настройки для существующих профилей. Благодаря этой оснастке можно установить ограничения на пароли или заблокировать один из профилей. Выполняется это следующим образом:

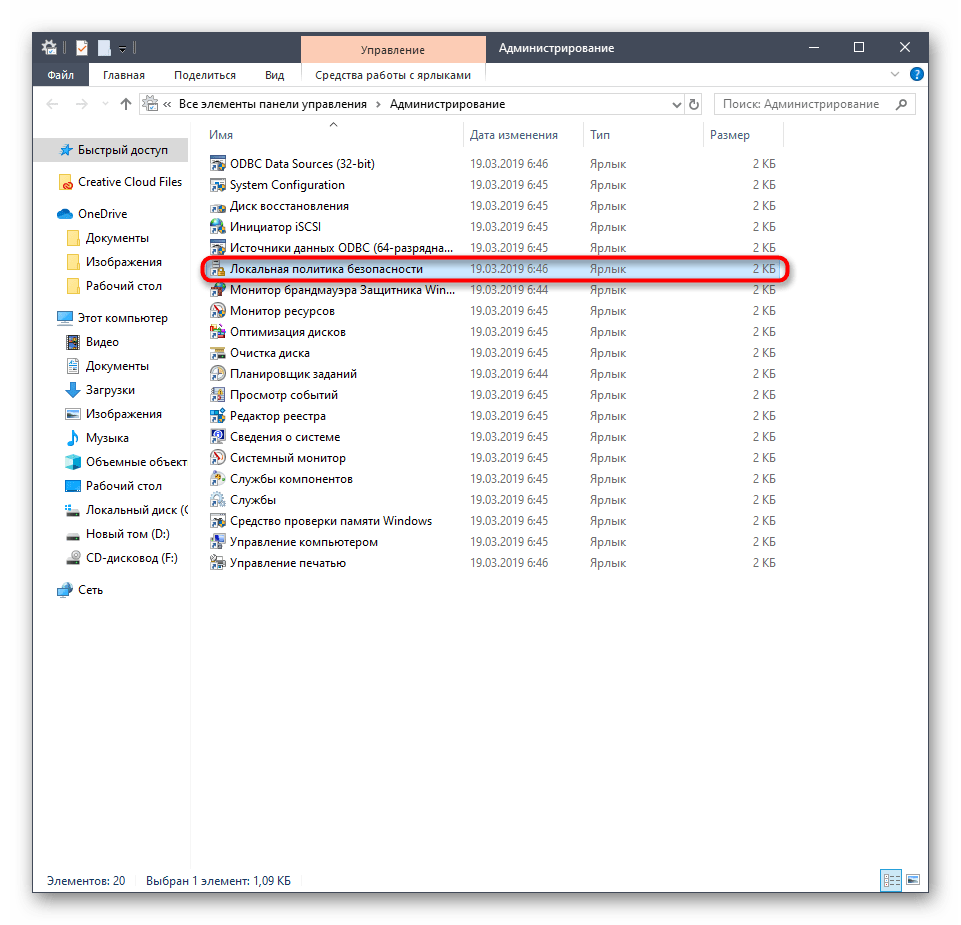

- В меню «Панель управления» перейдите в раздел «Администрирование».

- Здесь вас интересует пункт «Локальная политика безопасности».

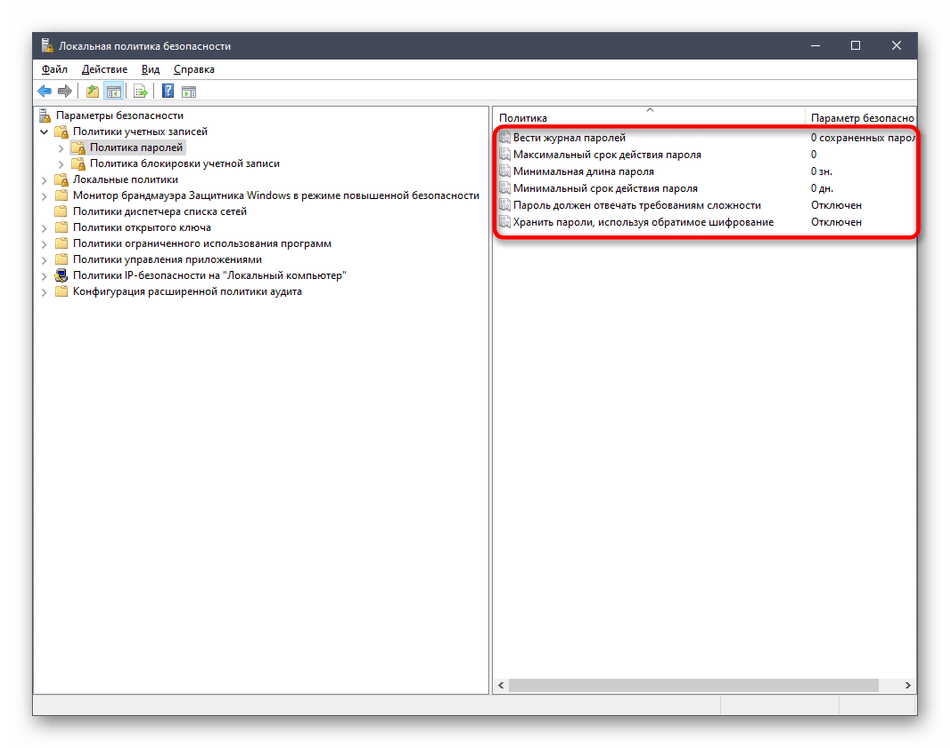

- Разверните каталог «Политики учетных записей». В нем вы видите две папки: «Политика паролей» и «Политика блокировки учетной записи». Эти названия уже говорят сами за себя, поэтому не будем останавливаться на каждой из них.

- При открытии такой директории появляется список доступных политик. Их названия как раз и означают опции или действия, осуществляемые через данные параметры. Возьмем за пример «Вести журнал паролей». Как видно, по умолчанию этот параметр не сохраняет вообще никакие пароли. Для редактирования значения нужно дважды кликнуть по строке, чтобы открыть свойства.

- Здесь можете указать, какое количество паролей должно в операционной системе. То же самое происходит и с другими политиками. Например, можно задать срок действия пароля или изменить минимальную длину в символах.

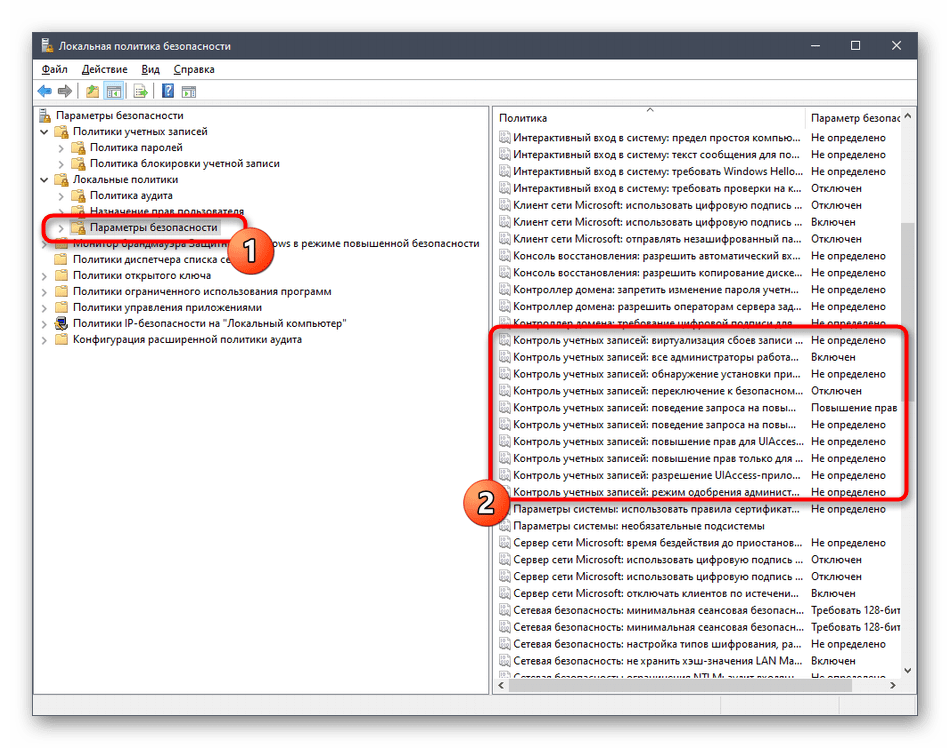

- Дополнительно обратите внимание на каталог «Параметры безопасности». Здесь имеется отдельный раздел «Контроль учетных записей». Он отвечает за предоставление прав доступа для учетных записей без прав администратора. Более детальные описания имеются в окнах свойств данных политик.

Учитывайте, что подобные изменения в Локальной политике безопасности может производить только администратор. К тому же не стоит изменять значения случайных параметров, не изучив их значения, поскольку это может привести к необратимым последствиям.

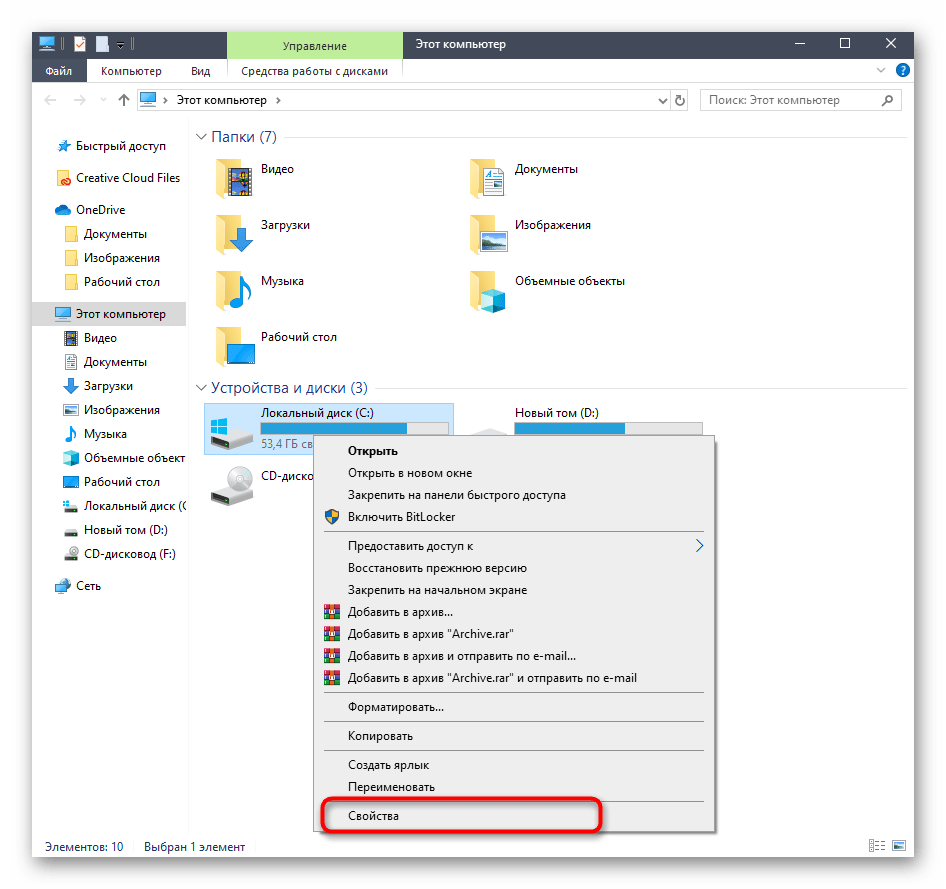

Способ 4: Вкладка «Безопасность» в свойствах файлов, папок и дисков

Отдельного внимания заслуживает настройка доступа для определенных файлов, папок и дисков, которая осуществляется через меню «Свойства». Там имеется вкладка «Безопасность». Через нее администратор может решить, какие именно действия с указанным объектом разрешить выполнять одному юзеру или целой группе. На примере это выглядит так:

- Щелкните по необходимому объекту правой кнопкой мыши и выберите «Свойства». Учитывайте, что все изменения для папок применяются автоматически и для всех хранящихся там файлов, что касается и логических разделов.

- В появившемся меню вас интересует вкладка «Безопасность».

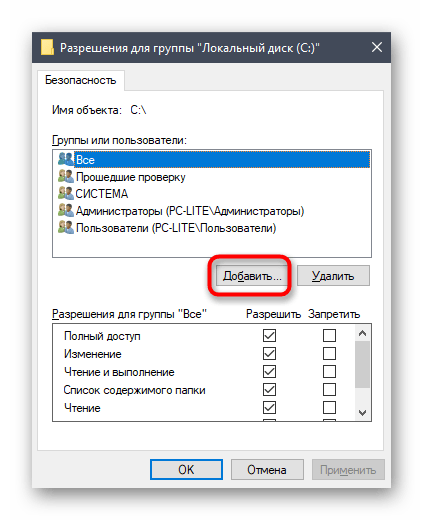

- Нажмите на кнопку «Изменить», которая находится под блоком «Группы или пользователи».

- Вы можете редактировать уже добавленные учетные записи, устанавливая разрешения либо запреты, или нажать на «Добавить», чтобы перейти к выбору профиля.

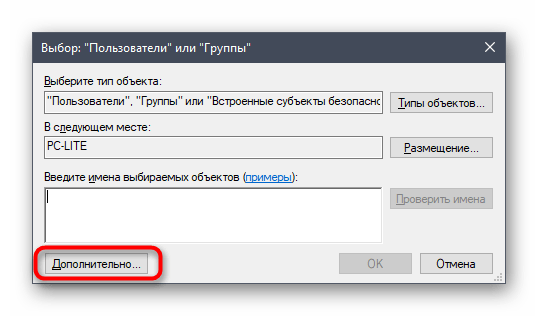

- Введите имена объектов в специально отведенное поле, а затем проверьте их. В качестве альтернативы можно использовать встроенную опцию поиска. Она открывается через «Дополнительно».

- Щелкните по кнопке «Поиск» и подождите несколько секунд.

- Выберите необходимый профиль или группу из отобразившихся результатов, чтобы потом установить для этого объекта правила доступа к директории или файлу.

В конце давайте затронем тему взаимодействия с учетными записями при помощи рассмотренных выше инструментов. Существует огромное количество задач, которые возникают перед обычными юзерами и администраторами. Их решение просто не уместится в рамках одного материала, поэтому мы предлагаем ознакомиться с отдельными инструкциями на нашем сайте, воспользовавшись указанными далее ссылками. Просто прочтите заголовки и выберите подходящую для себя статью. Там вы найдете все необходимые руководства, позволяющие справиться с поставленной целью разными методами.

Читайте также:

Изменение имени учетной записи администратора в Windows 10

Управление правами учетной записи в Windows 10

Переключение между учетными записями пользователей в Windows 10

Создание новых локальных пользователей в Windows 10

Меняем имя папки пользователя в Windows 10

Отключение UAC в Windows 10

Сбрасываем пароль для учетной записи «Администратор» в Windows 10

Удаление администратора в Windows 10

Вы были ознакомлены с принципами управления учетными записями в Windows 10, а также получили необходимые руководства по решению самых частых задач, связанных с профилями. Осталось только перейти к соответствующему материалу, чтобы изучить и реализовать инструкции.

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы. Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.