Что такое вирус-шифровальщик и другие вымогатели

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

Что такое Ransomware?

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

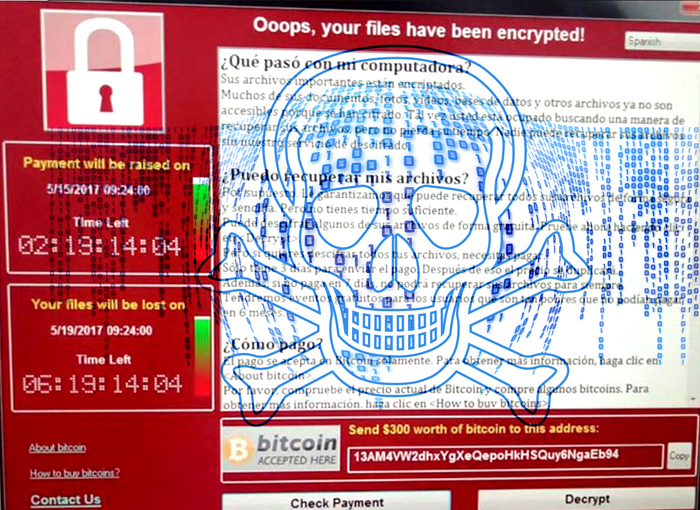

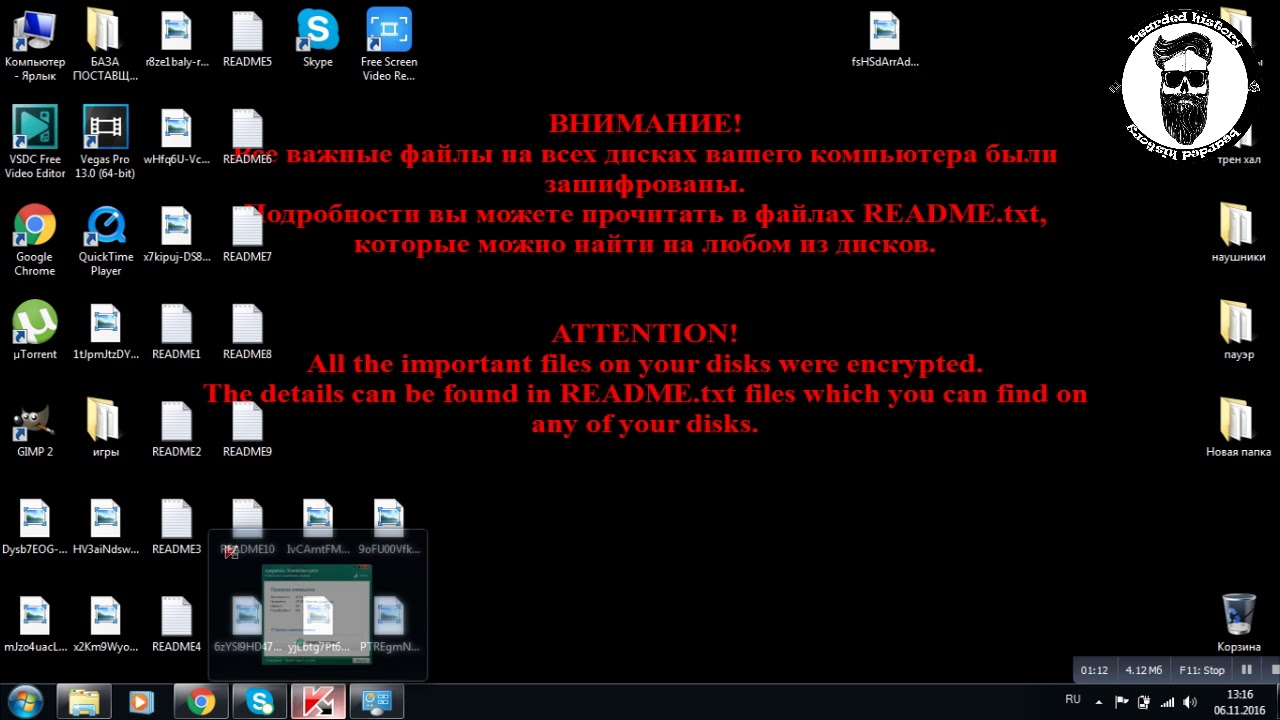

Шифровальщики, попадая на ваш компьютер, шифруют ценные файлы: документы, фотографии, сохранения к играм, базы данных и так далее — таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться. А за расшифровку создатели шифровальщиков требуют выкуп — в среднем около $300, то есть совсем уж дешево от них не отделаться.

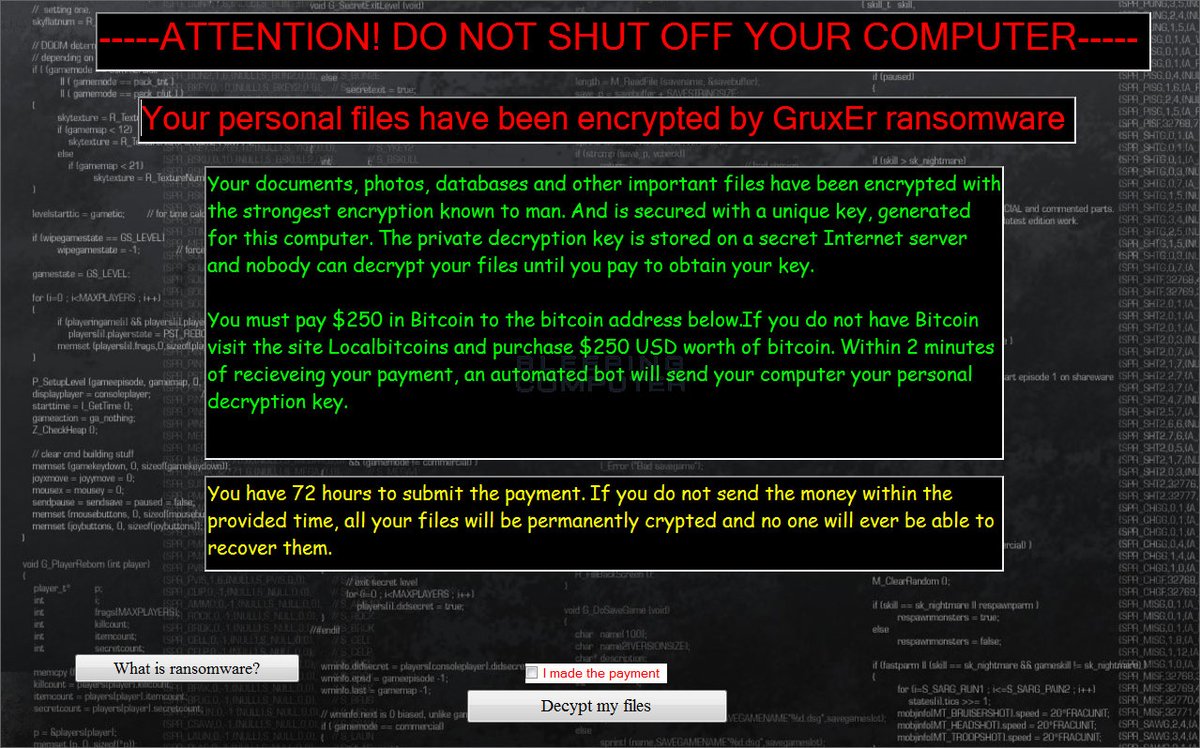

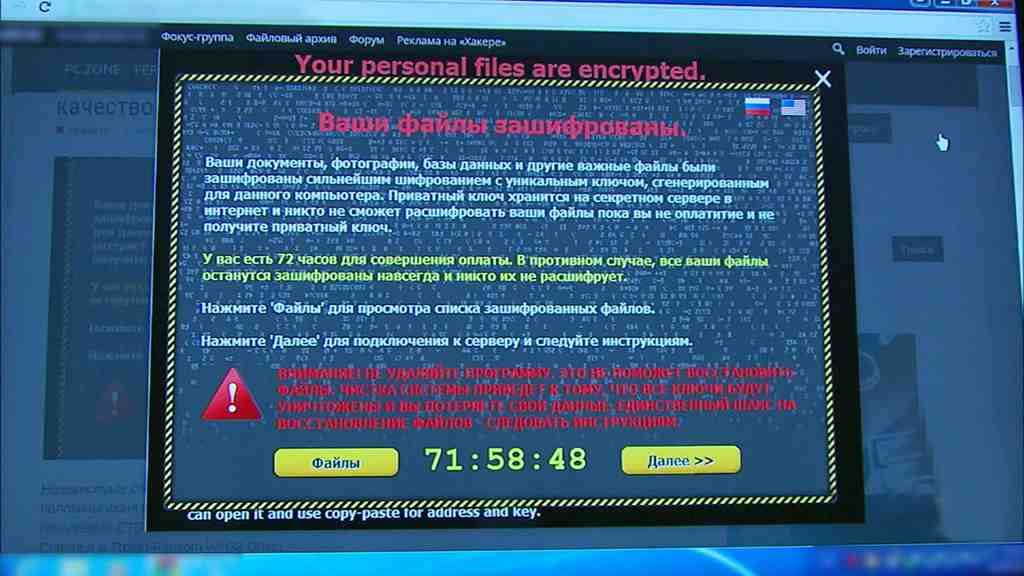

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Почему о вымогателях стоит знать и что в них страшного

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Как расшифровать файлы?

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете.

Второй вариант — зайти на сайт noransom.kaspersky.com и посмотреть, нет ли там декриптора, который помог бы вам расшифровать файлы. Все наши декрипторы абсолютно бесплатны, но, к сожалению, далеко не от всех шифровальщиков получается создать такое лекарство. Так что лучше не доводить до крайностей и защищаться от них заранее.

Как защититься от вымогателей?

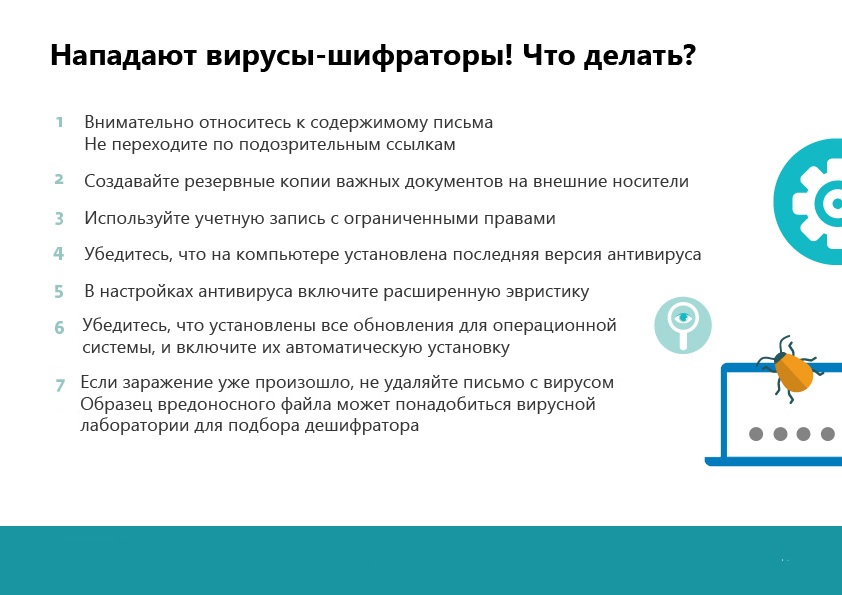

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

Установите хороший антивирус. Например, Kaspersky Internet Security, в котором есть специальный модуль «Мониторинг активности», отлично защищающий от шифровальщиков. Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

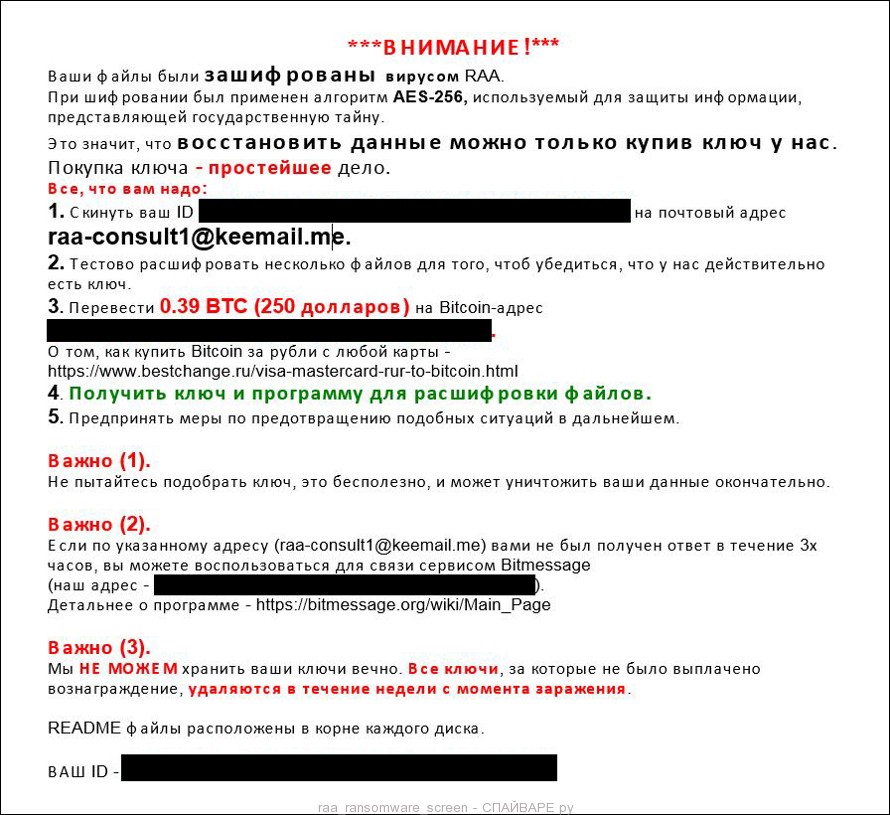

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы.

Компьютер заражен вирусом. Что делать?

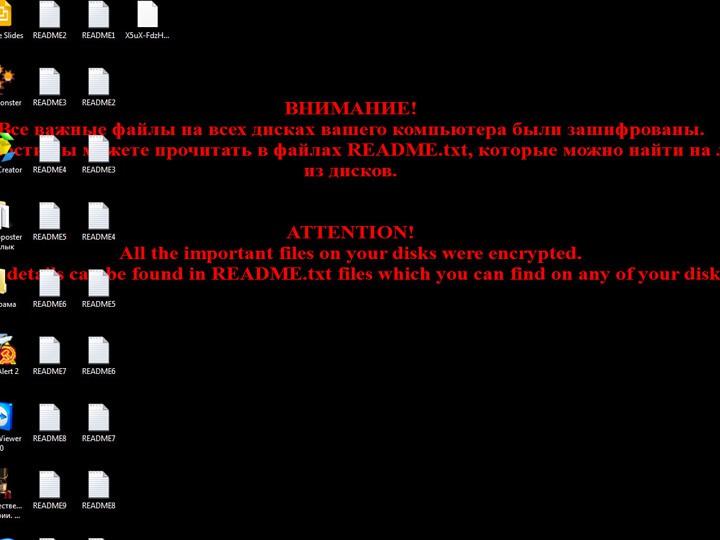

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

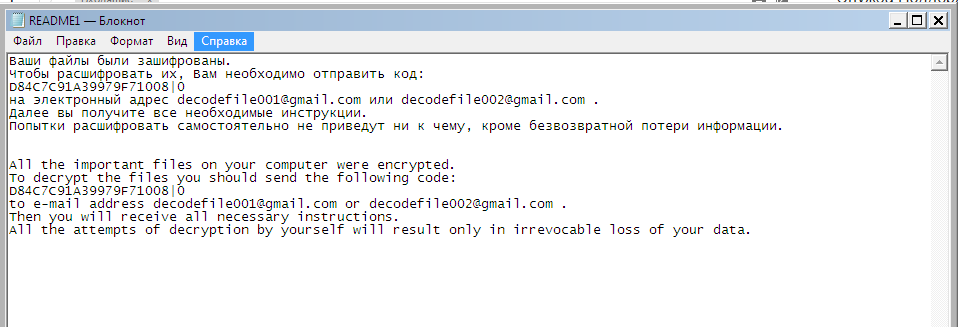

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать большеЕсли были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать большеАлександр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

Вирусы-шифровальщики/вымогатели(Ransomware) — ответы на вопросы

Вирусы-шифровальщики/вымогатели(ransomware) стали настоящей проблемой для очень широкого круга организаций. Судя по статистике, такого рода зловредные программы будут продолжать портить жизнь всё чаще с каждым годом. Поэтому хочется ответить на самые главные вопросы по этой теме. КАК ЗАРАЖАЮТ компьютеры/сеть организации? Самыми распространёнными способами заражения являются: почта с вложенными документами/ссылками или открытые RDP-порты, также злоумышленники используют уязвимости 0-day, т.е. те о которых разрабочики ОС сами ещё не знают и подвергаются опасности не вовремя обновляемые ОС через дыры в безопасности, которые не были перекрыты уже имеющимися заплатками. Через электронную почту, в силу недостаточной компьютерной грамотности, например, сотрудник отдела кадров, получив письмо с «резюме» или ссылкой на какой-то другой «интересующий его документ», открывает и соглашается со всем, что при этом у него спрашивает система, таким образом заражает свой компьютер, а затем уже вирус-червь сам расползается по сетевым ресурсам организации. КАК РАБОТАЮТ вирусы-шифровальщики? В большинстве случаев происходит шифрование с открытым ключом (асимметричный шифр), в таком случае у злоумышленника есть некий закрытый ключ, который может позволить расшифровать данные. Вирус в качестве жертв шифрования использует самые чувствительные для пользователей файлы, а именно документы (*.doc, *.docx, *.xls, *.xlsx и т.п.), графические файлы и, что бывает самое критичное для бизнеса — файлы баз данных 1С и файлы резервных копий. Ещё вирус удаляет теневые копии файлов, которые бы могли позволить восстановить некоторые документы. КАК РАСШИФРОВАТЬ? Гарантии, что данные можно будет расшифровать к сожалению нет, но есть несколько вариантов, которые могут сработать.

Через электронную почту, в силу недостаточной компьютерной грамотности, например, сотрудник отдела кадров, получив письмо с «резюме» или ссылкой на какой-то другой «интересующий его документ», открывает и соглашается со всем, что при этом у него спрашивает система, таким образом заражает свой компьютер, а затем уже вирус-червь сам расползается по сетевым ресурсам организации. КАК РАБОТАЮТ вирусы-шифровальщики? В большинстве случаев происходит шифрование с открытым ключом (асимметричный шифр), в таком случае у злоумышленника есть некий закрытый ключ, который может позволить расшифровать данные. Вирус в качестве жертв шифрования использует самые чувствительные для пользователей файлы, а именно документы (*.doc, *.docx, *.xls, *.xlsx и т.п.), графические файлы и, что бывает самое критичное для бизнеса — файлы баз данных 1С и файлы резервных копий. Ещё вирус удаляет теневые копии файлов, которые бы могли позволить восстановить некоторые документы. КАК РАСШИФРОВАТЬ? Гарантии, что данные можно будет расшифровать к сожалению нет, но есть несколько вариантов, которые могут сработать. Чаще всего вымогатели с помощью вируса на заражённых компьютерах/серверах создают текстовые файлы, в которых указаны реквизиты биткойновского кошелька и e-mail для связи. Также злоумышленники пишут, что если им перевести деньги, то они выдадут закрытый ключ и помогут с расшифровкой, а если не заплатите, то расшифровать не получится никогда.Действительно, существуют «честные» мошенники, которые, получив выкуп, выдают ключ и данные можно будет расшифровать, однако таких случаев не так уж много. В большинстве случаев, мошенники даже после получения денег не выдают никакой информации для расшифровки ваших данных, поэтому мы не рекомендуем платить выкуп кибер-преступникам. У производителей антивирусного ПО(например, Dr.Web и Kaspersky) есть бесплатные специальные программы дешифраторы, которые позволят вернуть данные зашифрованные некоторыми популярными вирусами, а если вы являетесь их клиентом(куплен их антивирус), то даже готовы будут принять от вас пример зашифрованного файла неизвестным криптовирусом, который попытаются дешифровать с помощью подбора закрытого ключа.

Чаще всего вымогатели с помощью вируса на заражённых компьютерах/серверах создают текстовые файлы, в которых указаны реквизиты биткойновского кошелька и e-mail для связи. Также злоумышленники пишут, что если им перевести деньги, то они выдадут закрытый ключ и помогут с расшифровкой, а если не заплатите, то расшифровать не получится никогда.Действительно, существуют «честные» мошенники, которые, получив выкуп, выдают ключ и данные можно будет расшифровать, однако таких случаев не так уж много. В большинстве случаев, мошенники даже после получения денег не выдают никакой информации для расшифровки ваших данных, поэтому мы не рекомендуем платить выкуп кибер-преступникам. У производителей антивирусного ПО(например, Dr.Web и Kaspersky) есть бесплатные специальные программы дешифраторы, которые позволят вернуть данные зашифрованные некоторыми популярными вирусами, а если вы являетесь их клиентом(куплен их антивирус), то даже готовы будут принять от вас пример зашифрованного файла неизвестным криптовирусом, который попытаются дешифровать с помощью подбора закрытого ключа. КАК ЗАЩИТИТЬСЯ? 100% защиты от заражения не существует, однако снизить вероятность почти до нуля можно, путём использования МежСетевого Экрана, обновленного системного ПО, антивирусов с актуальными сигнатурами, правильной политики прав пользователей, а также правил элементарной ИТ-гигиены. КАК НЕ БЕСПОКОИТЬСЯ на счёт бизнес-критичных данных? Т.к. мы знаем, что гарантированной защиты от заражения не существует, мы должны быть готовы к восстановлению данных и работоспособности системы в целом в любой ситуации, а для этого нужно провести целый комплекс мероприятий. Самое главное для восстановления данных и работоспособности системы в целом это правильная политика резервного копирования и организация недоступного для шифровальщиков места хранение этих копий. В таком случае, если вы всё таки стали жертвой вируса-шифровальщика, вы сможете восстановиться из резервной копии. Ещё один из простых способов возвращения к вашим живым данным — это механизм использования мгновенных снимков(SnapShot) на Системе Хранения Данных.

КАК ЗАЩИТИТЬСЯ? 100% защиты от заражения не существует, однако снизить вероятность почти до нуля можно, путём использования МежСетевого Экрана, обновленного системного ПО, антивирусов с актуальными сигнатурами, правильной политики прав пользователей, а также правил элементарной ИТ-гигиены. КАК НЕ БЕСПОКОИТЬСЯ на счёт бизнес-критичных данных? Т.к. мы знаем, что гарантированной защиты от заражения не существует, мы должны быть готовы к восстановлению данных и работоспособности системы в целом в любой ситуации, а для этого нужно провести целый комплекс мероприятий. Самое главное для восстановления данных и работоспособности системы в целом это правильная политика резервного копирования и организация недоступного для шифровальщиков места хранение этих копий. В таком случае, если вы всё таки стали жертвой вируса-шифровальщика, вы сможете восстановиться из резервной копии. Ещё один из простых способов возвращения к вашим живым данным — это механизм использования мгновенных снимков(SnapShot) на Системе Хранения Данных. А самым продвинутым способом восстановления будет являться гибридная схема — использование ПО для BackUP в связке с мгновенными снимками СХД. Также существуют программные продукты, которые ставятся как агенты и отслеживают теневые копии файлов и даже после работы вируса-шифровальщика позволяют восстановить данные. Если вас заинтересовала данная тема, обращайтесь в компанию Парадигма и получите ответы на вопросы и необходимые материалы.

Автор @kostai @itparadigma #itparadigma #шифровальщик #криптовирус #ransomware

А самым продвинутым способом восстановления будет являться гибридная схема — использование ПО для BackUP в связке с мгновенными снимками СХД. Также существуют программные продукты, которые ставятся как агенты и отслеживают теневые копии файлов и даже после работы вируса-шифровальщика позволяют восстановить данные. Если вас заинтересовала данная тема, обращайтесь в компанию Парадигма и получите ответы на вопросы и необходимые материалы.

Автор @kostai @itparadigma #itparadigma #шифровальщик #криптовирус #ransomware

Ростов-на-Дону: ☎ (863)209-81-18 ✉ [email protected]

Краснодар: ☎ (861)201-83-27 ✉ [email protected]

Автор: Константин Дятлов — коммерческий директор компании Парадигма

Kaspersky обнаружил новый опасный вирус-шифровальщик

МОСКВА, 3 мар — ПРАЙМ. «Лаборатория Касперского» обнаружила серию целевых атак на российские финансовые и транспортные компании с использованием ранее неизвестного вируса-шифровальщика, говорится в сообщении компании.

«Лаборатория Касперского» зафиксировала серию целевых атак на российские финансовые и транспортные компании. С декабря 2020 года по настоящее время жертвами злоумышленников стали уже около 10 организаций. В атаках, за которыми стоит русскоговорящая группа RTM, применяется ранее неизвестная программа-шифровальщик Quoter», — уточняется в сообщении.

Ленивый портфель: как получить доход на бирже, почти ничего не делая

Поясняется, что первичное заражение происходило путём распространения фишинговых писем. Злоумышленники выбирали тему, которая должна была, по их расчётам, заставить получателя открыть письмо, например «повестка в суд», «заявка на возврат», «закрывающие документы» или «копии документов за прошлый месяц». Если жертва переходила по ссылке или открывала вложение, то на её устройство загружался троянец.

После закрепления в системе и распространения по сети злоумышленники пытались перевести деньги через бухгалтерские программы посредством подмены зловредом реквизитов в платёжных поручениях или вручную с использованием средств удалённого доступа. Если же злоумышленникам это не удавалось, то они приводили в действие Quoter.

Если же злоумышленникам это не удавалось, то они приводили в действие Quoter.

Программа шифровала данные и оставляла контакты для связи с атакующими. Если жертва не реагировала, злоумышленники сообщали, что готовы выложить в открытый доступ украденную конфиденциальную информацию, и прикладывали доказательства. В качестве выкупа атакующие требовали в среднем около 1 миллиона долларов. Примечательно, что с момента закрепления в системе до применения шифровальщика проходило несколько месяцев.

Новые обстоятельства. Кто толкает нефть к $100 за баррель

«Инциденты, к расследованию которых мы были привлечены, представляют серьёзную угрозу для компаний, поскольку злоумышленники стремятся достичь своей цели во что бы то ни стало. Их тактика включает применение сразу нескольких инструментов: фишинговое письмо с банковским троянцем и программу-шифровальщик», — прокомментировал ведущий эксперт «Лаборатории Касперского» Сергей Голованов.

Вирус-шифровальщик 2020 — как защитить данные

17 ноября 20202020 год может установить антирекорд по числу атак и размеру ущерба от вирусов-шифровальщиков. В последние месяцы наблюдается рост количества атак примерно на 30%.

В последние месяцы наблюдается рост количества атак примерно на 30%.

Злоумышленники активно пользуются ситуацией с пандемией коронавируса. Массовый переход компаний на удаленный режим работы способствует появлению незащищенных путей доступа для вредоносных атак.

Что такое вирус-шифровальщик?

Шифровальщик – это тип вредоносного программного обеспечения. Блокирует доступ к компьютеру или предотвращает считывание записанных на нем данных с целью последующего выкупа для восстановления информации.

Чаще всего пользователь сам заносит вирус в компьютер. Шифровальщик выглядит как электронное письмо, зачастую от реального адресата. Например, бухгалтеру может прийти письмо с вложением «Акт сверки». Вложение содержит ссылку, перейдя по которой, пользователь запускает вирус. Файлы становятся недоступны, после приходит сообщение с предложением заплатить.

Шифровальщик кодирует любые файлы на ПК или сетевых ресурсах. Целью вируса могут быть как личные файлы (word, excel, pdf, jpeg), так и корпоративная информация ¬– базы данных «1С», образы дисков, резервные копии и т. д.

д.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после шифровальщика практически невозможно. Вирус меняет отдельный̆ фрагмент данных, затем генерирует уникальный ключ, который отправляется злоумышленникам.

Мы рекомендуем заранее настроить и защитить ваши устройства, чтобы в будущем предотвратить заражение или уменьшить возможный ущерб.

Общие рекомендации:

- будьте предельно осторожны при открытии любых файлов, полученных по электронной почте, даже от доверенных источников. Если возникают сомнения, удаляйте;

- используйте надежные антивирусные программы и регулярно обновляйте антивирусное ПО и базы данных до актуальных версий;

- регулярно создавайте резервные копии файлов и храните их на съемном носителе вне компьютера или в облачном хранилище;

- своевременно обновляйте ОС и все программное обеспечение, таким образом, вы повышаете их безопасность, производительность и стабильность;

- используйте сложные пароли при создании учетных записей, особенно при подключении к удаленному рабочему столу.

Если вам потребуется помощь – обращайтесь к специалистам «1С-Архитектора бизнеса». Подберем антивирусное ПО, которое обеспечит наилучшую защиту. Расскажем, как максимально обезопасить ваши данные, и ответим на все интересующие вопросы!

Дважды на одни грабли или поучительная история о ransomware

Одна организация, пав жертвой вируса-шифровальщика, заплатила вымогателям несколько миллионов, чтобы быстрее восстановить заблокированные файлы. Однако в компании не извлекли урока из случившегося, что вскоре привело к повторной ransomware-атаке. О поучительной истории рассказали в Национальном центре кибербезопасности Великобритании (NCSC). Кому именно дважды посчастливилось наступить на одни и те же «киберграбли», не уточняется.

По данным NCSC, сумма выкупа в биткоинах, который заплатила организация, по текущему курсу составила бы без малого 6,5 миллиона британских фунтов или около 8,8 миллиона долларов США. Получив от вымогателей дешифровщик для восстановления файлов, компания не стала ничего предпринимать, чтобы разобраться в произошедшем и обезопасить свою сеть. В итоге менее чем через две недели те же самые хакеры снова атаковали свою жертву, используя для внедрения вируса-шифровальщика тот же механизм, что и прежде. В компании не нашли другого выхода, кроме как снова заплатить вымогателям.

Получив от вымогателей дешифровщик для восстановления файлов, компания не стала ничего предпринимать, чтобы разобраться в произошедшем и обезопасить свою сеть. В итоге менее чем через две недели те же самые хакеры снова атаковали свою жертву, используя для внедрения вируса-шифровальщика тот же механизм, что и прежде. В компании не нашли другого выхода, кроме как снова заплатить вымогателям.

Специалисты британского центра безопасности подчеркивают, что для жертв ransomware приоритетной задачей, наряду с восстановлением данных, должно быть установление причин, которые позволили киберпреступникам проникнуть в сеть незамеченными и внедрить вредоносное ПО.

″Вирус-шифровальщик часто бывает видимым симптомом гораздо более серьезного вторжения в сеть, произошедшего за несколько дней до атаки или даже раньше. Лечить следует причину болезни, а не ее признаки″, — говорят в NCSC.

Даже если удалось обезвредить вирус-шифровальщик и восстановить компьютерные системы с помощью резервных копий, хакеры могут оставить лазейки для проникновения в сеть. Например, обладая правами администратора, злоумышленникам не составит труда повторно внедрить шифровальщик.

Например, обладая правами администратора, злоумышленникам не составит труда повторно внедрить шифровальщик.

Устранение последствий ransomware-атаки — зачастую длительный и дорогостоящий процесс. Расследование инцидента, восстановление систем и данных могут занять до нескольких недель, а убытки для бизнеса нередко измеряются миллионами, даже если жертва не платит выкуп. Учитывая это, ИБ-эксперты призывают компании заранее думать о киберзащите своих сетей, своевременно обновлять операционные системы и устанавливать патчи безопасности, а также применять многофакторную аутентификацию.

Кроме того, организациям рекомендуется регулярно создавать резервные копии систем и хранить их оффлайн, чтобы в случае успешной атаки вируса-шифровальщика можно было восстановить сеть с минимальными потерями.

Хотя советы достаточно тривиальные, в мире по-прежнему немало компаний, которые ими пренебрегают. Хватает и тех, кто, вопреки рекомендациям специалистов по кибербезопасности, выполняет требования о выкупе при заражения вирусом-шифровальщиком. Об этом, в частности, говорят данные из недавнего отчета компании Chainalysis, которая специализируется на отслеживании криптовалютных транзакций.

Об этом, в частности, говорят данные из недавнего отчета компании Chainalysis, которая специализируется на отслеживании криптовалютных транзакций.

Проанализировав активность блокчейн-адресов, которые засветились во время ransomware-атак, специалисты подсчитали, что общая сумма выплат кибервымогателям в 2020 году выросла на 311% и достигла 350 миллионов долларов. В Chainalysis отмечают, что реальная цифра, скорее всего, выше, поскольку далеко не все компании публично признаются в том, что стали жертвами успешной атаки вымогательского ПО.

Наиболее прибыльными вариантами ransomware, согласно анализу Chainalysis, в минувшем году были Ryuk, Maze, Doppelpaymer, Netwalker, Conti и REvil (он же Sodinokibi). Шифровальщики Snatch, RansomExx / Defray777 и Dharma показали меньшую отдачу, но все равно принесли своим хозяевам миллионы.

В то время как в Chainalysis говорят о стремительном росте платежей кибервымогателям, из другого недавнего исследования выяснилось, что средняя сумма выкупа за последнее время существенно уменьшилась. ИБ-компания Coveware, помогающая решать проблемы из-за ransomware-атак, в свежем отчете за IV квартал 2020 года сообщила, что пострадавшие от вымогательского ПО все чаще отказываются платить преступникам. По этой причине средний размер выкупа в октябре-декабре уменьшился на треть и составил чуть больше 154 тысяч долларов против почти 234 тысяч долларов тремя месяцами ранее.

ИБ-компания Coveware, помогающая решать проблемы из-за ransomware-атак, в свежем отчете за IV квартал 2020 года сообщила, что пострадавшие от вымогательского ПО все чаще отказываются платить преступникам. По этой причине средний размер выкупа в октябре-декабре уменьшился на треть и составил чуть больше 154 тысяч долларов против почти 234 тысяч долларов тремя месяцами ранее.

Видя растущее нежелание платить выкуп, кибервымогатели чаще прибегают к тактике, при которой наряду с шифрованием данных происходит их кража. Чтобы сделать жертву сговорчивее и заставить выполнить требования, преступники угрожают выложить конфиденциальную информацию в Сеть. Статистика Coveware показывает, что в IV квартале 70% всех ransomware-атак осуществлялось по такой схеме, тогда как в предыдущей четверти их доля составляла 50%. Впрочем, и этот метод теряет действенность: если в третьем квартале требованиям кибервымогателей уступили почти 75% компаний, которым угрожали разглашением данных, то в октябре-декабре уже менее 60% жертв согласились заплатить выкуп.

Как и прежде, специалисты Coveware не рекомендуют поддаваться угрозам вымогателей, поскольку это поощряет преступников продолжать атаки. Также следует помнить, что уплата выкупа совершенно не гарантирует, что похищенные данные будут удалены. Есть риск, что преступники не выполнят обещания стереть файлы, либо другие злоумышленники, имевшие доступ к похищенной информации, могут вновь попытаться воспользоваться ею для шантажа.

В исследовании Coveware перечислены 16 наиболее часто встречающихся вариантов вымогательского ПО, которые используются в рамках все более популярной у киберпреступников бизнес-модели ″ransomware-атака как услуга″ (Ransomware as a Service, RaaS). Среди них Sodinokibi, Egregor, Ryuk, Netwalker, Maze, Conti v2, DopplePaymer, Conti. Suncrypt, Zeppelin, Avaddon, Phobos, Nephilim, MedusaLocker, Lockbit и GlobeImposter 2.0.

Самыми распространенными методами внедрения вымогательского ПО по-прежнему остаются фишинговые рассылки по электронной почте и заражение через внешние службы удаленного доступа, прежде всего через Remote Desktop Protocol (RDP).

Данные Coveware показывают, что целью ransomware-атак чаще становятся небольшие или средние компании, у которых реже есть специальный персонал, занятый обеспечением ИТ-безопасности. Судя по статистике, жертвами ransomware-атак постоянно становятся компании из сферы профессиональных услуг, особенно небольшие юридические и финансовые фирмы.

В IV квартале 2020 года в штате организаций, атакованных вымогательским ПО, в среднем насчитывалось 234 сотрудника, что на 39% больше по сравнению с показателем предыдущей четверти. Такая популярность компаний среднего размера у вымогателей объясняется тем, что в ИТ-сети таких жертв, как правило, проще проникнуть, а их платежеспособность выше, чем у совсем небольших фирм.

Защищаемся от вируса-шифровальщика в доменной сети — Дирайт

Друзья, обращаем ваше внимание, что в настоящее время возросла активность распространения программ-шифровальщиков, распространяемых злоумышленниками в виде рассылок по электронной почте. Данная версия вредоносной программы использует новый более устойчивый алгоритм шифрования и прежние методы расшифровки не работают. А т.к. по своей сути это обыкновенная утилита, сама по себе не являющаяся вирусом, то очень многие антивирусы пропускают и не блокируют ее работу.

Действие вирусов—шифровальщиков основано на невнимательности пользователей!

Вирус-шифровальщик

Вирус-шифровальщик — это вид программного обеспечения, который при активизации шифрует все пользовательские файлы на компьютере.

Шифровальщики появились еще в 2005 году, Существует множество криптографических вирусов: WannaCry, exPetr, BadRabbitCryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt и т.д.

Цель вируса-шифровальщика — выкуп за ключ расшифрования или специальную программу-декриптор, необходимые для расшифровки файлов.

Вирус-шифровальщик (крипто-троян, крипто вирус, вирус шифровщик, троян шифровальщик), как правило, представляет собой исполняемый файл (*.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat) запакованный в архив и прикрепленный к письму, либо представлен в виде гиперссылки на данный архив. Такой файл обязательно будет запакованным в архив, т.к. любой правильный почтовый сервис не допустит пересылку исполняемого файла в открытом виде. В подавляющем большинстве случаев, обычный пользователь попытается открыть вложение прямо из письма. В результате чего, архив с файлом сначала распакуется во временную папку, и уже оттуда произойдет запуск вредоносного файла. Поэтому, достаточно простым и некритичным для пользователей, дополнительным способом защиты от этой угрозы, помимо антивирусного ПО, будет запрет запуска исполняемых файлов из временных папок.

Инструкция по настройке групповой политики

1) Заходим в оснастку «Управление групповой политикой»

2) Создаем новый объект групповой политики. Назовем, к примеру, Software Restrictions.

3) Заходим в редактирование объекта и переходим по следующему пути: Конфигурация пользователя – Политики – Конфигурация Windows – Параметры безопасности — Политики ограниченного использования программ. Настраиваем политику для доменных пользователей, чтобы у локальных администраторов осталась возможность запуска и установки программ.

4) Изначально там будет пусто и нужно создать политики по-умолчанию. Правой кнопкой по разделу и выбрать «Создать политики…». Появятся два раздела «Уровни безопасности» и «Дополнительные правила». В Уровнях безопасности задается поведение программ по-умолчанию. Исходное значение «Неограниченный», т.е. запуск программ регулируется правами пользователя и Дополнительными правилами. В параметре «Назначенные типы файлов» можно посмотреть и изменить список файлов, которые Windows считает исполняемыми.

5) Далее создаем правила, запрещающие запуск исполняемых файлов в указанных папках. Правой кнопкой – Создать правило для пути. Указываем путь и уровень безопасности «Зпрещено». В итоге должно получиться 6 правил для следующих путей:

%TEMP%

%TMP%

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\OLK*

%USERPROFILE%\Local Settings\Temporary Internet Files\Content.Outlook

%USERPROFILE%\Local Settings\Temporary Internet Files\OLK*

6) В Фильтре безопасности новосозданного объекта групповой политики можно указать конкретные группы или пользователей, к которым необходимо применить данную политику, а затем применить политику ко всему домену. Либо не трогать Фильтры безопасности и применить политику к нужным контейнерам.

Понравилась статья? Поделись!

Часто задаваемые вопросы — Ransomware

Инфекции могут быть разрушительными для человека или организации, а восстановление может быть сложным процессом, который может потребовать услуг авторитетного специалиста по восстановлению данных.

US-CERT рекомендует пользователям и администраторам принимать следующие превентивные меры для защиты своих компьютерных сетей от заражения программами-вымогателями:

- Используйте план резервного копирования и восстановления всей важной информации. Выполняйте и тестируйте регулярное резервное копирование, чтобы ограничить влияние потери данных или системы и ускорить процесс восстановления.Обратите внимание, что на резервные копии, подключенные к сети, также могут повлиять программы-вымогатели; критические резервные копии должны быть изолированы от сети для оптимальной защиты.

- Держите свою операционную систему и программное обеспечение в актуальном состоянии с помощью последних исправлений. Уязвимые приложения и операционные системы являются объектами большинства атак. Обеспечение их исправления последними обновлениями значительно сокращает количество уязвимых точек входа, доступных злоумышленнику.

- Поддерживайте антивирусное программное обеспечение в актуальном состоянии и проверяйте все программное обеспечение, загруженное из Интернета, перед запуском.

- Ограничьте возможность (разрешения) пользователей устанавливать и запускать нежелательные программные приложения и применять принцип «наименьших привилегий» ко всем системам и службам. Ограничение этих привилегий может помешать запуску вредоносного ПО или ограничить его способность распространяться по сети.

- Избегайте включения макросов из вложений электронной почты. Если пользователь открывает вложение и включает макросы, встроенный код запускает вредоносную программу на машине.

- Не переходите по нежелательным веб-ссылкам в электронных письмах.Обратитесь к фишинговым ресурсам на этом веб-сайте для получения дополнительной информации.

Физическим лицам или организациям не рекомендуется платить выкуп, поскольку это не гарантирует, что файлы будут выпущены. Однако ФБР сообщило, что, если задействованы Cryptolocker, Cryptowall или другие сложные формы вымогателей, жертва не сможет вернуть свои данные, не заплатив выкуп.

Что такое программа-вымогатель? Как можно защититься от программ-вымогателей?

С одним из самых высоких показателей обнаружения на рынке (99.99%), 18 различных антивирусных сканеров проверяют почтовый трафик. Зараженное вложение, которое несколько раз упаковывалось и делалось до неузнаваемости, распознается антивирусным сканером Hornetsecurity и классифицируется как спам.

Advanced Threat Protection идет еще дальше и надежно обнаруживает атаки программ-вымогателей, а также различные типы вредоносных программ, которые до сих пор неизвестны. Hornetsecurity Advanced Threat Protection (ATP) предлагает широкий спектр решений. К ним относятся перезапись URL и сканирование URL.

Если атака успешна, важно иметь актуальные резервные копии . Таким образом можно загрузить более старую версию без заражения. Это минимизирует потерю данных. Резервное копирование может быть выполнено вручную или автоматически. Облачное решение для компаний было бы отличной возможностью для резервного копирования данных.

Для атак программ-вымогателей в основном используется электронная почта. Хорошо замаскированные электронные письма попадают на компьютер сотрудника целевой компании в виде файлов PDF, EXE или JPEG.Отображение расширений файлов по умолчанию отключено в большинстве почтовых клиентов, поэтому пользователь обычно не может распознать формат файла с первого взгляда.

Случайно открываются зараженные файлы и запускается программа-вымогатель. Поэтому важно, чтобы вы разрешили просмотр расширений файлов в настройках вашего почтового клиента.

Закрытие уязвимостей также очень важно. Протокол удаленного рабочего стола Microsoft часто используется в качестве уязвимости .Эта функция позволяет в отдельных случаях распространять программы-вымогатели в локальной сети. Таким образом, вредоносное ПО распространяется в сети за очень короткое время. Обновление систем также абсолютно необходимо. Чем старше программное обеспечение, тем больше точек входа известно и доступно. Если вы все еще используете Windows 7 или даже Windows XP, не удивляйтесь, если ваш компьютер заражен и зашифрован. Поэтому WannaCry использовали пробел в устаревших системах Windows (EternalBlue). Многие компании его просто проигнорировали.Обновления или патчи не применялись. Это привело к большому количеству успешных атак программ-вымогателей на компании.

Что такое программы-вымогатели: руководство по защите и удалению

Первая зарегистрированная атака программы-вымогателя произошла в 1989 году, когда биолог-эволюционист Джозеф Попп заразил гибкие диски трояном СПИДа и раздал их своим коллегам-исследователям. Вредоносная программа не запускалась сразу, а ждала, пока жертвы загрузят свои компьютеры 90 раз. Наконец, он зашифровал все системные файлы и попросил пользователей заплатить 189 долларов, чтобы устранить ущерб.К счастью, специалисты придумали инструменты для удаления вредоносных программ и расшифровки зараженных файлов.

Но является ли программа-вымогатель вирусом? Нет. Вирусы заражают ваши файлы или программное обеспечение и могут реплицироваться, но программа-вымогатель шифрует ваши файлы, чтобы сделать их непригодными для использования, а затем требует, чтобы вы заплатили. Их можно удалить с помощью антивируса, но если ваши файлы зашифрованы, скорее всего, вы никогда не получите их обратно.

Типы программ-вымогателей

Программы-вымогатели бывают всех форм и размеров. Некоторые варианты более вредны, чем другие, но все они имеют одну общую черту: выкуп.

Крипто-вредоносное ПО или шифровальщики являются наиболее распространенным типом программ-вымогателей, и они могут нанести много и повреждений. Помимо вымогательства у своих жертв более 50 000 долларов, WannaCry фактически поставил под угрозу тысячи жизней, когда поразил больницы по всему миру и заблокировал доступ медицинского персонала к файлам пациентов.

Шкафчики заражают вашу операционную систему, чтобы полностью заблокировать ваш компьютер и сделать невозможным доступ к каким-либо приложениям или файлам.

Scareware — это поддельное программное обеспечение (например, антивирус или инструмент для очистки), которое утверждает, что обнаружило проблемы на вашем компьютере, и требует денег для их устранения. Некоторые варианты блокируют ваш компьютер, другие наводняют ваш экран раздражающими предупреждениями и всплывающими окнами.

Doxware (или программа утечки) угрожает опубликовать вашу украденную информацию в Интернете, если вы не заплатите. Все мы храним конфиденциальные файлы на наших компьютерах (от контрактов и личных документов до смущающих фотографий), поэтому легко понять, почему это может вызвать панику.

RaaS (программа-вымогатель как услуга) — это вредоносная программа, анонимно размещаемая хакером, который занимается всем — распространением программ-вымогателей, сбором платежей, управлением дешифраторами — в обмен на долю выкупа.

Android-вымогатель

Ваши мобильные устройства Android тоже не защищены от программ-вымогателей. Есть даже подражатель WannaCry, который распространяется на игровых форумах и нацелен на устройства Android в Китае. Поскольку данные можно легко восстановить, синхронизируя устройства, киберпреступники часто предпочитают блокировать ваш смартфон, а не просто шифровать файлы.

Программа-вымогатель для Mac

Несмотря на то, что для заражения устройств Apple требуется нечто большее, чем просто открытие вложения электронной почты или щелчок по ссылке, количество программ-вымогателей для Mac также растет. Последнее вредоносное ПО, поражающее компьютеры Mac, похоже, было закодировано разработчиками программного обеспечения, специализирующимися на OS X. Киберпреступники часто атакуют учетные записи iCloud или пытаются заблокировать смартфоны через систему Find My iPhone.

Атаки программ-вымогателей в 2017 г.

Благодаря десяткам наборов вредоносных программ, доступных на черном рынке Интернета, у хакеров есть прочная база, на которую можно опираться.Недавние атаки показали, что киберпреступники прилагают много усилий для улучшения своего кода, добавления функций, затрудняющих обнаружение, и тонкой настройки вредоносных писем, чтобы они выглядели законными.

Давайте подробнее рассмотрим крупнейшие атаки программ-вымогателей в 2017 году: WannaCry , и Petna.

WannaCry

После заражения более 10 000 организаций и 200 000 человек в более чем 150 странах, WannaCry заработал репутацию самой распространенной атаки программ-вымогателей на сегодняшний день.Он использовал эксплойт, известный как ETERNALBLUE, который использует уязвимость Windows SMB (Server Message Block, сетевой протокол обмена файлами), обозначенную как MS17-010.

Петя

Недавняя вспышка эпидемии в Пете (получившая название Petya, Petna, NotPetya, EternalPetya или Nyetya) сильно напугала всех, но она была гораздо менее разрушительной, чем WannaCry. Petna затронула в основном Украину (более 90% атак), но мы видели попытки в США, России, Литве, Беларуси, Бельгии и Бразилии.

Две другие крупные атаки программ-вымогателей попали в новости в 2016 году:

Locky — Сообщается, что Locky, впервые увиденный в феврале 2016 года, был разослан миллионам пользователей по всему миру в результате мошенничества по электронной почте, который якобы представлял собой счет-фактуру или квитанцию о заказе. В письмах содержался неразборчивый документ Word, пользователям предлагалось включить макросы для просмотра его содержимого, а затем началась загрузка вредоносного ПО. С каждой атакой авторы Локки продолжают улучшать код, чтобы его было сложно обнаружить, когда он уже находится на вашем компьютере.

Cerber ransomware — эта вредоносная программа поставляется в виде набора инструментов, который можно бесплатно загрузить, настроить и распространить. Он распространяется через вложение электронной почты или ссылку Unsubscribe в спам-письме (которое перенаправляет жертв на одно и то же вложение), может работать, даже если вы находитесь в автономном режиме, и может шифровать более 400 типов файлов, включая файлы базы данных.

По мере того, как хакеры продолжают улучшать свой код, любой из этих вариантов может появиться снова в любой момент, поэтому важно знать, что они есть, даже если вы не читаете об этом в новостях.

Являетесь ли вы целью программы-вымогателя?

Когда дело доходит до программ-вымогателей, любой может стать целью. Например, WannaCry воспользовался уязвимостью Windows, чтобы распространить и заразить более 200 000 таких же пользователей, как вы, а также 10 000 компаний, государственных органов и организаций по всему миру.

Уязвим был любой, кто не установил исправление безопасности, выпущенное Microsoft в марте. Больше всего пострадали пользователи Windows XP: Microsoft прекратила поддержку этой версии Windows 3 года назад и только после того, как атака стала серьезной, была вынуждена выпустить для нее патч.(И если вы все еще используете эту версию, вам действительно следует подумать об обновлении.)

Хотя исправление или обновление для исправления таких проблем обычно выполняется быстро и легко для обычных пользователей, компании и организации гораздо более уязвимы. Они часто запускают заказное программное обеспечение, которое не работает с обновлениями, и им необходимо развертывать исправления на большом количестве устройств, что замедляет их работу. У некоторых организаций тоже просто нет средств. Ожидается, что бюджеты больниц будут спасать жизни, а не компьютеры — но иногда они могут быть одними и теми же, когда их системы переходят во владение, и они не могут быть включены в истории болезни.

Киберпреступность — это нет. 1 проблема для организаций, работающих с конфиденциальными данными, но это не означает, что обычные пользователи ПК в безопасности — ваши семейные фотографии или личные файлы не менее ценны для хакеров.

Как программа-вымогатель заражает ваш компьютер

От вредоносных вложений электронной почты и поддельных ссылок до мошенничества в социальных сетях — программы-вымогатели быстро распространяются и сильно бьют. Вот как он попадает на ваш компьютер:

Социальная инженерия — причудливый термин для обмана людей, заставляющих загружать вредоносное ПО из поддельного вложения или ссылки.Вредоносные файлы часто маскируются под обычные документы (подтверждения заказов, квитанции, счета, уведомления) и, по всей видимости, были отправлены компанией или учреждением с хорошей репутацией. Достаточно загрузить один из них на свой компьютер, попробовать открыть и бум! Вы заражены.

Вредоносная реклама — платная реклама, доставляющая программы-вымогатели, шпионское ПО, вирусы и другие неприятные вещи одним нажатием кнопки. Да, хакеры даже купят рекламное место на популярных веб-сайтах (включая социальные сети или YouTube), чтобы получить ваши данные.

Комплекты эксплойтов — заранее написанный код, красиво обернутый в готовый к использованию инструмент для взлома. Как вы уже догадались, эти комплекты предназначены для использования уязвимостей и дыр в безопасности, вызванных устаревшим программным обеспечением.

Drive-by загрузок — опасные файлы, о которых вы никогда не просили. Некоторые вредоносные веб-сайты используют устаревшие браузеры или приложения для автоматической загрузки вредоносных программ в фоновом режиме, пока вы просматриваете невинно выглядящий веб-сайт или смотрите видео.

Как узнать, инфицированы ли вы

Оно может начинаться с невинно выглядящего электронного письма, предположительно отправленного из законного источника, с просьбой загрузить счет-фактуру или другой важный документ. Хакеры часто маскируют настоящее расширение файла, чтобы заставить жертву подумать, что это файл PDF, документ или Excel. На самом деле это исполняемый файл, который запускается в фоновом режиме, когда вы нажимаете на него.

Какое-то время ничего необычного не происходит. Ваши файлы по-прежнему доступны, и, насколько вы знаете, все работает нормально.Но вредоносная программа незаметно связывается с сервером хакера, генерируя пару ключей — открытый для шифрования ваших файлов и частный, хранящийся на сервере хакера, используемый для их расшифровки.

Как только программа-вымогатель попадает на ваш жесткий диск, у вас не так много времени для сохранения данных. С этого момента ваш ввод больше не нужен. Программа-вымогатель просто запускается и шифрует ваши файлы и обнаруживает себя только после того, как будет нанесен ущерб.

На экране появляется записка о выкупе, в которой сообщается, сколько вы должны заплатить и как перевести деньги.Как только часы начинают тикать, у вас обычно есть 72 часа, чтобы заплатить выкуп, и цена возрастает, если вы не уложитесь в срок.

Между тем, вы не сможете открывать зашифрованные файлы, и если вы попытаетесь это сделать, вы получите сообщение об ошибке, что ваш файл не может быть загружен, поврежден или недействителен.

Как удалить программу-вымогатель

Если ваш компьютер не заблокирован, удалить программу-вымогатель очень просто. Фактически, это то же самое, что удалить вирус или любое другое распространенное вредоносное ПО.Мы уже рассказывали, как удалить все виды вредоносных программ, но вот суть: войдите в безопасный режим и либо запустите антивирус, чтобы удалить вредоносное ПО, либо удалите его вручную.

Все немного сложнее, если ваш компьютер заражен шкафчиком, который не позволяет вам войти в Windows или запустить какие-либо программы. Есть 3 способа исправить это: выполнить восстановление системы, чтобы восстановить Windows до того момента времени, когда ваш компьютер все еще был в безопасности, запустить антивирусную программу с загрузочного диска или внешнего диска или переустановить операционную систему.

Восстановление системы в Windows 7:

Включите компьютер и нажмите F8, чтобы войти в меню дополнительных параметров загрузки.

Выберите «Восстановить компьютер» и нажмите «Ввод».

.Войдите в систему, указав имя и пароль своей учетной записи Windows (или оставьте это поле пустым, если у вас его нет)

Нажмите Восстановление системы

Восстановление системы в Windows 8, 8.1 или 10:

Вы также можете использовать наш аварийный компакт-диск AVG PC Rescue для безопасного удаления программ-вымогателей с внешнего диска.В следующем видео содержатся инструкции по созданию загрузочного компакт-диска AVG Rescue или USB.

Как восстановить файлы

Восстановление ваших данных — это совсем другая история. 32- и 64-битное шифрование легко взломать. Наши бесплатные инструменты дешифрования программ-вымогателей помогут вам восстановить файлы, зараженные более безобидными программами-вымогателями, такими как Apocalypse, Crypt888 или TeslaCrypt.

Однако в наши дни большинство типов программ-вымогателей, включая пресловутые WannaCry, Locky или Cerber, используют 128-битное или даже более сильное 256-битное шифрование (иногда их комбинацию).Этот сложный уровень шифрования также используется серверами, браузерами и VPN для защиты ваших данных, поскольку он безопасен и не подлежит взлому.

Если ваши файлы заражены одним из этих более опасных вариантов, восстановление практически невозможно. Вот почему профилактика — лучшее, что вы можете сделать, чтобы защитить себя от программ-вымогателей.

Советы по предотвращению программ-вымогателей

Помимо избегания подозрительных веб-сайтов или ссылок, спама и вложений электронной почты, которых вы не ожидали, есть три основных способа, которые вы можете сделать, чтобы не потерять свои файлы при следующей атаке программ-вымогателей.

1. Создайте резервную копию важных файлов

На внешних дисках. Или в облаке. Или оба. Имея так много бесплатных облачных хранилищ, вам действительно нет оправдания. Dropbox, Google Drive, Mega… выбирайте и убедитесь, что все ваши важные документы и фотографии хранятся в надежном месте. Для большей безопасности выберите сервис с историей версий. Таким образом, если с вашей учетной записью когда-либо случится что-то плохое, вы сможете легко восстановить ее до предыдущей версии.

2.Используйте современный антивирус

Антивирусное программное обеспечение предлагает необходимую защиту от любых попыток взломать ваш компьютер. Мы не хотим хвастаться, но один только AVG AntiVirus FREE покрывает больше, чем вы ожидаете. А с AVG Internet Security вы также получаете защиту от программ-вымогателей, которая блокирует изменение ваших файлов подозрительными приложениями.

3. Обновляйте операционную систему

Если вы обратили внимание ранее, когда мы говорили о WannaCry, вы уже должны знать, что обновления безопасности жизненно важны для безопасности вашего компьютера.Устаревшее программное обеспечение делает вас более уязвимыми для всех видов вредоносных программ, включая программы-вымогатели.

Платить или не платить выкуп?

Здесь, вероятно, вам в голову пришел страшный вопрос. И мы не можем винить вас за то, что программы-вымогатели такие страшные!

Хакеры не различают. Их единственная цель — заразить как можно больше компьютеров, потому что так они зарабатывают деньги. К тому же это очень прибыльный «бизнес», жертвы платят сотни тысяч долларов за восстановление своих данных.

В июне 2017 года южнокорейская веб-хостинговая компания Nayana заплатила 397,6 биткойнов (что на тот момент составляло около 1 миллиона долларов) после атаки программы-вымогателя Erebus. Это самый высокий выкуп на сегодняшний день, и он доказывает, насколько уязвимы предприятия.

Но вы имеете дело с мошенниками, поэтому уплата выкупа ничего не гарантирует. Иногда они просто завышают цену, если находят кого-то, кто достаточно отчаянно готов заплатить. Или возьмем, к примеру, Петю — в коде программы-вымогателя была ошибка, из-за которой восстановить что-либо было невозможно.Но самое главное, оплата побуждает хакеров возвращаться, бить сильнее и требовать больше денег.

Так стоит ли платить? Наш ответ — черт возьми, нет. Вместо этого приобретите хороший антивирус, чтобы не беспокоиться о программах-вымогателях.

вредоносных программ: вирусы, шпионское, рекламное и другое вредоносное ПО | UMass Amherst Information Technology

На этой странице представлен обзор наиболее распространенных вредоносных приложений. Конкретные шаги, которые вы можете предпринять для защиты от вредоносных программ, см. На наших страницах «Защита от вирусов и угроз безопасности».

Что такое вредоносное ПО?

Вредоносное ПО — это универсальный термин для обозначения различных вредоносных программ, включая вирусы, рекламное ПО, шпионское ПО, программы для взлома браузеров и поддельные программы безопасности.

После установки на ваш компьютер эти программы могут серьезно повлиять на вашу конфиденциальность и безопасность вашего компьютера. Например, вредоносное ПО известно тем, что передает личную информацию рекламодателям и другим третьим лицам без согласия пользователя. Некоторые программы также известны тем, что содержат червей и вирусы, которые наносят большой ущерб компьютеру.

Типы вредоносных программ

- Вирусы , которые являются наиболее широко известной формой вредоносного ПО и потенциально наиболее разрушительными. Они могут делать все, что угодно, от стирания данных на вашем компьютере до взлома вашего компьютера для атаки на другие системы, рассылки спама или размещения и распространения незаконного контента.

- Spyware собирает вашу личную информацию и передает ее заинтересованным третьим лицам без вашего ведома или согласия. Шпионское ПО также известно установкой троянских вирусов.

- Adware отображает всплывающие рекламные объявления, когда вы находитесь в сети.

- Поддельное программное обеспечение безопасности выдает себя за законное программное обеспечение, чтобы обманом заставить вас открыть вашу систему для дальнейшего заражения, предоставить личную информацию или оплатить ненужные или даже вредные «очистки».

- Программа для взлома браузера изменяет настройки вашего браузера (например, домашнюю страницу и панели инструментов), отображает всплывающие рекламные объявления и создает новые ярлыки на рабочем столе. Он также может передавать ваши личные предпочтения заинтересованным третьим лицам.

Факты о вредоносном ПО

Вредоносное ПО часто входит в комплект другого программного обеспечения и может быть установлено без вашего ведома.

Например, AOL Instant Messenger поставляется с WildTangent, документированной вредоносной программой. Некоторые одноранговые (P2P) приложения, такие как KaZaA, Gnutella и LimeWire, также объединяют шпионское и рекламное ПО. Хотя лицензионные соглашения с конечным пользователем (EULA) обычно включают информацию о дополнительных программах, некоторые вредоносные программы устанавливаются автоматически без уведомления или согласия пользователя.

Вредоносное ПО очень сложно удалить.

Вредоносные программы редко можно удалить обычными средствами. Кроме того, они «прячутся» в неожиданных местах на вашем компьютере (например, в скрытых папках или системных файлах), что делает их удаление сложным и трудоемким. В некоторых случаях может потребоваться переустановка операционной системы, чтобы полностью избавиться от инфекции.

Вредоносное ПО угрожает вашей конфиденциальности.

Вредоносные программы известны тем, что собирают личную информацию и передают ее рекламодателям и другим третьим лицам.Чаще всего собираемая информация включает в себя ваши привычки просмотра и покупок, IP-адрес вашего компьютера или вашу идентификационную информацию.

Вредоносное ПО угрожает безопасности вашего компьютера.

Некоторые типы вредоносных программ содержат файлы, обычно определяемые как троянские вирусы. Другие делают ваш компьютер уязвимым для вирусов. Независимо от типа вредоносное ПО печально известно тем, что оно прямо или косвенно является корнем заражения вирусом, вызывая конфликты с законным программным обеспечением и ставя под угрозу безопасность любой операционной системы, Windows или Macintosh.

Как узнать, есть ли на моем компьютере вредоносное ПО?

Общие симптомы включают:

Сбои и нестабильность браузера

- Браузер неожиданно закрывается или перестает отвечать.

- Домашняя страница меняется на другой веб-сайт и не может быть сброшена.

- В браузер добавлены новые панели инструментов.

- Щелчок по ссылке не работает или вы попадаете на другой веб-сайт.

Низкая производительность системы

- Интернет-соединение неожиданно прерывается.

- Компьютер перестает отвечать или запускается дольше.

- Приложения не открываются или заблокированы для загрузки обновлений (особенно программ безопасности).

- На рабочий стол добавлены новые значки или установлены подозрительные программы.

- Некоторые системные настройки или параметры конфигурации становятся недоступными.

Реклама

- Рекламные объявления появляются, даже когда браузер не открыт.

- Браузер открывается автоматически для показа рекламы.

- В браузере открываются новые страницы для показа рекламы.

- На страницах результатов поиска отображается только реклама.

Атака программ-вымогателей — что это и как работает?

Почему появляются атаки программ-вымогателей?

Современное повальное увлечение программами-вымогателями началось со вспышки WannaCry в 2017 году.Эта крупномасштабная и получившая широкую огласку атака продемонстрировала, что атаки программ-вымогателей возможны и потенциально выгодны. С тех пор были разработаны десятки вариантов программ-вымогателей, которые использовались в различных атаках.

Пандемия COVID-19 также способствовала недавнему всплеску программ-вымогателей. По мере того, как организации быстро переходили на удаленную работу, в их киберзащите возникли бреши. Киберпреступники использовали эти уязвимости для доставки программ-вымогателей, что привело к всплеску атак программ-вымогателей.В третьем квартале 2020 года количество атак программ-вымогателей увеличилось на 50% по сравнению с первым полугодием того же года.

Популярные варианты программ-вымогателей в 2020-2021 гг.

Существуют десятки вариантов программ-вымогателей, каждый из которых имеет свои уникальные характеристики. Однако некоторые группы программ-вымогателей оказались более плодовитыми и успешными, чем другие, что выделяло их из общей массы.

1. РюкRyuk — это пример очень целевого варианта вымогателя. Обычно он доставляется через целевые фишинговые электронные письма или с использованием скомпрометированных учетных данных пользователя для входа в корпоративные системы с использованием протокола удаленного рабочего стола (RDP). После заражения системы Ryuk шифрует определенные типы файлов (избегая тех, которые имеют решающее значение для работы компьютера), а затем предъявляет требование выкупа.

Ryuk известен как один из самых дорогих существующих программ-вымогателей.Рюк требует выкуп в среднем более 1 миллиона долларов. В результате киберпреступники, стоящие за Ryuk, в первую очередь сосредотачиваются на предприятиях, у которых есть ресурсы, необходимые для удовлетворения их требований.

2. ЛабиринтПрограмма-вымогатель Maze известна как первый вариант программы-вымогателя, сочетающий в себе шифрование файлов и кражу данных. Когда цели начали отказываться платить выкуп, Maze начал собирать конфиденциальные данные с компьютеров жертв перед их шифрованием. Если требования о выкупе не будут выполнены, эти данные будут опубликованы или проданы лицу, предложившему наивысшую цену.Возможность дорогостоящего взлома данных использовалась как дополнительный стимул к выплате.

Группа вымогателей Maze официально прекратила свою деятельность. Однако это не означает, что угроза программ-вымогателей уменьшилась. Некоторые филиалы Maze перешли на использование программы-вымогателя Egregor, и считается, что варианты Egregor, Maze и Sekhmet имеют общий источник.

3. REvil (Sodinokibi)Группа REvil (также известная как Sodinokibi) — еще один вариант программы-вымогателя, нацеленный на крупные организации.

REvil — одно из самых известных семейств программ-вымогателей в сети. Группа программ-вымогателей, которой с 2019 года управляет русскоязычная группа REvil, несет ответственность за множество крупных взломов, таких как «Kaseya» и «JBS»

.Последние несколько лет он конкурировал с Ryuk за звание самого дорогого варианта программы-вымогателя. Известно, что REvil потребовала выкуп в размере 800 000 долларов.

Хотя REvil начинался как традиционный вариант программы-вымогателя, со временем он эволюционировал —

Они используют технику двойного вымогательства — для кражи данных у предприятий, а также для шифрования файлов.Это означает, что, помимо требования выкупа за расшифровку данных, злоумышленники могут угрожать раскрыть украденные данные, если второй платеж не будет произведен.

LockBit — это вредоносная программа для шифрования данных, работающая с сентября 2019 года и недавняя программа-вымогатель как услуга (RaaS). Эта программа-вымогатель была разработана для быстрого шифрования крупных организаций, чтобы предотвратить ее быстрое обнаружение устройствами безопасности и группами ИТ / SOC.

5. DearCryВ марте 2021 года Microsoft выпустила исправления для четырех уязвимостей на серверах Microsoft Exchange. DearCry — это новый вариант программы-вымогателя, предназначенный для использования четырех недавно обнаруженных уязвимостей в Microsoft Exchange

.Программа-вымогатель DearCry шифрует определенные типы файлов. После завершения шифрования DearCry покажет сообщение с требованием выкупа, предлагающее пользователям отправить электронное письмо операторам программ-вымогателей, чтобы узнать, как расшифровать свои файлы.

Как работает программа-вымогатель

Чтобы добиться успеха, программа-вымогатель должна получить доступ к целевой системе, зашифровать файлы в ней и потребовать от жертвы выкуп.

Хотя детали реализации варьируются от одного варианта программы-вымогателя к другому, все они используют одно и то же ядро, три стадии

- Шаг 1.Векторы инфекции и распространения

Программы-вымогатели, как и любые другие вредоносные программы, могут получить доступ к системам организации различными способами. Однако операторы программ-вымогателей предпочитают несколько конкретных векторов заражения.

Одно из них — фишинговые письма. Вредоносное электронное письмо может содержать ссылку на веб-сайт, на котором размещена вредоносная загрузка, или вложение, в которое встроена функция загрузки. Если получатель электронной почты попадает на фишинг, программа-вымогатель загружается и запускается на его компьютере.

Другой популярный вектор заражения программами-вымогателями использует такие службы, как протокол удаленного рабочего стола (RDP). С помощью RDP злоумышленник, который украл или угадал учетные данные сотрудника, может использовать их для аутентификации и удаленного доступа к компьютеру в корпоративной сети. Имея этот доступ, злоумышленник может напрямую загрузить вредоносное ПО и запустить его на машине под своим контролем.

Другие могут попытаться напрямую заразить системы, например, как WannaCry использовал уязвимость EternalBlue.Большинство вариантов программ-вымогателей имеют несколько векторов заражения.

После того, как программа-вымогатель получила доступ к системе, она может начать шифрование своих файлов. Поскольку функция шифрования встроена в операционную систему, это просто включает доступ к файлам, их шифрование с помощью ключа, контролируемого злоумышленником, и замену оригиналов зашифрованными версиями. Большинство вариантов программ-вымогателей осторожно выбирают файлы для шифрования для обеспечения стабильности системы. В некоторых вариантах также будут предприниматься шаги по удалению резервных и теневых копий файлов, чтобы затруднить восстановление без ключа дешифрования.

После завершения шифрования файла программа-вымогатель готова потребовать выкуп. Различные варианты программ-вымогателей реализуют это различными способами, но нередко фон дисплея меняется на записку с требованием выкупа или текстовые файлы, помещенные в каждый зашифрованный каталог, содержащий записку с требованием выкупа. Обычно для этих заметок требуется определенная сумма криптовалюты в обмен на доступ к файлам жертвы. Если выкуп уплачен, оператор программы-вымогателя либо предоставит копию закрытого ключа, используемого для защиты симметричного ключа шифрования, либо копию самого симметричного ключа шифрования.Эта информация может быть введена в программу-дешифратор (также предоставленную киберпреступником), которая может использовать ее для отмены шифрования и восстановления доступа к файлам пользователя.

Хотя эти три основных шага существуют во всех вариантах программ-вымогателей, разные программы-вымогатели могут включать разные реализации или дополнительные шаги. Например, варианты программ-вымогателей, такие как Maze, выполняют сканирование файлов, информацию реестра и кражу данных перед шифрованием данных, а программа-вымогатель WannaCry сканирует другие уязвимые устройства для заражения и шифрования.

Как защититься от программ-вымогателей

Правильная подготовка может значительно снизить стоимость и влияние атаки программ-вымогателей. Следующие передовые практики могут снизить уязвимость организации для программ-вымогателей и минимизировать их воздействие:

- Cyber Awareness Training и Education: Программы-вымогатели часто распространяются с помощью фишинговых писем.Обучение пользователей тому, как выявлять и предотвращать потенциальные атаки программ-вымогателей, имеет решающее значение. Поскольку многие из текущих кибератак начинаются с целевого электронного письма, которое даже не содержит вредоносных программ, а только сообщение, созданное с помощью социальной инженерии, которое побуждает пользователя перейти по вредоносной ссылке, обучение пользователей часто рассматривается как одна из наиболее важных защит. организация может развернуть.

- Непрерывное резервное копирование данных: определение Ransomware гласит, что это вредоносное ПО, разработанное для того, чтобы уплата выкупа была единственным способом восстановить доступ к зашифрованным данным.Автоматическое резервное копирование защищенных данных позволяет организации восстановиться после атаки с минимальной потерей данных и без уплаты выкупа. Регулярное резервное копирование данных в качестве рутинного процесса — очень важная практика, позволяющая предотвратить потерю данных и иметь возможность восстановить их в случае повреждения или неисправности дискового оборудования. Функциональные резервные копии также могут помочь организациям восстановиться после атак программ-вымогателей.

- Установка исправлений: Установка исправлений является важным компонентом защиты от атак программ-вымогателей, поскольку киберпреступники часто ищут последние раскрытые эксплойты в доступных исправлениях, а затем выбирают системы, на которые еще не установлены исправления.Таким образом, очень важно, чтобы организации обеспечивали установку последних исправлений для всех систем, поскольку это снижает количество потенциальных уязвимостей в бизнесе, которые злоумышленник может использовать.

- Аутентификация пользователя: Доступ к таким службам, как RDP, с украденными учетными данными пользователя — излюбленный прием злоумышленников. Использование надежной аутентификации пользователя может затруднить злоумышленнику использование угаданного или украденного пароля

Уменьшить поверхность атаки

Учитывая высокую потенциальную стоимость заражения программ-вымогателем, предотвращение является лучшей стратегией защиты от программ-вымогателей.Этого можно добиться, уменьшив поверхность атаки по адресу:

- Фишинговые сообщения

- Неисправленные уязвимости

- Решения удаленного доступа

- Вредоносное ПО для мобильных устройств

Развертывание решения для защиты от программ-вымогателей

Решение

Необходимость шифрования всех файлов пользователя означает, что программа-вымогатель имеет уникальный отпечаток при запуске в системе. Решения для защиты от программ-вымогателей созданы для выявления этих отпечатков пальцев.Общие характеристики хорошего решения для защиты от программ-вымогателей:

- Обнаружение широкого варианта

- Быстрое обнаружение

- Автоматическое восстановление

- Механизм восстановления не основан на распространенных встроенных инструментах (например, «Теневое копирование», на которое нацелены некоторые варианты программ-вымогателей)

Удаление программ-вымогателей — что делать при заражении

Сообщение о выкупе — это не то, что кто-то хочет видеть на своем компьютере, поскольку оно показывает, что заражение программой-вымогателем было успешным.На этом этапе можно предпринять некоторые шаги, чтобы отреагировать на активное заражение программой-вымогателем, и организация должна сделать выбор, платить ли выкуп или нет.

- Как предотвратить заражение активной программой-вымогателем

Многие успешные атаки программ-вымогателей обнаруживаются только после завершения шифрования данных и отображения записки о выкупе на экране зараженного компьютера. На этом этапе зашифрованные файлы, скорее всего, невозможно восстановить, но некоторые шаги следует предпринять немедленно:

- Поместить машину в карантин: Некоторые варианты программ-вымогателей будут пытаться распространиться на подключенные диски и другие машины.Ограничьте распространение вредоносного ПО, отключив доступ к другим потенциальным целям.

- Оставьте компьютер включенным: Шифрование файлов может сделать компьютер нестабильным, а выключение компьютера может привести к потере энергозависимой памяти. Не выключайте компьютер, чтобы повысить вероятность восстановления.

- Создать резервную копию: Расшифровка файлов для некоторых вариантов программ-вымогателей возможна без уплаты выкупа. Сделайте копию зашифрованных файлов на съемном носителе на случай, если решение станет доступным в будущем или если неудачная попытка дешифрования повредит файлы.

- Проверить дешифраторы: Обратитесь к проекту No More Ransom, чтобы узнать, доступен ли бесплатный дешифратор. Если да, запустите его на копии зашифрованных данных, чтобы проверить, сможет ли он восстановить файлы.

- Обращение за помощью: Компьютеры иногда хранят резервные копии файлов, хранящихся на них. Эксперт по цифровой криминалистике может восстановить эти копии, если они не были удалены вредоносным ПО.

- Wipe and Restore: Восстановление машины из чистой резервной копии или установки операционной системы.Это гарантирует полное удаление вредоносного ПО с устройства .

Как может помочь Check Point

В технологии защиты от программ-вымогателей Check Point используется специальный механизм, который защищает от самых сложных, ускользающих вариантов программ-вымогателей «нулевого дня» и безопасно восстанавливает зашифрованные данные, обеспечивая непрерывность бизнеса и производительность.Эффективность этой технологии ежедневно проверяется нашей исследовательской группой и неизменно демонстрирует отличные результаты в выявлении и предотвращении атак.

Harmony Endpoint, ведущий продукт Check Point для предотвращения и реагирования на конечные точки, включает технологию защиты от программ-вымогателей и обеспечивает защиту веб-браузеров и конечных точек, используя лучшие в отрасли средства защиты сети Check Point. Harmony Endpoint обеспечивает полное предотвращение и устранение угроз в реальном времени для всех векторов вредоносных программ, позволяя сотрудникам безопасно работать независимо от того, где они находятся, без ущерба для производительности.

Программа-вымогатель: что это такое и как ее предотвратить

Barracuda предоставляет полный набор решений, которые помогут вам обнаруживать, предотвращать и восстанавливать атаки программ-вымогателей. См. Раздел «Не становитесь жертвой программ-вымогателей», чтобы узнать больше, или посетите бесплатный веб-семинар.

Шаг 1. Обнаружение программ-вымогателей

Хороший первый шаг — выявить скрытые угрозы программ-вымогателей, которые могут уже существовать в вашей организации. Фактически, 47% всех предприятий в США были затронуты программами-вымогателями, и 59% случаев заражения программами-вымогателями были доставлены по электронной почте. Barracuda предлагает две бесплатные услуги для проверки существующей электронной почты и веб-сайта на предмет возможных атак программ-вымогателей, а также множества других сложных угроз.

Сканер угроз электронной почты Barracuda — это бесплатная служба, которая проверяет скрытые угрозы, которые уже находятся в ваших почтовых ящиках Office 365 или Microsoft Exchange.

Диспетчер уязвимостей Barracuda просканирует ваш веб-сайт и любые веб-приложения на предмет возможных уязвимостей, включая программы-вымогатели. Как и в случае со сканером электронной почты, Vulnerability Manager — это бесплатная служба, настройка которой занимает всего две минуты.

Шаг 2. Предотвращение программ-вымогателей

Для предотвращения программ-вымогателей требуется комплексная защита, охватывающая все возможные методы, с помощью которых программы-вымогатели могут проникнуть в вашу сеть и достичь пользователей и данных.

Сетевая безопасность

Основой эффективной защиты от программ-вымогателей является сетевой брандмауэр с расширенной защитой от угроз.Брандмауэры Barracuda CloudGen сканируют весь сетевой трафик на предмет потенциальных программ-вымогателей, вредоносных программ и многих других киберугроз. Они защищают сегодняшнюю рассредоточенную сетевую инфраструктуру, включая локальные, облачные, SaaS и мобильные элементы, а также сторонние приложения. Они обеспечивают безопасные сетевые подключения для ваших удаленных сотрудников, улучшают межсетевое соединение и обеспечивают безопасный непрерывный доступ к приложениям, размещенным в облаке.

Безопасность электронной почты

Продукты Barracuda для защиты электронной почты расширяют защиту от программ-вымогателей на ваш почтовый сервер, который является наиболее распространенным источником атак программ-вымогателей.Barracuda Essentials — это облачная служба, которая защищает Office 365, Microsoft Exchange и другие почтовые серверы от кибератак и кражи данных. Шлюз безопасности электронной почты Barracuda обеспечивает такой же уровень защиты в устройстве. Для защиты от самых изощренных типов почтового фишинга и атак с подменой другого лица Barracuda Sentinel использует искусственный интеллект для сканирования всех электронных писем на предмет потенциальных угроз.

Безопасность просмотра веб-страниц