3 способа, которыми злоумышленник может взломать телефон без ведома жертв

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны.

- Через тексты. Взлом мобильного телефона через SMS / текст является популярным методом, используемым хакерами и мошенниками. Источник SMS может быть законным или известным. Может показаться, что сообщение отправлено банком, государственным учреждением или кем-либо из ваших знакомых и содержит ссылку на веб-сайт, который загружает вредоносное программное обеспечение на устройство. Формулировка SMS может обмануть пользователя устройства, открыв ссылку в сообщении. URL-адрес побуждает пользователя загрузить троянский конь или другое вредоносное программное обеспечение. Следовательно, хакер может получить доступ к данным на устройстве. В некоторых случаях ваш телефон может быть взломан, даже если вы не откроете сообщение. В статье Wired была описана ошибка в iPhone, с помощью которой можно взломать, даже не открыв сообщение. Эти ошибки «без взаимодействия» могут отправлять пользовательские данные без необходимости взаимодействия с пользователем.

- Через общедоступный Wi-Fi.

Общественные сети Wi-Fi часто не защищены. Их можно использовать для взлома телефона, мониторинга ваших данных и проведения атак на ваше устройство. Когда вы подключаетесь к Wi-Fi, маршрутизатор записывает MAC-адрес и IP-адрес вашего мобильного телефона. В сети Wi-Fi данные передаются с использованием пакетов данных. Хакер может использовать общедоступный Wi-Fi для выполнения следующих действий:

- Атака «человек посередине»:

- Обнаружение пакетов: хакерское программное обеспечение, отслеживает пакеты данных, передаваемых между мобильным устройством и сервером. Таким образом, если вы вводите имена пользователей и пароли при подключении к общедоступной сети Wi-Fi, хакер может просмотреть ее.

- Атака «человек посередине»:

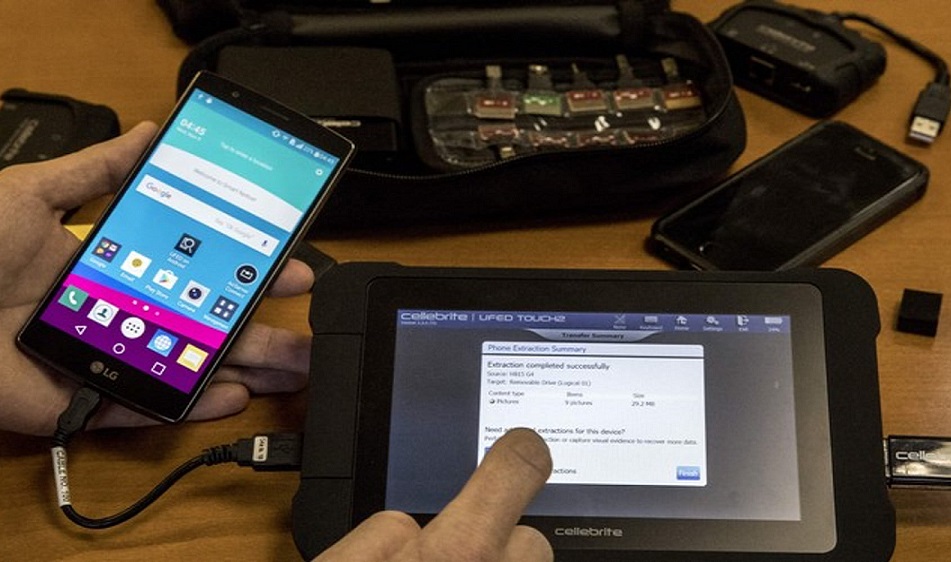

- С помощью программы-шпиона для мобильного телефона. Популярная шпионская программа Xnspy используется для кражи информации с мобильных телефонов и планшетов. Можно установить приложение на телефон iPhone или Android и осуществлять удаленный мониторинг телефона. Несмотря на то, что приложение предназначено для родительского и сотруднического мониторинга, хакер может установить приложение, чтобы шпионить за вашим телефоном. Приложение отслеживает активность и записывает данные и загружает их на частный сервер.

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi- Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

- Не делитесь паролями со всеми.

- Не используйте одинаковые пароли для всех устройств и учетных записей.

- Не открывайте ссылки, отправленные в текстовых сообщениях и электронных письмах, без проверки источника.

- Установите антивирусное программное обеспечение на свой телефон.

- Проверьте приложения, установленные на вашем телефоне, и удалите те, которые вы считаете подозрительными.

- Убедитесь, что у вас есть 2fa для iCloud и онлайн-аккаунтов.

- Регулярно обновляйте приложения и ОС вашего телефона.

- Не подключайте телефон к общедоступной учетной записи Wi-Fi без использования VPN.

- Используйте VPN для подключения телефона к общедоступной сети Wi-Fi.

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на

, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как

Гаджеты: Наука и техника: Lenta.ru

Эксперты по информационной безопасности перечислили признаки, позволяющие определить, что мобильный телефон был взломан. На наличие вредоносного программного обеспечения на устройстве могут указывать сразу несколько сигналов, сообщает РИА Новости.

Директор по информационной безопасности «Вымпелкома» Александр Голубев отметил, что вопросы у россиян должен вызывать, к примеру, «неестественно быстрый разряд батареи аккумулятора». «Как правило, незадекларированное ПО «работает на вашем телефоне» в фоновом режиме, значительно подъедая заряд батареи», — объяснил он.

«Как правило, незадекларированное ПО «работает на вашем телефоне» в фоновом режиме, значительно подъедая заряд батареи», — объяснил он.

По словам Голубева, насторожиться следует, когда смартфон перезагружается без видимых причин. Также среди характерных признаков специалист назвал непонятный шум во время разговора и «странное поведение» телефона: например, если при заблокированном экране возникает спам, а экран «скачет».

Эксперт по кибербезопасности в «Лаборатории Касперского» Дмитрий Галов в свою очередь сообщил, что о заражении могут говорить перегрев устройства, появление странных программ, которые владелец не устанавливал, расход большого объема интернет-трафика. Он подчеркнул, что задача многих вредоносных ПО как можно дольше оставаться незамеченными, так что человек может не сразу увидеть, что с его смартфоном что-то не так.

Если пользователь заметил признаки заражения «майнером или банковским троянцем», то в таком случае необходимо проверить телефон с помощью антивируса и удалить зловредную программу, рассказал Галов. Если же владелец смартфона обнаружил сталкерскую программу, то, по словам эксперта, нужно подумать, прежде чем принимать действия, так как «неизвестно, какими будут следующие шаги злоумышленника».

Если же владелец смартфона обнаружил сталкерскую программу, то, по словам эксперта, нужно подумать, прежде чем принимать действия, так как «неизвестно, какими будут следующие шаги злоумышленника».

Галов заявил, что иногда даже в официальных магазинах приложений могут встретиться троянцы, поэтому пользователям следует время от времени проверять, какие приложения установлены на телефоне и следить за разрешениями, которые просят только что скаченные программы. «Если условное приложение «Фонарик» запрашивает разрешение на доступ к камере или микрофону, это повод насторожиться», — уточнил он.

Ранее сотрудник BI.ZONE Волошин рассказал, сколько в даркнете стоит взломать аккаунт в социальных сетях.

Топ-6 лучших способов как взломать телефон на расстоянии

Как взломать телефон на расстоянии? Судя по количеству писем, которыми нас забрасывают с недавних пор, этот вопрос волнует очень многих. Кому это нужно?

- Возможно, что родителям подростков. Как не волноваться, если у ребенка появились секреты и неизвестно что на уме.

Удаленный мониторинг устройства был бы отличным решением.

Удаленный мониторинг устройства был бы отличным решением. - Не доверяющим друг другу супругам, один из которых подозревает свою вторую половину в обмане.

- Работодателям, которые считают, что работники используют рабочее время и предоставленный компанией телефон для личных нужд.

Конечно, интерес к взлому проявляют и другие. Но “любопытствующие” из вышеперечисленных 3-х групп составляют значительное большинство.

Прежде, чем бросаться в омут шоппинга, изучите рынок, убедитесь, что у выбранного вами софта безупречная репутация, это не контрафакт и ему можно довериться.

А чтобы не ошибиться и сделать правильный выбор, вооружитесь знаниями из этой статьи.

В ней мы поименно перечислим 6 лучших приложений для мониторинга устройства, чуть подробнее поговорим об их возможностях. И самое главное – мы покажем вам, как взламывать телефон на расстоянии.

1. Cocospy – приложение N1 для взлома телефона

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

Преимущества Cocospy:

- GPS-трекинг: С Cocospy, вы можете выяснить точное местоположение целевого телефона на основе данных GPS, а также ознакомиться с историей и маршрутом перемещений.

- Geo—fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей: Посредством Cocospy вы получаете полный доступ к профилям соцсетей и приложений, таких как WhatsApp, Instagram, Facebook Messenger, Skype, Snapchat и т.д.

- Кейлоггер: От его “всевидящего ока” не ускользнет ни одно нажатие клавиши. Как результат, все пароли целевого телефона будут ваши.

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству.

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4. После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

2. mSpy – приложение N2 для взлома телефонаmSpy – серебряный призер среди шпионских приложений для взлома устройств. Надежен, вызывает только позитивные отклики, обладает мощным функционалом для работы.

Что важно, внедрение в целевой телефон не требует проведения джейлбрейка/рутинга. Однако если возникло желание взломать iPhone без root-прав, придется “добывать” логин и пароль от чужого аккаунта iCloud.

Возникли сложности с mSpy ? К вашим услугам круглосуточная служба поддержки клиентов. Хотите получить доступ к расширенным функциям без проведения рутинга, но не знаете, как это сделать? Звоните в сервисный центр. По телефону вам вкратце объяснят весь процесс.

Если не уверены, что справитесь с установкой mSpy самостоятельно, тогда обращайтесь в “mAssistance”, чтобы заказать услуги специалиста на дом.

Как только инсталляция шпионского ПО на целевой телефон завершена, удалите значок mSpy.

Что дает нам mSpy ?

- Кейлоггер: Отслеживает все нажатия клавиш, включая пароль. Добыв его, вам остается лишь авторизоваться и…взять контроль над целевым телефоном в свои руки.

- Geo—Fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей: Через mSpy вы можете получить прямой доступ к аккаунтам соцсетей и мессенджеров, таких как Facebook, Snapchat, Viber, WhatsApp, Skype и т.

д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

Все вышеперечисленные функции mSpy относятся к категории “расширенных”. Заполучить их можно, купив пакет Premium, либо проведя рутинг/джейлбрейк целевого телефона.

В альтернативе, вы сможете лишь перехватывать звонки, определять местоположение устройства на базе данных GPS, следить за электронной перепиской и ряд еще других действий.

Как скрытно и анонимно взломать чужой телефон на расстоянии?

- Приобретите mSpy. Если вы готовы довольствоваться базовым набором опций или не хотите “добывать” root-права, покупайте пакет “Basic”. Чтобы получить доступ к расширенным функциям, придется приобретать пакет “Premium”.

- Получив на свой email письмо со ссылкой, перейдите по ней на панель управления и выберите опцию «с джейлбрейк» или «без джейлбрейк».

- «Без джейлбрейк». Введите Apple ID и пароль, чтобы проникнуть в чужой iPhone.

В случае с Android нужен физический доступ для инсталляции mSpy в нем.

В случае с Android нужен физический доступ для инсталляции mSpy в нем. - «С джейлбрейк»: Следуя пошаговой инструкции, установите приложение на устройство. В случае затруднений воспользуйтесь услугами “mAssistance”.

- Как только все будет готово, не забудьте скрыть значок mSpy.

- Теперь перейдите на панель управления mSpy и начинайте мониторинг целевого устройства.

Посмотреть отзывы о mSpy или попробовать онлайн демо-версию здесь >>

3. Как взломать телефон с помощью Spyzie?Spyzie завоевал бронзу, уступив I и II место приложениям Cocospy и mSpy, поскольку не так надежен, имеет меньше положительных отзывов, не особо прост в использовании, зато легко обходится без root-прав.

К тому же, есть еще одна особенность, которая выделяет Spyzie из общей “толпы шпионов”. Сразу после установки на целевой телефон его значок самоустраняется.

Все остальные шпионские приложения требуют удаления той самой иконки вручную. Представьте, что вы забыли скрыть ее. Вас тут же раскроют и операция по взлому будет провалена.

Представьте, что вы забыли скрыть ее. Вас тут же раскроют и операция по взлому будет провалена.

А вот особая “невидимость” Spyzie полностью исключает возможность ошибки, вызванной человеческим фактором, что еще больше повышает его рейтинг популярности.

Если вам неудобно управлять вашими шпионами с компьютера, Spyzie предлагает мобильные приложения для Android и iPhone.

Преимущества Spyzie:

- Установить временные ограничения: Задействовав функцию “родительский контроль” , можно установить временные ограничения, чтобы дети могли пользоваться телефоном только в определенные часы.

- Мониторинг соцсетей: Вы получите полный доступ к профилям соцсетей и мессенджеров, таких как Facebook, Instagram, Snapchat, сможете отслеживать всю переписку, причем вместе с датой и временем, а также все медиа-файлы.

- Geofencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон.

Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление. - Перехват звонков и текстовых сообщений: Благодаря этой опции вы будете знать с кем контактирует целевой пользователь, когда он это делает и как долго длится общение.

Помимо вышеперечисленных опций, входящих в категорию “продвинутые”, есть и другие, не менее привлекательные. Большинство из них доступны без root-прав и лишь некоторая часть требует проведения рутинга/джейлбрейка.

Как взломать телефон на расстоянии, воспользовавшись другим телефоном?

- Пройдите по ссылке spyzie.com и создайте учетную запись.

- Введите требуемые данные целевого телефона.

- «Без рутинга/джейлбрейка”: Авторизуйтесь в iCloud (для iPhone) или просто установите Android приложение на целевой телефон (для Android).

- «С джейлбрейк/рутированием»: Загрузите и установите приложение, прежде взломав корневую систему.

- Теперь вы можете удаленно контролировать телефон через другой мобильник.

Просмотреть отзывы о Spyzie или попробовать онлайн демо-версию здесь>>

4. Как взломать телефон посредством hoverwatch?

hoverwatch– один из дешевых и отлично зарекомендовавших себя шпионов для отслеживания телефонов. Имеет все стандартные функции, которые вы ожидаете найти в ПО подобного рода.

Но есть один большой жирный минус: он работает только на устройствах Android. Зато можно делать выбор между “проводить рутинг/джейлбрейк” или “не проводить”

Преимущества hoverwatch:

- GPS-трекинг: С помощью интерактивной GPS -карты вы можете отследить текущее местоположение целевого устройства или проверить маршрут его перемещений за день.

- Мониторинг WhatsApp: Эта опция позволит вам быть в курсе всех разговоров WhatsApp, следить за обменом медиа-файлов. Вы даже можете “разбудить” камеру для скрытого снятия скриншотов или отслеживать WhatsApp-звонки.

Как взломать телефон на расстоянии с помощью другого мобильника?

- Создайте аккаунт

- Загрузите приложение hoverwatch и установите его на целевой телефон.

- Перейдите на панель управления hoverwatch для мониторинга контролируемого устройства.

Прочитать отзывы о hoverwatch или посетить официальный веб-сайт здесь >>

5. FlexiSPY – приложение N5 для взлома телефона

FlexiSPY – один из наиболее продвинутых и надежных “хакеров” с впечатляющим набором функций и очень высокой ценой. Даже базовый пакет FlexiSPY стоит намного дороже, нежели самый продвинутый пакет другого приложения.

Снижает рейтинг его популярности и необходимость проведения джейлбрейка, без которого не будет доступа ни к расширенным, ни к базовым функциям софта.

Преимущества FlexiSPY:

- Прослушивание телефонных разговоров: FlexiSPY позволяет вам скрытно подключиться к контролируемому телефону, прослушать весь разговор и даже записать его.

- Скрытая фотосъемка: Благодаря этой опции вы всегда будете в курсе того, чем занят “объект опеки”. Более того, активизировав камеру, вы сможете вести скрытую фотосъемку внешних объектов.

- Слушать наружные звуки: Вы можете “разбудить” встроенный микрофон и слушать ведущиеся вблизи целевого устройства разговоры.

Удаленный мониторинг телефона с другого мобильника

- Определитесь, какой пакет FlexiSPY выбрать: Premium или Extreme.

- Проведите рутинг/джейлбрейк телефона и установите на него FlexiSPY.

- Перейдите на панель управления FlexiSPY и установите контроль над целевым устройством.

Просмотреть отзывы о FlexiSPY или попробовать онлайн демо-версию здесь >>

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Заключение

Теперь вы знаете как взломать телефон на расстоянии. Лично я бы рекомендовал воспользоваться для этого надежным, вызывающим доверие и не требующим рутинга приложением Cocospy. С другой стороны, остальные шпионские ПО не менее эффективны.

В любом случае, последнее слово за вами. Мы надеемся, что благодаря этой статье вы поняли, как проводить удаленный мониторинг телефона. Если у вас есть какие-то вопросы, пожалуйста, пишите нам в комментариях.

Этот пост также доступен на других языках: Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)

Как защитить телефон и аккаунт от взлома: инструкция РБК Трендов

По последним данным, скандальное видео Артема Дзюбы утекло в сеть, потому что телефон футболиста взломали. Рассказываем, как защитить устройство, соцсети и мессенджеры, даже если ничего компрометирующего там нет

Рассказываем, как защитить устройство, соцсети и мессенджеры, даже если ничего компрометирующего там нет

На нашем телефоне или в чатах часто содержатся личные сведения, которые злоумышленники могут использовать в своих целях. Например, номера карт, доступы к онлайн-банкам, домашний адрес или рабочая переписка. Со смартфоном в руках легко получить логины и пароли к приложениям, ведь их зачастую высылают по СМС. А еще мошенники могут узнать о ваших пожилых родственниках и обмануть их, используя всю известную информацию. Вот как всего этого избежать.

Как защитить свой телефон

1. Используйте сложный пароль. Его можно установить вместо четырех- или шестизначного PIN-кода для разблокировки.

На iPhone: зайдите в «Настройки» → «Touch ID и код-пароль» → «Запрос пароля: сразу»; «Сменить пароль» → «Произвольный код (буквы + цифры)».

Чтобы усилить защиту, включите сброс всех данных после десяти неудачных попыток.

На Android: «Настройки» → «Безопасность» → «Блокировка экрана», выберите «Пароль» в качестве способа блокировки экрана и установите пароль из букв и цифр. Затем «Настройки» → «Безопасность», уберите галочку «Показывать пароли».

2. Отключите уведомления на заблокированном экране. Это помешает злоумышленникам видеть письма и сообщения — включая коды для подтверждения платежей.

На iPhone: «Настройки» → «Пароль» («Touch ID и пароль») → раздел «Доступ с блокировкой экрана» и «Настройки» → «Уведомления» → «Показ миниатюр» → «Без блокировки».

На Android: «Настройки» → «Приложения», выберите приложение и уберите галочку «Показать уведомления».

3. Включите двухфакторную проверку на телефоне и компьютере. При двухфакторной авторизации, помимо пароля, вы подтверждаете вход при помощи SMS-кода, который отправляется на подключенное вами устройство. Так у посторонних не будет доступа к вашему аккаунту.

На iPhone: Сайт Apple ID → «Двухфакторная идентификация» → «Вкл» Затем: «Безопасность» → «Проверенные номера телефонов» → «Изменить» → «Добавить номер телефона с возможностью приема текстовых сообщений».

На Android: Зайдите на Google Account и следуйте инструкциям на сайте.

4. Выключите автоматическую синхронизацию данных. Именно из-за нее часто попадают в сеть интимные фото знаменитостей: хакеры взламывают их облачные хранилища с других устройств.

На iPhone: «Настройки» → «Apple ID, iCloud, медиаматериалы» (или просто нажмите на свое имя и фамилию в самом верху) → «iCloud» → «iCloud Drive» и «Фото» — Выкл.

На Android: «Настройки Google» → «Мое местоположение» — нажмите Выкл. для «Отправка геоданных» и «История местоположений». «Поиск и подсказки» — отключите Google Now. «Google Фото» → «Настройки» → «Автозагрузка» — отключите автоматическую отправку фото на серверы Google.

5. Уберите автоматическое подключение к Wi-Fi. По умолчанию телефон автоматически подключается к знакомым Wi-Fi-сетям. Однако публичные сети часто слабо защищены, и их легко взломать. Так мошенники получат доступ ко всем данным на вашем смартфоне.

Однако публичные сети часто слабо защищены, и их легко взломать. Так мошенники получат доступ ко всем данным на вашем смартфоне.

На iPhone: «Настройки» → «Wi-Fi» → Выбрать публичную сеть (например, ту, к которой вы подключались в метро или кафе) → «Забыть эту сеть», а также «Автоподключение» и «Автодоступ» — Выкл. Затем возвращаемся к списку сетей и нажимаем «Спросить» рядом с «Запрос на подключение» и «Автодоступ к точке».

На Android: «Настройки» → «Wi-Fi», зажмите нужную сеть, в появившемся меню удалите ее. В разделе «Расширенные настройки» уберите галочку «Всегда искать сети».

6. Запретите приложениям доступ к фотографиям / SMS / контактам. Многие приложения получают доступ к локации, фото, соцсетям, интернет-трафику. Этим могут воспользоваться мошенники.

На iPhone: «Настройки» → «Конфиденциальность»: «Геолокация», «Отслеживание» и во всех приложениях проставьте Выкл.

На Android: «Настройки Google» → «Подключенные приложения» — отключите все лишние.

Что еще можно сделать на iPhone:

1. Отключите автозаполнение паролей. Так посторонние не смогут войти в приложения и сервисы, которыми вы часто пользуетесь. «Настройки» → «Пароли» → «Автозаполнение паролей» — Выкл.

Отключите автозаполнение паролей. Так посторонние не смогут войти в приложения и сервисы, которыми вы часто пользуетесь. «Настройки» → «Пароли» → «Автозаполнение паролей» — Выкл.

2. Отключите cookies и автозаполнение в браузерах. Это история браузера, в которой хранятся все сайты, которые вы посещали, а также логины, пароли и настройки на них.

Для Safari: «Настройки» → «Safari» → «Конфиденциальность и безопасность» → «Без перекрестного отслеживания» и «Блокировка всех cookie» — Вкл. А также «Автозаполнение» — убедитесь, что везде стоит Выкл.: хранение данных, контактов, кредитных карт.

Для других браузеров — посмотрите в настройках.

Что еще можно сделать на Android:

1. Скачивайте приложения только в Google Play Store и «Яндекс.Store». В отличие от iOS, Android — открытая ОС, и любое подозрительное ПО может занести вирус, украсть ваши данные или накачать гигабайты рекламы из интернета. У официального магазина есть функция Google Play Защита: она ежедневно сканирует 50 млрд приложений на более чем 2 млрд устройств, чтобы защитить их от вирусов и злоумышленников.

Скачивайте приложения только в Google Play Store и «Яндекс.Store». В отличие от iOS, Android — открытая ОС, и любое подозрительное ПО может занести вирус, украсть ваши данные или накачать гигабайты рекламы из интернета. У официального магазина есть функция Google Play Защита: она ежедневно сканирует 50 млрд приложений на более чем 2 млрд устройств, чтобы защитить их от вирусов и злоумышленников.

«Настройки» → «Безопасность», уберите галочку «Неизвестные источники» и поставьте галочку «Проверять приложения».

Там же, в «Настройках», убедитесь, что «Play Защита» активна.

2. Зашифруйте ваши данные. Это поможет обезопасить их, даже если телефон попадет в чужие руки. Для этого нужно задать пароль вместо PIN-кода и вводить его при каждом включении телефона.

«Настройки» → «Безопасность» → «Зашифровать телефон». Также поставьте галочку «Шифровать SD-карту».

Вы можете использовать свой телефон на Android для двухфакторной идентификации через компьютер или ноутбук. Это позволит связать ваш телефон с компьютером через Bluetooth, чтобы предотвратить посещение фишинговых сайтов. Для настройки нужен компьютер с ОС Windows 10, macOS или Chrome OS. Добавьте учетную запись Google на свой телефон, выбрав «Настройки»→ «Учетные записи»→ «Добавить учетную запись» → «Google».

Это позволит связать ваш телефон с компьютером через Bluetooth, чтобы предотвратить посещение фишинговых сайтов. Для настройки нужен компьютер с ОС Windows 10, macOS или Chrome OS. Добавьте учетную запись Google на свой телефон, выбрав «Настройки»→ «Учетные записи»→ «Добавить учетную запись» → «Google».

Затем на вашем компьютере откройте браузер Google Chrome.

Зайдите на страничку «Безопасность» в Chrome и нажмите «Двухэтапная аутентификация».

Выберите «Добавить электронный ключ», а затем — свой телефон. Теперь вы сможете заходить в Gmail, Google Cloud и другие сервисы Google, используя свой телефон в качестве дополнительного способа проверки.

Как защитить аккаунт в Instagram

1. Настройте двухфакторную авторизацию.

Настройте двухфакторную авторизацию.

Перейдите в «Настройки» → «Безопасность» → «Двухфакторная аутентификация» и выберите способ защиты: через специальное приложение или по SMS. Теперь при каждом входе в аккаунты вам будут приходить дополнительные коды для проверки.

2. Запретите сторонним приложениям доступ к аккаунту.

«Настройки» → «Безопасность» → «Приложения и сайты». Отключите все ненужные приложения.

3. Не забывайте удалять доступы у бывших сотрудников.

Не забывайте удалять доступы у бывших сотрудников.

Если вы используете Instagram по работе, убедитесь, что ни у кого из бывших сотрудников не сохранилось доступа к аккаунту.

Зайдите в приложение и откройте свою бизнес-страницу. «Настройки» → «Роли на странице» → «Существующие роли на странице»: удалите всех, кто уже не работает с вами.

4. Проверяйте, кто заходил в ваш аккаунт.

«Настройки» → «Безопасность» → «Входы в аккаунт». Если увидите в списке подозрительные локации, поменяйте пароль — возможно, вашим аккаунтом пользуется кто-то еще.

5. Закройте профиль.

Если это не рабочий аккаунт, и вы не зарабатываете рекламой в блоге, лучше сделать профиль закрытым. Это, как минимум, защитит от спамеров.

«Настройки» → «Конфиденциальность» → «Закрытый аккаунт».

6. Скройте ваш сетевой статус.

Так никто не узнает, когда вы онлайн.

«Настройки» → «Конфиденциальность» → «Сетевой статус».

Как защитить аккаунт в Facebook

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

«Информация» → выберите нужный раздел и сведения → «Удалить».

В мобильном приложении:

«Посмотреть раздел информация» → выберите нужный раздел и сведения → нажмите карандаш, а затем крестик.

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

В правом верхнем углу — треугольник, «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Управление распознаванием лиц» → выберите «Нет».

В мобильном приложении:

Нажмите на три линии в правом нижнем углу (так называемое меню «бургер»), дальше — аналогично.

3. Ограничьте доступ приложений к вашим данным.

Когда вы авторизуетесь с помощью Facebook в других сервисах, они получают доступ к данным вашего аккаунта: фото, локации, предпочтения. Не забывайте удалять доступ, когда вы уже вошли в приложение. Пользователи iPhone и MacBook могут выбрать «Вход через Apple» для авторизации.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Дополнительные настройки конфиденциальности» → «Приложения и сайты» → поставьте галочки напротив приложений и нажмите «Удалить».

В мобильном приложении:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Конфиденциальность» → «Проверка основных настроек конфиденциальности» →

«Ваши настройки данных на Facebook» → «Приложения и сайты» → далее аналогично.

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

«Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности» → «Дополнительный настройки конфиденциальности» → «Ваши действия» → «Кто сможет видеть ваши будущие публикации?» → «Изменить» → выберите «Только друзья». Там же можно выбрать «Ограничить доступ к старым публикациям» для друзей.

В мобильном приложении: аналогично.

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

Это код, который приходит вам в SMS для подтверждения входа в WhatsApp на компьютере или ноутбуке. Этим часто пользуются мошенники, которые могут отправлять сообщения любому пользователю из групповых чатов.

2. Включите двухфакторную аутентификацию.

«Настройки» → «Учетная запись» → «Двухшаговая проверка»→ «Включить». Придумайте PIN-код и укажите адрес электронной почты, чтобы можно было восстановить или поменять его.

3. Скройте сетевой статус, фото и геолокацию.

«Настройки» → «Учетная запись» → «Конфиденциальность» → выберите вместо «Был (а)» «Мои контакты» или «Никто», то же проделайте с «Фото», ниже — «Геолокацией» и другими данными.

4. Архивируйте чаты, в которых делитесь личными данными.

Для этого потяните в списке чатов нужный влево и выберите «Архивировать». Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

5. Выключите резервное копирование сообщений

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Для iPhone: «Настройки» → iCloud → WhatsApp — выберите «Выключено». Теперь в самом мессенджере: «Настройки» → «Чаты» → «Резервная копия» → «Автоматически» → «Выключено».

Как защитить Telegram

1. Включите двухфакторную аутентификацию и код-пароль.

«Настройки» → «Конфиденциальность» → «Облачный пароль» → «Установить пароль». Затем вернитесь и выберите «Код-пароль и Touch ID».

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

Выберите нужный контакт, нажмите. Затем нажмите на профиль, выберите «Еще» → «Начать секретный чат».

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

5. Настройте автоудаление данных.

Если вы давно не заходите в Telegram, можно настроить автоматическое удаление всех данных через определенное время. «Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

«Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

Запомните главные правила

- Используйте сложные пароли: с буквами, числами и спецсимволами. Они должны быть индивидуальными для каждого устройства, приложения и сервиса. Чтобы не запутаться и не забыть, пользуйтесь приложениями для хранения паролей.

- Не пользуйтесь публичными Wi-Fi-сетями. Они плохо защищены, и злоумышленники легко могут получить доступ ко всем вашим данным.

- Не открывайте подозрительные ссылки — даже от знакомых. Это могут быть фишинговые ссылки или вирусы от мошенников, которые взломали аккаунт вашего близкого или коллеги.

- Не делитесь своими паролями и учетными записями. Личные или корпоративные аккаунты могут содержать конфиденциальную информацию.

Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой.

Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой. - Не позволяйте посторонним пользоваться вашим телефоном или ноутбуком.

- Используйте двухфакторную аутентификацию на всех устройствах. Для этого удобнее и надежнее пользоваться специальными приложениями.

- По возможности, закрывайте профили в соцсетях. Если вы не используете соцсети для работы, лучше сделать профиль закрытым. Так всю информацию и посты в нем смогут видеть только те, кого вы добавили в друзья.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

признаки взлома смартфона — hidemy.name

Причин для взлома телефона может быть множество, среди них — подслушивание и подглядывание за пользователем, похищение ценных данных, получение доступа к платежной информации или клиент-банку. И взломать могут телефон каждого.

И взломать могут телефон каждого.

Признаки взлома

Есть несколько признаков взлома телефона, большинство из них — косвенные. Но если 2-3 пункта из перечисленных ниже совпадают с реальной ситуацией, самое время принять меры:

- Быстрая разрядка батареи. Если телефон внезапно стал быстро разряжаться при обычном режиме использования, возможно, устройство заражено зловредной программой. Но, возможно, батарея просто вышла из строя.

- Появление неизвестных приложений. Это более явный признак заражения. Если в телефоне появились неизвестные программы, вероятно, он заражен.

- Непонятные уведомления. Если телефон стал регулярно показывать странные уведомления и оповещения, например, о выполнении запросов, проверьте его на наличие зловредов.

- Баланс. Непонятные списания и тающий на глазах баланс без явных на то причин — еще один признак взлома.

- Если в ходе телефонного разговора появляются внезапные шумы, связь обрывается при хорошем уровне сигнала, телефон тоже стоит проверить — все это может быть признаком использовании микрофона гаджета или прослушивания разговоров посторонними.

Как помочь взломанному телефону

Разберем возможные пути решения проблемы.

Проверьте аккумулятор

Итак, если наблюдаются проблемы с батареей, первым делом смотрим, какое из приложений потребляет больше всего энергии. Это можно посмотреть в разделе «Потребление энергии», «Энергопотребление» и других — все зависит от модели телефона и версии ОС.

Неизвестное ПО (программное обеспечение)

Неизвестные приложения лучше проверить в интернете, и, если есть зловреды, обязательно их удалите. Лучше всего удалять приложения из официальных маркетов, хотя и это не гарантия безопасности — время от времени зловредное ПО просачивается в каталоги.

Проверьте мобильный трафик

Оцените использование мобильного трафика. Это можно сделать в разделе «Настройки — Подключения — использование данных». Как и в случае с батареей, месторасположение раздела зависит от версии ОС. Здесь стоит посмотреть объем отправленного и принятого трафика. Если что-то не так, проверьте устройство при помощи антивирусов.

Уберите сим-карту

Если подозрения в том, что телефон заражен, подтвердились, первым делом достаньте сим-карту. Это заблокирует доступ к системе для злоумышленников. Кроме того, отключите Wi-Fi. Если с мобильного счета похищены деньги — обратитесь к оператору связи и попросите проверить транзакции по своему номеру.

Заблокируйте мобильные банки

Проверьте кредитную карту. Если есть подозрительные списания, причем какие-то из них произведены при помощи мобильных платежных систем, значит, что-то не так. На время разбирательств карту лучше заблокировать, а на траты по счету — установить лимит.

Кроме того, лучше позвонить в банк или сходить туда лично, отключив клиент-банк.

Подключите антивирус

Проверьте устройства на вирусы. Есть антивирусные программы для Android и iOS, которые способны обнаружить и ликвидировать угрозу. Приложений много, лучше выбирать проверенные временем и другими пользователями, по отзывам в маркете и в сети.

Back up

После того, как телефон проверен антивирусом, лучше сделать резервное копирование. Копия важных данных пригодится в любом случае — хотя бы в качестве гарантии того, что информация не потеряется в будущем.

Копия важных данных пригодится в любом случае — хотя бы в качестве гарантии того, что информация не потеряется в будущем.

Верните настройки

Самый надежный способ избавиться от зловредов — сделать Hard Reset, то есть вернуть состояние ПО устройства к заводским параметрам. А потом восстановить важные данные из архива. В этом случае пользователь гарантированно избавится от вредоносных программ.

Как защитить телефон от взлома

Есть несколько надежных способов защитить устройство от взлома.

- Не стоит загружать приложения из неофициальных источников, среди них могут оказаться зараженные. Google Play и Appstore — то, что доктор прописал.

- Не переходите по незнакомым ссылкам, особенно по тем, что содержатся в письмах от неизвестных отправителей.

- Лучше подключаться к интернету через сотовую связь или через знакомую Wi-Fi сеть. Если приходится подключиться к сети через WI-Fi ресторана, аэропорта и т.п., то лучше воспользоваться VPN-приложением, которое шифрует трафик.

- Включайте Bluetooth только по запросу. Если он включен всегда, то лучше убрать настройку «сделать видимым для других устройств».

- Пароли и логины к важным ресурсам должны быть сложными. Если это не так, лучше создать новый пароль, состоящий из букв, цифр и символов.

Если соблюдать эти советы, то с большой степенью вероятности ваш телефон будет в безопасности.

The Bell сообщил о попытке взлома телефона специального корреспондента

Злоумышленники попытались взломать телефон и получить доступ к данным специального корреспондента The Bell Ирины Панкратовой. Об этом редакция издания сообщила в своем Telegram-канале.

«Неизвестные пока злоумышленники, судя по всему, подделали нотариальную доверенность от имени Ирины, пришли с ней в один из офисов сотового оператора «Мегафон» и заказали детализацию ее звонков и СМС почти за два года», — рассказали в The Bell, добавив, что также зафиксировали попытку взлома телефона журналистки.

Удобная статья: как расправляются с неугодными журналистами и блогерами

Реклама на Forbes

Панкратова в Facebook отметила, что заказ о детализации был сделан, когда она была на приеме у психолога. «Это единственный час в рабочее дневное время, когда я выключаю телефон и не вижу никаких уведомлений», — подчеркнула спецкор.

«Это единственный час в рабочее дневное время, когда я выключаю телефон и не вижу никаких уведомлений», — подчеркнула спецкор.

По словам Панкратовой, в «Мегафоне» подтвердили, что у запросившего услугу была нотариальная доверенность от ее имени, но отказались раскрыть его личность. «Сотрудник салона назвала нотариуса, подписавшего доверенность, но эта женщина утверждает, что ничего не подписывала», — добавила журналистка. В пресс-службе «Мегафона» Forbes сообщили, что начали расследование инцидента. «Мы на связи с Ириной Панкратовой и ведем оперативное служебное расследование. До выяснения всех обстоятельств сотрудник салона, оказавший услугу предоставления детализации звонков, отстранен от работы», — отметил представитель оператора.

Панкратова заявила, что обратилась за разъяснениями в нотариальную палату и подала заявление в полицию о мошенничестве и незаконном использовании персональных данных.

Взломать не строить: почему власти 11 государств закупали шпионский софт у Израиля

Она также рассказала подробности о попытке взлома телефона, которая произошла «за несколько дней» до обращения злоумышленников в «Мегафон». «На мой телефон буквально в течение пяти минут прилетало под 100 эсэмэсок с кодами для восстановления паролей от различных аккаунтов вроде ICQ и даже карточек магазинов типа H&M. После этого мне несколько раз звонил человек, который представлялся сотрудником «Мегафона» и просил назвать пароль от личного кабинета якобы для отключения спама. Я, конечно, ничего не называла», — отметила спецкор. Она заверила, что взломщики не смогли получить доступ к ее мессенджерам, почте и другим данным.

«На мой телефон буквально в течение пяти минут прилетало под 100 эсэмэсок с кодами для восстановления паролей от различных аккаунтов вроде ICQ и даже карточек магазинов типа H&M. После этого мне несколько раз звонил человек, который представлялся сотрудником «Мегафона» и просил назвать пароль от личного кабинета якобы для отключения спама. Я, конечно, ничего не называла», — отметила спецкор. Она заверила, что взломщики не смогли получить доступ к ее мессенджерам, почте и другим данным.

«Сейчас уже очевидно, что кто-то пытается отследить источники моей информации или зачем-то собрать личные данные обо мне. Кто это, предположить сложно: у меня в разработке несколько непростых историй, также это может быть кто угодно из героев уже опубликованных текстов», — написала Панкратова. Среди последних материалов журналистки — расследование про онлайн-казино и букмекерские конторы, история единственного осужденного после краха «Трансаэро» и материал об инвесторах башни «Федерация».

Опасная транзакция: пять актуальных киберугроз для банков и их клиентов

5 фотоЧто такое джейлбрейк и безопасен ли он?

w3.org/1999/xhtml»>Определение джейлбрейка

Джейлбрейк (взлом) – это процесс использования уязвимостей заблокированного устройства для установки программного обеспечения, отличного от предоставляемого производителем этого устройства. Джейлбрейк позволяет владельцу устройства получить полный доступ к операционной системе и всем функциям. Этот процесс также называется взломом, поскольку он подразумевает «освобождение пользователей из тюрьмы ограничений» устройства.

Что такое джейлбрейк?

Термин «джейлбрейк» чаще всего используется в отношении iPhone, поскольку iPhone считается самым «заблокированным» мобильным устройством из имеющихся на рынке. В ранних версиях iPhone не было магазина приложений, и интерфейс iOS считался более ограниченным для пользователей, чем сейчас. В США первая версия iPhone была доступна только в сети оператора AT&T, и пользователи, которые хотели перейти к другим операторам связи, не могли этого сделать, не взломав свой iPhone.

Подход Apple к программному обеспечению характеризуется как закрытая экосистема телефона, в то время как в Android доступна настройка множества опций. Основная мотивация многих взломщиков – сделать iOS более похожим на Android. Джейлбрейк был и остается способом установки приложений, не одобренных Apple, а также способом настройки интерфейса.

С момента появления термин «джейлбрейк» также использовался для обозначения адаптации кода на других устройствах, от телефонов до игровых консолей. Иногда он используется для обозначения установки специального программного обеспечения на мобильные устройства или снятия ограничений на управления цифровыми правами (DRM) для просмотра фильмов. Однако обычно термин «джейлбрейк» относится к продуктам Apple. Помимо iPhone, он также применим к iPad и iPod Touch.

Термин «джейлбрейк» иногда используется как синоним терминов «взлом» (в отношении программного обеспечения) и «рутинг» (в отношении телефонов). Рутинг можно описать как «джейлбрейк для Android», поскольку он направлен на обход средств защиты, установленных производителями, для установки альтернативных мобильных операционных систем. Также часто взламывают сетевые медиаплееры Amazon Fire Stick и Roku для запуска мультимедийного программного обеспечения вместо встроенных приложений и коммутаторы Nintendo для запуска эмулируемых игр.

Рутинг можно описать как «джейлбрейк для Android», поскольку он направлен на обход средств защиты, установленных производителями, для установки альтернативных мобильных операционных систем. Также часто взламывают сетевые медиаплееры Amazon Fire Stick и Roku для запуска мультимедийного программного обеспечения вместо встроенных приложений и коммутаторы Nintendo для запуска эмулируемых игр.

При взломе основные функции устройства не меняются. Со взломанного iPhone или iPad по-прежнему можно приобретать и загружать приложения из App Store. Однако для загрузки приложений, отклоненных Apple, и для использования дополнительных функций, полученных в результате взлома, используются независимые магазины приложений. Самым популярным из них является Cydia – магазин для взломанных iOS-устройств, который обычно устанавливается в процессе взлома.

Код взлома обычно предоставляется бесплатно на форумах и сайтах сообществ взломщиков, продвигающих неограниченное использование устройств. Большинство кодов взлома сопровождается подробными инструкциями и инструментами применения, но полезно обладать некоторыми техническими знаниями.

Большинство кодов взлома сопровождается подробными инструкциями и инструментами применения, но полезно обладать некоторыми техническими знаниями.

В отношении джейлбрейка иногда используются термины «привязанный» и «непривязанный».

- Привязанный джейлбрейк требует, чтобы iOS-устройство было подключено к компьютеру при включении. Если не подключенный к компьютеру iPhone будет загружаться с помощью специальной программы, он не перейдет в состояние взлома.

- Для отвязанных джейлбрейков компьютер не требуется. Все необходимое для перехода в состояние взлома содержится на iPhone. Перезагрузка без подключения к компьютеру не влияет на джейлбрейк.

Сейчас, когда приложения для iPhone имеют больше доступа к операционной системе, джейлбрейк стал менее популярным. Поскольку Apple публично не одобряет джейлбрейк, были внедрены аппаратные и программные исправления уязвимостей, используемых при взломе. В результате многие версии iOS не получится взломать быстро или легко.

В результате многие версии iOS не получится взломать быстро или легко.

Легален ли джейлбрейк?

Строго говоря, джейлбрейк не является незаконным, но законы во всем мире различаются, меняются и часто не являются однозначными, когда речь заходит о джейлбрейке. Джейлбрейк или рутинг телефона является законным, если делается для установки легально приобретенных приложений. Однако если он сделан для установки незаконно приобретенных приложений, то и сам процесс становится незаконным.

В США джейлбрейк подпадает под действие Закона о защите авторских прав в цифровую эпоху, который затрагивает вопросы авторского права на цифровые материалы. Раздел 1201 закона запрещает обход цифровой блокировки доступа к материалам, защищенным авторским правом, в том числе к программному обеспечению. Конгресс пересматривает закон каждые несколько лет и постепенно расширяет список исключений. В 2010 году разрешили взламывать телефоны, в 2015 году – смарт-часы и планшеты. С тех пор в список исключений было добавлено больше устройств; список продолжает расширяться по мере пересмотра.

В 2010 году разрешили взламывать телефоны, в 2015 году – смарт-часы и планшеты. С тех пор в список исключений было добавлено больше устройств; список продолжает расширяться по мере пересмотра.

Законы могут отличаться в разных странах мира. Во многих странах джейлбрейк никогда не обсуждался в суде, поэтому точная правовая позиция остается неясной.

Хотя Apple не поддерживает джейлбрейк, компания, как правило, не угрожает применением юридических мер к взломщикам. Apple даже известен своей благодарностью сообществам, занимающимся джейлбрейком, за обнаружение слабых мест в системе безопасности.

Вне зависимости от закона, при взломе телефона гарантия аннулируется, поэтому, если при джейлбрейке что-то пойдет не так, рассчитывать будет не на что. Джейлбрейк также делает устройство подверженным целому ряду проблем безопасности, описанных ниже.

w3.org/1999/xhtml»>Безопасен ли джейлбрейк?Джейлбрейк телефона легален, но не всегда безопасен. В результате джейлбрейка телефона у киберпреступников появляются возможности его взлома.

При джейлбрейке телефона происходит отказ от системы безопасности Apple. Приложения, загруженные из сторонних источников, не проверяются в Apple App Store и поэтому представляют угрозу безопасности. После джейлбрейка телефон перестанет получать обновления iOS, включая обновления безопасности, выпускаемые Apple, что делает его более уязвимыми для угроз безопасности.

Apple считает джейлбрейк iOS нарушением условий использования и информирует клиентов, что это подвергает телефон следующим рискам:

- Уязвимости в системе безопасности

- Нестабильная работа

- Возможные сбои и зависания

- Уменьшение срока службы батареи

Следует учитывать, кому принадлежит устройство и какая информация хранится на телефоне. Например, принадлежит ли телефон работодателю? Синхронизируется ли на телефоне рабочая почта? Любая вредоносная деятельность подвергает риску не только ваши данные, но и данные организации. Поскольку безопасность взломанного телефона снижена, организация подвергается большему риску кибератаки.

Организации, предоставляющие сотрудникам мобильные устройства, обычно предпринимают меры безопасности, не позволяющие пользователям подвергать риску данные компании. Это может быть блокировка телефона, позволяющая добавлять или изменять только определенные функции, поддержка устройств и приложений в актуальном состоянии, установка агента мобильного устройства, способного обнаружить джейлбрейк.

Это может быть блокировка телефона, позволяющая добавлять или изменять только определенные функции, поддержка устройств и приложений в актуальном состоянии, установка агента мобильного устройства, способного обнаружить джейлбрейк.

Джейлбрейк – за и против

Преимущества джейлбрейка

Больше контроля над собственным устройством

Apple стремится предоставить пользователям единый интерфейс. Некоторые пользователи считают это ограничением и хотят персонализировать свой телефон, добавив собственные иконки, обои и меню. Джейлбрейк – это решение такой задачи. После джейлбрейка вы, а не Apple или кто-либо еще, станете администратором своего устройства со всеми соответствующими правами. Например, вы сможете добавлять иконки на домашний экран iPhone или устанавливать собственные заставки. Джейлбрейк также расширяет доступ к файловой системе и даже разблокирует возможность подключения других устройств, что позволяет подключить iPad к компьютеру и обеспечивает больший контроль.

Установка и использование неавторизованных приложений

Apple запрещает загрузку различных приложений в свой магазин App Store из соображений безопасности. Джейлбрейк позволит устанавливать приложения, которых нет в App Store. Cydia – самый популярный магазин приложений для взломанных телефонов, в который можно добавлять неавторизованные приложения, такие как игры и сетевые инструменты. Эмуляторы ретро-игр также являются хорошим примером: Apple запрещает их загрузку в свой магазин приложений (потому что они позволяют играть в старые компьютерные игры, не покупая оригинальные копии). Однако они находятся в свободном доступе в Cydia.

Удаление предустановленных приложений

iOS не позволяет изменять или удалять установленные по умолчанию приложения, такие как Apple Watch, Погода, Игры и другие. Эти приложения занимают место в памяти, что неудобно для людей, которые ими не пользуются. Джейлбрейк позволяет удалить установленные по умолчанию приложения Apple и использовать вместо них сторонние приложения. Это позволит, например, настроить голосовой помощник Сири на использование Google Maps вместо Apple Maps.

Доступ к дополнительным функциям защиты от краж

Некоторые пользователи считают, что джейлбрейк предоставит им доступ к улучшенным функциям защиты от кражи. Например, в iPhone есть функция «Найти iPhone», но она не работает, когда телефон находится в режиме полета, выключен или не ловит сеть. Есть приложения для взломанных устройств, которые, как утверждают, работают лучше, чем функция «Найти iPhone», например iCaughtU. Когда злоумышленник вводит неправильный пароль, передняя камера фотографирует его и отправляет фото владельцу устройства по электронной почте.

Недостатки джейлбрейка

Прекращение автоматических обновлений

Больше не удастся получать автоматические обновления напрямую от Apple. Нужно будет дожидаться, пока сообщество взломщиков выполнит джейлбрейк каждой выходящей версии iOS. Взлом обновлений требует времени, кроме того, придется взламывать каждую выпускаемую Apple версию iOS. Это означает, что обновить взломанный телефон не удастся до тех пор, пока не будет взломано последнее обновление, что может произойти не сразу. Выполнение джейлбрейка после крупных обновлений может оказаться весьма проблематичным. Стоит ли джейлбрейк этих трудностей?

Невозможность установить некоторые программные обновления

В результате некоторых несанкционированных изменений iPhone может навсегда утратить работоспособность после установки обновлений iOS, поставляемых Apple.

Аннулирование гарантии на телефон

Apple заявляет, что несанкционированное изменение iOS является нарушением лицензионного соглашения для iOS. Из-за этого Apple может отказать в обслуживании iPhone, iPad или iPod touch, на котором было установлено неавторизованное программное обеспечение. Таким образом, если в результате джейлбрейка устройство окажется поврежденным или неисправным, Apple может отказать в любом запрашиваемом сервисном ремонте.

Уменьшение срока службы батареи

Взлом программного обеспечения может вызвать ускоренную разрядку батареи, что сокращает время работы iPhone, iPad или iPod touch от одной зарядки аккумулятора.

Телефон может «превратиться в кирпич»

Телефон перестанет загружаться, реагировать на команды и выполнять звонки – «превратится в кирпич». Сам по себе джейлбрейк не блокирует телефон, но существует риск полного отказа функционирования телефона.

Потеря доступа к контенту и сервиса

Часто причиной взлома телефона является желание получить доступ к большему количеству контента, но иногда это может оказаться неэффективно, поскольку можно потерять доступ к другим сервисам, таким как iCloud, iMessage, FaceTime, Apple Pay, Погода и Stocks. Сторонние приложения, использующие сервис Apple Push Notification, испытывают проблемы при получении уведомлений или получают уведомления, предназначенные для других взломанных устройства. Другие сервисы, использующие push-уведомления, такие как iCloud и Exchange, сталкиваются с проблемами при синхронизации данных с соответствующими серверами. Были сообщения о том, что сторонние поставщики блокируют взломанные устройства.

Увеличение вероятности поломки телефона

Вероятность выхода из строя взломанного iPhone или iPad может быть выше. Приложения, доступные для взломанных устройств, получают доступ к функциям и API, недоступным для приложений, одобренных Apple. Работа таких приложений могла не тестироваться. Это может привести к частым и неожиданным сбоям устройства, сбоям и зависанию встроенных и сторонних приложений и потере данных.

Ненадежная передача голоса и данных

Джейлбрейк может привести к обрыву вызовов, медленным или ненадежным соединениям для передачи данных, а также к задержкам передачи данных о местоположении или передаче неточных данных.

Утечка данных

Печально известный инцидент со взломанными устройствами произошел, когда злоумышленники получили доступ к данным для входа в iCloud у 225 000 человек, пытавшихся выполнить джейлбрейк. Утечке способствовали уязвимости системы безопасности, образовавшиеся в результате джейлбрейка, что помогло злоумышленникам получить доступ к устройствам пользователей.

Проблемы с безопасность

Закрытый характер iOS делает ее одной из самых безопасных мобильных операционных систем, поскольку обеспечивается защита как личной информации, так и самой системы. Взлом телефона увеличивает возможности злоумышленников украсть личную информацию, повредить устройство, атаковать сеть или внедрить вредоносные программы, шпионские программы или вирусы.

Риски безопасности при джейлбрейке

Джейлбрейк телефона представляет собой угрозу безопасности. Джейлбрейк предоставляет вам больше возможностей контроля над устройством, но также он предоставляет больше возможностей контроля всем приложениям, которые работают на устройстве. Наибольшие угрозы безопасности возникают из-за разрешения этим приложениям запрашивать root-доступ на устройстве. Если на устройстве установлены вредоносные программы, они могут получить root-доступ, то есть полный доступ ко всем данным на устройстве.

При взломе нарушается закрытая экосистема устройства, обеспечиваемая Apple для защиты пользователей от угроз безопасности. Взломанные телефоны гораздо более восприимчивы к вирусам и вредоносным программам, поскольку позволяют не выполнять проверку приложений Apple, обеспечивающую загрузку приложений без вирусов. Джейлбрейк допускает установку пиратских программ, распространяемых бесплатно приложений и игр. Это означает, что доверенными становятся разработчики всех устанавливаемых приложений, а не только разработчики Apple.

Данные из банковских приложений, сохраненные пароли и данные учетных записей социальных сетей могут оказаться под угрозой, если эта информация станет доступной со взломанного iPhone. Этот риск раскрылся, когда вредоносная программа для взлома iOS, KeyRaider, украла 225 000 идентификаторов Apple ID и тысячи сертификатов, закрытых ключей и чеков о покупках. В результате жертвы сообщали о необычной истории покупок приложений со стороны украденных у них учетных записей. В других случаях телефоны жертв были заблокированы для получения выкупа.

Помимо высокого риска заражения вредоносными программами, взломанные iPhone часто содержат ошибки, которые могут приводить к сбоям телефона и отключению важных функций. С ростом использования смартфонов растет и риск мобильных преступлений. Поэтому важно быть в курсе последних угроз и мошеннических схем, а также устанавливать комплексную мобильную защиту на устройстве.

Как починить взломанный телефон

Взломанный телефон можно починить, просто восстановив iPhone. Не нужно вручную удалять установленные приложения для взлома, поскольку в результате с iPhone будет удалено все, и устройство будет сброшено к заводским настройкам Apple.

Перед началом убедитесь, что вы выполнили полное резервное копирование данных с iPhone или iPad. Это связано с тем, что в процессе удаления джейлбрейка будет выполнена полная очистка устройства и его восстановление до стандартной конфигурации. Поэтому необходимо заранее сделать резервную копию всех файлов, которые вы хотите сохранить. Лучше всего сохранить файл резервной копии в двух местах (локально и в облаке).

Шаг 1. Резервная копия в iCloud

- Подключите iPhone, iPad или iPod touch к сети Wi-Fi.

- Перейдите в меню Настройки, выберите [ваше имя] и пункт iCloud.

- Убедитесь, что включен переключатель Резервная копия в iCloud.

- Нажмите Создать резервную копию и не отключайтесь от сети Wi-Fi до завершения процесса.

Чтобы проверить ход выполнения и подтвердить завершение резервного копирования, перейдите в меню Настройки, выберите [ваше имя], затем iCloud и Резервная копия в iCloud. Под кнопкой Создать резервную копию отображается дата и время создания последней резервной копии.

Шаг 2. Отмена джейлбрейка

- Подключите iPhone или iPad к компьютеру или устройству Mac с помощью оригинального USB-кабеля.

- Запустите iTunes на компьютере.

- Разблокируйте устройство и выключите функцию Найти iPhone.

- Перейдите в меню Настройки, выберите [ваше имя] и пункт iCloud.

- Убедитесь, что переключатель Найти iPhone выключен. Чтобы отключить эту функцию, необходимо ввести Apple ID и пароль.

- В iTunes на вашем компьютере выберите устройство, когда оно отобразится.

- На панели Обзор нажмите на кнопку Восстановить. Запустится процесс удаления джейлбрейка.

- Во время этой процедуры устройство перезагрузится. Устройство спросит, хотите ли вы восстановить данные из резервной копии. Можно выбрать опцию iCloud, если вы хотите восстановить данные из файла, созданного ранее.

- По завершении процесса iOS-устройство вернется к заводским настройкам. Появятся стандартные шаги настройки, которые вы выполняли при первом включении устройства.

Если по каким-либо причинам не удается восстановить взломанный iPhone, используйте режим восстановления, чтобы удалить данные с устройства.

В заключение: уязвимости приложений на взломанных устройствах позволяют злоумышленникам без труда похищать конфиденциальные данные, такие как платежная информация. Внимание к опасностям помогает защититься при работе в интернете.

Kaspersky Security Cloud предоставляет полезные приложения безопасности для пользователей iOS. К ним относятся встроенный VPN, который можно активировать при обнаружении небезопасного соединения, уведомления об инцидентах безопасности и инструменты проверки уязвимых настроек системы. Также для защиты мобильных устройств полезно приложение Kaspersky Password Manager и семейное приложение Kaspersky Safe Kids – расширенный инструмент родительского контроля.

Статьи по теме:

Взлом телефона — Как удалить хакера

Как защитить свой телефон от взлома

Взлом телефона может поставить под угрозу вашу личность и конфиденциальность без вашего ведома. Мошенники постоянно развиваются и совершенствуют методы взлома, что затрудняет их обнаружение. Это означает, что средний пользователь может быть слепым из-за любого количества кибератак. К счастью, вы можете защитить себя, узнав о новейших хакерских атаках.

Смартфонысобрали все наши личные учетные записи и данные в одном удобном месте, что делает наши телефоны идеальной мишенью для хакеров.Все, от банковского дела до электронной почты и социальных сетей, связано с вашим телефоном. Это означает, что как только преступник получает доступ к вашему телефону, все ваши приложения открываются двери для киберхищения.

Что такое взлом телефона?

Взлом телефона включает в себя любой метод, при котором кто-то пытается получить доступ к вашему телефону или его коммуникациям. Это может варьироваться от сложных нарушений безопасности до простого прослушивания незащищенных интернет-соединений. Это также может быть связано с физической кражей вашего телефона и насильственным взломом с помощью таких методов, как грубая сила.Взлом телефона может произойти со всеми типами телефонов, включая Android и iPhone. Поскольку любой может быть уязвим для взлома телефона, мы рекомендуем всем пользователям научиться определять взломанное устройство.

Как узнать, взламывает ли кто-то ваш телефон

Один или несколько из них могут указывать на то, что кто-то взломал ваш телефон:

- Ваш телефон быстро разряжается. Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который имеет тенденцию потреблять много энергии.

- Ваш телефон работает ненормально медленно. Взломанный телефон может передать всю свою вычислительную мощность теневым приложениям хакера. Это может привести к замедлению сканирования вашего телефона. Неожиданное зависание, сбои и неожиданные перезапуски иногда могут быть симптомами.

- Вы замечаете странную активность в других своих учетных записях в Интернете. Когда хакер проникнет в ваш телефон, он попытается украсть доступ к вашим ценным аккаунтам. Проверьте свои социальные сети и электронную почту на предмет запросов на сброс пароля, необычных мест входа в систему или подтверждений регистрации новой учетной записи.

- Вы замечаете в журналах незнакомые звонки или текстовые сообщения. Хакеры могут прослушивать ваш телефон с помощью SMS-трояна. Кроме того, они могут выдавать себя за вас, чтобы украсть личную информацию у ваших близких. Будьте внимательны, так как любой из этих методов оставляет крошки, такие как исходящие сообщения.

Что делать, если ваш смартфон был взломан

Вы научились определять, взламывает ли кто-то ваш телефон. Теперь вы готовы дать отпор. Вот как вы избавитесь от этих киберпреступников из своих личных технологий.

Во-первых, вам нужно удалить все вредоносные программы, проникшие на ваше устройство. После того, как вы устранили утечку данных, вы можете начать защищать свои учетные записи и не допускать хакеров к вашему телефону.

Как удалить хакера с телефона

Сюда могут входить:

- Интернет-банк

- Электронная почта (рабочая и личная)

- Apple ID или аккаунт Google

- Телефонный код доступа

- Все социальные сети

Также сверьтесь с любыми финансовыми или интернет-магазинами, в которых сохранены ваши кредитные карты или банковские реквизиты (например, Amazon, eBay и т. Д.).Это поможет вам точно определить любые мошеннические транзакции и обязательно сообщать об этих расходах и оспаривать их в своем банке.

Как предотвратить повторный взлом вашего телефона

Защита от взлома телефонов становится все более важной, поскольку все больше нашей личной информации переводится в цифровую форму и подключается к мобильным устройствам. Поскольку методы постоянно развиваются, вам придется постоянно следить за безопасностью.

Внимательное отношение к своему цифровому поведению — лучший способ защитить себя, и, к счастью, существует множество известных методов, которые, как было доказано, снижают риски взлома.

Как защитить свой телефон от взлома

Не загружайте отрывочные или сомнительные приложения . Просмотрите обзоры и исследования перед установкой, если вы не уверены. Если вы не уверены в безопасности приложения, не устанавливайте его.

Не делайте взлом телефона. Несмотря на то, что он позволяет загружать приложения из неофициальных магазинов, джейлбрейк повышает риск взлома по незнанию. Помимо вредоносного или шпионского ПО, это означает, что вы пропустите исправления безопасности в последних обновлениях ОС.Взломщики пропускают обновления, чтобы сохранить работоспособность джейлбрейка. Это делает ваши риски взлома даже выше, чем обычно.

Держите телефон всегда под рукой. Физический доступ — это самый простой способ для хакера испортить ваш телефон. Кража и один день усилий могут привести к взлому вашего телефона. Если вы можете держать свой телефон при себе, хакеру придется потрудиться, чтобы добраться до него.

Всегда используйте блокировку паролем и сложные пароли. Не используйте легко угадываемые PIN-коды, такие как дни рождения, даты выпуска или базовые значения по умолчанию, такие как «0000» или «1234». Используйте расширенный код доступа, если он доступен, например, из 6 символов. Никогда не используйте пароль более чем в одном месте.

Не храните пароли на вашем устройстве. Запоминание уникальных паролей для каждой учетной записи может быть трудным. Поэтому используйте вместо этого безопасный менеджер паролей, например Kaspersky Password Manager. Эти службы позволяют хранить все ваши безопасные учетные данные в цифровом хранилище, обеспечивая легкий доступ к и с необходимой вам безопасностью.

Часто очищайте историю интернета. Профилировать тенденции своей жизни из всех хлебных крошек истории браузера может быть просто. Итак, очистите все, включая файлы cookie и кеш.

Включить службу отслеживания утерянных устройств. Если вы потеряете свое устройство в общественных местах, вы можете воспользоваться функцией поиска потерянного устройства, чтобы отследить его текущее местоположение. На некоторых телефонах есть собственное приложение для этого, а другим может потребоваться стороннее приложение для добавления этой функции.

Держите все приложения в актуальном состоянии. Даже в надежных приложениях могут быть программные ошибки, которые используют хакеры. Обновления приложений содержат исправления ошибок, чтобы защитить вас от известных рисков. То же самое относится и к вашей ОС, поэтому обновляйте сам телефон, когда можете.

Всегда включайте двухфакторную аутентификацию (2FA). Это второй метод проверки, который следует за попыткой использовать ваш пароль. 2FA использует другую личную учетную запись или что-то, что у вас есть физически. Учетные записи Apple ID и Google предлагают двухфакторную аутентификацию на случай, если ваше устройство используется сомнительными участниками, поэтому всегда активируйте его для большей безопасности.Биометрические данные, такие как отпечатки пальцев и идентификация лица, становятся популярными вариантами. Физические USB-ключи также являются отличным выбором, если они доступны.

Будьте осторожны при использовании текста или электронной почты для своей двухфакторной аутентификации. Текстовое сообщение и электронная почта 2FA лучше, чем отсутствие защиты, но могут быть перехвачены с помощью хакерских атак, таких как замена SIM-карты.

Не используйте общедоступный Wi-Fi без виртуальной частной сети (VPN). Такие продукты, как Kaspersky VPN Secure Connection, шифруют и анонимизируют ваши данные, чтобы посторонние не могли их увидеть.

Статьи по теме:

Как удалить хакер со своего смартфона

KasperskyСтоит ли беспокоиться о взломе телефона? Узнайте, как предотвратить взлом вашего смартфона и не отвлекаться от вашей личной жизни и данных.

SMS-атаки и угрозы мобильных вредоносных программ

Определение SMS-атак