3 способа, которыми злоумышленник может взломать телефон без ведома жертв

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

- Через тексты. Взлом мобильного телефона через SMS / текст является популярным методом, используемым хакерами и мошенниками. Источник SMS может быть законным или известным. Может показаться, что сообщение отправлено банком, государственным учреждением или кем-либо из ваших знакомых и содержит ссылку на веб-сайт, который загружает вредоносное программное обеспечение на устройство. Формулировка SMS может обмануть пользователя устройства, открыв ссылку в сообщении. URL-адрес побуждает пользователя загрузить троянский конь или другое вредоносное программное обеспечение. Следовательно, хакер может получить доступ к данным на устройстве. В некоторых случаях ваш телефон может быть взломан, даже если вы не откроете сообщение. В статье Wired была описана ошибка в iPhone, с помощью которой можно взломать, даже не открыв сообщение. Эти ошибки «без взаимодействия» могут отправлять пользовательские данные без необходимости взаимодействия с пользователем. В других случаях отправитель может попросить вас отменить услугу или предоставить пароль. SMS также может содержать номер телефона, по которому вы можете перезвонить. В этом случае мошенники очень интеллектуально просматривают информацию о вашей кредитной карте. Этот метод также известен как SMS-фишинг или мошенничество. Smishing работает так же, как фишинг электронной почты.

- Через

общедоступный

- Атака «человек посередине»: хакер вставляет себя между сервером и клиентом, разрывает связь между клиентом и сервером и отслеживает взаимодействие.

- Обнаружение

пакетов:

- С помощью программы-шпиона для мобильного телефона. Популярная шпионская программа Xnspy используется для кражи информации с мобильных телефонов и планшетов. Можно установить приложение на телефон iPhone или Android и осуществлять удаленный мониторинг телефона. Несмотря на то, что приложение предназначено для родительского и сотруднического мониторинга, хакер может установить приложение, чтобы шпионить за вашим телефоном. Приложение отслеживает активность и записывает данные и загружает их на частный сервер.

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

- Не делитесь паролями со всеми.

- Не используйте одинаковые пароли для всех устройств и учетных записей.

- Не открывайте ссылки, отправленные в текстовых сообщениях и электронных письмах, без проверки источника.

- Установите антивирусное программное обеспечение на свой телефон.

- Проверьте приложения, установленные на вашем телефоне, и удалите те, которые вы считаете подозрительными.

- Убедитесь, что у вас есть 2fa для iCloud и онлайн-аккаунтов.

- Регулярно обновляйте приложения и ОС вашего телефона.

- Не подключайте телефон к общедоступной учетной записи Wi-Fi без использования VPN.

- Используйте VPN для подключения телефона к общедоступной сети Wi-Fi.

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

По мотивам

не просто, а очень просто / Offсянка

Некоторое время назад в Интернете была популярна «разводка» в виде «программы для пробивки мобильного номера». Где-то ее предлагали бесплатно скачать, где-то продавали за деньги, где-то она была «реализована» в виде онлайн-сервиса – итог был в любом случае один: зараженный трояном компьютер или утечка средств с мобильного счета через платную подписку или другие подобные относительно честные способы. Наученные горьким опытом и комментариями сотовых операторов пользователи практически уверовали в то, что создание такой программы невозможно физически.

Тем не менее взломать сотовую сеть и определить местоположение абонента, прочитать его SMS, подслушать разговоры и даже украсть со счета деньги с помощью USSD-запроса не просто, а очень просто. Компания Positive Technologies выпустила отчет о безопасности сетей сотовой связи; проведенное ею исследование наглядно демонстрирует, что подобные «фокусы» доступны даже начинающему хакеру.

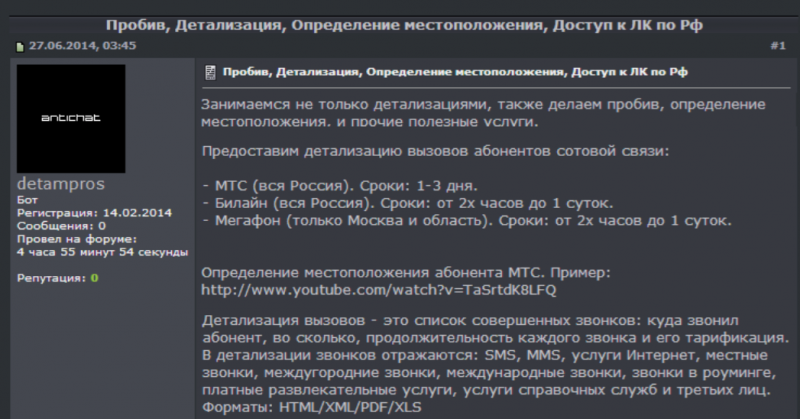

Типичное предложение услуг на одном из форумов

Никаких «шпионских штучек» (хотя, по данным Сноудена, именно этими способами пользовалось АНБ для слежки за людьми по всему миру) для этого не потребуется. Тем более что сами спецслужбы в них и не нуждаются: все сети и так подключены к СОРМ, поэтому все ваши разговоры и переписка, а при проведении разыскных мероприятий – и местоположение вполне доступны соответствующим органам и без взломов. А вот то, что доступ к вашей персональной информации может получить фактически любой школьник – не самая хорошая новость.

Спрос на услуги есть, цена доступная практически каждому

Главная уязвимость находится в протоколах сигнализации ОКС-7 (в западной литературе называется SS7), разработанных в конце 1970-х годов и принятых в 1981-м. Тогда это был прорыв в плане безопасности, потому что для сигнализации (то есть для передачи служебных команд во время установления телефонного соединения) стал использоваться отдельный канал, физически недоступный абоненту. До этого все команды в виде тоновых сигналов передавались прямо в линию и, например, на основе недокументированных функций старых протоколов удалось реализовать АОН на аналоговых АТС: телефонный аппарат отправлял запрос номера и получал от станции ответ. Изначально это было придумано для междугородных АТС, чтобы после набора восьмерки на городской АТС можно было понять, кому выставлять счет за разговор. Однако использование для сигнализации того же канала, что и для разговора, позволило определять номера кому угодно, а особенно продвинутым – и вовсе разговаривать по межгороду за чужой счет путем спуфинга запросов номера.

«Но сигнальный канал же недоступен для абонента!» — скажете вы. Однако дело в том, что в начале 2000-х годов была разработана спецификация SIGTRAN, позволяющая передавать команды ОКС-7 по IP-сетям. И получилось так, что незащищенные протоколы (ведь их разработчики исходили из того, что до сигнального канала никто физически не доберется, поэтому сочли нецелесообразным все усложнять) оказались в общедоступных IP-сетях, и теперь достаточно только компьютера с подключением к Интернету и нехитрого ПО: авторы отчета использовали Linux-систему с установленным SDK для формирования пакетов SS7. Вся идея взлома строится на том, что система не проверяет источник пакета (еще раз: по логике разработчиков, он физически не может появиться извне), поэтому обрабатывает команды злоумышленника точно так же, как и легитимные, позволяя полноценно «вклиниться» и реализовать атаку типа man-in-the-middle. Фильтровать эти пакеты невозможно, потому что нельзя достоверно установить их легитимность.

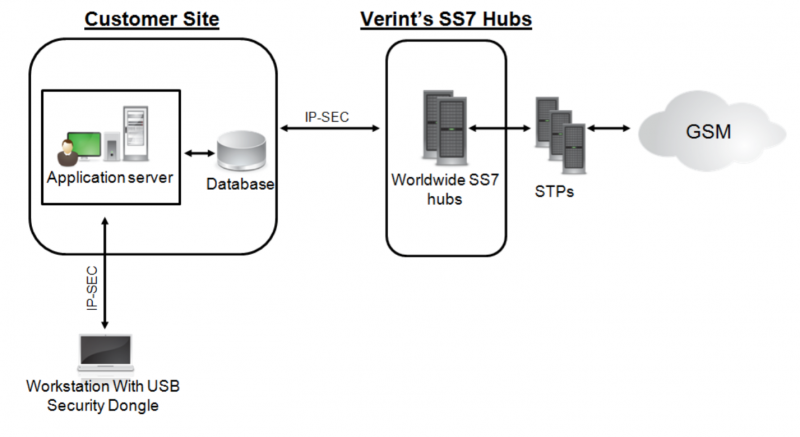

Схема подключения для атаки через ОКС-7

Впрочем, немного огорчим кулхацкеров, уже собравшихся похулиганить, не вставая с дивана: для проведения атак недостаточно установить нужное ПО, эмулирующее оборудование оператора. Нужно еще и подключение в качестве оператора, которое, однако, легко купить на черном рынке: в ряде стран, где операторскую лицензию выдают кому попало, подобный «бизнес» процветает, а для успешной атаки не важно, из какой страны ваш «оператор»: заплатил за доступ к шлюзу – и атакуй абонента в любой точке мира. Блокировка пакетов ОКС-7 из-за рубежа в данном случае не спасет, потому что приведет к невозможности работы роуминга и международной связи. Кроме того, получить доступ к сети оператора можно, например, и путем взлома фемтосоты. И наконец, можно вообще быть гуманитарием и просто заказать услугу. Например, ее под брендом SkyLock предлагает компания Verint.

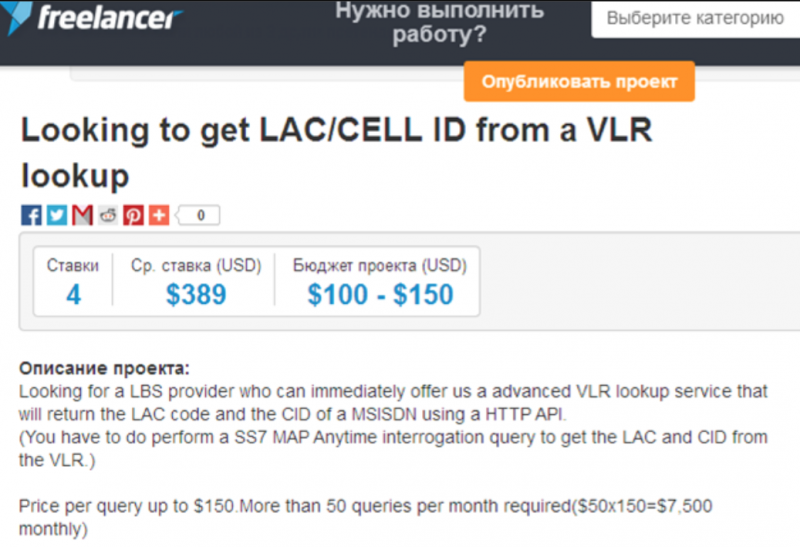

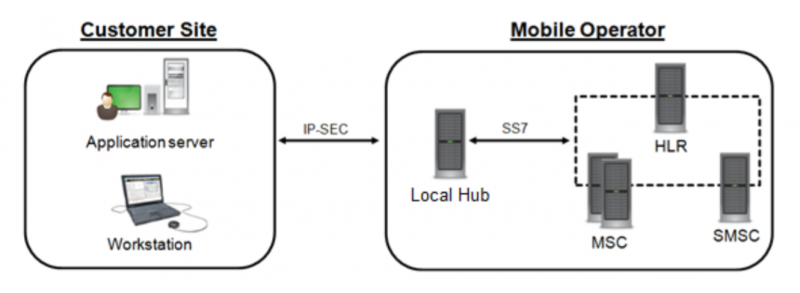

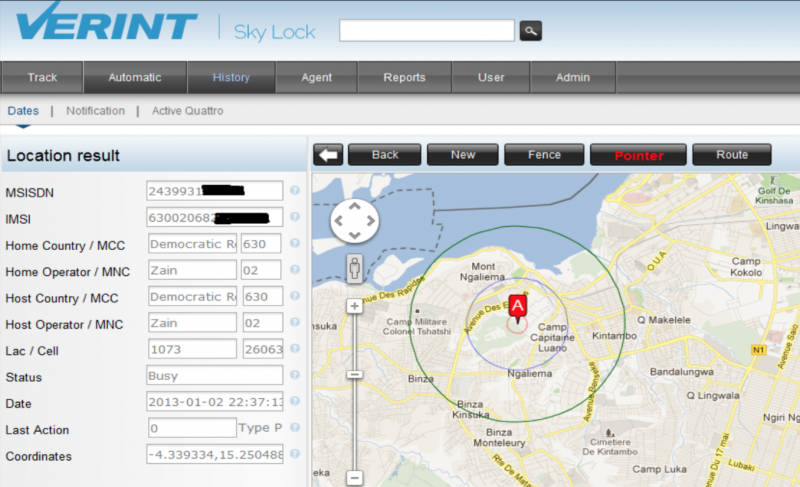

В рамках сервиса SkyLock можно купить подключение напрямую к оператору через IP-SEC

Прежде чем перейти к описанию самих атак, напомним о том, как устроены сети мобильной связи. У вас есть номер. Например, +79992128506. Это MSISDN (Mobile Subscriber Integrated Services Digital Number). Он не хранится в SIM-карте, как многие думают. В SIM-карте хранится другой идентификатор – IMSI (International Mobile Subscriber Identity), который передается в сеть только во время регистрации абонента. Это 15-значное число вида 250115556667778, в котором 250 – код страны, 11 – код оператора, а остальные 10 цифр – внутренний уникальный номер данной SIM-карты (MSIN, Mobile Subscriber Identification Number). Именно IMSI используется для идентификации абонента внутри сотовой сети, то есть для совершения каких-либо операций с номером.

Информация о соответствии IMSI и MSISDN (то есть у какого абонента какая SIM-карта) хранится в базе данных, именуемой HLR (Home Location Register), причем таких баз может быть несколько – именно поэтому, например, при попытке поменять SIM-карту на новую в салоне оператора может не оказаться SIM-карт именно для вашего номера, так как IMSI имеющихся SIM-карт могут быть уже занесены в другую HLR. При этом для каждого из сегментов сети (коммутаторов) используется аналогичная база данных VLR (Visitor Location Register) — ее отличие заключается в том, что данные в ней хранятся временно, копируясь из HLR при появлении абонента именно в этой части сети. В VLR также хранятся данные о текущем местоположении абонента (чтобы знать, через какую базовую станцию ему направлять входящий звонок и сообщение), настройки переадресации и тому подобное. Всеми этими данными пользуется для своей работы коммутатор, он же MSC (Mobile Switching Center).

В сервисе SkyLock местоположение любого абонента указывается на карте: интерфейс понятен любому, весь взлом выполняет программа

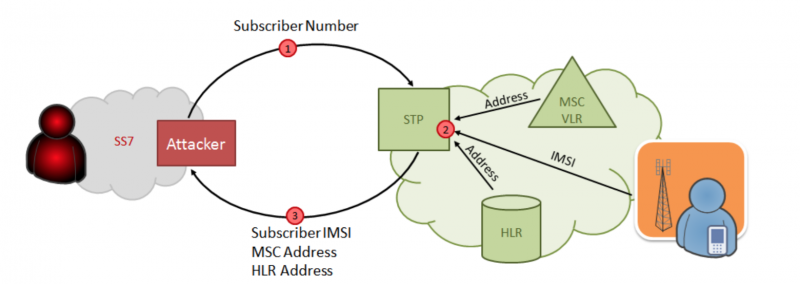

Итак, как же происходит взлом? Изначально у злоумышленника есть только номер телефона (MSISDN). Чтобы что-то с ним сделать, нужно получить IMSI. Это можно сделать путем формирования запроса на доставку SMS-сообщения из нашей внешней «сети», эмулируемой на компьютере. В этом случае домашняя сеть сообщает в ответ на запрос адрес MSC/VLR, которыми в данный момент обслуживается абонент: эти данные необходимы для того, чтобы узнать, дома абонент или в роуминге, и если в роуминге, то в какой сети, чтобы в этом случае направлять SMS уже непосредственно туда (с голосовым вызовом так не получится, потому что он всегда проходит через MSC домашней сети — и тот уже определяет, как маршрутизировать вызов дальше). При этом происходит и передача IMSI, поскольку он также необходим для маршрутизации. После этой нехитрой процедуры мы имеем IMSI для управления параметрами «учетной записи» абонента, адрес HLR, в котором эти параметры хранятся, а на сладкое – в какой стране жертва сейчас находится.

Схема атаки для получения IMSI

Теперь можно получить запрос точного местоположения абонента: атакующий, зная текущий MSC/VLR, отправляет туда запрос о том, какой базовой станцией обслуживается абонент с таким-то IMSI. В ответ приходит уникальный идентификатор БС, по которому через открытые базы данных можно узнать, где она находится, и с точностью до пары сотен метров найти абонента — так же, как определяют местоположение смартфоны с выключенным GPS.

Схема атаки для определения местоположения абонента

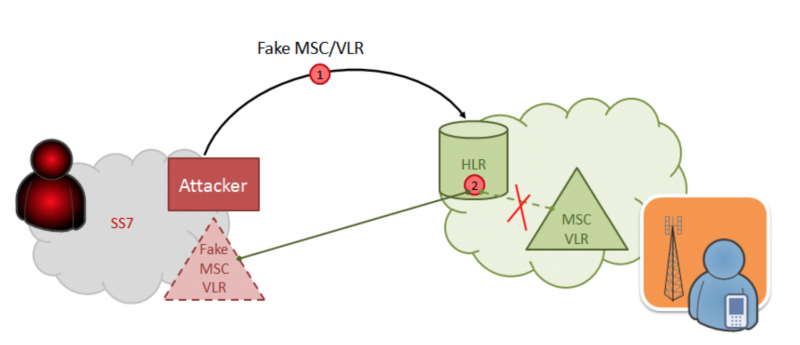

Почему бы теперь не похулиганить? Давайте сообщим в HLR о том, что абонент зарегистрировался в роуминговой сети: передадим IMSI и адрес нового MSC/VLR. Теперь никто не сможет жертве ни позвонить, ни отправить SMS: домашняя сеть переадресует запросы в никуда, при этом абонент будет по-прежнему зарегистрирован в сети и ничего не заподозрит.

Схема атаки для блокировки доступности жертвы

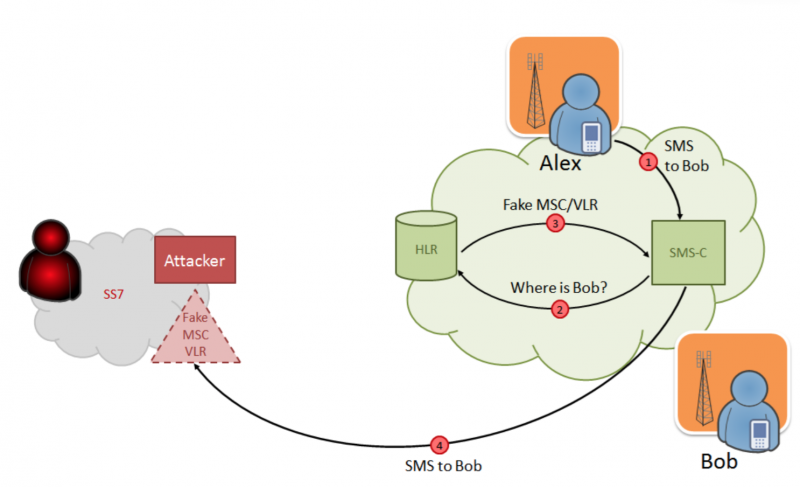

Кстати, а зачем отправлять звонки и SMS в никуда? Не пропадать же добру! Давайте укажем свой MSC/VLR — и весь трафик будет направлен нам! Например, таким образом можно собрать одноразовые SMS-пароли для двухфакторной авторизации в различных сервисах, а это создает почти что неограниченные возможности для кражи денежных средств и учетных записей. А можно просто читать всю SMS-переписку, причем жертва даже не заподозрит, что за ней следят. Дело в том, что SMS требует от MSC/VLR подтверждения его доставки, и если его не отправлять (у нас же не настоящая сеть, а эмуляция, можно получить сообщение, но сказать, что не получали), а вместо этого перерегистрировать абонента на «настоящий» MSC, то через несколько минут будет предпринята еще одна попытка доставки сообщения и оно поступит адресату. То есть одно и то же SMS будет отправлено два раза: сначала вам, потом ему.

Схема атаки для перехвата SMS-сообщений, адресованных жертве

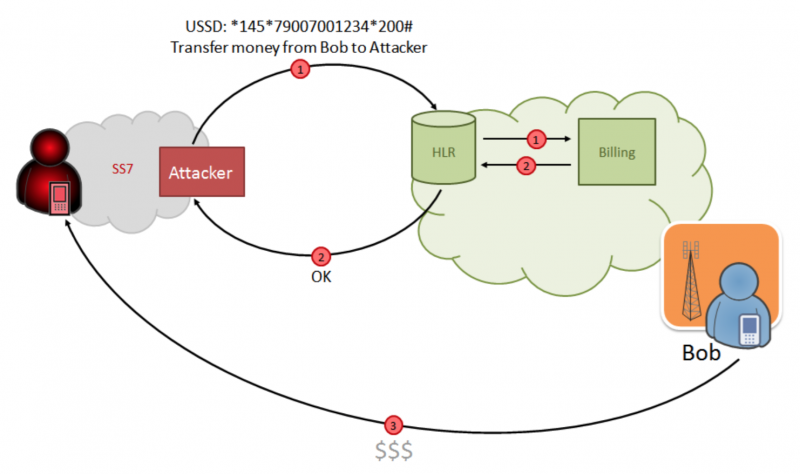

Как известно, USSD-запросы всегда работают и в роуминге, позволяя проверять баланс, подключать разные услуги и тарифные опции. Сымитировав USSD-запрос от VLR к HLR (тут нужен MSISDN, адрес HLR и собственно сам запрос в виде комбинации цифр, звездочек и решеток), можно, например, инициировать перевод средств с одного счета на другой. У некоторых операторов для подтверждения этой операции используется SMS-авторизация, но SMS перехватывать мы с вами только что научились.

Схема атаки с отправкой USSD-запросов от имени жертвы

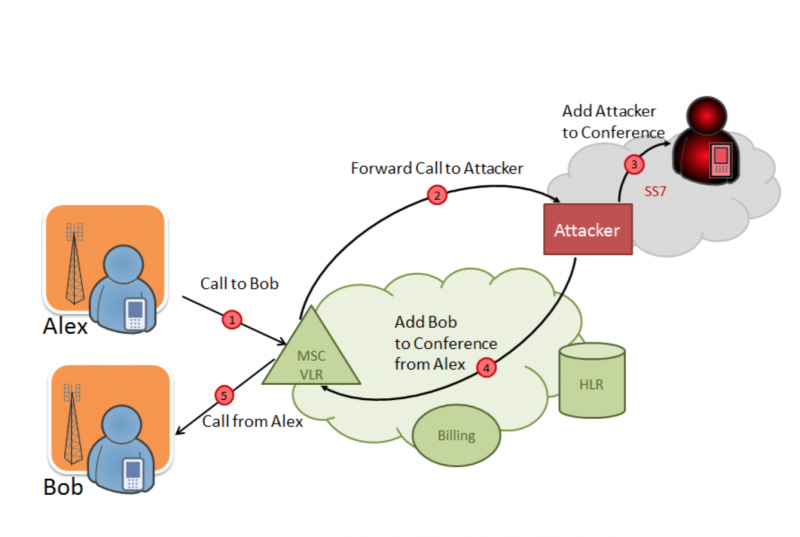

Изменив параметры учетной записи абонента в VLR, в частности адрес биллинговой системы, злоумышленник может перехватить запрос на тарификацию исходящего вызова — в нем будет виден номер абонента, которому пытается позвонить жертва. Теперь этого абонента тоже можно сделать жертвой: тот же способ, что и для перехвата SMS, позволит переадресовать вызов на номер злоумышленника, а уже он инициирует конференц-связь с настоящим абонентом, тихо подслушивая разговор. Входящие вызовы, соответственно, прослушать можно тем же способом, но без необходимости эмулировать биллинговую систему. Все эти процедуры проходят за несколько секунд, и никто из собеседников не заподозрит, что между ними есть кто-то третий. Кроме того, можно перенаправить трафик не для прослушивания, а в какой-нибудь дорогой сервис вроде «секса по телефону» и тому подобных: это можно неплохо монетизировать, так как плата за соединение будет списываться со звонящих.

Схема атаки с прослушкой разговоров абонента

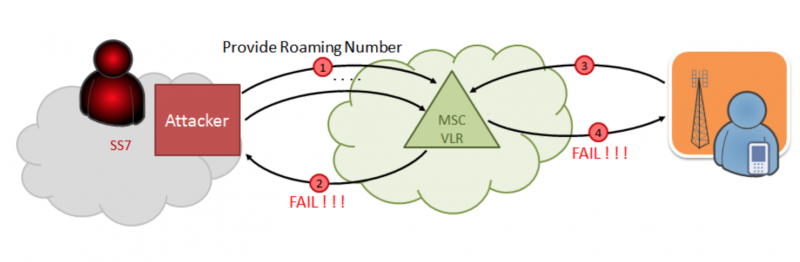

Наконец, с помощью ОКС-7 можно устроить настоящую DoS-атаку на коммутатор, которая приведет к невозможности принимать входящие вызовы у всех абонентов, находящихся в зоне его обслуживания. Для этого нужно знать, что при регистрации в VLR выделяется временный роуминговый номер, который нужен, чтобы MSC знал, куда именно направлять вызов. К общеупотребительному понятию роуминга (международного или внутрисетевого) роуминговый номер имеет весьма отдаленное отношение. Он выделяется и в домашней сети: несмотря на то, что MSC и VLR, как правило, объединены, по стандарту GSM это два независимых логических элемента сети, и между ними все равно происходит обмен сигнальными сообщениями. Так вот, если массово отправлять запросы на выделение роуминговых номеров, то их пул закончится, и «настоящим» абонентам никто не сможет дозвониться из-за перегрузки коммутатора.

Схема DoS-атаки на коммутатор

Что же делать? Пока можем рассказать лишь о том, «как страшно жить»: решения для защиты в основном сводятся к мониторингу атак для выявления подозрительной активности по вышеописанным сценариям — это позволяет выборочно блокировать определенные запросы. Между тем операторы стараются не афишировать наличие уязвимостей: на их бизнес возможности взлома практически не влияют, а абонентам можно посоветовать все-таки не вести по телефону конфиденциальных переговоров и не полагаться на SMS для авторизации. Кроме того, для подобных целей лучше приобрести отдельную SIM-карту, номер которой не будет знать никто из вашего круга общения.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Что делать, если взломали телефон: ПОШАГОВО

Сегодня риск того, что ваш телефон могут взломать, высок как никогда. И не удивительно, ведь из-за всеобщей компьютеризации мобильные телефоны стали “лакомым куском” для мошенников. Сами подумайте, интернет-банкинг, электронные кошельки, личные данные из социальных сетей – ко всему этому получит доступ мошенник, добравшись до вашего телефона.

Да и сами владельцы устройств очень часто нарушают элементарные правила безопасности, стремясь сделать свою жизнь комфортней: мы сохраняем пароли в памяти устройства, подключаемся к незнакомым сетям и т.д. В данной статье мы поговорим о том, как защититься от взлома и о том, что делать, если взломали телефон.

Как происходит взлом

Чтобы понять, как защититься от взлома, нужно понять, как вообще происходит данный процесс. Есть три способа взломать телефон:

- Получить к нему непосредственный доступ. Первый вариант взломать телефон – это физическая кража. Когда телефон окажется в руках опытного злоумышленника ему не составит труда вытащить из него все данные.

- Удалённый доступ. Следующий вариант – это удалённый доступ. Хакеры могут подключиться к вашему телефону через незащищённую сеть или специальные программы.

- Вирус. Последний способ взломать телефон – заразить его специальным вирусом. Есть определённая категория вирусов, которые предоставляют своему владельцу доступ к заражённому телефону.

Как видите, получить доступ к вашему телефону не так уж и трудно. Если вы не будете сохранять бдительность, то очень скоро ваши данные могут оказаться в чужих руках.

Как понять, что телефон взломали

Есть множество способов распознать взлом, но, по сути, все они сводятся к одному, к обнаружению подозрительной деятельности. Если ваш телефон начинает ни с того ни с сего качать новые приложения, включать и выключать сети и доступ к геолокации, а также запускать приложения – это явные признаки взлома. Также заметить взлом можно по глюкам в системе, и отследив активность приложений через настройки.

Если же взломщики уже получили доступ к вашим данным отследить их активность можно через сайты, к которым они получили доступ. Если с ваших счетов начали пропадать деньги или в вашу почту заходит кто-то кроме вас, то действовать нужно решительно.

Что делать, если взломали телефон

Итак, вас взломали, и вы сумели вовремя распознать это. Что делать дальше?

- Первым делом ограничьте злоумышленнику доступ к вашему телефону. Ни один хакер не сможет сделать с вашим телефоном что-то плохое, если у него не будет доступа к нему. Для этого вам нужно отключить ваш телефон от всех сетей. И речь идёт не только о Wi-fi и мобильных сетях, но и даже о Bluetooth.

- После этого вам нужно установить способ, которым был взломан ваш телефон и устранить причину. Если ваш телефон взломали через специальное приложение – удалите его. Если при помощи вируса – просканируйте телефон антивирусом и удалите его. Если же взлом провели через сеть, то удалите все файлы, которые злоумышленники успели скачать на ваш телефон и больше не пользуйтесь данной сетью.

Читайте также: Как заблокировать и найти IPhone при его краже

Теперь поговорим о физической краже устройства. Что делать, если взломали телефон, украденный у вас.В таком случае ограничить доступ к своему устройству вы можете через его основную учётную запись. Для Android– это Google-аккаунт, для iOS – Apple ID, а для Windows Phone–учётная запись Microsoft.

Все эти службы позволяют владельцам телефонов удалённо управлять своими устройствами, например, отслеживать его местонахождение и удалённо блокировать. Всё что вам нужно это авторизоваться в своём профиле через другое устройство, и тогда вы сможете управлять смартфоном через соответствующий раздел.

После того как вы защититесь от хакерской атаки вам нужно обязательно сменить все ваши пароли. Вполне возможно, что на момент отключения злоумышленники уже успели украсть часть ваших данных и вам нужно перестраховаться на этот случай.

Как защитить телефон от взлома

Теперь, когда ваш телефон и личные данные в безопасности, пришло время поговорить о том, как защитить телефон от взлома. В начале статьи мы уже говорили о способах, которыми пользуются хакеры для взлома устройств, отталкиваясь от них, мы и попытаемся понять, как защититься от взлома.

Как защититься от вирусов вы должны знать и так. Установите на телефон хорошее антивирусное ПО, не заходите на потенциально опасные сайты, а также постарайтесь по минимуму использовать ссылки на сторонние ресурсы.

Читайте также: Как на Айфоне посмотреть заблокированные номера и заблокировать контакт

Также телефон можно взломать через специальные приложения. Внимательно следите за тем, что устанавливаете к себе на смартфон и за тем, какие права вы им предоставляете. Также постарайтесь не скачивать приложения с различных сторонних сайтов, а пользуйтесь официальными магазинами.

Ну, и, конечно же, постарайтесь как можно реже использовать незнакомые вам сети. Особенно это касается общественных сетей, где параметры безопасности куда ниже. И ни в коем случае не разрешайте подключение незнакомых вам устройств через Bluetooth.

Как понять что телефон прослушивается и просматривается

Теперь вы знаете что делать, если взломали телефон. Помните о том, что взлом телефона – это реальна и очень серьёзная проблема. А потому постарайтесь не допускать подобной ситуации, внимательно соблюдая все правила безопасности в сети.

Благодарим за интерес к статье Если она оказалась полезной, то просьба сделать следующее:

- Поделитесь с друзьями с помощью кнопки социальных сетей

- Напишите комментарий внизу страницы — поделитесь советами, выскажите свое мнение

- Посмотрите ниже похожие статьи, возможно, они окажутся вам полезны

Всего вам доброго!

Похожие статьи:

Как предотвратить взлом смартфона и что делать если телефон взломали

В последнее время хакеры сильнее всего полюбили смартфоны – именно они стали самыми атакуемыми объектами. Как не допустить взлом, что делать, если телефон все-таки хакнули – об этом и многом другом расскажет специалист, работающий в области исследований безопасности мобильных приложений компании Positive Technologies, Николай Анисеня.

Самые распространенные методы взлома

Получить доступ к смартфону проще, чем к компьютеру, и методов используется немало. Есть несколько видов атак:

- Телефон утерян. В этом случае злоумышленник получает физический доступ к смартфону, соответственно, к данным.

- Удаленный доступ – достаточно подключения к публичному Wi-Fi, допустим, проверить почту. Да, доступный всем бесплатный интернет не такой уж и безобидный. Как и Bluetooth, VPN или анонимайзеры.

- Вирус. Его можно поймать, скачав приложение даже в официальном маркете, в том же Google Play или AppStore. Ну, а непроверенные магазины – просто рассадник вредоносных приложений. И, скачивая бесплатную копию платного приложения, стоит хорошо подумать, вопрос безопасности – серьезный.

Какие данные под угрозой?

На самом деле, под угрозой все данные, если получен физический доступ к телефону. В этом случае считать незашифрованные данные – проще простого. Переписка, фото, видео, банковские данные, личные… Преступник получает все. А если вы еще и СМС читаете, без разблокировки телефона, это дает хакеру еще больше возможностей. Добровольными помощниками во взломе становятся и Siri и «Ок, Гугл», которые тоже могут работать без разблокировки, если нужно позвонить или отправить сообщение.

Если на смартфоне установлена старая версия Android, полный доступ к данным можно получить, подключив телефон к компьютеру через кабель USB. И всегда есть возможность найти «дыры» в старой прошивке.

Но и без физического доступа к устройству есть немало возможностей получить данные, через канал связи. Под угрозой – данные пластиковых карт, аккаунты. В некоторых случаях подделывается ответ банковского сервера, и пользователь делает перевод на крупную сумму, ничего не подозревая.

Ну, а если установлено приложение с вирусом, все становится еще проще. Запись данных с камеры, микрофона, передача данных о местоположении, банковские приложения, мессенджеры… Иногда и полный контроль устройства – все зависит от специфики вируса. А если телефон подключается к корпоративной сети Wi-Fi, то вполне возможна утечка данных компании, госструктуры и так далее.

Как показывает статистика компании Positive Technologies, банковские приложения для iOS безопаснее, чем для Android.

Как распознать взлом

Если злоумышленник хотел получить физический доступ к телефону (например, вы его оставили без присмотра на несколько минут), то несложно заметить попытку ввода пин-кода, если он используется. Если для разблокировки используются другие методы, это тоже определяется легко, так как приходят соответствующие уведомления.

Если телефон украли или он утерян, отследить активность или получить уведомления о попытке разблокировки можно через специальную программу для удаленного управления устройством.

В отдельных случаях взлом можно отследить по активности в приложениях, которыми вы пользуетесь.

Что делать, если телефон попытались взломать таким образом? Естественно, сразу поменять все пароли, а если телефон утерян – заблокировать его.

А как обнаружить попытку доступа по каналу связи? Во-первых, не стоит принимать нежданные файлы через bluetooth, или же, подключаться к тем беспроводным устройствам, которые вызывают подозрения. Во многих приложениях есть защита от подобного рода атак, но не во всех. В случае атаки приложение перестает подгружать данные из используемой сети – это самый главный признак.

Если вы установили шпионское приложение, признаком его активности становится включение геопозиции, причем тогда, когда вам она точно не нужна. А вот об атаке типа tapjacking говорит неадекватное поведение используемых приложений (их начинает «глючить»).

О получении приложением административного доступа говорит установка каких-либо программ, без вашего ведома. Кстати, экран, который периодически самопроизвольно загорается, тоже может говорить о подозрительной деятельности, хотя и не во всех случаях.

Каким образом устанавливаются такие программы? Чаще всего пользователь скачивает приложение из маркета, и после его открытия устанавливается еще одно, уже вредоносное, под вполне невинным интерфейсом.

Что делать, если смартфон взломан

Во-первых, все критичные данные не должны храниться на смартфоне. Во-вторых, нужна программа по удаленному управлению устройством, чтобы его можно было заблокировать при краже или потере. В-третьих, нужно использовать надежную блокировку экрана, лучше всего – графический пароль или пароль из символов.

Если смартфон уже взломали, нужно сделать следующее:

- Отключить мобильный банкинг.

- Отключить все текущие сеансы.

- Сменить пароли во всех аккаунтах.

- Выбрать новое устройство для генерации одноразовых паролей, если смартфон использовался для этих целей.

- Выполните все рекомендации производителя, для таких случаев.

- Если атака осуществляется через сеть, от нее нужно сразу отключиться. И лучше всего уйти из кафе или заведения, где эта сеть работает.

- Если вы используете анонимайзер или аналогичный сервис, от него нужно отключиться.

- Если вы скачали вредоносное приложение, его нужно удалить. Хотя иногда для этого потребуется сброс всех настроек до заводских.

Для Android 6 и более новых версий можно попробовать отобрать у приложения критичные разрешения (если приложение вам необходимо, но вы не уверены в его надежности).

Как взломать телефон: самостоятельно, удалённо, заказать взлом

Взлом телефона может выполняться для различных целей:

- Восстановление забытого пароля от телефона;

- Получение доступа к аккаунтам от соцсетей и других сервисов, которые используются на мобильном;

- Прослушка телефонных разговоров, чтение сообщений, доступ к камере и микрофону;

- Наблюдение за передвижениями владельца мобильного телефона.

Сложность взлома зависит, в первую очередь, от того, чей телефон нужно взломать: свой или чужой. Свой телефон взломать проще, так как вы имеете доступ к аппарату. Сложнее всего взломать чужой телефон, к которому вы не можете получить даже временный доступ.

Это самый простой вариант. Вы поставили пароль или графический ключ на блокировку телефона и забыли его.

В этом случае есть универсальный способ, который подходит, как для смартфона Android, так и для iOS. Для восстановления доступа можно сделать сброс мобильного до заводских установок.

Инструкцию как сделать сброс вашего телефона Android до заводских установок вы можете найти в сети Интернет под свою модель смартфона.

Если у вас iPhone, вы можете выполнить сброс с помощью iCloud (если у вас была включена функция «Найти телефон»), либо через iTunes (для этого нужен компьютер с установленным iTunes и USB-кабель для подключения телефона к компьютеру.

Это универсальный способ, который сработает на любом смартфоне. Но у него есть один существенный минус: при сбросе к заводским установкам, вся информация, которая хранилась на мобильном будет утеряна.

Если у вас было настроено резервное копирование, то вы сможете восстановить данные. Если же резервное копирование настроено не было — данные будут утрачены навсегда.

А можно ли избавиться от пароля на разблокировку и сохранить данные, которые были на мобильном, если нет резервной копии?

Зависит от модели телефона. Для iPhone других вариантов нет. Если у вас телефон Android, то все зависит от конкретного телефона и версии Андроид. Чтобы подобрать способ обхода пароля под конкретную модель телефона — нужно либо искать соответствующую инструкцию в Интернете, либо обратиться к специалистам.

Под взломом чужого телефона будем понимать получение контроля над всеми данными на телефоне, а также возможность отслеживать местоположение, а в некоторых случаях, прослушивать телефонные разговоры, подсматривать через камеру телефона и подслушивать через микрофон все, что происходит вокруг телефона.

Если у вас есть доступ к телефону цели взлома и вы знаете пароль для доступа к нему (или пароль не установлен) и вам нужно всего лишь прочитать несколько SMS-сообщений или сообщений в мессенджере, то проще всего просто взять телефон и прочесть всю необходимую информацию.

Если же необходимо наблюдать за целью взлома какое-то время, то можно установить на телефон программу-шпион.

Прежде всего, следует подобрать подходящую программу-шпион. Нужно знать, какой телефон у жертвы: для телефонов, работающих на Android — одни программы-шпионы, для iPhone — другие.

Также не стоит доверять программам, которые распространяются бесплатно. Написание шпиона требует значительных затрат времени, а также достаточной квалификации программиста. Вы думаете, кто-то будет тратить своё время и силы, чтобы потом бесплатно раздавать результаты своей работы? Вряд ли.

А зачем же тогда предлагают бесплатно скачать программу-шпион для телефона? Конечно же для выгоды создателя программы. Такая программа может даже выполнять заявленные функции — шпионаж. Но данные жертвы она будет высылать не только вам, а ещё и создателю программы. Более того, программа может потребовать от вас установить программу-клиент на свой телефон или компьютер и украсть информацию не только у жертвы взлома, но и у вас. Вряд ли вам это надо.

Поэтому программу-шпион нужно покупать. Такие программы стоят недешево. Обычно несколько сотен долларов.

Допустим, вы заплатили за шпионскую программу. Какие могут быть сложности в её использовании?

1. У человека, телефон которого вы хотите взломать, должен быть смартфон на Android или iPhone. Если у него обычный кнопочный мобильный — программу-шпион вы установить не сможете.

2. Программу-шпион нужно установить на взламываемый телефон самостоятельно, либо, чтобы жертва сама под каким-то предлогом установила программу на свой телефон. Это бывает непростой задачей. А иногда и невыполнимой.

3. У жертвы должен быть подключен Интернет. Если Интернет у жертвы не подключен — программа не сможет отправлять вам данные.

4. Жертва может заметить наличие шпионской программы и удалить её, тогда вы не получите необходимых данных.

Поэтому к минусам программ-шпионов можно отнести дороговизну и сложность использования. А также невозможность использования на простых кнопочных телефонах.

Все зависит от ваших целей.

Если вам нужно:

- Узнать куда звонит владелец телефона и кто ему звонит;

- Получить детализацию смс-сообщений;

- Узнать о перемещениях человека.

Все это вы можете узнать, заказав у меня соответствующую услугу. Эти услуги выполняются независимо от модели телефона жертвы, так как данные берутся с вышек оператора сотовой связи. То есть, эту информацию можно получить, даже если у жертвы кнопочный телефон и нет подключения к Интернету. Жертва никогда не узнает о том, что кто-то получил данные, в случае же шпиона, жертва может обнаружить программу и понять, что её взломали.

Если взлом выполняется с целью получения доступа к социальным сетям или мессенджерам:

- WhatsApp;

- Viber;

- Telegram;

- Instagram;

- VK;

- Одноклассники.

У меня есть услуги по взлому этих соцсетей и мессенджеров. Эти услуги надёжнее и дешевле, чем взлом телефона.

И только, если вам нужно прослушивать телефонные звонки, иметь доступ к камере и микрофону смартфона — без хакера не обойтись.

У меня есть специалисты, которые занимаются взломом телефонов. Вы можете заказать взлом телефона у меня. Но следует понимать, что её выполнение требует высокой квалификации взломщика и значительных затрат времени. Поэтому дешёвой эта услуга быть не может. Следовательно и заказывать её стоит только в том случае, если другие варианты не подходят.

Если вам нужен взлом телефона — свяжитесь со мной, опишите проблему, которую вам нужно решить. Я предложу вам своё решение. Если оно вам понравится — будем сотрудничать. Денег за консультацию не беру, навязыванием дорогих услуг (если проблему можно решить дешевле) не занимаюсь.

Звоните! Вы ничем не рискуете.

Все расскажу, на все вопросы отвечу. И вы решите, стоит ли иметь со мной дело.

Взлом андроид смартфонов с помощью apk

Взлом андроид смартфонов

Взлом андроид смартфонов – тема нашего обсуждения. Сегодня многие думают о том, чтобы взломать смартфон, удалённо прослушивать разговоры, просматривать смс-ки и самое интересное – смотреть через вебку. Взлом игр, приложений на андроид был доступен уже очень давно, чуть ли не с первых версий. Точнее сказать, тогда это было возможно, но не так популярно.

Начнём с того, что андроид является ОС на базе ядра Linux, а это много чего означает. Все возможности, которые у вас есть на десктопной версии, есть и на андроид смартфонах. Тут дело в удобстве.

Мы уже публикавали статью, где рассказали о самых популярных приложениях для взлома и тестирования безопасности на андроид.

Взлом андроид смартфона не сложнее чем взлом операционной системы, будь-то Linux или Windows. Всегда можно загрузить вредоносное приложение, через которое мы откроем бэкдор и сможем войти в систему удалённо. Есть также возможность прослушивать телефон через открытые порты. Таким вариантом мы сегодня и воспользуемся.

Давайте разберемся, что нам для этого понадобится:

- Скрипт Evil-Droid;

- Открытый порт;

- ПК с установленным Kali Linux или загрузочная флешка.

Взлом андроид смартфонов – установка и запуск компонентов

Скачиваем архив или копируем его через терминал в необходимое место.

git clone ссылка на скрипт

Далее переходим в папку и даём права на исполнение файлу evil-droid

chmod +x evil-droid

Запускаем скрипт и генерируем вредоносный apk с бэкдором

sh evil-droid

Генерировать можно как файл под номером 2, так и 3. Я пользуюсь третьим, версия подойдёт для андроид устройств с более хорошей безопасностью. Для смартфонов с версией андроид 3-5 подойдёт и 2 пункт.

Перед нами появилось меню для настройки apk, которым мы будем пользоваться для взлома андроид.

Пункты, которые нам нужно настроить:

- ip-адрес – на выбор локальный и глобальный, используйте глобальный, если атакуемый смартфон будет не у вас в локальной сети.

- set lport – установка порта, тут вы можете выбрать любой, главное чтобы он был открыт. Иначе прослушать смартфон не получится. Как просканировать порты в вашей сети – читать.

- Метод прослушки – я рекомендую использовать android/meterpreter/reverse_tcp, так как мы будем использовать metasploit для управления.

- Выбор папки, куда будет сгенерирован вредоносный apk.

- Генерация вредоносного apk.

Всё сделано. Для того, чтобы произошел взлом андроид смартфона и вы могли им управлять, необходимо установить evilapk на атакуемый смартфон. Тут методов много и придётся использовать СИ.

Далее мы запускаем скрипт ещё раз и выбираем пункт – start listening. Зараженный смартфон появиться в списке и в открытом окне появится возможность ввести команды управления. Для того, чтобы получить их список воспользуйтесь параметром –help или -h(идентичны).

Помните эти важные слова в наше время:

Ни одна система не является безопасной

Можете посмотреть галерею скриншотов для лучшего восприятия.

Если вам понравилась статья, поддержите нас поделившись ею в социальных сетях, а также подпишитесь на обновления сайта.

4 программы для разблокировки андроида, если забыл пароль в 2019г

В наш век информационных технологий безопасность персональных данных стоит превыше всего, и наша жизнь буквально «нашпигована» различными паролями – от сетей Wi-Fi, банковских карт, учетных записей, социальных сетей, приложений, экранов смартфонов. Неудивительно, что постоянно держать все пароли в голове достаточно трудно, и время от времени нам приходится восстанавливать доступ к тому или иному сервису по причине забытого пароля. Данная статья предназначена для тех, кто хочет узнать, как разблокировать смартфон Android, если забыл пароль или рисунок блокировки экрана. Мы рассмотрим топ 4 программы, которые позволят Вам быстро и результативно справиться с проблемой заблокированного телефона.

Лучшие программы для разблокировки телефона андроид

Данная программа представляет собой сочетание оперативности работы и качественного результата. Утилита сама предлагает Вам пошаговые действия для выполнения и удаляет блокировку экрана в течение нескольких минут. Скачать бесплатную или полную версию программы можно с официального сайта разработчика.

Шаг 1. Подключите смартфон к Вашему ПК и запустите программу 4uKey for Android.

Шаг 2. В открывшемся меню нажмите «Удалить».

Шаг 3. После проверки данных начнется удаление блокировки экрана смартфона. Программа сообщит Вам о необходимости стирания всех данных устройства – для продолжения работы нажмите «ОК».

Шаг 4. Дождитесь окончания удаления блокировки, а затем переведите Ваш смартфон в режим восстановления согласно подсказкам на экране компьютера.

Шаг 5. Нажмите кнопку «Далее», после чего выполните действия, рекомендуемые программой, для восстановления заводских настроек устройства и его перезагрузке. После запуска смартфона блокировка экрана будет отключена.

Топ 2 :iSkysoft Toolbox

iSkysoft Toolbox — Unlock (Android) – программа для разблокировки смартфонов на Android с достаточно простым алгоритмом использования. Стоит учитывать, что данное приложение поддерживает версии Android не выше 6.0. К недостаткам можно отнести также отсутствие русскоязычной поддержки.

Шаг 1. Запустите программу и подключите Ваше устройство к ПК.

Шаг 2. Выберите из предлагаемого списка модель и название Вашего телефона. Затем нажмите «Далее».

Шаг 3. Запустите процесс удаления блокировки экрана с помощью кнопки «Старт». Дождитесь завершения процесса, после чего блокировка смартфона будет снята.

Топ 3: dr.fone

Данная программа довольно удобна в использовании и также отличается оперативностью работы. Вместе с тем, нужно отметить, что утилита поддерживает не все смартфоны, а только бренды LG и Samsung.

Шаг 1. Запустите на Вашем ПК программу и выберите опцию «Разблокировать».

Шаг 2. Подключите Ваш смартфон к ПК. Нажмите кнопку «Пуск».

Шаг 3. В новом окне выберите модель Вашего телефона. Нажмите «Далее».

Шаг 4. Введите вручную слово «подтвердить» для подтверждения выбранных данных. Затем нажмите кнопку «Подтвердить».

Шаг 5. Согласно инструкциям, выводимым в окне программы, переведите устройство в режим загрузки. Автоматически начнется загрузка пакета восстановления. Дождитесь завершения процесса.

Шаг 6. После загрузки необходимых файлов программа удалит блокировку экрана, и Вы сможете вновь пользоваться Вашим устройством.

Топ 4: Aroma File Manager

Данный способ подойдет для смартфонов с картой памяти SD и может показаться не таким простым, как остальные. Основная задача программы заключается в открытии пути к системным папкам, однако ее можно использовать и для разблокировки экрана.

Шаг 1. Загрузите Aroma File Manager через компьютер на карту памяти телефона. Вставьте карту памяти в смартфон.

Шаг 2. Переведите смартфон в режим восстановления, используя комбинации кнопок, подходящие именно для Вашей модели.

Шаг 3. В режиме восстановления выберите опцию «Install zip». Затем выберите «Install zip from sdcard», «Choose zip from sdcard», зайдите в папку архива с данной программой и выберите его.

Шаг 4. После запуска программы Вам нужно будет перейти в папку «/data/system» и удалить файлы «gesture.key» и «password.key» (если у Вас стоит Android 4.4 или ниже) либо «getekeeper.password.key» и «getekeeper.pattern.key» (если у Вас стоит Android 5 или выше).

Шаг 5. Перезагрузите устройство. Блокировка экрана будет снята.

Заключительные замечания

Таким образом, специализированные программы могут помочь Вам восстановить контроль над Вашим устройством в случае, если Вы забыли пароль или рисунок блокировки на Android-смартфоне. Внимательно ознакомьтесь с каждой программой и выберите наиболее подходящий для Вас вариант. Со своей стороны мы рекомендуем воспользоваться программой №1 в нашем списке лучших утилит для разблокировки смартфона – Tenorshare 4uKey, которая своими результатами оправдывает занимаемое почетное место.