Восстановление после шифрования данных

Это не Расшифровка, а именно Восстановление. И работает только в том случае если включено теневое копирование в windows, т.е. данные можно восстановить с точек восстановления самой windows.

Для этого можно воспользоваться утилитой ShadowExplorer – она бесплатная и позволяет восстановить файлы из точек восстановления. Точки восстановления создаются при каждом обновлении системы и старые затираются новыми. Количество точек зависит от выделенного для точек восстановления места. В среднем их 5-6 штук хранится на среднестатистическом Windows.

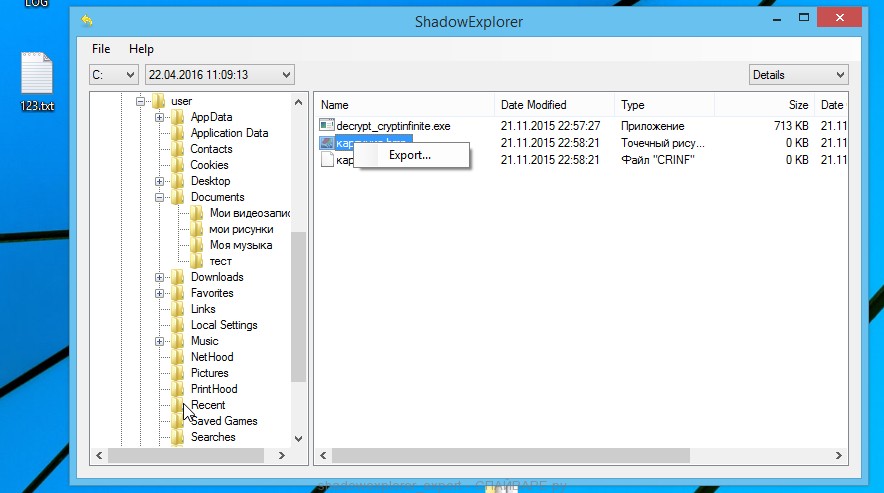

Выбираете точку восстановления и можно экспортировать файлы и директории в нужное вам место:

Выбираете те файлы, которые еще не зашифрованы, и экспортируете их в нужное Вам место.

(В некоторых случаях когда уже прошло обновление могут затереться те точки восстановления когда еще файлы были не зашифрованы. Также возможны ситуации когда часть данных уже зашифровано в точках восстановления, а часть еще нет. Вам необходимо восстановить только то, что можно восстановить.)

Вот в принципе и все что требуется для восстановления там где это возможно.

Важно! После восстановления файлов необходимо потереть те точки восстановления где данные уже были зашифрованы. Замечено, что именно отсюда вирус сам себя восстанавливает после очистки.

Далее небольшой guide от меня (инструкция админам), чтобы…

Восстановить данные, а также обезвредить и удалить вирус:

1. Отключить компьютер от сети

2. Далее необходимо воспользоваться утилитой wann_kill_v_(номер версии) – эта утилита убивает процесс вируса. Сами вирусные сигнатуры остаются хранится в системе. Это делаем т.к. когда вы приходите с флешкой на компьютер который нужно пролечить, вирус шифрует флешку. Важно успеть запустить эту утилиту до того как вирус залезет на флешку.

3. Чистите Компьютер с помощью DrWeb CureIt (здесь удаляется сам вирус с компьютера)

4. Восстанавливаете данные которые вам нужны как описано выше «После шифрования данных»

5. (Только после восстановления данных)

Защита системы:

Настроить:

Удалить.

6. Затем накатываете патч KB4012212, тем самым закрывая сетевую уязвимость MS17-010

7. Включаете в сеть и устанавливаете (или обновляете) антивирусное ПО.

Вот в принципе и все как я боролся с вирусом Wanna Cry.

Вирус-шифровальщик WannaCry: что делать?

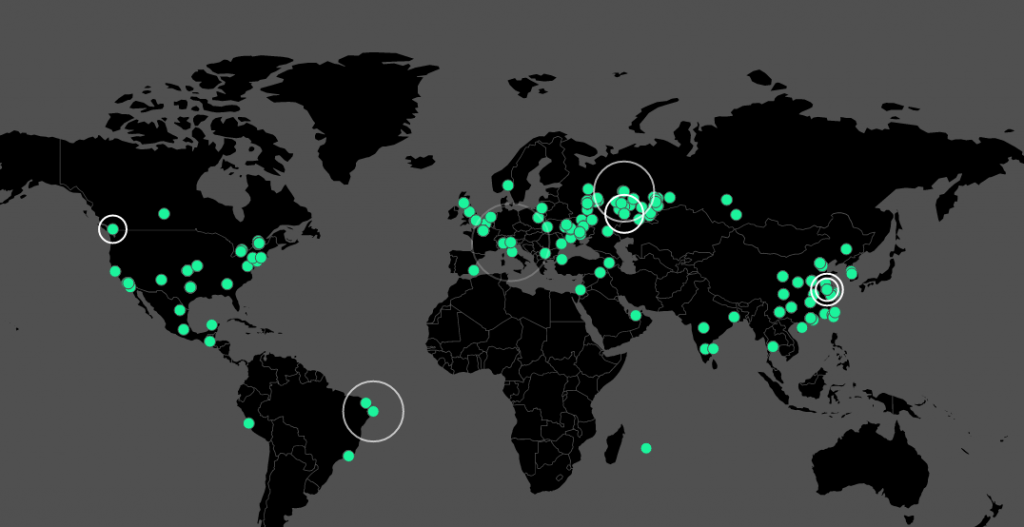

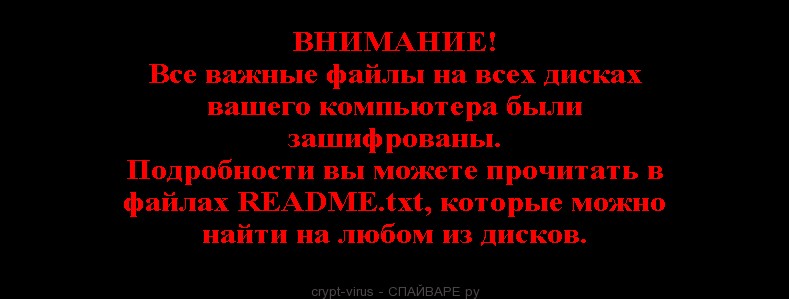

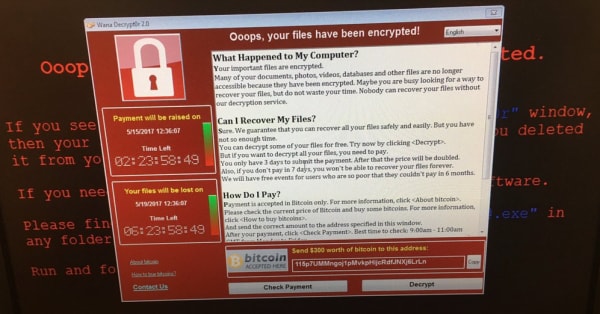

По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

По данным Якоба Крустека (Jakub Kroustek) из Avast, уже заражено свыше 100 тысяч компьютеров. 57% из них приходится на Россию (не правда ли странная избирательность?). Касперский сообщает о регистрации более 45 тысяч заражений. Заражению подвергаются не только серверы, но и компьютеры обычных людей, на которых установлены операционные системы Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10. Все зашифрованные документы в своем названии получают приставку WNCRY.

Защиту от вируса нашли еще в марте, когда Microsoft опубликовала «заплатку», но судя по разразившейся эпидемии, многие пользователи, включая системных администраторов, проигнорировали обновление системы безопасности компьютера. И случилось то, что случилось – Мегафон, РЖД, МВД, и другие организации трудятся над лечением своих зараженных компьютеров.

Учитывая глобальный масштаб эпидемии, 12 мая Майкрософт опубликовала обновление защиты и для давно уже не поддерживаемых продуктов – Windows XP и Windows Vista.

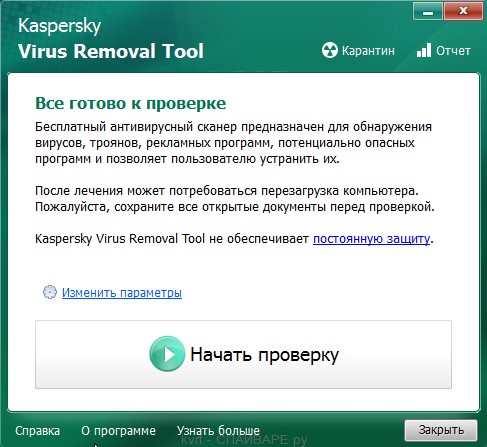

Проверить заражен ли компьютер можно, воспользовавшись антивирусной утилитой, например, Kaspersky Virus Removal Tool или AVZ (тоже рекомендуется на форуме поддержки компании Касперского).

Как не стать жертвой вируса-шифровальщика Wana Decryptor?

Первое, что Вы должны сделать – закрыть дырку. Для этого скачайте обновление системы безопасности MS17-010 и установите его. Если у Вас старая операционная система – обновление вы найдете здесь.

После установки обновлений, компьютер надо будет перегрузить.

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита, обнаружит вирус, она либо удалит его сразу, либо спросит у вас лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить не можем. Пока инструмента по расшифровке файлов не создали. Пока остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.

Как остановить распространение вируса в сети?

Посмотреть заражение по миру можно на интерактивной карте

Поделиться ссылкой:

Понравилось это:

Нравится Загрузка…

Похожее

Сотрудник компании Quarkslab Адриен Гинье нашёл способ расшифровки файлов, зашифрованных вирусом WannaCry, который с 12 мая заразил более 100 тысяч компьютеров по всему миру.

Гинье выяснил, что вирус генерирует два криптографических ключа. Первый используется для шифрации файлов, а второй — для их расшифровки в том случае, если жертва заплатит выкуп. Используя баг в операционной системе, пользователь может восстановить зашифрованные файлы, не платя деньги хакерам, но для этого нужно соблюсти несколько условий.

Заражённый компьютер должен работать на Windows XP и он с момента заражения вирусом не должен был выключаться или перезагружаться. Дело в том, что в Windows XP есть баг, который позволяет извлечь ключ дешифрации из оперативной памяти. Вирус шифрует этот ключ, а его исходная версия удаляется с помощью стандартной функции CryptReleaseContext, которая не работает в Windows XP так, как должна. Удаляется только маркер, указывающий на ключ, а сам ключ продолжает храниться в оперативной памяти до тех пор, пока компьютер не будет выключен или какой-нибудь процесс не перезапишет его другими данными. В последних версиях Windows этот баг был исправлен, поэтому извлечь из памяти ключ для расшифровки файлов не получится.

Гинье выложил на GitHub исходный код программы WannaKey с помощью которой можно восстановить зашифрованные файлы. Он протестировал этот инструмент на нескольких заражённых компьютерах и успешно восстановил зашифрованные файлы. Разработчик надеется, что эта программа пригодится хоть кому-нибудь, но очевидно, что компьютеров, которые работают на Windows XP, неделю назад заразились вирусом WannaCry и с тех пор никогда не выключались, очень мало.

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО. Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

На основании этого наблюдения, имея небольшое представление об алгоритмах работы криптографических алгоритмов вроде AES, RSA, можно сделать однозначный вывод, что данные не шифрованы с использованием этих алгоритмов. То есть, информация об алгоритме шифрования, поданная заказчиком, недостоверна. Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Следующая публикация: Восстановление данных из поврежденного RAID массива в NAS под управлением Linux

Предыдущая публикация: Восстановление базы 1С Предприятие (DBF) после форматирования

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

1. Удалить вирус-шифровальщик

2. Восстановить зашифрованные файлы используя ShadowExplorer

3. Восстановить зашифрованные файлы используя PhotoRec

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

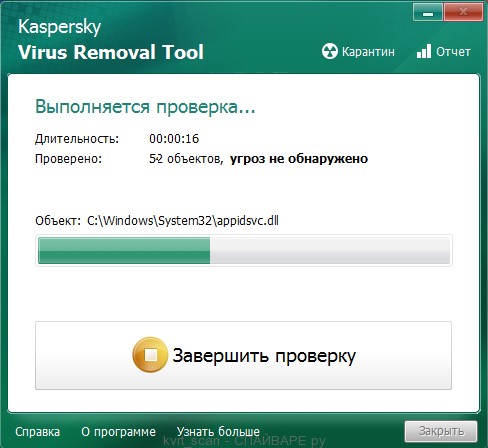

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

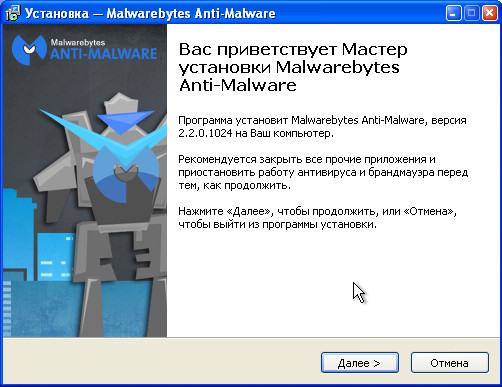

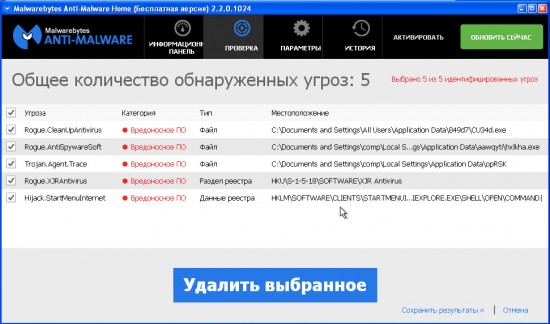

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

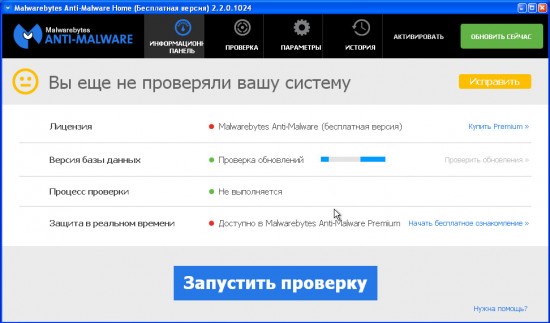

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

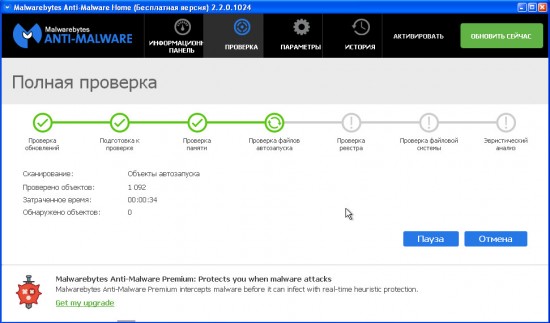

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

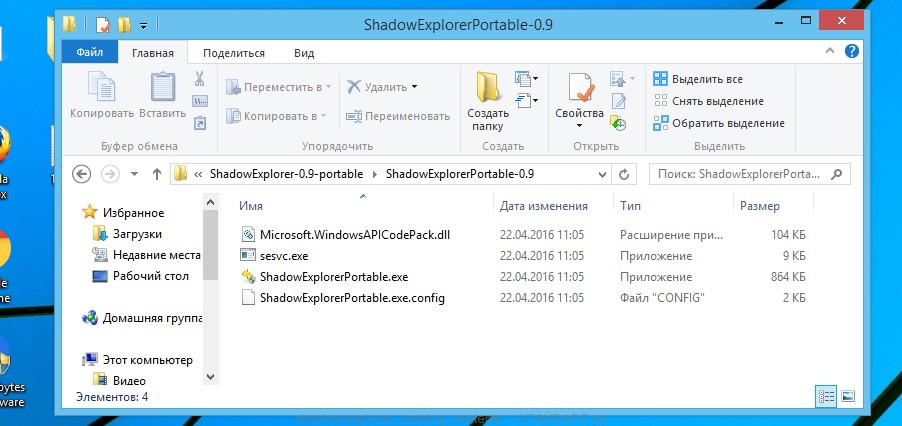

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

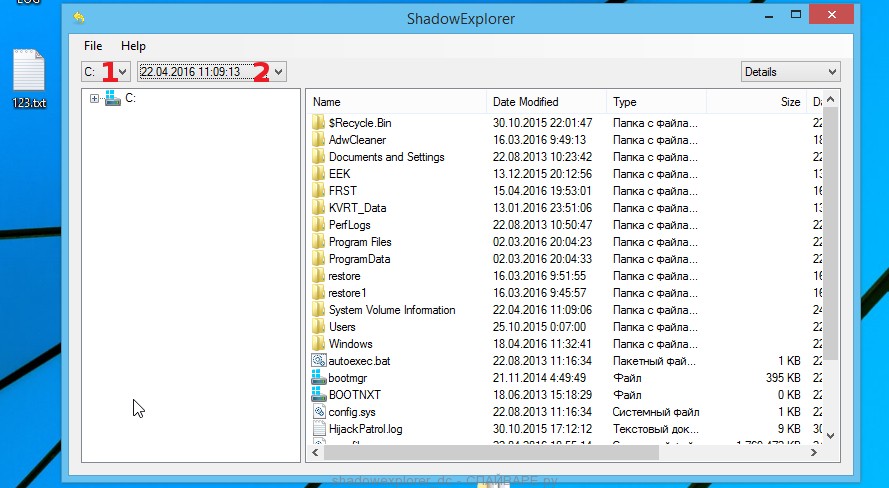

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

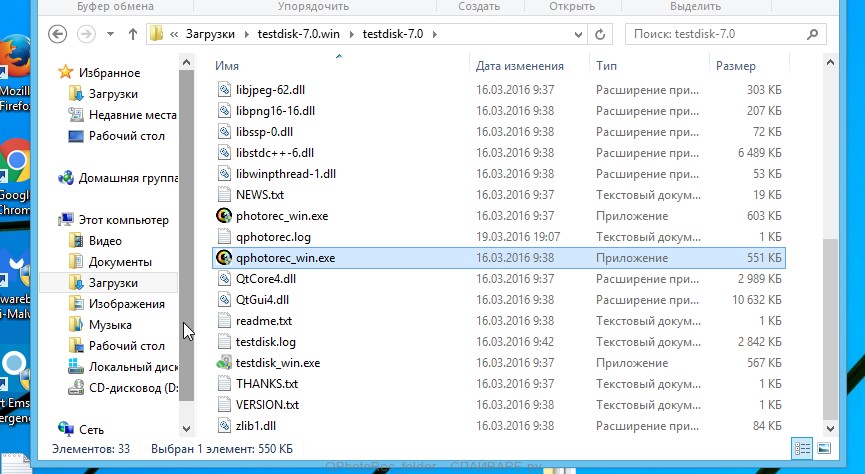

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

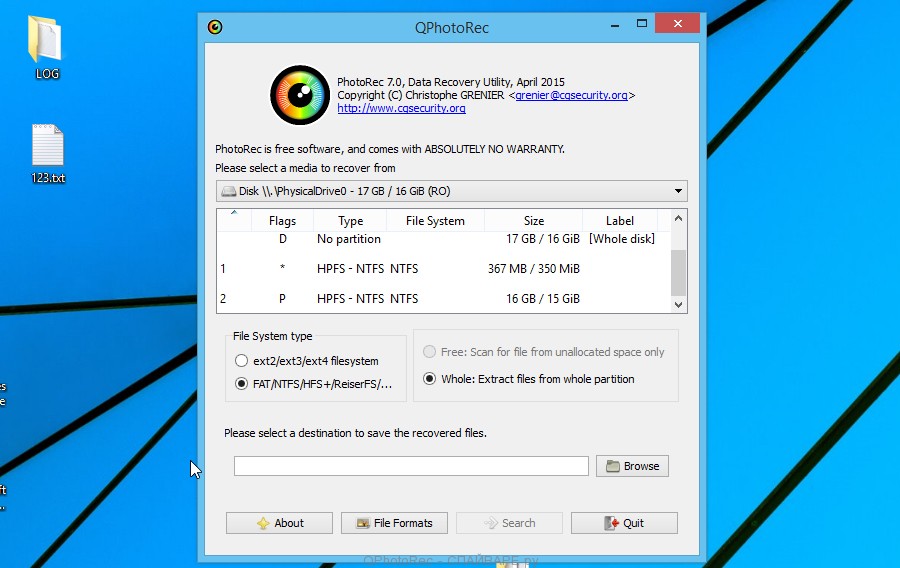

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

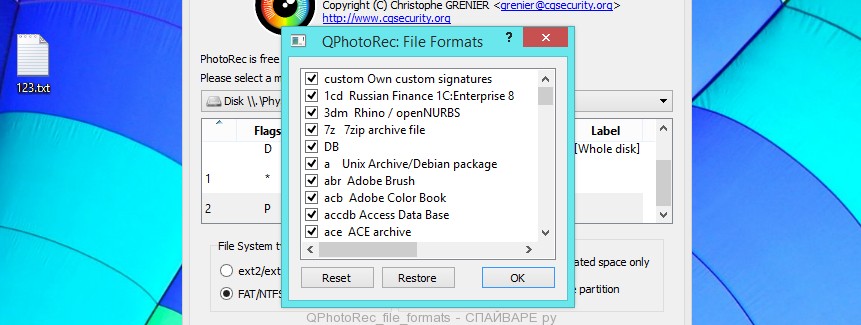

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

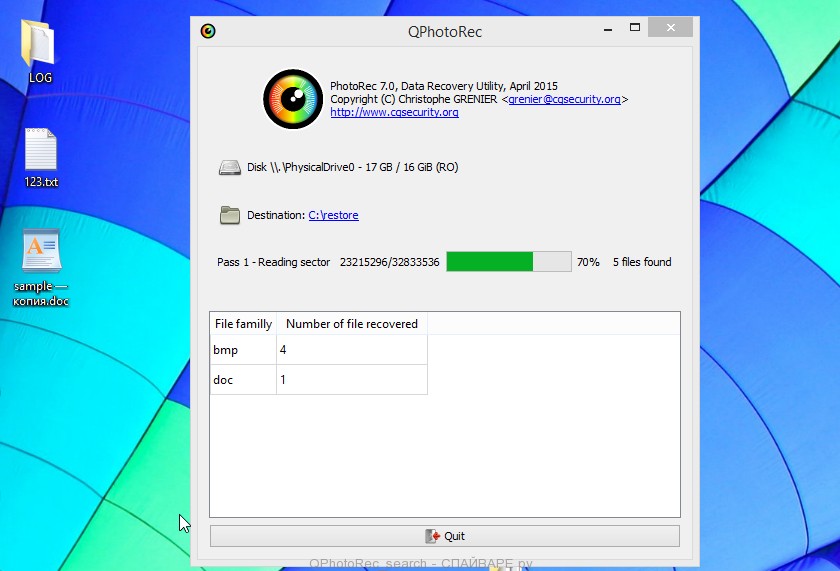

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

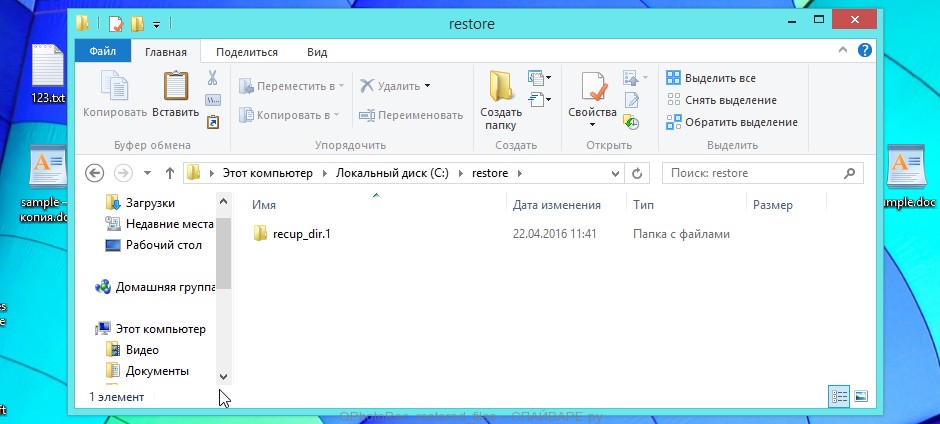

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Добрый день!

Удалить вирус WannaCrypt (Wana Decrypt0r 2.0) с компьютера несложно, простая инструкция ниже подойдет для любой современной версии Windows. А вот расшифровать файлы.WNCRY бесплатно пока нельзя. Все крупные производители антивирусного программного обеспечения работают над таким дешифратором, но никакого значимого прогресса в этом направлении пока нет.

Если вы удалите вирус с компьютера, то есть большая вероятность, что зашифрованные файлы вы никогда уже не сможете расшифровать. WannaCrypt (Wana Decrypt0r 2.0) использует очень эффективные методы шифрования и шансов, что разработают бесплатный дешифровщик не так уж и много.

Вам необходимо решить, готовы ли вы потерять зашифрованные файлы или нет. Если готовы — используйте инструкцию ниже, если не готовы — платите выкуп создателям вируса. В будущем обязательно начните использовать любую систему резервного копирования ваших файлов и документов, их сейчас очень много, и платных, и бесплатных.

1. Закройте 445-й сетевой пор т:

- Запустите командную строку cmd от имени администратора (инструкция: ).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать «OK».

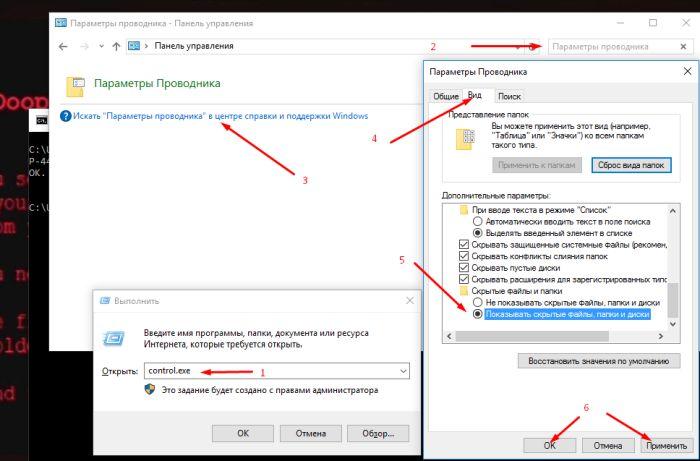

3. Настройте отображение скрытых и системных папок , для этого:

- Нажмите одновременно клавиши Win + R;

- Введите в окне «control.exe» и нажмите Enter;

- В поисковой строке Панели Управления (справа наверху) напишите «Параметры проводника»;

- Нажмите на Ярлык «Параметры проводника» в основном окне;

- В новом окне перейдите на вкладку «Вид»;

- Найдите пункт «Скрытые файлы и папки» и выберите пункт «Показывать скрытые файлы, папки и диски»;

- Нажмите кнопку «Применить», затем «ОК».

4. Откройте Проводник, последовательно перейдите в папки:

- %ProgramData%

- %APPDATA%

- %TEMP%

(просто копируйте каждое название папки в адресную строку проводника).

В каждой из указанных папок внимательно просмотрите все вложенные папки и файлы. Удаляйте все, что содержит в названии упоминание о вирусе WannaCrypt (Wana Decrypt0r 2.0).

Ищите подозрительные записи реестра в следующих папках:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

6. Перезагрузите компьютер.

Новость последних дней, всколыхнувшая всё на свете — вирусная атака Wanna Decrypt0r. Штука резкая и беспощадная. Так что если вам посчастливилось не словить её, а операционку вы давное не обновляли, то срочно ставте последнии security updates . Заодно можно вручную на всякий случай заблокировать порты по которым шифровальщик пробирается к своим жертвам.

Подробнее про вирус, его работу, распространение, и доходность можно узнать тут:

Защитные меры

Например это можно сделать с помощью следующих команд:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Block_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Block_TCP-445″

Команды блокируют доступ к TCP портам 135 и 445. Именно через них вирус распространяется в локальных сетях.

Кстати, из хороших новостей — Текла Файлы эта штука не шифрует. А вот DWG и 3ds очень даже. Еще один повод моделировать с помощью Tekla Structures.

UPD 1

Патч для пиратских версий win7 чтобы не вылетал синий экран после установки патчей от wannaCry:

Проверка наличия патча закрывающего уязвимость WannaCry

- Перейдите по ссылке выше и проверьте код обновления для вышей системы, например для Windows 7 или Windows Server 2008 R2, код будет 4012212 или 4012215

- Откройте cmd.exe (командную строку)

- Напишите: wmic qfe list | findstr 4012212

- Нажмите Enter

- Если в ответе вы у

Резюме

Сэкономьте 300 долларов в кармане и следуйте по правильному пути, чтобы бесплатно восстановить зашифрованные файлы вируса-вымогателя WannaCry / WannaCrypt и расшифровать файлы .wncry / .wcry как можно больше. Полезно знать, что WannaCrypt только шифрует скопированные файлы и удаляет оригинал. Теперь у вас есть шанс скачать EaseUS Data Recovery Wizard для восстановления удаленных файлов до того, как они были зашифрованы и использованы.Форматы файлов wncry или .wcry.

Сэкономьте 300 долларов в кармане и не платите выкуп за расшифровку файлов

Волнуетесь? Тревожное? Паника? Мы точно знаем, что вы страдаете с 12 мая 2017 года — WannaCrypt, он же WannaCry / Wcrypt и его вариант WannaCrypt0r, тип компьютерного вируса, червя, вымогателя, атаковал бесконечное количество компьютеров по всему миру, и основная группа жертв — это компьютеры в одной локальной сети, например, больницы, банки, учреждения или даже заправочные станции.Как вы уже получили информацию, WannaCrypt сначала работает в Национальной службе здравоохранения Великобритании, логистической фирме FedEx, а затем PetroChina.

Пожалуйста, успокойтесь в большом хаосе кибератак. Угроза реальна, так что будьте смелыми и выкопайте все возможные пути, чтобы возродиться после катастрофы. Мы до сих пор официально не информированы о том, кто создал WannaCrypt, мы знаем, что он безумно охватывает мир, шифруя сотни типов компьютерных файлов, превращая их в форматы файлов .wncry или .wcry и шантажируя биткойны за 300 долларов для восстановления зашифрованных файлов в течение 3 дней с момента восстановления. атака.

объявляет о вложении биткойнов в расшифровку файлов .wncry / .wcry

12 мая — 14: 300

15 мая: цена удвоилась (600 долларов)

19 мая: Ваши файлы будут удалены без возможности восстановления

Позорная уловка угрожала людям и организациям, потому что потеря данных — это, безусловно, последнее, чего они хотят добиться от атаки WannaCrypt. Вы уже заплатили выкуп? Чувствовать себя нерешительно? Тогда вы поступили правильно! Не платите выкуп, и вот ваш новый шанс спасти зашифрованные файлы.

2 типичных способа, которыми Ransomware / вирус шифрует компьютерные файлы

Вы познакомились с 2 типичными способами, которыми вирус-вымогатель шифрует компьютерные файлы. Во-первых, он просто шифрует файл; Два, скопируйте оригинальный файл и зашифруйте его, после чего удалите оригинальный. Какая разница?

Первый способ шифрования файлов — самый ужасный, только заплатив секретный ключ, пользователи могут восстановить зашифрованные файлы; тогда последний способ звучит не так страшно, уплачивая требуемую плату за выкуп, поэтому ваши исходные файлы будут возвращены.

Способ шифрования файлов WannaCrypt

Сетевые инженеры обнаружили, что WannaCrypt использует второй способ шифрования для шифрования файлов данных компьютера. Мы можем легко понять процесс, проверив диаграмму.

Шаг 1 _ прочитайте оригинальные файлы в оперативную память и начните шифровать файлы.

Шаг 2 _ создать зашифрованные файлы.

Шаг 3 _ удалить исходные файлы.

Что мы узнаем из способа шифрования файлов WannaCrypt

Хорошие новости, если вы прочитали и поняли способ WannaCrypt для шифрования компьютерных файлов.Это не единственный способ потратить сотни долларов на расшифровку файлов .wncry / .wcry. Вместо этого конечная стоимость может составлять $ 0.

Простой и бесплатный инструмент восстановления, который вам нужен

Да, доказано, что есть возможность восстановить зашифрованные файлы WannaCrypt, только проясните, что мы говорим не о «зашифрованных», а «оригинальных» файлах, которые были удалены вымогателями после завершения шифрования.

Говоря здесь, все, что вам нужно, это загрузить профессиональный сторонний инструмент для восстановления данных, который специализируется на восстановлении удаленных файлов с высокой репутацией.Помня об этом, попробуйте EaseUS Data Recovery Wizard, бесплатное программное обеспечение для восстановления данных, которое работает на рынке уже более десяти лет.

Ultimate руководство по удалению и восстановлению файлов .wncry / .wcry

Прежде чем пытаться расшифровать файлы .wncry / .wcry и восстановить зашифрованные файлы WannaCrypt с помощью предлагаемого программного обеспечения для восстановления данных, выберите решение для удаления вируса WannaCrypt с вашего компьютера.

Шаг 1. Выберите место для сканирования.

Запустите мастер восстановления данных EaseUS, наведите указатель мыши на раздел, внешний жесткий диск, USB или карту памяти, с которой вы хотите выполнить восстановление данных, и нажмите «Сканировать».

Шаг 2. Выберите файлы, которые вы хотите восстановить.

Подождите, пока сканирование не завершится. После этого выберите потерянные файлы, которые вы хотите восстановить. Если вам нужно, дважды щелкните файл, чтобы просмотреть его содержимое.

Шаг 3. Восстановление потерянных данных.

После выбора файлов нажмите «Восстановить» и выберите место на другом диске для сохранения восстановленных файлов.

Возможности восстановления зашифрованных файлов с помощью EaseUS Data Recovery Wizard

Мы объяснили, как EaseUS Data Recovery Wizard работает и спасает файлы, зашифрованные вирусом-вымогателем WannaCrypt, и вы должны заметить, что восстановление удаленных файлов является простым, легким и быстрым, не считая ситуации, в которой новые данные были перезаписаны удаленные элементы.

Давайте помолимся, чтобы ваши удаленные файлы еще не были перезаписаны, поэтому EaseUS Recovery Tool сделает все возможное, чтобы помочь вам справиться с трудностями и максимально уменьшить ваши боли и потери.

К счастью, вы не одна из жертв WannaCrypt? Будьте серьезны, примите меры предосторожности немедленно.

,После того, как WannaCrypt Ransomwares проникнуть на ваше устройство, первым шагом является удаление защищенного паролем .zip-файла, где хранится эта инфекция. Он содержит имена файлов, такие как b.wnry, c.wnry, r.wnry, s.wnry, t.wnry, u.wnry, taskse.exe, taskdl.exe.

Затем он запускает процесс шифрования, подключаясь через серверы и выполняя некоторые административные команды в фоновом режиме.С выполненными командами он шифрует жизненно важные файлы компьютера жертвы. Сначала он создает копию исходного файла, шифрует его и удаляет исходный файл. В дополнение к этому WannaCrypt также устанавливает программу таймера, называемую WanaDecryptor 2.0. Эта программа выделяет «К сожалению, ваши файлы были зашифрованы!» сообщение и запускает таймер реального времени с методом оплаты, который используется для оплаты огромной суммы через криптовалюту биткойнов в качестве платы за восстановление файлов. Кроме того, если таймер истекает, плата за восстановление файлов может удвоиться.Он также периодически меняет ваши обои и сообщения на экране, чтобы раздражать вас и попадать в ловушку для получения выкупа.

С тех пор мы знаем, как вредоносное ПО WannaCry захватывает ваш компьютер, шифрует данные и удаляет исходный файл, побуждая вас сделать платеж в качестве выкупа за расшифровку и восстановление ваших файлов обратно. Теперь пришло время познакомиться со способами, с помощью которых вы можете удалить этот материал вымогателей.

- Загрузите инструмент защиты от вредоносных программ из Интернета. Вы можете выбрать инструмент Malwarebytes Anti-malware или SpyHunter Anti-malware.

- После загрузки установите пакет и запустите инструмент. Приступайте к полному сканированию компьютера с помощью глубокого сканирования (тщательного сканирования).

- По завершении сканирования он зафиксирует найденные результаты.

- Приступить к их удалению навсегда и завершить удаление вредоносных программ.

- После удаления настоятельно рекомендуется перезагрузить компьютер и выполнить дальнейшие действия, чтобы попытаться вернуть утраченные файлы.

WanaCryptor Шифрование и дешифрование файлов

Введение

Это быстрый пост о том, как вымогатели WanaCryptor наносят ущерб многим сетям по всему миру в эти выходные. Со всеми новостями большинство из вас уже знают о проблемах, вызванных этим.

После выполнения в системе она будет использовать криптографические алгоритмы RSA и AES для шифрования файлов перед требованием оплаты в обмен на ключ, необходимый для восстановления этих файлов. Если вы хотите понять криптосистему RSA, пожалуйста, прочитайте здесь, так как все разговоры об открытых и закрытых ключах могут поначалу сбивать с толку некоторых читателей.

WanaFork

Исходный код, предоставленный вместе с этим сообщением, предназначен в первую очередь для исследователей безопасности, которые хотят понять процесс шифрования и дешифрования, который может помочь с восстановлением файлов в случае, если авторы вымогателей решат выпустить свой закрытый ключ.

Здесь не обсуждается какое-либо поведение вымогателей, кроме процесса шифрования / дешифрования, поэтому, если вам нужна информация о чем-то еще, посмотрите этот файл, который был скомпилирован различными исследователями безопасности в канале #wannadecryptor на IRC-серверах Freenode.

Исходный код wanafork см. В источниках на С здесь. Он был скомпилирован только с MSVC и протестирован на Windows, хотя MINGW должен скомпилировать его нормально, если это последняя версия.

Процесс шифрования

Каждая система генерирует пару ключей RSA из 2048 битов, используя CryptGenKey API, который является частью Microsoft Crypto API (CAPI).

Открытый ключ хранится в 00000000.pky с использованием CryptExportKey

Закрытый ключ хранится в 00000000.eky с использованием CryptExportKey , но также шифруется перед хранением с использованием API-интерфейса CryptEncrypt с основным открытым ключом, встроенным в DLL, который отвечает за шифрование файлов на диске.

Это шифрование закрытого ключа является то, что предотвращает восстановление файлов без помощи авторов вымогателей.

Для каждого зашифрованного файла используется CryptGenRandom API для получения 16-байтового значения, которое используется с AES-128 в режиме CBC для шифрования данных.

Ключ AES шифруется открытым ключом пользователя и сохраняется вместе с зашифрованным текстом AES.

Единственный способ восстановить этот ключ AES и, таким образом, содержимое зашифрованных файлов — это расшифровка с использованием закрытого ключа, и для этого нам нужен главный закрытый ключ.

Процесс оплаты выкупа

Хотя я вообще не исследовал это, кажется разумным сделать некоторые предположения, основанные на модели шифрования, что некоторый компонент вымогателей посылает зашифрованный закрытый ключ, хранящийся в 00000000.eky на сервер через сеть TOR, где его расшифровывают авторы-вымогатели, используя свой главный закрытый ключ.

Затем расшифрованный закрытый ключ отправляется обратно в систему жертвы и сохраняется как 00000000.dky , что позволяет @ WanaDecryptor @ .exe восстанавливать файлы.

Открыт для коррекции курса. Некоторые отмечают, что авторы вымогателей не могут определить, кто совершает платеж.

Из-за используемого алгоритма невозможно восстановить данные из зашифрованных файлов без помощи авторов вымогателей.

Остальная часть поста может представлять интерес только для разработчиков / исследователей.

Определения

Вы увидите эти значения в исходном коде, показанном здесь.

Структура архива WanaCryptor

Каждый зашифрованный файл или то, что я называю архивом, имеет предопределенную структуру, необходимую для успешной расшифровки.

- Подпись

- Длина ключа

- Зашифрованный ключ AES

- Неизвестное 32-разрядное значение

- Длина файла

- зашифрованный текст

64-битная подпись. В настоящее время установлена строка «WANACRY!

Указывает длину в байтах следующего зашифрованного ключа AES.

128-битный ключ AES, зашифрованный с использованием открытого ключа RSA пользователя, хранящегося в 00000000.pky

Этот ключ генерируется CryptGenRandom.

Я не уверен, для чего это еще. Обычно устанавливается на 3 или 4

64-разрядное значение, полученное из GetFileSizeEx, которое указывает исходный размер файла.

Зашифрованные данные с использованием AES-128 в режиме CBC.Использует заполнение нулями.

Ниже приведен структурированный шестнадцатеричный дамп зашифрованного файла, созданного вредоносной программой.

RSA Key Generation

Как уже говорилось, сгенерированные ключи RSA уникальны для каждой системы.

В инструменте оба открытых и закрытых ключа экспортируются в виде открытого текста. Закрытый ключ также зашифрован для иллюстрации того, как это делает вредоносная программа.

AES Генерация ключей

Ключи AES для каждого файла создаются с использованием API-интерфейса CryptGenRandom , который криптографически защищен и поэтому неуязвим для атаки.

При расшифровке архива нам необходимо расшифровать зашифрованный ключ AES с помощью большого двоичного ключа RSA, хранящегося в 00000000.dky

В обоих сценариях, поскольку я использую Crypto API для AES, требуются дополнительные шаги для импорта ключа в объект ключа CAPI.

Я думаю, что использовать пользовательский AES, вероятно, было проще в использовании, чем Crypto API, но это всего лишь предположение с моей стороны.

Шифрование

WanaCryptor использует Zero Padding, но Crypto API его не поддерживает.

Вместо того чтобы устанавливать флаг bFinalize в значение ИСТИНА при шифровании конечного блока, буфер должен быть выровнен на 16 байтов и дополнен нулевыми байтами. Флаг bFinalize должен оставаться ЛОЖНЫМ, чтобы быть совместимым с WanaCryptor.

Вот пример создания архива WanaCryptor и использования Crypto API для выполнения шифрования файловых данных AES-128-CBC.

Расшифровка

Как и в случае с шифрованием, флаг bFinalize (если используется Crypto API) всегда должен быть ЛОЖЬ.Это связано с тем, что Microsoft Crypto CSPS не поддерживает заполнение нулями.

Резюме

Без главного закрытого ключа, сгенерированного авторами, невозможно восстановить данные из зашифрованных файлов, если чудом кто-то не обнаружит изъян в AES или RSA.

Спасибо 0x4d_ за помощь в публикации и всем людям на freenode за исследование этой вредоносной программы в выходные дни.

Этот инструмент потребует гораздо большего тестирования, прежде чем его можно будет считать надежным, и единственная причина для его раннего выпуска состоит в том, чтобы другие могли изучить источник и написать свои собственные инструменты дешифрования.

Нравится:

Нравится Загрузка …

Похожие

Резюме

Шифрование файлов с помощью EFS (Encrypting File System), Bitlocker или других методов шифрования может значительно повысить безопасность данных. Но как расшифровать зашифрованные файлы без пароля или сертификата? Следуйте советам восстановления зашифрованных файлов здесь для устранения неполадок. Для восстановления зашифрованных файлов с помощью вымогателей вы можете использовать EaseUS Data Recovery Wizard, чтобы помочь вам легко восстановить удаленные исходные файлы.

Вопросы о том, как расшифровать файлы

Q1: «Недавно я зашифровал некоторые из моих файлов в Windows 10 и сохранил свой ключ шифрования в папке« Мои документы »на диске C. Я на днях переустановил ОС Windows, и ключ шифрования был потерян из-за форматирования. Могу ли я расшифровать файл без сертификата « ?»

Q2: «Неизвестные вирусы зашифровали все файлы и папки на моем USB-накопителе.Мне угрожали заплатить Биткойн за восстановление зашифрованных файлов, чего я не хочу. Мне нужен способ расшифровки зашифрованных файлов без пароля. «

Обзор восстановления зашифрованных файлов

Иногда мы стремимся защитить конфиденциальность, используя некоторые инструменты шифрования файлов, такие как EFS (Encrypting File System), которая обеспечивает основную технологию шифрования файлов, используемую для хранения зашифрованных файлов на томах файловой системы NTFS. Таким образом, только с помощью сертификата люди могут получить доступ к заблокированным файлам EFS.

Как зашифровать файл в Windows 10/8/7

1. Найдите файл или папку, которую вы хотите зашифровать.

2. Щелкните правой кнопкой мыши файл / папку и выберите «Свойства». Затем нажмите кнопку «Дополнительно …» на общем экране.

3. Установите флажок «Шифровать содержимое для защиты данных» в разделе «Сжать или зашифровать атрибуты», затем нажмите кнопку «ОК».

4. Продолжая нажимать кнопку «ОК». Появится окно с предупреждением о шифровании.

5. Установите флажок «Шифровать только файл», чтобы зашифровать отдельный файл, затем нажмите «ОК» для завершения.

Примечание: Если вы скопируете незашифрованные файлы в папку с зашифрованным свойством, они будут автоматически зашифрованы.

EFS-шифрование прозрачно. Если вы зашифровали некоторые данные, вы можете получить доступ к этим данным без каких-либо ограничений. И вы можете расшифровать файловую систему, сняв флажок «Зашифровать содержимое для защиты данных». Да, это работает только для файловой системы, а не для вашего конкретного файла.Если вы хотите расшифровать файлы, сертификат или пароль являются обязательными.

Как расшифровать зашифрованные файлы без пароля / ключа

Если вы ранее не экспортировали и не создавали резервные копии сертификата шифрования файлов или забыли пароль, вы не сможете расшифровать зашифрованные файлы в следующих ситуациях.

- Переустановка ОС Windows

- Перемещение зашифрованных файлов на другой компьютер

- Восстановление данных с зашифрованного диска

Предположим, что вам действительно нужно расшифровать файлы, вы можете найти и попробовать некоторые онлайн-инструменты для расшифровки.Но вы должны знать, что эти инструменты не на 100% безопасны. Вы можете подвергнуться риску кражи данных или повреждения исходных данных. Так что подумайте дважды, прежде чем пытаться эти программы.

В дополнение к этому случаю, когда пользователи активно используют инструменты для шифрования, существует еще один неожиданный способ шифрования файлов — вирусы или вымогатели. Например, Ransomware шифрует и удаляет файлы. В следующей части мы покажем вам, как использовать надежный инструмент для восстановления зашифрованных файлов с помощью вымогателей, чтобы вернуть данные без уплаты выкупа.

Как восстановить файлы, зашифрованные Ransomware

Поскольку большинство вымогателей шифрует ваши файлы и папки в три этапа: сделать точную копию файлов и папок> зашифровать копию> удалить исходные файлы. Как это работает, дает вам прекрасную возможность восстановить зашифрованные файлы с помощью профессионального программного обеспечения для восстановления данных.

Здесь мы настоятельно рекомендуем вам попробовать EaseUS Data Recovery Wizard. Эта программа восстановления данных вирусной атаки позволяет вам восстанавливать файлы, зараженные вирусом ярлыка, восстанавливать файлы, удаленные и зашифрованные с помощью программ-вымогателей, таких как Locky, CryptoLocker, CryptoWall и TorrentLocker, без оплаты.

Теперь загрузите этот способный инструмент для восстановления данных и начните восстанавливать зашифрованные файлы-вымогатели в три этапа. Обратите внимание, что это только для восстановления файлов с помощью ярлыков вирусов или вымогателей, не включая средства шифрования.

Шаг 1. Запустите мастер восстановления данных EaseUS. Выберите раздел диска или устройство хранения, на котором вы потеряли файлы, и нажмите кнопку «Сканировать».

Шаг 2. Эта программа быстро запустит процесс сканирования, чтобы найти потерянные файлы.Когда процесс завершится, вы можете дважды щелкнуть файлы для предварительного просмотра перед выбором.

Шаг 3. Выберите нужные файлы. Затем нажмите кнопку «Восстановить», чтобы вернуть их. Вы должны сохранить данные в другом безопасном месте на вашем ПК / устройстве хранения данных, а не там, где они были потеряны.

Вам нужны специализированные услуги восстановления данных?

Вам может понадобиться дополнительная помощь в сложных ситуациях потери данных, таких как переформатирование диска, RAW-диска, потеря раздела, сбои перераспределения и ошибка загрузки системы.Проконсультируйтесь с экспертами EaseUS по восстановлению данных, чтобы получить экономически выгодную услугу ручного восстановления один на один. После БЕСПЛАТНОЙ диагностики они могут предложить следующие услуги:- 1. Отформатировать диск

- 2. Восстановите RAID, RAW диск или операционную систему

- 3. Восстановить потерянный раздел (тот, который не может быть восстановлен программным обеспечением)

Итого

Вы можете использовать EFS или Bitlocker для шифрования ваших файлов и данных. Но чтобы избежать потери пароля, ключа или сертификата и невозможности расшифровать файлы, мы предлагаем вам сделать резервную копию сертификатов шифрования и ключей в безопасном месте и запомнить свой пароль для резервного копирования EFS.

Для решения проблемы шифрования, вызванной вымогателями, наиболее важной задачей является предотвращение заражения вирусом. Установите и включите антивирусное программное обеспечение на своем компьютере. Кроме того, регулярно создавайте резервные копии важных данных и файлов на вашем компьютере.

,