Эпидемия шифровальщика WannaCry: что произошло и как защититься

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

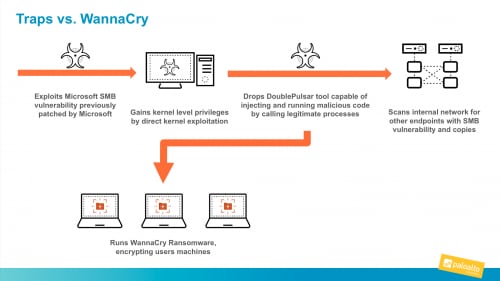

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

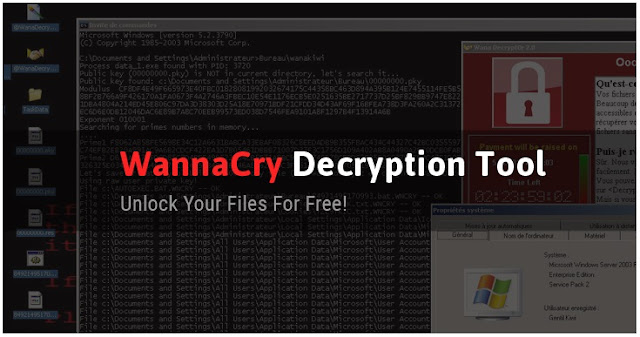

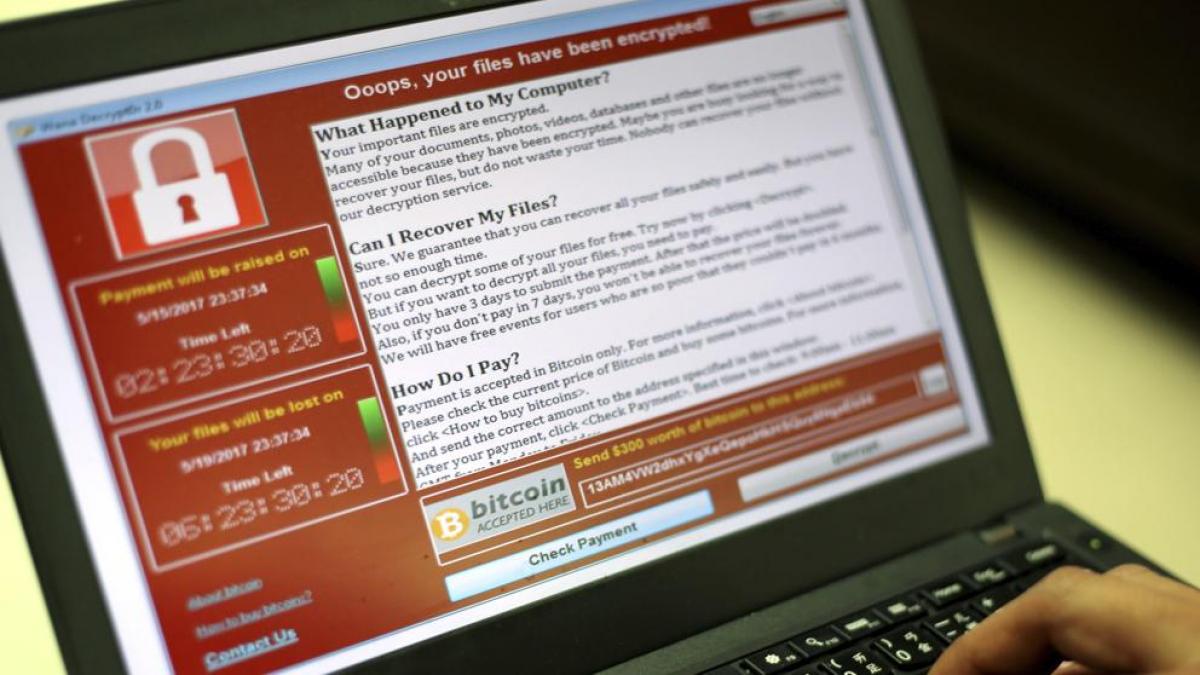

WannaCry как шифровальщик (его еще иногда называет WCrypt, а еще, почему-то, порой зовут WannaCry Decryptor, хотя он, по логике вещей, вовсе даже криптор, а не декриптор) делает все то же самое, что и другие шифровальщики — шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Уберполезный пост! Что такое трояны-вымогатели и шифровальщики, откуда они, чем грозят и как с ними бороться: https://t.

co/mQZfXSEuiz pic.twitter.com/RlhAs9bdSx

— Kaspersky (@Kaspersky_ru) October 20, 2016

Он шифрует файлы различных типов (полный список можно посмотреть тут), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

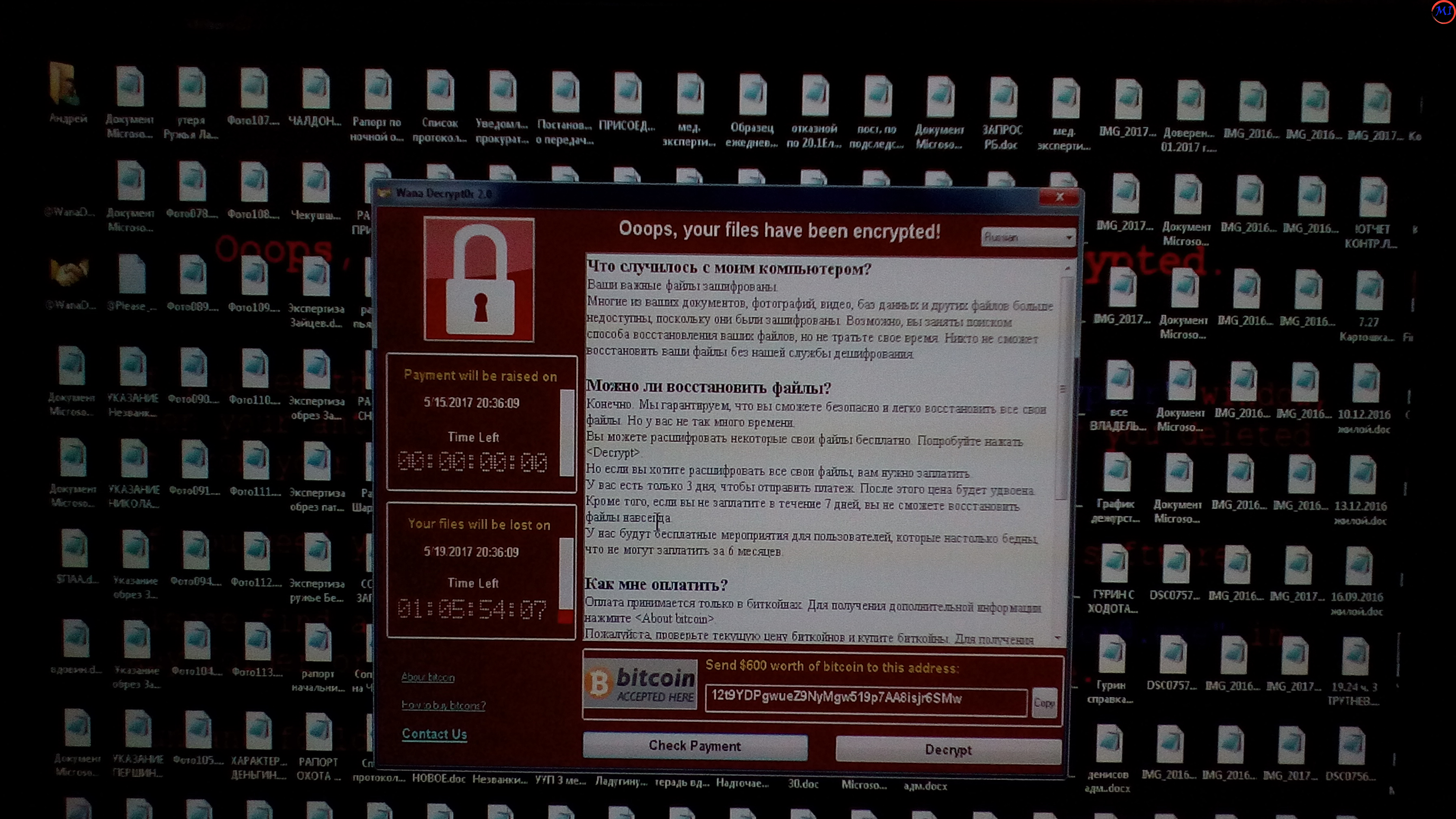

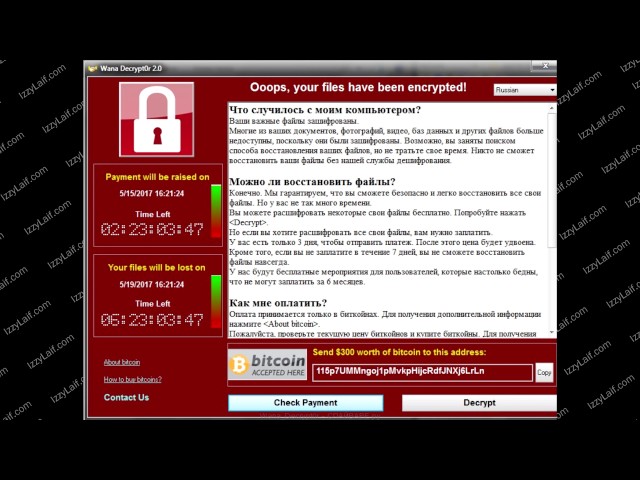

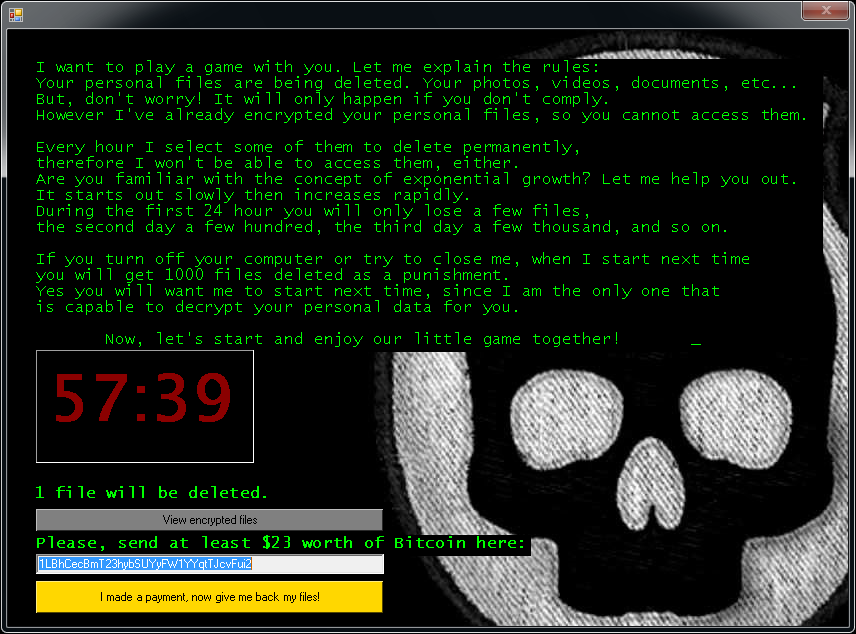

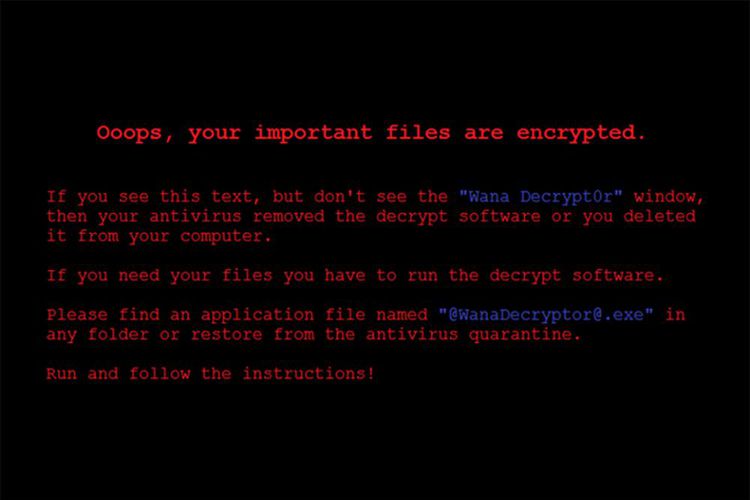

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Используйте надежный антивирус.

Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

У нас есть отдельный пост с советами для бизнес-пользователей.

WannaCry (WannaCrypt) – анализ вируса-шифровальщика и методов защиты

В статье подробно рассмотрен феномен вируса-шифровальщика WannaCry/WannaCrypt, эпидемия заражения которым стремительно началась 12 мая 2017 года. Описаны основные функции этого вредоноса, а также механизмы защиты от подобного рода атак в будущем.

1. Введение

2. Корни WannaCry

3. Анализ WannaCry

4. Признаки заражения WannaCry

5. Защита от WannaCrypt и других шифровальщиков

6. Выводы

Введение

12 мая 2017 г. под конец дня, когда все администраторы и специалисты по безопасности засобирались по домам и дачам, мир облетела новость о начале беспрецедентной атаки WannaCry.

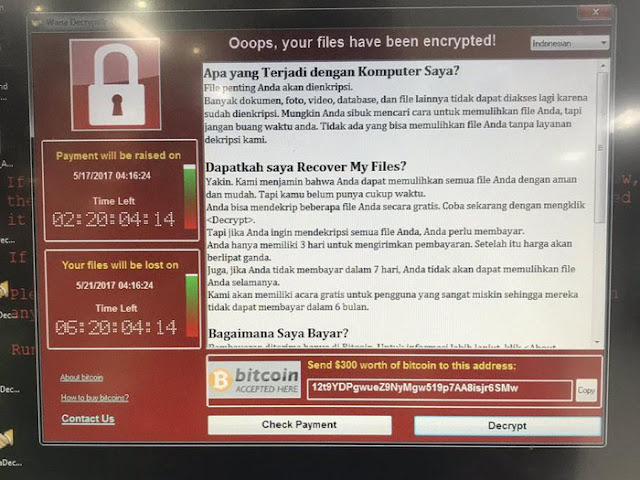

WannaCry (WannaCrypt, WCry, WanaCrypt0r 2.0, Wanna Decryptor) — вредоносная программа, сетевой червь и программа-вымогатель денежных средств. Программа шифрует почти все хранящиеся на компьютере файлы и требует денежный выкуп за их расшифровку. Вредоносных программ такого типа регистрировалось огромное множество за последние годы, но WannaCry на их фоне выделяется масштабом распространения и используемыми техниками.

Этот вирус-шифровальщик начал распространение примерно в 10 утра и уже вечером 12 мая СМИ стали сообщать о многочисленных заражениях. В различных изданиях пишут, что совершена хакерская атака на крупнейшие холдинги, в том числе и на «Сбербанк».

В различных изданиях пишут, что совершена хакерская атака на крупнейшие холдинги, в том числе и на «Сбербанк».

В Интернете появилась инфографика, демонстрирующая в динамике распространение вируса по миру. Начальный этап атаки WannaCry приведен ниже на статичном изображении.

Рисунок 1. Распространение WannaCry по земному шару

Вирус-вымогатель WannaCry, возможно, написан выходцами из Южного Китая. Сотрудники компании Flashpoint решили изучить не исходные коды и поведение вредоноса, а провести лингвистический анализ сообщения с требованием выкупа.

Исследователи компании Flashpoint пишут, что разработчики или WannaCry определенно хорошо знают китайский язык. На это обстоятельство указывает тот факт, что вымогательское сообщение представлено в двух вариантах: один использует традиционные иероглифы, а другой упрощенные. Кроме того, вымогательское послание на китайском явно отличается от английского шаблона, и его писал человек, хорошо знакомый с тонкостями языка.

Корни WannaCry

Случайно или намеренно у американских хакеров, то ли из АНБ, то ли из ЦРУ, утекло «очень опасное кибероружие» (в чем они, как обычно, не признаются). Об этом стало известно, когда человек из хакерской группировки The Shadow Brokers выложил это «оружие» в интернет. Среди них был эксплойт EternalBlue.

В автоматическом режиме это кибероружие позволяет захватить управление любым компьютером Windows, используя его стандартный сервис доступа к файловой системе по сети — протокол SMB.

Архив, опубликованный кибергруппировкой The Shadow Brokers, содержит в общей сложности 23 инструмента, в том числе EternalBlue, Oddjob, Easybee, EducatedScholar, EnglishmanDentist, EsikmoRoll, EclipsedWing, Emphasismine, EmeraldThread, EternalRomance, EternalSynergy, Ewokefrenzy, ExplodingCan, ErraticGopher, EsteemAudit, Doublepulsar, Mofconfig, Fuzzbunch.

Последний представляет собой модульное ПО (разработанный АНБ эквивалент Metasploit), позволяющее за несколько минут взломать целевую систему и установить бэкдор для удаленного управления компьютером.

В компании Microsoft провели анализ эксплоитов и заявили, что уязвимости в протоколе SMB версии c 1-3, эксплуатируемые инструментами EternalBlue, EmeraldThread, EternalChampion, EternalRomance, ErraticGopher, EducatedScholar и EternalSynergy, уже были исправлены в предыдущие годы, некоторые устранены в нынешнем году (CVE-2017-0146 и CVE-2017-0147).

Патч для уязвимости в контроллерах домена, работающих под управлением Windows 2000, 2003, 2008 и 2008 R2, эксплуатируемой инструментом EsikmoRoll, был выпущен еще три года назад, в 2014 году.

Как отметили в компании, инструменты EnglishmanDentist, EsteemAudit и ExplodingCan не работают на поддерживаемых версиях Windows, поэтому патчи для них выпускаться не будут. Уязвимость, использованная шифровальщиком WannaCry, имеется только в Windows — иные операционные системы (в том числе Linux, macOS, Android) не пострадали. Но расслабляться не стоит — в этих ОС имеются свои уязвимости.

Нужно отметить, что для ряда устаревших систем (Windows XP, Windows Server 2003, Windows 8), снятых с поддержки, Microsoft выпустила экстренные обновления.

Вопрос пользователя. «Мой текущий личный ноутбук, работающий на “Windows 7 Домашняя расширенная”, разного рода патчи устанавливает автоматически, когда я его выключаю…

Да и имеющийся у меня W10-планшет автоматически ставит новые патчи при его включении… Неужели корпоративные настольные ПК не обновляют свои ОС автоматически при включении или выключении?» Действительно — почему?

Через некоторое время полный набор эксплойтов был выложен в открытый доступ вместе с обучающими видео. Воспользоваться им может любой. Что и произошло. В наборе эксплойтов есть инструмент DoublePulsar. При открытом 445 порте и не установленном обновлении MS 17-010, с использованием уязвимости класса Remote code execution (возможность заражения компьютера удаленно (эксплойт NSA EternalBlue)), возможно перехватывать системные вызовы и внедрять в память вредоносный код. Не нужно получать никакого электронного письма — если у вас компьютер с доступом в интернет, с запущенным сервисом SMBv1 и без установленного патча MS17-010, то атакующий найдет вас сам (например, перебором адресов).

Анализ WannaCry

Троянец WannaCry (он же WannaCrypt) шифрует файлы с определенными расширениями на компьютере и требует выкуп — 300 долларов США в биткоинах. На выплату дается три дня, потом сумма удваивается.

Для шифрования используется американский алгоритм AЕS с 128-битным ключом.

В тестовом режиме шифрование производится с помощью зашитого в троянце второго RSA-ключа. В связи с этим расшифровка тестовых файлов возможна.

В процессе шифрования случайным образом выбирается несколько файлов. Их троянец предлагает расшифровать бесплатно, чтобы жертва убедилась в возможности расшифровки остального после выплаты выкупа.

Но эти выборочные файлы и остальные шифруются разными ключами. Поэтому никакой гарантии расшифровки не существует!

Признаки заражения WannaCry

Попав на компьютер, троянец запускается как системная служба Windows с именем mssecsvc2.0 (видимое имя — Microsoft Security Center (2.0) Service).

Червь способен принимать аргументы командной строки. Если указан хотя бы один аргумент, пытается открыть сервис mssecsvc2.0 и настроить его на перезапуск в случае ошибки.

Если указан хотя бы один аргумент, пытается открыть сервис mssecsvc2.0 и настроить его на перезапуск в случае ошибки.

После запуска пытается переименовать файл C:\WINDOWS\tasksche.exe в C:\WINDOWS\qeriuwjhrf, сохраняет из ресурсов троянца-энкодера в файл C:\WINDOWS\tasksche.exe и запускает его с параметром /i. Во время запуска троян получает IP-адрес зараженной машины и пытается подключиться к 445 TCP-порту каждого IP-адреса внутри подсети — производит поиск машин в внутренней сети и пытается их заразить.

Через 24 часа после своего запуска в качестве системной службы червь автоматически завершает работу.

Для собственного распространения вредонос инициализирует Windows Sockets, CryptoAPI и запускает несколько потоков. Один из них перечисляет все сетевые интерфейсы на зараженном ПК и опрашивает доступные узлы в локальной сети, остальные генерируют случайные IP-адреса. Червь пытается соединиться с этими удаленными узлами с использованием порта 445. При его доступности в отдельном потоке реализуется заражение сетевых узлов с использованием уязвимости в протоколе SMB.

Сразу после запуска червь пытается отправить запрос на удаленный сервер, домен которого хранится в троянце. Если ответ на этот запрос получен, он завершает свою работу.

Эпидемию WannaCry удалось остановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com: к моменту начала распространения троянца он был свободен якобы из-за оплошности злоумышленников. На самом деле анализ троянца показывает, что он будет работать и распространяться на компьютерах, имеющих доступ к локальной сети, но не имеющих подключения к интернету.

Как и многие другие шифровальщики, новый троянец также удаляет любые теневые копии на компьютере жертвы, чтобы еще сильнее затруднить восстановление данных. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe.

Исследователи отмечают, что троянец имеет модульную архитектуру, что позволит легко его модифицировать или изменить назначение.

Важно отметить, что троянец нацелен не только на российских пользователей — об этом говорит список поддерживаемых языков.

m_bulgarian, m_chinese (simplified), m_chinese (traditional), m_croatian, m_czech, m_danish, m_dutch, m_english, m_filipino, m_finnish, m_french, m_german, m_greek, m_indonesian, m_italian, m_japanese, m_korean, m_latvian, m_norwegian, m_polish, m_portuguese, m_romanian, m_russian, m_slovak, m_spanish, m_swedish, m_turkish, m_vietnamese

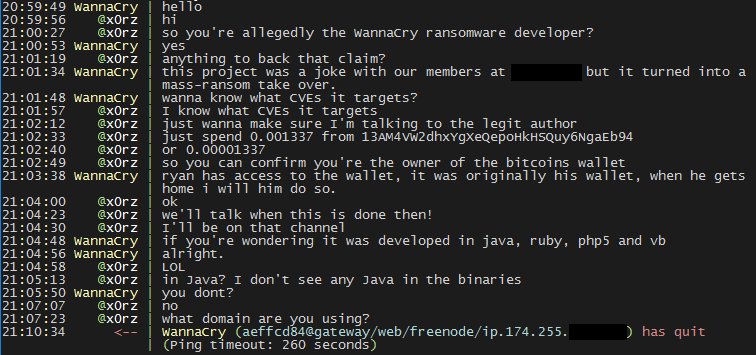

Автор шифровальщика неизвестен, написать его мог кто угодно, явных признаков авторства пока не обнаружено, за исключением следующей информации:

< nulldot> 0x1000ef48, 24, BAYEGANSRV\administrator

< nulldot> 0x1000ef7a, 13, Smile465666SA

< nulldot> 0x1000efc0, 19, [email protected]

< nulldot> 0x1000eff2, 34, 1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

< nulldot> 0x1000f024, 22, sqjolphimrr7jqw6.onion

< nulldot> 0x1000f088, 52, https://www.dropbox.com/s/deh8s52zazlyy94/t.zip?dl=1

< nulldot> 0x1000f0ec, 67, https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0. 2.9.10.zip

2.9.10.zip

< nulldot> 0x1000f150, 52, https://www.dropbox.com/s/c1gn29iy8erh2ks/m.rar?dl=1

< nulldot> 0x1000f1b4, 12, 00000000.eky

< nulldot> 0x1000f270, 12, 00000000.pky

< nulldot> 0x1000f2a4, 12, 00000000.res

Защита от WannaCrypt и других шифровальщиков

Для защиты от шифровальщика WannaCry и его будущих модификаций необходимо:

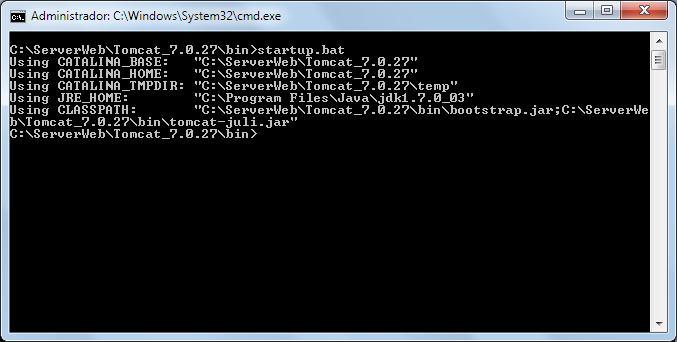

- Отключить неиспользуемые сервисы, включая SMB v1.

- Выключить SMBv1 возможно используя PowerShell:

Set-SmbServerConfiguration -EnableSMB1Protocol $false - Через реестр:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters, параметр SMB1 типа DWORD = 0 - Можно также удалить сам сервис, отвечающий за SMBv1 (да, за него лично отвечает отдельный от SMBv2-сервис):

sc.exe config lanmanworkstation depend=bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start=disabled

- Закрыть с помощью брандмауэра неиспользуемые сетевые порты, включая порты 135, 137, 138, 139, 445 (порты SMB).

Рисунок 2. Пример блокировки 445 порта с помощью брандмауэра Windows

Рисунок 3. Пример блокировки 445 порта с помощью брандмауэра Windows

- Ограничить с помощью антивируса или брандмауэра доступ приложений в интернет.

Рисунок 4. Пример ограничения доступа в интернет приложению с помощью брандмауэра Windows

Рисунок 5. Пример ограничения доступа в интернет приложению с помощью брандмауэра Windows

- После отключения уязвимых сервисов установить последние обновления (как минимум, Microsoft Security Bulletin MS17-010 или патч для Windows XP, Windows Server 2003 R2).

- Не использовать снятые Microsoft с поддержки старые версии операционной системы Windows, особенно Windows XP.

- Контролировать и блокировать трафик к узлам сети Tor, которые часто используются шифровальщиками и иными вредоносными программами.

- Использовать резервное копирование данных, как на внешние, так и на удаленные хранилища (Тест систем резервного копирования и восстановления данных).

Рисунок 6. Резервное копирование с помощью штатных средств Windows

Для защиты от шифровальщиков (включая WannaCry) необходимо не допускать ошибок в организации антивирусной защиты

- Не исключать из проверки используемые приложения и диски.

- Вовремя продлевать лицензию и обновлять антивирус.

- Использовать проактивную защиту, антиспам и контроль программ.

- Ограничить доступ к потенциально опасным веб-сайтам, используя веб-фильтрацию.

- Запретить отключение антивируса.

Выводы

Эпидемия закончена? Вряд ли.

Хакерская группа The Shadow Brokers, которая взяла на себя ответственность за похищение шпионских программ Агентства национальной безопасности (АНБ) США, во вторник 16 мая объявила о запуске платного сервиса The Shadow Brokers Data Dump of the Month.

Данный сервис ежемесячно будет предоставлять подписчикам новые эксплойты для ранее неизвестных уязвимостей в браузерах, маршрутизаторах, мобильных устройствах, Windows 10, а также данные, похищенные из банковской системы SWIFT, и информацию, связанную с ядерными программами России, Китая, Ирана и КНДР.

Стоит отметить, что в настоящее появляются новые модификации WannaCry, а используемые операционные системы вряд ли в скором времени обновят.

Так что все только начинается!

Кто в мире пострадал от компьютерного вируса WannaCry

Автор фото, AFP/Getty

Подпись к фото,Требования выкупа появились на табло вокзала во Франкфурте

Программа-вымогатель WannaCry с пятницы поразила более 200 тыс. компьютеров в 150 странах, сообщил Интерпол. Би-би-си составила список наиболее пострадавших и собрала мнения экспертов о том, нужно ли платить выкуп преступникам.

Вредоносная программа блокирует доступ к файлам и требует деньги за их разблокирование. Жертвами вымогательства стали государственные учреждения, крупные компании и больницы во многих странах.

Жертвами вымогательства стали государственные учреждения, крупные компании и больницы во многих странах.

«Россия пострадала больше всех»

Наибольшее число попыток заражений наблюдается в России, следует из анализа «Лаборатории Касперского».

В России атаке подверглись компьютерные системы министерства внутренних дел, компании «Российские железные дороги», банков и оператора мобильной связи «Мегафон» — второго в стране по доле рынка.

Представитель российского МВД сообщила, что в ведомстве было атаковано около 1000 компьютеров с операционной системой Microsoft Windows, но все они изолированы от сетей министерства.

Жизненно важные серверы министерства не пострадали, поскольку они работают на российском программном обеспечении, в том числе — на операционной системе «Эльбрус», разрабатывавшейся еще в последние годы существования СССР, сообщила New York Times.

Немецкие железные дороги

Железнодорожная компания Deutsche Bahn сообщила, что вирус вывел из строя электронные табло на станциях, отображающие информацию о прибытии и отправлении поездов. Вместе с тем, на самом движении поездов атака не отразилась.

Вместе с тем, на самом движении поездов атака не отразилась.

Нужно ли платить выкуп WannaCry: мнения экспертов

Вирус-вымогатель WannaCry шифрует файлы пользователя, в результате чего они становятся недоступны. Для расшифровки файлов программа требует оплату в биткоинах, эквивалентную 300 долларам.

Платить или не платить этот выкуп? Обозреватель Би-би-си по вопросам технологий Крис Баранюк изучил мнения экспертов, и они сводятся к одному — не платить.

Вы имеете дело с преступниками, и нет никаких оснований полагать, что они готовы совершить честную трансакцию.

Более того, вирус создан таким образом, что даже заплатившие выкуп пользователи вряд ли получат доступ к своим файлам.

«Рашифровка должна быть активирована вручную», — поясняет Мэттью Хики, специалист по кибербезопасности из британской фирмы Hacker House.

А сотрудники компании Proofpoint пришли к выводу, что неряшливая кодировка WannaCry вообще не предполагает надежного способа расшифровки файлов.

Жертвы должны вступить в контакт с преступниками, чтобы получить ключ для получения доступа к своим файлам, рассказал Би-би-си профессор Алан Вудвард из Университета Сарри.

«Я сильно сомневаюсь в том, что кто-нибудь откликнется на ваш запрос», — говорит он.

Китайские университеты

Требования выкупа появились на ноутбуках многих студентов. Работа компьютерных сетей вузов по всему Китаю была серьезно нарушена.

Китайские университеты недофинансируются и потому нередко пользуются устаревшим или даже пиратским программным обеспечением, в результате страдают студенты, заметила Силия Хаттон, аналитик Би-би-си по Азиатско-Тихоокеанскому региону.

Автор фото, EPA

Подпись к фото,Из-за кибератаки в этой больнице в Джакарте образовались огромные очереди пациентов, истории болезней которых оказались недоступны персоналу

Теперь, чтобы получить доступ к своим курсовым и дипломным работам, которые нужно сдать до конца учебного года, китайские школьники вынуждены платить по 300 долларов, добавляет наш корреспондент.

Газета South China Morning Post также сообщила, что вирус WannaCry поразил платежные системы нефтяной компании China National Petroleum Corporation, вследствие чего ее автозаправочные станции в городе Чунцине на западе Китая оказались не в состоянии обрабатывать карточные платежи.

Число атакованных компьютеров на территории Китая исчисляется сотнями тысяч, пострадали 30 тыс. учреждений и организаций, в том числе больницы, сообщила компания 360 Security.

Южнокорейские кинотеатры

Крупнейшая в Южной Корее сеть кинотеатров CJ CGV сообщила, что пострадали несколько ее серверов, передающих рекламу в 50 кинотеатров.

В компании утверждают, что это не помешало показу фильмов.

Всего по стране зафиксировано девять случаев вымогательства с использованием вируса WannaCry, сообщило правительство Южной Кореи.

Японские компании

В Японии кибератаке подверглись 2 тысячи компьютеров в 600 компаниях, сообщил японский Центр координации реагирования на чрезвычайные ситуации в вычислительных сетях.

Компания Hitachi сообщила, что в ее сетях наблюдались задержки доставки электронной почты и передачи файлов. Она заподозрила в этом кибератаку, но о требованиях выкупа ничего не сообщала.

Больница в Индонезии

Министерство коммуникаций и информации Индонезии сообщило, что вирус зашифровал истории болезней пациентов двух больниц в столице страны Джакарте.

Как пишет местная пресса, пациенты больницы для больных раком не могли получить номера в электронной очереди и ждали несколько часов, пока персонал найдет бумажные копии их истории болезни.

Полиция Индии

Вирусом были поражены компьютеры полиции штата Андра Прадеш, сообщает местная пресса. Были взломаны и выведены из строя 18 компьютерных систем, пишет Business Standard.

Пострадали также несколько индийских компаний в Мумбае, Хайдарабаде, Бенгалуру и Ченнаи.

Автор фото, EPA

Подпись к фото,Южнокорейские специалисты по компьютерной безопасности зафиксировали девять случаев вымогательства с использованием вируса WannaCry

Газета Economic Times пишет, что Индия может быть особо уязвима для кибератак, поскольку большое число организаций и физических лиц пользуются устаревшими версиями Windows.

Британские больницы

Среди наиболее серьезно пострадавших от вируса — британская государственная система здравоохранения (NHS). Многие ее больницы и поликлиники были вынуждены отправлять пациентов домой, поскольку персонал не мог получить доступ к компьютерной информации.

На появившихся в соцсетях фотографиях компьютерных экранов NHS красовалась надпись «Упс, ваши файлы зашифрованы».

48 региональных отделений NHS сообщили о проблемах в больницах и аптеках. В Шотландии пострадали 13 отделений.

Пострадал также завод Nissan, находящийся в Сандерленде на севере Англии.

Испанские мобильные операторы

Об атаке на свои сети сообщил мобильный оператор Telefonica. Глава отдела компьютерной безопасности компании Чема Алонсо, сам в прошлом хакер, заявил, что пораженное вирусом оборудование «находится под контролем и перезагружается».

Среди других пострадавших испанских форм — энергетические компании Iberdrola и Gas Natural.

Renault, Франция

Это автопроизводитель был вынужден остановить работу нескольких филиалов, в том числе — во Франции, в Словении и Румынии, чтобы остановить распространение вируса в своих сетях.

В понедельник компания заявила, что 90% ее филиалов вновь работают. Завод в Дуайе, на севере Франции, обещают вновь запустить во вторник, после проверок компьютерных систем.

Компания Renault пообещала, что вынужденные простои не скажутся на поставках машин клиентам.

Fedex

Эта курьерская компания заявила, что предпринимает экстренные меры по ликвидации последствий кибератаки — не уточнив при этом, насколько серьезными были эти последствия.

Австралия и Новая Зеландия

В Австралии, согласно официальным данным, пострадали только три компании, представляющие средний и малый бизнес. В Новой Зеландии расследуются несколько неподтвержденных пока сообщений о кибератаках.

WannaCry

Мир захватила волна нового вируса WannaCry, шифрующего ваши данные и вымогающего за расшифровку биткоины. Как же проверить и защитить ваш Windows?

Проверка

Чтобы узнать, подвержен ли ваш комп этой заразе, вбейте в консоли вашего компьютера:

dism /online /get-packages | findstr KB4012212

Если в ответе вы увидите KB4012212, это значит, что патч у вас уже установлен, в противном случае установить патч Microsoft Security Bulletin MS17-010 (от него активация винды не слетает).

Для открытия консоли выполните последовательно: нажмите кнопки Windows + R, там впишите cmd.exe и жмакните Enter.

Защита

Так как данный вирус использует брешь в протоколе SMBv1 (эксплойт для Windows, известный под названием EternalBlue), просто отключите его одним из трех предложенных способов.

1. Ручное отключение SMBv1

Перейдите в Control Panel\Programs\Programs and Features:

И уберите галочку с пункта SMB1. 0/CIF Filse Sharing Support.:

0/CIF Filse Sharing Support.:

2. Из консоли

dism /online /norestart /disable-feature /featurename:SMB1Protocol

3. Отключение утилитой

Также можно скачать программу SMB2 Tools Disable и запустить ее от имени администратора:

Это программа-переключатель: если SMBv1 был включен — она его выключит и наоборот. После её запуска необходимо перезагрузить ваш компьютер.

Ну и своевременно устанавливайте обновления вашей системы.

Удаление заразы

- Скачайте патч MS17-010 для нужной Windows

- Отключитесь от интернета

- Откройте командную строку (cmd) от имени администратора: Пуск => В поиске вбиваете cmd => Нажимаете правой кнопкой мыши => Запуск от имени администратора

- Вписываете эту команду в командную строку:

netsh advfirewall firewall addrule dir=in action= blockprotocol=tcp localport=445 name="Block_TCP-445"

- Во время загрузки и появления окна BIOS-a нажмите F8, после чего в списке выберите «Безопасный режим»

- Найдите и удалите папку вируса.

Для этого нажмите на любой ярлык вируса правой кнопкой мыши, выберите «Расположение файла», и удалите корневую папку

Для этого нажмите на любой ярлык вируса правой кнопкой мыши, выберите «Расположение файла», и удалите корневую папку - Перезагрузите компьютер

- Зайдите в обычный режим, и запустите устанавливаться патч MS17-010

- Во время установки подключитесь к интернету

Способ для Windows Vista, 7, 8, 8.1, 10, а также Windows Server 2008/2012/2016.

Расшифровка

Для распаковки зашифрованных файлов (с расширением .wncry) воспользуйтесь наработками Лаборатории Касперского.

Из непроверенных источников стало известно, что частично можно восстановить файлы при помощи утилиты Shadow Explorer. Ссылкок не даю нарочно.

Некоторым пользователям удалось расшифровать свои файлы на компьютере под управлением ОС Windows XP. Подробности есть на Хакере. Опять же используя одну из многочисленных дыр самой операционной системы.

Исследователи безопасности, доработали WannaKey до wanakiwi и теперь он умеет расшифровывать данные на ОС: Windows XP, Windows 7, 2003, Vista, Server 2008 и 2008 R2. Подробности на Хакере.

Подробности на Хакере.

ВКонтакте

Одноклассники

Telegram

ПоделитьсяWannaCry Windows Вирус

Эксперты Positive Technologies подготовили рекомендации по обнаружению и противодействию вирусу-шифровальщику WannaCry

Шифровальщик WannaCry. Рекомендации

В связи с начавшейся 12 мая 2017 года массовой эпидемией вируса-шифровальщика WannaCry (WannaCry, WCry, WanaCrypt, WanaCrypt0r, Wana DeCrypt0r и др.), компания Positive Technologies получает большое количество запросов на предоставление рекомендаций по обнаружению и противодействию этой угрозе.

В связи с этим было решено сформировать базовый набор рекомендаций по противодействию этому виду вредоносного ПО. Данный

документ не содержит полного и детального описания вируса-шифровальщика, так как мы ожидаем появления новых модификаций

в течение этой недели с другими индикаторами компрометации.

Сегодня известно уже о как минимум 3 различных версиях WannaCry. Учитывая модульную структуру вируса, эксперты Positive Technologies ожидают появления в ближайшем будущем новых модификаций. Поэтому особенно важно максимально быстро устранить возможность распространения вируса в корпоративной сети.

Уязвимыми к атаке WannaCry являются компьютеры под управлением операционных систем Windows начиная с XP/2003 и до 10/2016 включительно, на которых не установлено обновление MS17-010.

Подготовленный нами базовый набор рекомендаций поможет противостоять атаке на всех ее этапах:

- Рекомендации по предотвращению заражения

- Рекомендации по обнаружению заражения

- Рекомендации по локализации и ликвидации заражения

Рекомендации по предотвращению заражения

Важно! С 12 по 14 мая экземпляры вируса WannaCry распространялись через уязвимости в Windows SMB Server (445 порт TCP), причем не только в рамках организации, но и на стадии проникновения извне.

Чтобы исключить возможность заражения, следует выполнить все 5 перечисленных ниже пунктов. Их можно выполнять параллельно, но если не позволяет время – рекомендуем выполнять пункты в приведенном порядке.

- Полностью заблокировать соединения извне на порт TCP 445 внешнего периметра. Рекомендуется использовать шлюзовой межсетевой экран (МЭ), стоящий на границе сети. Если внешних подсетей много (к примеру, распределенная по всей стране инфраструктура с множественными выходами в Интернет) и периметр сложно инвентаризировать – вы можете обратиться к представителям компании Positive Technologies за помощью в инвентаризации внешних служб, доступных из сети Интернет (контактный адрес электронной почты: [email protected]). Потребуется лишь список выделенных сетей от оператора и согласие на сканирование.

- Обновить базы всех средств антивирусной защиты для всех узлов сети.

Убедиться, что включен компонент поведенческого анализа

на средствах защиты серверов и рабочих станций.

Убедиться, что включен компонент поведенческого анализа

на средствах защиты серверов и рабочих станций. - Идентифицировать все уязвимые узлы внутри сети. Для этого можно воспользоваться одним из методов:

- Сканер уязвимостей. Для пользователей MaxPatrol 8 подробные рекомендации по обнаружению уязвимых узлов в сети и созданию отчета о таких узлах даны в Приложениях: Кроме того, компания Positive Technologies выпустила специальное обновление (сборка 8.25.5.25482), предоставляющее пользователям MaxPatrol 8 возможность обнаруживать уязвимость CVE-2017-0145 в облегченном режиме Pentest. Детальная инструкция представлена в Приложении 3. Поиск уязвимости CVE-2017-0145 EternalBlue в режиме Pentest.

- SCCM, WSUS или другая система управления обновлениями и инвентаризации. Необходимо создать отчет с проверкой,

установлено ли обновление 4013389 (MS17-010) либо более новое.

Полный список KB для проверки в зависимости

от ОС доступен по ссылке https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

Последние обновления включают в себя все предыдущие, так что можно просто проверить, установлено ли самое

последнее обновление.

Полный список KB для проверки в зависимости

от ОС доступен по ссылке https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

Последние обновления включают в себя все предыдущие, так что можно просто проверить, установлено ли самое

последнее обновление. - Локальная проверка. Для проверки наличия обновления локально можно воспользоваться командой:

> wmic qfe get HotfixId | findstr KB_for_OS.

Например, для Windows 10 последнее на сегодня обновление безопасности – KB4019472 (оно включает в себя заплату MS17-010):

- Немедленно установить обновление MS17-010 на все уязвимые узлы, включая Windows XP и Windows Server 2003. Обновления

для разных ОС доступны по ссылке

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/.

- После установки обновления повторить поиск уязвимых узлов во всей инфраструктуре (пункт 3).

Важно! Если уязвимых узлов слишком много, и быстро установить обновление не получается:

- Отключить SMBv1 на всех узлах, где она не является критичной функцией. Отключить можно вручную либо с помощью SCCM / GPO. Подробности здесь:https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

- Для узлов, на которых SMBv1 отключить нельзя, рекомендуется реализовать выделенный закрытый сегмент. Подключения к данному сегменту по протоколу SMB разрешить только с узлов, уже имеющих обновление безопасности и неуязвимых к атаке.

Рекомендации по обнаружению зараженных узлов

Существуют следующие способы обнаружения распространения вируса:

- Множественные соединения на разные узлы по порту 445.

С задачей могут справиться IDS\IPS системы и системы класса

SIEM. Также за активностью можно наблюдать через межсетевые экраны.

С задачей могут справиться IDS\IPS системы и системы класса

SIEM. Также за активностью можно наблюдать через межсетевые экраны. - Множественные подключения к сети TOR по портам 9001 и 9003. На данный момент, перед тем как шифровать файлы, все модификации вируса осуществляли попытку установки TOR и затем подключались к C&C-серверам. Использовались базовые настройки TOR браузера, что позволяет с высокой вероятностью отследить вирус по TCP-портам 9001 и 9003.

- Мониторинг DNS-запросов «доменов–выключателей». Анализ журналов DNS-сервера и/или proxy-сервера. Уже появились

семплы без «домена-выключателя», однако в случае распространения более старых образцов вируса обращения к этим доменам

послужат хорошим индикатором. Сегодня известны следующие домены:

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[. ]com

]com

www[.]ayylmaoTJHSSTasdfasdfasdfasdfasdfasdfasdf[.]com - Мониторинг вердиктов средств антивирусной защиты. Известны уже сотни наименований вердиктов различных антивирусов.

Наиболее популярные вердикты:

- Kaspersky:

- Exploit.Win32/64.ShadowBrokers.*

- Trojan-Ransom.Win32.Gen.*

- Trojan-Ransom.Win32.Scatter.*

- Trojan-Ransom.Win32.Wanna.*

- Trojan-Ransom.Win32.Zapchast.*

- MEM:Trojan.Win64.EquationDrug.*

- ESET NOD32 – Win32/Filecoder.WannaCryptor.*, Win32/Exploit.CVE-2017-0147.*.

- Dr.Web – преимущественно сигнатура – Trojan.Encoder.11432, также встречаются BACKDOOR.Trojan, Trojan.Encoder.10609.

- Kaspersky:

- Система обнаружения вторжений (IDS). Для продуктов, принимающих сигнатуры в формате Snort, можно воспользоваться

следующими правилами:

alert udp $HOME_NET any -> any 53 (msg:»ET TROJAN Possible WannaCry? DNS Lookup»; content:»|01 00 00 01 00 00 00 00 00 00|»; depth:10; offset:2; content:»|03|www|29|iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea|03|com|00|»; nocase; distance:0; fast_pattern; reference:url,www.bleepingcomputer.com/news/security/telefonica-tells-employees-to-shut-down-computers-amid-massive-ransomware-outbreak/; classtype:trojan-activity; sid:2024291; rev:1;)

alert smb any any -> $HOME_NET any (msg:»ET EXPLOIT Possible ETERNALBLUE MS17-010 Heap Spray»; flow:to_server,established; content:»|ff|SMB|33 00 00 00 00 18 07 c0 00 00 00 00 00 00 00 00 00 00 00 00 00 08 ff fe 00 08|»; offset:4; depth:30; fast_pattern:10,20; content:»|00 09 00 00 00 10|»; distance:1; within:6; content:»|00 00 00 00 00 00 00 10|»; within:8; content:»|00 00 00 10|»; distance:4; within:4; pcre:»/^[a-zA-Z0-9+/]{1000,}/R»; threshold: type threshold, track by_src, count 5, seconds 1; classtype:trojan-activity; sid:2024217; rev:2;)

alert smb any any -> $HOME_NET any (msg:»ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Request (set)»; flow:to_server,established; content:»|00 00 00 31 ff|SMB|2b 00 00 00 00 18 07 c0|»; depth:16; fast_pattern; content:»|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|»; distance:0; flowbits:set,ETPRO.

ETERNALBLUE; flowbits:noalert; classtype:trojan-activity;

sid:2024220; rev:1;)

ETERNALBLUE; flowbits:noalert; classtype:trojan-activity;

sid:2024220; rev:1;)alert smb $HOME_NET any -> any any (msg:»ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response»; flow:from_server,established; content:»|00 00 00 31 ff|SMB|2b 00 00 00 00 98 07 c0|»; depth:16; fast_pattern; content:»|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|»; distance:0; flowbits:isset,ETPRO.ETERNALBLUE; classtype:trojan-activity; sid:2024218; rev:1;)

Рекомендации по локализации и ликвидации заражения

При обнаружении зараженных узлов:

- Отключить зараженные узлы от сети, выдернув сетевой кабель или отключив сетевой интерфейс или порт на коммутаторе.

- Блокировать межсегментный трафик по портам 139 и 445 внутри сети, кроме необходимых и не зараженных узлов внутри сети, используя межсетевые экраны и списки контроля доступ (ACL-листы) на коммутаторах.

- Блокировать входящие запросы на порты 139 и 445 на рабочих станциях и серверах, для которых не требуется служба SMB,

с помощью Windows Firewall или межсетевого экрана в составе антивируса.

- Удостовериться в доступности из локальной сети доменов

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- Для зашифрованных машин при невозможности восстановления файлов рекомендуется сохранить зашифрованные файлы на внешнем диске или сохранить диск от компьютера на срок не менее 6 месяцев на случай появления утилиты расшифровки данных позднее. При этом машину необходимо сразу выключить.

- С целью ликвидации вируса-шифровальщика необходимо остановить выполнение сервиса mssecsvc2.

0 с описанием Microsoft Security

Center (2.0) Service (сервис, создаваемый вирусом, необходимый ему для дальнейшего распространения по сети), а также

сервис, запускающий tasksche.exe. Обычно сервис носит имя случайного каталога, помеченного как скрытого и системного,

начинающегося с 8-15 символов [a-z], и завершается тремя цифрами, созданными в одном из трех мест: %SystemDrive%\ProgramData\,

%SystemDrive%\Intel\, %Temp%\. Далее обновить базы используемого антивирусного решения, провести полное сканирование

зараженного узла сети и выполнить рекомендации из раздела Рекомендации по предотвращению заражения.

0 с описанием Microsoft Security

Center (2.0) Service (сервис, создаваемый вирусом, необходимый ему для дальнейшего распространения по сети), а также

сервис, запускающий tasksche.exe. Обычно сервис носит имя случайного каталога, помеченного как скрытого и системного,

начинающегося с 8-15 символов [a-z], и завершается тремя цифрами, созданными в одном из трех мест: %SystemDrive%\ProgramData\,

%SystemDrive%\Intel\, %Temp%\. Далее обновить базы используемого антивирусного решения, провести полное сканирование

зараженного узла сети и выполнить рекомендации из раздела Рекомендации по предотвращению заражения.

ПРИЛОЖЕНИЕ №1. Подготовка отчета по узлам с уязвимостью CVE-2017-0145 EternalBlue

Информация об уязвимости CVE-2017-0145 (Windows SMB Remote Code Execution Vulnerability) присутствует в базе знаний MaxPatrol

8 начиная со сборки 8.25.5.25279 (если используется более ранняя сборка, необходимо выполнить обновление). Обнаруживается

уязвимость при сканировании узла в режиме Audit. В случае если у вас уже есть результаты сканирований на сборке 8.25.5.25279

(и системы не обновлялись после сканирования), для того чтобы получить список уязвимых узлов, достаточно подготовить

отчет. Наиболее удобным будет отчет в табличном представлении, содержащий только узлы с данной уязвимостью. Его можно

экспортировать в другую систему и провести установку обновления.

Обнаруживается

уязвимость при сканировании узла в режиме Audit. В случае если у вас уже есть результаты сканирований на сборке 8.25.5.25279

(и системы не обновлялись после сканирования), для того чтобы получить список уязвимых узлов, достаточно подготовить

отчет. Наиболее удобным будет отчет в табличном представлении, содержащий только узлы с данной уязвимостью. Его можно

экспортировать в другую систему и провести установку обновления.

Чтобы создать отчет:

- Переходим на закладку Отчеты

- Добавляем новый отчет

- Даем отчету имя и определяем тип – SIEM integration

- В разделе Задача выбираем созданную на Шаге 3 задачу

- Включаем фильтрацию по полю CVE = CVE-2017-0145. Это позволит отобрать только уязвимые узлы

- Сохраняем отчет и запускаем

- Отчет сформирован в .XML-файле. Сохраняем его и открываем, например, в Microsoft Excel

- Экспортируем список уязвимых узлов (столбцы NETBIOS либо value3)

ПРИЛОЖЕНИЕ №2.

Обнаружение уязвимости CVE-2017-0145 EternalBlue в режиме Audit

Обнаружение уязвимости CVE-2017-0145 EternalBlue в режиме Audit

Для сканирования в режиме Audit необходима учетная запись, обладающая правами администратора на узлах сети. Для ускорения сканирования можно использовать урезанный профиль:

- Отключаем все режимы сканирования, кроме Audit

- В Настройках сканирования в режиме Audit отключаем использование LDAP, SSH, Telnet, MSSL, Oracle, Lotus Notes RPC, SAP DIAG, SAP RFC

Если компьютер уязвим – в результатах сканирования появится запись «Удаленное выполнение кода, связанное с Windows SMB»

ПРИЛОЖЕНИЕ №3. Поиск уязвимости CVE-2017-0145 EternalBlue в режиме Pentest

С целью более быстрого и простого поиска всех уязвимых к CVE–2017–0145 узлов выпущено обновление 8.25.5.25482, позволяющее обнаруживать уязвимость в режиме Pentest. Инструкция по созданию облегченного профиля Pentest:

- Проверяем, что используется версия 8.25.5.25482 или выше. В противном случае обновляем версию до нужной

- Переходим в Сканирование

- Выбираем Профили

- Создаем профиль на основе Fast Pentest, даем профилю имя

- В Настройках сканирования оставляем только порт 445/tcp в списке портов

- Также в настройках полностью отключаем Сканер UDP-сервисов

- Сохраняем профиль, переходим к Задачам

- Создаем задачу, использующую профиль и выполняем сканирование

- Если узел уязвим – это будет отражено в результатах сканирования

- Переходим к созданию отчета (Приложение 1)

Эпидемия шифровальщика WannaCry: что произошло и как защититься

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Масштабы очень велики, за один только день зафиксировано более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Масштабы очень велики, за один только день зафиксировано более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более сотни тысяч компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

WannaCry шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на троянца CryptXXX.

Он шифрует файлы различных типов (полный список): офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. В случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Для уверенной защиты данных рекомендуем решения:

Резервное копирование данных Acronis

- Полное и частичное резервное копирование данных

- Восстановление исходного состояния системы

- Централизованное управление копированием и восстановлением на всех ПК корпоративной сети

Антивирусная защита «Лаборатории Касперского»

Предлагаем перевести вашу антивирусную защиту на Kaspersky Endpoint Security Расширенный на специальных условиях и получить дополнительный функционал защиты:

- Поиск и устранение уязвимостей в корпоративной сети

- Централизованное обновление установленного на ПК программного обеспечения

- Удаленное управление компьютерами пользователей

Справка Аналитического центра InfoWatch об атаке вируса WannaCry

Аналитический центр InfoWatch представляет обзор атаки компьютерных систем на базе Windows вирусом-вымогателем WannaCry.

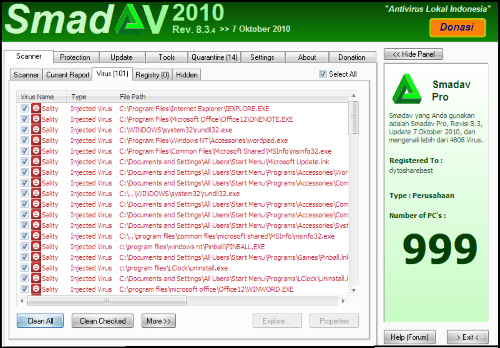

В мае 2017 года стало известно о распространении вируса-вымогателя WannaCry в 150 странах мира, в том числе в России. Код этого вируса для компьютеров на ОС Windows был выложен в утечке WikiLeaks, среди прочих хакерских инструментов ЦРУ. Несмотря на то, что код был «стерилизован», создатели вируса его модифицировали. Технология распространения вируса не требует никаких действий от пользователя — ни открытия файлов, ни чтения почты, ни перехода по ссылкам — только включённый компьютер с уязвимым Windows, подключённым к Интернету. Атака происходит через сетевую уязвимость Microsoft Security Bulletin MS17-010». Вирус шифрует файлы на зараженном компьютере, после чего требует отправить злоумышленникам от $300 до $600 в биткоинах. Заражению подвержены компьютеры, где не установлены обновления Windows и не стоит свежий антивирус.

Ущерб

Программа-вымогатель WannaCry заблокировала не менее 200 тыс. компьютеров по данным на 15 мая. Зараженными оказались компьютеры МВД России, РДЖ, телеком-операторов «МегаФон» и «ВымпелКом». Атаки были также осуществлены на Сбербанк, Минздрав РФ и систему выдачи прав ГИБДД. В Германии хакерской атаке подверглись системы крупнейшего железнодорожного оператора Deutsche Bahn. В Великобритании под ударом оказались сервисы больниц. В Японии среди жертв вируса оказались некоторые подразделения Nissan и Hitachi, в Китае нефтяной гигант PetroChina подтвердил, что пострадали платежные системы на некоторых его заправках. Также пострадали несколько испанских компаний (телекоммуникационный гигант Telefonica, энергетическая фирма Iberdrola, поставщик коммунальных услуг Gas Natural), компания экспресс-доставки FedEx, компания Renault.

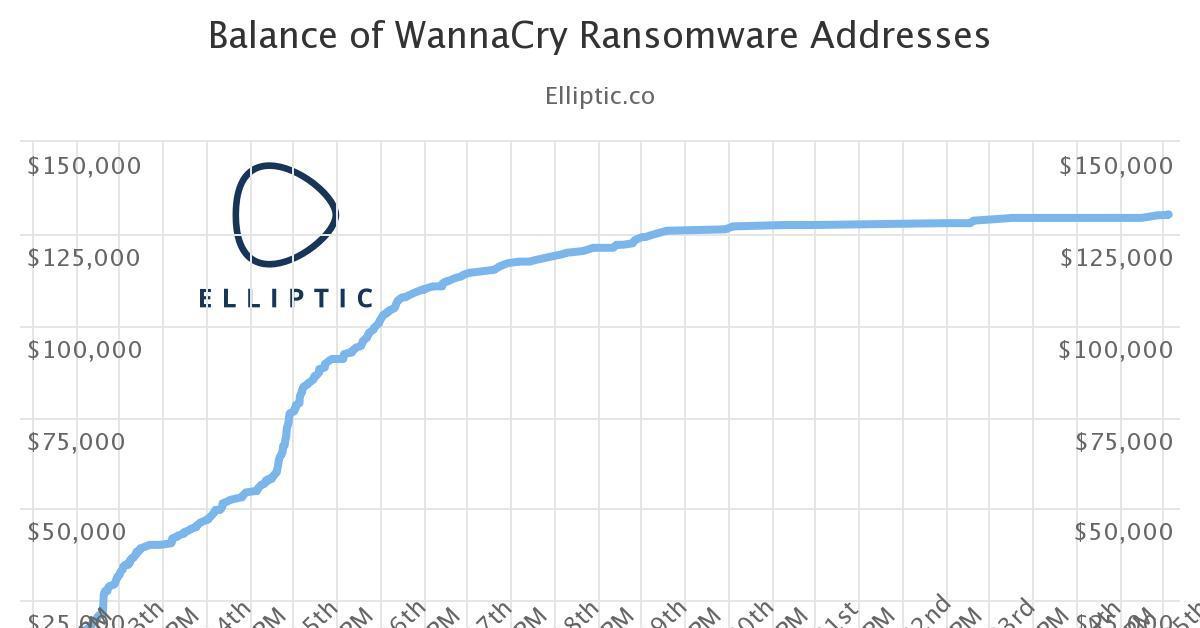

Создатели вируса-вымогателя WannaCry уже получили от своих жертв более $55 тыс. Пользователи создали ресурс, где в режиме реального времени можно проследить за перечислениями средств на счета злоумышленников.

Позиция пострадавшей стороны

Президент России Владимир Путин прокомментировал вирусную атаку на компьютерные системы организаций вирусом WannaCry: «Что касается источника этих угроз, то, по-моему, руководство Microsoft об этом прямо заявило. Сказали о том, что первичным источником этого вируса являются спецслужбы Соединенных Штатов, Россия здесь совершенно ни при чем. Мне странно слышать в этих условиях что-то другое».

Первую волну вируса удалось остановить благодаря британскому программисту, который обнаружил, что вирус обращается по адресу iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com и решил зарегистрировать домен, чтобы проследить его активность. Как выяснилось, адрес был зашит в коде вируса на тот случай, если его потребуется остановить. Однако как только хакеры изменят адрес в коде, кибератака продолжится.

Эксперт образовательного проекта «Кибербаталии», руководитель российской практики услуг по информационной безопасности компании PwC Роман Чаплыгин заявил, что зафиксировано более 300 новых штаммов вируса WannaCry.

Пояснение Аналитического центра

Как объясняет генеральный директор компании Attack Killer (входит в ГК InfoWatch) Рустэм Хайретдинов, существует несколько классов вирусов по цели применения: «боевые» — как Stuxnet, атаковавший энергетические объекты в Иране и остановивший на какое-то время развитие ядерной программы в стране, «коммерческие» — которые пишутся с целью шантажа, грабежа, мошенничества, а также «информационные атаки» — которые производятся, чтобы продемонстрировать мощь и силу. Трудно назвать атаки на больницу в Великобритании – позицией демонстрации силы, как и рассматривать WannaCry с точки зрения боевых вирусов — он вымогает деньги, таким образом, является образцом коммерческих вирусов.

«Атака шла на все уязвимые компьютеры и российские пользователи оказались наименее подготовленными к ней, и почему — предстоит ещё выяснить. Возможно, это сочетание нескольких факторов, например, большого распространения пиратских копий среди персональных пользователей, — комментирует Рустэм Хайретдинов. — Пользователи таких копий намеренно отключают обновления, поэтому с большой вероятностью за два месяца после выхода патча они себе его не установили. Корпоративные пользователи в массе своей имеют легальные копии операционных систем, однако они и обновляются по-другому — через корпоративные центры обновления. Принятие решение об установке обновления и его техническая реализация в каждой компании это отдельный процесс, который вполне мог затянуться на пару месяцев из-за бюрократии или технических проблем».

Microsort выпустил патч для всех поддерживаемых систем и для неподдерживаемых Windows Server 2003, Windows XP SP2 и SP3. Обычная тактика действия злоумышленников – сразу после выпуска патча изучать его с целью понимания принципов работы (реверсить), а поняв, какую уязвимость он закрывает, писать эксплойт (набор команд для эксплуатации этой уязвимости), пытаться атаковать непропатченных пользователей. Это редко занимает больше нескольких суток, поэтому и рекомендации вендора в этом случае – после публикации патча немедленно его установить, поскольку злоумышленники действуют быстро. Скорость выпуска патча конкретно в этом случае никак бы не повлияла – злоумышленники использовали не «0-day» (уязвимость, к которой нет патча), а уже раскрытую уязвимость.

Чтобы защититься от вируса достаточно установки обновления Microsoft или ручного отключения устаревших и практически не использующихся протоколов.

«В случае заражения вирусом WannaCry, есть возможность восстановления системы из резервных копий. По счастью, этот шифровальшик шифрует файлы немедленно после попадания на компьютер (обычно такие вирусы шифруют данные несколько дней, чтобы зашифрованные файлы попали и в резервные копии). Поэтому восстановление из резервных копий в случае с WannaCry возможно, — объясняет генеральный директор Attack Killer. — На мой взгляд, платить вымогателям — провоцировать их на новые преступления. К тому же, никто не гарантирует, что после перевода денег вам придет код расшифровки».

«Любые эпидемии, в том числе киберэпидемии, и появляются из-за несоблюдения гигиены. Люди перестают заниматься гигиеной, расслабляются и начинают тяжело болеть там, где всё могло обойтись мытьём рук перед едой», — считает Рустэм Хайретдинов.

Выпущеноинструментов дешифрования программ-вымогателей WannaCry; Разблокировать файлы без уплаты выкупа

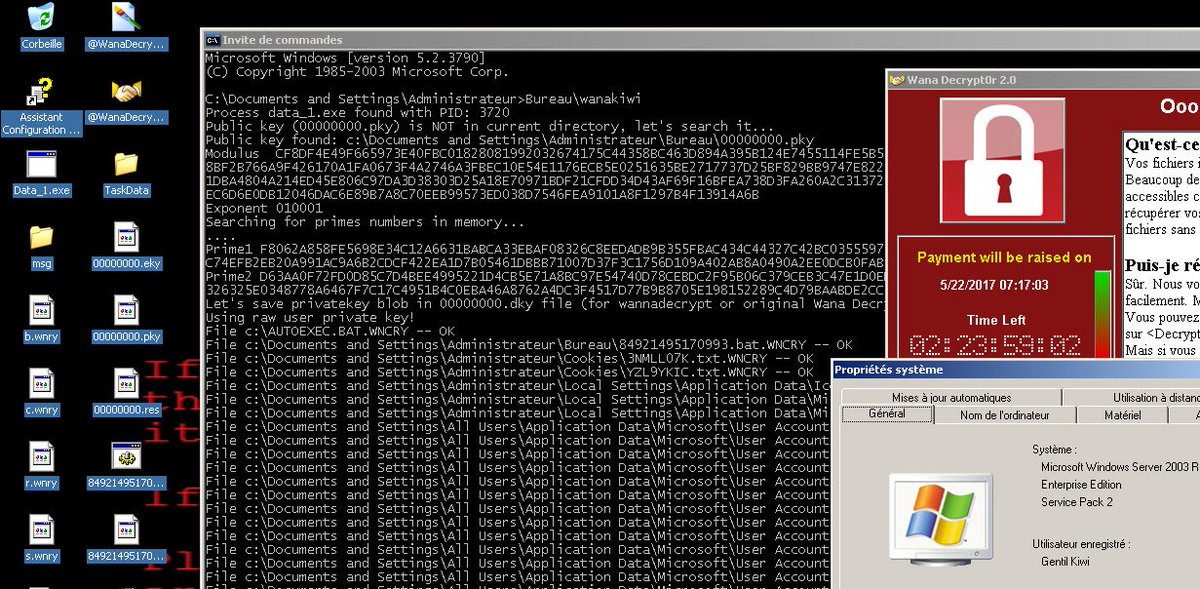

Если ваш компьютер был заражен WannaCry — программой-вымогателем, разорившей мир в прошлую пятницу, — возможно, вам повезет вернуть свои заблокированные файлы, не заплатив киберпреступникам выкуп в размере 300 долларов.Адриен Гине, французский исследователь безопасности из Quarkslab, обнаружил способ бесплатно получить секретные ключи шифрования, используемые вымогателем WannaCry, который работает в операционных системах Windows XP, Windows 7, Windows Vista, Windows Server 2003 и 2008.

Ключи дешифрования программ-вымогателей WannaCry

Схема шифрования WannaCry работает путем создания пары ключей на компьютере жертвы, которые полагаются на простые числа, «открытый» ключ и «закрытый» ключ для шифрования и дешифрования файлов системы соответственно.

Чтобы жертва не могла получить доступ к закрытому ключу и самостоятельно расшифровать заблокированные файлы, WannaCry удаляет ключ из системы, не оставляя жертвам выбора для получения ключа дешифрования, кроме как заплатить выкуп злоумышленнику.

Но вот что интересно: WannaCry «не стирает простые числа из памяти до освобождения связанной памяти», — говорит Гине.

Основываясь на этом открытии, Гине выпустила инструмент для дешифрования программ-вымогателей WannaCry под названием WannaKey , который в основном пытается получить два простых числа, используемых в формуле для генерации ключей шифрования из памяти, и работает только с Windows XP.

Примечание: Ниже я также упомянул еще один инструмент, получивший название WanaKiwi , который работает от Windows XP до Windows 7.

« Он выполняет их поиск в процессе wcry.exe. Это процесс, который генерирует закрытый ключ RSA. Основная проблема заключается в том, что CryptDestroyKey и CryptReleaseContext не стирают простые числа из памяти до освобождения связанных memory. «говорит Гине

Итак, это означает, что этот метод будет работать, только если:

- Зараженный компьютер не был перезагружен после заражения.

- Соответствующая память не была выделена и стерта другим процессом.

« На самом деле это не ошибка авторов программ-вымогателей, поскольку они правильно используют Windows Crypto API. »

Хотя WannaKey извлекает только простые числа из памяти пораженного компьютера, инструмент может использоваться только теми, кто может использовать эти простые числа для генерации ключа дешифрования вручную для расшифровки файлов своего компьютера, зараженного WannaCry.

WanaKiwi: средство дешифрования программ-вымогателей WannaCry

Хорошая новость заключается в том, что другой исследователь безопасности, Бенджамин Делпи, разработал простой в использовании инструмент под названием « WanaKiwi » на основе результатов исследования Гине, который упрощает весь процесс дешифрования файла, зараженного WannaCry.

Все, что нужно сделать жертве, — это загрузить инструмент WanaKiwi с Github и запустить его на своем уязвимом компьютере под управлением Windows с помощью командной строки (cmd).

WanaKiwi работает с Windows XP, Windows 7, Windows Vista, Windows Server 2003 и 2008, подтвердил Мэтт Суич из охранной фирмы Comae Technologies, который также продемонстрировал несколько демонстраций, показывающих, как использовать WanaKiwi для расшифровки файлов.

Хотя инструмент не будет работать для каждого пользователя из-за его зависимостей, он все же дает некоторую надежду жертвам WannaCry получить обратно свои заблокированные файлы бесплатно даже из Windows XP, устаревшей, в основном неподдерживаемой версии операционной системы Microsoft.

WannaCry Ransomware: инструменты дешифруют бесплатно

Шифрование и управление ключами , Управление мошенничеством и киберпреступностью , Технологии нового поколения и безопасная разработка

Декрипторы от французских исследователей могут спасти множество жертв Мэтью Дж.Schwartz ( евроинфосек) • 22 мая, 2017 WanaKiwi расшифровывает ПК с Windows, зараженный WannaCry. (Источник: Бенджамин Делпи)Хорошие новости для многих жертв WannaCry: бесплатные инструменты могут использоваться для расшифровки некоторых компьютеров, которые были принудительно зашифрованы программой-вымогателем, при условии, что простые числа, использованные для создания криптографических ключей, остаются в памяти Windows и еще не были был перезаписан.

См. Также: Обсуждение в реальном времени | Обеспечение роста бизнеса: путь к круглосуточному обнаружению угроз и реагированию

У инструментов дешифрования есть несколько предостережений: затронутые системы не должны быть выключены или перезагружены.Пользователи также должны иметь доступ к зараженной системе с правами администратора. И даже в этом случае, предупреждают исследователи безопасности, эти инструменты могут работать не со всеми типами зараженных систем.

Но инструменты дают жертвам WannaCry потенциальный способ восстановить свои системы, не задумываясь о том, заплатят ли они злоумышленникам. Эксперты по безопасности и правоохранительные органы рекомендуют по возможности не платить выкуп, поскольку они напрямую финансируют будущую киберпреступность (см. Please Don’t Pay Ransoms, FBI Urges ).

заражений WannaCry начали распространяться по всему миру 12 мая, заразив более 200000 компьютеров Windows со скоростью и серьезностью, невиданной со времен червей Love Bug и SQL Slammer в начале 2000-х годов (см. Teardown: WannaCry Ransomware ).

Кто разработал WannaCry, добавил возможность его распространения как червя, нацелившись на два просочившихся эксплойта «Equation Group», включая ошибку протокола блокировки сообщений сервера Windows, которую Microsoft исправила для своих новых систем Windows в марте с помощью обновления безопасности MS17-010. .Брешь, предположительно созданная Агентством национальной безопасности, просочилась в апреле хакерской группой Shadow Brokers.

После того, как атаки начались, поздно 12 мая Microsoft поделилась экстренными обновлениями для трех операционных систем, которые она официально больше не поддерживает — Windows XP, Windows Server 2003 и Windows 8, — чтобы исправить ошибку SMB.

Французские исследователи безопасности спешат на помощь

После того, как WannaCry впервые появился, три французских исследователя безопасности, работающие круглосуточно, провели обратный инжиниринг программы-вымогателя и начали разработку, тестирование и выпуск инструментов для дешифрования.В четверг Адриен Гине, исследователь безопасности парижской фирмы Quarkslab, занимающейся кибербезопасностью, выпустил WannaKey, который может расшифровывать системы Windows XP. В пятницу Бенджамин Делпи выпустил WanaKiwi, который он построил в свободное время, вдали от своей основной работы в Banque de France. Их усилия были поддержаны и проверены экспертом по безопасности из Дубая Мэттом Суишем.

Ключи шифрования, включая тот, который используется WannaCry для принудительного шифрования ПК жертвы, создаются путем умножения двух невероятно больших простых чисел.

Но, очевидно, есть слабость в функциональности Windows, которую разработчик WannaCry использовал, названной Microsoft CryptoAPI, как выяснили исследователи. По крайней мере, на короткое время Windows хранит в памяти копию двух простых чисел, которые она предоставила WannaCry. Соответственно, эти простые числа могут быть восстановлены, независимо использованы для вычисления ключа шифрования, а затем использованы для дешифрования всех принудительно зашифрованных данных.

#wanakiwi для расшифровки файлов #WANACRY по частям ключа в памяти (спасибо @adriengnt за идею) https: // t.co / 7LTTZXXEsB

— Benjamin Delpy (@gentilkiwi) 19 мая 2017 г.

XP иногда, 7, если повезет pic.twitter.com/3V8gFaIkCF

Попробуйте WanaKiwi First

Сообщается, что из двух инструментов WanaKiwi является более простым в использовании. Более того, сообщает Suiche, WanaKiwi может расшифровать системы как Windows XP, так и Windows 7. «Это означает, что он работает для всех версий Windows от XP до 7, включая Windows 2003 (подтверждено x86), Vista, а также 2008 и 2008 R2», — говорит Суич в своем блоге.

Вывод: попробуйте инструменты и сделайте это немедленно.«Не перезагружайте зараженные машины и попробуйте wanakiwi как можно скорее *!» Суич говорит, что жертвы должны сделать это как можно скорее, «потому что через некоторое время простые числа могут быть перезаписаны в памяти».

WanaKiwi в действии на зараженной системе Windows XP. (Источник: Мэтт Суич.)Выводы Suiche были подтверждены Европейским центром киберпреступности, входящим в состав Европола, правоохранительного разведывательного агентства ЕС, который через Twitter сообщил, что эти инструменты могут «восстанавливать данные при некоторых обстоятельствах.«

#Wannacry для расшифровки файлов, проверенных @ EC3Europol и обнаруженных для восстановления данных в некоторых случаях: https://t.co/E9j59j4p0c https://t.co/3n8hd4hrQi

— Europol (@Europol) 19 мая 2017 г.

«Это не идеальное решение», — сказал Суич Рейтер. «Но это пока единственное работоспособное решение, помогающее предприятиям восстанавливать свои файлы, если они были заражены и не имеют резервных копий», которые позволяют пользователям восстанавливать данные, не платя черным почтовым службам ».

Фирма Kryptos Logic по анализу угроз сообщает Reuters, что по состоянию на среду половина всех IP-адресов, зараженных WannaCry, по всей видимости, находилась в Китае и России, что составляет 30 процентов и 20 процентов всех заражений в мире, соответственно, за которыми следуют Соединенные Штаты с 7 процентов инфекций, а также в Великобритании, Франции и Германии, на каждую из которых приходится по 2 процента инфекций во всем мире.

По словам Костина Райу, исследователя московской компании по безопасности «Лаборатория Касперского», 98 процентов всех систем, зараженных WannaCry, работают под управлением операционной системы Windows 7.

Распространение заражения #WannaCry по версии Windows. Худший хит — Windows 7 x64. Количество Windows XP незначительно. pic.twitter.com/5GhORWPQij

— Костин Райу (@craiu) 19 мая 2017 г.

По состоянию на 7 часов утра по восточному времени США в понедельник 315 жертв заплатили 49 биткойнов на сумму около 108000 долларов на один из трех биткойн-кошельков, связанных с программой-вымогателем.

В надежде на арест

Инструменты дешифрования WannaCry могли появиться слишком поздно для некоторых жертв. После заражения WannaCry предупреждает жертв, что у них есть три дня, чтобы заплатить 300 долларов в биткойнах, прежде чем выкуп вырастет до 600 долларов. Если это не будет оплачено через неделю, программа-вымогатель сообщит, что данные будут заблокированы навсегда.

Даже в этом случае — и если бесплатные инструменты дешифрования не сработали — Дельпи говорит, что у жертв может быть другой вариант: создать резервную копию всех файлов и дождаться, пока полиция найдет и арестует причастных к делу преступников.По его словам, в этот момент они смогут восстановить основной ключ, который использовался для шифрования всех систем.

#wannacry: сделайте резервную копию всех ваших файлов; 00000000.eky и ваши зашифрованные

— Бенджамин Делпи (@gentilkiwi) 20 мая 2017 г.

Когда преступник будет арестован, главный ключ будет использован для расшифровки всего.

Конечно, эта стратегия зависит от того, будут ли идентифицированы, пойманы и привлечены к ответственности разработчик WannaCry или разработчики. Неясно, когда — или если — это может когда-либо случиться.

Можно ли расшифровать файлы, заблокированные WannaCry: Технический анализ | по угрозе Intel | Угроза Intel

Червь-вымогатель WannaCry доминировал в глобальном информационном цикле с момента своего распространения в пятницу.

В настоящее время сообщения о программах-вымогателях зарегистрированы более чем в 150 странах по всему миру, затронув сотни тысяч компьютеров и более 10 000 компаний.

Symantec уже опубликовала блог, в котором подробно описаны все, что вам нужно знать об этой программе-вымогателе и о том, как защитить себя.Однако дальнейшее расследование, проведенное нашими экспертами-аналитиками, которые пытаются найти ключ дешифрования для нейтрализации этой угрозы, позволило выявить дополнительные технические детали.

Записка с требованием выкупа WannaCryАнализ наших инженеров показывает, что вредоносная программа имеет два жестко закодированных открытых ключа, развернутых как часть этого вымогателя: один используется для основной задачи шифрования файлов, а другой используется для шифрования небольшого количества файлов для «Демо-дешифрование» — чтобы авторы вымогателей могли «доказать» жертвам, что они могут расшифровать файлы.Назовем их открытым ключом злоумышленника и демонстрационным открытым ключом, что будет объяснено позже.

Когда вредоносная программа запускается на машине жертвы, она генерирует новую уникальную пару асимметричных ключей RSA 2048 бит. Это означает, что каждой жертве нужен свой ключ дешифрования.

После создания новой уникальной пары ключей вредоносная программа экспортирует открытый RSA-ключ жертвы в локальный файл с именем 00000000.pky, используя CryptExportKey API. Затем он экспортирует закрытый ключ RSA жертвы и шифрует его с помощью жестко закодированного открытого ключа злоумышленника от вредоносной программы и сохраняет его как 00000000.eky на диске. Теперь, когда ключ надежно сохранен, вредоносная программа использует CryptDestroyKey API для уничтожения закрытого ключа в памяти, что ограничивает время восстановления параметров закрытого ключа из памяти любым другим инструментом. К сожалению, время жизни закрытых ключей RSA жертвы настолько ограничено, что нет хорошей возможности восстановить его позже после того, как шифрование было выполнено.

Теперь зловред перечислит все интересующие файлы по их расширению. Если исходный размер файла меньше 209 715 200 байт или настраиваемый предел файлов еще не достигнут, то вредоносная программа будет использовать демонстрационный открытый ключ RSA, который жестко запрограммирован во вредоносной программе.Для этого ключа секретный ключ действительно известен и может использоваться для расшифровки содержимого. Для всех других файлов будет использоваться открытый ключ RSA жертвы, для которого закрытый ключ был надежно зашифрован и хранится локально.

Это означает, что программа-вымогатель теперь генерирует новый 16-байтовый симметричный ключ с помощью API CryptGenRandom для каждого файла, который она хочет зашифровать. Этот симметричный ключ зашифрован с использованием одного из доступных открытых ключей RSA и хранится вместе с копией исходного файла в зашифрованном виде.Использование демонстрационного ключа позволяет злоумышленникам расшифровать несколько файлов, чтобы доказать, что они являются настоящими авторами. К сожалению, это не гарантирует, что у них действительно есть необходимый закрытый ключ RSA для расшифровки закрытого ключа жертвы, который хранился локально.

Это объясняет, почему были заявления о том, что некоторые инструменты доступны для расшифровки всех файлов, заблокированных WannaCry. К сожалению, из нашего анализа того, как работает эта программа-вымогатель, оказалось, что только несколько файлов, зашифрованных с помощью демонстрационного ключа, могут быть расшифрованы с помощью этого инструмента.

Но есть надежда. Файлы, хранящиеся на рабочем столе, в «Моих документах» или на любых съемных дисках компьютера во время заражения, перезаписываются случайно сгенерированными данными и удаляются. Это означает, что их невозможно восстановить с помощью средства восстановления файлов или восстановления диска.

Однако из-за возможных слабых мест вредоносной программы можно восстановить другие зашифрованные файлы в системе, когда они хранились за пределами этих трех мест, с помощью средства восстановления диска для восстановления, поскольку большинство файлов перемещено во временное хранилище. папка и потом нормально удаляется, без перезаписи дворником.Однако коэффициент восстановления может варьироваться от системы к системе, поскольку удаленный файл может быть перезаписан другими операциями с диском.

Короче говоря, должно быть возможно восстановить некоторые файлы, зашифрованные с помощью WannaCrypt, без уплаты выкупа, однако восстановление всех файлов без резервной копии в настоящее время не представляется возможным.

В качестве примечания по безопасности, будьте осторожны с любыми службами, предлагающими дешифрование всех файлов и т. Д., Поскольку эти дешифраторы вполне могут быть замаскированными вредоносными программами.

Мы проверили возможность восстановления файлов с помощью инструмента восстановления диска под названием Disk Drill, на снимке экрана ниже показаны удаленные файлы, обнаруживаемые и восстанавливаемые этим инструментом:

Компьютеры, на которых установлены исключительно старые версии XP, могут действительно сгенерировать ключ дешифрования . Это связано с недостатком, который существует в версиях Windows XP SP1 и SP2 и который был исправлен еще в 2008 году в Windows XP SP3, поэтому процент компьютеров, на которых все еще работают эти версии операционной системы, невелик.

Тем не менее, те, на которых все еще есть компьютеры, работающие с этими системами, могут воспользоваться недостатком в его генераторе псевдослучайных чисел (PRNG), который позволяет кому-то предсказать ключи шифрования, которые будут созданы в будущем, и, что особенно важно, выявить ключи, которые были созданный в прошлом.

Человек может воспользоваться этой уязвимостью, чтобы раскрыть ключ дешифрования в памяти, если вредоносная программа все еще работает, и, следовательно, освободить свои файлы из-под контроля WannaCry.

Тепловая карта показывает, как WannaCry распространяется по мируОБНОВЛЕНИЕ : Исследователь Адриен Гине использовал другую уязвимость XP для восстановления ключей из памяти: https: // github.com / aguinet / wannakey

Есть утверждения, что тот же метод работает и в Windows 7. Однако в нашем первоначальном анализе мы определили, что это будет работать только в лабораторных условиях, например, где:

— несколько файлов зашифрованы

— инструмент уже доступен для выполнения

— инструмент запускается сразу после заражения

Инструмент ищет в памяти ключевые компоненты, однако в нескольких тестах мы обнаружили, что эти ключевые компоненты были перезаписаны.

Несмотря на эти ограничения, жертвы, желающие опробовать инструмент, не имеют побочных эффектов.

Symantec продолжает расследование вымогателя WannaCry. Следите за актуальными обновлениями в учетной записи Intel Threat Intel в Twitter и посетите блог Security Response для получения дополнительной информации об этой угрозе.

Хотите расшифровать ваши файлы? Решение WannaCry для некоторых

Декриптор (Wanakiwi), который был разработан для WannaCry / WannaCrypt / wCrypt.Однако есть одна загвоздка: это работает только для некоторых операционных систем.