Анатомия WannaCry: анализ опасного шифровальщика

«Доктор Веб» обнародовал предварительные результаты анализа вредоносной программы WannaCry, поразившей компьютеры под управлением Windows по всему миру.

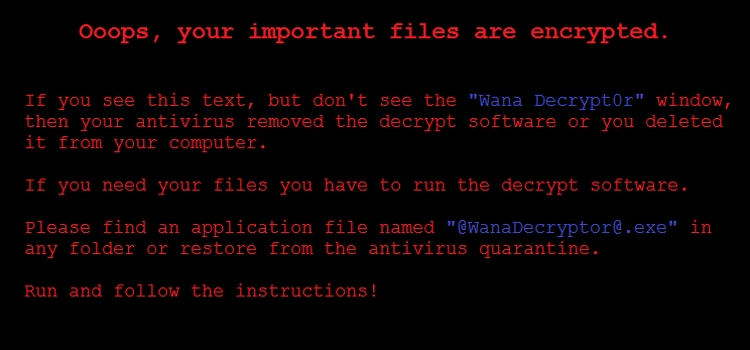

Напомним, что в пятницу, 12 мая, была зафиксирована масштабная атака вымогателя. Зловред кодирует файлы распространённых форматов и требует выкуп в размере до 600 долларов США в биткоинах. Причём WannaCry использует гибридный алгоритм шифрования RSA+AES, что делает восстановление зашифрованных файлов практически невозможным.

Как сообщает «Доктор Веб», WannaCry — это сетевой червь, способный заражать Windows-компьютеры без участия пользователя. Зловред атакует все системы в локальной сети, а также удалённые интернет-узлы со случайными IP-адресами, пытаясь установить соединение с портом 445.

Вредоносная программа состоит из нескольких компонентов. После запуска троян регистрирует себя в качестве системной службы с именем mssecsvc2.0. Далее червь начинает опрашивать узлы, доступные в локальной сети заражённого ПК, а также компьютеры в Интернете. В случае успешного соединения зловред предпринимает попытку заразить эти компьютеры с использованием уязвимости в протоколе SMB.

В состав WannaCry входит дроппер — компонент, предназначенный для установки в операционную систему вредоносного исполняемого файла. В случае WannaCry дроппер содержит большой защищённый паролем ZIP-архив, в котором хранится зашифрованный файл с трояном-энкодером, обои рабочего стола Windows с требованиями злоумышленников, файл с адресами onion-серверов и именем кошелька для приёма биткойнов, а также архив с программами для работы в сети Tor. Основная задача дроппера — сохранить на диск содержимое архива, а также расшифровать и запустить шифровальщик.

Собственно энкодер WannaCry шифрует файлы со случайным ключом. Троян содержит в себе авторский декодер, который удаляет на заражённом компьютере теневые копии и отключает функцию восстановления системы. Декодер позволяет расшифровать несколько тестовых файлов — приватный ключ, необходимый для их расшифровки, хранится в одном из компонентов вредоносной программы. «Однако расшифровка тестовых и всех остальных файлов выполняется с использованием разных ключей. Следовательно, никаких гарантий успешного восстановления повреждённых шифровальщиком данных даже в случае оплаты выкупа не существует

Более подробно с результатами исследования можно ознакомиться здесь.

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Эпидемия WannaCry. Что делать, если ваши файлы зашифровал вирус

В пятницу 12 мая мир охватила одна из крупнейших вирусных эпидемий последних лет – вирус WannaCry (WannaCrypt) заблокировал более 200 тысяч Windows-компьютеров из 150 стран – в том числе, в российском МВД, британских больницах, испанском сотовом операторе и многих других организациях по всему миру.

Хотя масштаб и скорость распространения в этом случае уникальны, механизм работы вируса известен уже много лет: вредоносные «программы-шифровальщики» портят файлы пользователей и требуют выкуп (обычно в биткоинах, «анонимной валюте») за разблокировку.

Что делать, если ваши файлы зашифровал подобный вирус?

Способа расшифровать данные после WannaCry специалисты пока не нашли. В Лаборатории Касперского рекомендуют не пользоваться сторонними «расшифровщиками», так как это может сделать дальнейшую расшифровку и вовсе невозможной.

Отчаявшиеся люди уже перевели вымогателям более $50 тыс., но неизвестно, помогло ли это восстановить данные. Эксперты советуют не платить преступникам.

Специалисты по кибербезопасности едины в одном: лучше всего не допускать заражения WannaCry. Для этого установите обновления безопасности (проблему, которой воспользовались взломщики-вымогатели, Microsoft исправила еще в марте), пользуйтесь надежным антивирусом и файрволом, хотя бы от Microsoft.

Если ваши данные зашифровали другие вирусы, шансов на победу больше.

Известный эксперт в сфере компьютерной безопасности Брайан Кребс рекомендует воспользоваться ресурсом nomoreransom.org – это проект, поддерживаемый антивирусными фирмами и официальными организациями, например, центром по борьбе с киберпреступностью Европола.

На сайте вы найдете подборку инструментов для расшифровки файлов, зашифрованными различными вирусами, вы также можете прислать зашифрованный файл со своего компьютера, чтобы специалисты оценили возможность его расшифровки.

Также Кребс рекомендует форум сайта Bleepingcomputer.com, где энтузиасты помогают друг другу в расшифровке файлов.

Напоследок три важных и простых совета, которыми часто пренебрегают:

– Постоянно делайте несколько резервных копий критичных данных. Копии желательно хранить отдельно. Можно пользоваться и «облачными» сервисами для интернет-бэкапа.

– Постоянно обновляйте свою систему и ключевые программы.

– Не открывайте непрошенные файлы, даже если вам их присылают знакомые.

Как удалить WannaCry Ransomware (расшифровки WannaCry Ransomware)

Удаление WannaCry Ransomware с простых шагов

Интернет и кибер мире были приняты штормом недавно обнаруженные вредоносные шифрования данных, называется WannaCry Ransomware. Он заразил несколько тысяч компьютеров на основе Windows всего за два дня. Этот блог является техническое руководство, которое поможет вам узнать о деталях WannaCry Ransomware и некоторые легкий процесс, чтобы исправить проблему.

О WannaCry Ransomware

WannaCry Ransomware является шифрование файлов вредоносных программ, которые тайно нападает на целевой компьютер Windows и делает глубину сканирования жесткого диска в поисках файлов, которые он может зашифровать. Как правило заблокированные файлы, мультимедиа файлы, музыку, видео, документы MS Officeи другие изо дня в день используемые файлы и приложения. Она также имеетвозможность заблокировать экран компьютера и затем, когда вы открываете компьютер, вы заметите выкуп Примечание на экране. WannaCry Ransomware также известен егодругие имена, такие как WanaCrypt0r 2.0, WannaCry и WCry так далее. Целевыефайлы и зашифрованы с комбинацией RSA и AES шифрования алгоритм и онине могут использоваться любые дальнейшие. Она также имеет характеристикичервя, который означает, что он пытается распространиться по мере возможности и заразить нескольких компьютеров в сетевой среде.

По словам кибер экспертов WannaCry Ransomware уязвимость в Microsoft и компания приступилапатчи для этого в марте но верно также и то, что люди не всегда устанавливать обновление или скачать патчи. Уязвимость по-прежнему остается открытымдля многих компьютеров, и это делает легким для кибер преступников заразить целевой компьютер. Согласно записке выкуп выступил WannaCry Ransomware он спрашивает, что жертвы платить штраф $ 300 для того чтобы получить ключ расшифровки, без которых не может быть доступ к файлам. Он пытается создать панику, что если оплата не производится в течение определенного времени тогда данныебудут повреждены навсегда. Однако кибер эксперты никогда не рекомендую, платить деньги для кибер преступников. Это поможет им финансово в достижении их злой желание. Жертва должна искать альтернативные пути, напримериспользуя инструмент восстановления данных, резервного копирования файлов или копий виртуальных данных и так далее. В то же время сканирование рабочей станции с помощью инструмента мощный противо malware так, чтобыон не мог повредить или зашифровать любые другие файлы, далее.

Как WannaCry Ransomware нападения?

Вторжение WannaCry Ransomware очень тихо. Он часто поставляется в комплекте с freeware, peer-to-peer файлообменные сети, неприятные гиперссылки и так далее. Его основным источником является Интернет, и поэтому вы должны быть очень осторожны, когда вы просматриваете Интернет. Не нажимайте на произвольные файлы или уведомления, которые вы заметите при просмотре онлайн. В то время как вы принимаете скачать какой-либо программы, очень внимательно ознакомьтесь с условиями соглашения страницы и всегда выбирают заранее/Выборочная установка процесса.

Удалить WannaCry Ransomware, используя мощный Windows сканер

Скачать автоматический утилиту для устранения угрозы инфекционных

Как делает WannaCry Ransomware получить в ПК

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить WannaCry Ransomware, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Как может быть опасно WannaCry Ransomware?

Любой вид ПК вредоносных программ всегда опасно, и если это калибров WannaCry Ransomware тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение WannaCry Ransomware является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить WannaCry Ransomware, как только его ранние симптомы получить заметили.

Инструкции по удалению WannaCry Ransomware

План а: избавиться от WannaCry Ransomware с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б: удалить WannaCry Ransomware с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Windows OS план а: избавиться от WannaCry Ransomware с ручным

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить WannaCry Ransomware легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

Шаг 1: Удалить WannaCry Ransomware из панели управления

Нажмите «Ключ Windows + R ключ» altogether для того, чтобы открыть запуска Windows

2. Напишите «Панель управления» в окне «Запуск» и нажмите клавишу Enter для того, чтобы открыть панель управления

3. Нажмите на опцию «Удалить программу»

4. Выберите WannaCry Ransomware и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

Шаг 2: Удалить WannaCry Ransomware из браузеров

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите WannaCry Ransomware расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения WannaCry Ransomware

В Internet Explorer: Откройте IE > нажмите Инструменты > нажмите на управление надстройками, инструменты и расширения > выберите расширения WannaCry Ransomware и его элементы и удалите их.

Шаг 3: Удалить WannaCry Ransomware вредоносные файлы и записи из реестра

. Откройте окно RUN, нажав «окно ключ + R ключ» вообще.

Введите команду Regedit и нажмите клавишу «Enter» для того, чтобы открыть реестр.

3. Обнаружение записи реестра, созданные WannaCry Ransomware и тщательно удалить их по одному

- HKLM\SOFTWARE\Classes\AppID\<random>.exe

- HKEY_CURRENT_USER\software\Microsoft\Internet Explorer\Main\Start Page Redirect=”http://<random>.com”

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\virus name

- HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon “Shell” = “%AppData%\<WannaCry Ransomware>.exe”

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- ‘Random’ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Random

План б: удалить WannaCry Ransomware с автоматической WannaCry Ransomware утилиту

Step1. Сканируете зараженный компьютер с SpyHunter, чтобы удалить WannaCry Ransomware.

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

Примечание: Во время загрузки SpyHunter в вашем ПК, ваш браузер может отображать поддельные предупреждение таких, как «этот тип файла может нанести вред вашему компьютеру. Вы все еще хотите сохранить Download_Spyhunter-installer.exe так или иначе?». Помните, что это обман сообщение, которое фактически порожденных PC инфекции. Вы должны просто игнорировать сообщение и нажмите на кнопку «Сохранить».

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить WannaCry Ransomware и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

4. Нажмите на кнопку «Исправить угроз», чтобы удалить все компьютерные угрозы, обнаруженные SpyHunter.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены WannaCry Ransomware.

Методы, используемые средством автоматического удаления WannaCry Ransomware

WannaCry Ransomware является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической WannaCry Ransomware средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

Нажмите здесь, чтобы загрузить автоматическое утилиту для удаления WannaCry Ransomware

Лингвистический анализ WannaCry показал, что малварь написали китайцы — «Хакер»

Паника, которую породили атаки шифровальщика WannaCry, постепенно стихает, а ИБ-специалисты пытаются понять, кто стоял за его разработкой и придумал распространять вымогателя с помощью эксплоитов ETERNALBLUE и DOUBLEPULSAR, похищенных у АНБ.

До сих пор доподлинно неизвестно, на ком именно лежит ответственность за происшедшее. Еще на прошлой неделе специалисты компании Symantec и «Лаборатории Касперского» представили анализ случившегося и сообщили, что с большой долей вероятности шифровальщика создали северокорейские хакеры из небезызвестной группировки Lazarus, за которой эксперты наблюдают уже много лет.

Теперь мыслями о происхождении WannaCry поделились и сотрудники компании Flashpoint, Джон Кондра (Jon Condra) и Джон Костелло (John Costello). К делу они подошли довольно необычно и изучали не исходные коды и поведение малвари, но провели лингвистический анализ сообщения с требованием выкупа. Хотя WannaCry поддерживает 28 разных языков, исследователи уверяют, что разработчики шифровальщика достаточно свободно говорят и пишут лишь на китайском и английском.

По словам специалистов Flashpoint, в основе почти всех вымогательских посланий WannaCry лежит один и тот же текст, написанный на английском и китайском языках. Так, если взять английскую версию текста и пропустить ее через Google Translate, переведя на другой язык, полученный текст будет на 96% совпадать с реальным вымогательским сообщениям, которые отображает WannaCry. По сути, английская версия текста использовалась как шаблон для создания вымогательских сообщений на других языках. Однако послание на китайском языке было написано не с помощью машинного перевода.

Результаты экспериментов с Google TranslateИсследователи пишут, что разработчик или разработчики WannaCry определенно хорошо знают китайский язык. На это обстоятельство указывает тот факт, что вымогательское сообщение представлено в двух вариантах: один использует традиционные иероглифы, а другой упрощенные. Кроме того, вымогательское послание на китайском явно отличается от английского шаблона, и его писал человек, хорошо знакомый с тонкостями языка.

«Несмотря на то, что сообщение на английском явно написано кем-то, кто хорошо владеет языком, явные грамматические ошибки в послании указывают на то, что английский язык не является для этого человека родным или он плохо образован.

Два вымогательских сообщения на китайском языке существенно отличаются от остальных, как по формату, так и манере написания. Google Translate провалил китайско-английский и английско-китайский тесты, представив неточные результаты. Это наводит на мысль о том, что китайский текст, скорее всего, не был сгенерирован на базе английского шаблона.

Сразу несколько отличительных черт послания говорят о том, что текст был написан [человеком], который свободно владеет китайским языком. К примеру, опечатка «帮组» вместо «帮助», что означает «помощь», явственно указывает на то, что текст был набран с помощью системы ввода иероглифов, а не сгенерирован машиной, путем перевода с другого языка. Более того, в сообщении используется правильная грамматика, пунктуация, синтаксис и все символы подобраны верно, а это говорит о том, что автор, вероятнее всего, свободно владеет [китайским языком] или родился в Китае. В тексте, тем не менее, есть как минимум одна незначительная грамматическая ошибка, но ее можно отнести на счет автозаполнения или принять за ошибку при копировании.

Также в тексте используются термины, которые позволяют дополнительно сузить возможный круг географического местоположения [разработчиков]. Так, выражение «礼拜» означает «неделя» и оно наиболее распространено на юге Китая, в Гонконге, на Тайване и в Сингапуре. «杀毒软件» означает «антивирус» и такое написание чаще всего встречается в континентальном Китае».