Максимальная защита Wi-Fi сети и роутера от других пользователей и взлома

Так сложилось, что многие несерьезно относятся к защите своей домашней Wi-Fi сети и самого маршрутизатора. В лучшем случае Wi-Fi сеть защищена каким-то паролем, а заводской пароль маршрутизатора изменен. Но и это бывает не всегда. Очень часто пользователи оставляют Wi-Fi сеть полностью открытой. По доброте душевной, или просто лень устанавливать, а потом еще и вводить этот пароль – я не знаю. Но это очень глупо.

Я думаю, что многие просто не понимают, чем может быть опасно подключение других пользователей, или что еще хуже – злоумышленников к их Wi-Fi сети. Вот представим, что у нас есть домашняя беспроводная сеть. Пускай она защищена паролем, или полностью открыта. Но путем взлома, или простого подключения (если сеть не защищена), к ней подключились другие пользователи. У этих пользователей скорее всего нет плохих намерений. Им не интересны наши личные файлы и у них нет цели нам как-то навредить.

Вроде ничего страшного, нам же не жалко. Но нужно понимать, что эти чужие устройства создают нагрузку на наш маршрутизатор. Он начинает медленно работать. Падает скорость соединения. А если они качают/раздают торренты? Или в онлайн игры играют? Это большая нагрузка на сеть и роутер. Он может вообще зависать, глючить и т. д. Но это еще пол беды. Если у нас настроена локальная сеть, открыт доступ к каким-то файлам на компьютере, то все кто подключен к вашему роутеру тоже могут получить доступ к вашим файлам. А это уже как минимум неприятно. А пароль администратора на маршрутизаторе вы сменили? Если нет, то у этих других пользователей есть доступ к настройкам роутера. И они вообще могут сменить/поставить пароль на Wi-Fi. На ваш Wi-Fi. И вам придется сбрасывать настройки роутера и все заново настраивать.

А ведь могут быть более серьезные проблемы. Особенно, когда из-за плохой защиты вашей беспроводной сети к ней получит доступ какой-то злоумышленник. Он, например, может совершать какие-то противоправные действия через ваше подключение. Например, размещать, или загружать какие-то запрещенные файлы. А отвечать за это скорее всего придется именно вам. Так же через маршрутизатор можно получить доступ к вашим устройствам и информации, которая на них храниться.

Он, например, может совершать какие-то противоправные действия через ваше подключение. Например, размещать, или загружать какие-то запрещенные файлы. А отвечать за это скорее всего придется именно вам. Так же через маршрутизатор можно получить доступ к вашим устройствам и информации, которая на них храниться.

Разумеется, что любую Wi-Fi сеть можно взломать. И 100% защиты нет. Но вряд ли кто-то станет тратить время и силы на то, чтобы получить доступ к обычной домашней Wi-Fi сети. Если, конечно, вы не храните сверх секретную информацию и конкретно ваша беспроводная сеть не представляет особый интерес для злоумышленников. Поэтому, я всем рекомендую как минимум устанавливать хороший пароль на Wi-Fi и на сам маршрутизатор. Но кроме этого у меня есть еще несколько рекомендаций, которые позволят вам максимально защитить свою беспроводную сеть и маршрутизатор от других пользователей (в лице соседей, злоумышленников и т. д.) и взлома.

Для изменения настроек безопасности маршрутизатора необходимо зайти в его веб-интерфейс.

Установите надежный пароль Wi-Fi сети

Ваша Wi-Fi сеть должна быть защищена паролем. Хорошим паролем. Никаких «11111111», «12345678», «qwertyui» и т. д. Не поленитесь придумать надежный пароль, в котором будут заглавные буквы, цифры и специальные знаки (~ ! @ # $ % & * ). Так же не поленитесь записать этот пароль, чтобы потом в комментариях не спрашивать: а как узнать пароль от своего Wi-Fi?

Да, такие пароли не совсем удобно вводить при подключении устройств. Но так ли часто вы подключаете новые устройства? Думаю, что нет.

Настройки безопасности беспроводной сети – это не только пароль. Нужно в настройках выбрать современный и надежный тип безопасности и шифрования беспроводной сети. Если у вас нет желания смотреть отдельную статью на эту тему, то скажу, что лучше ставить WPA2 — Personal с шифрованием AES.

Если вы не знаете как установить, или сменить пароль на Wi-Fi на своем маршрутизаторе, то смотрите статью как защитить сеть Wi-Fi паролем. Если в статье вы не найдете инструкций для своего маршрутизатора, то воспользуйтесь поиском по сайту. Если и там ничего не найдете, то оставьте свой вопрос в комментариях. Только напишите модель. Я постараюсь подсказать, как и где можно поменять пароль на вашем устройстве.

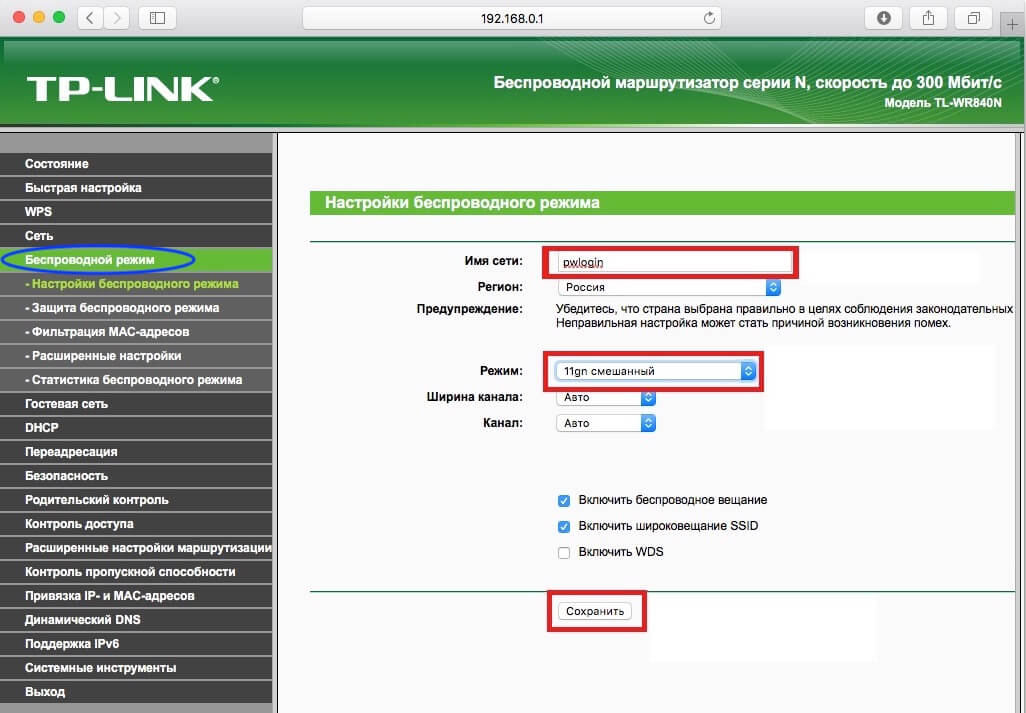

Сюда еще хочу добавить, что желательно менять имя беспроводной сети (SSID). Придумайте какое-то оригинальное имя. Так вы не потеряете свою сеть среди других соседних сетей.

Защитите настройки маршрутизатора паролем

Этот пароль никак не относится к Wi-Fi. Он используется исключительно для защиты настроек роутера. Чтобы никто кроме вас не смог зайти в веб-интерфейс роутера и сменить там какие-то настройки. Как правило, устанавливается логин и пароль (иногда только пароль). На некоторых роутерах он установлен по умолчанию. Обычно используется admin/admin.

После установки/смены пароль, его нужно будет вводить каждый раз, когда вы будете заходить в веб-интерфейс.

На эту тему я уже подготовил отдельную статью: как на роутере поменять пароль с admin на другой. Там я показывал, как установить пароль на роутерах ASUS, D-Link, TP-Link, ZyXEL.

Отключите функцию WPS

С помощью WPS можно быстро и без ввода пароля подключать устройства к беспроводной сети. Но как показывает практика, WPS мало кто пользуется. Можно найти много материалов, где написано о разных проблемах с безопасностью функции WPS. Поэтому, для защиты роутера от взлома, эту функцию лучше отключить.

Кроме этого, я замечал, что из-за WPS очень часто не удается подключить некоторые устройства к Wi-Fi, или настроить маршрутизатор в режиме моста.

Как работает WPS и как отключить его, я писал здесь: https://help-wifi. com/sovety-po-nastrojke/chto-takoe-wps-na-wi-fi-routere-kak-polzovatsya-funkciej-wps/

com/sovety-po-nastrojke/chto-takoe-wps-na-wi-fi-routere-kak-polzovatsya-funkciej-wps/

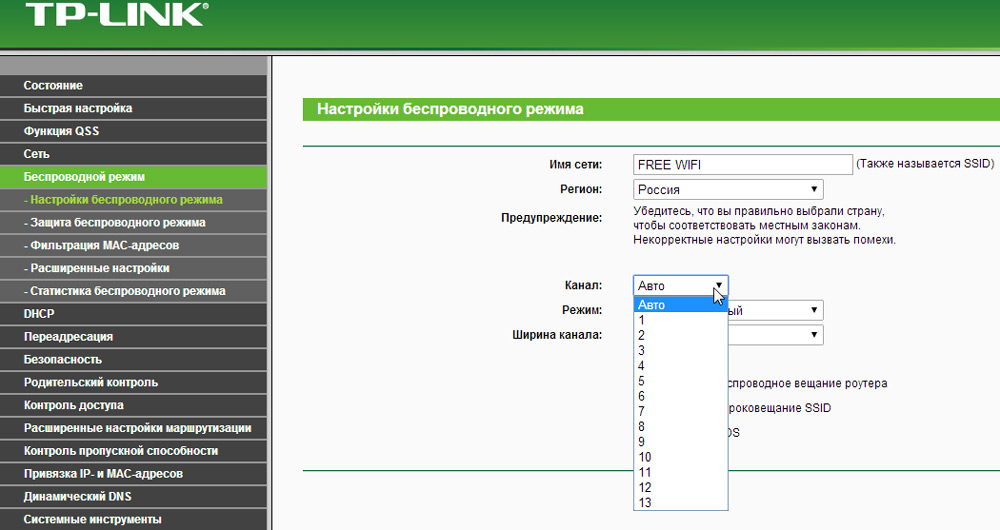

Спрячьте Wi-Fi сеть от посторонних глаз

В настройках Wi-Fi сети на маршрутизаторе есть такая функция как «Скрыть SSID» (Hide SSID), или «Отключить широковещание SSID». После ее активации устройства перестанут видеть вашу Wi-Fi сеть. А чтобы к ней подключиться, нужно будет указать не только пароль, но и имя самой сети (SSID). А это дополнительная защита.

Эта настройка обычно находится в разделе с настройками беспроводной сети. Можете посмотреть, например, как сделать Wi-Fi сеть невидимой на роутерах TP-Link. После этого вам может пригодиться инструкция, в которой я показывал как подключиться к скрытой Wi-Fi сети.

Настройте фильтрацию по MAC-адресам

Не уверен, что эта функция есть в каждом маршрутизаторе, но думаю, что должна быть. MAC-адрес – уникальный адрес Wi-Fi адаптера (модуля). То есть, у каждого устройства он свой. В настройках роутера можно прописать MAC-адреса тех устройств, которые могут подключаться к вашей сети (создать белый список адресов).

Это наверное самая эффективная защита маршрутизатора. Неудобство лишь в том, что при подключении новых устройств придется заходить в настройки роутера и прописывать их MAC-адреса.

Немного об этих настройках я рассказывал в статье как заблокировать устройство (Wi-Fi-клиента) на роутере по MAC-адресу. Только там я создавал черный список устройств (которым запрещено подключаться), а в нашем случае нужно создавать белый список MAC-адресов устройств (которым разрешено подключаться).

Дополнительные рекомендации

Еще несколько советов, которые помогут сделать ваш роутер еще более защищенным.

- Обновляйте прошивку маршрутиазтора. В новых версиях программного обеспечения могут быть улучшены не только какие-то функции, или стабильность работы, но и безопасность.

- Брандмауэр, Антивирус, Межсетевой экран, Защита DoS – все, или некоторые подобные функции присутствуют в современных маршрутизатора.

Обычно, они включены по умолчанию. Не отключайте их без необходимости и не меняйте настройки.

Обычно, они включены по умолчанию. Не отключайте их без необходимости и не меняйте настройки. - Удаленный доступ к роутеру – это управление роутером через интернет. Если вы не используете эту функцию, то ее лучше отключить.

- Время от времени меняйте пароль Wi-Fi сети.

- Проверяйте, нет ли чужих устройств в списке подключенных клиентов на вашем роутере. Как посмотреть: кто подключен к роутеру ASUS, кто подключен к роутеру D-Link, кто подключен к роутеру TP-Link.

Все эти базовые настройки помогут вам залатать основные «дыры» в безопасности вашего роутера и Wi-Fi сети, которую он раздает. Думаю, что для домашних Wi-Fi сетей этих рекомендаций более чем достаточно.

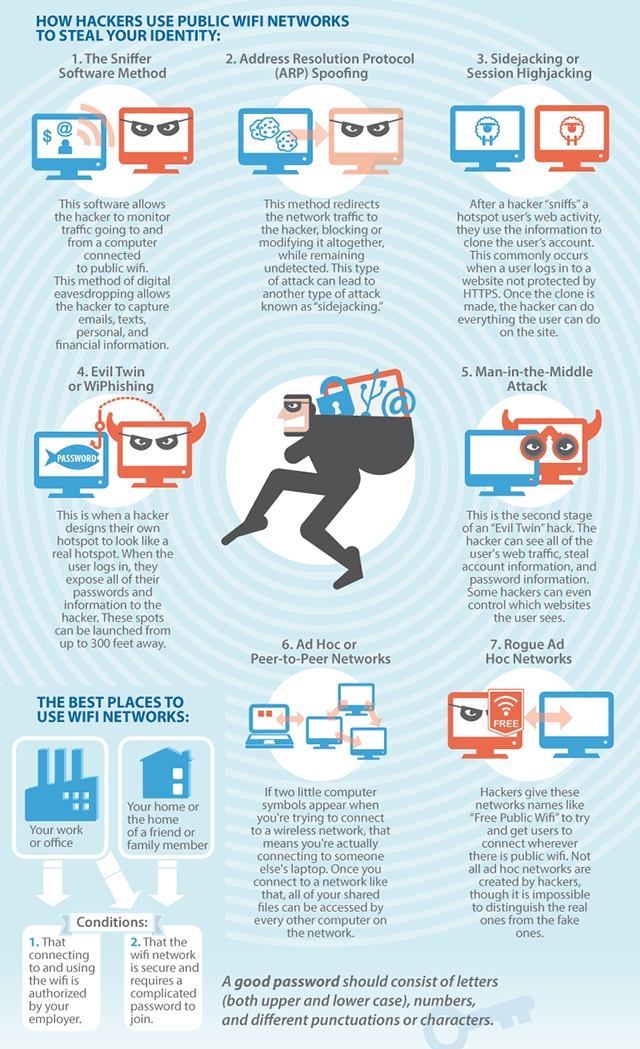

Защита WIFI сети от злоумышленников.

Мы много писали на наших стараницах в взломе WIFI и различных методах атаки. Давайте сегодня остановимся на немного другой теме и поговорим о обратной стороне. В данном материале вы узнаете что такое защита WIFI сети от злоумышленников и как активно противостоять хакерам которые пытаются взломать ваш роутер.

Основы защиты беспроводных сетей

Безопасность беспроводной сети специально создана для того, чтобы неавторизованные пользователи не могли получить доступ к вашей беспроводной сети и украсть конфиденциальную информацию. Тип беспроводной безопасности, которую использует отдельный пользователь, определяется его беспроводным протоколом.

Сегодня многие дома и компании работают и полагаются на беспроводные сети. Wi-Fi невероятно эффективен для поддержания пользователей подключенными к интернету 24 часа в сутки каждый день недели. Вышеупомянутое преимущество в сочетании с тем, что он поставляется без помех, делает беспроводную сеть еще более привлекательной.

Однако есть и другая сторона, поскольку сигналы Wi-Fi могут транслироваться за пределами дома или компании. Это означает, что Wi-Fi уязвим для хакеров; увеличивая легкий доступ людей в соседних домах или даже людей на соседней парковке. Вот тут-то и возникает важность обеспечения надежной беспроводной безопасности.![]()

Вы можете задаться вопросом, что представляет собой опасность, если она вообще существует, для других людей, имеющих доступ к вашему Wi-Fi. Ну, есть ряд опасностей для уязвимой беспроводной сети. Например, хакеры смогут получить доступ к личной информации, украсть вашу личность и использовать ее против вас. Были случаи, когда люди попадали в тюрьму за преступление, которое они не совершали через интернет.

Когда другие люди смогут получить доступ к вашему Wi-Fi, скорее всего, ваш ежемесячный счет резко возрастет. Кроме того, другие люди, использующие ваше Wi-Fi соединение без вашего разрешения, значительно снизят скорость доступа в Интернет. В современную цифровую эпоху, когда Интернет является местом, где живут недобросовестные люди, безопасность Wi-Fi не может быть занижена.

Нетрудно защитить ваш Wi-Fi. В этой статье мы расскажем вам, как эффективно защитить сеть Wi-Fi и защитить себя и всех остальных пользователей в вашем доме или офисе от взлома. Первый шаг — рассмотреть тип безопасности вашего Wi-Fi.

Какого типа безопасности имеет ваш WiFi?

Первый шаг к тому, как обезопасить сети Wi-Fi от неавторизованных пользователей, — проверить тип безопасности, используемый вашей Wi-Fi.

Примечательно, что существует как минимум четыре беспроводных протокола, которые включают в себя:

- Wired Equivalent Privacy (WEP)

- Защищенный доступ Wi-Fi (WPA)

- Защищенный доступ Wi-Fi 2 (WPA 2)

- Защищенный доступ Wi-Fi 3 (WPA 3)

Прежде чем мы сможем подробно изучить упомянутые выше беспроводные протоколы, важно научиться определять тип используемой беспроводной безопасности. Помните, что тип вашей беспроводной сети будет WEP, WPA, WPA2 или WPA3. Ниже приведены инструкции по проверке типа используемой беспроводной безопасности:

- Зайдите в настройки подключения Wi-Fi на вашем телефоне

- В списке доступных сетей найдите свою конкретную беспроводную сеть.

- Нажмите на нее, чтобы получить доступ к конфигурации сети

- Конфигурация сети должна указывать тип используемой вами беспроводной защиты.

- Если вы не можете выполнить вышеупомянутые действия на своем телефоне, попробуйте получить доступ к настройкам Wi-Fi на беспроводном маршрутизаторе.

- Если у вас возникли проблемы, обратитесь за помощью к вашему интернет-провайдеру.

Однако более простой способ проверки на шифрование — использование приложения, известного как NetSpot, которое считается лучшим в отрасли. После того, как вы определили тип безопасности вашего Wi-Fi, вы должны убедиться, что он использует эффективный беспроводной протокол.

Что такое беспроводные протоколы безопасности?

Беспроводные протоколы предназначены для защиты беспроводных сетей, используемых в домах и зданиях других типов, от хакеров и неавторизованных пользователей. Как упоминалось ранее, существует четыре протокола безопасности беспроводной сети, каждый из которых отличается по силе и возможностям. Беспроводные протоколы также шифруют личные данные, передаваемые по радиоволнам. Это, в свою очередь, защищает ваши личные данные от хакеров и непреднамеренно защищает вас.

Ниже подробно рассматривается тип беспроводных протоколов, о которых должен знать каждый:

- Wired Equivalent Privacy (WEP): это первый протокол безопасности беспроводной связи, когда-либо разработанный. Несмотря на то, что он был разработан в 1997 году, он все еще используется сегодня. Несмотря на это, он считается наиболее уязвимым и наименее безопасным протоколом безопасности беспроводной сети.

- Защищенный доступ Wi-Fi (WPA): этот беспроводной протокол безопасности предшествует WEP. Следовательно, он предназначен для устранения недостатков, обнаруженных в протоколе WEP. В частности, для шифрования используется протокол целостности временного ключа (TKIP) и предварительный ключ (PSK).

- Защищенный доступ Wi-Fi 2 (WPA 2): WPA 2, преемник WPA, обладает расширенными функциями и возможностями шифрования. Например, WPA 2 использует протокол кода аутентификации цепочки сообщений (CCMP) шифровального режима счетчика вместо (TKIP). Известно, что эта функция замены эффективна при шифровании данных.

Следовательно, WPA 2 считается лучшим протоколом безопасности беспроводной сети.

Следовательно, WPA 2 считается лучшим протоколом безопасности беспроводной сети.

- Защищенный доступ Wi-Fi 3 (WPA 3): это недавний беспроводной протокол. Он улучшен с точки зрения возможностей шифрования и защиты хакеров от частных и общедоступных сетей.

Учитывая вышеприведенную информацию, было бы лучше убедиться, что ваш беспроводной протокол является WPA 2 или WPA 3. Если это не так, вы можете легко изменить свой протокол Wi-Fi на WPA 2. Никогда не используйте WEP для шифрования вашего беспроводная сеть, так как она очень слабая и неэффективная в лучшем случае.

Теперь, учитывая все вышесказанное, ниже приведены лучшие советы по безопасности WiFi.

- Проверка мошеннических точек доступа Wi-Fi. Мошеннические точки доступа представляют серьезную угрозу безопасности, поскольку они обеспечивают доступ для хакеров. Лучший способ — провести опрос сайтов Wi-Fi в вашем доме или в здании компании. Лучшее приложение для этого — приложение NetSpot.

Это приложение не только обнаруживает мошеннические точки доступа, но и эффективно избавляется от них.

Это приложение не только обнаруживает мошеннические точки доступа, но и эффективно избавляется от них.

- Усиление шифрования Wi-Fi: чтобы усилить шифрование Wi-Fi, вам необходимо идентифицировать беспроводной протокол, как мы видели выше. Использование NetSpot поможет определить ваш тип шифрования.

- Безопасный пароль WPA 2: Измените пароль WPA 2 на что-то незаметное. Чтобы убедиться, что ваш пароль надежный, используйте разные символы и цифры.

- Скрыть имя сети. Идентификатор вашего набора служб или SSID часто настроен на передачу имени вашей беспроводной сети. Это увеличивает вашу уязвимость. Вы можете легко переключиться на «скрытый», что затруднит для кого-либо подключение к нему, если они не знают тогда название вашей беспроводной сети.

проникновение и защита. 1) Матчасть / Хабр

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символовa-z(2000+ лет перебора на ATI-кластере).Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1)

Матчасть

2)Kali. Скрытие SSID. MAC-фильтрация. WPS

3)WPA. OpenCL/CUDA. Статистика подбора

Но сначала — матчасть.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic

AuthName "My super secret zone!"

AuthUserFile /home/. htpasswd

Require valid-user

htpasswd

Require valid-user

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64

# YWRtaW46cGFzcw==

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего. Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит sslstrip — что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов).

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.

p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

10 советов для безопасности беспроводной сети

Предлагаем вашему вниманию список из 10 рекомендаций для малого и среднего бизнеса, разработанных специалистами научно-исследовательского центра Института программной инженерии Карнеги-Меллон (Software Engineering Institute, SEI), которые помогут вам на базовом уровне усилить защиту своей сети WiFi, заставив хакеров ретироваться и искать в другом месте более удобные цели для своих атак.

Совет № 1. Используйте безопасные WiFi-маршрутизаторы бизнес-класса

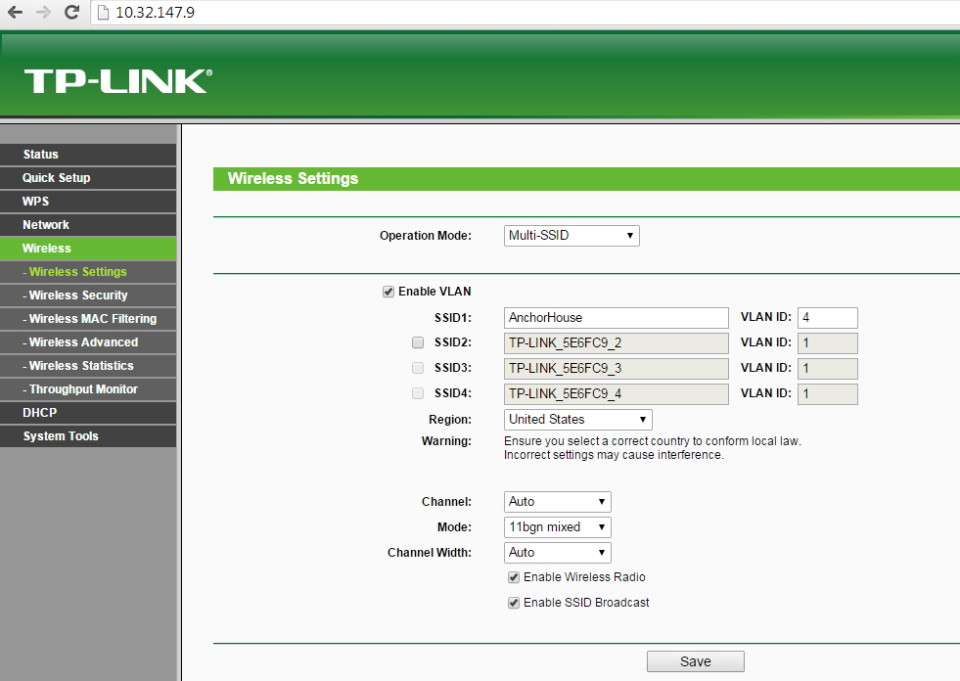

Безопасность беспроводной сети начинается с выбора беспроводного маршрутизатора, который способен обеспечить строгое следование всем требованиям по безопасности и необходимой вам функциональности. Роутеры для дома и бизнеса отличаются, поэтому убедитесь, что выбранная модель полностью отвечает всем вашим конкретным бизнес-требованиям. WiFi-маршрутизатор бизнес-класса предоставляет расширенные возможности конфигурации и пропускной способности, а также обеспечивает поддержку VLAN (Virtual Local Area Network, логическая локальная компьютерная сеть), нескольких SSID (Service Set Identifier, уникальное наименование беспроводной сети), встроенного VPN и многое другое.

Роутеры для дома и бизнеса отличаются, поэтому убедитесь, что выбранная модель полностью отвечает всем вашим конкретным бизнес-требованиям. WiFi-маршрутизатор бизнес-класса предоставляет расширенные возможности конфигурации и пропускной способности, а также обеспечивает поддержку VLAN (Virtual Local Area Network, логическая локальная компьютерная сеть), нескольких SSID (Service Set Identifier, уникальное наименование беспроводной сети), встроенного VPN и многое другое.

Совет № 2. Ограничьте доступ к маршрутизаторам

Это кажется очевидным, но у многих компаний их WiFi-роутеры установлены там, где физический доступ к ним имеют все сотрудники компании, а в ряде случаев — и гости. Опасность подобных ошибок проектной команды заключается в том, что простое нажатие кнопки сброса настроек (RESET) вернет маршрутизатор к заводским настройкам и, тем самым, позволит обойти любые меры безопасности, которые вы ранее на нем установили. Поэтому для безопасности беспроводных сетей позаботьтесь о том, чтобы физический доступ к маршрутизатору имел только персонал, уполномоченный для работы с ним.

Совет № 3. Следите за своевременными обновлениями прошивок и программного обеспечения

Убедитесь, что у вас всегда установлено самое последнее обновление прошивки ваших беспроводных маршрутизаторов. Также вам необходимо проконтролировать обновление программного обеспечения безопасности любого из устройств, имеющих доступ к вашей корпоративной сети WiFi. В зависимости от систем, которые у вас развернуты, вы можете автоматизировать этот очень важный для безопасности беспроводной сети процесс. Автоматизация обновлений — это, как правило, лучший вариант для такого рода задач, так как ваша защита перестанет зависеть от человеческого фактора. Таким образом, вы своевременно обеспечите защиту WiFi сети от любых новых уязвимостей, которые уже обнаружены или могут появиться в используемых вами аппаратных или программных решениях.

Совет № 4. Используйте WPA2 или WPA2 enterprise

Корпоративная версия WPA2 предоставит вам больше контроля, так как вы можете задавать индивидуальные имена пользователей и пароли для всех ваших сотрудников, использующих ваш WiFi. Это потребует от вас настройку вашего собственного сервера. Но даже если у вас не хватает опыта или ресурсов для этого, подобные услуги могут быть отданы на аутсорсинг. Таким образом, ваша беспроводная сеть WiFi будет защищена с помощью WPA2 enterprise, а всеми техническими аспектами займется аутсорсинг-провайдер.

Это потребует от вас настройку вашего собственного сервера. Но даже если у вас не хватает опыта или ресурсов для этого, подобные услуги могут быть отданы на аутсорсинг. Таким образом, ваша беспроводная сеть WiFi будет защищена с помощью WPA2 enterprise, а всеми техническими аспектами займется аутсорсинг-провайдер.

Смотрите по теме: WPA2-Enterprise. Как создать безопасную Wi-Fi-сеть

Совет №5. Отключите возможность администрирования через беспроводное соединение на ваших маршрутизаторах

Конечно, осуществлять беспроводное администрирование маршрутизатора гораздо удобней, но, оставляя включенной опцию «Admin Via Wireless», вы тем самым обеспечиваете злоумышленникам более доступный им физически и потенциально опасный путь к вашей сетевой инфраструктуре. Когда эта функция отключена, только пользователи, напрямую подключенные к вашему маршрутизатору через кабель Ethernet, смогут получить доступ к функциям администратора.

Совет № 6. Настройте private доступ для сотрудников и public доступ для гостей

Таким образом вы разделите вашу сеть на две отдельные точки доступа. Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Совет № 7. Регулярно осуществляйте мониторинг всех точек доступа WiFi в зоне действия вашей беспроводной сети

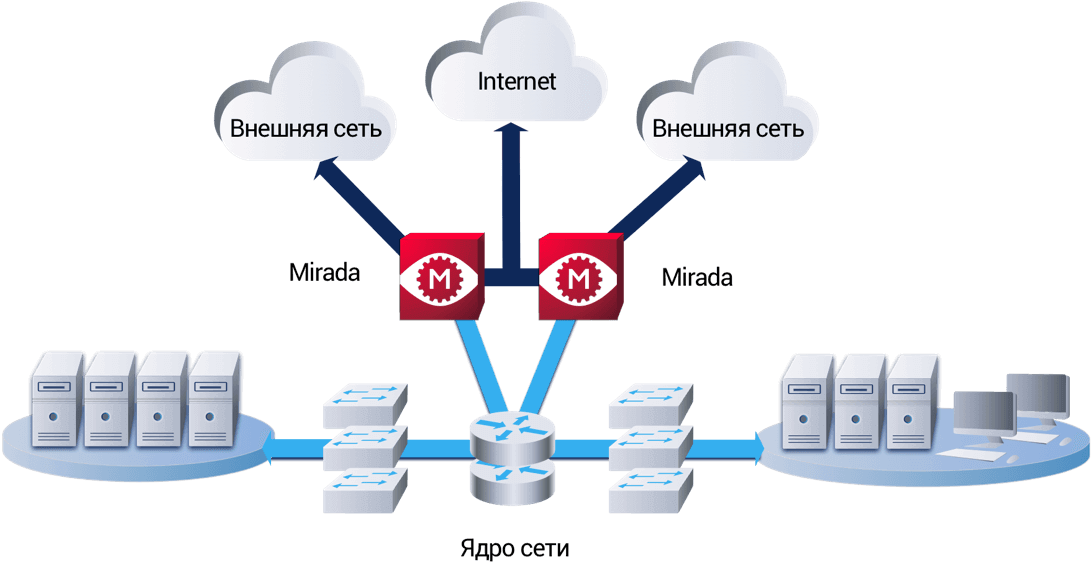

Чтобы защитить беспроводную сеть wi-fi очень важно вовремя выявлять и пресекать все попытки осуществить несанкционированные беспроводные соединения. Регулярный мониторинг вашей беспроводной сети позволит вам своевременно выявлять мошеннические точки доступа, расположившиеся на вашей территории или в непосредственной близости от нее. Выполнение этих проверок также позволит вам узнать, не пытается ли кто-либо их ваших сотрудников осуществить подключение несанкционированной точки доступа в вашей контролируемой зоне. С задачами осуществления такого контроля за вашей беспроводной сетью, в том числе почти мгновенного обнаружения поддельных точек доступа или несанкционированных точек доступа с высокой точностью определения их физического местоположения отлично справится специализированное ПО и оборудование.

С задачами осуществления такого контроля за вашей беспроводной сетью, в том числе почти мгновенного обнаружения поддельных точек доступа или несанкционированных точек доступа с высокой точностью определения их физического местоположения отлично справится специализированное ПО и оборудование.

Совет № 8. Используйте подключение по VPN (Virtual Private Network, виртуальная частная сеть)

Наличие VPN-подключения даст вам несколько дополнительных функций безопасности беспроводной сети. Одной из наиболее важных является возможность защитить WiFi сеть за пределами контролируемой зоны вашего бизнеса. Будь то попытка доступа к вашей сети WiFi из зоны, физически находящейся за пределами контролируемой территории, либо осуществление любого другого соединения, которому вы не можете полностью доверять, — используйте VPN для маскирования своего реального интернет-трафика, чтобы он не мог быть обнаружен и перехвачен хакерами, когда вы или ваши сотрудники находитесь вне зоны вашего офиса.

Совет № 9. Используйте оригинальное имя сети и сложный пароль

Используя часто встречаемый или созвучный SSID вы упрощаете хакерам задачу взлома вашей сети. Сделаете его необычным. Кроме того, при выборе пароля для беспроводной сети многие компании поступают крайне опрометчиво. Так, согласно опросу, проведенному компанией Preempt Security, специализирующейся на информационной безопасности, более 35% компаний сегмента малого бизнеса имеют слабые, легко взламываемые пароли по сравнению с менее чем пятью процентами для более крупных предприятий. Таким образом, чтобы защитить вашу корпоративную сеть WiFi от взлома, обязательно выберите надежный сетевой пароль и регулярно меняйте его.

Совет № 10. Используйте политику безопасности, которая действенно работает

Реализация всех вышеприведенных рекомендаций, безусловно, увеличит безопасность вашей беспроводной сети, но без строгой и действенной политики безопасности все ваши усилия по защите сети WiFi окажутся бесполезными. Каждый ваш сотрудник должен четко понимать и нести ответственность за то, как он распоряжается корпоративной сети WiFi, а также использует системные ресурсы и чувствительные для бизнеса компании данные вне офиса. Разглашение информации о пароле доступа, добавление несанкционированных устройств, посещение сомнительных сайтов, открытие электронных писем от неизвестных источников и другие рискованные действия любого из ваших сотрудников могут полностью нивелировать все ваши усилия по обеспечению информационной безопасности. Периодически (хотя бы один раз в квартал) напоминайте вашей рабочей команде о корпоративной политике безопасности, объясняйте им последствия ее нарушения, а также постоянно прикладывайте усилия к приобщению всех сотрудников компании к сотрудничеству в этом вопросе.

Каждый ваш сотрудник должен четко понимать и нести ответственность за то, как он распоряжается корпоративной сети WiFi, а также использует системные ресурсы и чувствительные для бизнеса компании данные вне офиса. Разглашение информации о пароле доступа, добавление несанкционированных устройств, посещение сомнительных сайтов, открытие электронных писем от неизвестных источников и другие рискованные действия любого из ваших сотрудников могут полностью нивелировать все ваши усилия по обеспечению информационной безопасности. Периодически (хотя бы один раз в квартал) напоминайте вашей рабочей команде о корпоративной политике безопасности, объясняйте им последствия ее нарушения, а также постоянно прикладывайте усилия к приобщению всех сотрудников компании к сотрудничеству в этом вопросе.

Мне нужна консультация. Свяжитесь со мной.

Смотрите также:

Как защитить от взлома корпоративные сети Wi-Fi

Сети стандарта 802.11 широко используются как дома, так и в корпоративных сетях за счет своего удобства. Однако они являются уязвимыми к взлому, поэтому необходимо понимать, каких настроек безопасности хватит для домашнего использования и как защищаться в корпоративной среде.

Однако они являются уязвимыми к взлому, поэтому необходимо понимать, каких настроек безопасности хватит для домашнего использования и как защищаться в корпоративной среде.

- Введение

- О дефолтной защите Wi-Fi

- Атаки на Wi-Fi глазами вардрайвера

- Атака на WPS

- Перехват headshake

- Evil Twin

- Итог взлома

- Взлом дополнительной защиты

- Безопасности WI-FI в корпоративной среде

- Выводы

Введение

Считается, что безопасность и удобство лежат на разных чашах одних весов. То же самое и относится к сети Wi-Fi: удобно, но не очень безопасно. Уповая на ограниченный радиус действия этой технологии или от недостатка знаний часто специалисты информационной безопасности или системные администраторы не проявляют должной осмотрительности в этом направлении. А ведь такая точка доступа — это дверь в корпоративную сеть и лакомый кусочек для хакеров.

Хакеров, которые профессионально занимаются взломом сетей Wi-Fi, называют вардрайверы..jpg) Это целая субкультура, у которой есть свои форумы в подпольных уголках интернета и хорошие знания данной технологии. А потому необходимо знать, как происходит взлом сети, и постараться защитить свою беспроводную сеть так, чтобы ее взлом становился нецелесообразным по времени и трудозатратам.

Это целая субкультура, у которой есть свои форумы в подпольных уголках интернета и хорошие знания данной технологии. А потому необходимо знать, как происходит взлом сети, и постараться защитить свою беспроводную сеть так, чтобы ее взлом становился нецелесообразным по времени и трудозатратам.

О дефолтной защите Wi-Fi

На данный момент самым популярным методом защиты и шифрования трафика Wi-Fi является WPA2 (Wi-Fi Protected Access v.2).

WPA3 уже появилась, но еще толком не введена в эксплуатацию, хотя уже и была взломана хакерами атакой DragonBlood. Эта атака не очень сложная в воспроизведении, и за счет манипуляций с таймингами и побочным кешем позволяет узнать пароль от Wi-Fi. Поэтому самой безопасной все же остается WPA2, которой и рекомендуется пользоваться на сегодняшний день.

Сама же WPA2 бывает двух видов: PSK (Pre-Shared Key) и Enterprise. PSK использует для авторизации пароль (минимум 8 знаков) и применяется в основном в домашних условиях или небольших офисах. Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

Также стоит упомянуть технологию WPS (Wi-Fi Protected Setup). Это упрощенный метод авторизации устройств с точкой доступа Wi-Fi, основанный на PIN-коде. Но, как уже было сказано — чем удобнее, тем менее безопасно, поэтому эту функцию рекомендуется отключать, если в ней нет крайней необходимости.

Атаки на Wi-Fi глазами вардрайвера

Для взлома сети Wi-Fi из софта можно использовать практически любой дистрибутив Linux, собранный для тестирования на проникновение. Это может быть всем известные Kali Linux, Black Arch или Parrot. Также есть специально собранный под это дистрибутив WifiSlax. С точки зрения атаки на беспроводные сети эти дистрибутивы объединяет пропатченное ядро для корректной работы программы aircrack-ng.

Из железа необходимо иметь лишь Wi-Fi-карту, которая поддерживает режим мониторинга. Они обычно сделаны на базе чипа Atheros, моделей ar*.

Атака на WPS

Самый первый шаг взлома сети Wi-Fi — это сканирование на наличие включенной функции WPS. Это можно сделать с телефона на операционной системе Android. Программа WPSApp не только «видит» активный WPS. На борту есть небольшая база дефолтных pin-кодов нескольких производителей (его можно узнать по MAC-адресу), которые можно попробовать автоматически подобрать. И если хакер оказывается в уверенном приеме 2-3 точек доступа с включенным WPS, то через 10-20 минут при определенной доле везения он получит доступ к одной из них, не прибегая к помощи компьютера.

Рисунок 1. Интерфейс программы WPSApp

Если такой способ не увенчался успехом, все же придется воспользоваться ноутбуком.

Чтобы просканировать доступные точки доступа, необходимо перевести сетевую карту в режим мониторинга, для чего и нужен aircrack-ng.

airmon-ng start wlan0

После этого появится новый беспроводной интерфейс (как правило, wlan0mon). После этого можно узнать, на каких роутерах включен WPS:

После этого можно узнать, на каких роутерах включен WPS:

wash –i wlan0mon

Рисунок 2. Результат программы wash

После этого хакер начинает атаковать цель. Атаки на WPS нацелены на получение PIN-кода для авторизации. Многие роутеры до сих пор подвержены атаке Pixie-Dust, которая в случае успеха выдает PIN-код и пароль за 5-15 секунд. Осуществляется такая атака программой reaver:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -K

Если Pixie-Dust не смог взломать WPS, то можно его попробовать подобрать брутфорсом. Это осуществляется той же самой программой:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -c 5 –v

Рисунок 3. Работа программы reaver

Такая атака занимает до 30 часов, если точка доступа не заблокирует запросы по таймауту. Защиту от таких атак пользователь настроить не может, она заложена в прошивке роутера. Поэтому необходимо обновлять программное обеспечение до новых версий.

Перехват headshake

Зачастую функция WPS на роутере все же выключена, поэтому взлом немного усложняется. Теоретически атака проходит так: при повторном подключении к точке доступа клиент передает так называемый headshake, в котором содержится хеш пароля. Хакеру необходимо прослушивать трафик этой сети и разорвать авторизованную сессию между клиентом и точкой доступа, тем самым заставить передать headshake. В момент передачи он перехватывается, и расшифровывается пароль методом атаки по словарю, или брутфорсом.

Практически это делается следующими командами:

airmon-ng start wlan0

airodump-ng wlan0mon

Рисунок 4. Мониторинг эфира Wi—Fi

Появятся все доступные точки доступа с уровнем сигнала, номером канала и другой полезной информацией. Далее выбираем точку доступа и запускаем мониторинг эфира:

airodump-ng -c 1 --bssid E8:94:F6:8A:5C:FA -w /root/wifi wlan0mon

Следующим шагом необходимо «отсоединить» клиентов от сканируемой точки доступа. Для этого, не прекращая сканирования, в новом терминале вводим команду:

Для этого, не прекращая сканирования, в новом терминале вводим команду:

aireplay-ng --deauth 1000 -a E8:94:F6:8A:5C:FA wlan0mon

После этого остается ждать, когда клиенты начнут заново пытаться авторизоваться, и в терминале сканирования появится надпись, символизирующая успешный перехват «рукопожатия».

Рисунок 5. Перехват «рукопожатия»

Осталось взломать хеш пароля. Для этого есть много онлайн-сервисов в глобальной сети, либо, если позволяют вычислительные ресурсы, можно попробовать сделать это на локальном компьютере.

hashcat -m 2500 /root/hs/out.hccap /root/rockyou.txt

Если все грамотно настроено, то перебор может достигать до 1 миллиона комбинаций в секунду.

Evil Twin

Существует еще один вид атаки, который основан не только на технических моментах, но и на социальной инженерии. Смысл его заключается в том, чтобы заглушить основную точку доступа, развернуть со своего компьютера точно такую же (тот же MAC-адрес, такой же SSID), и обманным путем заставить пользователя ввести пароль, который будет перехвачен. Но для этого необходимо находиться недалеко от клиента, чтобы прием был достаточно сильный.

Для этого приема изобретено достаточно много программ, которые автоматизируют процесс, например wifiphisher. После запуска и создания точки доступа клиент подключается к ней и пробует зайти на любой сайт. Его запрос перенаправляется на локальную страницу хакера, где есть поле для ввода пароля от сети. Оформление страницы зависит от навыков социальной инженерии. К примеру, просьба обновить программное обеспечение для роутера и необходимость ввести пароль от Wi-Fi — придумано может быть что угодно.

Итог взлома

Остается лишь сделать небольшую ремарку по данному материалу: приведенный пример охватывает лишь необходимый минимум настроек программ для совершения данной операции. На самом деле, для описания всех опций, методов и хитростей придется написать книгу.

Что касается ограниченного радиуса действия, то это тоже не проблема для хакеров. Существуют узконаправленные антенны, которые могут принимать сигнал издалека, несмотря на ограниченность модуля Wi-Fi-карты. Программными способами ее можно разогнать до 30 dBm.

Взлом дополнительной защиты

Существуют дополнительные меры защиты беспроводной сети. На сайте «Лаборатории Касперского» опубликованы рекомендации, как сделать сеть более безопасной, но это подойдет больше для сфер применения WPA2 PSK. И вот почему:

- Какой бы сложный пароль для авторизации ни был, при использовании радужных таблиц и хороших вычислительных ресурсов расшифровка пароля не будет помехой.

- При использовании скрытого имени сети его не видно только в штатном режиме работы карты. Если запустить режим мониторинга, то SSID виден.

Что касается фильтрации MAC-адресов, то на роутере есть функция, которая позволяет задать определенные адреса, тем самым разрешить подключение к сети. Остальные устройства будут отвергнуты. Эта дополнительная защита сама по себе предполагает наличие у злоумышленника пароля.

Но и эту защиту можно обойти. При мониторинге конкретной точки доступа видно MAC-адреса клиентов, которые подключены.

Рисунок 6. MAC-адрес клиента, подключенного к точке доступа

Меняем MAC-адрес нашего сетевого интерфейса программным путем:

ifconfig wlan0 down

macchanger -m 00:d0:70:00:20:69 wlan0

ifconfig wlan0 up

macchanger -s wlan0

После этого MAC-адрес будет как у уже подключенного клиента, а это значит, что ему разрешено подключение. Теперь посылаем пакеты деавторизации данного клиента:

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:d0:70:00:20:69 wlan0mon

В тот момент, когда устройство отключится от сети, у хакера будет возможность подключиться к ней.

Безусловно, все приведенные рекомендации влияют на защищенность сети, так как они ставят палки в колеса хакерам, и просто ради интернета он не будет так усложнять себе жизнь. Но если говорить о крупных компаниях, то приведенные выше примеры доказывают, что WPA PSK не способна предоставить соответствующей защиты.

Безопасности WI-FI в корпоративной среде

Выше упоминалась разница WPA2 PSK и Enterprise. Однако есть еще существенное различие между этими технологиями: PSK использует методы шифрования трафика на основе пароля. Однако хакерам удалось, используя атаку KRACK, расшифровывать трафик без пароля, что позволяет слушать эфир и перехватывать пакеты без авторизации в сети, что вызывает классическую MITM-атаку.

Enterprise использует шифрование трафика на основе внутреннего ключа и сертификата, который генерирует сервер авторизации. Используя эту технологию, каждый пользователь имеет свой логин и пароль от корпоративной сети Wi-Fi. Настройки осуществляются очень тонко: каждому пользователю можно предоставить или запретить те или иные ресурсы, вплоть до определения vlan, в котором будет находиться устройство клиента. Атака KRACK не способна расшифровать трафик WPA2 Enterprise.

Если резюмировать все нюансы, то при использовании PSK базовый минимум защиты — это максимально возможная защита роутера. А именно:

- Отключение WPS.

- Сложный пароль от 10 символов, включающий цифры, буквы и спецсимволы (желательно менять раз в квартал).

- Ограничение всех MAC-адресов, кроме допустимых.

- Скрытая SSID.

- Ограничение Wi-Fi-сети от общей корпоративной сети функциями vlan.

При использовании Enterprise достаточно сложных паролей и нестандартных логинов для клиентов, плюс свой сертификат шифрования трафика. Брутфорс «на живую» будет не эффективен, так как проходить будет очень медленно, а расшифровать трафик, не имея ключа, не получится.

Выводы

В статье были рассмотрены способы взлома Wi-Fi, и доказано, что это не так уж сложно. Поэтому, если пользоваться PSK — то защита беспроводной сети должна быть на самом высоком уровне, чтобы хакер потерял интерес еще до того, как он ее взломает. Но это не решает проблемы, например, уволенных сотрудников, поэтому лучше пароль время от времени менять.

При использовании Enterprise взлом маловероятен, и уволенные сотрудники не страшны, так как можно их блокировать (у каждого своя, тонко настроенная учетная запись).

Безопасность в сетях WiFi. WEP, WPA, WPA2 шифрование Wi-Fi сетей.

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы. Таким образом, эта модель безопасности замедляла процесс интеграции беспроводных сетей в бизнес и заставляла нервничать пользователей, использующих WiFi сети дома. Тогда институт IEEE, создал рабочую группу 802.11i , которая работала над созданием всеобъемлющей модели безопасности для обеспечения 128-битного AES шифрования и аутентификации для защиты данных. Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

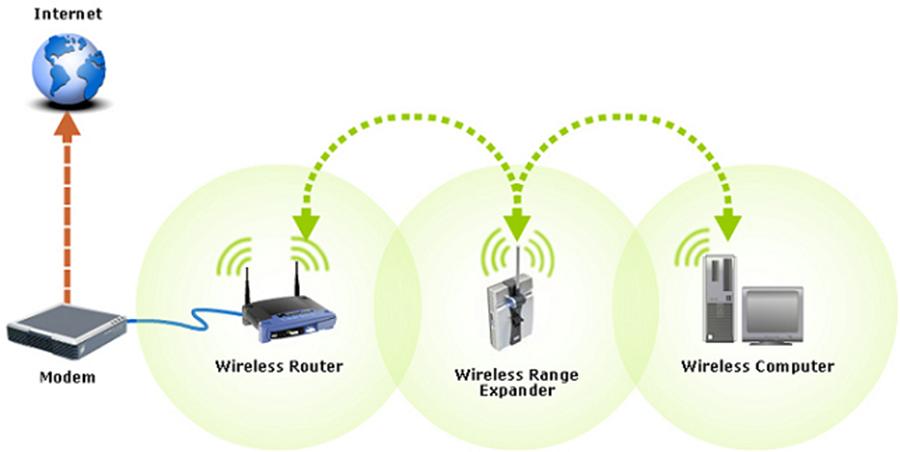

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP). А с помощью контрольной суммы сообщения (MIC) предотвращается изменение или форматирование пакетов данных. Такое сочетание технологий защищает конфиденциальность и целостность передачи данных и гарантирует обеспечение безопасности путем контроля доступа, так чтобы только авторизованные пользователи получили доступ к сети.

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802.11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

В обоих случая в области уведомления появится предложение сделать резервную копию ключа шифруемых файлов или папок. В диалоговом окне вы сможете выбрать место сохранения копии ключа (рекомендуется съемный носитель). Файл или папка изменит свой цвет при удачном шифровании.

Шифрование крайне полезно если вы делите свой рабочий компьютер с несколькими людьми.

Сфера применения

В большинстве случаев беспроводные сети (используя точки доступа и маршрутизаторы) строятся в коммерческих целях для привлечения прибыли со стороны клиентов и арендаторов. Сотрудники компании «Гет Вайфай» имеют опыт подготовки и реализации следующих проектов по внедрению сетевой инфраструктуры на основе беспроводных решений:

Если у Вас после прочтения возникнут какие-либо вопросы, Вы можете задать их через форму отправки сообщений в разделе контакты.

17 способов защитить домашнюю WiFi-сеть

Почему защита домашнего Wi-Fi так важна? Разве его небезопасно использовать?

Зависит от обстоятельств. Проблемы безопасности или кибератаки могут никогда вас не коснуться, и вы не станете жертвой киберпреступников из-за слабой защиты вашей точки доступа Wi-Fi. Но если это произойдёт, они смогут перехватить ваш трафик по Wi-Fi и завладеть вашими конфиденциальными финансовыми и личными данными.

А это может случиться с каждым. Миллионы сетей Wi-Fi подвергаются риску взлома. И, как описано в этой статье, взломать домашнюю сеть Wi-Fi не так уж и сложно.

Чтобы избежать этого, лучше принять надлежащие меры. Но не беспокойтесь, поскольку вам не нужно искать информацию на эту тему и читать кучу статей и электронных книг. Мы подготовили всю необходимую информацию в этой статье.

Вот как можно защитить домашний Wi-Fi:

1. Измените идентификатор SSID вашей сети

Идентификатор SSID (Service Set Identifier – идентификатор набора служб) — это, по сути, имя вашей точки доступа Wi-Fi. По умолчанию, идентификатор SSID вашего роутера будет одним из следующих:

- Фирменное название и/или модель роутера, если вы приобрели роутер непосредственно у производителя.

- Имя вашего интернет-провайдера, если вы приобрели роутер у него.

Если имя сети совпадает с моделью роутера, это может представлять угрозу для безопасности. Почему? Потому что хакер может увидеть идентификатор SSID и просто посмотреть руководство по эксплуатации роутера в Интернете. Если вы не изменили присвоенные по умолчанию данные авторизации (которые мы обсудим в следующей подсказке), злоумышленник может найти эту информацию в руководстве по эксплуатации и использовать её для взлома вашего роутера.

Если идентификатор SSID сети — это имя вашего интернет-провайдера, это не так плохо, но всё же опасно. Очень опытный хакер может использовать эту информацию для отправки фишинговых атак вашему провайдеру с целью завладеть вашей конфиденциальной информацией. Конечно, это случается не так часто, но риск всегда есть.

Поэтому лучше всего просто переименовать свою сеть Wi-Fi. Не нужно придумывать что-то слишком причудливое — никаких настоящих имён и адресов или любых шуток или ссылок, которые могли бы указать на вас. Просто абстрактное, неприметное название.

2. Не используйте присвоенные по умолчанию пароль и имя пользователя

Практически у каждого роутера имеется пароль и логин, присвоенные по умолчанию. Это позволяет владельцам роутеров легко получить доступ к управлению роутером, но это также облегчает хакерам задачу по взлому роутера. Просто представьте — какой-нибудь киберпреступник просто скачал с Интернета руководство по эксплуатации определённго роутера в PDF и использовал предоставленные в нём данные для входа.

Пугает, не правда ли?

Именно поэтому вам нужно изменить имя пользователя и пароль — прямо сейчас, если это возможно. Если вы не знаете, как придумать надёжные пароли, вы можете использовать наше специальное руководство. Также там есть информация про безопасные логины. Вот основные тезисы:

- Используйте пробелы, если это возможно.

- Не используйте словарные слова. Если вы используете настоящие слова, просто напишите буквы в них в обратном порядке.

- Чередуйте прописные и строчные буквы, цифры и символы.

- Придумайте пароль и имя пользователя, состоящие минимум из 15 символов.

- Избегайте очевидных замен (например, «$» вместо «s»).

- В крайнем случае имя пользователя и пароль могут быть аббревиатурами фразы («YutvtWHe2y «для «You used to visit the White House every 2 years.»).

И обязательно регулярно меняйте пароль и имя пользователя. Неплохо было бы менять пароль и имя пользователя каждые пару месяцев, но лучше менять их каждый месяц или каждую неделю, что намного безопаснее.

Кроме того, если у вас несколько роутеров, лучше использовать диспетчер паролей (например, KeePass, KeePassXC, LessPass или Bitwarden), чтобы вам было проще запомнить их. Если у вас только один пароль, вы можете просто записать его в блокнот, который нужно хранить в недоступном месте или сейфе.

3. Не давайте никому свой пароль от Wi-Fi

Можно делиться своим паролем от Wi-Fi со своими детьми или близкими друзьями, но не нужно давать его каждому, кто приходит в ваш дом. Например, не рекомендуется давать пароль от Wi-fi своему коллеге по работе, которого вы не очень хорошо знаете, если он зашёл, чтобы забрать документы или помыть руки. То же самое относится и к приходящим на дом продавцам, сантехникам, садовникам или электрикам тоже. Ваш дом — не гостиница и не ресторан, в конце концов, поэтому пусть пользуются своим мобильным Интернетом.

Тем не менее, хорошим решением в этом случае является настройка гостевой сети. Таким образом, вы можете предложить своим гостям доступ к Wi-fi, и вам не придётся беспокоиться о конфиденциальности вашей основной сети (и любых подключённых к ней устройств).

4. Используйте на своём роутере шифрование WPA2

Шифрование Wi-Fi гарантирует, что нежелательные пользователи будут иметь ограниченный доступ к вашему Wi-Fi и ко всем связанным с ним данным. У роутера может быть шифрование WEP, WPA и WPA2. В идеале лучше не использовать шифрование WEP и WPA, потому что они значительно устарели и могут быть с лёгкостью взломаны киберпреступниками .

Поэтому, проверяйте, работает ли на вашем роутере WPA2. Если на нём работает WEP или WPA, переключитесь на WPA2 как можно скорее.

Но безопасность заключается не только в WPA2. Хотя использовать WPA2 намного безопаснее, чем WPA и WEP, у WPA2 тоже есть уязвимость — атака KRACK (Атака с переустановкой ключа). Хотя эта уязвимость была обнаружена добрыми хакерами, ничто не мешает злоумышленникам использовать этот метод, чтобы взломать шифрование WPA2 на вашем роутере.

Рекомендуется регулярно обновлять прошивку, но и это не гарантирует полной защиты от кибератаки KRACK. К счастью, наконец-то будет выпущено шифрование WPA3, которое сможет закрыть эту уязвимость. До тех пор, пока он не станет доступным всем, соблюдайте остальные методы безопасности, о которых мы рассказывали в этой статье, вместе с использованием шифрования WPA2.

5. Настройте подключение к VPN на своём роутере

VPN (Virtual Private Network) — это онлайн-сервис, который вы можете использовать для скрытия вашего реального IP-адреса посредством шифрования интернет-соединения. Это отличный Сервис при использовании общедоступного Wi-Fi, потому как он гарантирует, что никто не может контролировать то, что вы делаете в Интернете.

Мало кто знает, но вы также можете использовать VPN на своём роутере прямо у себя дома. Правда, не все роутеры изначально поддерживают VPN, но надёжный VPN-Сервис может помочь вам настроить его на роутере. Таким образом, все устройства, использующие вашу домашнюю сеть Wi-Fi, получат возможность использовать функции VPN. То есть весь ваш трафик Wi-Fi будет на 100% зашифрован благодаря VPN.

В этом случае вам даже не нужно беспокоиться о том, что киберпреступник может взломать ваше шифрование, потому что шифрование VPN обеспечит дополнительную защиту. Более того, VPN на роутере защитит вас от взлома WiFi-сети (когда кто-то использует ваш Wi-Fi без разрешения — часто в незаконных целях).

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Специальное предложение! Получите CactusVPN за 3.5$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

Сэкономьте 64% сейчас

6. Не оставляйте Wi-Fi сеть включённой, когда не пользуетесь ей

Один из способов снизить риск взлома вашей сети Wi-Fi — просто отключать её, когда она вам не нужна. Вам ведь не нужен роутер, когда вы на работе, в отпуске или спите? Лучше выключить его в таких ситуациях, чтобы не дать хакерам возможность взломать вашу сеть, пока вы находитесь вдали от дома или спите.

Кроме того, помимо дополнительной защиты, выключение роутера на период, пока вы находитесь вне дома, защитит его от случайных перепадов электроэнергии, поможет вам немного сэкономить на электричестве, а также защитить окружающую среду.

7. Разместите роутер в центре дома

«Действительно ли так важно, где стоит мой роутер?»

Да, это важно. И дело не только в том, чтобы Wi-fi хорошо работал во всех комнатах. А в том, чтобы посторонние не имели доступа к сигналу вашего Wi-Fi.

Если вы разместите роутер близко к окну, часть его сигнала уйдёт наружу, и прохожие смогут поймать его на своих мобильных устройствах. В то же время, если роутер стоит слишком близко к стене, то высока вероятность, что ваш сосед может поймать сигнал вашего Wi-Fi.

Вот почему стоит разместить роутер в центре дома. Это гарантирует, что посторонние люди не будут иметь возможности использовать ваш сигнал Wi-Fi. Вы даже можете попробовать проверить диапазон сигнала, пройдясь возле своего дома с телефоном в руке, чтобы увидеть, обнаруживает ли он сигнал вашего Wi-Fi.

К сожалению, этот способ не будет слишком эффективным, если вы живёте в многоквартирном доме, так как ваши соседи сверху или снизу могут поймать сигнал вашего роутера независимо от того, где вы его разместите в квартире. Этот способ работает эффективнее, когда вы живёте в частном доме.

8. Отключите удалённый доступ как можно быстрее

Удалённый доступ иногда очень удобен, так как он позволяет управлять роутером через Интернет без использования устройства, подключённого к домашней сети Wi-Fi. Это отличный способ решить проблемы или изменить настройки, если вы не дома, а у ваших детей отключился Интернет, например.

Однако удалённый доступ также имеет свои недостатки. Если вы можете использовать Интернет для удалённого доступа к роутеру, то и опытный хакер тоже сможет. Вам точно не захочется, чтобы хакер взломал вашу учётную запись и использовал вашу сеть, чтобы завладеть конфиденциальными данными.

Поэтому отключите эту функцию, если она включена.

9. Установите защиту от вирусов и вредоносных программ для своего Wi-Fi

Да, сервисы для защиты от вредоносных программ и вирусов для роутеров на самом деле существуют. Возможность их настройки полностью зависит от марки роутера. Это дополнительная мера для защиты домашнего Wi-Fi. Вредоносные атаки ранее были нацелены на роутеры, так что не стоит недооценивать риски.

Защита от вредоносных программ и вирусов для Wi-Fi может быть как в программном, так и в аппаратном форматах. Вот некоторые из лучших решений для защиты роутеров, сети и подключённых к ней устройств:

10. Убедитесь, что фаервол роутера включён

Большинство роутеров имеют встроенный фаервол. Чтобы проверить, включен ли он, просто откройте консоль роутера и проверьте вкладку по безопасности. Если вы видите, что фаервол не включен, включите его. Фаервол – хороший способ дополнительной защиты для домашнего Wi-Fi, так как он может быть настроен для предотвращения использования вашей сети для вредоносного трафика.

Если ваш роутер не имеет встроенного фаервола, вы всегда можете приобрести аппаратный. Большинство сервисов, о которых мы упоминали выше, отлично работают.

11. Отключите UPnP (Universal Plug n Play)

UPnP на самом деле очень полезен для роутера, поскольку он позволяет ему взаимодействовать с веб-сайтом производителя для скачивания обновления и других файлов. UPnP – это протокол, который позволяет интеллектуальным устройствам подключаться к Интернету для получения интеллектуальных функций.

К сожалению, UPnP также могут легко использовать хакеры в собственных целях. Был случай, когда киберпреступникам удалось через UPnP добавить около 65 000 роутеров в ботнет для совершения различных преступлений, включая фишинг, мошенничество с кредитными картами, кражу учётных записей, накрутку кликов и распространение вредоносного ПО. Кроме того, UPnP также использовался и для других атак вредоносных программ.

Именно поэтому лучше отключить возможности и совместимость UPnP на роутере и смарт-устройствах. Чтобы вы могли использовать утилиты UPnP и на своих смарт-устройствах, сначала настройте UPnP и запустите его, а затем отключите.

12. Не используйте WPS (WiFi Protected Setup – стандарт безопасной настройки беспроводной сети)

WPS довольно удобен, так как предлагает альтернативные способы подключения к домашней сети Wi-Fi, чем просто ввод длинного пароля. Такие способы включают в себя:

- Ввод восьмизначного PIN-кода.

- Нажатие кнопки WPS на роутере.

Намного проще, да?

Это правда, но есть одна большая проблема – использование WPS довольно рискованно, и ставит безопасность вашего Wi-Fi под угрозу. Во-первых, восьмизначный PIN-код не является безопасным способом входа, поскольку восьмизначный пароль не очень безопасен. Восьмизначный PIN-код WPS легко может быть взломан, поскольку роутер проверяет первые четыре цифры и последние четыре цифры PIN-кода отдельно. PIN-код WPS может быть взломан примерно за один-два дня.

Что насчёт кнопки WPS? Использование этой кнопки намного безопаснее, чем использование PIN-кода, так как для завершения соединения вам нужно физически нажать на кнопку. Тем не менее, всегда есть риск, что злоумышленник (вор или случайный знакомый) может использовать кнопку WPS, если у него есть физический доступ к вашему роутеру. И тогда вашу сеть Wi-Fi легко можно будет взломать.

В общем, вы можете использовать кнопку WPS, только если вам действительно и крайне необходимо нужен этот метод подключения к Wi-Fi. Просто постарайтесь сделать так, чтобы к этой кнопке имели доступ только проверенные люди. Но если вы хотите быть на 100% уверены, что WPS не ставит под угрозу ваш Wi-Fi и данные, лучше просто отключить эту функцию.

13. Держите прошивку роутера в актуальном состоянии

В отличие от большинства устройств, обновление прошивки роутера не такой уж удобный процесс. Некоторые модели роутеров не поддерживают функции автоматического обновления, поэтому вам нужно делать это вручную по инструкции на сайте производителя. Что касается большинства роутеров, которые поддерживают автоматические обновления, то эту функцию обязательно нужно включить, так как по умолчанию она отключена.

Но это того стоит. Если вы не обновляете прошивку вашего роутера регулярно, то вы подвергаете себя всевозможным потенциальным киберугрозам. Например, благодаря обновлению прошивки можно исправить критические ошибки, которые позволяют хакерам получить доступ к вашему роутеру.

14. Используйте фильтрацию MAC-адресов

У многих роутеров есть опция «Фильтрация MAC-адресов» или «Фильтрация MAC». MAC означает контроллер доступа к среде, а MAC-адрес — уникальный идентификатор, присваиваемый устройству, которое может получить доступ к Интернету. Если включить фильтрацию MAC-адресов, то только устройства с утверждённым MAC-адресом могут подключаться к сети Wi-Fi.

Но имейте в виду, что фильтрация MAC-адресов никоим образом не гарантирует вам 100% безопасность сети Wi-Fi. Если киберпреступник имеет доступ к сетевому анализатору пакетов Wi-Fi, он может видеть MAC-адреса, разрешённые в вашей сети. Тогда ему останется только изменить MAC-адрес своего собственного устройства на допустимый адрес, и тогда он сможет обойти фильтрацию.

Фильтрация MAC в основном эффективна, когда вы хотите уберечь Wi-Fi от соседей, которые узнали ваш пароль от вас, ваших друзей или ваших детей.

15. Следите за портом 32764