Настройка OpenVPN-сервера на Windows 2008/2012

Это пошаговое руководство о том, как настроить OpenVPN-сервер в операционных системах Windows Server 2008/2012 и подключить клиентов к созданной виртуальной частной сети.

OpenVPN — открытая реализация технологии VPN — Virtual Private Network, которая предназначена для создания виртуальных частных сетей между группой территориально удаленных узлов поверх открытого канала передачи данных (интернет). OpenVPN подходит для таких задач, как безопасное удаленное сетевое подключение к серверу без открытия интернет-доступа к нему, как будто вы подключаетесь к хосту в своей локальной сети. Безопасность соединения достигается шифрованием OpenSSL.

Содержание:

Как это работает?

По окончанию настройки OpenVPN сервер сможет принимать внешние защищенные SSL сетевые подключения к созданному при запуске VPN-сервиса виртуальному сетевому адаптеру (tun/tap), не затрагивая правила обработки трафика других интерфейсов (внешний интернет-адаптер и др.

Установка OpenVPN на сервер

Скачайте и установите актуальную версию OpenVPN, соответствующую вашей операционной системе. Запустите установщик, убедитесь что на третьем шаге мастера установки выбраны все компоненты

Обратите внимание, что в этой инструкции дальнейшие команды приведены из расчета, что OpenVPN установлен в директорию по-умолчанию «C:\Program Files\OpenVPN».

Разрешаем добавление виртуального сетевого адаптера TAP в ответ на соответствующий запрос и дожидаемся завершения установки (может занять несколько минут).

Генерация ключей (PKI) центра сертификации, сервера, клиента; алгоритм Диффи-Хеллмана

Для управления парами «ключ/сертификат» всех узлов создаваемой частной сети используется утилита easy-rsa, работающая через командную строку по аналогии с консолью Linux. Для работы с ней откройте запустите командую строку (Сочетание клавиш

Файлы конфигурации

Скачайте наши файлы конфигурации и скрипты и замените их в каталоге C:\Program Files\OpenVPN\easy-rsa.

Если пути по умолчанию не совпадают, откорректируйте их во всех файлах.

В файле конфигурации openssl-1.0.0.conf обязательно задайте значения переменным, соответствующие вашим данным: countryName_default

stateOrProvinceName_default

localityName_default

0.organizationName_default

emailAddress_default

Примечание: если значение переменной содержит пробел, то заключите ее в кавычки.

Генерация ключей Центра Сертификации и Сервера

- Переименуйте файл index.txt.start в index.txt, serial.start в serial с помощью следующих команд:

cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

ren index.txt.start index.txt

ren serial.start serialПерейдем к созданию ключа/сертификата центра сертификации. Запустите скрипт:

.\build-ca.batВ ответ на появляющиеся запросы вы можете просто нажимать Enter. Единственное исключение — поле KEY_CN (Common Name) — обязательно укажите уникальное имя и такое же имя вставьте в поле name.

- Аналогичным образом генерируем сертификат сервера. Здесь значение полей Common Name и Name — SERVER:

.\build-key-server.bat serverПримечание: аргумент server — имя будущего файла.

Для всех генерируемых ключей теперь будет задаваться вопрос о том, подписать ли создаваемый сертификат (Sign the certificate) от имени центра сертификации.

Отвечаем y (yes).

Отвечаем y (yes).

Генерация клиентских ключей и сертификатов

Для каждого клиента VPN необходимо сгенерировать отдельный SSL-сертификат.

В конфигурации OpenVPN присутствует опция, включив которую вы можете использовать один сертификат для нескольких клиентов (см. файл server.ovpn -> опция «dublicate-cn»), но это не рекомендуется с точки зрения безопасности. Сертификаты можно генерировать и в дальнейшем, по мере подключения новых клиентов. Поэтому сейчас создадим только один для клиента client1:

Выполните следующие команды для генерации клиентских ключей: cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat client1

Примечание: аргумент client1 — имя будущего файла.

В поле Common Name указываем имя клиента (в нашем случае client1).

Параметры Diffie Hellman

Для завершения настройки шифрования, необходимо запустить скрипт генерации параметров Диффи-Хеллмана: . \build-dh.bat

\build-dh.bat

Отображение информации о создании параметров выглядит так:

Перенос созданных ключей/сертификатов

Сгенерированные сертификаты находятся в директории C:\Program Files\OpenVPN\easy-rsa\keys. Скопируйте перечисленные ниже файлы в каталог C:\Program Files\OpenVPN\config:

- ca.crt

- dh3048.pem/dh2048.pem

- server.crt

- server.key

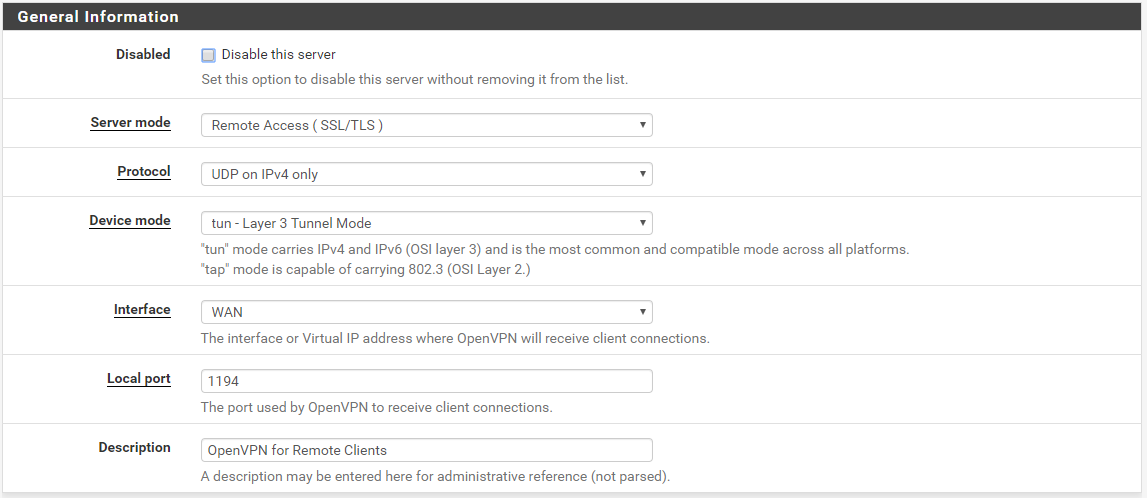

Конфигурация сервера OpenVPN

В дереве найдите каталог HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. В правой части окна найдите переменную IPEnableRouter, двойным щелчком мыши перейдите в окно редактирования значения и измените его на 1, тем самым разрешив адресацию на VPS.

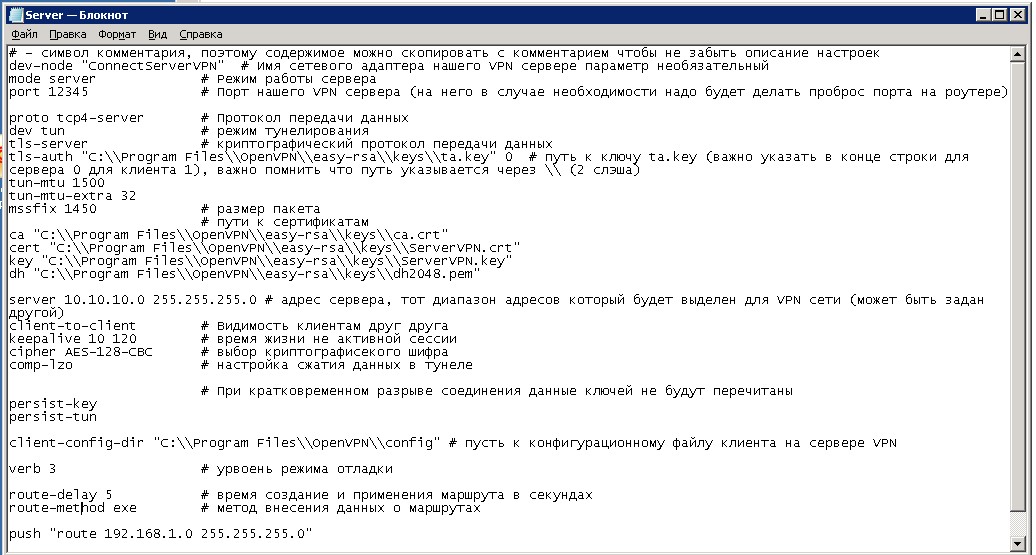

- Перейдем к настройке непосредственно VPN-сервера, используйте наш файл конфигурации с именем server.ovpn и поместите его в директорию C:\Program Files\OpenVPN\config.

Откройте файл, находим пути до ключей (см.

port 1194

proto udp

dev tun

server 10.8.0.0 255.255.255.0

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\server.crt"

key "C:\\Program Files\\OpenVPN\\config\\server.key"

dh "C:\\Program Files\\OpenVPN\\config\\dh3048.pem"

push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

keepalive 10 120

comp-lzo

persist-key

persist-tunСохраняем файл.

-

Теперь необходимо разрешить пересылку трафика между адаптерами. Выполните следующие шаги: Панель управления -> Сеть и интернет -> Центр управления сетями и общим доступом -> Изменение параметров адаптера. Выберете адаптер который смотрит во внешнюю сеть Интернет (TAP-адаптер отвечает за VPN соединение).

В нашем примере это Ethernet 2.

В нашем примере это Ethernet 2.С помощью двойного щелчка мыши откройте Свойства адаптера и перейдите во вкладку Доступ, отметьте галочкой все пункты. Сохраните изменения.

- Далее нужно включить IP-адресацию.

С помощью поиска Windows найдите приложение REGEDIT.exe.

Автозапуск OpenVPN

Сразу настроим службу OpenVPN на автозапуск при старте системы. Открываем «Службы»(Services) Windows. Находим в списке OpenVPN -> ПКМ -> Свойства (Properties) -> Запуск: Автоматически

На этом базовая настройка сервера виртуальной частной сети завершена. Найдите файл C:\Program Files\OpenVPN\config\server.ovpn -> кликните правой кнопкой мыши -> «Start OpenVPN on this config» для запуска сервера виртуальной частной сети и подготовленного нами файла настроек.

Конфигурация клиента OpenVPN

Клиентские приложения OpenVPN доступны для всех популярных ОС:

Для MacOS используется клиент Tunnelblick. Все эти приложения работают с одними и теми же файлами конфигурации. Возможны лишь некоторые различия нескольких опций. Узнать о них вы можете, изучив документацию к своему клиенту OpenVPN. В этом руководстве мы рассмотрим подключение Windows-клиента с использованием того же дистрибутива программы, который мы устанавливали на сервер. При использовании приложений для других операционных систем логика настройки аналогична.

Для MacOS используется клиент Tunnelblick. Все эти приложения работают с одними и теми же файлами конфигурации. Возможны лишь некоторые различия нескольких опций. Узнать о них вы можете, изучив документацию к своему клиенту OpenVPN. В этом руководстве мы рассмотрим подключение Windows-клиента с использованием того же дистрибутива программы, который мы устанавливали на сервер. При использовании приложений для других операционных систем логика настройки аналогична.- Устанавливаем актуальную версию OpenVPN на клиентский компьютер.

- Копируем в директорию C:\Program Files\OpenVPN\config созданные ранее на сервере файлы клиентских сертификатов (2 сертификата с расширением .crt и ключ с расширением .key) и используем наш файл конфигурации клиента client.ovpn. Последний файл после копирования на устройство пользователя удаляем с сервера или переносим из папки config во избежание путаницы в будущем.

- Откройте файл client.ovpn. Найдите строку remote my-server-1 1194 и укажите в ней ip-адрес или доменное имя vpn-сервера:

remote <ip-address> 1194</ip-address>Например:

remote 111. 222.88.99 1194

222.88.99 1194 - Находим пути до сертификатов. Указываем в нем пути до скопированных ранее сертификатов ca.crt, client1.key, client1.crt как в примере ниже:

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\client1.crt"

key "C:\\Program Files\\OpenVPN\\config\\client1.key"

# This file should be kept secret - Сохраните файл. Настройка клиентской части завершена.

Проверка правил Брандмауэра Windows

Внимание! Для корректной работы сервиса OpenVPN требуется, чтобы на севере были открыты соответствующие порты (по-умолчанию UDP 1194). Проверьте соответствующее правило в вашем Firewall’е: Брандмауэре Windows или стороннем антивирусном ПО.

Проверка OpenVPN-соединения

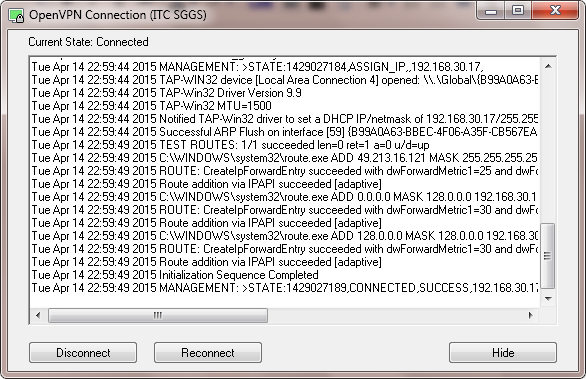

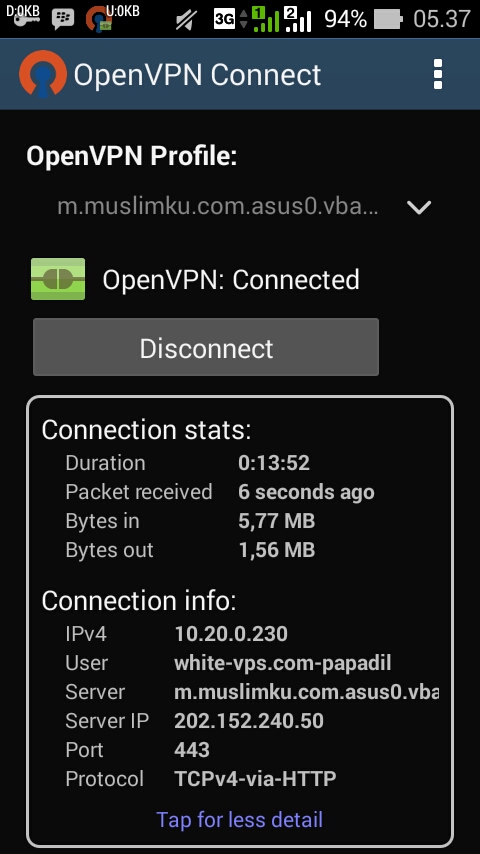

Запустите OpenVPN сервер, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации сервера (у нас server.ovpn -> ПКМ -> «Start OpenVPN on this config file»).

Запустите клиент, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации клиента (у нас client.ovpn -> ПКМ -> «Start OpenVPN on this config file»).

На экране отобразится окно статуса подключения. Через несколько секунд оно будет свернуто в трей. Зеленый индикатор ярлыка OpenVPN в области уведомлений говорит об успешном подключении.

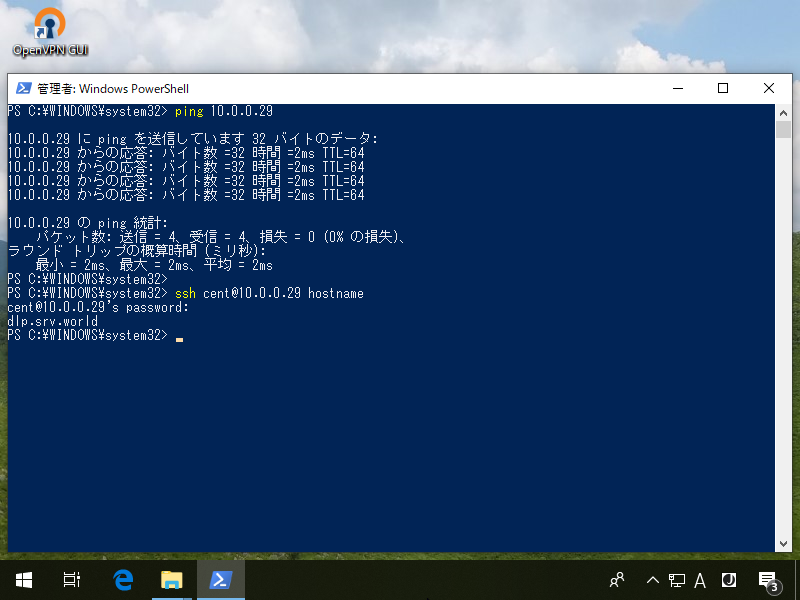

Проверим доступность с клиентского устройства сервера OpenVPN по его внутреннему адресу частной сети:

- Нажимаем клавиши Win+R и появившемся окне вводим cmd для открытия командной строки.

- Выполняем команду ping до адреса нашего сервера в виртуальной частной сети (10.8.0.1):

ping 10. 8.0.1

8.0.1 - В случае корректной настройки VPN начнется обмен пакетами с сервером

- С помощью утилиты tracert проверим по какому маршруту идут пакеты от клиента. В консоли введите следующую команду:

tracert ya.ru

Из результата работы утилиты мы видим, что сначала пакеты отправляются на сервер VPN, а уже потом во внешнюю сеть.

Теперь вы имеете готовую к работе виртуальную частную сеть, позволяющую осуществлять безопасные сетевые подключения между ее клиентами и сервером, используя открытые и территориально удаленные точки подключения к сети интернет.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку!

К сожалению, проголосовать не получилось. Попробуйте позже

Попробуйте позже

Как создать и настроить VPN-сервер на Windows 7

Автор admin На чтение 14 мин. Опубликовано

Помимо мощного компьютера и внушительного списка дополнительных программ для удобного сёрфинга и безопасной работы в интернете, необходим надёжный сервер — инструмент, который обеспечивает связь с людьми, сервисами, компаниями и информационными сайтами. Среди разных типов наиболее удачным выбором будет VPN-сервер хотя бы потому, что он как опция входит в операционную систему Windows. Читайте дальше, и сможете самостоятельно и без затрат запустить и настроить его на Windows 7.

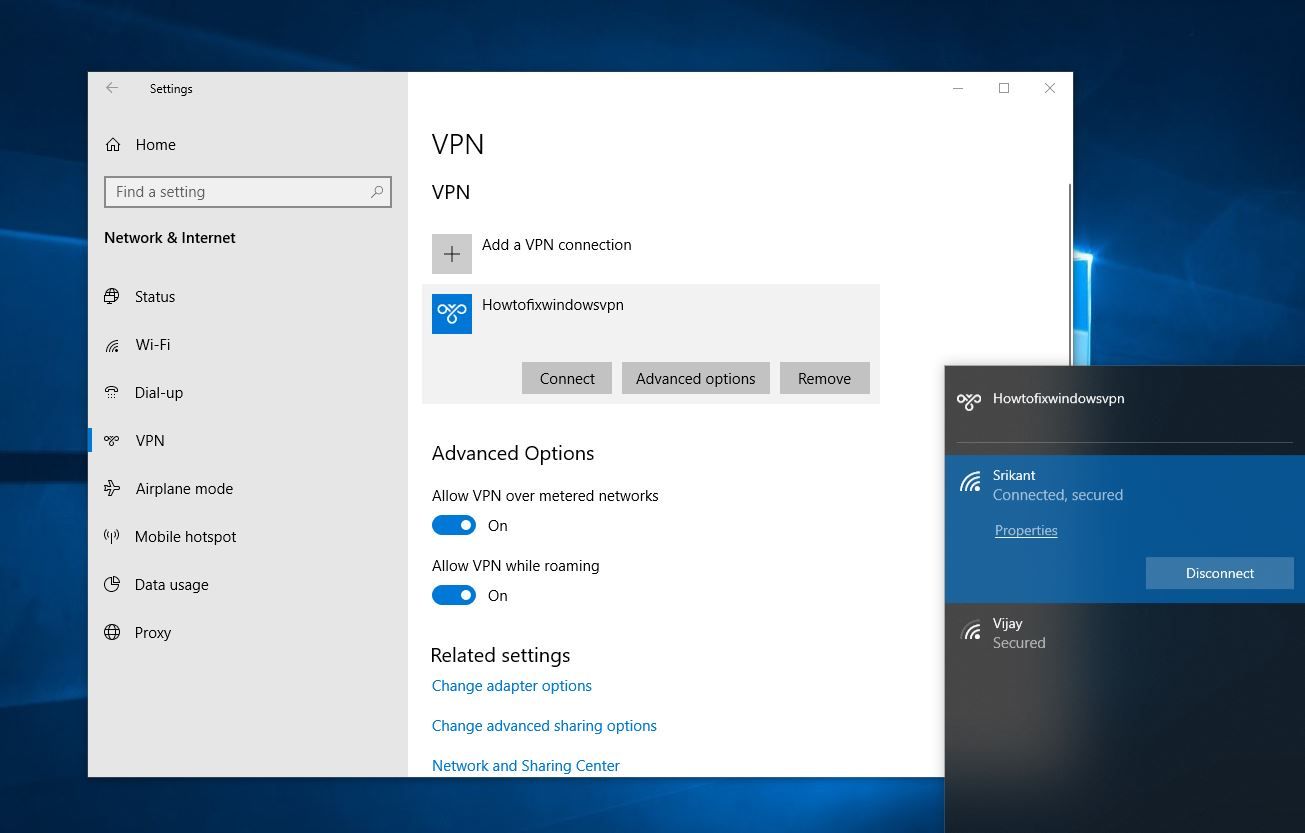

Подключение и настройка VPN-сервера

Не пугайтесь. Создать и подготовить к корректной работе VPN-сервер несложно, но обязательное условие — наличие у вас администраторских прав.

Что такое VPN-сервер

Буквально VPN (Virtual Private Network) переводится как «виртуальная частная сеть». Технически это такая совокупность протоколов и архитектуры решений, которая обеспечивает защищённую коммуникацию в цифровой среде. По сути VPN представляет собой безопасную надстройку поверх привычной виртуальной сети.

Технически это такая совокупность протоколов и архитектуры решений, которая обеспечивает защищённую коммуникацию в цифровой среде. По сути VPN представляет собой безопасную надстройку поверх привычной виртуальной сети.

Установка и настройка VPN-сервера не потребует от вас много времени, так как он уже встроен в операционную систему Windows. По мнению экспертов, наиболее удачная конфигурация частного сервера содержится именно на этой платформе.

Так выглядит упрощённая схема подключения через VPN-серверРабота сервера заключается в создании туннелей, соединяющих пользователя с теми конечными «точками», куда он стремится попасть. Причём информация шифруется по сложному алгоритму, раскодировать который практически невозможно. Никто извне проникнуть внутрь туннеля не может. Сервер блокирует такие попытки, оставляя хорошо защищённой личную информацию — переписку, звонки, сообщения, видео- и аудиофайлы.

Для чего он нужен

Суть ответа в тех задачах, которые выполняет сервер. Он не только объединяет в виртуальном пространстве множество устройств, таких как компьютерные терминалы, ноутбуки, планшеты и даже мобильные девайсы. Его технология обеспечивает анонимность, шифрование данных и защиту конфиденциальной информации от перехвата злоумышленниками.

Он не только объединяет в виртуальном пространстве множество устройств, таких как компьютерные терминалы, ноутбуки, планшеты и даже мобильные девайсы. Его технология обеспечивает анонимность, шифрование данных и защиту конфиденциальной информации от перехвата злоумышленниками.

Некоторые возразят: у нас нет нужды в анонимности и защите данных, ибо нечего скрывать. Позвольте вам не поверить. Шифрованным трафиком пользуются далеко не одни злоумышленники, большинство не прочь защитить данные, чтобы «не делиться» паролями доступа к своей банковской карте или не стать объектом шантажа из-за утечки личной информации. Как говорится: глупо оставлять дверь дома открытой, если мир состоит не из одних хороших и добрых людей. Анонимность также добавляет приятную деталь — возможность посещать ресурсы, которые до этого были недоступны по разным причинам.

Одна из наиболее частых причин использования ВПН — нежелание быть привязанным к рабочему местуНеплохо упомянуть и о выгоде при использовании VPN:

- масштабируемость — не требуется дополнительных затрат при подключении ещё одного участника;

- гибкость — не имеет значения, откуда вы получаете доступ;

- ценная возможность работать где угодно.

VPN-сервер крайне необходим и при создании корпоративных сетей, когда для безопасной работы компании или предприятия требуется ограничить доступ посторонним лицам к циркулирующей среди сотрудников информации. Используя технические решения VPN, нетрудно организовать конфиденциальность клиентов, находящихся вне фирмы.

Как создать и настроить на компьютере с Windows 7: пошаговая инструкция

Последовательность действий, которые нужно выполнить, чтобы запустить и настроить VPN-сервер на платформе Windows 7, такова.

- Откройте меню «Пуск» и перейдите на вкладку «Панель управления».Перейти из меню «Пуск» в «Панель управления»

- В «Настройках параметров компьютера» выберите «Сеть и интернет».Открыть раздел «Сеть и интернет»

- В открывшемся окне кликните «Центр управления сетями и общим доступом».Выбрать «Центр управления сетями и общим доступом»

- Затем нажмите «Настройка нового подключения или сети».Выбрать «Настройка нового подключения или сети»

- Выберите в новом окне «Подключение к рабочему месту».

Нажать на кнопку «Подключение к рабочему месту»

Нажать на кнопку «Подключение к рабочему месту» - Затем нажмите на пункт «Использовать моё подключение к интернету (VPN)».Выбрать пункт «Использовать мое подключение к Интернету (VPN)»

- На предложение установить подключение к интернету сразу либо отложить это действие выберите «Отложить настройку подключения к интернету».Выбрать «Отложить настройку подключения к Интернету»

- Далее напишите адрес сервера, имя местоназначения и придумайте название подключения.Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения

- В следующем окне введите логин и пароль, которые прописаны на сервере VPN. В поле «Запомнить этот пароль» поставьте «галочку», чтобы не вводить его при каждом подключении. Обязательно сохраните.Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль»

- Подключение создано. Нажмите кнопку «Закрыть». Для удобства создайте ярлык программы на «Рабочем столе».Закрыть окно

- Зайдите снова в меню «Пуск», затем в «Панель управления», «Сеть и интернет», «Управление сетями и общим доступом», где выберите пункт «Изменение параметров адаптера».

Зайте в пункт «Изменение параметров адаптера»

Зайте в пункт «Изменение параметров адаптера» - Найдите в этом окне VPN-подключение и кликните по нему правой кнопкой мыши, затем перейдите в его «Свойства».В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства»

- Далее выберите пункт «Безопасность», где в поле «Тип VPN» выберите «Туннельный протокол точка-точка (PPTP)», а в поле «Шифрование данных» кликните на пункт «Необязательное».Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное»

- В этом же окне, только на вкладке «Сеть», уберите галочки напротив пунктов «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft».На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft»

- Затем, не закрывая окно, перейдите на вкладку «Параметры» и уберите галочку напротив пункта «Включать домен входа в Windows», после чего нажмите «ОК».

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

Перед запуском VPN запросит локацию. Лучший выбор — «Общественное место», тогда будет обеспечена наибольшая приватность в цифровом пространстве. По желанию в меню «Соединение» настройте параметры шифрования и применения других устройств.

Если остались вопросы по установке и настройке VPN-сервера в Window 7, посмотрите видео.

Видео: как поднять и настроить VPN-соединение в среде Windows 7

Настройка для нескольких клиентов

Процесс подключения новых участников частной сети происходит следующим образом.

- Перейдите в «Панель управления» => «Сетевые подключения» => «Создание нового подключения».

- Начните работать с «Мастером новых подключений» => «Прямое подключение к другому компьютеру» => «Принимать входящие подключения».

- «Мастер» предложит указать те устройства, с помощью которых планируется принимать входящие подключения, но они не подходят, потому нажмите на «Далее». Когда «Мастер» задаст вопрос о VPN, остановитесь на пункте «Разрешить виртуальные частные сети».

- Ввод параметров авторизации. «Мастер» предлагает выбрать тех пользователей, которым разрешён вход в виртуальную частную сеть. Выбирайте и нажимайте кнопку «Добавить». По требованию «Мастера» введите имя нового пользователя и пароль.

- Настройте TCP/IP-протоколы. Выберите соответствующий пункт в списке протоколов и нажмите на кнопку «Свойства». Для того чтобы клиент мог получить доступ к локальной сети, активируйте опцию «Разрешить звонящим доступ к локальной сети». Далее обозначьте диапазон IP-адресов, которые смогут использовать подключившиеся участники.

Устранение проблем при инсталляции и работе

Запуск VPN нередко сопровождается ошибками. Машина сообщает о них трёхзначной цифрой. Так, ошибки с цифровым значением 6** сообщают о рабочем состоянии сети, но требуется проверить введённую информацию. Имеется в виду тип протокола связи, пароль и имя. Код 7** даёт информацию о присутствии ошибок в настройках подключения. Под кодом 8** скрываются неполадки настройки сети или те, что связаны с банальным отсутствием соединения с интернетом.

Разберём распространённые ошибки и способы их устранения.

Ошибка 807

Такая ошибка указывает на обрыв подключения к сети. Частая причина — неполадки в передаче трафика из-за низкого качества работы интернета или перегруженности сервера.

Так система сообщает об ошибке 807Есть много вариантов решения проблемы. Попробуйте пересоздать VPN-подключение. Не помогло? Значит, удаляйте систему КВ958869 или лучше восстановите на предшествующее состояние. Снова не получилось? Тогда переведите тип соединения с автоматической функции на «PPTP». Учитывайте, что ошибка 807 возникает также при блокировании брандмауэром/файерволом, поэтому попробуйте отключить их.

Ошибка 868

Речь идёт о неправильной работе VPN-портов. Часто обрыв происходит из-за неверного имени DNS-сервера. Потому в первую очередь посмотрите протокол TCP/IP. Там либо неправильно указан адрес DNS, либо не введён вовсе.

Так выглядит сообщение об ошибке 868Определите состояние соединения по локальной сети. Во вкладке «Сетевые подключения» последовательно выполните следующие действия: «Пуск» => «Панель управления» => «Сеть и интернет» => «Центр управления сетями» => «Изменения параметров адаптера». Обнаруженный недочёт продиктует дальнейшие действия.

Так, если нет подключения по локальной сети, подключайтесь через VPN. Результата нет? Проверьте, действует ли кабель. При его отключении увидите на соответствующей иконке голубые экраны с красным крестом. Попробуйте правой клавишей сначала отключить, а потом снова подключить соединение. Опять ничего не произошло? Тогда ту же операцию «отключить/подключить» проделайте с кабелем (вручную).

Ошибка ещё остаётся? Займитесь проверкой подключения. Откройте его правой кнопкой и посмотрите, сколько пакетов отправлено — их должно быть не менее 5–7. Если в отправку ушло меньше или вовсе пусто, то выясните, как работает оборудование. Зайдите в «Администрирование» таким путём: «Пуск» => «Панель управления» => «Система и безопасность» => «Администрирование» => «Службы». В списке служб найдите DHCP-клиент. Перезапустите его правой кнопкой. Затем перезагрузите ПК.

Причиной нерабочего состояния бывает и блокировка порта 53. Ваша излишняя осторожность просто-напросто сыграла злую шутку — вы сами запрограммировали систему безопасности таким образом, что она не допускает абсолютно всё. В связи с этим рекомендуется проверить, не заблокирован ли порт 53. Даже если написано «Порт открыт», это вовсе не означает, что соединение проходит. Здесь имеется в виду только готовность к подключению. Просто создайте разрешающее правило для порта 53 в протоколе TCP и UDP. Результата нет? Тогда придётся прибегнуть к крайней мере, то есть переустановить Windows.

Обязательно посмотрите видео с подробной инструкцией открытия порта. Там же показаны способы исправления ошибок соединения с портами.

Видео: открытие порта в локальной сети

Ошибки 734 и 741

Ошибка 734 возникает, когда прерывается «Протокол управления PPP-связью», а ошибка 741 связана с тем, что машина не распознают этот вид шифрования.

Ошибка 734 устраняется с помощью простого алгоритмаИсправить ситуацию помогут простые действия. Дважды щёлкните левой кнопкой по VPN и откройте «Свойства», затем «Безопасность» и снимите отметку с пункта «Требуется шифрование данных». Подтвердите свои намерения.

Это лишь малая часть проблем, которые возникает при запуске VPN, однако почти все они решаются достаточно просто и без особых временных затрат.

Что такое OpenVPN

Самое популярное решение для организации частной сети — OpenVPN. Основное преимущество — экономность, так как трафик идёт в сжатом виде. Среди недостатков программы сложность настройки, которой сейчас мы с вами и займёмся.

OpenVPN — специальная программа для настройки VPN-соединения. Естественно, сначала её нужно инсталлировать на свой компьютер. Брать файл загрузки лучше с официального сайта программы: https://openvpn.net/index.php/open-source/downloads.html#latest-stable

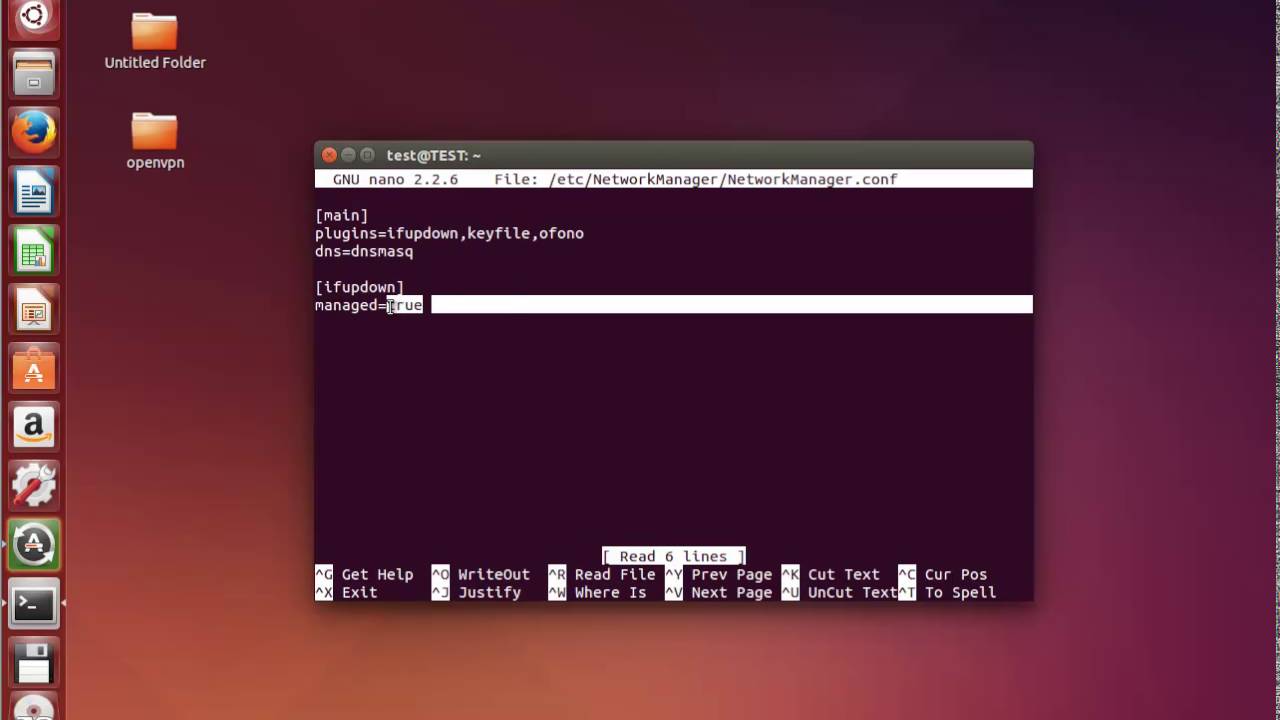

Процесс установки достаточно прост, разве что будет нужно временно отключить антивирус. При загрузке программы в систему вводится виртуальный сетевой адаптер TAP-Win32 Adapter V9 и драйвер к нему. Задача OpenVPN задавать IP-адрес и маску локальной надстройки.

Прежде всего нужно скопировать конфигурационный файл, который вам должен предоставить провайдер. Данные сохраните в папке C:\Program Files\OpenVPN\config. Находясь в ней, кликните на пункт «Вставить».

OpenVPN следует запускать только с администраторскими правами, иначе программа может работать некорректно. Обязательно поменяйте свойства совместимости в ОС. На OpenVPN откройте «Свойства», найдите пункт «Совместимость», где отметьте «Выполнять эту программу от имени администратора». Далее подтвердите ваши действия, кликнув на «ОК». Должно появиться окно лога подключения.

Если вы выполнили все действия верно, то настройка VPN через протокол OpenVPN для Windows 7 прошла удачно. Затруднения всё же возникли? Посмотрите скриншоты пошаговой инструкции настройки Open VPN и небольшое видео.

Настраиваем программу пошагово (фото)

Видео: установка OpenVPN GUI

Настройка IPSec VPN

Стандарт IPSec специально предназначен для усиления безопасности IP-протокола. Позволяет подтвердить подлинность (аутентификацию), а также осуществляет проверку целостности и шифрования IP-пакетов. IPsec содержит протоколы для безопасного обмена ключами:

- RFC 2401 IPSec,

- RFC 2402 AH,

- RFC 2406 ESP,

- RFC 2409 IKE.

Как можно настроить VPN посредством IPsec, изложено в пошаговом руководстве ниже.

- В «Панели управления» кликните «Просмотр: Мелкие значки», потом перейдите на «Центр управления».

- Далее найдите «Настройку нового подключения» на вкладке «Изменение сетевых параметров».

- Завершите действие щелчком по «Подключению к рабочему месту». Перейдите на него по вкладке «Установка подключения или сети».

- Дальше действуете в зависимости от того, было ли ранее установлено на вашу машину VPN. Если да, то во всплывающем окне нажмите «Нет, создать новое подключение и продолжить свои действия». Если нет, то выберите «Использовать моё подключение к интернет».

- Не забудьте добавить адрес вашего VPN, а в строке «Имя местоназначения» напишите имя сервера. Не забудьте про отметку. Выберите графу «Установка для подключения в будущем» и продолжите ваши действия.

- Далее добавьте ваш пароль и логин, зарегистрированные на VPN-сервере. В открывшемся окне дайте согласие на подключение.

- Затем в «Центре управления сетями» измените настройки адаптера.

- И наконец выберите «Тип VPN». Это будет IPsec VPN. Конечно, отметьте, что шифрование необязательно. VPN-канал на IPsec готов!

В завершение темы о IPsec VPN хотелось бы подчеркнуть полезность программы, учитывая два недостатка, которые имеет VPN. Первый и самый серьёзный — уязвимость протокола PPTP. Речь идёт о недостаточной надёжности однофакторной аутентификация. Иначе говоря, когда мы подтверждаем своё право доступа только при помощи логина и пароля. При этом логин или имя пользователя обычно известны, а пароль достаточно часто попадает в руки хакера (например, при внедрении в вашу ОС вируса-трояна). Тогда постороннее лицо получает полный доступ к локальной сети. Второй недостаток — нет никакой возможности проверить, что подключение было проведено доверенным пользователем, а не тем же злоумышленником, который получил доступ к учётной записи.

Видео: настраиваем IPsec-туннель между двумя маршрутизаторами Mikrotik

Теперь, пользователь, вам известны если и не все, то основные шаги по созданию и настройке собственной, полноценной и вполне безопасной виртуальной сети на основе VPN-соединения в среде Windows 7. Вы также узнали, как правильно настроить программы OpenVPN и IPsec VNP. Будьте уверены, частный сервер гарантирует такое же полноценное соединение, как и обычный. Ваш компьютер не заметит разницы между VPN и каналом без шифрования, однако безопасность вашей работы в цифровом пространстве возрастает в несколько раз.

Оцените статью: Поделитесь с друзьями!Настройка сервера OpenVPN на Windows

OpenVPN – один из вариантов VPN (virtual private network или частных виртуальных сетей), позволяющих реализовать передачу данных по специально созданному зашифрованному каналу. Таким образом можно соединить два компьютера или построить централизованную сеть с сервером и несколькими клиентами. В этой статье мы научимся создавать такой сервер и настраивать его.

Настраиваем OpenVPN сервер

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

- Первым делом необходимо скачать программу по ссылке ниже.

Скачать OpenVPN

- Далее запускаем установщик и доходим до окна выбора компонентов. Здесь нам потребуется поставить галку возле пункта с названием «EasyRSA», что позволит создавать файлы сертификатов и ключей, а также управлять ими.

- Следующий шаг – выбор места для инсталляции. Для удобства поместим программу в корень системного диска С:. Для этого просто удалим лишнее. Должно получиться

C:\OpenVPNДелаем мы это и для того, чтобы избежать сбоев при выполнении скриптов, так как пробелы в пути недопустимы. Можно, конечно, брать их в кавычки, но внимательность может и подвести, а искать ошибки в коде – дело непростое.

- После всех настроек устанавливаем программу в штатном режиме.

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

- Идем в каталог «easy-rsa», который в нашем случае находится по адресу

C:\OpenVPN\easy-rsaНаходим файл vars.bat.sample.

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).

Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

- В первую очередь удаляем все комментарии, выделенные зеленым цветом – они нам будут только мешать. Получим следующее:

- Далее меняем путь к папке «easy-rsa» на тот, который мы указывали при установке. В данном случае просто удаляем переменную %ProgramFiles% и меняем ее на C:.

- Следующие четыре параметра оставляем без изменений.

- Остальные строки заполняем произвольно. Пример на скриншоте.

- Сохраняем файл.

- Требуется также отредактировать следующие файлы:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

В них нужно поменять команду

opensslна абсолютный путь к соответствующему ей файлу openssl.exe. Не забываем сохранять изменения.

- Теперь открываем папку «easy-rsa», зажимаем SHIFT и кликаем ПКМ по свободному месту (не по файлам). В контекстном меню выбираем пункт «Открыть окно команд».

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

- Вводим команду, указанную ниже, и нажимаем ENTER.

vars.bat - Далее запускаем еще один «батник».

clean-all.bat - Повторяем первую команду.

- Следующий шаг – создание необходимых файлов. Для этого используем команду

build-ca.batПосле выполнения система предложит подтвердить данные, которые мы вносили в файл vars.bat. Просто несколько раз нажимаем ENTER, пока не появится исходная строка.

- Создаем DH-ключ с помощью запуска файла

build-dh.bat - Готовим сертификат для серверной части. Здесь есть один важный момент. Ему нужно присвоить то имя, которое мы прописали в vars.bat в строке «KEY_NAME». В нашем примере это Lumpics. Команда выглядит следующим образом:

build-key-server.bat LumpicsЗдесь также необходимо подтвердить данные с помощью клавиши ENTER, а также два раза ввести букву «y» (yes), где потребуется (см. скриншот). Командную строку можно закрыть.

- В нашем каталоге «easy-rsa» появилась новая папка с названием «keys».

- Ее содержимое требуется скопировать и вставить в папку «ssl», которую необходимо создать в корневом каталоге программы.

Вид папки после вставки скопированных файлов:

- Теперь идем в каталог

C:\OpenVPN\configСоздаем здесь текстовый документ (ПКМ – Создать – Текстовый документ), переименовываем его в server.ovpn и открываем в Notepad++. Вносим следующий код:

port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh3048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 4

mute 20Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl».

- Далее открываем «Панель управления» и переходим в «Центр управления сетями».

- Нажимаем на ссылку «Изменение параметров адаптера».

- Здесь нам нужно найти подключение, осуществляемое через «TAP-Windows Adapter V9». Сделать это можно, нажав по соединению ПКМ и перейдя к его свойствам.

- Переименовываем его в «VPN Lumpics» без кавычек. Это название должно совпадать с параметром «dev-node» в файле server.ovpn.

- Заключительный этап – запуск службы. Нажимаем сочетание клавиш Win+R, вводим строку, указанную ниже, и жмем ENTER.

services.msc - Находим сервис с названием «OpenVpnService», кликаем ПКМ и идем в его свойства.

- Тип запуска меняем на «Автоматически», запускаем службу и нажимаем «Применить».

- Если мы все сделали правильно, то возле адаптера должен пропасть красный крестик. Это значит, что подключение готово к работе.

Настройка клиентской части

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

- Идем в каталог «easy-rsa», затем в папку «keys» и открываем файл index.txt.

- Открываем файл, удаляем все содержимое и сохраняем.

- Переходим обратно в «easy-rsa» и запускаем «Командную строку» (SHIFT+ПКМ – Открыть окно команд).

- Далее запускаем vars.bat, а затем создаем клиентский сертификат.

build-key.bat vpn-clientЭто общий сертификат для всех машин в сети. Для повышения безопасности можно сгенерировать для каждого компьютера свои файлы, но назвать их по-другому (не «vpn-client», а «vpn-client1» и так далее). В этом случае необходимо будет повторить все действия, начиная с очистки index.txt.

- Заключительное действие – перенос файлов vpn-client.crt, vpn-client.key, ca.crt и dh3048.pem клиенту. Сделать это можно любым удобным способом, например, записать на флешку или передать по сети.

Работы, которые необходимо выполнить на клиентской машине:

- Устанавливаем OpenVPN обычным способом.

- Открываем каталог с установленной программой и переходим в папку «config». Сюда необходимо вставить наши файлы сертификатов и ключей.

- В этой же папке создаем текстовый файл и переименовываем его в config.ovpn.

- Открываем в редакторе и прописываем следующий код:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh3048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0В строке «remote» можно прописать внешний IP-адрес серверной машины – так мы получим доступ в интернет. Если оставить все как есть, то будет возможно только соединение с сервером по зашифрованному каналу.

- Запускаем OpenVPN GUI от имени администратора с помощью ярлыка на рабочем столе, затем в трее находим соответствующую иконку, жмем ПКМ и выбираем первый пункт с названием «Подключиться».

На этом настройка сервера и клиента OpenVPN завершена.

Заключение

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТНастройка сервера удаленного доступа для постоянно подключенного VPN-профиля

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-подключение при переустановке сетевого подключения — без вмешательства пользователя.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. Дополнительные сведения см. в разделе Удаленный доступ.

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру.

Откроется диалоговое окно Мастер добавления ролей и компонентов .

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов.

На VPN-сервере в диспетчер сервера выберите флаг уведомлений .

В меню задачи выберите команду открыть мастер начало работы .

Откроется мастер настройки удаленного доступа.

Примечание

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. В противном случае дождитесь инициализации мастера.

Выберите вариант развернуть только VPN.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ.

Откроется мастер установки сервера маршрутизации и удаленного доступа.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

В окне Конфигурация выберите Настраиваемая конфигурация, а затем нажмите кнопку Далее.

В окне Настраиваемая конфигурация выберите VPN-доступ, а затем нажмите кнопку Далее.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа.

Нажмите кнопку Готово , чтобы закрыть мастер, а затем кнопку ОК , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ.

Выберите запустить службу , чтобы запустить удаленный доступ.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия.

а. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS.

b. Нажмите кнопку Настроить.

Откроется диалоговое окно Проверка подлинности RADIUS.

c. Выберите Добавить.

Откроется диалоговое окно Добавление сервера RADIUS.

d. В поле имя сервера введите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети.

Например, если NetBIOS-имя сервера NPS — NPS1, а имя домена — corp.contoso.com, введите NPS1.Corp.contoso.com.

д) В окне общий секрет выберите изменить.

Откроется диалоговое окно изменение секрета.

е) В поле новый секрет введите текстовую строку.

ж. В поле Подтверждение нового секрета введите ту же текстовую строку, а затем нажмите кнопку ОК.

Важно!

Сохраните эту текстовую строку. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента. Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

В окне Добавление сервера RADIUS проверьте параметры по умолчанию для.

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК.

NAS — это устройство, предоставляющее некоторый уровень доступа к более крупной сети. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, который отправляет запросы на подключение и сообщения учета на сервер RADIUS для проверки подлинности, авторизации и учета.

Проверьте настройку регистратора.

| Если требуется… | То… |

|---|---|

| Действие удаленного доступа, зарегистрированное на сервере удаленного доступа | убедитесь, что выбрана учет Windows . |

| Сервер политики сети для выполнения служб учета VPN | Измените поставщик учетной отчетности на RADIUS-учет , а затем настройте NPS в качестве поставщика учетных данных. |

Перейдите на вкладку IPv4 и выполните следующие действия.

а. Выберите статический пул адресов.

b. Выберите Добавить , чтобы настроить пул IP-адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети.

c. В поле начальный IP-адрес введите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам.

d. В поле конечный IP-адрес введите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресов введите номер адреса, который необходимо сделать доступным. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов.

д) Используемых Если вы используете DHCP, выберите адаптер и в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра.

Используемых При настройке условного доступа для VPN-подключения из раскрывающегося списка Сертификат в разделе привязка SSL-сертификата выберите аутентификацию сервера VPN.

Используемых Если вы настраиваете условный доступ для VPN-подключения, в консоли управления «NPS» разверните узел политики политики \ сети и выполните следующие действия.

а. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства.

b. Выберите доступ с предоставлением доступа. Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства.

Откроется диалоговое окно Свойства портов.

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP).

а. Снимите флажки подключения удаленного доступа (только входящие) и подключения с маршрутизацией вызовов по требованию (входящие и исходящие) .

b. Щелкните ОК.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и нажмите кнопку Закрыть , чтобы перезапустить сервер.

Шаг 4. установка и настройка сервера политики сети (nps). на этом шаге вы устанавливаете сервер политики сети (nps) с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Вы также настраиваете NPS для обработки всех операций проверки подлинности, авторизации и учета для запросов на подключение, получаемых от VPN-сервера.

Установка OpenVPN сервера на Linux и настройка клиента для подключения к нему

В данной статье расскажем о трёх способах установки OpenVPN-сервера — от простого к более сложному, а также о том, как настроить OpenVPN-клиент для подключения к этому серверу.

Требования к серверу

Эта инструкция может быть использована как на Linux VPS/VDS на виртуализации KVM, так и на выделенных серверах.

Важно. На виртуализациях OpenVZ и FreeBSD-Jail устройство TUN/TAP работать не будет.

Шаг первый. Установка OpenVPN

1 способ. В docker контейнере

Для этого требуется установить пакеты:

Debian\Ubuntu:

apt install curl docker.io

Centos 7:

yum install docker curl

Затем необходимо выполнить команду установки docker контейнера:

docker run --name dockovpn --cap-add=NET_ADMIN \

-p 1194:1194/udp -p 80:8080/tcp \

-e HOST_ADDR=$(curl -s https://api.ipify.org) \

alekslitvinenk/openvpnПосле чего будет сгенерирован config для подключения к серверу OpenVPN, который единоразово можно скачать по ссылке http://Ваш IP/.

Следующим шагом подключаетесь к серверу способом, описанном в пункте 2.

2 способ. Установка OpenVPN скриптом

Установка OpenVPN скриптом происходит в полуавтоматическом режиме.

Скачаем скрипт:

curl -O https://raw.githubusercontent.com/angristan/openvpn-install/master/openvpn-install.sh

Дадим ему права на выполнение:

chmod +x openvpn-install.sh

После чего запускаем скрипт:

./openvpn-install.sh

После запуска скрипта необходимо ответить на несколько вопросов, а именно указать ваш IP-адрес и шлюз по умолчанию.

Так как скрипт автоматически определяет конфигурацию, она может быть определена не совсем верно, а значит и конфигурационный файл для подключения будет сгенерирован некорректно. Чтобы этого избежать, введем только IP-адрес, и уберем информацию о шлюзе.

После установки скрипт предложит выбрать имя клиента и уточнит, требуется ли пароль для ключа. Необходимо ввести имя пользователя и придумать пароль, которым вы будете пользоваться при подключении к OpenVPN-серверу. Если не хотите использовать пароль при подключении, поставьте цифру 1.

Client name: openvpn Do you want to protect the configuration file with a password? (e.g. encrypt the private key with a password) 1) Add a passwordless client 2) Use a password for the client Select an option [1-2]: 1

В результате будет сгенерирован файл по пути /root/client.ovpn, где client — имя, которое вы задали в поле Имя Пользователя.

Файл достаточно скачать с сервера и выполнить подключение к VPN-серверу способом, описанным в пункте 2.

Повторный запуск скрипта позволяет:

- добавить пользователя openvpn,

- удалить пользователя openvpn,

- удалить OpenVPN.

3 способ. Установка OpenVPN вручную

Выполним установку openvpn сервера:

apt install -y openvpn

Для OpenVPN версии выше 2.3 набор скриптов easy-rsa не входит в инсталляцию по умолчанию, а скачивается отдельно.

Распаковываем структуру ключей:

mkdir /src; cd /src && wget https://github.com/OpenVPN/easy-rsa/archive/master.zip unzip master.zip cd easy-rsa-master/easyrsa3 ./easyrsa init-pki

Создаём центр сертификации. В процессе вы получите запрос на ввод пароля от 4 до 32 символов, сохраните его, он нам потребуется в будущем:

./easyrsa build-ca

Получаем:

./pki/ca.crt ./pki/private/ca.key

Теперь генерируем запрос на создание сертификата, чтобы в дальнейшем подключаться к серверу без пароля:

./easyrsa gen-req server nopass

Подписываем запрос, будет запрошен пароль. Используем пароль, который сохранили при создании центра сертификации:

./easyrsa sign-req server server

Получаем:

./pki/issued/server.crt

Генерируем ключи для клиента:

./easyrsa gen-req client nopass ./easyrsa sign-req client client

Будет запрошен пароль, который мы сохранили при создании центра сертификации:

Получаем два файла:

./pki/private/client.key ./pki/issued/client.crt

Генерируем файл с параметрами Диффи-Хеллмана (dh.pem):

./easyrsa gen-dh

Это может занять продолжительное время. Получаем:

./pki/dh.pem

Перенесём полученные файлы в /etc/openvpn/ для удобства:

mv ./pki/dh.pem /etc/openvpn/dh2024.pem mv ./pki/private/client.key /etc/openvpn/ mv ./pki/private/server.key /etc/openvpn/ mv ./pki/ca.crt /etc/openvpn/ mv ./pki/issued/client.crt /etc/openvpn/ mv ./pki/issued/server.crt /etc/openvpn/

Файлы client.crt, client.key, ca.crt нужно скопировать на компьютер пользователя, который будет подключаться к OpenVPN-серверу:

cd /etc/openvpn mkdir ovpn-client cp -rp client.crt client.key ca.crt ./ovpn-client/ zip ovpn-client.zip ./ovpn-client/*

Теперь настроим конфигурационный файл сервера. Он должен находиться в /etc/openvpn и называться server.conf. Пример конфигурационного файла server.conf с рабочего OpenVPN сервера:

port 1194 proto tcp dev tun ca ca.crt cert server.crt key server.key # This file should be kept secret dh dh2024.pem server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt keepalive 10 120 comp-lzo persist-key persist-tun status openvpn-status.log log openvpn.log log-append openvpn.log verb 3 push "redirect-gateway def1" push "dhcp-option DNS 8.8.8.8"

В конфигурационном файле в опциях ca, cert, key, dh можно использовать абсолютные пути до файлов или пути относительно директории /etc/openvpn.

Пример использования абсолютных путей:

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt cert /etc/openvpn/easy-rsa/2.0/keys/server.crt key /etc/openvpn/easy-rsa/2.0/keys/server.key dh /etc/openvpn/easy-rsa/2.0/keys/dh2024.pem

Сохраняем файл. Выполняем команду настройки маршрутизации для OpenVPN сервера:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE echo 1 > /proc/sys/net/ipv4/ip_forward

Запускаем OpenVPN:

systemctl start openvpn

Шаг второй. Настройка клиента OpenVPN

Для подключения к серверу, который мы настроили, необходимо настроить клиент OpenVPN. В случае, если сервер был установлен скриптом или с использованием docker-контейнера, то файл конфигурации openvpn.conf генерируется автоматически, и его нужно только импортировать в ваш OpenVPN клиент. Если вы настраивали сервер вручную, то и конфигурационный файл для клиента будет необходимо править вручную. Далее о том, как это сделать.

Для Windows

Клиент для Windows можно скачать здесь: https://openvpn.net/

Для подключения после настроек скриптом или с использованием docker-контейнера

После установки импортируем полученную нами конфигурацию, например client.ovpn.

На значке OpenVPN в трее нажимаем ПКМ и выбираем Импорт конфигурации:

Далее выберем нужный нам файл конфигурации:

В результате увидим, что конфигурация загружена успешно:

Следующим шагом осуществим подключение к нашему VPN-серверу, нажав кнопку Подключиться:

Если подключение прошло корректно, то увидим следующее сообщение:

Для подключения после ручных настроек

После установки заходим в папку установки программы, например: C:\Program and Files\OpenVPN\sample-config. Открываем текстовым редактором (блокнотом) файл client.ovpn и пишем в строке:

remote my-server-1 1194

Необходимо указать IP своего сервера вместо my-server-1. Больше ничего не трогаем, сохраняем и закрываем файл.

Затем нужно скачать с сервера 3 файла сертификатов в эту же папку, где только что редактировали файл. Итак, скачать нужно следующие файлы:

/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys/client.crt /etc/openvpn/easy-rsa/keys/client.key

Все готово для подключения и проверки.

Нажимаем правой кнопкой на файл client.ovpn и выбираем Start OpenVPN on this config file. Если соединение прошло корректно, то увидите соответствующее сообщение:

Для Linux

Устанавливаем клиент:

Centos 7:

yum install -y openvpn

Debian/Ubuntu:

apt install -y openvpn

В случае, если OpenVPN сервер был установлен скриптом или с использованием docker-контейнера, настройка клиента OpenVPN происходит следующим образом.

Полученный после настройки файл с расширением .conf например client.conf

помещаем по пути /etc/openvpn/client.conf и выполняем команду для подключения:

openvpn --config /etc/openvpn/openvpn.conf

В случае, если настройка OpenVPN сервера производилась вручную требуется сделать следующие действия:

Кладем три файла, сгенерированных на сервере в директорию /etc/openvpn/:

client1.key client1.crt ca.crt

Создаем/редактируем файл конфигурации:

/etc/openvpn/openvpn.conf

Получаем файл со следующим содержимым:

remote <IP.вашего.сервера> 1194 push "redirect-gateway def1" tls-client remote-cert-tls server nobind proto tcp-client dev tun0 pull resolv-retry infinite comp-lzo ca ca.crt cert client1.crt key client1.key persist-tun persist-key verb 3 route-method exe route-delay 2

И подключаемся вручную с помощью такой команды:

openvpn --config /etc/openvpn/openvpn.conf

Удаленный доступ к компьютеру. Рабочий стол через VPN сейчас

Если вы впервые настраиваете свою систему то вам, вероятно, будет важно знать ту последовательность действий, которая приведет к успеху.

Ниже представлена последовательность шагов, которая даст вам уверенность в том, что вы на верном пути.

Большинство пользователей потратят на подключение 15-30 минут своего времени в зависимости от ИТ-подготовки.

Постарайтесь не отступать от последовательности, чтобы не запутаться.

Не отвлекайтесь от процесса, старайтесь понимать что именно вы делаете и каким должен быть результат каждого действия.

PS: Если вы читаете этот раздел уже после «некоторых экспериментов», то имеет смысл очистить все настройки на сайте в разделе «Дополнительно», а также на ваших устройствах и начать все заново.

В этом примере приведены вымышленные данные. В вашем случае, используемые адреса устройств будут другими.

Этот пример написан для того, чтобы вы могли сопоставить схему и текст, а затем применить полученные знания к своей задаче.

Исходные данные

Итак, мы хотим получить удаленный доступ к компьютеру с ОС Windows с другого компьютера с ОС Windows через Интернет. Будем считать, что оба компьютера обладают «серыми» адресами от операторов связи и напрямую из сети Интернет не доступны.

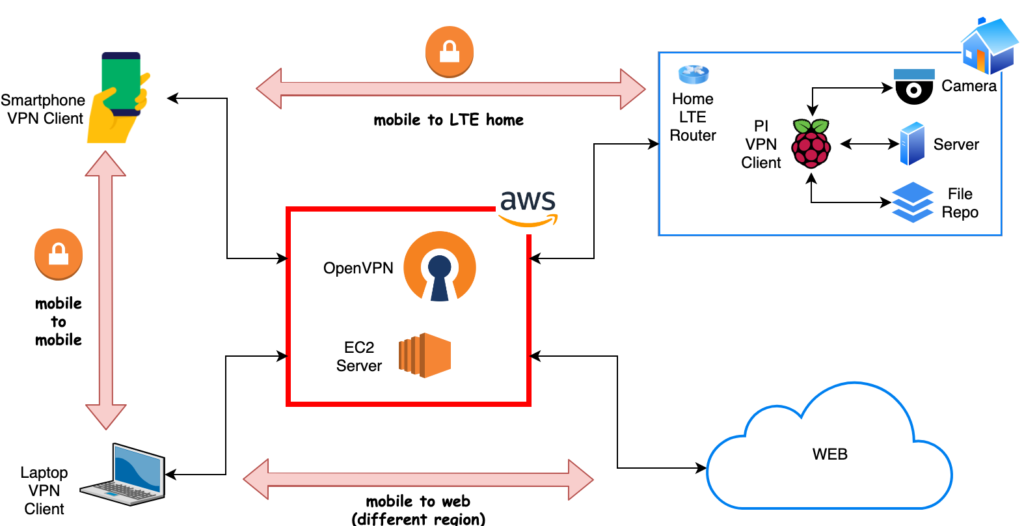

Давайте представим, что мы хотим получить удаленный доступ с Компьютера 1 (дом) на Компьютер 2 (офис). Для этого мы будем использовать подключения двух компьютеров с протоколом OpenVPN, систему VPNKI и штатное средство Windows для удаленного доступа к компьютеру под названием «Подключение к удаленному рабочему столу».

Для этого мы подключим одно VPN соединение с домашнего компьютера, а другое VPN соединение с офисного комьютера. Таким образом, схема подключений будет выглядеть следующим образом. Адреса и имена подключений мы рассмотрим позднее, а пока просто схема:

Итак, начнем

Шаг 1. Установка программ OpenVPN на оба компьютера

Результат: OpenVPN установлен на оба компьютера

Шаг 1.0. Скачайте с сайта проекта OpenVPN последнюю версию этой программы.

Community Downloads

Например нас интересует версия для Windows7/8/8.1 и т.д..

Вот она — https://swupdate.openvpn.org/community/releases/openvpn-install-2.4.8-I602-Win7.exe

Шаг 1.1. Установите эту программу на оба компьютера. При установке, вероятнее всего, потребуются права администратора системы Windows

На этом шаге установщик может спросить к какой сети («Общественной» или «Частной» в терминах Windows) следут отнести новое сетевое подключение.

Тут выбирать вам, но запомните свой выбор, так как он напрямую касается раздела в правилах межсетевого экрана Windows, с которым вам еще предстоит иметь дело.

Шаг 1.2. После установки запустите ярлык программы OpenVPN GUI на обоих комьютерах и переходите к настройкам на сайте VPNKI.

Шаг 2. Создаем туннели на сайте VPNKI

Результат: Туннели созданы, процесс OpenVPN на сервере запущен, скачан профиль подключения на оба компьютера

Шаг 2.0. На личной странице сайта создайте два туннеля. Запишите куда-нибудь IP адреса, выданные вам системой для обоих туннелей

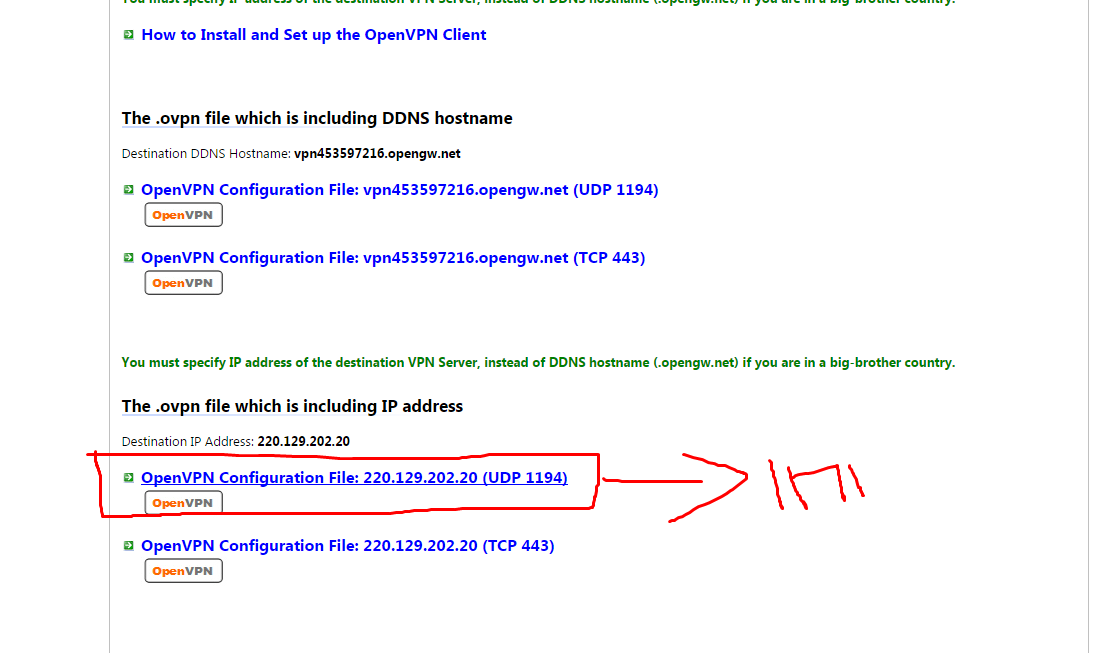

Шаг 2.1. Запустите процесс OpenVPN на сервере, установив галочку, скачайте и сохраните профиль подключения (файл с расширением .ovpn) на оба компьютера. Этот профиль будет использоваться клиентскими программами OpenVPN на обоих компьютерах для установления подключения. Обратите внимание на порт, выданный вам системой — он уникален и выделен только для вас. Его номер также содержится в скачанном вами профиле.

Важно! Скриншот немного устарел, так как с февраля 2021 мы запустили поддержку OpenVPN как поверх протокола UDP, так и через TCP. У этих вариантов есть свои плюсы и минусы. Чуть более подробно смотрите здесь.

Все готово для подключения… попробуем

Шаг 3. Подключение VPN туннелей

Результат: Оба туннеля подключены

Шаг 3.1. Импортируйте загруженные профили в программу OpenVPN на обоих компьютерах. Для этого запустите программу OpenVPN GUI (хотя она уже должна быть запущена) и найдите ее ярлычок в системном трее Windows, рядом с часами.

Нажмите на ярлычок правой кнопкой мыши и выберите пункт «Импорт профиля» (Import file). Затем выберите сохранный профиль на своем компьютере.

Шаг 3.2. Теперь давайте подключим туннели на обоих компьтерах. При установлении соединения вас попросят ввести логин и пароль, который вы назначили туннелю в личном кабинете сайта VPNKI. Естественно, на каждом компьютере мы указываем свое собственное имя и пароль. В данном случае скриншот показывает подключение Компьютера 1. На втором компьютере имя будет user10279.

После успешного подключения вы увидите в системном трее Windows зеленый значок OpenVPN, который означает, что подключение успешно.

Если так, то имеет смысл посмотреть как оба соединения выглядят на стороне сервера VPNKI. Для этого перейдите в пункт меню «Статус подключений» в личном кабинете сайта. На сайте вы увидите приблизительно такую картину.

Шаг 4. Пинг удаленного компьютера

Результат: Пинг удаленного компьютера успешен

Шаг 4.1 Если два туннеля работают, то самое время проверить связь двух компьютеров между собой. Начать имеет смысл с выполнения команды ping на Компьютере 1. Это важный шаг и не стоит им пренебрегать.

В меню Windows — «Пуск» — «Выполнить» напишите три буквы — cmd

Это запустит командную строку Windows и в ней мы воспользуемся командой ping. Напишите там ping и далее адрес удаленного компьютера (в нашем примере Компьютера 2 — 172.16.35.182). Команда будет выглядеть так: ping 172.16.35.182

Если вы все делали по инструкции, то пинг, вероятнее всего, будет неуспешен. И это не удивительно, так как при установке OpenVPN ваш компьютер создал новое сетевое подключение, а правила межсетевого экрана должны все заблокировать.

На время тестов отключите межсетевой экран на принимающей стороне (Компьютер 2) и после этого пинги должны быть успешны.

Такой же пинг вы можете выполнить и из личного кабинета системы, перейдя на страницу «Инструменты«

Шаг 4. Доступ к удаленному рабочему столу компьютера

Результат: Вы получили доступ к удаленному рабочему столу Компьютера 2

После того, как пинг оказался успешен можно переходить к удаленонму доступу к рабочему столу.

Шаг 4.1. На Компьютере 2 вам потребуется разрешить удаленный доступ. Для этого перейдите в «Свойства системы» и установите галочку в разделе «Удаленный помощник». На разных ОС Windows этот пункт меню может выглядет по-разному, но смысл его тот же.

Шаг 4.2. На компьютере 1 запустите программу подключения к удаленному рабочему столу. Этот пункт меню находится — «Пуск» — «Программы» — «Стандартные» — «Подключение к удаленному рабочему столу». В открывшемся окне впишите IP адрес Компьютера 2 — 172.16.35.182

Нажмите «Подключить» и после этого вы должны увидеть окно для ввода логина и пароля, но уже в систему Windows Компьютера 2.

Надеемся, что все получилось успешно.

Поздравляем!

Вы успешно прошли все пункты и получили удаленный доступ к рабочему столу Windows на удаленном компьютере!

Какие могут быть сложности после установления соединения?

— так как в примере использовалось подключение по протоколу OpenVPN, то следует иметь ввиду, что в системе VPNKI мы принудительно обрываем соединения OpenVPN в 00-00 по Московскому времени. Это связано не только с OpenVPN, но и со всеми другими протоколами, так как слишком много сессий VPN на нашем сервере зависает из-за нестабильности Интернета. Это означает, что удаленный Компьютер 2 потеряет соединение с сервером VPNKI в 00-00 и должен смочь переустановить это соединение автоматически.Увы, это не всегда происходит успешно, поэтому:

1. По слухам 🙂 переподключение без всплывающего окна с вводом логина и пароля возможно при использовании OpenVPN как системной службы Windows, а не как программы пользователя.

2. И как второй вариант, ознакомьтесь с тем, как сказать OpenVPN о том, что необходимо использовать файл с логином и паролем. В этом случае окошко не должно появляться https://vpnki.ru/questions/support-forum/tuns-routing/677-%D0%BF%D1%80%D0%BE%D0%B1%D0%BB%D0%B5%D0%BC%D1%8B-tap-%D0%B0%D0%B4%D0%B0%D0%BF%D1%82%D0%B5%D1%80%D0%B0#5784

(проверено — работает)

— может не хватать скорости для передачи трафика удаленного рабочего стола. Это решается путем перехода на другой тарифный план в системе VPNKI

*** Если вдруг что-то не получилось, обращайтесь на Форум

Установка и настройка openvpn клиента подробно. Настройки и использование OpenVPN. Установка и запуск сервера

OpenVPN – это программное приложение, которое имеет открытый исходный код. Оно задействует виртуальную частную сеть, в которой создается защищённое соединение на пути следование данных при отправке с сайта на сайт или с точки в точку. В ОреnVPN задействованы протоколы, которые обеспечивают защищенность соединения, такие как SSL и TLS, с их помощью пользователи могут беспрепятственно обмениваться данными.

Данная сеть широко распространена в местах, в которых требуется частный, закрытый от посторонних обмен данными, например, в учебных заведениях, фирмах, предприятиях. Исходя из этого приложение является отличным выбором для создания закрытых виртуальных сетей, но без специалиста в этой сфере сложно раскрыть весь потенциал данного приложения.

Принцип работы Open VPN

Open VPN для предприятий

Работа приложения заключается в том, что информация передающаяся через открытые публичные сети шифруется приложением. Дешифровать ее может только пользователь, который обладает специальным ключом для расшифровки данного шифрования. Следовательно, даже при утечке трафика данные не будут представлять какой-либо пользы третьим лицам, но только при том, что ключ, от этих данных закрыт от свободного доступа и надежно защищен от посторонних лиц. OpenVPN часто используется во многих организациях для подключения в одну сеть, географически удаленных офисов, филиалов и прочих подсетей данной организации.

Open VPN для рядовых пользователей

Также эта технология дает возможность скрыть свой IP -адрес и находиться в сети анонимно, при этом пользователь получает неограниченный доступ к любой другой сети. У пользователя появляется возможность для обмена трафиком и доступа к различными сайтами, в которых по ряду причин может быть ограничен доступ текущего IP-адреса.

Установка и запуск сервера

В Linux Ubuntu

Разберем процесс установки и запуска на примере Линукса:

- Создаем сервер VScale с произвольной конфигурацией и ОС Ubuntu. Уже через несколько мгновений появится возможность подключиться к нему любым SSH-клиентом. Установка предполагает регистрацию и стандартную установку. Вся документация доступна на русском на сайте разработчика.

- Сменим пароль для супер-пользователя на “root ”. passwd root

- Далее нам следует обновить приложения и операционную систему до актуальной версии. apt-get update apt-get upgrade

- Устанавливаем утилиту Easy-RSA для генерации сертификата устройства и сертификатов для всех пользователей, которые будут использовать данное подключение. apt-get install easy-rsa

- Далее нам следует перейти в списки с утилитой и подготовить переменные, которые будут создавать сертификаты. cd /usr/share/easy-rsa nano ./vars

- Задаем переменную, с длинной ключа для шифрования, равной 1024 бита. 1024 — стандартное значение, для более повышенной безопасности можно установить значение 2048, однако вырастет нагрузка на аппаратуру. export KEY_SIZE= 1024

- Оставшиеся параметры вводятся по желанию, например, страна, провинция, город, организация, электронный адрес. export KEY_COUNTRY=»RU» export KEY_PROVINCE=»RU» export KEY_CITY=»Moscow» export KEY_ORG=»MyCompany LTD.» export KEY_EMAIL=»your_email_address»

- Задействуем использование переменных. source ./vars

- Очищаем хранилище ключей. ./clean-all

- Создаем корневой сертификат . Во время создания программа использует уже введенную нами информацию, поэтому жмем Enter на все её вопросы. ./build-ca

- Таким же образом создаем сертификат сервера . Нажимаем на «Y» на вопросы о подписании сертификата. ./build-key-server server

- Теперь создаем сертификаты для устройств, которые будут подключены к ПК, повторяем действие нужное количество раз, изменяя имя сертификата (пример: macbook). ./build-key macbook

- Создаем ключ Диффи-Хеллмана (Протокол Диффи-Хеллмана позволяет использовать двум и более сторонам один секретный ключ). ./build-dh

- В итоге в папке /usr/share/easy-rsa/keys находятся сертификаты и ключи.

- Приступаем к установке OpenVPN. apt-get install openvpn

- Копируем созданные сертификаты и ключи. cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

В Windows 7

Теперь переходим к установке в Windows:

По умолчанию порт OpenVPN – 1194, его в последующем можно будет изменить в настройках.

Настройки и использование OpenVPN

В Linux Ubuntu

Начнем с настроек на Линуксе:

- Путем нажатия на иконку Ubuntu перед нами откроется строка поиска , здесь понадобится ввести текст Terminal , ниже отобразится список предложенных приложений, среди которых будет программа Терминал, запускаем её.

- Теперь для сопряжения с OpenVPN server нужно будет установить пакет с данными о графическом интерфейсе. sudo apt-get install network-manager-openvpn-gnome

- Программа выдаст запрос на проверку логина и пароля Ubuntu, без их подтверждения программа не будет установлена.

- Теперь сохраняем файлы конфигурации OpenVPN, который будем использовать при подключении в качестве клиента. Скачайте их и распакуйте в выбранное место.

- Сверху разверните панель команд и выберите пункт «изменить соединения ».

- В появившемся диалоговом окне выберем кнопку «Добавить », будет выведен запрос о выборе соединения, выбираем из списка – Импорт сохраненных параметров VPN .

- Далее следует выбрать конфигурационный файл сопряжения с сервером OpenVPN, этот документ был разархивирован в 4-м шаге и имеет формат *.ovpn.

- Перейдем в раздел «мой аккаунт » и проведем несколько корректировок:

- После проделанного появится диалоговое окно в которым будет показано альтернативное подключение через VPN.

- Теперь вернемся на рабочий стол и в правом верхнем углу развернем вкладку с проводной сетью, выберем «Соединения VPN » и там увидим вариант с созданным подключением.

- При успешном сопряжении с сервером будет выведено всплывающее сообщение авторизации VPN.

На Андроид

Для Андроид процедура следующая:

- Сохраните актуальную версию OpenVPN Connect из специального магазина “Google Play”.

- Для дальнейшей работы потребуется файл конфигурации для соединения с OpenVPN (файл *.ovpn). Это нужно только при первой настройке сопряжения с сервером:

- Подключение к серверу VPN:

- После установки соединения с сервером, весь поток данных будет направлен на выбранный VPN -сервер . Узнать присвоенный глобальный IP-адрес можно на любом специализированном сайте, для определения своего IP. Вы увидите свое местоположение, которое выдано сервером, оно может отличаться от действительного местоположения.

В Windows 7

На Windows процедура настройки и использования ОпенВПН в качестве клиента следующая:

- Если настройка подключения происходит впервые, то следует скачать файл с данными о конфигурации подключения OpenVPN , этот файл будет иметь расширение — *.ovpn, с его помощью будет производиться сопряжение с сервером VPN Gate при помощи протокола OpenVPN.

- Конфигурационный документ «OpenVPN Config file » находится на вкладке с каталогом бесплатных серверов . В данном списке выбирается VPN-сервер, который будет использован для сопряжения, следует скачать файл с форматом *.ovpn.

- Скачанный на ПК файл будет выглядеть, как ярлык OpenVPN. Чтобы подключиться к серверу следует перенести файл с форматом *.ovpn в папку с именем «config », этот файл содержит в себе информацию о сервере к которому будет произведено подключение, в нашем варианте она находится в C:\Program Files\OpenVPN\config .

- Появившийся после установки программы на компьютер ярлык запустите от имени администратора , в ином случае защищенное подключение не будет установлено.

- Теперь в панели задач появится ярлык OpenVPN GUI , после нажатия на него появится выбор действий, нажимаем «Подключиться ».

- Откроется окно, оно будет проводить мониторинг статуса подключения. Если этого не произошло и открылось окно с требованием ввода имени пользователя и пароля, то в эти поля следует ввести «vpn».

- При успешной активации подключения в нижней правой части экрана появится всплывающее сообщение.

- После успешной установки спряжения VPN система создаст виртуальный сетевой адаптер TAP — Windows Adapter V 9 . Ему будет присвоен IP-адрес, начинаться он будет с цифр «10.221 ». Адрес шлюза будет выдан по умолчанию.

- Конфигурацию сети можно проверить путем ввода в командную строку команды «ipconfig / all ». Командная строка запускается нажатием на сочетание клавиш Win + R , после чего нужно ввести в появившуюся строку команды cmd .

- Чтобы убедится в том, проходит ли весь трафик через выбранный VPN-сервер, нужно прописать команду tracert 8. 8.8.8.

- Исходя из информации в окне определим, что трафик проходит через IP «10.211.254.254» , следовательно сопряжение с сервером VPN gate прошло успешно. Чтоб узнать свой глобальный IP–адрес, нужно открыть страницу

— свободная реализация технологии Виртуальной Частной Сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT-firewall, без необходимости изменения их настроек. OpenVPN была создана Джеймсом Йонаном (James Yonan) и распространяется под лицензией GNU GPL.

В этой статье в простой и доступной форме мы попытаемся рассказать вам о том как поднять собственный OpenVPN сервер. Мы не ставим своей целью, чтобы по окончании прочтения этой статьи вы досконально понимали все принципы «как это работает» или разбирались в тонкостях организации сетей, но хотим, чтобы в результате — вы могли настроить OpenVPN сервер «с нуля». Так что можно считать эту статью неким пошаговым руководством для пользователей. На самом деле в сети масса документации, мануалов, посвященных развертыванию OpenVPN, но они либо ориентированы на подготовленных пользователей или системных администраторов, либо же в качестве примера для демонстрации используются Linux-системы. Мы же пойдем другим путем и расскажем как настроить OpenVPN на компьютере среднестатического пользователя, т.е. рабочей станции с установленной ОС Windows. Зачем вам может пригодиться эта информация? Ну например вы хотите поиграть с друзьями в игру, которая не поддерживает игру через интернет, а только по локальной сети, или же, например, вы занимаетесь удаленной поддержкой пользователей, но по каким-то причинам использовать программное обеспечение вроде TeamViewer или Ammyy Admin не желаете, т.к. не хотите чтобы в процессе передачи ваших данных или установки соединения участвовали сервера сторонних компаний. В любом случае практический опыт организации собственной виртуальной частной сети (VPN) окажется для вас полезным.

Настройка сервера

Итак, начнем. В нашем примере в качестве сервера OpenVPN будет выступать машина с установленной ОС Windows XP Professional SP3 (x86), в качестве клиентов — несколько машин с Windows 7 x64 и Windows 7 x86 (хотя на самом деле описываемая в статье схема заработает и на других конфигурациях). Предположим, что ПК который будет выступать в роли OpenVPN сервера имеет белый статический IP адрес в сети интернет (в случае если IP адрес, предоставляемый вашим провайдером динамический, то вам необходимо зарегистрироваться в DynDNS или No-IP ), если это условие выполняется, но ПК находится за роутером или аппаратным firewall»ом — вам придется пробросить необходимые порты (об этом мы расскажем чуть ниже, когда перейдем непосредственно к настройке сервера), если вы не представляете что это такое и для чего это используется, то мы рекомендуем вам ознакомиться со статьей на нашем сайте.

- Идем на официальный сайт проекта OpenVPN, в раздел Downloads — . Скачиваем оттуда, соответствующий вашему релизу ОС Windows дистрибутивай (32-bit или 64-bit Installer). На момент написания этой статье для 32-х битных ОС был доступен дистрибутив openvpn-install-2.3_rc1-I002-i686.exe , а для 64-х битных — openvpn-install-2.3_rc1-I002-x86_64.exe соответственно. Т.к. мы определились, что сервер мы будем поднимать на WinXP x86, т.е. на 32-битной ОС, то скачиваем дистрибутив по первой ссылке.

- Запускаем скачанный инсталлятор. На этапе где выбирается путь для установки вводим C:\OpenVPN (см. скриншот), это упростит нам настройку в дальнейшем: После чего нажимаем «Next» до тех пор, пока установка не будет завершена. Если в процессе установки, на этапе выбора компонент для установки у вас было «пустое окно», например, такое:

То по всей видимости вы скачали «не тот» дистрибутив, в таком случае попробуйте скачать последнюю релизную версию openvpn-2.2.2-install.exe (она устанавливается как на x86, так и на x64 системы). При «правильной установке» окно выбора компонентов должно выглядеть так:

Все галочки в нем при установке по-умолчанию стоят, менять дополнительно ничего не нужно. Если установка прошла успешно, то в Панели управления -> Сетевые подключения (или, если вы устанавливаете сервер на Windows 7 или Windows Vista, в Центр управления сетями и общим доступом -> Изменение параметров адаптера) у вас должен появиться TAP-Win32 Adapter V9, который будет называться «Подключение по локальной сети X» (X — автоматически присваиваемый системой номер):

Состояние у него будет «Сетевой кабель не подключен», т.к. мы еще не конфигурировали наш сервер. - Создаем в папке OpenVPN подпапку SSL, в ней будут храниться выданные сервером ключи и сертификаты. Далее запускаем блокнот и копируем в него следующий текст:

#dev tun

dev tap

#dev-node «VPN»

proto tcp-server

#proto udp

port 7777

tls-server

server 10.10.10.0 255.255.255.0

comp-lzo

# route-method exe

# маршрут для сервера, чтобы видеть сети за клиентом

# route 192.168.x.0 255.255.255.0 10.10.10.x

# маршрут добавляемый в таблицу маршрутизации каждого клиента, чтобы видеть сеть за сервером

# push «route 192.168.x.0 255.255.255.0»

# разрешает vpn-клиентам видеть друг-друга, в противном случае все vpn-клиенты будут видеть только сервер

client-to-client

# каталог с описаниями конфигураций каждого из клиентов

client-config-dir C:\\OpenVPN\\config\\ccd

# файл с описанием сетей между клиентом и сервером

ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt

# пути для ключей и сертификатов сервера

dh C:\\OpenVPN\\ssl\\dh2024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Server.crt

key C:\\OpenVPN\\ssl\\Server.key

#persist-key

tls-auth C:\\OpenVPN\\ssl\\ta.key 0

tun-mtu 1500